セキュリティ情報‥

2007まで

2008年

2009年

2010年

2011年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ Kaspersky Analyst's Diary

- ・ McAfee Blog Central

- ・ Latest Alert From Websense Security Labs

- ・ The H : Security

- ・ Latest Secunia Blog Entries

- ・ Sophos : Naked Secuirty

- ・ TrendLabs | Malware Blog マスメディア

- ・ The Gurdian : Ask Jack 情報サイト等

- ・ Krebs on Security

- ・ The PC Informant : Blog

攻撃者はInternet Explorerの0-Dayのフローをターゲットにしている

Krebs On Security : Blog (2012/12/28)

攻撃者は、新たに発見されたInternet Explorerの脆弱性を使用してMicrosoft Windowsコンピュータに侵入していると、セキュリティ エキスパートは警告している。このフローは今迄に主にターゲット攻撃に使用されていたことは明らかであるが、今回の脆弱性は、販売用の犯罪ソフトウェアに組み込まれ、地下で販売された場合、より広範な脆弱性攻撃を行うことが可能になる。

カリフォルニア州のMilpitasに本拠を置くFireEyeは金曜日の夜のブログのポストにおいて、Council on Foreign Relations(【訳注】 外交関係評議会、アメリカ合衆国のシンクタンクを含む超党派組織のこと)のWebサイトが改竄され、このサイトをブラウズした脆弱性のあるPC上に悪意あるソフトウェアをインストールするために、今まで知られていないIE8中のフローへの脆弱性攻撃が装備されていたことを発見した、と発言している。

FireEyeによると、この攻撃は、IE8の最新バージョン中の脆弱性を攻撃するためにAdobe Flashを使用する。Microsoftの応答通信のグループマネージャDustin Childsは、この脆弱性が既存のIEのバージョン中に明らかに存在すると発言している。

「我々は、Internet Explorerの6から8に影響を与える小さな狙われている問題に関する報告を活発に調査している」と、送信されてきたE-MailにおいてChildは発言している。「我々の解析が完了次第、顧客の保護を支援するために適切な行動を取るだろう。Internet Explorer9から10を使用している人々は、影響を受けない。」

FireEyeが注意しているように、これは「Watering hole」攻撃のもう一つの例である。そして、この攻撃は、攻撃者が侵入したい組織に属するエンドユーザによって興味を持たれている、もしくは、しばしばアクセスされる正当なWebサイトをターゲットにして改竄する攻撃である。今年早期、私はNational Democratic Institute(全米民主国際研究所), The Carter Center(カーター・センター), Radio Free Europe(ラジオ・フリー・ヨーロッパ)のWebサイトへの訪問者に対する類似の0-Day攻撃に関して記述している。

The H : Security (2012/12/24)

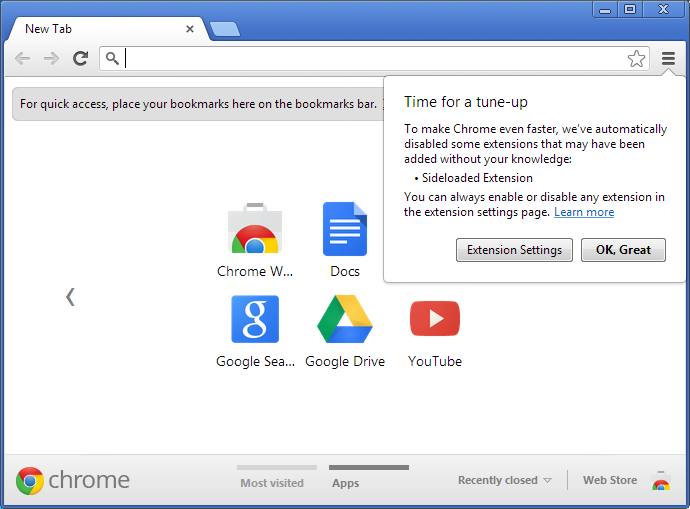

Googleは、Chrome 25から、サードパーティー製アプリケーションによって拡張のサイレントインストールが企てられた時には、ダイアログウィンドウが表示される引き金になるだろうとアナウンスしている。このダイアログは、ユーザがその拡張を正当な物と確認するまで、あるいは拡張が無効化されるまで表示される。Googleは、サイドローディング拡張(【訳注】 ネットワークからダウンロードしたデータを携帯電話等に転送する拡張)として知られるこの技術が、インストールされた時、レジストリを修正することによって、アプリケーションがChromeに適切な拡張を追加することを容易にするために本来設計されていたと発言している。

Windowsの開発者が将来拡張を追加するためにインライン インストーレーション メカニズムを使用することをGoogleは推奨している。これは、拡張が開発者のWebサイトからインストールされているように見えるが、その背後でGoogleのChrome Web Storeから提供されることを可能にする。 Microsoft: フォント問題(MS12-078)を修正

The H : Security (2012/12/21)

Microsfotは、OpenTypeフォントが見えなくするように導いたセキュリティパッチを改訂した。MS12-078パッチは現在修正されているので、フォントは再び正しく表示されるようになった。このパッチの改定前のバージョンをインストールしているユーザは、このアップデートをもう一度インストールする必要があるが、通常Windows Updateが、これを引き受ける。

12月11日の定例パッチで、Microsoftは、リモートからのコードの実行を可能にする幾つかのセキュリティ ホールを閉じた。これをパッチする以前では、特別に細工されたTrueTypeフォントやOpenTypeフォントを含むWebサイトやドキュメントでリモート コード実行を誘発することが可能であった。この脆弱性をパッチするプロセスで、Microsoftは、CorelDRAW, QuarkXpress, PowerPointの様なアプリケーションが、 PostScript Type 1 (PFB) とOpenTypeフォントをもはや表示できない副作用を作成していた。

The H : Security (2012/12/18)

Microsoftの今月の定例パッチ中のアップデートの一つは、インストール後に、迷惑な効果を示している。幾つかのプログラムは、もはや幾つかのOpenTypeフォントを表示できない。11月11日にリリースされたMS12-078パッチは、Webページ中に埋め込まれたTrueTypeやOpenTypeフォントに直面した時に発生するWindowsのフォント レンダリング中のセキュリティホールを閉じた。Webページやドキュメント中の特別に細工されたフォントは、このページやドキュメントが表示された時、実行されるであろう悪意あるコードのホスト役を務めることができる。

残念なことに、このパッチはPostScript Type 1フォントとOpenTypeフォントの正しい表示を妨害するようである。このフォントは、様々なアプリケーション(CorelDraw, QuarkExpress, PowerPoint)で完全に見えなくなる、そして、現在このようなフォントを再び表示する唯一の方法は、システムのセキュリティを犠牲にして、このパッチを削除することである。

この問題に関する不満は、Microsoftのコミュニティ サポートサイトで強まっている。Microsoftは、彼らが問題に気がついており、速やかに修正をリリースすることを計画中であると発言している。このパッチを削除することは、脆弱性が「高」であるために推奨されない。脆弱性の詳細は現在公開ドメイン中に存在する。このような脆弱性は、多数のシステムに感染するための、より汎用な脆弱性攻撃キットの一つに常に取り込まれている。

Sophos : NakedSecurity (2012/12/14)

研究者達は、Internet Explorer中のセキュリティホールを発見した。このセキュリティホールは、IEのウィンドウが非アクティブ、最小化、あるいは、バックグラウンドのタブで稼働している場合でさえ、あなたのマウスカーソルの動きを追跡する方法をハッカーに与える。

この脆弱性は、キーロガー対策として使用されているバーチャルキーボードとバーチャルキーパッドの使用を邪魔するので、とりわけ厄介である。

この脆弱性は、Spider.io によって発見された。ここに、この問題をデモンストレートしている簡潔なビデオがある。

Spider.ioは、このフローを10月01日に発見し、Microsoftに明らかにし、IE 6から10までのバージョンが影響を受けることを通知した。

Microsoft Security Research Centerは、この脆弱性を認めたが、修正には走らず、既存のブラウザのバージョンにパッチする「当面の計画はない」と、Spider.ioに告げている。

そこで、Spider.ioは、火曜日に公開した。

このカーソルフローは、ユーザが悪臭のするソフトウェアのインストールを控えた場合でさえ、攻撃者がIEユーザのマウスの移動にアクセスすることを可能にする。

攻撃者達は、ユーザーの訪問するウェブページ上の広告欄を購入するだけで、訪問者のマウスの移動を追跡できる。そして、このようなサイトはインターネットの暗黒の路地に存在しているだけではない。Spider.ioは、以下のように発言している。

-

「これは低俗なポルノやファイル共有サイトに限られるわけではない。YouTubeからNew York Timesに至るまで、今日の広告枠取引市場は、攻撃媒体になりうる。」

たとえ、訪問者がそれをバックグラウンドのタブに押しやったり、あるいはIEを最小化した場合でさえ、これは開いたままにしているあらゆるページに当て嵌る。「あなたのマウスカーソルは、あなたのディスプレイ全体に渡って追跡される」と、Spider.ioは発言している。

この脆弱性は、攻撃者にキーロガーをインストールする困難なしに、パスワードとクレジットカードの詳細を簡単に手に入れる能力を与える。

もちろん、バーチャルキーボードは一般的に、ハッカーがハードウェアキーボード インターセプターやキーロガーで、キープレスを記録するチャンスを減少するために使用される。

簡単にこの脆弱性攻撃をデモするために、Spider.ioは、このトラッキングバグをゲームで実行している。そのビデオは、ここに存在している。

Spider.ioは、ゲームのために、バーチャルキーボードとマウスを使用して、12文字のクレジットカード番号、電話番号、ユーザ名、パスワード、E-Mailアドレスをタイプしたと、Spider.ioは発言している。

この挑戦は、対応するマウスの痕跡を解析することであり、可能な限り素早く彼らがタイプしたことを再現することにある(彼らが訪問者に攻撃の容易さを理解させるための仕事)。

木曜日の時点で、このリーダーは24分53秒で12のキーボードパターンを再現した訪問者だった。

技術的に詳しく言うと、この脆弱性はIEのイベントモデルで実行する必要がある。それらが静かにしていなければならない場合でさえ、これはマウスイベントに関連する属性に付属するグローバルEventオブジェクトに存在していると、Spider.ioは発言している。

fireEvent()をコールする方法でイベントを手動でトリガできることから、任意のWebページもしくは、任意のWebページ内の任意のiFrame内のJavaScriptが、あらゆる時に、ページが最小化されていたり非アクティブであろうとも、カーソルの画面上の位置を何時でも問い合わせることが可能である。

同じfireEventメソッドは、[Ctrl]、[Shift]、[Alt]キーの状況を顕にもすると、Spider.ioは発言している。

我々は直ちに修正を予測すべきだろうか?

私が引用したMicrososftの無気力な対応を考えなさい。

一方で、我々は修正が可能になることを待っているが、最高の解決策は、あなたがこのフローに関して心配なのであれば、IE以外のブラウザを使用することである。 サムスン製のスマートTVのセキュリティホールは、ハッカーがあなたを監視したり、チャンネルを変更したり、マルウェアを挿入したりすることを可能にする

Sophos : NakedSecurity (2012/12/12)

あなたのサムスン製スマートTVは、突然チャンネルを切り替えられたことがあるだろうか?

リモートコントローラの上で足踏みをしている犬を非難するな。あなたのスマートTVをハイジャックしたハッカーが、それを実行できるという、ありそうにもない可能性がある。

マルタを本拠とするセキュリティコンサルタントでありバグセラーであるReVulnに勤務する研究者達は、TVと差し込まれたUSBドライブへのルートアクセスを取得するために攻撃できる脆弱性を不特定のサムスン LED 3D TV中に発見した。

"The TV is Watching You"(TVは、あなたを監視中)と題されたビデオ中で、ReVulnは、研究者達が組織的にイカサマしているサムスンTV画面を示している。

以下が、研究者達が発見したアクセスできたことである:

-

・ TV設定とチャンネル リスト

・ SecureStorageアカウント

・ ウィジェットとその設定

・ USBムービーの履歴

・ ID

・ ファームウェア

・ パーティション全体

・ TVに差し込まれているUSBドライブ

犠牲者がリモートコントローラを使用した場合、ReVulnはその設定を取得でき、それによってTVをリモートで制御できることも発見した。

「攻撃者が、そのTVの完全な制御を取得したら、次に、アカウントを盗むようなあらゆること、『犠牲者を監視する』ために統合されたWebカメラやマイクロフォンを使用する最悪のシナリオを実行できる」

この脆弱性は、ReVulnの研究室でテストされた特定のモデルだけではなかったと、彼は発言している。

「この脆弱性は、サムスンによって製造された複数のモデルと大量のデバイスに影響を与える。ReVulnの研究室でテストされた特定のモデルだけではなかった。」

ReVlunはバグと脆弱性情報の売買に関する市場に最近参入した。そして、ユーティリティ、産業システム、及び類似のものを稼働するSCADAとICSソフトウェア中の脆弱性に焦点を当てている。

Auriemmaは以前TVを弄り回していた。4月に、彼はサムスンのTVとBlu-Rayシステムの現在の全てのバージョン中に、攻撃者がリモートアクセスを取得することが可能な脆弱性に出くわした。

この時点で、彼は、この脆弱性がリモートコントローラがサポートされているサムスンの全てのデバイスで発見されたと発言している。

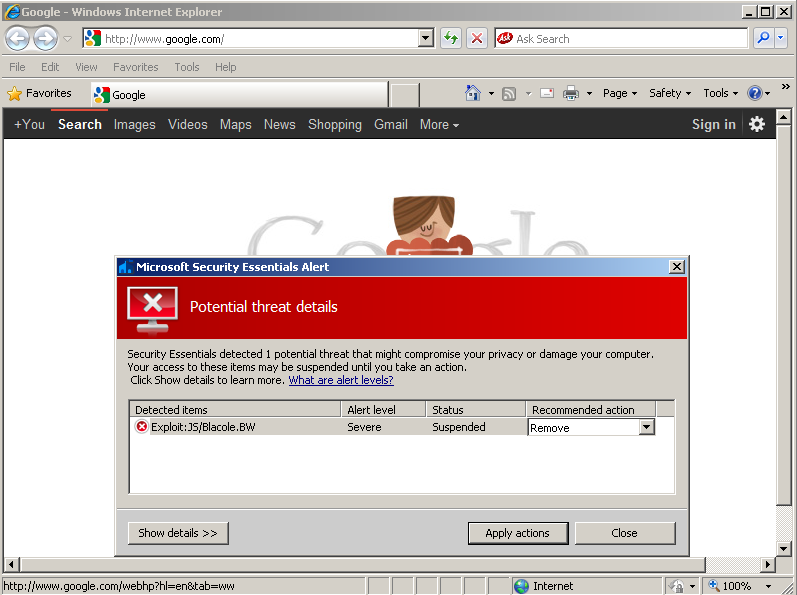

この研究者は責任ある行動をし、サムスンの消費者向けデバイス中の脆弱性をサムスンに知らせた。セキュリティ ホールを塞ぐためにインターネット経由でのファームウェアのアップデートが間に合うことを望む。 Microsoft Security Essentials、AV-Testに不合格

The H : Security (2012/12/03)

AV-Testによって実行されている現在の比較テストにおいて、フリーのMicrosoft Security Essentials (MSE)スイートは、この機関の認証基準に適合しなかった唯一のアンチウィルス製品であった。この研究機関は、隔月おきに、その結果を公表している。今までのテストにおいて、Microsoftのスキャナは、認証されるに十分な性能示してきた。MSEは、二年前のテストに続いて不合格となった。

AV-Testは、防御、修復並びにユーザビリティに関して検証している、そして、試験に供されたアンチウィルス ソフトは、トータル18点満点で評価される。少なくとも、認証されるには11ポイントが要求される。MSEは10.5ポイントと僅かに及ばなかった。二ヶ月前、Microsoftのアンチウィルス プログラムは、まだ、12.5ポイントを達成していた。

ポイントは全ての検査項目で減少している。MSEは、防御とユーザビリティに関して半分以下であった。新しく到着したマルウェアのサンプルでは、平均検出率が89%であるにも拘らず、MSEは10月(【訳注】 今回)の検査結果では64%しか検出できなかった。二・三ヶ月前のマルウェアのサンプルでは、平均検出率は97%であり、MSEの検出率は90%である。

「我々は現在の状況では、もはやMSEを推薦できない」と、Andreas Marx(AV-TestのCEO)は、THE Hの姉妹会社heise Securityに告げている。「Avast, AVG, Avira, Check Point (ZoneAlarm)のような他のフリーのプログラムは、このテスト項目(編者注、防御項目)で、明らかに良好に実践している。これらソフトウェアの修復パフォーマンスも、同様に良好である」と彼は続けている。

-

1) 防御(Protection): マルウェア全般からの保護能力のチェック

2) 修復(Repair): マルウェアの駆除とPCの修復能力のチェック

3) ユーザビリティ(Usability): ソフトインストール時のコンピュータへの影響などのチェック

The Register : Security (2012/11/29)

ターゲットを絞った攻撃の大多数(91%)は、Trend Microの新しい研究によると、スピアフィッシングE-Mailで開始されていた。

スピアフィッシングは、より限定的に、より「個人」的に攻撃するために、ターゲットに関する情報を使用するフィッシングの一形態である。例えば、このような攻撃は、(狙われる消費者が)より広範なフィッシング キャンペーンで汎用される一般的タイトルを使用する代わりに、攻撃目標たる相手の、特定の名前、地位、役職によってターゲットに問い合わせている。最終目標は、通常(94%の場合)悪意ある添付ファイルを開かせることによって、あるいは、脆弱性攻撃を搭載したサイトへのリンクに従わせることで、犠牲者候補を騙すことにある。

Trend Microの研究期間中(今年の二月から九月まで)、最も汎用的に使用され共有されているファイルタイプは、スピアフィッシングE-Mail添付ファイルの総数の70%の割合を占める。主なファイルタイプは、RTF (38%), .XLS (15%), .ZIP (13%)である。Executable (.EXE)ファイルは、サイバー犯罪者の間では人気はないようである。これは、.EXEファイル添付付きE-Mailは、企業ネットワークの水際で、候補としてマークされている受信箱に到達するずっと前に、セキュリティ製品によって通常検出されブロックされることが、その理由である。

ターゲットを絞った攻撃はマルウェアベースであり、感染ネットワークになるように、常駐するように、更に感染していくように、情報を盗むように、設計されている。この情報は、E-Mailからテクノロジの青写真、方針文書、もしくは研究まで、何にでもなることができる。

スピアフィッシングに加えて、ターゲットを絞った攻撃中で注目される別の統計は、リムーバルメディア(USB、CD等)の使用、システムとネットワーク(例えば、VPN)へのアクセスを与える認証情報の盗難を含んでいる。

スピアフィッシングは、大変しばしば、政府や活動家グループをターゲットにしている。政府機関と任命された役人の詳細は、しばしば公式のサイトのWebサイトにポストされる。活動家グループのメンバーは、ソーシャルメディアで頻繁に活動しているし、キャンペーンの促進や新しいメンバーを募集するために、メンバー情報もまた速やかに提供している。結果として、ターゲットにされた犠牲者のE-Mailアドレスの3/4は、Web検索もしくは、汎用E-Mailアドレスフォーマットを使用することで、簡単に発見されている。

E-Mail中の悪意ある添付ファイルの百分率は、ここ数年着実に減少している。しかし、Trend Microによると、この研究者は、この傾向が多分別種のスパム付きで復活してくる傾向にあるので、会社の防衛を再設計する必要があるだろうと主張している。

「我々は、拡張され、改善されたターゲットを絞った攻撃としての悪意あるE-Mailの復活を完全に予期している」そして、「経験は、犯罪者が、ターゲットを絞った攻撃を調査している間に集めた知識を直接活用するために、試験済みで信頼される方法を悪用し続けることを我々に示している」と、Trend Microのセキュリティ研究・通信部門担当重役Rik Fergusonは発言している。

「我々はまた、ターゲットを絞った攻撃が進化し拡大していることを見てきた。個人と会社に関する大量の情報は、大変信憑性のあるE-Mailを作成する仕事を大変簡単にしている。これは無視してはならないカスタムディフェンスの一部である。」

Trend Microの研究に関しては、こちらのPDFを参照しなさい。

The H : Security (2012/11/20)

最近リリースされたOpera Webブラウザ12.11は、リモートから攻撃者が犠牲者のシステム上で任意のコードを実行することが可能な、高い緊急性を持つセキュリティ上の脆弱性を解決している。Operaによれば、このブラウザの以前のバージョン中の問題は、ヒープ ベースのバッファオーバーフローを発生するHTTPレスポンスをハンドリングしているときのエラーによって発生させられる。この攻撃が成功すると、犠牲者は最初に巧みに工作された悪意あるWebサイトを訪問しなければならない。

このアップデートは、ユーザが彼らのマシン上にどの様なファイルを持っているかの検出に使用される可能性のある、緊急性の低いセキュリティホールをも閉じている。非セキュリティ関連の変更は、SPDYネットワーク プロトコルに関連する幾つかの問題(GoogleのGmailサービスがロードを妨げられた問題とMac OS Xでのクラッシュのバグ)の修正を含んでいる。Operaは全てのユーザに最新バージョンにアップグレードするよう勧告している。

このアップデートにおける修正の全リストは、Windows、Mac、UNIX Changelogs中に見出すことができる。Opera 12.11は、この会社のサイトからWindows, Mac OS X, Linux, FreeBSD, Solaris用がダウンロード可能である。

The Register : Security (2012/11/16)

Aviraは、人気あるフリーのアンチウィルスソフトを、よりWindows 8に互換させるためのパッチをリリースした。

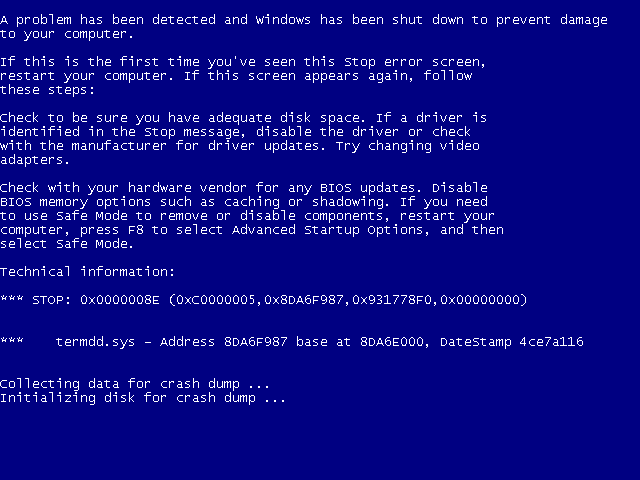

今月初め、このドイツの企業は、Microsoftの最新のオペレーティングシステム(Windows 8)上で、Aviraアンチウィルスソフトを稼働しようとした時、結果として悪名高いBlue Screen of Death(死のブルースクリーン)が発生したとする、ユーザからの苦情を受けて、この製品が未だWindows8に互換していないことを認めた。

Microsoftの根本的なオペレーティングシステム テクノロジ中の根本的な設計の見直しのため、Windows Server 2012でもキチンと動作しないと、Aviraは発言した。

Aviraの最高執行責任者(AOO)Travis Witteveenは、Aviraは数週間以内に互換製品を持つことを希望したと、The Registerに述べていた。彼は、そうこうしているうちに、AVGのような競合するフリーのアンチウィルス製品に市場を奪われる可能性があったことを認めた。

火曜日にAviraによってリリースされたソフトウェアのパッチは、BSODの問題を解決するはずだが、未だ、このソフトウェアが、このセキュリティ企業によって公式にサポートされていないことを警告するポップアップに直面する。Aviraの製品マネージャSorin Mustacaは、残っている問題を解決するために、更なるソフトウェアアップデートをリリースすることを計画していると発言している。「我々は、可能な限り早急に我々の製品がWindows 8に互換するよう必死に作業中である」と、彼は発言している。

Muxtacaによるブログポストは、Aviraが数カ月前にこの問題の発生を予知できなかった理由に関する多くの洞察を提供することなしに、セキュリティ製品とWindows 8の互換を成し遂げることが挑戦であることの幾つかの理由を述べている。2011年09月以来、Windows 8の三つのベータ版が存在した。しかし、期間内に製品を準備できなかったAviraの失敗は、あまりに遅くなるまで、このオペレーティングシステムに対するテクノロジの開発とテストにAviraが十分なリソースを注ぎ込まなかったことを示唆している。

「Windows 8とサーバ用の同等品であるWindows Server 2012は、完全に新しいアーキテクチャである」とMustacaは説明し、「これらのアーキテクチャは、そのフレームワークとソフトウェアを記述するために使用されるAPI(アプリケーション プログラミング インターフェース)中の重大な変更をするように、それらの上で稼働するソフトウェアに強制している。以前のフレームワーク(例えば、Layered Service Providers, Transport Driver Interface等)は、もはや長期間サポートされない」とも述べている。

「新しいコンピュータ オペレーティングシステムでは、当初、幾つかの既存のソフトウェアが新しいオペレーティングシステムと互換しない可能性はあり得る。現在、Avira製品はWindows 8とWindows Server 2012用として未だ保証されない。そして、このオペレーティングシステムにアップグレードした我々のユーザによって報告された幾つかの問題も存在する」

独立した試験機関AV-Test.orgは、既に市場に存在している大多数のアンチウィルス ベンダが消費者にWindows 8互換製品を提供していることをレポートしている。AviraのWindows 8問題に関する我々の以前の記事へのThe Registerの読者のフィードバックは、Windows 8と互換するとしてリストされている製品でさえ常に上手く動作するわけではないことを示唆している。それにも拘らず、このリストからのAviraの欠如は際立っている。

Sophos : NakedSecurity (2012/11/16)

MicrosoftはInternet Explorerユーザに、セキュリティ脅威に対するブラウザのアップデートを維持し続けることの大切さを思い出させた。

Microsoftは火曜日、三つの緊急のセキュリティホールを素早く閉じる努力の結果として、今週の始めにWindows Updateを通じてInternet Explorer Ver.9のアップデートをリリースしたと発言している。

パッチを適用せず、サイバー犯罪者によって脆弱性攻撃された場合、この脆弱性は攻撃者に、脆弱性あるシステム上で悪意あるコードをインストールし稼働させるためにWebページを使用することを許可する。

Microsoftは、ブログポスト中でWindows Update経由でIE ver.9.0.11のリリースをアナウンスし、直ちに適用するようIE9のユーザにアドバイスしている。

このアップデートは、現在リリースされているMA12-071セキュリティ ブレチンに関連付けられているセキュリティホールを修正する。

この脆弱性はサポートされているWindowsの全バージョンで稼働しているIE9に影響をあたえる。しかしながら、Internet Explorerの早期バージョン(IE6〜8)及び、IE10(Microsoftの人気あるWebブラウザの最新バージョン)には影響を与えない。

攻撃者は様々なテクニックを使用して「開放後使用」とも呼ばれるもので攻撃できる。ここで言う様々なテクニックとは、Webサイト、アプリケーション/Officeドキュメント/適法のサイトに表示される悪意ある広告中に埋め込まれた悪意あるActiveXコントロールである。

攻撃は依然として悪意あるコンテンツをクリックすることを要求している。そして、攻撃者は犠牲者のマシン上のパーミッション レベルによって制限される。

我々が11月のパッチの火曜日(【訳注】 Microsoftの月例アップデートの日)の記事で注目したように、ソフトウェアが、もはや必要としないリソースを開放するこために、オペレーティングシステムにメモリを返した後に、そのメモリを使おうとし続けようとする時に「解放後使用」バグは発生する。

このアップデートはセキュリティホールを閉じる。Microsoftは、大多数のIE9ユーザはMicrosoftの自動アップデート機能を使用して自動的にアップグレードを取得するだろうと発言している(自動アップデートに関する設定方法の説明はMicrosoftナレッジベース記事中に見出すことができる)。

自動アップデート機能を有効にしていない人々は、このアップデートをダウンロードしインストールするためにMicrosoft Updateサービスを使用することをアドバイスされている。

このIE9アップデートは火曜日にリリースされた。6つのセキュリティブレチンの一つは、Microsoftの月例セキュリティパッチリリースで発表されている。 Operaのサイトが悪意のある広告を提供していたと、アンチウィルス企業が発言

The Register : Security (2012/11/15)

ノルウェーのブラウザOperaのホームページを訪問しただけで、訪問者がマルウェアに感染させられるとするレポートを調査している間、予防措置として、Operaはそのポータルサイトでの広告の提供を停止した。

portal.opera.com でロードされる悪意あるスクリプトは、ユーザを悪名高いBlackHole脆弱性攻撃キットをホストしている悪意あるサイトにリダイレクトしていたと、ルーマニアのアンチウィルス企業BitDefenderは発言している。そして、彼らはまた、その自動化されたシステム上で明らかな攻撃を検出したとも発言している。BitDefenderは、水曜日にこの問題を検出した後、即座にOperaに警告したと発言している。これはサードパーティの広告を通してロードされるスクリプトのようである(悪意ある広告として一般に知られている実装)。

Operaは未だこの問題を確認していないが、毒性が有る無しに拘らず、そのポータル上の広告を無効化した。このブラウザ企業は以下のように発言している。

-

我々はこの主張を調査中である。我々はこの問題に関する仕事をしているが、安全であるように、portal.opera.com上の広告を一時的に無効化したように、幾つかの予防策をとった。我々は昨日(水曜日)、この主張を知った後直ちに、標準的予防策として広告を無効化した。そして、BitDefenderがプレスリリースを発行した時、広告は数時間無効化されていた。

「Operaポータル ホームページ中のこの隠蔽され難読化されたコードの部分は、外部のソースから悪意あるコンテンツをロードするiFrameを挿入する。Operaユーザは彼らのDefaultホームページを変更していなかったなら、アクティブな悪意あるコンテンツは、彼らがブラウザを開く度にサードパーティのWebサイトからロードされる」とBitDefenderは説明している。

管理されたテストで、BitDefenderの研究者は、悪名高いZBot(ZeuS)バンキング トロイの新しくコンパイルされた変種で不運なユーザに感染するように設計されたPDFベースの脆弱性攻撃を取り扱った。この脆弱性攻撃は、BitDefenderによれば、ロシアのサーバから供給されていた。どのくらいの人々が、Operaポータルのこのドライブ バイ ダウンロード形式の攻撃に晒されたか定かでないが、それほど多くの訪問者が感染させられたわけではないようである。

「我々は昨日(水曜日)広告を無効化した前後で、誰かが感染させられたという兆候を持っていない」とOperaスポークスマンEl Regは語っている。

「悪意ある広告」の事件は、稀なわけではない。今までの犠牲者は、Spotify, the London Stock Exchange, The Pirate Bay, ITV.com, Major League Baseball、その他諸々のサイトで感染させられている。毒性広告問題を診断し解決することは、Webサーバ自体が悪意あるスクリプトを稼働中である場合より遥かに慎重を要する傾向にあるので、Operaが潜在的問題を発見するまで広告の提供を中止したことは賢明である。 SandboxをバイパスするAdobe Reader 0-Day攻撃に対する防衛

TrendLabs : Security Intelligence Blog (2012/11/14)

Adobe Readerの未知で隠れた0-Day攻撃のニュースはあらゆる所に存在している。AdobeのSandbox機能を打ち破る能力を含む、その想定される注目すべき機能のために、ユーザは警告されている。そして、その通りである。しかし、この状況に希望がないわけではない。

この記事での、私の目的は、この攻撃が我々の顧客にとって意味していることと、防御手段を実装できることを、我々の顧客に説明することである。

最初に、この脅威の状況を理解しよう。この攻撃はどの程度深刻なのか? Adobe Reader バージョン10と11がこの0-Day攻撃の影響を受けると主張されている。そして、報告によると、地下組織でUS$30,000-50,000(240,000から400,000円、1$=80円換算)。何故そんなに多額なのか? この0-Day攻撃はAdobeがReader ver.10で導入したSandbox防御テクノロジをバイパスする。この攻撃は、JavaScriptがReaderで無効化されていた場合でさえ実行する。この攻撃が要求する唯一の相互作用はユーザがPDFドキュメントを開くことである。そして、ブラウザが閉じられた時、このバグは動作する。

このバグは特定の目標攻撃で利用されるというニュースがある。また、悪名高きBlackHole Exploit Kitに直ぐに取り入れられるだろうとするニュースもある。追加されたなら、この脆弱性攻撃キットを通じて広範な搾取の機会になる。

明らかに行動をする時であり、適切な注意を払う時である。この脆弱性に関する詳細が利用できないので、我々は以下のセキュリティ対策をユーザに提案する。

-

・ 知らない、もしくは信憑性が確かめられていないソースから受け取ったドキュメントを開くことは控えるように従業員を教育しなさい。

・ FoxitやGoogle Chromeに組み込まれているReaderのような代替PDFソフトウェアを使用することを考えなさい。現在、Adobeはこの問題を調査中である。しかし、Adobeが具体的な解決策か代替の修正をリリースするまで、差し当たりAdobe Readerを回避することが最善かもしれない。

-

・ 1004133 - Heuristic Detection Of Malicious PDF Document

・ 1004593 - Heuristic Detection Of Malicious PDF Document -2

・ 1004085 - Heuristic Detection Of Malicious PDF Document -3

・ 1004579 - Heuristic Detection Of Malicious PDF Document 3

・ 1004652 - identified Suspicious PDF Document

・ 1003503 - Suspicious PDF File With Embedded Obfuscated Jabascript

・ 1004081 - Restrict PDF Documents With Embedded Executable Files

我々は現在この脅威を監視中である。そして、我々はあらゆる注目すべき進行を更新するだろう。 Adobe Readerに対する0-Day攻撃を専門家が警告

KrebsOnSecurity : Blog (2012/11/07)

ソフトウェア メーカーAdobeは、広範に使用されている彼らのPDF Reader(Adobe Reader)の最新バージョン中の未知のセキュリティホールを攻撃する説明書が、アンダーグラウンドでサイバー犯罪者に販売されているとする主張を調査中であると発言している。

これは、モスクワに本拠を置く科学捜査企業Group-IBのマルウェア解析者によって発見された。この企業は、Adobe X and XI (Adobe Reader 10 and 11)を稼働しているコンピュータの、セキュリティを改竄する新たな脆弱性攻撃能力を持つものが、$50以上でアンダーグラウンドで販売されていることを発見したと発言している。これが重要である理由は、Reader Xで始まるが、AdobeはReader中の未知のセキュリティホールの攻撃をブロックするために”Sandbox”機能を導入しているからであり、今迄、この防御は踏ん張ってきたからである。

しかし、Andrey Komarov(Group-IBの国際プロジェクトのリーダー)によれば、この脆弱性は、攻撃者がReaderのSandbox防御を回避することを可能にする。 Komarovは、発見したものが、ターゲットのコンピュータ上で攻撃者が選択したコードを起動するためにAdobe Reader XのSandboxを「バイパスする方法が今迄に公開されている方法ではない」ことが重要であると発言している。このロシアの企業は、この攻撃の無毒化されたバージョンの実演とする以下のビデオを作成している。

この攻撃は、幾つかの制限を持っているとKomarovは発言している。例えば、この攻撃は、ユーザがWebブラウザもしくはReaderを閉じるまで完全に実行することができない。そして、今迄に、Adobe ReaderがインストールされているMicrosoft Windowsに対してだけ、この攻撃が動作していることを確認しているだけである。

AdobeのスポークスマンWiebke Lipsは、Group-IBがAdobeには接触してきておらず、入手可能な情報量が限られているために、彼らの主張を確認することができないと発言している。

Lipsは、「AdobeはGroup-IBにコンタクトを取るだろうが、更なる詳細情報がなくては、残念ながら、いつものように脅威の状況の監視を継続し、セキュリティコミュニティの我々のパートナーと共に仕事すること以上に、我々が実行できることは何もない」と発言している。

Group-IBは、この脆弱性がBlackhole Exploit Kit(ハックされたWebサイト中に縫込めるように設計され、今回のような脆弱性攻撃を通じてマルウェアを展開する、アンダーグラウンドで販売されている悪意あるソフトウェアのフレームワーク)の新しいカスタムバージョン中に含まれていると発言している。

この企業は、現在、Adobe Reader脆弱性攻撃は「アンダーグラウンドの小さなサークル」中でのみ配布されていると発言している。インスタントメッセージを通じて接触したところ、このBlack Hole exploit kitの製作者は、限定されたサークルの中で販売されている個人用Adobe Reader攻撃の存在を確認したと本日発言した。けれども彼は、彼のキットがその脆弱性攻撃に含まれていないことに注目し、直ちに彼のキットを取得し追加することを希望している。

この攻撃が発生すると、大変大きな問題になるまでそんなに長くはかからないだろう。Blackholeは今日使用されている最も一般的な脆弱性攻撃キットである。とにかく、消費者は、Adobe以外にも幾つかのPDFリーダー(Foxit, PDF-Xchange Viewer, Nitro PDF, Sumatra PDF等)が選択肢として存在することを認識すべきである。

The H : Security (2012/11/05)

Aviraのサイトに新たにポストされたナレッジベースにおいて、ドイツのセキュリティ会社Aviraは今、顧客に、Aviraの製品が現在Windows8とWindows Server2012に互換性がないことを警告している。既存のAvira製品がインストールされているWindows7からWindows8にアップグレードすると青いエラー画面(Blue Screen Of Death)が結果として表示される。

Avira製品はWindows8とWindows Server 2012上でインストールやアップデートすることができない

Aviraは自社製品のアンイストールする方法に関する情報を彼らのナレッジベース ヘルプ ページにアップデートしている。他のヘルプページはWindows8の下で、Aviraをアップデートしたり、新たにインストールしたい顧客に対する情報を提供している。このページは、非互換性と差し迫った修正に関する注意を含んでいるだけである。 Anonimous(アノニマス)身代金要求ソフトの背後に誰がいるのか?

Sophos : NakedSecurity (2012/11/02)

ここに、最近インターネットユーザを悩ましたReveton/FBI/police身代金要求ソフトの興味ある展開がある。

この事例において、あなたをあなたのデータから締め出したこのマルウェアは、Anonymous政治的ハッカー(Anonymous hacktivist)グループからと主張して、再びあなたがファイルへの自由なアクセスを獲得するためにUkashを通じて£100支払うように要求している。

-

我々はAnonymousである。我々は大群である。我々は容赦しない。我々は忘れない。見ていろ。

テロリスト射殺!

お前のコンピュータはAnonymousハッカーグループによってハックされ、現時点でロックされた。全てのファイルは暗号化された。コンピュータを通常に戻すには24時間以内に£100([訳注]本日のレートで12,884円)身代金を支払え。指定の期限までに身代金が支払われない場合は、お前のコンピュータの全てのコンテンツは削除される。お前の個人情報(名前、住所、誕生日等)は、オンラインに公開される。この処理が終了した後、RAMとマザーボードは壊される。このウィルスを削除する如何なる企ても同じ結果をもたらすだろう。けれども、今私が考えていることは、Anonymousが関わり合いになることを拒否することは実際上不可能であるという事である。結局、真の匿名化は、Anonymousの旗の下で、他の者共が実行している可能性を、誰も認識できないという事を意味しているのだから。

つまるところ、Anonymousが現れた時、あなたは何も信じることができない。

しかしながら、明らかなことの一つは、身代金要求ソフトのの脅威(それを作成したあらゆる者)に対してより良く防御するコンピュータを必要としていることである。

あなたのアンチウィルスソフトをアップデートすることを常に思い出しなさい(Sophosは、この特別な身代金要求ソフトを、Troj/Ransom-KI として検出する)。そして、脆弱性を防御するためにオペレーティングシステムやアプリケーションのパッチが公開されたら、しっかり管理することを思い出しなさい。

こうすることで、悪い奴らの生活をより難しくすることになる。 Vupenは、Windows8をハックしたことを自慢している

The H : Security (2012/11/02)

フランスのIT企業Vupenは、Windows8が既に脆弱性攻撃される脆弱性を持っていることをTwitter上で自慢している。明らかに、この脆弱性攻撃は、特別巧妙に細工されたWebページを経由してシステム中に悪意あるコードを挿入するために、Windows8中の幾つかの未パッチの(0-day)セキュリティホールと同梱されているInternet Explorer 10とを結合している。

伝えられるところによると、この脆弱性攻撃は、Windows8の全てのマルウェア防御機能(アドレス空間配置のランダム化 (Address space layout randomization, ASLR) )をバイパスする。Vupenはまた、データ実行防止(Data Execution Prevention, DEP)とROP並びにInternet Explorerのサンドボックス類似の保護モードもバイパスすると主張している。

攻撃されるセキュリティホールのパッチは、近い将来では利用可能にならないかもしれない。Vupenは自分達でこの脆弱性を発見したと発言している。また、Microsoftに対してそれらを開示する計画はないとも発言している。Vupenは、彼らのお金を使ってくれる顧客に対してのみこの脆弱性攻撃を提供している。Microsoftはこのセキュリティホールを閉じるべきである。精巧な脆弱性攻撃は、明らかに価値を減少させるだろう。

The H : Security (2012/10/25)

Wiredからの報告によると、数学者Zachary Harrisは、多くのメジャーなサイトが彼らのE-Mail中に使用しているデジタル署名用のキーの長さが不十分なものであることを発見した。Google, PayPal, Yahoo, Amazon, eBayや他の多くのサイトのE-Mailアドレスは簡単に偽造できると、Harrisは発言している。

多くの会社は、デジタル署名を含ませるために、そして、そのE-Mailが彼らのドメインから発生したものであることを確認するためにDomainKeys Identified Mail (DKIM、ディーキム)を現在使用している。Googleから来ているように見えた求人をチェックしているとき、HarrisはGoogleの署名が簡単に偽造できることに気づいた。伝えられているところによると、彼はGoogleの最高経営責任者 Larry Page に、共同創設者 Sergey Brin から来たE-Mailを送信することによって、またその逆を行うことによって、この問題をGoogleに通知した。

DKIM署名は公開鍵とRSAによって通常暗号化される。しかしながら、どうもGoogle, eBay, Yahoo, Twitter, Amazonのような会社は、512ビット長のキーを使用しているに過ぎない。Harrisによると、このようなキーは、凡そ75$の費用でAmazon Web Services (AWS)を使用されるクラウドを三日以内にクラックすることができる。伝えられるところによれば、PayPal, US Bank, HSBCのような金融機関も危険と考えられる768ビット長のキーを使用している。デジタル署名を効果的にするには、最小でも1024ビット長のキーがRSA用に使用されなければならない。アメリカ国立標準技術研究所(NIST)は、最小でも2048ビット長を推奨している。

ハリスはCarnegie Mellon UniversityでCERTと共に影響を受ける会社に通知した。そして、このような会社に彼らの現在のキーを取り消し新しいキーを使用するように促した。 PayPal、Google, eBayのようなサイトに関しては以降の抜き取り検査において、The Hの姉妹会社heise Securityは、1,024ビット長のキーを見つけているだけである。

US-CERTは、この問題に関する勧告を現在公開しており、とりわけ、Google, Microsoft, Yahooに言及している。この勧告は、幾つかのDKIMメッセージがテストモードで送信されていることを指摘している。RFC 6376によれば、このようなE-Mailは、DKIMで署名されていないものとして処理されなければならない。

PC Informant : Blog (2012/10/24)

私はWindows RTを搭載したMicrosoftの新しいタブレットを一つも試してはいない。しかし、この件に関するレビューは滔々と流れている。ここに簡潔な判決がある:

-

ハードウェア: 優秀

ソフトウェア: あまり良くない

推薦: 他のことにお金を使いなさい

KrebsOnSecurity : Blog (2012/10/23)

AdobeはShockwaveメディアプレーヤー中の少なくとも半ダースのセキュリティホールを塞ぐ緊急のセキュリティアップデートをリリースした。

Adobeは、Shockwave Player 11.6.7.637とそれ以前のバージョンを、最新バージョンの 11.6.8.638 に、こちらからアップデートするようユーザに推奨している。アップデートはWindowsとMacで利用可能である。このアップデートに関するアドバイザリにおいて、Adobeは、このようなフローに対する如何なる積極的攻撃も認識していないと発言している。

Shockwaveをアップデートすることを試みる前に、あなたのシステムにShockwaveがインストールされていることを確認すべきである。このリンクを訪問し、短いアニメーションが流れたなら、何らかのShockwaveのバージョンがインストールされていることを示している。Shockwaveのダウンロードがプロンプトされたなら、Shockwaveはインストールされていない。そして、十中八九あなたはShockwaveを必要としていない。あなたがShockwaveをアップデートもしくはインストールするのであれば、予めチェックされている余分なソフトウェアに気をつけなさい。私が試したこのアップデートでは、Norton Internet Securityの30日間試用版を押し付けられそうになった。

ShockwaveとFlash Playerは共にAdobeの製品であるが、この二つは別個のものであることに注意しなさい(Web上ではFlashの方が、はるかに沢山存在する)。私がこのことを言及したのは、依然としてMozilla FirefoxのプラグインのリストにはFlash Playerが"Shockwave Flash"として表示されているためである。ついでながら、あなたがFlash Playerを最新バージョンにアップデートしていないのであれば、今それをしたほうが良い。最新のFlash Playerのアップデートは、10月08日にリリースされ、少なくとも25のセキュリティホールが修正されている。

The H : Security (2012/10/19)

Microsoftは、FFMPegオープンソース ビデオコーデックツールとライブラリの以前のバージョン中の幾つかの緊急の脆弱性に関する詳細を公開した。この脆弱性は、攻撃者が特別に細工したメディアファイルをユーザに開かせることでシステム上で任意のコードを実行することを可能にする。この攻撃は、そのユーザと同じパーミッションで悪意あるコードを実行するだろう。Secuniaによってレポートされた他の問題も、同様の影響を与える。

Microsoftのリリースでは、当初0.10までの全てのバージョンに脆弱性があるとされたが、Secuniaの公開では、FFMpegの0.11.2までの全てのバージョンが、この脆弱性の影響を受けるとされている(【訳注】現在はMicrosoftのセキュリティ アドバイザリ (MSVR12-017)も0.11.2までに修正されています)。Microsoftが発見したこの脆弱性は、libavcodecライブラリ中に存在し、ASF, QuickTime (QT), Windows Media Video (WMV)ファイルを解析するときメモリ損壊を発生させる。Secuniaによって説明されたこの問題は、GoogleのDale Curtisによって報告され、9月末に修正された。この報告によれば、この問題は2012年05月から存在していた。

FFMpegの最新バージョン1.0はこの問題の脆弱性は存在しない。FFMpegの開発者は以前のバージョンのセキュリティホールも既に修正しているが、Secuniaが報道した問題が修正されてからのFFMpegのリリースの存在は表明されていない。Windows, Mac OS X, Linux用FFMpegの最新バージョンは、このプロジェクトのWebサイトから入手できる。

FFMpegはオーディオとビデオファイルを様々なフォーマットで記録、変換、ストリームするために使用されている。FFMpegは、VLC Media Player, MPlayer等を含む幾つかの人気あるオープンソース ソフトウェア プロジェクトで使用されているので、他のプロジェクトも、この問題に晒されている。FFMpegは、設定に依存してLGPLもしくはGPLの下でライセンスされている。

Sophos : NakedSecurity (2012/10/18)

インターネットユーザは、広範にばら撒かれているマルウェア攻撃について警告され続けている。この攻撃は、著作権付きのビデオ コンテンツに関するYouTubeからの通信を装っている。

"Your video may have illegal content"のタイトルを持つこのE-Mailは、Goggle YouTubeチームを装っている。

ここに、その一例がある。

添付ファイル: Content_ID755658_Matches.zip

本文:

Your video may have content that is owned or licensed by Music Publishing Rights Collecting Society. No action is required on your part; however, if you are interested in learning how this affects your video, please open attached file with Content ID Matches section of your account for more information. Sincerely,

- The YouTube Team しかしながら、この添付されたZIPファイルは、トロイの木馬Troj/Agent-XXCを含んでいる。

Sophosアンチウィルス製品は9月25日以来、このマルウェアを検出しているが、他のベンダの製品を使用しているユーザは、同様に保護されていないかもしれない。

出所不明のE-Mailは常に疑いなさい。そして、頼んでもいない添付ファイルを急いでクリックしないようにしなさい。 Bingは最も毒された検索エンジン…。

The Register : Security (2012/10/08)

SophosLabsの研究によると、他の検索エンジンと比較してBingはより大きな毒の影響を受けている。

検索エンジンに毒を盛る攻撃は、危険なサイト(マルウェアに感染させられているWebサイトからペイデイローン(【訳注】給料日に返済することを条件とする短期のローン)サイトのようなものまで)が人気ある検索用語に関連したサイトのインデックス中に顕著に現れるようになっているので、危険なサイトに結果をねじ曲げるように設計されている。多くの場合、この戦術が成功すると、マルウェアのサイトが人気ある検索用語の検索結果の最初のページ中に現れる。時として、正当なWebサイトより上位に表示される。つい最近、悪漢共は画像検索結果を巧みに取り扱うことを開始した。

SophosLabsは、検索エンジンから危険なサイトへの苦痛を与えるリダイレクトの企てをブロックしている。それ故、検索エンジンへの毒を盛る攻撃の量を監視できた。最近二週間に据え付けられSophosによってブロックされた検索エンジンに毒を盛る攻撃結果の2/3(65%)は、Bingから発生しており、30%はGoogleからであった。残りの5%が、その他の検索エンジンからであった。現段階の真実の状況は、Googleが最も人気ある検索エンジンであり、このファクターが、このような生データ中には組み入れられていないので、このような生の統計が示しているより更に悪いものであるだろう。

Sophosによってブロックされた危険なリダイレクトの巨大な量(92%)は画像検索に関わり、残りの8%はテキスト検索に関わっていた。

検索エンジンは、彼らのインデックスから悪意あるサイトを削除しようとしているが、検索エンジンが必ずしも成功しているわけではないので、これはイタチごっこを引き起こしている。

「インターネットユーザは、彼らが使用している検索エンジンが悪意あるリンクを篩分けしてくれていると信頼しているので、毒されている検索エンジンは、インターネットユーザにとって非常に危険である。そして、今回の場合、インターネットユーザを裏切っているのはBingと思われる」とSophosの主任ウィルス研究者Fraser Howardは発言している。「しかしながら、全ての検索エンジンは検索結果を害する全ての企てを阻止することはできないだろう。そこで、例えば感染させられている画像検索に目星をつけるには極めて手掛かりが少ないので、ユーザは彼ら自身で、感染させられている検索結果を検出し回避するために奮闘しなければならないかもしれない」とも発言している。

Fasterは、ペイデイローン業界の広告宣伝中に毒された検索結果の使用を調査するよう依頼された後、この数字をまとめている。この結果は最近のDaily Mirrorの記事でカバーされた。

Sophosの結果の概要は、このセキュリティ企業のNaked Securityブログ上に発見される。

The H : Security (2012/10/05)

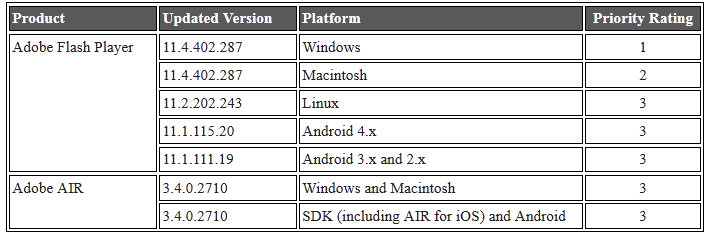

Adobeは、広範にインストールされているプログラムであるFlash Player中の25の個別のセキュリティ上の脆弱性を修正するアップデートをリリースした。この会社はまた、Adobe AIRソフトウェア用のセキュリティパッチもリリースしている。

以下のチャートは、今日リリースされた最新パッチバージョン番号を示している。アップデートは、Windows, Mac, Linux, Androidシステムで利用可能である。WindowsとMacユーザは、Flash Playerダウンロードセンターから最新のアップデートを入手できるが、予めチェックされた形で提供されるブロートウェア ツールバー アドオン(McAfee VirusScanのような)に気をつけなさい。他のOSのユーザは、Adobeセキュリティ ブレチンを参考にしなさい。Windows 8でInternet Explorer 10を使用しているユーザは、Windows UpdateもしくはMicrosoftのサイト経由でアップデートを入手できる。

Internet Explorerと他のブラウザでWebをブラウズしているWindowsユーザは、Flashアップデートを夫々のブラウザに適用する必要があることに注意しなさい。

AdobeのスポークスマンWiebke Lipsは、このリリースでパッチされた如何なる問題もフィールド中での攻撃を受けていないと発言している。それであるにも拘らず、あなたのシステム上にFlashが存在するのであれば、直ちにこのアップデートを適用することが賢明である。 "Universal Man-in-the-Browser"でリアルタイムにデータは盗まれる

The H : Security (2012/10/05)

アメリカのセキュリティ企業Trusteerは、新しいタイプのman-in-the-browser (MitB、【訳注】マルウェアがWebブラウザを乗っ取り、正しいセッションに便乗して不正な操作を紛れ込ませる攻撃)攻撃を同定した。この新種は今までのMitB攻撃より使い方が簡単であり、より効果的である。スパイウェアの特別なものと目されるのは、リアルタイムに盗んだデータを解析し、大変素早くそのデータを販売することを可能にしている統合されたロジックにある。Trusteerは、この新たなMitBを"Universal Man-in-the-Browser" (uMitB)と命名した。

man-in-the-browserは、アドオンとしてブラウザ中で自分自身をフックし、データを探し出したり改竄したりするトロイである。犠牲者は通常、いつも通り目的のサイトにアクセスでき使用できるので、彼らのデータがスキミングされていることを認識していない。

オンラインバンキング マルウェアのZeusで使用されていたような標準的MitBモジュールは、銀行サイトのような特定のWebサイトをターゲットにしている。それらは他のWebサイトに関連するデータを記録する可能性もあるが、データは非常に一般的な形式で記録され、捕獲されたデータは連続的に手動解析される必要があった。

TrusteerによるこのMitBの説明では、そのスピード(リアルタイム)に着目している。そして実際にデータを直接「インライン」で解析する。クレジットカード データとセキュリティ(CVV)コードは、解析され即座にこのマルウェアのオペレータのサーバに転送される。これは、新鮮なデータは、より大きな成功のチャンスを提供しブラックマーケット上においてより価値を高めることになるので詐欺師達にとって有利である。TrustereerによるUniversal MitBの動作を示すサイレント ビデオは以下のリンクを参照。

McAfee Labs : Blog Central (2012/09/27)

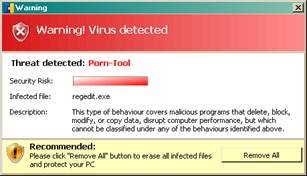

System Progressive Protectionは、アンチウィルスソフトウェアを装う新しいマルウェアである。最初に出現したのは数日前のことである。System Progressive Protectionはインチキセキュリティ製品のWinwebsecファミリーに属している。このマルウェアは、ドライブバイダウンロード、もしくは他のマルウェアによってドロップされ実行される。このマルウェアは、犠牲者が感染させられたマシン上の他の如何なるアプリケーションにアクセスしようとしても、これをブロックする。このマルウェアは、感染を検出したと主張し、ユーザを脅して防御用製品を購入させようとする警告を表示する。このようなインチキのマルウェアは、PCの所有者のシステムを「修正」するために彼らから金銭を強請とる。実際には、このプログラムは全くコンピュータをスキャンしない。

このWebページはユーザガイド、サポート、FAQを提供することを表明している。

-

・ %Desktopdir%\System Progressive Protection.lnk

・ %Programs%\System Progressive Protection\System Progressive Protection.lnk

・ %AppData%\[random]\[random].exe

-

・ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce “[SET OF RANDOM CHARACTERS]“

・ HKEY_CURRENT_USER\software\Microsoft\Windows\CurrentVersion\Uninstall\System Progressive Protection\

あなたのシステムを最新のパッチでアップデートすることを維持しなさい。あなたのアンチマルウェア プロテクションが最新であることを確認しなさい。評判の良いファイアーウォールを使用しなさい。どの様な新しいWebサイトを訪問するときも、ドライブバイダウンロードに注意しなさい。 Javaに新しい緊急の脆弱性が発見された

The Register : Secuirty (2012/09/26)

ポーランドの研究者Adam Gowdiakが、この製品中に存在する別の緊急のフローを発見したので、OracleのJavaは世界で最も漏れのあるコードのタイトルをInternet Explorerから奪おうとしているようである。

Gowdiakが、この新しいフローは「Oracle Java SEソフトウェアの最新バージョンの全て」に影響を与え、そして、「Java SE 5, 6, 7の環境で完全にJavaセキュリティsandboxはバイパスされる」と記述したFull Disclosureメーリングリストで始まった。

Gowdiakは、「このバグは、Javaバーチャルマシンの基本的セキュリティ制約を破ることを可能にする」とも発言している。

我々は上に引用したこと以上のことを殆ど持っていない。このことは、Full Disclosureへの投稿に関してはチョッピリ通常の有り様とは異なる。

Gowdiakのポスト中には、幾つかのスタンドプレーが存在していそうな点は注意に値する。それは、オラクルの差し迫ったJavaOne会議のためだけに、この問題を発見したとする彼の発言である。そして、JavaOne会議は9月30日に始まる。彼はまた、新しいフローのニュースが彼のモーニング コーヒーを損なわないことを希望すると書いたLarry Ellisonを詰っている。

KrebsOnSecurity : Blog (2012/09/21)

Microsoftは、WindowsのDefault WebブラウザであるInternet Explorer中の、少なくとも5つの脆弱性を修正するに緊急のセキュリティアップデートをリリースした。このアップデートは、悪人共が脆弱性あるシステムに侵入するために使用してきた0-Dayのフローを含んでいる。

このパッチ(MS12-063)は、Windowsアップデートもしくは自動アップデートから入手できる。Microsoftが、今週早くにリリースした0-Dayのバグの脅威を鈍らせる一時凌ぎの“fix it”ツールをインストールしていても、このアップデートを適用する前に、適用した“fix it”を元に戻したり削除したりする必要はない。この脆弱性は、Windows Server 2008とWindows Server 2012の特定のインストレーションは別として、サポートされている殆ど全てのWindowsのバージョン上で動作しているIE 7, 8, 9中に存在している。

個別に、Microsoftは、Windows 8とWindows Server 2012の全てのサポートされているバージョン上のInternet Explorer 10中のAdobe Flash Player中の脆弱性に関するアップデートを発行している。このアップデートは、Internet Explorer 10中に含まれ、影響を受けるAdobe FlashライブラリをアップデートすることによってAdobe Flash Player中の脆弱性を解決する。Adobeは先月、二つの個別のFlashアップデート中でこれらを解決した(実際の攻撃下にあるFlashの0-Day関する修正を含む)。

KrebsOnSecurity : Blog (2012/09/18)

【注】 昨日、MicrosoftとBSI(ドイツ連邦電子情報保安局)は、IEの使用に関する警告を発しています。これはIE中に0-Dayの脆弱性が存在していたことにあります。Microsoftは、この件に関するセキュリティアドバイザリをリリースしています。また、アメリカのセキュリティ企業Rapid7は、IEを削除することを推奨しています。

*****************************************

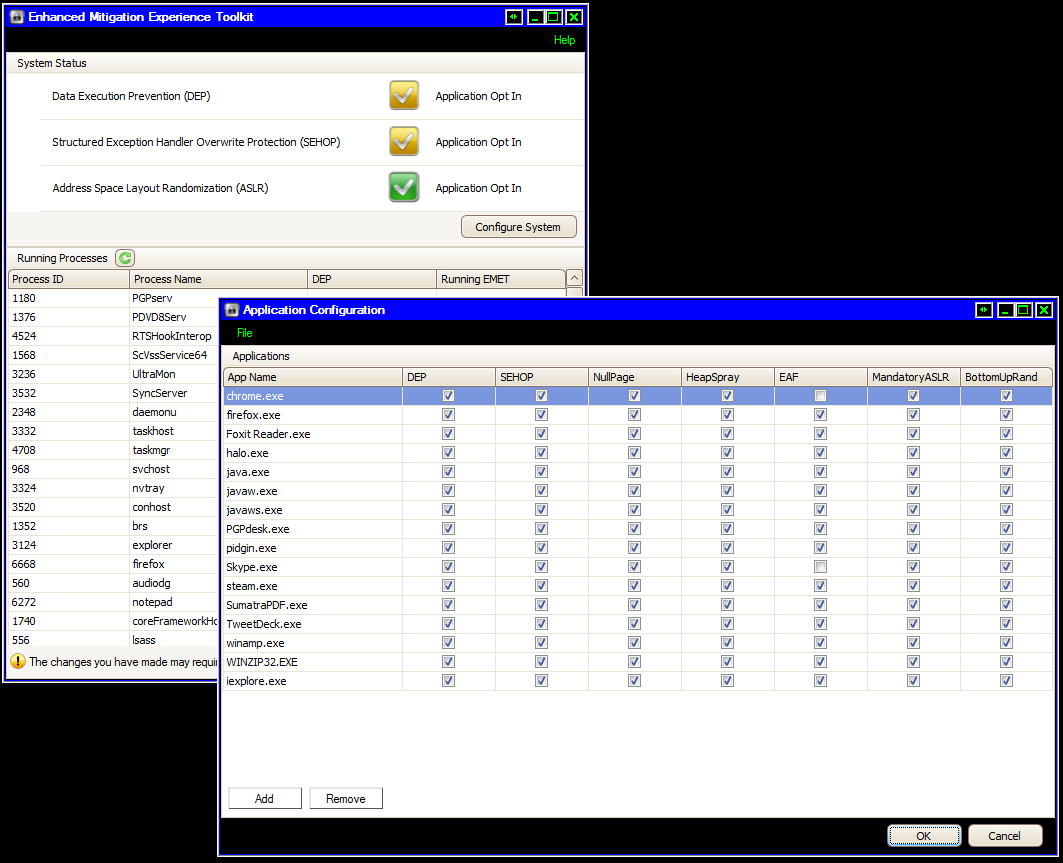

Microsoftは、Internet ExplorerでWebをブラウズしているWindowsユーザに対して、IEのバージョン 7, 8, 9中に存在する新しく発見され、未だパッチがリリースされていない緊急のセキュリティホールに対する攻撃をブロックするためにEMETと呼ばれるフリーのツールを使用するよう促している。しかし、このアドバイスは不十分であり、ユーザはこの脆弱性に関する適切なパッチをMicrosoftがリリースするまで、代替ブラウザでWebサーフすることで自分自身を護ることがベターであるとする専門家もいる。

非常に簡単に言えば、DEPはWindows上のセキュリティ脆弱性攻撃をより困難にするように設計されているものであり、ASLRは、脆弱性攻撃とマルウェアが汚れた仕事を実行する必要のあるシステムメモリ中の特定の場所を発見することをより困難にするものである。

私は今までにEMETに関して(幾許かの注意と共に)何度も取り上げた。EMETは、Windowsユーザがアプリケーションのセキュリティを拡張するために使用できる、そして使用すべき素晴らしいセキュリティのレイヤーである。しかし、EMETは、Metasploitフレームワークを通して現在一般公開されている脆弱性攻撃コードをブロックしないかもしれない。事実、Metasploitを管理しているセキュリティ企業Rapid7の技術部長Tod Beardlseyは、EMETはこの脆弱性に対して完全に効果的であるようには見えないと、The Associated Press(【訳注】 AP通信)に告げている。

私はMetasploitの創設者HD Moreに、彼が考えているこの脆弱性攻撃をブロックするための最良の方法は何かと尋ねた。彼はMetaspoiltを通して利用可能な攻撃は、Windows7とVistaのIE上での適切な実行のためにホストマシン上にJAVAの存在を要求すると指摘した(この攻撃はXP/Vista上のIE7とXP上のIE8に対してはJAVAが存在しなくても適切に動作する)。Windowsマシン上からJAVAを削除することは、このフローに対する他の脆弱性攻撃を防がないかもしれないが、JAVAを削除することは偉大な出発点である。私はいつも、JAVAを特定の用途に使用していないのであれば、JAVAをアンインストールするように、あらゆる種類のコンピュータユーザに促してきた。

Chrome, Firefox, Opera, Safariのような非IEブラウザを使用することは、ずっと安全なアプローチである。少なくともMicrosoftが、このフローに対する適切なパッチをリリースするまでは(Windows 8とInternet Explorer 10の組み合わせでは、この脆弱性の影響を受けない)。

あなたがIEに拘ることを決定したのであれば、昨晩Microsoftが公開したセキュリティアドバイザリを熟読するよう促す。この記事は、ユーザがIE中のセキュ入りティ設定を向上させることができる幾つかの微調整を記述している。そして、EMETを使用してIEをセットアップするためのプロセスを詳述している。

EMETは、そのプログラムが望もうが望むまいが、彼らがロードする全てのコンポーネントに関し個別のアプリケーションがASLRを実践することを強制することができる。EMETをインストールする前に、あなたはMicrosoftの .NET プラットフォームをインストールする必要があることに注意しなさい。Microsoftの .NET プラットフォームはXP(SP3適用分のみ)では技術的には動作するが、XPユーザはASLRとこのツール中に含まれる他の幾つかの注目すべき保護を強制的に利用することはできない。

EMETを始めるには、このプログラムをダウンロードしインストールすることである。EMETの設定でIEを包むには、このプログラムを起動し、アプリケーション ウィンドウの右下隅にある“Configure Apps”ボタンをクリックする。プログラム選択ダイアログを提示する次のボックスで“Add”ボタンを選択する。C:\Program Files\Internet Explorer に移動し、“iexplore.exe”ファイルを追加する。あなたに代わってEMETが追加するDefaultの全ては受け入れられなければならない。

あなたが、この追加機能中にいる間に、より汎用に使用するインターネットに直面する残りのアプリケーションを追加しなさい。しかし、ゆっくり進んでいきなさい。システム全体に渡る変更を実行する誘惑に駆られないようにしなさい。“configure system”タブを使用してASLRとDEP設定を変更するような、全面的なシステムDefaultの変更は安定性とブートアップ問題を引き起こすかもしれない。私は64-bit Windows 7システムでEMETを使用した。そして、私が最も汎用するアプリケーションを“configure apps”ボタンで一つ一つ段階的に追加した(追加されたセキュリティが、そのプログラムをクラッシュさせないことを確めるために)。今迄、私が出くわした唯一の問題はSkypeであった。Skypeは、あなたが手動でアプリケーションを追加した時、EMETがDefaultで採用している6つの異なった防御メカニズムの使用を強制されることを好まないようである。Skypeは起動した途端にいとも簡単にクラッシュするだろう。

あなたがEMETを使用するように設定したアプリケーションの起動リストを何処かに保持しておきなさい。問題を経験したり、このようなプログラムが動作しなくなったら、EMETを微調整することによって簡単にバグを修正できるかもしれない。 最新のJava Sandboxには、未だ脆弱性がある

The H : Security (2012/09/03)

先週の木曜日にリリースされたばかりのJava 7 Update 7は、公にされた全ての既知の脆弱性をブロックしたはずだったが、セキュリティ研究者Adam Gowdiakは、Java 7 Update 7には脆弱性が残っていると発言している。Bugtraqセキュリティ メーリングリスト上で、GowdiakはJavaの現在のバージョン中に、彼が以前発見したセキュリティホールとを結合することで、未だにSandboxを無効化することができるセキュリティホールを発見したと報告している。Sandboxを無効化することは、攻撃者が犠牲者のシステムに簡単にアクセスすることを可能にする。そして、そのシステムを更に改竄するためのマルウェアを稼働することを攻撃者に可能にする。

この研究者は、JavaのメーカーであるOracleに脆弱性攻撃の「脆弱性の証明(proof-of-concept)」を送信したと発言している。4月に戻る。Gowdiakは29のセキュリティホールを発見し、この会社にそれらを報告した。それらの中に、現在、公式のJava 7 Update 6の攻撃対象となっている脆弱性が存在していた。OracleはGowdiakが報告したセキュリティホールの幾つかを閉じたが、その大多数は未パッチのまま残された。Oracleは、残りの脆弱性を修正する計画について何も公表していない。

この研究者は常に、彼の発見を内密にOracleに忠告してきた。このようなセキュリティホールが存在するという認識で武装されると、他の人がそのような脆弱性を探し始めそうである。唯一の希望は、この時点で、Oracleが、攻撃者による活発な脆弱性攻撃が起きる前にパッチを提供することである。次の計画されているJavaアップデートは2012年10月16日に予定されている。 攻撃者は0-DayのJava脆弱性を攻撃している

KrebsOnSecurity : Blog (2012/08/27)

攻撃者は、脆弱性あるシステム中に侵入するために、Oracleの汎用されるJavaソフトウェア中の今まで未知のセキュリティホールを襲っている。今まで、この脆弱性攻撃は、この弱点をターゲットにしていたが、広範に行われていたわけではなかった。しかし、脆弱性攻撃のコードが現在公開され、Metasploitや脆弱性攻撃キット(例えば、BlackHole)のような、より広く利用可能な攻撃ツールに混ぜ入れられることは明らかである。

この脆弱性(CVE-2012-4681)のニュースは、FireEyeによる僅かなブログ ポストで先週後半に表面化した。彼はこの脆弱性攻撃はJava 7の最新バージョン(version 1.7, Update 6)で動作するかのようであると発言している。今朝、研究者Andre’ M. DiMinoとMila Parkourは、今まで確認された、この目標を定めた攻撃に関する追加の詳細を公開した。これによると、この0-Day攻撃はJava 7 Update 0から6に影響を与えることが確認されたが、Java 6と、それ以前のバージョンにインパクトを与えるかどうかは定かでない。

当初のレポートは、この脆弱性攻撃のコードがInternet Explorer、Firefox、Operaの全てのバージョンで動作したが、Google Chromeでは動作しなかったと説明していた。しかし、Rapid 7によれば、Chrome(少なくともWindowsXP上で)に対してこの脆弱性攻撃を成功裏に配備する開発中のMetasploitモジュールがある。

また、この脆弱性攻撃は、BlackHole脆弱性攻撃キット中に直ちに組み込まれるであろうと説明されている。インスタントメッセージ経由で接触される、この幅広く使用される有償の攻撃ツールの責任者は、現在公開されている攻撃コードがきちんと動作することを確認している。そして、彼は、早ければ本日BlackHole中に、この脆弱性攻撃コードを組み込むことを計画していると発言している。「もし個人的に販売されたならば、このような脆弱性攻撃キットの価格は、凡そ$100,000になるだろう」とPaunch(BlackHoleの著作者によって使用されているニックネーム)は記述している。

Oracleは、Javaを四半期毎のパッチサイクルに移動させているので、次のアップデートは10月まで予定されていない。その間に、あなたのブラウザからJavaを引っこ抜くか、あなたのコンピュータから完全にJavaを削除することは賢明な考えである。

WindowsユーザはJavaがインストールされているかどうか、そして、そのバージョンをjava.comを訪問し、“Do I have Java?"(Javaの有無のチェック)リンクをクリックすることで発見できる。Macユーザは、利用可能なJavaアップデートをチェックするにはSoftware Updateを使用できる。

あなたのJavaの主たる使用が、Webサイトやシステム上に持っているプログラム(OpenOfficeやFreemindのような)が要求していることであるならば、あなたのWebブラウザ中のプラグインを無効化することによってJava攻撃からのリスクを劇的に減少させることができる。この場合において、2つのブラウザアプローチが示唆される。あなたが、例えば、通常FirefoxでWebをブラウズしているのであれば、Firefox中のJavaプラグインを無効化することを考えなさい。次に、Javaを要求するサイトだけブラウズするためにJavaを有効にした代替ブラウザ(Chrome, IE9, Safari等)を使用しなさい。

Javaを無効化することに関するブラウザーに特有の説明については、ここをクリックしなさい。

あなたがJavaを使用しているのであれば、セキュリティの専門家は、この脆弱性攻撃を鈍化させる、このプログラムの非公式のパッチを用意している。しかし、現時点であくまで緊急用として提供されている。私が知っており尊敬する何人かの専門家はこのパッチの完全性を保証している、しかし、サードパーティ製のパッチをインストールすることは、軽々におこなってはならない。 Java 6(Java/JRE 6 Update 34)の最新版にダウングレードすることが、あまり良くないことであることは確かであり、一つのオプションに過ぎないことに注意すべきである。あなたがJavaを必要としないのであれば、Javaを無効化するかアンインストールしなさい。また、Javaを特定のアプリケーションまたはサイトのために必要としているのであれば、その目的のために第二のブラウザを使用してJavaの利用をそれらのサイトとアプリケーションに制限しなさい。 新しいAdobe Flash Playerのアップデートは6つのフローを修正している

KrebsOnSecurity : Blog (2012/08/22)

一週間に二回目、AdobeはFlashPlayerの緊急のセキュリティ アップデートをリリースした。計画されていたリリースの一部ではあるものの、このパッチは、幅広く使用されているこのブラウザプラグインの少なくとも六つのセキュリティホールを閉じているが、攻撃者が既にフィールド中で攻撃しているフローを慌てて修正して、未だ一週間しか経っていない。

Windows, Mac, Linux, Androidプラットフォームで、このアップデートは利用可能である。WindowsとMacユーザは、v. 11.4.402.265にアップデートする必要がある (LinuxとAndroidユーザは、彼らのバージョン番号のアドバイザリを確認しなければならない)。Google Chrome にインストールされているFlash Playerは、最新のGoogle Cromeバージョンに自動的にアップデートされるはずである。このChromeのバージョンは、WindowsとLinux版では、Adobe Flash Player v. 11.3.31.230をMachintosh版では、Flash Player v. 11.4.402.265を含んでいる。 しかしながら、私がこの投稿を書いている時点では、私のMacのChromeのインストレーションは、Googleが本日リリースしたはずの新しいバージョンに未だアップデートされていない。

あなたのシステム上のFlashのバージョンを確認するには、このリンクを訪問しなさい。最新バージョンはこのリンクから入手できる。このページで、あなたのブラウザとオペレーティングシステムに必要なFlashのバージョンは自動的に検出されるはずである。Windowsユーザは注意を要する。Flashのアップデートに同梱されているMcAfee Security Plusをインストールしたくないのであれば、今すぐダウンロードをクリックする前に、必ずこのチェックを外しなさい。

Adobeはまた、Adobe AIR中のこのような脆弱性を解決するアップデートをリリースした。WindowsとMacユーザはAdobe AIR 3.4.0.2540にアップデートすることになるだろう。Windowsユーザは、このプログラムがインストールされているのであれば、コントロールパネルのプログラムの追加と削除のセクションで、このプログラムのバージョン番号を確認できるはずである。AIRの存在とそのバージョン番号を確認するのは、Macユーザにとってはチョッピリ複雑である。 マルウェア オリンピック

The PC Informant : Blog (2012/08/15)

セキュリティ企業Emsisoftは様々な国でのマルウェアの拡散と他の興味ある統計を示す解説図を提供している。

KrebsOnSecurity : Blog (2012/08/14)

AdobeとMicrosoftは、彼らのソフトウェア中の緊急の脆弱性を修正するためのセキュリティ アップデートを本日リリースした。Adobeの修正は、Windowsコンピュータに侵入する実際の脆弱性攻撃が存在するFlash Playerのフローのためのパッチを含んでいる。Microsoftの「パッチの火曜日」のリリースには、Windowsと関連ソフトウェアの少なくとも27のセキュリティ ホールを解決する9つのパッチ群(それらの半分以上が緊急と評価されている)が含まれている。

Adobeが本日リリースしたアップデートの最大の緊急課題は、Flash Playerのパッチである。このパッチは、この汎用されるメディアプレーヤー中の緊急のフロー(CVE-2012-1535)を修正している。この脆弱性は限定的攻撃目標(悪意あるMicrosoft Wordドキュメントを通じて拡散した)に対してではあるがフィールド中で攻撃されているとするレポートが存在するとAdobeは発言している。この攻撃はWindows上のInternet Explorer用のFlash PlayerのActiveXバージョンをターゲットにしている。

それにも関わらず、ターゲットにされている根本的脆弱性は、このソフトウェアのWindows、Mac、Linux版中に存在している。WindowsとMacユーザはFlash Playerダウンロードセンターから最新バージョン(v. 11.3.300.271)を入手できる。あなたがセキュリティ スキャナを望まないのであれば、とっても不愉快なMcAfeeのSecurity Scan Plusのような、Adobeがアップデートに同梱することを愛してやまない「無料」のセキュリティスキャンのチェックを外すことを確実にしなさい。Linuxユーザは、v. 11.2.202.238に、Chromeユーザは、v. 11.3.330.270(通常、ChromeはFlashを自動アップデートするが、最近、自動アップデートすることを怠っている。私のChromeでは依然としてv. 11.3.31.225である)にアップデートすべきである。私はFlash Playerダウンロードへのダイレクトリンクを付けて、この投稿をチョッピリアップデートするつもりである。

Adobeはまた、Adobe AcrobatとReaderのWindowsとMac版中の少なくとも20の明らかなセキュリティホールを改訂したAdobe AcrobatとReaderの新しいバージョン(v. 10.1.4)を押し付けてきている。Windowsユーザは、このリンクから最新のアップデートを入手できる。そして、Macユーザはこちらから。Adobe AcrobatのリンクやReaderの古いバージョンに関するサポートを探すには、Adobeが詳細な情報に関して本日リリースしたアドバイザリ中をチェックすべきである。

さらに、AdobeはShockwave PlayerのWindowsとMac版中の少なくとも5つの緊急のフローを修正するアップデートをリリースした。このプログラムをインストールしているのであれば、アップデートしなさい。インストールしていないのであれば、あなたがこのソフトウェアを必要としていないのだから、このパッチに関しては無視しなさい。最新バージョンは、Shockwave Player 11.6.6.636である。こちらのリンクから入手できる。

Microsoftが本日リリースした山の如きセキュリティアップデートで最も重要なのは、MS12-060である。このパッチは既にフィールド中で攻撃が確認されているMicrosoft Officeの脆弱性を修正している。Microsoftからの他の優先順位の高いアップデートは、Windowsネットワークのリモート管理プロトコル中のフロー用のパッチと、Internet Explorerの二つのセキュリティホールのアップデートを含んでいる。Windowsのパッチに関する詳細な情報は、MicrosoftのSecurity Response CenterやQualysから入手できる。

Microsoftのパッチは、Windows Updateや自動アップデートで入手できる。いつも通り、この様なアップデートの適用後問題を経験したならコメントセクションに書き込んで欲しい。 Gaussをオンラインで検出する

Kaspersky : SecureList Blog (2012/08/14)

Gaussサイバー攻撃に関する我々のホワイトペーパーの公開の後、ユーザにシステムの感染をチェックする簡単な方法がないか質問された。もちろん最も信頼ある方法は、我々のアンチウィルスソフトをダウンロードしインストールすることである。あるいは、無料のKaspersky Virus Removal Toolを使用することである。

二重チェックする必要があったり、何らかの理由から完全なアンチウィルスパッケージをダウンロードできないのであれば、我々は、Gaussコンポーネントの存在をチェックするための素早く簡単な方法を提供している。

Webページを使用してシステムをチェックする考えは、著名なHungarian research lab(CrySySとして知られる)から提案された。彼らはまた、Palida NarrowをチェックするためのWebベースの手法を作成した。彼らのテストWebページは現在こちらから利用可能である。

我々は同じアイデアを使用し、検出方法を改善することを試みた。現在、それはサーバーとの相互作用なしに動作する。

下に示した図で、あなたは、奇妙なPalida Narrowフォントをインストールされているかどうかを確認するためのjavascriptコードの結果を含むiframeウィンドウを発見するだろう。このフォントはGaussサイバー攻撃の間中使用されていた。しかしながら、この攻撃がこのフォントを使用する理由を我々は現在明確に理解していない。このフォントは、あなたのシステムにGaussがアクティブであることの指示薬としての役目を果たすこともできる。このフォントをインストールするモジュールに関する詳細は、我々の一連の記事で明らかにしている。

Palida Narrowオンライン検出結果:

Palida Narrowが検出されなかった場合。上の画像の表示がなされる。

The PC Informant : Blog (2012/07/12)

人々のパスワードを含むデータベースが侵入され、パスワードが盗まれ公開されることは、大変しばしば発生している。つい先日、ハッカーは Yahooをハッキングしたことを発表し、彼らが盗んだ400,000以上のログイン認証のリストを掲示した。Phandroid Androidフォーラムへの脆弱性攻撃は100万以上のログイン認証を露わにしたとするアナウンスがこれに続いた。

このような種類の膨大なリストと他のデータから、セキュリティコンサルタントMark Burnettは、600万の一意のパスワードに編集した。これから、彼は最も汎用されている(言い換えれば、最悪)10,000のパスワードのリストをまとめた。以下に明かにする数値は彼の統計の一つである。

-

・ パスワードに“password”を使用していたユーザ: 4.7%

・ パスワードに“password”か“123456″を使用していたユーザ: 8.5%

・ パスワードに“password”,“123456″,“12345678″を使用していたユーザ: 9.8%

・ TOP10に入っているパスワードを使用しているユーザ: 14%

・ TOP100に入っているパスワードを使用しているユーザ: 40%

-

・ password

・ 123456

・ 12345678

・ 1234

・ qwerty(【訳注】キーボード上段のキー配列)

・ 12345

・ dragon

・ pussy

・ baseball

・ football

Sophos : Naked Security (2012/07/12)

Windows VistaとWindows 7のユーザは、Windowsサイドバーとガジェットを完全に無効にするようにアドバイスされた。これは深刻なセキュリティリスクの存在が明かになったことへの対応である。

Windowsサイドバーは、デスクトップの側面に表示することのできる縦型のバーである。このバーは、時計、最新ニュースのヘッドライン、天候等のような幾つかの機能を提供できるガジェットとして知られる小さなプログラムを含むことが可能である。

この警告は、今月後半Mickey Shkatov と Toby KohlenbergによってBlack Hatで予定されていた発表に先立つものである。「我々はガジェットであなたを思いのままにする」と題されたShkatov と Kohlenbergの発表は、ガジェットに対する様々な攻撃ベクトル、どのように悪意あるガジェットは作成されるのか、そして、彼らが公開されているガジェットで発見したフローを露わにする恐れがある。

-

「我々は悪意あるガジェットの作成に関する研究について述べるだろう(正当なガジェットの悪用と公開されているガジェット中に発見されたフローの種類)」

明かに、Microsoftは、この研究者達の発見したことについて懸念しており、サイドバーとガジェット機能を完全に無効化することによってWindows 7とVistaユーザを保護するであろう”Fix It”ツールを公開している。

そう、それは正しい。Microsoftはこの脆弱性を修正するセキュリティパッチを発行しなかった。MicrosoftはWindowsサイドバーとガジェットを完全に削除するように指示している。

この話は、あなたがサイドバーガジェットの有用性を発見しているのであれば悪いニュースである。あなたは何時なのかを確認したり、あなたのお気に入りのRSSフィードから最新のニュースを取得する新しい方法を発見するよいチャンスである。

もしも、これがあなたに苦痛を与えたのであれば謝罪するが、あなたがWindows 7やVistaを稼動しているのであれば、Microsoftのアドバイスにしたがい、できるだけ早急に”Fix It”ツールを適用するように推奨する。これはナッツを潰す大きなハンマーのようなものであるが、それは素早く潰す必要のあるナッツである。

興味あることは、Microsoftは来るWindows 8からガジェットを削除した。今にして思えば、これは多分非常に良い考えである。 Mozilla、Thunderbirdを切り離す

The PC Informant : Blog (2012/07/06)

TechChurchのこのブログによれば、MozillaはThunderbirdの開発はもはや実行されないと月曜日にアナウンスするだろう。Sarah Perezの書き込みでは:

-

MozillaはThunderbirdの開発を「停止」するわけではない。「Thunderbirdの継続的改良が、我々の野心的組織的目標に与えられるリソースの最高の使用ではないということ」を決定しただけである。そして、それは人々をこのプロジェクトから引き離している。開発を停止しない? 本当。

The H : Security (2012/07/05)

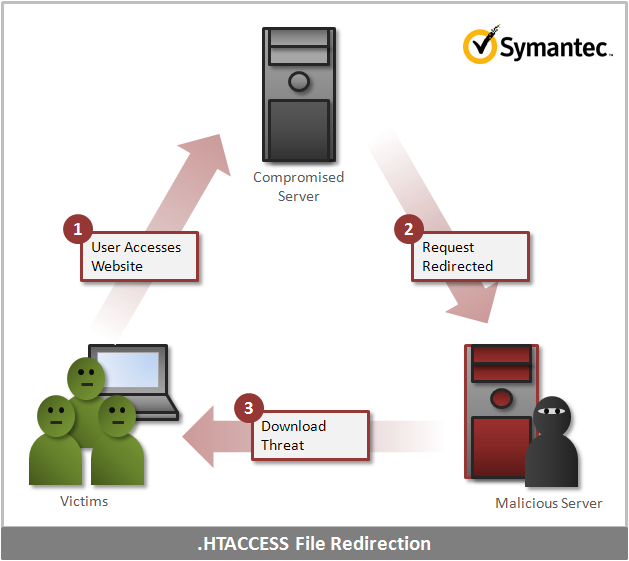

Webサーバ上の改竄された.htaccessファイルが「プリンタ爆弾」トロイの木馬の拡散を可能にしているとSymantecの研究者が発言している。SymantecによってTrojan.Milicensoと名付けられた「プリンタ爆弾」トロイは、プリンタに紙を使い尽くす不明な文字列で満たした膨大なプリンタ ジョブを作成することで著名である。Symantecの当初の調査は、このマルウェアがE-Mail添付ファイル経由、もしくは悪意あるスクリプトをホストしているWebサイトを経由するかのどちらかの汎用パターンで拡散しようとしていることを、そして、様々な悪意の総体(ペイロード)を配布するよう設計されていたことを露にした。

しかし、更なる調査は、このマルウェアが、ユーザに分からないように送信しMilicensoマルウェアをダウンロードするために改竄されたWebサイト上の改竄された.heaccessファイルを使用していることが露になった。.htacceessファイルは、ディレクトリとディレクトリベースでのコンテンツへのアクセスを制御するためにWebサーバ上で使用される。このファイルはまた、URLを書き直したりブラウザをリダイレクトする能力を持っている。マルウェアの作者が使用していたのは、この能力である。彼ら独自の.htaccessファイルをサーバにアップロードすることで、改竄されたサーバにアクセスした訪問者は、トロイがダウンロードされインストールされる可能性のある、このマルウェアの作者のサイトに何の警告もなく送られる。

Symantecによると、リダイレクトは.htaccessファイルによって慎重に制御されている。このルールは、偶々の読者によって発見されることを回避するために先頭と底部に1600の空白行を設けている。このルールは、それが彼らの最初の訪問であれば、ユーザをただリダイレクトするだけであると、そのサイトに導くリンクは検索エンジンの結果中やE-mailに存在していると(ブックマークやペーストされたURLは動作しない)、犠牲者はWindows上で人気あるWebブラウザを稼働中であると述べている。

Symantecは、関与するギャングが.htaccessリダイレクションを少なくとも2010年以来使用していたと、そして、今年、.htaccessが日日単位でユーザに送信するドメインが変更されたと確信している。いままで、4000の異なったWebサイトがユーザを悪意あるサイトにリダイレクトしていたことが同定された。けれども、それらの大部分は個人や小さなビジネスサイトであったが、幾つかの政府機関、電話と金融機関もまた改竄されていたとも言われている。

Symantecによる、.htaccessリダイレクション ダイアグラム

WEBSENSE : Security Labs Blog (2012/07/04)

Websense ThreatSeeker Networkは、装着型能動カメラ(ウェアラブル カメラ)の人気ブランドGoPro(gopro.com)の公式Webサイトが改竄され、悪意あるコードを挿入されていることを検出した。我々はGoProと連絡をとり、彼らに改竄の事実を教えたが、その日中に我々は彼らからの返信を得なかった。 アップデート: 我々がこの投稿で言及しているgopro.comと影響を受けていた他の全てのGoProのWebサイトは、現在この悪意ある挿入を削除しており、もはやこの悪意あるコンテンツをサーブしていない。 Websenseの顧客は、我々のAdvanced Classification Engine(ACE)により、この脅威から保護されている。

挿入されたコードは、このメインページの複数の地域で存在していた。この挿入は、我々にとって既知である巨大な挿入行為の一部であり、この時点でもWebを巡回して実行中である(二番目の画像の赤で囲まれた部分を参照)。Websense ThreatSeekerネットワークは、GoPro.comの国別バージョンのホストが、同様に悪意あるコードを挿入されていることにもスポットを当てた。例えば、GoProフランスのfr.gopro.comである。改竄されていた他の国別バージョンは以下である。

-

de.gopro.com

es.gopro.com

fr.gopro.com

it.gopro.com

jp.gopro.com

pt.gopro.com

画像1、gopro.comの公式Webサイト ー メインページ

画像2、gopro.comの公式Webサイト上に挿入されたコード ー 赤の囲み

画像3、挿入されたコードは、何のメッセージもなく脆弱性攻撃をするWebサイトにユーザを連れていくためにIframeに変換される。

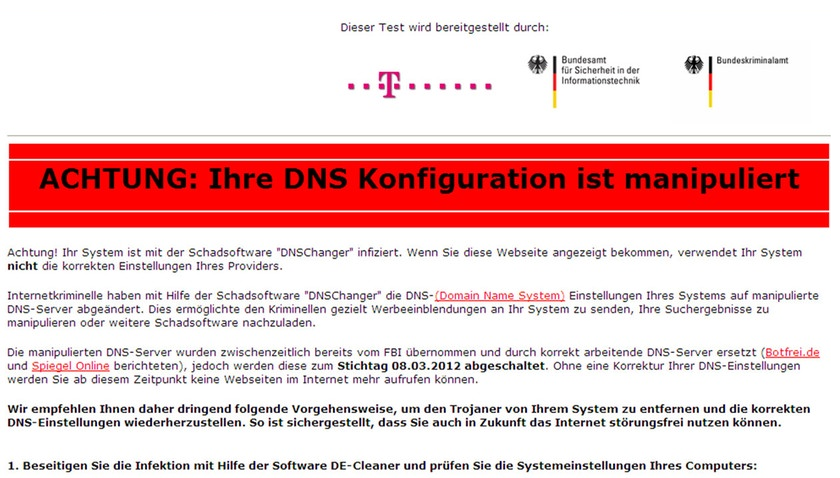

画像4、脆弱性攻撃をするWebサイトは殆ど知られていないBlackhole Exploit Kitをロードする。 我々は、更に問題が判明したとき、追加の情報でこのブログをアップデートする。 DNSChangerに関する最後の警告

ESET : Threat Blog (2012/07/05)

<前段の和訳は省略します> 最も感染しているのは、どこの国か?

Shadowserver.org 提供。(【訳注】 日本はど真ん中。United StatesとUnited Kingdomの間にあります)

幾つかのWebサイトが、チェックするサービスと、この脅威に関する追加情報を提供している(dns-changer.eu あるいは www.dns-ok.us)。

DNSChangerから修復する方法このマルウェアは、無料のESET Online Scannerを使用して完全に削除することが可能である。そして、システムDNSは、例えば、Google Public DNSを使用してリセットできる。

Secunia: 脆弱性監視ツールSecunia PSI、第三版をリリースThe H : Security (2012/06/28)

Secuniaの無料のプログラム更新ツールPersonal Software Inspector (PSI)のバージョン3が、ユーザインターフェイスを大変見易くしてリリースされた。このツールはユーザが、Windowsアプリケーションを最新に維持するために殆ど技術的見極めを必要としない。

Secuniaによれば、自動アップデート機能は拡張された。今まで、PSIはセキュリティ上の脆弱性を修正するアップデートだけをケアしてきたが、現在は3000以上の会社からのプログラムをアップデートすることが可能である。PSIのバージョン3は、ドイツを含む追加の翻訳を含んでもいる。PSIは脆弱性を含むとして認識されている古いバージョンのプログラムに関しユーザのコンピュータをチェックし、アップデートをインストールするか、ダウンロード用のリンクを提供する。

Secuniaは、2月のベータ版で削除していた以前のバージョン中に見られた幾つかの機能を再導入している。この新しいバージョンは、再検出されたアプリケーションのリスト中に更新プログラムを含んでおり、インストレーションの進行を表示するインジケータも存在している。

SPIは個人使用では無料である。Secuniaは、Corporate Software Inspector(拡張された管理者オプションを含む)の形式でPSIのビジネス用の商用ツールも提供している。 Windowsアップデート用のアップデートは、初期問題を抱えていた

The H : Security (2012/06/25)

Microsoftは、非定例(定例のWindowsアップデート日以外にリリースされるパッチ)のWindowsアップデート機能それ自身のアップデートををリリースした。しかしながら、読者からのレポートによると、Windows Update Agentアップデートは、滑らかに稼働する場合だけではなかった。The Hの姉妹会社heise Securityは、彼らのテストシステムで問題に遭遇していた。

アップデートのグラグラした普及は、この3、4日間で発生している。Windowsアップデートを稼働しているユーザは、そのシステムが他のアップデートをチェックする前に、Windowsアップデート用のアップデートがインストールされる必要があるというメッセージに直面する。

コンピュータの中には、「更新プログラムをインストールする」ボタンをクリックすると、エラーコード80070057もしくは8007041B付きでインストレーションの失敗に終わるものがある。Windows 7 コンピュータでのheise Securityのテストでは、アップデートを繰り返し試みる(左手の「更新プログラムの確認」をクリックする)ことで、このアップデートを成功裏に適用できた。Microsoftは、より頑固な場合のためにKnowledge Base Article 949104で”Fix it”ツールを提供している。

問題のアップデートは、Windows Update Agentをバージョン7.4.7600.226から7.6.7600.256にアップグレードする。一部の読者が恐れているが、この問題はウィルスではない。アップグレードした後、Windows Update Agentは自動的に再起動される。ユーザはWindowsを再起動する必要はない。 Winampアップデート、緊急の脆弱性を閉じる

The H : Security (2012/06/22)

AOL Music傘下のNullsoftは、Winampのバージョン5.63をリリースし、このメディアプレーヤー中の4つの緊急のセキュリティホールを取り除いた。このセキュリティホールの内の3つは、攻撃者が犠牲者のシステム上で任意のコードを実行することによって攻撃できるWinampの bmp.w5s コンポーネント中のヒープベース バッファオーバーフローである。

攻撃が成功すると、ユーザは最初に特別に細工されたAVIファイルを開かされることになる。この脆弱性はバージョン5.622で確認された。他のバージョンも影響下にあるかもしれない。今回のアップデートはまた、メモリ損壊に使用される可能性や、任意のコードを実行される恐れのある in_mod.dll モジュール中の詳細不明のエラーも解決している。Winamp 5.63にアップグレードすることで、これらの問題は修正される。

非セキュリティ関連の変更とダウンロードリンクを含むWinamp5.63の詳細は、フォーラムリリース アナウンスメントとバージョン履歴中に与えられている。記述している時点で、公式のダウンロードページは依然として、Winamp 5.623(現時点での安定版)をリストしている(【訳注】 最新版のWinamp 5.63のダウンロードはこちらから)。 Firefoxがクラッシュする問題を修正するためにAdobeはFlash Playerをアップデート

The H : Security (2012/06/22)

Adobeは、Windows上のFirefox 13のユーザの中にクラッシュの問題が発生するバグを解決するために、プロプライエタリFlash Player 11.3プラグインのアップデートバージョンをリリースした。この問題は、最近導入されたFlash PlayerとFirefoxのWindowsバージョン用保護モードに関連していると信じられていた。この新しいモードは、独自のsandbox中でFlash Playerを稼働させることによって、システムの他の部分から、このプラグインを孤立させるように設計されている。

この問題に関するユーザからの当初の報告に従い、Mozillaは、この問題を修正するためにFirefoxをバージョン13.0.1にアップデートした。しかしながら、保護モードを有効にした状態でFlashコンテンツを閲覧したユーザの中には依然としてクラッシュを継続した者がいた。Flash Playerプラグインの新しい11.3.300.262は、のこの問題を解決するはずである。しかしながら、リリースノートによれば、あるFlashコンテンツをストリーミングしたとき、オーディオ ディストーションを発生する既知の問題がある。

Windows用に備え付けられているバックグラウンド アップデータを有効にしている現行ユーザは、最新のリリースに自動的にアップグレードされるはずである。代替方法としては、Flash Player 11.3.300.262は、get.adobe.com/flashplayer/からダウンロード可能である。 一日あたり9500の悪意あるサイトがGoogleによって発見された

The H : Security (2012/06/20)

GoogleのSafe Browsingプログラム(悪意あるサイトを検索し、ユーザがそのようなサイトを訪問しようとしたときに、そのブラウザのユーザに警告を発するプログラム)は、今、五歳になった。そして、悪意あるサイトの問題は、一日9000以上の危険なサイトがこのシステムによって発見されており、相変わらず悪い状態にある。5周年を迎えた投稿において、Googleは、このシステムが如何に効果的であったかに関する統計を共有している。

Google Safe Browsingは幾つかのWebブラウザ(Firefox, Safari, Chromeを含む)で使用されていて、凡そ6億のユーザをカバーしている。凡そ1300万Google検索の結果と30万のダウンロードで、毎日警告が表示された。このシステムは多くのユーザを保護した。

しかし、悪意あるサイトの問題は未だ成長中である。Google独自の統計では、一月に30万のフィッシングサイトを現在発見中である。これは今までの最大の検出率である。この様なサイトは、Google Safe Browsingのようなサービスによって検出されることを回避することを企てるので、一時間限りのオンラインである可能性がある。そして、この攻撃は個人の特定のグループを狙うスピア フィッシング攻撃と会社と銀行を狙った攻撃の二つをよりターゲットにするようになってきている。フィッシングサイトはまた、ユーザに何らかのマルウェアをインストールさせようとする傾向にある。

無害なサイトを改竄してのマルウェアの配布は、未だにありふれたことであるが、Googleによれば、マルウェアを犠牲者に配布するために特定のWebサイトを構築する攻撃は増加傾向にある。この様な攻撃はドライブバイ ダウンロードと、マルウェアを配備するための別の技術的メカニズムを使用していたが、ソーシャルエンジニアリング攻撃が急速に成長しているカテゴリであるとしている(頻度においてドライブバイ攻撃の後塵を拝してはいるが)。

Googleは、ユーザがブラウザ中にこの警告を確認したとき、この警告を無視しないようにユーザに要請している。Chromeのフィードバック チェックボックスで悪意あるサイトを発見するのを手伝って欲しい。あなたがウェブサイトを稼働しているのであれば、あなたのサイトをWebmaster Toolsに登録しなさい。あなたのサイトがマルウェアをホスティングしているなら、直ちに情報が与えられるはずです。 7月09日以前にDNSChangerの犠牲者になるな

McAfee : Blog Central (2012/06/18)

数か月前同僚Jim WalterによるDNSChangerに関する投稿を補足する。今、行動の時である。

この脅威の詳細な説明に関しては、Jimの投稿と、検出と改善に関する我々のKnowledge Centerのエントリをチェックしなさい。以下に主なことを再掲する。DNSChangerは、犯罪組織のギャングどもが、感染したユーザのコンピュータをギャングが稼働しているコンピュータにリダイレクトするために使用するマルウェアである。これを完成するために、このマルウェアは感染したマシンのDNS設定を変更する。最悪なことは、このマルウェアはホームルータの設定をパスワードなしかDefaultのパスワードに変更する。

DNS Changer Working Group (DCWG)は、ならず者のDNSサーバが7月09日(犠牲者のインターネット接続が失われることを意味する日)にスイッチを切られる前に、多くの犠牲者のマシンを可能な限り修復するために世界中のIPS(インターネット サービス プロバイダ)と共に一生懸命働いてきた。しかし、未だこのマルウェアの影響下にあるマシンが数十万台存在する。DCWGによってリリースされたデータは、6月11日現在凡そ30万の一意のIPアドレスが、このマルウェアの影響下にあることを示している。この数字を基にして、実際の犠牲者の数が如何ほどなのかを言うことは困難である。ある場合は、新しいIPアドレスで一日数回ダイアルインしているかもしれない。また他の場合は、感染したルータの背後に小さなビジネスネットワークがあるかもしれない。DCWGはこちらに詳細なデータを所有している。

あなたが犠牲者ではないことを確実にしなさい。このことを友人に広げなさい。あなたはhttp://www.dns-ok.us/に接続することで素早いチェックを稼働できる。IPSによっては、彼らの感染した顧客のためにDNSクエリを別の経路に切り替えるので、これは絶対確実な物とは言えないが、少なくとも、あなたが7月09日以降もインターネットにアクセスすることが可能であることは意味している。

あなたが犠牲者になっていないことを本当に確実にするには、この脅威の詳細とStingerツールの特別版を使用する方法を示している我々のドキュメントをチェックしなさい。そして、感染しているシステムを修復しなさい。 独立行政法人情報通信研究機構(NICT)発の二つのニュース

独立行政法人情報通信研究機構

対サイバー攻撃アラートシステム “DAEDALUS”(ダイダロス)の外部展開を開始! 2012年6月6日 独立行政法人情報通信研究機構(以下「NICT」、理事長: 宮原 秀夫)は、組織内ネットワークにおけるマルウェア感染などを迅速に検知し、警告を発行する対サイバー攻撃アラートシステム“DAEDALUS”(ダイダロス: Direct Alert Environment for Darknet And Livenet Unified Security)の外部展開を開始しました。DAEDALUS は、日本各地に分散配置されたダークネット観測網を用いて、組織内から送出される異常な通信を検知し、当該組織に対して迅速にアラートを送信します。既存の侵入検知システムや侵入防止システムなどと DAEDALUS を併用することによって、組織内ネットワークの情報セキュリティの一層の向上が期待できます。 NICT は、6月13日(水)〜15日(金)に幕張メッセで開催される「Interop Tokyo 2012」において、DAEDALUS 及びその可視化エンジンの動態展示を行います。 次世代暗号の解読で世界記録を達成 ペアリング暗号の安全性を確立し、次世代暗号の標準化に貢献 2012年6月18日 独立行政法人情報通信研究機構(以下NICT)、国立大学法人九州大学(以下九州大学)、株式会社富士通研究所は共同で、次世代の暗号として標準化が進められているペアリング暗号について、278桁長の暗号解読に成功し、世界記録を達成しました。従来、この桁長の暗号は解読に数十万年かかることから解読不可能とされ、開発段階で利用・普及への取組が数々見られましたが、今般、新しい攻撃法の適用により148.2日間で解読できる脆弱な暗号であることが実証されました。本成果は、わが国の電子政府や国際標準化機関等において、安全な暗号技術を利用するための根拠として活用され、次世代の暗号の標準化に役立てられます。 検出を回避する悪意ある暗号化PDF

The H : Security (2012/06/18)

セキュリティ研究者Brandon Dixonは、攻撃者が、XDPフォーマットで悪意あるPDFファイルを暗号化したなら、大変汎用されているアンチウィルス ソフトウェアによる検出を阻止できることを発見した。XDPは、Base64暗号化データストリームとしてPDFを含むXMLベースのファイルフォーマットである。XDPファイルは、普通のPDFのようにAdobe Readerによって開くことができるので、同じ方法でシステムに感染することができる。

アンチウィルス ソフトウェアが比較的に騙されやすいことは、よく知られていることであるが、簡単な暗号化がアンチウィルス ソフトを欺くことはまた驚きでもある。Dixonのテスト ドキュメント(これはAdobe Readerの二年前のセキュリティ上の脆弱性を使用している)は、彼のテストでは一つのアンチウィルス パッケージに検出されただけであった。XDPフォーマットでの検証作業の後、彼はVirusTotalが使用している42のアンチウィルス全てを欺いた、もう一つのファイルを作成できた。

Dixonが使用した脆弱性攻撃は、パッチが当てられてかなりの時間が経過している。彼は「この脆弱性は古いものである。JavaScriptは、エンコードされていない。これは修正されているはずである。」と記述している。ネットワークが攻撃されないようにするには、ユーザはAdobeがソフトウェアにパッチを当てるか、アンチウィルス会社が検出方法を修正するまで一般的にXDPファイルを回避すべきである。Dixonのブログの評者は、この種の脆弱性攻撃が少なくとも2011年の初め以来公然と知られていたことを指摘している。 Firefox13はFlashのパッチでコケた

The H : Security (2012/06/15)

Flash Playerプラグインの最新のリリース(バージョン 11.3)は、Windows上のFirefox13をしばしばクラッシュさせている。この問題は、最近導入された保護Modeに関連しているかのようである。保護Modeは、そのシステムの他の部分からFlash Playerプラグインを隔絶するために、このプラグインをsandbox中で稼働することを前提としている。MozillaとAdobeは共に修正に関して別々の解決策を提供しているように、この問題を経験しているユーザの数は大変多い。

このクラッシュの多くは、Flash Playerと他のプラグイン(とり分け、Flashビデオストリームを記録する機能を提供しているプラグイン)間の相互作用の結果のようである。Mozillaは特にRealPlayer Browser Recordと呼ばれているFirefox拡張に言及し、このプラグインを無効化するように推奨している。Firefoxの開発者はまた、このプラグインを危険もしくは不安定であると認識されるアドオンから成るブラックリスト中に追加している。Firefoxはこのリスト中の拡張を自動的に無効化するが、ユーザはそれらを手動で再び有効にすることが可能である。

この問題を修正する更なるオプションは、保護Modeを無効化することである。Windows 7やVistaの下では、設定ファイルmms.cfgにProtectedMode=0の一行を追加することを要求される。保護ModeはWindows XPの下では使用されないので、このステップはXPでは必要ない。Windows 7とVistaの64bit版では、mms.cfgは、<%windir%\syswow64\macromed\flash>に存在している。また、32bitバージョンでは、このファイルは<%windir%\system32\macromed\flash>に存在している。このファイルを修正するためには管理者権限が要求される。詳細な指示は、AdobeのProtected Mode FAQ(英文)中に存在している。

一部のユーザ達は、彼らのクラッシュを、Firefoxのアウト オブ プロセス(【訳注】 WordとExcelが同じマシン上で動作しているとして、Word 文書の中に埋め込まれたExcelのスプレッドシートがアウト オブ プロセスに当たる。すなわち、クライアントと同じマシン上の別のプロセス空間で動作している別のアプリケーションのことを言う)プラグイン プロテクションが無効化された事実にまで遡って追跡した。Mozilla Webサイトのサポート記事は、この変更を反転する方法を説明している。

Adobeは更に踏み込み、Flash Playerを以前のバージョンにダウングレードすることを指示している。しかしながら、ユーザは、現在活発な脆弱性攻撃を受けている深刻なセキュリティ上の脆弱性を持つことで知られるbuild 11.2にダウングレードしてはならない。代わりに、ユーザはFlash Player 10.3をインストールすべきである。AdobeがFlash 10用のセキュリティ パッチを企業顧客に提供しつづけているので、このバージョンにおける問題の脆弱性は、バージョン11.3同様の方法で修正されている。 Update ー Mozillaは現在、全てのプラットフォーム用のFirefox 13.0.1をリリースしている。リリースノートによれば、これは前述のFlash問題だけでなく、MessengerとHotmailの問題とHewbrewテキストのレンダリングの問題も解決するよう設計されている。このアップデートは全てのプラットフォームで利用可能になっており、自動的にインストールされるはずである。アップデートのインストレーションを強制するには、メニューのヘルプから「Firefoxについて」を選択し、Aboutダイアログが表示された時、アップデートがチェックされ、もしも利用可能な物があれば、インストールが申し出られるだろう。 GoogleはGMail中のpersistent(永続的)XSSセキュリティホールを閉じた

The H : Security (2012/06/13)

Googleは、彼らのGMail E-Mailサービス(3億5000万以上のアクティブユーザを所有している)中の幾つかのクロスサイトスクリプトに関するセキュリティホールを閉じた。このセキュリティホールは、攻撃者が犠牲者のシステム中に悪意あるクライアントサイド スクリプトを挿入することを可能にする物であった。セキュリティ研究者Nils Juenemannは、GMail中に三つの異なったXSS脆弱性を発見した。そして、この会社のVulnerability Reward Program(【訳注】 ウェブアプリケーションのセキュリティ脆弱性を報告した人に報酬を支払う制度)として、Googleセキュリティ チームに開示した。この研究者はWebベース中の適格なバグを報告したことで20,000US$の報酬を受け取った。

この内の最悪の物は、特別に細工されたURL経由で攻撃できるpersistent(永続的)XSS脆弱性攻撃であった。persistent XSSフローは、攻撃者によって提供されたデータがサーバに保存されており、任意のコードを実行される可能性があるので、通常のXSS問題より遥に危険であると考えられている。攻撃が成功するには、攻撃者は最初に、そのユーザの静的IDとメッセージIDを含む情報を取得する必要がある。しかしながら、Juenemannは、この必要とされる値はreferrer leaking(追加のコンテンツ付きで犠牲者にHTML暗号化E-Mailを送信することによって、要求される情報は、メッセージが開かれリンクがクリックされた時にリークされる)を通じて簡単に取得することができると発言している。

他のXSSフローはpersistent(永続的)DOM(Document Object Model)ベースXSSバグと、例えばiPadのようなタブレットで使用されているGMail用モバイルビュー中のreflective(折り返し型)DOM XSSである。Juenemannは、彼が通報したのち、Google Security Teamは素早くこのバグを修正したと発言している。これらの詳細に関しては、Juenemannのブログに発見することができる。彼はまた、GMailユーザは、そのアカウントに関し2段階の認証を有効にするように推奨している。 Microsoft XML脆弱性は活発な攻撃に晒されている

Google : Online Security Blog (2012/06/12)

本日Microsoftは、Microsoft XMLコンポーネント中の脆弱性を説明したセキュリティ アドバイザリをリリースした。我々は、フィールド中にこの脆弱性(初期化されていない変数を経由して利用されている脆弱性)をターゲットにした活発な攻撃が存在していることを発見した。そして、我々は05月30日に、このことをMicrosoftに通知した。過去二週間に渡り、Microsoftはこの問題に対応した、そして、我々と共同作業した。この様な攻撃は、Internet Explorerのユーザを対象とした悪意あるWebページとOfficeドキュメントを経由して拡散され続けている。Windows 7とそれ以下Windows XPまでを起動しているユーザは、脆弱性の存在が知られている。

このアドバイザリの一部に、Microsoftは、この脆弱性攻撃を防止するためにFix it解決策のインストールを指示している。我々は、Internet ExplorerのユーザとMicrosoft Officeユーザは、今後勧告される最終フィックスが開発され公開されるまでの間、Fix itを即座にインストールすることを強く推奨する。 Intel CPUはVM権限昇格攻撃の影響を受けていた

The H : Security (2012/06/13)

Intelのハードウェアに組み込まれている仮想化ソフトウェア中のセキュリティの脆弱性は、CPUのRing 0中でコードの実行を攻撃者に許可する。この問題は、Windowsの64-bitバージョン、Linux, FreeBSD, Xenハイパーバイザー(【訳注】 1台のコンピュータ上で複数のOSを動かすための仮想化ソフトウェア)が影響を受ける。

スタックを巧みに操ることによって、Ring 3の攻撃者は、彼らのローカル権限を昇格させるために、あるいは拘束されている仮想マシンから脱走するために、CPUのRing 0で実行されているコードを取得できる。このフローはIntelハードウェアにだけ影響を与える。AMDとARMのCPUは影響を受けない。このセキュリティ ホールを閉じるには、ユーザは彼らのオペレーティングシステム提供者からのアップデートを適用しなければならない。

この目的を達成するために、この脆弱性に関する詳細なオペレーティングシステムの仕様は、Xen, FreeBSD, Microsoftによって公開されている。LinuxベンダであるRed Hatは、この問題に関して二つのアップデート(RHSA-2012:0720-1, RHSA-2012:0721-1)をリリースした。 活発な0-Day攻撃攻撃はInternet Explorerのフローをターゲットにしている

McAfee Blog Central : McAfee Labs (2012/06/12)

06月01日、McAfee Labsは、フィールドで活発に活動しており解放済みのメモリー領域を使う脆弱性を攻撃する新たなMicrosoft Internet Explorerへの0-Day攻撃を発見した。我々は最新のIE8とWindows7で、この問題を再現することに成功した。我々はこの攻撃が0-dayであることを確認した。そして、この問題の解決にMicrosoftセキュリティーチームと共に作業中である。本日、Microsoftは、MS12-037とCVE-2012-1875に関するパッチをリリースした。これは我々が同定した問題に対するMicrosoftの対応である。Microsfotの要求により、我々はこのblogとパッチのリリースを連係させた。

この脆弱性攻撃は、Windows VistaとWindows 7を含む全てのメジャーなWindowsプラットフォームで動作する。これは、データ実行防止(DEP)とアドレス空間配置のランダム化防止(ASLR)でバイパスするために、エージェント指向プログラミング(ROP)を利用しており、ホストベースのIPS検出を回避するためにhook-hopping回避技術を利用している。この脆弱性攻撃は、犠牲者のシステムが、msvcr71.dllの非ASLRバージョンを搭載した古いJava virtual machine(Java仮想マシン)を稼働していることを要求する。Javaがインストールされておらず、システム中にmsvcr71.dllの非ASLRバージョンが存在していないのであれば、この脆弱性攻撃は動作しないが、IEのクラッシュは発生する。

WindowsXPでは、この脆弱性は、如何なるサードパーティー製コンポーネントも必要とせずに確実に攻撃されることが可能である。我々は、この攻撃がリモートのサーバーからバイナリをダウンロードし実行しようとしていたことを発見した。このサーバーはYahooにホストされていたが、我々がMicrosoftに、このことを告げたその日に削除された。

McAfee NSPの顧客はシグネチャ0x402be000(HTTP: Microsoft Internet Explorer Same ID Property Remote Code Execution)によって保護される。McAfeeは全てのMcAfee製品に関し詳細なセキュリティアドバイザリをリリースするだろう。 Stuxnet: 如何にしてアメリカとイスラエルは、アンチ-イラン ウィルスを作成し、その制御を失ったか

Sophos : NakedSecurity (2012/06/01)

本日のNew York Timesに、興味を引き立てる記事がある。その記事は、Stuxnetウィルスはアメリカによってイランの核設備をターゲットにして作成されたが、たまたま広範な世界に逃げ出したと記述している。

以下に、このレポートにおいて主張されている簡単な概要を記す。

-

・ イランが、Natanzの核施設で大量破壊兵器の作成に使用することのできるウラニウムを濃縮する可能性によって脅威を感じている。アメリカ大統領George W Bushは、そのプラントのコンピュータシステムの制御を奪う計画を起動した。

・ この計画(コードネーム"Olympic Games")の序盤は、そのコンピュータについての操作に関する情報を送信し、そのプラントの遠心分離機をコンピュータが制御している方法の青写真を描くためのスパイコードを埋め込むことであった。

・ 情報が伝達されるのを待つ数ヶ月の間に、National Security (NSA、アメリカ国家安全保障局)とイスラエルのコンピュータの専門家は、そのプラント内部から攻撃することを可能にするワーム(Stuxnet)を作成した。

・ この記事によると、アメリカは、核施設に対して独自の先制軍事攻撃をしようとしているこの国を防ぐために、この計画にイスラエルを参加させることを強要された。

・ アメリカは秘密裏に、彼らのマルウェアをテストするためにNatanzのコンピュータシステムのレプリカ(2003年にリビアの指導者Colonel Gaddafiによって譲渡された遠心分離機を含む)を組み立てた。

・ テストは成功した。遠心分離機のデリケートな部分をスピードアップさせたりスローダウンさせたりすることを命令されたこのワームは、甚大な被害をそれらに発生させた。ある時点で、このマルウェアのパワーをデモンストレートするために損害を与えた遠心分離機の残骸がホワイトハウスの状況分析室の会議用テーブルの向こう側に置かれたと言われている。

・ 破壊工作ソフトは準備ができていると考え、このマルウェアはスパイ達やコンピュータシステムに物理的にアクセスすることのできるスパイや意図的でない労働者によってUSBメモリ経由でNatanzプラント中に挿入された。

・ 遠心分離が失敗したので、イランの労働者は妨害工作の兆候を探している間システムを停止させた。彼らのコンピュータシステムが改竄されたとは認識していなかった。

・ Barack Obamaの前の時代にアメリカ大統領に就任していたGeorge Bushは、機密扱いの"Olympic Games"プログラムを継続することを奨励した。

・ 核プラント システムへの攻撃は継続されたが、潜在的な大惨事が2010年の半ばに発生した。この事態は「コード中のエラー」がNatanzのシステムの外にStuxnetを拡散することを許した。そして、外部世界のコンピュータに感染した。

我々はアメリカ国防総省のチーフが、Stuxnetを書いたことに関して責任があるかどうかの質問されたとき、苦しんでいたことを以前レポートした。そして、Sangerによれば、このオペレーションは重要機密とされた。

あることが確かなようである。Stuxnetは古いニュースである。最近発見されたFlameマルウェアでさえ、今日効果的な武器ではない。国が後押しするサイバー武器(Stuxnetの開発を国が後押ししたことが事実であるなら)は開発されつづけているとするのは疑問の余地があるかのようである。そして、開発する機会はアメリカとイスラエルだけではない、当然他の国にも存在する。

完全な記事についてはNew York TimesのWebサイトを読んでほしい。間違いなく魅力的な読み物である。 チッポケなBanking Trojanが、大きなリスクを持っている

The Register : Security (2012/06/04)

セキュリティ研究者はチッポケではあるが高い能力を持ったBanking Trojanを発見した。

Tinba(Tiny Banker、もしくはZusyとして知られる)は、銀行のログイン情報やネットワークトラフィックを盗聴する前に、自分自身をブラウザ中に引っ張り込む。

このマルウェアは挿入されたコードと、改竄されたマシン上にいる犠牲者に表示される銀行のWebサイトの見た目を変更するMITB(マン・イン・ザ・ブラウザ)攻撃を使用していた。

このテクニックは、セキュリティプロテクション(具体的には、認証技術の二つのファクターであり、これらのファクターは幾つかの銀行によって配備されていた)の追加を防止するように設計されている。ZeuS(大変有名なバンキング トロイの木馬)は、同じ非道な目的を達成するために、ほぼ同じ詐欺を使用する。

僅か20KBのファイルサイズであることは、Tinbaがバンキング トロイの木馬の新しいファミリーであることを意味している。デンマークの企業であるCSIS Securityの研究者によれば、解析されたサンプルのアンチウィルスによる検出は低い。

Tinbaは、四つのハードコードされたドメインに配置されたCommand & Control (C&C)サーバー(【訳注】 マルウェアに感染してボット化したコンピュータ群に指令を送り、制御の中心となるサーバー)と通信するとき、RC4暗号化方式を使用する。「Tinbaは、データを盗む能力を持つマルウェアが20MBもの必要がないことを証明した」と、CSISの研究者Peter Kruseは語っている。

彼のコメントは、Flameサイバースパイ ツールキットの発見に付随した巨大な数の宣伝を参照している。

CSISは、こちらにTinbaの詳細を記している。 Flameマルウェア対策のMicrosoftのパッチを適用しなさい

Krebs On Security : Blog (2012/06/04)

MicrosoftはFlameに最初に確認された攻撃の手段をブロックするために緊急のセキュリティアップデートを発行した。専門家が信じている新たに発見され、洗練されたマルウェアの種は、イランと中東のコンピュータから特定のデータを盗むように設計されている。

Microsoftによると、Microsoftがデジタル署名プログラムに使用していた以前の暗号化アルゴリズムを付属させて、それ自身を隠蔽することによって正当なMicrosoftアプリケーションに溶け込もうとしている。

「具体的には、我々のTerminal Server Licensing Service(これは顧客が彼らの会社でRemote Desktop servicesを認証することを可能にする)は、以前のアルゴリズムを使用し、コードを署名する能力付きで証明書を提供していた。このように、まるでそれがマイクロソフトからのものであるかのように、コードが署名されることを可能にしていた」と、同社は本日のブログにポストしている。

Mike Reavey(Microsoft Security Response Centerの上級職)は、Microsoftは、Flameが現在アンチウィルスプログラムによって良く検出されており、選択されたシステムの僅かにしか拡散しているように見えないために、Flameを気にかけていないと発言している。むしろ、同社は別の攻撃やマルウェアがフィッシング攻撃やユーザの信頼を取得するためにMicrosoftになりすます別の悪巧みを目的として同じ手法を活用するかもしれないことを懸念している。

今週リリースされたアップデート (KB2718704) は、このようなTerminal Server License Service証明書によって署名されたソフトウェアをブロックする。アップデートはMicrosoft Windowsの実際にサポートされている全てのバージョンで利用できる。このパッチは現在、Windows Updateと自動アップデートに置かれている。 Flameに関するFAQ

The H : Security (2012/05/31)

スパイウェアワームFlameは、「死のサイバー兵器」と認識されているが、冷静な分析は、Flameが広範に拡散したZeus(オンラインバンキング トロイ)に比べ、多くの新しい機能を実際には持っていないプロのためのプロによるツールであることを明らかにしている。

Flameって何? Flameはモジュール式で組み立てられたソフトウェアプログラムのコード名であり、このプログラムはFlamerとかsKyWIperとしても知られている。Flameはつい最近発見された。そのコンポーネントの全てが解析されるまでには、もう少し時間がかかるだろう。アンチウィルス ソフトウェアに関わる企業は、Flameが凡そ1,000のコンピュータ(その殆どは中東)に感染したと見積もっている。 Flameは何をするのか? このソフトウェアは、様々なタイプの情報を掌握することに特化されている。感染したコンピュータからファイルやE-Mailを盗むだけでなく、接続されているマイクロフォンやWebカメラを使用して盗聴と監視を実行することもできる。Flameはスクリーンショット、キーストローク、ネットワークトラフィックを記録することも可能である。 しかし、それらの全ては既に多くのマルウェアにとって標準である。Flameは何か新規なものを持っているのか? ある独特の機能は、Flameがその領域においてBluetoothデバイスに接続することが可能なことである。この問題で実際に何が発生するのかは未だ明らかになっていないが、ヘッドセットをスパイのために使用することや、写真をスマートフォンから盗み出すことは可能である。Flameに感染したマシンは、サービスを提供するBluetoothデバイスとしてブロードキャストすることも可能なようである。詳細な解析が更なる詳細を露にすることは間違いない。

もう一つの独特の機能は、同梱されているLUAインタープリターである。この機能は、スパイウェアの機能をスクリプトで容易に拡張するために使用されることが可能である。 モジュラー コンセプト、高度なスパイ機能 - 我々は既にZeusとSpyEyeでこれを確認している。Flameは、このようなオンラインバンキング トロイ キットと、どのように異なっているのか?

Flameは他のコンピュータに感染する前に明らかに命令を待っている(Kaspersky提供) バンキング トロイと異なり、このプログラムの背後にいる個人は可能な限り遠くにそして高速に拡散させることに興味を持っていない、実際、全く正反対である。現在の時点で我々が知っている限り、このワームは、全く自分自身を拡散しようとしなかった。初期の解析でシステムに関して有用な物に感染していなかったなら、Flameは削除さえされていただろう。発見した情報が有望に見えた場合に、そうするための命令を受け取った時だけ、Flameはローカルネットワーク、USBメモリ、あるいは、その他の方法を使用して他のシステムに感染しようとする。これは、1ダースくらいのコンピュータに感染するだけだろう。数年に渡って最終的に凡そ1000のマシンに感染したのはZeusやSpyEye(それぞれ数百万のコンピュータに侵入した)に比べると僅かである。 そもそも、Flameはどのようにして感染したコンピュータに到着したのか? 未だ分からない。しかし、我々はtargeted attacks(【訳注】 標的型攻撃、特定のユーザーや組織を狙った攻撃)の方法が使用されたと考えている。この様なケースにおいて、加害者は興味ある情報にアクセスしている人々のグループや、少なくともそのようなアクセスを提供できる人々ののグループを特定する。この様な標的にされた人々やグループは、特別に細工されたE-Mailや、誰かが故意に紛失した(あるいは、犠牲者のアパートに侵入してさえ)USBメモリ経由でスパイウェアに感染させられる。そして、このソフトウェアは目標とされたコンピュータに手動でインストールされる。 Flameは誰に責任があるのか? イスラエル情報部か? 分からない、これからも分からないだろう。我々が分かっているのは、このソフトウェアがプロ(ほぼ間違いなくチーム全体によって)によって開発されたということである。さらに、このソフトウェアは、大部分は中東において、とりわけイランに焦点を当てて、ある状況下で繰り返し使用されているようである。結論は、当事者によって導き出すことが可能であるが、我々はこの様なシチュエーションにおいて見られるものを見るに過ぎないということを心に留めておくことが重要である。 FlameはしばしばStuxnetと同様に論議される。関係はあるのか? 二つのプログラムは、情報への関与を示唆する傾向のある方法で使用されていたが、技術的には共通点は僅かである。Stuxnetは、広範な機能の割には、大変的を絞っており小さな妨害プログラムであった。他方、Flameは大変強力で全世界的で、いささか肥満なスパイウェアプログラムである。このスパイウェアを解析したウィルスの専門家は、このコード中に顕著な類似性を発見することはできなかった。そして、この二つのプログラムが類似の脆弱性を使用して拡散したことに関する多くの潜在的説明が存在していた。 Flameは、現代の「サイバー兵器」の試作品か? Flameの任務は破壊よりもスパイである。それゆえ、兵器より「サイバー盗聴」とラベルされている。 Flameは実際に如何に特別なのか? このスパイウェアプログラムは、発見されずに長年に渡り使用されてきたようである。そして、それが発生するまで、アンチウィルス プログラムは、どの一つとしてFlameをマルウェアとして認識していなかった。この状況は、アンチウィルスプログラムが目標攻撃に対してシステムを保護することに関して、いかに相応しくない物であるかを再び示した。アンチウィルスソフトウェアは、広範で無差別なマルウェアに対してマシンを保護することに重点をおいている。そして、殆どの場合、Flameのような特別仕様のソフトウェアに対しては無力である。 Flame/Flamer/Skywiper、史上最悪のマルウェアの一つ

WEBSENSE : Security Labs Blog (2012/05/29)

昨日、大変高度なマルウェア(APT、別名Flamer/Skywiper)の新たな脅威が確認されたというニュースが発表された。この変種は、中東で流行していることが発見された。最近、中東で発見された良く知られているマルウェアは、StuxnetとDuquである。二つとも大変高度で草分け的存在である。Flameは十中八九2010年以降に出回っているが、やっと同定された。Flameの主要な機能は、情報を収集しアップロードすることである。この行為は幾つかの方法(オーディオ レコーディング、スクリーンショットの取得、Bluetoothデバイス関連のリストのコンパイル等)で実行される。

このマルウェアのファイル サイズはおよそ20MBである。このファイルサイズは、大多数のマルウェア(通常1MBを下回る)に比べ巨大である。このマルウェアが相対的に大きなサイズになっている主たる理由の一つは、拡張された埋め込み機能にある。このマルウェアは幾つかのモジュール(非圧縮ライブラリ、SQLデータベース、LUA仮想マシン)から構成されている。今まで、このマルウェアで使用される既知の脆弱性は、MS10-046とMS10-061である。これらは、粘り強さを維持し、感染ネットワーク上を横断的に移動するためにStuxnetとDuquで共に使用されていた。

Websenseは顧客を保護するか?

Web Security Gateway、Cloud Web Security、Cloud Email Security、Email Security Gateway全ては、Flameの既知のサンプルを保護する。詳細情報

セキュリティ産業に関わる全ては解析を継続している。この追加の解析は、現在CrySys(PDF)で利用可能である。 あなたのシステムはDNSChangerに感染しているかSunbelt GFI Labs : Blog (2012/05/03)

このニュースに近しい人は、07月09日以降インターネット接続ができなくなるだろうというネットワーク市民に関する報道に接しているかもしれない。メディアは、これを、「インターネット最後の日」と呼ぶ。そして、オンラインキャンペーンで、DNSChanger感染の可能性をチェックしているかということに関してインターネットユーザに尋ねている(この記事を記述している時点で未だ継続中である)

DNSChangerは、犯罪者によって所有されている詐欺用のサーバーに振り向けるために、システムのDNS(Domain Name System)を変更するトロイである。これは、ユーザが訪問している如何なるWebサイトも欺くためのページにリダイレクトする手法である。

このトロイは、2007年以来出回っており、数十万のユーザシステムに感染した。それ以来、VIPREアンチウィルスのユーザは、この脅威から保護されている。

あなたのコンピュータが感染しているかどうか気にかかるのであれば、あなたのシステムをチェックしてもらうURLを取得するために、http://www.dcwg.org/detect/を訪問しなさい。そこには、あなたが手動で感染をチェックできるWebサイト上のセクションがある。あなたのシステムがDNSChangerに感染していないと判明したのであれば、何も実行しないようにする。しかしながら、あなたのシステムがDNSChangerに感染していたのであれば、あなたのISP(インターネットサービスプロバイダ)に連絡をとりなさい。人気のあるISPの中には、感染した顧客のためにヘルプのページを用意している所もある。この様な支援ページへのリンクはDCWGのWebサイトの底部で見出すことができる(【訳注】 こちら(IIJ-Sect)を参照)。

このサイトは、非侵入型でWebベースである。これは、あなたのシステムをチェックするためにツールをダウンロードする必要のないことを意味している。あなたの友人や家族にDCWGのことを教えてあげなさい。あるいは、あなたが好むのであれば、このブログをリンクすることもできるので、あなたの友人達は、自分たちのシステムをチェックできる。 人気あるFirefoxアドオンShowIPにプライバシー問題の懸念

Sophos : NakedSecurity (2012/05/01)

ユーザが訪問している全てのWebサイトについて、人気のあるFirefoxのアドオンは、サードパーティー サーバーにプライベート情報(個人を特定できる、あるいはセキュリティを減少する重要なデータを含む)をリークし始めたようである。

NakedSecurityの読者Rob Sandersは、最近アップデートされたFirefox用のアドオンShowIPの活動を我々に警告してきた。

MozillaアドオンWebサイト上の説明によれば、ShowIPは、「ステータスバー中に現在のページのIPアドレスを表示する。また、IP(右クリック)とホスト名(左クリック)によって顧客サービス情報(whoisやnetcraft等)の検索を可能にしている。更に、あなたがクリップボードにIPアドレスをコピーできる」ように設計されている。

現在、17万人以上の人々がShowIPを使用していると言われている。

このアドオンが説明で言っていないことは、バージョン1.3(2012年4月19日)以降、HTTPSを使用して訪問したサイトと、プライベートブラウジング モードで閲覧したサイトの完全なURLを暗号化せずに、ip2info.orgと呼ばれるサイトに送信していたことである。

このユーザは、彼らがコンピュータからどのようなデータが送信されているかを監視するためにこのツールを使用している場合を除いて、データがサードパーティと共有されていることに気づいてもいない。

SophosLabの研究者Xiaochuan Zhangは、このアドオンを検証し、アクション中にプライバシー漏洩の可能性のあることに気づいた。以下の例において、彼は送信されるネットワークパケットを閲覧するために、そして、ip2info.orgと共有される実在しないWebサイト"www.thisisapparentlyafakeservice.me"に対する彼のリクエストを監視するためにWiresharkを使用した。

更に、このアドオンは、あなたが訪問しているサイトが明かにされるかもしれないということを警告しない。また、その挙動を説明するプライバシーポリシーに関する小さな文字もないし、データ共有から抜け出る方法を明らかにしていない。

-

誰もが分かっていると思うが、私は非常に純真な開発者の仕事であると思っている。しかし、私がもっとも気にかけていることは、このコードがどのようにMozillaアドオンのサイトで承認されるために取り扱われたのか、そして、12日間後もそこに存在し続けているのかということである。

我々はShowIPの開発者に、この明らかなプライバシー問題に関してコメントするよう依頼した。対応を受け取ったなら、我々はこの記事をアップデートするだろう。 ハッカーのHotmailアカウントのパスワード リセットに伴い、Microsoftは緊急に修正をした

Sophos : NakedSecurity (2012/04/27)

Microsoftは、Hotmail中の深刻な脆弱性を修正したと発言した。この脆弱性は、ハッカーがアカウント パスワードをリセットすることを許可し、アカウントの実際の所有者を締め出し、攻撃者がユーザの受信箱へのアクセスを与えるものである。

この緊急のバグのニュースは、アンダーグラウンドのハッキング フォーラムに素早く広がった。今週早くWhitec0deが報告したように、ハッカーは20$足らずで如何なるHotmailアカウントにも侵入することを申し出ていた。

この脆弱性はHotmailのパスワードリセット機能中に存在することは明らかであった。ハッカーは、Hotmailアカウントを保護するための通常の保護機能をバイパスするためにTamper Dataと呼ばれるFirefoxのアドオンを使用していた。

幾つかの報告によると、モロッコのハッカーは実際にこの脆弱性を悪用し、彼らが所有している1300万のHotmailユーザ リストのパスワードをリセットすることを計画していた。

数多くのビデオ(その殆どはアラビア語)は、このフローを利用してHotmailアカウントへのアクセスを取得し脆弱性攻撃をする方法のデモンストレーションをYouTube上にポストしていた。

もちろん、ハッカーは好奇心から、あるいは、ハッカーがあなたのスパムを読みたいために、E-Mailアカウントに侵入する興味は持っていない。

ハッカーは、あなたの個人情報を盗むことに、そして、あなたの制御下にある別のオンラインアカウントをコジ開けるための方法としてハックしたE-Mailアカウントを使用することにも興味がある。

分かっていないことは、3億5000万ユーザのどの程度多くの人々が、この緊急のセキュリティ脆弱性によって影響を受けるのかということである。Microsoftは、はっきりしたことを発言していない。

しかし、あなたが心配なら、チェックするための簡単な方法がある。

ハックされたHotmailアカウントは、パスワードが他のものに変更されている。あなたのHotmailアカウントに最早アクセスできないのであれば、あなたのE-Mailアカウントはこの攻撃の犠牲になっている可能性がある(もちろん、他の理由に起因する場合もある)。 TVとブルーレイ プレーヤーにDoS攻撃に対する脆弱性

The H : Security (2012/04/25)

セキュリティ研究者Luigi Auriemmaは、サムスンの幾つかのネットワーク接続TVとブルーレイプレーヤの最新のファームウェアに、攻撃者にデバイスを活動不能にすることを可能にする脆弱性を発見した。このデバイスはポート55000(iOSとアンドロイド スマートフォンからの制御パケットを受け取る)を聞いている。

Auriemmaは、この様なコントローラパケットがラインフィードのような予期しない文字を含んでいたなら、このデバイスは、5秒後に、これ以上のコマンド(スマートフォン、赤外線リモートだけでなくデバイスそれ自身からのものも)を受け入れなくなると、発言している。どうやら、このデバイスは次の5秒の後、繰り返し再起動することを開始する。この研究者は、このループを終了するには、技術者が介入し、このデバイスをサービスモードにリセットしなければならないと発言している。

Auriemmaは、この問題を再現できる「コンセプトの証明」をリリースした。伝えられるところによると、SonyのBravia KDL-32CX525 TVもまた、リモートから活動不能にされることができる。しかしながら、ユーザがルータの設定を変更している場合を除いて、影響を受けるポートは通常ローカルネットワーク中でのみアクセス可能であるので、この様な脆弱性によって提示された危険は、小さいものである。例えば、悪意ある攻撃者は同じネットワーク上に存在しなければならない。 CVE-2012-0158への脆弱性攻撃がフィールド中に存在している

McAfee : BlogCentral (2012/04/23)

先週以来、我々はCVE-2012-0158への脆弱性攻撃のために取り分け巧妙に細工されたファイルを数多く発見した。これは、Microsoft Officeと他の幾つかのMicrosfot製品に組み込まれているMSCOMCTL.OCX中の脆弱性である。この脆弱性攻撃は、様々なファイルフォーマット(RTF、Word、Excelファイルを含む)中に実装することができる。我々はフィールド中に細工されたRTFとWordファイルを既に発見している。悪意あるRTF中に、脆弱性のあるOLEファイルが\objectと\objocxタグに埋め込まれている。

以下の画像は、脆弱性あるOLEファイルを含む細工されたRTFファイルの例を示している。あなたはOLEファイルのシグネチャが、D0CF11E0であることを確認できる。

-

1、 細工されたドキュメントがWordプロセスによって開かれる

2、 脆弱性攻撃はOLEファイル中のシェルコードをトリガーとしている

3、 このシェルコードは犠牲者のマシンにトロイをインストールする。典型的には、このトロイは以下のパスにインストールされる:

-

%userProfile%\Local Settings\Temp\(filename).exe

-

%userProfile%\Local Settings\Temp\(filename).doc

この細工されたドキュメントは一般的にはE-Mailの添付ファイルとして到着する。ユーザは、送りつけられたE-Mailを開くときは、常に注意しなければならない。我々はまた、最新の修正(4月のMicrosoftの定例パッチ)をインストールするように強く推奨する(詳細に関してはMicrosoftのブレチンを参照、http://technet.microsoft.com/ja-jp/security/bulletin/ms12-027)。

McAfeeは、この様な悪意あるドキュメントファイルを以下として検出する:

-

Exploit-CVE2012-0158: MS WordとMS ExcelのようなMS Office用の検出

Exploit-CVE2012-0158!rtf : 脆弱性あるOLEコンテナを含むRTFファイル

The H : Security (2012/04/23)

人気のオープンソース ブログ エンジンWordPressの開発者は、このソフトウェアのセキュリティアップデートをリリースした。WordPress 3.3.2は、このソフトウェア中で使用されている三つの外部ファイル アップロードライブラリ中の詳細不明のバグと、このアプリケーション中の他のセキュリティ問題を修正した。

このバグは、SWFUpload同様にWordPressの現在のファイルアップローディング ライブラリPluploadとSWFObjectライブラリの両方に影響を与える。この開発者は、セキュリティホールの詳細に関して踏み込んでいないが、それらを責任を持って明かにしたWordPressコミュニティーの三人の人々に感謝している。あと三つの修正は、このブログエンジンのマルチサイト システムとWordPressのコアコンポーネント中の二つのクロスサイトスクリプティング中の権限の昇格を解決している。これら全てのパッチと幾つかの小さな追加の修正に関する詳細は、チェンジログ中に発見される。

WordPress3.3.2は、このプロジェクトのWebサイトからダウンロードできる。また、ユーザは、彼らのサイトのダッシュボード中のアップデートメニューから、このソフトウェアのインストレーションを自動的にアップデート可能である。 IrfanViewプラグインに緊急の脆弱性

The H : Security (2012/04/16)

人気のイメージビューアIrfanVew用の公式プラグインパッケージは、FlashPixプラグインの脆弱性あるバージョンを同梱して現在出荷されている。このコードは、攻撃者が悪意あるコードでシステムを感染させる攻撃を可能にする緊急の脆弱性を含んでいる。このセキュリティホールは、ヒープ バッファオーバーフローを発生させる。

攻撃者は彼らのコードを起動させるために、IrfanVewで特別に細工されたFlashPixフォーマットの画像をユーザに開かせる必要があるだけである。明らかに、これは、故意に開かれることのない比較的非標準的なファイルフォーマットであるが、ファイルを開くという行為は偶発的に発生することもある。例えば、IrfanVewで画像が沢山あるフォルダを見ていたり、画像のサムネイルをブラウズしていたときなど。

FlashPixのセキュリティホールは、プラグインパックのバージョン4.34でパッチされたが、このプラグインパックは手動で再インストールしなければならない。このズレは、内々でこの問題をSecuniaに報告したセキュリティ研究者Francis Provencherによって発見された。彼は脆弱性の証明をリリースしているので、IrfanVewのユーザは、可能な限り早急にインストールされているプラグインパッケージを、アップデートしなければならないことを意味している。一月前、XnViewイメージビューアの類似の問題は修正された。 ブートをブロックするマルウェア

The H : Security (2012/04/14)

アンチウィルスのエキスパートであるトレンドマイクロは、システムをブートからブロックするランサムウェア(身代金要求ソフト)を発見した。局所的なトロイと対照的に、これはヨーロッパの広範囲に拡散している。このマルウェアはマスターブートレコード(MBR)に自分自身を挿入することによってブートを妨げる。このマルウェアは、次にシステムを再起動し、ユーザに支払いサービスQIWIを通じて犯罪者に920ウクライナグリブナ(およそ90ユーロ、97327円)の身代金を支払うように指示してくる。

アンチウィルスのエキスパートであるトレンドマイクロは、システムをブートからブロックするランサムウェア(身代金要求ソフト)を発見した。局所的なトロイと対照的に、これはヨーロッパの広範囲に拡散している。このマルウェアはマスターブートレコード(MBR)に自分自身を挿入することによってブートを妨げる。このマルウェアは、次にシステムを再起動し、ユーザに支払いサービスQIWIを通じて犯罪者に920ウクライナグリブナ(およそ90ユーロ、97327円)の身代金を支払うように指示してくる。犠牲者が支払いを完了すると、犯罪者は犠牲者にコンピュータをアンロックするコードを送信してくる。しかしながら、ユーザは、この感染を削除するためのトレンドマイクロの指示に従うことで920ウクライナグリブナを支払わなくて済む。この削除方法はWindowsインストレーションDVDから回復コンソールを稼働し、fixmbrコマンドを使用して元来のMBRに修復することが必須となっている。

トレンドマイクロによれば、このウィルスは巧みに細工されたWebサイトを通じて、あるいは、他のマルウェアによってシステム上に挿入されることによって拡散している。ブートを妨害するためにMBRを上書きするマルウェアは2010年早期に発見されたが、身代金は要求していなかった。フィールド中にはBKAスタイル(【訳注】 ドイツ連邦刑事局(Bundeskriminalamt、略称BKA)が仕掛けた「トロイの木馬」型のマルウェア。このマルウェアに感染すると、PC内の情報が収集され外部に送信されるとされている)のトロイの多くの変種が存在する。その殆どはMBRを損壊させることはなく、代わりにシステム中にそれら自身を割り込ませるために、自動起動や特定のレジストリエントリに頼っていた。 新たなインチキのアンチウィルスはファイル共有者達を怯えさせている

The Register : Security (2012/04/13)

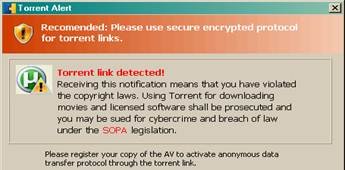

セキュリティ研究者達は、インチキのアンチウィルスがファイル共有者を怯えさせて、ろくでもないソフトウェアに金銭を支払わせようと圧力をかけていることを発見した。

この邪悪なアプリケーションは、PC上にtorrentリンクを検出したとして、SOPA(アメリカのオンライン海賊行為防止法案)法に違反しているために告訴される恐れがあるというインチキを告げてくる。このインチキ ソフトは、torrentリンクへの「アノニマス(匿名)データ転送プロトコル」をアクティベートすることでこの問題を回避すると提案している。また、もう一つの目的は、起こり得ることを納得させることによって、ろくでもないセキュリティ アプリケーションに金銭を支払わせようとする目的でもある。

後者の機能は、このマルウェアを過去に確認されたスケアウェアの圧力(PC上に「(性的、暴力的な)攻撃的な材料」を検出したとして、あるいは、警察への罰金を装っての金銭の要求)と差別化している。対照的に、SFXインチキ アンチウィルスは、法の執行を回避する方法を提供している。

MalwarebytesのVP研究員Bruce Harrisonは、「SFXインチキ アンチウィルスは比較的高速にモーフィングしている。フィールド中には数多くの変種が増加しているのでシグネチャベースのベンダは監視しつづけなければならないものである。また、配布メカニズムとしてのDropboxの使用は、最新の動向なので、セキュリティ産業は、これに対する考慮と保護をとる必要がある」と発言している。 不用心なGoogleユーザはパスワードをフィッシィングされている

Sophos : NakedSecurity (2012/04/10)

もしも、あなたのGmailパスワードが悪者の手中に落ちたなら、計りしれないダメージを被る恐れがある。

沢山儲かることを請け合ってもいい。

何故なら、個人情報の盗難は、あなたを装ってE-Mailを送信やパスワードに関する古いメッセージや金融情報を徹底的に探すことができるだけでなく、あなたのGmailパスワードは、他のGoogleアカウント(Google+, Adwords, Google Checkout, Google Docs, YouTube等)を解き明かすからである。

あなたはGoogleログインのユーザ名とパスワード認証を保護するために一生懸命作業すべきである。

SophosLabsが確認したGoogleチームから来たような振りをしてバラ撒かれたE-Mailがここにある。

-

Dear Account User,

親愛なるアカウント諸氏 Thanks for updating your e-mail address with us.We changed your recovery e-mail address in our files to meesheey@hotmail.com.If this is correct, you can disregard this e-mail. If the new e-mail address is not correct or you did not request this change. Follow the instruction in updating your account

あなたのE-Mailアドレスをアップデートしてくれたことに感謝する。我々のファイル中のあなたのリカバリE-Mailアドレスをmeesheey@hotmail.comに変更した。これが正しいのなら、このE-Mailを無視できる。この新しいE-Mailアドレスが間違っていたり、あなたがこの変更を要求していないのであれば、あなたのアカウントをアップデートするために以下の指示に従いなさい。

http://accounts.google.com However, Failure to do so may result in account suspension permanently.

しかしながら、実行に失敗したなら、永久にアカウント停止の結果になる場合がある。 Thanks for using Gmail!.

Gmailを使用してくれていることに感謝する Sincerely Gmail!.

更なるアドバイスが必要なのであれば、Gmailアカウントのハックを停止させる方法に関する私のポイント毎のアドバイスを読むのはどうだろうか。 PDFマルウェアは検出を回避するために別の難読化トリックを適用している

Sophos : NakedSecurity (2012/04/05)

セキュリティ エキスパートは、アンチマルウェア製品による検出をバイパスするための方法を継続的に捜しているマルウェア製作者とのイタチゴッコを実行している。

Naked Securityの常連は知っていると思うが、マルウェアを拡散するための一つのよく見かける方法は、不正な形式のPDF内部に攻撃を埋め込むことである。そして、悪意あるPDF内部にコードを隠蔽する方法の一つがフィルターを使用することである。

フィルターは、ファイルをより小さくする(Flate, CCITTFax) ために圧縮したり、それをテキスト(ASCIIHex)として読めるようにするためにPDFによって使用される。

変わった方法でフィルターを結合することによって、マルウェアの製作者は、マルウェアスキャナによる検出をバイパスし、犠牲者に対して悪意のペイロード(【訳注】 payloadには軍事用語として、一発のミサイルが搭載できる爆発物の総量の意味があります。一つのマルウェアが搭載できる悪意の総体とでも訳した方が良いのかもしれません)を配布することを希望している。

昨年4月、我々は悪意あるコードを難読化するために/DecodeParamsフィルターを使用しているPDFマルウェアを確認した。

私はそれを確認したとき、私は我々が悪意あるペイロードを難読化するためにイメージフィルターを使用する多くのPDFマルウェアを確認するだろうと思った。

悲しいことに、この予想は真実として現れた。

先々月、Wepawetプロジェクトを通じて受け取ったサンプルを解析している間に、私は悪意あるコンテンツを隠蔽するためにCCITTFaxフィルタを使用しているものを初めて確認した(Sophos製品によってTroj/PDFJs-WTとして検出される)。 【訳者より】 この後、技術解析が続きますが、省略します。 Joomla! 2.5.4は、多くのセキュリティホールを閉じた

The H : Security (2012/04/04)

最新のセキュリティアップデートから二週間後、Joomla! プロジェクトは、彼らのオープンソース コンテンツ マネージメント(CMS)の2.5.x系列の更なるアップデートを公開した。今回のリリースは、二つの脆弱性を解決している。Joomla!のバージョン2.5.4は、管理者情報への未認証アクセスを可能にする情報漏洩ホールを閉じ、クロスサイト スクリプト攻撃を実施するために攻撃者によって脆弱性攻撃される可能性のある問題の修正を行った。バージョン2.5.0から2.5.3が影響を受ける。

Joomla!2.5のアップデートはまた、三つの新しい機能(一般タグ中に、このCMSの完全なバージョン番号の表示を含む)を追加し、150を越えるバグを修正している。全てのユーザがアップグレードするようアドバイスされている。

変更と修正の完全なリストは、リリース アナウンスメントとセキュリティ アドバイザリ中に存在する。Joomla!の2.5.4は、このプロジェクトのサイトからダウンロード可能であり、GPLの下にライセンスされている。 Adobe Flash Player緊急のセキュリティアップデート

KrebsOnSecurity : Blog (2012/03/28)

Adobeは広汎に使用されているFlash Player中の少なくとも二つの脆弱性を修正するセキュリティアップデートをリリースした。ようやくのことで、この最新バージョンはFlashセキュリティ修正を複数のブラウザに一度で実行するように設計された自動アップデートメカニズムを搭載している。

アップデートされたFlashがセキュリティホールの修正であるように思えても、決して思い過ごしではない。今回のアップデートは最近6週間で三回目のFlashのセキュリティ アップデートである。Flash Player v. 11.2は、 Windows, Macintosh, Linux, Solaris用のAdobe Flash Player 11.1.102.63と、それ以前のバージョン、Android 3.x and 2.x用のAdobe Flash Player 11.1.111.7と、それ以前のバージョンの幾つかのフローを修正している。Adobeは、このような脆弱性はクラッシュを発生し、攻撃者が影響を受けるシステムの制御を奪うことが可能であると警告している。

私のFlashのアップデートに関する今迄の投稿は、このプログラムのアップデートに関する長ったらしい説明で終わっていた。この理由は、Adobeが伝統的にWindowsベースのシステム用に二つの別個のインストーラ(IE用と他のブラウザ用)を用意していたことにある。Flash Player 11.2のリリースで、Adobeは、Windowsユーザ用にアップデートの苦痛の軽減を約束する新たなバックグラウンド アップデートシステムを導入した。

そのアップデート方法の更新に関するAdobeの説明は以下である。

-

新しいAdobe Flash Playerバックグラウンド アップデータは、コンピュータ上に存在する全てのWebブラウザに対してAdobe Flash Playerのリリースされたバージョンの全てのインスタンスの更新を実行する。今まで、ユーザはシステム上で稼働しているWebブラウザ毎にアップデートする必要があった。

新たなバックグラウンド アップデータの導入で、Windowsユーザは手を煩わせることなく(利用可能になったとき)自動的にAdobe Flash Playerのアップデートをダウンロードしインストールするオプションを持つことになった。Adobe Flash Player 11.2のインストレーションが成功した後、ユーザはアップデート方法を選択するダイアログボックスを表示される。ユーザは以下の三つのアップデートオプションを選択することが可能である。 § アップデートがある場合に自動的にアップデートする(推奨)

§ アップデートが提供されたら通知を受け取る

§ アップデートの有無をチェックしない(非推奨)

悲しいことに、Adobeの素晴らしいアップデートはFlash以外には適用されない。あなたがAdobe Airをインストールしている場合(あなたがTweetDeckユーザであることを意味している)、Airはこの様なFlashの修正を適用するためにアップデートされる必要がある。Adobe Airのバージョンが知りたい場合には、こちらの説明を参照しなさい。 LibreOffice 3.4.6、「潜在的セキュリティ問題」を修正

The H : Security (2012/03/22)

Document Foundationは、オープンソースLibreOffice製品一式のバージョン3.4.6をリリースした。このメンテナンス アップデートは、「潜在的セキュリティ問題」と幾つかのバグの修正(アプリケーションをクラッシュにつながる可能性のある問題のような)を解決している。問題になっているセキュリティ問題の詳細に関しては与えられていない。

ブログポストにおいて、Italo Vignoli(TDF取締役会のメンバー)は、3.4.6のリリースは3.4.x系列で最後に計画されているアップデートであり、LibreOffice開発チームは今年初め以来3.5シリーズに重点をおいていることに着目するように発言している(LibreOffice3.5は二月中旬にリリースされ、先週3.5.1にアップデートされた)。「ユーザが3.5へ早急に移行することを強いられることのないように、LibreOffice 3.4.6は、このシリーズの利便性のためにリリースされた」とVignoliは付け加えている。

変更とバグフィックスの完全なリストを含む今回のアップデートの詳細は、リリースノートとチェンジログ中に見られる。LibreOffice 3.4.6は、LGPLv3の下にライセンスさRれており、Windows, Mac OS X, Linux用がダウンロード可能である。 セキュリティホールを閉じたVLCメディアプレーヤ 2.0.1がリリースされた

The H : Security (2012/03/19)

既存のVLCユーザは、アップデート通知を受け取るはずである。

オープンソースのVLCメディアプレーヤーのバージョン2.0.1がリリースされた。VideoLANの開発者Jean-Baptiste Kempfによると、VLC 2.0"Twoflower"へのメンテナンス アップデートは、110を超えるバグの修正と、攻撃者が犠牲者のコンピュータを改竄する攻撃を可能にしていた二つのセキュリティホールを閉じている。

このアップデートは、MMSサポート中のスタックオーバーフローと、開発者の発言では、殆どのシステムで任意のコードの実行につながる恐れがあるReal RTSPサポート中のヒープベースのバッファオーバーフローを解決している。この攻撃が成功するためには、ユーザが特に巧妙に細工されたファイルを開くか、悪意あるWebサイトに訪問しなければならない。2.00以上の全てのVLCが影響を受けるので、この問題を修正するために、2.01にアップグレードすることが促されている。

VLC 2.0.1中のセキュリティ関連以外のアップデートは、 MxPEGファイルとストリームのサポートの追加とデコーディングの改善が含まれている。Mac OS Xに関しては、ユーザインターフェイスは最もカスタマイズ性に富むものとなったと言われている。他の変更はBlue-rayディスクメニューに関する限定的サポートと、MKV、HTTPライブストリーミング、CDDB、UDP/RTPサポートに関する修正と様々な他のバグフィックスを含んでいる。

今回のアップデートによる変更の完全なリストは、NEWSファイルとリリースノート中に見出される。VLC 2.01は、Windows, Mac OS X, Linux用がダウンロード可能になっている。VLCのソースコードとバイナリは、GPLv2の基でライセンスされている。 インチキのアンチウィルスの背後にいる犯罪者はGoogleを活用している

Sunbelt GFI Labs : Blog (2012/03/19)

特定の改竄されたページ(検索エンジン最適化されている)が、フィールド中で発見された。このようなページは、GoogleやBingのような人気ある検索エンジンを通じてアクセスできる。そのようなページはユーザを、システムに感染するために実行する偽造スキャンのサイト(インチキアンチウィルスの典型)に振り向けることが発見された。上述のスキャンについて通常と変わっている所は、このスキャンがGoogleから発生していると主張していることである。

-

Googleシステムは、あなたのコンピュータから異常なトラフィックを検出しました。

継続するには、我々のアンチウィルス ソフトウェアをダウンロードしインストールして下さい。

[DOWNLOAD ボタン]

さもなければ、我々のシステムはGoogleサービスへのあなたのアクセスをブロックします。

The H : Security (2012/03/16)

未パッチのWindowsシステムをクラッシュするために、誰もが公開された脆弱性攻撃コードを使用できる

rdpclient.exeと名付けられた脆弱性攻撃の「プルーフ オブ コンセプト」が、現在出回っている。この「プルーフ オブ コンセプト」は、RDPをサポートしているWindowsの全てのバージョンで発見されているRemote Desktop Protocol (RDP)サーバー中の脆弱性に関するものである。火曜日にパッチされた、このセキュリティホールは、脆弱性あるシステムをクラッシュさせるための遠隔攻撃ができる。この脆弱性を発見し通報したLuigi Auriemmaは、この攻撃はMicrosoft自身によって開発されたとTwitter上で主張している。

Auriemmaによれば、ターゲットシステムをクラッシュさせるための攻撃に使用されたRDPパケットは、Zero Day Initiativeを通じて、彼が昨年内密にMicorosoftに提供した物とまさに同一物ということである。彼のWebサイト上で、Auriemmaは、昨年11月、彼が提供した情報を基にして、Micorosoftは脆弱性攻撃コードを開発したと主張している。

この様なことを受けて、Auriemmaは、2011年05月16日からの彼のアドバイザリ(プルーフ オブ コンセプトを含む)を公開した。The Hの姉妹会社heise Securityは、このプルーフ オブ コンセプトが、未パッチのWindows7システム上で「死のブルースクリーン(blue screen of death)」を引き起こすことが実際に可能であることを確認した。

攻撃者がターゲットのコンピュータを改竄することが可能なMetasploitモジュールは近い将来に多分リリースされるだろう。Heise Securityは、ターゲットのコンピュータ上でリモートシェルを起動するPythonスクリプトが既に出回っていることを示す情報を既に入手している。未だ、今月の定例の火曜日(【訳注】日本は水曜日)のパッチを適用していないユーザは、可能な限り早急にこのパッチを適用するようアドバイスされている。