E-Mail セキュリティ テスト

01.テストの申し込み

02.メールのチェック

03.テストメールの受信

04.テストメール到着後の操作と結果の判断

E-Mail セキュリティ テストは、E-Mail受信システムの脆弱性を発見するテストです。以下のサイトで行うことが出来ます。

GFI Email Security Testing Zone 各テストは非常に安全です。そして何の危険も及ぼしません。幾許かのテスト、OutlookとE-mailの受信と閲覧が自動で行われるように設定されて いるメールソフト、の脆弱性テストは自動的に実行されます。他はエンドユーザ(このテストを受けている人)に対し添付ファイルを開くように要求していま す。中には、メールを開いたときgfi-test.txtという名前のファイルをデスクトップ上に作成するものもあります。このテキストファイルは自動的 に実行される場合があります。

下にテストの処理方法を記していますが、基本的に送信されてくるメール本文(英文)は必ず確認するようにしてください。 テスト項目は以下です。

(1)最初にメールアドレスが正しいか否かの確認メールが届きます。"[Test the security of your email system!] Request Confirmation"がメールのタイトルです。

このメール中に"Please click on this link "がありますので、直下の行のリンクをクリックします。

(2)確認ページが表示されます。この時点で、それぞれの脆弱性を確認する各テストのメールが送信されます。 §3.テストメールの受信

(1)プロバイダーのメールチェックサービスを利用している場合、この機能が動作するとプロバイダから「Virus alert:受信メールにウイルスを発見しました」のようなタイトルのメールが到着します。送信者メールアドレス: emailtesting@gfi.comであれば、このテストの一環ですから心配する必要はありません。以下類似のメールが送られてくると思います。

(4)このテストメールの中には、日付を過去にしたメールがあります。受信メールリストを送信者名で並べ替えて下さい。"GFI E-mail Testing"が送信者です。

(5)各テストメールは以下の特徴をもちます。このうち添付ファイルがプロバイダのメールチェックサービスで削除される場合もあります。この場合はテスト メールが届いても脆弱性の存在は無い事になります。

添付ファイルつきのテストメール

GFI Email Security Testing Zone 各テストは非常に安全です。そして何の危険も及ぼしません。幾許かのテスト、OutlookとE-mailの受信と閲覧が自動で行われるように設定されて いるメールソフト、の脆弱性テストは自動的に実行されます。他はエンドユーザ(このテストを受けている人)に対し添付ファイルを開くように要求していま す。中には、メールを開いたときgfi-test.txtという名前のファイルをデスクトップ上に作成するものもあります。このテキストファイルは自動的 に実行される場合があります。

下にテストの処理方法を記していますが、基本的に送信されてくるメール本文(英文)は必ず確認するようにしてください。 テスト項目は以下です。

- VBS attachment

vulnerability test

VBS(VBスクリプト)添付ファイル脆弱性テスト。このテストはあなたのE-MailサーバーがVBS添付ファイルをブロックするかどうかをチェックす る。 - CLSID extension

vulnerability test

CLSID拡張子脆弱性テスト。このテストはあなたのE-MailサーバーがClassIDつきファイルを検出しブロックするかどうかを明らかにする。 - MIME header vulnerability

test

MIMEヘッダー脆弱性テスト。このテストはあなたのシステムがMIME脆弱性を利用したE-Mailに対して防御するかどうかを検証する。このテストは 最新のパッチをあてているIE6ユーザには適用されない。(Nimda と Klez のテストです) - ActiveX vulnerability test

ActiveX脆弱性テスト。このテストはIE5.xを利用している方のみ。このテストを行うことであなたのシステムがActiveX利用の脆弱性がある かどうかを発見できる。 - Malformed file extension

vulnerability test

HTML Application(HTA)で書かれたスクリプト付きのHTMLメールの脆弱性テスト。Outlook 2002 - XPのみ。このテストはあなたのOutlook 2002 (XP)システムが悪意で形成されたHTAファイル拡張子付きファイルを検出しブロックするかどうか検証する。 - CLSID extension

vulnerability test

CLSID拡張子脆弱性テスト。先出の同名テスト分と異なり、こちらはOutlook 2002 - XPのみ。このテストはあなたのOutlook 2002 (XP)システムがClassIDつきファイルを検出しブロックするかどうかを明らかにする。 - GFI's Access exploit

vulnerability test

Accessファイルを利用した脆弱性テスト。このテストは、あなたのマシンにAccess利用の脆弱性の存在があるか否かを発見する。このテストは最新 パッチを適用してあるIE6には適用されない。 - Object Codebase

vulnerability test

オブジェクトコードベース脆弱性テスト。オブジェクトコードベースを記載したE-Mailを検出しブロックするか否かを検証する。このテストは Outlook 2002にも適用される。このテストは最新パッチを適用してあるIE6には適用されない。 - Iframe remote

vulnerability test

Iframeリモート脆弱性テスト。このテストであなたのシステムのIframeに対する脆弱性の有無を発見できる。このテストは最新パッチを適用してあ るIE6には適用されない。 - Eicar anti-virus test

Eicarアンチウィルステスト。このテストであなたのアンチウィルスソフトが正しく機能しているか否かチェックすることが出来る。 - Fragmented Message test

断片化メッセージテスト。Outlook Express用のテスト。Eicarのファイルが5つに断片化して送信される。断片化されたファイルを検出しブロックするか否かを検証する。 - Long Subject Attachment

Checking Bypass

不正に長い件名を持つ添付ファイルのバイパスをチェックするテスト。。Outlook Express 6用。このテストはあなたのシステムが長い件名を持つE-Mailを受信するか否かをチェックする。Outlook Expressの幾つかのバージョンでは長い件名をもつファイルはバイパスされることが知られている。 - Long Subject Attachment

Checking Bypass

不正に長い件名を持つ添付ファイルのバイパスをチェックするテスト。ト。Outlook 2000用。このテストはあなたのシステムが長大な内容を持つE-Mailを受信するか否かをチェックする。Outlookの幾つかのバージョンでは長い 件名をもつファイルはバイパスされることが知られている。 - Attachment with no

filename vulnerability test

ファイル名の無い添付ファイル脆弱性テスト。このテストは内容物のセキュリティチェックをバイパスする実行コードを含むファイル名の無い添付ファイルを受 け入れるか否かの検証。 - Long Filename

vulnerability test

長いファイル名の脆弱性テスト。このテストは長いファイル名の添付ファイルつきE-Mailをあなたのシステムがブロックするか否かをテストする。このよ うなメールは添付ファイルをユーザにダブルクリックさせるトリックを使用する。そして、悪意あるコードをあなたのシステム上で実行できる。 - Popup Object Exploit

vulnerability test

ポップアップオグジェクト脆弱性テスト。このテストはあなたのシステムにポップアップ脆弱性が存在するか否かをテストする。そして、このようなメールは脆 弱性のあるシステムでファイルを自動起動できる。 - Double File extension

vulerability test

二重拡張子脆弱性テスト。このテストはあなたのE-Mailシステムが二重拡張子の添付ファイルを含むE-Mailを受け取るか否かのテストである。

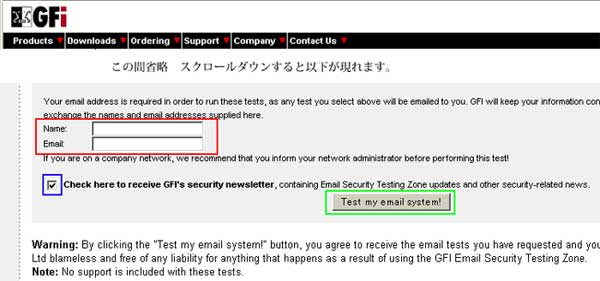

- ・赤の囲みの所にハンドルネームとメールアドレスを入力します。

- ・青の囲みはGFIのニュースレターの申し込み。鬱陶しければチェックを外します。

- ・緑の囲みの"Test my e-mail system !"ボタンをクリックします。

(1)最初にメールアドレスが正しいか否かの確認メールが届きます。"[Test the security of your email system!] Request Confirmation"がメールのタイトルです。

このメール中に"Please click on this link "がありますので、直下の行のリンクをクリックします。

(2)確認ページが表示されます。この時点で、それぞれの脆弱性を確認する各テストのメールが送信されます。 §3.テストメールの受信

(1)プロバイダーのメールチェックサービスを利用している場合、この機能が動作するとプロバイダから「Virus alert:受信メールにウイルスを発見しました」のようなタイトルのメールが到着します。送信者メールアドレス: emailtesting@gfi.comであれば、このテストの一環ですから心配する必要はありません。以下類似のメールが送られてくると思います。

-

=========================================================

************************************************

あなたに送られたメールにウイルスを発見しました。

************************************************

●駆除出来ないウイルスの為、メール自身を削除しました。●

日時:2005/07/30 09:36:19

送信者メールアドレス:emailtesting@gfi.com

感染ファイル名:eicar.com ウイルス名:EICAR Test String

==========================================================

-

==========================================================

疑わしい拡張子の添付ファイル

* viewthis.{3050f4d8-98b5-11cf-bb82-00aa00bdce0b}

内容のタイプが添付ファイルの拡張子に対応しません

* viewthis.{3050f4d8-98b5-11cf-bb82-00aa00bdce0b} - text/gfi

<iframe> タグが発見されました。危険だと思われます。

送信者: "GFI E-mail Testing" <emailtesting@gfi.com>

受信者: ???????? <XXXXXXX@bbb.aa.jp>

件名: CLSID extension vulnerability test

==========================================================

(4)このテストメールの中には、日付を過去にしたメールがあります。受信メールリストを送信者名で並べ替えて下さい。"GFI E-mail Testing"が送信者です。

(5)各テストメールは以下の特徴をもちます。このうち添付ファイルがプロバイダのメールチェックサービスで削除される場合もあります。この場合はテスト メールが届いても脆弱性の存在は無い事になります。

添付ファイルつきのテストメール

-

VBS file vulnerability test

CLSID extension vulnerability test

MIME header vulnerability test

Malformed file extension vulnerability test (for Outlook 2002 - XP)

CLSID extension vulnerability test (for Outlook 2002 - XP)

Eicar anti-virus test

Long Subject Attachment Checking Bypass (for Outlook Express 6)

Long Subject Attachment Checking Bypass (for Outlook 2000)

Attachment with no filename vulnerability test

Long Filename vulnerability test

Double File extension vulerability test

-

ActiveX vulnerability test(ActiveX付き)

GFI's Access exploit vulnerability test(VBA付き)

Object Codebase vulnerability test(Metaタグ付き)

Iframe remote vulnerability test(Link付き)

Popup Object Exploit vulnerability test(JavaScript付き)

-

Fragmented Message test(分割されたテキストファイル)

- ・ VBS添付ファイル脆弱性テストです。

- ・ viewthis.jpg.vps.safe添付ファイル付で送られてきます。

- ・ このメールが届いたということはメールサーバーが潜在的な危険をもつメールのあなたへの送信を許可したということです。

- ・ 個人でアンチウィルスソフトを導入して自身を守るようにしてください。 添付ファイルが起動した場合。

- ・ 添付ファイルをダブルクリックして実行します。

- ・ 以下のような結果(以下、実行例と記します)が表示された場合は脆弱性が存在します。

=======================(実行例)===========================

This is a proof of concept demonstration

By GFI [ http://www.gfi.com ]

[ Network Properties ]

Domain = ????????

Computer Name = ???????

User Name = ????????

---------(以下略)---------

[ Folder List of C:\ ]

Documents and Settings

Program Files

---------(以下略)---------

[ File List of C:\ ]

AUTOEXEC.BAT

boot.ini

---------(以下略)---------

========================================================== - ・ スクリプトそのものが表示された場合は、脆弱性の存在はありません。

- ・ この脆弱性は、Loveletter、AnnaKournikovaのようなウィルスに感染する恐れがあります。

- ・ 上述の結果が表示された場合は、含まれるコマンドが実行されると受取人のPCに何が起るか解りません。実際には何でもできる ことになります。

- ・ ウィルスやワームなどの悪意があるコードの起動さえ含んでいます。 添付ファイルが実行できた方は、あなたのシステムに関する重大な情報を読み込まれる怖れがある脆弱性を有します。侵入したVBSファイルは、あなたのシス テム上で希望することは何でも実行できます。(あなたのシステムを傷つけることを含みます)。

添付ファイルが起動しなかった場合。

この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に機能したことを意味しています。

- ・ CLSID拡張子脆弱性テスト。筆者の環境ではセキュリティソフトが機能し削除しました。

- ・ このファイルはサーバーのメールチェックやクライアントレベルのセキュリティで防御されるべきファイルです。

- ・ メールが受信された場合です。このメールにはClassIDを拡張子に持つファイルが添付されています。

- ・ 例えば、viewthis.jpg.{3050f4d8-98b5-11cf-bb82-00aa00bdce0b}

- ・ 受信したということはメールサーバーが潜在的な危険をもつメールのあなたへの送信を許可したということです。

- ・ 個人でアンチウィルスソフトを導入して自身を守るようにしてください。

- ・ このE-Mailをプレビューしたり開いたりした場合に、添付ファイルが起動せずに保存された場合は、このファイルを起動し てください。 添付ファイルが起動した場合。

- ・ このファイルが起動し、上述の実行例類似の画面が表示された場合は、この種の攻撃に対する脆弱性が存在します。

- ・ 送信されたClassIDを持つファイルは(例えば、viewthis.jpg.{3050f4d8-98b5-11cf- bb82-00aa00bdce0b})Explorerで保存や参照してもファイル拡張子は表示されません。

- ・ これは危険なファイルです。拡張子の最後のClassIDの部分は、実際にはメール受信者には見えません。メール受信者に は、この添付ファイルがブロックする必要の無いJPG や WAVファイルのように見えます。

- ・ この方法は幾つかのメール コンテント フィルタリング ソリューションのチェックを欺くことが出来ます。

- ・ ユーザがメール添付ファイルを起動させるようにユーザを欺くこの方法を使用した既知のワームもウイルスもありません。 しかしながら、この方法はハッカーが法人のネットワークの中にトロイの木馬を注入するために使用しています。

- ・ 添付ファイルはJPGファイルのように見えますが、実際にはコードを含むCLSIDファイルです。このファイルを開いた場合 は、デスクトップにgfi-test.txtのファイル名を持つテキストファイルが作成されます。これは悪意あるコードを含む何かを、あなたのシステム上 で実行できることを示しています。 添付ファイルが起動しなかった場合。

- この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に機能したことを意味しています。

- ・ MIMEヘッダー脆弱性テスト。筆者の環境では、E-Mail中の<iframe>タグは警告表示するように設定しています ので、セキュリティソフトが機能し削除しました。

- ・ MIME脆弱性の利用は悪意で構成されたMIIMEヘッダと<iframe>でOutlookExpressを欺きVBS ファイル起動させます。VBSファイルはE-Mailが開かれた時、自動的に実行されます。

- ・ なお、gfi-test.txt がデスクトップに作成され、このファイルを実行した時に、上述の実行例類似の画面が表示されると脆弱性が存在します。

- ・ ActiveX付きのhtmlメールのテスト。筆者の環境では、E-Mail中の<iframe>タグは警告表示するように 設定していますので、セキュリティソフトが機能し削除しました。

- ・ メールが受信された場合、このメールを開くと、このテストは自動的に実行されます。 gfi-test.txtファイルが出現した場合。

- ・ gfi-test.txtファイルがデスクトップに現れた場合は、この脆弱性が存在します。

- ・ HTML中のActiveXはある特定の状況ではセキュリティを欺くことができます。 Internet ExplorerとOutlookの脆弱性は、そのような内容が実行されるのを許容します。 gfi-test.txtファイルが出現しなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に機能したことを意味しています。

- ・ HTML Application(HTA)で書かれたスクリプト付きのHTMLメールの脆弱性テスト。Outlook 2002 - XPのみ。筆者の環境では、E-Mail中の<iframe>タグは警告表示するように設定していますので、セキュリティソフトが機能し削除しました。

- ・ このメールにはHTML Application(HTA)で書かれたスクリプト付きのHTMLファイル(viewthis.hta)が添付されています。届いたということはメー ルサーバーが潜在的な危険をもつメールのあなたへの送信を許可したということです。

- ・ 個人でアンチウィルスソフト等を導入して自身を守るようにしてください。

- ・ このE-Mailをプレビューしたり開いたりした時に、添付ファイルが起動せずに保存された場合は、このファイルを起動して ください。 このファイルが起動した場合。

- ・ このファイルが起動し、上述の実行例類似の画面(あなたのシステムに関する重大な情報)が表示された場合、この攻撃タイプの 脆弱性が存在します。

- ・ 悪意で形成されたHTAファイル拡張子はOutlook 2002セキュリティ設定を欺くことが出来ます。

- ・ 上述の結果が表示された場合は、含まれるコマンドが実行されると受取人のPCに何が起るか解りません。実際には何でもできる ことになります。

- ・ ウィルスやワームなどの悪意があるコードの起動さえ含んでいます。 このファイルが起動しなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ CLSID拡張子脆弱性テスト。先出の同名テスト分と異なり、こちらはOutlook 2002 - XPのみ。筆者の環境ではセキュリティソフトが機能し削除しました。

- ・ このファイルはサーバーのメールチェックやクライアントレベルのセキュリティで防御されるべきファイルです。

- ・ このメールが受信されたということはメールサーバーが潜在的な危険をもつメールのあなたへの送信を許可したということです。

- ・ 個人でアンチウィルスソフト等を導入して自身を守るようにしてください。

- ・ このE-Mailをプレビューしたり開いたりした時に、添付ファイルが起動せずに保存された場合は、このファイルを起動して ください。

- ・ この添付ファイルはOutlook 2002 (XP)のセキュリティ設定を欺きます。

- ・ 詳細については上述の同名の項目を参照してください。

- ・ Accessファイルを利用した脆弱性テスト。筆者の環境では、E-Mail中の<iframe>タグは警告表示するように 設定していますので、セキュリティソフトが機能し削除しました。

- ・ メールが受信された場合、このメールを開いたときにテストは自動的に実行されます。 gfi-test.txtファイルが出現した場合。

- ・ gfi-test.txtファイルがデスクトップに現れた場合は、あなたのシステムはこの脆弱性を持っています。

- ・ 結果としてOutlook Expressメールファイル中に存在する、Accessデータベースファイル(.mdb)に埋め込まれたVBAコードは、ある特定の状況でセキュリティ を欺くことが出来ます。

- ・ InternetExplorerとOutlookの中の脆弱性は、そのようなコンテントが自動実行されることを許します。

- ・ このテキストファイルはこの脆弱性に関するデモです。

- ・ このファイルは、あなたのシステムに関する重大な情報を読み込んでいます。それをあなたに示しています。これは悪意あるコー ドを含む何かを、あなたのシステム上で実行できることを示しています。 gfi-test.txtファイルが出現しなかった場合。

- この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ オブジェクトコードベース脆弱性テスト。

- ・ このメールを開いたとき、このテストはアクティブになりコンピュータ上で実行されます。 電卓ソフトが起動した場合。

- ・ このメールを開いた時、Windows付属の電卓(calc.exe)が起動したら、あなたのシステムはオブジェクトコード ベースの脆弱性が存在します。

- ・ この脆弱性はターゲットになったマシンのセキュリティ設定にかかわらず、ローカルファイルが自動実行されることを許します。

- ・ この方法を使用するE-Mailは、パッチの適用されていないIE6(Outlook 2002を使用しているマシンを含む)を持つコンピュータ上で稼動することが出来ます。

- ・(注意)電卓ソフトが起動されるのはこのテストのデモです。実際には悪意あるソフトが起動されることになります。 電卓ソフトが起動しなかった場合。

- この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ Iframeリモート脆弱性テスト。筆者の環境では、E-Mail中の<iframe>タグは警告表示するように設定してい ますので、セキュリティソフトが機能し削除しました。

- ・ メールが受信された場合、あなたのメールサーバはHTTPサーバー上にある<Iframe>を含むE-Mailを受け入れ、 あなたに送信しました。このことはメールサーバーが、ユーザが個人的に設定しているセキュリティをあてにしているということを意味しています。

- ・ このメールは、あなたが開いたりプレビューしたりした時に、無害なJPGファイルを起動したり保存したりされるようになって います。 ダイアログボックスが現れ、JPGファイルを起動するよう促された場合。

- ・ このメールを開いたときにダイアログボックスが現れたなら、あなたのシステムにはIframeに関する脆弱性が存在します。

- ・ これはテストメールなので添付ファイルは含んでいませんが、実際には添付ファイルを開くようあなたを誘ってきます。

- ・ このような攻撃をソーシャルエンジニアリングと言います。

- ・ ファイルそのものは無害であるかもしれないし興味あるものです。しかし、実際は偽装したHTAファイルです。

- ・ HTAファイルはコマンドを含んでおり、受取人のPCで実際には何でもできるコマンドを含んでいます。 これは、ウィルスやワームなどの悪意があるコードの起動を含んでいます。

- ・(注意)このテストファイルはなんら悪意ある行動をしません。サーバーレベルでブロックされるべきファイルの一つの例に過ぎま せん。 ダイアログボックスが現れなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ Eicarアンチウィルステスト。筆者の環境では、メールがプロバイダーのメールチェックでブロックされました。

- ・ Eicarテストはアンチソフトウェアのための標準的なテストです。Eicarはテストウィルスであり、実際のウィルスでは ありませんのでご安心ください。

- ・ 全ての標準的アンチウィルスソフトはEicarをブロックします。このテストの目的はあなたのアンチウィルスソフトがきちん と機能しているか否かの確認です。

- ・ 断片化メッセージテスト。Eicarアンチウィルステストで使用したファイルが五つに分割されて送信されます。

- ・ この脆弱性を利用するハッカーやウィルスは、たいていのウィルス対策ソフトのフィルタリングをバイパスします。

- ・ この脆弱性を突かれると、ほとんどのサーバレベルウイルススキャン対策は役に立たなくなります。 メールの受信状態。

- ・ このテストのメールは五つに分割して送信されています。分割送信されたメールが一つに連結されて受信された場合は、断片化 メッセージに関する脆弱性が存在します。

- ・ 不正に長い件名を持つ添付ファイルのバイパスをチェックするテスト。Outlook Express 6用。

- ・ 筆者の環境ではプロバイダーのメールチェックで、添付ファイルは削除されていました。

- ・ テストメールのタイトルは hide.hta となっているかもしれません。 件名が hide.hta であれば、下の Outlook用とあわせ二通存在します。

- ・ このテストメールに不正に長い件名の添付ファイルが含まれていたならば、あなたのメールサーバーは潜在的な危険性をもつE- Mailを受け入れ、送信しています。

- ・ このことはメールサーバーが、ユーザが個人的に設定しているセキュリティをあてにしているということを意味しています。

- ・ OutlookExpressは長い件名の添付ファイルのチェックをバイパスします。

- ・ このE-Mailをプレビューしたり開いたりした時に、添付ファイルが起動せずに保存された場合は、このファイルを起動して ください。 添付ファイルが起動した場合。

- ・ 添付ファイルを起動したとき、上述の実行例類似の画面が表示されたら、あなたのシステムは、不正に長い件名を持つ添付ファイ ルがバイパスされる脆弱性を有します。

- ・ 不正に長い件名を持つ添付ファイルは実行コードを含んでおり、あなたのネットワークのセキュリティを欺きます。

- ・ 添付ファイルが実行されたる場合は何らかの悪意あるコードをあなたのシステム上で実行できることを示しています。 添付ファイルが起動しなかった場合、あるいは受信されなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ 不正に長い件名を持つ添付ファイルのバイパスをチェックするテスト。Outlook 2000用。

- ・ 筆者の環境ではプロバイダーのメールチェックで、添付ファイルは削除されていました。

- ・ テストメールのタイトルは hide.hta となっているかもしれません。 件名が hide.hta であれば、上の OutlookExpress用とあわせ二通存在します。

- ・ このテストメールに不正に長い件名の添付ファイルが含まれていたならば、あなたのメールサーバーは潜在的な危険性をもつE- Mailを受け入れ、送信しています。

- ・ このことはメールサーバーが、ユーザが個人的に設定しているセキュリティをあてにしているということを意味しています。

- ・ Outlook2000は長い件名の添付ファイルのチェックをバイパスします。

- ・ このE-Mailをプレビューしたり開いたりした時に、添付ファイルが起動せずに保存された場合は、このファイルを起動して ください。 添付ファイルが起動した場合。

- ・ 添付ファイルを起動したとき、上述の実行例類似の結果が表示されたら、あなたのシステムは、不正に長い件名を持つ添付ファイ ルがバイパスされる脆弱性を有します。

- ・ 不正に長い件名を持つ添付ファイルは実行コードを含んでおり、あなたのネットワークのセキュリティを欺きます。

- ・ 添付ファイルが実行されたる場合は何らかの悪意あるコードをあなたのシステム上で実行できることを示しています。 添付ファイルが起動しなかった場合、あるいは受信されなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ ファイル名の無い添付ファイル脆弱性テスト。筆者の環境ではウィルス対策ソフトがブロックしました。

- ・ このテストメールに Part 1.2 という添付ファイルが含まれていたならば、あなたのメールサーバーは潜在的な危険性をもつE-Mailを受け入れ、送信しています。

- ・ この添付ファイルには実行コードが含まれています。このことはメールサーバーが、ユーザが個人的に設定しているセキュリティ をあてにしているということを意味しています。

- ・ このE-Mailをプレビューしたり開いたりすると、添付ファイルは起動あるいは保存されます。もし、保存された場合は、こ のファイルを起動してください。 添付ファイルが起動した場合。

- ・ このテストメールは Part 1.2 という添付ファイルを含んでいます。

- ・ この添付ファイルを起動したとき、上述の実行例類似の結果が表示された場合は、あなたのシステムはファイル名の無い添付ファ イルに関する脆弱性を有します。

- ・ ファイル名の無い添付ファイルは実行コードを含んでおり、あなたのネットワークのセキュリティを欺きます。

- ・ これは悪意あるコードを含む何かを、あなたのシステム上で実行できることを示しています。 添付ファイルが起動しなかった場合、あるいは受信されなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ 長いファイル名の脆弱性テスト。筆者の環境ではウィルス対策ソフトがブロックしました。

- ・ このメールが添付ファイルを含んでいたら、あなたのメールサーバーは潜在的危険性のあるE-Mailを受け入れ、あなたに送 信しています。

- ・ このことはメールサーバーが、ユーザが個人的に設定しているセキュリティをあてにしているということを意味しています。

- ・ このE-Mailをプレビューしたり開いたりしたとき、添付ファイルが保存されたなら、このファイルを起動してください。 添付ファイルが起動した場合。

- ・ このファイルが起動でき、上述の実行例類似の結果が表示された場合は、あなたのシステムは長いファイル名に関する脆弱性が存 在します。

- ・ ファイルは無害を装う実行コードを含んでいます。このファイルはあなたのネットワーク設定を欺くことが出来ます。

- ・ このファイルはコマンドを含んでおり、受取人のPCで実際には何でもできるコマンドを含んでいます。 これは、ウィルスやワームなどの悪意があるコードの起動を含んでいます。 添付ファイルが起動しなかった場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ ポップアップオグジェクト脆弱性テスト。

- ・ ポップアップオグジェクト脆弱性テストはあなたのコンピュータ上で実行されます。このメールを開いた時、このテストは自動的 に実行されます。 電卓が起動した場合。

- ・ このメールを開いた時、Windows付属の電卓ソフト(calc.exe)が起動された場合は、この件に関する脆弱性が存 在します。

- ・ ポップアップオブジェクトの脆弱性を利用する悪意は、ターゲットになったマシンのセキュリティ設定にかかわらず、システム上 でファイルを自動実行します。

- ・ この方法を使用したE-MailはIE6のパッチのあたっていないコンピュータ(Outlook 2002を使用しているマシンを含むます)上で稼動できます。 電卓が起動した場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。

- ・ 二重拡張子脆弱性テスト。

- ・ 筆者の環境ではプロバイダーのメールチェックで、添付ファイルは削除されていました。

- ・ このメールは実行コードを含む .hta 添付ファイルを含んでいます。

- ・ あなたのメールサーバーは潜在的危険性のあるE-Mailを受け入れ、あなたに送信しています。このことはメールサーバー が、ユーザが個人的に設定しているセキュリティをあてにしているということを意味しています。直ちに添付ファイルを実行してください。

- ・ 付属のファイル名に使用されている二重拡張子は、無害なjpgファイル拡張子を装うために、hta拡張子部分を隠蔽します。 これはユーザにファイルを実行させるためのトリックです。 ファイルが起動した場合。

- ・ この添付ファイルが実行でき、上述の実行画面類似の結果が表示された場合は脆弱性が存在します。

- ・ Loveletter、AnnaKournikovaのようなウィルスに感染する恐れがあります。

- ・ この添付ファイルは実行されると受取人のPCで実際には何でもできるコマンドを含んでいます。 これは、ウィルスやワームなどの悪意があるコードの起動を含んでいます。(このE-Mail脆弱性テストの添付ファイルの場合は、なんら悪意はありません ので安心し下さい。ただ、サーバーレベルでブロックされるべきものです。) 電卓が起動した場合。

- ・ この場合は、クライアントベースのセキュリティ(あなた個人のセキュリティ)が効果的に仕事したことを意味しています。