Rootkitsといかに戦うか

この記事は、Kaspersky Labの"Rootkits and how to combat them"のう

ち「Windows Rootkits」を中心にした和訳です。

§1.はじめに

ウィルス製作者によって直面させられている最大の難問の一つは隠蔽された悪意あるコードが汚染させられたPCユーザに保持し続けられていることである。

ウィルス製作者の理想世界では、悪意あるコードはウィルス対策ソフトのようなものに検出されてはならない。製作された悪意あるコードは愉快犯的な私的喜び

を少くすると共に、犯罪としてのビジネスの有益性を増加させる。彼らのトラックを隠蔽することは金銭目当てに仕事するハッカーにとってますます重要になっ

ている。銀行のアカウントの詳細を盗むためや、PCの所有者の認識無しにスパムを送るためのプロキシサーバーをインストールするために仕込んだプログラム

をどのように隠せばいいのか?

現代のサイバー犯罪は10〜15年前のサイバー破壊によって使用されたアプローチを取っている。PC用既知の最初のウィルスの一つは

Virus.Boot.Brain.aである。このブートセクター

ウィルスはシステム関数のディスクへのアクセスを横取りした。ブートセクターが読み込まれたとき(例えば、ウィルス対策プログラムによって)、ウィルスは

感染したデータをオリジナルのクリーンなデータに置き換える。このようなステルス

メカニズム(システム関数の横取りし、データを置き換えて返す)は以来Windowsウィルス(Virus.Win32.Cabanas.a)で使用され

続けている

今日まで、UNIX用の悪意あるプログラムはDOSやWindows環境のように広く拡散していない。"Rootkit"という用語はUNIX世界で創造

された。しかし、今日"Rootkit"と言う言葉はWindows用トロイの木馬の製作者によってステルステクノロジに利用するためにるしばしば使用さ

れる。まず、"Rootkit"はハッカーが検出の回避を可能にするためのプログラムのコレクションを意味した。検出回避を実行するために、実行可能なシ

ステム ファイル(login, ps, ls, netstat 等)やシステム

ライブラリ(libproc.a)は置き換えられた。あるいは、カーネル

モジュールがインストールされた。二つのアクションは同じ目的(コンピュータ上で起っていることについてユーザが正確な情報を受け取ることを妨げる)を

持っている。

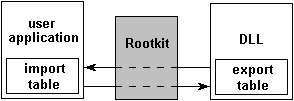

下図に示すように、Rootkitsは感染させられたシステム上の悪意あるコードの存在を隠蔽するために幅広く使用されるようになってきている。

マルウェアでの

Rootkit使用の増加

マルウェアでの

Rootkit使用の増加

- パスの改竄

- システム構造の修正

Hooking

API functions

Hooking

API functions

-

*****************************<メッセージフック余談>********************

未だCPUがIntel486だった頃、TrueSpace(三次元グラフィックソフト)のデモ(フロッピーディスク1枚)を入手しました。 このデモ版はIntel586以上でなければ動作しない設定になっていました。最初にユーザのシステムをチェックするのです。そこで、フッキング用API 関数を使用した簡単なプログラムを作成しました。このプログラム(通常スパイと呼びます)を起動しておくと、他のプログラムとWindowsの間の遣り取 り(データの受け渡し)は全てスパイを通るようになります。そして、CPUデータの問い合わせに対するWindowsの返信をIntel586に変更する のです(実際はIntel486)。結果、システムチェックは誤魔化されこのデモ版は動作しました。

*************************************************************************

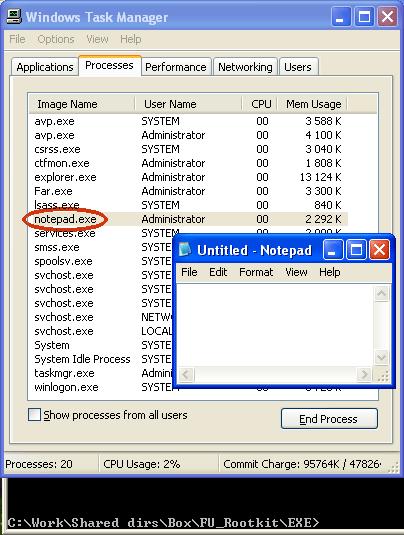

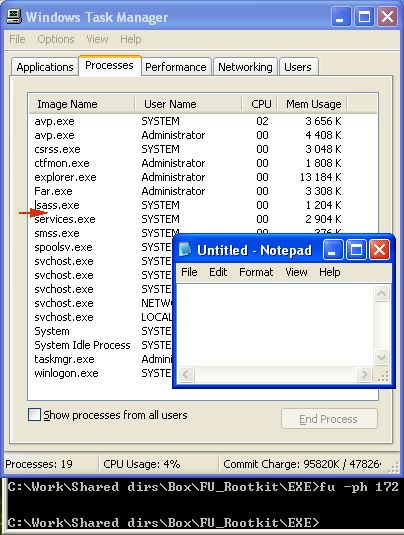

Rootkits起動前

のプロセスリスト

Rootkits起動前

のプロセスリスト

Rootkits起動後

のプロセスリスト

Rootkits起動後

のプロセスリスト

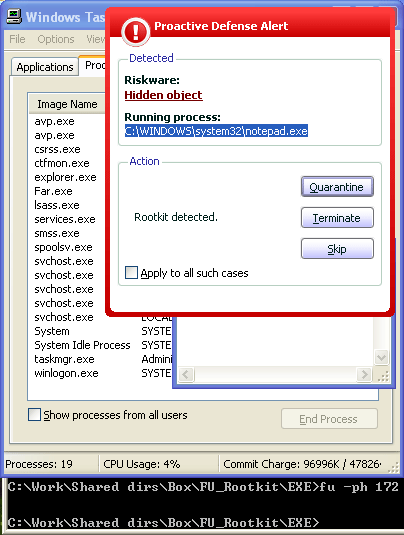

未知の隠されたプロセス

の検出

未知の隠されたプロセス

の検出

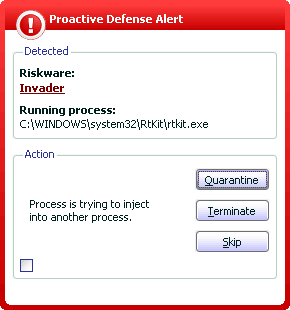

他プロセスへのコードの

注入の検出

他プロセスへのコードの

注入の検出