セキュリティ情報‥

-

セキュリティ・メーカー関連

- ・ F-Secure Weblog : News from the Lab

- ・ Kaspersky Lab Weblog

- ・ McAfee Avert Labs Blog

- ・ WEBSENCE Security Labs : Threat Blog マスメディア

- ・ Washingtonpost "Security Fix" 情報サイト等

- ・ Secunia "Security Watchdog" Blog

- ・ Zeroday Emergency Response Team

- ・ PhishTank

CA eTrust、正当なJavaScriptをウィルスとして誤検出か?

Channel Register : Security (2007/12/31)

コンピュータ アソシエイト(以下、CA)が月曜日(12月31日)にリリースしたアンチウィルスの定義ファイルの誤射は、正当なJavaScriptファイルをウィルスとして同定する。

eTrustの定義ファイルの更新は、マルウェア(Snz-A JasaScript)の痕跡があるとして、JSQuery(JavaScript AJAXライブラリ)、Mootools(JavaScript web 2.0ライブラリ)、他の複合化されたJavaScriptパッケージを誤検出する。無様なアップデートを適用したCA eTrust(Vet Anti-Virusとしても知られる)を稼動しているユーザは、正当なWebサイトを訪問したとき、その処理において不要な警告を発生させ、彼らのシステムが感染しているとする誤検出に直面している彼ら自身を見出しがちである。

報告されている無様なアップデートは12月31日付の"31.3.5417"である。誤ったアンチウィルス定義ファイルのアップデートは業界としてみれば珍しいことではない。そして、CAは無様なアップデートを引き上げ、正当なアップデートに置き換えることで素早く対応することが期待される。さしあたり、この災難に遭遇したユーザは、様々なオンライン上のブログやフォーラムで、彼らの不平をポストし、経験を比べあっている。(一例はここにある)

誤検出を通報するMootoolsのフォーラムの投稿には、そのサイトにおいても、我々の質問に関する応答に関しても、CAからの公式コメントは存在しない。 ソーシャル ネットワーク利用のボットネット

Kaspersky : Lab Weblog (2007/12/28)

昨日、私はMSN-Worm機能を持つ新たなバックドア(Backdoor.Win32.VB.bsf)に注目していた。このバックドアは(銀行関連の)パスワードを盗むために、そしてユーザをスパイするために特化されている。我々が何度も見てきた古い物語と全く同じである。

しかしながら、このプログラムには、とりわけ私の興味を引く二つのことが存在している。

第一は、その機能名の全てがオランダ語である。これは極めて稀なことで、明らかにこのマルウェアの作者がオランダ人であることを示している。

第二は、このマルウェアはオランダのソーシャル ネットワーキングのプロファイルのページに誘導するハードコードされたURL(www.hyves.nl, www.partyflock.nl, www.superdudes.nl)を含んでいる。この内、Hyvesはオランダの巨大なソーシャル ネットワーク サイトである。他もまた、大変人気がある。

マルウェアがリンクしている全てのプロファイルは先週作成された。最初の疑問は「このプロファイルは実際に何のためか?」ということだった。答えは簡単、それらは全て、ほんの少し判りにくくしたURLを含んでいる。

明らかに、この手の錯乱手法はウィルスとセキュリティの研究者を欺くための真面目な企てではない。この作者はソーシャル ネットワーク サイトによって使用されるスパム フィルターをバイパスするためにこれを実行している。

明らかに、この手の錯乱手法はウィルスとセキュリティの研究者を欺くための真面目な企てではない。この作者はソーシャル ネットワーク サイトによって使用されるスパム フィルターをバイパスするためにこれを実行している。このバックドアはそのページに目を通し、"IMG_URL_ST"と"IMG_URL_END"の間のURLを解析する。このURLはこのバックドアが通報し、命令を受け取る実際のCommand & Controlサーバの場所である。

このプログラムを作成し、偽のアカウントをセットアップすることは、些か問題であるかのように思われる。おそらく、作者は彼のC&Cサーバがソーシャル ネットワーク サイト上のプロファイルページより削除されることが、より好ましいと考えた。もし、これが発生したなら、残りのプロファイルのアドレスを変更することが可能となり、ボットネットの制御を継続し続けることができるだろう。

我々はアカウントを削除するよう、このサイトにコンタクトしている。 Kaspersky、Windows Explorerをウィルスとして誤検出

Channel Register : Security (2007/12/20)

Kasperskyが水曜日(12月19日)アップデートした欠陥ある定義ファイルは、Windows Explorer(explorer.exe)を低リスクのウィルス"Huhk-C"として警告する。結果として、Windowsのコアコンポーネントは隔離されるか更に悪い取り扱いを受けることになる。

Kasperskyは、隔離室から正当なシステムとアプリケーションファイルを修復するための方法のアドバイス付きで変更したアップデートを二時間以内にリリースした。しかし、彼らのソフトウェアを感染したファイルを自動削除するに設定しているユーザには何の慰めにもなっていなかった。これらユーザはシステム自体がまずいことになっていることを発見した。

この影響を受けたRegisterの読者であるCarlは「誤検出はExplorer.exeの削除を発生させた。危険なアップデートが存在した間に、Kasperskyのネットワークスキャンを実行している会社(不幸にして私を含む)にも問題を引き起こした。私はKasperskyアップデート問題以前に修復するために数時間かかった。最終的に処理を終了したのは午前五時であった。」

Kasperskyフォーラムへの投稿は、この問題の結果として、このトラブルを経験しているのがCarl一人ではないことを顕にした。誤検出という悩ましい状態は、Kaspersky Lab アンチウィルスソフトのアップデートの早期の問題が幾つかのマシンを稼動不能に導いた後も数日続いた。短い時間に発生したこの二つの出来事はロシアのアンチウィルスメーカーのテストシステムの信頼性についての疑問を増加させた。

欠陥あるアンチウィルス定義ファイルのアップデートは、その業界全体で見れば珍しいことではない。しかしながら、最新のKaspersky SNAFUはWindowsのコアコンポーネントに影響を与えている。

David Emm(Kaspersky Lab UKのシニア技術コンサルタント)は、英国版エンタープライズの顧客が一人と三人のエンドユーザが誤検出の問題を報告してきた。「誤検出は時々発生する。そして、誤検出が発生したとき我々はこの問題に真面目に対処している。我々はこの発生リスクを最小化するためのテストシステムを持っているが、これはネットへすり抜けたかのようである。」

彼はKasperskyが、この誤検出(先週の深刻な誤作動による)が将来における類似の失敗のリスクを最小化するために内部テストシステムをどのように改善したのかを理解してもらうための説明するだろうと付け加えた。 UPDATE

この問題に関し、Kasperskyが修正方法をアップデートしています。以下にアクセス(英文)してください。

http://www.kaspersky.com/support/viruses/computers?qid=208279581 アンチウィルスの防御が昨年より悪化した

heise Security : NEWS (2007/12/20)

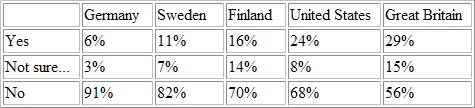

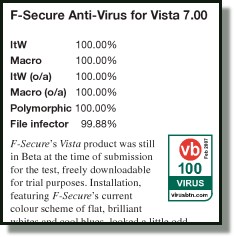

アンチウィルスソフトウェアの有効性が降下した。そしてより多くのペストが今、このようなバリアをすり抜けている。これはドイツのコンピュータ雑誌C'tが17のアンチウィルスソフトのテストをリリースした1/08で決定している冷静な決定である。最初、C'tは彼らが使用している挙動ブロックシステム(behaviour blocking)もまたテストしていた。

標準テストにおいて、ウィルススキャナは既知のマルウェアを認識しなければならない。最近の6ヶ月に出現した100万以上のペストが、C'tによってテストされた時、Avira AntivirとGData Antivirus 2008は、彼らの定義ファイルによって、その99%を同定した。また、Avast、AVG Anti Malware、BitDefenderもまた大変良い結果を記録した。

しかしながら、新たなマルウェアの洪水という光景の中でのリアル プロテクションに関して、これらのプログラムが新しくそして全く馴染みのない攻撃を処理する方法は、もっと重要である。この件に関してはアンチウィルスソフトのパフォーマンスは昨年より明瞭に悪くなっている。典型的な評価はそれらのヒューリスティックが最近のテストで、2007年の初め凡そ40-50%あったものが惨めにも20-30%に下落したことである。唯一NOD32が68%と依然良好な結果を実現し、BitDifenderが41%で「満足」と評価されている。

殆ど全てのスキャナがヒューリスティックで一年前より悪くなった理由のひとつは、マルウェアの状況のプロフェッショナル化であることは間違いない(より多くの時間とエネルギが、これらの物が防御ソフトをすり抜けるために投資されている)。しかしながら、心配なことはC'tによって実験的に作成されたウィルスの亜種・変種の認識評価が明らかに下落しているという事実である。実際に、全てのスキャナは、それらが本年早期に同定していたウィルスの亜種・変種を見逃している。

最後に(初回のテストに関し)、C'tは挙動ブロック(behaviour blocking)を基にする防御機能もまたテストしている。これを実行するために、彼らは厳選された12のペストをアンチウィルスがインストールされているシステム上で起動した。その後、それらが如何に生き残るかを解析した。このようなテストは自動化できないし、相応しい仮想環境が各サンプルに関して作成されなければならない(そこで、そこに、例えば更なるコンポーネントを再ロードすることができる)ので彼らは膨大な努力を要求される。

唯一、F-Secureが挙動ブロックテストで納得のいく結果(厳選された12のペスト全てを防御した)を示した。KasperskyとBitdefenderは有望なアプローチを示したが、それは個別の場合にのみ感染を妨げることが可能であった。Gdata、Norton、Microsoft、Trend Microは少なくとも特定のシステムリソースを監視することを実行したが、システムを実際にクリーンに十分保持するのは例外的場合のみである。

別の憂慮されるテスト結果は、昨年と比較してアンチウィルスソフトウェアによって発生させられるより長くなった待ち時間と、誤検出の割合が顕著に高くなったことである。現時点で、完全なテスト結果はC't1/08中でドイツ語でのみ利用可能(印刷フォームで)である。破壊工作ソフト出入口としての、このアンチウィルス ソフトウェアに関する記事は、ペストのための出入口に突然変異している防御ソフトの過小評価されている危険性を議論している。 あなたのセキュリティ:アプリケーションの20%がパッチ充てられていない

Secunia : "Security Watchdog" Blog (2007/12/21)

Secunia PSIによって抽出されたデータは、そのユーザの20%が安全でないアプリケーションを彼らのコンピュータ上にインストールしていることを示した。

「ユーザPC上にインストールされている全てのアプリケーションの20%以上が、ベンダによって提供されているパッチを未だインストールしておらず、既知の脆弱性を持っている。」

20%という数字は、Secunia PSI利用者のコンピュータ上の14,500,000以上の実在アプリケーションに関し最初のスキャンを行った結果を基にする。どこからともなく取ってきた数字でもなければ営業用に発生させられた数字でもない。

12月18日、我々は新たに、Secunia PSI(フリー)の多くの部分を改善した改訂版をリリースした。このツールはコンピュータの新人であろうがエキスパートであろうが、そのコンピュータにパッチを充てることを大変容易にする。

我々は直ちに、もしくは来るべき休暇の期間中にSecunia PSI(ダウンロードサイズは500Kb以下である)を試すよう勧誘する。あなたのアプリケーションの評価を取得し、ダウンロードのためのダイレクトリンクとパッチを充てるためのアドバイスを使用し、あなたのコンピュータを安全に保持する。

我々はあなたのコンピュータのセキュリティを更なるレベルにもたらすための目的でこのツールを使用することを希望する。 Secunia PSIへのリンクは此方。

【訳注】 現在、Secunia PSIは、RC-1です。要するにベータ。 Adobe Flash Playerセキュリティ アップデート

WashingtonPost : Security Fix(2007/12/21)

AdobeがFlash Playerのユーザ(ほとんど全てのWindowsユーザが対象)に対し、その最新バージョンをインストールするよう駆り立てている。この最新バージョンは脆弱性あるコンピュータに望みもしないソフトウェアをインストールするために用いられる9つの個別のセキュリティ上の脆弱性が修正されている。

パッチを当てられているAdobe Flash Playerの最新バージョンは9.0.115.0である。しかし、このブログのレギュラーユーザは多分、彼らのシステム上に9.0.47.0を持っているだろう。Adobeは9.0.115.0以前の全てのバージョンには脆弱性が存在すると発言している。

あなたのFlash Playerのバージョンを確認するためには、このリンク(【訳注】日本語サイトにリンクを変更しています)を訪問し"Version information"ボックスに表示される数字をチェックしなさい。アップデートはLinuxとMac OS Xを含むあらゆるOS(Solarisアップデートは後日リリースされるだろう)上の殆ど全てのブラウザに関し利用可能である。最新のWindowsバージョンはこのページ(【訳注】日本語サイトにリンクを変更しています)からダウンロード可能である。他のOSに関するアップデートはここ(【訳注】日本語サイトにリンクを変更しています)で見つけることができる(このサイト上には、Flashアンインストールツールのリンクが存在する。間違えてダウンロードしないよう注意)。 ********************************************************************

【訳注】IEとIE以外のブラウザ(Firefox、Opera等)を併用している場合

********************************************************************

上記、バージョン確認サイト、もしくはダウンロードサイトにIEとIE以外のブラウザ(複数使用の場合は一つで可)でアクセスしてください。

IEの場合、Googleツールバーのチェック(アンチェック)と同意にチェックを入れた後、「今すぐインストール」ボタンをクリックするとオンラインインストールが開始されます。

IE以外のブラウザの場合、最新版のFlash Playerをダウンロードし手動でインストールすることになります。

併用している場合は、必ず両方の操作を行うようにします。 Google Orkut 上にWormがいた

F-Secure Weblog : News from the Lab(2007/12/20)

Google OrkutソーシャルネットワーキングサイトがWebワームに攻撃されていた。

この物はこのサイトの"scrapbook"機能中の脆弱性を使用した。このワームが操作に必要なダウンロードファイルを削除することによって退治されるまで、約40万アカウントが感染した。

(2007/12/19)

MS07-069 : Internet Explorer の重要な更新

Internet Explorer 用の累積的なセキュリティ更新プログラム (942615)

上記セキュリティパッチ適用後、インターネットに接続できないとするトラブルが発生しています。 詳細は明日。 このパッチに関するMicrosoftの説明サイトは以下。

http://www.microsoft.com/japan/technet/security/bulletin/ms07-069.mspx

http://www.microsoft.com/japan/security/bulletins/MS07-069e.mspx

アップデート この問題に関しMicrosoftが修正パッチをリリースしました。

********************************************************************

マイクロソフト セキュリティ情報 MS07-069 更新

公開日: 2007 年 12 月 19 日

********************************************************************

概要

=======

以下のセキュリティ情報を更新しました。

詳細は各セキュリティ情報をご覧ください。

* MS07-069 - 緊急

セキュリティ情報:

=====================

* MS07-069 - 緊急

- http://go.microsoft.com/?linkid=7990589

- 更新内容: このセキュリティ情報を更新し、「既知の問題」を変更しました。

以下のサポート技術情報では、この問題の回避策に関する説明も記載しています。

サポート技術情報 946627: Internet Explorer 6 crashes after you install security update 942615 on a computer that is running Windows

XP Service Pack 2 (英語情報。日本語による情報提供は現在準備中です。)

http://go.microsoft.com/?linkid=7990590

- 公開日: 2007 年 12 月 12 日

- 最終更新日: 2007 年 12 月 19 日

- 最大深刻度 : 緊急

QuickTime、セキュリティアップデート

WashingtonPost : Security Fix (2007/12/14)

Appleは最近の三つのセキュリティホール(サイバー犯罪者が既にシステムの脆弱性を突いて侵入しようとしている物を含む)を埋めたQuickTimeメディアプレーヤのアップデートをリリースした。

MacとWindows用の新たなバージョン、QuickTime v7.3.1が現在利用可能になっている。Macユーザは備え付けのSoftware Update機能を使用して最新版にアップデートできる。既にQuickTimeをインストールしているWindowsユーザはQuickTimeに付属していたApple Software Updateプログラムを使用して修正版を取得できる。 最も高い高度に到達したコンピュータウィルス

Kaspersky : Lab Weblog (2007/12/13)

この話の設定はネパールの首都カトマンズの中心部タメルである。ここにはあらゆる物(仏陀の彫刻からヒマラヤ遠征のフル装備におよぶ)を販売している小さな店が山の如くある。私は山間部で休暇中である。私はそのような店の一つで写真用のコンパクトフラッシュカードを購入した。

三週間の高度での冒険の後、モスクワに戻った。そして私のコンピュータのフラッシュリーダーを使用してメモリーカードから写真をコピーしようとした。最初に私が気付いた事は、カードのルート ディレクトリ中にautorun.infとVirusRemoval.vbsと名付けられた二つの隠し属性のファイルが存在していたことだった。

三週間の高度での冒険の後、モスクワに戻った。そして私のコンピュータのフラッシュリーダーを使用してメモリーカードから写真をコピーしようとした。最初に私が気付いた事は、カードのルート ディレクトリ中にautorun.infとVirusRemoval.vbsと名付けられた二つの隠し属性のファイルが存在していたことだった。 autorun.infから自動起動することでリムーバル記憶メディア経由で拡散するウィルスやワームに関し一度ならず記した。多くのユーザもまた、この種の悪意あるプログラムに遭遇している。製造者が出荷した時点でハードディスク、フラッシュドライブ、MP3プレイヤー、他のデバイスがマルウェアに感染していたという多くの場合がある。

autorun.infから自動起動することでリムーバル記憶メディア経由で拡散するウィルスやワームに関し一度ならず記した。多くのユーザもまた、この種の悪意あるプログラムに遭遇している。製造者が出荷した時点でハードディスク、フラッシュドライブ、MP3プレイヤー、他のデバイスがマルウェアに感染していたという多くの場合がある。今回の場合、KingstonカードはWorm.VBS.Small.n(私がネパールで感染したフラッシュカードを購入した二日後の11月14日、Kasperskyはアンチウィルス データベースに追加している)に感染していた。

このワームコードの詳細な解析はネパールを発生源とすることを示している。: 悪意の総体の部分として、このワームはInternet Explorerのホームページを"sujin.com.np"(.npはもちろんネパール ドメインである)に変更する。

Kingston自体がこの出来事に何らかの関わりがあったとは思えない。このワームは多分ネパールに存在した時点からカード上に存在していた。

Kingston自体がこの出来事に何らかの関わりがあったとは思えない。このワームは多分ネパールに存在した時点からカード上に存在していた。あるいはカードそれ自体がネパールの或る地下工場で製造された偽物であるかもしれない。そこで我々は、それが出現した場所の追跡に役立つかもしれないという希望から、このカード上に示されたデータを公開することを決定した。

私はヒマラヤの雪男(イエティ)には遭遇しなかったが、「ネパール ワーム」をなんとか家に持ち帰った。Worm.VBS.Small.nは「最も高い高度に到達したコンピュータウィルス」のカテゴリでギネスに登録されることが適当と考える。最終的に、このワームは私と私のカメラと共に6198メートルを達成した。

アップデート情報

私はヒマラヤの雪男(イエティ)には遭遇しなかったが、「ネパール ワーム」をなんとか家に持ち帰った。Worm.VBS.Small.nは「最も高い高度に到達したコンピュータウィルス」のカテゴリでギネスに登録されることが適当と考える。最終的に、このワームは私と私のカメラと共に6198メートルを達成した。

アップデート情報F-Secure : News from the Lub (2007/12/10)

二つの推奨されるアップデートがある。共に潜在的で深刻な脆弱性のアップデートである。共にオンライン上での攻撃は報告されていない。

1. OpenOfficeアップデート(CVE-2007-4575) 人気のあるOfficeスーツ アプリケーションOpenOffice.orgは、v2.3.1以前のすべてのバージョンのdefaultデータベースエンジンにセキュリティ上の脆弱性を含んでいる。データベースドキュメントはアタッカーに任意のコードの実行を許可するかもしれない。

【推奨される解決策】

OpenOffice.orgv2.3.1にアップデート。 2. VideoLANアップデート情報(CVE-2007-6262) VideonLanプロジェクトによるフリーのメディア プレーヤー VLCメディア プレーヤーは、そのActiveXプラグイン中に脆弱性を含んでいる。この脆弱性は特別な細工をしたWebサイトが任意のコードを実行することを許可する。この脆弱性はローカルユーザ権限に限られる。そして、この脆弱性を突く行為はVLCメディアプレーヤーのActiveX pluginを使用して悪意ある細工がされたWebサイトを訪問することを必要とする。

ActiveX pluginを回避することは可能な解決策である。pluginはVLCインストール時のオプション コンポーネントである。

【推奨される解決策】

この問題を解決するには、version 0.8.6dにアップデート。 Virtumonde/Vundoの最新のトリックについて

Kaspersky : Lab Weblog (2007/12/05)

この二日にわたり、私はあるアドウェア(Virtumonde a.k.a Vundo)の作者によって使用された最新のトリックの幾つかに注目していた。Virtumondeは新しく加えられた感染ベクトルと共に感染したマシンから削除することが困難なことで有名であり、このプログラムは大変悪戯好きでさえある。

このプログラムの作者は現在ファイル感染型を使用しているので、VirtumondeはWindowsのスタートアップで、どのファイルが起動されるかをチェックし、それらに感染することを試みる。事実上、これはVirtumondeがオリジナルHOSTファイルをTrojan-Dropperにすることを意味している。

Dropperコードは、同じファイルに付け加えられたVirtumondeのコピー付のオリジナルのHOSTファイルの先頭に付け加えられる。感染したファイルが起動させられた時、それはオリジナルHOSTファイルを%Temp%フォルダにドロップし、Virtumondeファイルをシステムディレクトリにドロップする。

-

【訳注】 %TEMP%は各種プログラムの動作中や、アプリケーションのインストール等で一時的に使用されるファイルの保存場所であり、OSによって以下のパスになります。

Windows 98/98SE/Me : C:\Windows\Temp

Windows NT : C:\Profiles\<ユーザ名>\TEMP

Windows 2000 Professional : C:\Documents and Settings\<ユーザ名>\Local Settings\TEMP

Windows XP : C:\Documents and Settings\<ユーザ名>\Local Settings\TEMP

このコードは自己複製型なので、我々は古典的先頭追加型ウィルスとして処理している。我々が類似のアプローチを使用しているとしてブログした別のアドウェアと異なり、これはPatcher_Trojanではない。

Virtumondeの作者が使用しているこのトリックは、検出し無効化するのは大変容易である(KasperskyはVirus.Win32.Trats.aとして検出する)。技術的視点からは、この変種はいかなる頭痛も発生しないけれども、我々はVirtumondeが進化を継続したなら、面白い挑戦があると予期している。 SonicStage CPに脆弱性

独立行政法人 情報処理推進機構(JVNDB-2007-000809)(2007/12/04)

【概要】

SonicStage CP にバッファオーバーフローの脆弱性 【影響を受けるシステム】

SonicStage Ver.4.0

SonicStage Ver.4.1

SonicStage Ver.4.2

SonicStage Ver.4.3

【深刻度】

本脆弱性のCVSS基本値 : 6.8(レベルII、警告) 【想定される影響】

細工されたプレイリストファイル(拡張子が m3u のファイル) を取り込む際に、バッファオーバーフローが発生し、SonicStage CP が強制終了する可能性があります。また、その際に任意のコードが実行される可能性があります。 【解決方法】

ベンダが提供する対策済みバージョンに更新する。 【参考】

JVNDB-2007-000809

JVN#66291445 QuickTimeのフローはSecond Lifefファンに潜在的脅威を与える

WashingtonPost : Security Fix (2007/12/03)

セキュリティ エキスパートは、そのサイトの閲覧に使用されるコンピュータ上のApple QuickTimeメディアプレーヤ中の未パッチのセキュリティホールを攻撃して悪意あるソフトウェアをインストールしようとする幾つかのWebサイトに注目している。

先週、Security FixはQuickTimeのフローに関する読者への警告をポストした。(そのセキュリティホールの脆弱性を攻撃する方法を、アタッカーに示す幾つかの示唆のセットがオンラインにポストされていたことを記した) この週末、Symantecは脆弱性あるWindowsコンピュータを改竄するために、上述の手法を使用しているサイトのネットワークを検出したと発言している。

関連したニュースとして、セキュリティ研究者のペアがオンラインゲームと仮想世界に取り憑かれている人々の私物を盗むために、同じQuickTimeフローが使用できる方法をデモンストレーションした。Dino Dai ZoviとCharles Millerは、この脆弱性が"Second Life"(サンフランシスコを本拠とするソフトウェア開発会社Linden Labsによって作成された仮想世界。この仮想世界には世界中から1000万の「居住者」が存在する)のメンバから金銭を盗むために「梃子」のように効率的であるかも知れないと記述している。

Second Lifeの脆弱性は、それ自身のゲームソフト中に何らかのフローがあるのではなく、全てのビデオ レンダリングを取り扱うアプリケーションとしてのQuickTimeによってゲームオブジェクト中のビデオファイルをエンベッドすることをユーザに許可することにあると、Dai ZoviとMillerは述べている。そして、悪意ある攻撃者によって所有されるSecond Life大陸の一部にプレーヤーが踏み込むことを引き金とする悪意あるQuickTimeビデオファイルの作成方法を示している。彼らが使用した例では、悪意あるソフトウェアは犠牲者のLinden Bankの口座を自動的に空にする。(Second Lifeの貨幣は現実世界のドルに現金化できる) Second Lifeの交換レートは、270Lindenドル当たり1US$であるが、何百万ものUSドルが毎日、仮想世界で所有者を変えている。 Linden Labsによると、凡そ140万ドルが過去24時間でSecond Lifeユーザの間で交換されている。

Linden Labsはこの問題を認識しているが、Second Life上の全てのビデオを追放する計画は無いと発言している。代替として、Second LifeでQuickTimeを使用するときは、利用者が信頼している、あるいは馴染み深い環境でのみQuickTimeを利用するよう、ユーザに注意を駆り立てている。この会社はまた攻撃を追跡することが可能であると発言している。そして、それは脆弱性を突く事を試みているアタッカーを「元気よく追い回す」だろうとも発言している。

Miller(Apple iPhoneに対し最初に発生したハックを公開したことで多分最も良く知られているバルチモアのIndependent Security Evaluatorsの研究者)は、Dai ZoviとMillerの「脆弱性の証明」はブラウザベースの伝統的脆弱性を突く攻撃方法が通常とは大きく異なった攻撃として使用できることをデモすることを主な目的としていると発言している。

「大多数のSecond Lifeユーザは『ワォ!、このオブジェクトは怪しいように見える』なんて言わないだろうし、次に彼らが認識することは、彼らのコンピュータがスローダウンし一秒間に百万通のスパムを送信していることである」とMillerは発言している。

Second Lifeユーザがこのブログの読者として多数を占めているわけではないので、この脆弱性からの潜在的インパクトはSecond Lifeに限定されるわけではない。このQuickTimeフローを突く攻撃はMySpace.comや他のアクセス量の多いサイトでも存在しうる。Appleがこの脆弱性を塞ぐパッチをリリースするまでの数週間が攻撃の好いチャンスである。他方、読者はこのフローからの脅威を軽減を支援するところの以前のポストに含まれる幾つかの示唆を考慮すべきである。

更に、この種のフローに対しては、私がしばしばWindowsユーザに求めていることが最高の予防策である。(システムを制限付ユーザアカウントの下で起動すること。これは、ユーザのシステムを完全に制御するために、アタッカーによって使用されるプログラム中の脆弱性を防ぐことができる) 更に付け加えれば、上述したような脆弱性は"DropMyRights"のようなプログラムを使用している人々には不要である。"DropMyRights"はソフトウェアをインストールしたり、重要なWindowsのシステムの改変する権限を剥奪して、Webブラウザや他のプログラムを制限付ユーザアカウントの下で起動する。 Free Internet

Kaspersky : Lab Weblog (2007/11/27)

無料のWiFiインターネット接続が人気を増している。そして、世界中のホテル、カフェ、空港などで見られるようになった。しかし、これは必ずしも良い側面だけではない。TRANSTAAFUL(There ain't no such thing as a free lunch.の略。「無料のランチなんてない、うまい話は信用するな」の意味)とは言わないけれども、今日の「無料ランチ」の幾つかは深刻な影の部分を搭載している。何が私にこれを言わしめるのか? 本日早朝、私はアムステルダムのスキポール空港で接続便を探していた。 WiFiネットワークが利用できるのでスキャンしていた時、私は以下のリストを得た。

-

KPN(オランダ最大のテレコミュニケーション企業)とスキポールグループ ネットワークは正当であるが、他の二つのは何だろう。あなたは気がついているかもしれないが、これはAD-Hocタイプのネットワークである。これは実際のWiFiアクセスポイントが存在せず、ユーザを接続させる目的で故意に'Free Public WiFi' や 'US Airways Free WiFi'と命名された他のコンピュータであることを意味する。

【訳注】AD-Hocネットワークに関しては、コチラを参照。

怪しいWiFiリンクにスポットを当てることは容易である。あなたは以下の兆候を探すだけでよい。

-

* 'Free Wifi' や 'Free Internet'のような魅力的な名前

* アクセスポイント方式より、むしろAD-Hocタイプの接続

-

* コールバックダイアルさせるためにWiFiインターネットアクセスリンク上でVPNリンクを使用する。そして、VPNリンク上の安全なプロキシを使用してインターネットにアクセスする。

- 【訳注】VPN : 通信相手の固定された専用通信回線(専用線)の代わりに、多数の加入者で帯域共用する通信網を利用し、LAN間などを接続する技術もしくは電気通信事業者のサービス。

* 偽の認証に注意する。

* FirewallとIPSを使用する。もしくは、KIS7のようなセキュリティソリューションを組み合わせる。

楽しいインターネットサーフィンを!!

未パッチのQuickTimeのフローの攻撃の仕方がリリースされたWashingtonPost : Security Fix (2007/11/27)

Apple QuickTime中の今までに公開されていないセキュリティホールの攻撃の仕方が今オンライン上で利用可能である。そして、セキュリティ企業は犯罪グループが脆弱性あるコンピュータに侵入するためにこのフローを利用するのを確認するまで長くかからないだろうと警告している。

US-CERTのアドバイザリによれば、この脆弱性はリアルタイム ストリーミング プロトコル(RTSP)と呼ばれるメディア ストリーミング接続タイプの操作の方法の弱点に起因する。攻撃者は単にユーザに毒入りのリンクをクリックさせる、悪意あるE-Mail添付ファイルを開かせる、特別に細工されたページを訪問させることによって、このフローを突くことができる。US-CERTは、この脆弱性がWindowsとマッキントッシュの両システム上のQuickTime v4.0からv7.3(QuickTimeの最新バージョン)までに存在すると発言している。

面白いことに、シマンテックの研究者は、彼らが公開された利用可能なこの脆弱性を突くためのコードをテストした。そして、彼らはSafari 3 Beta同様Internet Explorer 6/7に対しても、それが適切な稼動に失敗したことを発見したと発言している。このようなテストにおいて、この脆弱性は簡単にQuickTimeをクラッシュさせる。しかしシマンテックは、ユーザがマルチメディアフォーマットのデフォルト プレイヤーにQuickTimeを選択していたならば、この脆弱性はFirefoxに対しては完全に動作したと発言している。

US-CERTは、現時点でこの脆弱性に対するいかなる実用的な解決方法も認識していないと発言しているが、存在するこの脆弱性を軽減するかもしれない多くのステップをリストしている。しかしながら、あなたがWindowsのレジストリを編集することを快く思わないのであれば、そこには別の二つのオプションがある。

第一に、そして最も疑う余地のない方法は、単純にQuickTimeをアンインストールすることである。しかし、iTuneが正しく機能するためにQuickTimeがインストールされていることを要求するため、この方法はiTuneを使用している人向きではない。Firefoxユーザは"noscript"アドオンを利用することができるし、利用すべきである。この"noscript"アドオンは、この種の脆弱性の大部分の傾向である卑劣なJavaScript経由で起動される攻撃から、このような脆弱性をブロックすることを支援する。

さらに、QuickTimeユーザは、IEやFirefoxのためのプレーヤーもQuickTimeプラグインもRTSPコンテンツを開くためにQuickTimeを使用しないようにプログラムを設定できる。これを実行するためには、QuickTimeを起動し、「編集」>「お気に入り」を選択する。「ブラウザ」タブで底部にある「MIME設定」タブをクリック。次に「ストリーミング」の傍にある"+"をクリック。RTSPのチェックを外す。「OK」をクリック。次に、「ファイルタイプ」タブに進み、同じことを行う。 F-Secureホストベース侵入検知システムを改善

F-Secure : News from the Lab (2007/11/26)

ホストベース侵入検知システム(HIPS)は従来のアンチウィルスソフトウェアの重要な補完機能を提供する。

挙動ブロックソフトウェアであるにもかかわらず、それ自身問題(ある種の「ノイズ」)を抱えている。多くの無害なアプリケーションはマルウェア同様の挙動パターンを示す。Trojan-downloadersはインターネットに接続し、合法的ソフトウェアをロードするインストーラ同様の方法で、彼らのホスト上の実行ファイルをダウンロードする。

そこで、挙動ブロックソフトウェアも善悪を見分けるトレーニングが必要である。

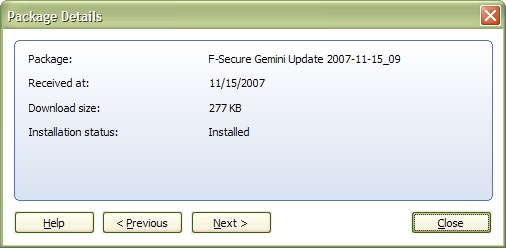

Geminiって何?

我々のGeminiエンジンは別名DeepGuardと呼ばれるシステムコントロールによって使用されるコンポーネントである。これは我々のHIPSテクノロジである。

あなたがDeepGuardを含む我々の製品の一つを使用しているのであれば、このアップデートをすでに受け取っているはずである。

DeepGuardの開発を担当しているResearch Labチームは、これの最初のリリース以来の彼らが学習したことを使用していた。そして今、Geminiエンジンに必要な経験と学習を改めて施している。これはより多くマルウェアを自動検出し、正当なアプリケーションに対する阻害をより少なくする結果を約束する大変意義のあるエンジンのアップデートである。一言で言えば、ノイズの減少である。これはDeepGuardがより少ない質問でその仕事を実行することを許可する。Gemini 2.0は会社内部の用語である。

Gemini 1.0は優秀であったが、Gemini 2.0はさらに優れていると我々は思っている。

我々のテストの1つは10月に集められたユニークなオリオン(オリオンはシグネチャベースである)で検出されたマルウェアサンプルの全てを使用した。そのセットから我々は51%がGeminiからハイスコアとされたことを発見した。DeepGuardがそのコンピュータ上で何か危険なことを企てていると決定し自動ブロックの結果となるスコアである。

これは"Allow"と"Deny"をポップアップさせた結果として得た従来のトレーニングを20%改善させた。我々の顧客はもはや悪意あるファイルの大部分に関し決定する必要はない。

同様に正当なアプリケーションへの質問もより少なくなっているべきである。テストは多くの善良なアプリケーションに関し改善を意味する低いスコアをマークしたことを示した。

明らかに終わることのないマルウェアの流れが存在するので、Geminiのトレーニングに関する研究もまた継続される。 マルウェア小論 : 2007年10月分

Kaspersky : Analyst's Diary (2007/11/15)

季節の変わり目であるにも拘らず、10月のマルウェア小論は9月の結果と極めて類似している。親族関係にある多くのプログラムがまた再び現れた。詳細について見てみよう。 1. 銀行をターゲットにした貪欲なトロイの木馬

今月のリーダーはTrojan-Spy.Win32.Banker.eznの変種。このトロイは45の銀行をターゲットにしている。これは先月(134の銀行をターゲットにしていたTrojan-Spy.Win32.Small.dgの変種)に比べて半分以下である。 2. eペイメント(電子決済)システムをターゲットにした貪欲なトロイの木馬

公正なところBackdoor.Win32.Xhaker.cである。このマルウェアは三つの電子決済システムと三つのプラスチックカードシステムを攻撃する。 3. プラスチックカードをターゲットにした貪欲なトロイの木馬

上同。 4. 最高位ステルスプログラム

10番目のカテゴリを奪取したマルウェアは一瞬人気があったようである。今月の勝者はBackdoor.Win32.Hupigon.mrv10種類の異なったパッカー(【訳注】EXEファイルのサイズを削減したり(ファイル圧縮) クラックを難しくする為にコード部分を暗号化するソフトウェアの総称)によってパックされていた。当に先月のリーダーと同じ。 5. 最も小さな悪意あるプログラム

17バイトのちっぽけな物であるにも拘らず、Trojan.BAT.DeltreeY.aは 今月は、僅か19バイトのTrojan.BAT.KillFiles.gcであるが、強烈なパンチ力を持っている。そして、10月のウィナーである。 6. 最も巨大な悪意あるプログラム

また再び、Haradongファミリーの凶暴な代表者がこのカテゴリを勝ち得た。Trojan.Win32.Haradong.ctは244MBあり、ごく最近の亜種で、先月のこのカテゴリの勝者であるHaradong.bjより僅かに巨大である。 7. 最も悪意あるプログラム

このカテゴリの今までの多くの勝者同様に、Backdoor.Win32.Rbot.ejsもまたメモリとレジストリからセキュリティプログラムを削除することによって無効化する。 8. E-Mailトラフィックに最も汎用された悪意あるプログラム

Email-Worm.Win32.Netsky.qは3ヶ月間続けてこのカテゴリにしつこく存在している。これは10月のメールトラフィック中の全ての悪意あるプログラムの20.11%を占めていた。 9. 最も汎用されたトロイの木馬ファミリー

563の変種という目覚しさにも拘らず、Trojan-Spy.Win32.Bankerの数は先月の流行に及ばなかった。9月の勝者より100以上少ない。 10. 最も汎用されたウィルス/ワーム ファミリー

Email-Worm.Win32.Zhelatin(Storm Wormとしても知られる)が、10月において38の変種とともに二ヶ月続けてこのカテゴリを奪取した。 Seagateウィルスに感染したHDDを出荷

PCWorld : News (2007/11/13)

Seagateの外付けHDD、Maxtor Basics Personal Storage 3200の幾許かがパスワードを盗み出すウィルスに感染したまま出荷されていたことが判明した。

あなたがSeagateのMaxtor Basics HDDを最近購入したのであれば、ウィルスをチェックしなさい。とりわけオンラインゲームを行っている方は。

Seagateは最近出荷したMaxtor Basics Personal Storage 3200 HDDの幾許かにVirus.Win32.AutoRun.ahが付随していると警告している。Seagate Webサイトにポストされた注意書きによれば、このウィルスは、オンラインゲームのパスワードを探索し、それらを中国にあるサーバーに送信する悪意あるソフトウェアである。Seagateは2007年8月以降出荷したドライブだけが感染していると発言している。

このハードドライブメーカーは、この問題に関し中国に存在するある匿名の下請け業者を非難している。SeagateはアンチウィルスメーカーKasperskyによってこの問題を知らされたと発言している。公開されたレポートによれば、オランダと台北で過去数ヶ月間売り捌いたMaxtor Basics ドライブで問題を抱えている。

月曜日、台北タイムスは台湾の代理店Xander Internationalがタイにおいて製造された1800個全てのMaxtor Basics 500G-byte HDDが影響を受けることを発見した。

月曜日、IDG News Serviceにコンタクトされたとき、Seagateはこの問題に関し、感染の発生を調査中であるということと、SeagateのWebサイトからKasperskyアンチウィルス ソフトウェアの60日間のトライアルバージョンを申し出ていることを除いて、ごく僅かな追加の詳細しか示さなかった。「Kasperskyアンチウィルス ソフトウェアの60日間のトライアルバージョンは、このウィルスを同定し削除する能力がある」とスポークスマンForrest MonroyはE-Mailで発言している。

このウィルスはQQ、WSGame、AskTaoのような多くの中国のゲーム同様World of Warcraftのパスワード情報に関してもハードドライブをスキャンする。

トレンドマイクロの研究者Paul Fergusonは、「このパスワード収集サーバーが中国に存在することが明らかにされたようだが、それらは実際にはダラスと韓国に存在している」と発言している。

あなた方のHDDが感染させられているかどうか確認するためには、Seagateのカスタマーサポートにコンタクトしなさい。

これは記憶メディアへのウィルス感染に関し下請け業者が非難されることは、これが初めてのことではない。一年前、Appleは多くのビデオiPodシステムをウィルスに感染して出荷した。Appleはこの問題に関し委託製造業者を非難した。

セキュリティ エキスパートは、テスト製造工程と品質保証工程で一台のPCが感染していたならば、この種の問題はいたって簡単に発生すると発言している。iPodビデオの件では、ハードドライブはWindows用のウィルスに感染させられていた。 YouTubeの偽サイト出現

F-Secure : News from the Lab (2007/11/12)

本日のスペシャルはTrojan-Dropper.W32/Agent.CPLである。我々はスパム中のこのフィッシィング詐欺がYouTubeビデオを騙っていることを発見した。

あなたがスパムメッセージ中のこのリンクをクリックすると、YouTubeサイトの恐ろしく劣悪なコピーが開く。

Firefoxは既にこのサイトの本質が詐欺であると警告している。そしてF-Secureは2007-11-12_04のデータベースで対応した。 SleipnirとGraniのお気に入り検索機能に任意のスクリプトが実行される脆弱性

Japan Vulnerability : JVN#65427327 (2007/11/13)

フェンリル社が提供するウェブブラウザである Sleipnir およ び Grani のお気に入り検索機能には、任意のスクリプトが実行される脆弱性が存在します。

影響を受けるシステム

-

Sleipnir 2.5.17 Release2 およびそれ以前

Portable Sleipnir 2.5.17 Release2 およびそれ以前

Grani 3.0 およびそれ以前

- フェンリル社が提供するウェブブラウザである Sleipnir および Grani には、お気に入り検索機能があります。ユーザがこの検索機能を使用した場合、検索結果はウェブブラウザに表示されます。細工された URL がお気に入りに登録されていた場合、検索結果を表示する際にユーザのウェブブラウザ上で任意のスクリプトが実行される可能性があります。

-

アップデートする。フェンリル社が提供する情報を元に最新バージョンにアップデートして下さい。

・ Sleipnirリリースノート

・ Graniリリースノート

Microsoft : セキュリティ アドバイザリ (2007/11/08)

Windows 上の Macrovision SECDRV.SYS ドライバの脆弱性により、特権の昇格が行われる 詳細は以下を参照してください。

http://go.microsoft.com/?linkid=7714004 なお、Macrovisionは、更新プログラムをリリースしています。以下を参照してください。

http://www.macrovision.com/promolanding/7352.htm QuickTime、新バージョンをリリース

WashingtonPost : Security Fix (2007/11/05)

Appleは月曜日、以前のバージョンに存在していた七つの脆弱性を修正したQuickTime Playerの新たなバージョンをリリースした。このフローはMac、WindowsXP、Vista用のQuickTime中のこれまでのバージョン中に存在している。

最新版のQuickTime(v7.3)で修正されたセキュリティホールの7つの中の6つは、攻撃者や不快なWebサイトが、特別に細工されたイメージや動画を閲覧するようQuickTimeユーザを説得することによって悪意あるソフトウェアをインストールするために使用できる物である。

Macユーザは備え付けのソフトウェアのアップデート機能を通じて最新版を取得することが出来る。WindowsユーザはiTunes付きQuickTimeに同梱されているApple Software Updateプログラム経由でパッチバージョンを入手できる。iTuneをインストールしていない、もしくは欲しないWindowsユーザは、このリンクがQuickTimeスタンドアローンインストーラに接続している。 詳細及びインストール後の確認等に関しては以下を参照。

QuickTime 7.2 のセキュリティアップデートについて Update.exeでUpdateするな

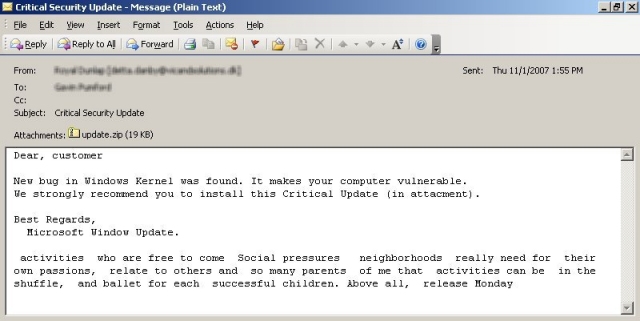

F-Secure Weblog : News from the Lab (2007/11/01)

マルウェアライターの幾許かが、古く良く知られているテクニックを彼らのソフトウェアを拡散するために未だ使用していることが発見された。これらのテクニックの一つは、よく知られているベンダによってリリースされている"Security Updates"付きE-Mailメッセージを送信することである。

本日、我々はMicrosoftからの深刻なセキュリティ アップデートがあることを主張するメッセージに関する複数の報告を受け取った。このメッセージは内部にトロイの木馬のダウンローダを含むZIPファイルを持っていた。 感染させるためには、ユーザがトロイのファイルを解凍し起動する必要がある。Swenのメッセージと異なり、この偽のアップデート メッセージが合法的にさえ見えない点に留意すべきである。我々は多くの本物の感染を見たいと思わない。

トロイの概要と、スパムメッセージのスクリーンショットはココを参照。

一太郎に脆弱性

トロイの概要と、スパムメッセージのスクリーンショットはココを参照。

一太郎に脆弱性独立行政法人 情報処理推進機構 (2007/10/25)

「一太郎シリーズ」における3つのセキュリティ上の弱点(脆弱性)の注意喚起についてと題する報告が情報処理推進機構よりリリースされています。 脆弱性の影響を受ける製品は以下。

-

* 一太郎ビューア

* 一太郎11/12/13

* 一太郎2004/2005/2006

* 一太郎2007/2007体験版

* 一太郎ガバメント2006/2007

* 一太郎文藝

* 一太郎Lite2

* 一太郎 for Linux

Adobe : Security bulletin (2007/10/22)

AdobeはAdobe Reader及びAcrobatのセキュリティアップデートを公開した。 上記ソフトのバージョンが8.1及びそれ以前の方はアップデートを! 現時点で英文サイトのみ。コチラ マルウェア小論 : 2007年9月分

Kaspersky : Analyst's Diary (2007/10/19)

天候が寒冷に向かう季節の変わり目の9月、親愛なる悪意あるプログラムは冬眠の準備をするのだろうか。さて、今月のマルウェア小論を見てみよう。 1. 銀行をターゲットにした貪欲なトロイの木馬

このタイトルはTrojan-Spy.Win32.Small.dgの変種が獲得した。このマルウェアは一気に134の銀行のクライアントをターゲットにしている。見事な離れ業!! 2. eペイメント(電子決済)システムをターゲットにした貪欲なトロイの木馬

Trojan-Spy.Win32.Agent.baaが今月の勝者である。このマルウェアは三つの異なった電子決済システムのアクセスデータを取得するように設計されている。 3. プラスチックカードをターゲットにした貪欲なトロイの木馬

またも、このタイトルはBanbraの変種(今月は、Trojan-Spy.Win32.Banbra.df)であった。このマルウェアは三つのプラスチック カード システムをターゲットにしている。そして三ヶ月連続である。このカテゴリに勝利したプログラムはブラジルを根源にしている。 4. 最高位ステルスプログラム

Trojan.Win32.Delf.or。このマルウェアは様々な種類の異なったパッカー(【訳注】EXEファイルのサイズを削減したり(ファイル圧縮) クラックを難しくする為にコード部分を暗号化するソフトウェアの総称)によって10回パックされていた。 5. 最も小さな悪意あるプログラム

今月は、僅か19バイトのTrojan.BAT.KillFiles.gcであるが、プログラムの小ささにも拘らず、このプログラムはユーザのコンピュータから多くのデータを削除することが可能である。 6. 最も巨大な悪意あるプログラム

このタイトルはTrojan.Win32.Haradong.bjの変種が獲得した。このマルウェアの重量は234MBである。このトロイの製作者はリソースの効果的使用に関し全く考慮していないようである。 7. 最も悪意あるプログラム

この秋先陣を切ったのはTrojan-Downloader.Win32.Agent.bxxである。このマルウェアはセキュリティ ソリューションを無効化するために様々な手法(メモリ中のプロセスの終了とセキュリティプログラムの削除)を使用する。 8. E-Mailトラフィックに最も汎用された悪意あるプログラム

数年にわたりEmail-Worm.Win32.NetSky.qであるけれど、未だ9月における全ての悪意あるE-Mailトラフィックの22.5%を占めている。8月より4%上昇。 9. 最も汎用されたトロイの木馬ファミリー

このカテゴリの勝者は663の亜種を持つTrojan-Downloader.Win32.Agentであった。先月の勝者より凡そ100少ない。 10. 最も汎用されたウィルス/ワーム ファミリー

このカテゴリはZhelatinが取得した。二ヶ月の後、今月検出された55の新規な変種を伴って戻ってきた。 今月は、幾つかの定番が彼らの支配の継続をするか、それとも休みの後に回帰してきているのを見た。 ここに降った初雪は我々の物理的環境に影響を与えたか? もしマルウェアの風景に何らかの衝撃を与えたのであれば、我々は来月確認できるだろう。 RealPlayerに0-Dayの危険な脆弱性

PC Advisor : News (2007/10/19)

シマンテックはWebサーフするに当たり特別な注意が必要であることをRealPlayerのユーザに警告した。

Symantec Security Responseチーム(このチームのシニアマネージャBen Greenbaumによれば)はWindows上で稼動するRealPlayer 11.0 ベータとRealPlayer 10.5に作用する新たな攻撃コードを暴露した。この前の水曜日、シマンテックはこの攻撃をテストし、IE6.0が稼動しているWindowsXP SP1の英語版で、この攻撃が仕事することを確認した。最新のXP SP2とIE7に関するテストは継続中である。

この攻撃が仕事するために、犯罪者は悪意でエンコードされたWebページにアクセスしている生贄を欺かなければならない。このフローはブラウザ ヘルパー オブジェクト(BHO、技術的困難を経験しているユーザを助けるためにRealPlayerが使用しているソフトウェア)中に横たわっている。 一旦、この脆弱性を突くコードが生贄のマシン上で起動すると、アタッカーは彼が望むあらゆるソフトウェアをダウンロードしインストールできる、とGreenbaumは述べている。

今のところ、シマンテックはアメリカの顧客によって送信された唯一の攻撃コードを確認しているに過ぎないが、Greenbaumは直ぐにより広範囲に拡散するだろうと予測している。シマンテックは未だ公開されているハッカーのフォーラムに、このコードのポストを確認していないと、彼は付け加えている。

シマンテック製品はこの攻撃から、彼らの顧客を保護している。シマンテック以外のユーザは彼らのブラウザ中のJavaScriptとActiveXを無効化することで、そして彼らが訪問するサイトに注意を払うことで自分自身を保護することが出来ると、Greenbaumは述べている。

GreenbaumはこのフローがRealPlayerのLinuxとMac OSバージョンにも存在するか否かを認識していないが、たとえ脆弱性があったとしても、シマンテックが確認している攻撃コードは、多分これらのプラットフォームに関して改めて書き直す必要があるだろう、と彼は発言している。

RealPlayerのメーカー、RealNetworksは未だこのコメントに要求される応答を行っていない。 【UPDATE】

RealNetworksはRealPlayerのセキュリティ アップデートをリリースした。 25%のコンピュータが脆弱性あるIrfanViewをインストールしていた

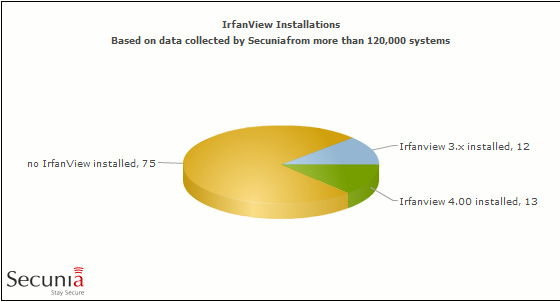

Secunia "Security Watchdog" Blog (2007/10/18)

諸君、気づいているかも知れないが、我がSecunia ResearchのStefan CorneliusはIrfanViewイメージ ビューア ソフトウェアに脆弱性を発見した。この脆弱性が要求する唯一のことは、ユーザが特別に工夫されたパレットファイル(.PAL)を開くことだけなので、この脆弱性を突かれることはいたって容易である。あなたがE-Mailを受け取ったり、悪意ある".PAL"ファイルを閲覧させようとするWebサイトを閲覧する場合、注意を払い、そのソースが信頼できる物であることを確実にしなさい。他方、あなたは悪意あるアタッカーがあなたのシステムに任意のプログラム(マルウェア、スパイウェア、インフォメーション スチール、キーロガー等)をインストールし稼動することを許諾するかもしれない。

あなたは、どれほどの人がIrfanViewをインストールしているのか? このPALファイルフォーマットというのは何なのか? 疑問に思うかもしれない。

この.PALファイルフォーマットはMicrosoftのファイルフォーマットである。そして、多くのイメージビューアは.PALファイルを開き閲覧できる。このファイルフォーマットは.JPG, .GIF, .PNG, .BMPのように多くのユーザに親しみのあるものではないけれども、間違いなく容易にアクセス可能なファイルフォーマットである。

我々はまた、ユーザが彼らのシステムにIrfanViewをインストールし、それによってどれほどの人々がこの脆弱性の影響を受けるのか調査した。これを行うために、我々はSecunia Personal Software Inspector (PSI)のユーザのスキャンから情報を収集した。そして、その結果は完全に警告すべき物であった。

これは良い知らせであるかもしれないが、事実はコンピュータの凡そ4台に1台が、この脆弱性を突く攻撃を受け入れる余地を残している。PhotoshopやCorelDrawのような多くの機能を有する画像編集ソフトと比べ、イメージビューアは画像を閲覧するために使用されるだけであるため、ほったらかしにされているか、必要とされていないのが一般的である。しかし、イメージビューア ソフトは我々のコンピュータ使用の統合されたコンポーネントになっている。これらは悪意あるハッカーが我々のシステムに侵入しようとする重大な方法として存在する。

再び、我々は人々が思い起こすことを欲する。あなたがIrfanViewをインストールしているならシステムをアップデートすることを。もしも、IrfanViewをインストールしているか否か、あるいは脆弱性あるバージョンであるか否か定かでないのであれば、安全か否か、あるいはアップデートをダウンロードしなければならないのか、確認するためにSecunia PSI(【訳注】SecuniaPSIの使用方法に関しては、コチラを参照)を使用することが出来る。 スパマー、音の調子を変更

Kaspersky : Analyst's Diary (2007/10/19)

スパマーはトリックのオーケストラに別の楽器(MP3オーディオファイル)を持ち込んだ。このスパムの新たなタイプ(メッセージ本文は空白、古典的なソーシャル エンジニアリング メッセージ ヘッダー、そして添付されたMP3ファイル)はヨーロッパのメールトラフィックを循環している。これは暫くの間発生するかもしれないとする推測がある。この展開には興味があるけれども、我々はMP3スパムに多くの将来性があるとは考えていない。

しかしながら、この最新のマスメールは、スパマーが広告をスパムフィルターをすり抜けさせ、不注意なユーザを欺こうとする彼らの継続的冒険中に、未だ新たなトリックを試みていることをまたしても示している。 インチキP2Pソフト"Krackin"

F-Secure Weblog : News from the Lab (2007/10/17)

新たなストームサイトがネットワークアプリケーションを宣伝している。このサイトはこんな風である。

しかしながら、パッチを充てていないシステムでこのサイトを訪問する行為は、自動的に悪意あるファイルのダウンロードと実行がなされ脆弱性を突かれる引き金になるだろう。パッチを充てているシステムでは、ユーザがファイル(ファイル名 : krackin.exe)のダウンロードを選択し、自分自身でそのファイルを実行しない限りは防御される。

しかしながら、パッチを充てていないシステムでこのサイトを訪問する行為は、自動的に悪意あるファイルのダウンロードと実行がなされ脆弱性を突かれる引き金になるだろう。パッチを充てているシステムでは、ユーザがファイル(ファイル名 : krackin.exe)のダウンロードを選択し、自分自身でそのファイルを実行しない限りは防御される。このWebページはTrojan-Downloader.JS.Agent.KDとして、そのファイルはEmail-Worm.Win32.Zhelatin.KEとして検出される。

これはあなたが参加してはならないネットワークである。アンチウィルスデータベースのアップデートを確実に。 WindowsXP SP3は幾つかのVistaの機能を含んでいる

ComputerWorld (2007/10/09)

この週末、Windows XP Service Pack 3の詳細をリークしたWebサイトは、このアップデートが幾つかの新しい機能(幾つかのWindows Vistaから取り入れた物を含む)を含んでいると主張している。

NeoSmart Technologiesによれば、Windows XP SP3 build 3205(このベータ版は日曜日にリリースされた)は、SP2のデビュー以来三年の間に発生した1000以上の個別のホットフィックスとパッチとは別に四つの新しい機能を含んでいる。

NeoSmartの発表によれば、これらの機能(ネットワーク アクセス プロテクション(NAP)を含んでいる。彼らが会社のネットワークにアクセスする前にクライアントPCを検査し、もし必要ならそのマシンをアップデートしたり、もし彼らが指定されたセキュリティ制限に適合していないなら彼らをブロックするエンタープライズ ポリシー エンフォースメント)はVistaから逆輸入された。

他の追加はサードパーティー開発者によってアクセスされる幾つかの暗号化アルゴリズムを含むカーネルモードから、プロダクトキーの入力をユーザに要求しない新たなWindowsアクティベーションモデル に及ぶ。

Microsoftは前もってSP3がNAPをサポートするとアナウンスしていた。この機能はWindowsVistaの一部であり、未だ見ぬWindows Server 2008に含まれるだろう。

Microsoftのアナウンスによれば2008年早期にリリースされるであろうWindowsXP SP3は、6年たったOSの寿命を延ばす開発者によるもう一つの動きである。例えば、先月Microsoftは2008年6月30日まで大手パソコンメーカーによるXPの全機能をプレインストールしたPCとリテール版の終了を延長することによって、5カ月の猶予をWindowsXPに与えた。

そして先週、Microsoftは彼らの通常の大手パソコンメーカーを通して大量のWindows XP プロフェッショナル ライセンスを会社に購入させる新しい"get-legal"プログラムを初めて市場にデビューさせた。

Microsoftはこのリークあるいは、NeoSmartにより宣伝されたこの新しい機能に関するコメントを即座に発表していない。 可愛さに騙されるな!

Websense Security Labs : Alerts (2007/10/11)

Websense Security Labsは、これらを稼動することによってStormアタックを送信するスパムを配信している新たなWebサイトに関する幾つかのレポートを受け取った。このStormアタックに関する詳細についてはコチラを参照。 このサイトは無料のE-カードWebサイトのふりをしている。パッチを充てていないコンピュータのユーザは自動的に脆弱性を突かれる。パッチを充てているコンピュータのユーザは"SuperLaugh.exe"と呼ばれるファイルのダウンロードと起動が指示される。このファイルは悪意としてStormコードを積載している。 E-Mail本文のサンプル

-

View your Kitty Card now! (URLは削除した)

Kaspersky Online Scannerに脆弱性

Kaspersky Online Scannerに脆弱性Kaspersky Lab : News (2007/10/09)

Kaspersky Online Scanner version 5.0.98.0は、危険度:高の脆弱性を修正した。Kaspersky Online Scanner version 5.0.93.1及び、それ以前のバージョンはActiveXコンポーネント中のインプット パラメータの不適切なコントロールは結果としてバッファオーバーフローを引き起こす。この脆弱性はアタッカーにユーザのコンピュータ上で悪意あるコードを実行することを潜在的に可能にする。

この脆弱性はHarmony SecurityのStephen Fewerによって発見された。(中略)脆弱性を突かれる前にこの脅威を排除できたことを感謝する。

Kaspersky Labは全てのKaspersky Online Scannerユーザに、このアプリケーションの最新バージョンをインストールするよう強く勧める。これはhttp://www.kaspersky.com/kos/eng/partner/default/kavwebscan.htmlより利用可能である。 解決策

-

Kaspersky Online Scanner version 5.0.93.1及び、それ以前のバージョン利用者は、上記リンクよりversion 5.0.98.0にアプデートする。

-

http://www.frsirt.com/english/advisories/2007/3455

http://labs.idefense.com/intelligence/vulnerabilities/display.php?id=606

Adobe : Security Advisory (2007/10/06)

影響あるプラットフォーム

-

InternetExplorer 7 をインストールしてあるWindows XP (Vistaは影響されない)

-

Adobe Reader 8.1 および、それ以前

Adobe Acrobat Standard, Professional, Elements 8.1 及び、それ以前

Adobe Acrobat 3D

-

Adobe ReaderとAcrobatにセキュリティ上の深刻な脆弱性が存在する。

この脆弱性からIE7をインストールしてあるWindowsXPを保護するには、アドミニストレータがAcrobatの場合はオプションから、Acrobat 3D 8 と Adobe Readerでは、Windowsのレジストリでアプリケーションオプションを修正することでmailtoを無効化する。さらに、この変更はWindowsシステムにネットワークデプロイメントを追加する。 >>免責<<

-

この操作はレジストリの編集を伴う。Adobeはレジストリの編集(重要なシステムとアプリケーションの情報を含む)をサポートしない。レジストリを編集する前にレジストリのバックアップを間違いなく取ること。レジストリに関する更なる情報に関しては、Windowsヘルプを参照。

-

1/ Adobe Reader もしくは Acrobatを終了する。

2/ レジストリエディタを開く。スタート>ファイル名を指定して実行 をクリックし、「名前」欄に regedit と入力。OKボタンをクリック。

3/ レジストリエディタのメニューから、ファイル>エクスポート を選択。

4/ Cドライブ中にファイルを保存するフォルダを選択する。

5/ バックアップ用ファイルのファイル名を入力する。

6/ エクスポート範囲で「すべて」を選択。

7/ 保存をクリック。

8/ 適切なレジストリキーに移動。

-

Acrobatの場合:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Adobe Acrobat\8.0\FeatureLockDown\cDefaultLaunchURLPerms Readerの場合:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\8.0\FeatureLockDown\cDefaultLaunchURLPerms

-

version:1|shell:3|hcp:3|ms-help:3|ms-its:3|ms-itss:3|its:3|mk:3|mhtml:3|help:3|

disk:3|afp:3|disks:3|telnet:3|ssh:3|acrobat:2|mailto:2|file:2

-

version:1|shell:3|hcp:3|ms-help:3|ms-its:3|ms-itss:3|its:3|mk:3|mhtml:3|help:3|

disk:3|afp:3|disks:3|telnet:3|ssh:3|acrobat:2|mailto:3|file:2

-

version:1|shell:3|hcp:3|ms-help:3|ms-its:3|ms-itss:3|its:3|mk:3|mhtml:3|help:3|

disk:3|afp:3|disks:3|telnet:3|ssh:3|acrobat:2|file:2

13/ アプリケーションを再起動。

この間、AdobeはAcrobatとAcrobat Readerの利用者に、E-Mail中に接続を要求する(添付ファイルを開いたり、Webリンクをクリックするような)見知らぬ所からのE-Mailを受け取った時に注意するよう薦める。 以下省略 Sun Java Runtime Environmentに複数の脆弱性

Security Focus (2007/10/06)

Sun Java Runtime Environmentは複数の脆弱性のために、ダウンロードされたScriiptやアップレット以外のリソースに接続するためのJavaScriptコードやアップレットを許可する傾向がある。脆弱性の一つには、ユーザから信頼されていないアップレットに関するJava警告の隠蔽をアタッカーに許す。

この問題はWindows, Solaris, Linux用の以下のパッケージで発生する。

-

JDK and JRE 6 Update 2 および、それ以前

JDK and JRE 5.0 Update 12 および、それ以前

SDK and JRE 1.4.2_15 および、それ以前

SDK and JRE 1.3.1_20 および、それ以前

http://japan.internet.com/webtech/20071006/12.html 解決方法

JRE 6 Update 2利用者は、JRE 6 Update 3 に更新。

http://java.sun.com/javase/downloads/index.jsp Microsoft アンチスパイウェアを装うインチキ アプリケーション

The WinVista Club (2007/10/06)

我々はインターネット上で行動している幾つかのインチキ アンチスパイウェア アプリケーションを認識している。ココにその一つがある。このインチキ アプリケーションの使用を推奨するWebサイトは、"Microsoft Antispyware Center(マイクロソフト アンチスパイウェア センター)"と称している。疑われているこのサイトはwww(dot)maxing-search(dot)com/antispyware/(このサイトにアクセスしてはならない)。

このインチキ アプリケーションの製作者はファイルプロパティ中の"Company(会社)"属性設定を"Microsoft"とする等簡単な詳細に注意を払っている。幸いにして、マルウェアのこの部分は殆どのアンチウィルスによって適切に検出される。 Apple QuickTime v7.2 セキュリティ アップデート

Apple : Support (2007/10/03)

以下を参照してください。AppleはWindows利用のすべてのユーザーに対してアップデートの適用を推奨しています。

QuickTime 7.2 のセキュリティアップデートについて G-MailにMailを横取りできる脆弱性

US-CERT(2007/10/01)

概要

-

発表されたレポートによれば、Google Gmailはアタッカーに任意のE-Mailアドレスにメールと添付ファイルを送信できるE-Mailフィルターを作成することを許可するクロスサイト・リクエスト・フォージェリー(XSRF)脆弱性が含まれていた。

-

Google GmailはWebベースとするメールサービスである。Gmailはユーザがメールを分類したり送信したりできるE-Mailフィルターをサポートしている。

GNUCITIZENの報告によれば、GmailはアタッカーにE-Mailフィルターを作成することを許可し、そして任意のE-Mailアドレスにメールを送信できるクロスサイト・リクエスト・フォージェリー(XSRF)脆弱性を含んでいたいた。この脆弱性を突くために、攻撃者はユーザが彼らのアカウント中にログインしている間に特別に細工されたハイパーリンクをクリック(または開く)することをユーザに納得させなければならない。このハイパーリンクは作成されたメールフィルターを要求するhttp POST を含んでいた。

-

リモートアタッカーは、ユーザのG-Mailアカウントからメールアドレス、E‐Mail、添付ファイルを収集できる。

-

公開された脆弱性のレポートによれば、Googleはこの脆弱性の解決に取り掛かった。以下の解決方法は将来のクロスサイト・スクリプト(XSS)とXSRF脆弱性を部分的に軽減するかもしれない。

-

・ 送信にGmailのSMTP、受信にGmailのPOPサーバを使用することはG-MailのWebインターフェイス中の脆弱性を軽減するだろう。

・ NoScript(Firefoxの拡張)は、サイトがJavaScriptの実行とクロスサイトPOST要求を送信する行為を制限することでXSRFとXSS脆弱性を軽減するだろう。

・ 重要なE-Mailと添付ファイルを暗号化することは、XSRFや他の認証バイパス脆弱性のインパクトを制限するだろう。

-

省略。

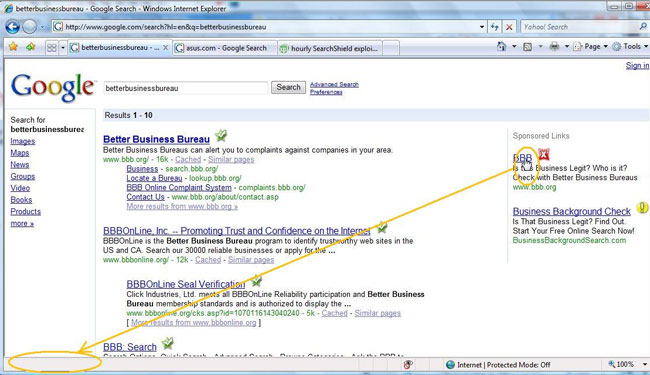

WashingtonPost : Security Fix(2007/09/28) & WindowsSecret

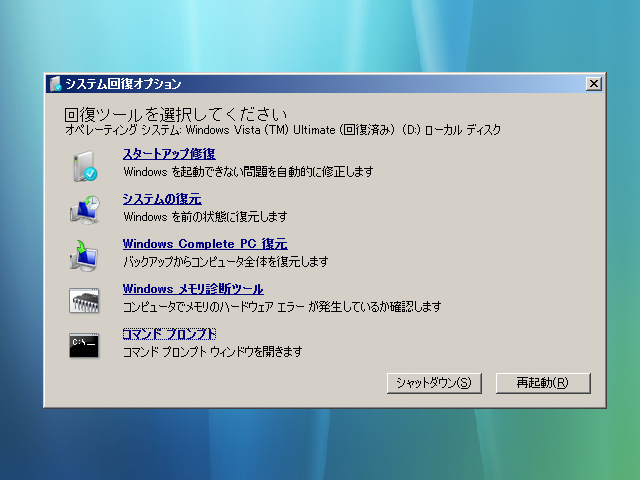

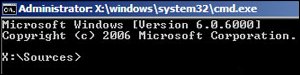

複数のレポートによれば、Microsoftがこの夏、密かに数百万のPCに配信したソフトウェア アップデートは、若干のWindowsユーザが、そのソフトウェアの修復インストール機能を使用して彼らのコンピュータの問題を修復することを試みた時、少なくとも80のセキュリティアップデートのインストールが妨害される。【訳注】下の画像参照。画像はWindowsSecretsより。

この話題は、その tech press で大変多くの興味をもたらした。多くの人々はMicrosoftがこのようなことを試みるだろうことをずっと疑っており、このようなシナリオがあらゆる種類の自動アップデートを許可しないようにしている根本的理由であると述べている。Microsoftは、それがより透過的にパッチのロールアウトを取り扱うが、その行動を妨害したことを認めた。Microsoftは、連絡無しに行う修正は自動アップデート機能が動作していることを単に保障することを意味している(それを使用することを選択しているユーザへの注意喚起として)と発言している。。

今週初め以来、このステルス アップデートは未だにこの会社(Microsoft)に祟っているかのようである。WindowsSecrets.comによれば、このパッチは少なくとも80のダウンロード、もしくは不特定多数のMicrosoftからのセキュリティアップデートのダウンロードを、特定のユーザから実際にブロックした。ZDNet.comのセキュリティ ブロガーはWindowsSecretsが発見したことを再現できたと発言していた。

この問題はWindowsの修復インストール機能(WindowsインストレーションCDからアクセスする)を使用して彼らのマシン上に発生した安定性やセキュリティ問題を修正したWindowsユーザにのみ明らかに影響を与えた。修復はユーザの現在のWindowsシステムファイルをWindowsインストレーションCD中のオリジナルファイルに置き換える事を必須とする。

この問題をどのようにすれば修正できるかということに関するMicrosoftからの公式発言は未だない。しかし、WindowsSecretsのコラムは、このバグに影響されるユーザのために幾つかの解決策を含んでいる。

【訳注】以下にWindowsSecretsの解決策を記しますが、Microsoftの公式な解決策ではないことを認識しておいてください。

この問題に関するWindowsSecretsの解決策

この問題を解決するために手動でファイルの登録を行う

WindowsUpdateが多くのパッチのインストールを拒否したことをあなたが発見したなら、この問題を解決するため、自身でその失われたDLLを登録することが出来る。これはコマンドプロンプトで七つのコマンド(Step2参照)を手動入力することによって完成される。あなたが複数のマシンでこの修正を稼動する必要があるのなら、Step1からStep5を実行し、バッチファイルを作成すると容易である。- Step 1 : メモ帳を開く。

- Step 2 : 以下のコマンドをコピーしメモ帳にペースト。(【訳注】コマンドは各行末で[Enter]を押し、regsvr32を先頭とする箇条書きとすること。)

-

regsvr32 /s wuapi.dll

regsvr32 /s wuaueng1.dll

regsvr32 /s wuaueng.dll

regsvr32 /s wucltui.dll

regsvr32 /s wups2.dll

regsvr32 /s wups.dll

regsvr32 /s wuweb.dll

- Step 3 : このファイルを"a.bat"もしくは"a.cmd"(いずれも引用符不要)としてデスクトップに保存。

- Step 4 : デスクトップに保存した"a.bat"もしくは"a.cmd"(いずれも引用符不要)をダブルクリックして起動する。

- Step 5 : コマンドウィンドウが開き、コマンドが実行され、そしてコマンドウィンドウが閉じる。

Microsoft サポート オンライン

Updates are not installed successfully from Windows Update, from Microsoft Update, or by using Automatic Updates after you repair a Windows XP installation 多くのウイルス対策ソフト、古典ウイルスに対処できず

Sunbelt Blog (2007/09/16)

[原題] ドイツ製ノート型パソコンがStonedウィルスに感染していた件に関するアップデート 火曜日、我々は古典的Stoned.Angelinaウィルスがドイツで販売されたMedion社製のノート型パソコンに発見されたことをブログした。

(a)今日、実質的にフロッピーディスクドライブを搭載して出荷されているPCは存在しないということは注目に値する。(b)そして、議論を開始した物のような古典的ブートセクタウィルスをアンチウィルスプログラムが削除できないという事実は注目に値する。

このウィルスそれ自身は破壊的なものではない。WindowsXPとVistaにおいて、システムがブート中で感染させられるためには、フロッピーディスクドライブを持っていなければならない。ある意味、そのような古いウィルス(このウィルスはワイルドリスト中にさえもはや存在しない)を見ることは、より目新しいものである。

しかしながら。ポイントは、もしあなたが感染させられているのであれば、それをクリーンにすることを望むだろうということであり、多くのノート型パソコンがこのウィルス付きでMedionから出荷されたということである。このノートパソコンに付属するアンチウィルスソフトBullGuardは、初期設定でこのウィルスを削除することは不可能である。そこで、この会社は削除できるようにWebサイト上にアップデートを置いた。

ココからはAndreas Marxからの情報である。

-

[序] Medionは1994年に出現したブートウィルス付きで若干のノート型パソコンを出荷した。そして、若干のアンチウィルスツールが、この奇妙な物の検出と削除に問題を持っているように見えることである。例えば、あるアンチウィルスソフトは、ブートの度にこのウィルスがシステム上にインストールされている事を通知すが、それを削除することは出来ない。

驚いたことに、Stoned.AngelinaはWindows Vista(X86)上で非常に良く動作する。システムは感染させられても、依然としてブートは可能である。Windows Vistaはブートセクタが変更されているにも拘らず、如何なるメッセージや警告も表示しない(例えば、Windows98と違い)

このウィルスは唯一Windows自身が未だ開始されていないとき、追加Diskに拡散することが可能である。このウィルスはブート時に追加Diskに感染できるが、Windowsが起動を開始した後ではない。

[テスト] 我々はStoned.AngelinaをWindows XP SP2とVistaにインストールし感染させた。これを実行することは大変容易であった(あなたが唯一必要なことはAドライブ中のフロッピーが感染させられていることを忘れることである。そして、それからブートすることを試みることである)。このウィルスは即時にハードドライブのシステム領域に感染する。しかしながら、ある種の他のブートウィルスと異なり、Windowsは依然ブートアップすることが可能であり、そして、警告メッセージを表示しない。このウィルスは(毎回のブートで)活性化されると直ぐに更なるフロッピーディスクに感染できる、DOSの下で。Windows 2000, XP, Vista(あるいはLinuxやあらゆる他のプロテクトモードOS)が開始されると直ぐ、ウィルスコードはもはやコールされない(このシステムは既に感染しているが、次の起動まで他に拡散できない)。

テストに当たり、我々はWindowsのドイツ語バージョンを使用し、現在利用可能な幾つかのアンチウィルスソフトウェアとセキュリティスイーツの2007年度版もしくは2008年度版の消費者バージョンを使用した(ドイツ語版、2007-09-14と昨日のアップデートを使用)。我々は二つのOS(XP SP2とVista)上で合計10の製品をテストした。

テストされたアンチウィルス

Avira AntiVir Personal Premium (v7)G Data (AVK) Total Care 2008

BitDefender Internet Security 2008 (v10)

BullGuard Internet Security 7.0

Kaspersky Internet Security 7.0

McAfee Internet Security 2007 (2008バージョンは未だリリースされていない)

Symantec Norton 360

Microsoft OneCare 1.6

Panda Internet Security 2008 (v12)

Trend Micro PC-cillin Internet Security 2007 (2008バージョンは未だリリースされていない)

以下のスキャナはWindowsXPとVista上の"Stoned.Angelina"を検出し成功裏に削除する

G Data (AVK) Total Care 2008

BitDefender Internet Security 2008 (v10)

Kaspersky Internet Security 7.0

以下のツールは検出し感染を報告するが、このウィルスを操作することは出来ない

BullGuard Internet Security 7.0 (BullGuardのアップデート情報を参照)

McAfee Internet Security 2007

Trend Micro PC-cillin Internet Security 2007

Avira AntiVir Personal Premium (v7) -- このツールはマスターブートレコードをdefaultの設定ではスキャンしないので、それを可能にしなければならない。さもなければ、このツールは何も通知してこない、このセクターをスキャンしないのだから。

以下の二つのツールはキチンと通知してくる。そしてWindowsXP上ではウィルスをクリーンにする。しかし、これらのツールは感染が発見された後、Windows Vistaベースのシステムの感染していないシステム領域をズタズタにする。これはVistaが「成功裏」にクリーニングされた後に、もはや起動しないことを意味している。そこでVistaは修復されなければならない(例えば、インストレーションDVDからブートしシステムの修復オプションを選択する)。

Symantec Norton 360

Panda Internet Security 2008 (v12) -- ユーザは管理者権限でこのツールを起動する、あるいは、User Account Control (UAC)を無効にする必要がある。さもなければPandaはディスク上のウィルスをスキャンできない。そこで、たとえ感染している状態の場合でさえ、システムはクリーンであると報告してくる。

残りの一つ、Microsoft OneCare 1.6はディスク上のブートウィルスをスキャンすることが出来ない(XP、Vista共に)。このためユーザはシステムが感染していることの通知を得ることができない。もちろん何も発見しないし、何も削除しない。

独立行政法人 情報処理推進機構 (2007/09/21)

Lhaplus Version 1.54 以前において、ARJ 形式のアーカイブを展開するときにバッファ・オーバーフロー発生の可能性。

「Lhaplus」におけるセキュリティ上の弱点(脆弱性)の注意喚起について

Lhaplus製作者からの情報

Kaspersky : Analyst's Diary (2007/09/14)

月の半ばは我々の小論の時期である。夏の最終月、我々にもたらされた物を見てみよう。 1. 銀行をターゲットにした貪欲なトロイの木馬

夏の終りに現れた新しいトロイがこのカテゴリを奪取した。Trojan-Spy.Win32.Banker.cjiは直ちに44の異なった銀行システムのオンラインクライアントを追跡する。 2. eペイメント(電子決済)システムをターゲットにした貪欲なトロイの木馬

Trojan-Spy.Win32.Banker.dfjが同時に三つの異なった電子決済システムに照準を合わせた後、8月のこのタイトルを獲得した。 3. プラスチックカードをターゲットにした貪欲なトロイの木馬

8月のこの賞の受賞者はTrojan-Spy.Win32Banbra.hpの変種の一つである。このトロイは7月にこのタイトルを取得したブラジルからの物である。悪意あるプログラムは三つの異なったプラスチックカードのクライアントを標的にしているだけでなく、多くのブラジルの銀行のクライアントを追跡もしている。 4. 最高位ステルスプログラム

夏の終わりの月のこのカテゴリのリーダーは、Backdoor.Win32.Hupigon.rcであった。様々な種類の異なったパッカー(【訳注】EXEファイルのサイズを削減したり(ファイル圧縮) クラックを難しくする為にコード部分を暗号化するソフトウェアの総称)によって9回以上パックされていた。 5. 最も小さな悪意あるプログラム

8月、このタイトルはチッぽけなTrojan.BAT.Deltree.sに行った。馬鹿にするな。 この16バイトのプログラムはパンチがきいていて、Cドライブのディレクトリの全てを破壊することができる。 6. 最も巨大な悪意あるプログラム

8月の肥大な悪意あるプログラムは、Trojan.Win32.VB.aqyの変種の一つである。この丸々と太ったプログラムの重量は237MBでスクリーンセーバーを装って拡散する。 7. 最も悪意あるプログラム

8月のこのタイトルの勝者は、Backdoor.Win32.IrcBot.aeoである。これはRAM中やドライブ上でそれらを破壊することによってPCのセキュリティシステムに対処する。 8. E-Mailトラフィックに最も汎用された悪意あるプログラム

E-Mailトラフィック中に最も汎用された悪意あるプログラムは、古く良く知られているEmail-Worm.Win32.NetSky.qであった。これは夏の最後の月のE-Mailトラフィックの21%を占めた。 9. 最も汎用されたトロイの木馬ファミリー

8月のこのタイトルはTrojan-Spy.Win32.Bankerである。この月、目覚しい736の亜種を達成した。 10. 最も汎用されたウィルス/ワーム ファミリー

このカテゴリのリーダーはこの月の間、合計29の亜種を検出したワームのBagleファミリーである。 AOL、Kasperskyと離別

WashingtonPost : Security Fix (2007/09/10)

Kasperskyから提供されているフリーの"Active Virus Shield"アンチウィルスを利用している多くのAOLユーザは、そのソフトウェアのアップデートがダウンロードされなくなったことに不平を言っている。AOLは最近Kasperskyとの提携を解除した。そして今、McAfeeアンチウィルスを提供している。

AOLは新たにMcAfeeを提供することの詳細について、そのサイト上に情報を掲げてはいるが、AOLは前もってこの変更があるという如何なる種類の先行警告も与えていない。AOLのスポークスマンは、AOLはフリーのKasperskyの新規ライセンスをもはや提供することはないが、Kasperskyのライセンスに残存期間のある顧客がKasperskyのアップデートの受信を停止させられなければならない理由はない、と発言している。

喩えそうであるにせよ、若干のAOLウィルス シールド ユーザは、彼らがプログラムを最新の状態に保持するためのウィルス定義ファイルをもはやダウンロードできないことを通知している。これらのユーザのライセンス(一年毎に更新)に残存期間があったとすれば、そこには多くのユーザにアップデートの再可能を支援するための大変容易な改善があるように思われる。

あるいは、AOLユーザはKasperskyを削除できる。お金を払いKasperskyの完全版にアップデート出来る。また、Kasperskyをアンインストールし提供されているMcAfeeにすることも出来る。

無料のアンチウィルスを選択するというオプションもある。

無料のアンチウィルスとして、Antivir Personal Edition Classic, AVAST Home Edition, BitDefender Free, Clamwin Free, Grisoft's AVG Freeがある。 MySpaceとPhotobucket上で提供されているトロイ付きバナー広告

WashingtonPost : Security Fix (2007/09/09)

ユーザのコンピュータを改竄するトロイの木馬を含む幾つかのバナー広告が過去数週間に渡り幾つかの高速転送Webサイト(MySpace.com、Photobucket.comを含む)上で稼動していることをSecurity Fixは学んだ。

Webセキュリティーの会社であるScanSafeは、8月8日最初に汚染されたバナー広告に気が付いた。そして次の三週間で数百万の有害な広告が稼動していると見積もられると発言している。この広告を含む他のサイトとしては、Bebo.com, TheSun.co.uk, UltimateGuitar.comが含まれるとScanSafeは公式に発言している。これらのサイトの一つにでもアクセスしたことのある全ての者で、Microsoftの最新のセキュリティアップデートが提供されていないIEのあるバージョンで、この広告をブラウズした彼らのマシンは感染されていることになる。

これは悪意あるソフトウェアがバナー広告を利用した最初ではない。約一年前、私はスパイウェアを百万以上のMySpace.comユーザのマシンにインストールした類似のバナー広告攻撃について記した。この最新の攻撃は最後のものではない。バナー広告をハックすることはマルウェアを拡散する非常に有効な方法である。何故なら、それは多くの人が信頼しているサイト上で稼動しているのだから。

疑いのあるバナー広告はRightMedia(最近Yahoo!に買収された)と呼ばれる会社によって稼動されている広告ネットワークエクスチェンジにトレースバックされた。この広告はサードパーティーの広告サーバからRightMediaの広告サーバに配信され続けている。これらのサードパーティーサーバは不可視の"iFrame"をロードするためにMacromedia Flashファイルを使用する幾つかの悪意ある広告(彼らはこの広告をローテーションしている)を含んでいる(他のWebサイトから現在のWebサイトへコンテンツを挿入するために使用する)。

悪意ある"iFrame"は順番に一般的なトロイの木馬をインストールするため、MicrosoftのIEのフロー(Microsoftが二月にパッチした物の一つ)中のセキュリティホールの存在を停止するためのコードを破壊する。

RightMediaのスポークスマンは、この広告は同定され、彼らのエクスチェンジから締め出したと発言した。「しかしながら、我々はNet上の他の場所で発生することは判断できない。我々は我々の防御ツールを改善することを継続する。そして消費者と提供者から、この能力を遠ざける方法を発見することを約束する。」

RightMediaは、このプロセスを彼らのブログで、潜在的に有害なバナー広告を削除用の場所に置いたと説明している。この会社の"MediaGuard"システムは、そのサーバに各広告をアップロードするために稼動している。その時、その広告が悪意あるコードを含んでいるか否か決定するために連続的に10のテストが行われる。「これらのテストの幾つかはアメリカ以外の偽装ユーザに対応するためインターナショナルなプロキシサーバを通して稼動している。悪意ある能力が僅かでも検出されたならば、この製作者にはフラグが立てられ、広告主は公開される。」

しかし、ScanSafeによれば、有害な広告中に挿入される攻撃用コードは、通常のWebサイトに提供される彼らの広告とRightMediaのスキャンサーバの間の相違を認識するようデザインされている。もしその訪問者がRightMediaであったならば、悪意あるコードはその広告に提供されないだろうと、ScanSafeの製品戦略副部長(vice president of product strategy)Dan Nadirは発言している。

Firefoxのアドオンである"noscript"のようなツールは、ユーザがあるWebサイトを訪問したとき、FlashやJavaScriptのような強力なプログラミング言語の自動起動のブロックをユーザに支援する。しかしながら、訪問者が以前そのサイトを信頼できるサイトとして永久に"noscript"に指示している場合は、この種の攻撃を防ぐ能力は殆どない。

このことから持ち帰り出来る他のキーは、Windowsユーザは最新のセキュリティパッチ(とりわけMicrosoftによって提供されるIEと他の重要なシステムコンポーネントの穴を埋めるもの)でシステムをアップデートし続ける事の重要性である。 シャボンを見たか? Skype ワームかもしれない。

F-Secure Weblog : News from the Lab (2007/09/10)

Skype ワームが流行っている。これはSkypeのインスタントメッセージ機能(Skype チャット)経由で拡散している。ユーザは、彼らの友人から以下のような無害に見えるリンクの付いた英語のメッセージを受け取る。

-

http://www.myimagespace.net/erotic-gallerys/[removed]/dsc027.jpg

http://www.fakme.org/erotic-gallerys/[removed]/dsc027.jpg

SONY : 情報 (2007/09/07)

先般来、F-Secureによって指摘されていたSONYのUSBメモリのドライバにルートキット類似の隠蔽テクノロジが利用されている問題について、SONYより公式の発表がありました。

指紋認証機能つきポケットビット付属ソフトウェアの脆弱性についてのお知らせとお願い 対象製品は、

-

日本 ; 指紋認証機能つきポケットビット USM128F、USM512FL

外国 ; MicroVault USM-F

Kaspersky : Analyst's Diary (2007/09/04)

数日前、我々は興味ある一連のスパムを受信し始めた。ココに三通のスパムのヘッダーの断片がある

-

Sample 'a'

Real date: Mon, 3 Sep 2007 21:39:36 +0300

Fake date: Mon, 34 Aug 2007 13:39:47 -0500

Sample 'b'

Real date: Tue, 4 Sep 2007 08:36:52 +0300

Fake date: Tue, 35 Aug 2007 13:36:53 +0800

Real date: Tue, 4 Sep 2007 08:50:38 +0300

Fake date:Tue, 35 Aug 2007 00:50:51 -0500

我々は多くの不正な日付のスパムを見てきたが、これは特に興味深い。なぜなら、この不正な日付は全てスパム用ソフトウェアのバグに起因するように思える。これは我々にこの特定のスパマー(もしくはバグのあるスパム用ソフトウェアの使用者)が何を送信しているのかを理解させた。

最初のE-Mailと思える物がここにある。

Kaspersky : Analyst's Diary (2007/08/31)

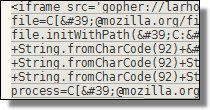

我々は最近興味ある疑わしいWebページに行き当たった。もちろん、このHTMLページはトロイの木馬にリンクしている悪意あるコードを含んでいる。このWebページには無害なページの内部に別個のHTMLページがあった。このコードの製作者はHTML標準に従わず、追加の<html></html>コンテナを実装している。

驚いたことに、ブラウザ(我々は、Internet Explorer, Firefox, Operaでチェックした)はこのようなページのプロセスに何等問題を示さなかった。一体誰が悪意あるユーザが標準を守ると思っているのだろうか?

しかしながら、これは主たる問題ではない。我々が興味を持ったのは悪意あるユーザがWebページに統合しているスクリプトである。もちろん、このスクリプトは出来うる限る解析困難なようにデザインされている。これはJavaScriptを解りにくくするテクニックである。

このスクリプトそれ自身は凡そこのようである:

![]()

結果として、そのコードが僅かでも修正されたならば、発生する結果は完全に異なる。そして完全に無意味な物になる。これは我々が最初に企てたことで発生したことである。これはJavaScript関数のボディーを修正することに対するある種の防衛メカニズムである。我々は今迄にこのような物を見たことはない。大変洗練されている。

しかしながら、単にこの関数の外部から同じ文字列を取得することで、キー文字列に含まれなければならない変数q2854da60をその結果に割り当てることによって、この全てを回避することは可能である。

あなたがこれを実行するアナリストであり、暗号化されたコード内部からこのスクリプトを取得することを試みようとしているのであれば、次の段階であなたはスクリプトの隠蔽されているコンテンツを取得するために、正確に細工されたページを開いた時、ブラウザがフリーズすることを見出すだろう。私はココで求められてもない意見を述べるなら、これがあなたのコンピュータが感染させられた瞬間であると言うことを指摘しておく。アナリストが<textarea></textarea>タグ内部に使用した構文は、ユーザのマシンに感染するだけでなくテキストエリアにそれを表示させることによって悪意の総量のコードを取得しようとするアナリストのコンピュータにも感染するように細工されていた。その構文はこのようなものである:

![]()

この例は、ウィルス製作者が一般ユーザを保護使用とするアンチウィルス専門家とどのように戦っているかという方法を非常に明瞭に示している。そして、もしもウィルス アナリストが、ほんのチョッとした失敗をしたならば、彼らのマシンは感染させられる。これは私がこの仕事が大好きな理由の一つでもある。なぜなら、それは何等エラーが存在していないことを私に教えてくれるのだから。 Sony USB ルートキット vs Sony ミュージック ルートキット

F-Secure Weblog : News from the Lab (2007/08/29)

月曜日の投稿は、SonyのMicroVault USM-F指紋読み取りソフトの我々の調査を顕にした。Sonyのソフトウェアはルートキット技術を使用して隠蔽したフォルダを作成しドライバをインストールする。

使用されている技術が類似なので、このケースはSony BMG XCP DRM(音楽ルートキット)の場合同様悪なのではないか? という疑問を呼び起こした。

一言で言えば、XCP DRMの場合のような悪ではない。何故か?

ユーザはそのCDに含まれているソフトウェアをインストールしていることを理解している。そして、ソフトウェアをアンインストールする標準的方法が存在している。

指紋認証ドライバはXCP DRMフォルダが行ったように「深く」そのフォルダを隠蔽していない。MicroVaultソフトウェアは(幾つかの)リアルタイム アンチウィルス スキャナから効果的な程にはマルウェアを隠蔽しないだろう。

MicroVaultソフトウェアはプロセスとレジストリキーを隠蔽しないが、XCP DRMは行った。 XCPの場合より隠蔽されたディレクトリから実行ファイルを稼動するのはより困難でもある。しかしながら実行されうる。

最後に、使用する場合があるかのようだ:

クローキングは改竄から指紋認証を保護するために最も汎用される。Sonyはユーザ自身のデータを保護しようとしている。DRMの場合、Sonyは購入したCDの音楽にアクセスすることから、あなた(ユーザ)を制限しようとした。今回の場合は、彼らの意図は消費者にとってより有益であった。

しかしながら、この新たなルートキット(これは未だにsony.netからダウンロードできる)はマルウェアの製作者があらゆるフォルダを隠蔽するために使用することが出来る。我々は我々の公開する記事の中でこの件に関する詳細を語ることを望まない。しかし、昨日McAfeeの我々の友人がブログした今、我々は秘密は漏れると仮定している。もし、あなたが単純にパッケージから、そしてそれはマルウェアを含んでいるものから、ある実行ファイルを抽出したいのであれば、疑いなく、そのマルウェアのフォルダに隠れている。

我々は未だにSony Internationalからあらゆる種類の応答を受け取っていない。しかしながら、Sonyスウェーデンは実際にルートキットが彼らのソフトウェアの一部であると言うことを公開したIDG Storyで確認している。

【UPDATE】

Sony is awake、と題する投稿がなされています。

F-Secure Weblog : News from the Lab (2007/08/27)

生体認証には存在、BioShock(ゲーム)には存在しない。 仮説 :

-

街の商店街を訪れ商品を購入するため眺めていたとする。あなたはお気に入りのアーティストの新しいCDを購入し、そして衝動的に或るブランドの新しいカッコいいUSBスティック(USBメモリ)を購入する。家に帰り、ラップトップのCDドライブに買ってきたCDを挿入する。そうすると、幾つかのソフトウェアのインストールを促される。あなたはそれを実行する。その音楽を聴いている間にUSBスティックのパッケージを開く。そして、新しいオモチャの実験を開始する。このUSBスティックは指紋認証読み取り機能を持っているので、このソフトウェアも同様にインストールする。

推測されることは何か? あなたはラップトップに一つではなく二つの異なったルートキット類似のソフトウェアをインストールしたかもしれない。

常連の読者の多くは、2005年のあの余りにも有名なSony BMG XCP DRM ルートキットの失敗を思い出すだろう。その時代、ルートキット付きマルウェアはそれほど汎用されていなかったが、あれ以来、多くのマルウェア ファミリーがルーキット隠蔽技術を適用した。判然としないが、「ルートキットの隆盛」がSony BMGのケースの公開無しに、これ程の強度で発生したのだろうか? いずれにしても、ルートキットとは何であるかということを、あの当時より遥かに多くの人達が認識している。

このルートキット類似の挙動付きUSBスティックはSony BMGの場合と極めて強い関連がある。事の初め、ルートキット隠蔽は商用ソフトに故意に使用された悪意という、これとは別の場合であった。我々が注文したUSBスティックは或る会社(Sony Corpolation)の物であった。

常連の読者の多くは、2005年のあの余りにも有名なSony BMG XCP DRM ルートキットの失敗を思い出すだろう。その時代、ルートキット付きマルウェアはそれほど汎用されていなかったが、あれ以来、多くのマルウェア ファミリーがルーキット隠蔽技術を適用した。判然としないが、「ルートキットの隆盛」がSony BMGのケースの公開無しに、これ程の強度で発生したのだろうか? いずれにしても、ルートキットとは何であるかということを、あの当時より遥かに多くの人達が認識している。

このルートキット類似の挙動付きUSBスティックはSony BMGの場合と極めて強い関連がある。事の初め、ルートキット隠蔽は商用ソフトに故意に使用された悪意という、これとは別の場合であった。我々が注文したUSBスティックは或る会社(Sony Corpolation)の物であった。

USBスティック付属のSony MicroVault USM-F 指紋読み取りソフトは、C:\Windows の下の隠しディレクトリにドライバをインストールする。そのWindowsディレクトリ中のファイルとサブディレクトリは列挙化されているので、その内部のディレクトリとファイルはWindows APIを通しても見ることが出来ない。ディレクトリの名前を知りたいのであれば、例えばコマンドプロンプトを使用して隠蔽ディレクトリに入ることは可能である。そして新たな隠しファイルを作成することも可能である。そこには、このディレクトリからそのファイルを起動する方法も存在する。アンチウィルスソフトに搭載されている技術に応じてではあるが、このディレクトリ中のファイルはSony BMG DRMの場合同様に、アンチウィルススキャナからも隠蔽される。このことはマルウェアがその隠れ場所として、この隠蔽されたディレクトリを使用することを可能にする。

USBスティックに同梱されているソフトウェアに更に情報を付け加えれば、我々がSony(www.sony.net/Products/Media/Microvault/)から、利用可能な最新バージョンのソフトウェアをテストした。このバージョンも同一の隠蔽機能を含んでいた。

USBスティック付属のSony MicroVault USM-F 指紋読み取りソフトは、C:\Windows の下の隠しディレクトリにドライバをインストールする。そのWindowsディレクトリ中のファイルとサブディレクトリは列挙化されているので、その内部のディレクトリとファイルはWindows APIを通しても見ることが出来ない。ディレクトリの名前を知りたいのであれば、例えばコマンドプロンプトを使用して隠蔽ディレクトリに入ることは可能である。そして新たな隠しファイルを作成することも可能である。そこには、このディレクトリからそのファイルを起動する方法も存在する。アンチウィルスソフトに搭載されている技術に応じてではあるが、このディレクトリ中のファイルはSony BMG DRMの場合同様に、アンチウィルススキャナからも隠蔽される。このことはマルウェアがその隠れ場所として、この隠蔽されたディレクトリを使用することを可能にする。

USBスティックに同梱されているソフトウェアに更に情報を付け加えれば、我々がSony(www.sony.net/Products/Media/Microvault/)から、利用可能な最新バージョンのソフトウェアをテストした。このバージョンも同一の隠蔽機能を含んでいた。

MicroVaultソフトウェアは改竄とバイパスからこの指紋認証を何らかの方法で保護するためにこのフォルダを隠蔽したということが我々の所信である。我々が安全認証について述べているので、ユーザの指紋がディスク上の全ユーザーに書き込み権限のある、誰でも修正できるファイルであることは出来ないということは明らかである。しかしながら、我々はルートキットのような隠蔽技術は、そこに至る正しい方法ではないと感じている。Sony BMGの場合同様、もちろん我々はこのケースを公開する前にSonyにコンタクトした。しかし、これまで彼らからなんの応答も受け取っていない。

MicroVaultソフトウェアは改竄とバイパスからこの指紋認証を何らかの方法で保護するためにこのフォルダを隠蔽したということが我々の所信である。我々が安全認証について述べているので、ユーザの指紋がディスク上の全ユーザーに書き込み権限のある、誰でも修正できるファイルであることは出来ないということは明らかである。しかしながら、我々はルートキットのような隠蔽技術は、そこに至る正しい方法ではないと感じている。Sony BMGの場合同様、もちろん我々はこのケースを公開する前にSonyにコンタクトした。しかし、これまで彼らからなんの応答も受け取っていない。

この指紋認証付きMicroVaultは以前の商品であり、もはや製造されていないかもしれないということに注意すべきである。少なくとも、ヘルシンキにおいて我々はこのタイプの読み取り機能に幾つかのトラブルを発見した。それであるにも拘らず、我々はそれらが販売されていることを発見した

[注意]

この指紋認証付きMicroVaultは以前の商品であり、もはや製造されていないかもしれないということに注意すべきである。少なくとも、ヘルシンキにおいて我々はこのタイプの読み取り機能に幾つかのトラブルを発見した。それであるにも拘らず、我々はそれらが販売されていることを発見した

[注意]週末、BioShockゲーム(バイオショック)のPC版にルートキットと疑われる物があるというニュースが流れた。このニュースは調査され、真実ではなかった。しかし、明らかにBioShockはSonyによって作られた著作権保護プログラムを使用しているので、そこには初期化に当たり煩わしいアクションが存在している。 Skypeのダウンは今月のWindows Updateが引き金になっていたか?

WashingtonPost : Security Fix (2007/08/20)

インターネット電話プロバイダSkypeは、本日先週二日間機能停止に追い込まれたのは、少なくとも先週リリースされたMicrosoftのセキュリティパッチが関与しているとする非難の一部を公開した。

この状況説明に関する最新の更新において、SkypeのVillu Arakは「この混乱は、WindowsUpdateによって恒例のパッチのセットを受信した後に再起動するという、非常に短いタイムフレーム中に全世界にまたがる我々のユーザのコンピュータの膨大な再スタートによって引き金が引かれた。膨大な数に上る再スタートはSkypeネットワークリソースに影響を与えた。これはログイン要求の洪水を引き起こした、そして、これがP2Pネットワークの欠乏と結合し、深刻な影響の連鎖を促した」

機能停止中の早期、オブザーバーの中にはこのネットワークの原動力であるソフトウェア中の脆弱性を、最近説明されているDoS攻撃のターゲットにされたと推測した者もいた。Skypeは、この停止はソフトウェアの不具合に関連し、攻撃された結果ではないと明確に応答している。 Skypeのオフィシャルは再起動で促されたログインの洪水が、ネットワークの使用において予測できない急増を処理しようとするシステムコンポーネント中の、今まで明らかになっていないソフトウェアのバグ注目していると発言している。

Microsoftのスポークスマンは、先週リリースされたパッチ(少なくともそのソフトウェア中の14の脆弱性を修正している)は至極普段通りの物と発言している。

「Windows Updateはソフトウェアのアップデート(先週のアップデートを含む)を受け取るためにMicrosoftがユーザに用意している恒常的サービスである。そして、これは特異な物ではない」と「Skypeのブログに示唆されているように、今回の彼らの崩壊は彼らのソフトウェアのバグによって発生した」とMicrosoftのスポークスマンは発言している。

【訳注】

WindowsUpdateした後、再起動が要求されるのは至極普通のことなのだが・・・。Skypeの説明も納得いかない。しかし、COMODOも今月のWindowsUpdateでトラぶっており、チョッと気になっています。 日本のフリーの解凍ソフト LHAZ にゼロデイ攻撃

McAfee Avert Labs Blog (2007/08/17)

日本のアプリケーションが別の脆弱性をターゲットにされていることが本日発見された。今回は、LHAZ v1.33(フリーの解凍ソフト)がターゲットにされた。悪意ある工作をされたZIPファイルを、このツールで解凍すると未知の脆弱性を突かれ、BackDoor-CKB(トロイの木馬)に侵入される。

二ヶ月前、我々はLHAのフリーの解凍ツールLhaca(このツールは日本では非常にポピュラーである)の脆弱性に対する攻撃を公開した。

これらのツールが商用ツール同等に幅広く使われていない間は、そのようなフリーツールを攻撃する価値はないものと、使用しても安全であると認識されていた。Exploit-LHAZ.aは当にソフトウェア(WindowsやMacOS、英語版や各国語版、無料やオープンソースや商用)が同じセキュリティの脅威を受けるという注意喚起である。

Exploit-LHAZ.aに関する更なる詳細情報は、http://vil.nai.com/vil/content/v_142976.htmを参照されたい。 8月のMicrosoftセキュリティパッチ、COMODOパーソナル ファイアーウォールに影響

Avast!フォーラム & COMODOフォーラム (2007/08/19)

AvastのフォーラムとCOMODOのフォーラムからの情報です。8月のMicrosoftのセキュリティパチがCOMODOパーソナル ファイアーウォールと競合し、SVCHOSTのポップアップを頻繁に発生させているようです。このSVCHOSTをプロセスエクスプローラで確認したところ、SVCHOSTを利用してインターネットアクセスしようとしている元のアプリケーションは、Win Auto-updateであったとされています。

これは、WindowsUpdateのインストールが不調なわけではなく、今回のアップデートでMicrosoftが暗号化シグネチャを変更したため(InternetExploreでさえ)、COMODOパーソナル ファイアーウォールがこれを「新しいソフトウェア」と認識するところから発生しているようです。

この問題はCOMODOがファイアーウォールの"WhiteList"を修正しない限り解決しないものと思われます。

COMODOも鋭意努力中のようですが、詳細なデータの入手を必要としているようで、解決にはもう暫く時間を要するかもしれません。 Botnet停止中

Kaspersky : Analyst's Diary (2007/08/17)

我々はとても小さなボットネットを監視ていた。それは最近まで凡そ8000のゾンビマシンを持っていた。ほんの数日前このボットネットは炸裂し大変高速に増殖することを開始した。この増殖は昨日の黄昏時(モスクワ時間の5時)に、ゾンビマシンの総数が凡そ14000に達すると共に停止した。

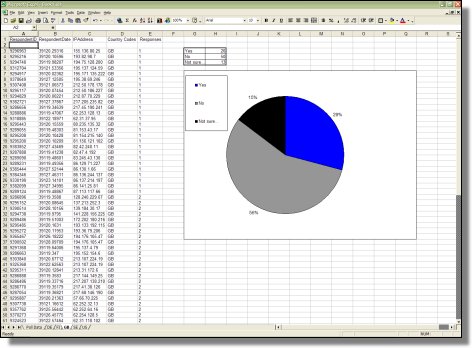

このネットワークの成長方法に興味を惹かれた。我々は若干の統計を集めた。以下のグラフに示す。

我々はこのボットネットがロシアのマシンをターゲットにしていることを見出した。ロシア連邦が夜の間、その成長がスローであることから、ロシアのマシンをターゲットにしているとする理由を説明できるだろう。

我々はこのボットネットがロシアのマシンをターゲットにしていることを見出した。ロシア連邦が夜の間、その成長がスローであることから、ロシアのマシンをターゲットにしているとする理由を説明できるだろう。我々は感染の拡散に使用されているトロイをTrojan-Downloader.Win32.Small.eheとして検出する。この検出は2007年7月30日付けで追加された。

我々はこのネットワークの十二分な監視を保持し続ける。そして、この感染の新たな増殖の開始についてポストするだろう。このブログを注視せよ。 走れ、Skypeが倒れた

F-Secure Weblog : News from the Lab (2007/08/17)

世界中のSkypeネットワークの殆どが、現時点で一日中ダウンしている。そして、未だ復旧していない(【訳注】Skypeによると、日本時間17日20時時点で、一部でサービスへのアクセスが可能になっている)。

Skypeの公式見解では、この問題は「ユーザ自身のSkypeクライアントと残りのSkypeネットワークとの間の相互作用を制御するSkypeネットワークソフトウェア中のアルゴリズムの欠乏」によって発生したとされる。我々が持っているSkypeとの内部接触で、この問題はDDoS攻撃や他の類似の攻撃ではないと発言している。

DoS攻撃デマの原因 : Skypeの主たる開発ユニットはエストニアに存在する。エストニアのインフラ基盤は今年初めに膨大なDoS攻撃のターゲットにされた。これは、まさに数時間前securitylab.ruにおいて現実に何が起こっているのかということに関して作成された多くの噂話の投稿と、Skypeサーバソフトウェアに対する新たなDoS攻撃ということを結びつけた。

DoS攻撃デマの原因 : Skypeの主たる開発ユニットはエストニアに存在する。エストニアのインフラ基盤は今年初めに膨大なDoS攻撃のターゲットにされた。これは、まさに数時間前securitylab.ruにおいて現実に何が起こっているのかということに関して作成された多くの噂話の投稿と、Skypeサーバソフトウェアに対する新たなDoS攻撃ということを結びつけた。

この脆弱性はいたって単純である。Skypeクライアントソフトに膨大な量の呼び出しが発生した。それが接続しているサーバがフリーズした。そして、他のサーバへの再接続が発生した。

Yahoo! メッセンジャのユーザへ

この脆弱性はいたって単純である。Skypeクライアントソフトに膨大な量の呼び出しが発生した。それが接続しているサーバがフリーズした。そして、他のサーバへの再接続が発生した。

Yahoo! メッセンジャのユーザへWashingtonPost : Security Fix (2007/08/16)

友人や家族とビデオ チャット オンラインするためにYahoo!メッセンジャを使用している人々は、見知らぬ人からのチャットへの入室招待に対し特別に慎重でなければならない。レポートはYahoo!メッセンジャのソフトウェアに今まで知られていないセキュリティホールが存在することを示唆している。このセキュリティホールを利用して、アタッカーはビデオチャットへの招待を受け入れるように受け手を説得することによって、悪意あるソフトウェアをインストールすることが出来る。

この警告はアンチウィルスメーカのMcAfeeによってなされた。McAfeeは中国のセキュリティフォーラム上でこの問題についての論議を読んだ後、このフローの存在を確認したと発言している。この脆弱性は完全にパッチが充てられているとされるYahoo! メッセンジャ (version 8.1.0.413)中にも存在する。 【訳注】

Yahoo!メッセンジャは英語版と日本語版のバージョンが異なっているようです。現時点でのWindows版Yahoo!メッセンジャ日本語最新版のバージョンは 7.0.1.0 です。本件に関するYahoo! Japanからの発表は未だありません。 Zhelatinギャングが戦術を変更した

F-Secure Weblog : News from the Lab (2007/08/15)

ココ数週間に渡り、我々は膨大な量のecard.exeスパム、インチキのグリーティングカードスパムの出現を見てきた。

このメッセージは添付ファイルを含んでいないが、あなたのマシンに一つのecard.exeのダウンロードを誘うWebサイトへのリンクを含んでいる。

昨晩以来、このメッセージが変更されている。あなたは未だに通常のグリーティングカードスパムを得られる。

しかし、あなたがリンクに従った時、そのWebサイトは"Microsoft Data Access"をあなたのコンピュータにインストールする必要のあることを告げてくる。都合の悪いことにフリーである。そのため、彼らはダウンロードに関し優位性を持っている。

しかし、あなたがリンクに従った時、そのWebサイトは"Microsoft Data Access"をあなたのコンピュータにインストールする必要のあることを告げてくる。都合の悪いことにフリーである。そのため、彼らはダウンロードに関し優位性を持っている。

もちろん、ダウンロードされたmsdataaccess.exeはプレゼントを継続する贈り物である。この厄介物を回避せよ。

もちろん、ダウンロードされたmsdataaccess.exeはプレゼントを継続する贈り物である。この厄介物を回避せよ。

常識的に、E-Mail中の勝手に送りつけられてくるリンクに従うことは誤った考えである。面白がって上述のURLを試してもいけない。例えば、あなたがバージョンアップされていないFirefoxやIEでこのページにアクセスすると、あなたのコンピュータに即座に感染するために、悪意ある脆弱性を突くコードを提供してくるだろう。現時点でOperaはターゲットにされていないようである。

常識的に、E-Mail中の勝手に送りつけられてくるリンクに従うことは誤った考えである。面白がって上述のURLを試してもいけない。例えば、あなたがバージョンアップされていないFirefoxやIEでこのページにアクセスすると、あなたのコンピュータに即座に感染するために、悪意ある脆弱性を突くコードを提供してくるだろう。現時点でOperaはターゲットにされていないようである。この操作は明らかに2007年1月にオリジナルである"Storm worm"を稼動させた同一ギャングの仕業である。

我々はこの最新の変種をEmail-Worm.Win32.Zhelatin.ggとして検出する。 Botnetの内部を覗いて見た

Kaspersky : Analyst's Diary (2007/08/15)

我々全てがこの世のありとあらゆる所に多くのボットネット(あるいは、ゾンビネットワーク)が存在することを知っている。カスペルスキーはボットネットを立ち上げるために使用される、もしくは極秘データを盗むために使用されるマルウェアを検出し破壊するだけでなく、新たなボットネットを捜索し、それらのライフサイクルの研究もしている。

本日、我々は悲しく、典型的な図式を確認した。凡そ8600のゾンビマシンを有する小さなボットネットが炸裂し非常に速く成長することを開始した。初期、このボットネットは一日当たり5-10の新しいコンピュータをゾンビにしていた。本日、このボットネットは2500の新たなゾンビマシンを捕獲した。平均的成長比率は、凡そ一秒当たり1ゾンビである。

多分、このボットネットのオーナーは感染させるページへのリンクをマスメールしている。明らかに、ボットネットを所有するサイバー犯罪者の視点からはむしろ成功である。 グリニッジ標準時14:30に開始したボットネット。

一時間後の同じボットネット。

一時間後の同じボットネット。

この一例が我々全てに思い出させることがある‐‐見知らぬ送信者からのE-Mailは開いてはならない、プレーンテキストでの閲覧だけを使用しなさい、そして盲目的にE-Mail中のリンクを決してクリックするな。

この一例が我々全てに思い出させることがある‐‐見知らぬ送信者からのE-Mailは開いてはならない、プレーンテキストでの閲覧だけを使用しなさい、そして盲目的にE-Mail中のリンクを決してクリックするな。多くのゾンビマシンのこのような成長は、ユーザが新たなE-Mailをチェックしている間は非常に用心深くならなければならないということを証明している。見知らぬ送信者からのメッセージを開くな、プレーンテキスト閲覧だけを使用しなさい、決してE-Mailメッセージに含まれるリンクに従ってはならない。 更なる進行中のボットネットの研究を来週また Trojan-Spy.Banker進化の次なる段階

Kaspersky : Analyst's Diary (2007/08/15)

最近、私はTrojan-Spy.Bankerに興味を抱いて研究している。このトロイは段階的攻撃を行い、私が今までに見てきた如何なる物とも異なっている。

まず、あるPCが若干のスパイ機能を有するTrojan-Downloaderに感染させられる。Trojan-Downloaderは二つのシステムファイル(kernel32.dllとwininet.dll)にパッチを充てることによってそれ自身をインストールする。

このトロイはユーザが訪問したURLを悪意あるWebサーバに転送する。このトロイがそのWebサーバに登録されているHTTPSを検出したならば、このサーバは或るファイルをダウンロードするように、このトロイに指示する。もちろんこのファイルは別のトロイである。この時点で、HTTPSトラフィック(最も注目に値するオンライン バンキング サイトのHTTPSトラフィック)を捕獲する。暫くして、このサーバがまた、他のファイルをダウンロードすることを、このトロイに指示する。そして、このファイルは生贄が使用している銀行と連絡を取る銀行専用のトロイであるだろう。

HTTPSトラフィック ロガーを使用することは、サイバー犯罪者が特定の銀行の専用銀行トロイを作成することを可能にする。要するに、この攻撃の洗練度は脅威に値する。この攻撃は最も効果的になるよう作成され、セキュリティ製品をバイパスする。私は我々が少なくとも来年までこの種の攻撃を確認しないことを希望するが、マルウェアの進化は現実的に予測出来ない。

これら新たな脅威との戦いに、かかわった全ての団体が挑戦していくだろう。 マルウェア小論 : 2007年7月分

Kaspersky : Analyst's Diary (2007/08/13)

初秋の時期に、我々は2007年盛夏に発見されたマルウェアを見つめる時間をとることにしよう。 1. 銀行をターゲットにした貪欲なトロイの木馬

夏ももはや半分以上過ぎ去った。盛夏7月、このカテゴリはTrojan-Spy.Win32.Banker.alvに輝いた。このトロイは現在33の銀行をターゲットにしている。 2. eペイメント(電子決済)システムをターゲットにした貪欲なトロイの木馬

このカテゴリの今月のウィナーはTrojan-PSW.Win32Steam.fである。現在、三つの異なった電子金融システムをターゲットにしている。 3. プラスチックカードをターゲットにした貪欲なトロイの木馬

Trojan-Spy.Win32Banbra.df(Brazilian Trojan)がこのカテゴリを奪取した。四つの異なったカードシステムをターゲットにしている。 4. 最高位ステルスプログラム

Trojan-Downloader.Win32.Delf.ainである。12回パックされている。 5. 最も小さな悪意あるプログラム

今月は14バイトのTrojan.BAT.Formatcuである。偶然先月のウィナーと同サイズである。小さなプログラムであるにも拘らず、このプログラムはC:ドライブ上の全てのデータを破壊することによって巨大なダメージを発生させる能力を持っている。 6. 最も巨大な悪意あるプログラム

7月の最重量チャンピオンは、Trojan.Win32.KillFiles.mbの変種で、743MBのディスクスペースを消費した。 7. 最も悪意あるプログラム

今月のこのカテゴリのリーダーはBackdoor.Win32.Aebot.eである。このプログラムはディスク上のファイル、RAM中の起動プロセス、レジストリの自動起動キーからアンチウィルス プロテクションを削除する。 8. E-Mailトラフィックに最も汎用された悪意あるプログラム

7月のこのカテゴリの勝者はEmail-Worm.Win32.Warezov.pkである。このプログラムは全ての悪意あるE-Mailトラフィックの約23%を占めていた。 9. 最も汎用されたトロイの木馬ファミリー

このカテゴリの今月の勝者はTrojan-Spy.Win32.Banloadファミリーである。今までに発見されていないこのファミリーの534の変種が7月に発生した。 10. 最も汎用されたウィルス/ワーム ファミリー

7月に最も汎用されたワーム ファミリーはE-MailワームWarezovであった。このファミリーの41の変種が検出された。 FDFスパム

F-Secure Weblog : News from the Lab (2007/08/10)

イメージスパム、PDFスパム、DOCスパム、XLSスパムの後、我々は今FDFスパムを発見している。

FDFは明らかにForms Data Formatの頭文字である。このファイルはAcrobatや他のPDFリーダーによって読まれる形式のファイルである。

FDFは明らかにForms Data Formatの頭文字である。このファイルはAcrobatや他のPDFリーダーによって読まれる形式のファイルである。ファイルの内容は驚く勿れスパムで充満されている。 Webメールをハイジャックする新たなツール

WashingtonPost : Security Fix (2007/08/02)

MySpace, Facebook, Yahoo!, Gmail, Hotmailのアカウントにワイアレス接続でログインすることは、かなり危険な状態になった。Black Hatハッカー カンファレンスの研究者が、それらのアカウントのハイジャックの自動化を支援する新たなツールのセットをデモンストレーションした。

立見席だけの部屋の聴衆の前で、このツールをデモンストレーションしたのはErrata Securityの最高責任者Robert Grahamである。彼は彼らのGmailアカウントに誰かがログインしようとしていないかとBlack Hatワイアレスネットワークをスキャンした。Grahamが攻撃ツール中のリンクをクリックし、生贄と同時に彼のログインが許可され、演壇の両側の巨大スクリーンに憐れな男のGmail受信箱の内容が表示された後、拍手が沸き起こった。

GmailやFacebookのようなWeb2.0サービスはユーザが彼らのアカウントにログインする時、ユーザが送信するユーザ名とパスワードを暗号化する。Web2.0サービスはCookieやチッポケなテキストファイルをユーザのコンピュータ上に置くことによってユーザを監視しているが、これらのCookieファイルは暗号化されていない。このことはワイアレスネットワーク上のネットワークトラフィックの流れをモニタしている者なら誰でも、これらのCookieファイルの一つを簡単にインターセプトすることが可能であることを意味している。このことは攻撃者が生贄としてログインすることを許可し、生贄のログイン情報の知識無しにそのアカウントを効果的にクローンすることを許可する。

Grahamの発言によると、生贄が後に彼らのパスワードを変更しても、あるいは彼らのアカウントのアクティブな署名を変更しても、この攻撃は動作する。しかしながら、攻撃者は生贄のパスワードを変更することは出来ない。これは上述したサービスの全てが新しいパスワードに変更する前に現在のパスワードを再入力することをユーザに強制しているからである。

公共のWi-Fi(【訳注】無線LANの標準規格[IEEE 802.11a/IEEE 802.11bのこと)ネットワーク越しに彼らのアカウントにログインすることを望むGmailユーザは、Googleのサーバと利用しているブラウザ間の全てのトラフィックを暗号化する機能の優位性を利用することによってこの攻撃を打ち負かすことが出来る。(これを実行するためには、ユーザ名とパスワードを提供する前に、ブラウザのURLフィールドにhttps://gmail.google.comと間違いなくタイプすることである)

WebサービスをハイジャックするためにCookieを盗むことは、暫くの間セキュリティ サークルにおいては良く理解された脅威になっていたが、今日のプレゼンテーションは、そのような攻撃が自動化できるということを示すことによって単に圧力を高めただけである。Errata Securityは"Hamster"と"Ferret"と呼ばれるそれらのツールを今日遅くフリーで彼らのWebサイトにアップする計画であると、Grahamは発言した。 bsaver.zip(Funny.zipの続報)

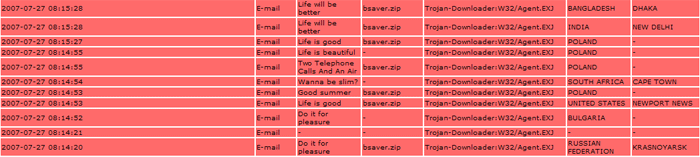

F-Secure Weblog : News from the Lab (2007/07/27)

Trojan-Downloader.Win32.Agent.brk(F-Secureの名称)の恐ろしく巨大な種蒔が継続していることは水曜日のWeblogに記述した。今、新たな発生がある。

今回の添付ファイルはbsaver.zipと名付けられている。

E-Mailのタイトルは様々に変えられている。我々が目撃した幾つかの例を掲げておく。

今回の添付ファイルはbsaver.zipと名付けられている。

E-Mailのタイトルは様々に変えられている。我々が目撃した幾つかの例を掲げておく。-

Sunrise in your life

Life will be better

Good summer

Do it for pleasure

Life is good

Wanna be slim?

Good summer, dude

Two Telephone Calls And An Air

Be like me!

To be slim

Paradice in bed

Funny.zip

F-Secure & Bleeping Computer (2007/07/25)

この記事はF-SecureのWeblogとBleeping Computerのデータを合成しています。

まず、F-SecureのWeblogから。

Trojan-Downloader.Win32.Agent.brk(F-Secureの名称)の恐ろしく巨大な種蒔が継続している。

送信されるE-Mailメッセージは、例によって添付ファイルfunny.zipを含んでいる。

送信されるE-Mailメッセージは、例によって添付ファイルfunny.zipを含んでいる。E-Mailのタイトルは様々に変えられているが、本質的に「詐欺的」の様相を呈している。

-

Action for pleasure

Life is good!

life is beautiful!

Double energy

Paradice in your bed

View this price

Return sunrise to your life!

You can be young again!

Paradice in your bed

この添付ファイルFunny.ZipをBleeping ComputerのharrywaldronがVirusTotalにアップして検証している。以下は2007年07月25日時点での結果。

-

Complete scanning result of "funny.zip", processed in VirusTotal at 07/25/2007 15:10:16 (CET).

[ file data ]

* name: funny.zip

* size: 19250

* md5.: e370545d893c2e35bf1b41be3bda45fe

* sha1: f456d384504b9f04faf9f552bbb46ed77ceaa2fd

[ scan result ]

AhnLab-V3 2007.7.25.0/20070725 found nothing

AntiVir 7.4.0.44/20070725 found nothing

Authentium 4.93.8/20070725 found nothing

Avast 4.7.997.0/20070725 found nothing

AVG 7.5.0.476/20070725 found nothing

BitDefender 7.2/20070725 found [Trojan.Downloader.Agent.YJF]

CAT-QuickHeal 9.00/20070724 found nothing

ClamAV 0.91/20070725 found [Trojan.Downloader-11827]

DrWeb 4.33/20070725 found [Trojan.MulDrop.7173]

eSafe 7.0.15.0/20070724 found nothing

eTrust-Vet 31.1.5004/20070725 found nothing

Ewido 4.0/20070725 found nothing

F-Prot 4.3.2.48/20070725 found [W32/Downldr2.ANWJ]

F-Secure 6.70.13030.0/20070725 found [Trojan-Downloader.Win32.Agent.brk]

FileAdvisor 1/20070725 found nothing

Fortinet 2.91.0.0/20070725 found nothing

Ikarus T3.1.1.8/20070725 found [Trojan-Downloader.Win32.Agent.brk]

Kaspersky 4.0.2.24/20070725 found [Trojan-Downloader.Win32.Agent.brk]

McAfee 5081/20070724 found nothing

Microsoft 1.2704/20070725 found nothing

NOD32v2 2418/20070725 found [Win32/TrojanDownloader.Agent.NPW]

Norman 5.80.02/20070725 found nothing

Panda 9.0.0.4/20070724 found nothing

Sophos 4.19.0/20070717 found nothing

Sunbelt 2.2.907.0/20070725 found nothing

Symantec 10/20070725 found [Trojan.Pandex]

TheHacker 6.1.7.152/20070723 found nothing

VBA32 3.12.2.1/20070724 found nothing

VirusBuster 4.3.26:9/20070724 found nothing

Webwasher-Gateway 6.0.1/20070725 found nothing

Kaspersky : Analyst's Diary (2007/07/23)

私は任天堂Wiiが最近公開されたFlash脆弱性をを持っているという事に関するシマンテック研究者のブログを読んだ。

その投稿の説明によれば、この脆弱性あるFlash機能を持つOperaによるということだった。私はWiiがとても奇妙にクラッシュすることを発見した。そして、この問題を再現することを決定した。なぜか?

その理由は、あなたのWii更新機能を使用し、AdobeのFlash playerバージョンチェッカーを利用したとき、それはバージョン7.0.70.0がインストールされていると告げてくることにある。

さて、我々がAdobeセキュリティブレチンに注目すると、このFLV脆弱性は7.0.69.0とそれ以前のバージョン中に存在するということが理解できる。

さらに周辺を見回すと、7.0.70.0はFLV脆弱性を修正したと言っている。

このWiiの7.0.70.0Flashプレイヤーのバージョンは、どのくらいかは分らないけれども他のプラットホームのバージョンより前の日付である。明らかに、このWiiの7.0.70.0は他のプラットフォームのそれと等しい物ではない。

AdobeのWebページに注目してもWiiには全く言及されていない。そこで、私はWiiの件が忘れ去られているのではないかと思う。もし存在していなかったのであれば、新しいビルドは間違いなく7.0.70.0では無く7.0.71.0と呼ばれているはずである。

現在Wii用のマルウェアは存在しないかもしれないけれども、WiiでWebをブラウズした時にDoSに対する脆弱性は未だに存在する。

私はAdobeがWii用のアップデートをリリースしたほうが良いということを唯一希望する。実際にはOperaもしくは任天堂の手の内にあるのかもしれないけれども。 Virus Descriptions 101

Kaspersky : Analyst's Diary (2007/07/18)

月曜日、我々はGpcode.ai(悪名高い押し売りトロイ)出現の最初のアナウンスを行っていた。

全てのメジャーなアンチウィルスベンダは今この危険なプログラムを認識している。新たなアイテムでGpcode.aiをカバーし詳細な説明を用意している。これは望ましいことである。

様々なベンダーからリリースされた情報を読むことは通常以上の興味や楽しみがあるのだが、私はアンチウィルスメーカーのしでかしたこと(潜在的危険性のある情報を顕にしないという努力を怠り、結局自分自身と他の人に害をなすことになったという事実によって)で腹を立てることになった。この業界は、どのように情報を公開すべきかという統一されたスタンダードを持っていない。

幾つかの事例を見てみよう。

シマンテックの説明はGpcodeがデータ交換に使用する或るサイトに関する情報を含んでいる。

シマンテックの説明はGpcodeがデータ交換に使用する或るサイトに関する情報を含んでいる。なぜ、完全なURLが示されていないのか? それには尤もな理由がある。アンチウィルスメーカーは悪意或るプログラムを含むかもしれない、あるいはコッソリ隠されているようなデータを含むかもしれないサイトへの完全なリンクを決して与えることはない。これが説明文中のリンクが一部分(リンクの削除部分の代替として[REMOVED]が使用されている)になっている理由である。

では、トレンドマイクロの説明を見てみよう。

トレンドマイクロのアナリストは完全なURLを公開していない。しかし、不幸にして彼らはリンクの或る部分を削除し、シマンテックは別の部分を削除した。

トレンドマイクロのアナリストは完全なURLを公開していない。しかし、不幸にして彼らはリンクの或る部分を削除し、シマンテックは別の部分を削除した。この二つの会社は、尤もな理由からこの情報を差し控えようとした。一緒に仕事していないことから、彼らはこの情報を公開してしまった。(【訳注】この二つのリンクを合成すると完全なURLを入手することが可能ですが、決してアクセスしないようにしてください)

偽り無く、地獄への道は甘い誘惑で舗装されている、単純な不注意、業界の幅広いスタンダードの欠乏によって発生する。

他の事例に注目すれば、我々は幾つかのアンチウィルスメーカーがある種のデータをマスクしていることを見るだろう。それ以外のことについては気にしなくてよい。

ここで再びトレンドマイクロを見てみよう。このトロイが生贄のマシンにドロップするGpcodeの”read_me.txt”のテキスト中で、このトロイの製作者のE-Mailアドレスと生贄のパーソナルコードは、%sと%dで置き換えられている。これは明らかに我々がGpcode.aiの説明をリリースした時、我々が実行したことである。

ここで再びトレンドマイクロを見てみよう。このトロイが生贄のマシンにドロップするGpcodeの”read_me.txt”のテキスト中で、このトロイの製作者のE-Mailアドレスと生贄のパーソナルコードは、%sと%dで置き換えられている。これは明らかに我々がGpcode.aiの説明をリリースした時、我々が実行したことである。

-

"To buy our software please contact us at: xxxxxxx@xxxxx.com and provide us your personal code -xxxxxxxxx."

さて、パンダソフトウェアは何を決定したのだろうか?

この会社の決定は大変重要なデータを削除していないだけでなく強調表示までしてある。

この会社の決定は大変重要なデータを削除していないだけでなく強調表示までしてある。

シマンテックは[MAIL ADDRESS]と[PERSONAL CODE]で代替してデータをマスクしているが、この情報の遥か下の方で犠牲者がコンタクトするための4つのE-Mailアドレスを公開している。

シマンテックは[MAIL ADDRESS]と[PERSONAL CODE]で代替してデータをマスクしているが、この情報の遥か下の方で犠牲者がコンタクトするための4つのE-Mailアドレスを公開している。言い換えれば、これは完全な失敗である。その最高の瞬間は上のスクリーンショット中でも示されている。シマンテックのアナリストはある理由から、RSAに関するWikipediaの記事へのリンクは潰されるべきであるという決定をしている。

この件に関してはノーコメント。 マルウェア小論 : 2007年6月分

Kaspersky : Analyst's Diary (2007/07/18)

中旬、それは我々の小論の時である。夏の初めの月に我々に何がもたらされたのか見てみよう。 1. 銀行をターゲットにした貪欲なトロイの木馬

このタイトルの6月のアワードは、Trojan-Spy.Win32.Small.czに輝いた。このトロイは84の金融組織をターゲットにする。先月の87よりチョッとだけ少ない。 2. eペイメント(電子決済)システムをターゲットにした貪欲なトロイの木馬

三つの異なった電子金融システムを追跡した結果、今月はBackdoor.Win32.VB.bckが勝者となった。 3. プラスチックカードをターゲットにした貪欲なトロイの木馬

このカテゴリの勝者は5月に続きTrojan-PSW.Win32.VB.kq に輝いた。このプログラムは貪欲なまでに改善されている。6月に入って検出された変種は、既に五つのカードシステムをターゲットにしている。先月の四つから増加している。 4. 最高位ステルスプログラム

このカテゴリの6月の勝者はBackdoor.Win32.Amutius.143である。様々な圧縮ソフトで8回パックされていた。 5. 最も小さな悪意あるプログラム

今月は14バイトのTrojan.BAT.DelTree.dが獲得した。この小さなプログラムはディスク上の全てのディレクトリを削除するという非常に強力で印象的効果を有している。 6. 最も巨大な悪意あるプログラム

今月の最もディスクスペースを取る悪意あるプログラムはTrojan-Spy.Win32Banbra.haで約30MBであった(先月のwhopperと比較すべきことは殆どない)。 7. 最も悪意あるプログラム

今月のこのカテゴリのリーダーはTrojan.Win32.AddUser.kである。このプログラムはディスクやRAMからアンチウィルス ソリューションとサービス群を削除する。そして、関連する全てのレジストリキーを削除する。 8. E-Mailトラフィックに最も汎用された悪意あるプログラム

このカテゴリの勝者はEmail-Worm.Win32.NetSky.qである。このプログラムは全ての悪意あるE-Mailトラフィックの16%以上を占めている。 9. 最も汎用されたトロイの木馬ファミリー

Trojan-Downloader.Win32.Agentが今月のこのカテゴリの勝者。6月には501個の変種が検出された。 10. 最も汎用されたウィルス/ワーム ファミリー

Zhelatinに努力の跡が見られた。6月、合計49の修正物がインターセプトされた。 大変多くのトロイの変種の存在は、ウィルス製作者が浜辺に行く兆候を見せていないことを示している。このことは、もちろん我々も同様であることを意味している。来月の中旬アップデートをこのブログに記述する。 Blackmailer - GpCodeの回帰

Kaspersky : Analyst's Diary (2007/07/16)

このブログの読者であればGpCodeの話は記憶に留めていると確信する。GpCodeとはRSAアルゴリズムを使用してユーザのデータを暗号化するものである。'Blackmailer'(サイトのAnalysis部の記事)は、詳細にこの悪意あるプログラムについて言及している。

あなた方の中には、最近のあらゆる類似のプログラムについてブログされていないことを訝る方もいるかもしれない。結局、我々が将来多くこのようなプログラムを見ることになるだろうということが'Blackmailer'に関する結論である。しかし、一年以上に渡る奇妙な一時休止が存在する。

我々のロシア以外のユーザの何人かは彼らのドキュメント、写真、アーカイブ等が役に立たないデータに変わった。そして、read_me.txtと名付けられたファイルが彼らのシステム上に現れたと我々に告げてきた時、先週末の我々の感情を想像できるだろう。悲しいことに、このファイルの内容は、あまりによく知られている。

-

Hello, your files are encrypted with RSA-4096 algorithm

(http://en.wikipedia.org/wiki/RSA).

-

こんにちは。君のファイルはRSA-4096アルゴリズムで暗号化されました。

(RSA-4096アルゴリズムに関してはhttp://en.wikipedia.org/wiki/RSAを参照してね)

-

私達のソフトウェアを使わずにこれらのファイルを復号化するには少なくとも数年かかると思うよ。君のココ3ヶ月のプライベート情報は収集されたよ。そして私達に送信されてます。

-

君のファイルを復号化するには、私達のソフトを買ってください。値段は300ドル。

-

私達のソフトを購入するには、xxxxxxx@xxxxx.comにメール送ってください。そしてパーソナルコード-xxxxxxxxxを私達に提供してね。間違いなく購入が完了したら、私達は君に復号化ツールを送ります。そして、君の個人情報は私達のシステムから削除されるでしょう。

-

もしも君が2007年7月15日までに私達にメールを送ってこなかったら、君の個人情報は共有されることになります。そして、君のデータ全てを失うことになるよ。

もちろん、我々はこのファイルを解析した。上述の文章にも記されているにも拘らず、RSA-4096の兆候は存在しない。興味を惹くことは、この汚い小さな作品(我々は、Virus.Win32.Gpcode.aiとして検出する)は大変限定的な寿命しかない。2007年7月10日から15日まで。なぜ? 我々は推測できるだけである。

Kaspersky Anti-Virus 6.0は積極的にこのトロイを検出する。Trojan-Genericとして一度、Invaderとして一度。

もちろん我々は暗号化されたユーザファイルの復号化ルーチンを我々のアンチウィルスのデータベースに追加するための仕事もしている。

もちろん我々は暗号化されたユーザファイルの復号化ルーチンを我々のアンチウィルスのデータベースに追加するための仕事もしている。一方で、我々はあなた方に思い出してもらいたい。もし、あなたがGpCodeや他のタイプの押し売りソフトの生贄になったならば、如何なる状況でも決して支払ってはならない。必ず、あなたのアンチウィルスプロバイダに連絡しなさい。そして、定期的にあなたのデータをバックアップしておきなさい。 アップル、QuickTime v7.2 をリリース

F-Secure Weblog : News from the Lab (2007/07/12)

Appleが昨日QuickTime v7.2をリリースした。このアップデートは8つの重要なセキュリティーアップデートを含んでいる。その中には、巧みに作られれた悪意あるH.264 movie/movie/.m4v/SMILファイルを閲覧したり、悪意あるWebサイトを訪問することで任意のコードを実行される恐れのあるセキュリティホールの修正も含まれている。更なる詳細はAppleのWebサイト参照。

QuickTimeのアップデートはMac OS、Windows共にApple's Software Downloadから利用可能である。iTuneやApple Software Updateをインストールしているのであれば、iTunes 7.3.1 と QuickTime 7.2 が含まれているものをインストールできる。QuickTimeだけをインストールしている場合は、多分アップルのネットワーク上からアップデートを手動でダウンロードする必要がある。

このアップデートは重要である。理由はMPack(【訳注】ソフトウエアのぜい弱性を悪用する有料の攻撃ツール)のような代物のためである。

MPackはPHPで記述されたマルウェアキットである。そして、恰も商用ソフトウェアのように販売されている。また、アップデート、サポート、購入することのできる追加モジュールも存在する。今のところ大変成功している。

このキットはWebサーバをハックするために改竄されたパスワードを使用し、IFrameを挿入する。そのようなIFrameの存在するWebページを閲覧した場合、MPackのPHPスクリプトは稼動され、あなたのコンピュータを汚染することを企てるだろう。このPHPスクリプトはOSとブラウザのバージョンを同定するように構成されている。IFrameはその詳細に応じて他のPHPスクリプトをリダイレクトする。これら様々なスクリプトはMPackの作者によって容易くアップデートされている。これが試みる脆弱性のリスト中にQuickTimeに関するものが一つ存在する。

QhickTimeの新たなアップデートは悪意ある作者に知られているQuickTimeのフローの幾つかを修正しているかもしれない。そして、これは新たな脆弱性に関して彼らに情報を与えるかもしれない。Apple iTuneそして、それゆえにQuickTimeは大変ポピュラーなアプリケーションである。全ての者が直ぐに最新版にアップデートしたならば、悪意ある者共の利用期間をより短くするだろう。OSにパッチを充てるのと同様にアプリケーションにもパッチを充てなさい。 セキュリティ アップデート 二つ

(2007/07/12)

Java

Sun Microsystems より、Java Runtime Environment (JRE) 6u2 がリリースされています。

ダウンロード、リリースノート等はコチラ参照してください。

最新版インストール後は、コントロールパネル>プログラムの追加と削除 より、以前のバージョンをアンインストールしてください。 Flash Player

Adobeより、FlashPlayerに脆弱性があることが報告され、セキュリティーアップデートがリリースされています。現在、Adobeの日本語サイトは脆弱性のあるバージョンのままです。最新バージョンは、9.0.47.0 (Win, Mac, Solaris)です。最新版はコチラよりダウンロードできます。 偽の警告E-Mail

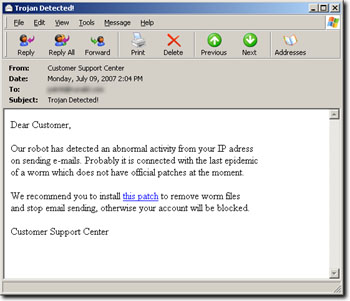

F-Secure Weblog : News from the Lab (2007/07/09)

グリーティングカードや7月4日(アメリカの独立記念日)を祝うことを装うE-Mailメッセージ中に悪意あるリンクを含めて送信していたギャングが、今彼らのE-Mailに新しく見えたり感じたりする物を加えた。現在彼らが送信しているE-Mailはマルウェア、トロイの木馬、スパイウェアに対するCustomer Support Centerからの警告に見えるかもしれない。このE-MailはあなたのIPアドレスに見られる異常な行動について話す。多分あなたが実行しなければならない全てのことはリンクをクリックすることである。そして、それを修正するためにファイルを起動することである。さもなければ、あなたのアカウントは妨害されるだろう。言うまでもなくダウンロードされたファイルには悪意が存在する。

また、このファイルはテキストハイパーリンクで彼ら自身を偽装しようとするために、DNS名でなくIPアドレスを利用してダウンロードされる。F-SecureアンチウィルスはこのダウンロードファイルをPacked.Win32.Tibs.abとして検出する。

Hotlan(トロイの木馬)はキャプチャ(capcha もしくは captcha)を攻略する。

また、このファイルはテキストハイパーリンクで彼ら自身を偽装しようとするために、DNS名でなくIPアドレスを利用してダウンロードされる。F-SecureアンチウィルスはこのダウンロードファイルをPacked.Win32.Tibs.abとして検出する。

Hotlan(トロイの木馬)はキャプチャ(capcha もしくは captcha)を攻略する。ZDNet : News > Security (2007/07/06)

HotmailとYahooメールのアカウントを通してスパムを送信する新たなトロイの木馬は汎用されているキャプチャシステムを侵害するかもしれないと、アンチウィルスメーカーは心配している。

キャプチャシステムは選択された英数字が通常使用され、文字認識ソフトウェアを混乱させるために設計された要素で歪められたグラフィックとして表示される。このアイデアは、人間だけがこれを読むことができ、一連の文字列を正確にタイプできることにあった。スパムボットや他のマルウェアは自動的にセットアップされたアカウントから進めなくなる。

新たな脅威は火曜日(7月3日)のBitDefender Labsによって浮き彫りにされ、Trojan.Spammer.HotLan.Aと命名された。 「このトロイの木馬は自動的に生成されたアカウントを使用する。そのスパマがキャプチャシステムをバイパスする方法を見出すことを示唆する」と、この会社は記事の中で発言している。

このトロイの全てのアクティブなコピーはアカウントにアクセスし、次にWebサイトから暗号化されたスパムE-Mailを引っ張り出し、それらを複号化し、他のWebサイトから取得したアドレスにそれらを送信する。とBitDefenderは続けている。

Viorel Canja(BitDefender's antivirus labsのヘッド)は、毎時この攻撃において作成される新しいアカウントはおよそ500ほどであると、そして、15,000以上のホットメールアカウントがすでに使用されたと発言している。

Yahooは直ちにコメントを求めるための接触ができなかった。

現在配布されているスパムメールはユーザを薬の広告サイトに導くことを試みている。一般的なスパマのテクニックはメール本文中に使用されると、BitDefenderは付け加えている。 【訳注】captcha(キャプチャ)

最新の偽アンチスパイウェア(VirusProtectPro)

最新の偽アンチスパイウェア(VirusProtectPro)BleepingComputer : News (2007/07/01)

スカムウェアの長大なシリーズの最新版としてVirusProtectProがリリースされた。VirusProtectProは、SpyLocked, SpyCrush, SpywareQuake等と同じメーカーによってリリースされた新規な偽のプログラムである。

このファミリーの以前のプログラム同様、VirusProtectProは、オーディオもしくはビデオコーデックであるといわれているが本物のトロイの木馬であるZlob(トロイの木馬)によってインストールされる。「コーデック」と呼ばれているセットアッププログラムを一旦稼動したなら、このプログラムはVirusProtectProをダウンロードしインストールするためのDLLを稼動する。次に、タスクバー上にセキュリティ警告を発生させる。

このファミリーの以前のプログラム同様、VirusProtectProは、オーディオもしくはビデオコーデックであるといわれているが本物のトロイの木馬であるZlob(トロイの木馬)によってインストールされる。「コーデック」と呼ばれているセットアッププログラムを一旦稼動したなら、このプログラムはVirusProtectProをダウンロードしインストールするためのDLLを稼動する。次に、タスクバー上にセキュリティ警告を発生させる。このソフトウェアに感染した場合のアドバイスては、決してこのソフトウェアを購入するなということである。

新たなトリックを持つ古いワーム

Kaspersky : Analyst's Diary (2007/07/02)

我々はBackdoor.Win32.IRCBotの新しいバージョンに関する多くの報告を確認した。このバックドアはMSN-Wormの機能を結合したスパイ能力を持つ非常に限定されたIRCBotである。

感染したマシンの地域性に対応して、このバックドアは様々な言語でメッセージを送信する。この機能は最近拡散しているAutoIT MSN-Worms(Backdoor.Win32.MSNMakerの変種によって最もダウンロードされている)に見られるものと類似である。この場合の面白い症状は、このバックドアが悪意あるファイルをURLに送信する代わりに"myalbum2007.zip"と呼ばれるZIPファイルを転送することを試みることである。

これは完全に新しいというものではない。例えば、2500年から発生しているIM-Worm.Win32.Sumomファミリーが同様であった。しかし、我々が最後にこのタイプの増殖ルーチンを確認して以来、かなりの時間が経過している。

これは完全に新しいというものではない。例えば、2500年から発生しているIM-Worm.Win32.Sumomファミリーが同様であった。しかし、我々が最後にこのタイプの増殖ルーチンを確認して以来、かなりの時間が経過している。増殖の夫々のタイプには優位な点と欠点とがある。多分、幾許かのサイバー犯罪者はWebサイトが含む悪意あるコードが、彼らのリンクよりずっと速く接続できなくなると考えている。URLの代わりにファイルを送送信することが、MSN-Wormsが拡散するための証明された方法になるかどうかを確認することは興味あることである。 偽のアドビShockwaveプレーヤーダウンロードページ

PC Magazine : Security Watch (2007/06/22)

情報が少し古いのですが・・・。 SANS Internet Storm Center はユーザにトロイの木馬を配布するインチキのアドビShockwaveプレーヤーダウンロードページの存在を通告している。 ISCが観測した攻撃は洗練された技術を何等使用していない。通常は存在する(そして、通常IFrameを通して)ところの自動的にダウンロードされるファイルは一つもない。ページ中の幾つかのJavaScriptは(【訳注】 : ユーザに様々な行動を許可しないために)右クリックを無効化しているけれども、これは純粋にソーシャルネットワーキングアタックである。訪れたユーザはShockwaveをダウンロードしていると信じ込まされる。彼らは破損したアイコンとShockwaveプレーヤのダウンロードリンクを表示するインチキのゲームサイトから誘導される。

Windows用の多くの製品で、ユーザは実行ファイル中のシグネチャに関して観察し無視しなければならないだろう。本物のShockwaveプレーヤには"Adobe Systems Incorporated"のデジタルサインが存在する。 【訳注】

以下はインチキのゲームサイトが誘導する「偽のアドビShockwaveプレーヤーダウンロードページ」の画像です。

Kaspersky : Analyst's Diary (2007/06/28)

本日早朝、我々は新たなWarezovダウンローダ付きの数多くのメールをインターセプトした。良いニュースとしては、このWarezovはEmail-Worm.Win32.Warezov.pkとして既に検出されることである。我々は二日前のデータベースのアップデートに加えている。

このメールに関して興味がもたれることは、通常の実行ファイル(この場合「access.exe」と呼ばれる)と一緒に、このメッセージが二、三のPDF添付ファイルを持つことである

このPDFは疑わしい金融取引を含んでいる。例が、ここにある:

あなたがこれらによって欺かれ、実行ファイルを稼動したならば、それはkitinjderunhadsun.comにコンタクトするだろう。そして、ココから他の実行ファイルをダウンロードする。この二つ目の"exe"は、ファイルサイズが91095バイトである。我々はこのファイルをEmail-Worm.Win32.Warezov.iqとして検出する。

我々はほぼ一年前にWarezovの最初のバージョンを発見した。これ以降、このようなワームの背後にいるギャングは、まだ好き勝手に徘徊している。私は本当にそいつ等が捕えられる日を楽しみにしている。 LZHに御用心

Symantec : Weblog (2007/06/26)

Microsoft officeのゼロデイ攻撃の発見は、ここ半年の間で目に見えて減ったが、新しいファイルフォーマットの脆弱性を突く攻撃は未だ定期的に発見されている(そして、手柄を立てられている)。.zip と .rarファイルの脆弱性の攻撃の後、最新のアーカイブ形式の脆弱性はLhacaアーカイブとLhacaのLZH圧縮支援に影響をあたえている。アメリカやヨーロッパでは殆ど知られていないが、LZH圧縮形式同様にLhacaは日本においてポピュラーなアーカイブである。

金曜日(6月22日)、我々の日本人の顧客が".lzh"ファイルを送信してきた。質問中のファイルは、素早く分析され、即座に疑いが立ち上った。このファイルは幾つかのNOPスレッドを含んでいた。含有物の全てはファイルフォーマットの脆弱性を突くレシピによって要求される。この場合に困難であったことは脆弱性あるアプリケーションを発見することであった。幸いにして、日本の初期解析担当者が、少なくともLhaca(ver 1.20)に脆弱性が存在することを発見した。

この脆弱性は不適切な文字列長検証付きのstrcpy()関数の呼び出し中に存在する。重要なスタック変数は上書きされうる。そして、制御はシェルコードに渡される。面白いことに我々が所有する".lzh"ファイルは脆弱性を突くチャンスを最大化するために複製コードを含んでいるようである。我々のテストでは、コピーされた文字列はアーカイブされたファイルの一つのファイル名であるかのようである。私は、あなたに明らかな結論を引き出させるだろう。

このアーカイブファイルはそれ自身Trojan.Lhdropperとして検出される。もし適切に実行されれば(WindowsXP日本語バージョン上でLhaca 1.20によって)、例えば、Windows %System%フォルダにバックドアが落とされるだろう。これはまた、第二のLZHアーカイブを落とすだろう。そして、脆弱性を開拓した後このファイルを開くだろう。このアーカイブは、汚染されていない一太郎ドキュメントを含んでいる。このフォーマットもまた日本ではポピュラーである。明らかに、このトリックは攻撃者に対するユーザのの疑いを低くするためのものである。同様のテクニックはOfficeの脆弱性を突く行為(悧巧な攻撃者は通常、脆弱性を開拓後汚染されていないWordやExcelドキュメントをドロップし開く行為)でも使用されている。

この特殊なシナリオは、この攻撃がLZHもLhacaも日本でのみポピュラーであるので特定地域的であると考慮される。しかし、広範な地域を相手に脆弱性を突く行為が少ない代わりに、この種類の状況は時々まだ起こっている。当にE-Mailの黄金律を常に適用することを我々に思い出させる。

メールの黄金律、それは、匿名の人からの魅力的なファイル名で送られた見知らぬ添付ファイルを決して開かないことである。 マルウェア小論 : 2007年5月分

Kaspersky : Analyst's Diary (2007/06/15)