セキュリティ情報‥

2007まで

2008年

2009年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ Kaspersky Analyst's Diary

- ・ McAfee Blog Central

- ・ Latest Alert From Websense Security Labs

- ・ The H : Security

- ・ Latest Secunia Blog Entries

- ・ Sophos : Naked Secuirty

- ・ TrendLabs | Malware Blog マスメディア

- ・ The Gurdian : Ask Jack 情報サイト等

- ・ Krebs on Security

- ・ The PC Informant : Blog

Gizmoが選んだ2010年度フリーウェア ベスト20

Gizmo : Freeware (2010/12/30)

我々は過去六年間、恒例のその年のフリーウェアを選んできた。これまでは、我々自身で選んできた。今年、我々は2010年最高のフリーウェア選択のノミネートを我々の読者に委ねた。

投票の結果として勝者がある。 ベスト フリーウェア 2010

(Winner) Microsoft Security Essentials

-

Gizmo's Freewareのユーザによるジャッジで、2010年最高のフリーウェアは、Microsoft Security Essentials(MSE)となった。

価値ある勝者である。MSEは、本当に際立ったフリーウェアである。リアルタイムにマルウェアを検出し、最高の商用セキュリティ製品と同等のファイルスキャン能力を持つアンチ マルウェア プログロラムである。さらに、ユーザのPCを顕著な緩慢を来さずに動作する。実際に、多くのユーザはMSEをインストールした後、明瞭なパフォーマンスの影響を与えられていないことを確認している。

同様に重要なこととして、MSEはでしゃばらない。幾つかのセキュリティ製品には警告と質問でユーザを悩ますものがある。対照的にMSEは、MSEが問題を検出したとき、もちろん、ユーザには実際に不可視である。そのメッセージは警告と曖昧に代わって地味で情報的である。

有効性と使い易さのコンビネーションは、MSEが平均的ユーザにとって感染からPCを保護するための最初の選択物であることを意味している。より高い危険性を持つユーザは、更なる防御レイヤーを追加することを考慮したがるが、安全なコンピューティングを実行している大多数のユーザにっとて、Windows Firewallを統合しているMSEは、彼らが必要とする全てのセキュリティ防御になっている。

MSEは優れた製品であるだけでなく大変珍しい製品でもある。誰が、消費者のセキュリティ製品の製造に関し相対的に未経験であるMicrosoftが、この様な高品質の製品を製造できると考えただろうか? 奇妙でさえあるのは、誰が、この製品をフリーで提供しようと考えたのだろうか?

しかし、Microsoftは実行し、我々は便益を受けた。この素晴らしい製品に関し。我々はMicrosoftに称賛を送る。

-

投票期間でのOperaへの投票は、この期間中にOpera 11がリリースされたことで一気に前進し、二位に押し上げた。

Opera 11は、巨大な前進をしている。今、エクステンション、オンデマンドのプラグイン、高速のパフォーマンス、タブスタッキングのような洗練された新機能同様に改善されたセキュリティ機能を提供している。

私は凡そ一週間、Opera 11を使用し、素晴らしい印象を受けた。Opera 11は、Firefox 3.6より高速、Google Chromeより更に完璧であり、使用していて楽しい。そして、Opera 11は、ボーナス(競争関係にあるブラウザでは使用できない機能)として素敵なビルトインのメールクライアントを提供している。

それでも、個人的には、私の幾つかの特化したFirefox拡張を諦めがたいことを見出すだろうし、Google Chromeの追加セキュリティ機能とスピードを無で済ませることはより困難でさえあることを見出すだろう。私が言えることは、Opera 11は、ブラウザ戦争において勝つ見込みの高い競争者であり、全てのユーザが少なくとも試してみるべきブラウザであるということである。一旦、Opera 11を試したなら、あなたは決して再び他のブラウザを使用する気になれない可能性があることを警告しておく。

-

ずっと、最も人気のあるフリーウェアの一つなので驚くに当たらないし、私が全てのPCにインストールされるべきと勧める数少ない製品の一つである。フリーのディスクスペースを広げるために、PCから不要なファイルを削除したいのであれば、CCleanerを使用するに限る。

2010年では、今までより多くの一時ファイルとディスクスペースをフリーにするために安全に削除できるファイルの場所を追加した通常のアップデートを除いて、CCleanerの開発に大きな進歩はない。

私はCCleanerにチョッとした文句が一つある。CCleanerはDefaultのインストレーションでAskツールバーを含めることを継続している。現在、Askツールバーはアドウェアではないし、それに類する物でもないが、大多数のユーザにとって実際に不必要な製品である。この様な表現を好むのであれば、不必要ウェア(unnecessaryware)である。CCleanerの開発者が単純にDefaultインストレーション オプションで"Yes”を"No"にするだけで、この問題はあっさり解決されるだろう。この文句を除けば、CCleanerは素晴らしく効力のある製品であり、個人的にはお気に入りである。

-

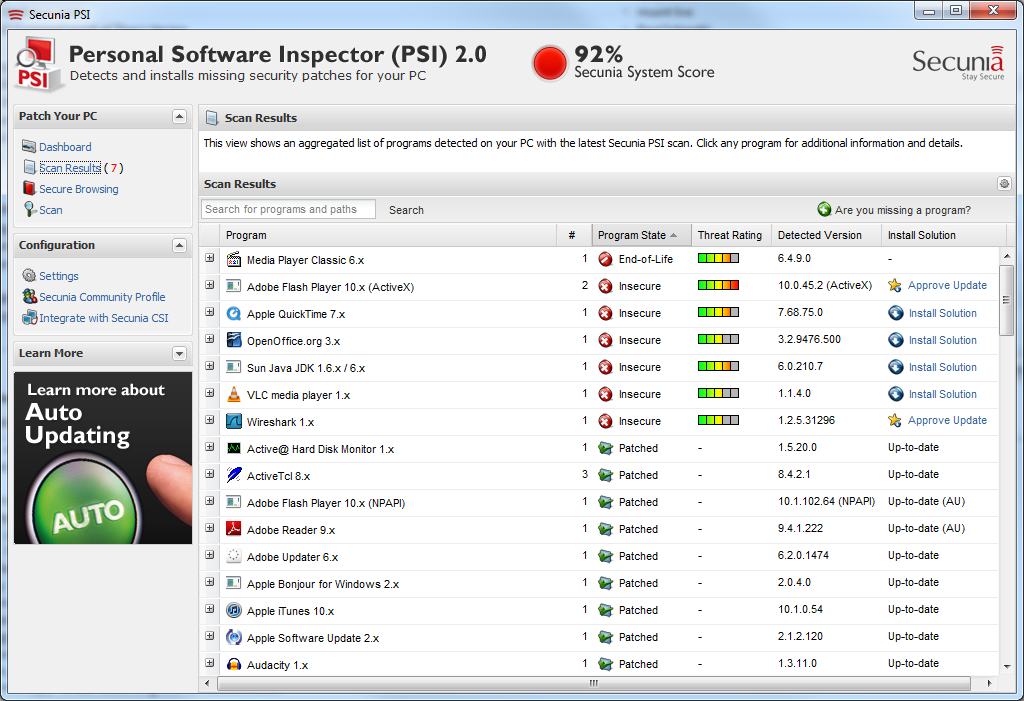

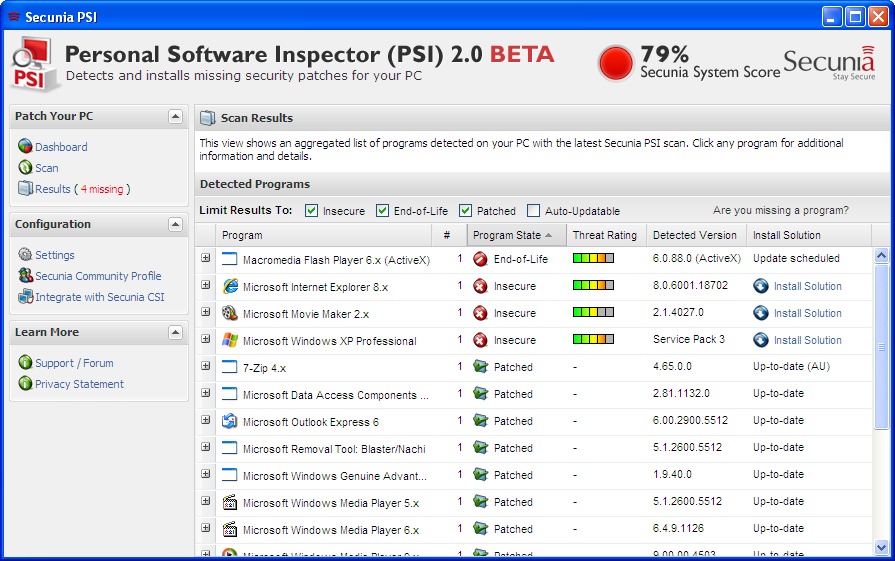

Secunia PSIは、あなたのPC中にインストールされているプログラムをモニタするプログラムである。そして、あるプログラムにセキュリティ上の抜け穴が認識されたり、アップデートする必要性が認識されたなら、それをあなたに知らせてくれる。Secunia PSIは、あなたのPCのセキュリティを改善するために必須の製品である。

-

Firefoxは、2009年のFreeware of the Yearを勝ち取ったが、今年、Firefox 4.0のリリースが大幅に延期されたことを主な原因として、他のWebブラウザ競争者に少し遅れをとった。バージョン4は、Google ChromeやOpera 11に接近するスピードの改善を約束している。他に、稍時代遅れの感のあるユーザインターフェイスのアップデートが約束されている。

-

稲妻のごときスピード、必要最低限のインターフェイス、ブラウザにおいてトップを走るセキュリティで、Chromeは多くの経験豊かなユーザが選択するブラウザになった。

-

殆ど外部コーデックの必要無しに稼働するマルチ プラットフォーム メディア プレーヤである。多くの経験豊かなユーザは、VLC Media Playerを選択するが、初心者にはチョッと厄介。

-

アンインストールされた製品のあらゆる痕跡を根刮ぎ削除したいのであれば、Revoが最高である。

-

このファイルスキャナは、大変優れたスパイウェアの検出と、強力なマルウェア削除機能を結合した他の機能を提供している。無料版はリアルタイム検出機能が無効にされている。

-

自動ログインを含め、大多数のユーザが必要とするパスワード管理の問題を完全に解決する大変優れた製品である。パスワードの問題がWebベースであるという事実が、パスワード データのオンラインセキュリティに関して心配しているユーザを遠ざけているが、LastPassによって使用された暗号化システムは、大変強力で効果的なので、そのような心配は殆ど不必要である。

-

最高のMicrosoft Office代替製品。あなたが実際に必要とする機能を完全に提供しているが、ロードに多少時間がかかる。この問題は現在のPCではまず問題にならないが、古いマシンでは悩まされる。

-

この長期に渡る人気者は、仮想化された“sandboxed”環境で、実際のPCに感染の脅威無に、ユーザがブラウズしたりソフトウェアをインストールすることを可能にする。

-

バックグラウンドでインデックス化している間にあなたのPCを泥沼に落とし込むこと無に、即座にあなたのハードドライブ上のあらゆるファイルを検索する。名前検索だけでなく内容によっても検索できる。私は毎日使用しており、今や必須であることを発見している。

-

素敵な基本的画像編集機能が付属する高速で強力な画像ビューア。バッチ プロセスとファイル コンバージョンも実行できる。機能はプラグインを使用することで拡張できる。

-

Windowsのメモ帳代替の強力なプログラミング エディタ。最新バージョンは、平均的ユーザにとっては多分過剰である。

-

何故WinZipや他の商用の解凍ソフトはは有料なのか? 同じことが7-Zipで可能なのに、こちらはどうして無料?

-

機能は多少異なるがMalwareBytesの完全な代替製品。多くのユーザは、最高の検出率を確保するためにオンデマンド スキャンに両方の製品を利用している

-

小さく、高速で安全。そして、セキュリティに多大な問題を抱えるAdobe Reader以上の機能を有する代替物。基本的なPDFの編集機能も提供されている。

-

IrfanVewの代替物。恐ろしく高速で直感的なインターフェイスから私のお気に入りのソフト。

-

一つもしくは二つの画像を集めてパノラマにする本当に素晴らしい製品。黒魔術のように簡単で高速。全てのデジタル写真家にとって持っておくべき製品。

次に我々は、20の最もノミネートの多かった製品を選択した。そして、我々のWebユーザに彼らが良いと思うソフトに投票を依頼した。投票期間は7日間、一人一票。投票は2010/12/28に締め切られた。 クラウド中のマルウェア

Kaspersky Secure List : Blog (2010/12/23)

クラウド ベースでの凡る種類のサービスの使用は、生産性の拡大と複雑な基本設定のセットアップの必要性の減少から日毎に人気を得ている。このアプローチは、IT業界によって徐々に採用されてきている。しかしながら、マルウェアは、逸早くこの恩恵のための仮想基本設定を悪用している。

我々は過去に多くの事例を見てきた。例えば、ボットネット用コミュニケーションチャンネルとしてのTwitterの使用、C&CをホストするためにAmazon EC2 の使用、あるいは、マルウェアを配布するための広告チャンネルの悪用である。今日、サンプルを通じて、マルウェアが犠牲者のコンピュータ上に最小の影響しか与えずに、この種のサービスを使用して収益を最大化するための方法を確認した。

Trojan-Dropper.Win32.Drooptroopファミリーに属する我々のサンプルは、7000種以上である。このサンプルは、Trojan-Dropper.Win32.Drooptroop.jpa として Kaspersky Internet Security で検出される。活動のピークは12月06日であり、殆どがアメリカを本拠としていた。

これはRapidshareファイルへのリンクを含むE-Mailメッセージを通じて拡散中である。

hxxp://rapidshare.com/files/4XXXXXXX0/gift.exe

クリスマス キャンペーンを悪用して、そしてバイナリの名前は gift.exe である。疑わしいにも拘らず、大多数のマルウェア スキャン フィルタは二つの理由から、これを悪意として検出することに失敗する(このバイナリはメールのBody中に存在しない。そして、URLのドメインは正当な物である)。我々は、このサンプルの配布に使用されるテクニックが存在する1000以上の感染を検出した。これは、このサンプルによって実行された外部基本設定の使用だけではない。コンピュータが一旦感染したなら、Drooptroop.jpaは、spoolsv.exe中にコードを注入する。そして、ブラウザのネットワーク機能を横取りするので、ユーザのリクエストはハイジャックされることとなる。

こうして、Drooptroopは正当な要求をクリック詐欺にリダイレクトして実行する

-

GET /click.php?c=eNXXXXXSA HTTP/1.1

Host: 64.111.xxx.xxx

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; es-ES; rv:1.9.2.3) Gecko/20100401 Firefox/3.6.3

Accept: text/html,applicationxhtml+xml,applicationxml;q=0.9,*/*;q=0.8

Accept-Language: es-es,es;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip,deflate

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Keep-Alive: 115

Connection: keep-alive

Referer: hxxp://wwwxxx.com/go/beXXXX4

現時点で、あなたはシステムをクリーンにするためにKaspersky Internet Securityを稼働したいだろう。

要約すると、この配布はリモートファイル共有サービスを使用していた。マルウェアは収益化するためにクリック詐欺を使用する。そして、インチキ アンチウィルスはブラウザ中で発生する。しかしながら、このマルウェアは未だあなたのコンピュータに感染する必要があるので、あなた自身を守ることを忘れないように。 更に、Windowsのセキュリティ問題発生

The PC Informant : Blog (2010/12/23)

Windowsで再びActiveXでの問題が発生した。以下はeWeeksのレポートの引用である。

-

Microsoftは、今年最後の定例アップデート(通称、Patch Tuesday)をリリースした時点で、2010年の一年間に106のセキュリティ ブレチンを数えた。しかし2010年の今、塞がなければならない追加のバグが発生した。今回はActiveXコントロールである。

Secuniaの研究者によると、”緊急 高”の脆弱性は、Microsoft WMI Administrative Tools WMI Object Viewer ActiveX Controlに影響を与えることが発見された。

Krebs on Security : Blog (2010/12/23)

【訳注】直下の The H の和訳の続報です。 ハッカーが、IEの全バージョン中に存在する未知のセキュリティフローを通してWindows PCを改竄するために使用することのできる攻撃コードをリリースしたと、Microsoftが本日警告した。

Microsoftで信頼のおけるコンピューティングのディレクター、Dave Forstromは、Windowsユーザに対し、このフローに及ぼす如何なる攻撃もMicrosoftは認識していないが、”この脆弱性の一般公開が行われたことは、我々の顧客に対し活発にこの情報を使用する犯罪者の数は増加するだろう”と発言している。

Microsoftのセキュリティ アドバイザリは、この問題はIEがCSSスタイルシートを取り扱う方法に関係があるとしている。Microsoft’s Security Research & Defense blog上での投稿は、Metasploit Projectが最近、Windows Vista と Windows 7に組み込まれている二つの主たるセキュリティ ディフェンス(Address Space Layout Randomization (ASLR) と Data Execution Prevention (DEP))を巧みに回避するこのフローへの攻撃を公開したことに注意している。

SophosのPaul Ducklinは、このシチュエーションに関する注意(ASLRとDEPに関する速習講座を含む)とIEが最新のバージョンでさえ脆弱性が存在する理由を公開した。

-

”DEPはコードを含むデータパケットの送信からあなたを守るためにデザインされている。そして、それを処理しているアプリケーションが思いがけずクラッシュしたなら、そのコードは起動できるとする仮定から、あなたを守るためにデザインされている。そのアプリケーションがランタイム データを記録しているメモリの領域(スタック領域とヒープ領域を含む)は、実行不可能とマークされている。そこで、たとえあなたが、マルウェア全体をこのメモリ領域に押し込み、攻撃コードにジャンプするためにコンピュータを欺いたとしても、このOSはマルウェアの起動を妨げるだろう。”

”DEPが原因で、あなた自身のコードを単純に供給できなかたっり、稼働できなかったなら、あなたのコンピュータ上の脆弱性は、既にメモリ中にロードされ実行可能とマークされているコードを使用する必要がある。これは、あなたがメモリ中の何処にそれが存在しているのか明らかに予期している必要がある。”

”そして、ASLRは、あなたにそうさせないようにすることを目的としている。毎回違ったランダムな場所にプログラムとDLLをロードするので、あなたはメモリ中の何処に役に立つ物があるのか予測できない。このことはあなたが最初にそれが配置されている場所を必要とする。しかし、あなたはどちらも実行することができない。何故なら、あなたが検索を実行する必要のあるコードは、DEPによってブロックされるから。”

”残念なことに、MicrosftはASLRをサポートするのか、しないのかの決定を各DLLに任せている。IEは莫大な量のDLLを実装している(それらの幾つかは、IEがダウンロードしたコンテンツを表示する必要があるので、ランタイム時にロードされる)。他の潔白なファイルをIEに送信することによって、それを操って既知のDLLをロードさせる。この様なDLLのどれかが、ASLRをサポートしていなければ、それらのDLLはメモリ中の既知の場所にロードされる。”

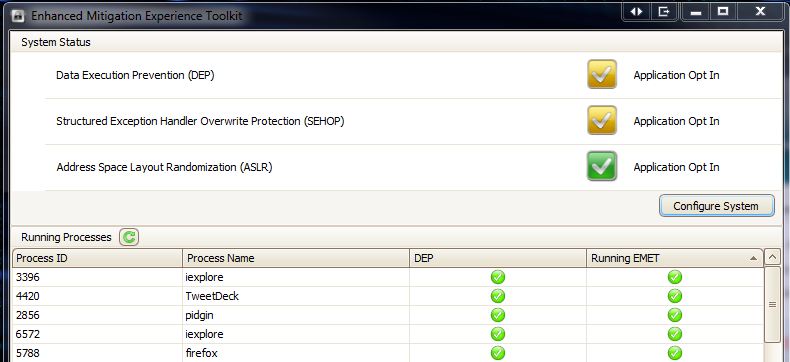

私は以降の投稿でEMETを詳述するだろうが、このツールは、Windowsユーザに汎用的に使用されているアプリケーション(Microsoft製、サードパーティー製を問わず)のセキュリティの増強することを支援する大変簡便なツールである。EMETをインストールしているのであれば、個別のアプリケーションがロードする時は常にASLRの実行を強制できる(DLL自身が望もうが望むまいが)。

EMETに関する一つのチップ : 全体に渡ってシステムのDefaultを変更することは(“configure system”タブを使用してASLRとDEPを変更するような)、安定性とブートアップの問題を発生させる可能性がある。私は64ビットWindows 7上でEMETを使用している。そして、セキュリティの追加でこのプログラムがクラッシュしないことを確かめながら、私が最もよく使用する幾つかのアプリケーションを一つ一つ“configure apps”ボタンを使用して段階的に導入した(以下のスクリーンショットを参照)。今迄、私が遭遇した問題はSkypeである。Skypeは、手動でアプリケーションを追加したとき、EMETがDefaultで採用している6つの異なる防御メカニズムを好まないかのようである。これは単純に起動を妨げるだろう。

私がEMETに関して注意したもう一つのことは、このツールがMicrosoftの .NET プラットフォームのインストールを要求することである。技術的にはWindows XP(SP 3だけ)上で動作しているが、XPユーザはASLRの強制的な使用と、このツールに含まれる他の顕著な防御を利用することができない。

The H : Security (2010/12/22)

ここ二週間に渡り知られていたInternet Explorer中の緊急の脆弱性への攻撃が出回っている。IEのユーザが、攻撃者が特別に細工したWebページを訪問した場合に、この攻撃は発生する。攻撃が成功すると犠牲者のシステム上で、任意の悪意あるコードが実行される。この脆弱性はCSS用の@ import(外部スタイルシートの指定方法)ルールの評価中に存在する。VUPENによれば、Windows XP, Windows 7, Windows Server上でのInternet Explorerのバージョン6から8に、この脆弱性は存在する。Microsoftは未だ応答していないので、パッチがリリースされるか否か、リリースされるとすれば何時なのかは、不明である。 【UPDATE】Microsoftが、12/22 3:27 PM(現地時間)、セキュリティ アドバイザリを公開しました。下のリンク参照してください(英文)。

Microsoft Releases Security Advisory 2488013 Secunia : Personal Software Inspector (PSI)バージョン2をリリース

The H : Security (2010/12/20)

長期に渡るベータ テストの後、Secuniaは、Personal Software Inspector (PSI)のバージョン 2 をリリースした。そのようにする設定をしたなら、PSI 2.0は、インストールされているプログラムの大多数を自動的にアップデートする。PSI 2.0(無料のツール)は、PSI 2.0が検出した脆弱性を強調するだけでなく、ユーザへのプロンプト無に、検出した脆弱性を改善する。

Secuniaによれば、攻撃に最も汎用されている三つのアプリケーション(Adobe Flash, Java runtime, Adobe Reader)は、極めて素早く重要なパッチを受信する。PSIはまた、FirefoxとInternet Explorer用のFlashプラグインもまたアップデートする。実際には、二つのプラグインのうち一つだけがアップデートされる。

さらに、PSI 2.0は、開発者が彼ら自身のセキュリティ アプリケーションのためにSecuniaスキャン サーバを使用することを可能にするAPIを含んでいる。しかしながら、このAPIは、Secuniaの商用製品と直接競合する製品には使用しない方がよいだろう。 インチキソフトは今、反マルコード アプリケーションに代わってユーティリティのイミテーションに

Sunbelt : GFI Labs Blog (2010/12/14)

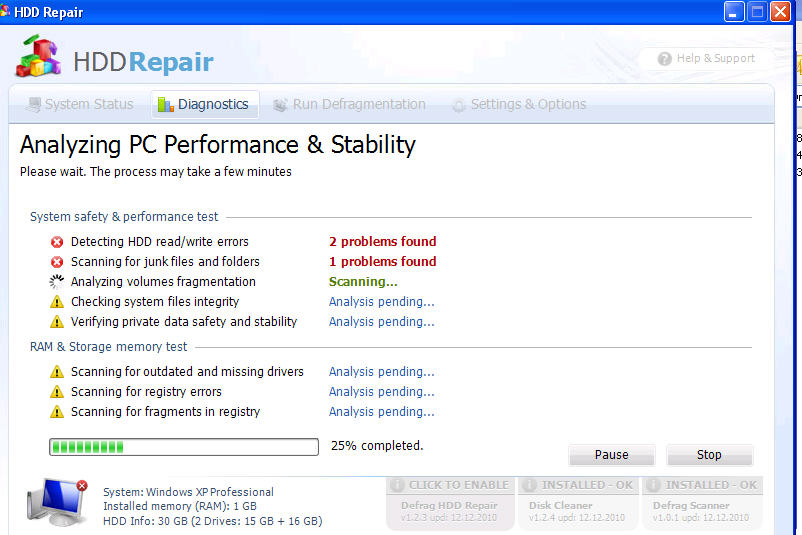

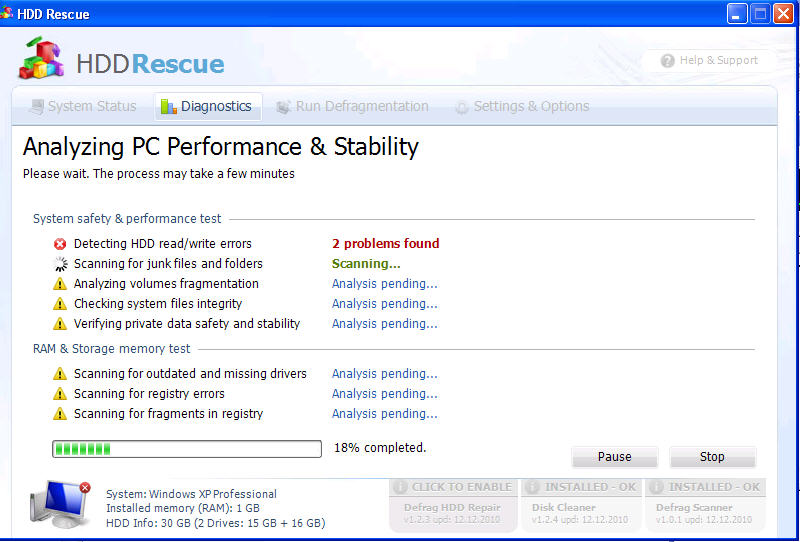

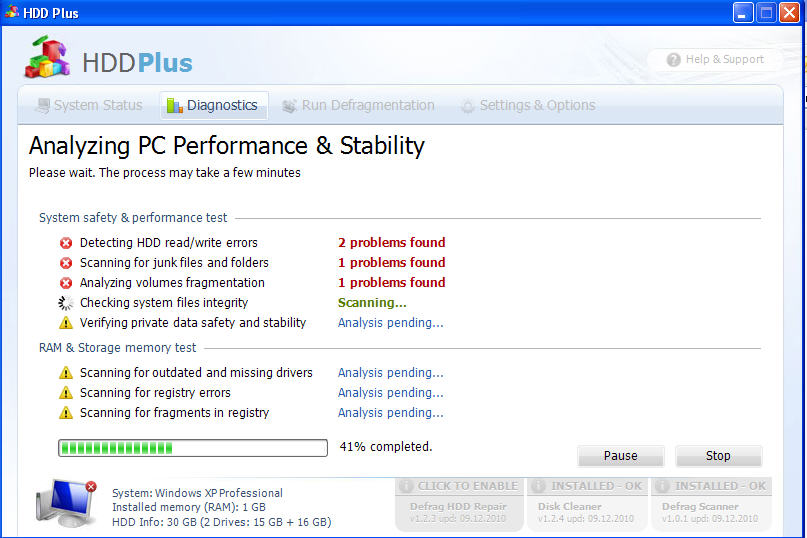

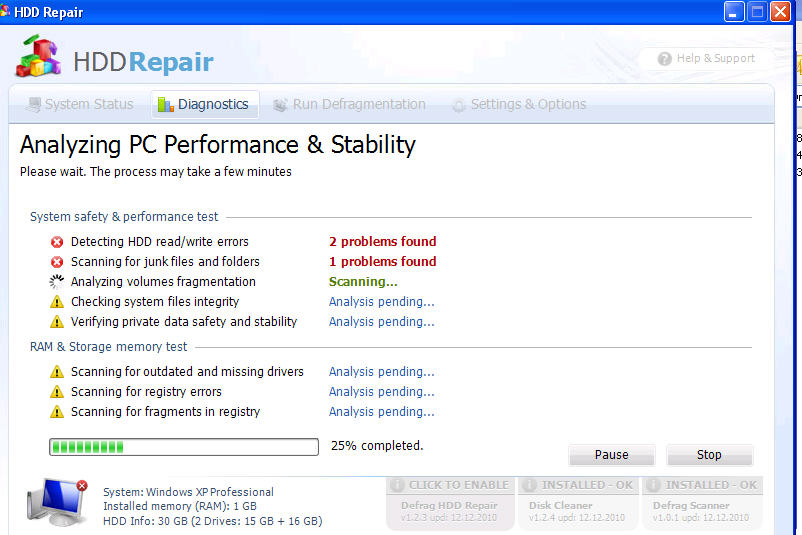

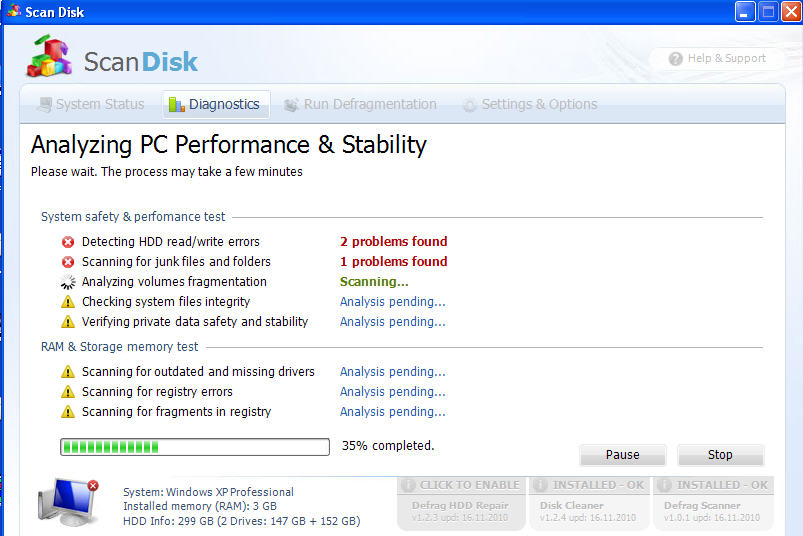

先週以来、我々がGFI-Sunbelt Rogue Blogにポストしたインチキ セキュリティ製品(スケアウェアと呼ばれる。【訳注】脅し目的で作られたソフトウェア)は、新しい様相を呈してきた。アンチウィルス 製品の物真似に代わって、新しいスケアウェアは犠牲者のマシンのディスクエラーを修復するアプリケーション(HDDDiagnostic, HDDRepair, HDDRescue, HDDPlus)であると主張している。これは基本的に模造品であり、同時にFakeAV-Defragのようなインチキ ソフト ファミリーの新しいメンバーである。

もちろん、インチキ ユーティリティは、インチキ警告を投げてくることを除いて実際には何もしない。そして、インチキ ユーティリティが警告しているウソのトラブルを「修正」する前に犠牲者が、このインチキ ユーティリティを購入することを要求する。 インチキ ユーティリティ FakeAV-Defrag:

インチキ ソフトが7年くらい前から広まり初めて以来、このようなソフトは常にアンチスパイウェアやアンチウィルス製品を装ってきた。多くの正当なアンチウィルス製品の外観のみならず、その製品名の構造さえ真似してきた。しかしながら、最近二ヶ月 インチキソフト作成者が将来犠牲者になり得る人達を混乱させるために、何らかの新しいことをしようとしていることは明らかである。

インチキ ソフトが7年くらい前から広まり初めて以来、このようなソフトは常にアンチスパイウェアやアンチウィルス製品を装ってきた。多くの正当なアンチウィルス製品の外観のみならず、その製品名の構造さえ真似してきた。しかしながら、最近二ヶ月 インチキソフト作成者が将来犠牲者になり得る人達を混乱させるために、何らかの新しいことをしようとしていることは明らかである。12月初め、我々は、PCoptomizer, PCprotection Center, Privacy Correctorを発見した。これらはアンチウィルスのソックリさんではなく、一般的なある種のセキュリティ製品に見せかけていた。 一般的ユーティリティに見せかけたインチキ ツール:

最初の ”defraggers”

先月我々はディスク ユーティリティであると主張する ”defragger”のクローン(UltraDefragger, ScanDisk, WinHDD)を見始めた。この様なソフトは、「HDDのリード/ライト エラー」を発見したと偽る。

最初の ”defraggers”

先月我々はディスク ユーティリティであると主張する ”defragger”のクローン(UltraDefragger, ScanDisk, WinHDD)を見始めた。この様なソフトは、「HDDのリード/ライト エラー」を発見したと偽る。Defragは、断片化したファイルをハードドライブの連続した領域に置くことによって、一度でPCのパフォーマンスを実質的にスピードアップさせるWindowsのユーティリティである。ファイルの各部分は、アプリケーションが開いたり追加したりするに連れて撒き散らされる。そしてオペレーティング システムは、断片化されたファイルの各部分をドライブ上の空白部分であった場所に置く。デフラグ ユーティリティは、ディスク全体をデフラグする(OSがファイルにアクセスしたとき、ファイルを再構築するプロセスによって緩慢にならないように、断片化されたファイルを連続したセクションに纏めること)。

デフラグすることはPCが高速化され、巨大な容量のハードドライブが付属することが一般的になり、(より良いファイルの処理能力のある)Windowsの新しいバージョンが古いバージョンに置き換わって以来、大きな問題にならなくなってきている。しかしながら、多くのホームPCユーザはデフラグ ユーティリティに気づいてしまっていた。 物真似のデフラグやディスク ユーティリティのインチキ ツール

11/16/2010 ScanDisk-Defragger

11/30/2010 WinHDD

12/9/2010 HDDPlus

12/12/2010 HDDRescue

12/12/2010 HDDRepair

12/13/2010 HDDDiagnostic

この様なインチキ ツールを配布して金銭を稼いでいるインターネット犯罪者は、アンチウィルス スキャナを逃れるために、彼らの作成物を常に変更(少なくとも数時間、もしくは数日で)し続け、将来犠牲になり得る者を当惑させている。

残念ながら、彼らが物真似のアンチ マルコード製品からディスクユーティリティのイミテーションに変更して以来、インターネット ユーザが頼れた支援のためのあるソース(正当なアンチマルウェア製品をリストしているサイト、Virus-Total やICSA Labsのような)を使いものにならなくした。

多くの正当なアンチマルコード製品は、この様なリストの中に表示されているはずである。

「最新型」のインチキで欺かれることを回避するには、インターネットユーザは、以下のようなアプリケーションを疑いなさい。

-

--- スパムメールで広告しているアプリケーション

--- (取り分け、あなたがWebページのビデオを閲覧するためにクリックした後即座に)your machine is affected my numerous problems という緊急警告をポップアップするアプリケーション

--- ブラウザをアップデートする必要があるとあなたに告げるアプリケーション(屡々、あなたが稼働しているものより以前のバージョンがリストされている)

--- あなたのマシン中の問題をクリーンにしたり修正したりする前に購入を要求するアプリケーション

あなたが使用しているアンチウィルス アプリケーションは、インチキ ソフトのダウンロードとインストールを妨げるが、インチキ ソフトの作者は、アンチウィルス メーカーがアップデート用のシグネチャにそれらを追加する前の数時間、もしくは数日の間に、頻繁に彼らの作成物を変更し検出を回避しようとする。もちろん、攻撃者はオン-アクセス プロテクションや彼らのスキャナをアップデートしていないインターネットユーザを捕獲する。

あなたはGFI-Sunbelt Rogue Blogの左上隅にある検索ボックスにアプリケーション名をタイプすることによってインチキ ソフトに関し検索も出来る。

The H : Security (2010/12/14)

先週GoogleのDoubleClick広告プラットフォームとMicrosftの rad.msn.com オンライン広告ネットワークは、チョットの間、広告バナーのフォーム中の他のWebサイトへマルウェアを配布していた。MSNBC.com(【訳注】NBCとマイクロソフトが共同で設立したアメリカ向けニュース専門の放送局)や他のWebサイトは次に、スケアウェアを受けとる。けれども、Googleのスポークスマンによれば、"DoubleClick Ad Exchange"システム中のマルウェア フィルタが、幾つかの悪意ある広告を自動的にブロックしたと発言している。

DoubleClickとrad.msn.com経由で配布されたサードパーティーの広告バナーは 、マルウェアのソースであった。明らかに、犯罪者達は、 AdShufffle.com ( f が三つ)のアドレスの彼ら自身のサーバを使用することで、それらがAdShuffleからもたらされたものであるかのように取り扱っていた。このバナーは、このサーバからダウンロードされていた。

ユーザのブラウザで、このバナーは、iframeを開く。この場所は、EleonoreツールキットがPCに感染するためにJavaやAdobe中の脆弱性を攻撃することを企てる場所である。この感染はHDDPlusと呼ばれるハードディスクリカバリツールとして表れる。このツールはユーザにハードドライブに問題があると告げ、インチキ ツールの完全版を購入するよう説得する。 RealPlayer、過剰のパッチをあててアップデート

The H : Security (2010/12/12)

RealNetworksは、Windows用RealPlayer 11.1の目立った27のセキュリティホールを塞ぐモンスター アップデートをリリースした。RealPlayer SP, RealPlayer Enterprise, Mac / Linuxバージョンはもまた部分的影響を受ける。明らかに、現在のRealPlayer 14は、一つも脆弱性を持っていない。

RealNetworksは、アナウンスの中で、このフローの重大性にコメントしていない。大多数のセキュリティホールは、あるマルチメディア フォーマットのハンドリング中のフローに関連している。このフローはバッファオーバーフローと別のメモリ管理問題を引き起こす。この様なエラーは屡々、悪意あるコードの挿入と実行の脆弱性攻撃に使用される。極端な場合、コンピュータはスパイ ソフトウェアに感染させられる。

iDefence(ベリサイン)は、同様の結論[1, 2]に到達している。そのアドバイザリに注目すると、何故RealPlayer 14には脆弱性がないのか説明してある。RealNetworksは、6ヶ月前幾つかのセキュリティ ホールの存在を警告されたが、パッチされたバージョン 14が、10月末にリリースされた後、古いバージョンにパッチをあてた現在まで、明らかに待っていた。

脆弱性あるRealPlayerを未だ使用している人々は、即座にアップデート版をインストールすべきである。もはや、RealPlayerを使用していないのであれば、このプログラムをアンインストールするチャンスである。もしも、未パッチのまま残すのであれば、深刻なセキュリティ リスクが存在することになる。 リリースされた、WordPress 3.0.3 セキュリティ アップデート

The H : Security (2010/12/09)

WordPress開発チームは、人気あるオープンソースのブログ、出版プラットフォームであるWordPressのバージョン3.0.3(3.0.xブランチのセキュリティアップデート)をリリースした。開発者によれば、このアップデートは、ある環境下に於けるリモート パブリッシング インターフェース中の権限昇格問題(著者やコントリビューターが不正な編集や出版、もしくは投稿の削除ができたかもしれない)を解決している。

報告によると、この問題はリモート パブリッシングを有効にしているサイトだけに影響がある。リモート パブリッシングは、Defaultでは無効だが、WordPressモバイル アプリケーションのようなモバイル クライアントからのパブリッシングがあったとき有効になるかもしれない。全てのユーザは可能な限り早急に最新版にアップグレードするよう忠告されている。

このセキュリティ アップデートに関する詳細情報はWordPress New Blog上の投稿と、バージョン3.0.3のCodexで発見できる。WordPress 3.0.3は、このプロジェクトのWebサイトからダウンロード可能である。既存のユーザは、サイトの管理画面領域の下にあるダッシュボード アップデートから自動的にアップデートできる。WordPressはGNU General Public License (GPL)の元で認可されている。 Firefox: 緊急とされるセキュリティ フローを修正

SOPHOS : Naked Security Blog (2010/12/10)

Mozillaは、人気あるWebブラウザFirefoxのバージョン3.6.13をリリースした。

この新バージョンは、11のセキュリティホール(「緊急」深刻と最悪の評価をされたフローが9つある)を修正している。そして、これらの脆弱性は悪意ある攻撃コードの稼動とソフトウェアのインストールに使用される(ユーザはこの方法で攻撃されても、ただ手をこまねいていなければならない。ブラウジングは何ら変わりないので)。

幸いにして、Firefoxは、統合されたアップデートメカニズムを含んでいる(ヘルプ>ソフトウェアの更新を確認)。この機能で、大多数のユーザは最新バージョンへの素早いアップグレードが支援される。

SOPHOS : Naked Security Blog (2010/12/08)

本日、AppleはOS X 10.5 と Windows用のQuickTime 7.6.9が利用可能になったことをアナウンスした。このバージョンは、OS X Leopard用では13の、Windows用では15の脆弱性を修正してリリースされた。あなたがQuickTimeのインストールを要求するiTuneを使用しているのなら、アップデートを必ずチェックしなさい。

AppleはIT諸君のためにダイレクト ダウンロード リンクを提供している。OS X用の脆弱性の13全ては、予期しないアプリケーションの終了を発生させることができる(通常クラッシュと呼ぶもの。ただ、Macではクラッシュと呼ぶことはできない)。あるいは、任意のコードの実行を発生させることができる(QuickTimeにプログラムを稼動せしめる...悪)。

The H : Security (2010/12/04)

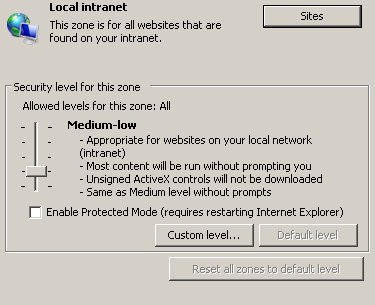

Internet Explorer 7とWindows Vistaで、Microsoftはプロテクトモードを導入した。この機能は、IEの拡張もしくはブラウザ自身の脆弱性に対する攻撃に対しコンピュータを保護するために、そして、悪意あるソフトウェアの注入を阻止するために設計されている。

Verizon Businessの研究者は、ユーザアカウントへのアクセスを取得するためにIE7と8中のプロテクトモードをバイパスするための方法を説明(【訳注】このリンクはPDFファイルです)した。このテクニックは、ブラウザ中もしくはブラウザの拡張中に悪意あるコードの実行を可能にする脆弱性を要求する。このマルウェアは、当初ブラウザのLow Integrity Modeでのみ稼働するが、ループバック インターフェースのどのポートのリクエストにも応答するコンピュータ上のWebサーバを開始できる。IELaunchURL()関数を呼び出すことで、攻撃者はIEに、このWebサーバから、あるURL(例えば、"http://localhost/exploit.html")をロードするよう指示できる。Localhostは、一般的にIEのローカル イントラネット ゾーンの一部であり、Defaultで、このゾーンからのコンテンツに関しては、プロテクトモードは無効にされている。

IE8では、Defaultで全てのローカル イントラネット サイトのプロテクトモードは無効である。

説明されている攻撃を防止するには、ユーザはIEのローカル イントラネット ゾーン中のサイトの数を最小に維持し、全てのブラウザのゾーンでプロテクトモードを有効にするよう、研究者は推奨している。 Kaspersky 2011 に関するCritical Fix 2

The H : Security (2010/12/03)

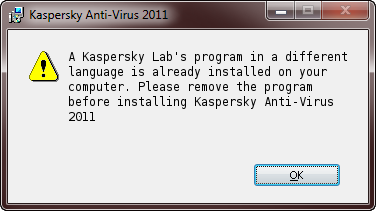

Kasperskyは、Kaspersky Anti-Virus (KAV)とKaspersky Internet Security (KIS) 2011のCritical Fix 2を最終的にリリースした。Critical Fix 2は、10月初めに一旦リリースされたが、数日後何の説明もなしにサーバから削除された。

再リリースされたビルド11.0.2.556 (a.b) は、新しい機能を含んでいない。しかし、幾つかのバグと互換の問題を修正している。The Bat!(【訳注】S/MIME, GnuPG, PGPが全て使える高機能のE-Mailクライアント)とThunderbird E-Mailクライアントの間でのファイアーウォールとスパムフィルターの問題は、KIS 2011で修正された。Kaspersky Anti-Virus (KAV)とKaspersky Internet Security (KIS) 2011に関するリリースノートはまた、ルートキットに対処する方法の改善にも言及している。

Kaspersky Anti-Virus (KAV)とKaspersky Internet Security (KIS) 2011は、Critical Fix 2を自動的にアップデートしない。110MBのインストレーション パッケージを手動でダウンロードする必要がある。The Hの姉妹紙heiseSecurityのテストでは、単純にアップグレードできなかった。新しいCritical Fix 2をインストールする前に、現在インストールされているBuilt 400をアンインストールしなければならなかった。しかしながら、ユーザは今迄のバージョンをアンインストールするとき、既存の設定を保存するオプションを提供されている。

CF1をアンインストールせずに、CF2をインストールしようとした場合に発生する警告メッセージ

Kaspersky : Secure List Blog (2010/11/29)

本日、私の同僚Vitaly Kamlukは、RSA-1024 と AES-256暗号化アルゴリズムでユーザのファイルを暗号化する新たなランサムウェアに似たGpCodeについて述べた。我々は、このマルウェアの調査を継続している。そして、我々の発見について諸君に忠告するだろう。

しかしながら、我々が今日発見したランサムウェアはGpCode.axだけではない。我々はマスターブート レコード(MBR)を上書きし、パスワードを取得するために身代金を要求し、その後、オリジナルのMBRに戻すマルウェアを発見した。このマルウェアは、Trojan-Ransom.Win32.Seftad.a と Trojan-Ransom.Boot.Seftad.a として検出される。

このランサムウェアは、Trojan.Win32.Oficla.cwによってダウンロードされる。

Seftad.aがOficla.cwによってダウンロードされ、起動される場合、犠牲者のPCは再起動され、次に画面上に以下のメッセージが表示される。

入力されたシンボルは、int 16hで読まれるだろう。次に、以下のプロシージャが価値を計算し、それを2バイトのハッシュと比較する。

あなたがこのマルウェアに感染しているなら、作者のWebサイトを訪問するな。オリジナルのMBRに修復するためにパスワード‘aaaaaaciip’(引用符は除く)を使用しなさい。このパスワードが動作しない場合は、Kaspersky Rescue Disk 10でMBRを修復しなさい。 [UPDATE] 我々は、Trojan-Ransom.Win32.Seftad の新しい変種を発見した。検出物は可能な限り早急に追加されるだろう。オリジナルMBRに修復するパスワードは、'aaaaadabia' (引用符は除く)である。 ランサムウェア(身代金要求ウェア)類似のGpCode復活

Kaspersky : Secure List Blog (2010/11/29)

我々が2008年に検出したGpCodeトロイ類似に感染したことで、支援を依頼する世界中の人々からの幾つかのレポートを受け取った。

GpCodeは2004年に発見された。そして、2008年まで殆ど毎年出現していた。それ以来、この製作者は沈黙を守っていた。数人の模倣者が幾つかのGpCodeのイミテーションを作成した。このイミテーションは殆どクズであり、強力な暗号化アルゴリズムを使用していなかったため実際の脅威はなかった。

我々が以前説明したように、この種のマルウェアは、あなたのデータを復元する機会が非常に少ないので非常に危険である。これはあなたのハードドライブからデータを永久に削除することと同じである。2006年と2008年に戻る、我々は修復する幾つかの方法と、我々の復号化ツールでデータを復号化することさえ提供した。

今、GpCodeは復活し、以前より強力になっている。以前の変種と違い、暗号化した後ファイルを削除しない。代わりに、ファイル中のデータを上書きする。このことはPhotoRec(我々が最後の攻撃中に提案した製品)のようなデータリカバリツールを使用できなくする。

予備解析では、使用されている暗号化アルゴリズムがRSA-1024 と AES-256であることが判明した。このマルウェアは、ファイルの最初のバイトから始まる一部分だけを暗号化する。

このマルウェアの検出は本日、Trojan-Ransom.Win32.GpCode.ax として追加された。Kaspersky Labのエキスパートは、この最新のトロイの深部の解析を実行中である。そして、データの修復を支援する可能性のあるあらゆる発見は更新されるだろう。

あなたが感染していると考えているなら。もし我々が解決策を発見した場合に、将来的なデータの修復を妨げる可能性があるので、あなたのシステム上の一切を変更しないことを勧める。ファイルはN日後に削除されると、マルウェア作者は主張しているが、コンピュータのシャットダウンと再起動は安全である。我々は時間を元にしたファイル削除システムの証拠を何も発見していない。それにもかかわらず、ファイルシステムに作成される可能性(例えば、コンピュータを再起動することによって発生するかもしれない)があるので、如何なる変更も回避することが賢明である。

感染していない人々は、この問題を認識すべきである。そして、警告が画面上に表示された時、間髪入れずGpCodeを疑うべきである。デスクトップ上のリセット/パワー ボタンを押すことは、あなたの重要な多くの価値あるデータを確保するかもしれない。どうか、あなたがこの様なテキストが書かれたメモ帳が突然ポップアップしたなら、これを思い出してほしい。そして、あなたの友人に伝えて欲しい。

感染のもう一つの兆候は、このようなものにデスクトップの背景が即座に変更されることである。

Sophos : Nacked Security Blog (2010/11/25)

Microsoft Windowsの新たな0-Day攻撃が本日発見された。この脆弱性攻撃は、アプリケーションにシステムの権限の昇格とVista、Windows 7 におけるUser Account Control (UAC、ユーザアカウント制御)のバイパスを可能にする。このフローは、プログラミング教育サイトに簡潔にポストされ、その後削除された。

このフローは少なくともWindows XP以降の全てのWindowsバージョン(最新の、Windows 2008 R2とWindows 7を含む)に影響を与える。そのままでは、このバグはリモートコード実行(RCE)を許可しないが、非管理者アカウントで、恰も管理者であるかのようにコードを実行することを可能にする。

この脆弱性攻撃を研究している間に、私が発見した一つの軽減策がある。残念ながら、幾分複雑である。脆弱性攻撃からこのフローを防御するには、以下のアクションを実行することである。

- 1/ 管理者としてRegedit(レジストリエディタ)を開き、HKEY_USERS\各ユーザアカウントのユーザー識別番号\EUDC に進む

- 2/ EUDCを右クリックし アクセス許可 を選択

- 3/ グループ名またはユーザ名 で修正したいアカウントのユーザを選択し、詳細設定をクリック

- 4/ 追加 ボタンをクリック、次に、このユーザの名前を入力し、OKをクリック

- 5/ EUDCのアクセス許可エントリで、削除、サブキーの作成 の両方で拒否をクリック(下図参照)

- 6/ OKボタンをクリックし、最後に適用ボタンをクリックする

【訳注】ユーザー識別番号の同定に関しては以下のサイトを参照してください。

http://www.higaitaisaku.com/hkeyusers.html

良いニュース? この脆弱性攻撃に関し、攻撃に使用される悪意あるコードは、導入される必要がある。このことは、あなたのE-Mail、Web、アンチウィルスフィルタが悪意ある悪意の総体のダウンロードを防御できることを意味している。我々は、このフローについて学習しているので更なる情報に関しては、Naked Security blogを注目してほしい。

[UPDATE] Sophosは、これをTroj/EUDPoC-Aの脆弱性の証明を見つけている。利用可能になったら詳細を楽しんでほしい。

私はまた、それがどのように動作するか、そして、あなたが実行できることを示すビデオを作成した。

TechBite Technology : Steve Bass's Weekly Newsletter (2010/11/23)

最近リリースされたDivX Playerのバージョンは、様々なブラウザで動作するプラグイン Div HIQ を同梱している。これはYouTubeや他のサイト上のビデオを再生するために使用されているFlash Playerの代替である。そして何と、パフォーマンスを高める。

YouTubeのスタート/停止ボタンの真下にDiv HIQオプションを見ることができる(下の画像参照)。

取り分け、DivX HIQでは:

- Flashがストリーミングビデオをダウンロードしている最中に、しばしば見かけるローテーティング サークルによるドロップアウトを減少する。

- CPUの使用を減少する。ノートブックやネットブックユーザにとっては、バッテリー寿命を節約するため望ましい。

- 最大化表示ウィンドウの視聴が良い。更に、画面上の何処にでも移動可能な格好良く小さなポップアップウィンドウ。

- 任意であるが、YouTubeのビデオを自動的にハードドライブに保存する。

【訳注】矢印のボタンをクリックすると、DivX HIQでの再生になります。 sandboxing 付きのAdobe Reader X、今、利用可能に

Sophos : NackedSecurity (2010/11/20)

多くの人が待ち望んでいたOS XとWindows用のAdobe Reader Xが、http://get.adobe.com/jp/reader/ で今日利用可能になった。

Paul Ducklinは数日前Adobe Acrobat Xのリリースについて記述し、AdobeがReader/Acrobatをリリースした背後にある彼の当惑と、現在のコードベースの大変巨大なサイズについての彼の懸念を表明した。Windows版は35MB(ディスク上では105MB)であるが、Mac版は70MB(ディスク上では415MB)にも及ぶ。 【訳注】英文の記述では、 Windows version is 35 megabytes (105MB on disk) となっているのですが、日本語版のダウンロード サイトでは、44.69MBになっています。 コーディングの行数が増えることは、より多くのエラーと同居することになるが、Reader Xは、write-blocking sandboxの使用を通して攻撃者を妨害するAdobeの最新の効果を含んでいる。これは、あなたがReader X 中の脆弱性を攻撃しようとするPDFファイルを開いたとき、ハードディスクに如何なるファイルの書き込みも不可能にし、マルウェアをあなたのコンピュータ上にインストールすることを妨げることを意味している。

Reader Xは、OS X上で利用可能であるが、sandboxテクノロジはWindows上でのみ実装される。これは、Macユーザが最新のリリースにアップデートすることを考えるべきでないことを意味している。そして、Macユーザは、sandboxによって提供される安全性の拡張の便益を享受しない。

Sandboxingは部分的な業績を持っている。Oracle Javaは、Sandbox化されたアプリケーション環境の最も良く知られた実装であり、セキュリティフローまでも塞いでいる。Microsoft Office 2010は、Adobeの導入を共有し、他方、Google Chromeは、sandobox化ではないが同等の物でセキュリティを改善することを実行した。

結論? あなたがAdobe Readerのユーザであり、アドミニストレータであるなら、予防策としてReader Xを導入することを推奨する。Readerに対する次の攻撃は、直ぐにやってくるかもしれない。そして、Reader Xの導入は、悪意あるPDFファイルに対する最高の防御になるだろう。 MicrosoftのセキュリティツールがChromeとAdobeのアップデートを妨害

The Register : Security (2010/11/19)

Microsoftは、Google Chrome と Adobe Readerを含むサードパーティー製アプリケーションの適切なアップデートを妨害するという誤作動を続けていたセキュリティ プロテクション ツールをアップデートした。

Enhanced Mitigation Experience Toolkit (EMET) (【訳注】脆弱性緩和ツール)は、システムへの感染のためにマルウェア作成者によって使用されるトリックの範囲を妨害するために設計されている。しかしながら、このツールの最新のアップデートは失敗した。この失敗は、ユーザがAdobeソフトウェアの最新のパッチを適用した後、彼らのシステムを再起動しなければならないことを意味していた(取り分け、会社等の共同環境においては潜在的に迷惑)。

更に悪いことには、不発に終わったMicrosoftのツールはGoogle Chromeのアップデートをインストールすることを妨げる。少なくとも、このブラウザをインストールした同一のマシン上の複数のユーザと、そのアドミニストレータ アカウントは、未だセキュリティパッチを適用されていない。

Microsoftは、ここにあるアドバイザリ中で詳細に説明しているように、この競合を認識していた。そして、このツールをアップデートした。

それ自身のアドバイザリにおいて、Googleは、EMETがChromeに既にバンドルされているセキュリティ機能をカバーしており、これを議論することは従来の技術を使用し続けているアプリケーションに対する脆弱性攻撃に対する防御にのみ利益を提供すると発言している。 Safari 5.0.3/4.1.3: 27の脆弱性を修正

Sophos : Nacked Security (2010/11/19)

Appleは、OS X 10.4, 10.5, 10.6 と Windows用のSafari Webブラウザのアップデートをリリースした。これらの脆弱性の二つだけはAppleによって発見され、それら以外の多くの物はGoogleとGoogle Chromeブラウザ チームによってAppleに通知されたことが明らかになっている。

これはある意味、Google Chrome, Nokia's Symbian S60ブラウザ, Amazon Kindle, Android, Adobe Airによって使用されているオープンソースWebKitエンジンを使用することの利点の一つである。多くの目がコードに向けられているので、フローは、非公開型ソース ソリューションよりかなり速く発見され修正されることが可能である。

しかしながら心に残る疑問が二つある。一つは、iPad/iPhone/iPodタッチ用Safariのどのバージョンにフローが存在していたのか? もう一つは、何故一回のリリースで、Appleは27もの脆弱性を修正したのか? AppleがSafariに関する以前のアップデートは、9月初旬であった(OracleのJavaを搭載して)。このことが、AppleがAppleユーザを安全に保つために、より頻繁にアップデートしているのではないかと考えている。

あなたがSafariのユーザであるなら、可能な限り早急に、このアップデートを適用しなさい。犯罪者が公開された情報を我々に対して使用することを企てるまでに、そんなに時間はかからないだろうから。あなたが個人でMacを使用しているのであれば、OS X用のSophos Anti-Virus(無償)を使用してみてはどうだろう? Safari 5.0.3を直接ダウンロードするには、http://www.apple.com/jp/safari/download/ を訪問しなさい。個人では、Apple Software Updateアプリケーションを使用できる。そして、OS X上のAppleメニューで"Software Update..."を選択することで最新のアップデートを適用できる。 Adobe Reader 19のセキュリティホールの修正版をアップデート

The H : Security (2010/11/17)

Adobe ReaderとAcrobat 9.4.1の定例外アップデートはFlash Playerを埋め込まれたバージョン中の18のセキュリティホールを本質的に取り除いている。これらのセキュリティホールの一つは既にユーザを攻撃するために使用され、PCに感染している。

更に、このアップデートは、緊急に分類されている悪意あるJavaScript機能 (Doc.printSeps)に起因するReader中のセキュリティホールを閉じている。この脆弱性に対する公開された攻撃は、Readerにクラッシュを発生させるものであるが、これは多分このセキュリティホールがコードの挿入に使われるているからである。報告されているところによれば、このセキュリティホールはAdobe AcrobatとReaderのAndroidバージョン中には存在していない。

バージョン9.4.1へのアップデートは、Adobe ReaderとAcrobatのWindows版とMac OS X版をダウンロードすることが可能である。Linuxユーザは、11月30日まで待たねばならないだろう。代替方法として、現在のWindows版のReaderとAcrobatのユーザは、最新版にアップグレードするためのビルトインの自動アップデート機能を使用できる。 Javaアップデートに本腰を入れよう

Sunbelt : Blog (2010/11/11)

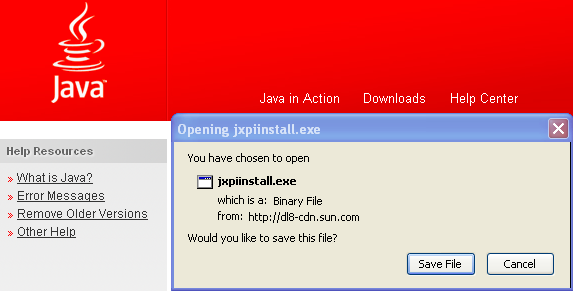

結論: 多くのJavaへの攻撃は、パッチされた脆弱性を追い求めている。Javaは広汎なプラットフォーム上で稼働しているので、これは大変深刻な方向性である。あなたは自動Javaアップデート警告を維持すべきである。そして、Javaのサイトもまたチェックしなさい。

今日、Daniel Wesemannは、Javaの脆弱性についてSANS上に大変分かりやすいブログをポストした。

Wesemannは、MicrosoftのMalware Protection CenterでHolly Stewartが記した10月の一部に注目している。「我々の脆弱性を攻撃するマルウェア ファミリーの幾つかが恐ろしい話(先例のないJava脆弱性攻撃の波)をしていることを見出した。」

Wesemannは、”bpac”ファミリーの最近の脆弱性攻撃で使用された方法を説明している。”bpac”ファミリーが使用しているJavaの脆弱性は6月にパッチされたものだと彼は指摘している。

感染は通常以下の手順で発生する。

-

(1)ユーザが脆弱性攻撃を挿入されたサイトを訪れる

(2)攻撃パックのトリガー。これはJavaアップレットやPDFをダウンロードする難読化されたJavaScriptとして出現する

(3)このアップレットは攻撃を含んでいる。CVE-2010-0840に関してはこの形

(4)このアップレットは、特定の EXE を発見する場所をそのアップレットに告げるパラメータを呼び出す

(5)攻撃が成功したなら、この EXE はダウンロードされ稼働される

初心者のための説明; Javaは、Sun Microsystems(現在、Oracleによって所有されている)によって、ブラウザ中や実際のOS上で稼働するアプリケーション作成用に作られたコンパイル型プログラミング言語である。Javaスクリプトは聞いたことがあるだろう。それとは違う。Javaスクリプトは、あなたのブラウザ中で稼働するためにWebページのHTMLコード中に埋め込まれたスクリプト言語である。

ここに、Oracleの二つの説明がある。

-

JavaScriptとは何か? そしてJavaテクノロジとどの様に異なるのか?

Netscape, Inc. によって開発されたJavaScriptプログラミング言語は、Javaプラットフォームの一部ではない。

JavaScriptはアップレットやスタンドアロンのアプリケーションを作成しない。JavaScriptが今日最も汎用されている形式は、JavaScriptをHTMLドキュメントの内部に存在させ、単純なHTMLでは達成できないWebページの双方向性を提供することである。

JavaとJavaScriptの主たる相違をリストする。

-

* JavaScriptは、オブジェクト指向スクリプト言語であるが、Javaは、オブジェクト指向プログラミング言語である

* JavaScriptコードはブラウザだけでしか稼働しないが、Javaは実際のマシンやブラウザで稼働するアプリケーションを作成できる

* JavaScriptコードは完全なテキストであるが、Javaコードはコンパイルされる必要がある

* それらは異なったプラグインを要求する

あなたのマシンをアップデートする必要があるかどうか、確認するための方法。

あなたのマシンにJavaの最新バージョンがインストールされているかどうか確認するには、ブラウザでこちらのサイトを訪問する。http://www.java.com/ja/download/installed.jsp

Javaのインストレーションが古いバージョンであれば以下のような画像が表示される。

The H : Security (2010/11/05)

Googleは、Windows, Mac OS X, Linux用Chromeのバージョン7.0.517.44をリリースした。このアップデートは合計12の脆弱性を解決している。また、これら脆弱性の全ては、ある開発者達が「高い」優先性として評価していた。Chromium Security Rewardプログラムの一部としてGoogleは、このセキュリティ上の脆弱性を報告した人に対して、500から1000$の間で報奨した。この開発者達はまた、セキュリティフィックスの追加に加えて、最新のバージョンがFlash Playerのアップデートされたバージョンを含んでいることに気がついている。全てのChromeユーザは可能な限り早急に、最新のリリースにアップデートすることが推奨されている。

Googleはまた、新しいPDFビューワ(Chromeの最新のベータ版でリリースしている)も同梱している。バージョンは、8.0.552.28。そこでユーザはもはやAdobe Readerに依存する必要はない。更に、このベータ アップデートは多くの同期サービスと改善されたプラグインのハンドリングを含んでいる。

安定版のセキュリティに関する詳細は、Google Chrome Releases Blog上の投稿に見ることができる。Chrome 7.0.517.44は、google.com/chrome からWindows, Mac OS X, Linux用のダウンロードが利用可能である。現在Chromeをインストールしているユーザは、メニューのTools(ツール)>About Google Chrome(Google Chromeについて)>アップデートボタンをクリック することで備え付けのアップデート機能を使用することができる。 Adobe: Flashの0-Dayの脆弱性にパッチ

Sophos : Nacked Security (2010/11/05)

Adobeは、悪意あるハッカーによって攻撃される可能性のあった幾つかの緊急の脆弱性を防ぐために、広汎に使用されているFlashのセキュリティアップデートをリリースした。

AdobeのWebサイトで公開されたセキュリティ ブレチンによれば、Adobeは、 Windows, Macintosh, Linux, Solaris上でAdobe Flash Player 10.1.85.3とそれ以前のバージョンを使用しているユーザは、Adobe Flash Player 10.1.102.64にアップデートするように推奨している。

さらに、Adobeは、2010年11月09日までにAndroidモバイル オペレーティング システム用のFlash Player 10.xのアップデートを利用可能にすると発言した。

Flashのアップデートされたバージョンによって修正された脆弱性の一つは、CVE-2010-3654である。先週Adobeは、この脆弱性がFlash, Acrobat, Adobe Readerのユーザをターゲットにして、悪意あるユーザによって使用されていたと警告した。ReaderとAcrobatの修正は11月15日の週に計画されている。

インストールされているFlash Playerのバージョンが分からないのであれば、Flash Playerについて のページを訪問しなさい。あなたのコンピュータ上で複数のブラウザを使用しているのであれば、あなたは夫々のブラウザでFlashのバージョンをチェックしなければならない。

ところで、Flashの新しいバージョンをインストールするにあたっては、チョッとした注意が必要である。McAfee Security Scan Plusをインストールするかどうか注意深く考えて欲しい。

どう考えても、AdobeがDefaultでこのソフトのインストールにチェックを入れていることは、どちらかというと生意気(言わせてもらえれば)である。あなたがFlashをアップデートしたいだけなら、このソフトウェアのインストールは必要ない。

可能な限り早急に脆弱性あるコンピュータをアップデートすることは全ての者にとって良い考えである。 Internet Explorerに新しい0-Dayの脆弱性(CVE 2010-3962)

Bkis : Bkis Global Task Force Blog (2010/11/05)

11月03日、MicrosoftはInternet Explorerの全てのバージョン中の新しい未パッチの脆弱性について警告を発した。この脆弱性は、ウィルスを拡散するために食い物にされている。

IEがCSSタグを上手く処理しないため、IEは解放されたオブジェクトにアクセスし、メモリ損壊(解放後使用)を発生させるようである。これはプログラムのポインタを不適切に動作させ、クラッシュを発生させ、リモートコード実行さえ発生させる。

脆弱性攻撃のデモ コード

0×0D7DC9C9をコール 上図に見られるように、このプログラムは0×0D7DC9C9をコールする。これはヒープメモリのアドレスである。そして、通常、このプログラムは、それまでに、このメモリをイニシエートしていないのでクラッシュする。しかしながら、攻撃者は今迄に用意していたデータで、巨大なヒープ(上述のアドレスを含む)を作成するためにヒープスプレー技法(【訳注】攻撃の成功確率を高めるために、ヒープ上にシェルコードを大量にロードする技法。ブラウザの攻略に用いられる)を使用している。これは任意のコード実行を可能にする。

この攻撃ベクトルは、Windows XP SP3以降の全てのバージョンのOS上のIE8ではDefaultで有効に設定されているData Execution Prevention (DEP、データ実行防止)によってブロックされる。

Microsoftは定例外のパッチを発行するかどうか決定するために現在この脅威を監視中である。この脆弱性は多分Microsoftの月例パッチで修正されるだろう。

Microsoftがパッチを発行するまで、ユーザは未知のソースのリンクをクリックしないように注意することが推奨されている。 【UPDATE】The Registerによると、11月の月例パッチにIEのフローの修正パッチは含まれていないということです(2010/11/06 11:00現在)。 二年間放置されているInternet Explorer情報リーク脆弱性

The Register : Security (2010/11/01)

ほぼ二年間、MicrosoftのInternet Explorerは、デジタル セキュリティ トークンと他の重要なデータを盗むことを攻撃者に許していたと、セキュリティ研究者は最近発言した。

セキュリティ研究者Chris Evansは、2008年12月にIE中に情報を露にする脆弱性があることをMicrosoftに警告したと発言している。10月21日時点で、この脆弱性は修正されないまま残っている。「私は600日間情報開示した」と、彼は皮肉っている。

このバグはJavascriptとランタイムエラーのハンドリングのためのIEメカニズム中に残存している。幾つかの場合において、クロスオリジン コンテンツは、攻撃者にエコーバックするので、攻撃者が重要なJavascript変数を取得することが可能になる。以前、このコンセプトの証明は、Google ReaderがXSRF(cross-site request forgery)攻撃を妨げるために使用していたセキュリティ トークンを盗むためにこの脆弱性を攻撃した。それ以降は、Googleが作成した変更によって中和された。しかし、この脆弱性が動作したとき、許可を求めることなしに、生贄飼育用フィードへの登録をユーザに強制する。

「このトリックで盗まれる(必要なら繰り返し)様々なテキスト構造物がある」とEvansは警告している。

Firefoxはかって同様の攻撃に対する脆弱性を持っていたが、このオープンソースブラウザの維持管理者は、2008年12月にこのフローを修正した。同じ月に、Microsoftはこの脆弱性を説明したが、未だに残存している。

Microsoftのスポークスマン(MicrosoftのスポークスマンJerry Bryantの部下)は月曜日、以下のステートメントをリリースした。

-

MicrosoftはInternet Explorer中に軽度の情報露見を公に送信する問題を認識している。攻撃が成功するには、大多数のサイトにとって非標準的な特別な方法で設定された犠牲者用のWebサイトが要求される。我々は、この脆弱性が何らかの攻撃を受けたということを認識していない。状況が変化すれば、我々は顧客をアップデートするだろう。

The H : Security (2010/10/29)

Adobeは11のセキュリティホールを閉じるためのShockwave Playerのセキュリティ アップデートをリリースした。1つは一週間前に発見された脆弱性であり、残りの10は今迄未知である。このアップデートは昨日リポートされた別製品のFlash Player と Readerの脆弱性との関連性はない。 既知のShockwaveセキュリティホールに関する攻撃のデモンストレーションは既に存在している。このセキュリティホールは巧みに細工されたページを訪問したときWindowsの計算機を起動する。しかしながら現時点で、犯罪者がWindows PCをマルウェアで感染させようとしている兆候は存在しない。この脆弱性は現在Windows XP SP3の下でのみ攻撃される。 Shockwave Playerのユーザは即座に、アップデートをインストールすべきである。Windows と Mac OS X用のバージョン11.5.8.612は、この会社のサイトからダウンロード可能である。Shockwaveがシステム上にインストールされているかどうかオンラインで確認したいのであれば、Adobe Shockwave Playerのページを訪問しなさい。 CCleaner3.0、ドライブを安全に削除するツールを搭載

The H : Security (2010/10/29)

PiriformはWindows PC用のメンテナンス ツール CCleanerのバージョン3.0をリリースした。CCleanerアプリケーションは、ユーザが容易に削除することが可能な(例えば、インターネット一時ファイル、クッキー、様様なWebブラウザの履歴、同様に、システム Recycle Binや他の一時ファイル)人気あるWindows用クリーニングとメンテナンス ツールである。

最新のリリースCCleaner 3.0は、メジャーアップグレードであり、そして、64ビットシステムをネイティブ サポートしている。更に、指定されたドライブ上のフリースペースのコンテンツを安全に削除するために使用できる新たなDrive Wiperツールを搭載している。この機能は、ツール セクションから利用できる。ユーザは一つもしくは複数のドライブを選択できる。そして、このツールはデータが記録されているドライブ上の領域を上書きする(1回以上、特別なアルゴリズムを使用して、一回だけの上書きから3、7、35パスまで)ので重要な情報を削除する。

CCleanerのDrive Wiperのスクリーンショット 他の改善点は、Internet ExplorerとGoogle Chrome Webブラウザの手厚いサポート、HTML5データベース記憶領域の追加クリーニング サポート オプションと、新たなインテリジェントクッキー保持機能を含んでいる。

このリリースに関する詳細情報は、Priformブログ上の投稿とバージョン履歴に見出すことができる。CCleaner 3.0は、フリーウェアとしてダウンロード可能である。オプションの優先サポートは19.95ポンドで利用できる。 Adobe Flash, Reader, Acrobat中に発見された緊急の0-Day脆弱性

Sophos : Naked Security(2010/10/28)

Adobe製品のユーザにはまたも悪いニュース。AdobeはFlash Player, Reader, Acrobat中に緊急のセキュリティホールが発見されたことを公開した。

Adobeによって、公開されたアドバイザリによれば、この脆弱性は犠牲者のコンピュータ上で悪意あるコードを稼働させることで、悪意あるハッカーによって食い物にされている。

Adobeは、Windows, Macintosh, Linux, Solaris用Flash Playerの10.1.85.3とそれ以前のバージョンに脆弱性があると発言している。更に、Android用のFlash Player 10.1.95.2とそれ以前のバージョン、そして、Windows, Macintosh, Unix用Adobe Readerの9.4とそれ以前の9.xバージョンに同梱されていたauthplay.dllもリスクがある。

更に、WindowsとMacintosh用のAdobe Acrobat 9.4とそれ以前の9.xバージョンにも脆弱性がある。

Adobeは、この未パッチの脆弱性の修正を作成中であると発言している。そして、11月09日までにFlash Player10.x(Windows, Macintosh, Linux, Android用)のアップデートを提供することを希望するとも発言している。Adobe ReaderとAcrobat 9.4とその早期バージョンは、WindowsとMacintosh用に関して、11月15日の週中にアップデートが計画されている。

当然のことながら、パッチの当てられていない期間がある。一方、より多くの悪意あるハッカーがこの様な脆弱性を攻撃することの誘惑にかられているということを聞いても何ら驚くことではない。Adobeの顧客にとって悪いニュースは、当然、Adobeにとっても悪いニュースである Firefoxは、0-Dayの緊急の脆弱性を攻撃されている

Sophos : Graham Cluley's Blog (2010/10/27)

Mozillaは、人気あるFirefoxブラウザが、サイバー犯罪者がマスウェア拡散するために実際に攻撃している深刻な脆弱性を含んでいるとする警告を発生した。

今迄未知のこの脆弱性は、Firefoxのバージョン3.5と3.6に影響があると言われている。

セキュリティ企業のNormanは、ノーベル平和賞のWebサイトが昨日この脆弱性経由でトロイを拡散させていると報告した。しかしながら、これは、他のWebサイトでも、訪問したユーザに感染を企てるためにこの脆弱性をアップしている可能性があることも明らかである。

Sophosは、このマルウェア Troj/Belmoo-A を防御する。

Mozillaはフィックスを作成中である。しかし、現時点でFirefoxのユーザはJavaScriptをOFFにするか、人気あるアドオンNoScriptを使用するのが賢明である。 NoScriptは素敵なアイデアである。私はこのアドオンなしでFirefoxを使うことはない。あなたも同様であるべきだ。 【Update】Mozillaは、Firefoxをアップデートしました。 Adobe Readerに代わってJavaが最多攻撃対象に

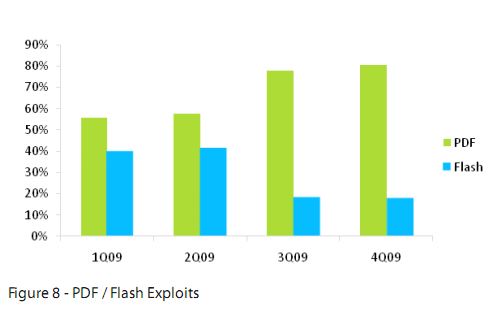

The H : Security (2010/10/25)

Microsoft Malware Protection Center (MMPC)モニタリングは、最近数ヶ月にJavaの脆弱性への攻撃を企てる数が劇的に増加していることを示している。MMPCのHolly Stewartによれば、今年の半ば以来、凡そ600万の攻撃が三つの古いJavaの脆弱性を食い物にしようと企てていた。これは、巨大な利益により、今迄の攻撃対象のトップであったAdobe Readerの攻撃の数を凌いででいる

Stewartは、Adobeのソフトウェアのように、Java Runtime Environment(JRE)はほとんど全てのコンピュータにインストールされているが、大多数のユーザはこのソフトに多くの注意を払わないため、Javaが今、より誘惑的なターゲットになったと仮定している。これらのユーザの大多数は頻繁なアップデートに注意を払っていない。伝えられるところによれば、攻撃されているセキュリティホールの一つは二年前のものである。

Readerをより安全にしようとするAdobeの努力は、効を奏しているようである。Readerの様々な改善の中で、Adobeは自動アップデート機能を搭載した。これは、犯罪者に攻撃対象をJavaにシフトするよう仕向けた。このことはBrian Krebsによって予測されていた。Krebsは多くの有料の犯罪者用攻撃ツールが、現在Javaへの攻撃を含んでおり、そのような攻撃が屡々成功していることを究明していた。

つい最近、Oracleは10月のパッチ日の一部に、全てのサポートされるプラットフォーム用の、そのバージョン 6.0, 5.0, 1.42にまたがって広がっている29のセキュリティホールを塞いだJavaアップデートをリリースした。Oracleはこの脆弱性の内15のセキュリティホールを緊急に分類している。 Adobe Shockwaveに0-dayの脆弱性

The H : Security (2010/10/22)

Adobe Shockwave中の今迄露にされていなかったセキュリティホールがWindowsの攻撃対象になっていることが公開された。この攻撃をデモしたバージョンでは、特別に細工されたWebページにアクセスするとWindowsの電卓が開いた。攻撃者はマルウェアをPCに感染させるためにこのセキュリティホールを食い物にしている。この攻撃は、現時点では、XP SP3の下で動作し、The Hと姉妹紙のheise SecurityとによるWindows 7とInternet Explorerを組み合わせたテストでは、ブラウザクラッシュの引き金となった。

このセキュリティホールは、Directorファイル中に閉じ込められている特別に細工されたデータを処理するためのコード中のフローによって発生させられる。AdobeはWindowsとMacの下でShockwaveのバージョン11.5.8.612、及びそれ以前のバージョンでこのフローを確認している。未だアップデートは提供されていない。伝えられるところによれば、Adobeは問題を解決すべく行動中である。

大多数のユーザはShockwave Playerとそのブラウザプラグインをインストールすることを好まない。FirefoxとGoogle Chromeの下では、この攻撃の影響はうけない。他方、Internet Explorerでは、直ちに、この存在していないプラグインをダウンロードしインストールしようとするが、少なくともユーザの許可を必要とする。

ShockwaveはFlash Playerに比べ広範な機能を提供している。このような拡張された機能は、典型的には複雑なレンダリング、双方向のプレゼンテーション、ゲーム、他のアプリケーションに使用される。Shockwaveがシステムにインストールされているかどうかはオンラインでチェック(Adobe Shockwave Playerのテストページを訪問。【訳注】このページを訪問したとき、アニメーションがラベル付きボックスの下で再生されたならば、Shockwave Playerはインストールされています)できる。 Stuxnet削除ツールを装いHDD中のデータを「削除」する

Bkis : Bkis Global Task Force Blog (2010/10/19)

Windowsショートカット脆弱性を最初に食い物にしたトロイであるStuxnetは、最近フィールド中に拡散し続けている。Stuxnetに関する多くのフォーラムトピック同様に一連のエキスパートの解析文書は、このワームによる危機的状況を示している。不安な心理状態は、ユーザにインターネット上でStuxnet削除ツールを検索させた。幾つかの適切なツールがMicrosoftや幾つかのアンチウィルス会社やITコミュニティから提供されているにもかかわらず、インターネット上には多くのインチキツールが存在する。そのようなインチキツールは、巨大なスケールで悪意あるコードを拡散するために作成されている。

最近、我々のHoneypotシステムは、特に危険なインチキのツールを検出した。このツールはStuxnetを削除する替わりに、Cドライブ中の全ての物を削除する。

図 1: Microsoftのツールを装っている

図 2: 悪意ある挙動を実行する .bat ファイルを発生する

Windowsの再インストールと重要なデータの損失を回避するには、ユーザは使用しているアンチウィルスの最新バージョンへの恒常的なアップデートを実行すべきである。また、ユーザは様々なフォーラムで提供されているツールに迂闊に手を出してはならない。 メディアプレーヤー中のセキュリティ問題

The H : Security (2010/10/18) WinampとRealPlayerメディアプレイヤー中の脆弱性は、特別に細工されたメディアファイル経由でWindows PC上に悪意あるコードを挿入し実行することを可能にする。特定の環境下で単純に改竄されたWebページにアクセスすると、攻撃の犠牲者になるに十分である。

RealPlayerは様々なバージョンに渡って合計7つのセキュリティホールを含んでいる。この問題を解決するには、SP 1.1.5, 4.0 Beta, RealPlayer Enterprise 2.1.3, Mac RealPlayer 11.0 - 12.0 及び Linux RealPlayer 11.0.2.174 にアップデートすることである。

.mkv と .mtmの処理に関するWinampのコードは、システムを改竄し繰り返し食い物にすることが可能な二つの脆弱性を含んでいる。影響あるバージョンはWinamp 5.581であるが、おそらく、それ以前のバージョンも脆弱性があるだろう。今のところ、アップデートはリリースされていない。Winampのセキュリティホールを発見したプログラマは、当初更に二つのセキュリティホールを報告していたが、これ等のセキュリティホールは再現できなかった。 Java アップデート: 29のセキュリティホールを上書き

Krebs on Security : Blog (2010/10/12)

【訳注】今月はMicrosoftが、49のセキュリティホールにパッチを当て、パッチの記録を更新しましたが、Javaも負けていませんでした。

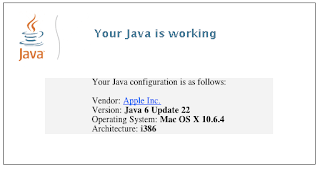

Oracleは本日、広汎にインストールされているJavaソフトウェアの緊急アップデート(少なくとも、このプログラム中の29のセキュリティホールを修正している)をリリースした。Microsoft Windows PCを使用している大多数の消費者は、Javaの何れかのバージョンをインストールしているだろう(Javaがインストールされているか否か、インストールされているバージョンは何か確認したいのであれば、このリンクをクリックしなさい)。既存のユーザが最新バージョン(Java 6 Update 22)を入手するには、コントロールパネル>Javaのアイコンをクリック>アップデートタブにある、今すぐアップデートボタンを選択する。このソフトウェアを持っていないのであれば、インストールしない状態のまま継続することを推奨する。

Oracleのアドバイザリによれば、アップデートは、Windows、Solaris、LinuxバージョンのJavaが利用可能である。Appleは、OS Xシステム用のJavaの自身のバージョンを維持管理している。そして、公式のJavaがリリースされた数ヶ月後に、OS X用のバージョンに関する修正を行っている。

Javaのアップデートは、あなたが望まない無料ツール(Yahoo!ツールバーや、彼らが今回Javaに同梱することを決定した他の金儲けのうまい物なら何でも)をDefaultで含んでいることを忘れるな。あなたがアドオンを望まないのであれば、インストレーション中にあるチェックボックスをアンチェックしなさい。 6つのビッグネームがマルウェアの拡散になりすまされた

Bkis : Bkis Global Task Force Blog (2010/10/08)

Google, Facebook, Twitter, Hi5, Amazon, Hallmarkの6社は、今回のマルウェアキャンペーンでなりすまされた。これは我々が解析したマルウェアの新たな変種である。

これ等の会社の評判は、ハッカーが悪意あるコードを付属させた偽のE-Mailの配布に利用された。多くの人々がこの種のフィッシングの犠牲者になった。なぜなら、実際にこの様な会社は、彼らのユーザに対して定期的にE-Mailを送信している。ここでは、Facebook,Twitter, Hi5のようなソーシャルネットワーク会社やAmazon, Hallmark, Googleのようなe-コマース会社は、彼らの志望者に対して屡々新規採用E-Mailを送信する、とだけ言っておく。そこで、ユーザはそのようなE-Mailを開くトリックに簡単に引っかかった

そう、これは悪い奴等にとってスパムE-Mailを使用してウィルスを拡散する「肥沃な大地」である。彼らは、実際にウィルスの存在する添付ファイルを開かせるようユーザを誘惑するために画像付きスパムメールの内容をコロコロ変えている。

Figure 1: ターゲットは、このウィルスソースコード中に全て含まれている

Figure 2: インチキのGoogle

Figure 3: インチキのFacebook

Figure 4: インチキのTwitter

Figure 5: インチキのHi5

Figure 6: インチキのAmazon

Figure 7: インチキのHallmark E-Card このマルウェアは、添付ファイルに自分自身を隠し、ユーザに好奇心を持たせ開かせようとしている。

実行するとマルウェアは以下を行うだろう:

実行するとマルウェアは以下を行うだろう:- ファイルを巧みに取り扱う

- %Windir%\MFPTKPAR.dll ファイルをダンプする

- %SystemDir%\HPWuSchedv.exe それ自身をファイルとしてコピーする

- Windowsのスタートアップにウィルスをロードするために、キーを巧みに取り扱う

- [HKCU\Software\Microsoft\Windows\CurrentVersion\Run]

- HP Software Updater v2.7 = “%SystemDir%\HPWuSchedv.exe”

- Pwulinubesida = “rundll32.exe “%Windir%\MFPTKPAR.dll”,Startup”

- エラーレポートとセキュリティセンターのサービスを終了する

- 破損したソフトウェアやプログラムのセットアップフォルダを装う名前で共有フォルダにそれ自身をコピーする

- Adobe Photoshop CS4 crack.exe

- Windows 7 Ultimate keygen.exe

- K-Lite Mega Codec v5.5.1.exe

- …

- 拡散するためにUSBドライブにautorun.infファイルとして、それ自身をコピーする

- キーとファイルを削除し、幾つかの人気あるアンチウィルスのプロセスを終了する

- 拡散するために、ウィルスの付属する添付ファイルの付いたインチキの内容のE-Mailを恒常的に送信する

- ポート1049を通してサーバ: 206.137.17.89 に接続する

The H : Security (2010/10/07)

Foxit Softwareは、彼らのPDF Reader(【訳注】Adobe Reader代替として著名なFoxit Readerのこと)のバージョン4.2のリリースをアナウンスした。このバージョンは、二つのセキュリティ上の脆弱性を閉じている。Foxit Reader 4.2は、512バイト以上の長さを持つタイトルのPDFドキュメントを処理するときに発生していたバッファオーバーフローの問題を解決している。この問題はアタッカーが生贄のシステム上で悪意あるコードを挿入し実行することに利用されていた。更に、このアップデートはデジタル署名に関連するセキュリティフローを修正している。

Foxitの最新バージョンは、Windows 7とVistaの防御メカニズムであるAddress Space Layout Randomisation (ASLR)とData Execution Prevention (DEP)のサポートを追加している。Foxitはまた、Phantom PDFスイート(【訳注】複数の関連プログラムを一つにまとめたパッケージソフトのこと)のアップデート(バージョン 2.2)をリリースしている。このバージョンは上述の問題を解決するとともに、特定のタイムゾーン中に誤った日付と時間を表示する問題を解決している。

詳細な情報はセキュリティアドバイザリに見出すことができる。Foxit Reader 4.2は、この会社のサイトからダウンロード可能である。実際に利用しているユーザが、最新のリリースにアップデートするには、メニューのHelp>Check for Updates Now を選択することでアップデートできる。 Adobe ReaderとAcorbatの23のセキュリティホールにパッチ

Krebs on Security : Blog (2010/10/05)

Adobeの新たなセキュリティアップデートは、PDFのReaderとAcrobatの少なくとも23のセキュリティホール(攻撃者が実際にコンピュータに侵入し食い物にしている二つの脆弱性を含む)を塞いだ。

Adobeは、Windows, Mac, UNIX 用のバージョン9.3.4とそれ以前のバージョンを使用しているユーザに対し、バージョン9.4にアップグレードするように急かしている(Adobeは9.xバージョンにアップデートできないユーザはバージョン8.2.5アップデートを適用すべしと発言している)。

Adobeは、この新しいバージョンで修正された23のフローの一つは実際に攻撃されていたと発言している。今回のアップデートで修正された二つ目の0-Dayのフロー(スタンドアロンのFlash Playerに関し先月の別個のアップデートで修正したAdobe Flash player中の緊急の脆弱性)は、Adobe ReaderとAcrobat中にも存在する。けれども、Adobeは、これ等製品中のこのフローは如何なる攻撃も受けていないと認識していると未だに発言している。

数人の読者は、ReaderとAcrobatの将来のバージョンに導入されるとAdobeが約束したセキュリティ機能(sandoboxingテクノロジは、このソフトウェア中の今迄同定されていないセキュリティホールの利用をブロックするよう設計されている)について質問してきた。Adobeは、この機能は上記タイトルの次のメジャーリリース(本年末)で含まれるだろうと発言している。AdobeのBrad Arkinは、本日のブログでこの来るべき機能の詳細を公開した。

アドビが四半期のパッチサイクルへ移った今、この新たなメジャーバージョンは、2011年2月8日に計画されている次のセキュリティアップデートと同時に行われないだろう。しかしながら、継続的にAdobeはセキュリティアップデートをリリースしている(ReaderとAcrobatに関しては、ここ一年以内に二回の、Flashと他のソフトウェアに関してはもっと頻繁に緊急アップデートをリリースしている)。私は別の緊急のReaderのパッチを見るずっと前に、それがリリースされるのではないかと疑っている。

Adobeのsandbox化されたバージョンは他のPDFリーダーよりもっと安全になるだろうが、私はずいぶん前にReaderを拒絶した。そしてFoxitに切り替えた。しかし、Nitro PDF ReaderやSumatraのような他の選択もある。

Adobe ReaderやAcrobatを使用しているのであれば、このソフトウェアをアップデートすることに時間を割きなさい。現在のReaderのバージョンは、ここで分かるし、他の製品とバージョンは、このページから利用可能である。 Adobe: Reader中の緊急のセキュリティホールのパッチを前倒し

The H : Security (2010/10/01)

AdobeはReaderとAcrobatの現在のバージョン中の緊急のセキュリティホールを閉じるためのパッチのリリースを火曜日(10月05日)の前に前倒しすることを計画しているとアナウンスした。結果として、10月12日に予定されている定例のパッチ日に、追加のパッチはリリースされないだろう。このセキュリティホールは9月初旬から知られており、特別に細工されたPDFファイルを通してユーザのシステムの制御を攻撃者が取得することを可能にする。

数週間、この脆弱性はマルウェアを繁殖するために実際に脆弱性攻撃に晒されてきた。今Adobeに行動を促している。統合されたFlash Playerもまた脆弱性があり、この修正の一部分として最新バージョンにアップデートされるだろう。システムにインストールされるFlash Playerは既にアップデートされているが、Adobe ReaderとAcrobatは、Adobeが分離して取り扱っているために、未だ古いFlash Playerのバージョンにアクセスしている。

解決策として、MicrosoftのEMETツールが感染したPDFファイルに対する防御を提供している。EMETに関する詳細とオンライン上の脅威の防御に関するAdobeとMicrosoftの協調は、Microsoftのニュース記事中に見られる。

繰り替えされる早期リリースの必要は、Adobeのスケジュール化された四半期毎のアップデートを短縮すべきか、増加するユーザセキュリティへのタイムリーな応答を諦めて別の物を選ぶかという問題の重きを増した。 Windowsからスパイウェアを削除するには

The Gurdian : Ask Jack Blog (2010/09/23)

読者のSenthil Kumarは、彼のDellラップトップからあらゆるスパイウェアを削除することを望んでいる。彼の質問は以下である。

-

良い、信頼あるスパイウェア削除ソフトを推薦できますか? できればフリーウェアが良い。私のコンピュータは、四年前に購入したDell D510ラップトップです。

しかしながら、未だ、あなたのPC中のスパイウェアをチェックするための幾つかのパワフルなプログラム(SuperAntiSpyware や MalwarebytesのAnti-Malware (MBAM)を含む)が存在する。

SuperAntiSpywareはインチキのアンチウィルスプログラムやワーム、ルートキットを含む広範なスパイウェアをターゲットにした無料のプログラムである。$29.95かかるがProffessional版も存在する。MalwarebytesのAnti-Malware (MBAM)は、普通のアンチウィルスプログラムが検出し損なったスパイウェアを上手く検出する完全なアンチウィルスプログラムである。有料バージョンにアップグレードしない限り、このプログラムは手動で起動しなければならない。

MicrosoftのWindows Defenderは、もう一つの無料のアンチスパイウェア プログラムである。このソフトはGiant Anti-Spywareとして生を受けたが、Microsoftがこの会社を買収した。同時に一つ以上のアンチウィルスプログラムを稼働することは通常不可である。しかし、Windows DefenderとSuperAntiSpywareは共に、完全なアンチウィルスプログラム(Microsoft Security Essentialsを含む)と幸運にも共存するようである。商用版の選択肢としてはWebrootのSpySweeperがある。

あなたのPCをクリーンにするためには、MalwarebytesのAnti-Malware起動する前にSuperAntiSpywareを起動しなさい。理由は、MBAMの稼働を停止させる感染を削除してくれるかもしれないから。MBAMを稼働したら、Perform Quick Scan(クイック スキャンを実行)を選択し、次にScan(スキャン)をクリックしなさい(Full Scan(完全スキャン)を稼働しないように)。終了したらOKをクリック。次にShow Result(結果の表示)を実行する。 検出された全てにチェックをいれ、次にRemove Selected(選択したものを削除)をクリックする。MBAMを終了したら、PC再起動。次にいつものアンチウィルスソフトを稼働する。もし何か見つかったら、そのマルウェアを削除する。このプロセス全体を繰り返す。

Spyware Info Forumでは、How to run a scan with Malwarebytes' Anti-Malware(MalwarebytesのAnti-Malwareのスキャン方法)という更に詳細なアドバイスがある。

特定のマルウェアを拾ったと疑う余地があるのなら、それを削除する特別な方法を検索しなさい。人気ある支援フォーラムBleeping Computer, Major Geeks, Geeks To Go, Tech Support Forum, the Spyware Info Forum, その他多くの支援サイト全て、狙いを絞った簡便なユーティリティを使用するルーチンを持っており、そのプロセスを通してあなたを導いてくれるだろう。Malwarebytesのフォーラムはまた、Malware Removal Guides and Self Help Guidesのセクションで多くの特定の脅威を処理する方法を支援している。

マルウェアの削除に努力することは価値あることである。マルウェアはもはや可視的でなく、子供の悪ふざけの産物ではない。今日、マルウェアは巨大で専門的な犯罪工業で開発されている。そして、マルウェアの成功の程度は隠蔽状態の維持に依存するのだから。 AdobeはFlash中の緊急のセキュリティフローを修正した

Krebs on Security : Blog (2010/09/20)

Adobe Systems Inc.は本日、ハッカーが脆弱性あるシステムに侵入し食い物にしていた広範に使用されているFlash Playerの危険なセキュリティホールを改善するソフトウェアアップデートを緊急リリースした。

Adobeは、Windows, Macintosh, Linux, SolarisでAdobe Flash Player 10.1.82.76とそれ以前のバージョンを使用しているユーザはAdobe Flash Player 10.1.85.3にアップデートするよう推奨している。Android用のAdobe Flash Player 10.1.92.10のユーザは、このリンク(【訳注】Adobeの日本語サイトにジャンプするはずです)を使用して Adobe Flash Player 10.1.95.1.へのアップデートが利用可能である。

この件に関するAdobeのアドバイザリはこちら。同じセキュリティ上の脆弱性はAdobe ReaderとAcrobatの最新版にも存在するが、Adobeは10月04日の週までこれ等製品中の脆弱性を修正する計画はないと発言している。

注意、あなたがInternet Explorerと非Internet Explorerの両方を使用しているのであれば、このアップデートを少なくとも二度適用する必要がある。IEでFlash Playerインストレーションのページを訪問しアップデートをインストールすることで一度、次に、Firefox, Opera, Safariで同じことをもう一度行う。Google Chromeユーザは、この最新のFlashアップデートを搭載したChrome 6.0.472.62にアップデートすることができる。あなたがインストールしているFlashのバージョンをチェックするには、このリンクをクリックしなさい。

また、あなたが若干のフリーのソフトウェア(McAfee Security ScanやAdobeが今月Flash Playerに同梱しているブラウザツールバーのようなもの全て)を欲する場合を除いて、Adobeインストレーション中の、この様なソフトウェアのダウンロードに同意する前に、このオプションをアンチェックすることを思い出しなさい。 Bing(検索エンジン)の広告にはアドウェアHotbarつきのFirefoxがある

Sunbelt : Blog (2010/09/20)

Alert Sunbelt Blogの読者Jesse Cは、この件を我々に警告してきた。どんなことが行われているのか彼のE-Mailを引用する。

-

Windowsを新規インストールした後、私はIEを立ち上げ、Bingで"Firefox"を検索した。検索結果リストの最上層にあるスポンサー結果のトップは、'fire10fox.com'のものだった。このサイトは、既にフリーであるものを取得するために、他の怪しげなものと一緒に'hotbar'と呼ばれるソフトをインストールすることを意図しているようである。

VIPREは、Trojan.HTML.FakeAlert.e (v)を検出した。

【アップデート】

【アップデート】Bingはこの問題を修正した。 Adobe: 新たなFlashのフローを警告

Krebs on Security : Blog (2010/09/13)

Adobe Systems Incは、攻撃者がFlashプレーヤ(殆どのコンピュータにインストールされているマルチメディア ソフトウェア)中の未知のセキュリティホールを食い物にしていると月曜日に警告を発した。

Adobeは、Windows, Mac, Linux, Solaris, UNIX, Android用のFlashプレーヤのバージョン10.1.82.76及びそれ以前のバージョン中に緊急の脆弱性が存在すると発言している。セキュリティアドバイザリで、Adobeは、このフローがFlashにクラッシュを発生させることが可能であり、攻撃者が感染させたシステムのコントロールを完全に奪うことを潜在的に可能にすると警告している。

しかもなお悪いことに、Adobe Flashプレーヤーに対する実際の攻撃がフィールド中で実行されていることが報告されている。Adobeのアドバイザリは、Adobe AcrobatとReaderの最新バージョンが脆弱性あるFlashコンポーネントを含んでいると述べている。Adobeは今のところ、これらプログラム中のFlashフローに対する攻撃を認識していないとしている。

最新の具体例はAdobe AcrobatとReaderのユーザにはチットも慰めにはならないのだが、先週、Adobeは類似のアドバイザリをリリースし、これら二つのプログラムの未パッチの緊急のフローをハッカーが攻撃中であっるということを警告した。

このFlash問題の修正は最終段階のプロセスに入っており、9月27日から始まる週の内にはWindows, Mac, Android用のFlashプレーヤのアップデートの提供を予定していると、Adobeは発言している。Adobe AcrobatとReader中のFlashのフローに関するアップデートは10月04日の週までに準備されるだろうとAdobeは発言している。

Flashは全く使用せずにすることが困難なWebコンポーネントである。私はしばしばユーザにFirefoxをインストールしNoscriptアドオンを使用するように促してきた。このアドオンはDefaultでFlashベースのコンテンツをブロックする。そして、ユーザがブロックされたFlashビデオを見るか否かを決定できるツールである。 Kenzero(日本製のトロイ)

Schneier on Security : Blog (2010/09/13)

Kenzeroは日本製トロイであり、ユーザのポルノサイトのサーフィンの習慣を公表する。そして次に、この情報を削除させんがためのブラックメールをユーザに送信する。 MicrosoftのツールがAdobe Readerのセキュリティホールをブロックする

The H : Security (2010/09/13)

金曜日、Microsoftは、Acrobat Reader中の0-DayのセキュリティホールをEnhanced Mitigation Experience Toolkit (EMET)でブロックする方法を公開した。Adobeは未だ彼ら自身のパッチを公開していないが、最近Adobeは彼らのWebサイト上にMicrosoftのブロック方法に関するリンクを追加した。時間がないことを理由に、AdobeはMicrosoftの手法を完全にテストできていないと、あなた自身の動作環境で更なるテストを推奨すると発言している。

Adobeはこの脆弱性を「緊急」(CVE-2010-2883)に分類している。この脆弱性はシステムクラッシュを発生させ、攻撃者が感染したシステムを制御することを可能にする。そして、このフローを実際に食い物にしているとする最初のレポートが公開された。例えば、火曜日にTrend Microは感染させられたファイルを発見したと記している。Windows, Mac,Unix用のAdobe Reader 9.3.4、Adobe Acrobat 9.3.4とそれ以前のバージョンが影響を受ける。 攻撃者は新たなAcrobat/Readerのフローを食い物にしている

Krebs On Security : blog (2010/09/08)

Adobeは本日、ハッカーがAdobe PDF ReaderとAcrobatの未知の脆弱性を食い物にしていることが明らかになったと警告した。

水曜日にリリースされたアドバイザリにおいて、AdobeはAcrobatとReaderのバージョン9.3.4とそれ以前のバージョン中に緊急の脆弱性が存在すると発言した。そして、この緊急の脆弱性は実際にフィールド中で食い物にされていると報告している。Adobeは、このセキュリティホールを塞ぐためのアップデートのスケジュールを見極めている段階であると発言している。

一方、新しい脆弱性を活用し徘徊している邪悪なPDFファイルは、現在世の中に存在するアンチウィルスプログラムの25%でしか検出されない(本日リリースされたVirusTotalによるスキャン結果はこちら。PDFファイルであるが、このPDFファイルは安全である)。

Adobeのアドバイザリはこの脆弱性攻撃への可能な軽減策を論じていないが、Reader中のJavascriptを無効にすることは最初のステップとしては常に最善である。AcrobatのJavaScriptはメニューの環境設定から無効にする(編集 -> 環境設定 -> JavaScript。次に、「Acrobat JavaScriptを使用」のチェックを外す)。

更に良い方法としては、Adobe Readerのような激しい攻撃目標になっているものを使用するのではなく、代替のPDFリーダーを使用することである(例えば、Foxit, Sumatra, Nitro PDF) QuickTime中の0-day脆弱性がフィールド中で実際に使用された

Websense : Security labs blog (2010/09/07)

【訳注】Websenseの宣伝みたいな記事ですが、二つ下の記事に関連しているので訳しました。 我々が最近ポストしたApple Quicktime 0-day脆弱性に関する記事の後、Websense Security Labs ThreatSeeker Networkは、フィールド中でこの脆弱性を食い物にしているものが発見された。我々は少なくとも一月前に、この脆弱性から顧客を保護した。そして、また、ACEを使用している顧客に対しリアルタイム プロテクションを提供している。

ここに脆弱性のあるQuickTimeの関数を呼び出しを示す攻撃ページのスクリーンショットを示しておく。

Secunia's PSI 2.0 beta: Windowsユーザのアップデートの悩みに対処

Secunia's PSI 2.0 beta: Windowsユーザのアップデートの悩みに対処The H : Security (2010/09/01)

デンマークのセキュリティ企業Secuniaは、Personal Software Inspector (PSI)アプリケーションのバージョン2をリリースした。このソフトウェアは以下のような攻撃者の攻撃目標にされているプログラム(Adobe Reader, Flash Player, Firefox, Java, Skype等)を自動的にアップデートすることが可能である。Windows用のフリーのベータ版は、インストールされているアプリケーションからセキュリティリスクを引き起こす可能性のある脆弱性あるバージョンを発見するためシステムをスキャンする。PSIは統計解析のため全てのスキャン結果をSecuniaに送信する。

Secuniaによれば、自動アップデートはSecuniaのアプリケーションデータベースに登録されている15%のアプリケーションに関して利用可能である。Secuniaはベータ段階の間に更なるプログラムを含むよう自動アップデート機能の継続的拡張を計画している。自動アップデート機能が提供されていない多くのアプリケーションに関して、PSIは手動でダウンロードできるように関連するアップデートのリンクを提供している。Software Inspectorがプログラムの認識に失敗した場合、ユーザは"Are you missing a program?"ボタンを押すことでSecuniaに考慮するようフィードバックできる。Secuniaのアプリケーションデータベースは完成したものではないが、heise SecurityとThe Hの共同で行ったテストにおいて、Secunia PSIはテストシステム上にインストールされている膨大なプログラムを認識した。

今回のベータ版は、PSIのユーザインターフェイスとスキャン結果の表示に関し改善されている。

The H : Security (2010/08/30)

セキュリティエキスパートRuben SantamartaはQuickTimeのActiveXプラグイン中に、悪意あるコードを挿入する攻撃を可能にする公開されていないパラメータを発見した。犠牲者が特別に細工されたWebサイトを訪問するだけで攻撃は成功する。攻撃者は_Marshaled_pUnkパラメータに対してあるオブジェクトポインタを追加し、QuickTimeがサードパーティー製のDLL中の関数にアクセスを発生させるプラグインにそれを登録する。Santamartaの発見した脆弱性攻撃はWindows7やVistaのData Execution Prevention (DEP)とAddress Space Layout Randomisation (ASLR)メカニズムをバイパスすることが可能である。

_Marshaled_pUnkパラメータは、SantamartaがQuickTimeの2001年バージョン中に発見した脆弱性の存在した関数の名残りである。Appleはその後のバージョンでこの関数を削除したが、このパラメータに関しては見逃していたことは明らかである。このパラメータがプログラミングのエラーの結果としてよりむしろ故意に実装された場合、厳密に言えば、この問題はバックドアの問題になるとSantamartaは発言している。

脆弱性あるバージョンは、QuickTime 7.x, 6.xを含むとともに、Windows XPからWindows7までのOSと組み合わせされているそれ以前のバージョンを含む。利用可能なアップデートは存在しない。現時点での唯一の防御方法は、ActiveXコントロールの実行を妨げることである。例えば、Internet Explorer中のアドオン マネージメント機能を経由するプラグインをkill bitを設定する(参照、Internet Explorer で ActiveX コントロールの動作を停止する方法)ことによって無効化する。もしくは別のブラウザを用いる。 Drive-By トロイが期限切れのJavaを餌食にしている

Sophos : Blog (2010/08/20)

MicrosoftのTechnet Blog上でMarian Raduは、マシンにJava Runtime Environment (JRE)のアップデートが正常に行われなかったユーザにはUnruyと呼ばれるトロイによるドライブーバイダウンロードの脆弱性があると警告している。このトロイはインチキのセキュリティ製品に関連付けられている。Raduは、この脆弱性(3月にパッチされた)は実際に食い物にされ続けていると発言している。

Version 6 Update 18を稼働しているブラウザは脆弱性を有する。現在のJREのバージョンは、Version 6 Update 21 である。 Microsoft Technet blogでの記述はこちら: “Unruy downloader uses CVE-2010-0094 Java vulnerability” 現在使用中のJavaのバージョンをチェックし、必要なアップデートをダウンロードするのはこちら: http://www.java.com/ja/download/installed.jsp Adobe: AcrobatとReaderの定例外パッチをリリース

Krebs On Security : Security (2010/08/19)

Adobeは本日、広範に使用されているAcrobatとPDF Reader中の少なくとも二つの脆弱性を修正するためのソフトウェアアップデートをリリースした。このアップデートは、Windows, Mac, UNIXで利用可能である。

AcrobatとReaderのユーザは、備え付けのアップデート機能の使用(メニュー>ヘルプ>アップデートのチェック)で最新バージョン v. 9.3.4 にアップデートできる。

今回のアップデートは、最近行われた四半期毎の定例パッチに続く、定例外のリリースである。Adobeは、先月ラスベガスで行われたBlack Hatセキュリティ カンファレンスでデモされた脆弱性を解決するアップデートであると発言している。Adobeのリリースノートは、今年三月、研究者Didier Stevensによって詳らかにされたフローにも言及している。Adobeは、これ等の何れの脆弱性も未だ攻撃されていないと発言している。

これ等のパッチに関する詳細情報に関しては(AcrobatとReaderの以前のバージョンをアップデートするような)、Adobeセキュリティアドバイザリを参照。 Apple: Windows用QuickTimeにパッチ

The H : Security (2010/08/13)

Appleは、Windows 7, Vista, XP用QuickTime 7.6.7をリリースし、凡そ二週間前に発見された緊急のセキュリティフローを閉じた。このフローはQuickTimeStreaming.qtxコンポーネントに含まれており、最大長を越えるURLを持つSMILファイルを処理するときにバッファオーバーフローを発生させるといわれている。この脆弱性は攻撃者がPCに任意のコードを挿入することを可能にし、そのコードをそのPC中で実行することを可能にする。ユーザは巧妙に細工されたWebサイトを単純に訪問することで、この攻撃の犠牲者になる。

Appleによれば、Mac OS Xは、この問題の影響を受けない。Appleは既にWindows用QuickTimeの新しいバージョン7.6.7のダウンロードを提供している。ユーザはiTuneに同梱されているQuickTimeのバージョンのダウンロードは回避すべきである(このバージョンは未だ脆弱性のあるQuickTime 7.6.6を含んでいることが明らかなので)。 Opera: 高いリスクの脆弱性を修正

The H : Security (2010/08/12)

Opera Softwareは、高リスクのセキュリティホールを修正したバージョン10.61をリリースした。この問題は、ある描画操作を実行したときHTML5中でヒープオーバーフローを発生させる。ある場合にはコードを実行するために使用できる。

二つのより軽度なセキュリティ問題もまた修正された。中度のセキュリティバグはタブフォーカス中で予期せぬ変更を可能にする(ダウンロードダイアログを曖昧にし、ダウンロードされたファイルを潜在的に実行することができた)。軽度のセキュリティ問題はユーザの承諾なしにこのフィードに登録するための埋め込まれたスクリプトでニュースフィードを可能にすることを発生させる。

Operaはユーザが新しいバージョンにアップグレードすることを強く推薦している。このバージョンは幾つかのバグフィックスも含んでいる。この件に関してはWindows, Mac, Unix用リリースノートに詳細に記されている。アップデートされたOpera 10.61はダウンロード可能である。 Flash Playerに緊急のアップデート

Krebs On Security : Blog (2010/08/10)

Adobeは汎用されているFlash Player用のパッチをリリースした。このパッチはFlash中の少なくとも6つのフローを修正する。提供されるFlashの最新バージョンは、10.1.82.76である。あなたが現在使用しているFlashのバージョンを認識していないのであれば、このリンクのページを訪問すると表示される。

【注意】あなたがInternet Explorerと非IEブラウザの両方を使用しているのであれば、このアップデートを各ブラウザ毎に適用する必要がある。まず、IEでFlash Playerインストレーションのページを訪問し、次にあなたが使用している非IEブラウザ(Firefox, Opera, Chrome等)で、このページを訪問する必要がある。また、McAfee Security Scanや今月AdobeがFlash Playerに同梱しているフリーのソフトウェアを望まない場合は、Flash Playerのダウンロードに同意する前に、それらのオプションのチェックを外さなければならないことを記憶に止めておきなさい。

耳に胼胝ができる。Adobe Readerに緊急のセキュリティホール

The H : Security (2010/08/04)

あることが常態化すると誰も注意をしようとしなくなる。先週のBlack HatカンファレンスでAdobe Reader中の大きなセキュリティホールを示したセキュリティエキスパートCharlie Millerの場合がこれに当たる。彼のプレゼンテーションの後、Millerは以下のように発言している。「Adobeのセキュリティは非常に悪いのに誰一人としてそれを呟かない。悲しい。」

AdobeはWindows, Mac OS X, Unix用のAdobe Readerの現バージョンが影響を受けるセキュリティホールであり、ハッカーがシステム中に任意のコードを挿入し、そのシステム中でそのコードを実行し脆弱性を攻撃できることを確認している。以前のバージョンにこの脆弱性が残存しているか否か不明である。Adobeはパッチを作成中であり、Millerによって露にされた情報を定例外アップデートで保証するか次の定例パッチ日で修正するか現在検討中である。現在まで、インターネット上でこのセキュリティホールへの攻撃の兆候はない。

本年五月、Adobeの製品セキュリティ及び個人情報ディレクタBrad Arkinは、The Hの姉妹紙heise Securityに対し、AdobeはAdobe ReaderとAcrobatの四半期毎のアプデートサイクルを30日に短縮することを考慮中であると発言した。伝えられるところによれば、AdobeはまたMicrosoft Updateのように別チャンネルを通じてパッチを配布することに興味を示している。

最近の別のPDFに関するセキュリティホールは、ユーザがiPhone, iPod touch, iPadデバイスからJailbreakMe.comページにアクセスすることでiPhone, iPod touch, iPadデバイスを脱獄することを可能にしている(【訳注・Wikiより引用】通常のiPhoneまたはiPod touchにインストールできるアプリケーションは、基本的に App Store と呼ばれるAppleが認可したアプリケーションを販売している窓口で入手したアプリケーションのみであるが、Jailbreakツールは App Store では公開されていないサードパーティアプリをインストール可能にし、またアプリのインストーラを追加するようにファームウェアを書き換える。いわゆる Privilege escalation(特権昇格)の一種である。海外ではこのようにAppleの完全な管理下から自由な環境へ逃れることを「脱獄する」と表現したが、日本国内でもこの行為はそのまま「Jailbreakする」、または「脱獄する」と呼ばれることが多い。この行為により、Appleのサポートを受けられなくなるうえ、故障やウィルスの標的にされる危険性がある)。しかしながら、F-Secureによれば、Adobe Readerはこの脆弱性の影響を受けない。一方、Foxit Readerでは、このホールは少なくともクラッシュを引き起こす引き金にされる。 Windows XPのシステムの復元が動作しないとき

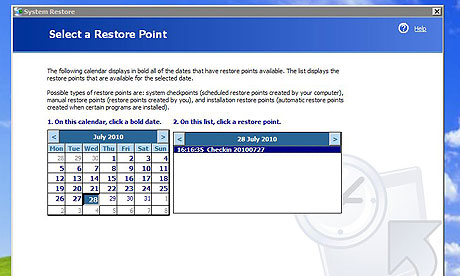

The Guardian : Ask Jack Blog (2010/07/29)

Arthur Whitemoreの質問から:

-

システムリストアは順調に動作していたが、今、最新のリストアポイントだけしか保存されなくなった。新しいリストアポイントは次の日に作成されたが、今までのリストアポイントは消えてなくなった。私のCドライブは12.3Gbのフリースペースがあり、システムの復元はディスクスペースの12%に設定されている。

もちろん、システムの復元が動作を停止する最も共通した理由は、ディスクスペースを使い果たしていることである。このためのMicrosoft サポートページがある; システムの復元の "復元ポイント" が見つからないか削除される また、多くの有用なドキュメントもある。Troubleshooting steps for issues when you try to use the System Restore tool in Windows XP(英文)

システムの復元はホームPC上で200Mbから400Mbを占有するので、十分なスペースを持っておくべきである(12.3GBの12%はおよそ1.5GB)。しかしながら、PCユーザはシステムの復元が如何程のスペースを占有しているか確認できる。これを行うには、隠しファイルとフォルダを表示しなければならない。隠し属性のファイルやフォルダを表示するには、Windows Explorerを開き、ツールメニューに進む。フォルダオプションを選択し、表示タブをクリックする。詳細設定オプションのファイルとフォルダの表示セクションの、すべてのファイルとフォルダを表示する にチェックを入れる。終了するためにOKボタンをクリックする。

Cドライブに進み、System Volume Informationフォルダをダブルクリックする。"_restore"ディレクトリを右クリック。システムの復元が如何程のスペースを使用しているか発見するためにはプロパティを選択する。"システムの復元を無効にする"は、占有スペースを0にすべきである。運が良ければスクラッチから再び開始できる。

私はシステムの復元と明らかに同じ仕事をするフリーのプログラムを知らない。しかしながら、Erunt (Emergency Recovery Utility NT)は、Windows XPのレジストリをバックアップし復元する。また、ImageLANのConfigSafeもある。このツールはあなたのシステム設定のスナップショットを取得する。これはシステムの復元よりベターであるが、商用バージョンである。私は何年にも渡りこのプログラムを使用している。理由はIBM ThinkPadラップトップに同梱されているからだ。 QuickTime 7.6.6 に緊急の脆弱性

The H : Security (2010/07/27)

セキュリティサービスプロバイダSecuniaによれば、AppleのWindows用QuickTime 7の最新バージョンは攻撃者がユーザのシステムを改竄することで攻撃できる緊急の脆弱性を含んでいる。Secuniaは、この問題がQuickTimeによって使用されるストリーミングコンポーネント中のバウンダリエラーによって発生し、スタックベースのバッファオーバーフローを引き起こすために使用できると発言している。この攻撃が成功すると、犠牲者は最初に巧みに細工されたWebページを開かされることになる。

2010年3月末にリリースされたQuickTime 7.6.6 (build 1671)は、QuickTime 7.x シリーズの最新版である。このバージョンは16の緊急の脆弱性を塞いだバージョンとしてリリースされた。それら脆弱性の全ては、攻撃者がユーザの現在の権限で任意のコードを挿入し実行するが可能であった。

WindowsとMac OS X用のQuickTimeの以前のバージョンが影響を受けるかどうか現時点では不明である。Appleはこのアドバイザリに未だ応答していない。 LNK脆弱性を防御するフリーのツール

Sophos : Graham Cluley’s blog (2010/07/26)

Sophos技術陣は"LNK脆弱性"として知られる0-Dayの脆弱性を食い物にするマルウェアからユーザを保護するためのフリーのツールの開発を急ぎテストしてきた。

我々は多くのハッカーがこの脆弱性を攻撃に悪用しているのを、Microsoftのこの未パッチの脆弱性を悪用してマルウェアを拡散しているのを見てきた

Sophosはこの問題に対し顧客保護の最善の仕事を実行してきた。しかし、あなたがSophosユーザでないなら、攻撃を心配されているだろう。

我々は今、the Sophos Windows Shortcut Exploit Protection Toolを提供する。このツールの行動を確認するにはこのリンクのビデオを参照。

ここに簡潔な説明をしておく。

-

1/ このツールは.LNK脆弱性への攻撃を含むLNKショートカットファイルをインターセプトする。それが稼働を企てている実行コードであることを、あなたに告げる。もし、それらが例えばUSBドライブのような非ローカルディスク上に存在する場合は、この脆弱性を使用する悪意ある脅威を停止することを意味している。

2/ このツールは、あなたが使用しているアンチウィルスツールと平行して稼働できる。大切なものを無用なものと一緒に捨てることはない。このツールは Windows XP, Vista and Windows 7をサポートしている。Windows 2000はサポートされない。

3/ Windowsの解決策と違い、あなたのWindowsスタートメニュー上のショートカットを全て消し去ってしまうようなことはない。(【訳注】Microsoftが提供した一時的解決策のFix-itは、スタートメニューをブランクにするトラブルが発生しています)

4/ フリーツールである。

ショートカット脆弱性として知られるこの脆弱性は、Microsoft Windowsが.LNKショートカットファイルを操作する方法中に存在する。Windowsが攻撃用のショートカットファイルのアイコンを表示しようとしたなら、如何なるユーザも認識することなく、このショートカットによって指示されている悪意あるコードが起動する。

我々がこの問題への攻撃を確認した方法の一つにUSBドライブに感染したマルウェア経由がある。これはAutoPlayとAutoRunを無効化してなおウィルスに起因するコードを稼働する能力を持っている。

フリーのSophosツールは新しいWindowsショートカットのハンドラをインストールする。WindowsがWindowsショートカットに対応するアイコンを表示しようとするときは常に、新しいアイコンハンドラがこの要求をインターセプトする。そして、ショートカットの正当性を立証する。このショートカットがこの脆弱性攻撃を含んでいない場合は、制御をWindowsに戻す。

しかし、ショートカットが攻撃を含んでいるのであれば、ユーザに対してメッセージが表示され、危険なアイコンの抽出はブロックされる。

Windowsショートカットがコントロールパネル ショートカットであり、既存の実行用ファイルを目指しており、ショートカットもショートカットのターゲットも共にコンピュータのローカルディスク上に存在しないのであれば、この脆弱性を含んでいるとみなされる。

本当に素晴らしいことは、このフリーツールはあなたが使用しているアンチウィルソフトと競合しないということである。あなたは未だSophosからこのフリーツールをインストールできる。そして、あなたのアンチウィルスと共に稼働するだろう。

もっと短い名前にすべきと思うがSophos Windows Shortcut Exploit Protection Toolのインストールは朝飯前である。このツールはインストールもアンインストールも簡単容易である。管理者はコンピュータ上にインストーラパッケージを稼働できる。ネットワーク管理者はグループポリシーを通じてインストーラパッケージを転送できる。

Microsoftは早急にこのショートカット脆弱性に対する防御用の適切なパッチをリリースするだろう。その時には、このツールを単純にアンインストールする。しかし、現時点では、このツールは必要である。とっても必要である。

このリンクに進みSophos Windows Shortcut Exploit Protection Toolを入手しなさい。 LNK脆弱性を悪用する全てのウィルスを検出するツール

Bkis : Bkis Global Task Force Blog (2010/07/21)

Download here(【訳注】直リンクにつき、このブログのページにリンクします。ダウンロードは各自の判断で行ってください)。 我々はLNK脆弱性を悪用するあらゆる種類のウィルスを検出するツールを開発した。コンピュータユーザはダウンロードでき、自身のコンピュータが感染しているか否かチェックするためにこのツールでスキャンできる。

Detect .lnk shortcut file virus tool(.lnk ショートカット ファイルのウィルス検出ツール)

そこで、我々は .lnk 脆弱性を食い物にするウィルスにコンピュータが感染しているか否かユーザがチェックできるツールを提供することにした。

こちらの“Detect .lnk shortcut file virus tool”(【訳注】直リンクにつき、このブログのページにリンクします。ダウンロードは各自の判断で行ってください)をダウンロード。 WindowsのLNK脆弱性に関する説明

Bkis : Bkis Global Task Force Blog (2010/07/21)

【訳注】この脆弱性に関する説明はWebsenseの解説の方が詳細なのですが、やや専門的過ぎるので、こちらを和訳しておきます。 .lnkファイルはWindowsショートカットのフォーマットである。このフォーマット中に最近発見された脆弱性は、コントロールパネルのショートカットのWindowsプロセス中に存在している。通常この様なショートカットは以下のように処理される。

コントロールパネル

Windows ShellのロードしたPEファイルを巧みに利用してショートカットアイコンを表示するので、ハッカーは悪意あるファイルへのパスの付いたコントロールパネル ショートカットファイルを作成することが可能である。Windows Shellがショートカットアイコンを表示するために上で述べたステップを実行したとき、悪意あるファイルがロードされるだろう。以下の図は巧みに細工されたコントロールパネル ショートカットが悪意あるファイルをロードするプロセスの解析し説明したものである。

コントロールパネル ショートカットが悪意あるファイルをロードするプロセスの解析

巧みに細工されたショートカット ファイル フォーマット

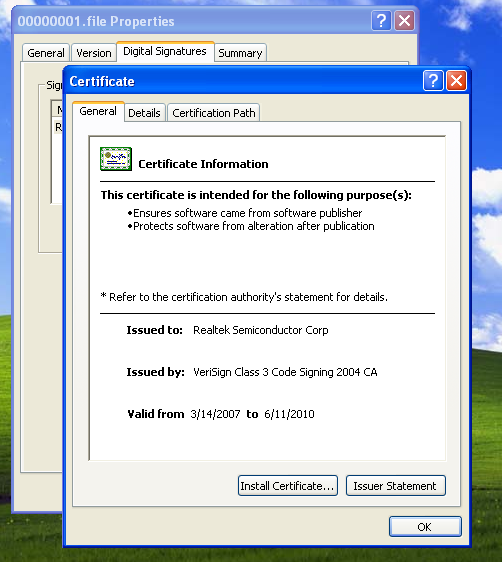

The H : Security (2010/07/15)

アンチウィルスのスペシャリスト達は、新たなトロイがUSBフラッシュドライブ経由で拡散していると報じている。これは明らかにWindowsの今迄未知のセキュリティホールを食い物にしている。ベラルーシのアンチウィルスベンダVirusBlokAdaによる解析によれば、このトロイが侵入しているフラッシュドライブが差し込まれたとき、autorun.inf のような汎用されている自動実行ツールに頼ること無に完全にパッチされたWindows 7(32ビット版)に感染した。自動実行機能を通じて拡散する代わりに、このマルウェアはショートカットプロセス(.lnkファイル)に関するコード中のフローを食い物にしている。一旦、これに関連するアイコンがWindows Explorer中に表示されると、悪意あるコードはユーザに全く認識されることなく起動される。

このトロイはシステム中で、それに続く行動を隠蔽するようデザインされたRootkit機能を持つ二つのドライバをインストールすることで犠牲者のコンピュータを食い物にする。面白いことに、二つのドライバは共に、RealTekによるCode Signing キーの付随する電子署名が存在するので、警告表示なしにシステムにインストールされることが可能である。つい最近、アンチウィルスベンダF-Secureは、Windows向けの署名付きマルウェアの数が増加していることを指摘している。幾つかのケースでは、ディジタルキーは開発者から盗まれていた。

マルウェア アナリストFrank Boldewinによる調査は、疑いを持たないユーザからパスワードを収穫するために設計された代わり映えのしないマルウェアではないことを示している。このマルウェアは特にプロセス制御システムと、それらの可視化コンポーネントをターゲットにしている。それゆえ、このトロイは大規模に拡散することはありそうにない。

この調査の間に、Boldewinは、このトロイがSiemensのWinCC SCADA システムに対して実行した幾つかのデータベース検索に遭遇した。The Hの姉妹紙heise Securityに対するBoldewinのE-Mailでの説明によると、「通常の」マルウェアは、そのようなことはしない。Boldewinは続けて、「このSiemens SCADAシステムは多くの産業界で広範に使用されているので、我々は攻撃者の狙いが産業スパイか、もしかすると政府関連機関へのスパイ行為でさえあるかもしれないと仮定しなければならない。」Frank Boldewinは我々の"CSI:Internet"シリーズ中の特集記事 "Episode 2: The image of death"の著者である。

この調査の間に、Boldewinは、このトロイがSiemensのWinCC SCADA システムに対して実行した幾つかのデータベース検索に遭遇した。The Hの姉妹紙heise Securityに対するBoldewinのE-Mailでの説明によると、「通常の」マルウェアは、そのようなことはしない。Boldewinは続けて、「このSiemens SCADAシステムは多くの産業界で広範に使用されているので、我々は攻撃者の狙いが産業スパイか、もしかすると政府関連機関へのスパイ行為でさえあるかもしれないと仮定しなければならない。」Frank Boldewinは我々の"CSI:Internet"シリーズ中の特集記事 "Episode 2: The image of death"の著者である。Microsoftは、この脆弱性について通知されているが、再現性に問題があると表明している。AV-TestのAndreas Marxは、あらゆる.lnkファイルは、この新たに感染させられたUSBフラッシュドライブに関連付けられていると発言している。これは今迄に発見されたトロイのサンプルが任意のWindowsシステムで簡単に開始することができないことを意味している。このマルウェアは、このコードへの幾許かの修正の後OllyDbgデバッガ中でのみ開始するだろう。 Adobe: 完全にパッチされたバージョンのみを提供

The H : Security (2010/07/14)

先月末予めアナウンスされた様に、AdobeはダウンロードセンターからReaderの完全にパッチされたバージョンのみを今提供している。過去において、Readerの最終のメジャーアップデート(このケースではバージョン9.3)のみが、get.adobe.com/reader/ ページからダウンロード可能であった。インストールすると直ちに、ユーザはアプリケーション自身を通じてその後のパッチを取得することを要求された。最新のアップデートの完全版は(バージョン9.3.3)Adobe Downloadのサイト(英文サイト)から直接ダウンロード可能である。(【訳注】日本語版は、おそらくこちらのサイトで良いと思います)

Adobeの対応は多くのセキュリティエキスパートが必要なパッチを適用される前のReaderのバージョンをダウンロードしインストールすることはDefaultで脆弱性が存在することであるという指摘に基づく批判の結果として出現した。エキスパートはAdobeのReaderとFlash Playerは攻撃者が使用する最大の二つの入り口として存在しており、Adobeは彼らのユーザを不必要なリスクの下に置いていると忠告した。

Adobeが彼らの製品のセキュリティを改善するために最近の数ヵ月幾つかのステップを踏んできたことは注目に値する。Secure Product Lifecycle SPLCの一部としてスケジュール化された定例パッチ(そして、必要に応じて予定外のもの)に加えて、2009年中頃には、Adobeは彼らのセキュリティパッチを四半期毎に(四半期毎のアップデートをMicrosoftのPatch Tuesdayに一致させて)リリースするとアナウンスした。

さらに、AdobeはReaderのバージョン9.3.2で自動アップデート機能を導入した。Defaultで、このアップデート機能はアップデートをダウンロードし、これをインストールする前にユーザ確認を要求する。Readerはまた、ユーザ確認なしにアップデートをインストールするサイレントアップデートも備えている。 Windows XP SP2を未だ利用している人々のセキュリティ リスク

Sophos : Graham Cluley's Blog (2010/07/12)

明日(2010/07/14 水曜日【訳注】日本時間に修正しています)、MicrosoftはWindows XP SP2用の最後のセキュリティパッチをリリースする。

2004/08に一回目がリリースされたこのサービスパックは、もはやMicrosoftによってサポートされなくなる。これは、様々な緊急の脆弱性が発見されているにもかかわらず、今月のパッチの火曜日以降、ユーザがXP SP2用の如何なるセキュリティパッチも受けとることがないことを意味している。

さらに、MicrosoftがサポートしなくなるのはWindows XP SP2だけでなく、あなたがWindows XP SP2の稼動を継続したなら、Internet Explorer, Windows Media Player, Outlook Express、他のWindows XP SP2のコンポーネントのセキュリティパッチも受けとることができなくなる。

何か不思議ですか?ー「何が問題なんだ? つまるところ、Windows XP SP3が2008年にリリースされ、SP2に置き換えられたじゃないか? そうだろ」

そうだ。しかし、最近公開された統計 は、組織や団体の77%の警告は、彼らのPCの10%以上がWindows XP SP2を稼働していることを示唆している。

このことは、新しい脆弱性が発見されたとき、適切に防御されない恐ろしいほど膨大なコンピュータが存在することを意味しており、マルウェアの攻撃に対して潜在的脆弱性があることも意味している。

MicrosoftはおそらくあなたがコンピュータをWindows 7にアップデートすることを好むだろうが、幾多の以前のコンピュータにとっては無理難題であるかもしれない。Windows 7へのアップデートを考えていないのであれば、Windows XP SP3へアップデート(無料)を適用しなさい。Windows XP SP3は、少なくとも2014年04月までMicrosoftによってサポートされる。 Microsoft: 未パッチのWindowsフローへの攻撃の増加を警告

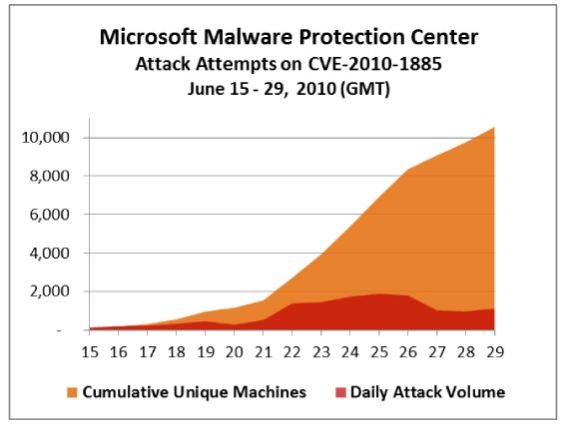

Krebs On Security : Blog (2010/07/05)

Microsoftは、 Windows XPとServer 2003を搭載しているコンピュータ中に存在する未パッチで緊急のセキュリティホールに対する攻撃を、ハッカーが増加させていることを警告中である。Microsoftは、このフローを修正する公式のパッチを作成中であると発言しているが、現時点で、この脆弱性あるコンポーネントを無効化する暫定的解決策を適用するようユーザを急かしている。

Microsoftは当初、Googleの研究者が、感染したシステムをリモートから改竄することができるMicrosoft Help & Support Center中のフローの詳細を暴露した後、間もなくの六月中旬、この脆弱性に対する攻撃は限定的であると発言していた。先週、Microsoftは、Windowsユーザに対する攻撃のペースが勢いを増してきていると発言し、10,000以上の異なるコンピュータが少なくとも一度はこの攻撃に曝されていると 報告した。

あなたが、Windows XPかServer 2003のどちらかのユーザであるなら、私は脆弱性あるHelp Centerコンポーネントを無効化するために、Microsoftのその場しのぎの”FixIt”を適用するよう、あなたに奨める。これを実行するには、このリンクをクリックしなさい。次に、表示されたページの中央部にある”この解決策をを有効にする”フレームの中にある”FixIt”ボタンをクリックしなさい。あなたが何らかの理由から、このコンポーネントを再度有効化する必要があるのなら、隣のフレーム(”この解決策を無効にする”)にある”FixIt”ボタンをクリックしなさい。このその場しのぎの修正を適用したユーザは、利用可能になった公式パッチを適用する前に、このパッチを無効化する必要はない。おそらく、7月13日のMicrosoftの月例パッチで(Patch Tuesday)適用されるだろうと思われている。

Adobe Readerは完全に修正されていない

あなたが、Windows XPかServer 2003のどちらかのユーザであるなら、私は脆弱性あるHelp Centerコンポーネントを無効化するために、Microsoftのその場しのぎの”FixIt”を適用するよう、あなたに奨める。これを実行するには、このリンクをクリックしなさい。次に、表示されたページの中央部にある”この解決策をを有効にする”フレームの中にある”FixIt”ボタンをクリックしなさい。あなたが何らかの理由から、このコンポーネントを再度有効化する必要があるのなら、隣のフレーム(”この解決策を無効にする”)にある”FixIt”ボタンをクリックしなさい。このその場しのぎの修正を適用したユーザは、利用可能になった公式パッチを適用する前に、このパッチを無効化する必要はない。おそらく、7月13日のMicrosoftの月例パッチで(Patch Tuesday)適用されるだろうと思われている。

Adobe Readerは完全に修正されていないBkis : Bkis Global Task Force Blog (2010/07/01)

2010年6月29日、AdobeはAdobe ReaderとAdobe Acrobat (APSB10-15) に関するセキュリティアップデートをリリースした。この時に修正された幾多の脆弱性のうち、重要な物の一つに /Launch 脆弱性(CVE-2010-1240)がある。この脆弱性はDidier Stevensによって発見されたといわれている。しかしながら、このパッチ(【訳注】PDFの仕様に含まれる「/launch」機能によるソーシャルエンジニアリング攻撃を防ぐために追加された機能)が適切に動作していないことが残念である。

/Launch脆弱性は、Didierによって2010年3月9日に公開された。それ以来、インターネット上の多くのウィルスはこの脆弱性を巧みに利用してきた。

-

・ ウィルスはMicrosoft Solutions Framework (MSF)中で/Launchを食い物にするコードを使用する

・ ウィルスはPDFの/Launch脆弱性の本質を食い物にしている

最初に、Adobe Readerの最新版で、食い物にされたPDFファイルをチェックした。 9.3.3以前のバージョンの場合、以下の図の様になる

9.3.3の場合、以下の図の様になる

9.3.3の場合、以下の図の様になる

このパッチは動作しているように見える。ところが、私が脆弱性を攻撃するコードをチョットだけ改竄すると何が発生したか?

厳密に言えば、私は /F に渡されるパラメータに引用符を追加した。

例えば、/F(cmd.exe) を /F(“cmd.exe”) にした。

引用符を追加するこで、Adobe Readerは、この実行をブロックしなかった。そして、警告は以下のようになる。

このパッチは動作しているように見える。ところが、私が脆弱性を攻撃するコードをチョットだけ改竄すると何が発生したか?

厳密に言えば、私は /F に渡されるパラメータに引用符を追加した。

例えば、/F(cmd.exe) を /F(“cmd.exe”) にした。

引用符を追加するこで、Adobe Readerは、この実行をブロックしなかった。そして、警告は以下のようになる。

ここでOpen(開く)ボタンを押すと、cmd.exeが実行されるだろう!!!

Adobe Reader バージョン9.3.3はインチキの警告メッセージは修正したが、脆弱性を攻撃するコード実行の脅威は未だに残っている。

以下によって確認することが可能である:

ここでOpen(開く)ボタンを押すと、cmd.exeが実行されるだろう!!!

Adobe Reader バージョン9.3.3はインチキの警告メッセージは修正したが、脆弱性を攻撃するコード実行の脅威は未だに残っている。

以下によって確認することが可能である:

-

1/ Adobe Readerを最新のバージョン9.3.3にアップデートする。

2/ PoCをダウンロードしAdobe Readerで開きます。(これで、電卓が起動します)

Krebs On Security : Blog (2010/06/29)

アドビシステムズは攻撃者が脆弱性あるシステムに侵入し食い物にしていた緊急のフローを修正したAcrobat ReaderとAcrobatのアップデートを行うようユーザを急かしている。

Acrobat ReaderとAcrobatのアップデートバージョンは9.3.3になる(より古い8.2系の両方の製品のアップデートの最新バージョンは8.2.3になる)。これらパッチは、Windows, Mac, Linux, Solaris用のバージョンが利用可能である。このアップデートに関するAdobeのアドバイザリはこちら。Readerのアップデートはこのリンクから可能であるが、Readerを開始し、ヘルプ>アップデートの有無をチェック をクリックしてもアップデートを入手できる。Adobe Readerのホームページからアップデートをダウンロードすると、多分望みもしない様々な物が同梱されてくるのが落ちである。

Adobe ReaderやAcrobatを使用しているのであれば、アップデートをちょっと考えてほしい。おそらく悪意あるハッカーのターゲットにあまりなっていない他のPDFリーダー(Foxit Reader, Nitro PDF Reader, Sumatra)に切り替えたほうが良いのかもしれないから。

Adobeの物より優れた他のPDFリーダーを推奨することは難しいことではない。まず、アップデートプロセスを効率化するというAdobeの約束にもかかわらず、この一年程の間にAdobe製品のアップデートはより複雑化してきているかのようである。例えば、AdobeのWebサイトからのアップデートは、アンチウィルス セキュリティスキャナやツールバーのように、常にサードパーティーのソフトウェアがインストールされているか事前チェックする。Readerのこのバージョンはまた“Acrobat.com”(オンラインPDFの作成と取扱いマネージャ)と呼ばれるプログラムをインストールする。ついでに言えば、Readerのアップデートがデスクトップ上に作成したアイコンからAcrobat.comを稼働すると、別の”強制アップデート”がこの製品のために要求される。

それに加えて、ユーザはAdobe Download Manage(過去に、これ自身にセキュリティに関する脆弱性が紹介されたプログラム)をダウンロードするよう要求される。

多くの読者はダウンロードマネージャの目的について尋ねてきた。それは今月のリリースで明かにされている。Adobeは、ダウンロード可能な幾つかの他のソフトウェアのタイトル、Adobe Airで動作するよう作成されたアプリケーション、さらに、毎回Readerのアップデートに同梱されている他のマルチメディア コンポーネントを売り込む目的でDownload Managerプログレス スクリーンを使用している。

しかし、このアップデートプロセスはまだ完成していない。実際に、今のところAdobe Readerではバージョン9.3.0の場合だけである。そして、まだユーザに最新バージョン(v. 9.3.3)をもたらすために追加アップデートを必要としている。アップデートを取得するにはReaderを起動する。Windowsタスクバー上にReaderのアップデートアイコンが現れるまで一、二分待つ。次に、インストールボタンをダブルクリックする。それからWindowsユーザはパッチを有効にするためにシステムを再起動する必要がある。

しかし、このアップデートプロセスはまだ完成していない。実際に、今のところAdobe Readerではバージョン9.3.0の場合だけである。そして、まだユーザに最新バージョン(v. 9.3.3)をもたらすために追加アップデートを必要としている。アップデートを取得するにはReaderを起動する。Windowsタスクバー上にReaderのアップデートアイコンが現れるまで一、二分待つ。次に、インストールボタンをダブルクリックする。それからWindowsユーザはパッチを有効にするためにシステムを再起動する必要がある。ところで、AdobeがReaderとAcrobatで修正した脆弱性はまた、Adobeの汎用されているFlash Player中にも存在する。しかし、Adobeは6月10日Flashのフローを修正するアップデートをリリースした。今月にアップデートされたFlashを未だアップデートしていないのであれば、こちらの記事(英文)を参照しなさい。アップデートを実行する方法を丹念に示してある。 アンチウィルスソフトは常識の貧弱な代替物か?

Krebs On Security : Blog (2010/06/25)

最新のマルウェアの脅威の検出の分野でのアンチウィルスソフトの有効性/無効性に関する新たな研究は、安全なオンライン上に滞在するには、適切なセキュリティソフトウェアのブランドや組み合わせを発見するよりむしろ、よりあなたの頭を使用することである、ということが大変必要であるということを思い出させる。

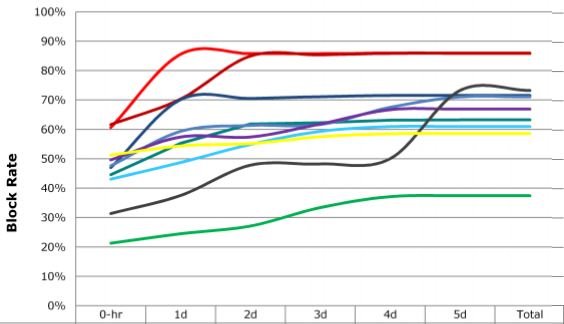

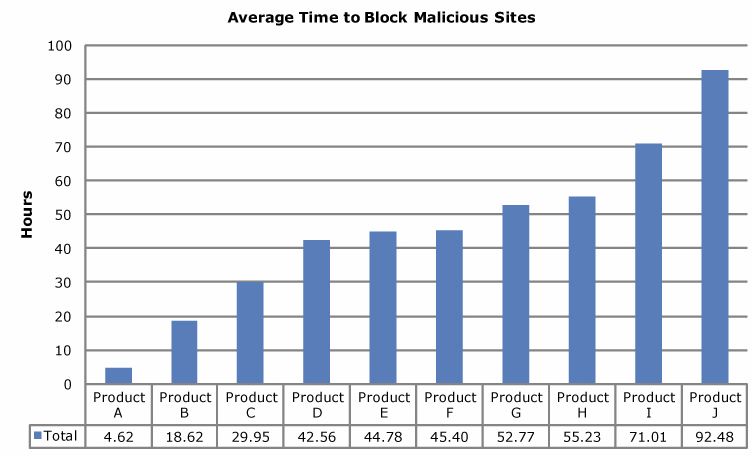

先週、セキュリティソフトウェア テスト企業NSSは、メジャーのアンチウィルス製品が悪意あるWebサイトで押し付けられるマルウェアの最新の脅威の検出に平均45時間以上(およそ二日)かかるとする、最新の論争の的となるテスト結果をリリースした。

以下の二つのグラフはアンチウィルスソフトの商用バージョン トップ10 のパフォーマンスを示している。NSSは各製品のパフォーマンスの追跡結果の凡例の表示なしに、これらグラフをリリースしたことを認めた。この理由の一つは、NSSがこの情報を販売しているためであり、もう一つの理由は、NSSの社長Rick Moyによれば、NSSがアンチウィルス企業の広告になることを望まないためである、とされる。

【訳注】縦軸:ブロック率。横軸:日数(1d=一日、2d=二日)。グラフの色分け:テストに供された各アンチウィルス

これは私にはどうでもよいことだった。この様なテストで上位にランクされる製品は数週間で変更されるかもしれないので、基本的に取り上げるべきではないと言うことが私の感じていることだったからである。あなたが浅はかな決定(予期せぬE-Mail中の添付ファイルを開く、サードパーティーのサイトから任意にビデオコーデックをインストールする、P2Pファイル共有ネットワークを介して実行ファイルをダウンロードする)から救われるためにアンチウィルスに依存しているのであれば、あなたはコンピュータでロシアンルーレットをしている真っ最中と言うことになる。

【訳注】縦軸:ブロック率。横軸:日数(1d=一日、2d=二日)。グラフの色分け:テストに供された各アンチウィルス

これは私にはどうでもよいことだった。この様なテストで上位にランクされる製品は数週間で変更されるかもしれないので、基本的に取り上げるべきではないと言うことが私の感じていることだったからである。あなたが浅はかな決定(予期せぬE-Mail中の添付ファイルを開く、サードパーティーのサイトから任意にビデオコーデックをインストールする、P2Pファイル共有ネットワークを介して実行ファイルをダウンロードする)から救われるためにアンチウィルスに依存しているのであれば、あなたはコンピュータでロシアンルーレットをしている真っ最中と言うことになる。

【訳注】図のタイトル:悪意あるサイトをブロックするまでに要する平均時間。縦軸:時間。横軸:テストに供された各アンチウィルスと平均ブロック時間

アンチウィルス企業の中には、セキュリティ製品のテストが新しい業界標準に準拠しているかどうかを示すことをNSSが拒否しているため、NSSのテストを問題視している。The Anti-Malware Testing Standards Organization (AMTSO)(【訳注】AMTSOの概要はこちら参照)は、セキュリティソフトの効果をランクする基本的な方法を設定するために設計された一連のベストプラクティスを暫定的に作成した。このガイドラインはテストに於ける偏向(アンチウィルスソフトの地域性、それらが検出したマルウェアの脅威の解析手法)をある程度除外することを意図している。

【訳注】図のタイトル:悪意あるサイトをブロックするまでに要する平均時間。縦軸:時間。横軸:テストに供された各アンチウィルスと平均ブロック時間

アンチウィルス企業の中には、セキュリティ製品のテストが新しい業界標準に準拠しているかどうかを示すことをNSSが拒否しているため、NSSのテストを問題視している。The Anti-Malware Testing Standards Organization (AMTSO)(【訳注】AMTSOの概要はこちら参照)は、セキュリティソフトの効果をランクする基本的な方法を設定するために設計された一連のベストプラクティスを暫定的に作成した。このガイドラインはテストに於ける偏向(アンチウィルスソフトの地域性、それらが検出したマルウェアの脅威の解析手法)をある程度除外することを意図している。NSSがこのグループを離脱した昨秋まで、この会社はAMTSOのメンバーであった。NSSのMoyは、AMTSOの標準はアンチウィルス製品が現実世界のテストで実際にどのように良好に動作するかということを犠牲にしてアンチウィルス ベンダに公正たらんことに焦点を当てていると発言している。

「我々は0時にテストする。そして、我々は同時に同一の悪意あるURLに全てのアンチウィルスベンダを置く大きなファンネルを持っている」と「一般的に、他の会社のテストはマルウェアのサンプルがインターネット上に存在した後、数日、数週間から数ヶ月後にテストしている」とMoyは発言している。

David Harley(AMTOSのメンバー、NOD32のメーカーESETのマルウェア情報のディレクター)は、NSSのレポート中の中心的調査事項について難癖をつけていないが、むしろ彼がNSSのテスト方法の透明性の欠乏についてとやかく言っている。

「NSSとの私の論争は、NSSが不明確な手法を元に、製品Aが製品Bより優れているとする定量化を試みていることにある」と「私はセキュリティ業界が多くのマルウェアを見過ごしているという意見を論争のテーマにしていない。毎日我々は約100,000の新たなマルウェアのサンプルを処理しているのだから、このことに関しては疑う余地はない。NSSが話題にしているある種の検出レベル(50から60%がアンチウィルスのゲートを通過している)は、私には現実的数値に思える」とHarleyは発言している。

外部テスト企業からの結果に関する苦悩に関し、このアンチウィルステスト企業は、よりリアルタイム テストの方向に舵を切っているとAlfred Huger(後発のアンチウィルス企業Immunetの技術副部長)は発言している。

「人々は、アンチウィルスが車を武装するものではなく、シートベルトのようなものに近いものであることを理解する必要がある。シートベルトは事故の時にあなたを助けるかもしれないし、助けないかもしれない」と「あなた方は、最初の段階で確実に事故に遭遇しないようにする幾つかのことがある。そして、そのようなことに注意を払うことである。何故なら、今日のマルウェアは外部ディフェンスとデスクトップを通過すると、たちまち現実の危険となるのだから」とHugerは発言している。 Chrome: 幾つかの脆弱性の修正とFlashのサポートを有効にしてアップデート

The H : Security (2010/06/25)

GoogleはWindows, Mac, Linux用Chrome Webブラウザのバージョン5.0.375.86をリリースした。このアップデートは五つの脆弱性を修正している(そのうちの三つは、開発者が緊急と位置づけているものである)。Chromium Security Rewardプログラムの一部として、X.509ユーザ認証を処理するとき、孤立化したポインタから発生する脆弱性を報告したことにより、イギリスのセキュリティ企業SECFORCEのRodrigo Marcosに500US$の懸賞金を渡した。これ以外のバグはWebサイト上のビデオを処理したときに発生するものである。

Chromeのこのバージョンにおいて、Googleはまた、ビルトインのFlash Playerを有効にした。この設定は先月リリースされたChrome 5には含まれていなかった。Googleはベータ期間Flashサポートを統合していたが、Chrome 5の安定バージョンのために最新のFlash Player バージョン 10.1を待つことを決定した。統合されたFlash Playerにより、ユーザは、Chromeをダウンロードするとき、常にFlash Playerの最新バージョンを取得することになる。Chromeはユーザに何も表示せず、指示も求めず、自動的に最新バージョンをダウンロードする。 FirefoxとOperaがセキュリティアップデート

Krebs On Security : Blog (2010/06/23)

Mozillaは、Firefox中の幾つかの脆弱性を修正した新バージョンを出荷した。他方、少なくとも5つのフローを修正したOperaの新バージョンも利用可能である。

Firefoxのバージョン3.6.4は軽微なバグから緊急のフローまでの7つのセキュリティホールを解決している。Mozillaは、このFirefoxの最新バージョンはプラグイン クラッシュのハンドリングを改善したので、ユーザがブラウズしているサイトにプラグインで問題が発生しても、Firefoxは完全にブラウザのプロセスを停止することなくプラグインのみをクラッシュするようにした。Firefoxは自動アップデートされる(通常、あなたがこのブラウザをリスタートしたとき)が、"ヘルプ>アップデートをチェック"をクリックすることでアップデートのチェックを強いることができる。

Mozillaはまた、Firefox 3.5.x系の少なくとも9つのセキュリティ上の脆弱性を修正したアップデート 3.5.10 を出荷した。Mozillaは数か月間Firefoxのこのバージョンのサポートを継続している。もし 3.5.x系を使用しているのであれば直ぐにアップデートすることを考慮しなさい。

Operaのアップデート バージョンは、10.54である。このバージョンは幾つかの緊急の脆弱性を修正している。Operaは現在自動アップデート機能を含んでいるので、Operaユーザは既にこのアップデートに気づいているだろう。常に、Operaは最新バージョンにアップグレードするようユーザに求めている。こちらから利用可能。 あなた方のPCは再び死に至る

Microsoft Malware Protection Center : Threat Research & Response Blog (2010/06/18)

最近発見されたバックドアのサンプル(Backdoor:Win32/Yonsole.Aとして検出される)は、リモートのサーバーからのコマンドを受信し実行することで、感染したマシンのMBR(マスターブートレコード)を改竄することが可能である。MBRの改竄は以前のDOS用ウィルス"Stoned"のようである。今回の場合、このMBR(Figure 1に示されたコード)はスクリーンの中央にバナーを表示し、PCをフリーズさせる(Figure 2)以外は何もしない。我々は、このMBRをTrojan:DOS/Yonsole.Aとして検出する。

Figure 1: このトロイのMBRコード.

Figure 2: ブートアップスクリーン. Windows XPユーザへのセキュリティ警告

Krebs On Security : Blog (2010/06/14)

Microsoftは、Windows XPとServer 2003ユーザに対して、新たに発見されたセキュリティフロー経由でこの様なオペレーティングシステムにアタッカーが侵入する方法に関する脆弱性攻撃コードがオンラインにポストされたと警告した。

この脆弱性はWindows HelpとSupport Centerプロセスの処理をリンクする方法中の弱点に関連している。Windows XPとServer 2003はともに、Windowsによって維持されるホワイトリストを含む固定された一連のWebページからヘルプとサポート情報を取得する。しかし、Googleのセキュリティ研究者Tavis Ormandyは先週そのホワイトリストにURLを追加することが可能であることを世界中に公開した。

Microsoftは、アタッカーが特別に細工されたリンクをクリックするようユーザを欺くことでこのフローを食い物にすることができると発言している。このリンクから連れてこられたあらゆるファイルは、影響を受けるシステムの現在のユーザと同じ権限を保証される。このことはOSのデフォルト設定(完全な管理者権限を使用する)でWebをブラウズしているXPユーザにとって重大な問題を意味している。

「この脆弱性の詳細の公への暴露とそれを攻撃する方法が与えられた。利用者は多分広範な攻撃があるだろうことを認識すべき」とMicrosoftは先週リリースしたステートメント中で発言している。

私は頻繁にXPユーザに毎日のコンピューティングに制限付きユーザアカウントを作成し使用するよう、そして、管理者権限アカウントは偶にあるアップデートと制限付きユーザアカウントでは実行できないことを実行するような時だけに使用するよう促してきた。今日の多くのマルウェアは制限付きユーザアカウントでさえ稼働するように設計されている(ZeuS と Clampi Trojans)が、制限付きユーザアカウントは多くの攻撃をブロックするだろうし、ユーザレベル感染をクリーンアップすることが更に難しくなっているシステムワイドな蔓延になることから妨げるだろう。

GoogleのOrmandy(数年に渡りMicrosoftの製品中で発見した多数のセキュリティフローをMicrosoftに個人的に警告してきた人物)は、このフローへのパッチを普段より素早く充てることをMicrosoftに強制するためにMicrosoftへの警告の5日後にこのバグの詳細を公にリリースする予定であったことを仄めかしている。

「私はアタッカーがこのコンポーネントを研究していたことは明らかであると、そして、この情報を素早くリリースすることがセキュリティにとって最上の利益であると結論した」と「多大なサポート契約を有するあなた方は、外部からのセキュリティレポートに対して高速に応答する開発プロセスにMicorosoftが投資することを好ましく思うということを、あなた方のサポート担当に告げることが奨励されている」とOrmandyは記している。

OrmandyはXPとServer 2003のユーザを支援するホットフィックスを含めている。このホットフィックスはMicrosoftがこの脆弱性用のパッチをリリースするまで、この脆弱性による脅威を軽減するものである。この点に関してMicrosoftは、Ormandyのホットフィックスはユーザを保護しないと主張している。

「残念ながら、このホットフィックスは攻撃から脆弱性あるコードを防御する効果はない。そして、容易にバイパスされる」と「我々はこの問題の防御にGoogleのホットフィックスを当てにしないよう推奨する」とMicrosoftはSecurity Research & Defenseブログ中の投稿で発言している。

Microsoftはこのセキュリティホールを塞ぐパッチを開発中であると、そして、その間に影響を受けるユーザはこの脆弱性あるコンポーネントを無効化することを望むかもしれないと発言している。このアドバイザリの解決策セクションで説明されているプロセスは、Windowsレジストリからエントリを「取り消す」もしくは削除することが必要である。これは未熟なユーザがレジストリをグチャグチャにする可能性があることを忠告する。なぜなら、一つの間違った移動が深刻な安定性とブートアップ問題を発生させるからである。アドバイザリは、レジストリを変更することはとても簡単であると発言している。

多くの場合、Microsoftは、この解決策がWindows HelpとSupport Centerフォーマット(hcp:// as opposed to http://)を使用する正当なリンクを壊すかもしれないと、例えばWindowsのコントロールパネルは機能することを停止するかもしれないと発言している。私はダミーのXPシステムでこの解決策を試してみた。いかなる問題も発生しなかったし、コントロールパネル関連はいかなる指示にも問題を発生しなかった。あなたの場合は違うかもしれない。 Adobe: Flash中の32のセキュリティホールを塞いだアップデートバージョンをリリース

Krebs On Security : Blog (2010/06/10)

約束通り、Adobeは、ハッカーが脆弱性あるシステムに侵入し食い物にしていた緊急のセキュリティフローを修正したFlash Playerの新バージョンをリリースした。このアップデートはまた広汎に使用されているFlash Player中の少なくとも31の別の脆弱性を修正している。

最新のバージョン(バージョン10.1)は、Adobe Flash Playerバージョン10.0.45.2とそれ以前のバージョン中に存在する緊急の幾つかのフローを修正している。あなたがインストールしているバージョンが不明ならば、このページを訪問しなさい。 この新しいFlashのバージョンは、Windows, Mac, Linuxで利用可能であり、以下のリンクからダウンロードできる。

あなたがIEと非IEブラウザを使用しているのなら、このアップデートを二回適用する必要がある(【訳注】使用しているブラウザ個々にアップデートする必要があります)。最初にIEでFlash Playerインストレーションンページを訪問してアップデートを適用し、次に Firefox, Operaあるいはあなたが使用している別のブラウザで再び訪問しアップデートを適用しなさい。

Flashをインストールしていたならチェックの手間をかけなさい。もしそうなら、Flashをアップデートする手間をかけなさい。この脆弱性を食い物にするために使用されたコードのワーキングコピーはMetasploit(オープンソースの貫入テストフレームワーク。【訳注】Metasploitフレームワークとは、コンピュータシステムへの貫入試験を自動実行するために構築されたツール。このツールには、各種OSの特定のターゲットへの不正進入手段として知られている様々なコードが満載されている)に含まれていた。Adobeはセキュリティスキャナから様々なブラウザのツールバーまで、Flashにあらゆる種類のサードパーティー製ソフトウェアを同梱させたがることに注意しなさい。この様な拡張を好まないのであれば、それら拡張機能のダウンロードボタンをクリックする前に、追加されるソフトウェアの隣にあるチェックボックスのチェックを外す必要がある。

Adobeがこの暫定的アップデート(Adobeはこの様な、及び他のセキュリティアップデートを6月13日に予定していた)のリリースを促された脆弱性は、Adobe ReaderとAcrobat中にも存在しているが、これら製品に関するフローの修正は6月29日まで予定されていないとAdobeは発言している。

AdobeのフリーのReaderを長期に渡り使用しているユーザは、Rederを削除し他の代替のフリーのリーダ(FoxitやSumatra)に切り替えることを考慮する好機である。

Flashは通常Adobeダウンロードマネージャを同梱してくることに注意しなさい。今までのバージョンでこのパッケージは、ダウンロードマネージャ自身のセキュリティ上の脆弱性を保持していたことが発見されている。このダウンロードマネージャは再起動後マシンからそれ自身をアンインストールするように設計されている。そこで安全を期するために、Flashをアップデートした後システムを再起動しなさい。 YouTubeツールバー

Kaspersky : SecureList (2010/06/10)

昨日、始めてYouTubeに今までのHDムービーをアップロードした。終了すると、直ちにYouTubeから、様々なヒントとそれを最大限に利用するためのチップのついた“Congratulations on your first YouTube upload!”(YouTubeへの初回のアップロードを祝福します)というE-Mailが届いた。数時間後、私は“Hello, Have you tryed YouTube Toolbar?”(YouTubeツールバーを試しましたか?)と題されたもう一通のE-Mailを得た。

件名のミスタイプはYouTubeからのものではないことを示す良い印かもしれない。実際、このメッセージ(かなりいい加減なフォーマット)はBackdoor.IRC.Zapchastの変種へのリンクを含んでいる。

このE-Mail中のリンクが指摘している実行ファイルRAR SFXアーカイブである。このアーカイブは内部に幾つかのファイルを持っている。

このE-Mail中のリンクが指摘している実行ファイルRAR SFXアーカイブである。このアーカイブは内部に幾つかのファイルを持っている。 殆ど全てのZapchastの変種はこの様である(ほんの少し違うが)。このバックドアの本家はどうか? そこにはルーマニアのマルウェア製作者の物であることを暗示する幾つかの手がかり(ルーマニア語のパスワードからルーマニアの特定のサイトへのリンクまで)がファイル中に存在する。

殆ど全てのZapchastの変種はこの様である(ほんの少し違うが)。このバックドアの本家はどうか? そこにはルーマニアのマルウェア製作者の物であることを暗示する幾つかの手がかり(ルーマニア語のパスワードからルーマニアの特定のサイトへのリンクまで)がファイル中に存在する。 この様なバックドアが動作する方法は、mIRCスクリプトを通してである。これらはmIRC実行ファイルのコピーを持っている(バージョン6.01、UPXで圧縮されている)そして、バックドアコードそれ自身はmIRCスクリプトとして書かれている。上のスクリーンショットは’csrss.exe’ファイルを示している。一旦アクティベートされると、それらはUndernetネットワークに接続し、コマンドを受信するために特定のチャンネルに接続する。同様に、新規感染ユーザについてボットネットの所有者に通知する。コマンドの操作は‘script.ini’ファイルで実行される。

この様なバックドアが動作する方法は、mIRCスクリプトを通してである。これらはmIRC実行ファイルのコピーを持っている(バージョン6.01、UPXで圧縮されている)そして、バックドアコードそれ自身はmIRCスクリプトとして書かれている。上のスクリーンショットは’csrss.exe’ファイルを示している。一旦アクティベートされると、それらはUndernetネットワークに接続し、コマンドを受信するために特定のチャンネルに接続する。同様に、新規感染ユーザについてボットネットの所有者に通知する。コマンドの操作は‘script.ini’ファイルで実行される。そのマスターから受け取るmIRCコマンドのハンドリングを除いて、犠牲者のコンピュータから秘密のデータやファイナンシャル情報を盗むために設計された更なるコードは存在しない。これは今日では稀である。Zapchastのようなものは、ゆっくりと死滅していき、ZbotやSinowalのような、より高度なトロイに道を譲りつつある。 オリンパス μTOUGH‐6010(ミュータフ6010)にウィルスが混入

オリンパス イメージング : 重要なお知らせ (2010/06/08)

オリンパスより以下のお知らせがリリースされています。該当機種を所持している方は、以下のサイトを参照してください。 μTOUGH‐6010(ミュータフ6010)をご使用のお客さまへの重要なお知らせ

ウイルス混入に関するおわびとお願い 山の如きSafariのセキュリティホール。MacとWindowsユーザはアップデートを

Sophos : Graham Cluley's Blog (2010/06/08)

WindowsもしくはMac OS Xのコンピュータを所有し、AppleのSafariをWebブラウザに使用しているのであれば、山の如き脆弱性を解消するためにアップデートしなさい。

大多数のApple信奉者の注意は今週オシャレな新しいiPhoneにそらされたので、中にはCupertinoを本拠とする会社(Apple)が、彼らのWebブラウザ(Safari)の新しいバージョンをリリースしたことが分からなかったかもしれない。

我々の気を最も惹いたのは、Safari 5.0が新しい機能を搭載しているだけでなく、パッチされずに放置されていたため、ハッカーが食い物にできる48もの異なる脆弱性を塞いだことである。

(Safari5.0がサポートされていなかった)Mac OS X バージョン10.4のユーザは、見殺しにされていない。Appleは、この様なユーザ用に一連のセキュリティ問題を解決したSafari version 4.1をリリースした。

コンピュータをアップデートするまでに時間を費やした場合、ハッカーはこのセキュリティバグを食い物にすることが可能である(あなたのコンピュータ上で自動的に起動し悪意あるコードでブービートラップを仕掛けたWebページに誘導し単純に訪問させるようなことを含む)。

あなたがMac や Windows PCを持っていることが重要なのではない。あなたがSafariを稼働しているかが重要である。

ブラウザをアップデートし、AppleのWebサイトのアドバイザリで詳細に説明されているセキュリティホールがハッカーの攻撃から防御されていることを確実にしなさい。

Safariユーザは安全なコンピュータを実行すべきです。可能な限り早急にシステムをアップデートしなさい。 Adobe: Acrobat、Reader、Flash中の緊急のフローを警告

Krebs On Security : Blog (2010/06/05)