セキュリティ情報‥

2007まで

2008年

2009年

2010年

2011年

2012年

2013年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ ESET WeLiveSecurity

- ・ Kaspersky SecureList

- ・ Websense Security Labs

- ・ McAfee Blog Central

- ・ Sophos Naked Secuirty マスメディア

- ・ BBC

- ・ The Washington Post

- ・ The Gurdian

- ・ The Register 情報サイト等

- ・ Graham Cluley

- ・ Krebs on Security

- ・ The PC Informant

新型のDDoSボットネットはWindowsのみならずLinuxにも感染する

SPAMfighter : News (2013/12/25)

ポーランドのコンピュータ緊急対応チーム(Poland Computer Emergency Response Team (CERT))が、2013年12月18日にsoftpedia.comに公開したところによると、ここのセキュリティ研究者達は、Windows並びにLinuxを汚染する、ある種のマルウェアを拡散する出来たてのDDoSボットネットを最近発見した。

このボットネットの主体はDNS Amplification攻撃(【訳注】細工したDNS要求をBOTに送ると対策の施されていないDNSサーバを踏み台にして攻撃対象に大量のDNSパケットを送信することができる。これにより処理能力やネットワーク回線が飽和し正常な利用ができなくなる)であり、単にDDoS攻撃を実行するためだけに作成されていると、この研究者達は述べている。Poland CERTのレポートがリリースされた時点で、殆ど全てのアンチウィルスプログラムは、このマルウェアのWindowsターゲット版に関しては検出しているが、Linuxターゲット版は、ほんの少しのアンチウィルスエンジンが検出するに留まっている。その上、このマルウェアのLinux版はコマンドに連結しようと企て、そして、強力なTransmission Control Protocol (トランスミッション コントロール プロトコル、TCP)を通してサーバーを制御しようとする。

この研究者達は、C&Cサーバー(【訳注】ボットに指令を出すサーバーのこと。コマンド アンド コントロールの略)のポートとIPは暗号化されていたと説明している。このボットがアクティブになると、このボットはサーバーからのコマンドを受け取ることを期待している間中、暗号化されていないオペレーティングシステムに関する情報を転送していた。Help Net Securityは2013年12月18日に、これを公開した。

この悪意あるプログラムの研究直後に、このマルウェアは4種類のDDoS攻撃を実行できると結論された。他方、実行できる他の能力は未だ持っていない。

このボットのLinux版はインターネット プロトコル アドレスを通してC&Cシステムと通信を行っていたが、このマルウエアのWindows版は、別のポートを介して或るドメイン名を経由して通信をしていたことが更に発見された。しかしながら、この脅威の変種の両方共、同一のコマンド アンド コントロール インフラストラクチャを使用していた。Polish CERTの解析として、これは両方の背後に存在する犯罪者のグループが同一であることを示唆している。

このマルウェアがDDoS攻撃を実行するため、この研究者達は、攻撃者がおそらく、サーバーのような大きな帯域幅を使用するPCを改竄することに焦点を当てていると考えている。Linux OSがサーバーシステム用として好ましいものであったことは、おそらくこの2つの変種の原因でもある。

他方、最近Linuxをターゲットにした物として検出された悪意あるプログラム(Andre DiMino(彼のHoneypot Linuxベースのコンピュータを攻撃者にハイジャックされたGeorge Washington大学のセキュリティ研究者)の注意を引いた別のボット)に類似している。DiMinoの発見によると、このボットはPerlで開発されていた。Pcadvisor.co.ukは、2013年12月18日付で公開している。 ランサムウェア(身代金要求ソフト)CryptoLockerは凡そ250,000のPCに感染していた

BBC : Tech (2013/12/24)

感染させられた犠牲者は、彼らがデータを永久に失う前に、彼らのデータを解放するためのタイムリミットを与えられる セキュリティ研究者の報告によると、悪意に満ちたランサムウェアは、現在25万Windowsコンピュータに感染していた。

Cryptolockerはユーザのデータを暗号化し、次に、カウントダウン用の時計と共に、犠牲者のデータを複合するための金銭を要求する。

Dell Secureworksは、アメリカとイギリスが最悪の感染状態にあると発言している。

サイバー犯罪の張本人は、当初専門的職業に従事している者に焦点を当てていたが、現在はホーム インターネット ユーザをターゲットにしていると、Dell Secureworksは追加している。この企業は、このコードの拡散に使用されると疑われるネット ドメインのリストを提供してきたが、毎日、多くのサイトが発生することに警告を発している。

ランサムウェアは、少なくとも1989年には存在していたが、最新のランサムウェアの例は、ファイルにアクセスできない方法をとっているために取り分け解決が難しいものになっている。

「多くの他のマルウェア ファミリーのようにカスタム暗号化の実装の代わりに、CryptoLockerはMicrosoftのCryptoAPIによって提供される強力なサードパーティー公認の暗号化を使用している」と、このレポートは述べている。

更に、「健全な実装を使用し、ベストプラクティスに従うことで、このマルウェアの作者は裏を取ることが困難な頑健なプログラムを作成した」と述べている。

誘拐のジレンマ CryptoLockerの最初のバージョンは、09月05日にポストされた。

当初は、ユーザが受取人の組織に関する顧客の不満として特定されるZIPアーカイブをクリックするように依頼するスパムメールで拡散された。

その後、このマルウェアは、手形交換に問題があったと主張するE-Mailに添付されたマルウェア経由で拡散した。関連するリンクをクリックするとGameover Zeus(今度は、犠牲者のコンピュータ上にCryptoLockerをインストールする)と呼ばれるトロイの木馬がダウンロードされた。

12月中旬までに、Dell Secureworksは、200,000から250,000の間のコンピュータが感染させられていたと発言している。

Dell Secureworksは、このような人々は「最低でも0.4%」が影響を受け、「そして、おそらく何回も身代金の要求に同意している」と発言している。身代金は現在、仮想貨幣であるBitcoinとMoneyPakでだけ支払うことができる。

| 感染した国のTop 10 / | 感染させられたシステムの数(12/09-16間) / | 全体に占める割合 |

| USA | 1,540 | 23.8% |

| Great Britain | 1,228 | 19.0% |

| Australia | 836 | 12.9% |

| France | 372 | 5.8% |

| Brazil | 309 | 4.8% |

| Italy | 204 | 3.2% |

| Turkey | 182 | 2.8% |

| Spain | 145 | 2.2% |

| China | 138 | 2.1% |

| Canada | 135 | 2.1% |

しかしながら、別のセキュリティ企業であるTrend Microは、この恐喝の要求を受け入れることはCryptoLockerの更なる拡散と、他のモノマネ製品の計画を促すだけであり、データを取り戻す保証は無いと警告している。 安全へのステップ Dellは、CryptoLockerの拡散にリンクしているとして印を付けられている数百のドメイン名に対するPCの接続を遮断するように提案しており、更に、一般人と商用が彼ら自身を保護するために取ることのできる5つのステップを提案している:

- ・ 実行ファイルや圧縮アーカイブがE-Mailの受信箱に届く前に、それらをブロックするソフトウェアをインストールしなさい

- ・ 改竄を実行できる人々の数を制限するために共有ネットワークドライブに割り当てられているパーミッションをチェックしなさい

- ・ ブルーレイやDVD-ROMディスクのようなオフラインストレージに定期的にデータをバックアップしなさい。ネットワークに接続されているドライブやクラウド ストレージは、CryptoLockerがアクセスでき、そこに保存されているファイルを暗号化できるものとして計算されない

- ・ CryptoLockerや他の疑わしいプログラムが、或る重要なディレクトリにアクセスすることを妨げるように、各PCのソフトウェア管理ツールを設定しなさい

- ・ このマルウェアが暗号化プロセスを開始できないようにCryptoLockerによって使用されるレジストリキーを制限するように、そのコンピュータのグループ ポリシー オブジェクトを設定しなさい

ESET : WeLiveSecurity (2013/12/17)

或るFirefoxアドオンは、このブラウザの12,500ユーザを、感染させたユーザによって訪問される全てのページで脆弱性を探しまわるボットネットに変えていた。セキュリティ エキスパートBrian Krebsによれば、‘Advanced Power’と呼ばれるアドオンは、12,500PCを誘惑した。そして、それを作成した不明の作者のために1,800の脆弱性のあるWebサイトを発見した。

Krebsの報告によると、このマルウェア中の文字列は、チェコ原産である可能性があることを示唆している。SC Magazineは、このアドオンが他の能力(パスワード ハッキングを含んでいるが、使用されていない)も持っていると発言している。

Krebsによれば、「この悪意あるアドオンは、幾つかの異なるSQLインジェクション脆弱性の存在に関して、感染させられたユーザが訪問する殆ど全てのページをテストする。」 SQLインジェクション攻撃は、Webサイトを攻撃するために私用される最も汎用的な手法であるが、攻撃者は、それらを使用するための脆弱性が要求される。

「攻撃者は、ドライブバイ マルウェア攻撃でサイトをブービートラップするために、もしくは、それらのデータベース中に保存されている情報を、サイトに強制的に打ち明けさせるために、このアクセスを使用することができる」とKrebsは発言している。

Information Weekは、このマルウェアが、少なくとも今年の5月31日以来徘徊していると報道している。そして、”Malware Don’t Need Coffee”ブログでの"Kafein"の「このマルウェアは、少なくとも一部はBlackhole脆弱性キットによって拡散された」とする発言を引用している。

Krebsの報告にある、この攻撃は、ハッカーが単に任意にサイトをを標的にするのではなく、脆弱性に関してWebサイトの大変多くのサンプルを「テスト」する方法を示していることに注意しなさい。正当なサイトに便乗することによって、脆弱性のあるサイトを発見することを頻繁に実践する必要のあった「完全な当て推量」のハッカーを無くすことになる。

Mozillaは現在このアドオンをブロックし、「このアドオンをインストールしているユーザを欺くために同じ名前の下で配布されている悪意ある拡張である。そして、訪問したWebサイトにSQLインジェクション攻撃を実行するボットネットにユーザを変える」と発言している。

ブラウザ アドオンとプラグインは、We Live Securityが此処と此処で報告したように、今年幾つかのマルウェア キャンペーンで使用されてきた。 下手な仕事のWindows Updateは、PCユーザを悩ませ続けている

PC Informant : Blog (2013/12/17)

MicrosoftのWindows用の毎月の定例パッチは、相変わらず不運なPCユーザに対して大問題を作成している。最新の大問題は、KB2887069である。InfoWorldでWoody Leonhardは、その投稿中に詳細を与えている。不細工な暗黒の火曜日のパッチKB 2887069はフリーズし、設定に失敗し、BSoD(Blue Screen of Deth, 死のブルースクリーン)の引き金を引き、そして/もしくは、サウンドドライバを消去する。Leonhardによれば、この問題は、XP以降の全てのWindowsに影響する。彼の記述は以下:

-

" あなたが今迄にこの件について聞いたことがあるのなら私に告げなさい: このパッチが自動アップデートのユーザに問題を発生させた後ほぼ一週間経つまで、Microsoftは、この問題を認識していなかったし、解決策も提供していなかったし、修正が何時利用可能になるのか発言していなかった。このパッチは現在Windows 7とWindows 8.1マシンに提供され続けている。”

-

" 我々はWindows XPユーザが彼らのコンピュータをアップデートしようとする度に、再三に渡り同じ問題の報告を見てきた: 専有的に5分、10分、15分あるいは1時間もしくは2時間までCPUを100%使用しているのなら、Windows Update(より正確には、SVCHOSTラッパー中で稼働しているXP Windows UpdateのエージェントであるWUAUCLT.EXEが危険な一線を越えている)は危険な一線を超えている。”

ESET : WeLiveSecurity (2013/12/13)

ソフトウェアへの脆弱性攻撃は、犠牲者を誑かして悪意あるプログラムを手動起動させることで、ソーシャルエンジニアリングを要求することなくユーザのコンピュータ上に様々なマルウェア(トロイやバックドアのような)をコッソリとインストールするために、攻撃者によって使用される攻撃テクニックである。脆弱性攻撃によるマルウェアのインストレーションは、ユーザに不可視であり、攻撃者には明白な優位を与えるものである。このような攻撃は、マルウェアの実行を可能にするために、特定のオペレーティングシステムやアプリケーション コンポーネント中の脆弱性を使用とする。

Solutions to current antivirus challengesと題された我々が以前投稿したブログにおいて、我々はセキュリティ企業が、この脆弱性の問題に取り組むことのできる幾つかの方法を論議した。この投稿で、我々はMicrosoft Windows上で脆弱性攻撃された多くのアプリケーションに関する詳細を提供し、ユーザが彼らのセキュリティ ディフェンスを更に強化するための幾つかの措置をアドバイスした。 脆弱性攻撃のターゲット 以下のアプリケーションは脆弱性攻撃において攻撃者によって最もターゲットにされているものである:

-

・ Webブラウザ(Microsoft Internet Explorer, Google Chrome, Apple Safari, Mozilla Firefox等)

・ ブラウザ プラグイン(Adobe Flash Player, Oracle Java, Microsoft Silverlight)

・ Windowsオペレーティングシステムそれ自体。とりわけ、Win32サブシステムドライバ(win32k.sys)

・ Adobe ReaderとAdobe Acrobat

・ その他、特有のアプリケーション

普通の人々にとって最も危険なシナリオの一つは、攻撃者がオペレーティングシステム中に遠隔からコードをインストールする脆弱性攻撃の使用である。そのような場合において、我々は、ユーザが改竄されたWebリソースを訪問していたことを、そして、彼らのシステムが悪意あるコードによって目に見えないように感染させられていることを通常発見する(この攻撃は、しばしばドライブ バイ ダウンロードと言われる)。あなたのコンピュータが攻撃に対して脆弱性のあるWebブラウザやブラウザ プラグインのようなソフトウェアのバージョンを稼働しているのであれば、ソフトウェア ベンダからの緩和策がないため、あなたのシステムがマルウェア感染する可能性は非常に高いものになる。

特定の標的型の攻撃や“watering hole(たまり場、【訳注】企業や組織を狙った攻撃手法の1つ。攻撃者は、慎重に考慮した上で特定のWebサイトを選定し、そのWebサイトに脆弱性利用のマルウェアを組み込むことで改竄を行い、最終的にマルウェア感染を発生させる)”攻撃のような攻撃の場合においては、攻撃者は、犠牲者が訪問したWebサイト上に脆弱性攻撃コードを植え付けているので、この犯罪者はソフトウェアもしくはオペレーティング システム中の0−Dayの脆弱性を使用できる。0-Dayの脆弱性は、攻撃者によって脆弱性攻撃された時点で、ベンダーによってパッチされていない脆弱性のことである。

標的型の攻撃に使用される他の汎用テクニックは、犠牲者に脆弱性攻撃を「装備した」PDFドキュメントを送信することである。ソーシャルエンジニアリングも頻繁に使用される(一例としては、犠牲者がそれを開くであろう方法でファイル名やドキュメントの内容を選択することで)。

PDFは何よりもまずドキュメントファイルであるが、Adobeは、ファイル中にスクリプトや様々なオブジェクトを埋め込むことを可能にすることで、そのデータ変換機能を最大限にするようにファイルフォーマットを拡張した。そして、これが攻撃者によって攻撃されることになった。殆どのPDFファイルは安全であるが、中には危険なものがある(とりわけ、信頼できないソースからのもの)。このようなドキュメントを脆弱性を持つPDFリーダーで開くと、この脆弱性攻撃コードは、悪意あるペイロード(バックドアのインストレーションのような)の引き金を引き、多くの場合、囮のドキュメントが開く。

攻撃者達が大好きなもう一つの標的が、Adobe Flash Playerである(このプラグインは全てのブラウザ上でコンテンツの再生に使用されていることが理由)。Adobeの他のソフトウェア同様、Flash Playerは、Adobeのアップデートで知らされているように(Adobe Security Bulletin参照)、定期的にアップデートされている。このような脆弱性の殆どは、リモートコード実行(RCE)タイプである。そして、攻撃者が犠牲者のコンピュータ上で遠隔から悪意あるコードを実行するために、このような脆弱性を利用できることを示している。

ブラウザとオペレーティングシステムとの関連性において、JavaはJavaアプリケーションを実行することが可能な仮想マシン(もしくは、ランタイム環境、JRE)である。Javaを使用することを大変人気あるものにしたのは、Javaアプリケーションがプラットフォーム独立になっていることである。今日、Javaは30億を超えるデバイスで使用されている。他のブラウザ プラグイン同様に、Javaプラグインの悪用は、攻撃者にとって魅力的なものであり、悪意あるアクションとそれに関連する脆弱性に関する我々の今までの経験と現在のブラウザ プラグインの現状から、我々は、Javaは最も危険なコンポーネントの一つであると言うことができる。

また、Windowsオペレーティングシステムそれ自体の様々なコンポーネントは、遠隔からのコードや特権の昇格を実行するために攻撃者によって使用されることが可能である。以下の図は、2013年の間に様々なWindowsコンポーネントが受け取ったパッチの数を示している。

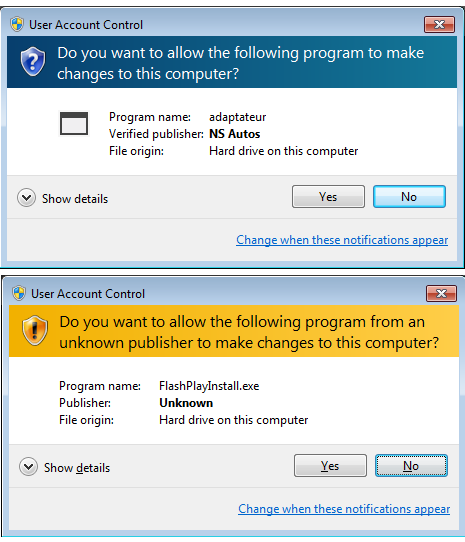

- コンポーネントあたりのパッチの数

このランキングは、Internet Explorerが巨大な数の脆弱性が修正されたことを示している(40回のアップデートの過程で修正された脆弱性は100を超える)。その脆弱性の内の7つは、「パッチの時点でインターネット上で脆弱性攻撃が存在している」状況にあった。換言すれば、それらの脆弱性は、攻撃者によって実際に脆弱性攻撃されている最中だった。オペレーティングシステムで二番目に多くパッチされたコンポーネントは、殆ど知られていないWindowsサブシステム ドライバ win32k.sys である。このドライバ中の脆弱性は、システム上での特権を昇格させるために攻撃者によって使用される(例えば、ユーザ アカウント コントロール(User Account Control、管理者権限を要求する攻撃者による改竄のリスクを減少するためにWindows Vista中にMicrosoftによって導入された最小権限メカニズム)によって挿入された制限をバイパスするような)。 緩和テクニック 我々は現在、最も脆弱性攻撃を受けたアプリケーションをより詳細に調査し、あなたが攻撃を緩和するためと、あなたの防御を更に強固にするために取ることのできる幾つかのステップを提供している。

Windowsオペレーティングシステム

Microsoft Windowsのモダン バージョン(即ち、記述している時点においてWindows 7, 8, 8.1)は、脆弱性攻撃による破壊作用からユーザを保護することを支援することのできる備え付けのメカニズムを持っている。このような機能はWindows Vistaで初めて利用可能になった。そして、最も最近のオペレーティングシステムのバージョンでアップグレードされた。この機能は以下を含んでいる。

-

・ DEP(データ実行防止)& ASLR(アドレス空間配置のランダム化)メカニズムは、アプリケーションやオペレーティングシステム中の脆弱性が攻撃を企てられた時、合併用の特別なレイヤーを導入する。これは、コードを実行するために使用されるはずのないメモリの使用と、プログラムモジュールをランダムアドレスでメモリ中に配置することを特に制限することになっている。

・ UAC(ユーザ アカウント制御)は、Windows 7から、システム設定を変更しシステムディレクトリにファイルを作成する必要があるプログラムは、起動する前にユーザからの確認が要求されるようにアップグレードされた。

・ SmartScreenフィルターは、ダウンロードされるファイルの評価に基づいて、インターネットから悪意あるソフトウェアのダウンロードを妨げることを支援する(悪意あるものとして知られているファイルや、このフィルターによって認識されていないファイルはブロックされる)。当初、この機能はInternet Explorerの機能の一部であったが、Windows 8のリリースで、このオペレーティングシステムに備え付けられたので、現在は全てのブラウザで動作する。

・ Internet Explorer用の特別な「拡張保護モード」(IE 10から開始された): Windows 8で、このモードはブラウザタブが、特定のアクションの実行を妨げる隔離プロセス(このテクニックはSandboxingとしても知られる)のコンテキスト中で稼働することを可能にする。Windows 7 64ビットに関しては、この機能はIEが個別の64ビットプロセスとしてタブを稼働することを可能にする。これは、シェルコード分配の一般的なheap-sprayメソッドを緩和することを支援する。詳細に関しては、MSDNブログを参照(此処と此処)

PDFファイル

危険なソースからのPDFドキュメントによって提起される高リスクPDFの閲覧や、彼ら自身を適切に保護することに関して多くのユーザの認識が低いことと彼らが不承不承であることから、Adobe Readerのモダンバージョンは、ドキュメントの閲覧に関して特別な「保護モード」(Sandboxingとしても知られる)を持っている。このモードを使用すると、PDFファイルからのコードは、潜在的に危険な機能を実行できなくなる。

- Figure_2: Adobe Readerの環境設定 > セキュリティ[拡張]の、「サンドボックスによる保護」で、「保護されたビュー」を「安全でない可能性のある場所からのファイル」に変更する。

あなたが保護された閲覧をONにした時、Adobe Readerは、PDFファイル中で使用される幾つかの機能を無効化することに注意しなさい。それ故、あなたがファイルを開いた時、保護モードがアクティブであると通知するツールチップ アラートを受け取ることになるかもしれない。

- Figure_3: ツールバーの下の黄色い部分がツールチップ アラート。保護モードであることを示唆している。

Adobe Flash Player

Webブラウザ企業と共同してAdobeは、Flash Playerプラグインを標的にする脆弱性攻撃を防御するための特別な機能と保護メカニズムを利用可能にした。MicrosoftのInternet Explorer(Windows 8で稼働するIE 10以降に搭載)、Google Chrome、Apple Safari(最新版) のようなブラウザは、特別に制限された(即ち、サンドボックス化)プロセス(多くのシステムリソースとファイルシステム中の場所へのアクセスするためのこのプロセスの能力を制限し、それがネットワークと情報交換する方法も制限する)のコンテキスト中でFlash Playerを稼働する。あなたのブラウザ用のFlash Playerプラグインの時宜にかなったアップデートは大変重要である。Google ChromeとInternet Explorer 10以上のバージョンは、Flash Playerの新しいバージョンのリリースに伴い自動的にアップデートされる。Adobe Flash Playerのバージョンをチェックするには、こちらの公式のAdobeのサイトを使用しなさい。更に、殆どのブラウザは、Flash Playerプラグインを完全に無効化する能力をサポートしているので、そのようなコンテンツをブラウザが再生することは禁止することができる。

インターネット ブラウザ

この記事の冒頭で、攻撃者がリモートコード実行を使用する悪意あるコードを配布するためにブラウザ(ドライブ バイ ダウンロード)に依存していることを、我々は既に言及した。どのようなブラウザ プラグインがインストールされているかに拘わらず、ブラウザそれ自体が攻撃者に認識されている(そして、ブラウザ ベンダはおそらく認識していない)多くの脆弱性を含んでいる。この脆弱性が開発者によってパッチされたり、それ用のアップデートが利用可能になると、ユーザは、それをインストールでき、そして、オペレーティングシステムを改竄するために使用されることを心配しなくて良くなる。他方、攻撃者が今迄未知の(言い換えれば、未だパッチされていない)脆弱性を使用しているのであれば、その状況はユーザにとって、より厄介なものである。モダン ブラウザおよびオペレーティング・システムは、アプリケーションプロセスの分離のために特別なテクノロジを組込んでいる。それにより、様々なアクションの実行に特別な制限を作成する。これにより、ブラウザはそれを行なうことができなくなる。一般に、この技術はsandboxingと呼ばれ、それはユーザが、プロセスが実行できることを制限することを可能にする。この分離の一例は、モダン ブラウザ(例えば、Google ChromeやInternet Explorer)がオペレーティング システム中の個別のプロセスとしてタブを実行しているいう事実である。それにより、制限付きパーミッションで、特定のタブ中で或るアクションを実行するすること、並びに、ブラウザの安定性を維持することを可能にしている。タブの一つがハングしたとしても、ユーザは他のタブを終了することなく、そのタブを閉じることができる。

MicrosoftのInternet Explorerのモダン バージョン(IE 10、11)には、特別なsandboxingテクノロジが存在する。これは「拡張保護モード(EPM)」と呼ばれる。このモードは、あなたにプロセスタブやプラグインの行動を制限することを可能にしている。それ故、攻撃者にとって脆弱性攻撃は、より困難になっている。

- Figure_4: Internet Explorer(IE 10以降で利用可能)設定中で「拡張保護モードを有効にする」にチェックを入れる。MS13-088適用前のWindows 8上のIE 11では、DefaultでONになっていた。

- Figure_5: Windows 7 64ビットでのEPMのデモンストレーション(Microsoftのプロセスエクスプローラ使用)

Windows 8の開始にあたり、拡張保護モード(EPM)は、オペレーティングシステム レベルでプロセスの行動を分離(sandbox)するために拡張された。このテクノロジは"AppContainer"と呼ばれ、EPMオプションを使用することで最大限の便益を可能にする。EPMオプションを有効にしているInternet Explorerタブ プロセスはAppContainerモードで動作する。更に、Windows 8のEPMモードはDefaultで有効になっている(IE 11)。

- Figure_6: Windows 8でのEPMの実装。Windows 7 64ビットでは、緩和のためにEPMはAppContainerの代わりに64ビット プロセスを使用している

Internet Explorer同様、Google Chromeはドライブ バイ ダウンロード攻撃を緩和するための特別な機能を持っている。しかし、Internet Explorerとは異なり、Chrome用のsandboxモードは常にアクティブであり、sandboxモードを起動するためにユーザーに何ら追加行動を要求しない。Chromeのこの機能は、タブ プロセスが、様々なシステムアクションの実行を許可しない制限付き権限で動作していることを意味している。

- Figure_7: Google Chromeで実装したSandboxモード

このモードに追加して、Google Chromeは悪意ある行為のためにGoogleによってブラックリストに登録されている悪意あるURL(アドレスもしくはWebサイト)をブロックすることができる(Googleセーフ ブラウジング)。この機能はInternet ExplorerのSmartScreenに類似のものである。

- Figure_8: 悪意あるWebページをブロックするGoogle Chrome中のGoogleセーフ ブラウジング

- Figure_9: Javaアップデート用のオプション。通知=ダウンロード前、アップデートを自動的にチェック=チェック が設定されている

- Figure_10: 全てのブラウザでJavaの使用を無効にするJavaの設定。

EMET

Microsoftは、ユーザが、脆弱性攻撃で使用される悪意あるアクションからオペレーティングシステムを保護することを支援するフリーのツールをリリースした。

- Figure_11: EMETのインターフェース。

このツールは、各アプリケーション毎に設定されなければならない。換言すれば、このツールを使用してアプリケーションを保護するには、そのリストに特定のアプリケーションを含ませる必要がある。更に、そこにはEMETがDefaultで有効にしているアプリケーションのリストがある。例えば、ブラウザInternet Explorer、Java、Microsoft Office。あなたのお気に入りのブラウザやSkypeを、このリストに追加することは賢明なことである。

オペレーティングシステム アップデート

緊急の脆弱性を解決するために、ベンダは恒常的にパッチやアップデートを提供しているので、オペレーティングシステムやインストールされているソフトウェアを即座にアップデートしたりパッチを当てることは、優れた行為である。Windows 7と8は、Defaultでユーザにアップデートを自動的に配布する機能を持っていることに注意しなさい。あなたはまた、以下に示すようにWindowsのコントロールパネルからアップデートに関してチェックすることができる。

- Figure_12: Windowsアップデート。【訳注】上図では、「アップデートを自動的にインストールする(推奨)」が設定されています

包括的脆弱性攻撃ブロッキング

今迄、我々はオペレーティングシステムや、あなたが使用しているアプリケーション特有の脆弱性攻撃ブロッキングに着目してきた。あなたはまた、包括的な脆弱性攻撃のブロッキングに着目したいかもしれない。あなたは、この目的のためにセキュリティソフトウェアに頼ることができる。例えば、ESETは、自身のアンチマルウェア プログラムESET Smart SecurityとESET NOD32アンチウィルスの第7世代でExploit Blockerと呼ばれる機能を導入した。Exploit Blockerは、使用されている特定の脆弱性が何であれ、疑わしいプログラムの挙動を解析し、一般的脆弱性攻撃の兆候を検出することによって動作する事前予防型(プロアクティブ)メカニズムである。

- Figure_1: HIPS設定でESET Exploit BlockerオプションをONにした図。

The Register : Security (2013/12/13)

悪魔のようなCryptoLockerを追跡するのに躍起になっている間に、身代金を要求するために犠牲者のファイルを保持するCryptoLockerを模倣したソフトウェアが出現した。しかし、この新参者の暗号化は複合することが可能であると、我々は告げられている。

設立したばかりのセキュリティ企業IntelCrawlerは、今月初めに始まったLockerとも呼ばれる新しいマルウェアが「広範に拡散されている」と主張している。

LockerがPCに感染すると、Lockerは、犠牲者のドキュメントを ".perfect" 拡張子を付けてコピーし暗号化する。次に、オリジナルのデータを削除する。このトロイは、各ディレクトリにこのマルウェア作者の連絡先の詳細(通常、使い捨て携帯電話の番号、もしくは、E-Mailアドレス)を含むcontact.txtファイルもまた配置する。

犠牲者が恐喝者を悩ましたり脅したりしたなら、ファイルを解錠する復号化キーは削除されるだろうと警告されている。これは、このスカムの背後にいる極悪人共の考えを露わにしている。

IntelCrawlerは、このコンタクト ファイルにリストされている犯罪者に接触した。そして、Lockerに感染したマシンの情報を復元するために必要とされる復号化キーを受け取るためにPerfect MoneyもしくはQIWI VISA Virtual Card番号に対して$150(15000円)支払う必要があるだろうと告げられている。

復号化のために、あなたは“contact.txt”ファイル中に記述されている同定用コード、並びに、改竄されたコンピュータのホスト名を提供する必要がある。

IntelCrawlerによれば、「これは、ハッカーが犠牲者のホスト名と感染させたユーザのIPアドレスのリストを単に比較しているだけであるかのように思える」。

指揮統制サーバのネットワークを使用して彼らのスパムを稼働し、身代金を取得するためのデータを保持する(マスターキーは、この犯罪者達のサーバに保持されている)ために256-bit AESと2048-bit RSA暗号化を組み合わせて使用しているCryptoLockerのクルーに比較すれば、Lockerはズブの素人作品である。

しかし、あまり先進的ではない設計であるにも拘わらず、Lockerはアメリカ(我々は、ワシントンDC, テキサス州, ミズーリ州、更に、オランダ、トルコ、ドイツ、ロシアを含んでいると告げられている)のWindowsコンピュータを既に攻撃している。嘘偽りなく、可能な限り長く補足されずに、このマルウェアが滞在することを目的として、Lockerはセキュリティ研究者によって使用されるツールを稼働しているマシンへの感染を回避しているとも、我々は告げられている。

この汚らわしいソフトウェアは、改竄されたWebサイトからドライブバイダウンロードによって殆どは拡散している。MP3ファイルに成り済ましている実行可能ファイルは、感染のもう一つの媒体である。

このLockerマルウェアはTurboPower LockBox library(Delphi用の暗号化ツールキット)を使用している。特に、このマルウェアは、感染したデバイス上のファイルの内容を暗号化するためにAES-CTRを使用している。しかし、このプログラミングの欠点は、改竄されたコンピュータ上のファイルを解読する能力のある合鍵を、明らかに研究者が開発する可能性があるものである。IntelCrawlerの研究者は、全員に共通する解毒剤を開発中である。

「我々は復号化の方法と、全ての感染を復号化するための万能の文字列キーを発見した」と、IntelClawlerの最高経営責任者Andrey Komarovは、The Registerに告げた。

Komarovは、アンチウィルスソフトによってこのマルウェアを検出することは可能性が低いと追加している。木曜日の夜の時点で、この病原菌の検出が可能なのはAviraだけである。 GMailの新しい機能: 画像の自動表示に対する懸念

WEBSENSE : Security Labs Blog (2013/12/13)

GoogleがE-Mailをクリックした時、画像を自動的に表示するようにGMailをアップデートしたことを聞いているだろうか?

我々の研究者仲間の考えを鸚鵡返しすると、我々は、この決定に付随する幾つかの気が気でないリスクを確認している。マルウェアの視点からすると、画像は悪意を実行する媒体になることができる(此処に最近の例がある)。更に、攻撃テレメトリは、脅威を作成している産業における基軸通貨である。アクティブなのはどのアカウントか、クリックしがちなのはどのユーザか、どのようにすれば特定のソーシャルエンジニアリングを欺けるのか、ということを攻撃者が知れば知る程、攻撃者達は、このようなユーザを目標とし、最終的に彼らが加入している人々をターゲットにして巨大なデータの抽出を目標とすることで、より成功するだろう。攻撃者は今、彼らのE-Mailルアー(疑似餌)中に無害の画像(最初は、くだらないもの)を挿入することによって、ユーザが彼らのE-Mailをクリックした時、彼らのインフラストラクチャに戻ってくるトラフィックを観察することによって、自動的にそのテレメトリを取得することができる。

我々は、この媒体に対する脆弱性攻撃を監視し続けるだろう。その一方で、あなたが追加されたセキュリティ リスクに関する欲求があまりないのであれば(【訳注】 GMailの自動画像表示に対する欲求が少ないのであれば)、この機能を無効にすることを考慮しなさい。 【訳注】 GMailの画像の自動表示サービスに関しては、朝日新聞Digital上に、CBS Interactive発の記事を朝日インタラクティブが日本向けに編集した記事が掲載されています。 Adobeがセキュリティ アップデートをリリース、CVE-2013-5331等を修正

Kaspersky : SecureList (2013/12/10)

今月AdobeはFlash PlayerとShockwaveの両方に関して修正をしている。

Flash Playerの脆弱性は、全てのプラットフォームが影響を受け、2つのCVE(共にリモートコード実行を可能にしているCVE-2013-5331とCVE-2013-5332)に関連している。メカニズムの手段としてMicrosoft Wordを使用するCVE-2013-5331の脆弱性攻撃は、オンライン上で確認されている。けれども、Flash 11.6は、Office用にClick-to-Playを導入しているので、ユーザは、依然としてOfficeドキュメント中のFlashコンテンツ中で別人に成り済まして詐欺を働かれる可能性がある。このパッチを必ず適切に適用しなさい。

もう一つのセキュリティブレチンは、Shockwave Playerに影響を与えるものである。このアップデートは、CVE-2013-5333とCVE-2013-5334を使用している。この2つの脆弱性は、共にリモートコード実行を可能にしているので、最大の優先度があるものとして評価されている。

攻撃者は、パッチの数が少ないので、人々がパッチの適用を休日の後まで待ってくれることを希望している。今、適用しなさい。 研究室から: 新しいPlugXマルウェアの変種が日本に狙いを定めている

Sophos : NakedSecurity (2013/12/04)

我々はNakedSecurityで以前PlugXマルウェアについて記述した(SophosLabsの主席研究員Gabor Szappanos (Szappi)の二通の技術レポートに謝意を表す)。

Szappiは、5月にリリースされたPlugX バージョン6と、7月にリリースされたその従兄弟にあたるSmoalerの彼の解析において、この興味をそそるマルウェアファミリーの内部の様相を提示した。

これらのマルウェアサンプルにおいて使用されている興味ある戦術は以下を含んでいる:

-

・ それらは信頼性がありそうなE-Mailで拡散される

・ このメールはブービートラップ添付ファイルを含んでいる

・ この添付ファイルはMicrosoft WordがRTFファイルを操作している時の脆弱性を攻撃する

・ この添付ファイルはチベットに関する政治的テーマを持っている

・ このマルウェアは、段階を経てそれ自身を解凍する

・ このマルウェアはロードされ、オペレーティングシステム プログラムローダを迂回して、独自のペイロード(【訳注】payloadは軍事用語で、一発のミサイルが搭載できる爆発物の総量という意味があります。マルウェアの場合は「悪意の総体」位の意味です)たる実行ファイルを起動する

・ このマルウェアは、感染を開始に使用される、デジタル署名された正当なアプリケーションを付属してくる

・ この正当なアプリケーションは、巧みに操られて悪意あるDLLをロードする

・ 最後のペイロードは、詐欺師が遠隔からこのマルウェアへの指示を与えることを可能にするバックドアを開く

彼らは類似点と相違点の奇妙な混合物に遭遇した。

この特別な脅威は、未だ広く拡散しているわけではない。我々は、インターネットから、配信されたE-Mailと一緒に、他のソースからの少数のサンプルを追加した一つのレポートだけを直接取得したに過ぎない。

それ故、我々が未だ認識していないことは、PlugXマルウェアの作者が、新しい目標に向かって実践しているのか、新しいマルウェアを実験しているのか、今日感染の足場を得ることが益々困難になっていることを見出しているのか(これを我々は希望するが)どうかということである。

この攻撃中の主な相違点は以下である。

-

・ このマルウェアは日本を標的にしている

・ チベットのテーマは、管理者のテーマに置き換えられている

・ このマルウェアはMS-Wordではなく、日本人に人気のあるワードプロセッサの一太郎中の脆弱性を攻撃する

-

・ このマルウェアは、オペレーティングシステム プログラムローダを迂回するために、それ独自の圧縮されたペイロードたる実行可能ファイルをロードし、起動する

・ このマルウェアは、デジタル署名された正当なアプリケーションを付属してくる

・ この正当なアプリケーションは、巧みに操られて悪意あるDLLをロードする

・ 最後のペイロードは、詐欺師が遠隔からこのマルウェアへの指示を与えることを可能にするバックドアを開く

このE-Mailは、以下のようなものである。

我々は、この攻撃の動作方法や、この攻撃を軽減する方法に関する正確な詳細を告げることができない(我々は、このマルウェアが起動する一太郎の環境を構築することができなかった)が、我々は、全ての一太郎ユーザが製造元のJustsystem(ジャストシステム)からの最新のセキュリティ ブレチン(【訳注】 2013/11/12公開分、以降アップデートされていない)を考察することを推奨する。

このブレチンは、脆弱性CVE-2013-5990に対する脆弱性攻撃を行うブービートラップされたファイルから、あなたを保護するための最近のパッチについて詳述している。

そこで、Windows PATH(現在のディレクトリを含む)中の何処かに、その名前を詐称するDLLが存在すると、この詐称しているDLLが、本物のDLLの代わりに起動される。

-

これは脆弱性をロードする危険なライブラリとして知られており、そのDLLが単に名前だけを必要とすると表明しているあらゆるプログラムに対して脆弱性攻撃ができる。例えば、C:\SPECIFIC\MY.DLLのようにパスとファイル名を明確に使用する代わりにMY.DLLのように。プログラマへの警告: LoadLibrary()関数をコールする時は、必ず明確にDLLファイル名を指定しなさい。

此処に、詐称しているDLL中のコード中で、システムライブラリNTDLL中のWindows関数RtlDecompressBuffer()をコールする記述ががある。

以下のダイアグラム中の2つのXVインスタンスは、夫々MZとPEであると思われる。MZは、このファイルがMicrosoftフォーマットの実行プログラムであることを意味し、PEは、それがPortable Executable(【訳注】 Windowsのローダが認識してくれる実行可能ファイルの主流フォーマット)もしくは、Windowsプログラムであることを意味している。

代わりに、この詐称しているDLLは、このsplash_screen.dll.sp1ペイロード プログラムを適切にメモリ中に適用する独自のプログラムローダーを含んでいる。そして、次にそれに加わる。

解凍されたペイロードを適用している間に、詐称しているDLLは、上に示したヘッダー情報を使用するが、このローダーはペイロードプログラムに何時でも参加できるので、このヘッダー情報は不必要である。

そこで、この詐称しているDLLは、ペイロードに制御を渡す前に、ペイロードヘッダを上書きする。

これは、マルウエア解析者が、即座に意味をなす形式でメモリからMicrosoftの公式のWindowsデバッグツールに、稼働しているペイロードプログラムを簡単にダンプすることを妨げる。

もう一度、これは軽いアンチ解析トリックとして挙動している。

-

実際には、RtlDecompressBuffer()関数の上述のコールの後、即座に詐称しているDLLを一時停止するためにデバッガを使用し、消し去られる前に関連するヘッダー データをダンプすることで、この種の解析妨害をバイパスできる。

このペイロードは、次に実行することを指示してもらうために、サーバー www DOT mofamails DOT com に接続する。

多くのボットやバックドア同様に、これは感染したコンピュータ上の大変一般的な制御(以下の機能を含む)を侵入者に与える。

-

・ 起動中のプロセスとモジュール情報を収集する

・ システムサービスを起動し手を加える

・ プロセスの起動と停止

・ ファイルの作成と削除

・ レジストリを巧みに取り扱う

・ 詳細なシステム情報の不法な取得

・ キー操作をログする

・ スクリーンショットを取得する

・ ネットワーク リソースと接続の監視

一つの答えは、「我々は分からない」である。

もう一つの答えは、残念ながら、「ナンデやろ?」である。

我々が告げることができる範囲では、PlugX製作者達は、一太郎の脆弱性を入手した。それにより、彼らが今まで到達できていなかった犠牲者を攻撃する方法を入手したので、彼らはそれを試すことを決定した。

これが我々に思い出させることは、我々が脆弱性と脆弱性攻撃に起因するあらゆる潜在的リスクを持っており、それは、市場で支配的なオペレーティングシステムと製品を使用している我々だけではないということである(アップル OS Xユーザは気をつけなさい)。

簡潔に:

-

・ それが如何に信頼できそうなものであろうとも、あなたが予期していない添付ファイルを開くことは回避しなさい

・ あなたが使用している全てのソフトウェア中の既知の脆弱性に対するパッチを必ず適用しなさい

・ オンアクセス(リアルタイム)ウィルススキャナを使用し、それをアップデートしていることを確実にしなさい

Kaspersky : SecureList (2013/12/04)

先週、Kaspersky Labは、ITセキュリティ プロバイダを名乗るマスメーリングされているフィッシング レターを同定した。我々が検出したメッセージは、Kaspersky Lab, McAfee, ESET NOD32等に属する製品名とサービス名を使用していた。

各レターのテキストと一般的なレイアウトは、同じテンプレートに従っていた。違うところと言えば、そのテキスト中で述べられている送信者名とITセキュリティ ソリューションであった。それらのメッセージ中で、サイバー犯罪者は、おそらくWebを荒廃させる新しいマルウェアに対する防御を保障するために、読者が使用しているセキュリティソフトウェア用の重要なセキュリティ アップデートをインストールするように勧誘している。それを実行するには、ユーザは添付されているZIPアーカイブを開き、その中にある実行ファイルを起動することを必要とするだけである。予想通り、この製作者は、この突然の緊急書簡の背後に存在するかもしれない者について考える時間を費やすより、即座に行動することを犠牲者に促している。

- フィッシングメールの一つ

以下に悪意ある添付ファイルを含むメッセージの例の幾つかを示す。全て我々が発見したメーリングリストから取得している。

この事件の後、著名なITセキュリティ企業がE-Mailアドレスに、ZIP圧縮された添付ファイル中に彼らの製品のセキュリティ アップデートを送信してくることは無いということを思い出してほしい。更に、我々は、あなたがそれを予期しており送信者が誰か認識している場合を除いて、E-Mailに添付されている如何なるファイルも開くことを推奨しない。 D-Linkルータ、重要なセキュリティ アップデート

Krebs On Security : Blog (2013/12/02)

D-Link(【訳注】台湾を本拠とする会社、日本にもディーリンクジャパンが存在する)は、幾つかの古いインターネット ルータに関する重要なセキュリティ アップデートをリリースした。このパッチは、攻撃者が脆弱性のあるルータを介して遠隔からの制御を掴む可能性のある、このデバイス中のバックドアを閉じるものである。

- D-Link製ルータ DI-524

Heffnerによれば、脆弱性のあるルータを同定した攻撃者は、ブラウザのユーザ エージェント文字列を“xmlset_roodkcableoj28840ybtide”に設定する必要があるだけである。そこで、その攻撃者は、何らの認証なしに、そのルータの管理者インターフェースにログインできる。Heffnerは、攻撃者が脆弱性のあるデバイスに任意のコードをアップロードするために、このバグを使用する方法を説明する「脆弱性の証明」を付けて、彼のブログを最近アップデートした。

11月28日、この問題を修正する一連のアップデートをD-Linkはリリースした。このアップデート群は、以下のモデルで利用可能である。

-

DI-524

DI-524UP

DIR-100

DIR-120

このバックドアが何故、どのようにしてD-Linkルータに入り込んだのかハッキリしないが、Heffnerは、仲間の研究者Travis Goodspeedによる暗示が一つの適切な説明になっていると発言している。「私の推測は、幾つかのプログラム/サービス(ダイナミックDNSのような)が、自動的にそのデバイスの設定を変更することが可能であることが必要なことに、この開発者達が気がついたということである。このWebサーバが、この設定を変更するための全てのコードを既に持っていることに気づいたので、彼らが何かを変更する必要がある時は常に、彼らはWebサーバにリクエストを送信するだけだと確信した。唯一の問題は、このWebサーバがエンドユーザが変更できるユーザ名とパスワードを要求することである」と、彼は記述している。

インターネットルータをアップデートすることはトリッキーであり、これを実行することは大変な注意を要する。詳細な説明/アップデートの指示に従っている時に、誤ったクリックや失敗をすると、即座にルータを特大サイズのペーパーウェイトに変換することになる。通常、ルータ ファームウェアをアップデートする時、私は人々をその製造メーカーのファームウェアから遠ざけて代替物(DD-WRTやTomatoのようなオープンソースの代替物)の方に導く傾向にある。殆どの在庫品ルータのファームウェアは、恐ろしく不細工で貧弱(あるいは、この記事での論議のような未公開の「特徴」を含む)である。私は、DD-WRTが何から何までいろいろなものを搭載しており、あなたが曾てルータのファームウェアに望んだオプションを搭載しているので、DD-WRTを長きに渡り信頼しているが、DD-WRTは一般的に、このような特徴をDefaultではOFFにしている。ただし、あなたが、それらをONに切り替えた場合を除く。

残念ながら、上述のリストされているモデルは、どのファームウェアにも互換しないようである。また、これらルータの幾つかは、あまりに古いので、より安全なワイアレス暗号化プロトコル(WPA-2のような)をサポートしていない。他のルータでは、Internet Explorerを使用してルータを管理することをユーザに要求することがあるかもしれない(Macユーザ用のオプションも大差ない)。

このような理由から、私は脆弱性あるルータを持つ者は皆、新しいデバイスに切り替えることを考慮するよう提案する。ASUS、Buffalow、Linksysは、DD-WRTとTomatoと幅広く互換する多くのルータを作成しているが、あなたが新しいルータを購入する前に、夫々の互換性をチェックしたいなら、この文章中のリンクのページを参照しなさい。 Microsoft、インターネット上で攻撃されているXPカーネルの0-Dayの脆弱性を警告

Sophos : NakedSecurity (2013/11/28)

Microsoftは、Windows XPカーネル中の0-Dayの脆弱性に関する警告を公開した。

一見して、(CVE-2013-5065と名付けられた)このバグは、インターネット上で攻撃されているが、どんな方法で、何処で、誰によって、どのような効果があるのかの詳細は分かっていない。

これは、明らかに、どのように反応するのかという決定をすることをむしろ困難にしているが、此処に我々が今までに認識していることがある。このバグは、NDPROXY.SYSドライバ中に存在している。そして、このドライバはMicrosoftのTelephony API (TAPI)の操作に連動している。

-

・ この脆弱性攻撃は、それ独自でのリモートコード実行は可能ではなく、唯一特権の昇格(EoP)を行う。

・ この脆弱性はWindows XPとServer 2003中にのみ存在する。

・ 公式のパッチやFixitは未だにリリースされていない。

・ 単純なレジストリの調整は、この脆弱性に対するXPコンピュータに免疫を与える。

・ レジストリの調整は認識しておく必要のある幾つかの副作用を持っている。

リモートコード実行や特権の昇格を含む様々な脆弱性のタイプについて学ぼう。

【訳注】お断り: 此処にサウンドファイルがありますが、英語ということもあり省略します。お聞きになりたい方は、以下のリンクから記事元を参照してください。

http://nakedsecurity.sophos.com/2013/11/28/microsoft-warns-of-zero-day-xp-kernel-bug-being-exploited-in-the-wild/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+nakedsecurity+%28Naked+Security+-+Sophos%29

ネットワークセキュリティ企業FireEyeによると、この攻撃で発生していることは、Adobe Readerの未パッチのバージョンに対するPDFベースの攻撃と確認したと発言している。

そして、これはEoPの最悪の種類である。これは、あなたを通常ユーザから管理者に昇格させ無いが、それを超えたことをしている。

Microsoftによると、「この脆弱性攻撃に成功した攻撃者は、カーネルモードで任意のコードを実行できる。攻撃者は次に、プログラムをインストールでき、データを閲覧・変更・削除でき、完全な管理者権限で新しいアカウントを作成できる。」

カーネルモードで実行することは、管理者の管理者であることに似ている。 何をすべきか 最高の解決策はXPを離れ、WindowsのXP以降のバージョンに移行することである。

我々は皆、それを既に実行しているはずであり、明らかに、我々は2014年4月までに、それを実行しなければならないということを認識しているが、我々はまた、全ての人が2014年までに、それを実行することができないだろうということもまた認識している。今まさに、この問題を修正するための対応をしなければならいことは言うまでもない。

XPの終了を解決することに関するアドバイスを得る。

【訳注】お断り: 此処にサウンドファイルがありますが、英語ということもあり省略します。お聞きになりたい方は、以下のリンクから記事元を参照してください。2つ目のサウンドファイルです。

http://nakedsecurity.sophos.com/2013/11/28/microsoft-warns-of-zero-day-xp-kernel-bug-being-exploited-in-the-wild/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+nakedsecurity+%28Naked+Security+-+Sophos%29

Windowsドライバ キャッシュは、役に立つように、あなたに代わってこのファイルをリストアするので、このファイルを単純に削除してはならない(とにかく、ファイルの削除は永久的なので、それが上手く行かない場合は、却って面倒になる)。

Microsoftの上手いプランは、不都合なNDPROXY.SYS実行ファイルの代わりに、NULL.SYS(特別な機能のないドライバ)をロードしようというものであり、これを実行するためには、レジストリを調整してNDProxyドライバを設定する必要がある。

-

キー: HKLM\SYSTEM\CurrentControlSet\Services\NDProxy

値の名前: ImagePath

種類: REG_EXPAND_SZ

設定するデータ: system32\DRIVERS\null.sys

もちろん、この種のハックは負担をもたらす。NDProxyサービスはもはや動作しない。それ故、TAPIに依存するあらゆることが、どれも動作しなくなる。

それは、あなたは予期しているかもしれないダイヤルアップ・ネットワークとRAS(【訳注】 電話回線やISDN回線などを通じて遠隔地のコンピュータにダイヤルアップ接続し、そのコンピュータの資源を利用するWindowsの機能)を含んでいる、そして、あなたが予期していないかもしれないMicrosoftのVirtual Private Network (VPN)ソフトウェアも含んでいる。

-

あなたが非Microsoft VPN(Sophos UTM製品によって提供されているSSLやIPSECを基にしたオプションのようなもの)を使用してMicrosoftのサーバに接続中であるのなら、貴方自身をVPNから締め出すことなくNDProxyサービスを無効化することが可能なはずである。しかし、最初に必ずテストしなさい。もし問題が発生したら、上述のImagePathレジストリキーをsystem32\DRIVERS\ndproxy.sysに戻すことによって変更を簡単に元に戻すことができる。

当然のことながら、他のソフトウェアにパッチを当てたところで、XPカーネルのセキュリティホールが修正されるわけではない。しかし、我々が、今迄に、このEoPを使用して現実世界の攻撃で唯一聞いていることは、Adobe Reader中のバグに依存しているということである。

我々が認識している限り、Adobe Readerの脆弱性は0−Dayではないので、あなたが迅速にパッチしているのであれば、あなたは既に、それに対して保護されているはずである。

最後に、健全であると分かっているソースから来ているものではないPDFのようなファイルを開く時は注意しなさい。

FireEyeは、調査した攻撃がE-Mailによって配布されている、もしくはWebを経由して配布されているか否か発言していないが、いずれにせよ、ちょっとした注意は、大変効果がある。 Evernote社は特定のユーザにパスワードの変更を求めている(Adobeの大失敗に起因して…)

Graham Cluley : News (2013/11/25)

丁度その前のFacebookのように、EvernoteはAdobeの最近の巨大な情報漏洩によって暴露された数百万のE-Mailアドレスとパスワードのリストを探しまわっていた。

そして、Evernoteは、Adobeの暴露されたデータベース中のE-Mailアドレスが、Evernoteユーザに属しているE-Mailアドレスと一致することを発見すると、彼らのEvernoteパスワードを変更することが賢明であるか否かに関わらず、長く強固なパスワードにするように告げるメッセージを送信している。

此処にEvernoteユーザに送信されるメッセージの例がある。彼らの詳細はAdobeの情報漏洩されたデータベース中に発見されている。

-

個人情報(Adobeパスワード、E-Mailアドレス、数百万のユーザのパスワードのヒントを含む)が暴露された可能性のある、最近のAdobeにおける情報漏洩のレポートが公開された。情報漏洩されたAdobeアカウントがWebにアップロードされていた。我々はこれを我々のユーザのE-Mailアドレスと比較した。そして、あなたがEvernoteアカウントを登録するために使用したE-Mailアドレスが、暴露されたAdobeアカウントのリストに存在していることを発見した。

Evernoteは改竄されていないし、この事故に相互に関連してもいないが、あなたがAdobeとEvernote用に同じパスワードを使用しているのであれば、今Evernoteパスワードを変更すべきである。

結局、Adobeがハックされ、顧客データを安全に保持していなかったことはEvernoteの失敗ではない。そして、依然として ー 潜在的に ー ユーザーがAdobeとEvernoteの両方で同じパスワード(多くの人々が、全てにおいて'123456'や'password'のような呆れる程ダメなパスワードを使用しているようである)を持ち続けるなら、次には、彼らのEvernoteアカウントはハックされるかもしれない。

気分をスッキリさせることは、Evernoteが率直に言っていること(ハックされたのがAdobeであると伝えることができて本当に楽しい)である。

そして、私は二要素認証オプション(アカウントセキュリティのより高いレベルを提供できる)についてEvernoteがユーザに思い出させていることに更に喜びを感じる。

しかし、私が耽溺したEvernoteファンであり、ノート・テーキング・サービスが正しくセキュリティを実行することができると信じている者であると考える前に、今年初めの深刻なハック(5000万のパスワードを再設定することを強制した)の犠牲者であった我々自身を思い起こそう。 GMailパスワード リカバリシステム中に発見された「高-危険性」のバグ

ESET : WeLiveSecurity (2013/11/22)

GMailのパスワード リカバリシステムに影響を与える「高-危険性」のセキュリティ バグが研究者によって発見され、素早くパッチされた。この脆弱性は、攻撃者がユーザパスワードを遠隔から、殆ど目につくことなく、再設定することを可能にするものであった。

この脆弱性は(Googleからであると称する)フィッシングメールをユーザが開くことを当てにしていたものの、攻撃者はパスワードの再設定を開始することが可能であったと、セキュリティ エキスパートGraham Cluleyは報告している。

Cluleyの報告によれば、このバグは研究者Oren Hafifiによって発見され、10日以内にGoogleによってパッチされた。

「私がWebアプリケーションで(セキュリティ上)最も慎重に扱うべき機能は何だと考えるかと、あなたに尋ねたなら、あなたは多分ログインと言うだろう」とHafifiは記述している。

「あなたのログインの定義付けが、パスワード リカバリを含んでいないのであれば、これは明らかに副次的ものとなる。これは、パスワード リカバリが攻撃者やセキュリティ研究者にとって、しばしば最大の関心事であることを意味している。」

Cluleyは「あなたが本当にHTTPS Google.com Webページに存在しているにもかかわらず、ハッカーは、あなたの新しいパスワードとして入力したことについての情報を引っ手繰ることが可能であり、そして、クッキー情報は、あなたのアカウントに結び付けられていた」と発言している。

The Next Web(【訳注】2008年創業の国際的なオンラインテクノロジ、ビジネス、文化に関する情報を発信している企業)は、「パスワード リセットシステムが頓挫したことは懸念されるが、それがあなたのGMailパスワードであったなら、取り分け問題である。あなたのアカウントにアクセスするように、攻撃者は更に進んで、そのアドレスに登録されているあらゆる他のアカウントのパスワードのリセットを開始できるのだから。」

GoogleのSebastian Roschkeは「我々はアカウント リカバリ中の高-危険性バグを報告してくれたOren Hafifiに感謝したい」と発言している。

ついでながら、We Live Securityは、パスワード、脅威、更にあなたのログインを安全に維持するための方法に関するアドバイスを報道している。この記事は、こちらで見つけることができる。 日本のアンドロイド用チャット アプリケーションは電話番号を盗んでいる

McAfee : Blog Central (2013/11/22)

McAfee日本が和訳していますので、こちらを参照してください。 アンチウィルス企業からのセキュリティパッチを装うスパム。これはZbot/Zeusマルウェア。

Sophos : NakedSecurity (2013/11/21)

SophosLabsのJulie Yeatesは、本日早朝、大変多くのセキュリティとアンチウィルス企業からの発行を装うスパムキャンペーンに関して警告を発した。

このメッセージの件名は、以下のように様々なである

-

・ Windows Defender: Important System Update - requires immediate action

・ AVG Anti-Virus Free Edition: Important System Update - requires immediate action

・ AVG Internet Security 2012: Important System Update - requires immediate action

・ Kaspersky Anti-Virus: Important System Update - requires immediate action

・ Microsoft Security Essentials: Important System Update - requires immediate action

ピンクの蛍光色を与えた部分はE-Mail毎で変わっているが、内容の大部分は同じものである。

-

重要なシステム アップデート - 即座に行動することを要求します。

これは、ネット上を徘徊している新しいマルウェアに対処するセキュリティアップデートをインストールするので大変重要です。このアクションを完了するには、添付ファイルのシステムパッチKB923029上をダブルクリックしてください。このインストレーションはサイレントモードで実行されます。この件に注意してください。そして、問題がある場合には我々に通知してください。

しかし、CryptoLockerの現在進行中の物語を聞いたことのある多くの受信者が、何時も以上に読んでみたい傾向になるであろうことは間違いない。

これは、もちろん、嘘八百である。

”システムパッチ KB923029”は存在しないし、仮に存在したとしても、Microsoftや、他のあらゆる著名な会社がE-Mail添付ファイルとしてセキュリティアップデートを送信するようなことはない。

また、あなたが英語を母国語とするのであれば、このE-Mailのテキスト中に幾つかの些細な慣用法と文法上の誤りを見つけるはずである。

-

英語や、あらゆる他の言語において、E-Mailが文法的に完璧であるという事実は、正当性の指標にはならない。しかし、正当なソフトウェア企業のニューヨーク事務所からであると装うE-Mailにおいて、英語での言語上の重大なミスは、インチキなものであることの強い指標である。詐欺師が謙虚な作法やスペルを試みることさえできないのであれば、あなたは彼らに対してハッカー用の隠語を使用したほうが良いかもしれない。

あなたは、このZIPを開き、内部でこのプログラムを実行することを期待されている。そして、このプログラムは、以下のような名前を持っている:

-

HOTFIX_patch_KB_00000...many digits...56925.exe

しかし、EXEだけを含みE-Mailで配信されるZIPは、添付ファイルとして到着する単純なEXE同様に疑わしいものである。

あなたがそれを実行したなら、このEXEは、それ自身を以下にランダムなファイル名でインストールする:

-

C:\Documents and Settings\%USER%\Application Data\

-

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

我々が、以下のことを、あなたに思い出させる必要はないはずであるが、あなたが他の誰かに思い出させたい場合に備えて以下のことを記しておく。

-

・ 予期していないE-Mail添付ファイルを開いてはならない。

・ あなたにセキュリティパッチを送信していると主張するE-Mailを信じてはならない。

・ 公式なものであると主張するE-Mail中の下手糞な文法やスペルのような手掛かりを無視してはならない。

・ ソフトウェアパッチのアップデートを維持しておくことを、おろそかにしてはならない。しかし、決してE-Mail経由で実行してはならない。

How-To Geek : Article (2013/11/05)

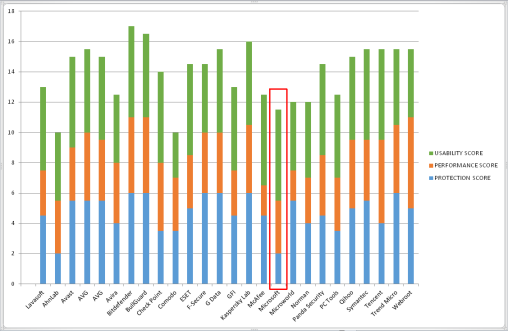

Soluto(あなたに複数のコンピュータ、サーバー、Web上のモバイルデバイスでさえ、あなたが取り扱うことを可能にするクラウドベースのソフトウエア)によると、PCの平均ブートタイムは3分である。あなたはSolutoをダウンロードし、あなたのアンチウィルスがブートプロセスにどのくらいの時間を追加しているか確認することを試すことができる。もしくは、あなたがコンピュータを取り扱うためにSolutoを使用したくないのであれば、あなたのPCがブートプロセスに掛ける時間を算定するためにEvent Viewer(【訳注】コントロール パネル>システムとメンテナンス>管理ツール>イベント ビューア をダブルクリック)を使用することも可能である。あなたが伝統的スタイルのローテクを実行したいのであれば、いつものように時計を使用しなさい。

グラフ中のデータはSolutoソフトウエアを稼働している数百万のコンピュータから生成されている。そのため明らかに古いコンピュータを含んでいるので、このチャートは全PCの平均値に基づいている。幾つかのアンチウィルス製品は、他よりPCを大きくスローダウンするだろう。これは有用な興味ある情報である。

あなたのアンチウィルス製品のブートタイムの相違に気がついただろうか? あなた自身で、あなたのアンチウィルス製品のブートタイム追加時間を計測してみて欲しい。 GIMP: 怪しげな広告とインストーラによりSourceForgeへのインストーラの提供を停止

The Register : Security (2013/11/08)

The Gnu Image Manipulation Program(栄誉あるGIMPの名前で知られるフリーのPhotoshop代替ソフト)は、SourceForgeからのダウンロードを最早許可しないことを決定した。

GIMPの開発者達は、此処に彼らの決定(SourceForgeが最早容認できないユーザ エクスペリエンスを提供していると主張している)をアナウンスした。

-

「此処数ヶ月、我々はMicrosoft Windows用のGIMPインストーラがホストされているサイトについて幾つかの苦情を受け取った。かってFLOSS(【訳注】 Free/Libre and Open Source SoftwareのStand For。フリーソフトとオープンソースソフトをまとめて表現する言葉)アプリケーションの開発とホストのための有用で信頼できる場所であったSourceForgeは、彼らのサイト上に許可する広告で問題に直面した。あらゆる種類の不要なユーティリティに導く多くの多くの広告を表示している緑色の”Download here”ボタンも同様に、そこに焦点を当てていた」とGIMPの開発者達は記述している。

この広告はGIMP開発者だけの不満ではなかった。彼らはSorceForgeの新しいWindows用インストーラ(Update:【訳注】サードパーティ製ソフトウェアを同梱しているSourceForge独自のインストーラ)が出現するまで、それらを許容しても構わないと思っていた。開発者の記述として、そのツールは「無料のソフトウェア パッケージと共にサードパーティ製の製品をバンドルしていた。我々は、この種の態度を支持したくない。そこで、SourceForgeを見捨てることを決定した。」

この開発チームは、現在ダウンロードすることが可能な独自のミラーをこちらでホストしている。 MicrosoftがOfficeに対する0-Dayの攻撃を警告

Krebs On Security : Blog (2013/11/05)

Microsoftは本日、Microsoft OfficeとWindowsの幾つかのバージョン中の今まで未知の脆弱性を攻撃者がターゲットにしていると警告した。Microsoftはまた、より包括的なパッチが開発されリリースされるまで、このフローへの攻撃を弱体化させる一時的凌ぎの”Fix It”ツールをリリースした。

Technet Blog上の投稿において、Microsoftは、この脆弱性に対して今迄に観察された攻撃は、「中東と南アジアを主とする選択されたコンピュータに注意深く実行」されていたと、発言している。この攻撃は、大変巧妙に細工されたMicrosoft Word添付ファイルを開くように、犠牲者になる可能性のある人を誘惑するように偽装したE-Mailとして到着するために、ユーザの協力を必要とすると付け加えている。

この脆弱性攻撃は、幾つかの古いバージョンのOfficeとWindowsがグラフィカル イメージを処理する方法中の未パッチのセキュリティフローを攻撃している。Microsoftによれば、この攻撃は、データ実行防止(Data execution prevention、DEP)やアドレス空間配置のランダム化 (Address space layout randomization, ASLR)のような脆弱性攻撃の弱体化技術をバイパスするために複数のテクニックを結合している。Microsoftは、Office 2013は、この攻撃の影響を受けないが、Office 2003やOffice 2007のような古いバージョンは影響を受けると発言している。

「Office 2010は、この脆弱性のあるグラフィック ライブラリを使用する方法に起因して、Windows XPやWindows Server 2003のような古いプラットフォームで稼働している場合にのみ、この攻撃の影響を受けるが、それより新しいWindowsのバージョン(7, 8, 8.1)上で稼働している場合は影響を受けない」とMicrosoftは記述している。

興味深いことは、Microsoftが、Windows組み込み防御機能を回避するための斬新な攻撃テクニックを発見し報告した研究者に対する$100,000のバグ報奨金プログラムを拡張するであろうと発表した48時間以内に、この攻撃のニュースが表面化したことである。

【訳注】

この問題に対するMicrosoftの日本語情報はこちら。

Fix itツールのリンクはこちら(英文、現時点で日本語版なし)

Krebs On Security : Blog (2013/11/03)

此処数週間に渡り、一握りの取り乱したMicrosoft Windowsユーザが、“CryptoLocker”(広汎に増加中であり、あなたが身代金を支払うまで、あなたのファイルを暗号化する悪性の悪意あるソフトウェアの一般的名称)の感染から回復するために何をすればよいか尋ねてきた。残念ながら、このような人々に対する答えは、通常、金銭を支払うか、それに対処するかの何方かである。この投稿は、読者が将来犠牲者にならない支援として幾つかのポイントを提供する。

CryptoLockerは、時計を表示しカウントダウンする。

CryptoLockerでのトラブルは、このマルウェアの削除に関しては、どうという事もない。削除のプロセスは殆どの場合驚くほど平凡である。本当の災難は、あなたの重要なファイル(画像、文書、映画、MP3)の全てが、あなたが身代金要求者の要求に応じるまで、もしくは、その要求に応じた場合を除いて、事実上復号できない暗号化の状態のまま残されることにある。要求額は$100から$300の範囲である(Bitcoinsでのみ支払い可能)。

ファイル暗号化マルウェアは新しいものではない。この種の悪魔のような脅威は、数年に渡り様々に生まれ変わって徘徊してきたが、此処数ヶ月で急増しているかのようである。数年に渡り、セキュリティ エキスパートは、マルウェア感染の蔓延によって引き起こされる惨事を未然に防ぐために、ファイルのバックアップの重要性を強調したきた。不幸にして、あなたのバックアップドライブが物理的に、もしくはローカルネットワーク経由で、CryptoLockerに感染しているPCに接続していたなら、あなたのバックアップは、同様に暗号化される可能性がある。

CryptoLockerに感染したコンピュータは、感染の外見上の兆候を示さない。これが、犠牲者のPCと、接続されている、もしくはネットワークされているドライブ上の全てのファイルを、このマルウェアが暗号化するために数時間を掛けることのできる理由である。しかしながら、暗号化のプロセスが完了すると、このマルウェアは、犠牲者に身代金を支払うか、ファイルへのアクセスを永久に失うかを決定するための時間を、小さなウィンドウのカウントダウンタイマー付きのポップアップメッセージを表示する(上に示した画像類似)。

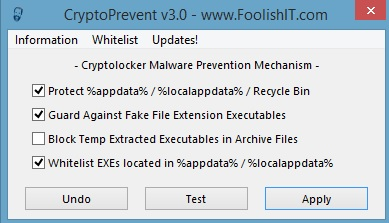

幸いなことに、システム管理者や通常のホーム ユーザが、CryptoLockerからの脅威を最小限に留めるために使用することのできる二つの簡単で無料のツールがある。企業コンサルタント会社thirdtier.netのプログラマと管理者は CryptoLocker Prevention Kit(CryptoLockerがドメインを越えて感染することをブロックするために使用される包括的なグループポリシーの設定)をリリースした。この無料ツールキットに付随する一連の指示は、包括的であり、キチンと解説されている、そして、グループポリシーは大変効果的であるように思われる。

個人のWindowsユーザは、CryptoPrevent(ノースカロライナ州の東端アウターバンクに本拠を置くコンピュータコンサルタント John Nicholas Shaw(Foolish ITのCEOであり設立者)による小さなユーティリティ)をチェックすべきである。Shawは、彼がこのツールをCryptoLocker Prevention Kitの行動を模倣してホームユーザ用に作成した、と発言している。今迄に、CryptoPreventインストーラとそのポータブルバージョンは数万ダウンロードされたと、彼は発言している。

CryptoPreventのユーザ インターフェイス。

「私がFoolish ITを(2008年に)始めた時、私はドメインをfoolishtech.comにしようとしたが、これは利用できなかった。そして、現在のドメインはGoDaddy(【訳注】 米国スコッツデールに本社を置く、ドメインレジストラ・レンタルサーバサービス会社)が、私に与えたドメイン名の示唆の一つである」 更に、「私は、このドメインがユーモアがあると思ったので、これに決定した」と、彼は発言している。

CryptoLockerは、クラウド データストレージ システムにとって未だに最高の宣伝であるかもしれない。 Johnny Kessel(サンディエゴに本拠を置くKitRxのコンピュータ修復コンサルタント)は、顧客の多くのデータをGoogle他によって提供されるクラウドサービスに移動するよう促している。Kasselは、彼の顧客の一人が、数週間前にCryptoLockerで攻撃され、ローカルマシン上のファイルへのアクセスを失っただけでなくネットワークファイルサーバーへのアクセスも失ったと発言してる。

「このことは、Mp3からMicrosoft Word docsに至るまで、利用可能な殆ど全てのファイル拡張子を攻撃しているようである」更に、「CryptoLockerが接触しなかった物は、システムファイルと.exeであり、他の全てのファイルは、復号するには1000兆年かかるであろう2048-bit RSAキーで暗号化されている。感染すると、(VPNを使用して)ホームPC上の者から、彼らのネットワーク作業環境へアクセスして拡散することさえ可能である。これは、私にとって最も怖い部分である」と、彼は発言している。 CryptoLockerについて更に読みたいのであれば、以下を参照しなさい: BleepingComputer discussion thread

Malwarebytes: Cryptolocker Ransomware: What you need to know

Naked Security (Sophos): Destructive malware Cryptolocker on the loose

http://www.symantec.com/connect/forums/cryptolocker-and-adc-policies

Reddit thread: Proper care and feeding of your Cryptolocker

Makeuseof.com: Cryptolocker is the nastiest malware ever and here’s what you can do

Adobeの情報漏洩は考えられていたことより13倍も悪かった(3800万ユーザに影響)

Sophos : NakedSecurity (2013/10/30)

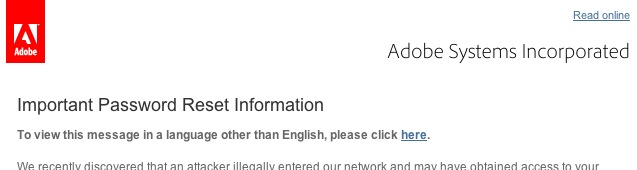

【訳注】 情報漏洩に伴い、Adobe ID登録者にはAdobeより以下の画像のメールが届いていると思います。Adobeは実際にAdobe IDのパスワード再設定を求めています。Adobe ID登録者は、メール中のリンクをクリックするのではなく、Adobeのサイトに赴き、右下にある「お客様情報のセキュリティに関する重要なお知らせ」から、要請されている設定を行なってください。

攻撃者は顧客のAdobe ID、暗号化されたパスワード、名前、暗号化されたデビット カードやクレジットカードの番号、有効期限、注文の詳細にアクセスした。

Brad Arkin(Adobeのセキュリティ統括役員)は、その時点でブログへの投稿を行なっている。

-

我々の調査は、現在攻撃者が我々のシステム上のAdobeカスタマーIDと暗号化されたパスワードにアクセスしたことを示している。我々はまた、我々のシステムから290万のAdobeの顧客に関連する特定の情報(顧客名、暗号化されたクレジットカードやデビットカードの番号、有効期限、その他顧客の注文に関連する情報)を我々のシステムから削除したと信じている

-

今迄で、我々の調査は攻撃者が凡そ3800万のアクティブ ユーザのAdobe ID(その時点で有効であったもの)、暗号化されたパスワードを取得していたことを確認した。

我々は、このようなユーザに対するE-Mail通知の送信を完了した。我々はまた、これらユーザがアクティブか否かに拘らず、この事件に関連すると信じられる有効で暗号化された全てのAdobe ID用のパスワードをリセットした。

-

我々は、依然として、この事件に関連する非アクティブなアカウント、無効なアカウント、テストアカウントの数を調査中である。非アクティブなユーザへの我々の通知は現在進行中である。

-

我々のデータに対する調査は、Adobeが10月03日に公開したこの事件の一部として、Photoshopのソースコードの一部が攻撃者によってアクセスされていたことを示していた。

Adobeは盗まれたパスワードは暗号化されていたと発言しているが、完全に信頼できるものではないし、パスワードはクラックされることが可能であるので、これを、あなたが所有するオンラインアカウントに夫々異なるパスワードを使用するための別の催促状として行動するようにしなさい。

そして、夫々に、猫、犬、天竺鼠、金魚の名前ではなく、強固なパスワードを選択するようにしなさい。 Microsoftが見捨てた後も、継続してChromeがXPのサポートすることは吉か凶か?

Sophos : NakedSecurity (2013/10/21)

Googleは、2014年04月にレガシー・プラットフォームに関するMicrosoftの公式サポートが終了した後、少なくとも2015年04月までのまる一年、ChromeブラウザがWindows XPのサポートを継続することを決定した。

この決定の背後にあるGoogleの理由付けは、人々の中に、XPからの移行が困難なプロセスである人々がいることを見出したということであり、このような人々のブラウザに脆弱性がないことを保証することは、彼らが移行することを容易にする可能性がある、ということである。

しかし、この決定は結局、迅速でタイムリーな方法でXPから移行しないように人々を説得することができるだろうか?

Windows XPは今、三つの成熟したWindowsバージョン(広く嫌われたVistaをカウントする)によって座を奪われている。XPのメインストリーム サポート フェイズは2009年に終了し、現在の延長サポート(パッチだけのサポート期間)は急速に終了に近づいている。

このサポートライフの終了は、残存するXPユーザを残したまま、あらゆる危険を顕にするので「終わりなき0−Day」として説明されている。 これは、バグの多くが、それ以降のWindowsバージョンで見つけられ修正された後に、Microsoft自身によって公表されたバグを分析して模倣することを多分容易にするからである。

最善のアドバイスは依然としてXPにしがみついている全ての者が耐え忍び、可能な限り他のOSに移行することである。サポートライフの終焉の時期は、長い間に渡り知られているので、今更驚くようなことは許されない。

利用可能な多くのオプションがある。より新しい、あるいは、より安全なWindowsバージョンに金銭を支払う気がない人々は、今日、きちんと作られており、きちんとサポートされ、ユーザフレンドリなLinuxディストリビューションを選択することが可能である。そして、ある人々はGoogleのChromeによるサポート期間の延長の決定は、Chrome OSに移行するよう人々を説得するための秘かな戦術であるかもしれないとさえ説明している。

しかし、多くの人々がGoogleのアナウンスから受け取った主たるメッセージは、心配ない、急ぐことはない、あなたのオプションと最終的な移行について考えるための更なる一年を今得た、ということである。

これに騙されるな。いいか、この更なる一年の間、少なくともChromeはメンテナンスされパッチされるだろうが、XPの他の部分と、あなたがXP上で稼働している殆どの他のソフトウェアは、老朽と脆弱性の中に深く沈んでいくだろう。

完全にパッチされたChromeの可用性は、助けになるどころか更に危険であるかもしれない。これはセキュリティに錯覚を与え、よりモダンなプラットフォームヘの切り替えを更に遅延する可能性がある。

あなたは完全にアップデートされたシステム上で全てのものを稼働することを維持すべきなので、パッチすることは部分的な処理であってはならない。これは、基幹オペレーティングシステムそれ自身の殆ど全てを除き、アンチマルウェア製品、ブラウザ、Officeスイーツ、PDFリーダー、あなたが使用している他の全てを意味している。

きちんとパッチされたブラウザは、あなたの安全を維持するために必要な全てであるとする考えに陥ってはならない。私は、世の中の多くの人々がXPへの信頼と好感を確立しており、手放すことが困難であることを認識しているが、あなたはXPを手放さなければならない。

あなたが依然として、手に入れて以来XPに慣れている、それを好むという以外に何の理由もなく、アップグレードを延期しているのであれば、遅延し続ける誘惑に駆られることなく、直ぐに移行しなさい。

もちろん、あなたは実際に選択肢を持っていないということかもしれない。あなたは、キチンと動作し続けている或る重要なシステム中に埋め込まれたXPを持っており、末永く置き換えを予定していないかもしれないし、XP上でしか稼働しない幾つかのレガシー・アプリケーションを持っているのかもしれない。

このような限界ギリギリの場合、あなたが実行可能な多くの選択肢は存在しない。しかし実際に、そのようなシステムが操作中に必要であったとしても、あなたがGmailをチェックするために、あなたの友人の休日のスナップをFacebookにアップしたり、面白いネコのビデオを見るために、それらを使用する必要は全くない。

あなたが本当にそれらを稼働し続けなければならないのであれば、それらとWebとの相互作用を最小にしなさい、そして、可能な限りそれらを安全に保持しなさい。

Sophos : NakedSecurity (2013/10/18)

この記事は、身代金要求ソフトCryptoLockerが、どの様に動作しているかを説明している(CryptoLockerが動作している短いビデオの表示を含む)。

この記事は、防御、クリーンアップ、修復についてあなたに説明している。

将来、この種の脅威に対する、あなたのセキュリティを改善するための方法も説明している。

CryptoLockerは異なっている: コンピュータとソフトウェアは動作し続けるが、ドキュメント、スプレッドシート、画像のような、あなたの個人的なファイルは暗号化される。

犯罪者は、あなたのコンピュータ上ではなく、彼らのサーバー上に復号化キーのコピーを保持しているので、彼らの支援なしに、あなたのファイルのロックを解除することはできない。

復号化キーは、あなたのコンピュータ特有のものなので、あなたのファイルを元に戻すために他人のキーを使用しても無駄である。

この料金は、$300もしくはEUR300(日本円換算: 約30000から40000円)であり、MoneyPakもしくはBTC2(2Bitcoin、現在、凡そ$280)で支払う必要がある。

CryptoLockerが、どの様に汚い仕事をしているかを理解するには、我々のステップ-バイ-ステップによる説明を参照しなさい。

-

→我々の詳細な記事は、技術的知識のない読者にとっても満足されるものである。この記事は以下のことをカバーしている: このマルウェアが悪漢を「家に呼び込む」方法、暗号化が実行される方法、どのような種類のファイルが、普通に読めなくされるのか、そして、犯罪者の要求があった時に、あなたは何を見るのか。あなたはこの記事を読んでいる間、この ステップ-バイ-ステップによる説明を別のタブに開いたままにしておきたいかもしれない。

それ故、あなたのコンピュータに悪漢との会話を許可することなくテストすることはできないので、あなたがサンプルと気にする必要のないコンピュータを持っている場合でさえ、我々は、あなたがこのマルウェアを自分で実行しないよう推奨する。

しかしながら、我々はCryptoLockerが実行していることや、どの様に動作しているのかを確認したい誘惑にかられているだろうと思っている。そこで、此処に我々の友人でありSophos Supportの同僚であるMark Rickusによって作成されたビデオがある。

我々はMarkが完全なビデオをYouTubeに投げているので、このビデオを推奨する。彼は急いでいないし、易しい言葉で話している。彼は事実を明らかにしており、彼は、何方かと言えば深刻な問題である問題に皮肉交じりのユーモアを交えることで穏やかな権威者の雰囲気をもたらしている。

-

→このページ上でこのビデオ中の内容を見ることができないのなら、YouTubeを直接訪問しなさい。(【訳注】 ビデオへのリンクのみ貼っておきます)

このプログラムは、アクティブ プロテクション(リアルタイム保護としても知られている)を提供していないので、あなたの既存のセキュリティソフトを置き換えることはないし、あなたが既にインストールしている、あらゆるアクティブ ソフトウェアと共存することが可能であることを意味している。

この Virus Removal Toolは、あなたが既にアクティブであるマルウェアを持っているか否かに拘らず、ロードし、それ自身をアップデートし、メモリをスキャンする。

稼働しているマルウェアにチェックを入れると、それを削除する。次にあなたのハードディスクをスキャンする。

このツールが悪意あるファイルを発見したなら、あなたはそれらをクリーンアップするためのボタンを、クリックすることができる。

CryptoLockerが稼働しており、その金銭支払いを要求するページがポップアップしているのであっても、あなたは未だCryptoLockerを削除しクリーンアップすることができるが、Virus Removal Toolは、あなたの読み込めなくなってしまったファイルを復号化することはできない。ファイルの内容は、復号化キーなくしては修復することはできないので、それらファイルを削除したほうが良い。

あなたがCryptoLockerを持っていなくても、マルウェアに関して、あなたのコンピュータをスキャンすることは価値あることである。

犯罪者は、犠牲者のコンピュータ上にCryptoLockerをコピーするために「バックドア」のような既存のマルウェア感染を使用することが知られている。

我々は彼らの論拠を以下のように仮定している: あなたが未だ見つけていない既存の古いマルウェアを持っていたなら、CryptoLockerも見つけていないし、多分バックアップも持っていない、そして、このことは犯罪者が金銭のために、後であなたを絞リ上げることができそうであることを意味している。 CRYPTOLOCKERは、私のネットワーク上を拡散することができるか? 幸いにして、CryptoLockerはウィルスではないので、それ自身でネットワークを介して拡散することはない。

しかし、ファイルを暗号化するために広範囲に渡る検索を行うために、あなたのネットワークに影響を与えることができる。

マルウェアは一般的に、あなたが意図的に起動することを選択したあらゆるプログラムと同じパーミッションとパワーで稼働することを憶えておきなさい。

あらゆるドライブレターや共有ネットワーク上に存在し、あなたが配置でき、あなたがプログラム(Windows Explorerのような)にアクセスできる全てのファイルは、CryptoLockerによって配置されアクセスされることが可能である。

それは、USBドライブ、共有ネットワークファイル、そして、特別なソフトウェアドライバによってドライブレターとして表示されるようにされているクラウドストレージフォルダでさえ含まれる。

一人のNaked Securityの読者が、単一の感染させられているコンピュータからコメントした。彼は「彼のコンピュータとマップされているネットワークドライブ上の14,786のファイルを暗号化されていた。」

あなたが最近ネットワーク共有に関するセキュリティ設定を検証していないのであれば、そうするための良い時期である。

あなたが書き込みアクセス権を必要としないのであれば、ファイルとフォルダをread only(読み込み専用に設定)にしなさい。 私は支払うべきなのか? 我々は此処に示す警察のアドバイスに従い、あなたが支払わないことを推奨する。

この種の強請(裁判所が、そう呼んでいるように、脅迫して金を巻き上げること)は、深刻な犯罪である。

CryptoLockerが、あなたと詐欺師とを一定の距離を置く金銭支払方法(MoneyPak, Bitcoin)を使用しているにもかかわらず、あなたは、此処で明瞭に犯罪者と取引している。

もちろん、上述した読者のように14,786の暗号化されたファイルを所有していないが、我々が「支払うな」と言うことのほうが、あなたがデータを断念するより容易であることを認める。

明らかに、あなたが支払うと決定した場合、我々はあなたがデータを取り戻すことが、どのくらいありそうかと言うことについて、我々はあなたにアドバイスすることはできない。 CRYPTOLOCKERは今迄で最悪のウィルスなのか? 我々は、そのように考えていない、けれども、今となっては、データを失った人々に対する慰めにならない慰めである。

完全にファイルを失うことは大打撃であるが、多くの他の方法(ハードドライブを落とす、ラップトップを盗まれる、簡素な旧型の電子故障)でデータを失う可能性がある。

CryptoLockerでの明るい兆しは、犯罪者が実際にあなたのデータを取得していないことである。犯罪者は、あなたのデータが今まで存在していた場所で、データをロックし、あなたに復号化のキーを売りつけようとするだけである。

いろいろな意味で、あまりハッキリせずアグレッシブでもないが、ファイルを盗んだり、あなたが銀行にログインしている間のキーボードを監視したり、納税申告書を記述している間の画面を取得したりするマルウェアは、もっと悪質である。

このような場合、悪漢はあなたのデータ、パスワード、デジタル化されている個人情報の彼ら分の複製を作成することとなる。

あなたが最新のバックアップを持っている場合は、あなたのファイルの復元のための時間を失うことを除けば、何ら重大な問題もなくCryptoLockerから復元できる。

しかしながら、個人情報の盗難は、あなたが反応する前に、既に発生しているので、元に戻すことは大変困難である。

あなたのコンピュータ上に持っている全てのものが、悪漢がスパムを送信するために使用する種類のゾンビ マルウェアである場合でさえ、それについて何も実行しないことは、あなたの周辺の全ての人々を傷つけることになり、我々全てにコレクティブ コストを課すことになる。

これが、喩えCryptoLockerによって攻撃されていない場合でさえ、我々が、このような3つのセキュリティステップを実行し、このような4つのフリーツールを試すことを、あなたに促す理由である。 再び感染させられないために 一般的にマルウェア、そして、取り分けcyberblackmailer(サイバー ブラック メーラー)に対して安全を維持する5つの重要な秘訣がある。

重要なファイルを恒常的にバックアップする。あなたが実行しているのであれば、バックアップをオフライン(例えば、貸金庫のような、攻撃されても、あなたのアクティブ・ファイルが影響を受けない場所)に保存しなさい。ファイルの主コピーがCryptoLockerによって読み込めなくされると、あなたのバックアップは役に立たないものになる。

アンチウィルスを使用し、それを常にアップデートしておきなさい。これまで見てきたように、CryptoLockerの現在の犠牲者の多くは、それまでに、いつか削除することが可能であったマルウェアに感染していた。CryptoLocker攻撃だけでなく、それ以前に感染していたマルウェアによって実行されるあらゆるダメージもまた防ぐことである。

オペレーティングシステムとソフトウェアにパッチを適用することを忘れるな。これはセキュリティホールを通して気づかれずにマルウェアがあなたのコンピュータに侵入するチャンスを少なくする。CryptoLockerの作者は、既に侵入している他のマルウェアを使用するので、侵入口を開くために彼らのマルウェアに手の込んだ侵入テクニックを使用する必要はない。

家庭、仕事に拘らず、あなたが持っているあらゆる共有ネットワークに関するアクセスコントロール設定を検証しなさい。あなたが読みこむ必要があるだけのファイルに、あなた自身、他の誰かに拘らず、書き込みアクセス権を許可しないようにしなさい。この設定はまた、マルウェアが見たり盗んだりすることを阻止する。

あなたのユーザアカウントに管理者権限を与えるな。管理者権限を付与されたアカウントは、あなたの所有するハードディスクとネットワークの両方で、ズット遠くまで到達し、より破壊的であることができる。管理者として稼働しているマルウェアは、大変大きなダメージを実行できる。そして、通常ユーザとして稼働しているマルウェアに比べ、削除することがより困難である。 MicrosoftとAdobeが、緊急のセキュリティフィックスをリリースした

Krebs On Security : Blog (2013/10/13)

AdobeとMicrosoftは本日、彼らの製品中に存在する緊急のセキュリティ問題を修正するためのソフトウェア アップデートを夫々リリースした。MicrosoftはWindowsと他のソフトウェア(Internet Explorerの2つの0-Dayのバグは修正されているが、一つは未修正のまま残された)中の26の脆弱性を解決するためにバンドルされた8つのパッチをリリースした。Adobeのパッチは、AcrobatとReaderの両方に存在する一つの重要な脆弱性を修正している。

Microsoftからの8つのパッチに関するブレチンの内の4つは、最も切迫している「重要」に評価されている。これは、このアップデートで修正される問題が、悪党やマルウェアがユーザからの何らの手助けなく脆弱性あるシステムに侵入するために使用できる問題を提供していると判断されていることを意味している。このパッチは、幅広いMicrosoft製品(Windows, IE, SharePoint, .NET Framework, Office, Silverlightを含む)に影響を与える。

Microsoftのパッチ バッチの中心はMS-13-080である。これはMicrosoftが09月17日に最初に警告したIEの0−Dayの脆弱性(CVE-2013-3893)と、IEの9つの他のセキュリティフローを解決している。このフローに関する脅威レベルを拡大することで、攻撃者が、このフローを利用することを可能にする脆弱性攻撃用のコードは先週、Metasploit脆弱性攻撃フレームワーク(侵入テストツールキット)用モジュールとしてとして公にリリースされた。

Microsoftは先月、この0−Dayのフローに対する攻撃をブロックするために一時凌ぎの”Fix It”ソリューションをリリースした。そして、良いニュースは、あなたがこのソリューションを既に適用していても、このアップデートを適用する前に、適用したFix Itをアンドゥーする必要がないことである。悪いニュースは、IEの一団のパッチにおいて、一つの0−Dayの脆弱性が修正されていないことである。Trustwave Spiderlabsの研究者達は、攻撃者達が、このIEアップデート(CVE-2013-3897)中で修正された他のフローの一つを既に脆弱性攻撃していることを確認したと発言している。

Ross Barrett(Rapid7のセキュリティ技術部長)は、他の緊急のMicrosoft脆弱性(MS13-083、Windows コモン コントロール ライブラリ中のフロー)は「本当に興味深いもの(ASP.net Webページを通じて攻撃可能なリモートコード実行を提供する、リモート サーバーサイド脆弱性)のように見える」と発言している。Barrettは、このフローが間違いなく現実に存在するのなら、事故増殖するインターネットワームを推進するための多大な能力のある本物の最新のフローであり、それがこれであると発言している。

Barretは「悪い奴らがこの脆弱性を自動的に攻撃する方法を発見したなら、あっという間に拡散し、あなたの組織の防衛能力は徹底的にテストされるだろう」と、「しかしながら、この脆弱性はMicrosoftに対して極秘裏に報告された、そして、アクティブな脆弱性攻撃下には存在していない」と発言している。

残りのパッチに関する詳細な情報はMicrosoft Technetブログで利用可能である。

Adobeは、Adobe Reader XIとAdobe Acrobat XIのWindowsバージョン用のアップデートをリリースした。このアップデートは一つの脆弱性を修正し、これらの製品のバージョンを11.0.05にする。このアップデートへのリンクと、このフローに関する詳細な情報は、Adobeのアドバイザリで利用可能である。Adobeは、Windows版のAdobe ReaderとAcrobat X (10.1.8)と、それ以前のバージョンは影響を受けないと発言している。そして、Machintosh版のAdobe ReaderとAcrobatの全てのバージョンもまた、この脆弱性による影響を受けない。Adobeはまた、このアップデートで解決される問題に関して「フィールド中」に如何なる脆弱性攻撃も認識されていないと発言している。

The Register : Security (2013/10/04)

Adobeのシステムは、巨大な「高度な攻撃」によって攻撃を受け、290万の顧客情報を改竄され、Adobe製品のソースコードにアクセスされた。

Adobeは木曜日、巨大なサイバー攻撃の犠牲者になったと発言し、ハッカーが数百万の顧客IDと暗号化されていたパスワードにアクセスしたと発言した。

「我々はまた、この攻撃者達が我々のシステムから290万のAdobeの顧客に関連する特定の情報(顧客名、暗号化されたクレジットカードやデビットカードの番号、有効期限、顧客の注文に関連する他の情報)を削除したと確信している」とAdobeは発言している。

アクセスされたクレジットカードやデビットカードの番号が復号化されていないことは間違いない。

「予防措置として、我々はAdobe IDアカウントに対する認証されていないアクセスを妨げるために関連する顧客のパスワードを再設定している最中である。あなたのユーザIDとパスワードが変更されたなら、あなたはパスワードの変更方法の付属する我々からのE-Mailによる通知を受け取るだろう。」とAdobeは記述している。

Adobeは、他のWebサイトでも同じユーザIDとパスワードを使用している顧客は、パスワードを変更すべきであると発言している。しかし、とにかく、これを実行するよね?

Adobeは、クレジットカードやデビットカードのデータを盗まれた顧客への通知プロセス中で、「利用可能な場所での一年間無料の途上与信会員」の形式で被害者に弔慰を申し出ている。

私の出身地では、これは、馬が飛び出した後で、厩の扉を解放することを申し出る、と呼ばれるものである。

Adobeは連邦法執行機関にもまた接触している。そして、Adobeのために顧客の支払いを処理する銀行にも通知している。

ハッカー達はAdobeのAcrobat, ColdFusion, ColdFusion Builder, 他の不特定の製品のソースコードにもアクセスしていると、別のブログポストで発言している。

セキュリティ企業Hold Securityは、あるハッカーのサーバー上の暗号化されたアーカイブ中に40ギガバイト(明らかに、Adobeの多くの製品の幾つかのソースコードを含んでいる)を発見したと主張している。

「この侵害は、ビジネスと個人に果てしない深刻な懸念を引き起こしている」そして「事実上、この侵害はウィルス、マルウェア、脆弱性攻撃の新時代の入り口を開いたかもしれない」とHold Securityは記述している。

Adobeはユーザを再確認することを考慮中である。「我々は、如何なるAdobe製品に関しても標的型の0-Dayの脆弱性攻撃を確認していない。しかしながら、常として、我々は顧客がこのソフトウェアのサポートされているバージョン(利用可能なセキュリティアップデートを全てを適用済み)だけを稼働するように推奨する。そして、Acrobat Enterprise ToolkitとColdFusion Lockdown Guide中のアドバイスに従うことを推奨する。」とAdobeは記述している。

The Register : Security (2013/09/23)

セキュリティ研究者達は、日本・中国・その他のアジア諸国の組織を狙った新しい標的型攻撃キャンペーンに注目している。この攻撃の一つは先週、明らかになったInternet Explorerの0-Dayに対する脆弱性攻撃である。

セキュリティ企業FireEyeによると、DeputyDog作戦は、先週火曜日にMicrosoftが緊急のパッチをリリースしたIEの脆弱性(CVE-2013-3893)を使用して、「日本全体」を標的にしている。

8月末にFireEyeによって最初に検出された、この攻撃のペイロード(【訳注】 この攻撃が搭載できる悪意の総体)は、香港のサーバーにホストされ、.JPGファイルに成り済ましている。このマルウェアは、次に韓国内のホストに対する接続を観察する。

FireEyeはまた、DeputyDogの背後にいるグループは、IPアドレス180.150.228.102との関連により、2013年02月にセキュリティ企業Bit9を改竄した者達と同じグループであると主張している。

これは、以下のように大変詳細に説明されている:

-

Bit9によると、彼らのネットワークに侵入した攻撃者達はHiKitルートキットの2つの変種をドロップした。これらHiKitサンプルの一つは、コマンドに接続し、66.153.86.14に帰結するdownloadmp3server[.]servemp3[.]comのサーバーを制御する。この同じIPアドレスは、2012年03月06日から2012年04月22日まで、悪意あるドメインとして知られる www[.]yahooeast[.]netをホストしていた。

このドメインyahooeast[.]netは、654@123.comを登録していた。このメールアドレスは、blankchair[.]comを登録するためにも使用されていた(我々が見ているドメインは、IP 180.150.228.102を指摘しているが、これは、サンプル58dc05118ef8b11dcb5f5c596ab772fdに関連付けられている。そして、CVE-2013-3893の0−Dayの脆弱性を利用する攻撃に関連している)。

他方、トレンドマイクロによる脅威の解析は、主にアジアの政府組織に対する標的型攻撃に使用されているマルウェア ファミリーに焦点を当てている。

EvilGrabは、オーディオとビデオファイルの取得、スクリーンショットの取得、リモートサーバーにそれらをアップロードする前に、感染したマシンからキーストロークをログするように設計されていたために、そのように名付けられている。

このマルウェアは、政府部門からの犠牲者は89%で、主に中国の組織(36%)と日本の組織(16%)がターゲットにしいた。

面白いことに、トレンドマイクロによると、EvilGrabはまた、中国のインスタントメッセージング アプリケーションTencent QQから情報を盗むために特に細工されていた。

この発見は、標的型攻撃に関するセキュリティ ベンダの第一四半期のレポートの一部である。 クリーニング ツールと、微調整 ツールは役に立たない

The PC Informant : Blog (2013/09/18)

インターネット上には、あなたのコンピュータを「クリーニング」することでスピードアップすると主張するプログラムを、あなたにダウンロードさせようとする多くの広告がある。取り分け、レジストリクリーナーは、万能薬としてしばしば持て囃されている。レジストリクリーナーは、殆ど役に立たないし、Windowsの動作方法の詳細に精通していない人の取り扱いは危険でさえあるというのが真実である。多くの人々は、「クリーニング」をした後に、彼らのシステムが速くなったと必ず言うが、殆どの人は彼らの主張を示すための実際の統計を提供しない。私は、このテーマに関して何度も議論してきた。そして、頑固な人々は、彼らがレジストリクリーナーを信頼しているとする態度を取るが、彼らのシステムが速くなったと「感じる」以外の如何なる証拠も決して提供しない。

Windowsは多くのジャンクを蓄積する傾向にあり、時々、クリーニングに使用できる特定の領域が存在する。私は、この記事で幾つかの役に立つハウスキーピング処理(【訳注】 不要なファイルの削除等)について記述した。しかし、あなたが始終見る、簡単な金儲け用のダウンロード広告に頼らないようにしなさい(メモ: この種の広告は、私のWebサイトでも時々発生するが、Googleがどのような広告を貼り付けるのかを、私はコントールできない)。CCleanerのような、幾つかの正当で役に立つフリーのプログラムがあるが、このようなプログラムでも、注意して使用する必要がある。

二三の研究は、これらのクリーナーの幾つかが役に立つことを確認している、そして、以下に、クリーナーが基本的に役に立たないことが分かる幾つかのリンクがある。

- ・ クリーンアップ ユーティリティ: それらは、あなたのPCをスピードアップできるか?

-

あなたはユーティリティを実行した後、良くなったと感じているかも知れないが、我々のテストからの判断は、あなたのPCの全般的なパフォーマンスは殆ど変わっていない。クリーンアップ ユーティリティに投資する代わりに、短期的速度の向上には古いプログラムをアンインストールしなさい、そして、ハードウェアをアップグレードするためにお金を節約しなさい。 ー PC Worldのスタッフによる研究

- ・ 誇大広告を信用するな: レジストリクリーナーは、Windowsを高速にしない

-

レジストリクリーナーは、コンピュータのパフォーマンスを改善できるという、しばしば繰り返されるこの物語は神話である。残念ながら真実は、レジストリクリーナーは深刻な問題を発生させることができる、と言うことである。 ー MakeUseOf

- ・ PCクリーニング アプリケーションはスカムである: 以下に理由(そして、PCをスピードアップするための方法)を示す

-

PCクリーニング アプリケーションは、デジタルのマヤカシである。Webには、「あなたのPCをクリーンアップ」し、「新品同様にする」とするアプリケーションの広告で溢れている。(【訳者挿入】 財布から)あなたのクレジットカードを引き抜かないようにしなさい。このようなアプリケーションは酷いものであり、あなたは、それらを必要としない。

「PCを綺麗にしたい」のなら、無料でクリーニングを実行することができる。Windowsは、平均的なPCクリーニング アプリケーションが、あなたに代わって実行することと、殆ど同等のことを実行するPCクリーニング ツールを含んでいる。 ー How-to Geek

-

” しかしながら、システムのクリーンアップは明らかに価値のあることであるが、私は、あなたが、数秒間のスピードの改善や、僅かな一時的なディスクスペースの解放を気にして夢中にならないように促す。629秒掛かっていたブートタイムを(不要なソフトウェアをアンインストールすることで)32秒に減少することは、取り組む価値がある。32秒のブートタイムを33秒(cleanmgrを使用)にしたり、あるいは30秒(jv16 PowerTools使用)にしたりすることは、実生活上殆ど意味を持たない。

私は上記テストで使用したクリーナーで問題に遭遇していないけれども、より高度で専門家レベルのクリーニングツールは、不適切な使用や過度にアグレッシブな使用をしたなら、システムを極めて乱雑にするという事を言っておかなければならない

コンピュータをスピードアップすると主張しているWeb上に見られる全てのレジストリの微調整は、レジストリのクリーニングに関連している。多くは役に立たないものだし、中には、あなたのコンピュータをスローダウンするものさえある。此処に Windows tweaking and optimizationと呼ばれるWindowsのエキスパートからの投稿(幾つかの役に立たない調整に関する神話と現実)がある。この投稿は、以下のように始まる。

-

” Windwosの挙動や設定を変更するとする多くのサイトが存在する(中にはサービスや機能を無効化するものさえある)。このようなサイトの一つとして、Windowsを微調整することの実際の利益について説明していないことは面白いことである。あなたは「システムはズット高速になると思われる」、あるいは、10から20%のパフォーマンスの改善を約束する、というような安請け合いを見るかも知れない。私はWindowsのシステムを50倍以上高速にすると言う約束さえ見たことがある。

しかしながら、如何なる計測結果も発見することは困難である。実際の計測結果(それらを実行すると、主に起動時間を減少する数値の報告)を表示しているサイトは無いに等しい。(私はインストールしている間、Windows Hardware Abstraction Layer (HAL)を、486C互換に変更するという「インチキ」は無視している)。あなたはブートタイムを減少するかも知れないが、ブートタイムとパフォーマンスの間には強力な依存関係は存在しない。ブートプロセスは、作業プロセスと明らかに相違する。更に、起動時間の減少は、実際にはアプリケーションの起動時間を増加するかもしれない。

Krebs On Security : Blog (2013/09/17)

Microsoftは本日、攻撃者が、サポートされている全てのInternet Explorer Webブラウザ中の今まで未知でパッチされていない脆弱性を攻撃中であると発言した。Microsoftは、このセキュリティホールを塞ぐための公式パッチを作業中であるが、影響を受ける顧客を保護するために、一時的なフィックスをリリースしたと発言している。

Microsoftは、WindowsのDefaultブラウザであるIE 8とIE 9中の脆弱性攻撃を企てているターゲット攻撃を承知していると発言している。本日発行されたアドバイザリによると、このフローはリモートコード バグである。これはマルウェアや悪党が、ハックした、あるいは、悪意あるWebサイトをブラウズさせ、IEユーザを巧みに扱うことで、この脆弱性を使用してマルウェアをインストールすることができる。

【訳者註記】、和訳時点で、「マイクロソフト セキュリティ アドバイザリ (2887505)」の日本語のページには、回避策は存在しますが、Fix Itボタンが存在していません。上記の日本語のサイトにもサポート技術情報 2458544(英語版)へのリンクが設定されていますので、此処では英語版へのリンクを設定しています。

このFix Itソリューションは、このリンクから利用可能である。適用するには Fix This Problemリンクの上にあるFix Itアイコンをクリックする。このソリューションを適用した場合、IEの幾つかの機能が制限されるかもしれないので、この暫定パッチを適用した後、問題が発生したのであれば、このアップデートを元に戻すために、Enable用のボタンの右にあるFix Itのアイコン(2つ並んでいるFix Itの右側のアイコン)をクリックしなさい。 Microsoft、ユーザからの苦情の後に、9月のパッチを再リリースThe Register : Security (2013/09/13)

Microsoftの最新の一連のオペレーティングシステムとアプリケーション パッチの問題でMicrosoftは金曜日に、このアップデートの再リリースを余儀なくされた。

「2013年09月のセキュリティ ブレチン リリースの出荷以来、我々はアプデートするために複数回のインストレーションを実行しなければならない、あるいは、Windows Server Update Services (WSUS) やSystem Center Configuration Manager (SCCM)経由では、このアップデートを入手できない場合があるとするレポートを受け取った」と、Microsoft Officeチームはブログポストで発言している。

「我々は、この問題を調査し、この問題を証明した、そして、我々は、アップデートの不要な再適用、あるいは、このようなアップデートの正しい提供物を発生させることのできる新しいアップデートをリリースした」

Registerの読者(そして、多くの読者ではないMicrosoftのユーザ)は、火曜日にリリースされた直後、パッチに関する苦情を始めた。他の人が欠陥のあるフィックスをインストールできない問題を報告している間、読者の中には、アップデートが認識されない時、パッチのループの中でサーバーにスタックを残したままになっている検出問題を報告している者もいた。

8つのパッチ(2007以降のExcel, SharePointサーバー, Officeスーツ中のセキュリティフローをカバーしている)が現在再リリースされた。PowerPoint用の2つの非セキュリティ パッチもまた、再リリースされた。

Microsoftにしては珍しく、品質管理問題に引きずられて、パッチの火曜日用に約束していたパッチは、全てではないものの最終リリースではなかった。The Registerは、Microsoftの管理とソフトウェア テストチームとの間で、何らかの厳しい遣り取りがあったと疑っている。

【訳注】 この問題に関する、現時点での日本語情報に関しては、日本のセキュリティ チームの「セキュリティ情報 MS-13-072 / MS13-073 - 繰り返し適用を求められる現象について」(URL: http://blogs.technet.com/b/jpsecurity/archive/2013/09/12/3596117.aspx)を参照してください。

WordPressセキュリティ フィックスをリリース、「即座にあなたのサイトをアップデートしなさい」とアドバイスしているSophos : NakedSecurity (2013/09/13)

大変人気があるブログとコンテンツマネージメントシステムであるWordPressが、バージョン3.6.1をリリースした。

このリリースはメンテナンス リリース(3.6からのアップデート)であり、殆ど新機能を持っていないが、三つのセキュリティ ホールを修正している。

修正の一つは、若いベルギー人のWebアプリケーション セキュリティ研究者Tom Van Goethemによって報告されていたリモートコード実行の脆弱性である。

修正がリリースされた今、Van Goethemは、このバグの大変詳細な説明と、このバグを明らかにしたステップを公開している。

彼はまた、プラグインを使用することで、脆弱性を攻撃することが可能であると主張している。

しかしながら、幸いなことに、彼は完全なルートを明らかにせず、脆弱性攻撃が動作することを簡単に示すだけにとどめている。そして、以下のように発言している:

-

道徳的観点から、これ以外にもWordPressインストレーションには大変多くの脆弱性が存在するので、私は、現時点で、この脆弱性に関する「脆弱性の証明」を開示しない。

PHPシリアリゼーションは、プログラミング環境から、データ、おそらくコードさえ取得する場所であり、それをテキスト文字列表現に変換する場所である。

このことは、それが簡単に保存され、ネットワークに移動され、後で元の場所に戻すことができることを意味している。

シリアライズされたテキスト文字列をプログラム内部の生のリアルタイムデータに戻すことは、アンシリアライゼーションとして知られる。

うっかりフィルターされていないリモートから供給されたデータをアンシリアライゼーション関数に渡すソフトウェアならどれでも、チョットした可能性を持っている、そして、WordPressの内部で何かが起こる。

あなたがアンシリアライズされたデータの検証に取り掛かる時までに、このデータは既にランタイム環境内部の実際のデータ構造として存在している。これは装填されていないことに納得しての、銃の空打ちに多少似ている。

現在、 7,500,000 million downloads(【訳注】 原文のまま。7兆5千億ダウンロード)と主張しているWordPressは、当然のことながら、「サイトを即座にアップデートしなさい」と示唆している。 Hesperus(宵の明星)が、最新の‘Banker’トロイとして輝いている

McAfee : Blog Central (2013/09/06)

Hesperus(もしくはHesperbot)は、ユーザ情報(主にオンライン バンキング認証)を盗む、新しく発見されたBanker(【訳注】バンキング用)マルウェアである。機能的には、フィールド中に存在している他の”Bankers”(取り分け、Zbot)と類似のものである。 Hesperusは、ギリシャ語で宵の明星を意味している。このマルウェアはトルコ、チェコで大変活動しており、ゆっくりと世界中へ拡散しつつある。

この洗練されたマルウェアは、特定の目的用の様々なモジュール(銀行関連WebサイトへのHTMLスクリプトの挿入、暗号化された形式で全てのモジュールとデータを保存する、その設定ファイルを暗号化する、Twofish暗号化アルゴリズムをHMAC-SHA512ハッシュキー付きで使用する、スマートカードを読み取るためにWinScard.dllを雇い入れている、SSLでコントロールサーバと交信する)を使用している。このマルウェアはまた、その全体のコードをattrib.exe中に、次にexplorer.exeに挿入するために現在の標準テクニックを使用している。このマルウェアの交信は正規のexplorer.exeからのように見える。

私は最新のバイナリ(09月02日にコンパイルされている)を解析した。そして、そのコントロールサーバが活発に活動中であることを発見した。メインのバイナリはカスタム圧縮されていた。解凍した後、このファイルは dropper_x86.binがオリジナルの名前であることを示す文字列を含んでいた:

MD5: 72AD2AF02C98068DE5FD9F9AE2C5B750. Compiled Date: Monday, Sep. 2, 2013, 11:18:20

dropper_x86.binは、オペレーティングシステムに固有の2つのバイナリを含んでいる。

-

・ 32bit OS用Core_x86.bin : MD5: 524C3F6F5D6968557AB000B920D42D9E. Compiled Date: Monday, Sep. 2, 2013, 10:46:05

・ 64bit OS用Core_x86.bin : MD5: 5D7E115CD6296FDDFB75AE76E5D5221A. Compiled Date: Monday, Sep. 2, 2013, 10:46:16 - 64 Bit EXE

以下の文字列は、多分感染するための地理的場所を示唆している。

コンピュータ名やユーザ名、暗号化のキー、メインのバイナリファイル、ダウンロードされた悪意あるモジュール、設定ファイルのようなユーザ情報は、別の .dat 中に保存される。

.bkp ファイルは、.dat ファイル用のバックアップファイルである。

SSLを使用して、このトロイは、そのコントロールサーバーから他の悪意あるモジュールをダウンロードする。これらは仮想ネットワークコンピューティングを隠蔽するために、キーロギング、スクリーンレコーダー、スマートカード リーダー等のために使用されている。

これらのモジュールは、以下である:

-

・ hvnc_mod_x86.mod

・ keylog_mod_x86.mod

・ sch_mod_x86.mod

・ socks_mod_x86.mod

-

・ Whoischeck.biz

・ reliable-dns.co.uk

・ 91.213.233.197

MD5: A79D1E01A05C262DC0A8DA5C577CAF89. Compiled Date: Thursday, Aug. 29, 2013, 9:01:08

Kaspersky : SecureList (2013/09/06)

マネー・ミュール(【訳注】 詐欺で得た金銭や高価な物を他国へ移動させることを仲介する人やソフトウェア)求人E-Mailは、新しいものではない。数年間、これらは世界中からスパムアウトされていた。新たな思想の物が「英語を話せる日本人居住者」を狙った、最近の波になっている。これは6月末に始まり、我々はそれ以来、数百通のこのようなテーマのスパムメールを受け取った。

詐欺の話、実際のフィッシングとマネー・ミュールは親しい関係にある。詐欺師はオンラインバンキングアカウントに関するログイン情報を盗む。それだけ。収集された情報は次に、犯罪者の次のチーム(マネー・ミュールの募集者)に売られる。彼らの仕事は、盗まれた情報を「金に換える」ことである。

8月下旬に発生したことは、マネー・ミュール募集メールが日本語になっていたことである。メール中で、”Martin”と名乗る人物が、〜60万円の報奨付きの新しい仕事を始めたことについて簡潔に説明している。この種のメールの全ては、“Blah.Blah@outlook.com”のようなアドレスから来ている。

我々が返信を受け取るまで長くはかからなかった。同様に“Martin”からのメールだったが、多分スウェーデンに拠点を置く「コンサルティング」会社の全く別のE-Mailアドレスからであった。このE-Mailヘッダーから、このE-Mailを送信するために使用された二つのサーバーがロシアに存在していることを突き止めた。ドメインの一つはイタリアにいる人に対して登録されていたし、もう一つはアメリカに住む人に対してであった。

そして、次のステップが電信経由で受け取る金銭の凡そ90%を送信する(我々の手数料として残りを残す)最終目的のアカウントに(盗まれた)金銭を送ることなので、これが我々が進める限度である。

我々はこの種のアプローチを全ての人が無視することをアドバイスする。マネー・ミュールの存在は楽しいものではないが、大変深刻な犯罪と警察署への切符である Windows 8 ピクチャ パスワードはクラック可能と、研究者が警告

ESET : WeLiveSecurity (2013/08/30)

Windows 8マシン中で使用されるピクチャ パスワードは、Microsoftが思っているより脆弱性があると、研究者チームは主張している。10,000を超えるピクチャ パスワードの解析は、ユーザが選択している予測可能な「興味のある地点」が原因で、かなりの確率でクラックできることを発見した。

「ジュスチャー」パスワードは、ユーザがテキストベースのパスワードを使用する代わりに、画像中に地点を選択するものである。

Information Weekの報告では、アリゾナ州立大学とデラウェア州立大学からなるこの研究チームは、人々は、顔、カラフルな点、メガネを選択する傾向があり、そのようなパスワードを「推測」することがほぼ可能であると、発言している。このチームは、高い成功率でピクチャ パスワードをクラックできるアルゴリズムを開発した。

今月Usenix Conferenceで発表された論文“On the Security of Picture Gesture Authentication”(ピクチャ ジェスチャ認証のセキュリティに関して)において、研究者達(コンピュータ工学博士課程の学生Ziming Zhao、コンピュータ工学修士課程の学生Jeong-Jin Seo、現在デラウェア州立大学の准教授Hongxin Hu)は、人々のジェスチャーパスワードの選択は、パターンに従う傾向があることを発見した。

「集めたパスワードを解析することで、我々は、被験者がジェスチャー用の印を付けるために、目立った領域(興味のある地点)をしばしば選択していることに気がついた」と、研究者は発言し、更に、「被験者の僅か9.8%だけが、背景画像を気にすることなくランダムに場所を選択したと主張している。被験者の22.1%は、特別な形状を描画しようとするが、被験者の60.3%は、彼らの目を惹き付ける特別なオブジェクトの場所を発見することを好んでいる。」と述べている。

「我々のアプローチは、我々のデータベースの中で以前見たことのない画像に関するパスワードの48.8%をクラックした」と研究者達は発言している。Ahnのチームは、ユーザが多分パスワードのパターンとして選択するであろう興味のある地点を同定することができるアルゴリズムを開発した。

「ユーザの習慣とパターンに基づいて、我々はパターンを順位付けした辞書を作成した」と彼は説明している。Ahnは、ピクチャ パスワードを分類するために「password strength meters」(パスワード強度計、入力されたパスワードを順位付けするWebサイト上で使用されているものと類似)を作成した。

Information Weekによれば、Ahnは、Windows 8の広告においてさえ、ユーザーは明らかに、そして、簡単に推測できる「興味ある地点」を選んでいると指摘し、Microsoftがこのようなアプローチを採用できると提案している。

「我々のアプローチは様々な状況下でピクチャ パスワードのかなりの部分をクラックすることが可能であった」と研究者達は記述しており、更に、「この調査結果と攻撃の結果が、秘密を描画する背景と潜在的な攻撃への理解を前進させることができると信じている」と記述している。

ESET : WeLiveSecurity (2013/08/26)

Kent大学によって実施されたイギリスの世論調査によると、大人5人の内の1人がE-Mailアカウント、ソーシャルネットワーキングアカウント、オンラインバンキングアカウントをターゲットにしたハッキングの犠牲者になっている。凡そ16%がサイバー犯罪者のために金銭を失い、50人に1人が£10000($15000、【訳注】 1$=100円として、150万円)を失っている。

この研究者によると、平均して、サイバー犯罪者はイギリス市民一人当たり£1.50($2.30)の犠牲を払わせている。Kent大学の Dr. Julio Hernandez-Castro と Dr. Eerke Boitenは、彼らの研究にGoogle Customer Surveysを使用しており、イギリス各地の1500人の人々のグループに投票を求めた。

ハッキングによる犠牲者の数の予測は、アメリカのGoogleの研究者 Elie Burzsteinによるものと類似であり、これは、サイバー犯罪の世界的広がり強調している。

「『あなたは今迄に何らかのオンラインアカウント(E-Mail、ソーシャルネットワーク、銀行、オンラインゲームのアカウントを含む)に侵入されたことがあるか?』という質問をした時、驚いたことに18.3%(Burszteinの結果は18.4%。凡そ1/5)が ”ある” と答えた。更に心配なことは、この世論調査をされた人の6%が、複数回発生していると発言している事実にあるのかもしれない(アメリカのBurszteinの場合では6.4%)。」

この研究者達はセキュリティ感染に関連する財政上の損失を定量化しようと試みた。Google Customer Surveysを使用した1500人への世論調査で、この研究者達は世論調査された人の11.6%がオンライン コンピュータベースの詐欺で過去二年間に£65($100)を超える損失をしていたことを見出した。

「人口のかなりの割合(2.3%)が大変酷い損害(£10000($15000)以上)を被ったと主張している」と、この大変酷い損失を理解するには、更なる追加の研究が必要であると、この研究者達は発言している。

「オンライン犯罪は、平均的イギリス国民の生活に明らかにインパクトを与えている。彼らのアカウントと認証を改竄し、ある場合には、複数回も」と、この研究者達は発言している。「これと他のオンラインの事件は、人々の大多数に影響を与えていないにも拘らず、大変酷い攻撃を受けた小数の人々(人口の凡そ3%)に多大な影響を与えることで、結果として財政上の損失になっている。」

犠牲者となった人々の数は年齢によってバラつきがあると研究者達は発言している。「55-64歳の範囲の年代は、この質問に、他の世代より随分と多くNoと答えていた。この結果は、地域によらず一致しており、取り分けイングランドにおいて突出している(平均70.4%に対してイングランドは91.3%)。」更に、「もちろん、これは様々に解釈できる。例えば、彼らはオンラインというものにより用心深い、あるいは、他の世代よりオンラインに費やす時間が少なく、より少ない活動とアカウントしか持っていない。さもなければ、全体的により良いセキュリティを持っているかである。」と研究者は記述している。

The Register : Security (2013/08/23)

大変長文なので、原文へのリンク、及び、同様の内容を報じた記事へのリンクを貼っておきます。

原文: Germany warns: You just CAN'T TRUST some Windows 8 PCs 同様の内容を報道した日本語記事: ドイツ政府が政府部内におけるWindows8の使用で警告、Windows8はバックドアが実装されている パスワード管理人 LastPassは、IEキャッシュ漏洩の脆弱性を閉じたThe Register : Security (2013/08/20)

LastPassは、そのパスワード管理ソフトウェアのWindowsバージョンが、LastPassのパスワードマネージャーによってフィールドに自動的に挿入されるログイン認証が漏洩するフローをパッチした。

このバグ(Windows上のInternet Explorerユーザにだけ影響を与える)は、Internet Explorerのメモリダンプを何とか取得した攻撃者が、暗号化されていないパスワード文字列を抽出することが可能であった。

「これは、我々がバンキングマルウェアの背景でしばしば記述していることと同じ種類の攻撃である」とSophos Security Blogのセキュリティ研究者Paul Ducklinは記述している。

攻撃を成功させるには、通常ターゲットマシンへの物理的なアクセスか、マークを付けたPC上に植えつけたマルウェアに関連する攻撃(殆どのセキュリティ関係の防御を無意味にする改竄のレベル)かの何方かが要求される。

LastPassは、この問題を様々なパフォーマンスの強化と他の調整を施したセキュリティアップデートで解決した。このアドバイザリの関連する部分についての説明:「解決: LastPassにログインしている間にIEだけに発生するセキュリティ問題。IEにパスワードが復号されたキャッシュとしてメモリに追加されることを防止した」

このセキュリティ フィックスは、LastPass v2.5.0/1/2における18アイテムの一つである。これはまた、同期を改善し、来るバージョンであるWindows 8とInternet Explorer 11をサポートする。

この問題は、PC Magazineの読者によって最初に明るみに出された。

Sophos : NakedSecurity (2013/08/14)

あなたがプライバシーについて慎重であるのなら、Googleを外す時である。

Consumer Watchdogが推奨していることは、人々がGmailアカウントに対してメッセージを送信した時、プライバシーを期待すべきではないとするGoogleの告白に従いなさいということである。

此処に、Googleが連邦裁判所に最近提出(PDFファイル)し、アメリカの消費者団体であるConsumer Watchdogによって月曜日に報告された報告書の19ページに、このことが記されている。

- ・ 仕事仲間へ手紙を送信した人のように、受信者のアシスタントがその手紙を開くことは驚くようなことではない。今日、WebベースのE-Mailを使用する人々は、彼らのメールが配信の途中でレシピエント(E-Mailプロバイダ)によって処理されていたとしても驚くようなことではない。

- ・ 「確かに、『人は、彼が第三者に任意に送る情報中に、プライバシーの正当な期待を持っていない』」

この集団訴訟の原告は、Googleの自動化されたデータ検索が彼らの電子コミュニケーションに対する不当な傍受(彼らの同意なく)であり合衆国通信傍受法に違反するとする内容を含んでいた。

Googleは、この自動スキャンをスパムのフィルターアウトと、ユーザに対する的を絞った広告を提供するための両方に使用している。

Googleは、Gmailを使用する全ての人は、E-Mailサービスとの引換にスキャンニングに同意していたと頑固に主張している。

Googleは、全てのE-Mailユーザは同様に「彼らのE-Mailの自動化された処理に必然的に暗黙の同意を与えている」と法廷が決定したことを指摘している。

簡単に言うと、GoogleはSmith対Maryland(令状なしで電子通信の収集を支持した1979年の最高裁判所の判決、取り分け、電話会社の本社に設置されたペンレジスタの収集した情報)を引き合いに出している。

Consumer Watchdogは、非常に編集された形式であるとはいえ、此処にその訴訟のための法廷文書を公開している。

John M. Simpson(Consumer Watchdogのプライバシープロジェクト ディレクター)は、E-Mailとビジネスレターを比較することは「誤った類推」をもたらすことを、このグループの新しいリリースで発言している。実際、ユーザがE-Mailを送信する時、彼らは郵便システムを使用しているのと同等のプライバシーの保護を予期している。

- ・ 私は郵便局が封筒の上に記された住所を基に手紙を配達していると思っている。私はメールの配達者が私の手紙を開き呼んでいるとは思っていない。

- ・ 同様に、私がE-Mailを送信した時、私はE-Mailアドレスに基づくG-Mailアカウントで意図された受信者に配信されると思っている。何故、私はその内容がGoogleによってインターセプトされ読まれていると思わなければならないのか?

- ・ 「我々の新たなプライバシーポリシーは、あなたがサインインしたなら、我々はあるサービスからあなたが提供した情報と他のサービスからの情報とを結合することを明らかにしている。」

- ・ 「要するに、我々は、我々の全ての製品にわたって、あなたを単一のユーザとして処理する。これはよりシンプルでより直感的なGoogle経験を意味している。」

Googleは過去、顧客のE-Mailデータの操作を弁護したことがある。以下は、今年早期にCNETに対する声明中で発言していることである。

-

「我々は広告が安全で、目立ちすぎず、関連性のあることを確実にするために一生懸命作業している。あなたに広告や関連情報を表示するために、あなたのE-MailやGoogleアカウント情報を読んでいるのは人間ではない。」

Google習慣を放棄することは困難ではあるが可能である。Googleフリー宣言に行ってみようと考えているのなら、私はある男がGoogleとの離婚を実行した方法の青写真に関するTom HendersonのGoogle divorceの物語を読むように勧める。

ユーザはプライバシーを期待していないとするGoogleの声明は、あなたにとって我慢の限度を超えるものだろうか? アップデートされていないJoomlaサイトは、簡単にハックされる脅威にある

Krebs On Security : Blog (2013/08/13)

あなたがJoomlaコンテンツ マネージメント システムによって稼働するサイトを運営し、ここ二週間にリリースされたJoomlaの重要なアップデートを適用していないのであれば、少し時間を取ってアップデートを実行しなさい。平凡な脆弱性攻撃は、ユーザがあなたのサイトに悪意あるコンテンツを挿入し、訪問者をフィッシングしたりマルウェアの罠にかけるように変換することが可能である。

このパッチは、Joomla 2.5.13と、それ以前の2.5.xバージョン、並びに、Joomla3.1.4と、それ以前の3.xバージョンに適用するため2013年07月31日にリリースされている。JoomlaはWebセキュリティ企業Versafeに対しバグの発見を契約している。この企業は、この脆弱性をターゲットにした単純な脆弱性攻撃が既に使用されていると発言している。Joomlaのバージョン 2.5.14と3.1.5は、権限のないユーザが、PHPファイル名の末尾にピリオドを追加するだけで、任意の .PHP ファイルをアップロードすることが可能になっていた重要なバグを修正している。

Joomlaのバージョン2.5.xと3.xに関しては、彼らが実行したいファイル名の末尾にピリオドを追加するだけで、メディアマネージャへアクセスが可能な全ての者が、任意のコードをアップロードしたり実行したりすることが可能になっている。Joomlaが既にサポートを終了しているバージョン(1.5.x、そして、通り一片のGoogle検索は、現在オンラインに1.5.xのサイトが数万あることを示した)で運営しているサイトに関しては、攻撃者はこのハックが動作するためにJoomlaサーバ上にアカウントを持つ必要さえ無い。

Versafeの最高経営責任者で共同設立者であるEyal Grunerによると、2013年の上半期において、この会社の30+EMEA(【訳注】Europe, the Middle East and Africaの略、ヨーロッパ、中東及びアフリカ地域のこと。ビジネス上の用語で、特に米国に基盤を置く多国籍企業や調査会社などによって、世界の地域を区分する場合の一区分として用いられる)金融クライアントに対するフィッシングとマルウェア攻撃は数千に上り、その内の57%がJoomlaをベースとするWebサイトであった。

「我々が、此処数ヶ月間で確認したことは、詐欺師達がドライブバイとフィッシング攻撃をホストするためにサイトを使用できるところの、明らかな脆弱性攻撃である」とGrunerは発言している。彼は、この攻撃でハックされたことが明らかなWebサイトが100を越えていることを発見したと言及している。そして、このようなサイトは全て、自動的にオンラインアカウント詐欺を手助けするバンキング トロイによって使用される悪意あるJavascriptコンポーネントをホスティングしている。Grunerは、彼の会社が6月初めに、この脆弱性攻撃についてJoomlaに忠告したと発言している。

このような広汎に使用されているコンテンツ マネジメント システムに関するこのような簡単な攻撃は、Webサイト ボットネットを構築することに特化している犯罪者の手に強力な武器が存在することになる。今月初め、セキュリティ企業Arbor Networkは、ハックされたJoomlaとWordpressサイトで構成された“Fort Disco”と呼ばれるWebサイト ボットネットを追跡中であると警告していた。今年早期には、Webサイト セキュリティ企業Incapsulaは、悪意あるコードでバックドアにされたWordpressによって動作している90000を超えるWebサイトを追跡したと発言している。

The Register : Security (2013/08/08)

サイバー犯罪者達は、金銭を受け取るまでPCを動作不能にする恐ろしいソフトウェアである身代金要求ソフト(ランサムウェア)用の別のアプリケーションを発見した。

Reveton(広汎に拡散している身代金要求ソフトの一つ)は、児童虐待の画像をダウンロードするマークを故意に非難し、そのコンピュータのロック解除のための罰金を要求している。そして、ユーザを脅して完全に糞のセキュリティソフトウェアを購入するよう微調整されていた。

言われているソフトウェアはインチキの(換言すれば、スケアウェア(【訳注】ユーザーを脅して恐怖心をあおり、金銭や個人情報を奪うことを目的としたマルウェア)として知られる)アンチウィルスである。そして、そのPCがコンピュータウィルスとトロイの木馬で満ちているとする、説得力ある偽りの主張をアナウンスしていた。ユーザは欺かれ、存在しない汚らわしい物を削除するために偽物のソフトウェアの完全版に支払う事になる。そのようなプログラムを稼働してしまうと、そのマシンと、そのユーザのセキュリティは完全に改竄されてしまうことになる。

Christopher Boyd(ThreatTrack Securityの上席脅威研究員)は、特徴的なスクリーンショットをブログへ投稿し、スケアウェアの販売を伸ばすための身代金要求ソフトのこのような使用に関する詳細を此処で明らかにしている。

Boydの説明によると、ThreatTrackが「恐怖の代名詞たるチョット古い学校のようなLive Security Professionalと呼ばれるインチキのアンチウィルスの一部の利益になるロックされたデスクトップに溝を掘った」ことによって、Revetonハイジャックはインターセプトされた。Webサイトを訪問することは、ブラウザ攻撃とSweet Orange Exploit Kitの様な流儀で汚染された後、ゴミのようなソフトウェアによって、ユーザは金銭をひったくられている。

インターネットの糞野郎共は、怪しい市場調査会社から不正なアフィリエイト収入を稼ぐ調査詐欺を売り歩くために身代金要求ソフトを使用したことがある。身代金要求ソフトにスケアウェアを接木することは、単に次のステップに過ぎない。

McAfee : Blog Central (2013/08/02)

現在の脅威の風景は、Webベースのマルウェアや、新しく脆弱性が発見されると恒常的にアップデートされる脆弱性攻撃キットによって動かされている。最近我々は、興味あるマルウェアのバイナリ(攻撃者がコマンドを実行するためのバックドアを開き、感染した後ボットとして挙動するJARパッケージ)を受け取った。

このアーカイブは、如何なるJavaの脆弱性も攻撃しない。Javaの脆弱性は、Javaアプリケーションが容易に複数のプラットフォームで稼働することができることから、感染媒体として選択されている。それ故、この方法は大変多くの数のユーザに感染が広がっている。我々は過去において、実行ファイルを使用したこの種の攻撃を見てきている。

Figure 1 : 感染の流れ

Figure 2 : Base64でエンコードされているキーファイル

Figure 3 : config.datファイルの復号化されたキー

Figure 4 : 平文のconfigファイル

Figure 5 : サーバー ビルト ダッシュボード

- ・ key.datを暗号化するための暗号化のキーを設定する。これは平文configファイルを暗号化するために使用される。

- ・ 開放されたバックドアを介してIPアドレスとポート番号を設定する。

- ・ 起動の度にサーバーコンポーネントがスタートするので、このファイルは毎回稼働する。

- ・ この悪意あるファイルは正当なファイルに詰め込むことができる。そしてユーザの認識なしに、バックグラウンドにこのファイルはドロップされ実行される。

- ・ 狙い撃ちするオペレーティングシステムを選択する。

- ・ システム上で利用可能な全てのドライブに、それ自身をコピーする。

- ・ ユーザーのスクリーンの記録

- ・ キーストロークの記録

- ・ ファイルシステムへのアクセス

- ・ コマンドプロンプトへのアクセス

- ・ バイナリファイルのダウンロードと実行

- ・ HTTP POSTとGETリクエストを使用してDDoSの引き金を引く

- ・ システムのシャットダウン/再起動/ロック/ログアウト

Figure 6 : スパムE-Mailとして送信されていたマルウェア

此処に、感染したシステム上で、このマルウェアバイナリを攻撃者がどの様にしてコマンドを実行しているかの簡単なデモがある。

新しい身代金要求ソフト(ランサムウェア)は、犠牲者を脅かすためにWebcamと安全保障省を脅しに使用しているESET : WeLiveSecurity (2013/08/01)

新たな身代金要求ソフト感染は、Department of Homeland Security(米国安全保障省)とNational Cyber Security Division(NCSD:国家サイバーセキュリティー部)の名前を使用して犠牲者を脅かしている。そして、この感染は金銭を要求するためにポップアップウィンドウに犠牲者自身の画像を表示することによって、更にユーザを震え上がらせている。

この警告は、United States Computer Emergency Readiness Team(US-CERT、米国コンピュータ緊急事態対策チーム)によって公表された。US-CERTによると、このマルウェアはフィールド中で検出されており、ユーザは、彼らのコンピュータの使用を停止させられ、それを解除するには料金を支払わねばならないと報告している。

このマルウェアの或るバージョンは、犠牲者のWebcam画像を撮り、「見掛けの合法性を追加する」ために、その画像をポップアップに表示していると、US-CERTは発言している。

US-CERTは、「この身代金要求ソフトは、米国安全保障省と国家サイバーセキュリティー部からであるとの偽りを主張している」そして、「このマルウェアに感染したユーザは、このマルウェアの削除を手助けしてくれる評判の良いセキュリティ エキスパートに相談するか、ハードドライブをフォーマットした後、OSのクリーン再インストールを実行すべきである」と発言している。

US-CERTは、感染したユーザはFBIのInternet Crime Complaint Center(IC3、米国インターネット犯罪苦情センター)に事件を報告するようアドバイスしている。

今年の初夏、似たような「身代金要求」攻撃がヨーロッパにおいて発見された。この攻撃では、麻薬、密輸、人身売買、重大な銃犯罪、詐欺、コンピューター犯罪に対処する組織であるイギリスのSOCA(Serious Organized Crime Agency、重大組織犯罪対策機構)の名前を使用することによって、支払いをするよう犠牲者を脅していた。

この悪徳商法は現在一般的なものになっている。最近の「身代金要求ソフト」に関連するWeLiveSecurityの幾つかの話題は、こちらで見出される。身代金要求ソフトでユーザを感染させようとするマルウェア キャンペーン(Home Campaign)の詳細な解析は、此処に見出される。

ESETのセキュリティ伝道者Stephen Cobbは、この種のマルウェアがどの様に動作するのかを、こちらのブログでの投稿で詳細に説明している。

ESET : WeLiveSecurity (2013/08/02)

多くのサイバー犯罪の話は、依然として同じ方法で始まっている。誰かがE-Mailを開き、添付ファイルをクリックし、うっかりトリガーを引く。

我々の多くは、E-Mailスパムとスカムに対して賢くなっているが、サイバー犯罪者は、彼らの攻撃を「微調整する」ための完璧な立場にいる。ある物が動作しなかったなら、彼らは単純に改作したり、改良したりし、再びそれをスパムとして送信する。

FBIによれば、スピアフィッシング攻撃(企業ネットワークに侵入することを目的とした巧妙に的を絞ったE-Mail)はまた、今年増加している。これらE-Mailは、彼らが合法であることを人々を納得させるために個人情報を使用している。そして、コメディアンが笑いを誘うために使用することが常であった貧粗な綴りのスパムメールより、遥かに滑らかで説得力の大きなものである。

今日の攻撃は、税金の要求から友達からの結婚式の招待状に至るまであらゆるものがある。有難いことに、幾つかの基本的ルールに従うことは、あなたの受信箱を安全に維持することを手助けする。

あなたはフィッシングされることを心配しているか? 餌を詳細に見つめてみよう

そのE-Mailが誰からのものなのか調べなさい。あらゆるE-Mailアドレスをでっち上げることは可能であるが、全ての詐欺師達が、このように賢いわけではない。彼らは、馬脚を現すところのランダムなE-Mailアドレスを使用しているかもしれない。マウスをリンクの上に乗せ、実際のリンクが付属するポップアップメッセージを表示し、クリックされることが想定されているリンクをチェックしなさい。詳細に観察しなさい。アドレスは理にかなっているか? ミススペルはないか? 警告ベルが鳴ったら、クリックするな。送り状、結婚式の招待状、税金の還付。サイバー犯罪者は、これらすべてを使用する

サイバー犯罪者にとって、神聖不可侵なものは何もない。結婚式の招待状、送り状、税金の還付は、広範に使用されている戦略である。あらゆる添付ファイル(友人から来たように思えるものでさえ)を開く前に、常に一生懸命考えなさい。誰かの結婚は驚くことなのか? あるいは、IRS(The Internal Revenue Service、内国歳入庁)は、あなたの税金申告書を再提出するよう突然求めているのか? クリックするな。短縮されているURLには特に注意

TinyURLのようなサービスは、Twitter上で流行が求めるものである。しかし、あなたはそれらについて注意が必要である。取り分けE-Mailでは。文字の数に上限が存在しないのであれば、何故リンクを短縮するのか? ESET上席研究員Devid Harleyは、「あなたは、bit.lyとTinyURLのようなURL短縮サービスが、あなたを信頼あるWebサイトにリダイレクトしてくれることを当然だと思うことはできない。実際に、スパマーや明白に悪意あるサイトへのショートリンクを含むスパムツイートは大変汎用されている。LongURL[http://longurl.org/]は、あなたがそこに移動する前に短縮されたURLの拡張したバージョンを、あなたが確認することを可能にする。TinyURLは、短縮されたURLに関して、あなたがこれを実行することを可能にしている。」と発言している。電話番号は、そのE-Mailが本物であることを保証しているわけではない

電話番号が存在するプロのように見えるE-Mailだからといって信頼してはならない。これも別のサイバー犯罪者の手口である。この番号はキチンと動作するかもしれないが、あなたが話したい相手ではなくスカマーに接続されるだろう。そして、彼らは、詳細を奪うために、あなたを騙そうとするだろう。あなたのE-Mailアドレスを公開するな

あなたのE-Mailアドレスをインターネット上に公開することは、個人であれ会社であれ、まずい考えである。今年の早い時期に、アメリカの電機メーカーは、大変巧みな「スピアフィッシング」攻撃のターゲットにされた。この攻撃には、この会社がWebサイトで公開していた情報が使用された。あなたのE-Mailアドレスを公開する代わりの何らかの方法があるのなら、そうしなさい。画像を自動ロードしないようにしなさい

E-Mail設定で、「画像を自動的にダウンロードしない」に設定したままにしなさい。そうしておかないと、あなたはスパマーにシグナルを送信することになる。画像はしばしばスパマーのサーバーに保存されている。そして、その画像はあなたのE-Mailに一意であることができる。E-Mail中で画像をONにすることによって、あなたのコンピュータはスパマーのサーバーから画像をダウンロードし、あなたの存在を証明し、あなたが存在していることを表している事になる。あなた自身をスパムにするな

インターネット フォームを記述する時は常に注意深くありなさい。取り分け、記入部分の周辺に、“I want to receive information.”(私は情報を受け取りたい)と書かれている場合には。殆どの評判の良い会社は安全であるが、顧客リストは持ち主が変わる可能性がある。そして、あなたのE-Mailアドレスは渡されてしまうことになる。また、TwitterやFacebookのようなサイトからの通知を受け取らないようにしておくことは賢明なことである。そのような通知は、あなたの受信箱をグチャグチャにする。そして、その「カス」はスカマーやスパマーにとって役に立つものである。あなたの送信フォルダに重要な個人情報を保存しないようにしなさい

サイバー犯罪者にとって、個人のE-Mailアカウントは情報の宝の山である。その情報の多くは、なりすまし犯罪のために役に立つ。銀行口座の詳細、クレジットカードの番号とパスワードを、あなたの送信フォルダに残したままにしていてはならない。そのような詳細をE-Mailで送信しないことが最終的により安全である。代わりに電話番号を選択しなさい。パスワードを回復する質問を設定しないように

「あなたの最初の学校は?」のような質問は犯罪者が簡単に推測できるかもしれない。特に、あなたがソーシャルネットワークのプロフィールで、あなたの出身地を表明している場合には。あなた独自の質問を作成しなさい。そして、それを難しいものにしておきなさい。これは、あなたのE-Mailアカウントへのバックドアの侵入を止めるだろう。仕事を変更した? 予備のE-Mailアドレスを変更しなさい

最悪のことが発生したとしても、あなたは元に戻れるようにしておく必要がある。あなたが「予備(回復用)」のE-Mailアドレスを使用していないのであれば、あなたは元に戻ることができない。あなたの予備のE-mailアドレスを必ず更新しておきなさい。心配? 誰かがログインを見ている

多くの電子メールサービスは、あなたが何処からログインしているかを確認することのできる機能を持っている。これは、他の誰かがあなたのアカウントにアクセスしている場合、あなたに警告を発し、それらを自動的にログアウトする。 例えば、Google Mailでは、パソコン画面の右下にスクロールダウンすると、あなたのアカウントにアクセスしているデバイスとアプリケーションのリストを見ることができる。疑わしい場合には、それら全てをログアウトし、パスワードを変更しなさい。 .lc ゾーン中の悪意あるURLKaspersky : SecureList (2013/07/20)

疑わしいURLを解析中に、私は大変多くの悪意あるURLが、.lc ドメインから来ていることを発見した。このドメインは以前、カリブ海の東に位置するSanta Lucia国(【訳注】 セント・ルシア、イギリス連邦を構成する立憲君主国家)に属していた。

この流れを我々の統計で確認する。

世界中様々な国々のサイバー犯罪者達は、このドメインを積極的に使用している。この国々には、その国内で利用可能な無料Webホスティングを悪用しているブラジルのサイバー犯罪者も含んでいる。

The Register : Security (2013/07/15)

先週のMicrosoftの定例パッチは、報道されているところによると悲惨なものであった。Microsoftによってリリースされたパッチの一つで、ビデオの再生にトラブルが発生している。

07月09日にリリースされた34のバグのパッチは、wmv9vcm.dll(WMF Runtime 9と9.5用のwmvdmod.dll, WMF runtime 11とWindows Media Player 11と12中のwmvdecod.dll)で使用されるMicrosoftのWMVビデオコーデックの修正を含んでいる。このコーデック中の脆弱性は、過去の入力検証機能を取得し、それらをクラッシュさせ、リモートの攻撃者に任意のコードを実行する能力を与える巧みに細工されたメディアファイルで攻撃される可能性があった。

しかしながら、InfoWorldは、ビデオコンテンツの上半分がブラックアウトするという最も一般的な兆候と共に、このパッチがビデオの再生で問題を発生させていると、現在報道している。

Adobeのユーザ達は、このブラックアウトがPremier Pro CS6動画編集ソフトでの高品質の大きなビデオファイルで発生することを発見した。この兆候は出力されたファイルでも現れる。Adobeはこの問題を、ユーザがWMVファイルを必要とする場合には、ユーザが適切なパッチに後退させる必要があるとする勧告を、こちらで説明している。

InfoWorldによってリストされている問題の他のレポートは、TechSmithのCamtasiaとSerif MoviePlus X6を含んでいる。

ビデオの分画は、Camtasia Studioでみられる。

このバグはゲーマーの世界の人々を動揺させている。彼らは、このアップデートをインストールするやいなや、Steam(【訳注】 オンラインゲーム用プラットフォーム)ユーザは、Dust:An Elysian TailとIon Assault用のカットで同じ兆候で悩まされている。

現在唯一の解決策は、MS13-057に関連するパッチをアンインストールすることである。 Aviraが、幾つかのブラウザとE-Mailクライアントをブロックしている

The H : Security (2013/07/11)

昨日来、Avira Internet Securityユーザの中に、最初にAvira Web Protectionを無効化しなかった場合には、彼らのWebブラウザを使用することができないユーザが現れている。Aviraによると、顧客の中に、このプログラムを完全にアンインストールし、改めてフレッシュインストールすることを要求する”data structure error”を表示された者もいる。

しかしながら、Aviraフォーラムにおいてユーザ達は、再インストールが彼らの問題の全てを解決するわけではないと発言している。IPv6アクティベーティングのサポートとDrive-byプロテクションが新たなブラウジング問題を発生させている。これはJavaに関連する問題(取り分け、最新のバージョンJava7がインストールされている場合)であることは明らかである。ブラウザプロテクションを無効化することが、この問題を解決する唯一の方法であり、Chrome、Opera、Firefox及びThunderbird E-mailクライアントがこの問題の影響を受ける。Aviraは、Avira Web Protectionと最近リリースされたChromeバージョン28で問題があることを認識している。この問題は現在調査中である。

問題の原因は不明であるが、通常のシグネチャのアップデートの結果かもしれない。最近アナウンスされた2010と2012バージョンの2013への強制アップグレードは、無関係のようである。

The Register : Security (2013/07/03)

Microsoftは、今月7つの速報付きで強烈なインパクトのある定例パッチ(6つの緊急のフローを含む)を計画している。

壮大という程でもないこの7つは、Windowsのサポートされる全てのバージョン、及びMS-Officeの全てのバージョン、並びに、Lync、Silverlight、Visual Studio、.NETに及んでいる。Windows XP上のIE6からWindows8及びWindows RT上のIE10までのInternet Explorerは、緊急の脆弱性があるためパッチされる必要がある。

「これは今年Microsoftの定例パッチを見てきた中で醜いものの一つである」と、また「全てのMicrosfot製品が影響を受け、全てのものが深刻な影響を受けるとする発言は控えめなものではない。速報が重要な定例パッチであるとしているため、一つもしくは二つを優先することは困難である」と、Paul Henry(セキュリティツール企業Lumensionのセキュリティと犯罪科学アナリスト)は記述している。

いつものように、来週セキュリティアップデートがリリースされるまで詳細は伏せられるが、我々は6つの速報の全てがリモートコード挿入リスク(脆弱性の内、最悪に分類される)であることを認識している。

「あらゆる場所のセキュリティチームが忙しい月になるだろう」と「3つの速報は今年5月に露見し公開されたGoogleのTavis Ormandyが問題にした件に概ね一致している。私は今回パッチされることを期待している」とRoss Barrett(Rapid7のセキュリティ エンジニアリングの上級マネージャ)は発言している。

Ormandyの発見はWindowsのwin32k.sysコンポーネント中のメモリ管理問題(CVE-2013-3660)に関連している。

クラウド セキュリティ企業Qualysの最高技術責任者Wolfgang Kandekは、Windows、Office、Lync中のリモートコード実行のフロー共々、IEの脆弱性は今後のセキュリティ重要度判定プロセス中で優先される必要があると発言している。

LumensionのHenryもまた、7月のパッチで2013年の現在まで緊急の速報の総数が22になることに注目している。これは2012年より速い割合であることを示している(2012年全体で緊急の速報は34リリースされた)。

The H : Security (2013/06/27)

Operaベンダのセキュリティブログで、Operaの職員Sigbjo(oにスラッシュ)rn Vikは、未知の攻撃者達が期限切れのコード署名認証の制御を取得していた間、Operaの安全性が侵害されていたとの情報を発信した。 この攻撃者達は、マルウェアにサインするためにこの認証を使用し、Operaブラウザの自動アップデート機能を使用して数千のOperaユーザに、それを配信していた。Operaは、新しいバージョンがリリースされると直ぐにOperaの最新版にアップデートするようユーザに勧告している。

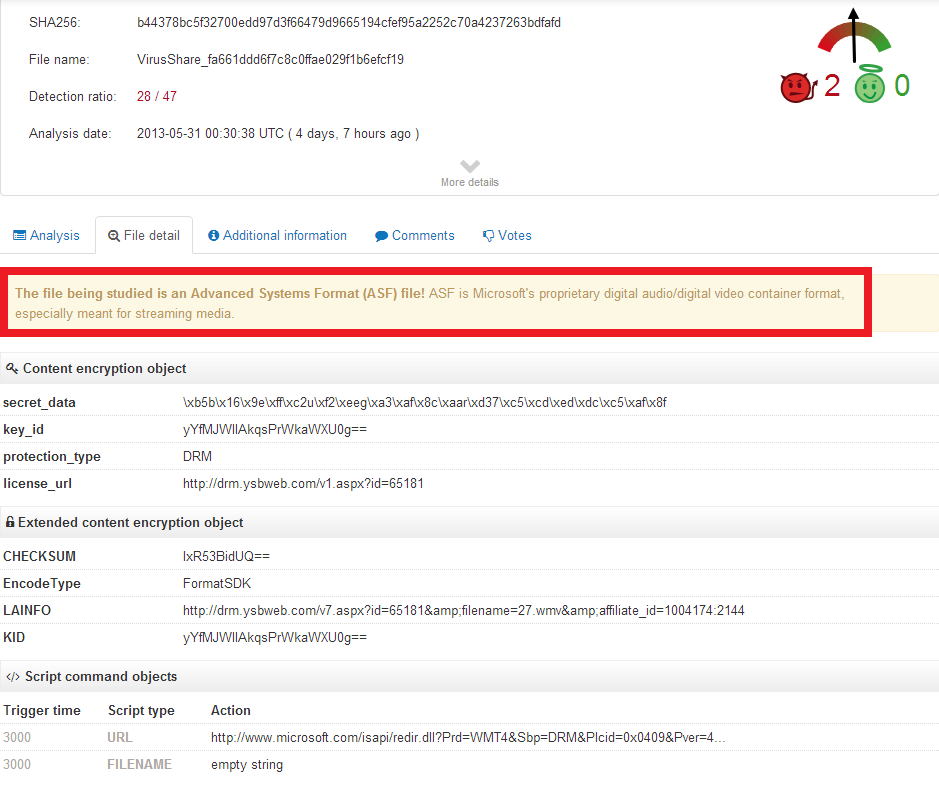

この攻撃者達は、06月19日1:00から1:36(中央ヨーロッパ時間)までOperaの企業ネットワークにアクセスした。Operaは、彼らのシステムがクリーンにされ、ユーザのデータがコピーされた形跡はないと発言している。Operaは関係当局と共に、この攻撃の調査を実行中である。悪意あるアップデートを受け取ってしまったユーザは、この悪意あるアップデートを自動的にインストールされ、続いて、含まれているトロイによって感染させられている。VirusTotalサービスのスキャンは、このスキャナによって使用されている半分を超えるアンチウィルスエンジンが現在このトロイを検出することを明らかにしている。

Operaは、「安全策を取って」新しいコード署名認証を使用する彼らのブラウザのアップデートバージョンが、直ぐにリリースされるだろうと発言している。

ESET : We Live Security (2013/06/20)

イギリスのトークラジオ(【訳注】 電話をかけてきたリスナーとのトークを中心にしたラジオ番組)による調査は、改竄されたPCに付属するWebcamを使用して若い女の子を秘かに監視していたハッカーに光を当てた。

BBC Radio Five Liveによる調査は、犠牲者(slave(「奴隷」)として知られる)へのアクセスを販売している利益の高い地下マーケットの発見もしている(【訳注】 Sophos NakedSecurityによると、女性が所有するWebcamへのアクセスは 1$/人、男性の場合は 1$/100人)。この攻撃者はE-Mailしたマルウェアを使用してPCを改竄していたと、この調査は述べている。この調査に応じた或るフィンランド人ハッカーは、「私はこれでお金を稼ぐ、いいじゃないか」と発言している。

この攻撃は、リモートアクセスツール(ハッカーや彼らの顧客に、改竄されたPCのWebcamへのアクセスと、ハードドライブと個人情報ファイルへのアクセスを提供するためのツール)を使用することから”ratting”と呼ばれる。

この調査官は、この技術を使用したJohnとして知られる16歳の者(この者は100以上のコンピュータをハックしたと発言している)を含む犯罪者達と会話した。「捕まえられるリスクは、それほどない。それは、お笑いでしか無い。私は本当に何か(当に彼らの反応)を探していたわけではない。私は衝撃的なサイトを開設した。彼らは恐ろしい画像や誰かが金切り声を上げているのを見た。そして、あなたは彼らが怖っていることを確認した。そこには女性のslave(「奴隷」)の画像を投稿する気味の悪い人がいる。当然、私はその中に属してはいない。」

ブログへのポストで詳細にされたリモートアクセスツールに関して、ESETのセキュリティ エヴァンジェリスト(【訳注】 セキュリティの必要性や有用性について広く説いて回る人)Stephen Cobbは、「悪意あるソフトウェアの感染が、今日なんと深刻なことか。簡潔に、R.A.T.(Remote Access Tool)は、クライムウェア(【訳注】 個人情報などを自動的に盗み出す等のネット犯罪行為のために設計されたマルウェアの一種)は今日、犯罪者達によって展開されている最も人気あるカテゴリの一つである」と記述している。

イギリス政府によるGet Safe OnlineキャンペーンのTony Neateは、「’ratting’のより多くのケースが明るみに出ている。罪なき人々の個人生活にアクセするためにハッカーが使用する方法に関して、本腰を入れて教育する必要がある。最も潜在的に危険のあるコンピュータは、古いソフトウェアを稼働しており、インストールされているアンチウィルスソフトをアップデートしていないコンピュータである」と、発言している。

Trend Micro : Security Intelligence Blog (2013/06/18)

凡そ2週間前、Oracleは、そのブログへのポストでJavaのセキュリティの改善を説明し約束した。それ以来、私は彼らが言っていることを明らかにすることと、それがエンドユーザにとって何を意味するのかについて数回質問した。

最初に、Oracleは、彼らが現在セキュリティパッチを取り扱っている方法について語った。実際、彼らは、今迄のパッチより多くのセキュリティホールを解決している。取り上げるための最も重要なことは、Javaのアップデートスケジュールが他のOracle製品と同時に提供されることになっていることである。これは、今年の10月に始まり、3ヶ月毎にパッチを受け取ることになる。これは、彼らが脆弱性を攻撃される前に、より早く潜在的問題を修正するための助けになるはずである。もちろん、Oracleは、緊急の脆弱性を修正する必要がある場合には、定例外のアップデートの配布を継続するだろう。