セキュリティ情報‥

2007まで

2008年

2009年

2010年

2011年

2012年

2013年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ ESET WeLiveSecurity

- ・ Kaspersky SecureList

- ・ Websense Security Labs

- ・ McAfee Blog Central

- ・ Sophos Naked Secuirty マスメディア

- ・ BBC

- ・ The Washington Post

- ・ The Gurdian

- ・ The Register 情報サイト等

- ・ Graham Cluley

- ・ Krebs on Security

- ・ The PC Informant

JavaScriptがあなたのプライバシーとセキュリティを晒す3つの方法

MakeUseOf : Security Matters (2014/12/31)

あなたは多分JavaScriptが危険であると聞いたことがあるだろう。そう、これは部分的に正しい。JavaScriptは、適切な予防措置が取られないなら、危険である。JavaScriptは、発生していることを、あなたが認識することさえ無く、個人データを閲覧したり盗んだりするために使用されている。そして、JavaScriptがWebの随所に存在しているので、我々は皆、攻撃され易い立場にある。

これは全てJavaScriptが実際に動作している方法に帰着する。JavaScriptは殆どの人々に取って良いものであるが、大変フレキシブルであり、大変強力なために、これを食い止めることが大変困難である。以下が、あなたが認識する必要のあることである。 JavaScriptの便益 まず第一に、JavaScriptは良いものである。W3Techsによれば、全てのWebサイトの凡そ88.1%が、あれこれの方法を使ってJavaScriptを使用している。AmazonやYouTubeのようなビッグネーム サイトは、インターネットがJavaScriptが存在しない領域であったなら、有用とは程遠いものであったろう。

例えば、ページ全体を再ロードする必要無しに変更できる要素で、相互交流型のWebサイトを簡単に構築することのできるJQueryは、人気のあるJavaScriptライブラリである。FacebookやTwitterのようなサイトは、ページを毎秒リフレッシュすること無く、Webページのアップデートを維持するためにAJAXのようなテクノロジに依存している。

しかし、直ぐに確認できるように、JavaScriptは完全ではない。JavaScriptは不正使用することができる、そして、不正使用は、あなたのインターネット行動をスパイしたりプライバシーを侵犯することを可能にする計画を導くことになる。

アドバイスのうち、未だに間違った方向に誘導している一般的なものは、JavaScriptを完全に無効化しなさいというものであるが、我々は、このアドバイスを推奨しない。あなたは多くの大変素晴らしいWeb機能(多くのブログ、ソーシャルネットワーク、ニュースサイトに存在している”Infinite Scrolling”(無限スクロール)機能)を失うことになるだろう。

しかし、それ以上に、幾つかのブラウザの脆弱性攻撃は、あなたがJavaScriptを無効化した場合でさえ、依然として可能である。この様に、セキュリティ上の懸念に起因するJavaScriptの無効化は、あなたが出掛ける度に傷つけられることを恐れて、気泡緩衝材(いわゆる、プチプチ)でできたスーツを着用するようなものである。これは、実際に多くのことからあなたを保護することはないし、却って、あなたの生活を惨めにするだけだろう。

あなたがタイプした単語をスパイする 2012年7月、複数の研究者が米国と英国のFacebookの500万ユーザからデータをサンプリングした。彼らは何を探していたのか? 自己検閲。もっと正確に言えば、彼らはユーザが投稿の記述を開始したが、実際に投稿する前に削除して終了した頻度を知ろうとしていた。

彼らは、ユーザがステータスをアップデートすることが可能なテキストボックス、ウォールコメントの記述等を追跡する、チョッとしたJavaScriptを埋め込むことによってこれを実行した。彼らは「キーストロークや内容」ではなく「テキスト入力の有無」だけを記録したことを明かにしたが、この関連性は明らかである。

これはキーストロークと内容を追跡することが可能であった。彼らは選択しなかっただけである。

この考えは、恐ろしいものである。埋め込まれた一塊のJavaScriptは、これだけでWebページ上のあらゆる種類の行動を記録することのできるものである、喩えあなたが実際に何も投稿していない場合でさえ。Webスクロール、マウスの移動、キーストローク、これら全ては、あなたの意志や認識に反して追跡され記録される。 あなたのブラウジングの習慣を追跡する JavaScriptのトラッキング能力はテキストボックスに止まるものではない。ブラウザ クッキーの魔術を介して、企業はあらゆる種類のユーザ特有情報(ブラウザの種類、設定、場所等)を保存できる。これ等の会社は、ユーザ・エクスペリエンス(【訳注】 製品やサービスを利用を通じて得られる体験(experience)の総称(Weblioより))を提供するものであると主張するが、侵犯行為のように感じられ続けている。

クッキーは永続性がある。これは、あなたが、そのWebページを去った後でさえ、あるいは、あなたがブラウザを閉じた後でさえ存在しつづけるということを意味している(ただし、彼らがクッキーに期限を設けている場合や、あなたが手動でクッキーを削除した場合を除く)。あなたは、この増大している問題を確認したか? クッキーが様々なWebページに存在したなら、企業は、あなたがどのWebサイトを訪問しているかを確認することが可能である。

これはソーシャルシェア・ボタンの例が好適な例として説明される。Facebookライクのボタンを考える、これは、その行為を実行するためにJavaScriptを使用している。あなたのブラウザが、このページをロードしたとき、このボタンもロードされる。このボタンをロードすることは、必須のJavaScriptファイルをFacebookに要求することを意味している。このリクエストは、あなたのIPアドレス、あなたが存在しているWebページ、あなたのシステム上のあらゆるFacebookクッキー等のようなデータを含んでいる。

まさに明白なことは、これらの企業は、あなたを追跡するために、あなたにボタンをクリックしてもらう必要さえない。あなたのデータを収集するためには、これらの共有ウィジェットをローディングしてもらえば十分ということである。

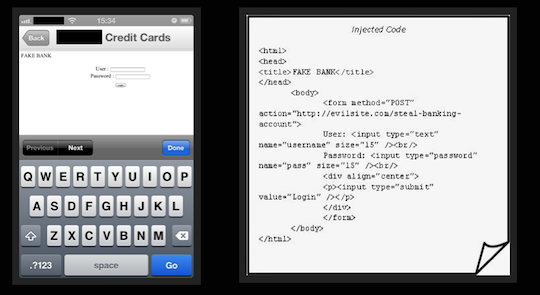

そうは言ったものの、ソーシャルシェア・ボタンは、企業があなたのブラウジング習慣を追跡できる多くの方法の一つである。他の例は、オンライン出会い系プロファイル、Disqus(【訳注】 Webサイトやブログに中央集権型のコメント機能を提供する オンラインサービス。2007年に設立されBig Head Labs Inc.の名前で運営されている(Wikipediaより))コメント、Googleの無料Webフォントを使用しているWebサイトが含まれる。 悪意あるコードの挿入 JavaScriptのもっとも狡猾な使用方法の一つは、クロスサイトスクリプティング(XSS)の形式で発生している。簡単に言うと、XSSは、ハッカーが別の正当なWebサイトに、悪意あるJavaScriptコードを埋め込むことを可能にする脆弱性である。そして、これは結局のところ、このサイトを訪問したユーザのブラウザ中で実行される。

これが金融データのような重要なユーザ情報を取り扱うWebサイトで発生すると、悪意あるコードは情報をスパイし盗み出すことが潜在的に可能になる。更に一歩進められると、XSSはウィルスやマルウェアを増殖するために使用される。これはTwitterがStalkDailyワームに感染した時に発生したことである。

次に、クロスサイトリクエストフォージェリ(XSRF、【訳注】 Webサイトにスクリプトや自動転送(HTTPリダイレクト)を仕込むことによって、閲覧者に意図せず別のWebサイト上で何らかの操作(掲示板への書き込みなど)を行わせる攻撃手法(e-Words))と呼ばれるものがある。これはXSSの逆である。この種の悪意あるJavaScriptコードは、ユーザのブラウザ、クッキー、個別のWebサイト上でアクションを実行するためのセキュリティ パーミッションを悪用することができる。 JavaScriptベースの攻撃を防御するためにできること 詰まるところ、その責任は、必ず彼らのWebサイトをクリーンで安全であるようにしておかなければならないWeb開発者に存在する。しかしながら、エンドユーザとして、あなたは常にブラウザをアップデートし、日常的にマルウェアのスキャンをし続けなければならない。

次のリンクに、あなたのシステム上でマルウェアを発見した場合に実行することが記されている。

それはそれとして、私は上述の問題で実行したことは片手で数えることができる。JavaScriptは現代のWebの重要な部分である。JavaScriptは我々にとって悪いことより良いことを多く実行しているし、定着している。JavaScript開発者になることに関心があるだろうか? それなら、これらの無料学習リソースで始めなさい。

あなたは今までにJavaScript問題に遭遇したことがあるだろうか? あなたはセキュリティとプライバシーのために安全な習慣を実践しているだろうか? Vawtrakがボットのネットの王たる全能のゼウス(ZeuS)に挑んでいる

The Register : Security (2014/12/26)

危険なバンキング トロイの木馬Vawtrakの背後にいる詐欺師たちは、触手を拡げるとともに、洗練されてきていると、セキュリティ企業は警告している。

PhishLabsによると、Vawtrakは唯一最大の危険な脅威として評価されている。一つのマルウエア ファミリーとして受け止められているZeuSとその多くの変種(GameOver, KINS, ZeusVM, Zberp等)は、Vawtrakより上にランクされるだろう。

最初のVawtrakは、主に日本の金融機関を標的にして攻撃していたが、設定ファイルが最近ソーシャルネットワーク上でオンライン小売業者、アナリティクス企業、ゲーム ポータル等へ攻撃を拡張していることが確認されている。地理的な拡散は、明らかに米国、カナダ、イギリス、オーストラリア、トルコ、スロバキアを、とりわけ標的にして拡張している。

更なる個人情報の捕獲を有効にする高度なWebインジェクトの組み込みを通して、このワームの技術的洗練度は 向上している。

Vawtrakは、一般的な三つの異なる方法(脆弱性攻撃キットのペイロード(悪意の総体)として、悪意あるスパム添付ファイルを介して、マルウェアの二次感染として不正侵入したシステム上からダウンロードしてもらうことによって)の一つを介して拡散している。

このマルウェアのプラットフォームはオンラインバンキングWebサイトを介して銀行口座への不正アクセスを獲得するために主に使用されていると、Sophosは考えている。しかし、Vawtrakによって感染させられたマシンは、多種多様な金融機関や他の業界団体のオンラインアカウント用のログイン認証を集団で収穫するボットネットの一部を形成することになる。

Sophosによると、このマルウェアは、Crimeware-as-a-Service (CaaS、【訳注】 インターネット上の攻撃代行サービス)のビジネスモデルの一環として使用されている。この英国を本拠とするセキュリティ企業は、ここでのブログポストにおいて、要約されたこのマルウェアに関する白書(PDF)をリリースしている。

PhishLabsによる同じマルウェアに関する以前の研究は、こちらに要約されている。 ISC.orgのWebサイトがハックされた。立ち寄ったことがあるのなら、コンピュータをマルウェアスキャンしなさい

The Register : Security (2014/12/26)

BIND DNSやISC DHCPツールを開発し、幾つかのDNSルートサーバーを稼働しているInternet Systems ConsortiumのWebサイトがハックされた。

最近ISC.orgをブラウズした者は、悪漢共が訪問者を感染させるために、このサイトにブービートラップを仕掛けていたので、マルウェアに関してPCをチェックするよう促されている。このWebページはネット市民に攻撃があったことを警告する代替ページに置き換えられている。

彼らのCMSとしてWordPressを使用していたISC.orgは、そのソフトウェア、もしくはプラグインのどれか、あるいはサポートファイルの何れかを介されて、Webサーバーに不正侵入されて脆弱性攻撃された。

我々は、ISCの重要なソフトウェアのソースコードが別のサーバーに保存されており、それが弄られていないことを証明するために暗号化されて署名されていると告げられた。彼らのBIND DNSサーバーとDHCPツールはインターネット上で広範に使用されている、そして、殆どのLinuxとUnix風のオペレーティングシステムに含まれている。

「我々のWebサイトは特に標的にされているように見えないWebサイトだった」と、「これはまさに、この様な性質のCMSに発生する脆弱性攻撃の一つであったように見える」と、ISCセキュリティ役員チームのDan Mahoneyは金曜日、E-MailでThe Registerに告げた。

あなたはISC.orgへの不正侵入に関して少しビクついている人々を咎めないでおくことができる。ISCのソフトウェアはインターネットでの接着剤の役割を果たし、ドメイン名のネットのグローバルアドレスの心臓部である、世界のFルート サーバー[PDF]を実行している。

このサイトを訪問している人々は、このWebの舞台裏にあるエンジニアリング ソフトウェアとハードウェアに巻き込まれた恐れがある。マルウェアがそれらに不正侵入することで、攻撃者は価値のあるシステムと、おそらく、それらを転覆させるツールへのアクセスを得ることができる。

11月に、もう一つの重要なインターネット組織であるICANNがスピア・フィッシング攻撃で不正侵入されたが、この侵入とISC.org攻撃の間には、幸いにも関係がないことが明らかになっている。

Cyphort Labsのブログポストによれば、このWebサイトが12月22日にはマルウェアを提供していたと、ISCに警告している。このサイトは、綺麗に洗浄され、次の日に代替ページに置き換えられた。

悪漢共は、訪問者をAngler Exploit Kitを提供しているページにリダイレクトするために、このCMSを何とか脆弱性攻撃した。このパッケージは、Internet Explorer, Flash, Silverlight中のセキュリティホールを使用してWindows PCに感染しようとする。

これがリモートコード実行を完成したなら、このマルウェアは多くのデータをダウンロードし、それをDLLファイル中に解読し、ディスクに接触すること無く、それらをメモリ中で実行する。この汚らわしいソフトウェアは32-bitと64-bit Windowsをサポートする。このコードの最終目的は明らかではないが、我々は犠牲者にとって悪いニュースであると思っている。

「我々は損傷の状況と次のステップをどうするかということを決定するために幾人かのセキュリティ研究者と共に作業中である。そして、綺麗なデータベースとCMSで再構築する。今回の攻撃は、人々が旅行したり長期休暇に入るという残念なタイミングであった。そして、このことが、代替ページが我々が思っていたより長い期間表示される理由である」と、Mahoneyは付け加えている。

「我々の全てのリリースは暗号化された署名とチェックサムが残ったままである。そして、ftp.isc.orgを介して配布されている。ftp.isc.orgは、完全に別のシステムであり、動的コンテンツは格納されていない。 Microsoftの12月のセキュリティパッチはOfficeのフォームとマクロを潰していた

The Register : Security (2014/12/23)

今月のMicrosoftのパッチの一つがExcelのマクロをぶっ壊しているというニュースで、Microsoftの12月のパッチに関する長ったらしい論議は、更に悪化の一途をたどっている。

Microsoftは既に、Windows中のWindows Root Certificate Program(Windowsルート認証プログラム)に関する2014年12月のアップデートを撤回しなければならなかったし、不完全なExchangeアップデートも今月撤回しなければならなかった。

今、12月の7つの修正の内の1つMS14-082が、Officeに不都合を発生させるとするニュースが出現した。

MicrosoftのMi>mea culpa(【訳注】 英語表示です、日本語にするには、タイトル部分の右下にあるArticle translationsから「日本語」を選択してください)は、Active Xフォームの問題と、Office 2013とOffice 2007共に表示された時、マクロが壊される問題をレポートしている。

確かに、巨大な問題と修正は面倒である。

しかし、Microsoftは10月にもパッチを撤回しているし、9月並びに他の月でもにも似たようなことをしているので、些か杜撰であると思われ始めている。Azure(【訳注】 Microsoft のクラウド プラットフォーム)の供給停止、Office 365(【訳注】 Microsoftのクラウド サービス、月額160円〜)の機能の消滅に手を貸したので、Microsoftは今迄のデスクトップとクラウドでの信頼を失い始めているようである。 情報窃取目的のマルウェアVawtrakが進化し、より捕まえにくくなっている

Sophos : NakedSecurity (2014/12/19)

【訳注】 トレンドマイクロによると、2014年05月末におけるVawtrakの国別感染率は、日本が92.5%とされています。また、同社のレポート「国内の銀行・クレジットカード会社37社を狙う自動不正送金ツールを徹底解析」も参照してください。 我々の最近の技術文書で詳細に説明しているように、Vawtrakは恒常的にアップデートと改善が実際に行われている危険なバンキング トロイの木馬である。

このデモンストレーションの結果、SophosLabsは、Vawtrakの製作者によって行われた幾つかの興味ある変更を最近観察した。

このアップデートの殆どは、次に実行する命令を取得するために「ホームをコール」した時に、このマルウェアが接続した場所を偽装することに関するものである。

更に、Vawtrakがコマンド・アンド・コントロール(C&C、外部から侵入して乗っ取ったコンピュータを利用したサイバー攻撃で、踏み台のコンピュータを制御したり命令を出したりする役割を担うサーバコンピュータのこと)サーバに接続する方法が、このマルウェアのトラフィックをより疑わしくなく見せるように変化させている。

我々はまた、配備されている新しい設定ファイルと、感染したコンピュータが最初にチェックインするときに、C&Cサーバによって返送されるコマンド中の興味ある傾向を観察した。 Vawtrakのデータ格納方法 これに関する最初の変更は、C&Cサーバ アドレスのリストをVawtrakプログラムファイルの内部に格納するようにしたことである。

我々が技術文書で説明しているように、Vawtrakは、これが含んでいるデータをスクランブルするために、線形合同法(LCG)アルゴリズムによって作成される擬似乱数を多用している。

Vawtrakはまた、ブラウザのプロセスが起動するまで待ち、その後、全てのアウトバウンドC&Cリクエストを作成するので、あなたが予期していない時にトラフィックが生成されることは決してない。

実際に、Vawtrakは、ブラウザそれ自身のメモリ空間中に、プロセスの挿入として知られることを使用して、自分自身を追加しているために、Vawtrak独自の疑わしく見えるプロセスとして表示されることはない。

今までのバージョンにおいて、call-homeトラフィックを呼び出しを(HTTP POSTリクエスト(【訳注】 HTTP通信でクライアント(Webブラウザなど)からWebサーバへ送るリクエストの種類の一つ、URLで指定したプログラムなどに対してクライアントからデータを送信するためのもの(e-Wordsより))を使用して実行される)生成するために使用される文字列であるC&Cサーバのリストと他の情報の様々な部分は、このマルウェアがアクティブになると、メモリ中に全て復号されたままになっていた。

更に、Vawtrakのアップデートされたバージョンでは、各データ コンポーネントは個別に暗号化されているので、その解読は、キーを抽出し、全てのデータを一気に復号すること程、単純ではない。

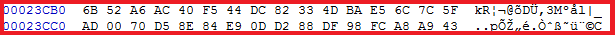

例えば、ホームをコールするPOSTリクエスト用のフォーマット文字列を含むチャンク(【訳注】 ひとまとまりのデータの塊のこと)は0x200(【訳注】 0xは16進数を意味します。10進数に変換すると512)バイト長であり、オフセット0x10(【訳注】10進数に変換すると16)で始まり、その直前のオフセット0xC(【訳注】10進数に変換すると12)にそのキーの値がある。

幾つかのC&Cサーバ ドメインは次に、LCGアルゴリズム中に送り込む必要のあるそれ独自の復号キーと共に0x44(【訳注】10進数に変換すると68)バイトの長さのブロックとして格納される各アドレス付きで、オフセット0x210(【訳注】10進数に変換すると528)で格納される、 Vawtrakがホームをコールする方法 二つ目の重要な変更は、感染したコンピュータからC&Cサーバに返送するデータのフォーマットである。

今迄のVawtrak変種は大きなチャンク(塊)中にデータを暗号化し、POSTリクエスト中に単一のバイナリ「ブロブ」(【訳注】 データ型の一つ。テキストや数値以外の任意の形式のバイナリデータを格納することができる(e-Wordsより))としてそれを返送していた。

このアップデートバージョンは、そのリクエスト中に幾つかのBase64でエンコード(【訳注】 データを64種類の印字可能な英数字のみを用いて、それ以外の文字を扱うことの出来ない通信環境にてマルチバイト文字やバイナリデータを扱うためのエンコード方式(Wikipediaより)。このエンコードは、メールの本体のように8ビットクリーンではないトランスポート層を通じても、バイナリデータが生き残れるように設計されている(PHPより))されたパラメータを送信している。例えば、

-

Bijt = 11853

Oupteb = Ve

EakqAwsu = /hUiFromAAf4Nahs●aH/iZpyiikWOIwZuU●GocvyeltVr81aCpou●YYnfcXgTVs//PUGDah●KBXeSSicOHFKw+●OUoq6jIlw7rGHBRuh●MsvCuqQOgN21●4KMOl/K4ZMUl4BzN1●BQfhFTN0CbIHqNH+●HQcanqzX+sGMRuu+●i4bt23u5yke21WKW●yvvhgwevv●GDDODjUJd6itC0●HK4ykM4Ktzi6yI =

S = AumeTosduh = 24447

Qo = Bomn

他の全てのパラメータはランダムに生成されており、本物のデータに成りすますためだけに、そして、全てのリクエストがこのマルウェアに属しているC&Cデータのように見えないように、より正当なトラフィックのようにするために提供されている。

ネットワークデータを偽装しようとするVawtrakの製作者の企ては、クッキーと格納されている認証が返送された時に生成されるトラフィック中にもまた見られる。

現時点で、このデータは、multipart/form-dataタイプ(【訳注】 ファイルデータを送るためのエンコード方法)の要求の内部で偽装されている。

このリクエストはまたも、幾つかの囮アイテム並びに本物のデータを含んでおり、これは恰も画像ファイルであるかのように名付けられている。

これに含まれる幾つかの例が以下である。

-

/stores/servlet/OrderItemDisplay?●storeId=●{TYPE:Hb}&langID=●{BOT_ID:Hd}&catalogID=●{PROJECT_ID:Hd}

/collection/{PROJECT_ID:HD}/●{TYPE:HB}/●{BOT_ID:HD}

/mer/res/{TYPE:Hb}.php?pid=●{PROJECT_ID:Hd}&bid={BOT_ID:Hd}&a=●{BUILD:Hw}

/stats/{TYPE:HB}/coutner/{PROJECT_ID:Hd}/{BOT_ID:HD}

具体的には、我々はチェコ共和国中の銀行だけをターゲットにしたファイル、American Expressだけをターゲットにしているファイル、Wells Fargoだけをターゲットにしているファイル、Fifth Third Bankだけをターゲットにしているファイルを確認している。

我々が確認した重要な変更の最後は、幾つかのVawtrakサンプルが即座に別のマルウェアを配布するように指示されていることである。

ペテン師達が遠隔から発生させることのできるコマンドの一つは、テキスト文字列DL_EXEC(【訳注】 ネットワーク経由でファイルをダウンロードして実行するペイロード)で表現されている。名前が示すように、このコマンドは感染したコンピュータに新しいプログラム(一般的にはある種の追加マルウェア)をダウンロード(DownLoad、大文字部分のDとLがテキスト文字列に対応)し実行する(EXECute、大文字部分がテキスト文字列に対応)ように命令する。

これは多分、Vawtrakの製作者が、収益を発生させるためにアフィリエイト プログラムをインストール報酬制で使用することによって、彼等のボットネットを更に収益化しようとする兆候である。

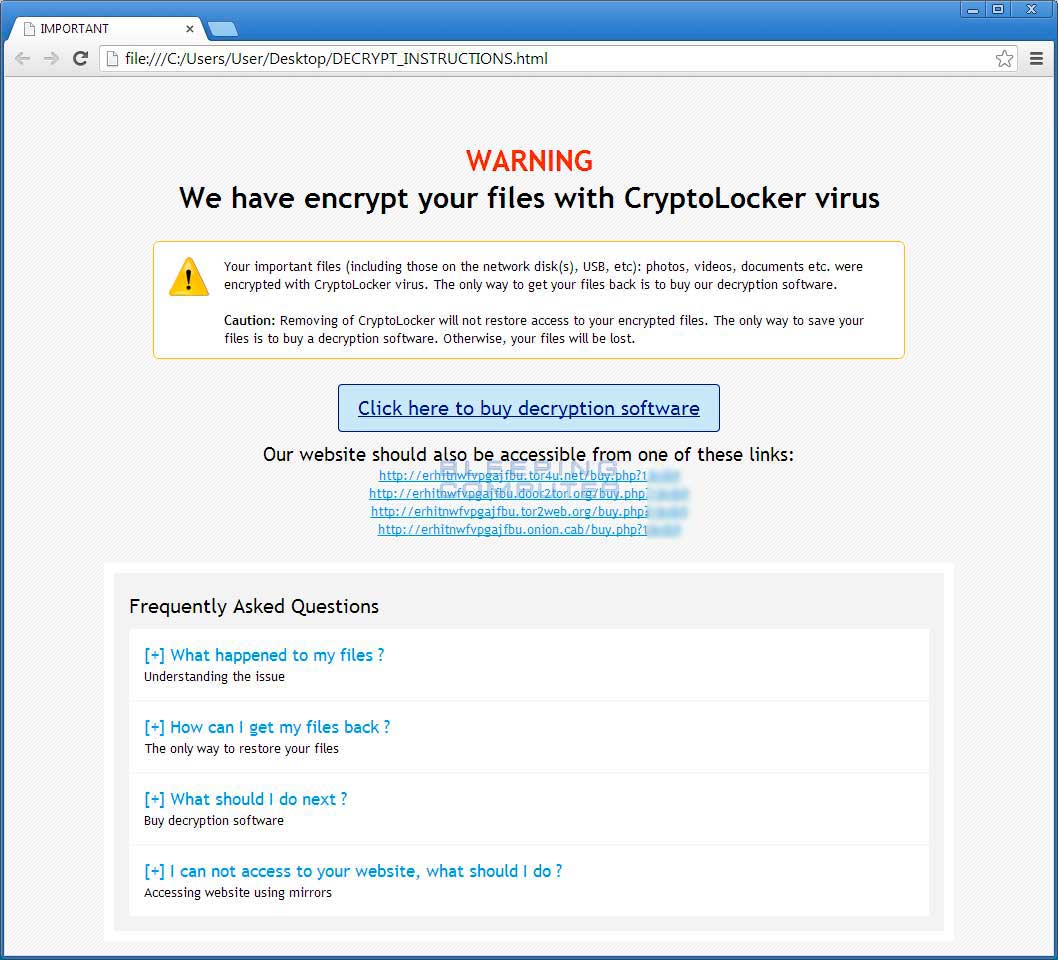

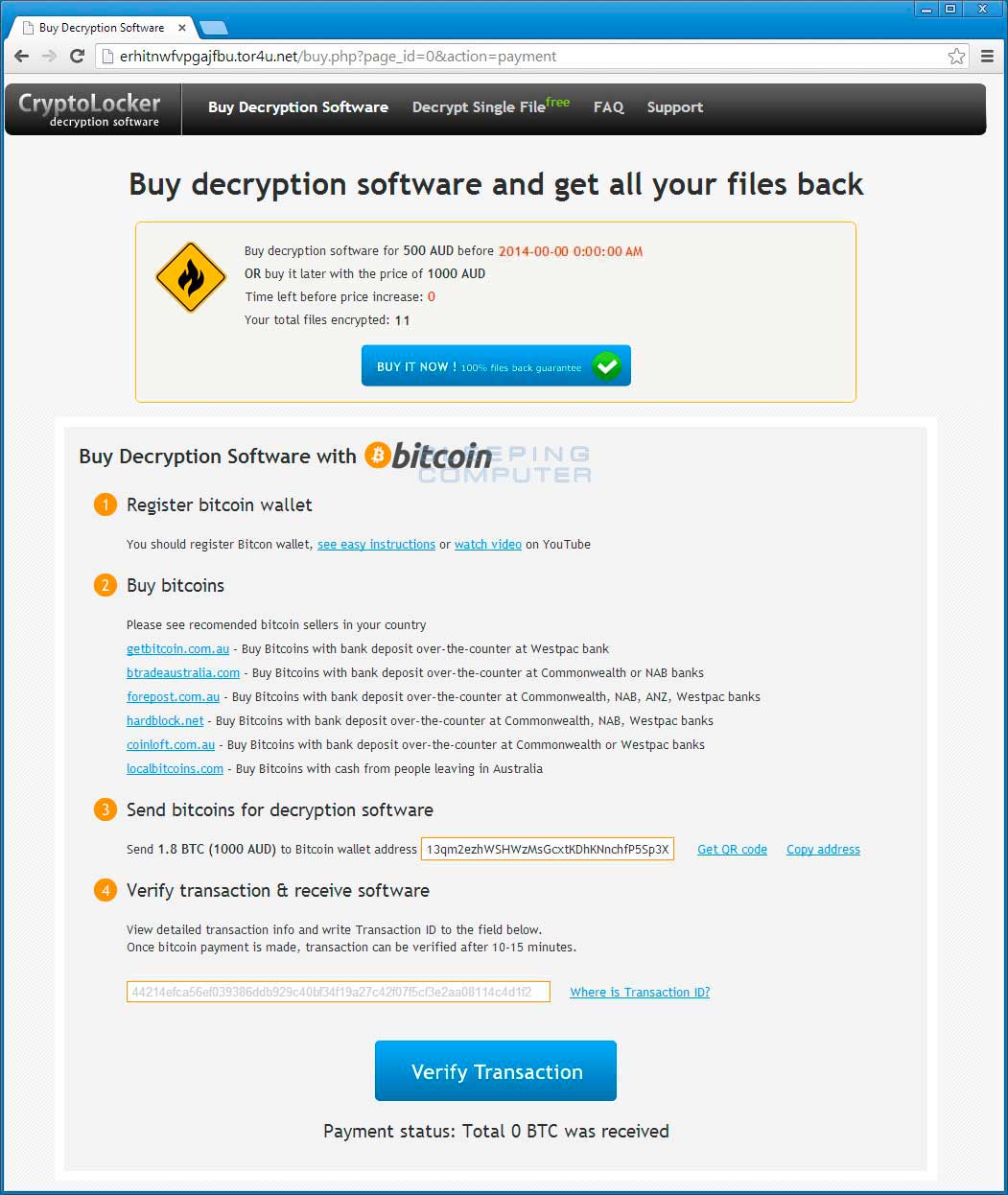

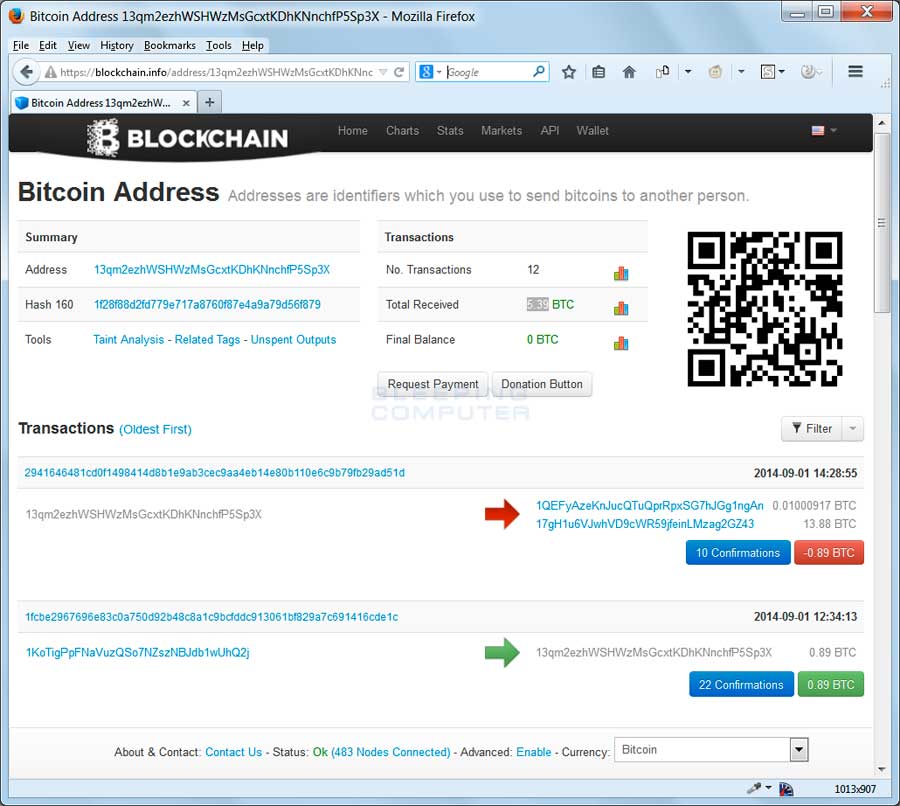

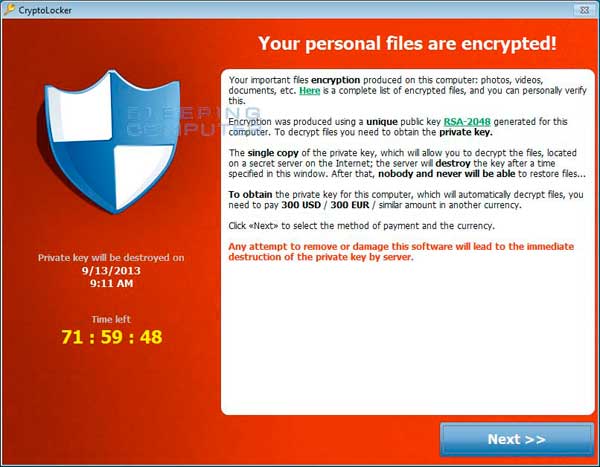

これはGameoverマルウェアで使用された戦略であった。彼等がGameoverを使用してできたことで感染したコンピュータから甘い汁を吸った後、ペテン師達はCryptoLocker身代金要求ソフトを配備することで新たな金儲け攻撃のために、それを使用した。

恥ずかしくも、CryptoLockerにあなたの全てのファイルを暗号化されると、あなたの暗号化されたファイルを復号するための身代金$300を支払いに関して72時間の猶予が与えられる。 結論 これらのアップデートは、Vawtrakが非常に活動的であり、その製作者によって、とりわけ探知されることをより困難にするために改善され続けていることを示している。

安心しなさい、SophosLabsはこの脅威をモニターし続けるから。 SoakSoakは10万を超えるWordPress Webサイトを攻撃している

Lumension : Blog (2014/12/15)

あなたは、自身のWebサイトでWordPressを稼働しているか? もしそうなら、あなたは仲間である。

世界中のWebサイトの凡そ19%がWordPressを稼働していると考えられている。これは、多くのサイトがコンテンツ マネージメント システム持っていないことを考えると、大変驚くべきことでさえある。

あなたが独自のWordPressのセルフホスト版(WordPress.comのテクノロジを使用するのではなく)を稼働することは、多くの便益をもたらすが、常に気に留めておかなければならないセキュリティ問題がある。

あなたがインストールしたサードパーティ製WordPressプラグインに関しては、特に注意が必要である。あなたは、このようなプラグインがアップデートされ続けられ、脆弱性に気を配っているチームによって、それらが安全にコーディングされることに確信を持つ必要がある。

巨大なマルウェア攻撃が10万と推定されるサイトを攻撃した後、今日、これが多くのWordPressサイトの所有者の耳に鳴っているであろうアドバイスである。

不正侵入されると、このWebサイトは、soaksoak.ru と/もしくは、その所有者の認識なくコンピュータ上にマルウェアをダウンロードするWebページに予期せぬリダイレクトを発生するかもしれない。

この攻撃(分り易さのために”SoakSoak”と呼ばれていた)が、WordPressサイトに侵入した方法に関しては正確には知られていないが、Securiによる事前分析は、彼等が9月に最初にレポートしたSlider Revolution Responsiveプラグイン中の緊急の脆弱性に非難の矛先を向けている。

Slider RevolutionプラグインがWordPressテーマ中に幅広く取り込まれていることと、ユーザが、このプラグインの開発者から直接このプラグインを購入していないために、セキュリティ問題に気が付かない可能性のあることが懸念を増加させている。記述している時点で、このプラグインの最新バージョンは、4.6(2014/12/03付け)である。

この週末、Googleは、この攻撃を受けたとされる11000を超えるドメインを日曜日の朝にブラックリストとして公開した(望むべくは、攻撃者がサイバー犯罪キャンペーンで収益を上げることをより困難にする機転の利いた行動)。

開発者が杜撰な方法でプラグインをコーディングしていたなら、あなたのWebサイトは不正に侵入されたり、訪問してきているユーザのコンピュータを危険にさらしたりするリスクが常に存在する。

悲しいかな、あなたのWebサイトで使用している全てのプラグイン(あるいは、あなたが稼動しているWordPressのテーマ)に関してセキュリティパッチが利用可能になったとき、常に通知されるということを当てにすることはできないようである。

セルフホスト型WordPressサイトはwordpress.com上にホストされるサイトと同じではないことに注意しなさい。あなたは、wordpress.com上では、このプラグインを稼動することはできないので、その管理されたプラットフォーム上で稼動しているサイトは、影響を受けることはない。 新たな身代金要求ソフトKEYHolderがCryptoBitの開発者によってリリースされた

BleepingComputer : General Topics>News (2014/12/11)

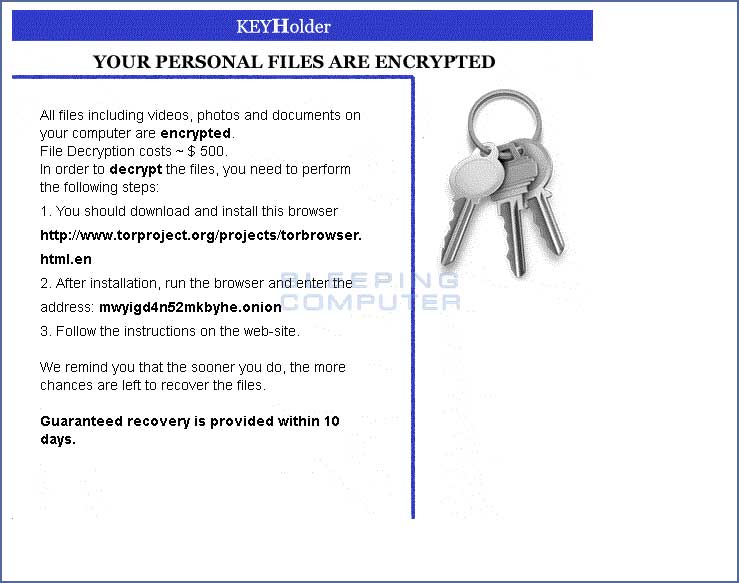

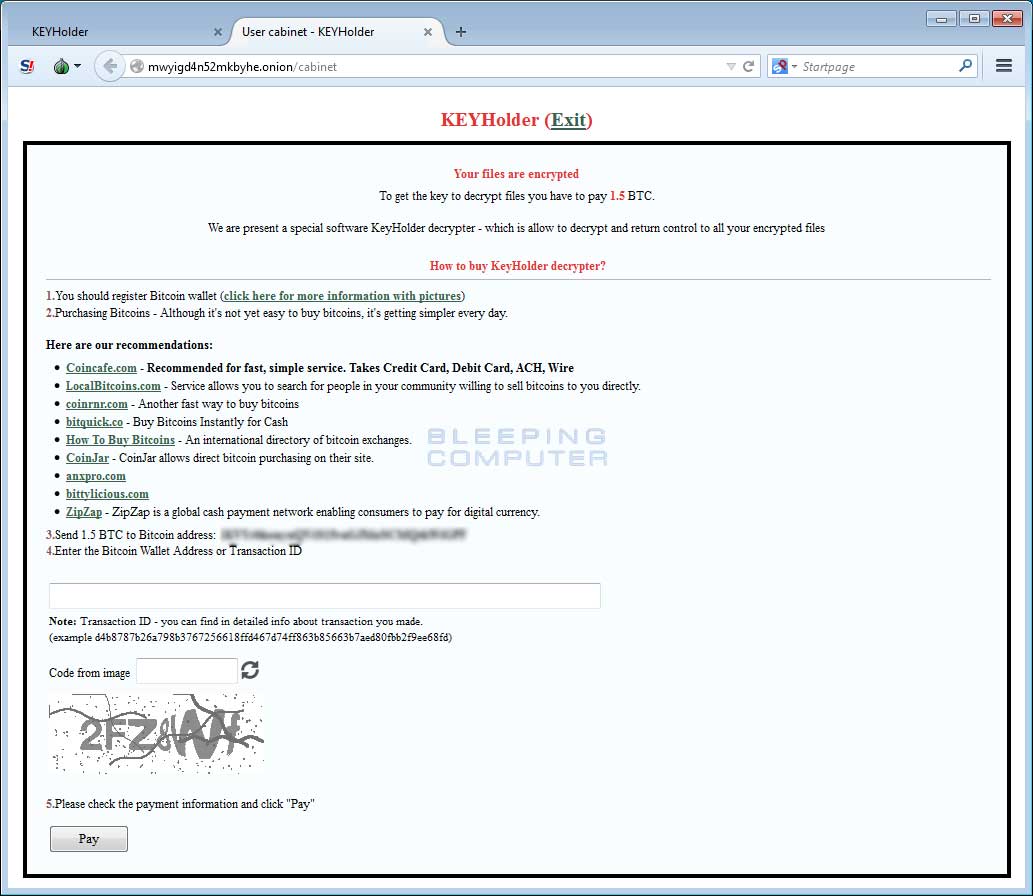

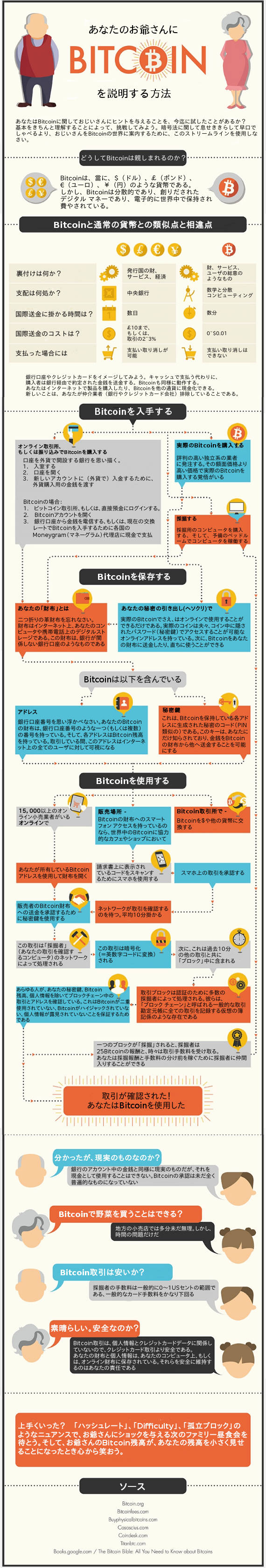

新たな身代金要求ソフトKEYHolderがCryptoBitの開発者によってリリースされた。CryptBit同様、この感染はあなたのデータファイルを暗号化し、あなたのファイルの復号化ツールを取得するために1.5Bitcoinの身代金を要求してくる。残念なことに、我々はこの感染のインストーラを発見できていないので、この身代金要求ソフトが、どのようにコンピュータに感染しているのか現在不明である。現在考えられていることは、KEYHolderの背後にいるグループが手動でリモート デスクトップとターミナル サービス コンピュータ(【訳注】 ネットワーク上にある他のコンピュータのデスクトップ画面を,手元のコンピュータのディスプレイに表示して操作すること(IT Proより))をハッキングし感染をインストールしているというものである。我々は詳細が分かり次第、このトピックをアップデートするだろう。

KEYHolderがインストールされると、そのコンピュータ上にあるデータファイルがスキャンされ、それらは暗号化される。これが実行されると、そのコンピュータ上の全ての復元ポイントとシャドー ボリュームコピーが削除されるので、犠牲者はオリジナルデータを復元するために、それらを使用できなくなる。KEYHolderは、ファイルを暗号化した全てのフォルダにHOW_DECRYPT.gifとHOW_DECRYPT.HTML誘拐メモを置いている。

HOW_DECRYPT.GIF

KEYHolderユーザの私室サイト

引用

-

・ 1KVYrbkenyuQViS15vuGJMaSCMQtkWiGPF

・ 1FfcdymPaSY7rsmjCXhMyFKBm7VoK5vhdp

・ 16P6hP2b99qyu82tNBSSYSV4aupP6gosw7

・ 1AZ5RprWNYiY3ucWybA3UmTgpfT4X4mqwD

・ 161C2Shjj6fxfxsFCjzL3ZDXmuof2tjPDp

・ 14zSXJj66nQzyjhhqfDQ5mtb8hjeG8k5CD

・ 1GggZUSnrdpem8oxyEczqbctYvccwxJCon

KEYHolder Support and Discussion Topic(英語)

Windows 7 ユーザとExchangeユーザに関する問題: Microsoftはバグの多いセキュリティパッチをリリースしていたと警告を発したGraham Cluely : Blog (2014/12/14)

いつもながら毎月の第二火曜日、Microsoftは、彼等のソフトウェアのユーザ用に、新しく発見された脆弱性やバグを保護するセキュリティ フィックスをリリースする。

通常、可能な限り早期に、あなたの企業全体に、このセキュリティパッチを適用することがアドバイスされている(取り分け、緊急性を要するセキュリティパッチの場合には)。緊急と評価されている脆弱性は、悪意あるハッカーがワームを拡散したり、ユーザの認識なしにコンピュータシステムに不正に侵入することによって、脆弱性攻撃することができるものである。

最も露骨に言うと、あなたの会社がパッチをきちんと適用し続けることがMicrosoftの関心事である。コンピュータの保護を維持することは、Microsoftのソフトウェアがセキュリティに関する悪評を得ることを回避する支援となるだけでなく、我々全てにとってインターネットを安全な場所にする支援ともなる。あなたは、Win-Winと言うかもしれない。Microsoftが動作しないパッチ、コンフリクトを発生するパッチをリリースした場合だけでなく、バグが発見された後、Patch Tuesday(Microsoftの定例パッチのリリース日)にリリースされたセキュリティパッチを困ったように撤回を余儀なくさせられたなら、それは、故障が始まることになる。

しかしながら、残念なことに、これは間違いなく今月のPatch Tuesdayのセキュリティアップデートで発生した問題である。

Microsoftは、セキュリティ ブレチンMS-075で、先日(12/10(火))リリースされたExchangeサーバ用の下手糞なセキュリティ パッチをリコールすることをアナウンスした。

このセキュリティ ブレチンによれば、四つの異なる脆弱性を修正(悪意ある攻撃者が他のユーザから来たと思わせるE-Mailを送信することを可能にする「Outlook Webアプリケーション トークン成りすまし脆弱性」(CVE-2014-6319として知られる)を含む)することを前提としていた。

言い換えれば、攻撃者は、成りすましメッセージを行い、受信者を欺き危険な行動(リンクをクリックしたり、あるいは、不適切な情報共有させるために)を取らせるために、このフローを簡単に悪用することができる。

残念ながら、あなたがMicrosoft Exchange Server 2010 Service Pack 3を使用している組織にいるのであれば、あなたは、このパッチがもはやダウンロードできなくなっていることを確認できるだろう。(Microsoft Exchange Serverの他のバージョンの利用者は、問題ないことが明らかである。)

Microsoft(実際には、そのユーザ)にとって残念なことは、ここ数ヶ月間に幾つかの下手糞なセキュリティ アップデートを実行していたことである。

しかし、Exchange Server SP3用の問題あるパッチは、MicrosoftのPatch Tuesdayの苦痛を終了させていない。

また、Windows 7 Service Pack 1 と Windows Server 2008 R2 Service Pack 1 を稼働しているコンピュータは、Windowsルート認証プログラム用の最新のアップデート(KB3004394アップデートとして知られる)を適用した後、問題を経験していることが明るみに出た。

なんてこった!

Microsoftは、Windows 7コンピュータから失敗作のアップデートを削除する修正をリリースした。もしくは、あなたはコントロールパネルから手動で、この失敗作のアップデートをアンインストールすることもできる。

Windows 7コンピュータが、バグだらけのセキュリティパッチを存在させると、もはやアップデートすることができなくなるかもしれないことは明らかなので、Micorosoftのアドバイスに従い、この失敗作のパッチを削除することは重要なことである。

しかしながら、他方、セキュリティアップデートの信頼ある提供者としてのMicrosoftの評判は、別の打撃を受けている。Micorosoftは、いつもPatch Tuesdayで、まともなパッチを提供することが出来ない、あるいは、あらゆる不要なバグも無いと考えられるようになるまで、多くの会社が彼等のパッチの公開の遅延を選択するというリスクがある。 OphionLocker身代金要求ソフトは、楕円曲線暗号でファイルを暗号化している

BleepingComputer : General Topics>News (2014/12/10)

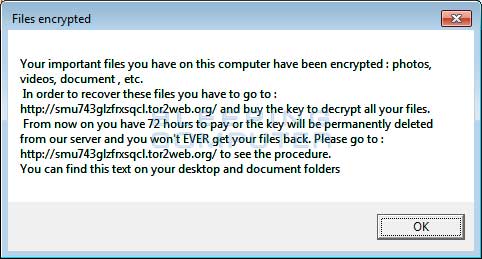

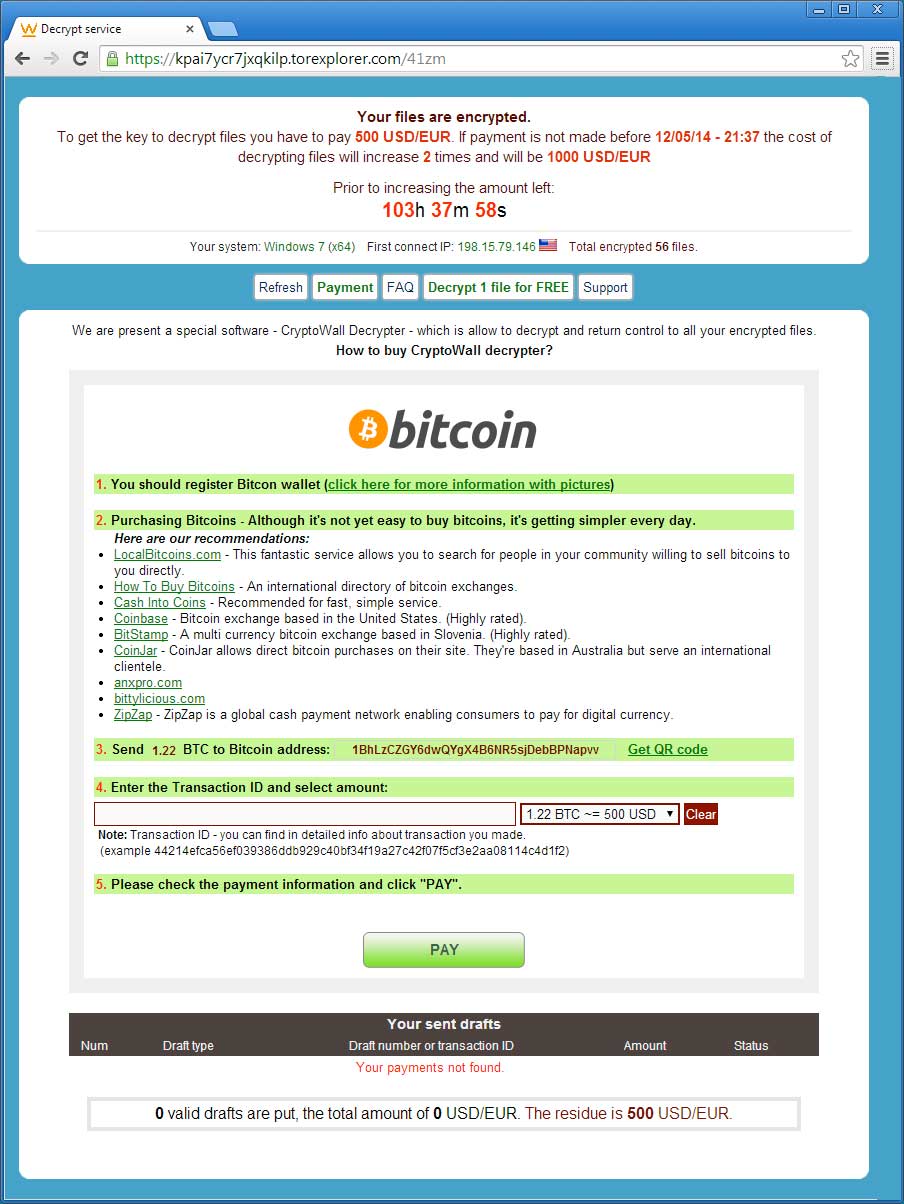

OphionLockerという名前の新しい身代金要求ソフト(ランサムウェア)がリリースされた。このランサムウェアは、Elliptical Curve Cryptography(楕円曲線暗号)を使用して、あなたのデータを暗号化する。次に、凡そ1Bitcoinの身代金を要求してくる。Trojan7Secによって最初に発見されたこのランサムウェアは現在、脆弱性攻撃キットを使用してハックしたWebサイトを介して拡散している。ユーザが時代遅れになったソフトウェアを持つコンピュータで、このようなサイトの一つを訪問すると、脆弱性攻撃キットは、脆弱性を攻撃しランサムウェアをインストールするだろう。Trojan7Secによると、身代金の金額は、犠牲者が存在する国によって変化する。最も高額なのは米国居住者で1Bitcoinである。

OphionLockerの警告画面

3fr,accdb,arw,bay,cdr,cer,cr2,crt,crw,dbf,dcr,der,dng,doc,docm,docx,dwg,dxf,dxg,eps,erf, indd,jpe,jpg,kdc,mdb,mdf,mef,mp3,mp4,mrw,nef,nrw,odb,odm,odp,ods,odt,orf,p12,p7b,p7c,pdd, pef,pem,pfx,ppt,pptm,pptx,psd,pst,ptx,r3d,raf,raw,rtf,rwl,srf,srw,txt,wb2,wpd,wps,xlk,xls, xlsb,xlsm,xlsx

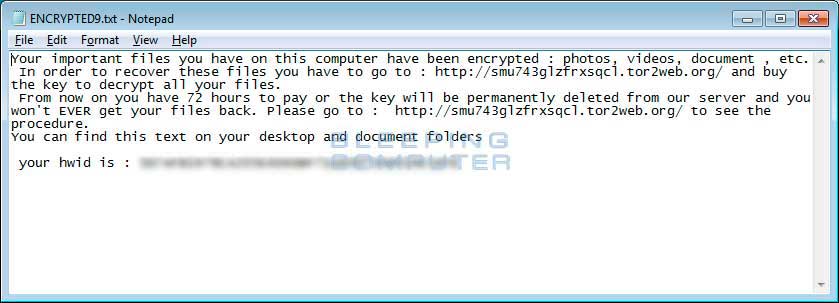

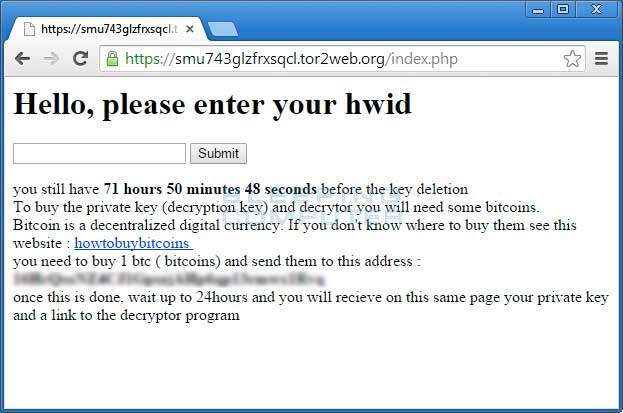

データファイルが暗号化のために検索される時、これは拡張子の大文字と小文字を区別した照合を実行する。これは test.jpgというファイルは暗号化されるかもしれないが、test.JPGと呼ばれるファイルは暗号化されていないことを意味している。この検索が実行されると、このマルウェアは上図の警告を表示し、あなたのデスクトップとMy Documents中に膨大な数のencrypted.txtファイルを生成する。これらのencrypted.txtファイルは、あなたが身代金を支払うためにTor支払いサイトへアクセスし、復号ツールを受け取る方法の説明を含んでいる。

身代金を要求する文書

Your important files you have on this computer have been encrypted : photos, videos, document , etc.

In order to recover these files you have to go to : smu743glzfrxsqcl.tor2web.org/ and buy the key to decrypt all your files.

From now on you have 72 hours to pay or the key will be permanently deleted from our server and you won't EVER get your files back. Please go to : smu743glzfrxsqcl.tor2web.org/ to see the procedure.

You can find this text on your desktop and document folders

your hwid is :xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

あなたがこのコンピュータ上に所有する重要なファイル(写真、ビデオ、文書等)は暗号化された。これらのファイルを復元するには、smu743glzfrxsqcl.tor2web.org/ を訪問し、あなたの全てのファイルを復号するためのキーを購入する必要がある。

支払いは今から72時間である、さもなければ、このキーは我々のサーバー上から永久に削除され、あなたのファイルを取り戻すことは絶対にできない。手順を確認するには smu743glzfrxsqcl.tor2web.org/ に進みなさい。

あなたは、このテキストをデスクトップとドキュメントフォルダ上に発見することができる。

あなたのhwid(Hardware Identification、ハードウェアID)は、xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx である。

身代金支払い用サイト

ESET : We Live Security (2014/12/12)

【訳注】 POODLE は Padding Oracle On Downgraded Legacy Encryption の略称です。中間者となる攻撃者は、この脆弱性を利用して、padding oracle side-channel 攻撃を行うことで暗号文を解読できます。詳細については、アップストリームの OpenSSL アドバイザリで利用できます。

POODLE は、以前の基準に準拠している暗号化、特に Secure Socket Layer (SSL) バージョン 3 を使用している場合に影響します。Transport Layer Security (TLS) として知られる新しい暗号化メカニズムには影響しません。(これは、2014/10/17日付けのredhatのKowledgebaseからの引用ですが、この時点ではTLSは影響を受けないとされていました) 10月に、この問題が最初に明らかになった時、研究者はSSL 3.0を使用しているサイトだけが、このPOODLE脆弱性が存在すると信じていたが、ZDNetによると、今、TLSのある実装が類似の脆弱性攻撃を使用して不正アクセスされることが明らかになった。

Larry Seltzerは、「TLS 1.0の一つの変更は、この攻撃を防ぐためにパディング・バイト(【訳注】 バイト境界の区切りを一致させるために挿入される空間)の内容を完全に指定することであった。しかし、幾つかのTLS実装が依然としてパディング・バイトをチェックしていないことが明らかになった、それを実行する能力を持っているにも拘わらず。明らかに、多くの実装者は、このエラーのチェックを怠ってはいたものの、とにかくSSLv3ソフトウェア(これはTLS実装と共に立派に動作する)を使用した」と説明している。

新たな脆弱性攻撃の変種は、GoogleのAdam Langleyによって発見された。彼のブログでの記述によれば、Adam Langleyは、TLSパディングは「技術的には、SSL v3パディングのサブセットなので、TLSでSSL v3デコーディング機能を使用することができる、そして、それは依然として立派に動作するだろう... POODLE攻撃は、TLS接続に対してさえ動作するだろう。」と説明している。彼は続けて、F5とA10のネットワーク機器は共に影響を受ける。F5は既にアップデートをリリースしている。

Ars Technicaは、幾つかの注目を浴びているWebサイト(Bank of America, VMware, the US Department of Veteran’s Affairs(アメリカ合衆国退役軍人省)のようなサイトを含む)は影響を受ける可能性があると報告している。

このWe Live Securityによる報告では、POODLE(Padding Oracle On Downgraded Legacy Encryptionの頭文字)は、10月に顕になり、中間攻撃者がSSL 3.0上のHTTPクッキーを復号する可能性がある。SSL 3.0は凡そ15年前からのものであるが、現時点で殆どのブラウザは、依然としてそれをサポートしていた。多くのサーバーは、彼等のバックアップとしてSSL 3.0を使用しているので、攻撃者は、それを脆弱性攻撃することが可能である。それ以来、ブラウザはアップデートされた。Firefoxにいたっては、先週完全に高齢化したプロトコルのサポートを中止した。 Operation Global 3身代金要求ソフトは暗号化するだけでなく、その上、あなたのデータにも感染する

BleepingComputer : General Topics>News (2014/12/09)

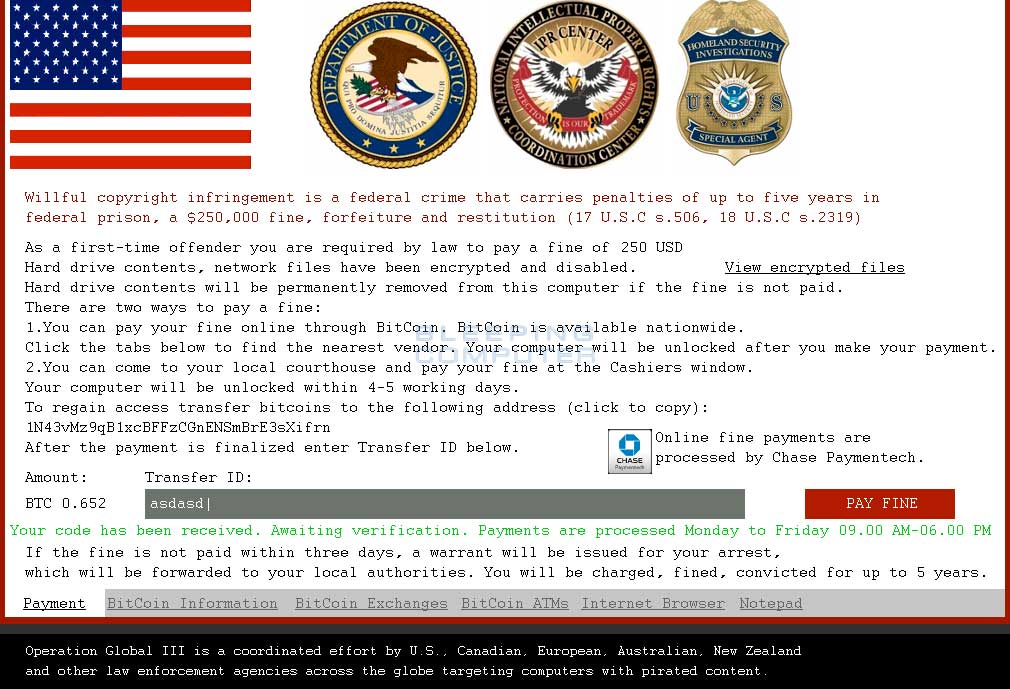

Operation Global 3 身代金要求ソフトは、あなたのコンピュータのデータと実行可能ファイルを暗号化するコンピュータ感染であり、あなたが身代金を支払った場合を除いて、あなたのデータや実行可能ファイルを開くことをできなくするものである。この感染に関する現在の身代金は凡そ$250(米国ドル)であり、Bitcoinで支払わなければならない。この特別な身代金要求ソフトは、ある意味非常に基本的であるが、今迄の身代金要求ソフトの感染よりもっと危険な新しい機能を含んでいる。Operation Global 3 身代金要求ソフトは、あなたのファイルを暗号化するだけでなく、身代金を支払うまで、あなたのコンピュータの使用をブロックするロック画面も表示する。そしてまた、他のコンピュータに拡散するために悪意あるコードでファイルに感染するウィルスのように挙動する。幸いなことに、復号化ツールを作成することが可能である。この件に関しては、この記事の末尾で論議する。

潜在的に、この身代金要求ソフトの最も危険な特徴は、マウントされていないネットワーク共有を探し、あなたのコンピュータ上のドライブレターとして、それらをマウントすることである。次に、暗号化を開始し、その上、このネットワーク共有上に発見されたファイルに感染するだろう。今迄の全ての身代金要求ソフトの感染は、感染したコンピュータ上のドライブレターの一つだけを標的にしており、マップされていないネットワーク共有は無視していた。他方Operation Global 3は、全てのネットワーク共有を追い求め、、それらの上に発見されたあらゆるファイルや実行可能ファイルに感染することによって値段を釣り上げている。WindowsはDefaultでファイル拡張子を表示しない、他のコンピュータ上の誰かが、それらのファイルが実行可能ファイルであるという認識なく、それらのファイルの一つを開くだろう。そこで、彼等のコンピュータは同様に感染させられる事になる。

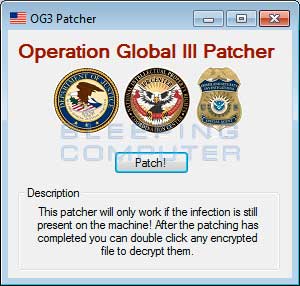

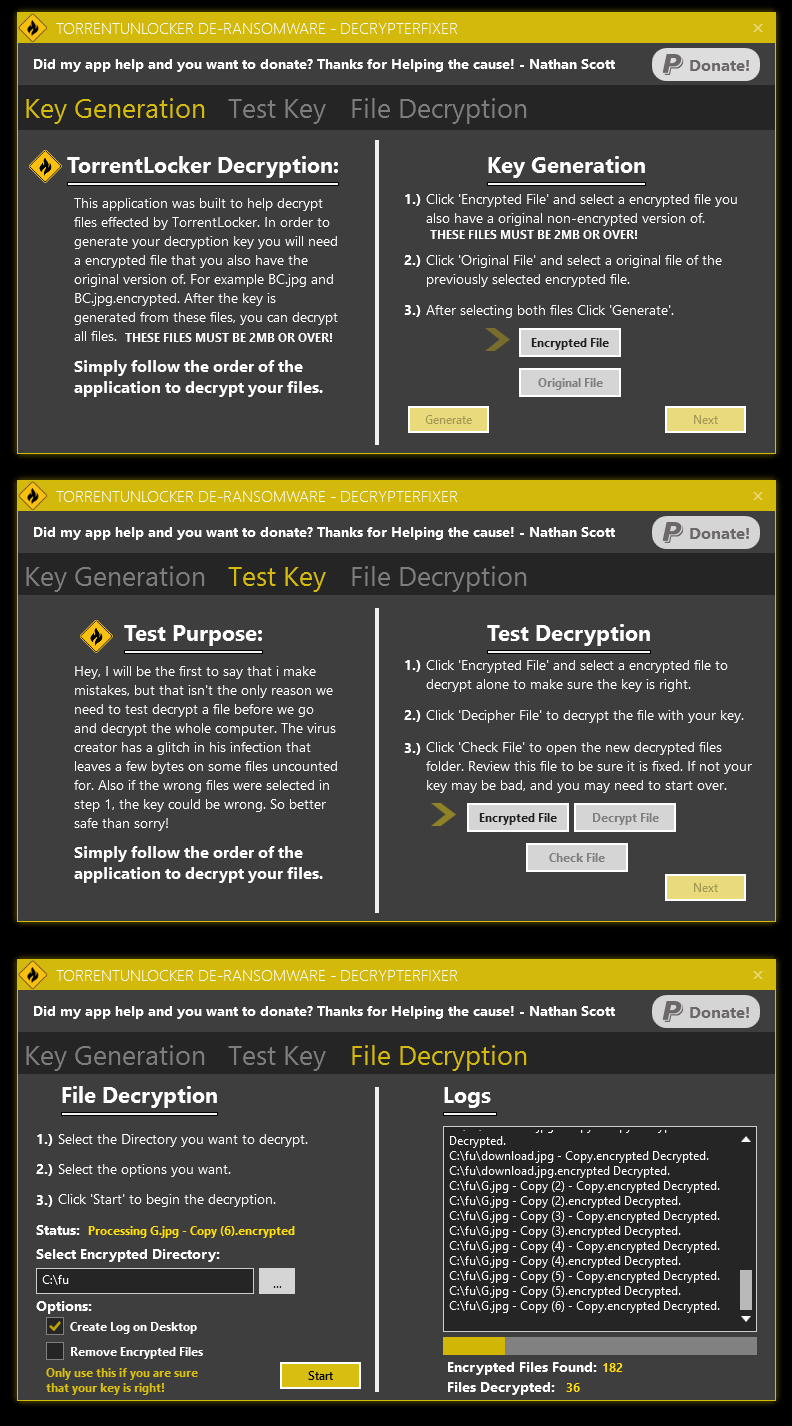

良いニュースは、各ファイル用の復号化キーが暗号化されたファイル内部に格納されていることである。これはNathan Scott(別名、DecrypterFixer)が、ウィルス/身代金要求ソフトを解決するプログラムを作成することを可能にしたので、あなたはファイルを無料で復号することができる。彼のツールを使用した後、あなたがファイルをダブルクリックすると、他のファイルを暗号化する代わりに、そのファイルを復号するだろう。Nathanは、暗号化するルーチンを無効にするための彼の解決策を使用する方法を説明するYouTubeビデオを同梱している。そして、あなたはファイルを復号することが可能になる。このビデオは此処で見出される。

上のビデオの概要。あなたのファイルを復号するために彼のツールを使用するためには、あなたはマルウェアをアクティブのままにし、あなたのコンピュータ上で稼働させ続けなければならない。スクリーンロッカーが開く間、あなたのアプリケーションにアクセスするためにデスクトップに[Alt]+[Tab]して鎮めることができる。あなたのデスクトップでWebブラウザが稼働し、Operation Global 3 Ransomware Patcherをダウンロードしたら、それをデスクトップに保存しなさい。ダウンロードされたら、このプログラムをダブルクリックしなさい。あなたは以下の画像のようなパッチャーを確認するだろう。

残念ながら、実行可能ファイルに感染するためにOperation Global 3によって使用されたルーチンはバグが多い。あなたがそれらを複合した時、その実行ファイルはもはや動作しないかもしれない。従って、あなたは感染させられた多くのアプリケーションを再インストールする必要があるだろう。そういうものの、あなたのデータファイルを修復した後、あなたがWindowsとアプリケーションの全てを再インストールすることは強く推奨されている。これは、あなたのコンピュータが再び適切な動作を取り戻すことを保証するものであるだろう。 下手糞な仕事のKB3004394がエラーメッセージの引金になっているが、Microsoftの応答は無い

All Web News : Science & Technology>OperatingSystem (2014/12/11)

昨日が暗黒の火曜日(【訳注】Microsoftの定例パッチのリリースが毎月第二火曜日であることから、この日をPatch Tuesday(パッチの火曜日)と呼びます。ところで、このパッチがしばしばトラブルを発生させることから、皮肉を込めてBlack Tuesday(暗黒の火曜日)とも呼ばれています)なら、今日はCrash Wednesday(クラッシュの水曜日)に違いない。

私はKB3004394(毎日、悪いルート認証を探すWindowsルート認証チェッカーを修正するパッチ)で問題を発生した多くのレポートを確認している。いつものように、この問題に関するMicrosoftからの確認もなければ、私が発見できるドキュメントもなければ、続行するための方法に関するアドバイスもない。この問題を持ったユーザは、彼等がこのパッチをアンインストールすると問題がなくなることを発見している。

Lead3は、火曜日にMicrosoft Answers Forumで、KB3004394での二つの問題を説明したスレッドを開始した。

全てのMMC機能(イベントビュワー等)が今、アドミニストレータ(管理者)アカウントであるにも拘わらず、管理者としてのアクションを要求している。

Windows Defenderサービスは開始しない。Windows Defenderサービスはエラー %%-2147023113 で終了する。

私がKB3004394をインストールした後、私は他のあらゆるWindowsアップデートをインストールできない。私はWindowsアップデートでエラーメッセージを得た。私は既に幾つかの高度なトラブルシューティングを実行した、そして、問題はKB3004394に絞りこまれた。

このアップデートそれ自体は、きちんとインストールされるが、再起動後、他のWindowsアップデートはインストールされない。私が他のアップデートのために「アップデートをインストール」をクリックすると直ちに、赤いXとエラーメッセージが発生する。

このアップデートを削除し再起動すると、通常通り全ての他のアップデートは完了することが可能になる。

私もまた、アップデートKB3004394で問題を持っている。私がタスクマネージャを稼働する度に、未知のプログラムが変更しようとしていると、私に尋ねてくる。私はmsconfigに行こうとした時も、同じ問題を得た。次にUAC(【訳注】 Windowsのユーザーアカウント制御)設定に進んだときも、同じ警告を得た。基本的にMicrosoft UACで実行する必要のある全てのことは、未知のプログラムが私のPCを変更することを望んでいるとする警告を私に与えた。

Tim Birmingは、以下のように発言している。MSE(Microsoft Security Essentials)インストレーションも、これをパッチした後、エラー8004ff91で頓挫する。エラーコードは何も明らかにしない。

KellyPrattは、以下のように記述している。VirtualBoxは、私がこのアップデートをアンインストールした後、動作に復帰した。

このAMDフォーラムは、AMD Catalyst Omegaドライバのインストール問題で盛り上がっている。Poster necrophyteは、以下のように発言している。

KB3004394のインストール無しで(しかし、昨日のパッチの他の全ては火曜日にインストールされている)、DDU(Display Driver Uninstaller)は稼働していた、再起動した、問題なく14.12はインストールされ、再起動され、今、最終的に11時間の憤慨の後、再びディスプレイドライバが機能した。Omega本当に素晴らしい。

このKB3004394ルート認証アップデートに関してMicrosoftを非難する。これは私にOSの修復インストールを実行させたに等しい。彼等が私の(私がKB3004394が問題の原因であると最初に言及した)Technetスレッドを読む事を希望する。

私は今、一時間以上かかってVisual Studio 2012 (KB3002339)用のアップデートをインストールしているが、それは未だ終わっていない。私はサポート記事を見た。これは小さなバグフィックス アップデートのように思われる。何故、そんなにインストールに時間がかかるのか?

W Jezewskiは解決策を提供している。私は3台のマシンで同じ問題に遭遇した。手動ダウンロードしてインストールすると上手くいく。

あなたは、KB3002339をMicrosoftダウンロードセンターから直接ダウンロードすることができる。 マルウェアからあなたのパスワードを守る4つの方法MakeUseOf : Security (2014/12/08)

パスワードマネージャ(【訳注】 例えば、LastPass、KeePass等を意味する)は、あなたのパスワードを安全に保護するユーティリティである。一つのマスターパスワードを入力することによって、あなたの安全に格納されたパスワードの全てへのアクセスを取得することができる。これは、あなたが単一のマスターパスワードを思い出すだけで、全てのWebサイトとあなたが使用するアプリケーションで一意で複雑なパスワードを所有することを可能にする。いい? 本当に?

残念ながら、攻撃者は幾つかの人気のあるパスワードマネージャを標的にすることを開始した。あなたのコンピュータがマルウェアに感染していたなら、このマルウェアは、あなたがマスターパスワードをタイプした時、それを盗むために、あなたのキーストロークを記録するキーロガーを使用することができる。これはマルウェアが、あなたが格納しているパスワードへのアクセスを取得することを可能にする。この場合、パスワードマネージャは、一つのパスワードだけを盗むことによって全てのパスワードを危険に晒す事になるために、実際にセキュリティは低下することになる。

もちろん、ベストプラクティスは、あなたのコンピュータにマルウェアを存在しないように維持することである。しかし、あなたはパスワードマネージャのセキュリティを改善するための幾つかのオプション(脆弱性を減少し、あなたのコンピュタをマルウェアによって感染させ難くする)を実際に持っている。 仮想キーボード(Virtual Keyboard) Password SafeやLastPassのような幾つかのパスワードマネージャは、仮想キーボードを提供している。あなたのマスターパスワードをキーボードで入力する代わりに、画面上に表示されたグラフィックキーボードでマスターパスワードを入力する。Password Safeは、あなたが通常パスワードをタイプする場所の右に小さなキーボードアイコンを持っている。LastPassはScreen Keyboardと表示したハイパーリンクを持っている。

以下のリストは、LastPassのコンピュータ生成ワンタイムパスワードを表示している。プリント オプションのあることに注意しなさい。これらのパスワードをプリントアウトし、安全に保持できる場所に格納しておくことは一般的に行われている。あなたのコンピュータのファイル中に、これらのパスワードを保存し、次に、必要に応じてパスワードマネージャにコピー&ペーストしたい誘惑に駆られるかもしれないが、これは拙いセキュリティ操作である。あなたのコンピュータがマルウェアに感染していると仮定する。このマルウェアは多分パスワードを含んでいるファイルを探すだろう。そして、誰かが、あなたのコンピュータへ実際にアクセスしたなら、その者はパスワードをコピー&ペーストでき、直ちにあなたのパスワードマネージャ中に格納されている全てのものへのアクセスを取得するだろう。

また、テキストメッセージを介して、あなたにワンタイムパスワードを送信するように設定することのできるIntuitive Passwordのようなパスワードマネージャも存在している。 生体認証 ある人々にとってのもう一つのオプションは、指紋スキャナのような生体認証読取装置を使用することである。LastPassのPremiumバージョンやRoboFormユーティリティは、共にマスターパスワードの代わりに生体認証の使用をサポートしている。コンピュータの中には、取り分けラップトップでは、指紋スキャナを組み込んでいるものもある、また、外付け指紋スキャナを持っているコンピュータ(デスクトップ、ラップトップ)もある。

あなたのデバイスが既に指紋スキャナを持っているのであれば、そのスキャナを使用できるパスワードマネージャを取得することを考えているかもしれない。あなたがスキャナを持っていないのであれば、他のオプションの一つ(仮想キーボードやワンタイムパスワード)が、おそらくあなたにとってより適切なものだろう。

多因子認証 最後のオプションが多因子認証である。今まで、我々は単一因子認証についてのみ話してきた。これは一つだけの認証方法(一般的には、一つのパスワード)を使用していることを意味している。より強力なセキュリティのために、あなたは多因子認証を適用することができる。これは、同時に複数の認証方法(パスワード(あなたが認識しているもの)と指紋(あなた固有のもの)のような)を使用して検証するものである。

例えば、KeePassパスワードマネージャは、USBフラッシュドライブ上にパスワードと一緒に設定される暗号化されたキーファイルを使用している。攻撃者があなたのパスワードを取得したとしても、攻撃者は、あなたのフラッシュドライブを依然として必要とする。逆もまた真である。しかし、あなたのコンピュータがマルウェアに感染している場合、断固として実行する攻撃者は多分、あなたのフラッシュドライブからキーファイルのコピー並びにパスワードを取得することができるだろう。このシチュエーションでは、多因子認証は単一因子認証より強力とは言えないだろう。 殆どの人々は、彼らのパスワードマネージャのための多因子認証が必要以上に複雑なことを発見するだろう。究極的には、あなたのコンピュータがマルウェアに感染しているなら、あなたのパスワードはリスクがある。パスワードマネージャの認証方法が如何に強力であるかは問題ではない。ある時点で、あなたがパスワードが格納されている安全保管庫をアンロックするだろう、そして、マルウェアはそれにアクセス可能になるだろう。認証方法の強力さは抑止力ではあるが、絶対的な防止手段ではない。 パスワードマネージャ認証に関する推奨事項 パスワードマネージャを保護するために通常のパスワードを使用することは、マルウェアによる危険性を増加させることになる。仮想キーボードを使用することを考慮しなさい、あるいは、より優れたものとして、マルウェアが、あなたのマスターパスワードを引っ掴み、格納しているパスワードにアクセスする可能性を妨害するために、マスターパスワードの代わりにワンタイムパスワードを使用することを考慮しなさい。

あなたのコンピュータにマルウェアを立ち入らせないようにするために推奨されるあらゆる実践(ソーシャルネットワーク攻撃を失敗させること、アンチウィルスソフトウェアの使用、あなたのコンピュータのOS、Webブラウザ、他の重要なアプリケーションに関するパッチを即座にインストールしたりアップデートすること)を忘れないようにしなさい。そもそも、あなたのコンピュータがマルウェアに感染していないのであれば、あなたのパスワードマネージャ認証の強度は、重要なことではない。あなたはパスワードマネージャに対する脅威を取り扱うための準備をしているだろうか? あなたはどのような注意をしているのだろうか? FBIはSONY PICTURESへのサイバー攻撃を受けて警告を発生した

The Guardian : Tech (2014/12/03)

The US Federal Bureau of Investigation (FBI)は、Sony Picturesの壊滅的なハッキングの後、ハッカーがコンピュータシステムを破壊するために悪意あるソフトウェアを使用していると警告している。

The Guardianによって確認されたFBIのレポートは、この攻撃に使用されたソフトウェアの詳細を述べ、アメリカの企業に関する最初の壊滅的サイバー攻撃を印したと発言している。

FBIはSony Picturesとは名指ししていないが(これは司法当局の通例である)、The Guardianは、この詳細がアメリカと世界中の事務所に渡るこのスタジオのコンピュータシステムの制御を取得し機能を麻痺させたSony Picturesへの攻撃に関するものであると理解している。

「データファイルを上書きされると、不可能ではないにしても、標準的なフォレンジック(【訳注】"forensics" には「法医学」「科学捜査」「鑑識」といった意味があり、分かりやすく意訳すれば「デジタル鑑識」(e-Wordsより))を使用してデータを修復するのは大変困難であるし、高くつく」とこのレポートは述べている。 サウジ・アラムコ攻撃に類似 この攻撃は、Europol’s Cyber Crime Centre(【訳注】 直訳すれば、欧州セイバー犯罪センター)のディレクターTroels Oertingによれば、2012年からの石油大手サウジ・アラムコに対して実行され、3万台のコンピュータを操作不能にした攻撃と同じ手口のようである。

「FBIは日常的に、調査中に観察された様々なサイバー犯罪の兆候を民間産業にアドバイスしている」そして、「このデータは、持続的なサイバー犯罪行為に対して、システム管理者のガードを支援するために提供されている」とFBIのスポークスマンはロイターに語っている。

このハッキンググループGuardians of Peace (Gop、【訳注】 平和の守護者)は、Sony Pictureをハックしたことに関する犯行声明を出している。Sony Picturesは彼等のコンピュータが使用不能になったため、ペン・紙・FAXを使用することを強いられている。関係者は、フィルム・ドキュメントの70%が、そして、フィルム・スクリプトさえ削除されたとThe Guradianに語っている。

このハックを実行している者に集中し続けよう Sony Picturesの5本のフィルムがファイル・シェアリングサイトを介してインターネット上にリークされた(攻撃の結果としてブラッド・ピットのフェリーを含む)。機密データ(ログインの詳細情報を含む)、映画、TV関連、職員名簿の詳細がインターネット上にリークされた。

匿名のテキスト共有サイトPastebinとファイルシェアリングサイトMega上にリークされたオリジナルのリンクは、現在削除されているが、多くのものがピア・ツー・ピア(P2P)を介してファイルをダウンロードすることが依然として可能であることは間違いない。

「人々は、それを様々な方法でダウンロードするだろう、そして、他のトレント上でそれをミラーし始めるだろう、まさに時間の問題である」そして、「人々がダウンロードすることを追い求めた場合でさえ、これは(Sonyにとって)失敗である。ハックを実行した者に集中し続けよう、それが彼等が行くべき場所である」とFox-ITのサイバー犯罪セキュリティ専門家Yonathan Klijnsmaは発言している。

幾つかのレポートはSony Picturesを攻撃したのは北朝鮮であると暗示している。そして、この国の当局者は拒否に失敗した。この映画スタジオは、Seth Roganの最新映画The Interview(Kim Jong-un(金正恩)の暗殺を描いたコメディー)をリリースに着手している。

国連がこの映画のリリースを許可するなら、北朝鮮外務省は「情け容赦のない対抗策」を取ると脅していたが、北朝鮮の大使Ja Song Namは、7月に国連事務総長Ban Ki-moon(潘 基文、パン・ギムン)への手紙の中で、このコメディーのリリースに「戦争行為」のラベルを貼っていた。 日本の銀行を標的にしたフィッシング攻撃

Kaspersky : SecureList (2014/11/28)

銀行や電子決済を盗む目的の殆どのフィッシングE-Mailは英語で書かれている。しかしながら、我々は、非英語圏の国々のユーザを標的にした攻撃の増加を示す、英語以外の言語で書かれた大変多くの詐欺メッセージを確認している。以下は、日本の大銀行を装って送信された、日本語でのインチキ通知の例である。

E-Mailの’From’フィールドは、台湾ドメイン(.tw)からの著名なフリーメールサービスに登録されているアドレスになっている。このメッセージ本文中のフィッシング・ページのアドレスは、この銀行の公式のWebアドレスと類似しているが、ユーザがリダイレクトされる実際のページのアドレスは別物である。詐欺師のページは実際の銀行の公式ページに似せるように設計されているが、ブラウザに表示されている疑わしいアドレスに十分注意を払えば、ユーザはこのトリックに気がつくことが可能である。

一月後、我々の同僚は類似のフィッシング・マスメーリングを検知した。

【訳注】 この画像のメールの日本語は、明らかに日本語に不慣れな外国人の書いたものと判断できますが、現在は綺麗な日本語で記述されているものが多いようです。フィッシングメールの例を含む日本の銀行をターゲットにした攻撃に関しては、東京三菱UFJ銀行、三井住友銀行のサイト等を参照してください。

ESET : WeLiveSecurity (2014/11/26)

数年前にStuxnetが発見されて以来、国家によって作成されたと思われる、あるいは、国家がスポンサーになっていると思われる標的型マルウェア(Flame, Duqu, Gauss, そして、現在のReginのような)が続々と現れている。この複雑な脅威は、少なくとも部分において、目標とする相手をスパイするように設計されている山のようにズラリと並んだ機能を持っている。当然、このような例外的な脅威は、メディアによる多くの報道をなされることになる。しかし、平均的な人々やビジネスにとって、これは心配する必要があることなのだろうか?

一般的な話として、あなたが国家機密を持っていたり、誰かに財政上のサービスやインターネットサービスを提供している場合を除いて、Reginやその仲間のような注目されている脅威に遭遇することは多分無いだろう。

これは平均的な人々に対する脅威の可能性が存在しないということを意味していない、計算によると、20万を超える新しいマルウェアが毎日発見されているのだから。このようなマルウェアの殆どは著しい複雑さを持っておらず、遥かに一般的なものである。政府機関によって目標にされていない我々一般人にとって防御は比較的簡単である。そして、我々が実行できることは、通常のマルウェアの脅威に対して我々自身を安全にすることである。

アップデート

-

あなたのソフトウェア(OS、アプリケーション、ブラウザプラグインを含む)をアップデートしておくことは常に重要なことである。そういえば、AdobeはFlash Playerの定例外パッチをリリースしている。平均的な人々にとって、この脆弱性はReginより更に多くの脅威を及ぼすので、可能な限り早急にこのアップデートを適用しなさい。

-

不都合なことが発生するのはセキュリティ問題だけではない。適切なバックアップを持つことは、いたって簡単にこのような問題を修復することが可能である。サイバー犯罪者は最近の身代金要求ソフト(ランサムウェア)に大変興味を示している。あなたが最新のバックアップを持っているのであれば、如何なる種類のマルウェアであろうとも、深刻な驚異を些細な苛立ちに変換するだろう

-

ESETの製品は、多くの他のマルウェア同様、Reginファミリーのマルウェアを検出する。このマルウェアファミリー(あるいは、一般的なマルウェアにおいても)が今後どのように展開するのかは未だに分かっていない、そこで検出に複数のレイヤーを使用することは適切な考えである。ファイアーウォールの付属するアンチ-マルウェア・パッケージソフトを所有するのが適切である。あなたはまた、ストレージ中のデータを暗号化することができ、またネットワーク(E-Mailやインスタントメッセージング、あるいはWeb)を介してそれを送信するとき、データを暗号化することでそれを保護することができる。オンラインでの交流に関して健全な疑い深さを持つことは賢明なことである。サイバー犯罪者は、しばしば、マルウェアを役に立たなくなった防御に配置するように人々を誘惑しようとする。通常通りではない、あるいは疑わしくみえるメッセージ、ファイル、Webサイトは「確認することなく信頼しないようにしなさい。」

-

このWebサイトの常連の読者のように、私は諸君が強力なパスワードを使用することについて全て知り尽くしていると思っている。多くのサイトとサービスは現在、二要素認証を提供している。これは、あなたのパスワードが盗まれたりクラックされた場合でさえ、もう一つの保護レイヤーを提供するものである。

KrebsOnSecurity : Blog (2014/11/25)

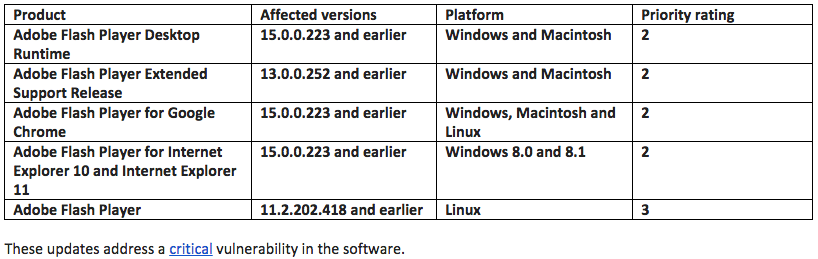

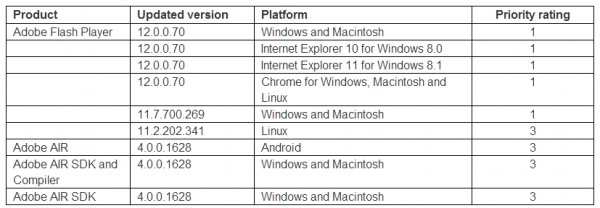

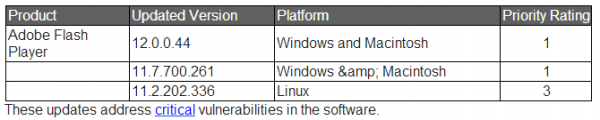

今月二回目、AdobeはFlash Playerのセキュリティ・アップデートをリリースした。この新しいバージョンはFlashのWindows, Mac, Linuxで利用可能である。このパッチは、攻撃者が独特で積極的悪用を考案したように見えたためにAdobeが今年初め修正した脆弱性に関する追加の保護を提供している。

Adobeは、WindowsとMacintosh用Adobe Flash Playerデスクトップ・ランタイムのユーザはAdobe Flash Playerダウンロードセンターを訪問するか、アップデートが表示された時に製品内のアップデート・メカニズムを介してバージョン15.0.0.239にアップデートするよう推奨している。Linux用Adobe Flash Playerはバージョン11.2.202.424にアップデートされている。

Adobeによると、これらのアップデートはCVE-2014-8439(Adobeが2014/10にリリースしたFlashのパッチで修正済み)に対する追加の強化策を提供している。このアップデート速報はこちらである。フィンランドのセキュリティ企業F-Secureは、独自に研究を行っている研究者Kafeinからの、この脆弱性が攻撃キット(ハックされたWebサイトに縫い付けられ、この脆弱性のようなブラウザのフローを介して訪問者にマルウェアをコッソリ挿入するように設計されている悪意あるソフトウェア)によってインターネット上で攻撃されているとする情報を受け取った後、Adobeにこのフローを通知したと発言している。

あなたにインストールされているFlashのバージョンを確認するには、このリンクをチェックしなさい。Windows 8.x上のIE10/IE11とChromeでは、夫々のブラウザ用のFlashのバージョンが自動アップデートされるはずである。

Flashの最新版はFlashのホームページから利用可能であるが、McAfee Security Scanのような基本的に不要なアドオンに注意しなさい。これを回避するには、ダウンロードする前に事前にチェックボックスのチェックを外すか、こちらからあなたのOS特定のFlashのダウンロードを入手しなさい。

Internet Explorer以外のブラウザでWebをブラウズしているWindowsユーザは、使用しているブラウザ毎にパッチを適用する必要がある。IEで一度、それ以外のブラウザ(Firefox、Opera等)毎にパッチを適用しなさい。

The Register : Security (2014/11/24)

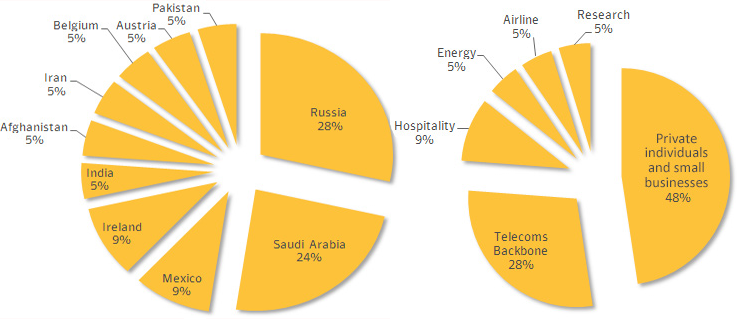

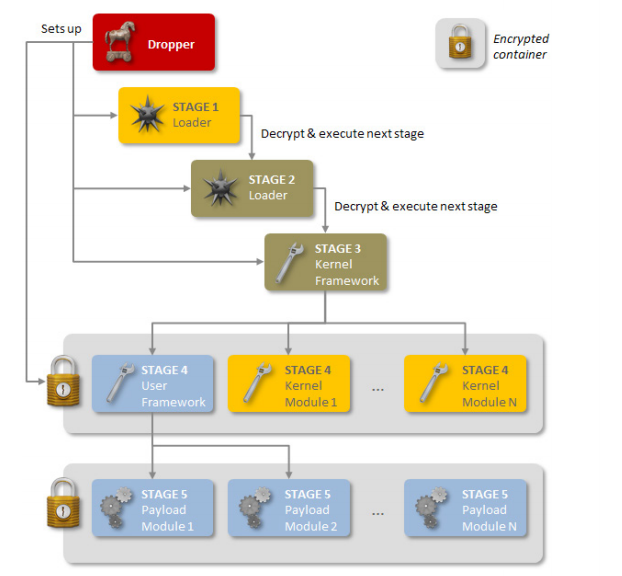

有名なStuxnetやDuquと同等に洗練されている大変高度なマルウェアが検出された。”Regin”はStuxnetやDuquより更に扱いにくいかもしれないと、セキュリティ研究者たちは考えている。

”Regin”マルウェアは、この複雑なコードを作成するには多大な経済上の影響力を必要とするために、国家によって作成されたと考えられている。このマルウェアは遠距離通信組織、エネルギー組織、衛生分野の組織をターゲットにしている。

Symantecでマルウェアの逆解析を行っている人々は、ReginがYahoo!メッセンジャー中の一つの0-Dayを含む混合された攻撃ベクトルを使用して、ターゲットにReginをコッソリ挿入にしていたことを発見した。

「Reginは、その構造上めったに見られない技術能力レベルを示している複雑なマルウェアである」とSymantecの研究者たちは記述している。

「ターゲットに応じて能力範囲を拡張するカスタマイズ性があり、大量監視用の強力なフレームワーク付きの制御装置を用意しており、政府組織、インフラ担当者、ビジネス、調査機関、個人に対するスパイ操作に使用されてきた。」

「おそらく、この開発は完成するまでに数ヶ月(数年ではなく)掛かっただろう。そして、作成者は証拠を隠蔽するために一苦労している。Reginの背後にある能力とリソースのレベルは、国家によって使用された主なサイバー・スパイツールの一つであることを示している。」

Reginのターゲット: Symantecより

Reginの猛威: Symantecより

攻撃総数の半分以上を占めるロシアとサウジアラビアに続き、メキシコとアイルランドが夫々9%で追随している。

「この設計はターゲットを長期間監視するために永続性を大変重視している」と、この研究者たちは記述している。

この大変複雑なマルウェアに匹敵するものは、StuxnetやDuquだけであると、研究者達はRegin: Top-tier espionage toolと題されたレポート中で発言している。そして、Reginの多くの構成要素は発見できていない。

Reginはキーストロークとスクリーンショットをスワイプ(【訳注】 拭い取ること 。拭い取ったサンプルから過去の活動を知ることができる)するためのリモートアクセス・トロイの木馬、プロセス上の情報を引っ手繰るためのツール、メモリ使用量、削除されたファイルを復元するツール等を含む多くの大変カスタマイズされたペイロード(悪意の総体)をインストールすることができる。

専門モジュールが、 Microsoft Internet Information Services(IIS)ネットワーク・トラフィックのモニタリングしたり、Exchangeデータベースからのメールを解析したり、携帯電話基地局コントロール機能に関する管理トラフィックの収集を行っていることが発見されている。

Reginを多才にした作成者は、Stage 1の後、小さな塊にしたデータを暗号化した。Stage 0のドロッパーは、拡張された属性を設定し、一連のステージのエンコードされたデータ保持するレジストリキーが発見されないようにするためのものだろう。

研究者達は32bitの変種とは異なるファイル名を使用し、カーネルモード・ドライバとしてのStage 1を修正している幾つかの64bitバージョンを発見した。64bitバージョンのStage 3と5は、発見されていない。 Avastアンチウィルスが稼働しているPCはWindowsの修正を処理することができない

The Register : Security (2014/11/24)

セキュリティ・ソフトウェアAvastは、最近のWindowsのパッチとアップデートと最近のAvastとの組み合わせがPCを損壊する理由を解明しようとしている。

多数のユーザは彼等のPC(取り分けWindows 8と8.1を稼働しているPC)が、Microsoftの最新のKB3000850ロールアップ・アップデート(【訳注】 ロールアップ: Windowsなど、Microsoft社の主力製品に対して提供される、セキュリティパッチを集約したアップデートプログラム(e-Wordsより))とAvastの最新の自動アップデートを適用した後、彼等のPCが急停止することを発見している。

ユーザの中にはPCがブートしなくなったと報告している者や、なかなかパッチが適用できないと報告している者もいる。Avastフォーラムでは多くのユーザが彼等の怒りをぶちまけている。Microsoftもまた責任が無いというわけではない。Major issues with KB3000850と題されたMicrosoftのスレッドでは、多くの人々が、Microsoftがサードパーティー・ソフトウェアと互換性のないアップデートを発行した理由に疑問を持っている。

この批判は全く公平とは言い難いかもしれない。Avastのスタッフは、この混乱に関して以下の説明を投稿している。「我々は我々の研究室で、この問題をシミュレートすることができた。そして、我々はこの問題を修正したと私は考えている。このWindowsアップデートは、Avastと完全互換していない新しいメモリに関連した関数をコールする。」

”pk”と名乗るこの投稿者は、この状況を改善するアップデートを約束し、その後、パッチを先週金曜日にリリースしたと通知した。

しかしながら、Avastフォーラムのメンバーの中には、自動化されたパッチを適用した後でさえ問題が継続している者もいるようである(Avastを稼働しているマシンへのKB3000850のダウンロードが非常に緩慢であることを含む様々な問題を報告している)。

原因が何であれ、公正な僅かな人々は、AvastとMicrosoftの両方にイライラしている(後者の会社は頻繁に間違いを犯すと感じている)。

MicrosoftフォーラムのモデレータRohit Siddegowdaは、此処でKB3000850によって作成された問題を克服するための示唆を提供している。 トロイの木馬Citadelは、パスワードマネージャを嗅ぎまわり犠牲者のログインを奪おうとしている

The Register : Security (2014/11/21)

詐欺師達は、パスワードマネージャを標的にしたトロイの木馬Citadelの変種をリリースした。

このマルウェアは犠牲者のマスター・パスフレーズ(【訳注】 パスワードの文字数が長くなったもの。通常、数十文字以上(システムによって異なる)の英数字と記号の組み合わせで構成される(e-Wordsより))を盗むように設計されているので、このプロセス中でWebサイトパスワードのデータベースをアンロックすることができる。この不快なソフトウェアは、感染したWindows PC上で、Passward Safeや、オープンソース・パスワード・マネージメント・ソフトウェアKeyPassに人々がタイプするものをインターセプトするためのキーロガーを稼働する。

neXus Personal Security Client(大きなビジネス並びにオンライン・サービス・プロバイダによって使用されている認証製品)もまた目標とされている。

Citadelマルウェアの完全な技術的な解析は、此処に公開されている。このマルウェアは、それ自身をexplorer.exeプロセスに挿入し、APIをフックすることによって動作する。このマルウェアはまた、中央コマンドサーバ(central command server)から設定ファイルをダウンロードする。

「(この設定ファイルは)、幾つかのプロセスが稼働している時、(ユーザのキーストロークを捕獲するため)キーロギングを開始するよう、このマルウェアに命令する」と、IBM Trusteer企業セキュリティ・ディレクターDana Tamirはブログポストにおいて説明している。

このマルウェアが拡散する方法だけでなく、このマルウェアを陰で操っている人物もまた明らかではない。関連する詐欺師達は、Trusteerが悪影響を捕まえる直前に、彼等のセントラルcommand-and-control(C&C)サーバを取り除いた。

-

【訳注】C&Cサーバー: サイバー犯罪に関する用語で、マルウェアに感染してボットと化したコンピュータ群(ボットネット)に指令(command)を送り、制御(control)の中心となるサーバーのことである。

C&Cサーバーは、通信手段としてIRC(Internet Relay Chat)が用いられる場合が多い。そのため、C&Cサーバーを中心として構築されるボットネットは「C&C型ボットネット」などの他に「IRCボットネット」などとも呼ばれる。

一般的に、C&C型ボットネットはC&Cサーバーを特定して活動を停止させれば、ボットネットの攻撃を停止させることが可能とされる。(IT用語辞典BINARYより)

「(このCitadelの変種によって使用される)設定ファイルの解析は、攻撃者がC&Cとして正当なWebサーバを使用していることを明らかにした。しかしながら、IBM Trusteer研究室が、この設定ファイルを入手するまでに、このC&Cファイルはサーバから削除されたので、研究者達はこの設定ファイルの背後にいる人物を同定することはできなかった。」

IBM Trusteerは目標にされているソフトウェアのメーカーに、この研究を渡している。 ブラジル製のTrojan Bankerが今、Android Play Store中に

Kaspersky : SecureList (2014/11/19)

時間はかかったが、ついに到来した。ブラジルのサイバー犯罪者は、彼等の攻撃目標をモバイル・バンキング・ユーザに向け始めた。今週、我々はAndroidデバイスのブラジル人ユーザを目標にした最初のTrojan Banker(【訳注】 バンキングサイトのトラフィックを攻撃者のサイトにリダイレクトするトロイの木馬(Symantecより))に焦点を当てる。地元の銀行からのアプリケーションとして通用させようとした二つの悪意あるアプリケーションがGoogle Play上にホストされた。

FEBRABAN(地元の銀行の連合体)によれば、600万人以上のブラジル人が通常モバイル・バンキングを使用しているので、モバイル・ユーザを標的にしたマルウェアが発見されても不思議はない。事実、ブラジルは、我々のQ3 threat evolution reportにおいて、Bankingマルウェアによって最も攻撃されている国の最上位に位置している。

悪意あるアプリケーションを作成するために、(怠惰な)悪漢共は、"App Inventor"(誰もが独自のモバイルAndroidアプリケーションを、技術的知識を要求されることなく作成することが可能なフリーのプラットフォーム)を使用している。この結果はサイズが大きくて役に立たないコードの塊である。しかし、この二つのアプリケーションは、標的にした銀行のロゴをロードする機能とフレーム(ユーザの認証情報をキャプチャするためにプログラムされたフィッシング・ページ)を開く機能を持っている。簡単であるが効果的である、ブラジルにおけるモバイル・バンキング・ユーザは依然として単一認証(トークンやOTP(【訳注】 ワンタイム・パスワード)なし)を使用しているので、口座番号とパスワードが要求されるだけである。

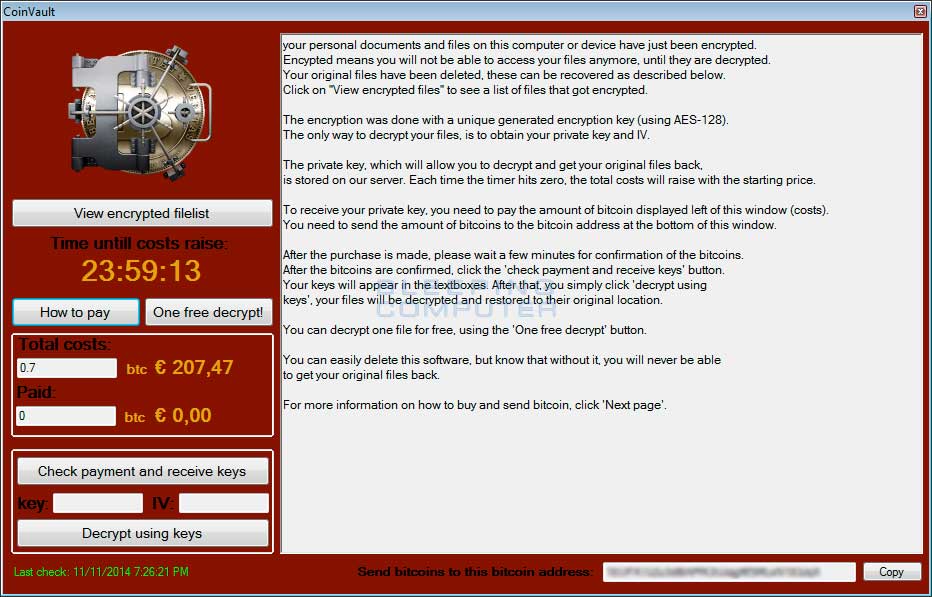

BleepingComputer : GeneralTopics>News (2014/11/13)

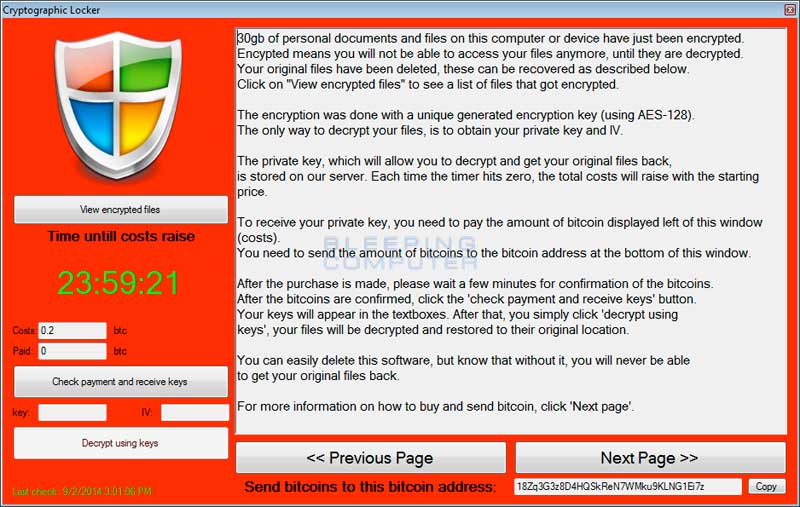

CoinVaultはCryptoGraphic Lockerファミリーの新しい身代金要求ソフトである。感染すると、CoinVaultは、あなたの全てのデータファイルを暗号化し、そのファイルを復号するために0.7Bitcoin(【訳注】 約31,740円)の身代金を要求してくる。24時間以内に身代金を支払わない場合は、身代金の金額は吊り上げられる。あなたは身代金を支払わず、代わりに、バックアップもしくはシャドー・ボリューム・コピーからファイルを復元することを強く要請されている。

-

.odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt,

.pptx, .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf,

.eps, .ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2,.dcr, .kdc, .erf, .mef,

.mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .lnk, .der, .cer, .crt,

.pem, .pfx,.p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt

最後に、この感染はWindowsの壁紙を以下の画像に変更する。

我々の身代金誘拐ソフトの常駐専門家であるNathanは、このマルウェアを解析し、我々のCoinVaultサポートトピックにポストすることを可能にした詳細情報を提供している。

このマルウェアのサンプルを提供してくれたuser321に感謝する。 CoinVault関連ファイル

-

%AppData%¥Microsoft¥Windows¥coinvault.exe

%AppData%¥Microsoft¥Windows¥edone

%AppData%¥Microsoft¥Windows¥filelist.txt

%Temp%¥CoinVaultFileList.txt

%Temp%¥wallpaper.jpg

-

HKCU¥Software¥Microsoft¥Windows¥CurrentVersion¥Run¥Vault "%AppData%¥Microsoft¥Windows¥coinvault.exe"

HKCU¥Control Panel¥Desktop¥Wallpaper "%Temp%¥wallpaper.jpg"

ESET : WeLiveSecurity (2014/11/12)

Microsoftは、全てのサポートされるWindowsオペレーティング・システムにフローがあったことを公開した。このフローはリモート・アタッカーによって数億台のコンピュータの制御を取得可能にするものであると、International Business Times(以降、IBTimes)は報道している。この問題を修正するパッチは火曜日(【訳注】 毎月第二火曜日のMicrosoftの定例パッチ日、日本では毎月第二水曜日)にリリースされたが、このフローは今のところ攻撃に使用されていないようである。

このフローはMicrosoftによって「proactive security assessment(早期セキュリティ評価)の期間」に発見された。Microsoftのセキュリティ・アドバイザリは、この脆弱性は、Windowsの全てのモダンバージョン(Windows Server バージョン2003, 2008, 2012、Windows Vista, Windows 7, Windows 8, Windows 8.1, Windows RT)が稼働しているコンピュータ上で、攻撃者がコードを実行することが可能であると説明している。

Microsoftは昨年WindowsXPのサポートを打ち切ったとはいえ、以前のバージョンに何ら言及していない(【訳注】 2014年10月時点でのXPの世界シェアは18%とされています)。IBTimesは、「新しいアドバイザリで以前のバージョンが言及される可能性は低い」と説明している。

火曜日にリリースされたこのパッチは、 Microsoft Secure Channel (‘schannel’)への攻撃を修正したものである。schannelは、HTTPを使用したインターネット・アプリケーション用に暗号化された情報通信を含むセキュリティプロトコルを処理するものである。Ars Technicaは、「特別に形成されたパケットを適切にフィルタすることに失敗することは、攻撃者がWindowsベースのサーバーに悪意あるトラフィックを送信することによって、彼等が選択している攻撃コードを実行することを可能にする」と説明している。E-MailやWebサーバを稼働している未パッチのコンピュータは、それ自体、取り分け脆弱であると考えられる。

「このセキュリティ・アップデートは、Schannelが特別に細工されたパケットを消毒する方法を正すことによって、この脆弱性を解決している」とMicrosoftは彼等のセキュリティ・ブレチンで詳細に説明している。

Mashableは今日まで、「この脆弱性が一般大衆への攻撃に使用されたという事実は同定されていない」と記述している。このパッチはWindows Updateの一部として提供される。「Windowsコンピュータを使用している全ての者は、取り分け、WebやE-Mailサーバを稼働しているのであれば、火曜日のアップデートを即座にインストールしなさい」とArs Technicaは促している。 Webサイト セキュリティ証明書とは何か、何故気にすべきなのか?

MakeUseOf : Security Matters (2014/11/10)

今までに「このWebサイトのセキュリティ証明書には問題があります。」とするエラーを見たことがあるだろう、そして、それが何を意味しているのか不思議だっただろうか? 私はセキュリティ証明書がどういうものなのか、そして、どのように動作するのかを説明する。そこで、あなたは心配することなくブラウジングに戻ることができる。

インターネットセキュリティは大変複雑である。この記事は、技術的なことに詳しくない読者のために、この問題に関する簡単な概要と共に、このセキュリティエラーに遭遇したときに実行するためのヒントを与えるものである。

セキュリティ証明書が重要な理由 あなたがログインし、アカウント操作をするWebサイトにアクセスしたとき、あなたのアカウントの詳細が、あなたと、そのサービス プロバイダの間に存在していることが重要である。そこで、あなたの金銭、身元、個人情報は安全になる。あなたのオンライン サービス プロバイダは、あなたの銀行、オンライン・ストアもしくは電子商取引Webサイト、Paypal、メール、あなたのプライベート・ブログであることができる。

あなたが、このような種類のWebサイトにアクセスしたとき、あなたは”http://”ではなく、鍵のアイコンと共に"https://"で始まるURLに気がつくだろう。

(【訳注】 SSL/TLS: インターネットなどのTCP/IPネットワークでデータを暗号化して送受信するプロトコル(通信手順)の一つ。データを送受信する一対の機器間で通信を暗号化し、中継装置などネットワーク上の他の機器による成りすましやデータの盗み見、改竄などを防ぐことができる(eーWordsより))

あなたが、安全なサイト上に存在しているはずであるにも拘らず、このような証明書が表示されなかったり、警告を見たりした場合、そのWebサイトはインチキである可能性がある。このようなサイトでは、あなたは違う人に対して、あなたのデータを送信する恐れがある。これは、あなたを中間者攻撃の犠牲者にすることになりかねない。鍵アイコンが緑色で表示されていないのであれば、あるいは、鍵アイコン上に黄色の警告マークが存在しているのであれば、詳細を知るために鍵アイコンをクリックしなさい。

-

緑色の鍵アイコン: Google Chrome は、表示しているサイトとの間にセキュリティで保護された接続を確立できました。

黄色のエクスクラメーションマーク: サイトへの接続は暗号化されていません。 これは通常の HTTP サイト(アドレスバーに Blank page icon アイコンが表示されるサイト)では正常なことです。

灰色で黄色の警告マーク付き: サイトへの接続は暗号化されていますが、Google Chrome は、このサイトのページで混合コンテンツを検出しました。 このページで機密情報を入力する場合は注意が必要です。混合コンテンツを通じて、ページが操作される危険性があります。こうしたコンテンツには、ページに埋め込まれたサードパーティの画像や広告などがあります。

茶色に×印つき: サイトへの接続は暗号化されていますが、Google Chrome は、このサイトのページで混合スクリプトを検出しました。 このページで個人情報を入力する場合は注意が必要です。このようなスクリプトを通じて、ページが乗っ取られる危険性があります。こうしたコンテンツには、ページに埋め込まれたサードパーティのスクリプトや動画などがあります。無線ネットワークは有線ネットワークよりも干渉が容易なので、公共の無線ネットワークを通じてインターネットに接続している場合、混合スクリプトは特に危険です。

Google Chrome, Firefox, Internet ExplorerのようなWebブラウザは、 それらが信頼できると思っている認証局のリストを保持している。あなたが安全であるべきWebサイトにアクセスしたとき、このサイトは、あなたのブラウザにセキュリティ証明書を提示する。その証明書が更新されており、信頼される認証局からのものであれば、あなたがログインすることが許可され、あなたのトランザクションは完成し警告は発生しない。

あなたが安全なWebサイト(【訳注】 httpsのサイトを意味する)を始めたいのであれば、選択可能な多くの認証局が存在する。その選択肢には、Norton, GoDaddy, Microsoft、その他多くの認証局が含まれる。それらの仕事は、彼らが証明書(ドメイン認証としても知られる)を発行しているサイトが、あなたの所有しているサイトであると立証することである。これは、あなたのWebサイトの Domain Name Server (DNS) 設定(もしくは、あなたのWebサーバに関するファイル)を更新する指示の付いたE-Mailを、そのWebサイトのドメインに関連するメールアドレスに対して送信することで実行されるかもしれない。この考えは、Webサイトをアップデートする正確な指示の付いているこのE-Mailが、ある特定の人によって受け取られ、アップデートを実行することができるということである。 より安全に あなたや、あなたのビジネスを立証するExtended Validation(EV証明書)のような他のもの(より高価ではあるが、認証局が提供する証明書をより厳重にしたもの)が存在するが、これは数百ドルかかる(大企業は、場合によって数千ドル支払っている)。EV証明書は、そのWebサイトのオーナーの法人格、会社名、実在する住所、登記、登録管理地のような認証情報を含んでいる。あなたがビジネスで稼動しているのであれば、これらの情報は信頼の重要な指標である。

CACert(コミュニティ主体の認証局)は無料である。Volunteer CACert Assurers(ボランティアCACert保証機関)は、あなたのIDドキュメントと人とを検証するためにサイト所有者に面会する。残念なことに、CACertの認証はメジャーブラウザによって信頼されていないし、幾つかのオープンソース・オペレーティングシステム中に同梱されているだけである。

しかしながら、セキュリティ証明書が廃棄されているのであれば、それは、このサイトが不正にこの証明書を使用していることを意味している。そこで、あなたはこの証明書を信用してはならない。あなたはまた、認証局が信用されていないという警告を得るかもしれない。あなたがCACertのピア・ツー・ピア(P2P)モデルやStartSSLのドメイン認証を理解し信用すると感じるのであれば、あなたはブラウザに、このCA(認証局)を信頼すると告げることができる。他の種類の警告とエラーもあるので、目を皿のようにして詳細を研究しなさい。

あなたが信頼しているサイトからの認証警告を見たのであれば、そのWebサイトのTwitterフィード(しばしば、そのサイトのアップデート、稼働停止、セキュリティ、その他の問題に関する場所)をチェックすることもできる。

簡潔に、用心深くありなさい(世の中にはフィッシングスカムが存在するのだから)、しかし好奇心を湧かせなさい。前に進み、あなたがセキュリティ警告を見た理由を解明しなさい。

あなたは今迄にセキュリティ警告に遭遇したことがあるだろうか? あなたがセキュリティ警告を見た理由を解析する時間を取ったことがあるだろうか? あなたが最も心配することは何か、そして、それらについて実行することに関する何らかのヒントを持っているだろうか? PINを要求せずに100万ドル(正しくは、$999,999.99)盗む方法

Sophos : NakedSecurity (2014/11/04)

イギリスのニューキャッスル大学の研究者達が、非接触型決済(【訳注】 ユーザ側カードなどと店舗側のリーダ/ライタなどを有線通信ではなく無線通信によって接続して決済するシステムのことである(Weblioより))の驚くべき方法を考え出した。

彼らの論文は。不気味にも”Harvesting High Value Foreign Currency Transactions from EMV Contactless Credit Cards without the PIN”(PINなしでEMV(【訳注】 ICカードを用いたカード取引のためのICカードと端末に関する仕様を定めた国際的なデファクト・スタンダード(iFinanceより))非接触型クレジットカードから高額な外国通貨取引を収穫するには)と題されている。

理論上は、非接触型決済カードの所有者を欺き、認識させることなく多額の金銭を支払わせることが可能な、恐ろしく単純化された特殊な中間者攻撃(【訳注】 暗号通信を盗聴したり介入したりする手法の一つ。通信を行う二者の間に割り込んで、両者が交換する公開情報を自分のものとすりかえることにより、気付かれることなく盗聴したり、通信内容に介入したりする手法(e-Wordsより))である。 非接触型支払い 非接触型の銀行決済は、通常ロンドンのOysterやシドニーのOpalのような、公共輸送機関カードで使用されているものと同種のエレクトロニクスであるNear Field Communication (NFC、近距離無線通信)に依存している。

これらは相当する支払い端末にカードを翳すことで簡単に認証決済するものである。

あなたが端末によって発生させられた電磁場にあなたのカードを通すと、決済カードに埋め込まれているコイル状に巻かれたアンテナは、チッポケな電流を生成する。

ワイアーループは発電用コイルとデータアンテナの組み合わせで提供されている。

このアンテナは、起動するための発電コイルとして機能し、次に、残っているプロセスの処理(一般的には、ほんの一瞬)に関する通常のアンテナとして機能する。

-

一般的に、あなたはカードをグッと近づける必要がある。おそらくカードを端末にタップすればいい。しかし、あなたは如何なるスロットにもカードをスライドしたり挿入したりする必要はない。データは受け取られ、処理される、カードと端末間には如何なる実回線も存在しない。

小額決済の場合、カードと端末がユーザにPINを尋ねないことで一致しているために、この方法は動作する。

あなたが費やした金額が£20に満たない場合、銀行、商店主、カード会員(つまり、あなた)は事実上、二段階認証を見合わせる取り決めになっている。 リスク管理 マーケティング業界用語で、トランザクション(取引)とは、あなたの便益のために摩擦を取り除くことである、危険は以下の理由で阻止される:

-

・ NFC(近距離無線通信)の近接度(【訳注】 通常、約10cm)に、あなたのカードの動作範囲は限定されている

・ PINを必要としないトランザクションの最大値は、故意に低く維持されている

犯罪者は、彼のリスクの最大のリターンである£20のために、あなたのポケットにぶつけるリスク、もしくは、彼の端末を財布の傍らのバッグの中に差し込むリスクを必要とする。 二つの奇妙な問題 しかしながら、少なくともVISAの非接触型決済カードにおいて、ニューキャッスルの研究者達は、二つの問題を発見した。

一つ目、「£20を超える支払いに関してPINを入力しなければならない」とする規制は、このトランザクションが外貨を要求している場合、カードによって無視される可能性がある。

二つ目、£100を超える場合にオフライン・トランザクションを禁じる追加セーフガードもまた、無視されるかもしれない。

(オフライン・トランザクションでは、あなたのカードが、要請される金額を費やすつもりであると端末に告げ、銀行を介することなく、このトランザクションを委託することになる。端末は後で、銀行による処理のためにこのトランザクションを送信する。)

実際に、この論文の著者達は、ある場合において、外貨でのオフライン、PINを必要としないVISAトランザクションに関する制限は、あなたの国の通貨に相当する金額が如何程であろうとも制限されないことを発見した。

金額は8桁で制限されるが、これは、おそらく大きな数値でさえ穏当な金額でしかない通貨に対応するためだろう。

突然、このリスク/報酬は、詐欺師の利益になるように傾く。

あなたが英国に存在しているのであれば、例えば、詐欺師は途方もないUS$999,999.99(凡そ、1億1千万円、1ドル110円換算)までの支払いへの同意を、あなたのカードに要求することができる(オンラインに行くこともなく、PINの入力を要求することもなく)。

つまり、1ペニー差し引いた100万ドル、PINの要求なしに!

論文執筆者達のオフライン、PINなし、トランザクション収穫攻撃図解ダイアグラム

その時になって初めて、あなたは銀行(例えば、SMS(ショートメッセージサービス)経由で)から何らかのトランザクション通知書を受け取ることになるだろう。 ひょっとすると 研究者達の注意として、この種の攻撃を企てるあらゆる犯罪者は100万ドルの大当たりを狙ってはいないだろう。

こんなことをすると、ほぼ間違いなく警鐘を鳴らすことになるだろうから。

しかし、詐欺師は夫々のオフライン、PINを必要としないトランザクションに関する支払いを20ポンドから数百ポンドにまで拡張することができる(執筆者達がよく言っていることだが、「各攻撃を価値あるものにするのに十分すぎる」)。

我々が知らない一つのことは、この脆弱性(通常の最大限度を超えるトランザクション承認の収集)は、次節が到来すれば現金を引き出す脆弱性攻撃が実際に可能か否かということである。

この論文の執筆者達は皮肉っぽく「明らかなことだが、我々は現実の銀行に対するチェックを、する気もなければ可能でもない」と、指摘している。

この問題は注意を必要とするが、夫々のPIN不必要、オフラインでのトランザクションのリスク対応制限が、£20と£100を相応しいものであると考えるなら、これらの制限は常に適用されるべきである。

あなたのカードは、999,999.99ベトナム・ドンが20英ポンドより価値が高いのか低いのかの信頼ある算定をすることができない(【訳注】 1ベトナム・ドンは0.00003ポンド、0.00542円に相当する。999,999.99VNDは凡そ£30)のだから、それは価値が高いものと仮定してフェイルセイフし、それに応じて振る舞うべきである。 何をするのか? VISAに関しては簡単な修正方法が明らかにされており、この論文中に執筆者達による説明がある:

-

・ 外国の通貨に関しては常にPINを要求すること

・ 外国の通貨に関しては常にオンライントランザクション認証を要求すること

-

・ あなたが通常は海外渡航しないのであれば、外国通貨でのトランザクションを防止するオプションが提供されているか否か銀行に尋ねなさい

・ あなたのカードを財布にしまいなさい、もしくは、電磁放射をブロックするカバーをしなさい。使用されるには取得される必要があるのだから。

・ 低額の支払いは現金にしなさい。あなたのカードで非接触型トランザクションを絶対に有効にする必要が無いのだから。

BleepingComputer : Technology (2014/11/05)

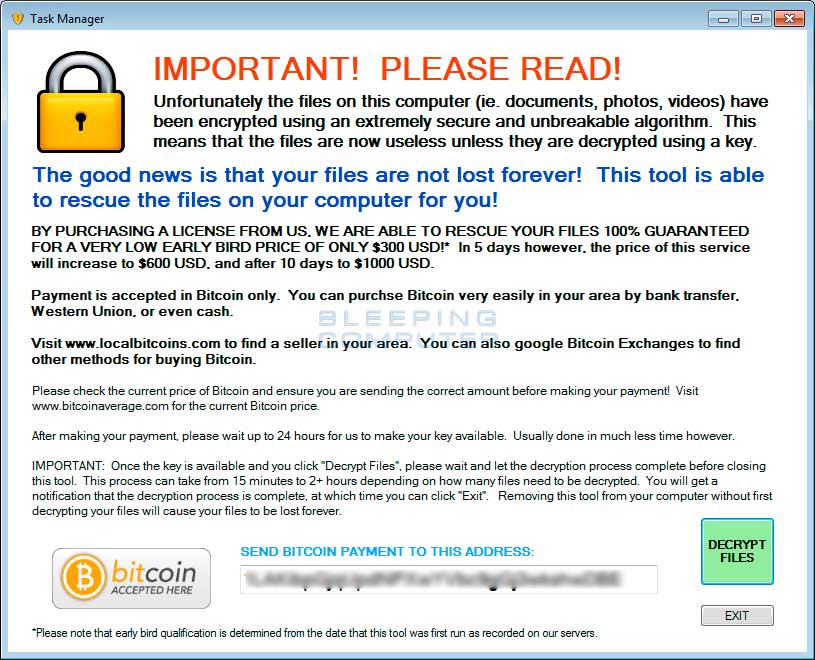

先週、Vinsula.Inc(シアトルを本拠とするサイバーセキュリティ企業)は、ZeroLockerファイル暗号化身代金要求ソフトの復号化キーを虱潰しに当るフリーのZeroLocker復号ツールをリリースした。我々がZeroLockerに関する最初の報告をした時、我々は、このマルウェアが、存在していないWebページに生成された復号キーをアプロードし、後の検索で何処にも保存されていないことを発見した。Vinsulaのユーティリティは今、ZeroLockerによって影響を受けた人々が、現実的な時間枠の中で暗号化されたファイルから復号キーを総当りすることを可能にしている。一般的に復号キーを総当りすることは、要求される時間がかかりすぎるので現実的ではない。Vinsulaは、ユーザのコンピュータの復号キーを、一般的には一日以内で(場合によっては5週間かかる)総当りすることができるテクニックを提示することができた。

-

重要! お読みください!

残念ながら、このコンピュータ上のファイル(即ち、ドキュメント、写真、ビデオ)は、大変安全で解読困難なアルゴリズムを使用して暗号化された。これは、これらのファイルがキーを使用して復号された場合を除いて、現在使用することはできないことを意味している。

良いニュースは、あなたのファイルは永久に失われてはいないということである! このツールは、あなたの代わりにあなたのコンピュータ上のファイルを救出することが可能である!

我々からライセンスを購入することによって、我々は、あなたのファイルを100%保証で救出することが可能である。大変早期の価格は僅か$300と大変安価である。しかしながら、5日経つと、このサービス価格は$600に、10日後には$1000に値上がりする。

以下略。

あなたがこのプロセスに関して何らかの疑問を持った場合は常に、気兼ねなく我々に尋ねなさい。我々はできる限り沢山の支援をするだろう。このフリーツールをリリースし、我々が本件に関して訪問者に知らせることができるよう、我々に手を差しのべてくれたVinsulaに厚く感謝する。

UPDATE

【訳注】 Vinsulaホームページから、復号化ツールの操作方法を和訳しておきます。 このプロセスの実行及び暗号化キーのスキャンに関してインターネット接続は要請されない。このユーティリティは、如何なる外部依存も存在しない。総当りオプションに関して、このツールは、一つの暗号化されたバイナリ実行ファイルへのアクセスを持つことだけを必要とする。一部略(【訳注】 このツールの使用によるいかなる損害も免責とする等が記述されています) このユーティリティは二つのコマンドラインオプションを提供する。

-

1/ 暗号化キーを解読するために一つの暗号化されたバイナリ実行ファイルを総当りする。詳細に関してはコマンドラインオプション“-bruteforce”オプションを参照

2/ キーが解読されると、全ての暗号化されたユーザのファイルは復号される。詳細に関しては“- decrypt”オプション参照

-

1/ .NET Framework 4がインストールされていることが必須。インストールされていないのであれば、こちらから実行ファイルをダウンロードしインストールしなさい

2/ 管理者権限でコマンドプロンプト(【訳注】 スタート>すべてのプログラム>アクセサリ>コマンドプロンプトを右クリック>管理者として実行)を使用して、このユーティリティを実行する

3/ 全てのコマンドを閲覧するには、引数なしで、このユーティリティを実行する。

-

(【訳注】 この画像の一番上の行が、引数なしでこのユーティリティを実行したコマンドです)

-

このオプションに関し、我々は“C:¥Boot¥memtest.exe.encrypt”バイナリファイルを総当りする。このファイルは殆どの場合、暗号化されている。このファイル“C:¥Boot¥memtest.exe.encrypt”が発見されない場合、“*.exe.encrypt”検索パターンを使用して、暗号化されている他の実行ファイルを探しなさい。

下図は、“C:¥Boot¥memtest.exe.encrypt”ファイルを総当りして暗号化キーを解読したコマンドラインの一例である。そして、結果として得られたキーは、key.txtファイル中に格納されるよう指定している。

5/ 以下のスクリーンショットは、暗号化キーを解読するための実際の総当りセッションを表示している。進行状況(Progress)と経過時間(Elapsed Time)は、このユーティリティが暗号化キーを発見するための組み合わせを繰り返す度にアップデートされる。

-

(【訳注】 (1)管理者権限でコマンドプロンプトを実行すると、上図4行目(3行目は空白)の、C:¥Windows¥system32> までが表示されます。(2)cd C:¥UnlockingZeroLocker と入力します。(3)6行目の、C:¥UnlockingZeroLocker> 、までが表示されます。(4)その後に続く7行目末までのコマンドライン(UnlockZeroLocker.exe -bruteforce から、7行目末の ¥key.txt" まで)を入力します。[Enter]キーを押すと処理が始まります)

6/ このユーティリティが暗号化キーを発見したら、ファイルを復号するために、このユーティリティを使用しなさい。詳しく言うと、このユーティリティを“-decrypt”オプション付きで実行しなさい。以下のオプションは、あなたのコンピュータのC:¥ ディスク上に全てのファイルを復号するだろう。 -decrypt:c:¥ -key:[此処に取得した復号キーの値(Encryption Key:の後ろに続く値)を入力する] ファイルの非暗号化バージョンが既に存在している場合、このユーティリティは、それを上書きしないことに注意しなさい。また、このユーティリティは、ファイルの暗号化されたバージョンを削除しない。そこで、ユーザは、Agent Ransack検索ユーティリティを使用して“.encrypt”サフィックスを持つ全てのファイルを検索し、暗号化されたファイルを手動で削除する必要があるかもしれない。

あらゆる疑問に関しては、我々(unlockzerolocker@vinsula.com)にコンタクトされたい。

BBC : Technology (2014/11/03)

Microsoftは、Windows7,8の幾つかのバージョンの小売販売を停止した。

このソフトウェアの販売停止日は、先ごろ設定された、そして、Microsoftは、彼らのより最新のオペレーティングシステムに人々を移行させようとしている。 それとは別に、統計は、Windowsの幾つかの非常に古いバージョンから、人々が離れようとしていることを示唆している。

Windowsの次のバージョン(Windows 10と呼ばれる)は、2015年後半にリリースされるはずである。 古いコード 10月31日から、消費者はWindows 7のHome Basic, Home Premium, Ultimateバージョンをもはや購入することができなくなった。現在、Windows 8もまた購入できない。この変更はショップでの購入とPCやラップトップ上にロードすることの両方に影響を与える。

Windowsの現在のバージョン(8.1)が、PCに提供されるDefaultのバージョンになるだろう。

多くのPCメーカーがWindowsの今までのバージョンの大量の在庫を抱えており、このソフトウェアが稼動するPCの販売を継続するだろうから、この変更が市場に浸透するには時間がかかるだろう。

Windows 7が稼動するコンピュータを得ることに執着している人々は、8.1からWindows 7へのダウングレードが可能になるだろうが、このオプションを提供するPCメーカーは、然程ないだろう。

Forbesでの記事で、Gordon Kellyは、この方針が二年前のリリースであるにもかかわらず「Windows 8の原形から彼ら自身を遠ざけるためのMicrosoftの決定」を露にしたと発言している。

Windows 8のオリジナルバージョンは、このオペレーティングシステムのデスクトップバージョンの幾つかの馴染み深い要素が取り去られたために、人気を集めなかった。

対照的に、2009年後半より利用可能であったWindows 7は、ユーザの間で依然として大変人気があると、彼は発言している。Windowsのおよそ53%のユーザは、Windows 7の様々なエディションを使用している。と彼は発言し、より最近リリースされたWindows 8は、市場シェアの僅か6%を取得しているに過ぎないし、既に、Windows 8.1によって上回られていると、Mr Kellyは発言している。

この変更は、Windows 10のための道を切り開くだろうと、彼は付け加えている。

それとは別に、市場調査は、大昔のWindows XPを使用している人々の数が突然急激な落ち込みを見せたことを明らかにしている。Netmarketshareのデータは、今年の10月においてXPのシェアは24%から17%に落ち込んだと説明している。この落ち込みの背後に何が存在するのか、今のところ明らかになっていない。 Facebook: Torの締め出しを解除し、暗号化されたonionアクセスポイントを提供

The Register : Security (2014/10/31)

Facebookは、Torトラフィックへのスタンスを変更し、匿名化サービスを使用してFacebookソーシャルネットワークに接続するための方法をユーザに提供する。

この会社は、Torを有効にしているブラウザを稼働しているユーザが、このサービスにアクセスすることを可能にする特別なURL(https://facebookcorewwwi.onion)を提供すると発言した。

Facebookは、安全上の理由と、TorがFacebookサーバーへの攻撃を行うために使用される可能性があるとして、今迄Torアクセスをブロックしてきた。

Facebookは2013年に、Torでの可能な解決策に関して作業するだろうと発言していた。一年以上経った今、それは人々の手に届く所となったようである。しかしながら、Torアクセス アドレスを起動していながら、FacebookはTorネットワークが幾つかのリスクをもたらすことを認識していた。

「TorはFacebookのセキュリティメカニズムの幾つかの仮定に問題を呈している。例えば、そのデザインは、我々のシステムの視点から、オーストラリアからの接続に見えた人々が、一瞬の後には、スウェーデンやカナダに存在していると見えることを意味している」と、Facebookの上級技師Alec Muffettは、この動きに関するアナウンスの中で発言している。

「他の場面において、そのような挙動は、ハックされたアカウントが「ボットネット」を介してアクセスしていることを示しているかもしれないが、Torに関して、これは普通のことである。」

この会社は、このサービスが一意のTorアドレスを引用している証明書と共にTorの上にSSLも使用するだろうと発言している。これは、安全な接続を維持するためにTorを可能にする、そして、インチキのサイトにリダイレクトされることからユーザを保護すると、この会社は発言している。

「この考えは、Facebook onionアドレスが、あなたをFacebookのCore WWW Infrastructureに接続するということである(URLをもう一度チェックしなさい、あなたは我々がそこで実行したことが分かるだろう)。そして、この考えは、この方法でFacebookにアクセスする一つの便益(あなたのブラウザから直接Facebookデータセンターへのエンドツーエンド接続を提供するという)を反映している」と、Muffettは発言している。

-

(【訳注】エンドツーエンド: 通信・ネットワークの分野で、通信を行う二者、あるいは、二者間を結ぶ経路全体を意味する。

通信ネットワークやプロトコルの設計原理の一つに「エンドツーエンドの原則」と呼ばれるものがある。これは、高度な通信制御や複雑な機能を末端のシステムが担い、経路上のシステムは単純な中継・転送のみを行うというものである(IT用語辞典 e-Wordより))

Graham Cluley : News (2014/10/30)

コンテンツ・マネジメント・システムDrupalは、Webサイトの管理者とDrupalを稼働している数十万のサイトを訪問しているインターネットユーザに対して、身も凍るようなパブリック・サービス アナウンスを公表した。

この会社によると、10月15日に緊急のSQLインジェクションに関する脆弱性が公開されて数時間もしないうちに、「自動化された攻撃」が、Drupal バージョン7を稼働しているWebサイトを攻撃し始めた。

-

自動化された攻撃は、SA-CORE-2014−005 - Drupal core - SQL injectionのアナウンスの数時間のうちにパッチしていないもしくはDrupal 7.32にアップデートしていないDrupal 7を危険にし始めた。このアナウンスから7時間後の、協定世界時10月15日23時以前にアップデートやパッチをした場合の除いて、全てのDrupal 7 Webサイトは危険に晒されていると仮定して続行すべきである。

これは大問題である。今、あなたのWebサイトをDrupal 7.32(この脆弱性攻撃の影響を受けない)にアップデートしたとしても、ハッカーがあなたのシステムに既に埋め込んだバックドアを絶対に削除することはできないことが、大問題たる理由である。

更に(そして、あなたは、この時点で壁に頭を打ち付けているような感じになっているかもしれない)、Drupalはライバルのハッカーを締め出すためにWebサイトの管理者に代わって、実際にパッチを適用し、彼等のサイトが危険に晒されている香りをITチームに分からないようにしている可能性があるかもしれないと発言している。

-

バージョン7.32にアップデートしたり、脆弱性を修正するパッチを適用したりしても、既に危険に晒されたWebサイトが修正されることはない。あなたのサイトが既にパッチされているにもかかわらず、あなたがそれを実行していないのであれば、そのサイトは既に危険に晒されている兆候である。攻撃者の中には、そのサイトを制御する唯一の攻撃者であることを保証するための方法として、パッチを適用する者がいる。

もちろん、あなたのWebサイトにバックドアがいるか否かを決定することは簡単ではない。

明らかに、脆弱性のあるサイトを可能な限り早急にDrupalの最新バージョンにアップデートすることは重要であるが、そのようなサイトが、直近の二週間で侵害されていないとする保証は何もないので、より過激なアクションが要求される。

Drupalのアドバイスは、幾つかのサイトにとっては従うことが困難であるだろうが、あなたのサイトが影響を受けないという自信を感じてはならない。

一言で言えば、あなたのサイトが10月15日のDrupalのアナウンス後の数時間以内に保護されていないのであれば、あなたのサイトはバックアップからリストアされるか、スクラッチから再構築される必要がある。

-

Drupalセキュリティチームは、あなたのホスティング・プロバイダと競技することを推奨している。彼等があなたに代わってDrupalにパッチしたり、あるいは、協定世界時10月15日16時のアナウンスの後、数時間以内にSQLインジェクション攻撃をブロックしていないのであれば、あなたのWebサイトを2014年10月15日以前のバックアップでリストアしなさい。

-

・ 静的なHTMLページでWebサイトを置き換えることによって、Webサイトをオフラインにしなさい

・ 同じサーバー上にホストされている他のサイトやアプリケーションが、当初の攻撃でインストールされたバックドアを介して侵害されているかもしれないことを強調してサーバー管理者に通知しなさい

・ 新しいサーバーを取得することを考えなさい、あるいは、サーバーから全てのWebサイトのファイルとデータベースを削除しなさい(後で解析するためにコピーを安全に保持しなさい)

・ 2014年10月15日のアップデート以前、もしくは、レストアされたDrupalコアコードをパッチする前のバックアップでWebサイト(Drupalのファイル、アップロードされたファイル、データベース)をリストアしなさい

・ リストアされた、もしくはパッチされた/アップデートされたWebサイトをオンラインに戻しなさい

・ リストアに使用したバックアップの日付以降にWebサイトで実行したあらゆる希望する変更を手動でRedo(リドゥー)しなさい

・ カスタムコード、設定、ファイル、他の中間生成物が正常であり、改竄されていないことを確認するために、危険に晒さらされたWebサイトから統合するあらゆるものを監査しなさい

Ilia Kolochenko(High-Tech BridgeのCEO)は、Drupalのユーザに衝撃を与えたこのような脆弱性あるWebサイトを、ハッカーが熱心に攻撃する理由について、以下のような考えを提供した。

「Drupalのような人気のあるCMSプラットフォーム中に脆弱性が発見されると直ぐに、ハッカー達によって操作されている数百万のクローラー(Googleボットのような)が、脆弱性のあるWebサイトを検索し始める。犠牲者を同定すると、それらのWebサイトはハックされ、パッチされ(同じサイトを「競争相手」に上回られることを妨げるために)、バックドア化される」と、Kolochenkoは説明している。

「数日以内に、侵害されたWebサイトへのアクセスはブラックマーケットで販売されるだろう、十中八九、同時に、夫々が数回にわたって、それを数人の顧客に再販売するだろう」とKolochenkoは続けている。「このように、あなたのパーソナル ブログは山のような異なる犯罪者の攻撃(2〜3例を上げると、不法なコンテンツをホストしたり、スパムを送信したり、訪問者を感染させるような)に簡単に関与させられるだろう。」

グズグズするな。あなたのWebサイトがDrupalを使用しているのであれば、そして、そのセキュリティを維持管理することに関して、あなたが責任を持っているのであれば、最新のバージョンを稼働しているかどうかチェックしなさい。そして、危険に晒される可能性を防ぐために遅すぎずにパッチしていることをハッキリさせなさい。

あなたは残業代が支払われるか否か、上司に確認することを望むかもしれない。結局、彼等は、あなたが午後6時に仕事を止めることを望まないだろう。 Adobe、e-Readerをアップデート。DRMデータは、もはや危険な方法で転送されることはない。

Sophos : NakedSecurity (2014/10/27)

Adobeは暗号化してデータを送信していたDigital Edition 4 e-Readerソフトウェアのアップデートを公開した。

Digital Editionは、あなたに電子書籍を読ませてくれるが、Digital Rights Management (DRM、デジタル著作権管理)の要求の結果、Digital Editions 4は、あなたの読書習慣に関する大量の情報を追跡し続けていた。

電子書籍がDRMを使用している場合(例えば、それを読んでいるあなたに料金を請求するために)、Adobeは、他の情報と共に以下の情報を収集していた。

-

・ ユーザガイド。あなたのユーザ名に対する固有の番号

・ デバイスガイド。あなたのデバイスに対する固有の番号

・ 認定されているアプリケーションID。Adobe Degital Editionsに対する固有の番号

・ IP番号。あなたのデバイスやネットワークによって使用されているIP番号

・ 読書に費やした時間

・ 電子書籍を読む割合

・ 電子書籍のメタデータ。例えば、ISBN、タイトル、著者

幾つかの電子書籍出版社は、あなたへ請求する金額を決定するための計量基準として、明らかに読書時間と実際に何頁見たのかを使用している。

Adobeと他のDRM機能のある電子書籍リーダーの企業は、これらの課金システムをサポートする必要がある、それだけである。

理論的に、あなたはDRMを使用しない電子書籍を利用することによって、このデータの収集を回避することができるが、実際のところ、常時実行することは困難だろう。

例えば、あなたが時々、DRM保護された形式でのみ利用可能な研究目的で参考にする必要のある書籍があるかもしれないので、あなたのDRMフリー ライフスタイルは、この影響で終了するかもしれない。

あなたの読書の進捗に関するDRM関連メタデータがプライバシーを尊重して処理され提供されるのであれば、これは致命的な出来事ではない。

Adobeはプライバシーの側面について、少なくともDigital Editionsバージョン4.0において、同意していないようである。このソフトウェアが、あなたの読書習慣付きで本拠にコールした時、簡素な旧型のHTTPを使用していた。

これは合法非合法の両面で、盗聴者は、とても助かることになる。

大雑把に言うと、HTTPトラフィックは、あなたのコンピュータやモバイルデバイスからWebサーバまで、あらゆるルートで参加自由な非暗号化である。

HTTPとHTTPS間の相違は、Wi-Fiと暗号化されているWPA Wi-Fi間の違いと類似している。

後者は監視に対する防御性は存在しないが、途中で何らかの防御を享受できる。前者は全く防御性はなく、実際上、適所に居るあらゆる人によって覗かれ記録されることが可能である。

かいつまんで言えば、Adobe Digital Editions 4.0.1は、あなたの読書進捗をAdobeのクラウドに報告するとき、現在はHTTPSを使用している。

Adobeは、このアップデートが以下を提供するとして、むしろ誇らしげに説明している。

-

著作権管理とライセンス検証情報を送信するための強化された(”enhanced”)セキュリティ

この発言の正しい解釈は、著作権管理とライセンス検証情報が「もはや危険な形で転送されない」と解釈するのだろう。

それでも、これは有用で重要なアップデートなので、褒められるものである。 WYSIWYGエディタはXSS攻撃の道であると、研究者は警告している

The State Of Security : IT Security and Data Protection (2014/10/22)

多くのWebサイトがWYSIWYGエディタを持っている。

あなたは、WYSIWYGエディタについて考えていたとしても、それを使用していることを認識していないかもしれないが、あなたが訪問する殆どのサイトは、あなたにフォーラムへの投稿、ブログエントリの公開、プライベートメッセージの投稿、Wikiエントリのアップデート、サポートチケットの提出、シグネチャの作成やコメントを残すことを多分可能にしているだろう。

これら全て、幾つかのリッチコンテンツ(【訳注】 静的なテキストや静止画像だけなく、動的な映像や アニメーション、CG、音声を利用した表現豊かなコンテンツのこと(@ITより))要素を包含している可能性が高い。

セキュリティ研究者Ashar Javedは、先週のBlackhat Europeで“Revisiting XSS Sanitization”(XSSのサニタイゼーションを再考する)と題した講演でこの問題を取り上げた。(【訳注】 サニタイゼーション: Webサイトの入力フォームへの入力データから、HTMLタグ、JavaScript、SQL文などを検出し、それらを他の文字列に置き換える操作のこと。「無害化」とも呼ばれ、サニタイジング操作により、入力データ中に含まれる悪意のあるHTMLタグ、JavaScript、SQL文などが解釈・実行されることを防ぐ(IT用語辞典e-Wordsより))

Javed(以前、人気のWebサイトの脆弱性を発見した後、Bag Bounty(【訳注】 脆弱性報奨金制度。ソフトウェアやWebサイトに潜んでいるゼロデイの脆弱性 を早期に発見して改修することを目的とする制度(xss.wikiより))を受賞した)は、多くのサイトで使用されているWebベースのWYSIWYGエディタをテストするための簡単な手順を使用した。

彼のプラン? 彼は、サニタイゼーションされたコンテンツの代わりに数字”1”を含むメッセージボックスをポップアップするように、WYSIWYGエディタを欺けるかどうか確認することであった。

Javedが検証したWebサイトの中には、サードパーティのエディタ・ライブラリに依存しているものがあった。これは数百万の他のWebサイトで使用されている可能性がある。検証された全ては、脆弱性のある一つのエディタ・ライブラリに関するものであり、攻撃者は大はしゃぎできる機会を持っていた。

従って、多くのWYSIWYGオンライン・エディタがクロスサイト・スクリプト(XSS)攻撃に対する脆弱性が存在することを証明した、Javedの発見を学習すると、ある懸念がある。

一般的に、WebベースのWYSYWYGエディタは、イメージを挿入したり、URLを埋め込んだり、ファイルやビデオをアップロードすることができるが、その時の有害な挿入に対する脆弱性が存在していた。

Javedの解決策は、WYSYWYGエディタに入力されたコンテンツを必ず安全であるようにする(XSS脆弱性を攻撃するために使用することができない)厄介な仕事を実行する“Unbreakable sanitizer/filter”(破られないサニタイザー/フィルター)と呼ばれるものを開発することである。

あなたが気になるのであれば、あなたは、彼のXSSフィルターを試すことができる、そして、何らかのJavaScriptで、それをバイパスすることを試すことができる。

Javedは二週間、XSS攻撃で彼のフィルターをバイパスすることを企てるあらゆる者を招待して公開チャレンジを実行した。その期間に、1035の一意のIPアドレスから78,000以上の企てが記録されたが、今まで彼のフィルターを御したものは誰もいない。

Javedの研究に関する詳細に関しては、こちらのホワイトペーパー(PDF)とBlackhat Europeでプレゼンしたスライド中に見出される。

あなたの会社がWebサイトを持っていたり、あるいは、Webアプリケーションを頼みにしているのであれば、あなたがリスクがあるかもしれないと考えるものを必ずじっくり検討し、攻撃者があらゆる弱点を攻撃することを妨げるために、その入出力を適切にサニタイジングすることを保証するようにしなさい。 Adobeは読者をスパイしていた: 全てのDRMの付いた書籍のページ捲りはSSLを介して本拠にリークされていた

The Register : Security (2014/10/23)

Adobeは、本部にコッソリ送信するデータ(ユーザの読書習慣を詳らかにしているデータ)を暗号化するように、彼等のDigital Editions 4デスクトップeBookリーダを調整していた。

今迄、 Digital Editions 4によってアクセスされた全ての単一の大きな本に関する情報は暗号化されずに(誰かがその電話をインターセプトし、盗聴することが可能)本拠に電話されていた。今、この情報はHTTPS経由で転送されている(コピー保護機能が含まれている書籍に関するものだけではあるが)。

このソフトウェアのバージョン4.0は、そのユーザが読んでいる書籍に関する詳細な記録を収集し(どのページが、いつ読まれたか)、この諜報したデータをadelogs.adobe.comに送信している。このアプリケーションを削除することを除いて、これから抜け出る道はない。

現在、バージョン4.0.1では、この情報は暗号化され本部のサーバーに送信されており、DRM(【訳注】 デジタル著作権管理、デジタルデータとして表現されたコンテンツの著作権を保護し、その利用や複製を制御・制限する技術の総称(IT用語辞典e-Wordsより))で保護されている書籍に限定されている。我々は、このサーバーのSSL/TLS設定がQualys(【訳注】 オンデマンド脆弱性管理およびポリシーコンプライアンスソリューションのリーディングカンパニー(Qualys日本法人ホームページより))ではA-に格付けされている(サーバー認証がSHA-1シグネチャ付きであるとはいえ2048ビットRSAキーを持っており、より強力な暗号化よりむしろRC4を選んでいる)ことに注目している。

「クリア テキストで特定の利用データの収集と転送で対処するようにしたDigital Editions 4のソフトウェア アップデート(Digital Editions 4.0.1)が現在利用可能である」と、その声明の中でAdobeはThe Registerに告げてきた。

「Digital Editions 4のこの最新バージョンでは、データは安全な転送方法(HTTPSを使用)でAdobeに送信される。AdobeのDigital Editions 4のユーザは、この製品中の自動アップデート機能を介してアップデート通知を受け取っている」とも告げている。

この時点で、Adobeは、このような情報は出版社の反海賊版対策(デジタル著作権管理(DRM)とも呼ばれる)を強化するために必要とされると発言していた。これをプレーン テキストで送信することはセキュリティを台無しにすると認め、この問題を修正すると約束した。この修正のお披露目で、AdobeはDRMされている出版物の偵察にだけ、このソフトウェアを限定することを明らかにしている。

Adobeはまた、どのようなデータが取得されるのか、その理由はなにかということを明確に説明するWebページをセットアップしている。このWebページは、「eBookが、DRMに関連付けられていないのであれば、情報は収集されない」と主張している。

しかしながら、The Registerの読者からのコメントで判断すると、この不愉快な問題が消え失せることはないと思っている。人々はまず、この種のデータが収集されていたことに驚いている。そして現在、情報をスパイしない代わりのeBookリーダを探している。 ハッカーはPowerPoint中の0−DayのフローでWindowsを攻撃している

Lumension : Blog (2014/10/22)

気をつけなさい。別の0−Dayの脆弱性が顕になった。これはWindowsの殆ど全てのバージョンが影響を受ける。そして、この脆弱性は標的型攻撃としてハッカーによって実際に攻撃されている最中である。

Microsoftは、Windows Server 2003以外の全てのWindowsのバージョン中の緊急のリモートコード実行のフローに関するセキュリティアドバイザリを発行した。

これは大変悪いものである。しかし、それをより悪いものにしているのは、悪いハッカーが未だにパッチされていないセキュリティホールに気が付き、Microsoftが「限定的、標的型攻撃」と呼ぶものの中にある脆弱性を、Microsoft PowerPointを介して実際に攻撃していることである。

幸いなことに、これまでに確認されている攻撃は、UAC(User Access Control)有効で稼働しているWindowsコンピュータで成功するにはユーザとの相互作用を要求する。そこで承諾のためのプロンプトが表示される。残念なことに、多くのユーザは、そのようなメッセージを単純に無視し、プロンプトを消滅されるためにクリックすることが常である。

攻撃者が、この脆弱性を攻撃する方法は主に二つある。

一つ目、彼等は、貴方の会社の顧客の一人にE-MailするためのブービートラップされたPowerPointファイルを作成する。ソーシャルネットワーキング戦術を使用して、彼等は、ユーザを欺きファイル(悪意あるOLEオブジェクトを含む)を開かせる。そして次に、そのコンピュータ上でより悪いマルウェアをインストールしたり、情報を盗んだり、ハッカーが貴方のシステムにアクセスできるようにするバックドアを開いたりする実行処理を行う。

感染するためのもう一つの方法は、Webをベースにするものである。攻撃者は悪意あるファイルをホストする彼等独自のWebサイトを作成するか、同じことを実行するために正当なサイトを改竄し、ユーザが、そのWebサイトにアクセスするのを待つ。一般的な方法は、狙ったコンピュータユーザを悪意あるWebコンテンツに振り向けるE-Mailハイパーリンクである。

もちろん、Microsoftは今迄にPowerPointファイルに関連する攻撃を確認しているが、これは簡単に、悪意あるOLEオブジェクトを含む能力のあるMicrosoft Officeの全ての他のファイルタイプ、並びにサードパーティのファイルに関連することになる。

MicrosoftはPowerPointの幾つかのバージョン用に一時凌ぎの”Fix it”を作成している。これはこの脆弱性に対する攻撃を防止することができる。しかし、明らかに、適切なセキュリティパッチで置き換えるわけではない。

説明されている回避策のリストにおいて、Microsoftは、PowerPointや信頼できないソースからの他のファイルを開かないように示唆しているが、多くの人々の日常的作業活動を混乱させることは明らかである。

あなたが管理者権限で実行する代わりに、権限の少ないユーザ権限を持っているのであれば、明らかにそれは有利である。

Microsoftによれば、現在確認されている攻撃は、EMETを配備し適切に設定することによってブロックすることができる。

Microsoftがこのフローに関する適切な修正をリリースする時は押し迫っている。Microsoftは、彼等がセキュリティパッチをリリースするであろうことを認めていないが、11月の定例パッチの日(通常Patch Tuesdayと呼ばれる)まで待つことなく定例外のパッチのリリースを強いられるであろうことが間違いないと思われる。

結局、システム管理者やITチームだけが、この時計を見つめているだけではない。この脆弱性を攻撃しているハッカーが、適切な修正がリリースされる前に、少しでもこの脆弱性を熱心に使用しようとすることは間違いない。

貴方のコンピュータが、アンチウィルスの最新のアップデートで適切にアップデートされていることを確実にしなさい。また、セキュリティパッチが利用可能になった時、速やかにセキュリティパッチを適用する強力な体制を持つようにしなさい。更に、確固としたApplication Control(【訳注】 アプリケーションの実行制御を行い、不正な動作をリアルタイムに検知して、その動作や 改竄を防止する)は、貴方が攻撃される表面を制限し、攻撃者が貴方の防御に穴を開けることをより困難にする。 韓国のIDシステムは最初から再作成する事になる

BBC : News>Technologh (2014/10/14)

2014年に遡る膨大なデータ盗難により、韓国のNational Identity Cardシステム(【訳注】 アメリカの社会保障番号に相当するものです。このようなシステムは、現在の日本には存在していません。)は完全にオーバーホールする必要がある。

韓国政府は数十億ドルの費用を掛けて、17歳以上の全ての市民に対して新しいID番号を発行することを考えている。

韓国5000万国民の80%と見積もられるID番号と個人情報が、銀行と他のターゲットから盗まれていたと、専門家達は発言している。

システムを再構築するには10年程かかるだろうと、この専門家達の一人は発言している。

大統領朴槿恵を含む約2000万人の人々が、三つのクレジット会社からのデータ盗難の犠牲者になっている。

「この問題は、完全解決する方法を発見することの見込みがなさそうなポイントにまで成長してきた」と、技術研究者Kilnam ChonはAssociated Press(AP通信)に語っている。

IDカードを盗むことが大変簡単であることが分かったことには幾つかの理由がある。

-

・ Identity number(ID番号)は1960年代に発行され始め、依然として同じパターンが踏襲されている。最初の幾つかの数字はユーザの誕生日である。そして、男性は1,女性は2が続く。

・ 様々な分野に渡るこれらの使用は、それらをハッカーにとってのマスターキーにすると、専門家たちは発言している。

・ 詳細がリークされたとしても、市民は、ID番号を変更することは不可能である。

・ 政府は、Microsoft製品(ActiveX)を使用して銀行やオンラインショップネット取引をしようとするネットユーザにデジタル署名を提供することにしたが、批評家は簡単に複製することのできる簡単なパスワードであったと発言している。

Sophos : Naked Security (2014/10/12)

今月の定例パッチは通常より大きなものが用意されている。

10月はOracleのCritical Patch Update (CPU)の月であり、MicrosoftやAdobeのアップデートの平均的ブレチンより多くの修正がCritical Patch Update中に通常存在する。

これはOracleが毎月パッチする代わりに、四半期に一度、その修正をリリースするからである。

Oracleもまた、月の中旬に真ん中に一番近い水曜日にパッチを公開する。これは、しばしばMicrosoftやAdobeが第二火曜日に稼働した後、一週間の猶予期間を与えていた。

しかし、水曜日で始まる2014年10月は、カレンダーの計算上Oracleにとっての月の真ん中にあたり、今月は第二火曜日に押しこむことになった。

結果として、Oracle、Adobe、Microsoftのパッチが、2014年10月14日に一気に到着する。

Oracleのパッチは大量 簡単に言うと、山のようなOracleのパッチ(数百のOracle製品の「155の新たなセキュリティ脆弱性を修正している」)がやってくる。

通常通り、殆どの人々に影響を与えるOracleのアップデートは、Javaに関するものである。

Java単独で25のセキュリティフィックスが存在する、Oracleは、その内の22が「認証なく遠隔から攻撃することが可能である(即ち、ユーザ名とパスワードの必要なくネットワーク越しに脆弱性攻撃することが可能)」と宣言している。

簡潔に、あなたのブラウザ中でJavaを有効にし、サイバー犯罪者が悪意あるJavaアップレットを隠しているWebページを単に訪問するだけで、あなたが、マルウェアに感染するには十分である(ポップアップ、警告、他の犯罪行為の動かぬ兆候なしに)。

-

修正の絶対数を数えないようにしなさい。5つのセキュリティホールを閉じるためのアップデートが25あっても、必ずしも5倍悪い、あるいは、パニックに値することよりも5倍悪いというわけではない。なぜなら、実際、25の修正パッチは、バグを追い詰めて捕まえるより高い成功を含意しているために、5つの修正パッチより5倍良いかもしれない。

-

・ ブラウザのJavaをOFFにしなさい。ただ、コンピュータからJavaを一緒に削除する必要はない。これは、あなたがブラウザをJavaアップレット(Webページ内部に自動的に配布される小さなアプリケーション)の大変大きなリスクに晒すことなしに、プレインストールされたJavaアプリケーションを起動することができることを意味している。

・ ブラウザのJavaをOFFにしなさい。ただし、JavaScriptをOFFにする必要はない。JavaとJavaScriptは同じものではない。あなたが使用しているWebサイトの多くはJavaScriptを多分要求している。JavaScriptをOFFにすることは問題のある行為になるだろう。しかし、2014年において依然としてJavaを要求するWebサイトは殆ど無い。皮肉なことに、JavaScriptは、殆どのJavaを使用することの代わりに使用されている。

Flashは、Windows、Macintosh、Linuxでパッチする必要がある。

両方の製品での今回のアップデートは「攻撃者が影響を受けるシステムを制御することを潜在的に可能にすることができる脆弱性」を修正している。ReaderとFlashにおいて、これは通常open-and-ownホールとも呼ばれている。

これは、Webページに埋め込まれているかE-Mailによって受け取ったかに拘わらずブービートラップされたファイル(PDFドキュメントやFlashビデオのような)を見るだけで、攻撃者がReaderやFlashプログラムの制御を取得し、バックグラウンドで悪意ある行動を不可視で実行するよう命令することを可能にする。

open-and-own攻撃の間、犯罪者によって実行される典型的なタスクは、一つもしくは複数のマルウェアをダウンロードしインストールすることである。 Microosoftは9つのブレチンをリリースした 今月、Microsoftは複数の製品(Windowsそれ自身、Internet Explorer, Office, Microsoft開発ツール(Visual Studio)を含む)にまたがる9つのアップデートをリリースするだろう。

9つのパッチの内5つは、リモートコード実行を可能にするセキュリティホールの修正としてリストされている。これは一般的にOracleが「認証なしに遠隔からの攻撃認証なく遠隔から攻撃することが可能である」として上で説明し、Adobeが「攻撃者が影響を受けるシステムを制御することを潜在的に可能にする」と説明しているバグの種類である。

面白いことに、あなたは、全てのリモートコード実行が、定義から殆ど緊急として考慮されるべきと考えるかもしれないが、リモートコード実行バグ5つの内3つだけが、Microsoftによって緊急と評価されている。

我々は、このパッチが実際に公開され、その詳細が公式に明らかにされるまで、理由を認識すべきではないが、緊急ではないリモートコード実行バグは、既にログインしているユーザによって引き金を引かれるものであると合理的に推論される。

これらのセキュリティホールは、これらは明らかにそのリスクが低いものなので、「認証なしに遠隔からの攻撃」としてカウントされないことを意味している。 影響を受けるServer Core 【訳注】Server Coreのアップデートが必要な方は、多くのサーバーを所有し専用のタスクのみに従事する担当者が存在する組織などの専門家です。 今月の一連のMicrosoftアップデートで最も注目すべきは、Server Coreインストレーションが緊急パッチに入っていることである。

WindowsのServer Coreバージョンは、乏しい必須のシステムソフトウェアのセットを取り外されている、これはDHCPやDNSのような重要なサービス実行するには十分であるが、Internet Explorer(あるいは、あらゆる他のブラウザ)、Office、ReaderやFlashをサポートするには十分なものではない。

間違った実行を少なくしながら攻撃表面を大きく減少させるために、サーバーコア システムは一般的に、少ないパッチ(取り分け緊急なパッチ)を要求する。

しかしながら、全てのサーバーコアは、今月少なくともひとつの緊急フィックスを得るだろう、そして、再起動を要求する。

貴方のネットワーク上のDHCPとDNSサーバーのために、これらの機能停止をスケジュールすることを忘れないようにしなさい。 リークされたEmma WatsonのFacebookビデオは、あなたのPCをマルウェアで感染させるだろう

Graham Cluley : News (2014/10/09)

あなたがリークされた有名人のビデオや写真を見て快感を得る類の人であるのなら、あなたは、サイバー犯罪者がFacebook上で拡散させている最新の悪意あるスカムの標的になることは間違いない。

Bitdefenderの研究者達は、コンピュータの所有者が欺かれ、Emma Watson(【訳注】エマ・ワトソン、1990年4月15日生)のプライベートビデオを含んでいると称するビデオを、Facebookを介してのリンク共有をクリックしたなら、コンピュータがマルウェアで感染させられる危険性を発見した。

もちろん、このビデオは、Harry Potter(ハリー・ポッター)のHermione Granger(ハーマイオニー・グレンジャー)として著名な、このイギリス人女優のビデオではない。彼女の名前と画像は単に餌として使用されているだけである。

しかしながら、実際のYouTubeと異なり、このWebページは、あなたのVideo Playerが旧式であるとして、あなたを欺くようにデザインされている。簡単に言えば、犯罪者は、インターネット出歯亀が悪意あるファイルのダウンロードに突進し、彼等のデータセキュリティに対する危険の可能性を考えないことを希望している。

-

ビデオプレーヤー エラー

我々のシステムは、あなたがVideo Playerの旧式のバージョンを使用していることを検出しました。YouTubeでビデオを閲覧するために、下の‘Upgrade Now’ボタンをクリックしVideo Playerの最新の安全なバージョンにアップデートしてください。

あなたがダウンロードしインストールしたなら、このアップデートは、このビデオを閲覧するためにブラウザをリフレッシュします。

更に犠牲者は、彼等の携帯電話がプレミアム料金のSMSサービスに契約していること(Facebook詐欺師達のもう一つの共通する収入源)を発見するかもしれない。

Bitdefender製品は、Trojan.JS.Facebook.A そして Trojan.Agent.BFQZ としてこの攻撃を検出する。この攻撃の詳細に関しては、このセキュリティベンダのWebサイトで確認できる。 以下略。 USBデバイスは、最早安全ではない

MakeUseOf : Security Matters (2014/10/07)

あなたが1997年以前にコンピュータを購入したことがあるのなら、その背面にアバタのように散乱したポートがあったことに多分気がついていただろう。あなたが新しいプリンタやスキャナを購入すると、それは単に特定のタイプのポートでだけ動作した。そして、コネクタのピンが破損すると、あなたのデバイスは価値のないものになった。これは悪夢であった。そして今、USBである。

Universal Serial Bus (USB、ユニバーサル・シリアル・バス)は、7つの巨大テクノロジ企業の共同体によって作成された。一つの重要な問題(「私はこのデバイスを、どのようにコンピュータに接続すればよいのか?」)を解決することを皆、望んでいた。ほぼ20年後、USBは必ず何処にでもあるというレベルに到達した。

この普遍性には、恩恵と呪いの両側面が存在している。USBは、周辺機器とリムーバルストレージをツマラナイくらい簡単で便利なものにしたが、最近USBに、世界中の全てのコンピュータを脆弱にする欠陥が発見された。それをBadUSBと呼ぶ、あなた方は、BadUSBについて認識しておく必要がある。 BadUSBとの邂逅 最初にUSBが安全ではないとした驚天動地の暴露は、2014年07月、セキュリティ研究者Karsten NohlとJakob Lellによって行われた。彼等が作成したマルウェア(ニックネームBadUSB)は、彼等にユーザのインターネットトラフィックをハイジャック、マルウェアのインストール、ユーザのキーボードとマウスの制御を内密に取得するすることさえ可能にするUSBデバイス設計の重要な脆弱性を攻撃した。

BadUSBマルウェアは、ユーザがアクセス可能なストレージ・パーティションに格納されているのではなく、USBデバイス(キーボード、電話、フラッシュ・デバイスを含む)のファームウェアに格納されている。これは、伝統的なアンチウィルスソフトでは実際に検出不可能であり、そのドライブがフォーマットされても生き残ることができることを意味している。

幸いなことに、NohlとLellが修正のために、この業界に提供するコードを公開していないので、自称アタッカーがBadUSBを悪用することは不可能である。

DerbyCon(ケンタッキー州ルイビルでのコンピュータ・セキュリティ・カンファレンス)で与えられた話では、Adam CaudillとBrandon Wilsonが、BadUSBをリバースエンジニアリング(【訳注】 機械を分解したり、製品の動作 を観察したり、ソフトウェアの動作を解析するなどして、製品の構造を分析し、そこから 製造方法や動作原理、設計図、ソースコードなどを調査する事(Wikipediaより))に成功したことをデモした。そして、コード共有プラットフォームGitHubに、彼等の脆弱性攻撃コードを公開した。

Making BadUSB Work For You と題されたYouTubeでのビデオはこちら。

BadUSBをリリースした背後にある動機は、USB動作方法への幾つかのセキュリティを追加することに対してあまりに緩慢である業界を鞭打つためであった。しかし、これは、この時点以降USBが最早安全ではないことを意味している。しかし、USBの歴史に着目している者は、USBが取り分け安全なものではなかったことを認識している。

攻撃する道筋(attack vector)としてのUSB attack vectorという用語は、コンピュータを危険に晒すために攻撃者によって取得される道筋を意味している。これらは、マルウェアからブラウザ攻撃(Androidの標準ブラウザ中に最近見出されたもののような)、既にコンピュータにインストールされているソフトウェア中の脆弱性(Shellshochに酷似の)にまで及んでいる。

潜在的攻撃ルートとしてUSBフラッシュ・ドライブを使用することは、取り分け新しいものでもなければ、一般的ではないというものでもない。数年間、ハッカー達は、公共の場にあるUSBドライブにマルウェアをドロップしてきた。誰かがUSBを差し込むのを待っていた、そして、汚らわしい物を内部に格納した。

2012年、彼等の駐車場に故意に落とされていたフラッシュ・ドライブを発見したことを報告した。検証すると、それらは自動起動し、ログイン証明書を収穫し、もしかすると権限と重要な情報に対するアクセスを攻撃者に与えるかもしれないように設定されたマルウェアを含むことが、DMS(【訳注】 オランダのグローバルな化学系サイエンスカンパニー)内のITスタッフによって発見された。

もっと早期を見ると、具体的には、我々はSandisk U3フラッシュドライブを悪用したマルウェアを確認できる。2009年に中止されたこの民生用USBドライブの系列は、それがCD-ROMであると信じるようにコンピュータを欺くパーティションを含んでいた。これはインストールとポータブルアプリケーションの管理を能率的にしたが、これはまた、このパーティションに格納されたものは何でも自動起動するだろうことを意味していた。マルウェア(USB Switchbladeと呼ばれる)のパッケージが開発された、これは攻撃者に、パスワードハッシュ、LSAシークレット、IP情報を取得するためにルートで実行しているWindows 2000の後継コンピュータにアクセスすることを可能にした。 USB Switchbladeを作成する方法の探求は、上のビデオ中に見られる。

もちろん、USBをベースとするあらゆる攻撃は、あなたが個人的に所有していないデバイスに差し込むことを回避することによって、簡単に回避することができる。そして、これは将来のBadUSBベースの攻撃に対して、貴方自身を防御する方法を私にもたらしている。 安全であるための方法 私は幾つかの悪いニュースを得た。それは、BadUSB脆弱性を元にするあらゆる攻撃と戦う途方もない挑戦になるだろう。今当に、USB用のファームウェアレベル・セキュリティ・システムは存在していない。この問題の長期固定は、USB標準(USB Type-Cが最も最近)に対する重要なアップデートを要求するだろう。これは、古いハードウェアの付属する数千のものを、脆弱性のアップデートを適用しないままにするだろう。

悪夢を見るな BadUSBは、恐ろしい脅威であるが、全体の視野の中でリスクを見ることは重要である。USBは攻撃の道筋として大きな人気を持っていない。更に、これを記述している時点で、インターネット上にBadUSBベースの攻撃例は解説されていない。

三つの必須のセキュリティ作業、未だ実行していない? &

あなたが今日家族にしてあげることのできる、更に三つの必須のセキュリティ作業

Sophos : NakedSecurity (2014/09/30 & 10/01)

昨年10月、National Cyber Security Awareness Month(【訳注】 米国では、毎年10月を "National Cyber Security Awareness Month" として、情報 セキュリティに関する啓発活動を展開している(JPCERTより))の一環として、我々はサイバーセキュリティを改善するために、あなたが家族のために実行できる三つの必須の作業を提案した。

我々がこのアドバイスを公開してから明日で一年になる。そこで、あなたがその全てを実行したか否か尋ね、これを再検討しようと考えた。

あなたが、実行していなくても、未だ時間はある。

三つ全て、我々の家族の非公式技術サポートとして振る舞う我々全てにとって簡単であるが重要なことである。そして、サイバーディフェンス チームは、悪い奴らにとってより困難になるように物事を実行することができる。

我々は明日、幾つかの新しいアドバイスをリリースするだろう。そこで今日は、あなたが昨年のアドバイスを実行したことを確認するための適切な時間である。 1. コンピュータ上のゾンビや他のマルウェアをチェックする 今日、多くの人々がアンチウィルス ソフトウェアを使用しているが、このソフトウェアは、最も最近のアップデートでだけ良い結果をもたらす。

あなたの家族の誰かがが期限切れの製品を使用していたり、最新の基本的なチェックを実行していなかったり、あるいは、彼等がMac、タブレット、スマートフォンのユーザであり、彼等が、脆弱性がなく信頼できる製品を持っていると信じているのであれば、今日、アンチウィルス ソフトウェアをアップデートし、ゾンビと他のマルウェアに関してチェックしなさい。 (SophosはMacとAndroid用のアンチウィルス ソフトウェアを無料で提供している) 2. 家庭のWi-FiのWPAもしくはWPA2を有効にしなさい 家族の誰かが、危険なホームWi-Fiを使用している、あるいは、WEP暗号化でWi-Fiを安全化しているのであれば、今日、二分を割いてWPAもしくはWPA2に切り替えなさい。

あなたが家族のメンバーのためにWPAを既に設定しているのであれば、家族の誰かが、工場出荷状態にリセットしていないか、あるいは、あなたが設定していなかったかもしれない何かが実行されていないかチェックしなさい。

しかし、その前に、Busting Wireless Security Mythsに関する我々のビデオを見なさい。誰がどのようにWi-Fiセキュリティに従事しているかを確認することができる。このビデオへのリンクは以下。 3. あらゆるWebサイトで夫々異なったパスワードを設定する あなたの家族のメンバーが、ログインする各Webサイトで別々で強力なパスワードを使用していることを確実にしなさい。盗人共は、人々がパスワードを再利用使用していることを知っているので、人気あるWebサイトでパスワードを盗もうとする。

少なくとも20文字より長く文字、数字、記号が混在したパスワードを選択することで家族を支援しなさい。彼等が、パスワードを思い出すことに問題を発生させるようであるなら、 LastPassやKeePassのようなパスワードマネージャを考慮しなさい。

おまけ 我々の日刊ニュースレターにサインアップし、Facebookの我々のページを好み、Twitterでの我々に従うことで、最新のセキュリティニュース、意見、アドバイス、研究の時代遅れにならないようにしなさい。 ***************************** 此処から、あなたが今日家族にしてあげることのできる、更に三つの必須のセキュリティ作業 夜遅く、メールが送信できないと言って父親に訪ねて来られたことはないだろうか?

あなたの同僚が印刷できない時、IT部門を訪問する前に、あなたのデスクの傍らに佇んでいたことはないだろうか?

あなたの家庭の人々は、あなたの言うことをインターネットのスピードのように振る舞いますか?

答えが”Yes”であるなら、それは、ようこそサイバーセキュリティの最前線へということである。

あなたが訓練を積んでいない新人であろうが、手慣れたベテランであるかは重要なことではない。家族・友人・同僚があなたを頼りにするために、あなたは、此処に存在している。あなたには、コンピュータに詳しい電話することのできる友人がいる。そして、好むと好まざるとに拘わらず、洗練された、豊富な資金を維持する犯罪組織に立ち向かっている一部である。

さて、実行する仕事ができた。

本日(10月01日)はNational Cyber Security Awareness Month (NCSAM)の記念日であり、昨年同様、我々は、家族の非公式ITサポートとして行動している全ての人々に話すことにする。今日を、あなたがこの単純なことを、しかし、悪い奴らにとっては生活を辛くする重要なことを実行する数分を確保する日にしなさい。

我々が昨年実行することを依頼した三つのこと(【訳注】 この和訳の前半部分)は、一年前同様現在もその重要性を失っていないので、スキップしないようにしなさい。

簡単に思い出せるように列挙しておくと:

-

・ アンチウィルスのアップデートをチェックし、スキャンを実行する

・ ホームWi-FiにWPAもしくはWPA2を有効にする

・ 各Webサイトで別々のパスワードを設定する

あなたがコンピュータの前にいる間、家族のサイバー環境を安全に維持するために本当に支援することのできる更に三つの簡単なこと(アップデート、ロック、暗号化)を実行することができる。 4. アップデートする 一瞬一瞬、静寂ではあるが凄まじい活発な軍拡競争がソフトウェアベンダと犯罪者の間で繰り広げられている。危険に晒されているものは、一般の家族や企業によって使用され、支払われているネットワーク接続デバイスである。

犯罪者は、彼等が遠隔からコンピュータの制御を奪うための脆弱性攻撃可能な人気あるソフトウェアのフローを探している。ソフトウェアベンダは、汎用されている攻撃ベクトルを混乱させる方法を探したり、可能な限り早急にフローをパッチしようとしている。

犯罪者が勝利すると、それが世界の裏側に存在している場合でさえ、彼等は完全にコンピュータの制御を取得することができる。

そして、リモートコントロールで、彼等はそのコンピュータをモニタすることができ、彼等が手中にできる全てのデータを強奪することができ、それをボットネットと呼ばれる巨大で不法なコンピューティングクラウドに補充することができる。

ボットネットは、あなたのファイルを略奪することから、分散型Denial of Service(DDoS、【訳注】 複数のネットワークに分散する大量のコンピュータが一斉に特定のネットワークやコンピュータへ接続要求を送出し、通信容量をあふれさせて機能を停止させてしまう攻撃(e-Wordsより))攻撃まで様々なことに使用されているが、最も汎用的に使用されているのはスパムの送信である。

最大のボットネットは、数百万のコンピュータを収集しており、各個別のコンピュータは、所有者に気付かれることさえなく一週間に数百万のスパムメッセージを送信するために使用することができる。

多くの人が犯している一つの大きな過ちは、詐欺師達が「私なんか」に興味はないと思い込んでいることにあるが、そうはいかない。サイバー犯罪者達は、一週間に数百万のスパムを完全に無料で送信することが可能なコンピュータを簡単に手放すわけがない。

ソフトウェアベンダは、パッチを素早くリリースすることでより安全にしようとしているが、最も重要なことは、如何に早くパッチを作成するかではなく、如何に素早く我々のコンピュータにパッチを適用するのかということである。

今迄に見てきた最大で最も活発なボットネットの一つは、Windowsオペレーティングシステム中の脆弱性を攻撃することによって、1,100万以上のコンピュータに感染した悪名高いConfickerワームによって作成されていた。この脆弱性に関する修正は、Confickerの存在がが最初に確認される29日前に、Microsoftによってリリースされていた。ユーザがこのパッチを素早く適用していたなら、Confickerがあなたのコンピュータに到達することはなかっただろう。

これが、あなたが利用できるソフトウェア アップデートをダウンロードすることが如何に重要であるかということである。

あなたのソフトウェアをアップデートする前に、チョットだけ考えなさい。インストールされていないソフトウェアを脆弱性攻撃することは不可能なので、必要としないソフトウェアは廃棄しなさい。

理想的には、あなたの前にある全てのソフトウェアをアップデートすることであるが、最低でもそのデバイスのアンチウィルス、オペレーティングシステム、Webブラウザ、インストールしているのであれば、MicrosoftのOfficeに対するアップデートをチェックすることである。

私は、Adobe Acrobat Reader, Java, Silverlight, Flashなしで生活することを強く推奨するが、あなたが。それらなしでは絶対的に耐えられないのであれば、それらもまたアップデートしなさい。

重要なのは、あなたが、各ソフトウェアの部分である設定を開き、アップデートし、ダウンロードし、今後自動的にアップデートをインストールするようにすることである。 5. ロックする あなたが、そのデバイスを放ったらかしにした時、そのデバイスはロックされているべきである、まさに、あなたの車をロックするように。そうしていないのであれば、盗人のためにドアを開きっぱなしにしたり、わざとトラブルを起こしているようなものである。

ロックされていないコンピュータ・ラップトップ・タブレット・電話の前に座った者は、それを放ったらかしにした人と同じ権限で即座に楽しむことができる。最後にログインしたユーザに属するあらゆるドキュメント・パスワード・写真・クレジットカード番号・私信・住所録・その他のデータは、盗人の手中の物となる。

犯罪者は、遠隔からのこの種のアクセスを完成させるために驚くほど勤勉であるが、如何にパッチを適用し、アンチウィルスを使用しようとも部外者の利用に関しては、あなたを保護しないだろう。

デバイスがロックされる時、必ず、そのデバイスにパスワード、PIN、パスコードもしくはスワイプを要求するようにし、次に、あなたが可能と思うコンピュータを一定時間操作しない最も短い時間で、そのデバイス自身をロックするように設定しなさい。そのコンピュータの所有者が、耐えられないというのであれば、あなたは、常にその時間設定をもう少し長くすることが可能である。

そのユーザが如何に取り乱していようとも、如何に忘れっぽくあろうとも問題なく保護のレベルを提供する自動ロックは重要な支えであるが、ボーナスポイントとして、立ち去ると即座にロックがかかるデバイスの手動ロックの方法(Windowsの場合は、[Windows]+[L]。Macの場合は、[Control]+[Shift]+[Eject]もしくは[Control]+[Shift]+[Power])もまた、その所有者に話してあげなさい。 5. 暗号化する 残念なことに、あなたのコンピュータをスクリーンロックするだけでは物理的アクセスの盗難から、あなたのコンピュータを保護するために十分ではない。

USBドライブからロックされているコンピュータを再起動することで(以前のモデルではCDでも)、盗人はオペレーティングシステムの通常のアクセスコントロールをバイパスすることができる。

数秒以内に、彼等はあなたのファイルのコピーを開始することができるし、ログインパスワードを再設定することさえ可能かもしれない(あなただけではなく、アドミニストレータも同様)。

次に、彼等は二回再起動し、彼等は、あなたであるかのようにログインする。あなたのコンピュータは全くロックされていないかのように。

この対策はFull Disk Encryption (FDE)を使用してデバイスを暗号化することである。盗人は依然として暗号化されたディスクに1秒とかからずにアクセスすることができるが、この時間は最早重要ではない(彼等が復号するまで、彼等は騒音でしかない)。

Windowsのより高価なエディション(Pro, Enterprise, Ultimate)は、BitLockerと呼ばれるFDEソフトウェアを同梱しているし、全てのMacはFileVaultを同梱している。FDEの防御を楽しむには、これらチッポケなソフトウェアをONにする必要があるだけである。

iOSに関しては、Stage2で示唆したようにロックスクリーン パスコードが、完全なディスク暗号化を有効にする。あなたが選択したパスコードは、あなたのデバイス暗号化パスワードにもなるので、あなたがロックコードを選択する時、PINの並べ替えをスキップし、適切なパスワードを選択しなさい。多少トラブルかもしれないが、スヌーピングに対してデバイスをロックするだけでなく、デバイスが丸ごと盗まれた場合でさえ、そのデバイス上のデータを安全に維持してくれる。

Androidに関しては、一旦パスコードを選択しても、そのデバイスが全てのデータをスクランブルするまで待つ必要があるので、多少時間がかかる。そのデバイスが全てのデータをスクランブルするまで待つ必要がある。このデバイスはそれ自身で暗号化されるので、あなたが何かを実行する必要はないが、この作業が終了するまで、あなたはこのデバイスを絶対に使用できない。この操作には1時間から数時間かかる。 最後に 我々の日刊ニュースレターにサインアップし、Facebookの我々のページを好み、Twitterでの我々に従うことで、最新のセキュリティニュース、意見、アドバイス、研究の時代遅れにならないようにしなさい。 MozillaはFirefoxとThunderbird中の「フィッシングに友好的」であった暗号法を修正した

Sophos : NakedSecurity (2014/09/25)

以下に重要な問題に関して簡単に記述する!

Mozillaは、NSS暗号法ライブラリ中のバグをパッチした。

NSSはNetwork Security Services(【訳注】SSL/TSL通信機能をはじめとするセキュリティ機能をサーバーアプリケーションやクライアントアプリケーションへ追加するためのライブラリ(窓の杜より))の頭文字であり、Firefox(Webブラウザ)、Thunderbird(メールクライアント)、SeaMonkey(両方)のようなMozilla製品に使用されている。

Firefox法人向け延長サポート版(ESR)を含むこれら全ての製品は、現在パッチされている。

-

私が知る限り、Google ChromeとChromiumブラウザ並びにOperaもNSSを使用している。

以前の名前であるSSL(Secure Sockets Layer)としても知られるTLS(Transport Layer Security)は、HTTPにSを付ける暗号化プロトコルである。

あなたがHTTPSを使用している時、あなたの機密性だけでなく、整合性(転送中のメッセージを悪い奴らが弄ることを止める)や信頼性(銀行からと主張する悪い奴らを停止する)にも影響を及ぼす。

証明書の検証をしなくても、あなたは簡単に全く安全で、完全に成り済ましている者に対して盗聴不可能な運営を行うことが可能である。

残念なことに、今回パッチされたNSSの脆弱性は、上述した全ての製品のデジタル署名認証に影響を与える。 HTTPSログインを欺く 例えば、あなたの街のコーヒーショップでWi-Fiアクセスポイントをハックした悪漢共は、あなたのあらゆるHTTPSログインを、こっそりフィッシングサイトにリダイレクトできたことを思い出しなさい。

しかしながら、通常、あなたを引きずり込んだインチキのサイト用のデジタル認証を悪漢共は表示できない。 場合によって、悪漢共は暗号化を全く使用していない昔ながらのHTTPに戻ることで完全にデジタル認証の必要性を回避している。

あなたは、ブラウザのアドレスバーのセキュリティ インジケータが存在していないことで、この種の策略に見当を付けることができるはずである。

-

赤枠の部分。HTTPS認証に関する詳細を見るには、アドレスバー中の緑色のテキストをクリックする。

あなたのブラウザからの「接続の安全性を確認できません」警告によって、あなたはこの種の策略に見当を付けることが可能なはずである。

これは、あなたの個人情報(ユーザ名やパスワードを含む)の違法コピーを可能にする。 最新のアップデートを入手する 例えばFirefoxのようなNSSを使用しているソフトウェアを所有しているのであれば、必ず最新のアップデートを入手しなさい。Mozillaソフトウェアに関しては、以下を意味している(協定世界時、2014-09-24 23:45。日本時間、2014-09-25 12:45現在);

-

・ Firefox 32.0.3

・ Firefox ESR 24.8.1

・ Firefox ESR 31.1.1

・ Thunderbird 31.1.2

・ Thunderbird 24.8.1

・ SeaMonkey 2.29.1

アップデートの適用はあっという間であった。パッチのダウンロードに一秒未満、ブラウザのプロセスを再起動するために僅か数秒であった。

私が推奨することは「直ぐにアップデートしよう」である。

-

赤枠の部分。メニューアイテム「Firefoxについて」は、あなたの現在のFirefoxのバージョンを表示するので、アップデートに関するチェックをしなさい。

The Guardian : News>Technology>Software (2014/09/25)

【訳注、Update】 この問題はマスメディアでは“Shellshock”として報道されています。 Linuxの広範に使用されている部分(Bashとして知られている)に新たに発見されたセキュリティバグは、4月に表面化したHeartbleedのバグよりコンピュータユーザにとって、より大きな脅威になる可能性があると、サイバーセキュリティの専門家は警告している。

Bashは、多くのLinuxコンピュータにおいてコマンドプロンプトを制御するために使用されているソフトウェアである。ハッカーはターゲットにしたシステムの完全な制御を取得すためにBash中のバグを攻撃することができると、セキュリティの専門家は発言している。