セキュリティ情報‥

2007まで

2008年

2009年

2010年

2011年

2012年

2013年

2014年

2015年

-

セキュリティ・メーカー関連

- ・ Emsisoft : Blog

- ・ ESET WeLiveSecurity

- ・ Kaspersky SecureList

- ・ Websense Security Labs

- ・ McAfee Blog Central

- ・ Sophos Naked Secuirty

- ・ Bitdefender : HOTforSecuirty マスメディア

- ・ BBC

- ・ The Washington Post

- ・ The Gurdian

- ・ The Register 情報サイト等

- ・ Graham Cluley

- ・ Krebs on Security

- ・ The PC Informant

- ・ BleepingComputer

Android用の身代金要求型マルウェアは、LGエレクトロニクスのスマートテレビに感染する

BleepingComputer : News>Security (2016/12/28)

セキュリティ企業は、電話やタブレットからスマートテレビのような他のAndroidデバイスに飛び移るAndroidマルウェアの可能性に関して一年以上前から我々に警告し続けていた。

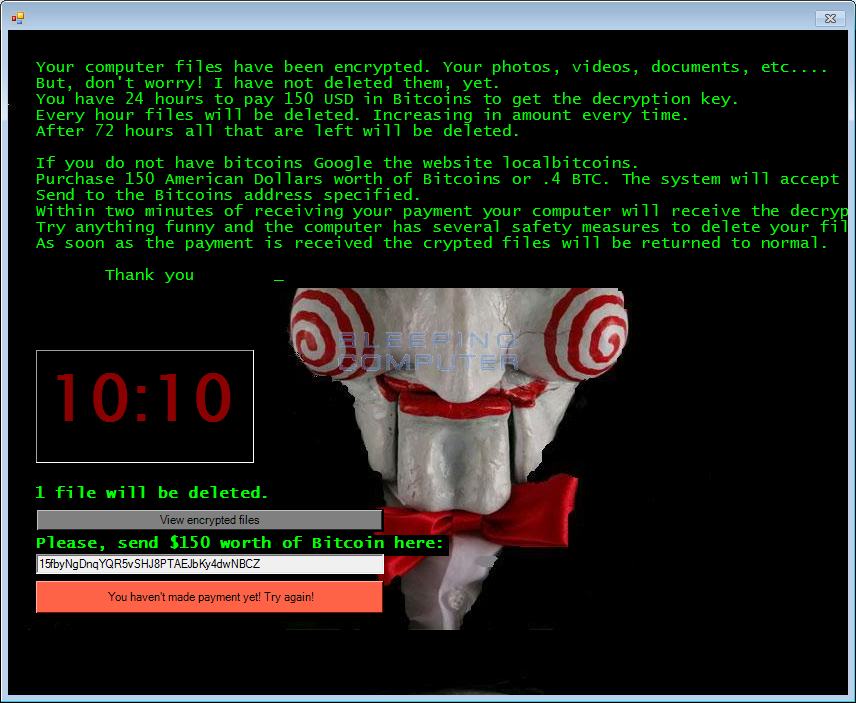

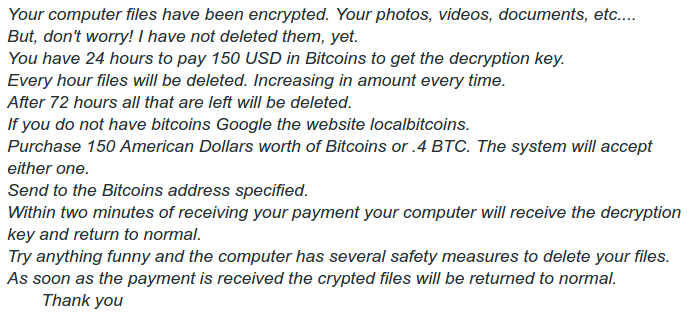

スマートテレビ用の身代金要求型マルウェアに関連する最新の出来事は、Darren Cauthonの家族の一人が所有するLGのスマートテレビが、クリスマスに身代金要求型マルウェアに感染したことである。

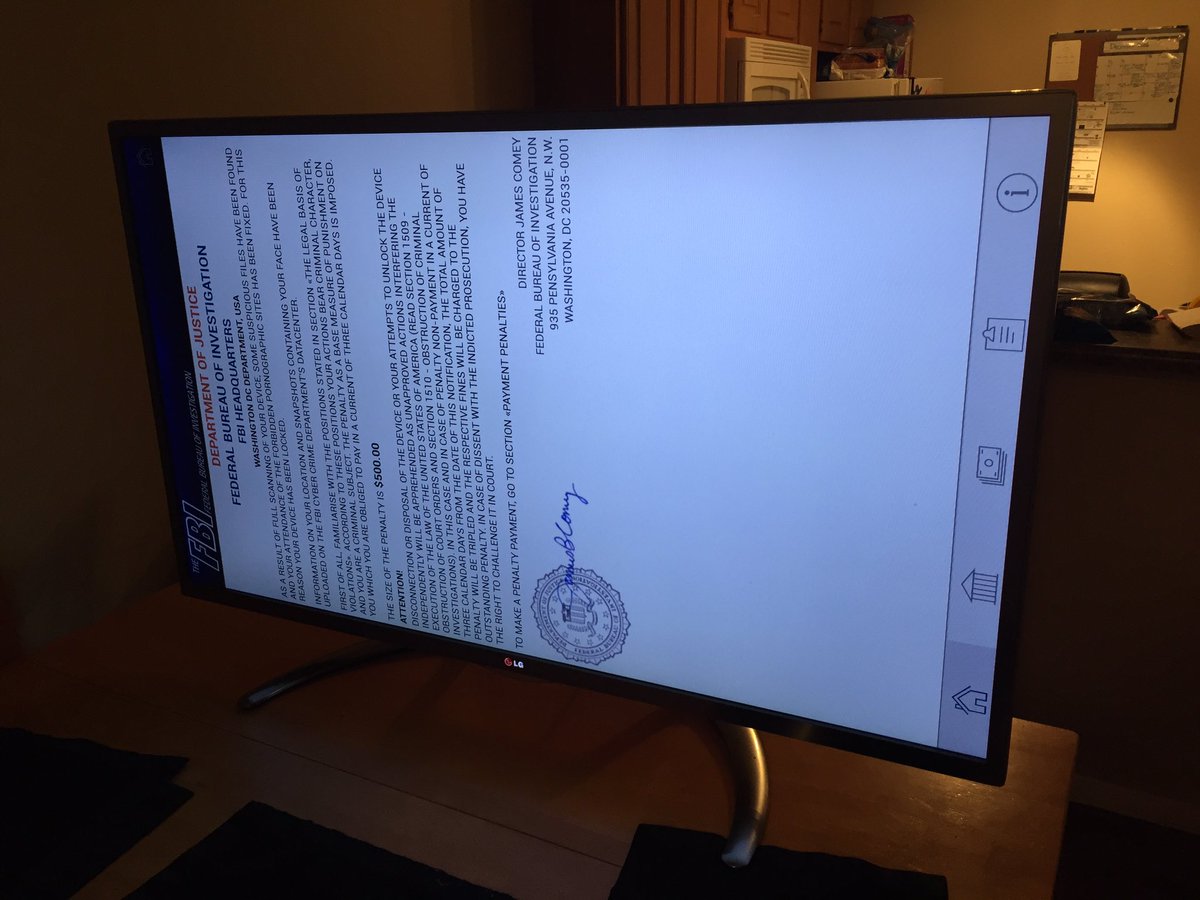

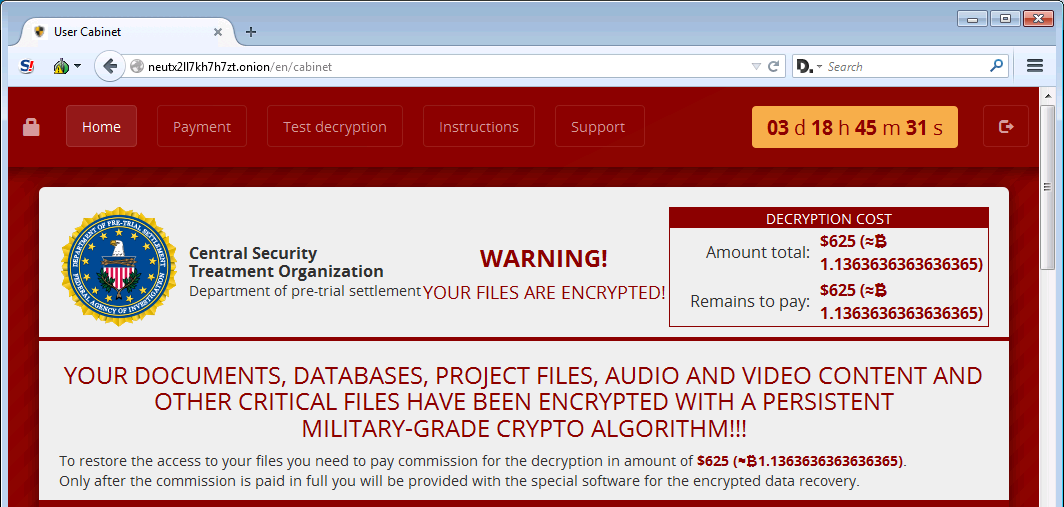

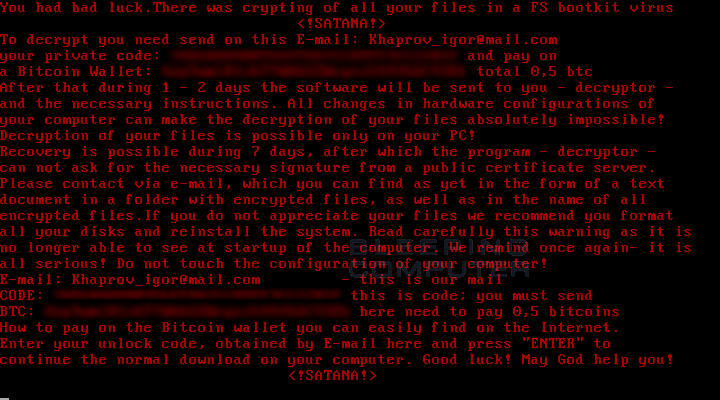

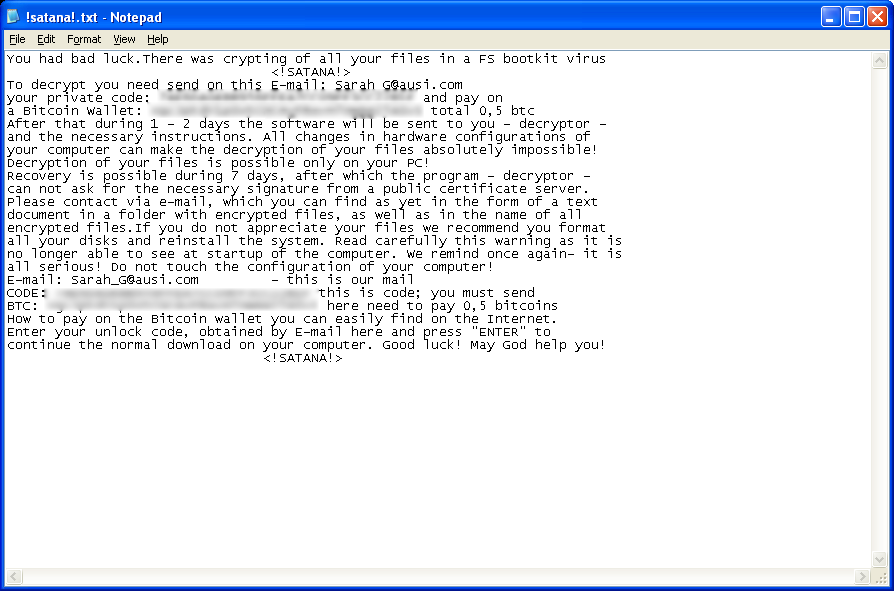

Cauthonがオンラインに投稿したスクリーンショットに基づくと、このスマートテレビは、Cyber.Police(FLocker, Frantic Locker, Dogspectusとしても知られる)身代金要求型マルウェアの変種に感染したかのようである。

他方、LGは、Google TVから去り、この会社のTVは現在、WebOS(オープンソースLinuxカーネルベースのマルチタスク・オペレーティングシステム)を稼働している。

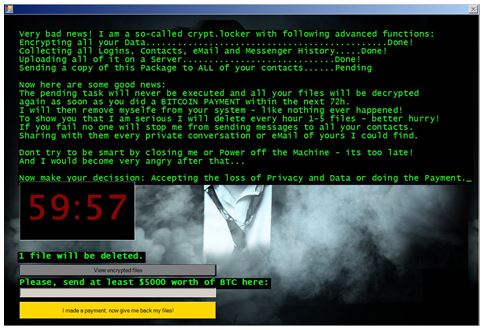

身代金要求型マルウェアはデバイスのロックを解除するために500$求め、LGは支援のために340$求める

Cauthonは、このTVを工場出荷状態にリセットすることを試したが、オンラインで利用できるリセット手順は、動作しなかったと発言している。Cauthonは、LGに連絡した。LGは、彼のTVをリセットできる従業員がいるサービスセンターの者を訪問させると彼に告げた。これには、工場出荷状態への手順を秘密にすべきではないことと、このサービスセンターが、340$の請求を仄めかしたために、Cauthonを怒らせた。身代金要求型マルウェアは、彼のTVのロックを解除するために500$支払うようにCauthonに求めていた。

Twitter上での一人の発言者が指摘していることは、新しいTVを購入したほうが安上がりだろうということである。「この『スマートテレビ』の忌避」に関して、Cauthonは以下のようなLGとの議論を追加している。

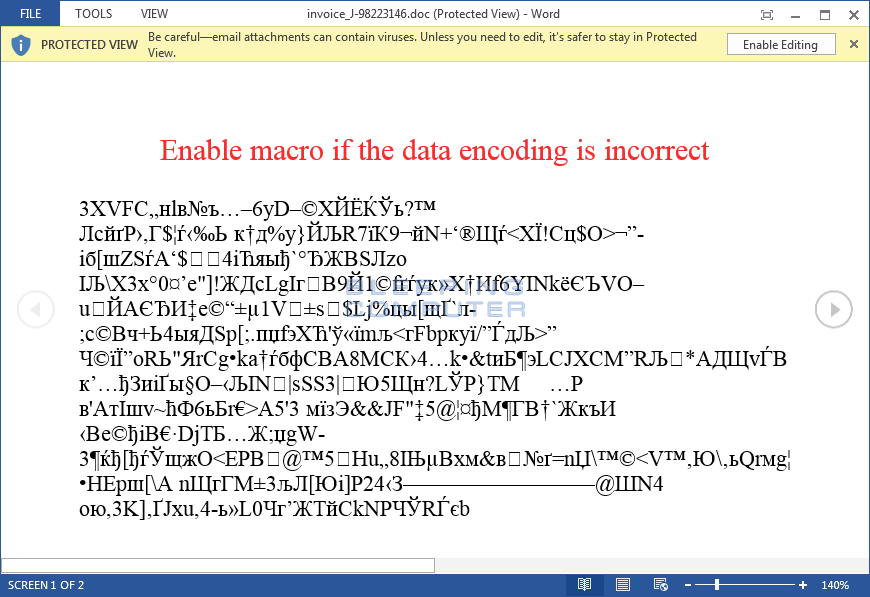

テレビは得体のしれないアプリケーションをインストールすることによって感染した

彼は身代金要求型マルウェアに感染させられた方法を詳細に尋ねられた。Cauthonは、「彼等(親族)が映画を見るためのアプリケーションをダウンロードしたと発言している。映画の途中で、テレビはフリーズし、現在使い物にならない」と伝えた。Cauthonの親族が、公式のPlay Storeからダウンロードしたのか、サードパーティのソースからダウンロードしたのかは、現時点では定かでない。

Twitterのユーザは、この確認を待たなかった。一人のユーザがCauthonに素早く応答した。「誰かが海賊版の映画を見るために古いTVにダウンロードした。突如として全てのスマートテレビが悪くなるのか?」

スマートテレビ上の身代金要求型マルウェアは大問題になるだろう

2015年11月、Symantecの研究者はテストを指揮し、スマートテレビに身代金要求型マルウェアをインストールした。このテストを指揮した研究者は、Androidマルウェアの専門家であり、大変経験豊かな専門家である。彼は、感染したTVからマルウェアを削除することは大変困難であることを発見した。彼が述べたタスクは恐ろしく難しく、技術的な経験の乏しいユーザでは、ほぼ不可能である。3ヶ月後、同じテストがTrend Microの研究者によって繰り返され、同じ結論に至っている。

スマートテレビを標的にしているマルウェアは、一般的ではないが、攻撃されてしまうと、恐ろしいほど処理することは困難である。例えば、2016年1月、一人のユーザが基本的なブラウザ スケアウェア(技術サポートスカム)を、なかなか削除できないでいた。この感染したテレビもLG製のTVであった。

2016年6月に、Trend Microは、スマートテレビが身代金要求型マルウェア(Cyber.Police(FLocker)のような最も能動的な脅威)の通常のターゲットになっているとレポートしている。

他方、Googleは、Android TV(Google TVに似たAndroidベースのスマートテレビ)に関する仕事を開始した。これは、Androidマルウェアが、スマートテレビ市場の大半に関して有効な脅威のまま残ることを意味している。

Netgearへ。消失させなさい。別の本当に深刻なルータのセキュリティホールを

The Register : Security (2016/12/19)

Netgearは、WNR2000系民生用ルータ中に新たに発見されたフローの重要性を軽視していた。

この脆弱性は、仮にリモート アタッカーがコードを実行することが可能であったとすると、認証なしに、そのデバイスを乗っ取ることができると、このバグを発見したセキュリティ研究者Pedro Ribeiroは主張している。

「これはLANベースの攻撃であるが、そのルータ中でリモート認証が有効になっていれば、インターネットを介して使用することもできる」と、RibeiroはThe Registerに説明している。

Ribeiroは、Netgearからの適切な対応を受け取っていないと主張した後、今週初めにアドバイザリを公開した。

The Registerの質問によって、Netgearは、このフローの重要性を軽視し続けていたことを認めた。

リモート管理は、これらのルータに関してはDefaultではOFFになっている。この機能は我々の顧客の大部分が使用しない高度な機能である。

Ribeiroは、このフローがNetgearの対応が仄めかしていることよりもっと深刻であると主張している。脆弱性のあるデバイスは、IoT検索エンジンを使用することで簡単に発見できると、彼は主張している。

「また、『内部ネットワークへのアクセスを持つこと』は、ルータのWLANに接続していることを意味している。それ故に、私は非常に限定的とする主張に疑問を持っている」と、彼は追加している。

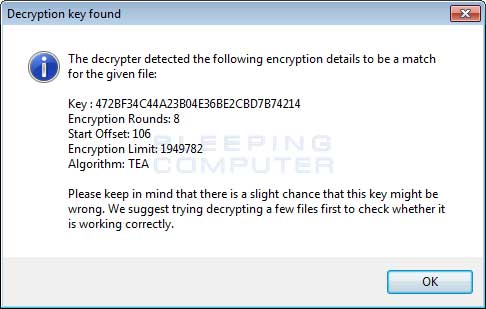

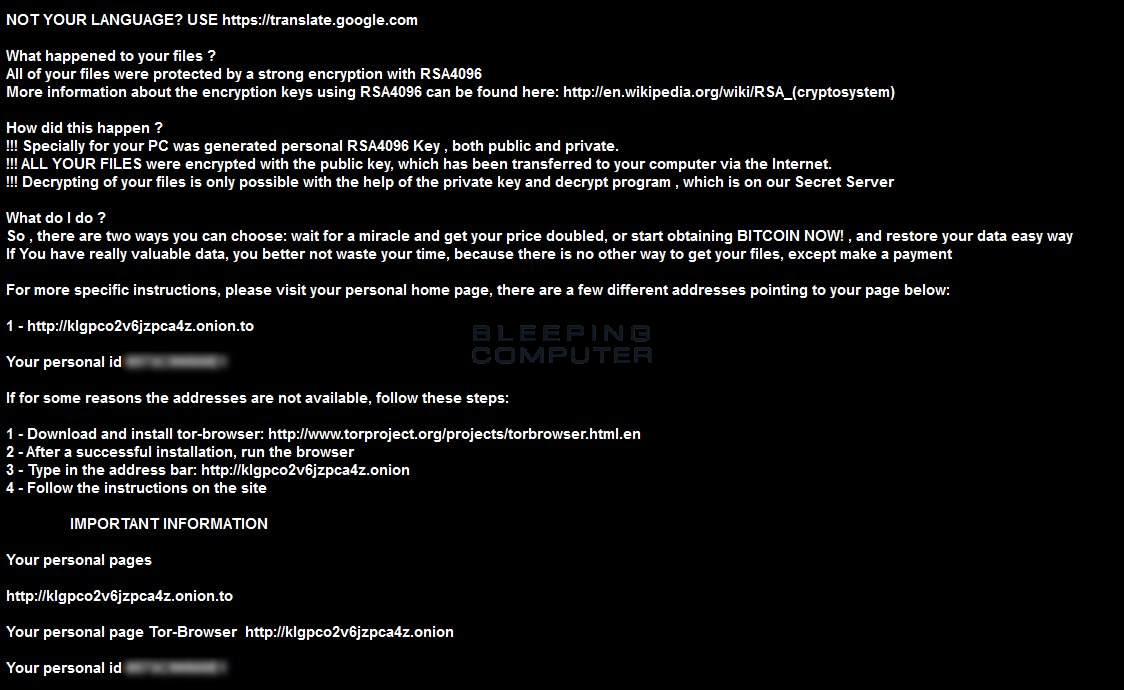

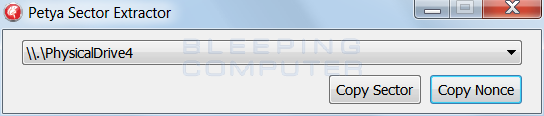

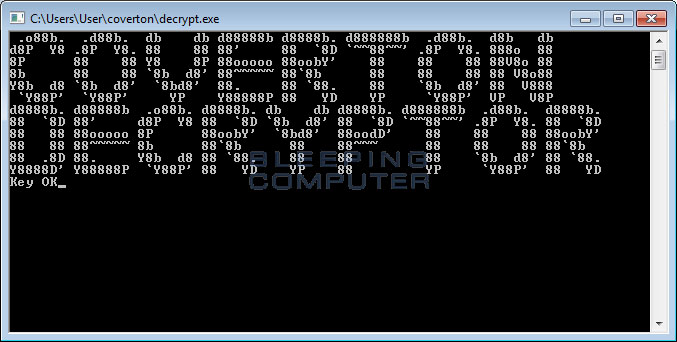

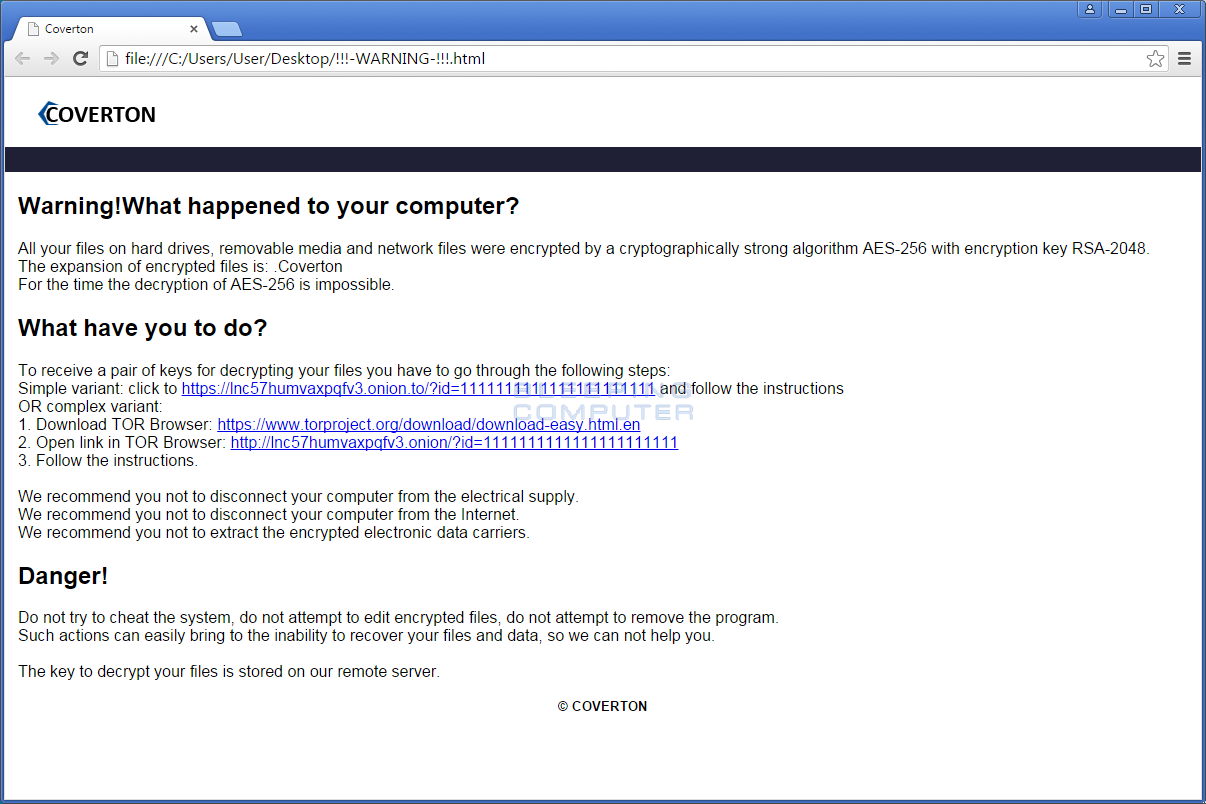

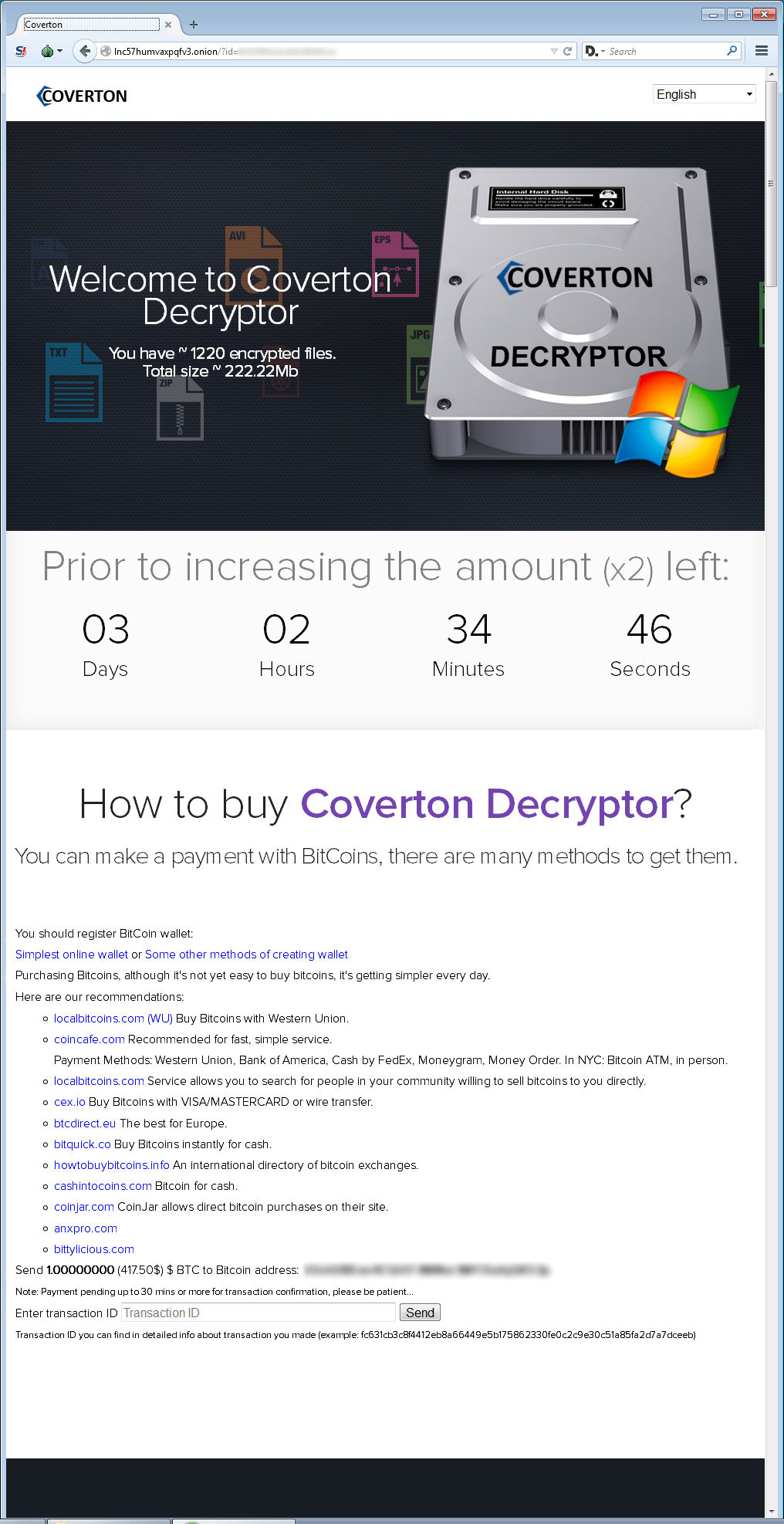

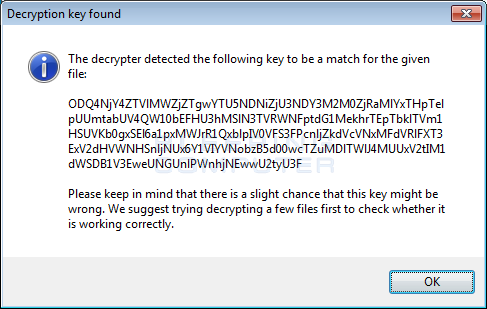

KasperskyがRannohDecryptorをアップデート。CryptXXXのCrypt, Cryp1, Crypz拡張子を復号する

BleepingComputer : News>Security (2016/12/19)

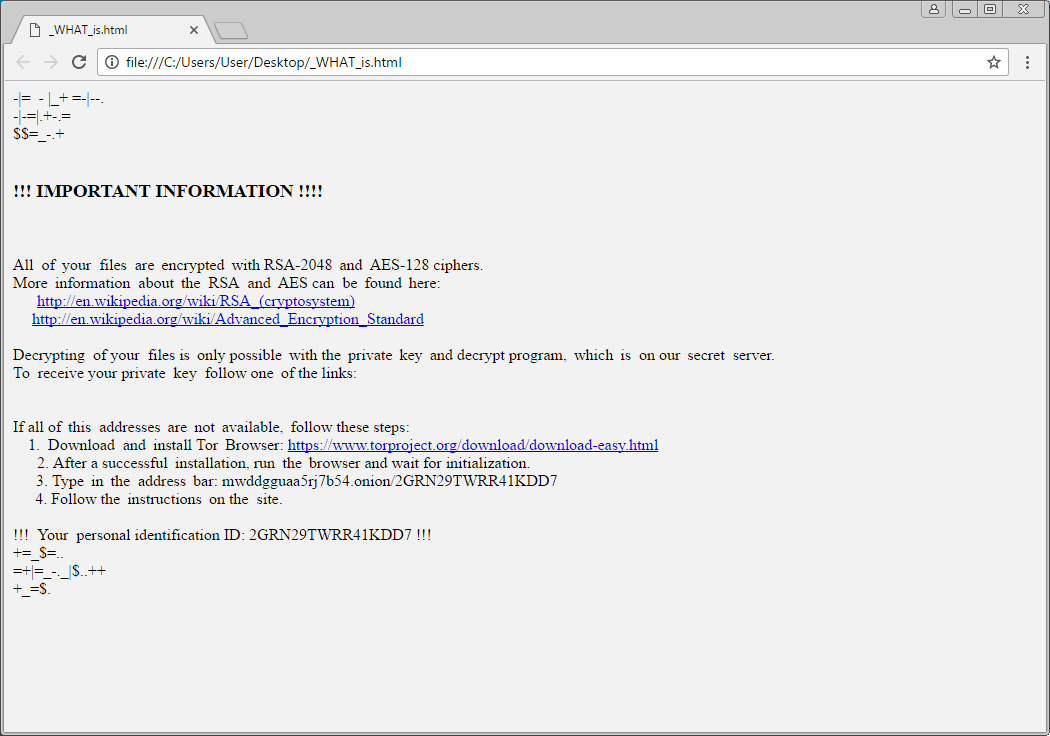

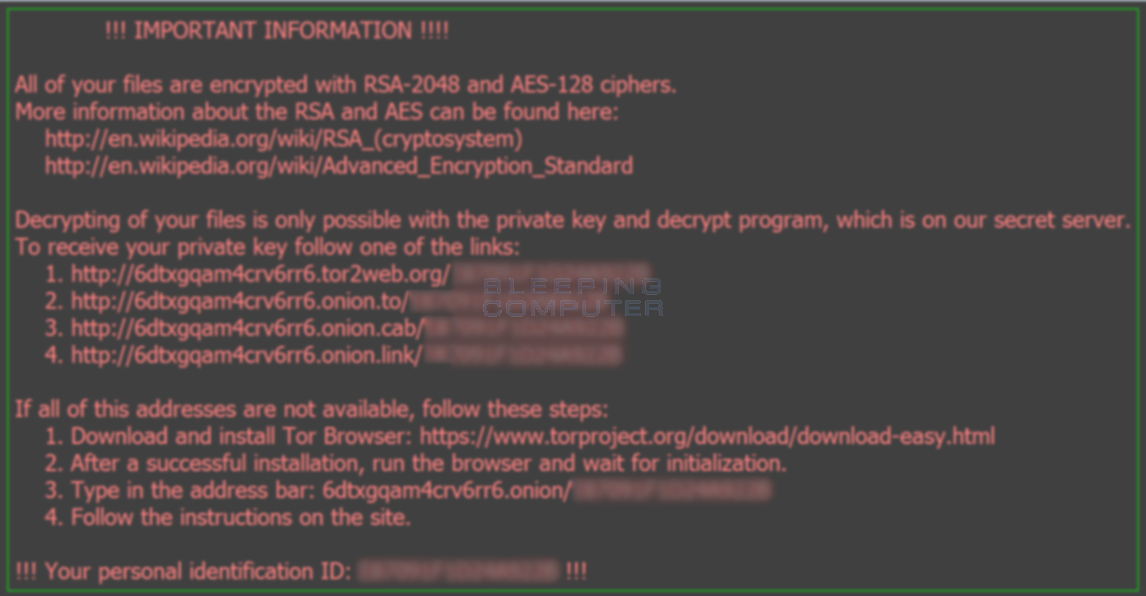

あなたがCryptXXX身代金要求型マルウェアの犠牲者であり、身代金を支払う代わりに、将来修正プログラムがリリースされることを願って、暗号化されたファイルと脅迫文をそのまま保持しているのであれば、朗報である。

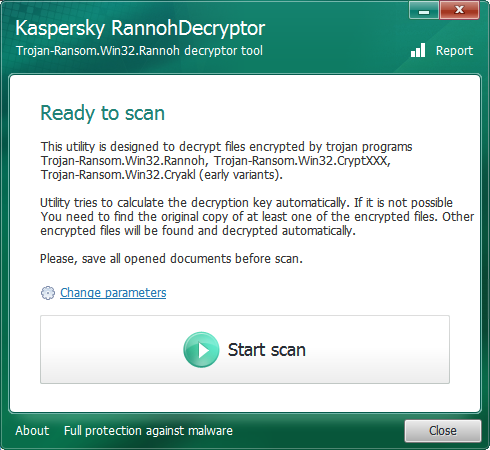

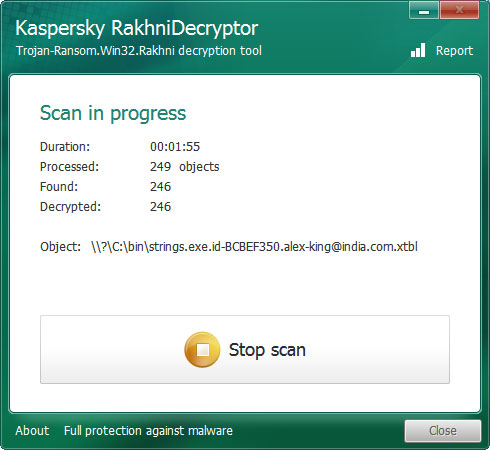

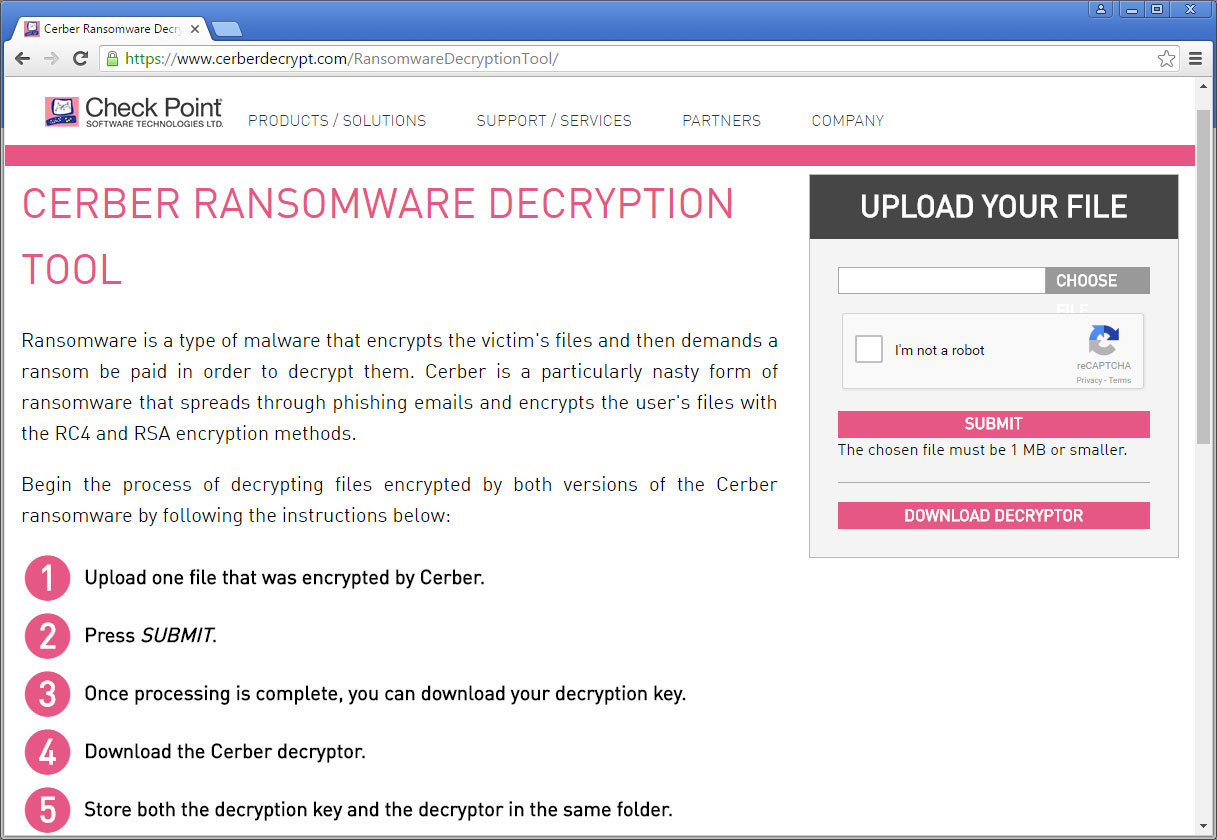

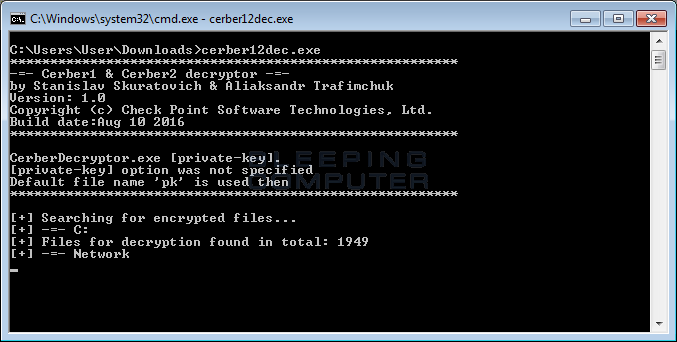

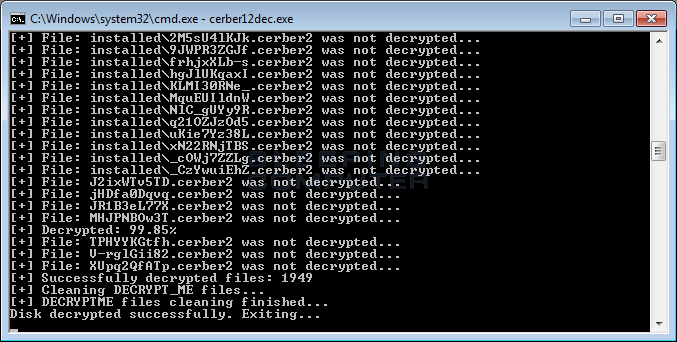

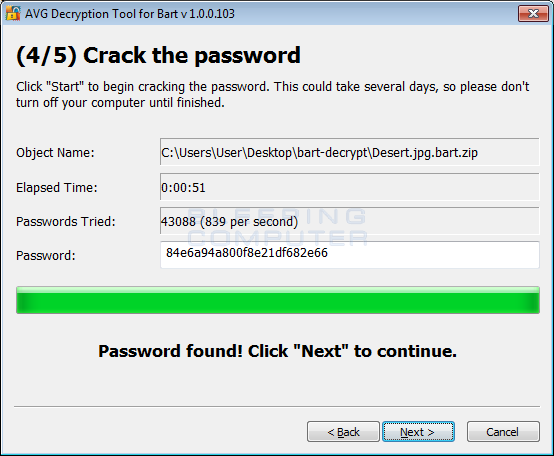

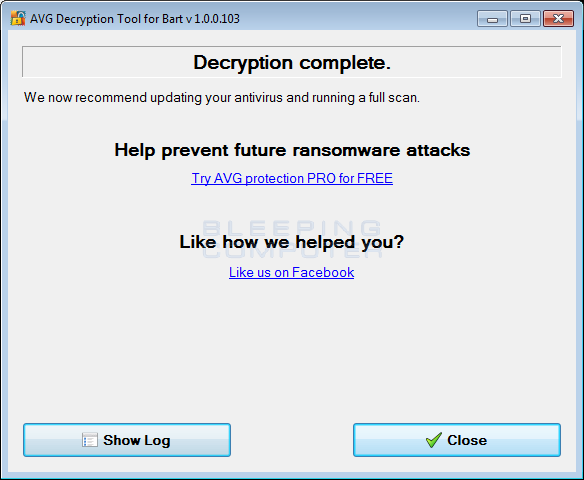

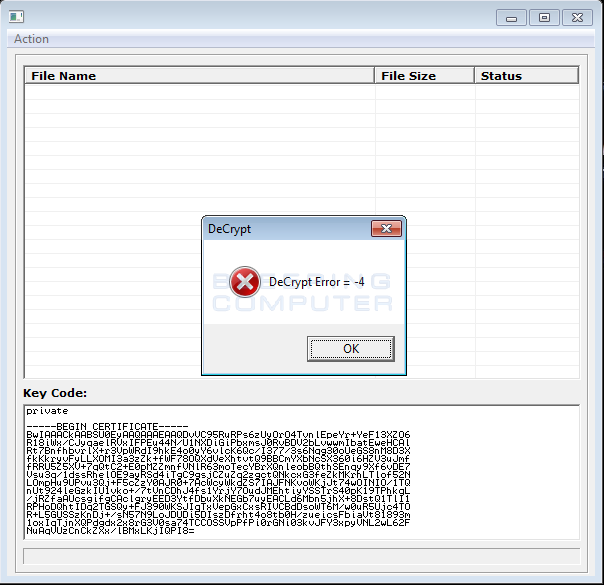

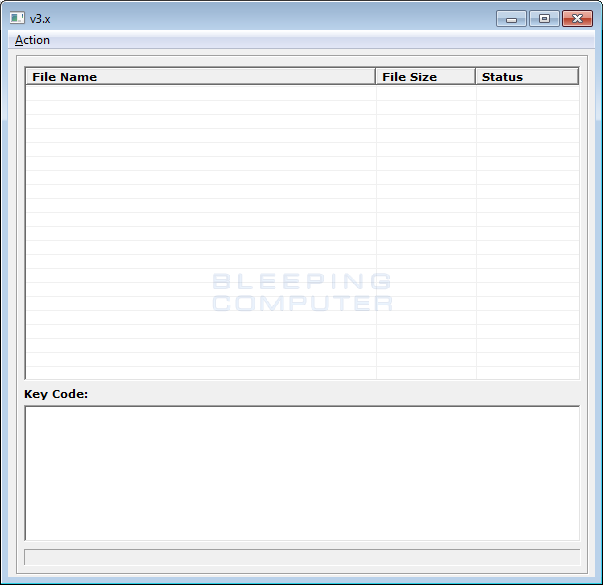

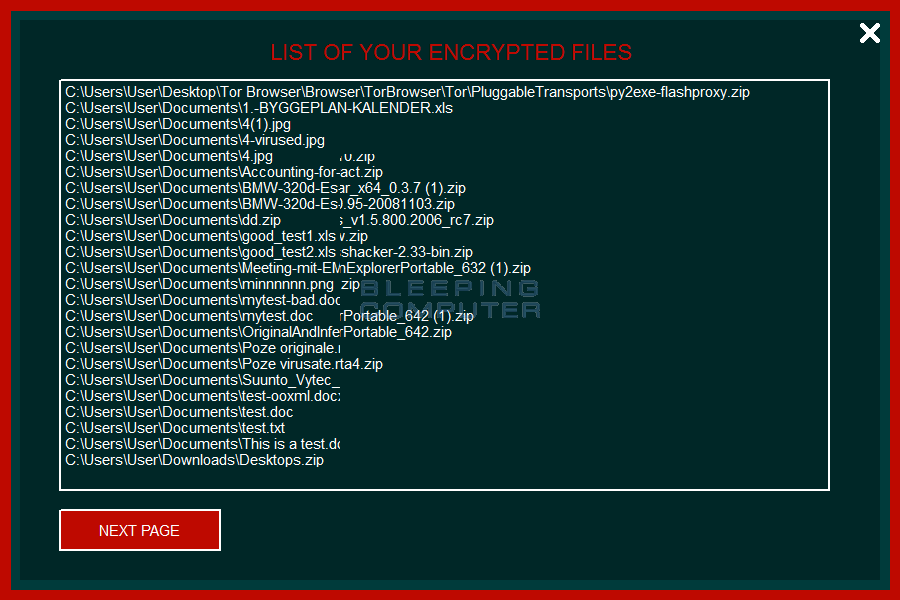

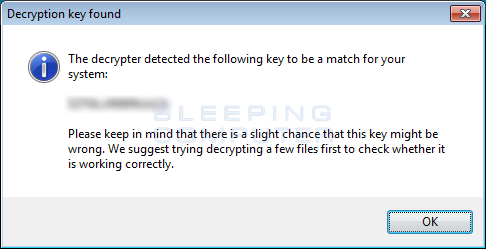

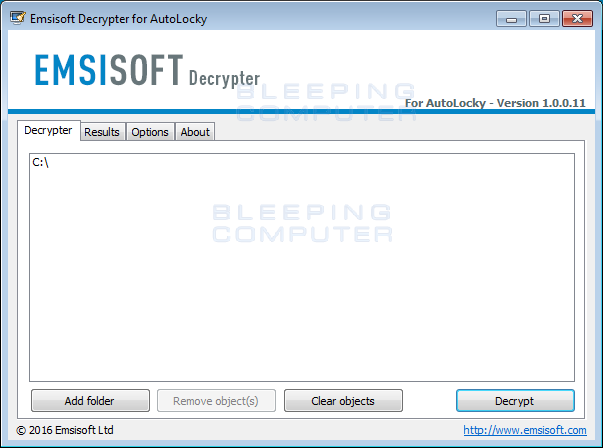

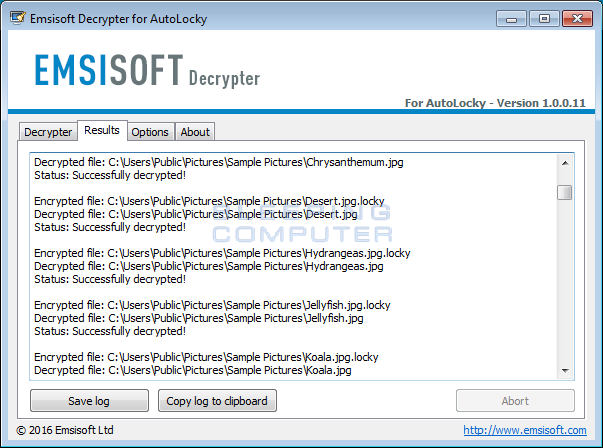

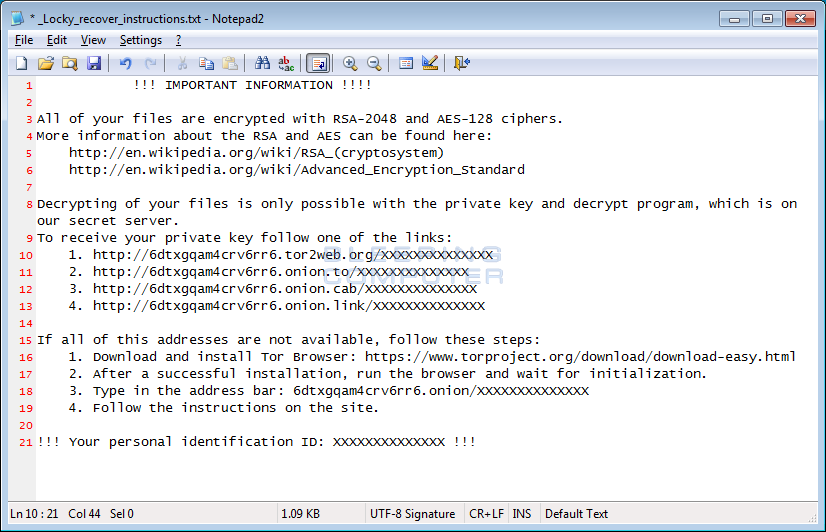

本日、Kasperskyは、CryptXXXで暗号化されたもののうち、暗号化されたファイルが .crypt, .cryp1, .crypz拡張子を持つものを復号するようにRannohDecryptorユーティリティをアップデートしたとアナウンスした。

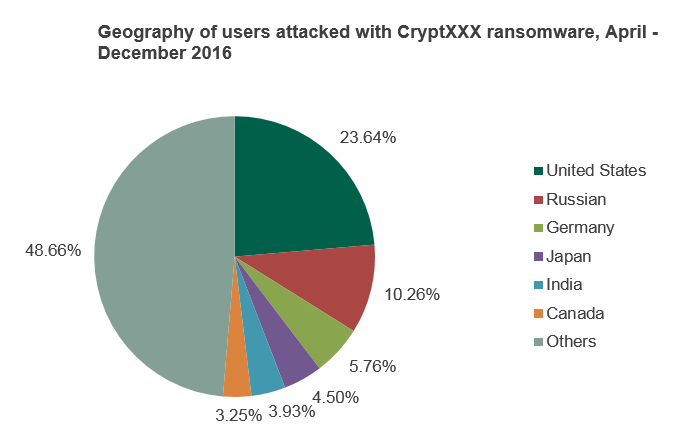

我々は2016年4月にリリースされて以来、CryptXXXを監視し続けてきた、そして、我々のフォーラムで最も幅広い地域から報告される身代金要求型マルウェアの一つになった。Kasperskyは、2016年4月以来、少なくとも8万回、彼等の顧客が攻撃されたことを確認している。プレスリリースによると、この半分以上は、米国、ロシア、ドイツ、日本、インド、カナダの6カ国で発見された。

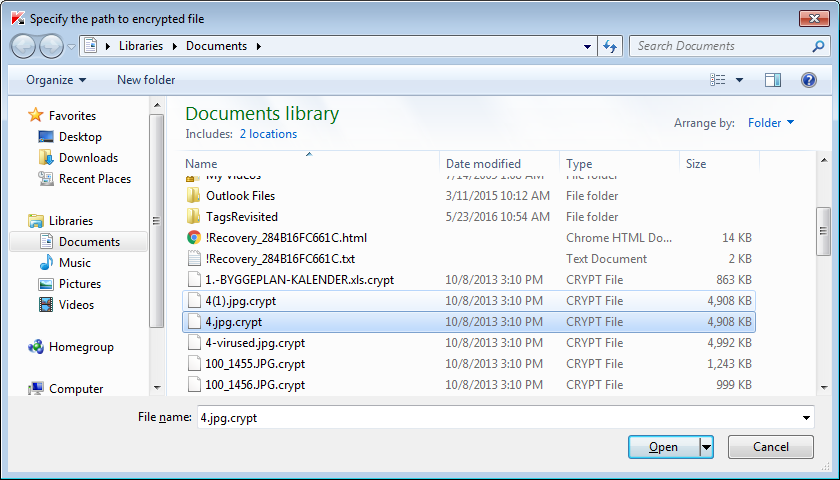

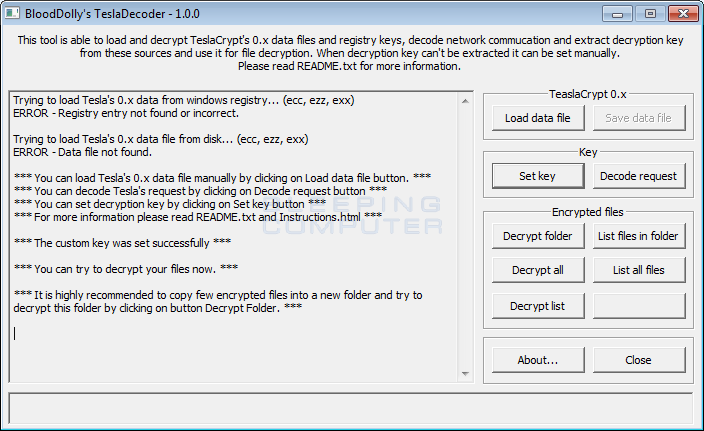

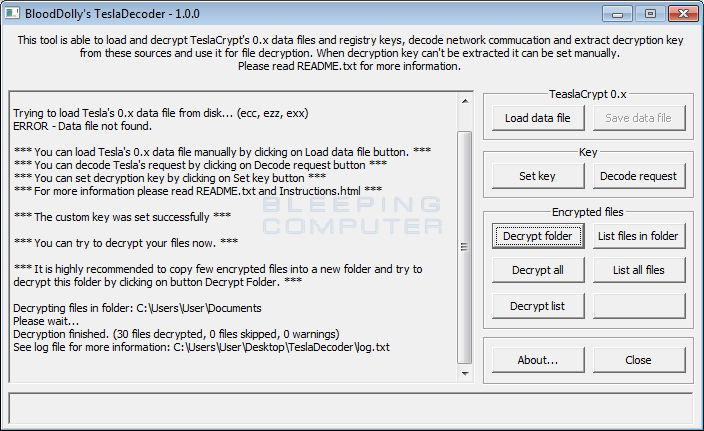

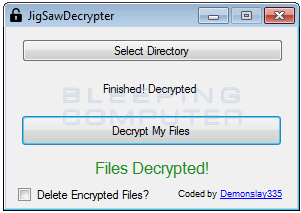

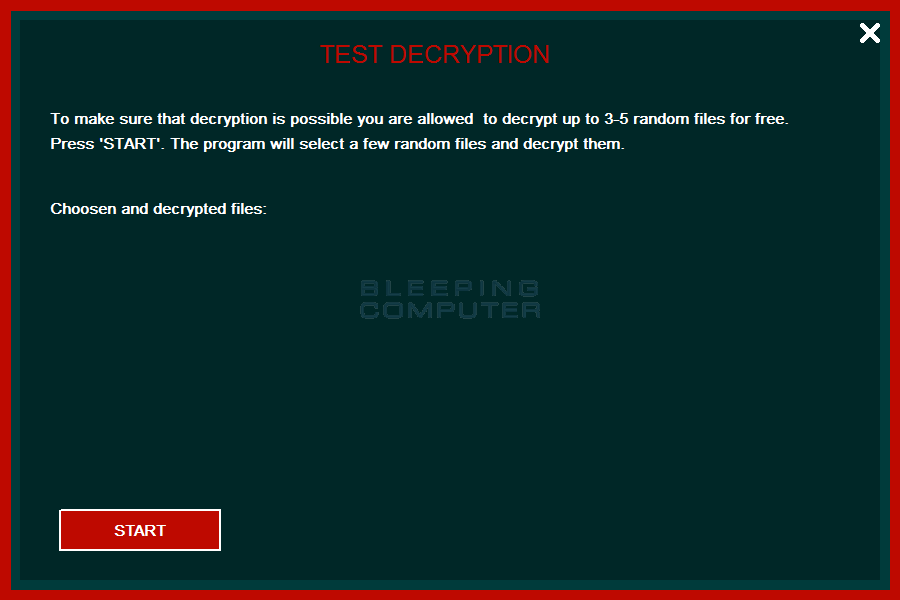

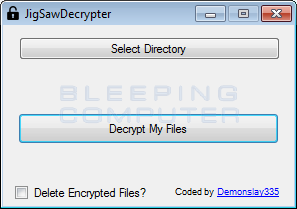

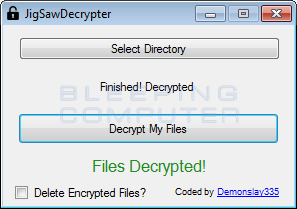

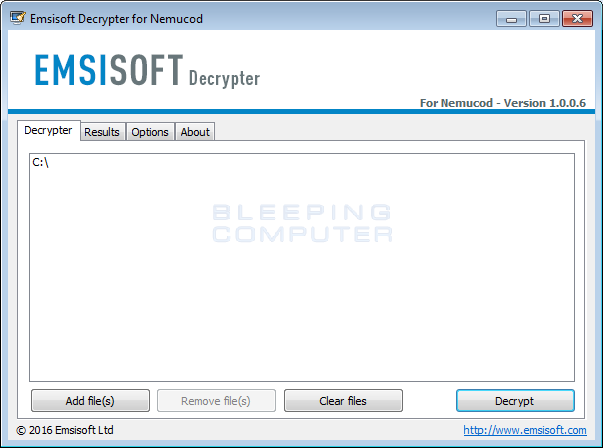

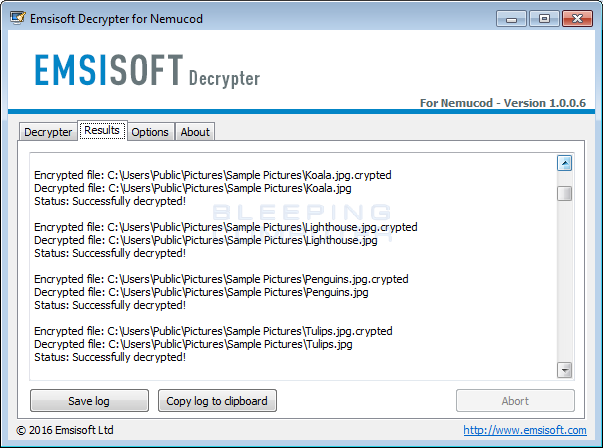

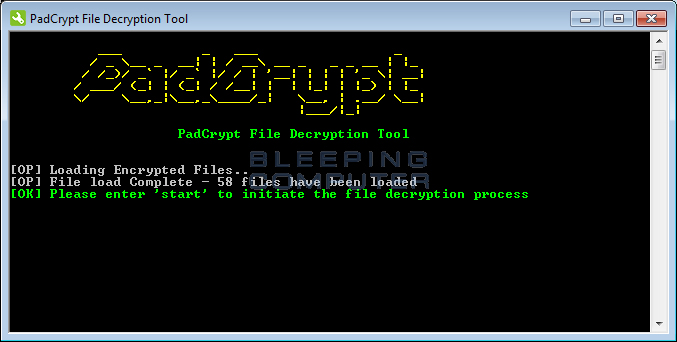

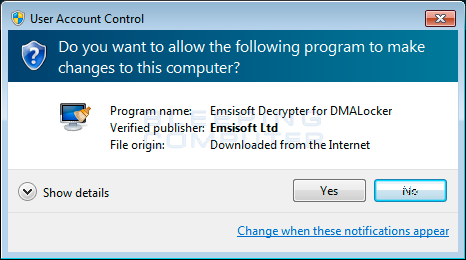

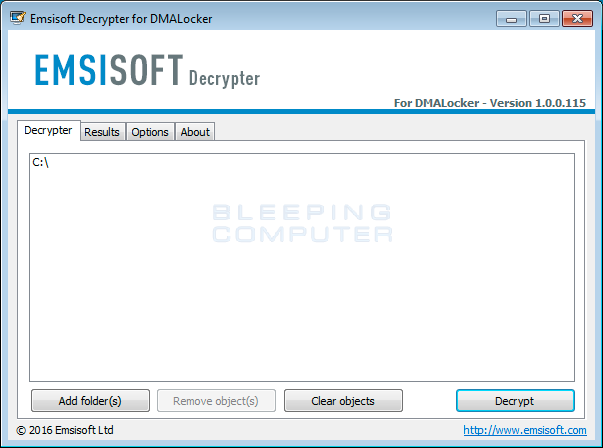

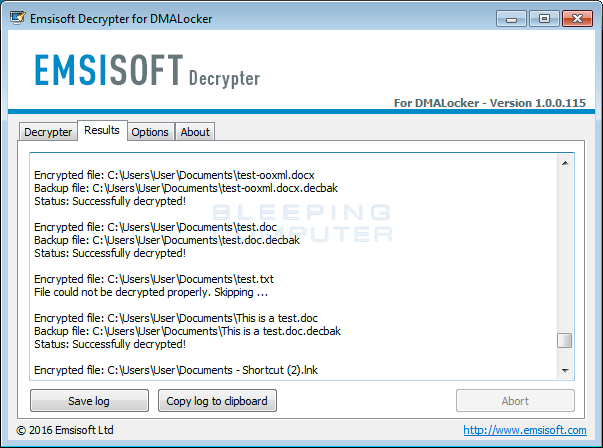

CryptXXXファイルを復号するためのRannohDecryptorの使い方

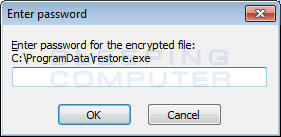

CryptXXX互換の暗号化されたファイルを復号するためにRannohDecryptorを使用するには、Kasperskyのサイトから、この復号プログラムをダウンロードする必要がある、ダウンロードしたら、ZIPファイルを解凍し、RannohDecryptor.exe実行ファイルをダブルクリックする。これで、以下に示すメイン画面が表示される。

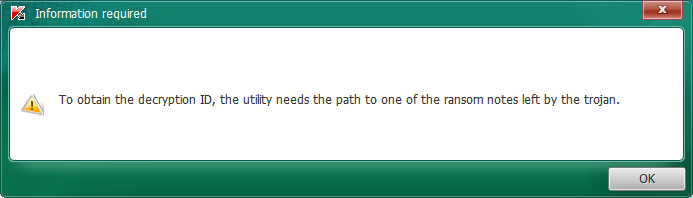

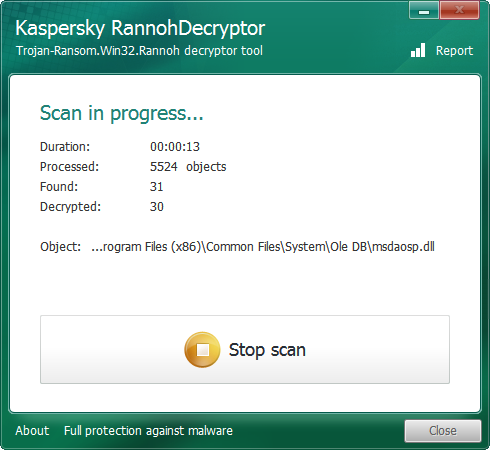

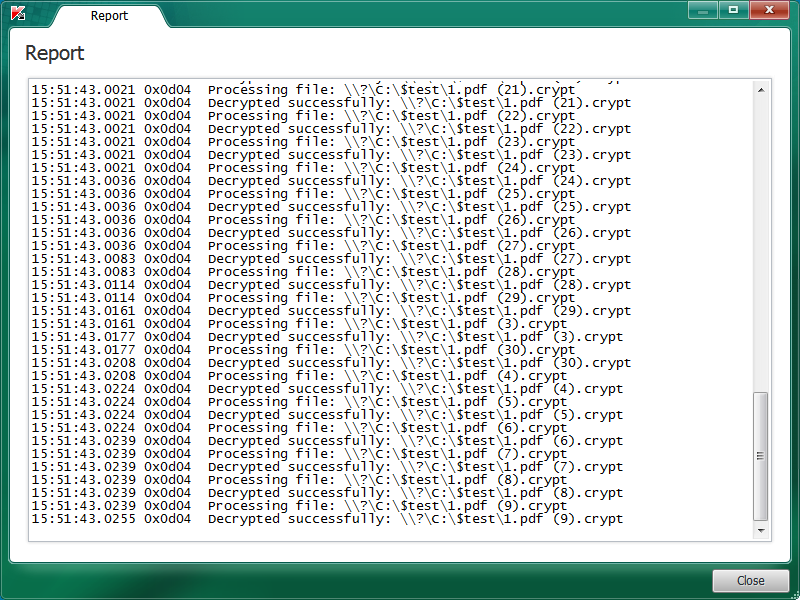

あなたが脅迫文を選択すると、この復号プログラムは、あなたのファイルに使用できる復号キーを取得できるか否か確認する。ダメなら、ファイルは復号できないと宣言してくる。復号できるのであれば、暗号化されたファイルを復号するために、あなたのコンピュータをスキャンする。

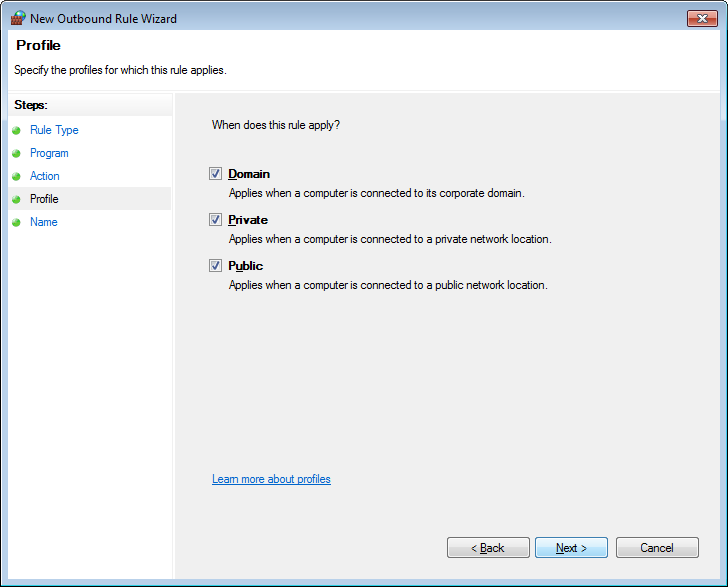

RansomFree: Windowsで身代金要求型マルウェア感染を阻止しようとする最新のアプリケーション

BleepingComputer : News>Security (2016/12/19)

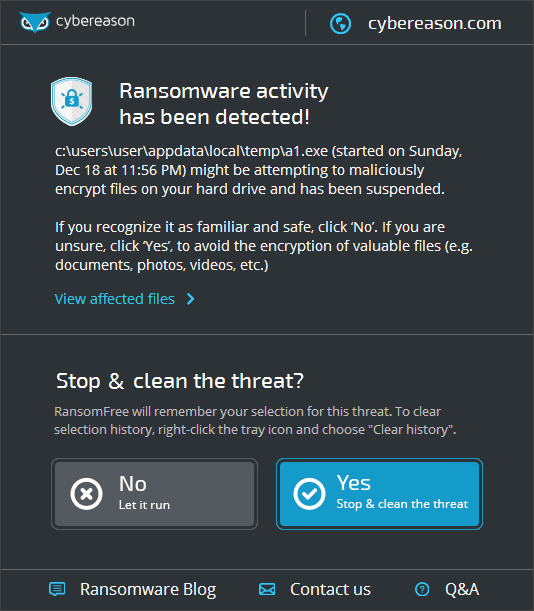

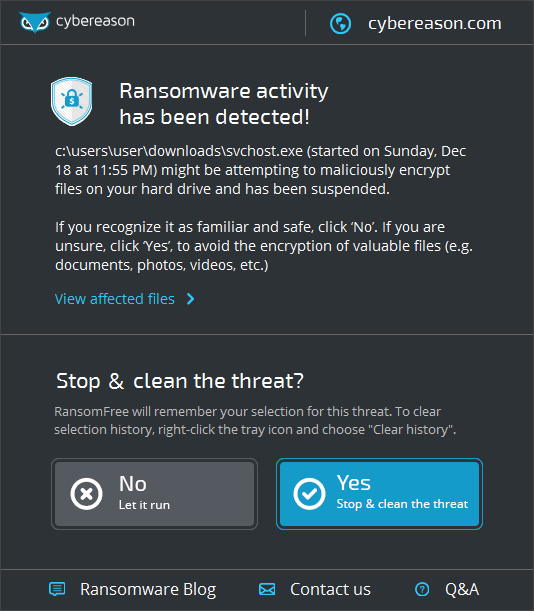

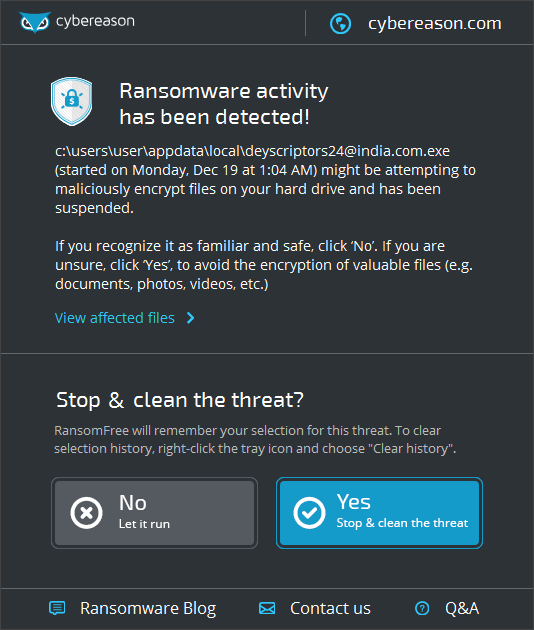

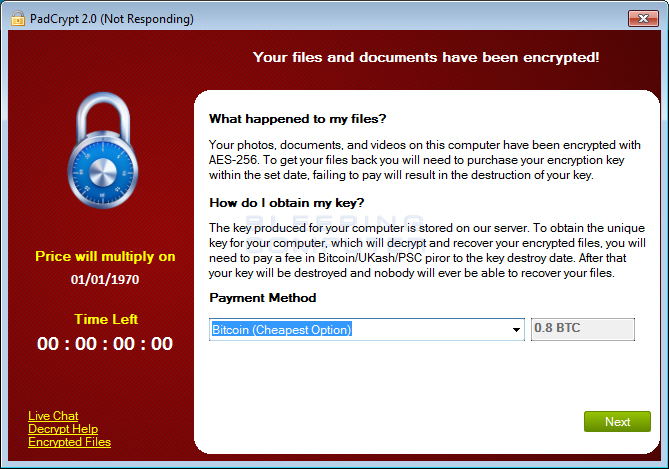

Cybereasonのチームは本日、身代金要求型マルウェア感染からユーザを危険に晒されないようにしようとする新しいツールをリリースした。

RansomFreeと名付けられたこのアプリケーションは、Windows 7, 8, 10 と Windows Server 2010 R2 と 2008 R2 のユーザを支援する。

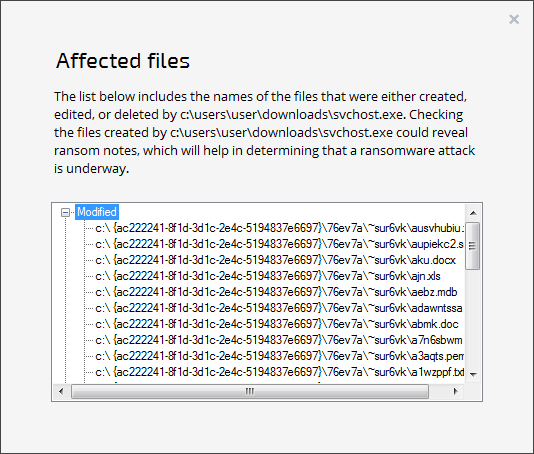

Bleeping ComputerのLawrence Abramsによって実行されたテストによると、内部的には、RansomFreeは、ハニーポット(【訳注】 インターネット上に置かれるサーバやネットワーク機器であって、侵入を目論むクラッカー等をおびき寄せる目的を持つもの(Weblioより))として挙動するフィルシステムを介して、ランダムに名付けられたフォルダを作成することによって動作している。 これらのフォルダ名は、ASCIIテーブルで低い順位にあり、身代金要求型マルウェアによって最初にスキャンされるために ~ や ! のような文字で始まっている。

この段階で、RansomFreeはまた、ユーザが、このソース プロセスを停止するのか、このプロセスの実行を続けることを許可するのかをユーザに尋ねるプロンプトを表示する。

CyberReasonによると、RansomFreeは行動検知も含んでいるが、これが上で説明されたものと同じ検出プロセスであるか否かは定かでない。CyberReasonは、40を超える異なる身代金要求型マルウェア株(Locky, Cryptowall, TeslaCrypt, Jigsaw, Cerber等を含む)を処理することができると述べている。

欠点は、RansomFreeが暗号化オペレーションに開始を検出するには短時間ながら時間を必要とすることである。これは、RansomFreeが、怪しげなものを検出する前に、あなたのファイルの幾つかが暗号化されることを意味している。

RansomFreeは、MalwarebytesのAnti-Ransomware (以前のNathan ScottのCryptoMonitor), BitdefenderのAnti-Ransomware Tool, Kaspersky LabsのAnti-Ransomware Tool for Business, Sean WilliamsのCryptostalker (Linuxのみ)のような、アンチ-ランサムウェア(ワクチンと呼ばれる)と同じカテゴリに分類される。

CyberReasonによって提供されているRansomFreeのデモ ビデオはコチラにある。

Netgearが、脆弱性のあるルータのファームウェアをアップデートした

Graham Cluley : News (2016/12/16)

先週私は、幾つかのNetgearのルータに、ハッカーによって簡単に悪用可能なリスクが存在することを、我々のLive Securityブログで説明した。

Netgearは金曜日にセキュリティ アドバイザリをアップデートし、脆弱性のあることが確認されたデバイスの詳細なリストを公開した。これらのファームウェアは全て、脆弱性を解決するために利用できるベータもしくは製品版の何れかのファームウェアである

記述している時点で、以下が製品版ファームウェアとしてアップデートされ利用可能になったルータのリストである。

R7000

R8000

R6700

R6900

R7100LG

R7300DST

R7900

D6220

D6400

Netgearは、誰かがセキュリティ上の脆弱性によって影響を受けるか否か確認するために、全ルータの検証を続けおり、必要ならアップデートしたファームウェアをリリースすると言い続けている。

2017年に、我々が用意している兆候がどのようなものなのかを望むのであれば、これがその兆候である。セキュリティとなった時、大変多くのインターネット接続されたデバイスに欠点が見つかることが予期される。あなたは、可能な限り早急にパッチを適用することで自分自身と他のインターネットユーザを保護する支援となる。

Evernoteのプライバシーポリシーの変更について

訳者 (2016/12/16)

Evernoteが、ユーザの暗号化されていなノートを一部スタッフが閲覧できるようにプライバシーポリシーを変更し、これを2017年1月23日から実施するとしたことが、ユーザの懸念を呼び、世界中で話題になっていました。

Evernoteによれば、機械学習テクノロジーを改善するには、人間による検証が必要であるとして、プライバシーポリシーの変更を行うとしていましたが、本日のブログで、このプライバシーポリシーの変更を全面的に撤回すると発表しています。 変更しようとしたプライバシーポリシーへのリンク プライバシーポリシーの更新に関するお知らせ(2017 年 1 月) プライバシーポリシーの変更を見直すとした声明 お知らせ: Evernote プライバシーポリシーの変更を見直します

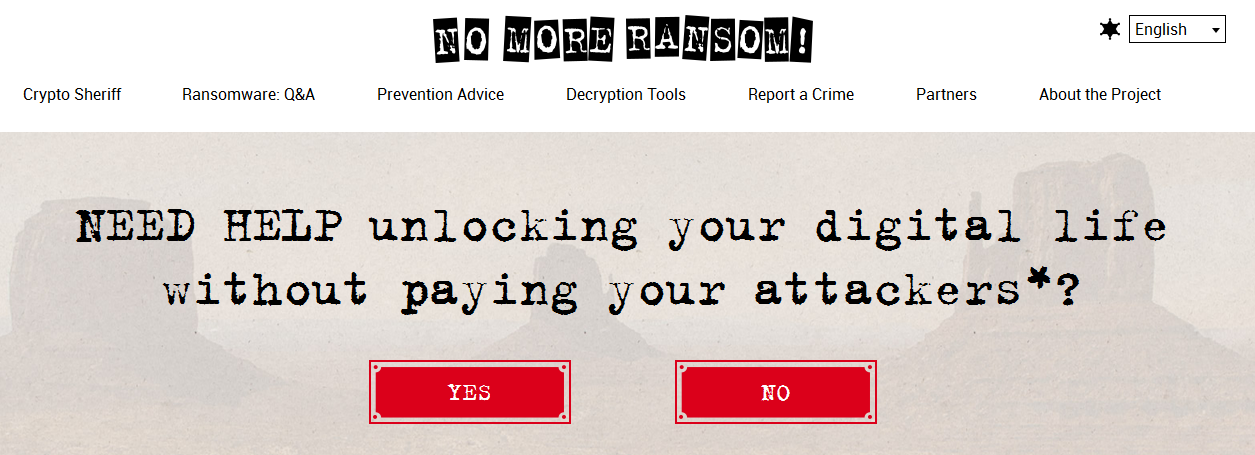

No More Ransomプロジェクトは、34の新規パートナ、32の新たな無料復号ツールを加えて拡大した

BleepingComputer : News>Security (2016/12/15)

このプロジェクトは、Malware Hunter TeamのMichael Gillespieが4月に立ち上げたID-Ransomwareサービスのクローンとして7月25日に稼働した。

当初、このサービスは標準に達しておらず、あちこちで身代金要求型マルウェアを誤認していたが、これも徐々に改善された。No More Ransomの支援チームは、秋の間にShadeとWildlife身代金要求型マルウェアファミリー用の無料復号プログラムをリリースした時、最初のトップニュースを作成した。

No More Ransomは、特別な情報セキュリティと法執行力を追加した

現在、Europolと経験豊かなアンチウィルス産業(Intel(McAfee)やKasperskyのような)によって牽引されているこのプロジェクトは、本日新しいメンバーをアナウンスした。Bitdefender, Check Point, Emsisoft, Trend Microが仲間入りした。これらは、新しい固有の復号ツールや復号キーの開発に直接貢献している企業用に予約されているタイトルの下に登録されている。

これで、No More Ransomwareプロジェクトは、既存の7つに加えて32の新しい無料の復号プログラムに拡大した。

これに加えて、このプロジェクトはまた、幾つかの支援団体(国や国際レベルでNo More Ransomの推進を支援するために時間やリソースを提供する民間企業や公的機関)を加えて拡大した。このリストは以下を含んでいる。

AON

Armor

Association for Preventing and Countering Frauds (APCF)

BH Consulting

CECyF (Centre Expert contre la Cybercriminalite Francais)

Cyberlaws.NET

Cylance Inc.

DATTO, Inc.

ESET

FS- ISAC (Financial Services - Information Sharing & Analysis Center)

G DATA Software AG

Heimdal Security

s21Sec

Smartfense

SWITCH

Ukrainian Interbank Payment Systems Member Association (EMA)

CERT-EU (Computer Emergency Response Team for the EU institutions, agencies and bodies)

IRISS CERT (Irish Reporting and Information Security Service)

CIRCL.LU (Computer Incident Response Center Luxembourg)

SI-CERT (Slovenian Computer Emergency Response Team)

Austrian National Police

Croatian National Police

Danish National Police

Finnish National Police

Maltese National Police

Romanian National Police

Singaporean National Police

Slovenian National Police

Flashのバグは、攻撃者共がカメラ、マイクロフォンを介してユーザをスパイすることを可能にしていた

BleepingComputer : News>Security (2016/12/14)

昨日の月例のセキュリティパッチで、Adobeは、攻撃者が他のFlashアップレットに許可されているパーミッションをハイジャックしたり、カメラやマイクロフォンを介してユーザをスパイすることを可能にしていたバグを修正した。

この脆弱性(CVE-2016-7890)は、セキュリティ研究者Paulos Yibeloによって発見された。

Yibeloによれば、このバグは、Flashの全てのバージョンが影響を受け、リリースされたAdobe Flash Player 24.0.0.186で修正された。

Adobeは、この問題を「セキュリティ バイパスの脆弱性」として分類しているが、Yibeloは、このバグを大局的に見るために、Twitterを介してBleeping Computerに連絡してきた。

FlashはHTTPSとHTTPドメインに対するパーミッションを同時に許可していた

「あなたが、写真を撮るために、マイクロフォンを使用するために、あるいは安全なサイトとのビデオチャットのためにFlash Playerに権限を与えていたなら、これは、危険な素性へのアクセスをも許可したことになっていた」とYibeloは説明している。「実際的な例を与えるとすると、いうなれば、基本的に、あなたがFacebookでビデオチャットした、あるいは、カメラやマイクロフォンのパーミッションをFlash Playerに許可したことである」と、彼は追加している。

「現在、Facebookは、https:// 接続を実行しているが、Flashは、http://facebook.com からのアクセスも可能にしている」と、この研究者は追加している。

「あらゆるローカル攻撃者は、悪意あるFlashアップレットを、あなたにフィードできる、そして、これはカメラ、マイクロフォン等へのアクセスを可能にする」と、Yibeloは発言している。

バグは監視作戦に使用することができる

このバグは、攻撃者がローカルシステムにアクセスしていた場合にのみ悪用可能であるが、この脆弱性は、マイクやカメラへのアクセスを恐ろしいほど簡単にするものである。Flash Playerはドメインからアクセスの試みを確認し、これがユーザがアクセスを許可したドメインなので、このアプリケーションは何ら警告も、特別なプロンプトも絶対に表示しない。

「これは監視機関にとって絶好の問題である」と、Yibeloは追加している。

CVE-2016-7890に加えて、Adobeはまた、0-Dayの脆弱性(CVE-2016-7892、Windows上でInternet Explorer を実行しているユーザに対する標的型攻撃に使用される)をパッチした。

夏の間に、Yibeloは、Zeroroseプロジェクト(システムの脆弱性を瞬時に検出する)を稼働した。

Joomlaに数百万のWebサイトにリスクのある高レベルのセキュリティ フローが発見された。直ちにアップデートを

Bitdefender : Hot for Security (2016/12/14)

あなたが、何らかのWebサイトを稼働しているのであれば、コンテンツ マネージメント システム(CMS)を使用している可能性がある。

CMSは、あなたのWebサイトのコンテンツの全てを管理するソフトウェアの一部であり、訪問者が見たいと思っているWebページや画像を見られるようにするものである。そのようなものなので、多くのWebサイトに関しては、CMSは、Webサイトの訪問者に対してコンテンツの配信を管理するための必須の部分である

50%を超える最大の市場占有率を持つCMSは、WordPress(Hot for Securityが稼働しているプラットフォームでもある)であるが、次に続くのはJoomlaとDrupalである。

第二位ではあるが、無料、オープンソースのJoomla CMSソフトウェアは、世界中で数百万のWebサイトを稼働し続けている。

事実、このソフトウェア奨励用のキャッチコピーは、「Joomla! Webサイトとして何百万人もの人達に信頼されているCMS」である。

Joomlaのバージョン 3.6.5 は、セキュリティ問題の解決と幾つかのバグの修正としてリリースされた。

Joomla 3.6.5 が解決している最重要問題は、Joomla 1.6.0 - 3.6.4 の全バージョン中の特権の昇格フローである。これは、悪意ある攻撃者が既存のユーザアカウントを改竄する(ユーザ名、ユーザグループの割当、パスワードの再設定を含む)ことを可能にしていた。

これから予測されることは、攻撃者が、ターゲットにしているサイトに真新のアカウントを作成し、次に、そのサイトで「神のような」能力を持つために特権を昇格し、そのサーバを更にセキュリティ侵害するためにリモートシェルをアップロードすることさえできたということである。

このような酷い脆弱性なので、Joomlaが、可能な限り早急にWebサイトをアップデートするようユーザに告げているのは容易に理解できる。

実際に、悪意ある攻撃者共は、脆弱性のあるサイトを探すために既にネットを検索しているだろう。

あなたがJoomlaで動作するWebサイトを稼働しているのであれば、安全性の問題を深刻に受け取りなさい。あなたのCMSを最新のバージョンにアップデートすることで、あなたのサイトをセキュリティ侵害されるリスクを減少しなさい。そして、今後新たに発生するセキュリティ問題に関して見守ることを怠らないようにしなさい。

失敗作のMicrosoft Updateは、Windows 8、10 のPCを、インターネット・サービス・プロバイダに拘わらずオフラインにする

The Register : Security (2016/12/12)

Update 2016/12/15(JST)

Microsoftが、この問題を修正したパッチをリリースしました。

問題のあったパッチは、KB3201845

修正されたパッチは、KB3206632 です。 Windows 8と10用のブッ壊れたソフトウェア アップデートは、イギリス、ヨーロパ、おそらく海外でも、一部のISPのユーザのインターネット接続を破壊している。

イギリスのVirgin Mediaは、失敗作のコードが多くの顧客をオフラインにしていることを確認した一番新しいプロバイダである。ベルギーのProximusもまた、Windows 10のアプデートがネットワークアクセスを破壊したと発言している。

この問題は、Microsoftの最新のパッチを実行するコンピュータとして認められている、イギリスのBTとPlusnetが、彼等のDynamic Host Configuration Protocol (DHCP)クライアントに問題があるかのようなことに起因してネットワーク接続を喪失した時点である先週に浮上していた。

基本的に、PCは、コンピュータにインターネット接続の喪失を発生させ、そのネットワーク上の他のデバイス から消えてしまうために、LAN側のIPアドレス、ルータのアドレス、彼等のブロードバンドルータのDNS設定を自動的に選択することはできない。

これは、ISPとブロードバンドルータに拘わらず発生し、自動的にインストールされる下手糞なWindowsアップデートのパッチによるものと理解されている。あなたのルータを固定アドレスに設定しているのであれば、問題はない、もしくは、操作しているシステムネットワーク コンポーネントをリセットするために以下のコマンドを実行することができる。

netsh int ipv4 reset reset.log

「Microsoftは認識しており、調査中である」とVirgin Mediaは発言している。

読者の一人Adam Combenは、The Registerに通報してきている。「我々は個人向け修復ショップを経営している。そして、火曜日以降、この問題に関連した25の事例を見てきた。彼等が使用していたISPやルータが問題なわけではない。TalkTalk, BT, Plusnet, Sky, 何処であろうと、この問題を確認した。彼等はDHCP経由でIPを取得できていないという、全て同じ問題である。」

彼は、この問題が明らかに、ブッ壊れたWindowsアップデートによって発生させられたDHCP問題であるとし、「我々が発生原因を特定することはできないが、これは、迷惑千万な修正である」と発言している。

彼は更に、「これは、我々が電話を介して説明できなかった人々に関してホームページへのアクセスを必要としたので、我々の法人顧客に多大な混乱を発生させた」と付け加えている。

このバグの原因は、現時点で不明であるが、Plusnetは、詳細不明ながら「サードパーティー アップデート」の責任にしている。主たる問題は、最近のWidowsアップデートのリリースであるかのうようであるが、どれが失敗であるのかを説明することは困難である。これは、Microsoftが、各アップグレートに何がバンドルされるのかを大変に隠したがるためである。

The Registerは繰り返しMicrosoftに説明を求めたが、彼等は沈黙したままである。

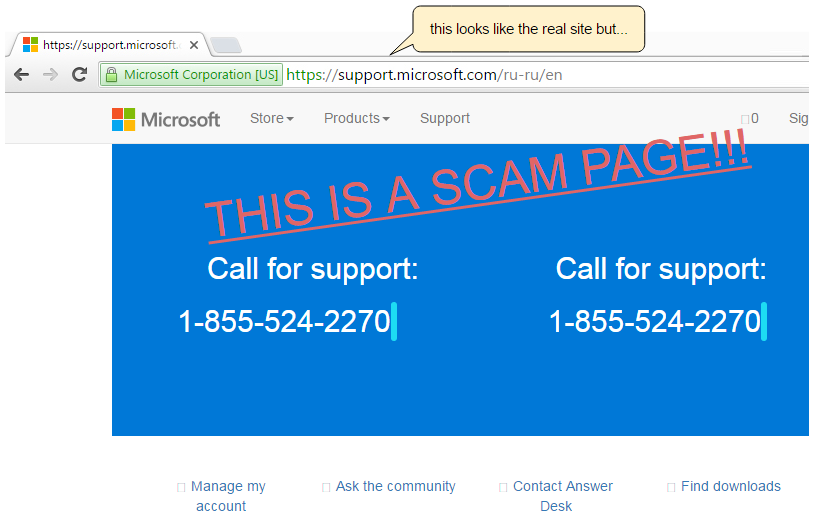

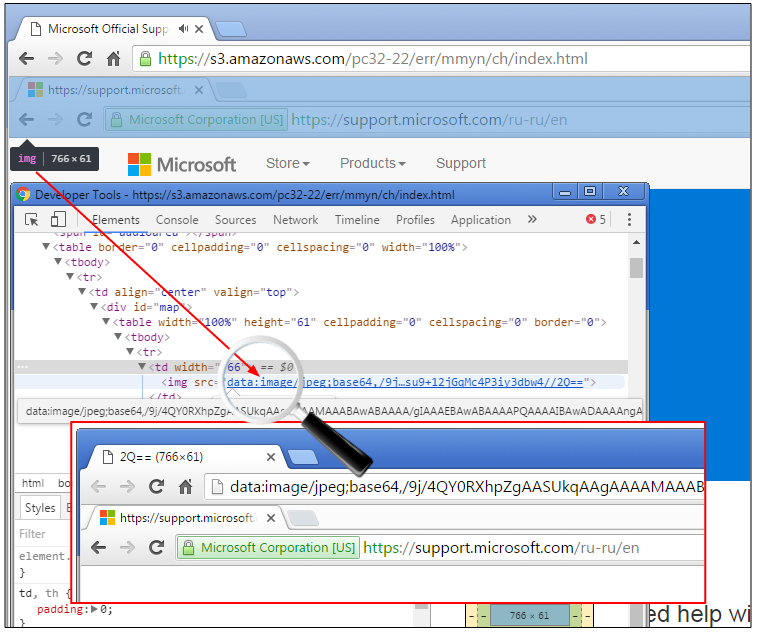

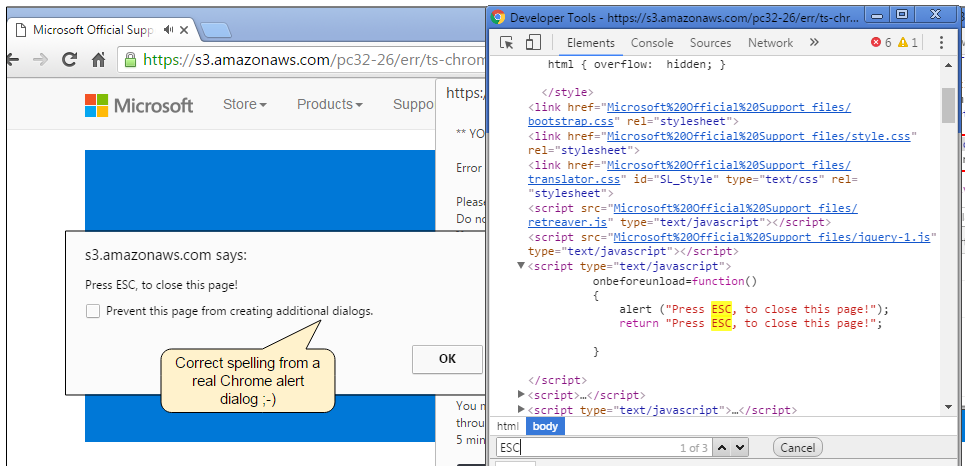

詐欺師共は、Microsoft Edgeを欺いてインチキのセキュリティ警告を表示することが可能である

Bitdefender : Hot For Security (2016/12/12)

願わくば、今頃はもう、多くの読者が、あなたのコンピュータにはリスクがあるかもしれないと告げ、「テクニカルサポート」用の特別な番号に電話するように告げてくるポップアップが、スカム メッセージであると気がついてくれていればいいのだが。

もちろん、このスカム警告は、正当なものではないし、あなたが電話をする相手は、真のMicrosoftのサポート・エンジニアではない。そうであるにも拘わらず、多くのコンピュータ ユーザは、騙されてコンタクトし、結局、高額で不必要な請求をされるか、ハッカーに彼等のPCへのアクセスを承諾することで終わっている。

この詐欺は、彼等の警告表示を信じれば信じるほど、詐欺師共にとっては、より首尾よくいくものである。

セキュリティ研究者は、詐欺師共がMicrosoft Edgeブラウザのメカニズムを蝕むことができる方法を発見した。この機能は、危険なWebサイトからユーザを保護することを意図して組み込まれているものであるが、実際には詐欺を働くことの手助けにもなっている。

もちろん、Microsoft Edgeは、Windows 10 のDefault Webブラウザであり、EdgeのSmartScreen機能は、印象的で、無視しようのない、赤い警告画面で危険なWebサイトをユーザに警告してくる。

しかしながら、アルゼンチン人研究者Manuel Caballeroは、弄くり回した後に、Microsoft Edgeによって表示されるSmartScreen警告メッセージは、注意深く巧みに細工されたURLを介して悪意ある目的のためにハイジャックすることができることを発見した。

Microsoftが現在、このフローを修正するために何かを実行中であるか否か不明であるが、この脆弱性が将来のアップデートで修正されると聞いたところで全く驚くことではない。

何れにせよ、テクニカルサポート詐欺師によって齎されるリスクに常に気をつけるようにしなさい。そして、彼等が依頼していることを実行する前に、あなたのコンピュータの画面に表示される警告メッセージを信じるか否か、貴方自身に尋ねなさい。

覚えておこう、あなたは、詐欺師によって実行されるトリックと詐欺への認識があるかもしれないが、あなたの友人、家族、同僚は、そうではないかもしれない。この休暇期間にチョットしたセキュリティ感覚を共有することによって彼等自身を保護する方法を学習する支援をしなさい。

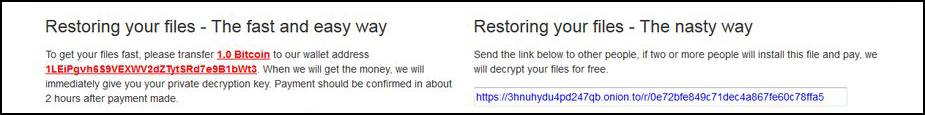

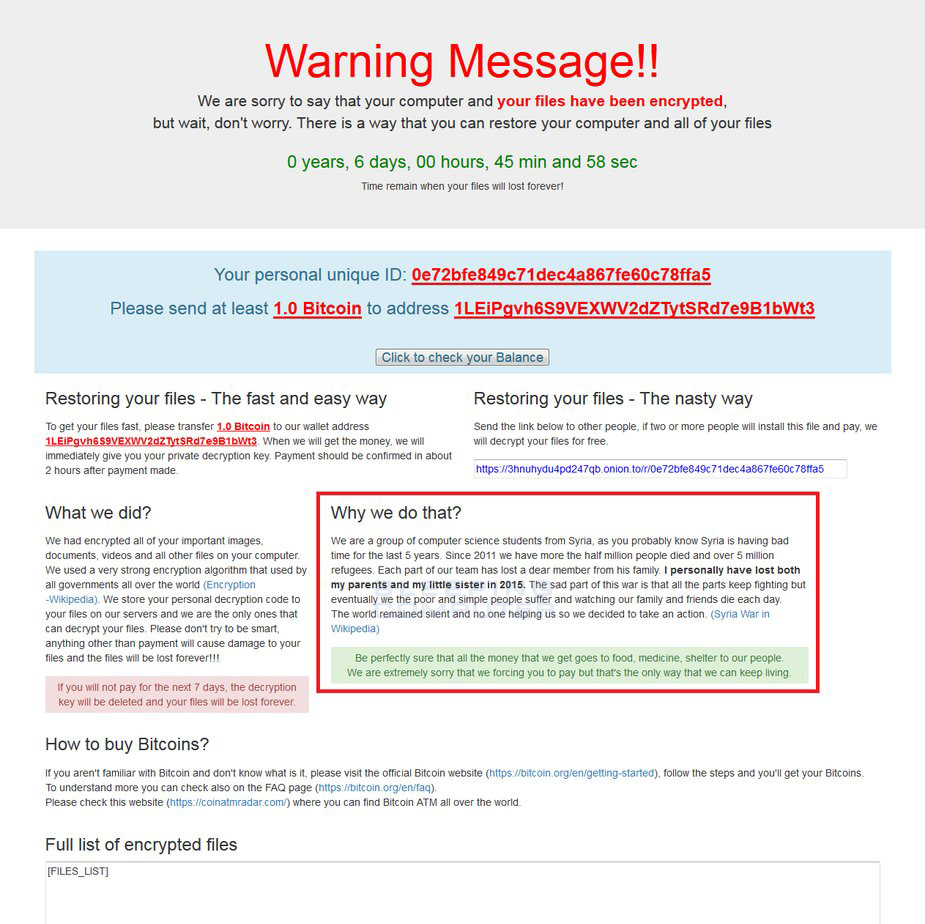

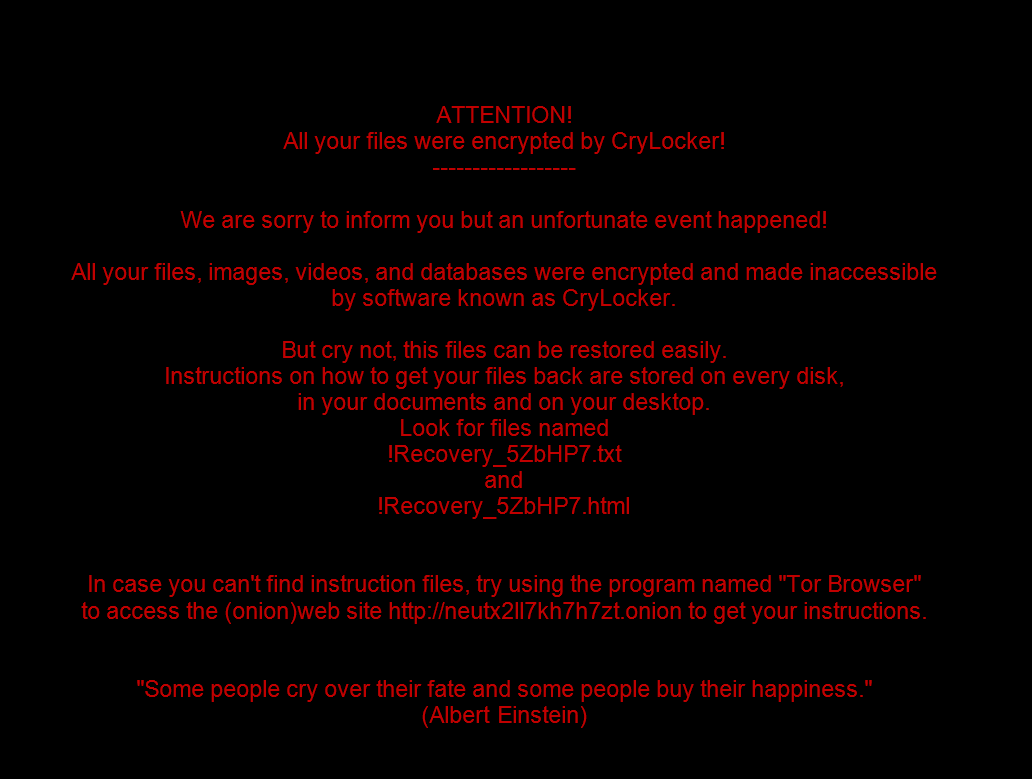

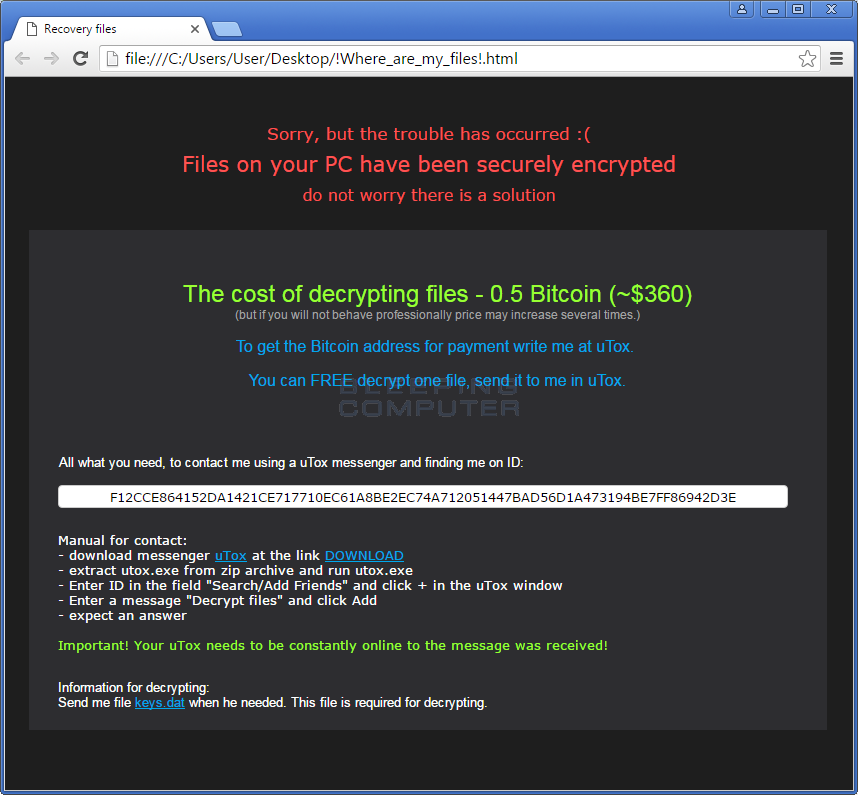

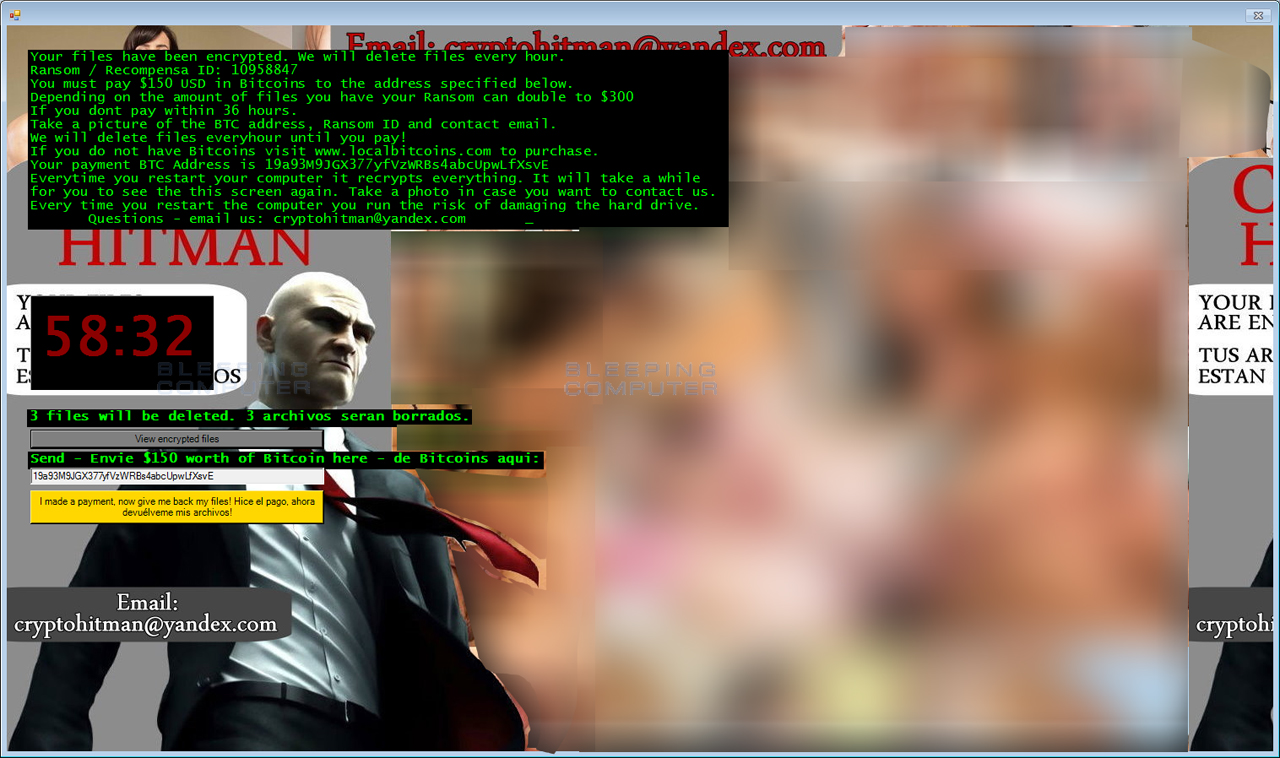

新計画: 無料で復号キーを入手できる可能性をチラつかせてPopcorn Time身代金要求型マルウェアを拡散させる

BleepingComputer : News>Security (2016/12/08)

昨日、新しく開発中の身代金要求型マルウェアがMalwareHunterTeamによって発見された。この身代金要求型マルウェアはPopcorn Timeと呼ばれ、犠牲者に彼等のファイル用の復号キーを無料で取得する極めて変わった、嘆かわしい方法を与えることを意図しているものである。Popcorn Timeでは、犠牲者はファイルを取り戻すためには、身代金を払う以外に、別の二人に感染させ、その犠牲者に無料の復号キーを取得するために身代金を支払わせようとする。

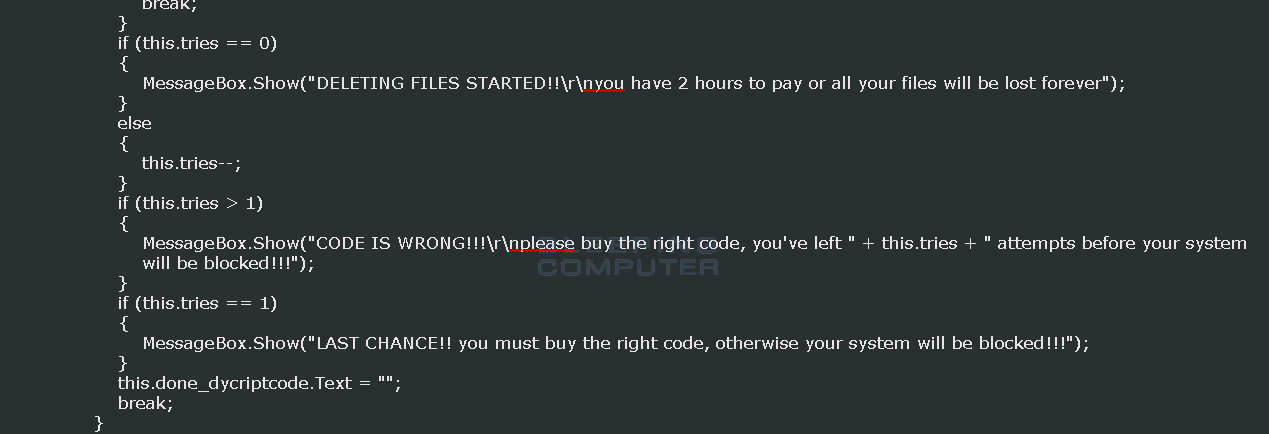

更に悪いことに、この身代金要求型マルウェア中には、ユーザが間違った復号キーを4回入力した場合には、ファイルの削除を開始することを示唆する未完成のコード(【訳注】 Popcorn Timeは現在開発段階のために)が存在している。

注意すべきは、この身代金要求型マルウェアは著作権で保護された映画をダウンロードしたり、ストリーミングしたりするためのアプリケーションであるPopcorn Timeとは何の関係もないということである。

無料で復号したい? 当に、嫌な奴 !

他の如何なる身代金要求型マルウェアにも見られない策として、この身代金要求型マルウェアの開発者は、犠牲者に、この身代金要求型マルウェアの拡散を手助けさせることによって無料の復号キー取得する「汚らわしい方法」を提供している。犠牲者が「紹介しているリンク」を介して二人の人が感染させ、この人々が身代金を支払うと、この犠牲者は、おそらく無料で復号キーが得られるのだろう。これを促進するために、このPopcorn Timeの脅迫文は、この身代金要求型マルウェアのTORサーバに配置されたファイルを指し示すURLを含んでいる。現時点で、このサーバはダウンさせられているので、このファイルが表示される方法、あるいは、このマルウェアをインストールさせるために人々を欺こうとして、どのように装わされているのかは定かでない。

間違った復号コードを4回入力すると、ファイルが削除される可能性

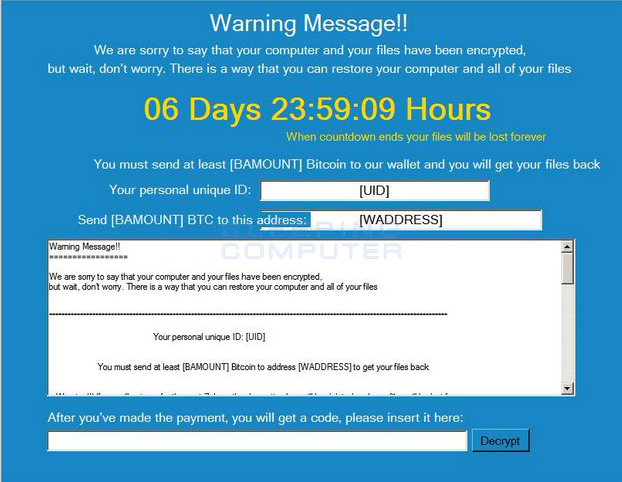

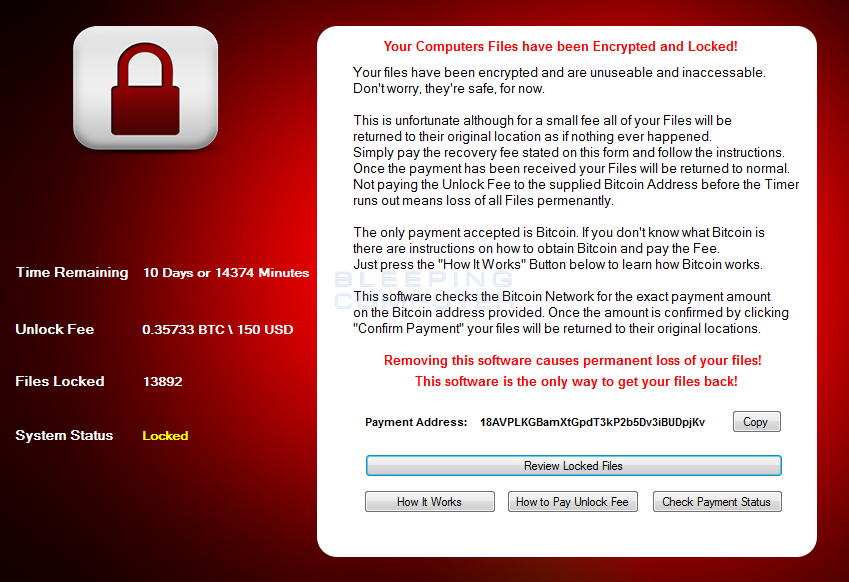

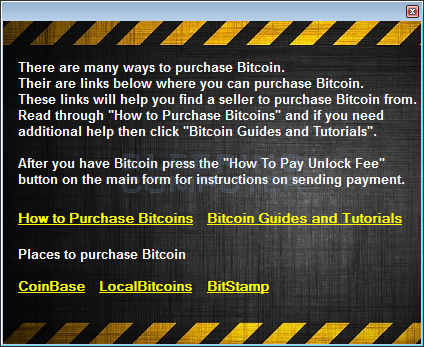

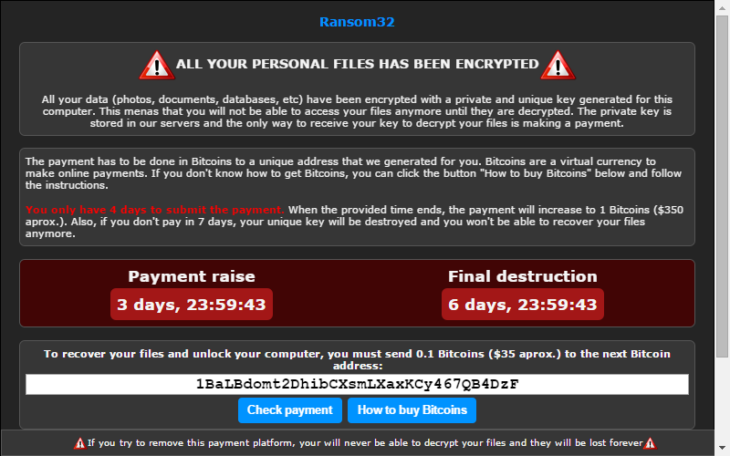

Popcorn Timeが実行されると、図の様なロック画面が表示されるが、各犠牲者固有の設定に関連する様々な情報で満たされている。例えば、[UID]は、犠牲者の一意のIDで置き換えられるだろうし、[WADDRESS]フィールドは、あなたが支払いを送信すべきBitcoinアドレスで置き換えられるだろう。また、犠牲者が身代金を支払った場合、その犠牲者に与えられる復号コードを入力するフィールドもある。

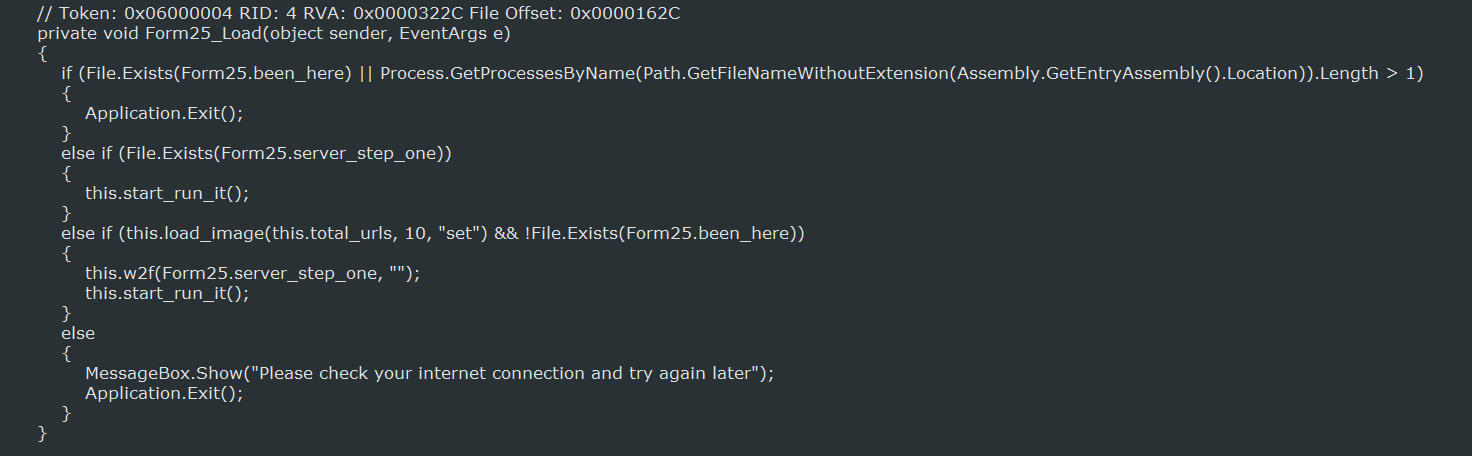

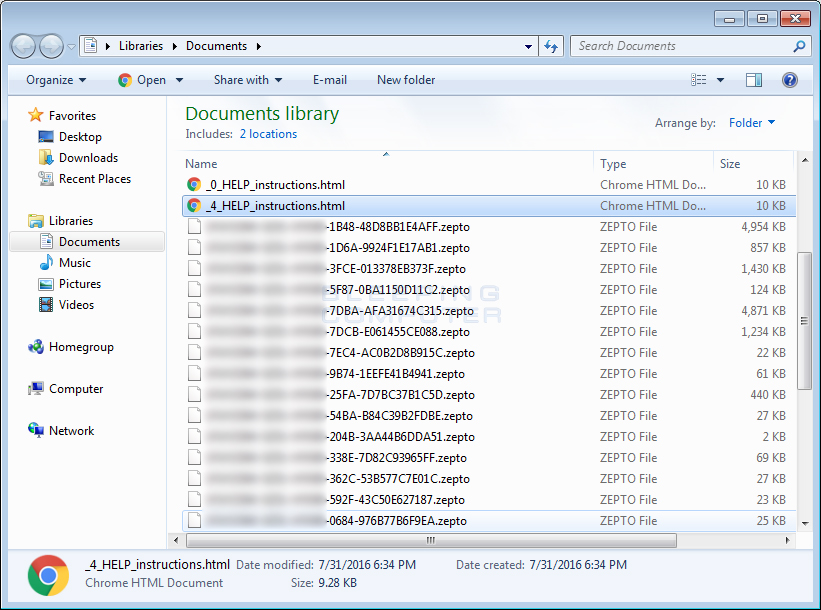

Popcorn Time身代金要求型マルウェアがコンピュータを暗号化する方法

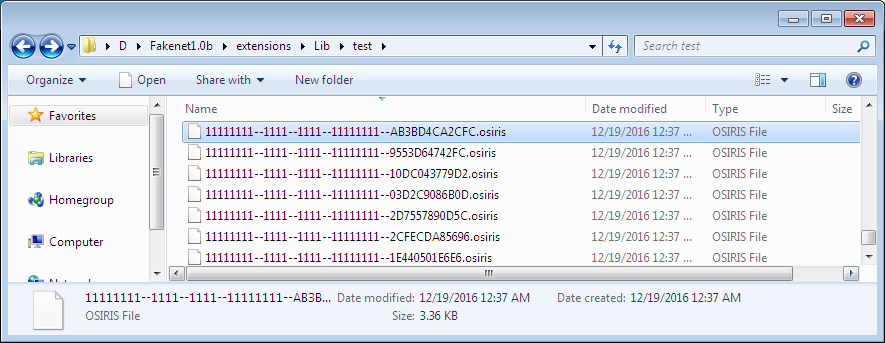

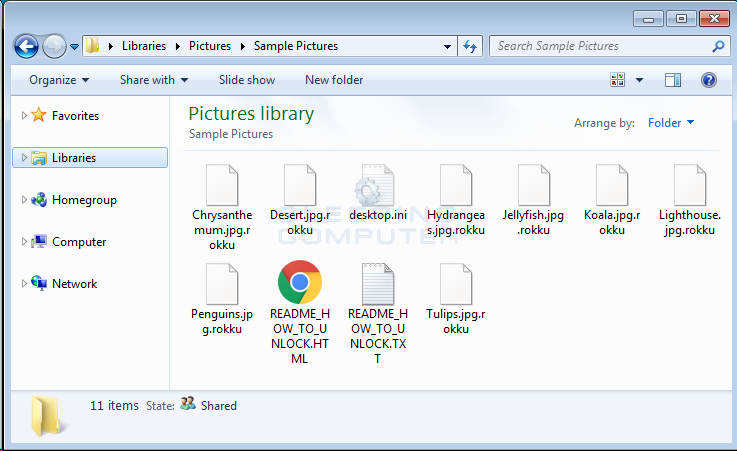

一旦起動すると、Popcorn Time身代金要求型マルウェアは、この身代金要求型マルウェアが様々なファイル(%AppData%\been_here と %AppData%\server_step_one のような)をチェックすることによって既に実行されているか否かチェックする。been_hereファイルが存在している場合、これは、そのコンピュータが既に暗号化されており、この身代金要求型マルウェアがそれ自体を終了するだろうことを意味している。そうでなければ、このマルウェアは、バックグラウンドに使用する様々な画像をダウンロードするか、暗号化プロセスを開始するかのどちらかを行う。 この身代金要求型マルウェアは現在開発段階なので、Efilesと呼ばれる犠牲者のデスクトップ上のテスト フォルダだけをターゲットにしている(12月09日、この記事はアップデートされ、この身代金要求型マルウェアが、My Documents, My Pictures, My Music, desktopに配置されているファイルを暗号化するようにアップデートされたと伝えている)。このマルウェアは、特定の拡張子に一致するファイルを検索し、次に、AES-256暗号化を使用して、それらを暗号化する。ファイルが暗号化されるとき、このマルウェアは、暗号化されるファイルに .filock 拡張子を追加する。例えば、test.jpg という名のファイルは、test.jpg.filock として暗号化される。標的にされる拡張子は以下。

.accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet,

.agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3,

.asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb,

.bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob,

.bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw,

.cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact,

.cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar,

.das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs,

.ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp,

.dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb,

.dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff,

.ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh,

.fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk,

.hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml,

.idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm,

.iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key,

.kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf,

.ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max,

.mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw,

.mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp,

.mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw,

.ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab,

.obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg,

.oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct,

.pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt,

.plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm,

.ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx,

.pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic,

.r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf,

.rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda,

.sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt,

.sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4,

.st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf,

.sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm,

.tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx,

.vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet,

.wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla,

.xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm,

.xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

Popcorn Time身代金要求型マルウェア関連ファイル

restore_your_files.txt

popcorn_time.exe

Popcorn Time身代金要求型マルウェア関連レジストリエントリ

Popcorn Time身代金要求型マルウェア関連ネットワーク コミュニケーション

http://popcorn-time-free.net

インストーラ ハッシュ

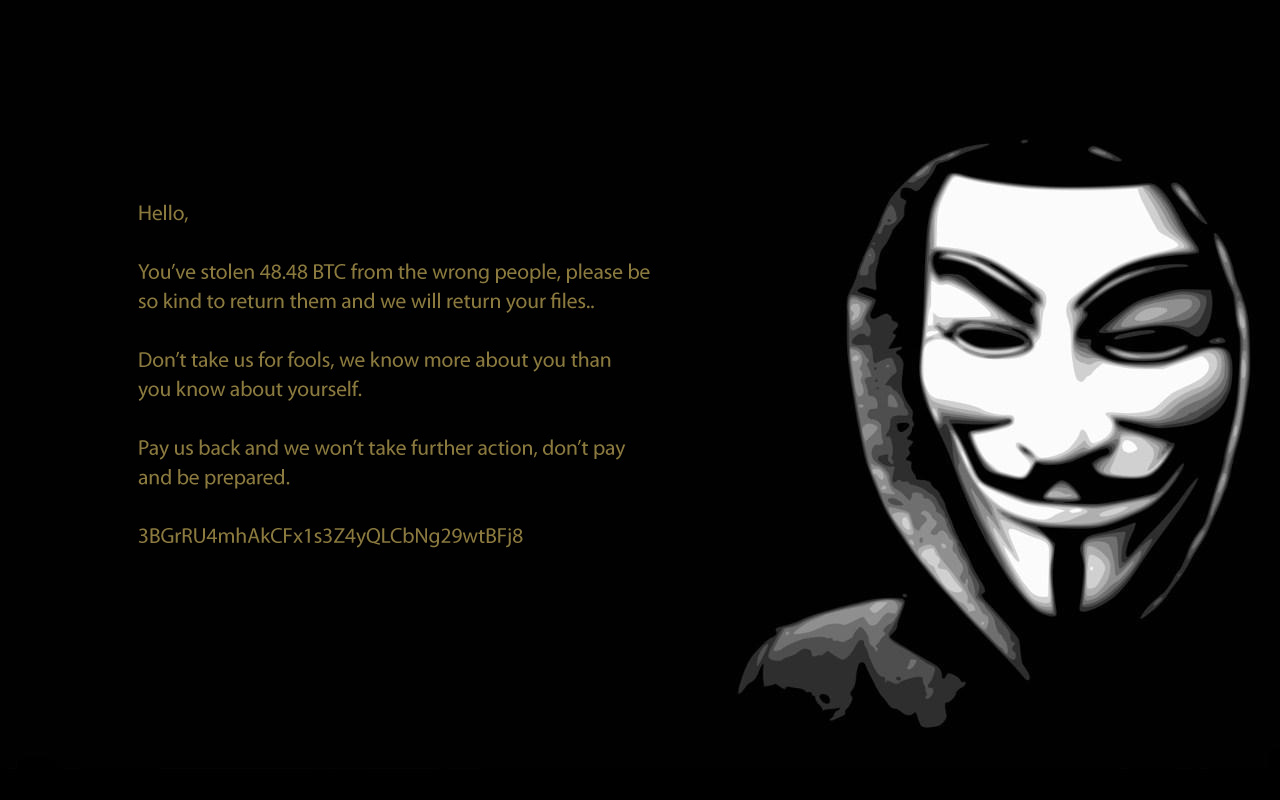

ハッカーがリヒテンシュタイン公国の銀行をクラックし身代金を要求している

The Register : Security (2016/11/29)

ハッカーが、数日前リヒテンシュタインの銀行を破り、伝えられるところでは、身代金を支払わない場合は口座データをリリースするとする脅しを顧客にブラックメールしている。

攻撃者は、ドイツと他国に跨る政治家、俳優、個人資産家を含む顧客の情報を吸い上げることで、中国の資本下にあるValartis Bank Liechtensteinから口座データを取得したと、Bild am Sonntagは報道している。

バラティス銀行は、元々オーストリアの伝統ある銀行から派生したプライベート投資銀行(旧Hypo)で通常のリテール業は一切やらず、ある一定の資産額以上の(数年前までは最低1億円)運用を投資家に対して行い最大の利回りを上げること、機密性を保つことに主眼がおかれた銀行です。リーマンショック以来、中国マネーが増えたこともありデポジットを10,000USDまで下げ、インターネットでの決済も行われるようになりました。(「未来を想像する」より引用)

この攻撃者は、身代金が12月07日までに支払われなかった場合、この情報を当局及びメディアに対してリリースすると脅している。

この銀行はコメントの要求に対して直ちに対応しなかった。

取締役Andreas Insamは、当局に警報を発し、その調査は現在進行中であると、Bild am Sonntagに告げている。

パブリケーション(有料)によって公開された三つの手紙は、今年10月から取得された数ギガバイトのアカウント情報とコレスポンデンスを主張している。

ドイツ語で書かれたこの手紙は、伝えられるところでは、脱税を明らかにすると犠牲者を脅し、Bitcoinの支払いが、攻撃者と身代金の支払いを選択した犠牲者の双方を保護すると追加している。

攻撃者は、「危害を加える意図はない」が強要を「用いる」必要があると主張して、セキュリティサービス(正当なテストではなく、多分バグポーチング)に支払おうとしていない、この銀行の取締役会を糾弾している。

Bild.deは、Bitcoinアドレスを隠蔽したので、如何程の身代金が支払われたのか追跡することは未だできていない。

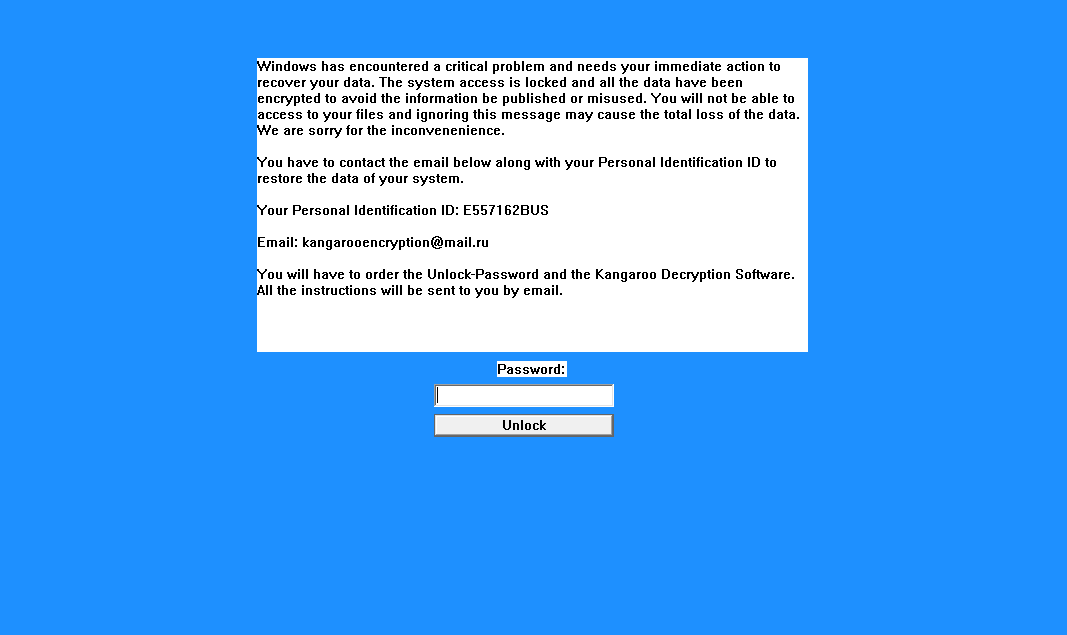

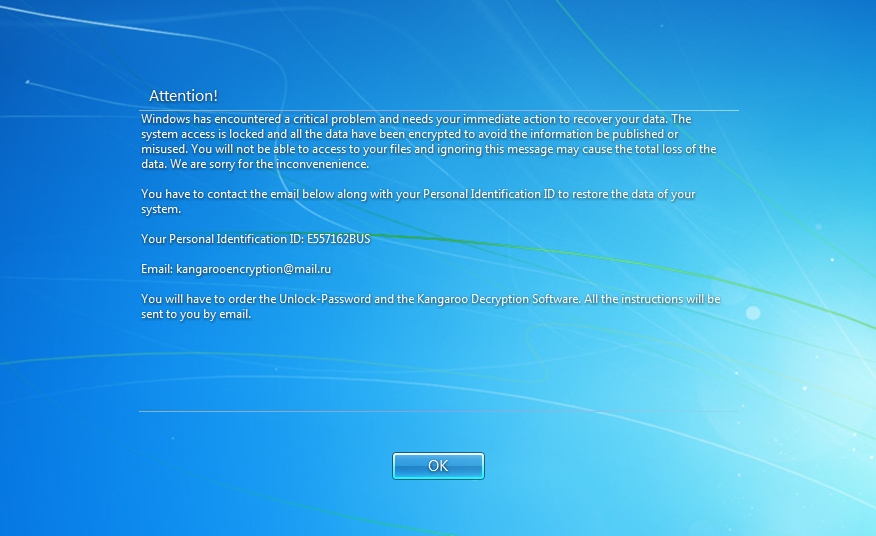

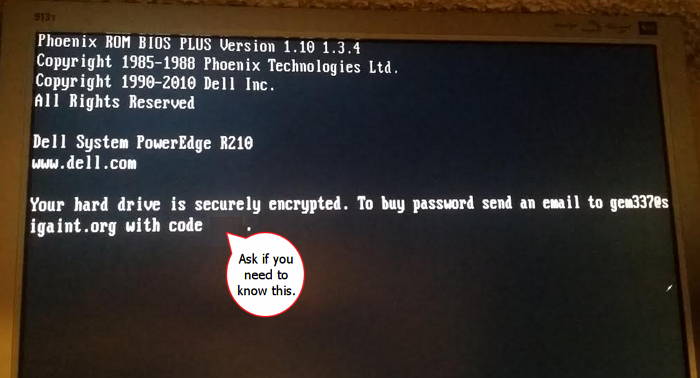

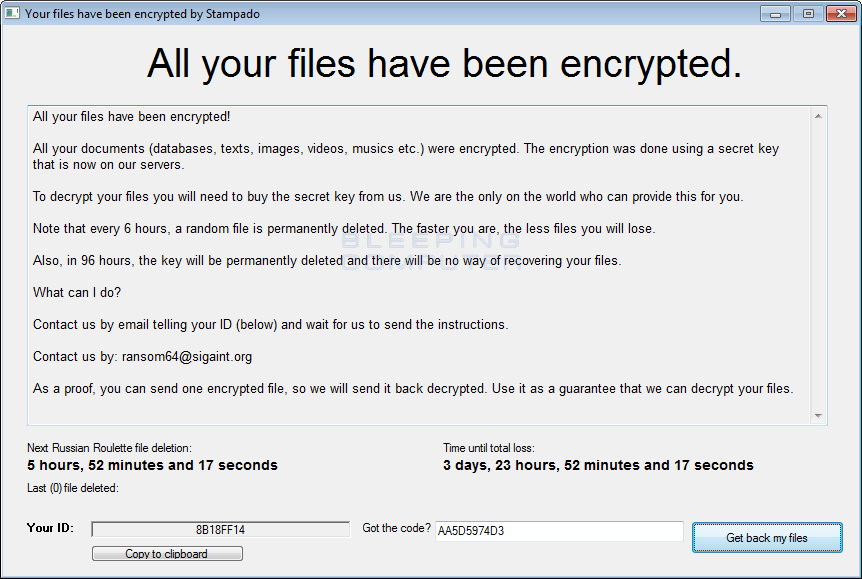

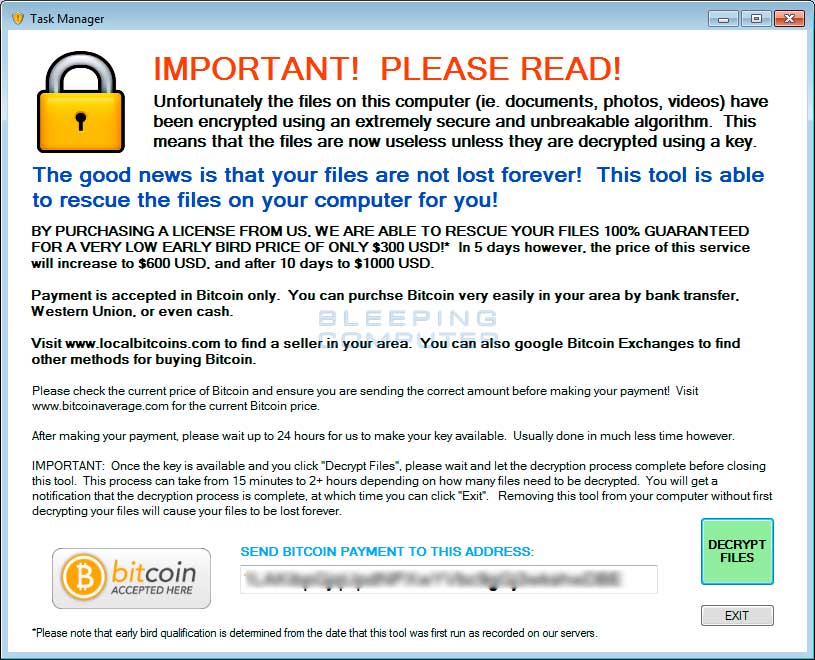

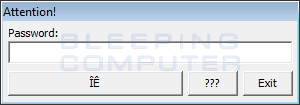

Kangaroo身代金要求型マルウェアは、データを暗号化するだけでなく、あなたをWindowsから締め出そうとする

BleepingComputer : News>Security (2016/11/28)

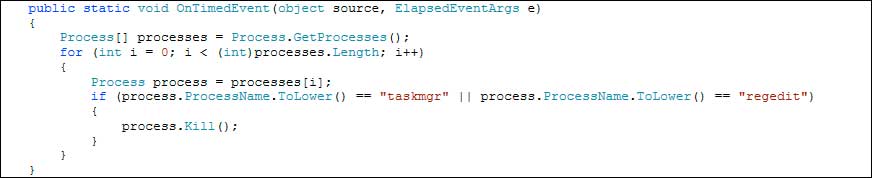

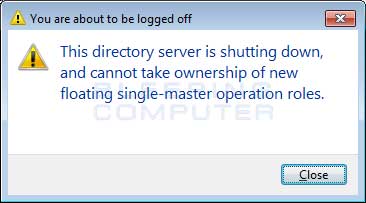

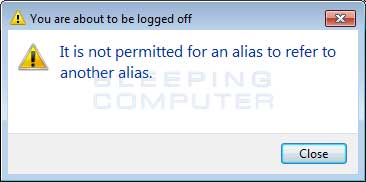

Kangaroo身代金要求型マルウェアは、Apocalypse Ransomware、Fabiansomware、Esmeraldaの背後にいる開発者による最新の身代金要求型マルウェアである。このバージョンを多少目立たせているものは、犠牲者がコンピュータにログインする前に全ての犠牲者に表示する脅迫文としてリーガルノーティス(【訳注】 通常、正当な企業のサイトであれば免責事項と訳します。ここでは注意喚起くらいの意味に解釈してください)を使用していることである。これは、Windowsにログインできるようになる前に、犠牲者が脅迫文を閲覧しなければならないようにしている。

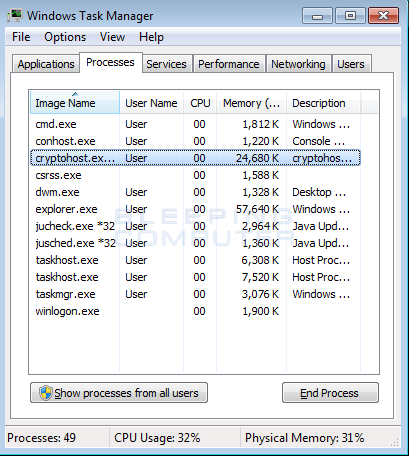

また、この身代金要求型マルウェアによって、Explorerプロセスが終了され、Task Managerの起動が妨げられるので、犠牲者が身代金を支払い、感染を削除するまで、ユーザはWindowsから必ず閉めだされる。このスクリーンロックは、セーフモードで無効化することができるし、[Alt]+[F4]キーコンビネーションを押すことで無効化することができるが、多くの初級のコンピュータユーザにとっては、これは必ず彼等のコンピュータの使用を妨げることになるだろう。

Kangarooは手動でのハッキングによってRDPにインストールされる

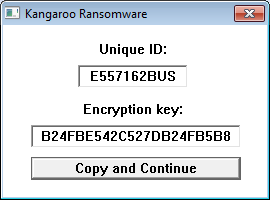

殆どの他の身代金要求型マルウェア感染と異なり、このファミリーは、脆弱性悪用キット、クラック、セキュリティ侵害されたサイト、トロイを介して拡散することはないが、代わりに、リモート デスクトップ(RDP)を使用しているコンピュータを手動でハッキングした開発者によってインストールされる。この開発者がコンピュータをハッキングし、この身代金要求型マルウェアを実行すると、犠牲者の一意のIDと彼等の暗号化キーを含むものを表示する画面になる。

終了すると、Kangarooは、このコンピュータには重要な問題があり、データが暗号化されたことを仄めかすインチキの画面であるロック画面を表示する。これは次に、データを復元するには kangarooencryption@mail.ru で、この開発者にコンタクトするように指示している。

Kangarooのスクリーンロックを削除するには

警告: あなたが身代金を支払うつもりがないのであれば、このステップに従いなさい。この身代金要求型マルウェアの実行ファイルを削除すると、あなたは身代金の支払いができなくなる。そして、ファイルの復号は後日を待つことになる。(【訳注】 記述の内容から、後日、復号プログラムがリリースされる可能性が高いと思われますが、必ずリリースされることは保証されていませんし、何時になるかも不明です。身代金の支払いは厳に謹んで欲しいのですが、現時点では、必ず復号できるという保証もありません)

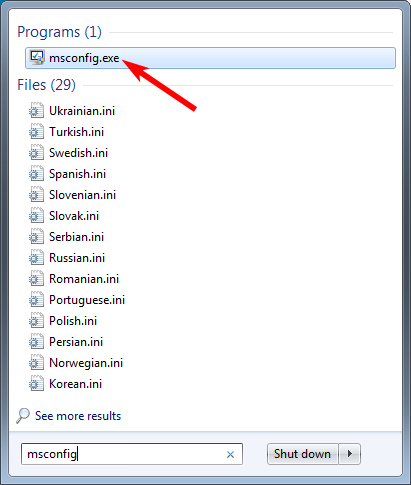

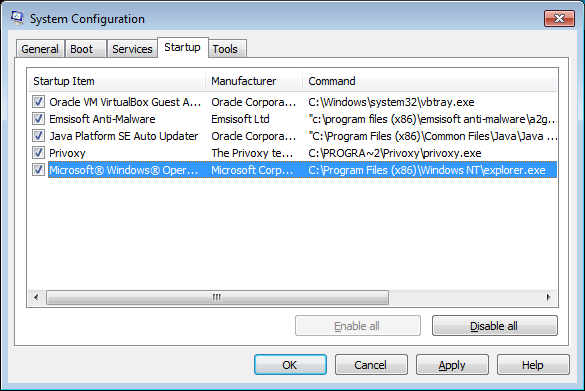

Windowsデスクトップへの再アクセスを獲得するには、稼働中のKangaroo実行ファイルを無効にする必要がある。これを実行するには、犠牲者はコンピュータをセーフモードで起動する必要がある。これで、犠牲者は再びWindowsデスクトップにアクセスできることになる。Windowsセーフモードでログインしたら、msconfig.exeを実行し、このマルウェアを実行しないように無効化しなさい。Msconfigを起動するには、スタートボタンをクリックし、検索フィールドにmsconfigと入力する。検索結果は以下の画像のようにmsconfig.exeを表示しているので、これをクリックしなさい。

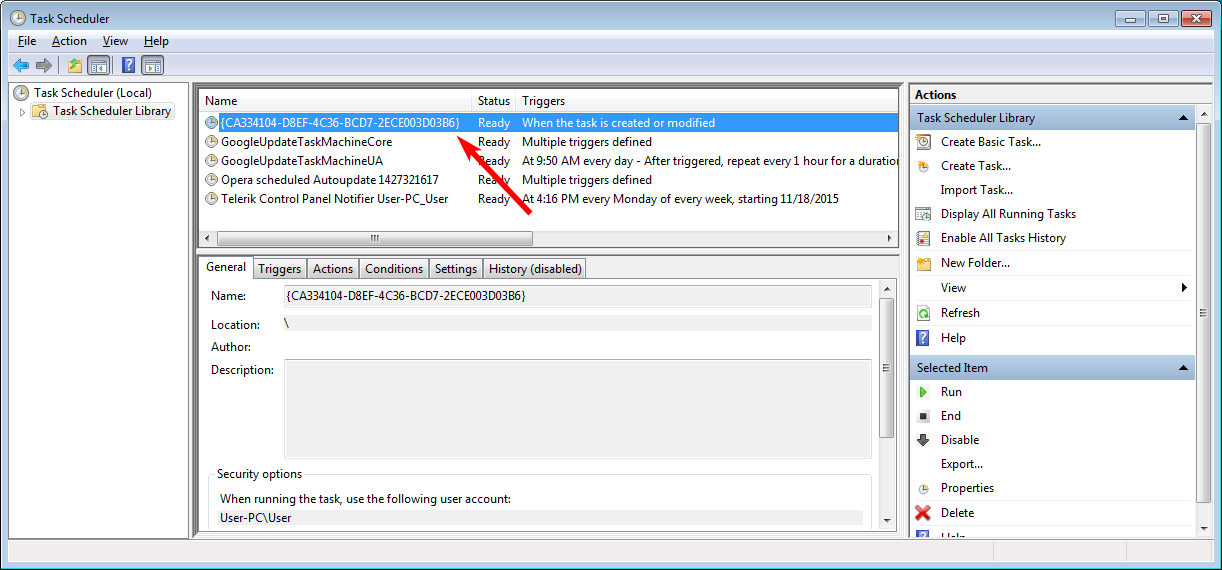

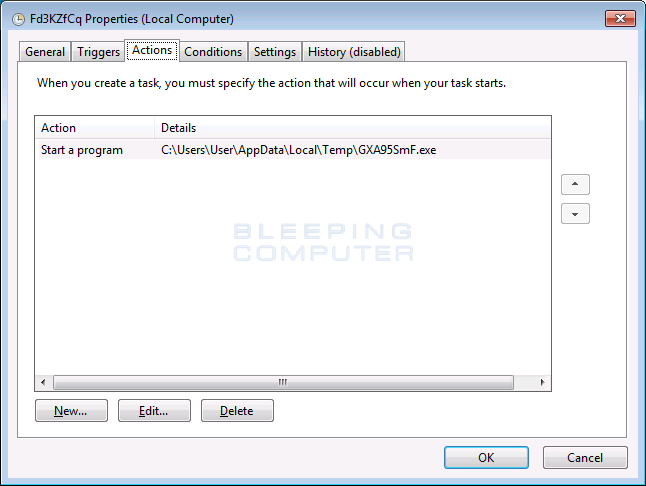

我々はTask Scheduler(タスク・スケジューラ)コントロールパネルを起動し、作成されている可能性のある関連するタスクを削除する必要がある。Task Schedulerを起動するには、スタートメニューでTask Schedulerで検索し、検索結果に表示されたTask Schedulerをクリックする。起動したら、一連の文字と数字を含むタスクに着目する。例えば、私のテストコンピュータでは、、このタスクは、CA334104-D8EF-4C36-BCD7-2ECE003D03B6}と名付けられていた。

あなたが見つけたものが正しいタスクであることを間違いのないものにするには、それをダブルクリックしてプロパティを開きなさい。次に、実行されているプログラムがKangaroo身代金要求型マルウェアの実行ファイルであることを確認するためにAction(アクション)タブをクリックしなさい。以下のスクリーンショットに、このタスクの例を示す。

注意: このプロセスで支援を必要とするのであれば、気兼ねなくフォーラムもしくは、このページで我々に尋ねなさい。けれども、支援を求める前に、正しいタスクを特定するために様々なタスクのスクリーンショットを作成しなさい。

Kangaroo身代金要求型マルウェアは、これでコンピュータから削除された、そして、再起動することで、Windowsは通常通り起動する。Windowsにログインしたら、お気に入りのアンチウィルスやアンチマルウェア製品でセキュリティ スキャンしなさい。

Kangarooで暗号化されたファイルは無料で復号することはできない

残念なことに、Kangaroo身代金要求型マルウェアで暗号化されたファイルは無料で復号することはできない。暗号化されたファイルを復元する唯一の方法は、バックアップからである。もしくは、あなたが物凄く幸運な場合には、シャドー・ボリューム・コピーから復元できる。Kangarooは、シャドー・ボリューム・コピーを削除しようとするが、稀ではあるが、身代金要求型マルウェア感染は、何らかの理由から、それを実行することに失敗する。これにより、あなたが実行可能なバックアップを持っていない場合、最後の手段として、私は常に、シャドー・ボリューム・コピーから暗号化されたファイルを復元することを試みるように人々に提案している。

Kangaroo身代金要求型マルウェア関連ファイル

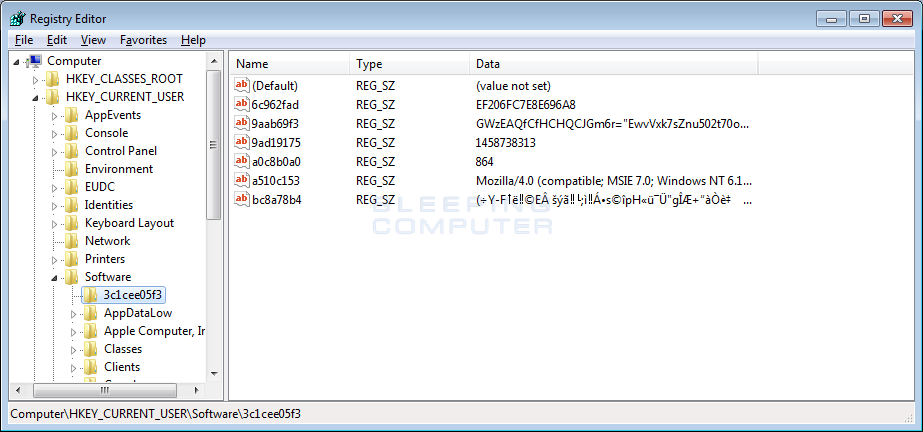

Kangaroo身代金要求型マルウェア関連レジストリエントリ

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "Windows Explorer"="C:\Program Files (x86)\Windows NT\explorer.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon "LegalNoticeCaption"="Attention!"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon "LegalNoticeText"="Windows has encountered a critical problem and needs your immediate action to recover your data. The system access is locked and all the data have been encrypted to avoid the information be published or misused. You will not be able to access to your files and ignoring this message may cause the total loss of the data. We are sorry for the inconvenenience. You have to contact the email below along with your Personal Identification ID to restore the data of your system. Your Personal Identification ID: E557162BUS Email: kangarooencryption@mail.ru You will have to order the Unlock-Password and the Kangaroo Decryption Software. All the instructions will be sent to you by email."

Kangaroo身代金要求型マルウェア関連eMailアドレス

Keygen WebサイトがGatakバックドア・トロイを配布していた

BleepingComputer : News>Security (2016/11/25)

Gatakは、2012年に初めて現れたバックドア・トロイである。この脅威の別名は、Stegoloaderであり、主な顕著な特徴は、ステガノフラフィー(【訳注】 ある情報を他の情報の中に埋め込んで存在を隠ぺいすること(トレンドマイクロより))を介してコマンド&コントロール・サーバと通信する能力である。

Gatakは痕跡を隠すためにステガノグラフィーに依存している

ステガノフラフィーは、ありふれた場所の中にデータを隠蔽するテクニックである。サイバーセキュリティの世界では、ステガノフラフィーは、PNGやJPG画像の内部に悪意あるコード、コマンド、マルウェア設定データを隠蔽することの実践である。このマルウェアは(今回の場合はGatak)、オンラインC&Cサーバに接続し、新しいコマンドをリクエストする。全てのセキュリティソフトウェアが警戒していることを認識しているので、HTTPネットワーク・リクエストを受け取る代わりに、通常のWebトラフィックのように見せるために、無害の画像のようにして、このデータを送信している。

このマルウェアは、画像中に隠蔽されたデータを読み込み、そのコマンドを実行する。ローカルのアンチウィルスは、その間ずっと、ユーザがインターネットを通してイメージをダウンロードしたと思っている。

Gatakを配布している企業向けソフトウェア用Keygen

セキュリティ企業Symantecは、以下のようなアプリケーション用に無料のkeygenを提供しているWebサイトを悪用してマルウェア拡散キャンペーンを実行していることが明らかになったと発言している。

-

・ SketchList3D - 木工設計用ソフトウェア

・ Native Instruments Drumlab - サウンド・エンジニアリング・ソフトウェア

・ BobCAD-CAM - 金属加工/製造ソフトウェア

・ BarTender Enterprise Automation - ラベルやバーコード作成ソフトウェア

・ HDClone - ハードディスク クローン ユーティリティ

・ Siemens SIMATIC STEP 7 - 産業用オートメーション・ソフトウェア

・ CadSoft Eagle Professional - プリント基板設計ソフトウェア

・ PremiumSoft Navicat Premium - データベース管理ソフトウェア

・ Originlab Originpro - データ解析及びグラフ化ソフトウェア

・ Manctl Skanect - 3Dスキャン・ソフトウェア

・ Symantec System Recovery - バックアップ及びデータ復元ソフトウェア

Keygenは動作しない、ただGatakでユーザを感染させるだけ

このWebサイトを介して配布されたKeygenは全く動作しないツールである。それらはランダムな文字列を生成するが、その目的は、ユーザを欺き一度だけkeygenバイナリを実行させることにある。犠牲者に感染するにはこれで十分。Symantecが、感染した全コンピュータの62%だけにしか第2ステージの攻撃を確認していないように、このハッカーは、ターゲットにする企業への好みがうるさい。

攻撃者共は、ターゲットの基本情報を収集するためにGatakを使用している、そこで、彼らが価値があると見做すと、最終ステージで他のマルウェアを配備する。ある場合には、このハッカー共は、セキュリティ侵害したPCにログインした攻撃者と共に、犠牲者のネットワークでLateral Movement(【訳注】 攻撃者が、アクセス可能なネットワーク資源を次々に取得しながら移動すること(Qiitaより))を用いる。

攻撃者は洗練されていないし、ハッカーはローカルネットワーク内部の弱いパスワードを悪用しているだけである。Symantecは、何の0−Dayも、ハッカーが他のデバイスやローカル・ネットワークに感染しようとする時に使用する、自動化されたハッキングツールも検出していないと発言している。

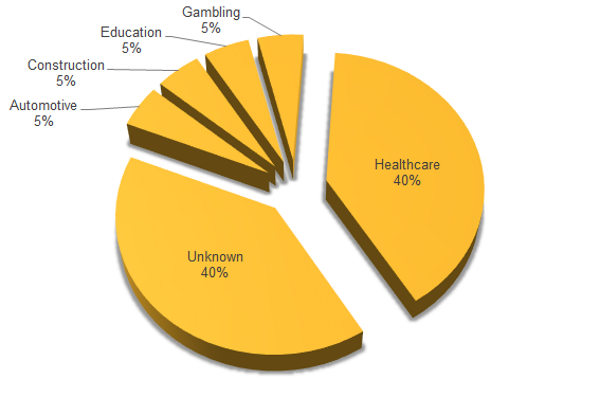

これらの攻撃の多くは、医療分野をターゲットにしているが、他の業種の企業も攻撃されているので、このハッカー共が、この業種を特にターゲットにしているわけではないようである。

医療機関は、自動車産業、ギャンブル、教育、建設、あるいは、それ以外の業種と比較して、彼らが盗むことが可能なより詳細なユーザ・データを通常格納しているので、攻撃者共は、より医療機関に集中したのかもしれない。

「ある場合には、攻撃者共は、他のマルウェア(様々な身代金要求型マルウェアやShylockファイナンシャル・トロイを含む)でコンピュータに感染していた。それらは、彼等が攻撃が明らかにされたと確信した時、捜査の目を逸らすために、このグループによって使用されている可能性がある」と、Symantecはレポートで注意している。

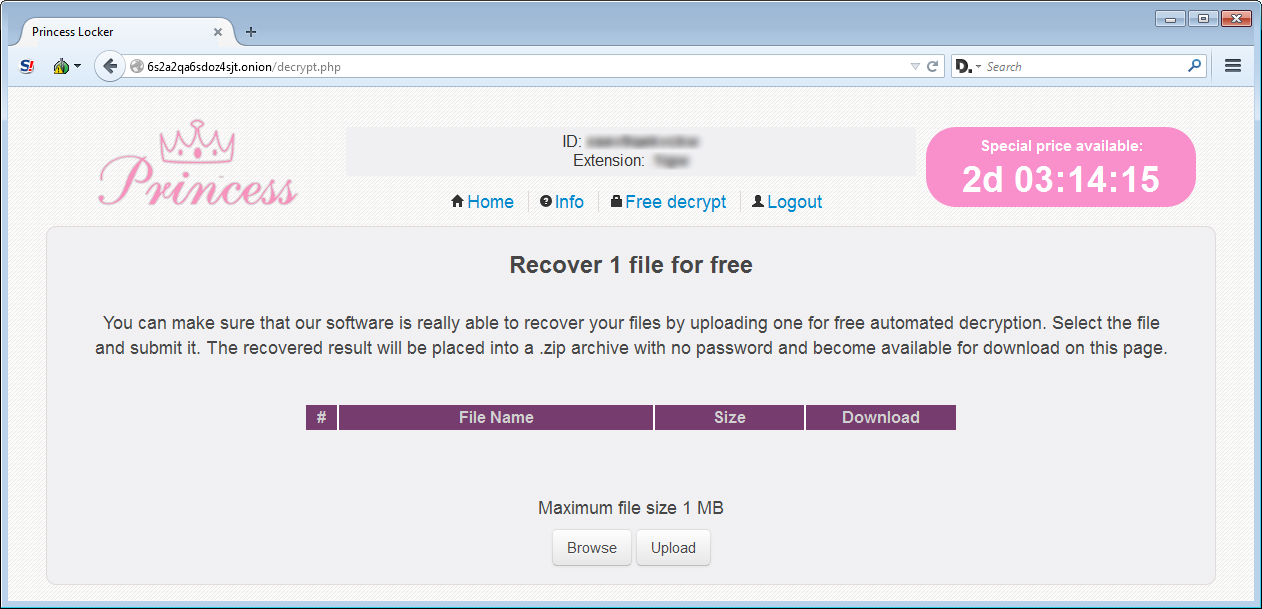

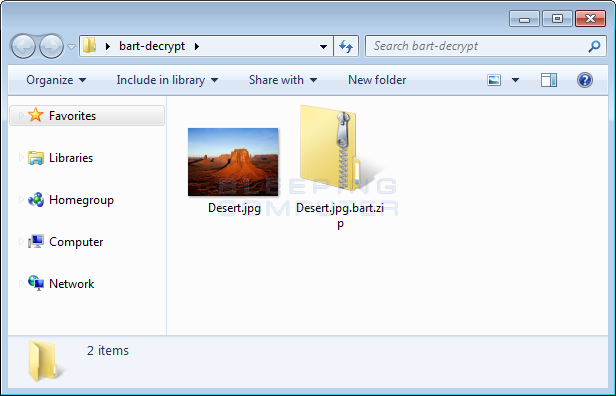

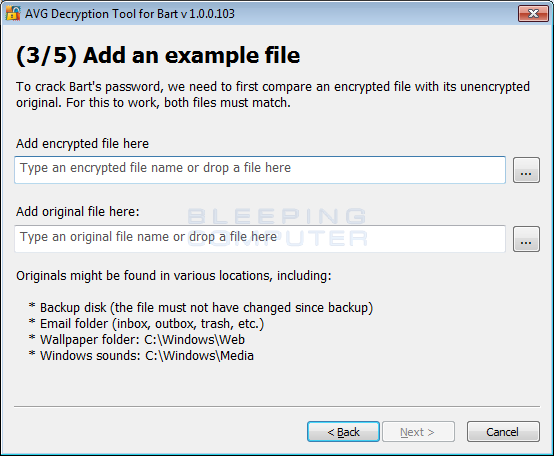

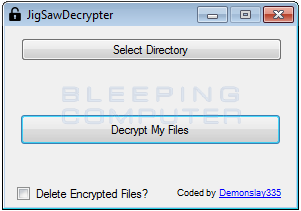

Princess Locker身代金要求型マルウェアの復号プログラムがリリースされた

BleepingComputer : News>Security (2016/11/22)

Princess Lockerは、9月末に現れ、Dark Webポータルを介して賃貸可能にしたRansomware-as-a-Service(RaaS、【訳注】 知識を持つサイバー犯罪者が、ランサムウェアを利用した自作のサービスを、RaaSとして志望者向け材料キットの形で提供すること(Trendmicroより))利用できるようにした身代金要求型マルウェア ファミリーである。

この身代金要求型マルウェアは、決して巨大な拡散キャンペーンの中心的存在ではないが、その背後にいる犯罪者は、ファイルをアクセス不能にされたままになっている何人もの犠牲者を作っている。

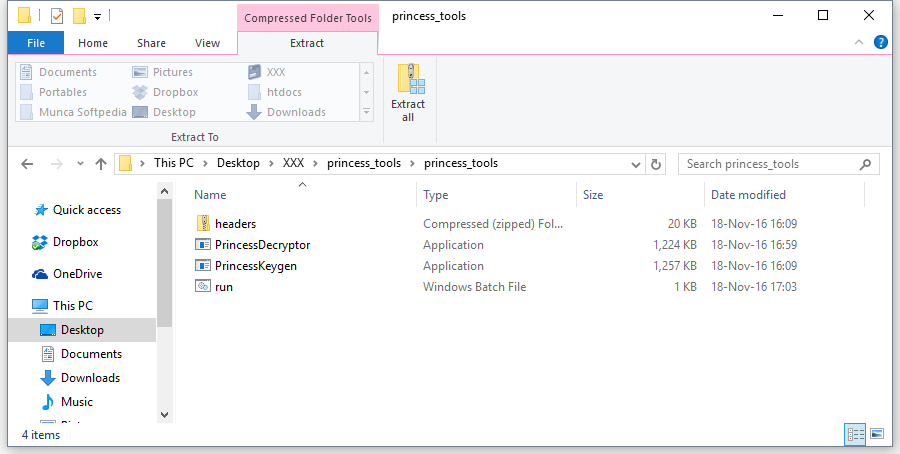

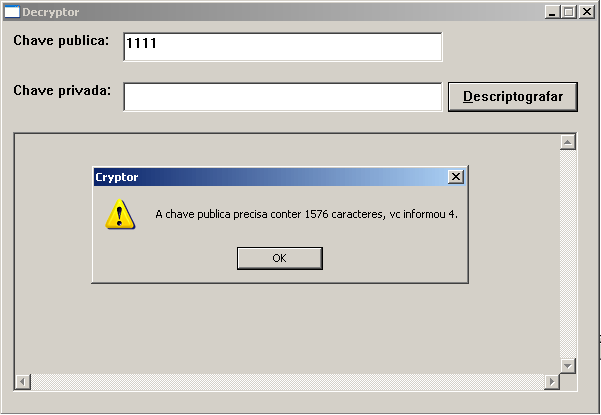

Keygenと復号プログラムはダウンロードすることができる

この身代金要求型マルウェアの動作形態を着目して数日を費やした後、Hasherezadeは、昨日Twitterで、彼女が、この脅威によってロックされたファイルを取り戻す方法を発見したとアナウンスした。この復号パッケージは、こちらのGoogle Driveのページからダウンロードすることができる。このアーカイブは、以下のファイルを含んでいる。

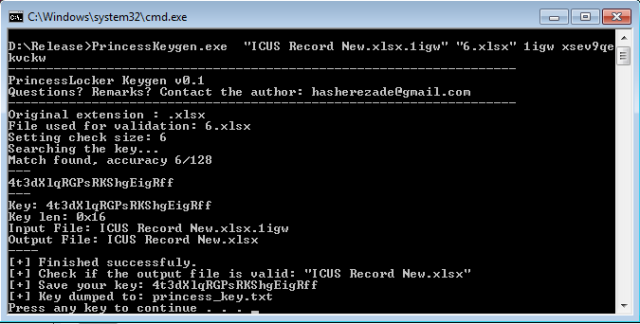

あなたが稼働する最初のプログラムは、PrincessKeygenである。名前が仄めかしているように、これは、あなたのファイルをロックするために使用されている暗号化キーを抽出するためのツールである。このファイルを実行するには、このツールのフォルダに移動した状態にあるcmd.exeで、以下のコマンドをタイプする。

[original file] - [encrypted file]に入力したファイルの暗号化されていないオリジナルのファイル名。このファイルも同様に、PrincessKeygen.exeファイルと同じ場所に配置されていなければならない。あなたは、このファイルをバックアップ、古いeMail、オンライン・ファイル格納ポータルから取ってくることができる。一つのファイルで十分である。あなたがロックされたファイルの暗号化されていないファイルを持っていない場合には、Hasherezadeがheaders.zipファイルで提供しているサンプルファイルの一つを使用することができる。

[added extension] - 夫々の暗号化されたファイルの末尾にファイル拡張子として追加されたランダムな文字列。

[unique id] - 脅迫文の"Your ID"中に含まれているランダムな文字列。これは任意のパラメータである。Hasherezadeは、ここを指定しなくてもkeygenは動作するだろうと発言しているが、結果が生成されるまでに長い時間が掛かるだろう。

[added extension] - 夫々の暗号化されたファイルの末尾にファイル拡張子として追加されたランダムな文字列。前のステップと同じ。

[*file/directory] - 特定のファイルや特定のフォルダだけを復号するための任意のパラメータ。

あなたが、フードに隠れたPrincess Lockerが動作している方法に関する詳細な技術解析を読みたいのであれば、HasherezadeのPrincess Lockerレポートは、Malwarebytesのブログで利用することができる。

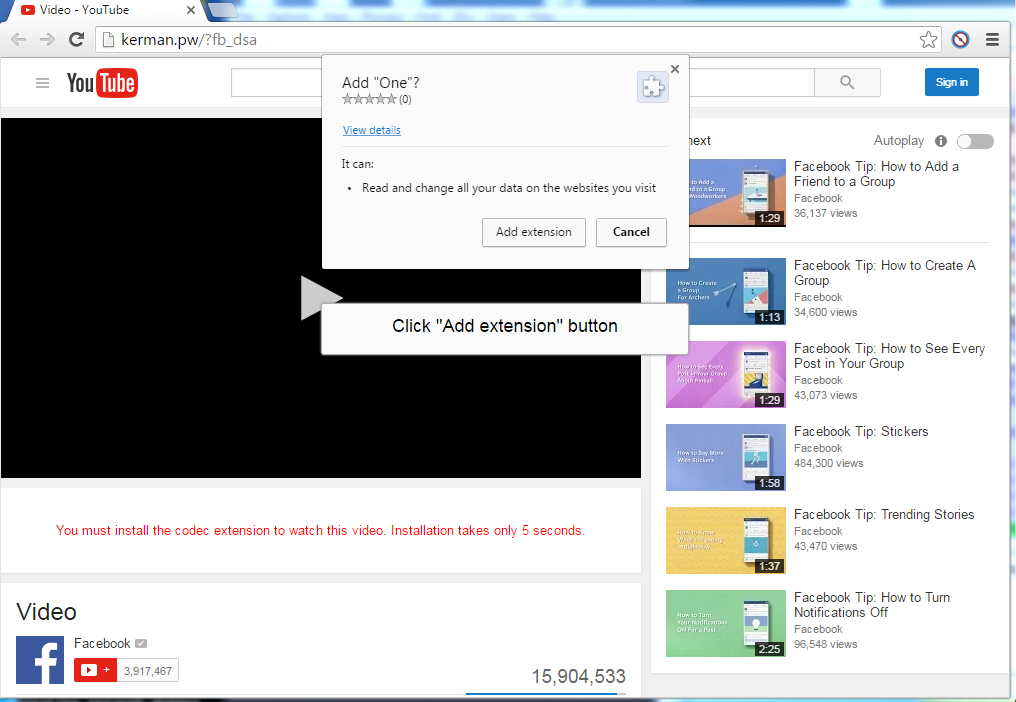

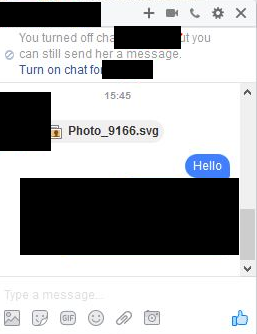

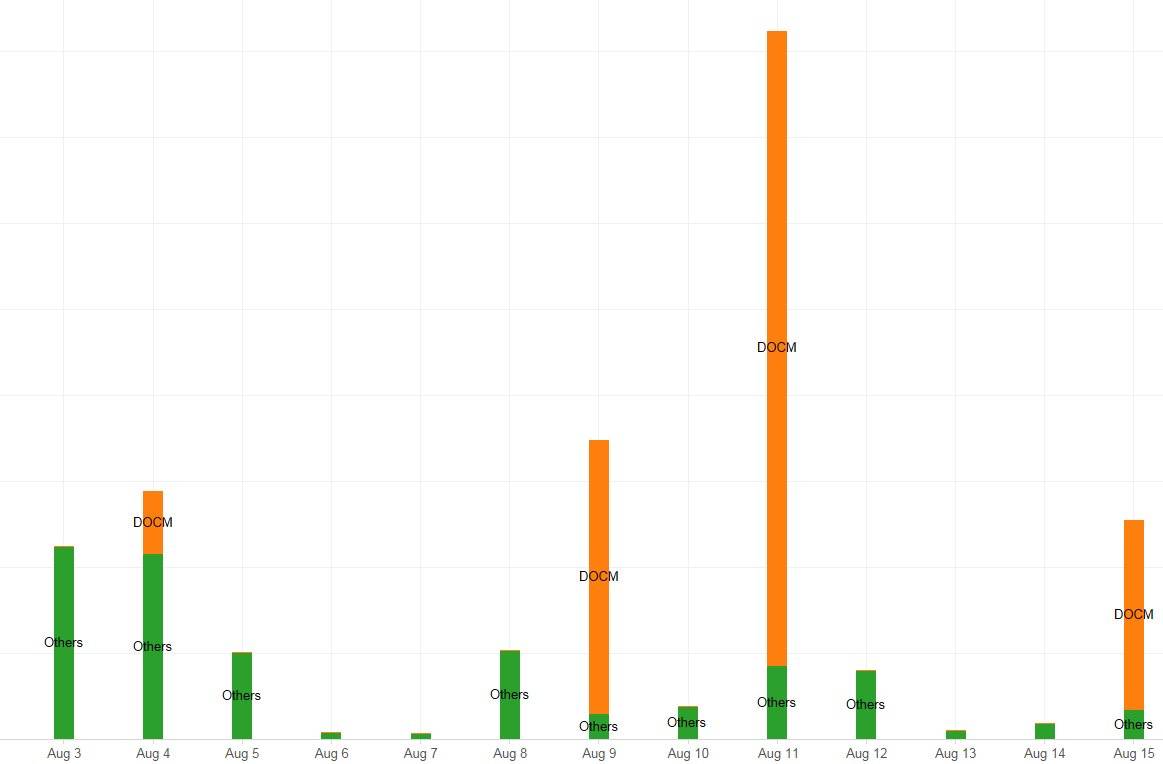

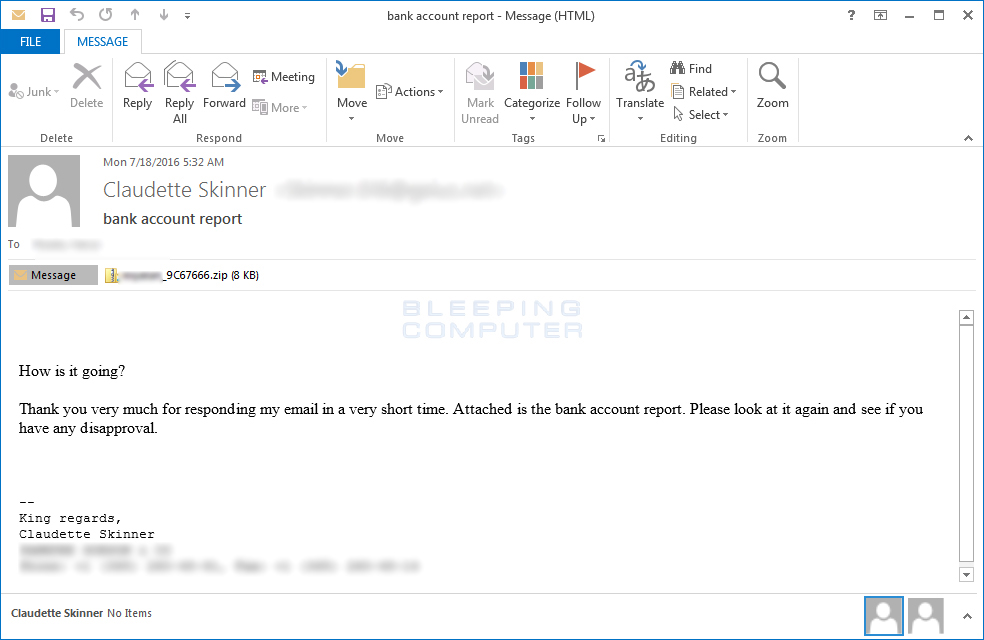

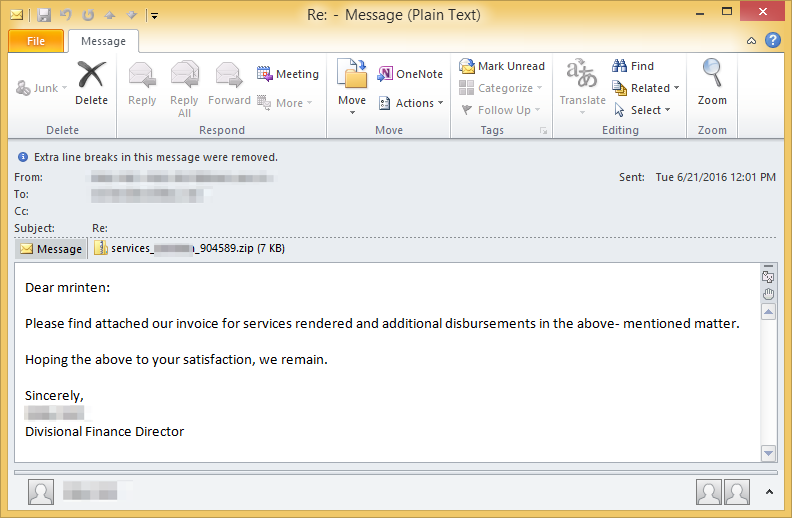

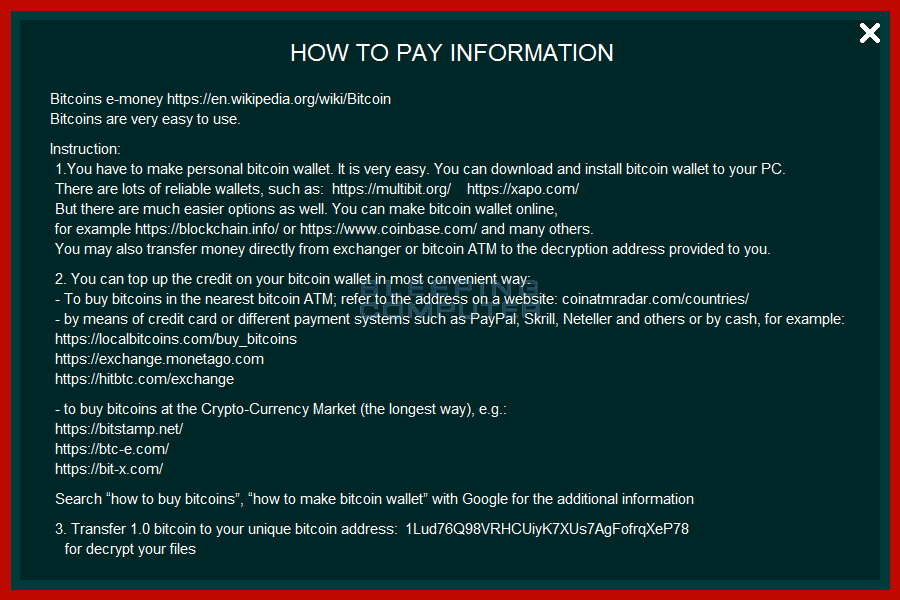

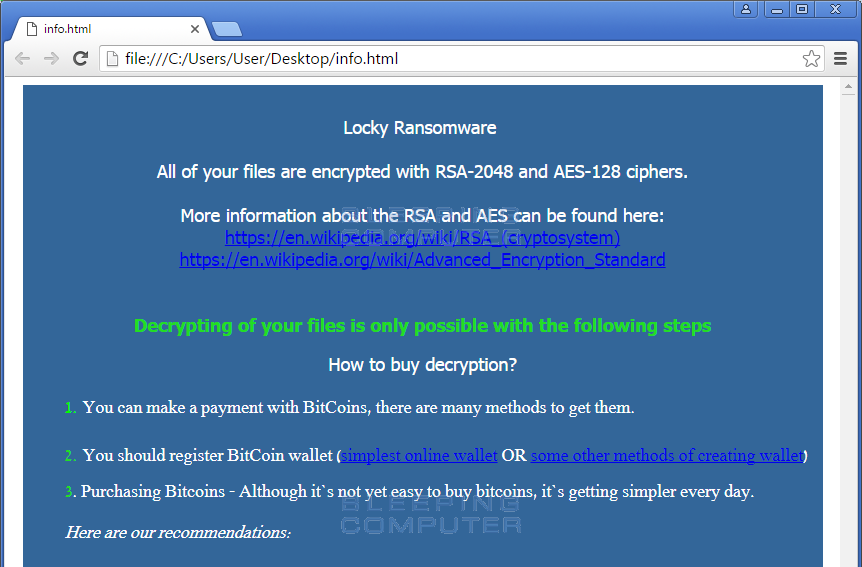

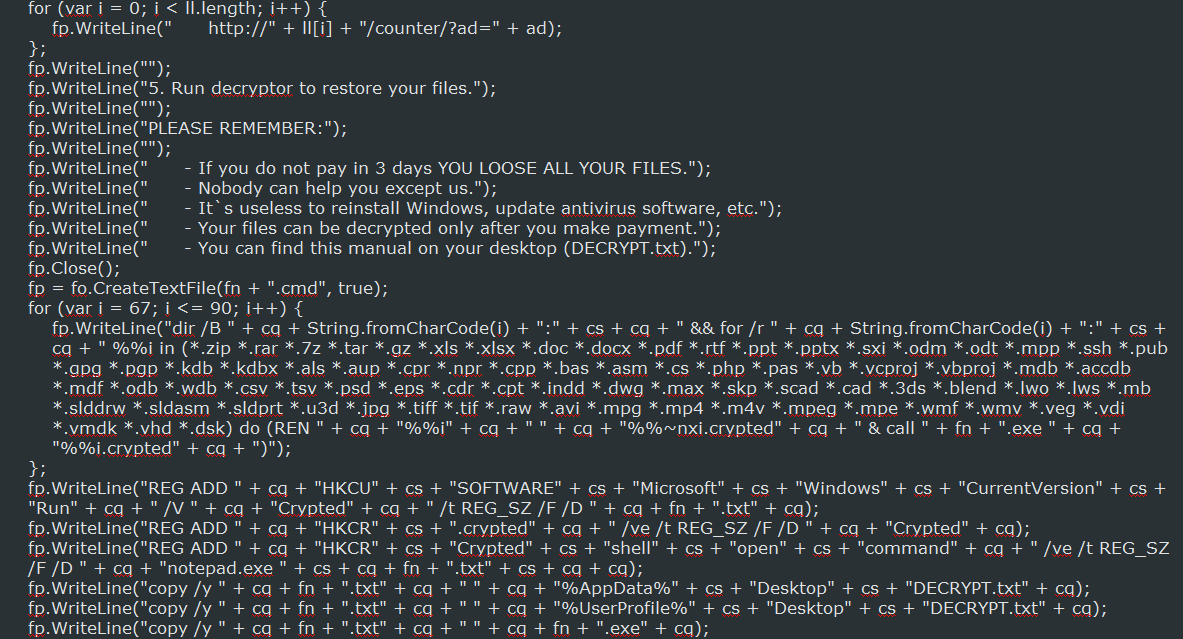

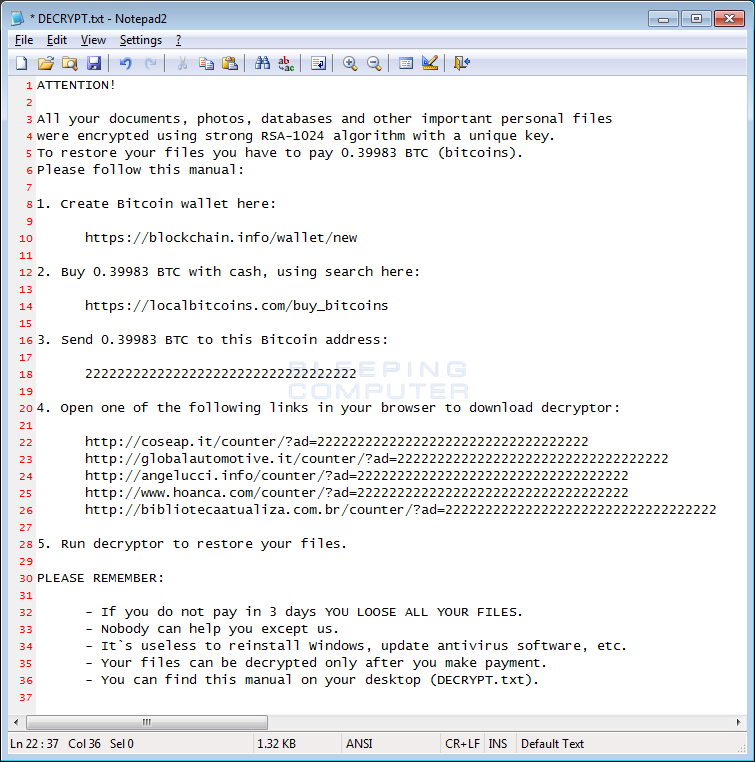

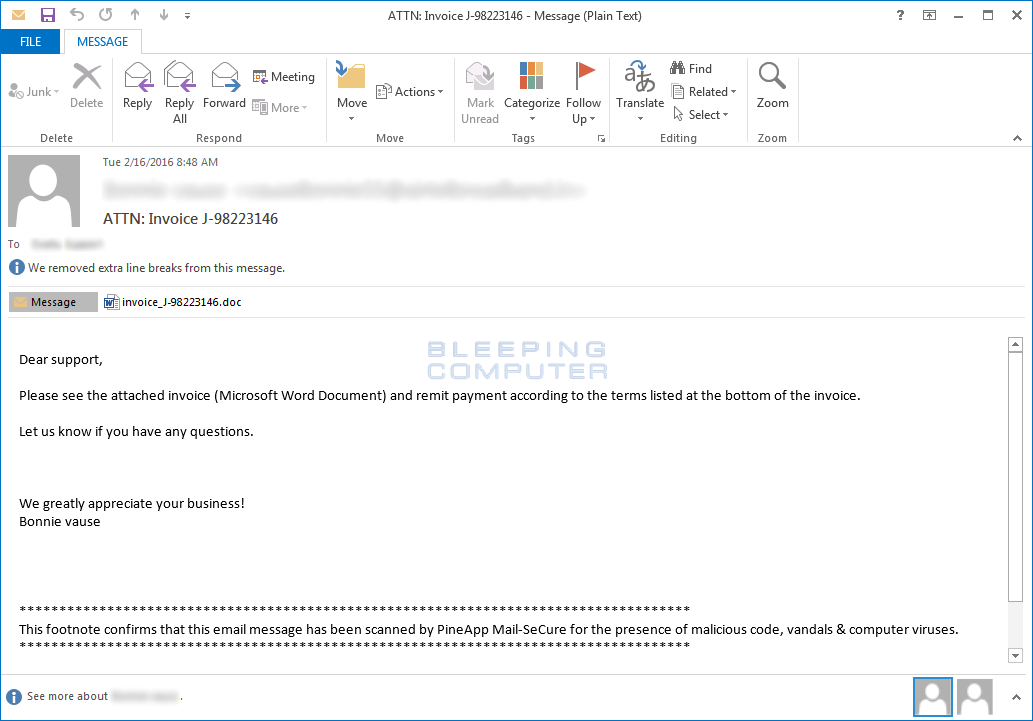

Facebookスパム・キャンペーンは、NemucodダウンローダとLocky身代金要求型マルウェアを拡散している

BleepingComputer : News>Security (2016/11/21)

進行中のFacebookスパム・キャンペーンは、ユーザの間にNemucodマルウェア・ダウンローダを配布している。そしてこれは、ある場合には、最終段階でLocky身代金要求型マルウェアをダウンロードすることが確認されている。

セキュリティ研究者Bart BlazeとPeter Kruseは、週末にかけてFacebookのIMシステムを介して拡散しているスパム・メッセージのフォーム中のキャンペーンに注目した。

スパマー達はSVGイメージを回していた。SVGイメージは、今日ベクトル画像を保存するために使用されている比較的新しいイメージ・フォーマットである。

悪意あるChrome拡張はNemucodをダウンロードしていた

更に、Blazeは、この拡張がNemucodをダウンロードしていたとも発言している。これは、一般的に他の脅威を連れ込みインストールするために使用されてきた一般的なマルウェア・ダウンローダーである。同日、CSIS Security Groupの創設者Peter Kruseは、彼が同じキャンペーンを検出し、LockyペイロードをダウンロードするNemucodを確認したとTwitter上で発言している。

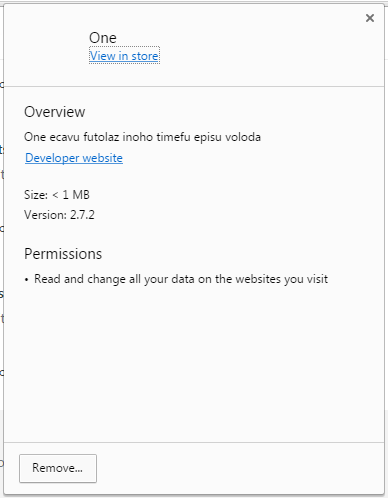

BlazeとKruseは、悪意あるChrome拡張が二つの名前(UdoとOne)で使用されていると発言している。この研究者達は、FacebookとGoogle Chromeチームの両方に対して警告を発している。

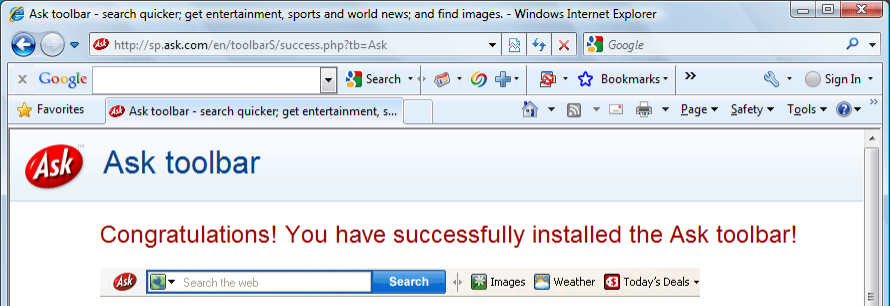

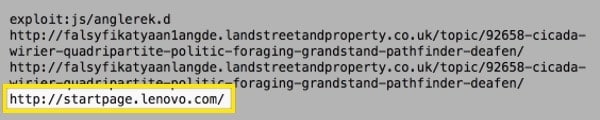

Ask.comが、マルウェアのダウンロードに乱用されていた

BleepingComputer : News>Security (2016/11/19)

昨日公開されたインシデント(【訳注】 情報セキュリティ分野ではコンピュータやネットワークのセキュリティを脅かす事象を意味する(ITトレンドより))レポートで、Red Canaryチームは、10月末と11月初めに見つけた一連の攻撃を詳細に説明している。

この会社は、そのセキュリティ製品が、今まで無害であったプロセスの実行中に異常を感知したと述べている。

Ask.comは、疑わしいプロセスを生成していた

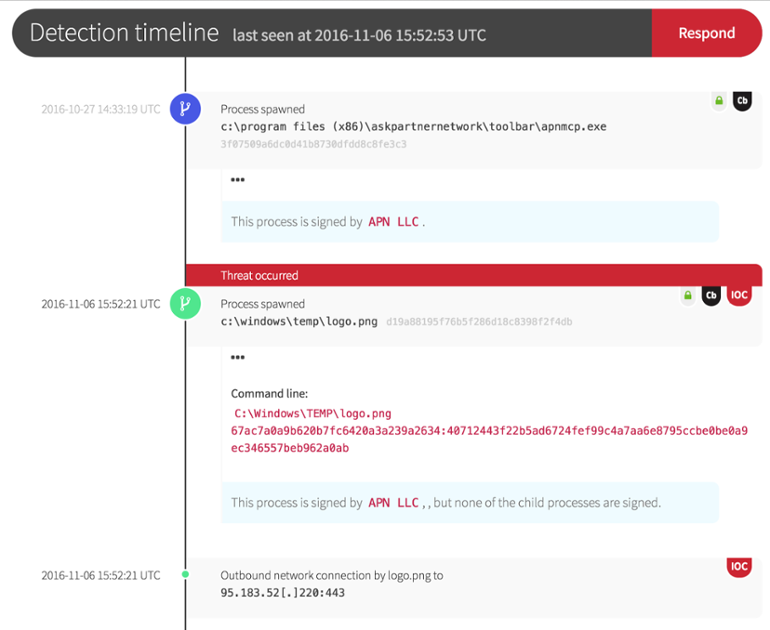

Red Canaryのマルウェア・アナリストJoe Molesは、この会社の脅威検出システムが、Ask.comアップデートシステム(apnmcp.exe)が第二段階のプロセスを生成している時に奇妙なイベントを検出したと発言している。これは、この会社の従業員に警告を発した(このイベントを調査するために)。apnmcp.exeプロセスが、合法的な証明書であるかのように見えるものによって署名されており、理論的に、如何なる警告も発生してはならない場合でさえ、何らかの奇妙さが、脅威監視システムを反応させる引き金となった。

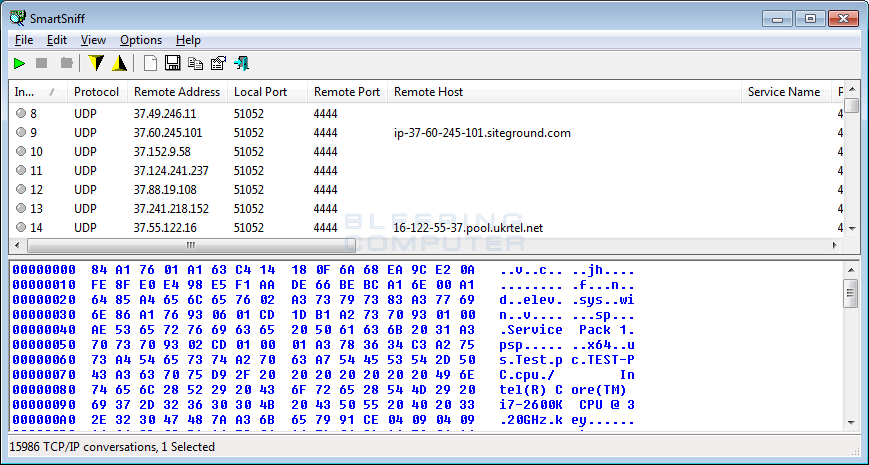

研究者達は、apnmcp.exeが、logo.pngと名付けられたファイルを起動する第二段階のプロセス(次にネットワーク接続を開き、最終ステージで2-3のバイナリをダウンロードする)を生成することを素早く発見した。

犯罪者は、Ask.comのツールバーのアップデートプロセスを乗っ取る方法を発見した

「イメージファイルは、明らかに独自に実行するはずはなく、他のプログラムによって開かれなければならない。更に調査すると、ソフトウェアのアップデートプロセスが取り込まれている症例であることが即座に判明した」と、Molesは発言している。どうにかして、この攻撃者達は、Ask.comツールバーのアップデートプロセスを巧みに取り扱う方法を発見し、攻撃者の命令でコマンドを実行することを、このアップデートプロセスに強制した。

良いことは、彼等が10のコンピュータだけからしかこの種の攻撃を検出していないとMolesが発言していることである。

「このプロセスが犠牲者の端末で僅かなアクションしか取っていないので、我々が持っている疑念は、我々は開発の初期段階もしくはテスト段階でこれを捕獲したということである。これは、意図的であるかもしれないし、邪悪なペイロードや設定に起因しているのかもしれない」と、Molesは発言している。

このセキュリティ企業は、感染した犠牲者とAsk.comツールバーチームの両方にコンタクトした。このチームは、攻撃方法を削除するパッチを素早く配置した。

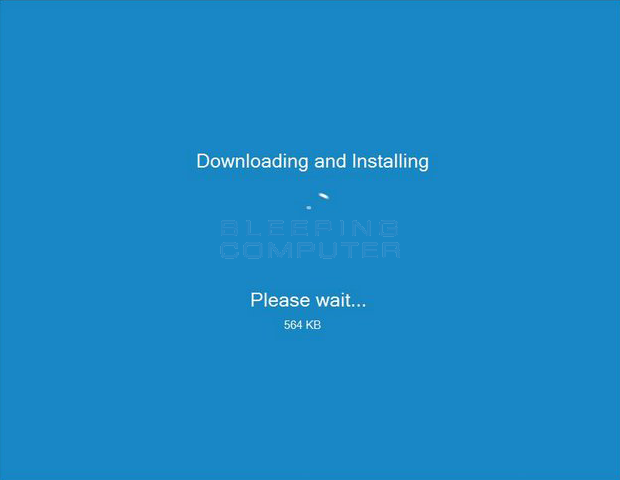

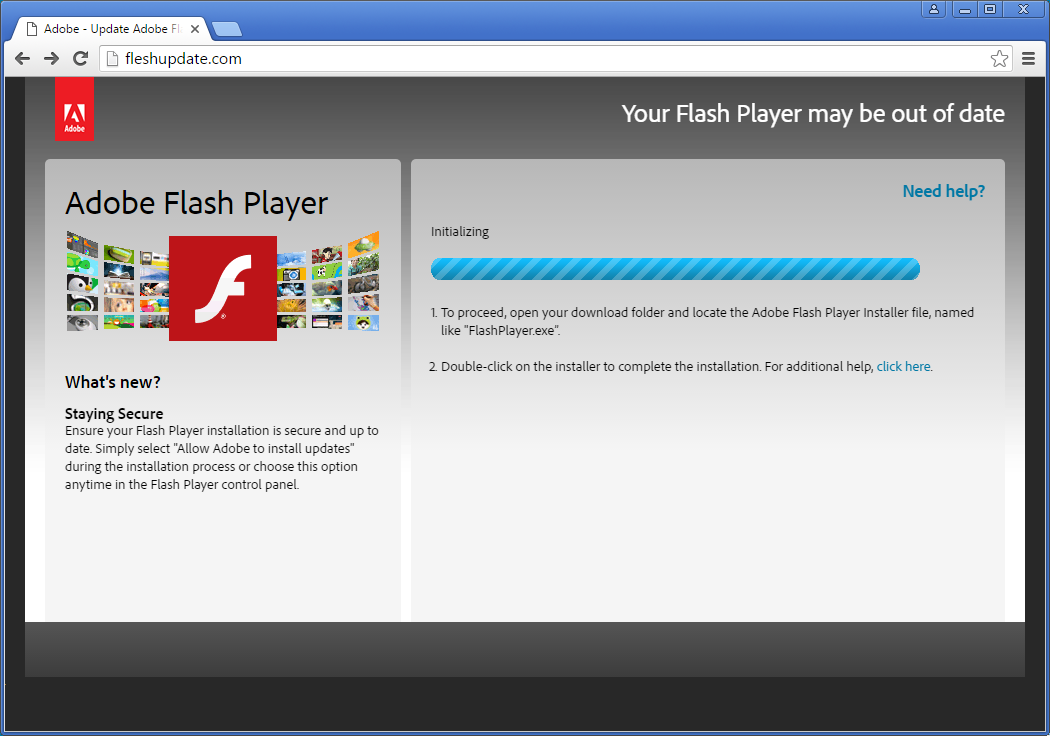

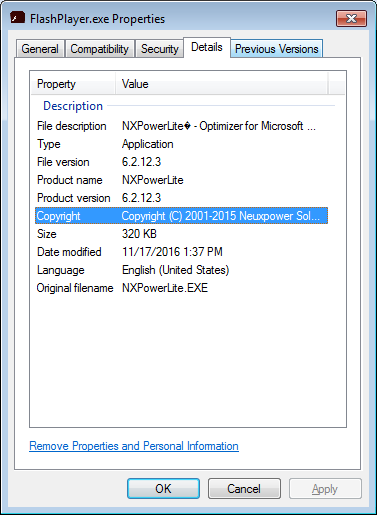

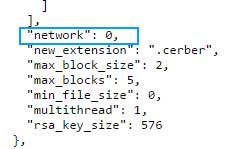

Locky身代金要求型マルウェアは、インチキのFlash Playerアップデート サイトを介して拡散している

BleepingComputer : News>Security (2016/11/17)

インチキのFlash Playerアップデート サイトは、アドウェアや他の不要なプログラムを拡散するためのお気に入りの方法であリ続けている。本日、インチキのFlashアップデート サイトがExecuteMalwareによって発見された。このサイトはLocky身代金要求型マルウェアを押し付けようとしている。このサイトを訪問した者は、Flash Playerが期限切れであるとするページで迎えられ、次に、自動的に実行ファイルがダウンロードされる。あなたがブラウザのアドレスバーのURLを注意深く見たならば、fleshupdate.comが正しいスペルではないことに気がつくだろう。

![]()

The file is a PE EXE

affilID: 13

Seed: 9841

Delay: 30

Persist Svchost: 0

Persist Registry: 0

Ignore Russian Machines: 1

CallbackPath: /message.php

C2Servers: 85.143.212.23,185.82.217.29,107.181.174.34

RsaKeyID: 85D

RsaKeySizeBytes: 114

Key Alg: A400

Key: RSA1

Key Bits: 2048

Key Exponent: 10001

冷静さを保て !

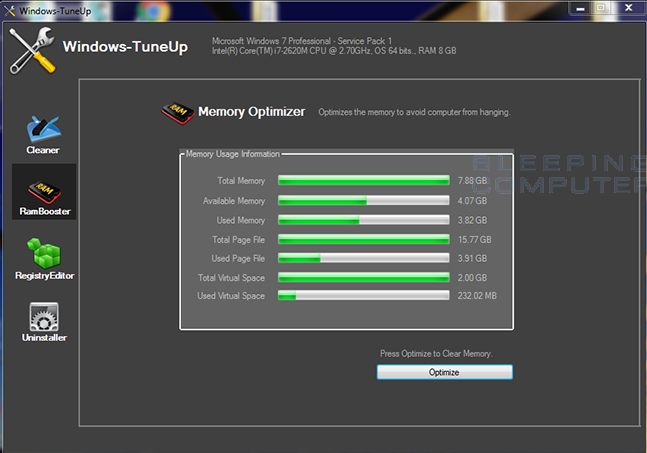

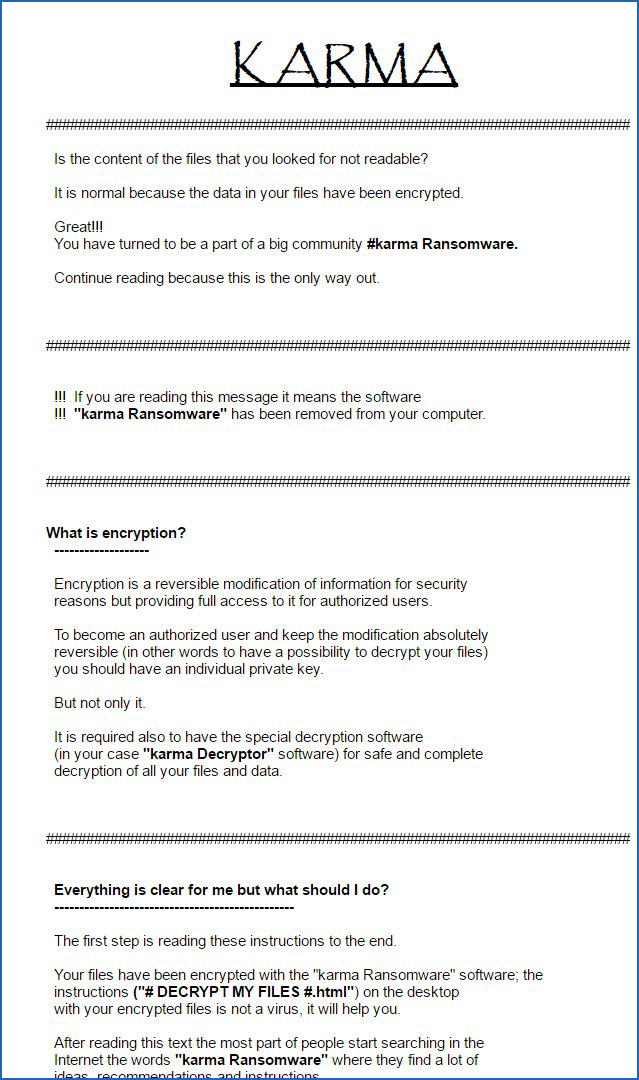

研究者は、Karma身代金要求型マルウェアが、Pay-per-Installネットワークを介して拡散していることを発見した

BleepingComputer : News>Security (2016/11/14)

slipstream/RoLと名乗るセキュリティ研究者が、Karma身代金要求型マルウェアを発見した。このマルウェアは、Windows最適化プログラム(Windows-TuneUpと呼ばれる)を装っている。最悪なことは、人々がインターネットからフリーソフトをダウンロードした時に、このサンプルが、Pay-per-Install(【訳注】 指定されたソフトウェアのインストール台数に応じて対価を得る(Trendmicroより))ソフトウェア収益企業によって配布されていることである。

私はアドウェアやPUA(【訳注】 不要なアプリケーション(Sophosより))の提供者を、あらゆる時に激しく避難してきた。今回の件は、バンドルされているソフトウェアが、如何に危険であるかを示している。 ユーザが、このソフトウェア収益企業の収益となるフリーのプログラムをダウンロードしインストールすると、彼等は、Windows-TuneUpと呼ばれるWindows最適化プログラムに関するオファーで迎えられる。多くの人々は、これらのタイプのプログラムが、あなたのコンピュータに望まれているものではないことを認識しているが、残念なことに、このことを認識していない人々も沢山いる。このような人々は、このプログラムが、彼等の動きの鈍くなったコンピュータを最適化する支援となるだろうと考え、このオファーを受け入れる。

このプログラムを実行すると、彼等は様々なパフォーマンス統計を表示する画面と、おそらく彼等のコンピュータのパフォーマンスを向上するためのツールを提示される。

けれども、大変重要なレッスンを提供している。インターネットからフリーのソフトウェアをダウンロードする全ての人は、提供されているあらゆるオファーを拒否しなければならない。私の経験では、フリーのダウンロードによって提供されるあらゆるオファーは、何ら価値のないものであり、単純に回避すべきものである。ともかく、アドウェアやPUP(不審なプログラム)を取り除いたダウンロード プログラムだけをインストールしなさい。

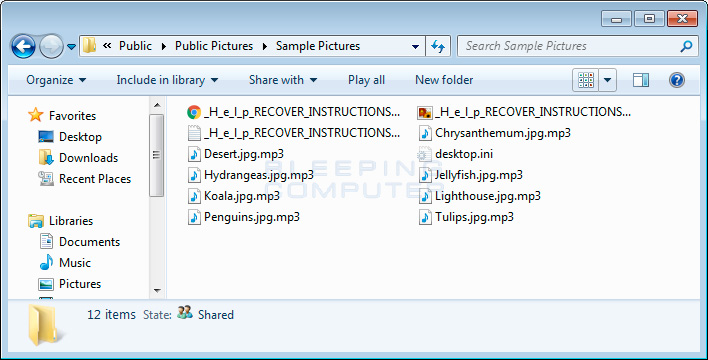

Karma身代金要求型マルウェアがコンピュータを暗号化する方法

この身代金要求型マルウェアを明瞭化したMalwareHunterTeamのおかげで、私はソースコードをシッカリと観察することができた。Karmaが最初に実行されると、このプログラムが、バーチャル・マシンで実行されているのか否かをチェックする。そうであれば、このプログラムは終了させられ、このコンピュータとは互換性がないと述べてくる。これがバーチャルマシンを検出しない場合は、犠牲者のファイルを暗号化するために使用するための暗号化キーを取得するために、コマンド&コントロールサーバーに接続する。次に、暗号化するための特定のファイルタイプに関して全てのドライブ(接続されているネットワークドライブを含む)を検索する。ターゲットになっているファイル拡張子は以下である。

.acc, .accda, .accdb, .accdc, .accde, .accdr, .accdt, .accdu, .accdw, .ace, .ach,

.acr, .act, .adb, .ade, .adn, .adp, .ads, .agdl, .ai, .aiff, .ait, .al, .amr, .aoi,

.apj, .apk, .arj, .arw, .asax, .ascx, .asf, .ashx, .asm, .asmx, .asp, .aspx, .asset,

.asx, .atb, .au, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt,

.bik, .bin, .bkp, .blend, .bmp, .bpw, .bsa, .bz, .bz2, .c, .caf, .cash, .cdb, .cdf,

.cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfn, .cgm,

.cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw,

.cry, .cs, .csh, .cshtml, .csl, .csproj, .css, .csv, .d3dbsp, .dac, .das, .dat, .db,

.db_journal, .db3, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .def, .der,

.des, .design, .dgc, .dgn, .dit, .djvu, .dng, .doc, .dochtml, .docm, .docx, .docxml,

.dot, .dothtml, .dotm, .dotx, .drf, .drw, .dsw, .dtd, .dwg, .dxb, .dxf, .dxg, .edb,

.eml, .eps, .erbsql, .erf, .exf, .fdb, .fdf, .ffd, .fff, .fh, .fhd, .fla, .flac,

.flb, .flf, .flv, .flvv, .forge, .fpx, .fs, .fsi, .fsproj, .fsscript, .fsx, .fxg,

.gbr, .gho, .gif, .gray, .grey, .groups, .gry, .gz, .h, .hbk, .hdd, .hpp, .htaccess,

.html, .htpasswd, .ibank, .ibd, .ibz, .idx, .iff, .iif, .iiq, .incpas, .indd, .info,

.info_, .ini, .ipsw, .iqy, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .json,

.k2p, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .lbf, .lck, .ldf, .lha, .lit,

.litemod, .litesql, .lock, .log, .ltx, .lua, .lzh, .m, .m2ts, .m3u, .m4a, .m4p, .m4v,

.ma, .mab, .mapimail, .master, .max, .mbx, .md, .mda, .mdb, .mdc, .mdf, .mdp, .mdt,

.mef, .mfw, .mid, .mkv, .mlb, .mmw, .mny, .money, .moneywell, .mos, .mov, .mp2,

.mp2v, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpg, .mpga, .mpv, .mpv2, .mrw,

.msf, .msg, .myd, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd,

.nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf,

.odg, .odm, .odp, .ods, .odt, .ogg, .oil, .omg, .one, .onepkg, .onetoc, .onetoc2,

.orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pas,

.pat, .pbf, .pcd, .pct, .pdb, .pdd, .pdf, .pdfxml, .pef, .pem, .pfx, .php, .pif,

.pl, .plc, .plus_muhd, .pm, .pm!, .pmi, .pmj, .pml, .pmm, .pmo, .pmr, .pnc, .pnd,

.png, .pnx, .pot, .pothtml, .potm, .potm, .potx, .ppam, .pps, .ppsm, .ppsm, .ppsx,

.ppt, .ppthtml, .pptm, .pptm, .pptx, .pptxml, .prf, .private, .ps, .psafe3, .psd,

.pspimage, .pst, .ptx, .pub, .pwm, .pwz, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx,

.qby, .qcow, .qcow2, .qed, .qtb, .r00, .r01, .r3d, .raf, .ram, .rar, .rat, .raw,

.rax, .rdb, .re4, .resx, .rm, .rmm, .rmvb, .rp, .rpt, .rt, .rtf, .rvt, .rw2, .rwl,

.rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdb, .sdf, .settings,

.sh, .sldm, .sldx, .slk, .slm, .sln, .sql, .sqlite, .sqlite3, .sqlitedb, .sqlite-shm,

.sqlitewal, .sr2, .srb, .srf, .srs, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc,

.std, .sti, .stl, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw,

.tar, .tax, .tbb, .tbk, .tbn, .tex, .tga, .tgz, .thm, .tif, .tiff, .tlg, .tlx, .txt,

.upk, .usr, .utorrent, .vb, .vbe, .vbhtml, .vbox, .vbproj, .vbs, .vcf, .vcproj,

.vcs, .vcxproj, .vdi, .vdx, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpd,

.vsd, .vsix, .vss, .vst, .vsx, .vtx, .wab, .wad, .wallet, .war, .wav, .wb2, .wbk,

.web, .wiz, .wm, .wma, .wmf, .wmv, .wmx, .wpd, .wps, .wsf, .wvx, .x11, .x3f, .xdp,

.xis, .xla, .xla, .xlam, .xlk, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb, .xlshtml,

.xlsm, .xlsm, .xlsx, .xlt, .xltm, .xltm, .xltx, .xlw, .xlw, .xml, .xps, .xslt,

.xxx, .ycbcra, .yuv, .zip

\$windows.~bt\

\boot\

\drivers\

\program files\

\program files (x86)\

\programdata\

\users\all users\

\windows\

\appdata\local\

\appdata\locallow\

\appdata\roaming\

\public\music\sample music\

\public\pictures\sample pictures\

\public\videos\sample videos\

\tor browser\

最後に、大事なことを言い忘れていたが、このマルウェアが終了した後に、Windows-TuneUp.exeを自動起動するスケジュールタスクを作成する。このスケジュールタスクは、pchelperと呼ばれる。

Karma身代金要求型マルウェア関連ファイル

Karma身代金要求型マルウェア関連レジストリ エントリ

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ "Saffron"= "%Desktop%\\# DECRYPT MY FILES #.html"

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ "Safron"= "%Desktop%\\# DECRYPT MY FILES #.txt"

IOCs

SHA256: cf5fda29f8e1f135aa68620ce7298e930be2cb93888e3f04c9cd0b13f5bc4092

ネットワーク コミュニケーション

windows-tuneup.com/web293/xUser.php

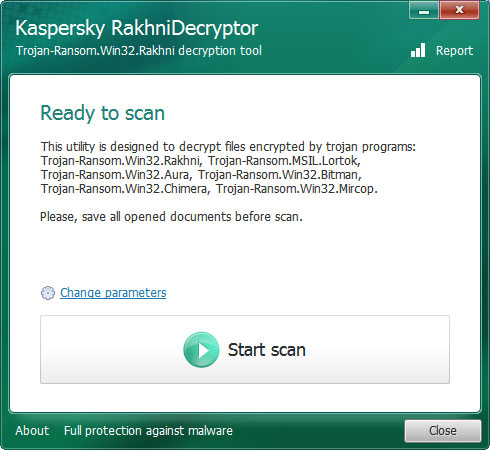

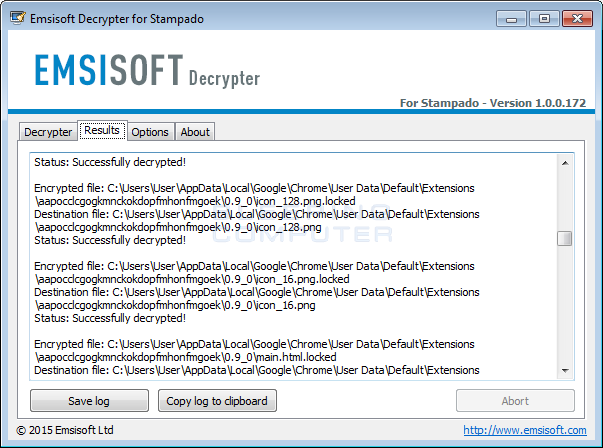

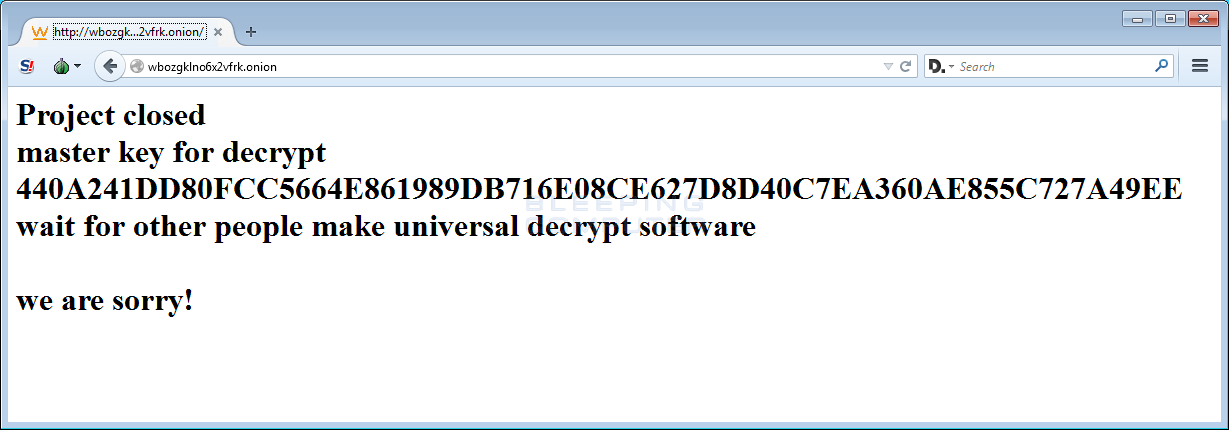

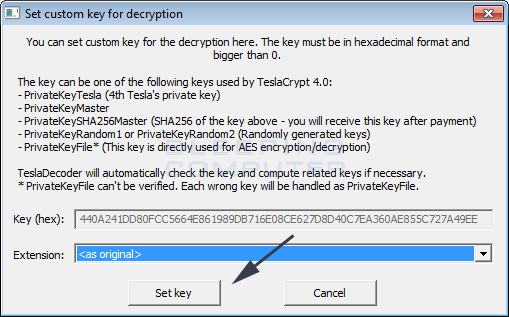

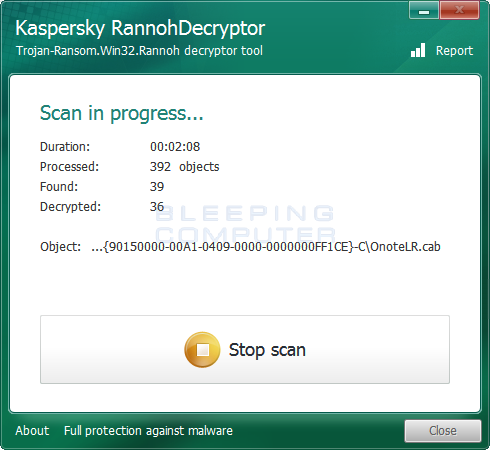

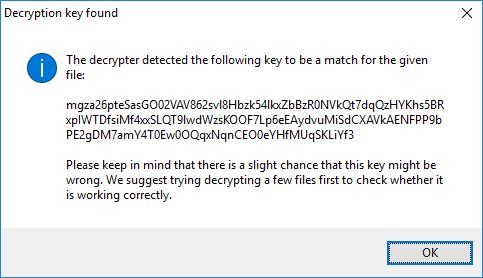

CrySiS身代金要求型マルウェア用のマスター復号キーと復号プログラムがリリースされた

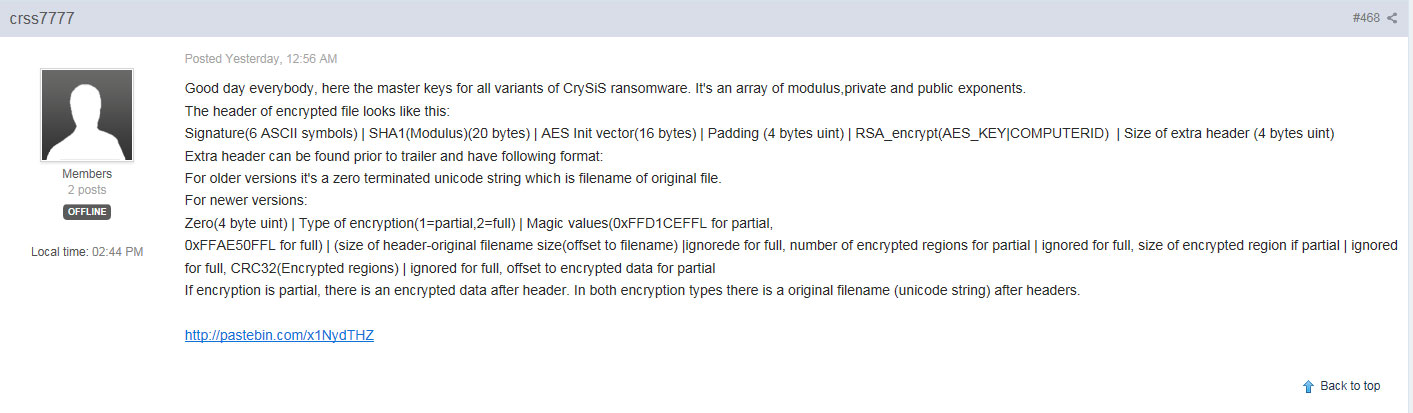

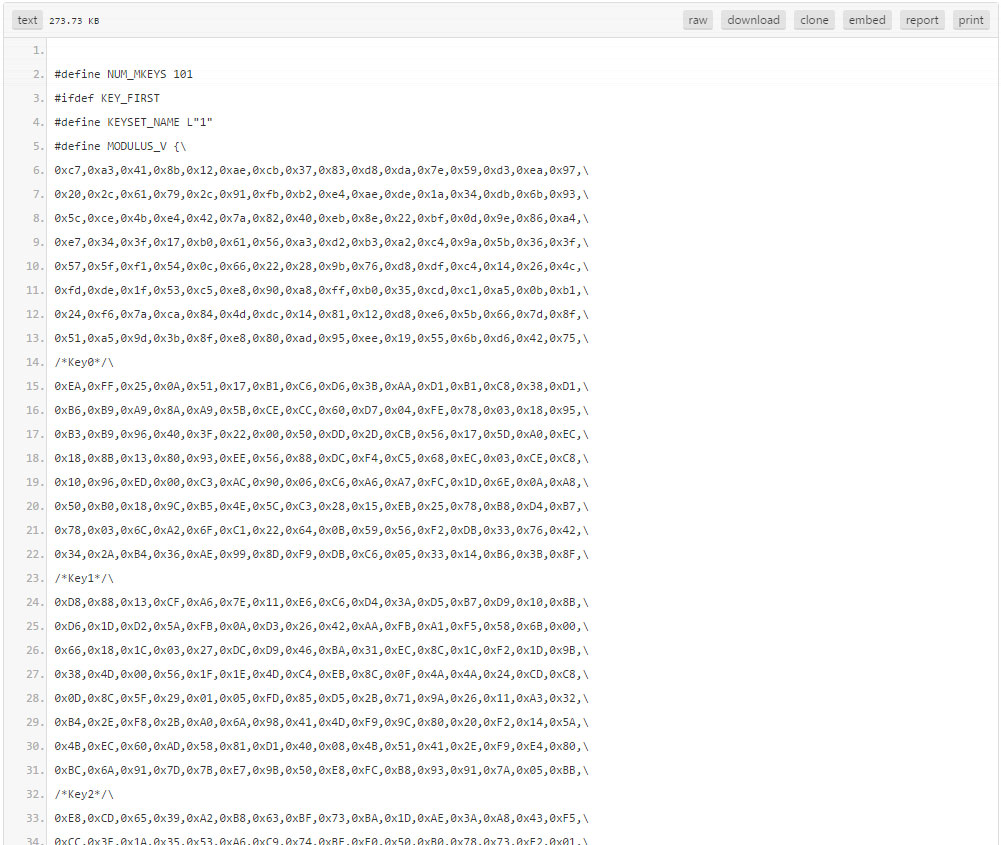

BleepingComputer : News>Security (2016/11/14)

驚きの行動であった。CrySiS身代金要求型マルウェア用のマスター復号キーが今朝早くBleepingComputer.comのフォーラムへの投稿としてリリースされた。おそらく、午前一時(米国東部時間)、crss7777と名乗るメンバーが、実際のマスター復号キーを含むCヘッダーファイルのあるPatebin(【訳注】 テキストデータを保存し公開することができる、ウェブアプリケーションサービス(Wikipediaより))へのリンクと、それを利用するための情報と共にBleepingComputerのCrySiSサポート トピックに投稿した。

これらのキーは既に、Kasperskyが、彼等のRakhniDecryptorプログラム(CrySiSの犠牲者のファイルを復号するために使用される)をアップデートするためにKaspersky Labsによって使用されていた。

このキーがリリースされた理由は定かでないが、身代金要求型マルウェア感染と背後の開発者に関する法執行機関による圧力の高まりに起因しているのかもしれない。

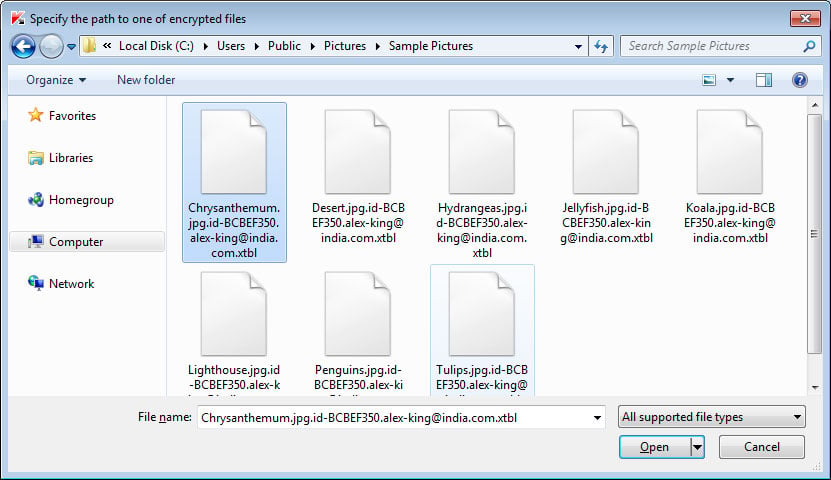

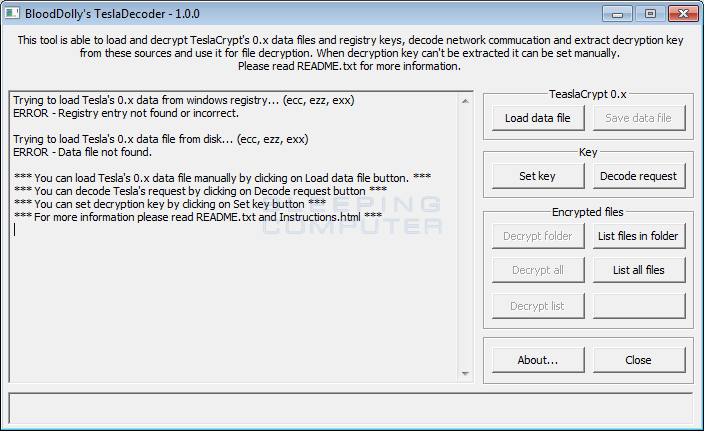

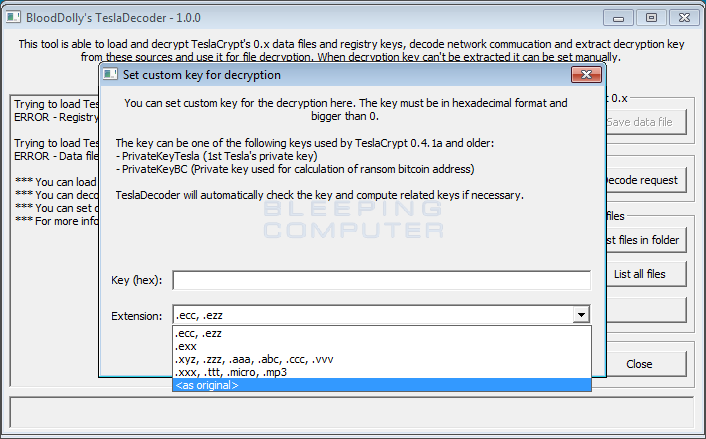

CrySiSで暗号化されたファイルをRakhniDecryptorで復号するには

CrySiS身代金要求型マルウェアの犠牲者は、暗号化され、[filename].id-[id].[email_address].xtblの形式にリネームされた彼等のファイルによって特定される。例えば、最も最近の変種は、test.jpgという名前のファイルをtest.jpg.id-ABADG125.alex-king@india.com.xtblにリネームさし暗号化する。今までに確認された幾つかの他の変種は、Vegclass@aol.com.xtbl, gerkaman@aol.com.xtb, johnycryptor@hackermail.com.xtbl, Milarepa.lotos@aol.com.xtblを含んでいる。

CrySiS身代金要求型マルウェアによって暗号化されたファイルを復号するには、最初にRakhniDecryptorをダウンロードする必要がある。ダウンロードすると、このプログラムを解凍し実行しなければならない。実行すると、このプログラムは、以下に示したようなメイン画面を表示する。

終了すると、RakhniDecryptorによって復号されたファイルのリストが表示される。あなたは、ここで、RakhniDecryptorを終了する。あなたは、再びファイルへのアクセスが可能になっているはずである。

4億1千200万ユーザの記録が、Adult Friend Finderの親会社から盗まれていた

BleepingComputer : News>Security (2016/11/14)

アダルトをテーマとする49,000のWebサイトの親会社Friend Finder Networks(FFN)がハックされており、412,214,295ユーザに関するデータが、先月のハッキング地獄で変更されていた。

この漏洩の公開は最近実行されたものであり、6つのFriend Finder Network(Adultfriendfinder.com, Cams.com, Penthouse.com (現在はPenthouse), Stripshow.com. iCams.com, 及び未知のドメイン)の過去20年間の履歴データを含んでいた。サイトあたりのセキュリティ侵害状況は以下である。

Webサイト名

影響を受けたユーザの数

平文パスワードの数

Adultfriendfinder.com

339,774,493

103,070,536

Cams.com

62,668,630

21,422,277

Penthouse.com

7,176,877

495,720

Stripshow.com

1,423,192

342,889

iCams.com

1,135,731

272,409

未知のドメイン

35,372

--

このハッキングの起源

10月18日、CSO Onlineは、TwitterでRevolverもしくは@1x0123(現在停止されているアカウント)と名乗る自称セキュリティ研究者の話題(彼は、Adult Friend FinderのWebサイトにLocal File Inclusion(【訳注】 ローカル・ファイル・インクルージョン。攻撃者がWebサイトに想定外のファイルを読み込ませる攻撃)の脆弱性が存在していることを特定し通知したと発言していた)を取り上げた。興味深いのは、Revolverが、この問題をFNNに通知し、彼がTwitterに書き込む一日前には、「顧客の情報は彼等のサイトに残ったままである」、もし「彼等が再びこれをデマであると言うのであれば、私は全てをリークするだろう」と発言していた。

昨年、Revolverは、彼がNaughty America(【訳注】 米国のサンディエゴにあるポルノ制作会社)のWebサイトにアクセスしたと主張し、Twitter上にスクリーンショットを投稿した。一週間後、Naughty Americaユーザ データベースは、TheRealDeal暗黒Web市場で売りに出された(Peace of Mindとして知られる別のハッカーによって売りに出されたとされているが)。

夏の間、Revolverは、PornHub(【訳注】 アダルトサイト)のサーバーにアクセスしたと主張したが、PornHubの代表者は全くのデマだと発言した。本日、新しく作成したTwitterアカウントで、RevolverはRedTube(【訳注】 アダルトサイト)のサーバーにアクセスしたことを示すスクリーンショットをポストした。

FFNは、十中八九2016/10/17にハックされた

実際、Adult Friend Finderがハックされた噂は、RevolverがFFNにこの問題を通知したにも拘わらず、CSO Onlineが少なくとも1億のユーザアカウントが盗まれたことを嗅ぎつけた10月20日に沸き起こった。このハックのデータは最終的に、LeakedSource(公開された漏洩データに索引を付け、そのデータをこのサイト上で検索可能にしているWebサイト)の所有することろとなる。

LeakedSourceが解析した後に初めて、世界は、1997年以来の複数のFFN Webサイトでのデータ損失で、この攻撃の本当の広がりを発見した。

SQLテーブル スキーマファイルに基づくと、このデータベースは、性的嗜好やデートでの習慣のような詳細な個人情報は含んでいない。

2015年に、同じAdult Friend FinderのWebサイトは、同様の漏洩を受け、390万ユーザの詳細な個人情報を失った。

今回は、ユーザ名、eMail、ログインした日付、言語選択、パスワード、他に幾つかだけである。

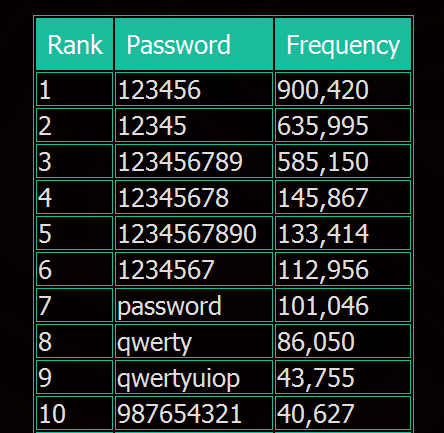

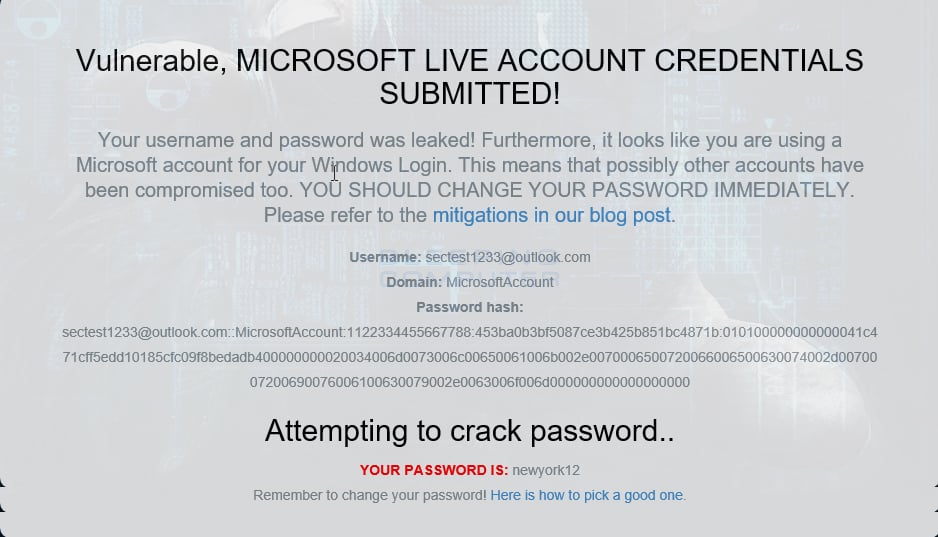

大部分のアカウントは平文パスワードを含んでいた

パスワードに関しては、LeakedSourceが、パスワードの99%はクラックされると主張している。LeakedSourceは、パスワードの大部分は平文テキストで格納されていたが、この会社は過去のある時点でSHA-1アルゴリズムに切り替えていたと発言している。それであるにも拘わらず、FFNは重大な失敗を犯していた。「何れの方法も、如何に想像を逞しくしても安全であるとは考えられない、そして更に、ハッシュされたパスワードは格納される前に全て小文字に変換されたいたかのように思われる。これは攻撃することを大幅に容易にするものであるが、この認証は、悪意あるハッカーが現実世界で乱用するには多少役に立たないものにすることを意味している」と、LeakedSourceの代表は発言している。

使用されている大部分のパスワードの解析は、250万を超えるユーザが、"12345"あるいは、その変形形式の簡単なパスワードを使用していたことを明らかにした。

LeakedSourceは、さしあたり、検索可能データ漏洩の索引にこのデータを追加していない。

記述している時点で、FFNは、この件に関するパブリック ステートメントを発行していない。LeakedSourceは、これが2016年最大のデータ漏洩であると発言している。2016年9月に明るみに出たYahooの5億のユーザアカウントの漏洩は、実際には2014年に発生している。

WordPressとJoomlaサイトはSpamTorteボットネットの復活を刺激している

BleepingComputer : News>Security (2016/11/10)

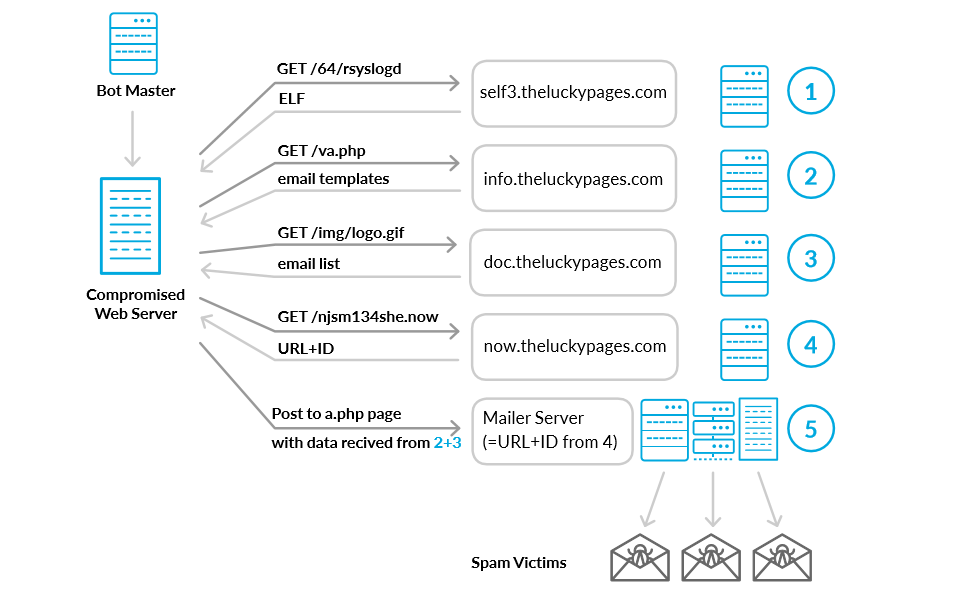

犯罪者達は、7つの異なるサーバー・レイヤーに跨る複雑なボットネット構造を使用して大量のスパムを送信するために、WordPressとJoomlaのサイトを使用している。 このボットネットは、2014年以降セキュリティ企業に認識されていたが、最近生まれ変わっており、今までのバージョンより小さくなっているにも拘わらず、このボットネットを同定することが困難になっている。

何らかの胡散臭さを発見した最初のセキュリティ企業はSymantecである。2014年、この企業のエンジニアが、セキュリティ侵害されたLinuxサーバー(彼等はある種のスパム・オペレーションに使用されたと推定していた)上にSpalookiマルウェアを探していた時のことであった。

詳細は、2015年11月に公開されたAkamai SIRTのレポート(これは、Torteと名付けられた、総数83,000のボットネットのオペレーションを詳細に説明している)のおかげで明るみにでた。Akamaiは、犯罪者達は脆弱なテーマとプラグインを介してWordPressとJoomlaのサイトをセキュリティ侵害し、スパムを送信するために使用していると発言している。

Torteボットネットは、基盤構造を改良したSpamTorteとして再び現れた

今週リリースされたレポートでは、サイバーセキュリティ企業Verint(米国を本拠とする)は、Torteボットネットの新しい、そして、改良されたバージョンが現れ、現在僅か数千のボットで構成されていると発言している。彼等は、これをSpamTorteと名付けている。その2015年のレポートでは、Torteボットネットは、スパム・オペレーションを実行するために4つのレイヤー構造を使用していると説明している。Verintは、この新しく改良されたSpamTorteは、7つのレイヤー・システム(一番上にコマンド&コントロール・サーバー、この下にアッセンブリ サーバのレイヤー、そして、スパム・キャンペーン活動のためのデータ格納用の5つのサーバー・レイヤー)を使用していると発言している。

ボットネット・オペレーションは、Linuxサーバにだけ関心を示し、Windowsシステムは完全に無視されている。32-bitシステムも64-bitシステム共にサポートされている。

使用されているアッセンブリ サーバーは、スパムメッセージを集めている

このマルウェアがサーバに感染すると、第一段階は、「第一レベル」のサーバーから悪意あるELF(【訳注】 Executable and Linkable Formatの略。コンパイラが生成するオブジェクト、および、ライブラリとリンクされた実行ファイルのファイルフォーマット(Wikipediaより))バイナリをダウンロードし、再ダウンロードするcronjob(クロンジョブ)を作成することである。この繰り返されるダウンロードは、このマルウェアの作者が彼のボットをアップデートしたい場合に、自動アップデート システムとして挙動する。ELFマルウェアがダウンロードされインストールされると、「第二レベル」のサーバと連絡をとる。この第二レベルのサーバは、eMailテンプレートのコレクションを、このマルウェアに提供する。

同じ操作が「第三レベル」のサーバに連絡を取ることによって繰り返される。これは、eMailアドレスをこのマルウェアに提供する。

次のステップは、「第四レベル」のサーバに連絡を取る。これは、ボットネットのオペレータが別のスパム実行の結果を追うことができるようにするためのキャンペーンIDと共に、eMailテンプレート中に挿入する必要のあるURLのリストで応答する。

最後のステージは、eMailテンプレートを集め、base64とXORテキストとして、それらを、このボットネットのオペレータが、現実のスパム送信の処理をする高度なメール・スクリプトをインストールした「第五レベル」のサーバに送信することである。

SpamTorteボットネットはアダルトと医薬品スパムを活用している

様々なレベルに広がるこれら全てのサーバは、ハックされたWordPressとJoomlaサイトである。Verintは、様々なアダルトと医薬品サイトに代わってスパムを送信しているSpamTorteボットネットを検出したと発言している。このボットネットが、Akamaiが2015年に確認した最初のバージョン程大きくないのは、このマルウェアが適切なコンパートメント化が行われているためであり、同定し、停止することが困難になっている。 「このような巨大なスパム・オペレーションが依然として活動的であるのは驚きであるが、ボットネットのレイヤー化された構造は、素晴らしい支援を提供している」と、Verintは、SpamTorteの挙動に関するレポートで記述している。「この郵送者がブロックされブラック・リスト入りすると、コマンド&コントロール・サーバは、秘密のまま、手付かずのまま残る。」

DDoS攻撃は、フィンランドの小さな町の二つの建物の暖房システムをダウンさせた

BleepingComputer : News>Security (2016/11/08)

フィンランドのLappeenranta(ラッペーンランタ)の二つの建物の居住者は、サービスプロバイダを狙ったDDos攻撃が、彼等の共同住宅に設置されているコンピュータ化された建物暖房システムに間接的に影響を与えたために、数日を寒さの中で費やすことになった。

フィンランドのメディアによると、この攻撃は短いものであったが、コンピュータ化された住居管理システムを妨害する不幸な結果をもたらした。このシステムは繰り返し再起動され、最終的にシャットダウンした。

Yle UutisetとTiviは、この攻撃は、建物の暖房システムを管理しているValtiaと呼ばれる地方企業を狙ったものであると伝えている。

DDoS攻撃は、建物の暖房システムを直接ターゲットにしたものではなかった

Simo Rounela(ValtiaのCEO)が、Metropolitan.fiに告げたところによると、このDDoS攻撃は10月末から先週の11月03日まで継続した。RounelaがまたViceに告げたところによると、この攻撃は、この会社が使用しているDNSサーバーを標的にしたものであった。これは、コンピュータ化された住居管理システムがサーバに接続できなくなり、再起動することとなり、最終的にシャットダウンを引き起こした。

DDoS攻撃の気紛れな性質と、技術者が通常ローカルソフトウェアとハードウェア問題を探すことに起因して、この会社が、発生していることを認識するまでに数日間を要した。

Rounelaは、コンピュータ化された住居管理システムをインターネットから切り離した後に、このシステムは通常通り動作し始めたと発言している。

この会社は、これが居住者に不便をかける前に問題を修正した

一年のこの時期、ラッペーンランタの気温は摂氏0度以下である。Rounelaは、この攻撃が二つの建物の居住者に過大な不快感を発生させておらず、あらゆるテナントを移転させる必要もなかったと発言している。

この事件は、Twitter, Imgur, Reddit, GitHub, Etsy, Soundcloud, Spotifyのような多数のサービスと、Dynがジャンク トラフィックで攻撃されることを原因として接続できなくなった人々に間接的に影響を与えた、Dyn(管理されたDNSサービス)への攻撃を思い起こさせる。

Tesco Bankは、2万アカウントから現金を奪われた後、オンライン取引を凍結した

The Guardian : Business (2016/11/07)

Tesco Bankは、顧客が不正な行為で影響を受けた後、オンライン取引を凍結し、週末にかけて影響を受けた口座から金銭を奪われた顧客への返済を誓約した。

Benny Higgins(このスパーマーケット チェーンの銀行部門の最高責任者)は、オンライン取引停止の決定は、顧客を保護するためであったと発言している。彼は、4万の顧客が影響を受け、彼が「オンライン犯罪行為」として説明している行為によって、この内の半分が現金を引き出されていたと発言している。Tescoの株はFTSE(ロンドン株価指数)で大きく下げている(3%の下落)。

週末にかけて、顧客は、700万の顧客を持つこの銀行への電話が繋がらなかったとする不満付きで、金銭が口座から無くなっていることを報告した。

「我々は顧客に与えた心配と不便について謝罪し、顧客のアカウントを保護するために、あらゆるステップを取っていることを強調できるだけである。これが、予防措置として、我々が当座預金からのオンライン取引を一時的に停止することを本日決定した理由である」と、Higginsは発言している。

「オンライン取引が利用できない間、当座預金の顧客は今まで通り、カード、ICカードを使用して現金引き出すことは可能であり、そして、既存の全ての請求書の支払いと自動引き落としは、通常通り行われる。我々は可能な限り早急に、当座預金のサービスを復旧するために一生懸命作業している」と、彼は発言している。

Tesco Bankは、急速に成長し、Lloyds, RBS, HSBC and Barclaysの「ビッグ4」から当座預金マーケット・シェアを奪おうとしていた。他行が自称チャレンジャーと称していた時点では、銀行(特にSantander)は、当座預金に支払う利率を減少しているが、Tesco Bankは、3000£(約39万円)を超える残高に 3% の利息を提供し、顧客が二つの口座を持つことを可能にしている(【訳注】 ここで言う当座預金(Current Account)は、日本の普通預金口座に近いもので、日常の金銭の出し入れや自動引き落としに利用される口座です。また、小切手帳もついてきます)。

Higginsは、アカウントがセキュリティ侵害された理由に関する詳細を提供していない。

「我々は、この詐欺を解決するために当局や監査機関と共に作業している。我々は、Webサイト、Twitter、直通通信を定期的にアップデートすることで顧客に情報を提供し続けるだろう」と、彼は発言している。

「我々は、この問題の結果としてのあらゆる経済損失は、Tesco Bankによって完全に解決されるだろう、そして、可能な限り早急に、詐欺の対象となった口座に返金するために作業している」と、Higginsは発言している。

この銀行は、複数の口座で不審な行動が検出された土曜日遅くに、口座所有者にテキストでの警告を送信した。顧客は、600£も口座から消滅していたと報告していた。

FCA(金融行動監督機構)は、状況を見守っている。NCA(国家犯罪対策庁)は、この問題はTesco Bankによって通知され、法執行機関の間で対応を調整していたと発言している。

未パッチのWIX.COMの脆弱性は数百万のサイトを危険に晒している

Kaspersky : Threatpost (2016/11/02)

クラウドベースのホストWix.comは、DOMベースのクロスサイト スクリプティングに対する脆弱性がある。これは、攻撃者が、このプラットフォームにホストされている数百万全てのWebサイトの制御を奪取可能な脆弱性である。

「Wix上に作成された任意のサイトに対し単一のパラメータを追加するだけで、攻撃者は、ターゲットWebサイトの一部として彼等のJavaScriptをロードし実行させることができる」と、Contrast Securityの上席セキュリティ研究技師Matt Austinは発言している。

Austinが水曜日に語ったところによると、10月初旬以降、この脆弱性は繰り返しWix.comに警告され通告されているにも拘わらず未パッチのままである。Wix.comの見積もりによれば、このプラットフォームには8600万ユーザが存在している。

OWASPによると、従来のクロスサイトスクリプティング(HTTP(s)リクエストに対するレスポンス中のページにペイロードをドロップする)の悪用とは異なり、DOMベースのXSS攻撃は、クライアントサイド スクリプトを使用しているブラウザ中のDocument Object Model環境をセキュリティ侵害し、悪意あるコードは、クライアントサイド コードの実行に影響を与える。

Austinは、二つのReflected型DOMベースの攻撃シナリオを説明している。一つは、ターゲットのブラウザセッションをハイジャックできるように、特別に細工されたJavaScriptをロードする悪意あるURLを訪問するように誘導されたそのWebサイトのオーナーに関連するものである。そこで攻撃者は、認証されている犠牲者のブラウザセッションを装うことができる(そのユーザとして、あらゆる行動を実行することが可能となる)。これは、犠牲者によって制御されているWix Webサイトをセキュリティ侵害することを含んでいる(Webサイトの管理者権限を第三者に与えることになる、あるいは、クレジットカード番号を盗むためにWixの電子商取引サイトに侵入することができるようになる)。

「Wix.comサイトの管理者コントロールは、広汎にマルウェアを拡散するために、ダイナミックで拡散型のブラウザベースのボットネットを作成するために、仮想通貨を採掘するために、その他の点では、それを使用しているユーザ同様にそのサイトのコンテンツを、一般的に制御するために使用することができる」と、Austinは発言している。

二つ目のシナリオは、特別に細工されたURLでWix Webサイトにユーザが誘導された場合を説明している。このURLは、DOMベースのXSS攻撃を介してターゲットにしたWix WebサイトにJavaScriptをロードできる。一つのシナリオでは、Wix.comベースのファンによって作成されたWebサイトは、特定のブラウザセッションが、音楽のダウンロードの代わりにマルウェアのダウンロードを提供したり、PayPalへの支払いをサードパーティのアカウントに振り向けられるような、セキュリティ侵害される可能性がある。

このDOM XSS攻撃の例では、攻撃者が実行する必要のある唯一のことは、サーバに悪意あるJavaScriptをホストし、URLでそれに差し向けることである。例えば、“http://matt4592.wixsite.com/music?ReactSource=http://m-austin.com” とするようなことである。この例では、ルートドメイン “http://matt4592.wixsite.com/music” は、Reflected型DOMベースXSS攻撃が、ペイロードを配布するための条件を作成するために付随している “?ReactSource=http://m-austin.com” URLによる影響を受ける。

Contrast Securityが発言している最悪のことは、サイバー犯罪者がこのフローを使用して、攻撃を拡大でき、それを、ソーシャルネットワーク サイトに伝搬するように設計されている全てのWixサイトに拡散するワーム(悪名高き2005 SamyワームやMySpaceワーム類似の)に変換できることである。

「MySpaceワームがガイドであるのなら、Wixにホストされている数百万のWebサイト全てを乗っ取るのに、長くはかからないだろう」と、Austinは発言している。

Nymainマルウェアが、メジャー アップグレードしていると、Verintが述べている

The Register : Security (2016/11/01)

Nymainマルウェア ドロッパーの背後にいる悪漢共は、彼等のコードをアップデートした。このアップデートは、より適切な難読化とセキュリティ ソフトウェアをブラックリストへ記載することを含んでいる。

解析チームVerint(この最新のバージョンを発見し、コチラにその解析を提供している)は、新しいコードベースが、このマルウェアの最初のバージョンによって気に入られていたアプローチであるドライブ-バイ-ダウンロードよりはむしろフィッシングをターゲットにしていると、発言している。

Nymainは、2013年から徘徊しているが、バージョンアップを繰り返そうともせず、脅威の研究者の前に居座っていた。Verintは、この攻撃は前年比63%の増加であると主張している。

この変種は、「新しい配布メカニズム、難読化方法、PowerShellの使用、『アンチ-セキュリティ ソリューション / 解析』をブラック・リストする興味ある形態さえ」搭載していると、彼等は記述している。

このブラック・リスト チェックは、このペイロードが起動すると間をおかずに発生する。これは犠牲者のマシンがインターネットに接続している方法を学習するためにMaxmindクエリーを使用している、そして、このクエリーが戻してきた、一般的なセキュリティ ソリューション名(Fortinet, Cisco, Trend Micro等のような)をチェックしている。

このチェックがブラック・リスト中の文字列に一致すると、Nymainペイロードは、次の段階のペイロードをダウンロードすることなく停止する。

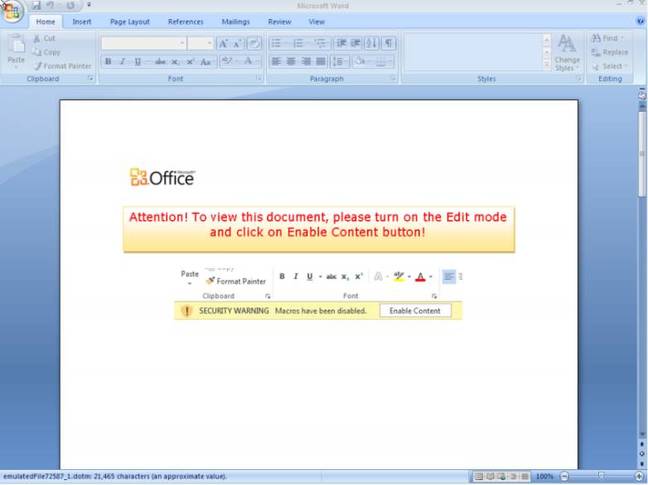

Verint研究者が手にしたサンプルは、セキュリティ侵害するためのWordドキュメント中のマクロとして到着している。

Google: 既に攻撃されているMicrosoftカーネル脆弱性を公開

Kaspersky : ThreatPost (2016/11/01)

Windowsの0-Dayの脆弱性は、不確定な数の攻撃に使用されていることを、Googleが本日(この問題を、内密にMicrosoftに通知した10日後)公開した。

Microsoftは、未だに、このフロー(Googleによると、Windowsカーネル中のローカル特権の昇格に関する脆弱性)に関するアドバイザリもパッチも公開していない。この脆弱性は、Sandboxをエスケープするために使用することができ、セキュリティ侵害したマシンでコードを実行することができる。Microsoftは、Googleの公開は顧客をリスクに晒すものであると発言している。

「我々は、脆弱性の公開を協調してできると信じている、Googleによる本日の公開は、顧客に潜在的なリスクを与える。Windowsは、報告されたセキュリティ問題を調査し、可能な限り早急に影響を受けるデバイスを積極的にアップデートするという顧客への献身をしている唯一のプラットフォームである。」 更に、「我々は、最高の防御のために顧客にWindows 10 と Microsoft Edge ブラウザを使用するように推奨している」と、Microsoftのスポークスマンは発言している。

Googleの追加コメントの要請に関しては、現時点で回答は発表されていない。

Google Threat Analysis GroupのNeel MehtaとBilly Leonardは、10月21日に、この脆弱性をMicrosoftに公開し、同日、Googleは、Adobeに対してFlash Playerのコード実行フローを公開したと発言している。Adobeは、先週の水曜日、CVE-2016-7855に関する緊急のパッチをリリースした。この脆弱性は、標的型攻撃で組織に対しても使用されていた。このFlash Playerのバグは、Windows 7, 8.1, 10に影響を与えると、Adobeは発言していた。

Googleは、本質的にユーザとその存在を共有し、同時に独自の修正を大急ぎでリリースするようMicrosoftに圧力を掛けるために、このバグに関する詳細を共有していない。Googleのこのバグに関する不十分な説明:

「ChromeのSandboxは、Windows 10に関してwin32kロックダウン(【訳注】 セキュリティ強化のために、OSやアプリケーションなどの機能やリソースを制限すること(大塚商会IT用語辞典より))緩和を使用しているので、win32k.sysシステムコールをブロックする。これは、このSandboxをエスケープする脆弱性の悪用を妨げる」と、Googleは発言している。

Googleの公開ポリシーは、緊急の脆弱性のパッチ、もしくはリスクに関するユーザへの通知と任意の解決策や一時的な緩和措置に関して、ベンダに60日間の猶予を与えている。このポリシーは2013年に公開され、積極的な悪用の下にある緊急のフローに関するデッドラインは7日間とすることも含まれている。

「この特別な指定の理由は、毎日、活発に悪用されている脆弱性が公に公開されずに、あるいは未パッチのまま残ることが、より多くのコンピュータをセキュリティ侵害することになるからである。」、同時に「7日間はアグレッシブなタイムラインであり、一部のベンダにとっては製品のアップデートには短すぎるかもしれないが、可能な緩和策に関するアドバイス(一時的なサービスの無効化、アクセス制限、そのベンダが多くの情報に接するような)を公開するには十分な期間である」と、Googleは発言している。

Googleは、彼等の厳しいデッドラインに基づいて行動することを厭わない。2015年の初め、Googleは、Patch Tuesdayの数日前に三つのWindowsのバグの詳細を公開した。これは、改善された協調的な公開を要求するMicrosoftから厳しい対応を強制するためであった。数週間後、Googleは、Macがコード実行に対して晒されているとする三つのOS X のバグに関する詳細を公開した。しかしながら、これらの脆弱性は何れも、本日の脆弱性のように、公に攻撃されているものではなかった。

「我々は、自動アップデートが既にFlashをアップデートしていることを検証するよう(【訳注】 ChromeがFlashを自動アップデートすることを意味している)、もしもアップデートされていないのであれば、手動でアップデートするようにユーザに要請する。そして、今回のWindowsの脆弱性に関するMicrosoftからのパッチが利用できるようになれば、適用するようにユーザに要請する」と、Googleは発言している。

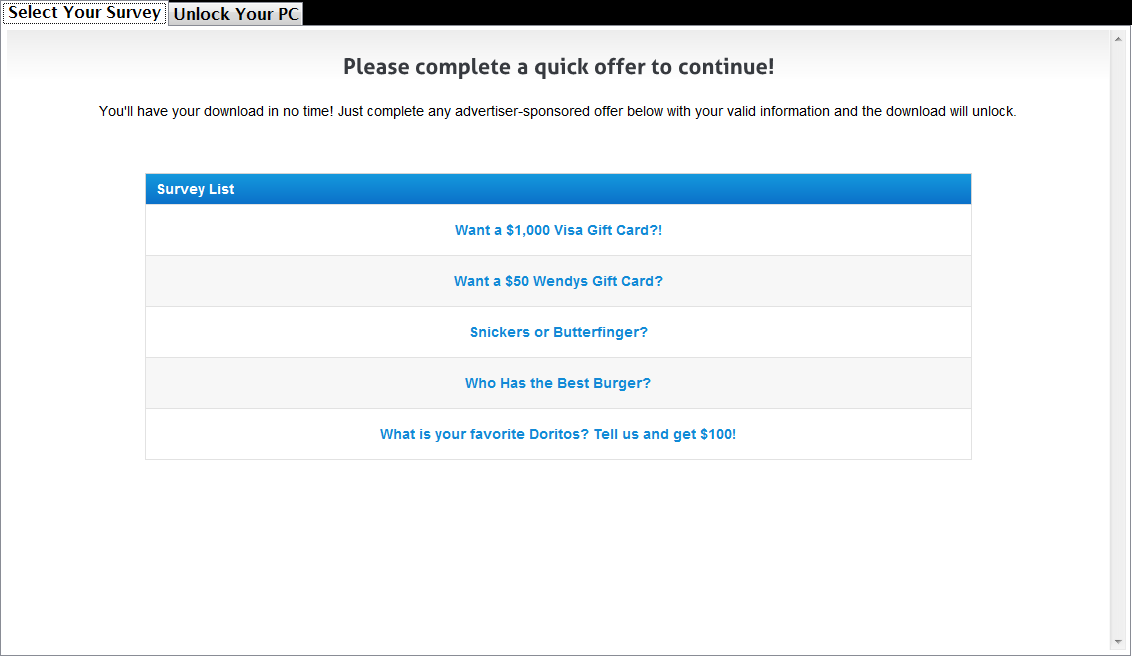

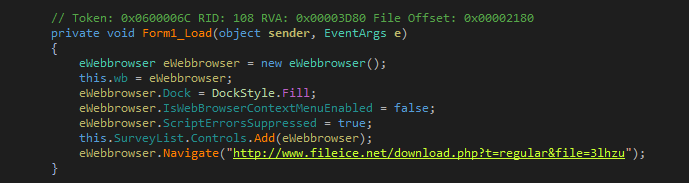

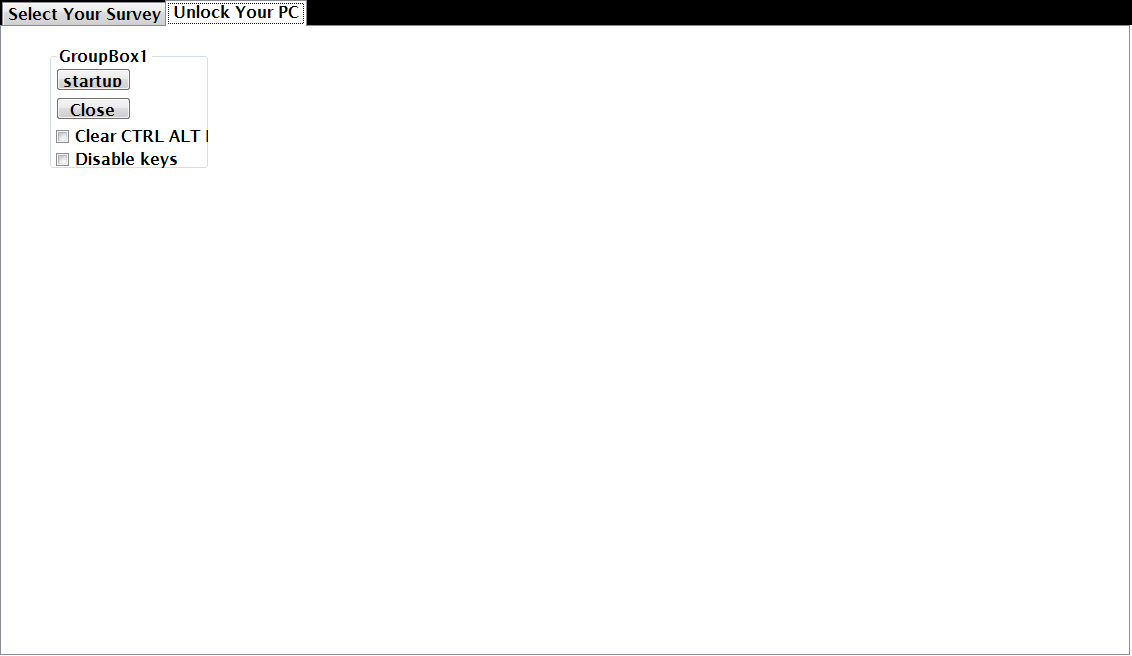

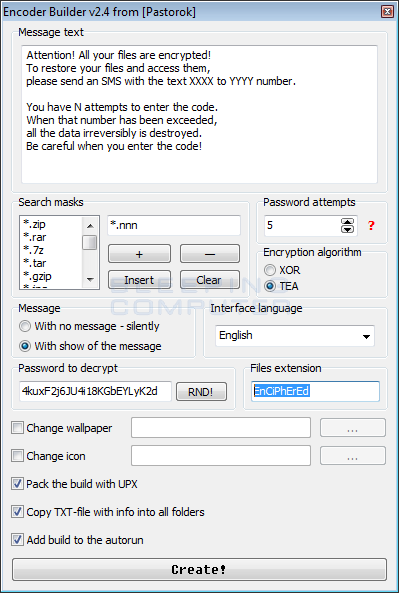

開発中の身代金要求型マルウェアは、コンピュータのロックを解除する前にサーベイすることを強制する

BleepingComputer : News>Security (2016/10/28)

最早、サーベイは煩わしいことではないかもしれないのだろうか、新しい身代金要求型マルウェアは、犠牲者のコンピュータを解除する前に犠牲者にサーベイさせるためにFileIceサーベイ プラットフォームを利用している。GDataのセキュリティ研究者Karsten Hahnによって最初に発見されたこの身代金要求型マルウェアは、現在開発段階であり、現時点で、積極的に拡散していないことは間違いない。

全てが機能するわけではない

この身代金要求型マルウェアは現在開発モードであるが、今のところ動作しない様々な機能を実行するためのコードを含んでいる。例えば、あなたがログインした時に、このプログラムが稼働するように自動実行を作成できるが、キチンと実行されない他の多くの機能を含んでもいる。例えば、[Ctrl]+[Alt]+[Del] を無効にするコードや、このマルウェアを削除することを困難にするために、様々なWindowsポリシーを設定するためのコードを持っているが、私のテストでは、作成することに失敗している。有効にしようとしているポリシーは以下である。

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System "DisableLockWorkstation" = 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System "DisableChangePassword" = 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer "NoClose" = 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer "NoLogoff" = 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System "HideFastUserSwitching" = 1

発見されている多くの他の身代金要求型マルウェアのように、この身代金要求型マルウェアが、決して拡散しないことは十分に可能性のあることだが、例え、拡散させようとしても、簡単に打ち負かされるだろう。

このサーベイ身代金要求型マルウェア関連ファイル

C:\seo\Sdchost.exe

このサーベイ身代金要求型マルウェア関連レジストリ エントリ

このサーベイ身代金要求型マルウェア関連ネットワーク トラフィック

ハッシュ

Adobeは、マルウェアが今当に悪用しているFlashのセキュリティホールに対するパッチを発行した

The Register : Security (2016/10/26)

Adobeは、Flash Playerをアップデートするようにアドバイスしている。これは、マルウェアが、Windows PCをハイジャックするためにインターネットの虫除けドア中に新たに発見された穴を悪用しているためである。

この緊急のパッチは、一つの脆弱性CVE-2016-7855を解決している。この解放済みメモリの使用(use-after-free())プログラミングの大失敗は、ユーザが特別に細工されたFlashメディア ファイルを閲覧している時に、攻撃者にリモートコード実行の達成を可能にする。

この脆弱性は、GoogleのThreat Analysis GroupのNeel MehtaとBilly Leonardによって発見され報告されていたが、パッチは、攻撃者がインターネットで悪用するまでリリースされなかった。

Adobeは、現在マルウェア感染させるためにWindowsマシン(Windows 7及び、それ以降)を標的にしている攻撃を認識していると発言している。

Windows、macOS、LinuxでFlash Playerを実行しているマシンのユーザと管理者は、更なる攻撃を回避するために可能な限り早急に、彼等のソフトウェアをアップデートするようにアドバイスされている。

Google Chromeブラウザを使用している人々は、自動アップデートされるだろうし、Microsoft EdgeとInternet Explorerのバージョン 11 以降を使用している人々は、Microsoftから直接この修正を得るだろう。

その他のユーザに関しては、WindowsとOS X/macOSのFlash Playerのパッチされたバージョンは、23.0.0.205 である。Linuxのパッチされたバージョンは、11.2.202.643 である。

このアップデートは、人気のあるブラウザ プラグイン用にCVEにリストされている12の異なるセキュリティ フローを解決したFlash Playerの定例アップデートの後、丁度2週間で出現している。

この最新の脆弱性攻撃は、バグだらけのFlash Playerを削除し、より新しい物(より安全なマルチメディアWebコンテンツに関するHTML5規格)を選択しなさいとするセキュリティ コミュニティーの議論を更に強調することになるだけだろう。

Webコンテンツ制作者は、FlashからHTML5アプリケーションへの統合を大規模に始めているが、Mozilla Firefoxチームのようなブラウザ開発者は、更に一歩進み、Falshファイルが、彼等のブラウザ ウィンドウ中で実行できる方法に関してより厳しい制限を設け始めている。

Mozillaは来年までに、Firefoxが、ユーザが実行することを明確に選択したコンテンツだけは許可するが、Defaultでは、全てのFlashコンテンツをブロックするだろうと発言している。

Joomla!アップデートは、二つの緊急の問題と二要素認証を修正している

Kaspersky : ThreatPost (2016/10/26)

Joomla!コンテンツマネジメントシステムを運営しているWeb開発者は、彼等のサイトで即座にアップデートするよう強く要請している。

Joomla!プロジェクトによって公開されたリリース アップデートによると、この企業は火曜日に、アカウントの作成と権限の昇格に繋がる二つの緊急の問題を修正したJoomala!の最新バージョン 3.6.4 をリリースした。

この企業に大変厳しい烙印を押したこの二つの問題は、今月初旬に発見され、影響を受けるバージョンは、3.4.4から3.6.3までである。

不十分なチェックのために、アカウント作成のバグは、その登録が無効にされている時でも、そのユーザが新規ユーザとして登録することが可能であった。権限の昇格バグは、登録を脱線的に処理していた。Joomla!は、「フィルターされていないデータの不正使用は、そのサイトに昇格された権限での登録をユーザに可能にしていた」と述べている。

このアップデートはまた、先週このCMSで浮上した二要素認証も修正している。10月18日、直前のバージョン 3.6.3 のリリースの後、二要素認証を使用している少数のユーザは、彼等のWebサイトにロックアウトされたとJoomla!のGithubのページにレポートした。これらのユーザは、"Must match character set"エラー通知を表示され、アクセスを取得するために彼等のサイトのデータベースを介して二要素認証を削除することを強制されたと主張している。

この問題は、Joomlaが最近FOF(Framework on Framework、このCMS用のサードパーティ高速アプリケーション開発フレームワーク)を新しいバージョンにアップグレードしたことに起因している。このCMSは、FOFEncryptAesMcryptを使用していたが、ユーザのMcryptキーを無効にするために、このアップデートでFOFEncryptAesOpensslに移行した。

JoomlaのProduction Leadership Teamの一人であるRobert Deutzによると、Joomlaは、この問題を修正し、データが、Mcryptで暗号化された場合には、現在データをOpenSSLに変換しているとしている。

中国のWebカメラメーカーは、サイバー攻撃に関連した後、デバイスをリコールしている

The Guardian : Tech (2016/10/24)

中国の電子機器会社Xiongmai(雄邁)は、米国東海岸の多くのインターネットを引きずり倒し、金曜日には欧州にも影響を与えた巨大なハッキング攻撃の後、製品のリコールを始めている。

分散型DDoS攻撃の形態を採ったこの攻撃のルートは、Xiongmaiによって製造された多くのWebcam、デジタルレコーダのようなハックされたIoT(Internet of Things)デバイスのネットワークであった。

研究者達は、基本的なセキュリティエラー(接続の一部形式に関してパスワードの設定ができない。これは、"Mirai"ボットネット(ハッキングされたデバイスの数百万のネットワーク)に勝手に用いられた)と共に、この製品を出荷した企業を告発している。

この告発の後、Xiongmaiは、米国で販売された一部の製品に関してのリコールをアナウンスした。

監視カメラ用に多くの部品を製造しているこの電子部品企業は、公式のマイクロブログ上のステートメントで、米国で販売された早期の製品の一部をリコールし、強力なパスワード機能と、昨年4月以前に製造された製品に関しては、パッチをユーザに送信するだろうと発言している。

最大の問題は、ユーザがDefaultパスワードを変更していないことにあると、更に、全体的に、その製品はセキュリティ漏洩から良く保護されているとも発言している。この企業は、彼等の製品がこの攻撃においてターゲットにされた殆どであるとするレポートは、虚偽であると発言している。

「セキュリティ問題は、全ての人々が直面する問題である。業界最大手は、それを経験してきたので、Xiongmaiもまた、このような問題を一回経験することを恐れない」と、この企業はステートメントで述べている。

金曜日のサイバー攻撃は、この新しいタイプの脅威が、Webcamのような単純なデジタルデバイスの増加に根差しているために、セキュリティ専門家を警戒させた。この問題は、しばしば適切なセキュリティの欠如があり、そして、ハッカーがターゲットに処理できない程の大量のトラフィックを送りつけるために数百万のIoTを悪用する方法を発見したことにある。

Xiongmaiがリコールした主たる製品は、全てWebcamモデルであると、Xiongmaiは発言している。

セキュリティ ジャーナリストBrian Krebsが語ったところによると、Flashpointの研究者Zach Wikholmは、多くの脆弱性のあるデバイスには基本的なセキュリティエラーが存在していた。「これらの特定のデバイスでの問題は、ユーザが、このパスワードを都合よく変更できないことである」と、WikholmはKrebsに告げている。続けて「このパスワードはファームウェア中でハードコードされており、これを無効化するための必須のツールが存在していない。更に悪いことには、このWebインターフェースは、これらの認証情報が存在していることさえ認識していない。」

このボットネットを作成するために使用されたMiraiマルウェアは、影響を受けたデバイスを単純に再起動することでクリアすることができる。しかし、インターネット上には大変多くのハッキングされたデバイスが存在し、他の防御が適切に配備されている場合を除き、脆弱性のあるシステムは再起動後5分以内に再感染させられるだろう。

この脆弱性のあるデバイスの制御を奪うためのコードを最初に記述したハッカーは、10月になって、他の日和見主義的攻撃者が、彼等の所有するハッキングしたWebcam、ルータ、デジタル ビデオレコーダのネットワークを、彼等の思うがままにすることができるように、そのソースコードを公開した。

Microsoftは、邪悪なSecurity Essencialsに関しミレニアル世代を観察している

The Register : Security (2016/10/25)

Microsoftは、Security Essentialsのインチキのコピーを警告している。これが実行されると、そのマシンにインチキのBlue Screen of Deth(死のブルースクリーン)が投入され、ユーザを技術サポート詐欺に導く。

Microsoftは、典型的には同梱されているソフトウェア インストーラやドライブ-バイ-ダウンロードを介して、PCをセキュリティ侵害する重大な脅威であるHicurdismosと呼ばれる脅威に注意を払っている。

Microsoftのアンチ・マルウェア担当者Francis Tan Sengとセキュリティ担当者Alden Pornasdoroは、顧客にHicurdismosは全画面表示のBleu Screen of Dethを投げ、ユーザがこれをバイパスすることを妨げるために、タスクマネージャを起動するための[Ctrl]+[Alt]+[Del]キーコンビネーションを無効にし、正当であるように見せかけるために、マウスカーソルを非表示にしていると警告している。

Hicurdismosは、ユーザを誤誘導し、「インチキの技術サポート詐欺に導く番号に電話するようにユーザを誘惑している」と、この二人は発言している。

「技術サポート詐欺の脅威は、数年に渡って存在しているが、最近増加していることが観察されている」

「我々は、攻撃者がより高度になってきている(ソーシャルエンジニアリングを使用してユーザに技術サポートに電話するように誤誘導し、そのPC上に存在しない「問題を修正する」ために支払いを要求する戦略)ことを確認している」

このBlue Screen of Deathは、正当なものの、そして毛嫌いされているカーネルパニックのキチンとしたクローンであり、以下の一行を追加している。"If you would like to resolve the issue over the phone you can call our support at 1-800-418-4202."(この問題を電話で解決したいのであれば、我々のサポート 1-800-418-4202 に電話しなさい)

この記事のライターは、詐欺師たちのオペレーションを密告するために彼等を金で操ろうとして詐欺師達に電話したが、この番号は不通であった。

Webブラウザ スクリプトブロッカーやゴミソフト インストーラ回避が、これに遭遇する可能性を減少する支援となるが、適切なアンチウィルス製品は、この脅威を削除する。

Microsoftは、この警告をスラングとGIFで撒き散らしている。先週リリースしたMicrosoftの技術的概説は、ミレニアル世代が、年老いた人達より技術サポート詐欺に関するあらゆることに陥りやすい存在であることを発見している。

これは、現在破滅させられたKick Ass Torrentsのような人気あるTorrentサイト上のBlue Screen of Deth 技術サポート詐欺の増加と、依然として流通しているPirate Bayによって判明したことでもある。

一部のセキュリティ マニアは反撃している。8月、Ivan Kwiatkowskiは、技術サポート詐欺師が彼の仮想マシンにアクセスすることを許可し、彼のマシンをLocky身代金要求型マルウェアに感染させたファイルを開かせることで、このオペレータを欺いた。

Joomla!は、話せない程緊急な中核的脆弱性をパッチする準備をしている

The Register : Security (2016/10/25)

世界で二番目に人気のあるコンテンツ マネージメント システム Joomla!は、その開発者が何を修正したのか言えない程酷い緊急のセキュリティホールを警告している。

The Registerは、ミステリーなセキュリティホール用のパッチが、バージョン 3.6.4 と名付けられていることと、本日(10月25日)の協定世界時 14:00 くらいに公開されるであろうことを理解している。

Joomla!は、7500万回を超えてダウンロードされており、McDonalds, Ikea, General Electric, Linux.com, その他メジャーなニュースサイトを含む大きなチケットサイトで稼働している。

WordPressは、凡そ1億4000万ダウンロードでオープンソース コンテンツ マネージメント パックを主導している。

Joomla!のセキュリティ出撃チームは、「大変重要なセキュリティ フィックスである」ところの「Joomla!コア中の緊急のセキュリティ問題を通知する」としか発言していない。

「このリリースが公開されるまで、我々は如何なる詳細な情報も提供することはできないことを理解されたい」と、このセキュリティ チームは述べている。

可能性ある脆弱性に関して思いを巡らすことや、管理者が、来るパッチのリリースに関しての準備に慎重なステップを採ることは困難である。

しかしながら、パッチする前に詳細を公開することに対するJoomla!の寡黙さは、この問題が、データ吸い上げのバグもしくはサーバへのセキュリティ侵害の何れかを可能にするとされる緊急のバグの説明と結びついて発生している。

このケースが、何れかのシナリオであれば、管理者は、悪者共が悪用を構築できるようになると直ぐに、このフローを攻撃してくることを予期しておかなければならない。

そこから(歴史的メジャーな脆弱性の悪用に基づき)、攻撃者共は、その後の数日もしくは数週間に未パッチのままのJoomla!インスタンスの改竄を拡げることができる。

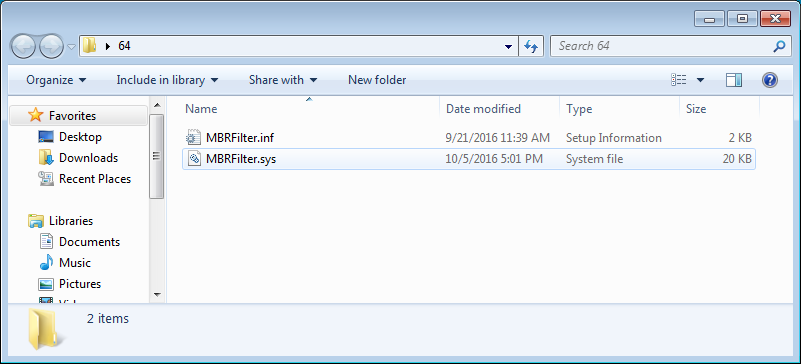

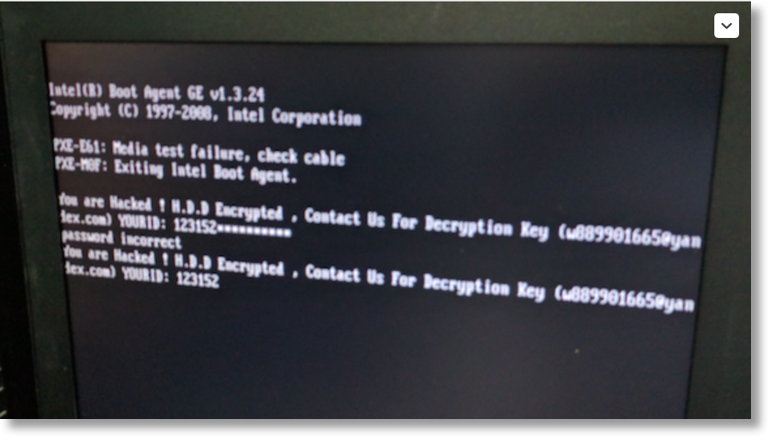

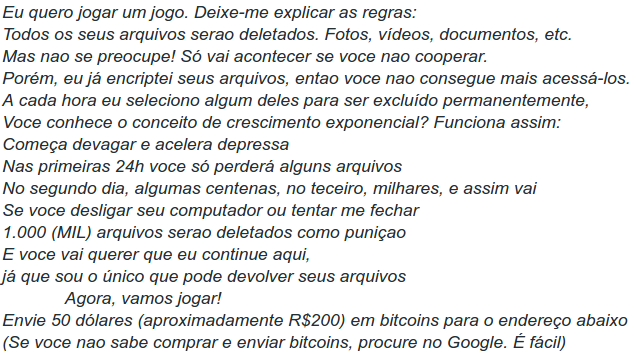

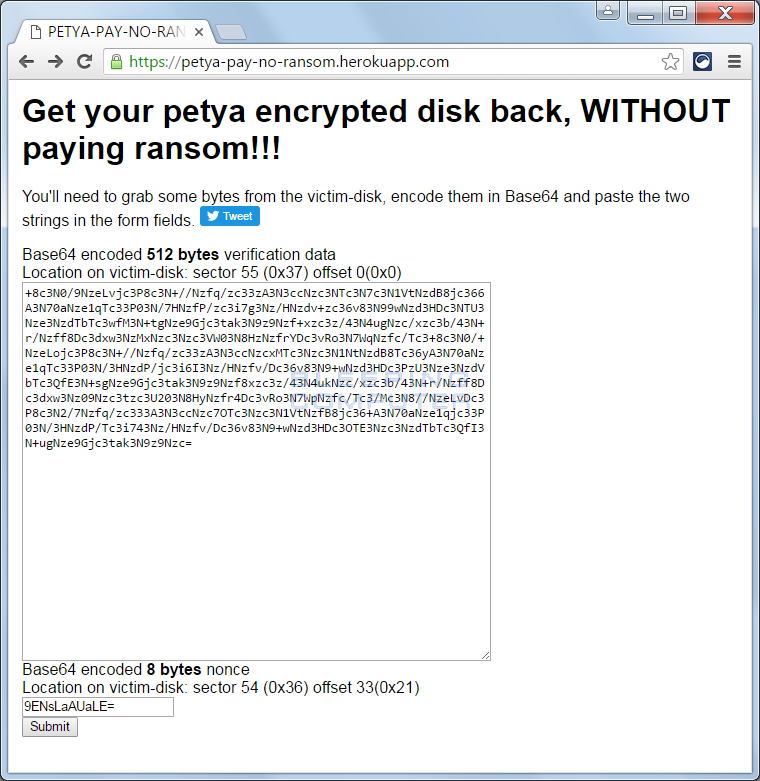

MBRをセキュリティ侵害する身代金要求型マルウェアに対抗するMBRFilterをテストする

BleepingComputer : News>Security (2016/10/20)

あまり一般的ではないが、マスターブートレコード(MBR)を暗号化する、あるいはセキュリティ侵害する身代金要求型マルウェアに攻撃されると悲惨な結果を引き起こす。これは、このようなマルウェアが、実際のファイルを暗号化するのではなく、代わりに、そのドライブのマスター ファイル テーブル(MFT)を暗号化するのが理由である。これで本質的に、身代金が支払われるまで犠牲者のファイルの一切にアクセスできなくなる。

この種のマルウェアと戦うために、Cisco Talosは、プログラムがMBRをセキュリティ侵害しようとしていることに聞き耳を立て、そのようなプログラムをブロックするMBRFilterと呼ばれるWindowsディスク フィルター ドライバをリリースしている。MBRFilterは、これらの種類の身代金要求型マルウェアがインストールされたり、MBRを暗号化しようとする行為を効果的にブロックする。

以下は、MBRFilterがインストールされているシステムにSatana, Petya, Petya+Mischaをインストールしようとした時に発生することをデモした、私が作成したビデオである。

ビデオを見て分かるように、MBRFilterは、MBRに感染しようとする全ての身代金要求型マルウェアをブロックする優秀な仕事を行っている。テストとして、私はまたPetya+Mischa 結合インストーラをインストールし、UAC(ユーザ アカウント制御)プロンプトで No を押した。これは、Mischaをインストールさせた、このことは、そのコンピュータのファイルの暗号化を可能にした。

Mischaが稼働できたという事実は、MBRFilterの価値を減じるものではない。これはこの種の身代金要求型マルウェアをブロックするようにデザインされていないためである。けれども、MBRFilterは、身代金要求型マルウェアのインストーラが、MBRをセキュリティ侵害しようとし、このインストールに失敗した場合には、代わりにファイルを暗号化する身代金要求型マルウェアがインストールされる可能性があることを示唆した。

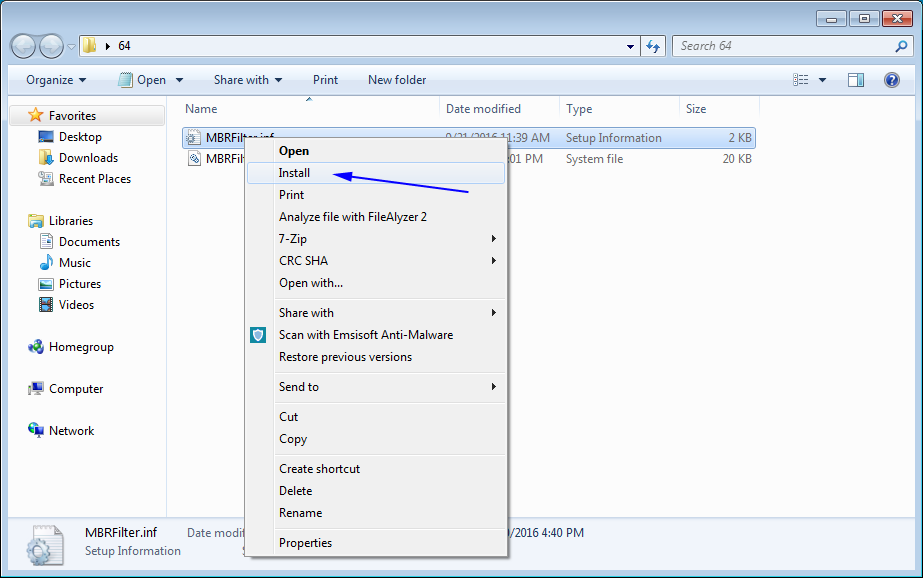

MBRFilterのインストールは簡単である

MBRFilterをインストールするには、単純にこのプロジェクトのリリースページを訪問し、そのドライバの32-bitもしくは64-bit バージョンのどちらかをダウンロードする。ダウンロードしたら、フォルダを解凍する。あなたは二つのファイルを見るだろう。MBRFilter.infが、インストレーション inf ファイルであり、MBRFilter.sysはドライバである。

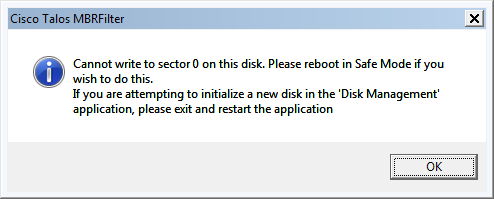

身代金要求型マルウェアや他の感染がコンピュータのMBRを改竄しようとした場合、このドライバは、この要求をインターセプトし、それをブロックする。次に、ブロックされたことを示す以下のようなメッセージを表示する。

あなたがDisk Management(ディスク管理)アプリケーションで新しいディスクを初期化しようとしているのであれば、このアプリケーションを終了し再起動してください。

ハッカーは、あなたのルータを狙っている

The Register : Security (2016/10/19)

サイバー犯罪者は、消費者の家庭にあるルータを益々ターゲットにしている。

Fortinetは、この種の攻撃が、7月以降の直近の3ヶ月で、一日あたりのTop 10 IPS(侵入防止システム)検出リストのエントリとして定期的に現れているとレポートしている。このセキュリティ ベンダは、家庭用のルータがサイバー犯罪者のお気に入りのターゲットになってきたと見做している。

ハッカーは、とりわけ Netcore, D-Link, Asusデバイス中の未知の、あるいはパッチされていないフローを探している。ルータをハッキングすることは、悪党が、それらの背後にあるネットワークやデバイスに侵入することを可能にする。脆弱性のあるルータは、Miraiボットネット(8月後半にサイバーセキュリティ ブロガーBrian Krebsや、その他に対して巨大なDDoS攻撃の出発点になったボットネット)のコンポーネントの一つでもあった。

Fortinetの警告は、ルータ、IPカメラ、デジタル ビデオレコーダのようなIoTデバイスは、サイバー犯罪者のためのプロキシになっていると発言した Krebs によって裏付けられている。

これとは別に、セキュリティ ソフトウェア企業ESETは、12000を超えるホームルータのテストにおいて、殆どの場合、ユーザ名として "admin" を残したままにすると共に、15%が脆弱なパスワードを使用している。テストされたルータ中の 1/14(7%)は、深刻度が「高」もしくは「中」のソフトウェア脆弱性を示した。

DXXD身代金要求型マルウェアは、ユーザ ログインの前に法的通知を表示する

BleepingComputer : News>Security (2016/10/10)

9月末以来、DXXD身代金要求型マルウェアが、サーバを標的にし、そのファイルを暗号化している。過去、Michael Gillespieは、彼のID-Ransomwareサービスに提出された暗号化されたファイルに基づき復号プログラムを作成していたが、開発者が暗号化アルゴリズムを修正したために、この復号プログラムは短命に終わった。

良いニュースは、我々が、このサンプルを追跡して捕らえ、研究者が、その弱点を現在解析していることである。それ故、あなたが、この身代金要求型マルウェアに感染しているのなら、身代金を支払わないようにしなさい。その代わりに、アカウントを登録し、DXXD Help and Supportトピックに応答しなさい。これで、復号プログラムが作成されると、あなたは通知されるだろう。

一般的に、脅迫文を表示する興味ある方法を除き、この身代金要求型マルウェアに目を惹くものは何もない。典型的には、身代金要求型マルウェアは、様々な脅迫文を作成し、コンピュータの周りに、それらを撒き散らす。これに加えて、DXXD身代金要求型マルウェアはまた、Windowsレジストリ キーを改竄し、ユーザがWindowsにログインする前に脅迫文を表示する。

DXXD身代金要求型マルウェアは、Windowsにログインする脅迫文を表示する

この身代金要求型マルウェアは、コンピュータを暗号化するとき、暗号化されたファイル全てに dxxd を追加し、ReadMe.txtと呼ばれる脅迫文も作成する。この脅迫文は、犠牲者が支払いの指示を受けるためにrep_stosd@protonmail.com もしくは rep_stosd@tuta.io に接触するための指示を含んでいる。このマルウエアが検索し、ネットワーク共有上(それらが感染したコンピュータにマップされていない場合でさえ)のファイルを暗号化することにも注意を払う必要がある。

法的通知の設定例を以下に示す。

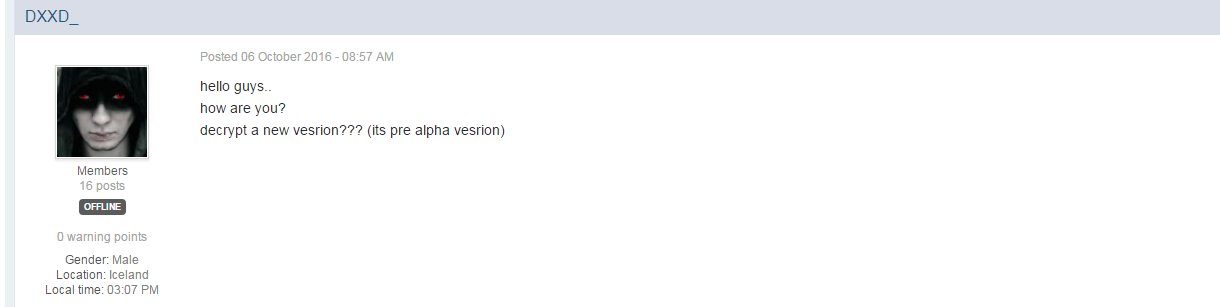

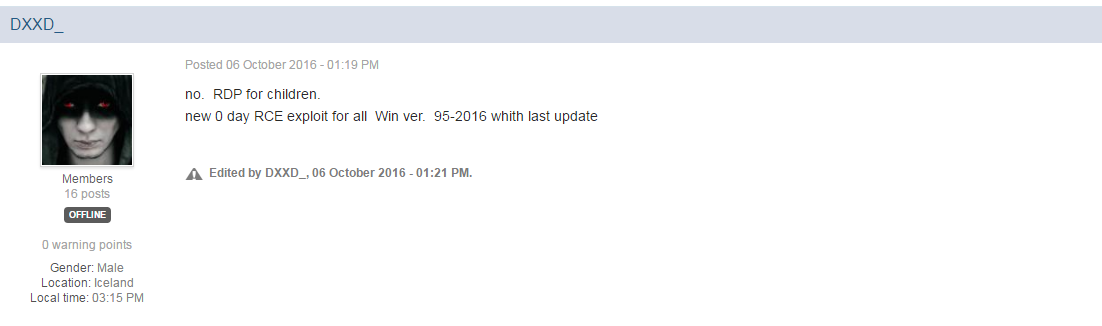

マルウェア開発者は、助力者を愚弄するためにBleepingComputerフォーラムに参加していた

暗号化アルゴリズムが変更された後、数日経った10月06日、この開発者は、復号を困難にした新しいバージョンを作成し、犠牲者と研究者を愚弄するために BleepingComputer.com にアカウントを登録した。次は何か ?

研究者達は現在、サンプルを解析し、弱点を探している。誰かが発見したなら、復号プログラムは無料でリリースされる。それ故、DXXD身代金要求型マルウェアに感染した全ての者は、支払いをする理由が存在しない。代わりに、アカウントを登録し、DXXD Help and Supportトピックに応答しなさい。これで、復号プログラムがリリースされたなら、あなたは通知されるだろう。

DXXD身代金要求型マルウェア関連ファイル

DXXD身代金要求型マルウェア関連レジストリ エントリ

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\LegalNoticeText "When you start Windows, Windows Defender works to help protect your PC by scanning for malicious or unwanted software."

DXXD身代金要求型マルウェア関連eMailアドレス

rep_stosd@tuta.io

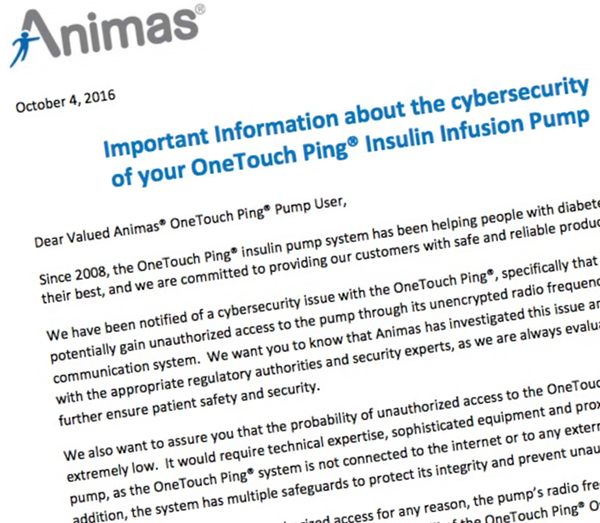

我々のインスリン ポンプはハックされる可能性があると、Johnson & Johnsonが警告している

ESET : WeLiveSecurity (2016/10/06)

セキュリティ研究者Jay Radcliffe(彼自身がI型糖尿病患者である)は、このフローを発見し、彼の発見したことに関して記述した。

Radcliffeが発見したことは、この医療機器が無線で通信する方法中にセキュリティ上の脆弱性があったというものである。取り分け、暗号化の欠落は、指示が平文で送信されていたことを意味している。リモートとポンプの間の弱い組み合わせは、リモートの攻撃者がコントローラに成り済まし、無許可のインスリン注射を誘発する機会を開くことになる。

このユーザが、ポンプのインスリン放出をキャンセルしない場合、潜在的には、攻撃者が危害を加えたり、低血糖反応を引き起こす可能性が存在している。

このフローが広汎に悪用されるリスクは、相対的に低いと考慮されているし、パニックになる必要はないが、Animasの親会社Johnson & Johnsonは、インスリン輸注ポンプのユーザに対してアドバイザリをリリースした。

ユーザへのアドバイス ?

もちろん、あなたが、このポンプの無線機能をOFFにすることで、この脅威を軽減することはできる。しかしながら、これは、あなたのポンプとメーターが、もはや相互に通信しないことを、そして、血糖レベルを、ポンプに手動で入力しなければならないことを意味している。これは、明らかに全く満足のいく解決策ではない。Animasはまた、OneTouch Pingユーザにバイブレーション警告機能を有効にするように提案している。バイブレーション機能は、服用が遠隔管理されていて、ユーザにキャンセルのオプションが与えられている場合、ユーザに連絡してくる機能である。また、投与可能なボーラス インスリン投与(【訳注】 短時間で薬物を投与すること(Wikipediaより))の量を制限するために、OneTouch Pingポンプをプログラムすることも可能である(最大もしくは特定期間の何れかで)。

これらの軽減措置は、まことに結構であるが、根本的な問題(暗号化された通信と適切な認証を使うことに関する、このデバイスの怠慢)の修正にはならない。彼等のセキュリティを改善するためにデバイスをアップデートするユーザのための簡単な方法の欠落も問題とされている。

私は、ESETのセキュリティ スペシャリストMark Jamesに、このような脆弱性が医療機器で見つかっていることをどのように感じているのか尋ねた。

「コストは常にファクターであるが、今日では、セキュリティも同様に重要である。彼等が生き続けるために頻繁に使用する大変重要なものの安全性を、国民は感じる必要がある。」

我々の子供達の誰かが、糖尿になり、医療スタッフが、彼等にポンプを推奨したなら、私は、彼等にOneTouch Pingを与えることに躊躇することはない。それは完全ではないが、完璧なものなぞ無い。このプロセスにおいて、私は、Animasと、その親会社Johnson & Johnsonと共同作業した、そして、彼等が患者の面倒を見ることに、正しいことを実行しようとしていることに一生懸命なことを認識した」

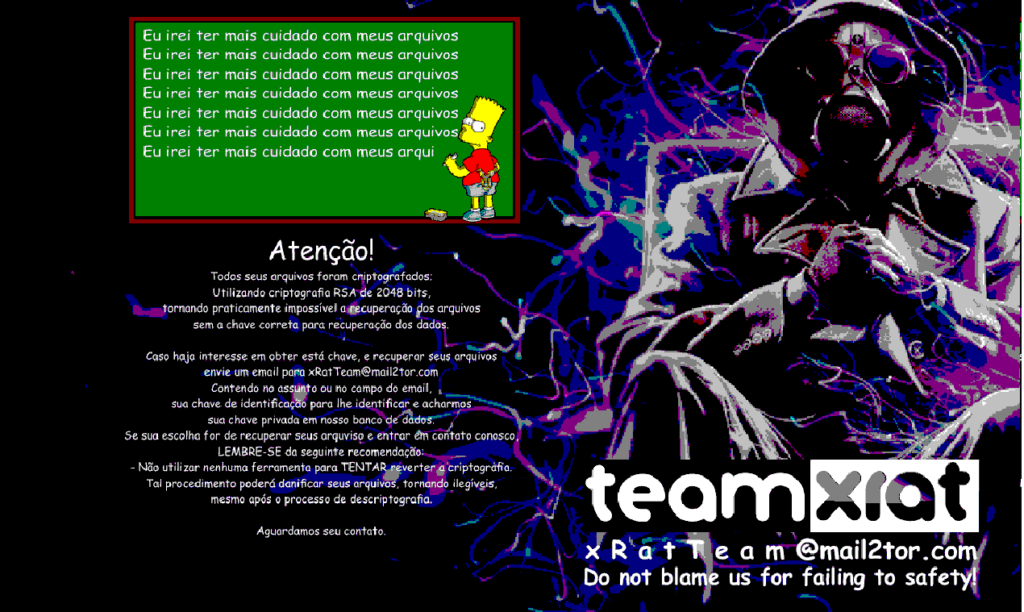

Kaspersky: TeamXRatの身代金要求型マルウェアを復号

BleepingComputer : News>Security (2016/09/29)

Kasperskyが、TeamXRat身代金要求型マルウェアの解析と、その犠牲者のための復号プログラムを、どのようにして作成できたのかに関する素晴らしい記事を投稿した。9月中旬に我々のフォーラムで報告があったが、私と他のセキュリティ研究者達は、このマルウェアの実際のサンプルを発見することができなかった。この理由は、このマルウェアが手動でハックされたRDP(【訳注】 Windows Server 2008 R2 におけるサーバーの役割であり、リモート デスクトップ セッション ホスト サーバー上にインストールされたWindowsベースのプログラムへのアクセスや、完全なWindowsデスクトップへのアクセスを可能にするテクノロジを提供するもの(Microsoft Technetより))サービスを介してインストールされ、インストレーション終了後に手動でクリーンアップされていたためであると判明している。

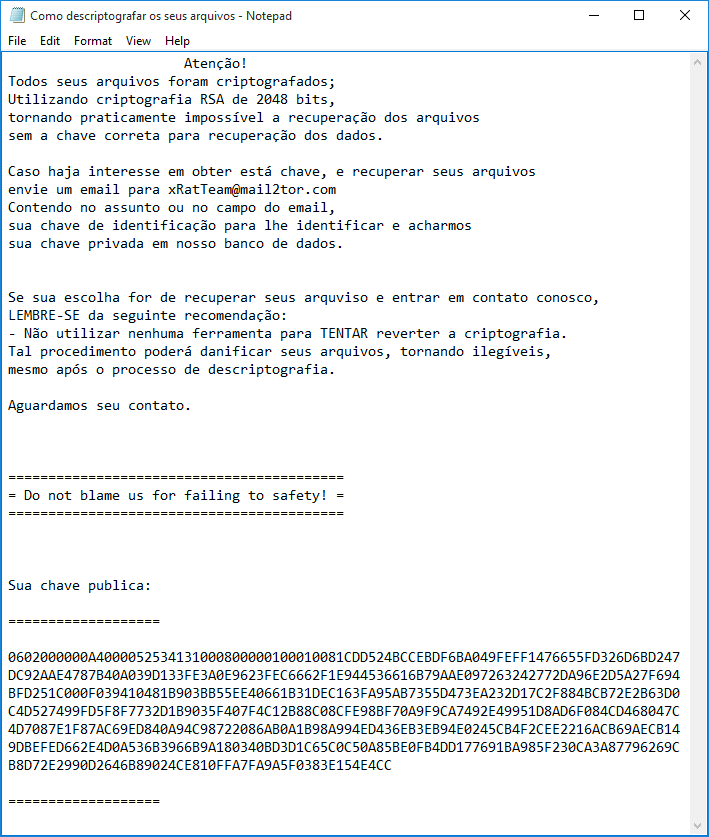

ハックされたリモート デスクトップ サービスを介してインストールされる

Kasperskyによると、この身代金要求型マルウェア(これらはXpan Ransomwareと名付けられている)は、TeamXrat あるいは CorporacaoXRat という名前で通っているブラジルのサイバー犯罪者によって作成された。このグループは、リモート デスクトップ サービスを稼働しているサーバとコンピュータをターゲットにし、アクセスを取得するために、パスワードを総当り攻撃(brute force)している。一旦アクセスを取得すると、彼等は手動で、この身代金要求型マルウェアをインストールし、犠牲者のデータを暗号化する。この身代金要求型マルウェアのバージョンに依存して、ファイルが暗号化される時、このマルウェアは、そのファイル名に ___xratteamLucked もしくは ____xratteamLucked 拡張子を追加する。脅迫文もまた Como descriptografar os seus arquivos.txt と名付けられて作成される。このファイルは、How to decrypt your files(犠牲者のファイルを復号する方法)として、ポルトガル語から英語に翻訳されている。

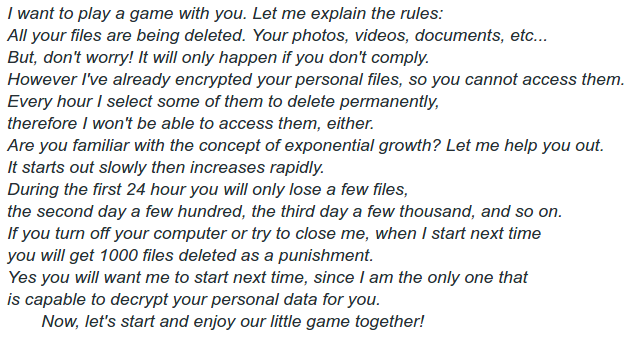

以下が、この脅迫文の例である。

Kasperskyによるレスキュー

良いニュースは、Kasperskyが、Xpan Ransomware / TeamXrat 身代金要求型マルウェアによって使用されている暗号化をクラックできたことである。この身代金要求型マルウェアに感染した人々と、___xratteamLucked (アンダースコア 3つ)と、____xratteamLucked(アンダースコア 4つ)の拡張子の付いた暗号化されたファイルに関しては、身代金を支払う必要はない。代わりに、Kasperskyのサポートページにコンタクトしなさい。

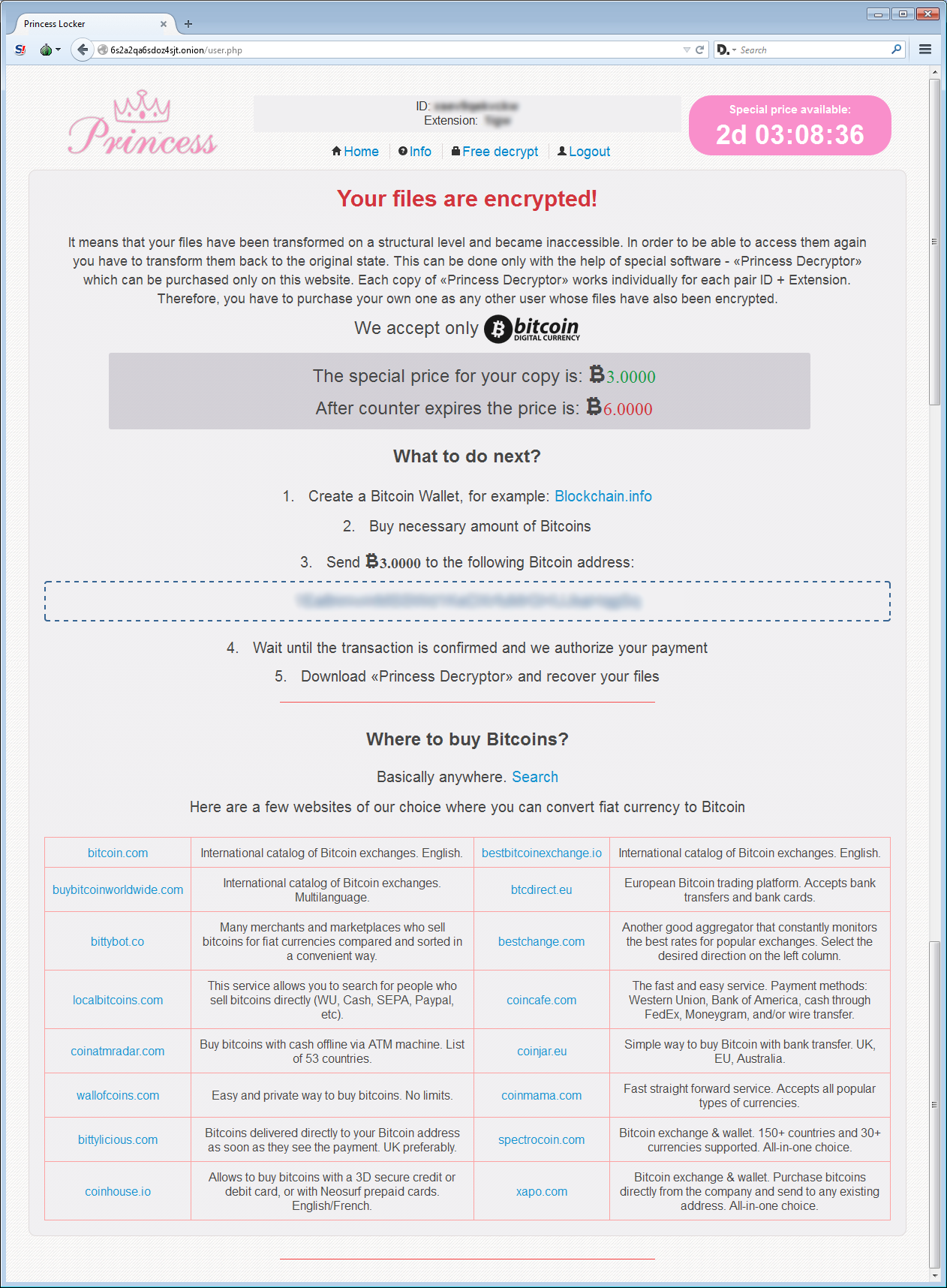

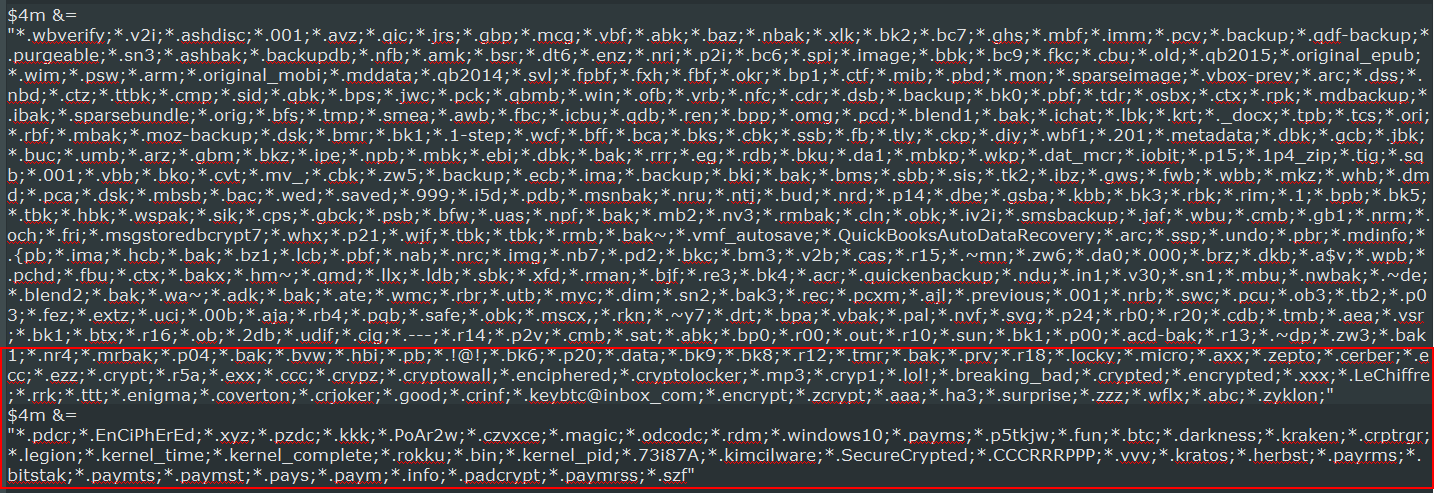

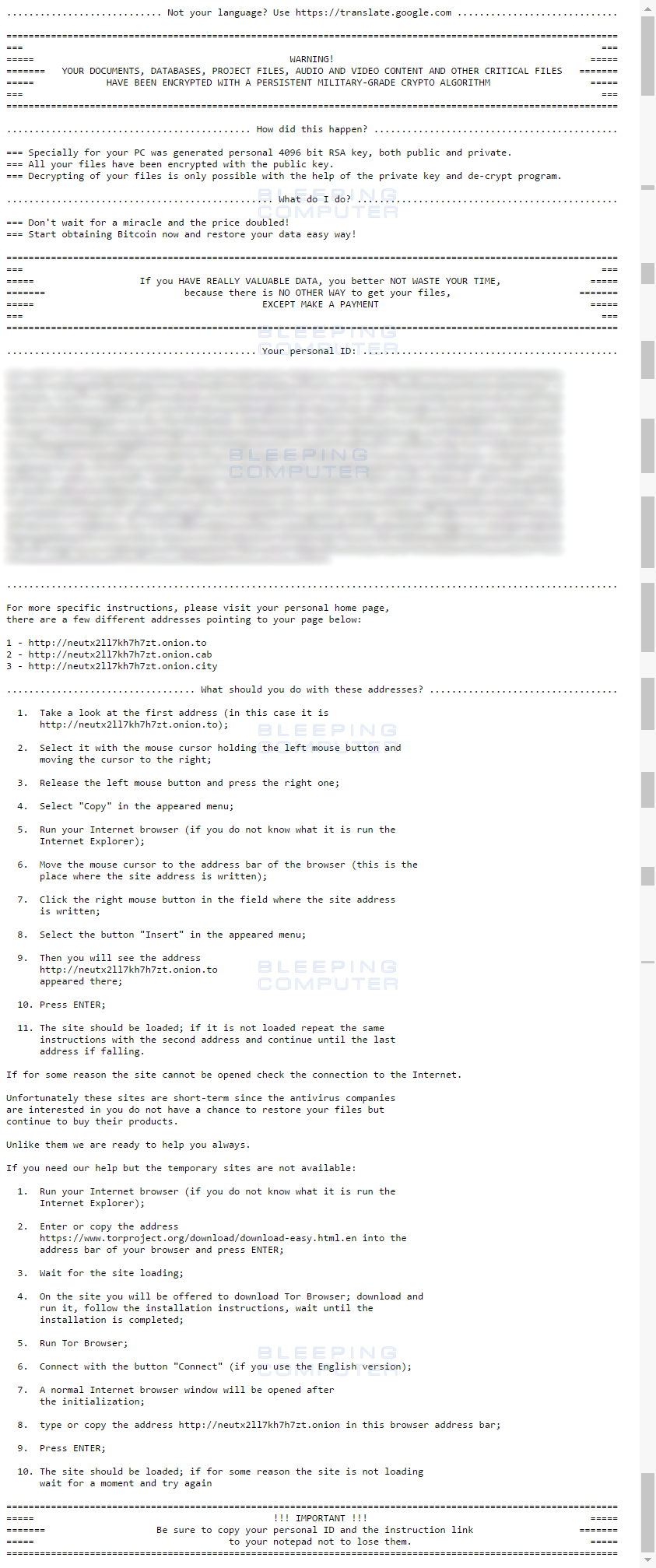

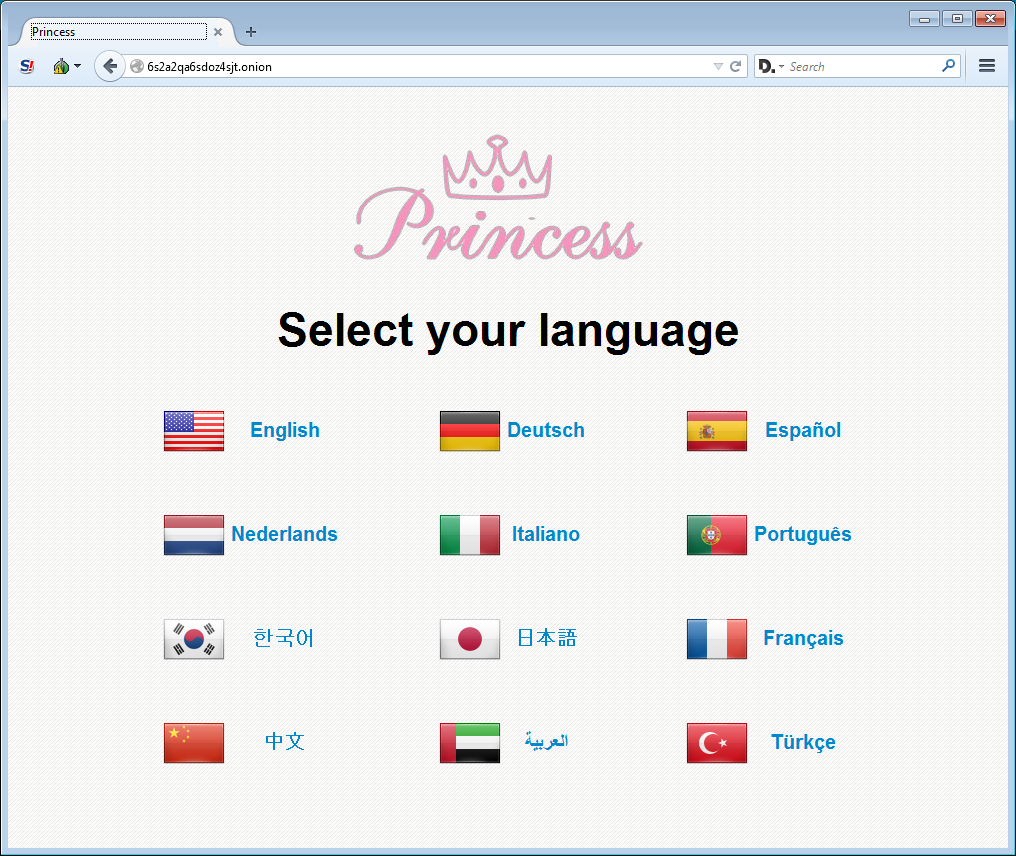

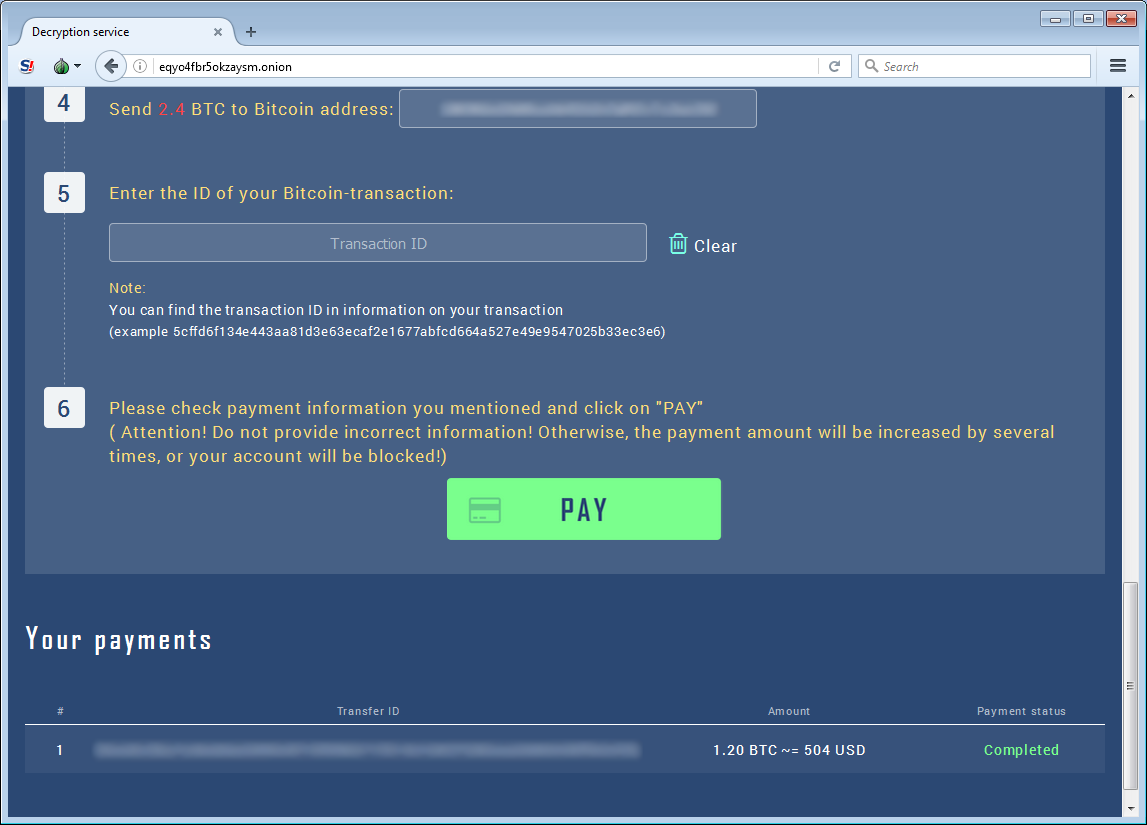

妃殿下(Princess Locker身代金要求型マルウェア)の紹介

BleepingComputer : News>Security (2016/09/28)

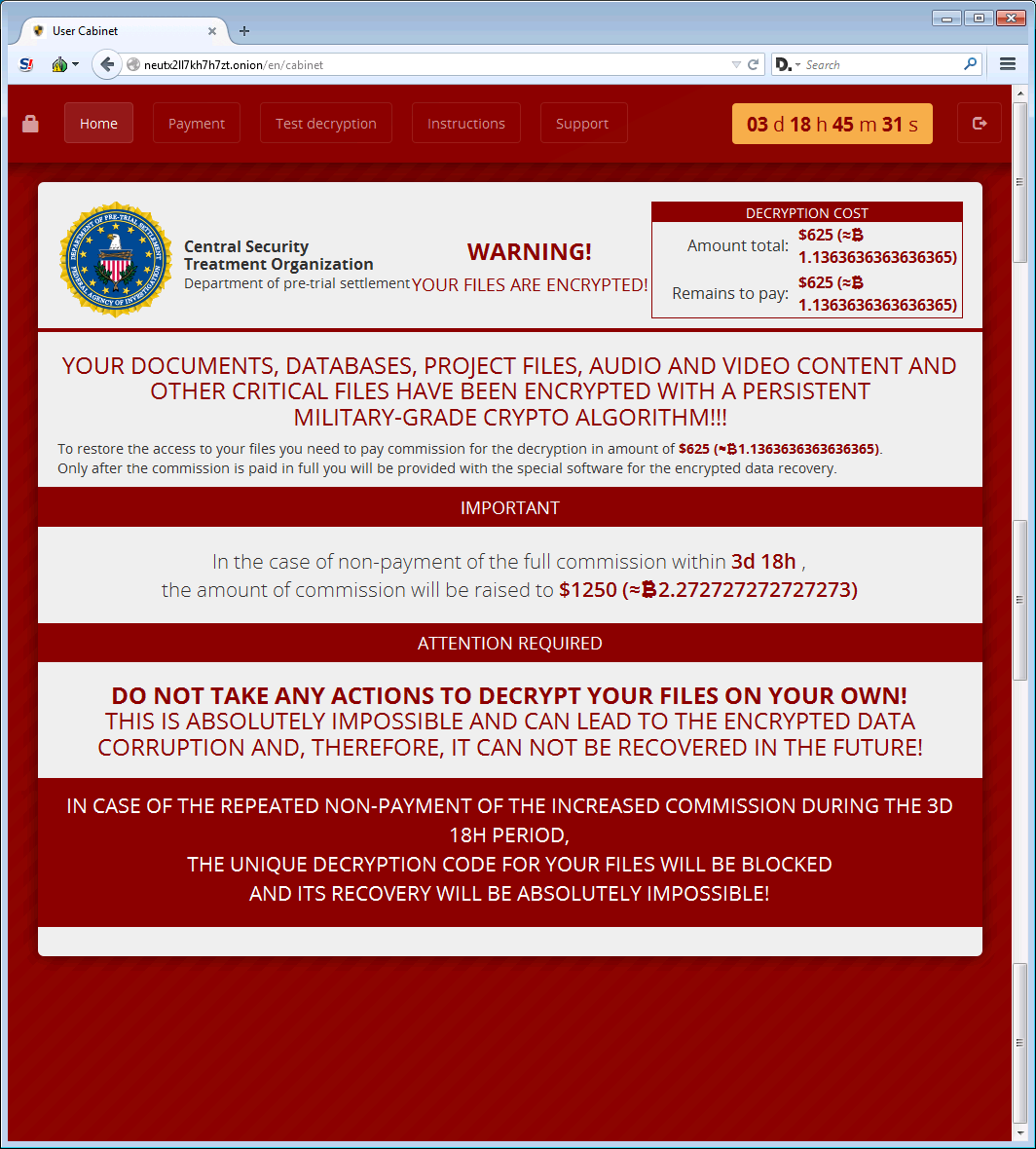

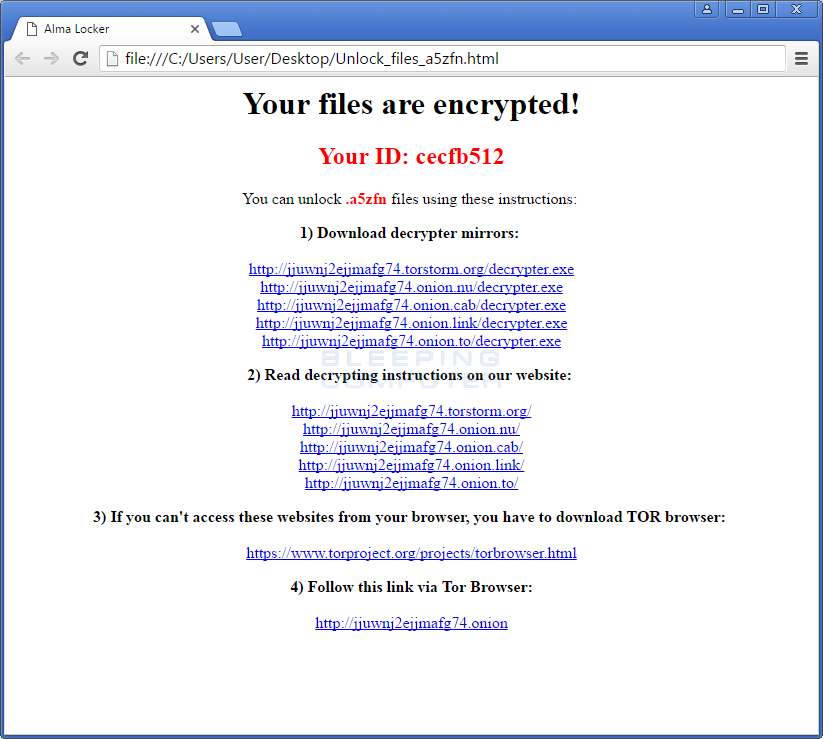

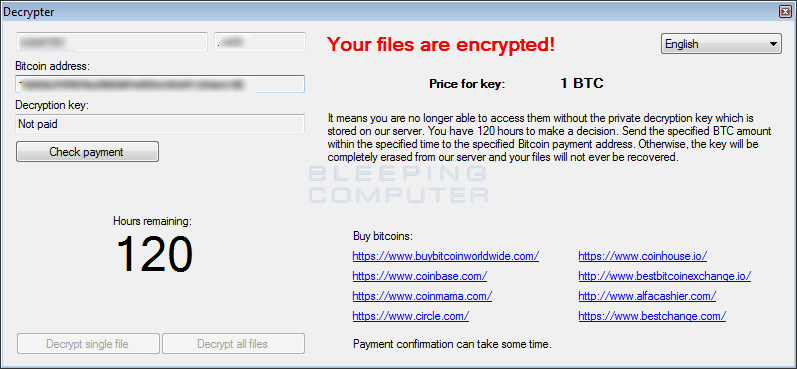

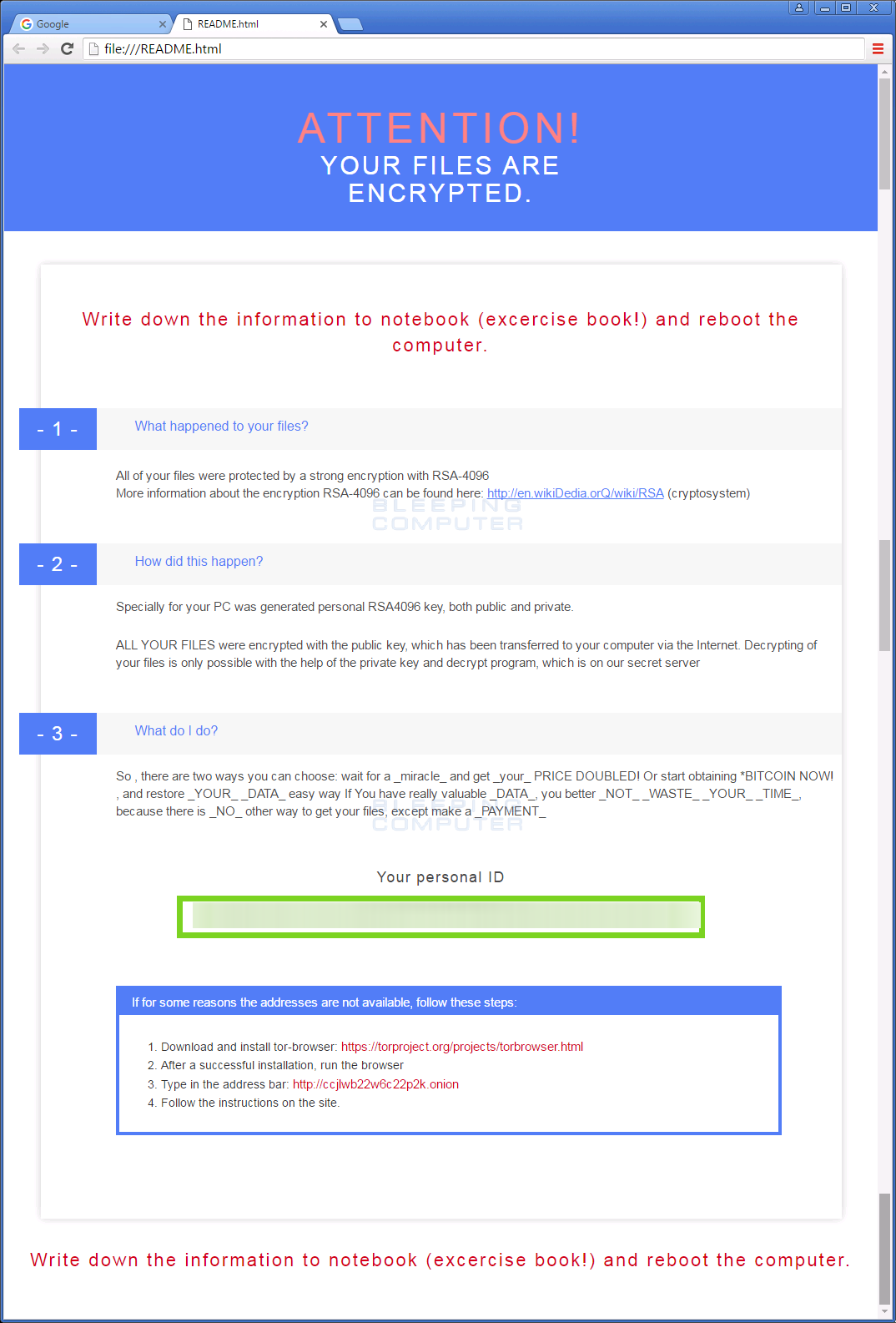

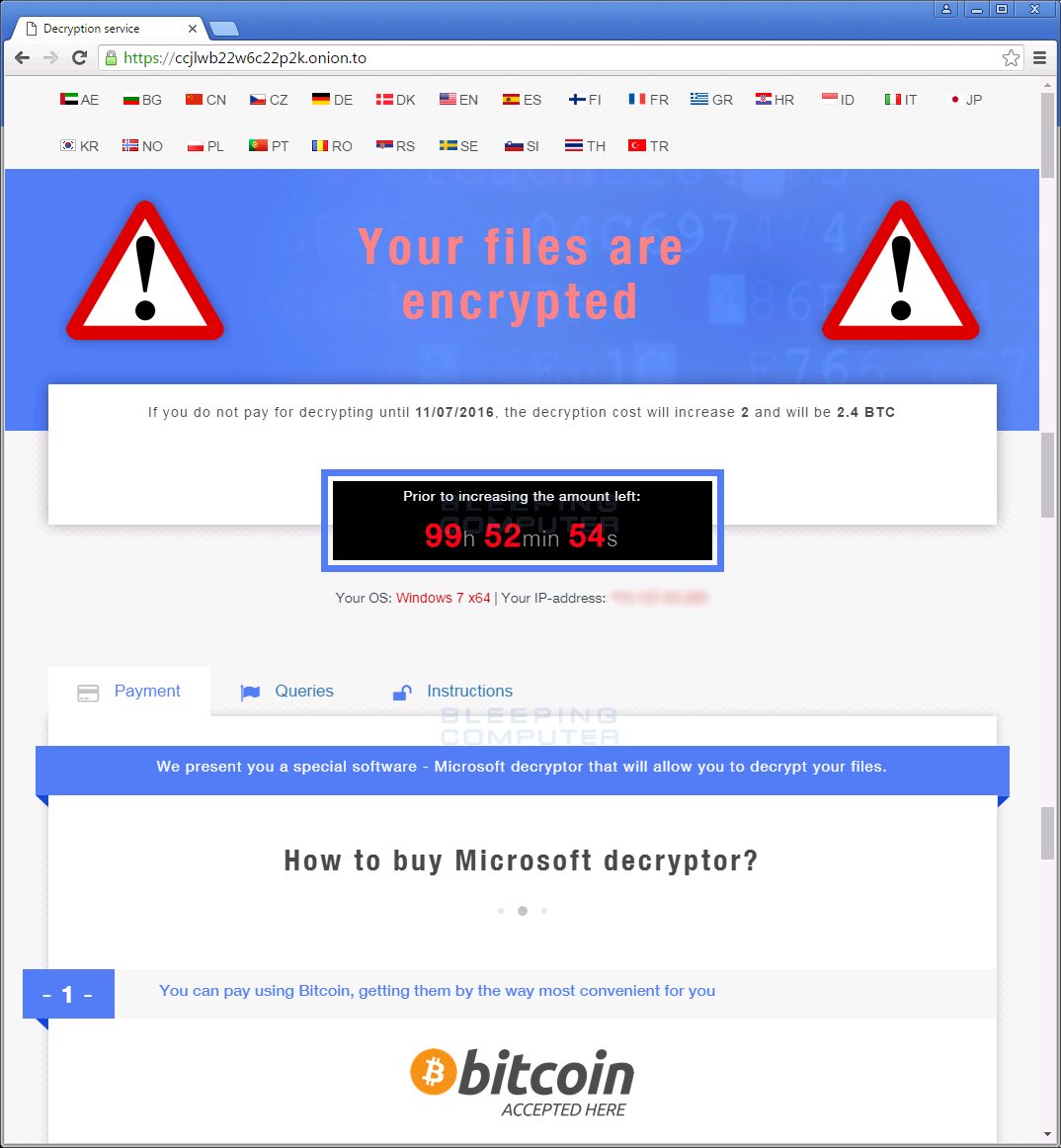

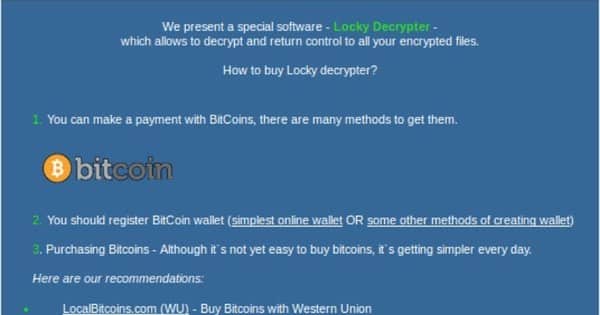

本日、我々は皆さんにPrincess Lockerを届ける。この身代金要求型マルウェアは、ロイヤリティだけを愛している。暗黒世界のフォーラムでSenseCyによって最初に発見され、その後に、Michael GillespieのID-Ransomewareプラットフォームを介して彼によって発見されたPrincess Lockerは、犠牲者のデータを暗号化し、復号プログラムを購入するために、3 Bitcoin(もしくは、凡そ $1,800 USD、約18万円)という大変高額な身代金を要求する。支払いが指定の期間中に行われなかった場合は、身代金は倍の 6 Bitcoin になる。

Princess Lockerに関しては、幾つかの暗号化されたファイルと脅迫文が、ID-Ransomewareにアップロードされた以外は、殆ど知られていない。収集された収穫物から、人々が感染すると、この身代金要求型マルウェアは、犠牲者のファイルを暗号化し、暗号化されたファイルにランダムな拡張子をつけ、その犠牲者用の一意のIDを作成する。このID、拡張子、暗号化は、十中八九、この身代金要求型マルウェアのコマンド&コントロール サーバに送信される。

脅迫文はまた、!_HOW_TO_RESTORE_[extension].TXT と !_HOW_TO_RESTORE_[extension].html と名付けられて作成され、表示される。

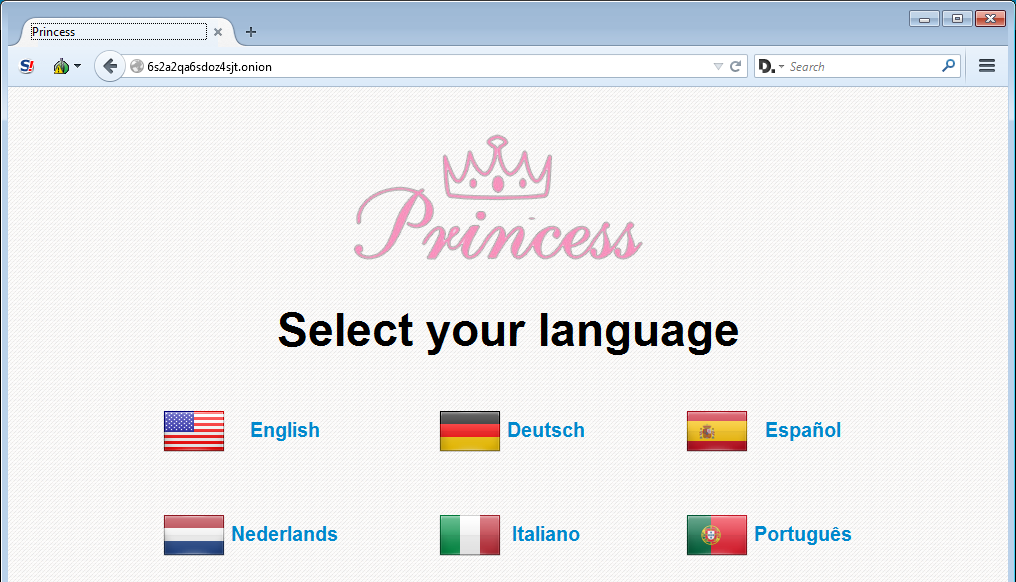

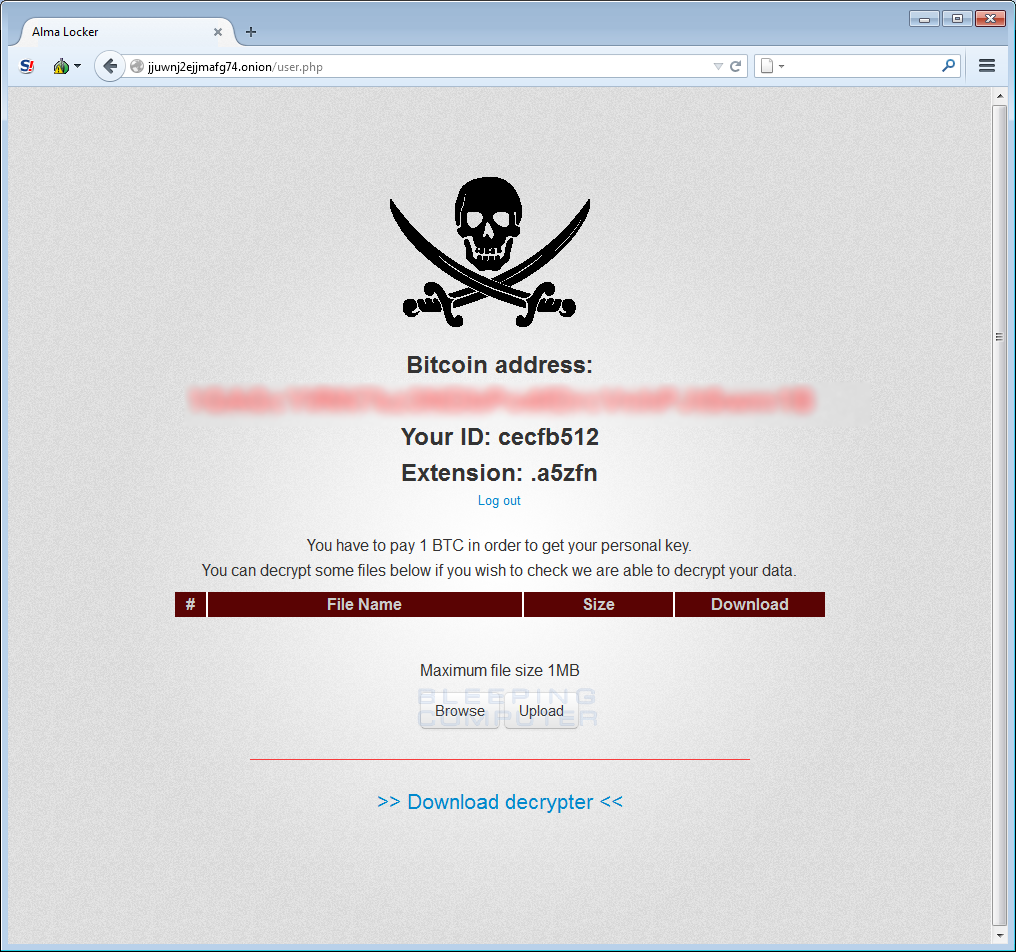

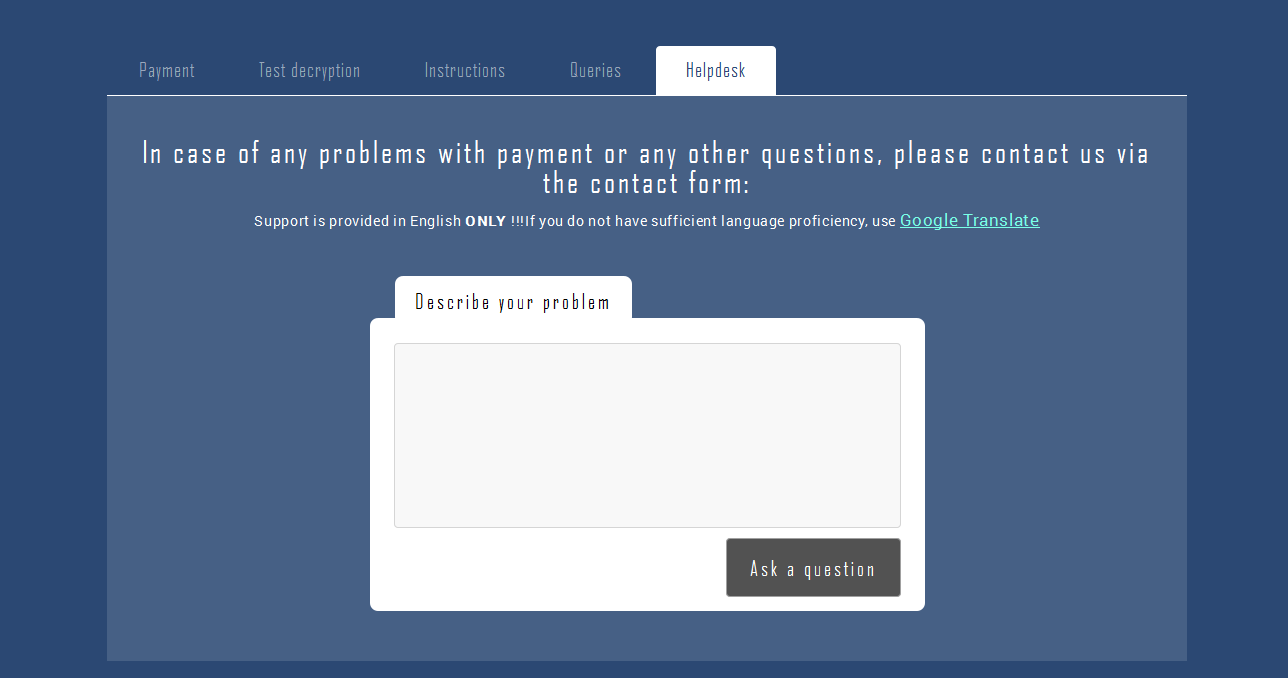

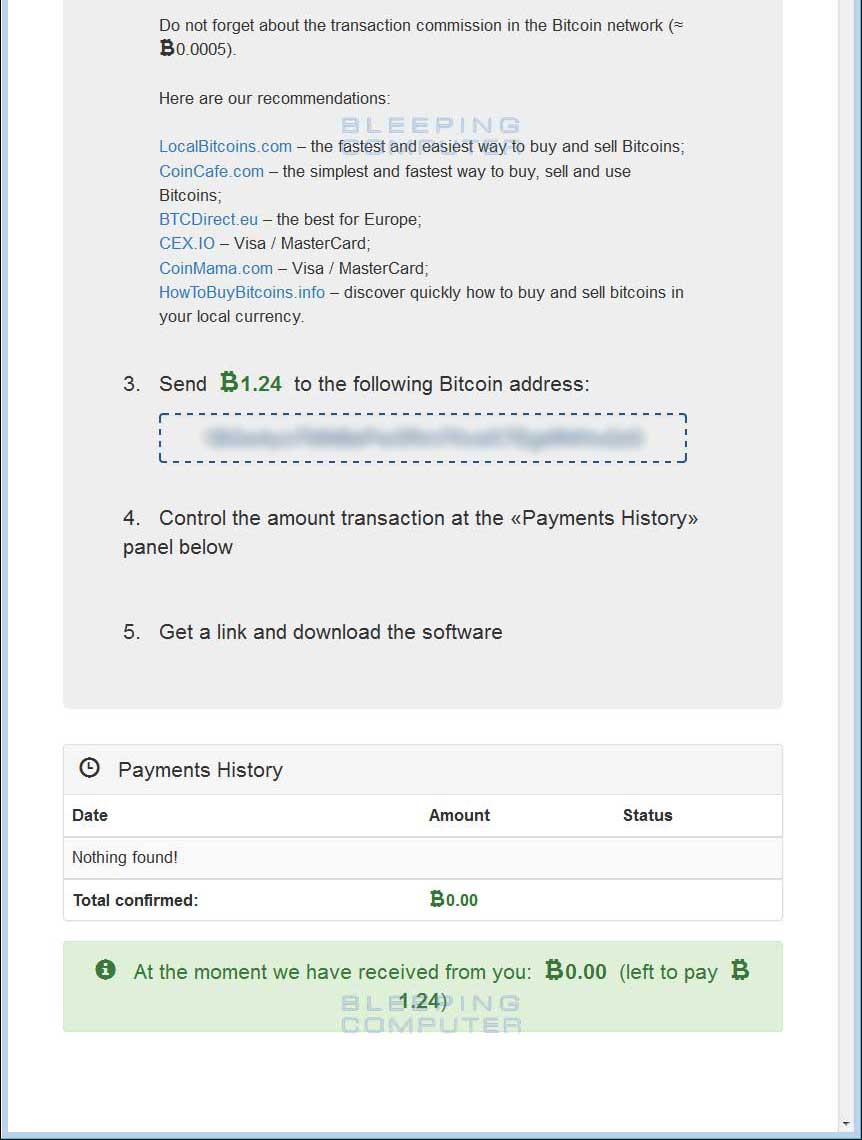

Princess Locker支払いサイト

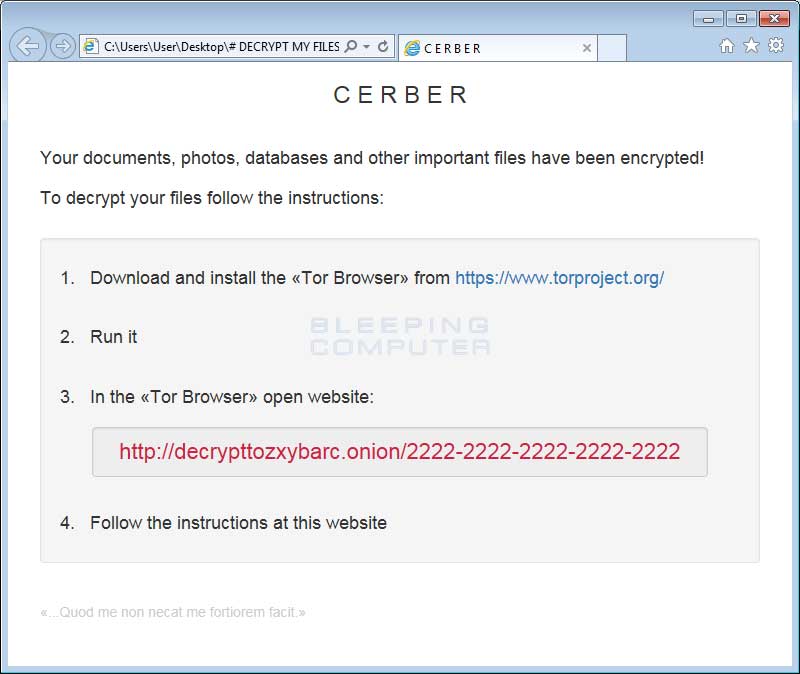

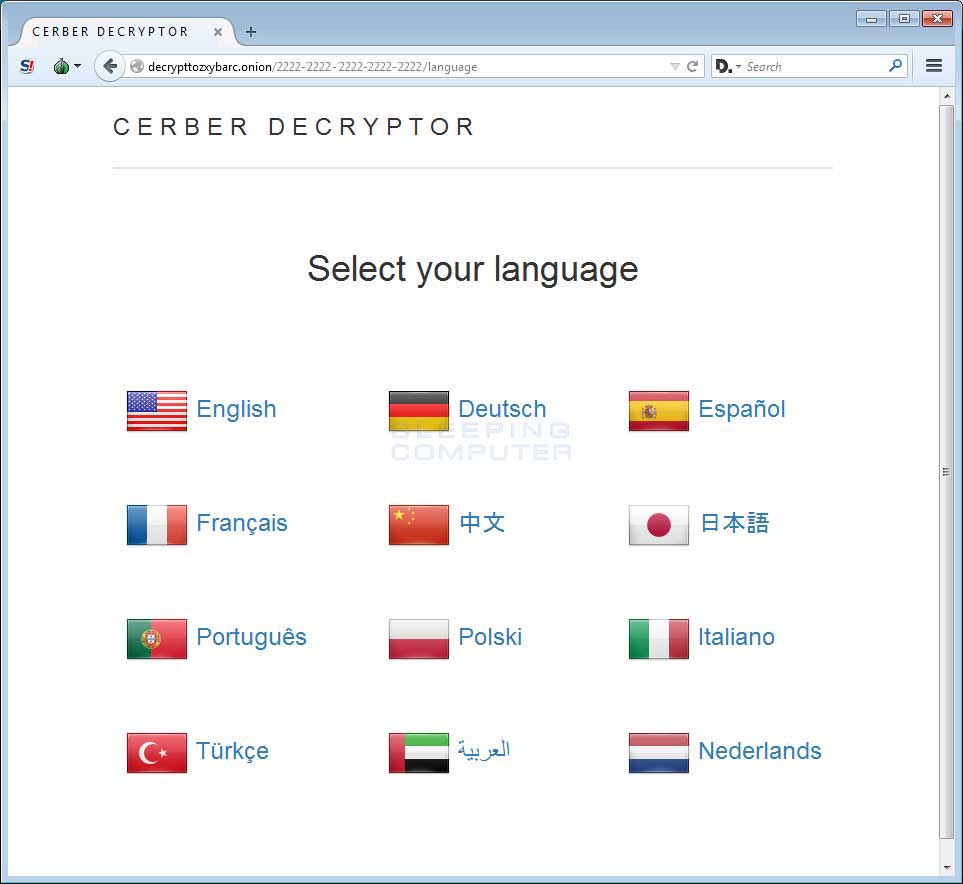

Princess Locker支払いサイトは、特別な機能もない標準的な身代金要求型マルウェアのサイトである。犠牲者が、Princess Locker支払いサイトにアクセスすると、犠牲者は、Cerberの言語選択ページと殆ど同じに見える言語選択要求ページで歓迎されるだろう。

我々は、この身代金要求型マルウェアのサンプルを依然として積極的に探しているので、誰かが遭遇したなら、それを、こちらにアップロードしてほしい。

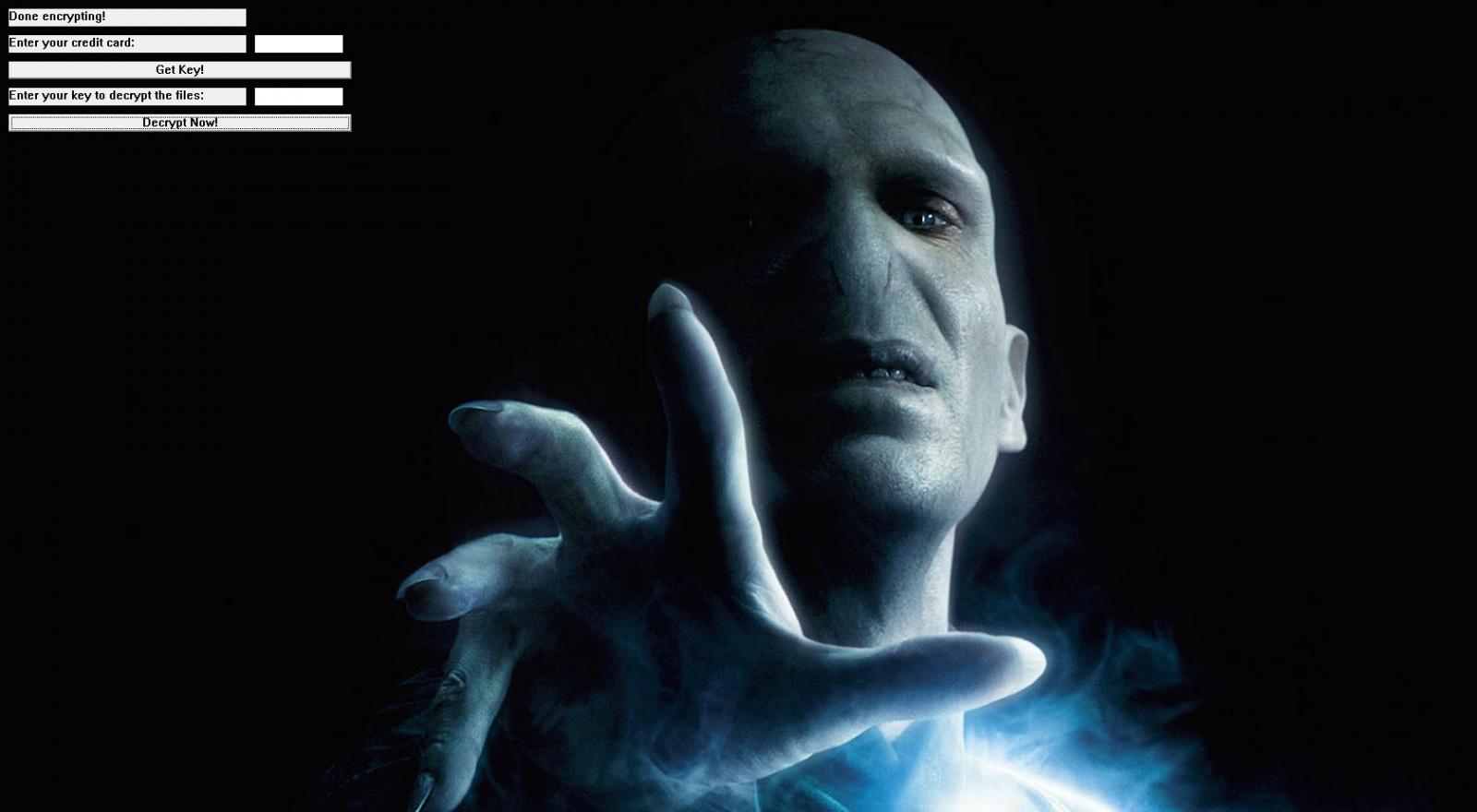

Nagini(ナギニ)身代金要求型マルウェアは、あなたのファイルにヴォルデモートをけしかける

BleepingComputer : News>Security (2016/09/26)

過去数ヶ月に渡り、私は、多くの「マイナー」あるいは、然程拡散していない身代金要求型マルウェア感染が、彼等のロック画面を、支払いを中心にするよりむしろポップカルチャーを含めることに専念していることを確認した。これは、ヴォルデモート(人気のハリーポッター シリーズの悪者)に敬意を表するMichael Gillespieによって発見された新しい身代金要求型マルウェアに見ることができる。

実行ファイル中の文字を閲覧している時に、我々は興味ある幾つかのことを発見した。例えば、埋め込まれているPDB(プログラム データベース)文字は、この身代金要求型マルウェアを作成した開発者がColosseumの名前で通っていることを示している。

Nagini身代金要求型マルウェア関連ファイル

Nagini身代金要求型マルウェア関連レジストリ エントリ

IOC(Indicator of Compromise、脅威を示す痕跡)

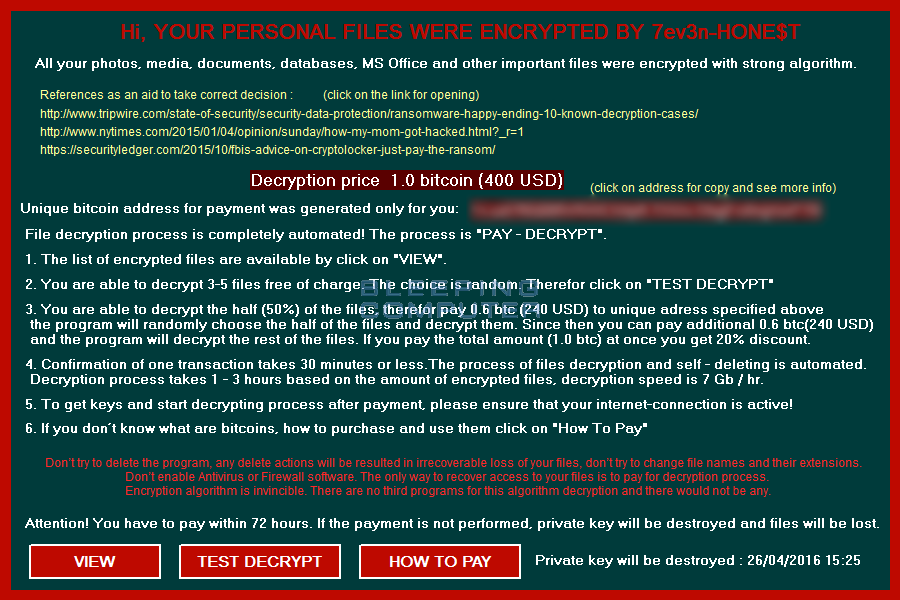

MarsJoke身代金要求型マルウェアは、.EDU, .GOV 機関を標的にしている

Kaspersky : Threatpost (2016/09/26)

研究者によると、新しい身代金要求型マルウェアが、国・地方政府機関と、脅威を撃退もしくは軽減するために多大な予算を持つ傾向の少ない教育機関をターゲットにしていることが表面化した。MarsJokeと呼ばれるこの身代金要求型マルウェアは、Kelihosボットネットを介して配布された、先週の巨大なスケールのeMailキャンペーンで検出されたと、Proofpointは説明している。

「eMailは、明らかに、このキャンペーンをサポートする目的で最近登録されたドメインの様々なサイトにホストされている ‘file_6.exe’ と名付けられた実行ファイルへのURLリンクを含んでいる」と、土曜日のブログ ポストでProofpointは発言している。

このテクニックは、Lockyのような変種で一般的に使用される大変一般的な悪意あるマクロベースのドキュメント攻撃とは異なっている。MarsJokeキャンペーンの特質は、人気のある航空輸送会社と船会社のブランドをハイジャックするための説得力のあるスパムメールである。一般的なメッセージは、「以下のファイルに提供されている問い合わせ番号を使用と簡単です」と記してある。

このファイル(file_6.exe)は、ダウンロードされ実行されると、即座にファイルを暗号化するMarsJokeマルウェアをインストールするが、本来のファイル拡張子を変更することはない。しかしながら、暗号化プロセスの間に、ファイル名の拡張子は、一時的に “.a19” と “.ap19” に置き換えられると、Proofpointは発言している。

MarsJokeでの感染は、Windowsデスクトップの背景を、脅迫文を表示した黒い画面(下の画像参照)に変更する。Proofpointによって提供された、この身代金要求型マルウェアのスクリーンショットによると、ダイアログボックスは、「ドキュメント、スクリプト、写真、他の重要なファイルが、強力な暗号化アルゴリズム AES-256と一意のキーでの暗号化が、このコンピュータで発生した」ことを示している。

MarsJokeの背後にいる攻撃者共は、CryptFile2身代金要求型マルウェアの作戦を盗んでいると、Proofpointは発言している。このCryptFile2身代金要求型マルウェアのスパム キャンペーンもまた、Kelihosボットネットを介して拡散していた。MarsJokeに似て、CryptFile2もまた、類似の政府・教育機関をターゲットにし、受信者が悪意あるファイルをダウンロードするように導く埋込み型の悪意あるURLを使用していた。

この二つの主たる相違は、CryptFile2では、悪意あるファイルは、悪意あるマクロの付いたWordドキュメントであり、暗号化アルゴリズムは異なっていた。Proofpointは、このマルウェア コード中に発見された文字列 “HelloWorldItsJokeFromMars” に基づいてMarsJokeと名付けた。

「けれども、MarsJokeは、『ありきたりの身代金要求型マルウェア』であるとは思えない。このメッセージの量と、このキャンペーンに関連付けられているターゲットは、攻撃者が新しい変種を収益化しようとするので、より詳細なモニタリングが必要である。そして、古い株の潜在的犠牲者は飽和している」と、Proofpointは発言している。

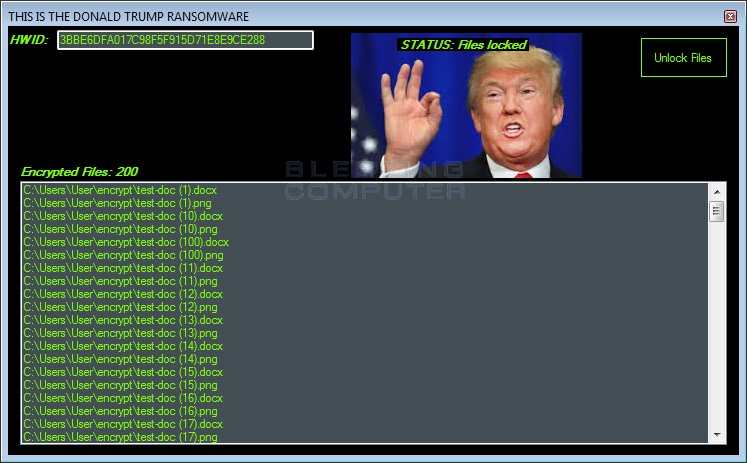

Donald Trump(ドナルド・トランプ)身代金要求型マルウェアは、あなたのファイルの周りに壁を構築しようとしている

BleepingComputer : News>Security (2016/09/26)

Hillary Clinton(ヒラリー・クリントン)とDonald Trump(ドナルド・トランプ)による今夜の大統領候補討論会の熱狂の中で、私は、これらの対立する候補者に基づいた何らかのマルウェアを発見できるか否か確認することにした。私は、Hillary Clintonに関しては何も発見することができなかったが、Donald Trump身代金要求型マルウェアの開発版を見つけた。

代わりに、暗号化フォルダ中のファイルを探し、ファイル名をBase64エンコードし、次に特定のファイル拡張子にマッチした、あらゆるファイルに .ENCRYPTED 拡張子を追加する。このプログラムによってターゲットにされる拡張子は、以下である。

.icarus, .litemod, .sav, .lvl, .raw, .flv, .m3u, .xxx, .pak, .jpg, .png, .docx, .doc,

.ppt, .odt, .csv, .jpeg, .psd, .rtf, .cfg, Minecraft,

alts.json, .wolfram, .dat, .dat_mcr, .mca, .Ink, .pub, .pptx, .php, .html, .yml, .sk,

.txt, .mp4, .vb, .swf, .ico, .xcf,

bukkit.jar, .log, .sln, .ini, .dll, .xml, .tex, .assets, .resource, .java, .js, .css,

.gif,

私は、これらの候補者に対応する如何なる深刻な感染も発見していないが、私は、全ての人に選挙期間中に受け取る如何なるeMail添付ファイルにも特別な注意を払うように促す。マルウェアの開発者が、現在のニュースに関連した内容を装って悪意ある添付ファイルを送信してくることは大変一般的なことである。

Donald Trump身代金要求型マルウェア関連ファイル

無制限のアップロードを可能にするWordPressテーマ中の脆弱性が修正された

Kaspersky : Threatpost (2016/09/20)

WordPressのテーマのパブリッシャーDynamic Pressは、月曜日にフローを修正した。このフローは、誰もが、ビジネステーマNeosense WordPressテンプレートを実行しているサイトに悪意あるファイルをアップロードすることを、そのサイトと、可能なら、それをホストしているサーバをセキュリティ侵害することを可能にするものであった。

オランダを本拠とするセキュリティ企業Silkのセキュリティ研究者Walter Hopは、先週これを発見した。このフローは、Neosenseテーマのバージョン 1.7 に影響を与える。月曜日、DynamicPressは、この脆弱性をパッチしたアップデート バージョン 1.8 をリリースした。Hopは、この脆弱性を月曜日に一般に公開した。

「顧客が、サイトをアップデートするには時間がかかるが、可能な限り早急に実行することが重要である。Neosenseの最新のアップデートなしでは、顧客は、自分自身を攻撃に晒したままにすることになる」と、Hopは発言している。

DynamicPressは本日、Neosense中のフローを確認した。このWordPressテンプレート メーカーは、Envato Marketのようなサードパーティのサイトを介して、凡そ14の異なるテーマを販売している。DynamicPressの代表者は、このバグがNeosenseテーマのみに限定され、彼等の他のテーマには影響を与えないとThreatpostに告げた。

この脆弱性は、DynamicPressが使用しているオープンソースのソースコード“qquploader”(セキュリティ無しで実装されているAjaxベースのファイル アップローダ)に関係している。攻撃者は、.php もしくは .phtml 拡張子の悪意あるPHPスクリプトを、そのサイトのダウンロード ディレクトリにアップロードすることによって、バージョン 1.7 のNeosenseテーマをターゲットすることができる。Neosenseテーマは、アップロード ディレクトリへのアクセスに、ユーザ名もパスワードも要求しない。

「攻撃者は、簡単にファイルをアップロードでき、WordPressのサイトの制御を取得するために、これを実行することができる」と、Hopは発言している。Neosenseサイトがサンドボックス化されていなかったり、コンテナ中に存在していない場合には、攻撃者は、ホストしているサーバへのアクセスを取得することができる。「ユーザの認証なしで、このサイトを誰もが訪問でき、あらゆるものをアップロードすることができる。彼等はCurlを使用してバックドアをアップロードでき、次に、そのURLをクリックすることで、即座に、そのバックドアを実行することができる」と、Hopは発言している。

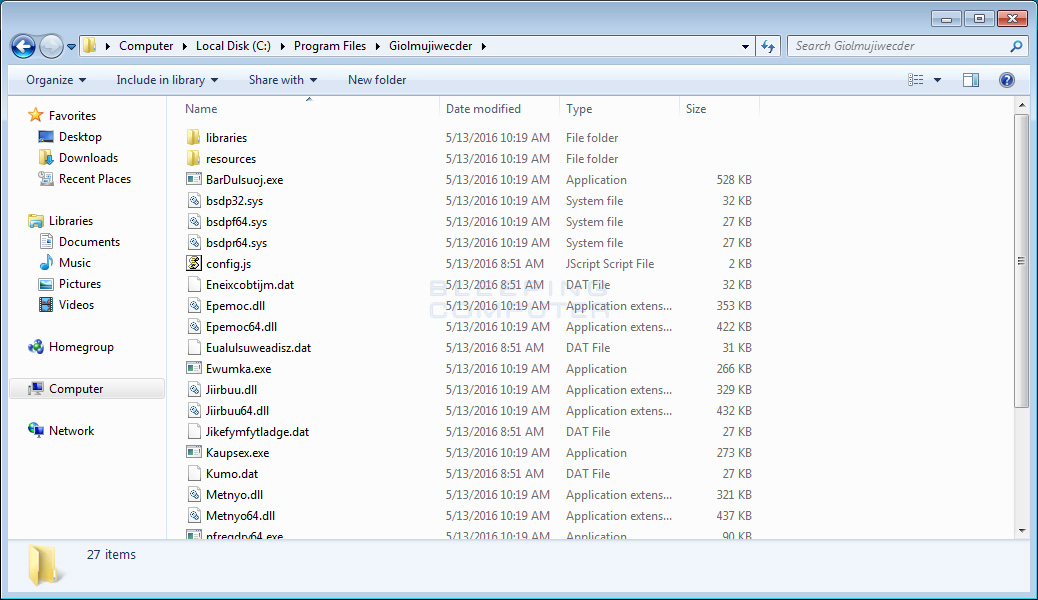

HDDCryptor身代金要求型マルウェアは、オープンソース ツールを使用してMBRを上書きする

BleepingComputer : News>Security (2016/09/18)

HDDCryptor(HDD Cryptorとも書かれ、Mambaとしても特定される)は、コンピュータのMBR(Master Boot Record)ブートセクタを書き改め、ユーザをPCから締め出す新しい身代金要求型マルウェアの変種である。我々は、Petyaのクローンとして、これを分類するための確認を急いでいたが、HDDCryptorは、PetyaとSatanaの両方に先立っていた(BleepingComputerのフォーラムで今年の1月末にスポットを当てられていた)。

この身代金要求型マルウェアは、巨大な拡散キャンペーンのようなフォーカスポイントを決して存在させなかった。これが、セキュリティ ベンダや個人のセキュリティ研究者の如何なる注意も惹かなかった理由である

改良されたHDDCryptorの回帰

入手可能な、Morphus LabsのRenato MarinhoとTrend Microチームの研究で、8月末日に開始されたと思われる活動のうねりは、HDDCryptorに注目を集めることとなった。Trend Microは、この身代金要求型マルウェアは、ユーザが悪意あるWebサイトからファイルをダウンロードすることでコンピュータに到達すると発言している。悪党共は、直接コンピュータに、もしくは、後のステージでダウンロードされた中間ペイロードを介して、悪意あるバイナリをドロップする。

この初期化のバイナリは、ランダムな3桁の数字を使用して 123.exe の形式で名付けられている。ファイルのハイブリッド解析は、殆ど手がかりを露わにしなかった。

実行されたこの初期化のバイナリは、コンピュータのシステム ルートのフォルダに以下のファイルをドロップする。

-

dcapi.dll

dccon.exe (ディスクドライブを暗号化するために使用される)

dcrypt.exe

dcrypt.sys

log_file.txt (マルウェアの挙動をログする)

Mount.exe (マップされているドライブをスキャンし、ドライブに保存されているファイルを暗号化する)

netpass.exe (今までにアクセスされているネットワーク フォルダをスキャンするために使用される)

netuse.txt (マップされているネットワーク ドライブに関する情報を格納するために使用される)

netpass.txt (ユーザ パスワードを格納するために使用される)

boot persistence(【訳注】 説明はこちら(英文)を参照してください)を獲得するために、HDDCryptorは、"mythbusters"と名付けられた新しいユーザを、パスワード"123456"で作成し、如何なるブートであっても実行される"DefragmentService"と呼ばれる新しいサービスを追加する。このサービスは、この身代金要求型マルウェアのオリジナルのバイナリ(三桁の数字の exe ファイル)をコールする。

この netpass.exe ツールは、最初に今までにアクセスされたネットワークフォルダのスキャンを実行し、認証を抽出する。これらのネットワーク ドライブの情報は、二つのローカル テキストファイル(マップされているドライブの詳細、存在している場合には、あらゆる認証を維持している)に格納される。

HDDCryptorは、ファイルを暗号化し、MBRを上書きする

この感染プロセスは、dccon.exe と Mount.exe を続ける。これら二つのファイルは、DiskCryptorを使用してユーザのファイルを暗号化する。dccon.exe は、ユーザのハードドライブ上のファイルを暗号化し、Mount.exe は、マップされている全てのネットワーク ドライブ(現在接続されていないものでさえ。物理的には到達可能なので)のファイルを暗号化する。暗号化が終了すると、この身代金要求型マルウェアは、カスタム ブートローダーの存在する全てのハードドライブ パーティションの全てのMBRを書き直す。次に、ユーザと対話することなく、ユーザのコンピュータを再起動し、以下のメッセージを表示する。

1月では、この身代金要求型マルウェアの作者は、700 US$と等価のBitcoinを要求していたと、Bleeping Computerに投稿した犠牲者の一人が暴露している。身代金要求のeMailの全文は、以下である。

ユーザが身代金を支払うと、そのユーザは、プレブート画面で入力するためのパスワードを受け取ることになる。

この感染に関するリサーチの殆どは、Marinhoによって実行された。彼は、ブラジル、インド、アメリカの子会社のコンピュータが影響を受けた多国籍企業に、大量感染を調査、修正することを依頼されたことがあると発言している。

攻撃者は、どのようにしてWindowsセーフモードを悪用し、ユーザパスワードを盗んでいるのか

GrahamCluley : News (2016/09/18)

セーフモードは、Windowsオペレーティング・システムを適切に機能させるために重要なソフトウェアだけを実行するものなので、ユーザが、通常モードで一般的に解決できない問題を解決することを可能にする、Windowsコンピュータの素晴らしい機能である。

しかし、セーフティーとセキュリティは、同じものではない。

Windowsセーフモードは、PCのブートに必須ではないサードパーティ製ソフトウェア(アンチウィルス ソフトウェアを含む)の実行を妨げる。従って、攻撃者共は、通常モードでは、実行することを妨げられるかもしれない攻撃を、セーフモードでは、これを悪用して実行することができる。

この点を説明するために、CyberArk Labsの研究者達は、攻撃者共がPCのセーフモードを悪用して、pass-the-hash攻撃(【訳注】 本来の認証で使うパスワードではなく、パスワードハッシュを用いて認証を行う手法のこと。パスワードの使い回しを行っている場合、一度何らかの方法でパスワードハッシュを取得してしまえば、他のホストについても芋づる式に侵入できる(@ITより))や、他のキャンペーンを実行する方法を説明している。

攻撃は、企業ネットワーク上の少なくとも一つのマシンのローカル管理者権限を取得するために、悪意あるハッカーによって開始される。彼等が攻撃を実行する方法は重要なことではないが、彼等が選択する必要があるのなら、悪意あるeMailで組織の特定の個人をターゲットにすることを選択するかもしれない。

そこから、ハッカー共は、ネットワーク全体をLateral Movement(【訳注】 最初に入り口となるコンピュータのセキュリティを侵害し、マルウエアが攻撃者との通信を確立したあとの段階を指す。Lateral Movementでは、攻撃者は通常、コンピュータの標準機能を使って、気づかれないようにネットワーク内を動き回る(IT Proより))し、盗んだログイン認証を再使用できる攻撃可能なエンドポイントを探す必要がある。

これが、Dron Naim(CyberArkの上級セキュリティ研究者)によって説明されているように、セーフモードが出現するところである。

-

1. 感染したマシンをセーフモードで再起動するための遠隔からの設定。これはBCDEditを使用して実行できる。

2. 攻撃ツールがセーフモードで実行するための設定。ハッカーは、彼等の当初のペイロード(【訳注】 一つのマルウェアが搭載することのできる悪意の総量くらいの意味)にセーフモード中でだけ実行する悪意あるサービスを含むことができる。代わりに、彼等は、explorer.exeが実行される度に、悪意あるCOMオブジェクトを実行するよう登録することができる。

3. マシンをセーフモードで再起動する。攻撃者は、次の再起動を待っているだけ、もしくは、犠牲者にコンピュータの再起動を促す、インチキのアップデート ウィンドウを作成することができる。

テストで、CyberArkの研究者達は、彼等がMinimal Safe Mode(最小構成(ネットワーク機能なし)でセーフモードを起動)でレジストリキーを改竄すると、彼等はMimikatz(WinDbg のデバッガーエクステンション。mimikatz を使用すると、lsass.exe のプロセスダンプから、ユーザーパスワードの抽出が可能になる)を実行し、これらの悪意あるプログラムをマシンから削除するためのセキュリティ ソフトが存在していないので、認証を盗むことが可能になる。

この種のタイプの攻撃(Naimは、システム管理者の権限を制限するように推奨している)に関連するリスクが与えられた場合、セーフモードで動作するセキュリティ ツールを使用し、セーフモードに入ってくる者と、その者がそこで何を実行しているのかを全体的に監視することである。彼等が実行できる全てのことは...、この一連の行動を起動するためには、誰かがマシンをセキュリティ侵害していなければならないとして、Microsoftは、修正することを拒否していた。

私見であるが、それが第二弾の攻撃ベクトルとして提供されている場合を含み、セキュリティホールは、セキュリティホールである。

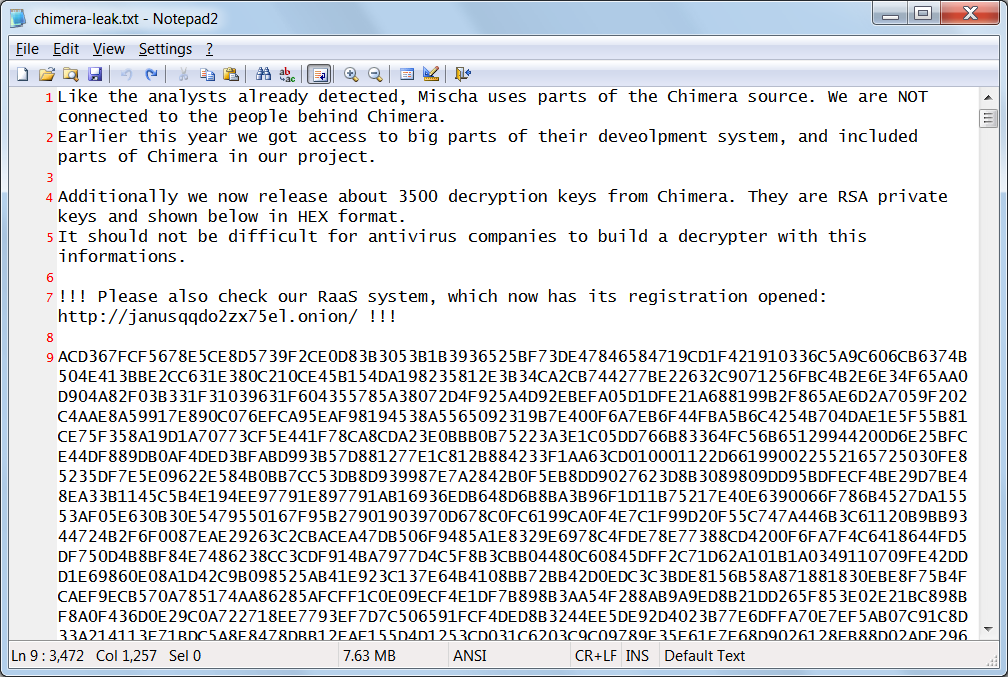

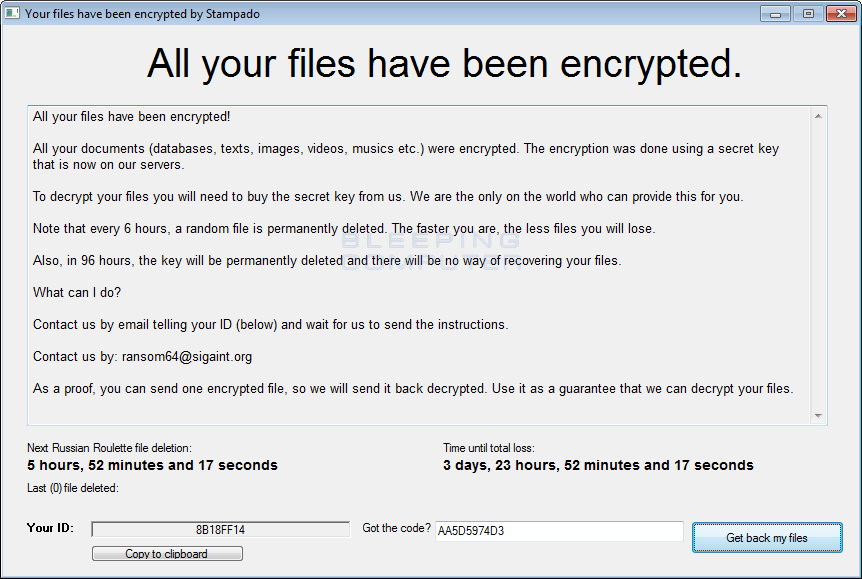

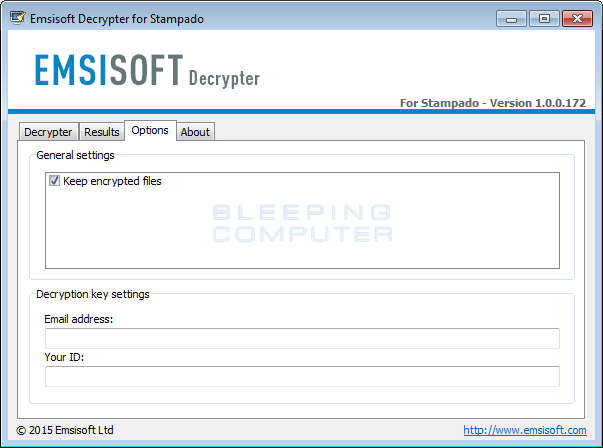

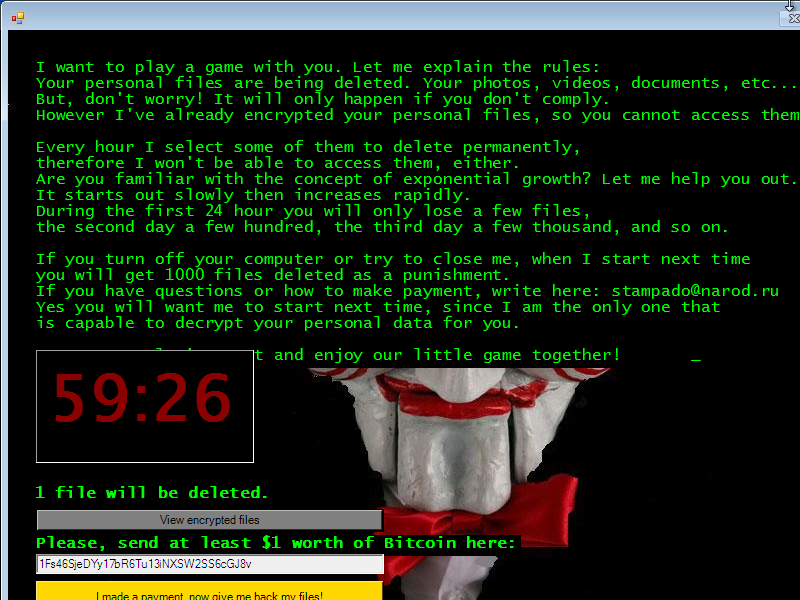

Stampado身代金要求型マルウェア、仁義なき段階に

BleepingComputer : News>Security (2016/09/15)

身代金要求型マルウェアに感染し、あなたのファイルの全てを暗号化されることは恐怖である。犠牲者は、冒涜され、失望し、恐怖し、怒りを感じていると、私は告げられてきたが、更に悪いことに、現在、犠牲者がファイルを取り戻すには、或る犯罪者に多額の金銭を支払う必要がある。

一般的に、身代金要求型マルウェア感染は、暗号化のために特定のファイル拡張子をターゲットにしている。これは、特定の身代金要求型マルウェアが、ドライブ上の全てのファイル タイプを暗号化する場合を除き、既に暗号化されているファイルは、連続して身代金要求型マルウェアに感染したとしても暗号化されないことを意味している。

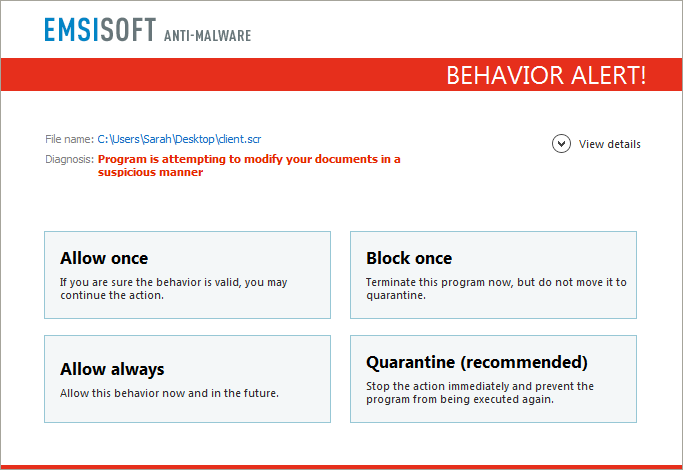

私見ではあるが、身代金要求型マルウェアによって既に暗号化されているファイルを具体的にターゲットにすることによって身代金要求型マルウェアを過去最低にした者(Stampado開発者)が現れた。EmsisoftのFabian Wosarは、Stampadoの新しいバージョンに対応するために彼の復号プログラムを改良している間に、Stampadoの新バージョンが、身代金要求型マルウェアで暗号化されたファイル拡張子をターゲットに追加していたことを発見した。これは、誰かが既に身代金要求型マルウェア感染に対応している最中に、Stampadoに感染した場合には、犠牲者はファイルを取り戻すために、現在二倍の金額を支払う必要があるだろう。

Stampadoは、Fabian WosarのStampado Decryptor(Stampado復号プログラム)を使用して簡単に復号できるが、これは、Stampado開発者に関しては、盗人社会の仁義を持っていないことを我々に示している。

殆どの接続されているSeagate Central デバイスは、Moner採掘トロイに感染していた

BleepingComputer : News>Security (2016/09/13)

Sophosは、感染したコンピュータに NsCpuCNMiner32.exe と呼ばれる仮想通貨採掘プログラムをインストールし、それ自体を他のコンピュータとFTPサイトに拡散するトロイに関して最近レポートした。この採掘プログラムは、Monero(Bitcoinより追跡される可能性が少ないので犯罪地下サイトの間で人気になっている)と呼ばれるデジタル・コインを採掘する。

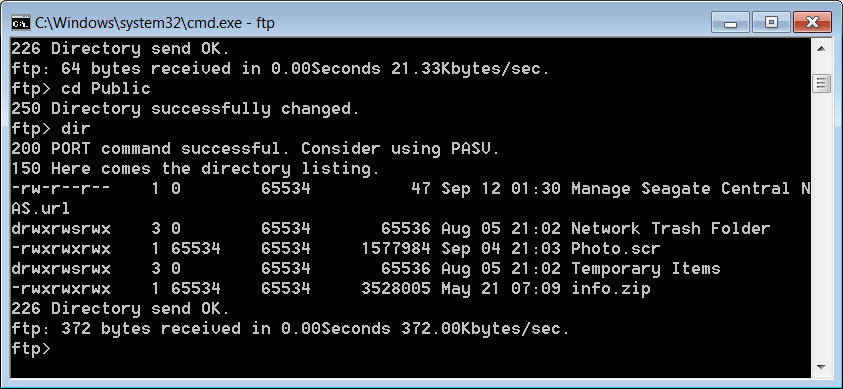

Seagate Central FTPサイトは、匿名ユーザ名を使用して、ユーザがPublicフォルダにアクセスすることを可能にしているので、この感染は、Photo.scr や Info.zip のようなそれ自体のコピーをPublicフォルダにアップロードすることができる。Photo.scrは、フォルダのように見せかけたアイコンを持っている。これは、人々が、それをフォルダと思い、その上をダブルクリックさせ、それ自体に感染させようとするものである。

NsCpuCNMiner32 Minerは、このトロイの開発者のために多額の金銭を生成する

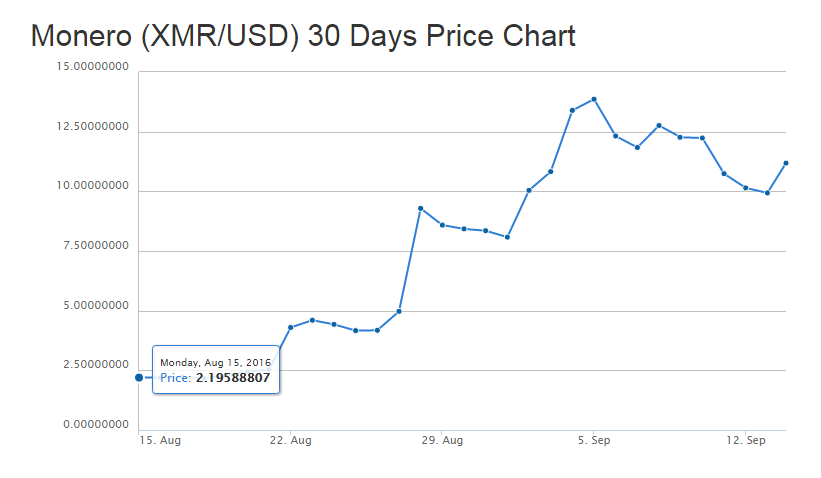

Sophosのレポートは、このトロイに関連した一意のIPアドレスが3150存在していることを示しているだけだが、これは、マルウェア開発者が金儲けしていないということを意味してはいない。このレポートによると、このソフトウェアは、58,577 XMR(もしくは、Moneroコイン)を採掘している。現在のレートでは、1XMRあたり $10.99なので、凡そ $640,000 USD(約6400万円) となる。更に、Sophosは、彼等の現在の採掘力は、さらに 327.7 コイン以上(1日あたり $3,600)を作成することが潜在的に可能であると述べている。

採掘トロイは実際のダメージをコンピュータに発生させることができる

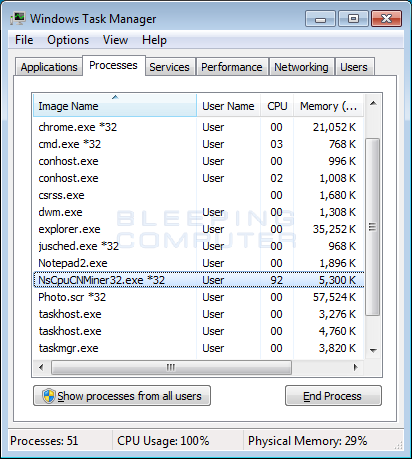

このトロイがMineroコインを採掘するとき、犠牲者のCPUパワーを使用するだろう。このトロイは、NsCpuCNMiner32.exe を犠牲者の %Temp% フォルダに解凍し、次に、これを以下のコマンドで実行することによって、採掘を実行する。

-t 1 -u 44puJ9e27jyKc1et48J7SZLQ4pDcos96c6u84vcwHgCCce1TYqXxzpyR3gY793D9mKGEY7WjtC6T

KA7eDbtvfrgGHoDNBGx -p x

バックドアが、Microsoft Publisherファイルを介して企業データを標的にしている

Graham Cluley : News (2016/09/13)

聞き間違いではない! 悪いハッカーが、バックドアを企業に感染させ、彼等の企業データを盗もうとしてMicrosoft Publisherを悪用している。

Bitdefenderの研究者達は、中国、英国、他の国の中小企業に勤務する従業員からと称するスパムeMailに遭遇した。

これらのeMailは全て、共通の一つの物(注文書もしくは送り状を装うMicrosoft Publisherファイル)を持っている。

しかし、悪意あるMicrosoft Publisherとは? これはチョットしたBitdefenderのAdrian Mironで、滅多に見られない:

また、キチンとした企業が、Publisher(パブリッシングとレイアウトアプリケーション)を介してあなたに送り状を送信する理由は何処にもない。送り状と主張するあらゆる種類の .pub ファイルを受け取ったなら、即座に警告が発されなければならない。

USBをイーサネット アダプタに欺くと、ロックされているラップトップでも認証を窃取できる

The Register : Security (2016/09/07)

セキュリティ コンサルタントでありブロガーでもあるRob Fullerは、ロックされているマシンでさえSoC(【訳注】 System-on-a-chipは1つの半導体チップ上に必要とされる一連の機能を集積する集積回路の設計手法(Wikipediaより))ベースのデバイスを認証窃取デバイスに変換してみせた。

Fullerの攻撃は、ドングル(【訳注】 コンピュータに接続する小さな装置(Wikipediaより))を改竄する(これを差し込み、インストールし、それ自体を犠牲者のネットワークゲートウェイ、DNSサーバ、WPAD(【訳注】 ウェブブラウザのプロキシ設定を自動化するためのプロトコル(Wikipediaより))サーバにする)ことによって動作する。インストールを試みているプロセスで考えられていることは、イーサネット アダプタにすることであり、ターゲット マシンは、盗聴ネットワークを介して、その認証を送信するだろう。

改造されたイーサネット アダプタはまた、ターゲットマシンが、このアダプタを介してネットワークに接続しようとするとき、それが提供する認証を捕獲するようにセットアップされている必要がある。

このアダプタが捕獲したパスワードは、犠牲者のマシンがストレージにどのようなハッシュを適用していても、それは、サーバが確認するものでもある。

Fullerの説明では、これは、動作してはならない攻撃であったが、彼は、この攻撃が動作することを認識しているし、Windows 10 Enterprise と Home までのWindows(Windows 8 を除く)で、この攻撃をテストしていた。この攻撃は、OS X El Caption でも動作したが、Fullerは、彼独自のセットアップの特異性に依存しているのか否か定かでないとしている。

彼の説明では、マシンがワイアレスと有線の両方のネットワークを確認した場合、どちらか高速な方に接続しようとする(USBキーは、クライアントからサーバへリクエストを渡すのではなく、サーバからのネットワーク レスポンスを提供する)。

彼は、この攻撃に関して二つのドングル(USB Armory と Hak5 Turtle)をテストした。

この攻撃はターゲットへの物理的なアクセスを必要とするが、Fullerは、認証の平均取得時間は 13秒であったと発言している。

WordPressブロガーは、セキュリティ アップデートを即座に適用するよう「強く推奨」されている

Graham Cluley : News (2016/09/08)

WordPressは、以下のように記述している。

WordPress 4.6とそれ以前のバージョンは、二つのセキュリティ問題(SumOfPwnの研究者Cengiz Han Sahinによってレポートされた、画像ファイル名を経由してのクロスサイト スクリプトの脆弱性と、WordPressセキュリティ チームのDominik Schillingによってレポートされた、アップグレード パッケージ アップローダー中のパストラバーサル(【訳注】 WebアプリケーションのURLやそのパラメータに特定の文字列を与えることで、非公開のディレクトリやファイルにアクセスできてしまう脆弱性のこと(情報セキュリティWikiより)の脆弱性)の影響を受ける。

WordPressを実行している多くのサイトがあり、攻撃者が悪意ある攻撃を起動するためにWordPressプラットフォームの脆弱性を悪用する頻度から、セルフホストしているブロガーは可能な限り早急に彼等のシステムをアップデートすることが肝要である。

セキュリティ上の脆弱性は、しばしばサードパーティのWordPressプラグインで露見されるが、上述の修正は、メインのWordPressコンテント マネージメント システムそれ自体のバグを解決するものである。これは、WordPressを実行しているあらゆるサイトに、リスクがあることを意味している。

幸いにも、アップデートは大変簡単である。WrodPress管理パネルに進み、Dashboard > Updates を選択しなさい。

もちろん念の為に、最初にあなたのサイトを非ライブ バージョン(ステージング サイトとして知られる)で、このソフトウェアの新しいバージョンをテストすることは常に適切な行動である。